|

IN MEMORIAM

A toi, mon très cher feu père, NSEGA

LUTHUNDULA KOKOLUMAMY Michel, je me souviens toujours d'une seule parole venant

de toi avant que la mort signe ton départ définitif, en

répétant mon nom je ne suis plus ton père car ton

père est celui qui te prend en charge prend courage c'est toi qui

prendra ma place tu feras ce que moi ton père je n'avais pas pu faire

n'oublie jamais tes soeurs et frères.

Me voici père par la grâce divine je

suis devenue ce que tu me disais quand j'étais encore

enfant,

Un homme responsable et un cadre

d'une grande nation, je penserai toujours a

toi.

Que ton âme repose en paix et que la terre

de notre ancêtre Abraham te soit douce car tu n'a jamais était

poussière tu as était crée a l'image d'un Dieu tout

puissant.

Sache que père je t'honorerai toujours au

nom de jésus christ.

Ngongo lotho tathy

II

EPIGRAPHE

Depuis la création du monde par la parole de la

vérité qui est Dieu des toutes puissances, jusque-là le

monde n'a jamais subi une modification. Ce pour vous dire que la pense de Dieu

est une science de la vérité qui n'a jamais était

corrompus. Mais la science humaine crée par l'homme est une science

corrompue qui a toujours subit une modification, depuis l'apparition de la

technologie jusqu'à maintenant nous vivons la révolution de la

technologie, par là l'homme vie le chagrin de la douleur de sa

science.

NGONGO LOTHO TATHY

III

DEDICACE

A l'éternel Dieu tout puissant qui est le maitre de la

vraie science par ton soutien dans mes études je te rends grâce

pour tout ton bienfait dans ma vie.

A ma très chère mère MWAKULE MISUMBA

Jacquie et matériel tant morale et l'encouragement.

A toi mon PAPA NGONG HONANU KOKOLUMAMY pascal et a ma MAMAN

MOUTHEBA ZAINA Wivine pour votre affectation, votre dévouement vos

sacrifices consenti pour ma formation.

A toi PAPA Désire KABEYA, narcya KABEYA, harnique

KABEYA, Nathan KABEYA.

A mes soeurs et frères : SHEKA EKOKO Edith, OBONG A

NGONG Régine, OLONDO YEMA Sandra, KOKOLOMAMY Yannick, NGONG A NGONG

Arnold, ALELO LOTHO Arlette, MULEKA LOTHO Josline, NGONDO LOUISE louise, NUMBE

A NGONG gloire.

A toi ma très chère ILUNGA WA LENGE fidelie pour

ton encouragement, tes efforts qui m'ont permis à être responsable

et à notre progéniture.

A mes compagnons de lutte : BULAMBO Patrick, MAYANGUBA Elie,

KISILA Onésime, pst WALUMONA Emmanuel, SINANDUKU Nicole, ILUNGA Jacques,

SR MUBA Modestine, et ceux-là que je pas pu mentionne leurs noms.

A la maison de gloire, le prophète SYLVAIN LUMAMY que

ton DIEU est vivant et Nathacha bousilou de m'avoir encouragé de n'est

plus jamais abandonner les combats et pour son soutien matériel et

spirituel.

A vous mes grands-parents du cote mère et père

de vos encouragement dans mes études et par vos prière.

A vous mes connaissance je pense à vous tous les

jours

IV

REMERCIEMENT

Nous adressons notre profonde gratitude au comite de

gestion, a tous les membre du corps académique de l'institut

supérieur de statistique de Lubumbashi en général et en

particulier à ceux du département de l'informatique de gestion, a

tous les professeurs pour leurs disponibilités à nous transmettre

la connaissance, laquelle a contribué à la matérialisation

de ce travail .

Nos sincères remerciement au chef de travaux

Léopold MUKALENGE et l'assistant OMARI malgré les occupations ils

se sont donner corps et âme pour diriger ce travail pour

l'intérêt de nos lecteurs ou les chercheurs sur ce sujet.

Nous remercions particulièrement la force armée

de la république démocratique du Congo pour l'accomplissement de

ce beau travail qui parle de notre armée.

Et que Dieu bénisse tous ceux qui m'ont aidé

durant mes études universitaires.

Nos remerciement a tous mes tentes et oncles maternel tant

paternel pour vos soutiens et les conseils qui m'ont poussé à

surmonter les différents épreuves que je vécu dans ma

vie.

Ngongo lotho tathy

- 1 -

INTRODUCTION GENERALE

1. GENERALITES

L'information est au centre de toute organisation. Toute

organisation a besoin de récolter l'information, la traiter, et/ou la

stocker, puis la diffuser avant d'espérer une quelconque solution, la

solution étant le but poursuivi par cette organisation. Le traitement de

cette information constitue la tâche la plus difficile pour l'homme car

sans elle, l'atteinte de ses objectifs devient totalement difficile.

Dans les temps les plus anciens, l'homme s'occupait de ce

traitement seul. Activités physiques comme intellectuelles de l'homme,

il les exécutait avec des moyens naturels : Force physique,

capacité intellectuelle, animaux domestiques, ...etc. La faible

conséquence de cette pratique réside en ce que le volume de

l'information en entrée pouvait énormément croitre et

dépasser les capacités d'exécution de l'homme. Et

l'insatisfaction devenait proportionnellement grande par rapport à cette

incapacité.

L'invention de la machine fut une innovation et est,

jusqu'à nos jours, énormément profitable à l'homme

: La machine mécanique d'abord, puis la machine électronique.

Cette dernière est la preuve de la très grande évolution

du monde scientifique et technologique, qui donna plus tard naissance à

l'Informatique.

Aujourd'hui, l'ignorance des notions fondamentales

d'Informatique fait partie des critères d'alphabétisme.

Car cette discipline scientifique a envahi presque tous les

domaines de la vie de l'homme. Etant trop vaste à nos jours,

l'Informatique est subdivisée en plusieurs sous-disciplines. C'est ainsi

que l'on parle de l'Informatique scientifique, de l'Informatique de gestion

(Celle que nous pratiquons), du réseau et

télécommunication, etc. Les problèmes de gestion

rencontrés par l'homme dans l'exécution de ses tâches

trouvent leurs solutions grâce à l'Informatique de gestion. Grace

aux méthodes et techniques qu'elle a mises en place et qu'elle utilise,

elle a résolu les problèmes de l'homme, quelle que soit leur

nature.

Un militaire est une personne qui s'engage en

vérité pour servir sa nation et la défendre et rassure la

sécurité des civiles et leurs bien en guerre, il est vraiment

important et nécessaire d'avoir des bon militaires qui connaissent le

rôle d'un militaire

- 2 -

l'Informatique de gestion est en mesure de résoudre les

problèmes de lien entre le recru et l'armée. C'est ainsi

qu'aujourd'hui, notre étude porte sur la " Conception et

réalisation d'une application web de la gestion des recrutements

militaire. ". L'étude permettra de faciliter le lien entre

le recru et l'armée.

2. ETAT DE LA QUESTION

Rien n'est nouveau sous le soleil, dit-on, ceci pour dire que

nous ne sommes pas le premier, ni le dernier dans le monde scientifique

à aborder ce sujet. Dans notre domaine comme dans d'autres domaines

d'études, plusieurs de nos prédécesseurs l'ont

abordé. Il est alors de notre devoir et intérêt

d'être au courant du travail qu'ils ont abattu. S'enquérir de la

grandeur, du volume, de la taille et des limites du travail abattu est d'une

très grande importance, ce qui nous permettra de fixer notre

démarcation par rapport aux aspects ci-haut évoqués et aux

résultats qu'ils ont obtenus.

En ce qui nous concerne, honnêteté scientifique

oblige, nous n'avons pas pu trouver un travail qui parle exactement dans le

même ordre d'idées que nous. Mais notre sujet s'inscrivant dans le

domaine du recrutement militaire. D'où, nous avons recensé des

ouvrages et travaux traitant de l'un ou de l'autre volet. C'est ainsi que nous

avons lu les auteurs ci-après :

- KUNDA KILUFYA1, dans son travail défendu

en 2012 en vue de l'obtention du titre de licencié en Informatique de

gestion. Les problèmes rencontrés dans le domaine

étudié n'étant pas énoncés, le chercheur

s'est posé comme questions de recherche :

? Quelles rénovations apporterait la présence d'une

application Web dynamique dans l'administration de l'immatriculation des

commerçants au nouveau registre de commerce ? ? Quels seraient les

besoins auxquels cette application Web dynamique pourrait répondre au

sein de l'intranet de cette institution ?

A la double interrogation qui constituait sa

problématique, le chercheur avait résolu de réagir de la

manière que voici :

? D'abord, la conception d'une application Web apporterait de

grands changements dans la gestion administrative ainsi que budgétaire

du domaine étudié.

1 KUNDA KILUFYA, Etude, conception et

déploiement d'une application Web dynamique d'automatisation de gestion

d'immatriculation des sociétés au nouveau registre de commerce

via un serveur LAMP, MEMOIRE, 2011-2012.

- 3 -

· Ensuite, ce domaine ayant des ressources informatiques

à partager régulièrement à plusieurs personnes,

lesquelles se verraient alléger par la présence d'une application

Web dynamique déployée sur leur réseau informatique.

Le chercheur ajoutera en disant que cette application

faciliterait en même temps le partage, l'accès, l'ajout, la mise

à jour ainsi que la suppression des informations et cela par des

utilisateurs autorisés.

- BARUTI NGOY2, dans son travail défendu en

2013 en vue de l'obtention du titre de licencié en Informatique de

gestion. Dans son étude, le chercheur a soulevé le

problème de retard de réponses aux requêtes lancées

par les clients pour la demande de fonds alors que les banques se trouvent par

moment dans des exigences politiques afin de résoudre un problème

social, situations qui favorisent la fraude dans ce processus. Face à

cela, le chercheur s'est résolu de relever le défi en se basant

sur la qualité de l'architecture du logiciel à proposer. Il met

donc l'accent sur un choix judicieux sur l'architecture logicielle à

mettre en place, ce qui apporterait un soulagement sous l'aspect des couches

qui nécessitent la configuration du matériel en réseau. Il

met aussi l'accent sur la conception d'une base de données qui

répondrait aux normes d'une application Web.

- NDAY-A-MANDE M. Gabin3, dans son travail

rédigé et défendu en 2005 en vue de l'obtention du titre

de licencié en Informatique de gestion. Les difficultés et les

problèmes rencontrés par le public sportif lushois et congolais

constituent la problématique de ce chercheur. Il a, non seulement

conçu l'application qui faciliterait la publication des informations

sportives, mais aussi proposé la formation du personnel sportif de

l'institution concernée.

- TSHIBANDA MEJI4, dans son travail

rédigé et défendu en 2006 en vue de l'obtention du titre

de licencié en Informatique de gestion. Pour ce chercheur, la

communauté étudiée connait les problèmes

ci-après :

· Le manque d'informations nécessaires pour une

bonne prise de décision par les dirigeants,

· Le partage de l'information comme la communication

n'est pas facile entre les dirigeants locaux et les dirigeants mondiaux, et

· Le manque de précision et la lenteur dans la

circulation des informations échangées.

2BARUTI NGOY, Analyse et conception d'une

application Web pour la demande de fonds en ligne dans une banque,

MEMOIRE, 2012-2013.

3NDAY-A-MANDE M. Gabin, Développement d'un

logiciel de publication des informations d'une institution sportive,

MEMOIRE, 2004-2005.

4 TSHIBANDA MEJI, Conception d'une base de

données distribuée, MEMOIRE, 2005-2006.

5 M. ASSIE Guy Roger, Dr KOUASSI Roland RAOUL,

COURS D'INITIATION A LA METHODOLOGIE DE RECHERCHE, Ecole de la chambre

de commerce et d'industrie, Abidjan, page 20.

- 4 -

Selon le chercheur, les problèmes ci-haut

énumérés empêchent à tous les niveaux un bon

suivi des membres de la communauté.

Afin de pallier à ces problèmes, il a

résolu de concevoir une application base de données qui

permettrait de relier de manière assez permanente les dirigeants locaux

aux dirigeants mondiaux. Cet objectif fut atteint grâce à l'usage

du processus UP (UnifiedProcess), et grâce à l'usage de grands et

puissants outils de programmation.

Pour ce qui est de notre étude, nous facilitons la

rencontre des deux parties ci-haut évoquées, à savoir :

les nouveau recrus dans l'armée et donneurs d'emploi dans

l'armée. Nous estimons meilleure que les autres, notre solution vu sa

complexité et sa pertinence. Les outils informatiques utilisés

par les chercheurs ont partiellement résolu les problèmes. Nous

pensons faciliter le recrutement militaire avec des outils plus performants.

3. CHOIX ET INTERET DU SUJET

a) Choix du sujet

Dans cette partie, nous donnons et expliquons la motivation

de notre choix sur ce sujet. Le choix du sujet étant un point de la

problématique5, le choix relate un des problèmes

à résoudre dans ce travail. Pour tout être humain le temps

c'est de l'argent. Nous avons opté pour ce sujet après avoir

amèrement fait un constat d'une forte perte de temps dans la gestion de

recrutement militaire et la distance du lieu de déposé. Les

détails à ce sujet seront donnés plus tard dans ce

travail.

b) Intérêts du sujet

Avant d'aller plus loin avec nos investigations, nous avons

le devoir de préciser l'utilité de ce travail. Et cela sera fait

en trois volets : Intérêts personnel, scientifique et social.

c) Intérêt personnel

L'intérêt que nous trouvons en rédigeant

ce travail est qu'il nous permet de mettre en pratique les notions que nous

avons apprises tout au long de notre formation en les appliquant à des

cas concrets. Il va également nous permettre d'approfondir les notions

informatiques et développement d'une application Web.

- 5 -

d) Intérêt scientifique

En tant que finaliste du deuxième cycle en

Informatique de gestion, le monde scientifique en général et

informatique en particulier attend voir notre apport dans son évolution.

Eh bien, un scientifique de plus, c'est une étude de plus et c'est une

solution de plus. Le monde informatique comptera désormais un support de

référence en plus. Ce travail sera une référence

pour tout chercheur qui traitera le même sujet que nous dans les jours

à venir. Nous pensons qu'il sera profitable non seulement pour le fond,

mais aussi pour la forme, à tout autre chercheur.

e) Intérêt social

En Génie Logiciel, nous disons qu'on ne construit

jamais un produit logiciel pour le plaisir. Ceci coïncide à la

vérité qui dit qu'on ne cherche jamais de solutions quand il n'y

a pas de problème.

Ce projet est une solution trop profitable pour les

recrutements militaires de la république démocratique du Congo et

pour rendre notre armée forte pour l'unité de la nation et

protéger sa population entière, pour le cas de la FARDC en sigle,

force armée de la république démocratique du Congo.

4. Problématique et hypothèse

a. Problématique

La recherche nait toujours de l'existence d'un

problème à résoudre, à clarifier. La

problématique est l'ensemble de questions posées par une branche

de la connaissance, nous renseigne LAROUSSE6. Une

problématique exprime et explicite les préoccupations en termes

de vide à combler, de manque à gagner par rapport à la

connaissance et aux enjeux du sujet7.

Pour ce qui nous concerne, les questions tournent autour des

facteurs de temps et de la qualité du service rendu par l'organisation

étudiée. Nous pensons que le temps, étant un facteur

très important dans la vie de tout humain, doit toujours être bien

géré afin d'optimiser ses chances d'atteindre les objectifs.

6 LAROUSSE 2008, dictionnaire de Français.

7 M. ASSIE Guy Roger, Dr KOUASSI Roland RAOUL,

COURS D'INITIATION A LA METHODOLOGIE DE RECHERCHE, Ecole de la chambre

de commerce et d'industrie, Abidjan, page 20.

8 M. ASSIE Guy Roger, Dr KOUASSI Roland RAOUL,

COURS D'INITIATION A LA METHODOLOGIE DE RECHERCHE, Ecole de la chambre

de commerce et d'industrie, Abidjan, page 23.

- 6 -

En effet, l'organe de l'Etat Congolais chargé de jouer

le rôle de lien entre le recru et l'armée éprouve autant de

difficultés pour mieux satisfaire ses patriotes. On constate une

très grande insatisfaction de patriotes, parce qu'ils ne sont pas

satisfaits à cause du temps.

Nous avons également constaté que la mise

à jour du répertoire n'est pas du tout respectée. On ne la

fait pas régulièrement et à temps. En tant que chercheur,

nous nous posons la question de savoir comment arriver à mettre en

oeuvre un système qui faciliterait la gestion des recrutements militaire

de la République et qui permettra aux recrus et a l'armée de

gagner en temps.

b. Hypothèse

L'hypothèse est un énoncé affirmatif

écrit au présent de l'indicatif, déclarant formellement

les relations prévues entre deux variables ou plus8. C'est

une supposition ou une prédiction, fondée sur la logique de la

problématique et des objectifs de recherche définis. C'est la

réponse anticipée à la question de recherche posée.

L'hypothèse est une proposition initiale à partir de laquelle on

construit un raisonnement, et elle demande à être

confirmée.

Suite à la question que nous nous sommes posé

dans la problématique, nous estimons que la construction d'un nouveau

système de gestion des recrutements militaires et l'armée serait

la meilleure solution. Ce dernier permettra de réorganiser le

recrutement militaire et en se servant des moyens plus fiables.

6. Méthode et techniques utilisées

a. Méthode

La méthode est une démarche organisée et

rationnelle de l'esprit pour arriver à un certain résultat. En

Recherche Scientifique, plusieurs méthodes sont utilisées.

Dans le cadre de notre mémoire, nous avons

utilisé la démarche UP (UnifiedProcess, pour Processus

Unifié en Français). Il s'agit d'une méthode

systémique. La démarche UP, qui utilise la modélisation

UML, est un processus de développement logiciel itératif et

incrémental, centré sur l'architecture, conduit par les cas

d'utilisation et piloté par

L'étude que nous menons porte sur la force

armée de la République Démocratique du Congo. Elle couvre

le processus du recrutement militaire.

- 7 -

la réduction des risques. Sa gestion est

organisée suivant les quatre phases suivantes : initialisation,

élaboration, construction et transition.

Grâce à ces quatre phases, ce processus nous

permettra d'analyser l'organisation étudiée et de concevoir un

nouveau système de gestion.

b. Techniques utilisées

La technique est un ensemble des procédés d'un

art, d'une science, d'un métier. Elle est aussi un moyen utilisé

pour atteindre un but. En sciences sociales, la technique est un instrument de

recherche que le chercheur peut choisir en fonction des particularités

de sa problématique et d'autres contraintes de recherche. La technique

est alors un ensemble de moyens et de procédés employés

afin d'atteindre un but dans un domaine de science. Selon les

particularités de notre problématique, nous avons usé des

techniques ci-après :

- L'observation directe : Technique

grâce à laquelle nous avions fait une descente sur le lieu, et

avions observé l'échange des informations ainsi que les

conditions de travail. Grace à cette technique, nous avons eu un

entretien avec l'un des collaborateurs du bureau des renseignements

militaire.

- L'étude documentaire :

Elle est une technique qui permet de tourner notre attention sur tous les

documents mis à la portée du chercheur : documents sonores,

documents écrits, objets, ... A nous, il a seulement permis de consulter

des documents écrits, renseignant sur la circulation des informations,

tels que les avis de recrutement ...

- L'analyse de contenu :

Après usage des autres, nous avons usé de cette technique afin de

faire une bonne mise en place de la collecte. Elle nous a permis de

décoder les messages entre le commandant suprême de l'armée

et le chef d'état-majorgénéral, les messages entre le chef

d'état major général et le bureau du recrutement jusqu'au

recru, ...

7. Délimitation du sujet

- 8 -

8. Subdivision du travail

Mises à part l'introduction générale et la

conclusion générale, le plan de ce travail se présente

comme suit :

- Chapitre I : Définitions des concepts et

considérations théoriques.

Dans ce chapitre, nous nous chargeons de définir les

concepts de base de l'Informatique et ceux du processus utilisé.

- Chapitre II : Analyse de l'existence

Ici, on s'occupe de la compréhension du métier

dans le système que nous étudions.

- Chapitre III : Conception du nouveau

système.

Ce chapitre se charge de la conception du nouveau système

selon les besoins identifiés dans le chapitre

précédent.

- Chapitre IV : Déploiement du

système.

Le dernier chapitre présente la solution que nous

apportons aux problèmes rencontrés.

- 9 -

CHAPITRE I : DEFINITION DES CONCEPTS

&

CONSIDERATIONS THEORIQUES

I.0. Introduction

Nous devons amener notre lecteur a comprendre toujours

très importance d'un travail scientifique. Notre domaine scientifique

comporte bien des concepts difficilement compréhensibles et abusivement

utilisés. Le domaine que nous visitons durant cette étude nous

laissera également entendre tout un tas de nouveaux concepts que nous

avions appris dans notre formation en tant que ingénieur en

informatique. L'analyse et la conception dans ce travail seront remplies de

concepts déjà étudie.

Ce chapitre se charge alors de l'explication de tous ces

concepts, explication sans laquelle la suite de ce travail ne serait qu'un

mystère pour nos lecteurs profanes de l'Informatique et de la gestion de

recrutement. Outre ces explications, nous tâcherons d'expliquer la

démarche informatique que nous utiliserons afin de répondre aux

besoins des utilisateurs.

I.1.Concepts du domaine d'étude

Se trouvant dans le domaine que nous étudions pour la

rédaction de ce travail, un domaine nouveau d'abord pour nous, ensuite

pour nos lecteurs, les concepts qui le touchent et qui l'accompagnent doivent

être expliqués avant d'entamer l'étude proprement dite. Il

s'agit des concepts qui suivent :

? FORCE : la puissance d'un

état ou n'une nation, la potentiel militaire d'un état.

? ARMEE : ensemble des forces

militaires d'une nation qui est subdivise de différentes forces qui sont

: armée de l'air, armée terrestre, armée navale.

? REPUBLIQUE : gouvernement dans

lequel le peuple exerce la souveraineté directement ou par

l'intermédiaire de délègues élus.

? DEMOCRATIQUE : ce lorsque un pays

qui est démocratiser.-à-d. qui a la forme d'un gouvernement dans

lequel la souveraineté émané du peuple.

? CONGO : Est le nom d'un état

de l'Afrique.

- 10 -

I.2.Concepts de l'Informatique

Les concepts de l'Informatique qui seront le plus souvent

utilisés doivent également être expliqués dans cette

partie du travail. Il s'agit des concepts souvent utilisés abusivement.

Nous nous chargeons de les expliquer ici clairement, dans leurs vrais sens.

- Conception : En Médecine,

ce terme est utilisé chez une femelle ou chez une femme,

pour désigner la période où elle est

porteuse d'un fétus en son sein. Selon Jules Dubois et Van Den

Wijngaert9, c'est la représentation d'un résultat

à obtenir ainsi que des moyens pour l'obtenir. La conception est alors

une représentation imaginaire d'un résultat à apporter

à un problème. Le résultat que nous envisageons

étant un produit logiciel, la période allant de la capture des

besoins des utilisateurs à la production du produit logiciel fini

utilisable.

- Gestion : Chantal Bussenault et

Martine Pretet10 parlent de trois formes ou types de

gestion :

gestion de la production, gestion des stocks et gestion de l'emploi.

La gestion de la production consiste en la prévision

et en l'organisation de nombreux actes techniques et administratifs qui

accompagnent et réalisent la transformation de la matière

première en produit fini ; et ce, à partir des ordres clients

reçus par le département commercial, et des plans

d'exécution ou du processus de fabrication fournis par le bureau

d'études de façon à :

? Assurer le respect des délais et de la qualité

promis aux clients ;

? Optimiser l'utilisation de l'équipement, des

matières premières et de main-d'oeuvre ; ? Minimiser les couts

des produits fabriques.

Pour ces deux économistes, il s'agit donc de

l'ensemble des opérations techniques nécessaires pour passer d'un

flux de distribution (flux d'ordres clients) à un flux de production

(flux d'ordres de fabrication que suit un flux d'ordres d'exécution).

Gérer l'emploi consiste à adapter

qualitativement et quantitativement, actuellement et dans le futur, les hommes

et les emplois dans une entreprise11. Sur le site officiel de

Google12, la gestion financière représente un ensemble

d'activités centrales dans une organisation. Elle traite essentiellement

de comment, quand et pourquoi l'argent est, ou devrait être,

affecté aux activités d'un projet. Elle permet aussi de fixer les

priorités de l'organisation. Le terme

9 Jules Dubois et Luc Van Wijngaert, INITIATION

PHILOSOPHIQUE, p.293

10 Chantal Bussenault et Martine

Pretet,ECONOMIE ET GESTION DE L'ENTREPRISE, 3ème

Edition, 2002, p. 65

11Idem 8, p.78

12 Google, moteur de recherches.

13 Jacques Sornet, INFORMATIQUE DE GESTION.

Analyse et partage des bases de données, Ed. Dunod, Paris, 2003,

p.2

- 11 -

?Gestion? est donc très souvent

associé à un autre terme, désignant un certain domaine

d'application, pour mieux être compris.

La gestion est l'ensemble de moyens réunis et de

précautions prises en vue d'une atteinte des résultats

fixés.

- Informatique : Ce terme désigne

l'ensemble des techniques et des méthodes de

traitement des informations à l'aide d'un ordinateur.

on peut aussi dire que l'informatique est une science de traitement automatique

et rationnel de l'information au moyen d'un ordinateur. Elle se décline

aujourd'hui en plusieurs spécialités telles que : informatique

médicale, informatique spatiale, informatique de gestion, intelligence

artificielle et robotique, réseaux, ...etc. L'informatique de gestion,

qui est la nôtre, s'attache à résoudre les problèmes

de gestion des organisations.

- Logiciel : D'après jacques

Sornet13, ce terme désigne un ensemble de programmes

qui

se complètent pour prendre en charge une fonction

déterminée sur ordinateur pour :

? Assurer le fonctionnement propre de la machine, il s'agit

alors du logiciel d'exploitation.

? Piloter une application, il s'agit alors d'un logiciel

d'application. Ce dernier est le plus souvent désigné par le

terme ?application?.

Le terme "Logiciel" est à ne pas

confondre avec "Programme", qui désigne un ensemble

d'instructions dirigeant le fonctionnement d'un ordinateur en vue d'assurer un

traitement bien précis.

- Système informatique : C'est un

ensemble des ressources capables de recueillir

l'information, de la transformer, de la sauvegarder et de

restituer le résultat sous une forme attendue.

- Langage de programmation : Un langage de

programmation est un ensemble des règles et des signes, pour

élaborer un programme destiné à donner les instructions

à un ordinateur. Avec la remarquable évolution dans le domaine

informatique, il existe aujourd'hui plusieurs langages de programmation. Nous

pouvons citer : le JAVA, le PHP, le Python, ...

- 12 -

I.3. Considération théorique

Comme nous l'avons ci-haut annoncé, nous utilisons la

démarche UP (UnifiedProcess). Dans cette partie, nous expliquons plus ou

moins tout sur cette démarche.

I.3.1. Présentation d'UP

Le Processus Unifié (UP, pour UnifiedProcess) est un

processus de développement logiciel "itératif et

incrémental", centré sur l'architecture, conduit par les cas

d'utilisation et piloté par les risques :

· Itératif et incrémental

: Le projet est découpé en itérations de courte

durée (environ 1 mois) qui aident à mieux suivre l'avancement

global. A la fin de chaque itération, une partie exécutable du

système final est produite, de façon incrémentale.

Un processus définit une séquence

d'étapes, partiellement ordonnées, qui concourent à

l'obtention d'un système logiciel ou à l'évolution d'un

système existant. L'objet d'un processus de développement est de

produire des logiciels de qualité qui répondent aux besoins de

leurs utilisateurs dans des temps et des coûts prévisibles.

Plus simplement, un processus doit permettre de

répondre à la question fondamentale : ?Qui fait quoi et quand

??.

· Centré sur l'architecture :

tout système complexe doit être décomposé en parties

modulaires afin de garantir une maintenance et une évolution

facilitées. Cette architecture (fonctionnelle, logique,

matérielle, etc.) doit être modélisée en UML et pas

seulement documentée en texte.

· Piloté par les risques : les

risques majeurs du projet doivent être identifiés au plus

tôt, mais surtout levés le plus rapidement possible. Les mesures

à prendre dans ce cadre déterminent l'ordre des

itérations.

· Conduit par les cas d'utilisation :

le projet est mené en tenant compte des besoins et des exigences des

utilisateurs. Les cas d'utilisation du futur système sont

identifiés, décrits avec précision et priorisés.

- 13 -

I.3.2 Les phases et les disciplines d'UP

La gestion d'un tel processus est organisée suivant

les quatre phases suivantes : initialisation, élaboration, construction

et transition.

La phase d'initialisation conduit à définir la

« vision » du projet, sa portée, sa faisabilité, son

business case, afin de pouvoir décider au mieux de sa poursuite ou de

son arrêt. La phase d'élaboration poursuit trois objectifs

principaux en parallèle :

· identifier et décrire la majeure partie de besoins

des utilisateurs,

· construire (et pas seulement décrire dans un

document !) l'architecture de base du système,

· lever les risques majeurs du projet.

La phase de construction consiste surtout à concevoir

et implémenter l'ensemble des éléments

opérationnels (autres que ceux de l'architecture de base). C'est la

phase la plus consommatrice en ressources et en effort.

Enfin, la phase de transition permet de faire passer le

système informatique des mains des développeurs à celles

des utilisateurs finaux. Les mots-clés sont : conversion des

données, formation des utilisateurs, déploiement,

béta-tests. Chaque phase est elle-même décomposée

séquentiellement en itérations limitées dans le temps

(entre 2 et 4 semaines). Le résultat de chacune d'elles est un

système testé, intégré et exécutable.

L'approche itérative est fondée sur la croissance et l'affinement

successifs d'un système par le biais d'itérations multiples,

feedback et adaptation cycliques étant les moteurs principaux permettant

de converger vers un système satisfaisant. Le système croît

avec le temps de façon incrémentale, itération par

itération, et c'est pourquoi cette méthode porte également

le nom de développement itératif et incrémental.

Les activités de développement sont

définies par cinq disciplines fondamentales qui décrivent la

capture des exigences, l'analyse et la conception, l'implémentation, le

test et le déploiement. La modélisation métier est une

discipline amont optionnelle et transverse aux projets. Enfin, trois

disciplines appelées de support complètent le tableau : gestion

de projet, gestion du changement et de la configuration, ainsi que la mise

à disposition d'un environnement complet de développement

incluant aussi bien des outils informatiques que des documents et des guides

méthodologiques.

14Pascal Roques, Franck Vallée, UML2 en

action. De l'analyse des besoins à la conception. , Ed. Eyrolles,

4ème édition, page 12

- 14 -

UP doit donc être compris comme une trame commune des

meilleures pratiques de développement logiciel, et non comme l'ultime

tentative d'élaborer un processus universel.

Pascal Roques et Franck Vallée14 disent que

le processus de développement logiciel UP a été construit

sur le langage de modélisation UML (UnifiedModelingLanguage).

I.3.3. Historique de l'UML

Par rapport à la cinquantaine de méthodes

d'analyse et de conception objet qui existaient au début des

années 90, seulement trois d'entre elles se sont détachées

nettement au bout de quelques années. En effet, la volonté de

converger vers une méthode unifiée était

déjà bien réelle et c'est pour cette raison que les

méthodes OMT, BOOCH et OOSE se sont démarquées des

autres.

OMT (Object Modeling Technique) de James Rumbaugh et BOOCH de

GradyBooch ont été les deux méthodes les plus

diffusées en France et partout ailleurs durant les années 90. Par

ailleurs, OOSE de Ivar Jacobson s'est aussi imposée dans le monde objet

pour la partie formalisation des besoins.

Pour aller plus loin dans le rapprochement, James Rumbaugh et

GradyBooch se sont retrouvés au sein de la société

Rational Software et ont été ensuite rejoints par Ivar Jacobson

en se donnant comme objectif de fusionner leurs méthodes et créer

UML (UnifiedMethodeLanguage).

Il est important de noter que contrairement à ce qui

avait été envisagé au départ, le processus de

développement a été sorti du champ couvert par le projet

de norme. UML est donc une norme du langage de modélisation objet qui a

été publiée, dans sa première version, en novembre

1997 par l'OMG (Object Management Group), instance de normalisation

internationale du domaine de l'objet.

En quelques années, UML s'est imposée comme

standard à utiliser en tant que langage de modélisation objet.

Aujourd'hui, au milieu de la deuxième décennie des années

2000, nous avons déjà une dizaine d'années de recul sur

l'enseignement et la pratique d'UML en entreprise.

Note : Une note correspond à un

commentaire explicatif d'un élément d'UML.

- 15 -

I.3.4. Présentation d'UML

Afin d'assurer un bon niveau de cohérence et

d'homogénéité sur l'ensemble des modèles, UML

propose d'une part un certain nombre de règles d'écriture ou de

représentations graphiques normalisées et d'autre part des

mécanismes ou des concepts communs applicables à l'ensemble de

ces diagrammes dont nous parlerons plus tard. Certains éléments,

comme les stéréotypes, sont spécifiquement prévus

pour assurer une réelle capacité d'adaptation et

d'évolution de la notation notamment pour prendre en compte les

particularités des différentes situations à

modéliser. Les principaux éléments généraux

d'UML que nous présentons sont : le stéréotype, la valeur

marquée, la note, la contrainte, et la relation de dépendance.

En outre UML propose un méta-modèle de tous les

concepts et notations associées utilisés dans les treize

diagrammes de ce langage de modélisation.

Méta-modèle : Le langage de

modélisation UML respecte un certain nombre de règles sur les

concepts manipulés (classes, attributs, opérations, paquetages,

...) ainsi que sur la syntaxe d'écriture et le formalisme de

représentation graphique. L'ensemble de ces règles constitue en

soi un langage de modélisation qui a fait l'objet d'un

méta-modèle UML. L'intérêt de disposer d'un

méta-modèle UML permet de bien maîtriser la structure d'UML

et de faciliter son évolution.

Stéréotype : Un

stéréotype constitue un moyen de classer les

éléments de la modélisation. Un certain nombre de

stéréotypes sont déjà définis dans UML, mais

d'autres valeurs de stéréotypes peuvent être

ajoutées si cela est nécessaire soit à l'évolution

générale d'UML, soit à la prise en compte de situations

particulières propres aux entreprises. Les stéréotypes

peuvent s'appliquer à n' importe quel concept d'UML. Nous nous

utiliserons dans ce travail un certain nombre d'entre eux que nous

présenterons au niveau des diagrammes lorsque leur utilisation nous

paraîtra pertinente.

Valeur marquée : UML permet d'indiquer

des valeurs particulières au niveau des éléments de

modélisation et en particulier pour les attributs de classe. Une valeur

marquée se définit au niveau méta-attribut.

15Joseph Gabay& David Gabay, UML 2. ANALYSE

ET CONCEPTION, Mise en oeuvre avec étude de cas, édition

DUNOD, Paris, 2008, page 17

- 16 -

Contrainte : Une contrainte est une note

ayant une valeur sémantique particulière pour un

élément de la modélisation. Une contrainte s'écrit

entre accolades {}. Dans le cas où la contrainte concerne deux classes

ou plus, celle-ci s'inscrit à l'intérieur d'une note.

a) UML 2

UML se définit comme un langage de modélisation

graphique et textuel destiné à comprendre et décrire des

besoins, spécifier et documenter des systèmes, esquisser des

architectures logicielles, concevoir des solutions et communiquer des points de

vue.

UML unifie à la fois les notations et les concepts

orientés objet. Il ne s'agit pas d'une simple notation graphique, car

les concepts transmis par un diagramme ont une sémantique précise

et sont porteurs de sens au même titre que les mots d'un langage. UML

unifie également les notations nécessaires aux différentes

activités d'un processus de développement et offre, par ce biais,

le moyen d'établir le suivi des décisions prises, depuis

l'expression de besoins jusqu'au codage. Dans ce cadre, un concept appartenant

aux exigences des utilisateurs projette sa réalité dans le

modèle de conception et dans le codage.

Le fil tendu entre les différentes étapes de

construction permet alors de remonter du code aux besoins et d'en comprendre

les tenants et les aboutissants. En d'autres termes, on peut retrouver la

nécessité d'un bloc de code en se référant à

son origine dans le modèle des besoins.

b) Présentation générale des

diagrammes

UML dans sa version 2 propose treize diagrammes qui peuvent

être utilisés dans la description d'un

système15. Ces diagrammes sont regroupés en deux

grands ensembles. Avant de les voir, voyons d'abord quels sont les grands

concepts qui permettront de mieux les comprendre.

1. Concept d'objet : Un objet

représente une entité du monde réel(ou du monde virtuel

pour les objets immatériels) qui se caractérise par un ensemble

de propriétés (attributs), des états significatifs et un

comportement. L'état d'un objet correspond aux valeurs de tous ses

attributs à un instant donné. Les propriétés sont

définies dans la classe d'appartenance de l'objet. Le comportement d'un

objet est caractérisé par l'ensemble des opérations qu'il

peut

- 17 -

exécuter en réaction aux messages provenant des

autres objets. Les opérations sont définies dans la classe

d'appartenance de l'objet.

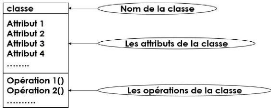

2. Concept de classe : Une classe

est l'abstraction d'un ensemble d'objets qui possèdent une structure

identique (liste des attributs) et un même comportement (liste des

opérations). Un objet est une instance d'une et une seule classe. Une

classe abstraite est une classe qui n'a pas d'instance. Les concepts de classe

et d'objet sont interdépendants. Nous ne pouvons passer sans parler des

concepts d'attribut et d'opération.

3. Unattribut : est une

propriété élémentaire d'une classe. Pour chaque

objet d'une classe, l'attribut prend une valeur (sauf cas d'attributs multi

values).

4. uneopération : est une fonction

applicable aux objets d'une classe. Une opération permet de

décrire le comportement d'un objet. Une méthode est

l'implémentation d'une opération.

En voici une illustration

5. Concept d'association et d'agrégation

de classes : L'association représente une relation entre

plusieurs classes. Elle correspond à l'abstraction des liens qui

existent entre les objets dans le monde réel. Les multiplicités

(ou cardinalités) et les rôles des objets participant aux

relations complètent la description d'une association.

L'agrégation est une forme particulière d'association entre

plusieurs classes. Elle exprime le fait qu'une classe est composée d'une

ou plusieurs autres classes. La relation composant-composé ou la

relation structurelle représentant l'organigramme d'une entreprise sont

des exemples types de la relation d'agrégation.

6. Concept de généralisation et

spécialisation de classes : La

généralisation de classes consiste à factoriser dans une

classe, appelée superclasse, les attributs et/ou opérations des

classes considérées. Appliquée à l'ensemble des

classes, elle permet de réaliser une hiérarchie des classes. La

spécialisation représente la démarche inverse de la

généralisation puisqu'elle consiste à créer

à partir d'une classe, plusieurs classes spécialisées.

Chaque nouvelle classe créée est dite spécialisée

puisqu'elle comporte en plus des attributs ou

- 18 -

opérations de la superclasse (disponibles par

héritage) des attributs ou opérations qui lui sont propres. Une

classe spécialisée porte aussi le nom de sous-classe. La

spécialisation de classe se construit en deux temps : d'abord par

héritage des opérations et des attributs d'une superclasse et

ensuite par ajout d'opérations et/ou d'attributs spécifiques

à la sous-classe. La généralisation-spécialisation

est un des mécanismes les plus importants de l'approche objet qui

facilite la réutilisation des classes.

7. Concept de polymorphisme : Le

polymorphisme est la capacité donnée à une même

opération de s'exécuter différemment suivant le contexte

de la classe où elle se trouve

8. Concept de persistance : La

persistance est la propriété donnée à un objet de

continuer à exister après la fin de l'exécution du

programme qui l'a créé.

1. Les diagrammes structurels ; Ces

diagrammes, au nombre de six, ont vocation à représenter l'aspect

statique d'un système (classes, objets, composants...).

· Diagramme de classe : Ce diagramme représente

la description statique du système en intégrant dans chaque

classe la partie dédiée aux données et celle

consacrée aux traitements. C'est le diagramme pivot de l'ensemble de la

modélisation d'un système.

· Diagramme d'objet : Le diagramme d'objet permet la

représentation d'instances des classes et des liens entre instances.

· Diagramme de composant (modifié dans UML 2) :

Ce diagramme représente les différents constituants du logiciel

au niveau de l'implémentation d'un système.

· Diagramme de déploiement (modifié dans

UML 2) : Ce diagramme décrit l'architecture technique d'un

système avec une vue centrée sur la répartition des

composants dans la configuration d'exploitation.

· Diagramme de paquetage (nouveau dans UML 2) : Ce

diagramme donne une vue d'ensemble du système structuré en

paquetage. Chaque paquetage représente un ensemble homogène

d'éléments du système (classes, composants...).

· Diagramme de structure composite (nouveau dans UML 2)

: Ce diagramme permet de décrire la structure interne d'un ensemble

complexe composé par exemple de classes ou d'objets et de composants

techniques. Ce diagramme met aussi l'accent sur les liens entre les

sous-ensembles qui collaborent.

- 19 -

2. Les diagrammes de comportement ; Ces

diagrammes représentent la partie dynamique d'un système

réagissant aux événements et permettant de produire les

résultats attendus par les utilisateurs. Sept diagrammes sont

proposés par UML :

? Diagramme des cas d'utilisation : Ce diagramme est

destiné à représenter les besoins des utilisateurs par

rapport au système. Il constitue un des diagrammes les plus structurants

dans l'analyse d'un système. La description textuelle d'un cas

d'utilisation est articulée en six points : y' Objectif

: Décrire succinctement le contexte et les résultats

attendus du cas d'utilisation.

y' Acteurs concernés : Le ou les

acteurs concernés par le cas doivent être identifiés en

précisant globalement leur rôle.

y' Pré conditions : Si certaines

conditions particulières sont requises avant

l'exécution du cas, elles sont à exprimer à

ce niveau.

y' Post-conditions : Par symétrie, si

certaines conditions particulières doivent être réunies

après l'exécution du cas, elles sont à exprimer à

ce niveau. Pour notre part, par souci de simplification nous n'avons pas

traité ce point dans les exercices et études de cas

présentés.

y' Scénario nominal : Il s'agit

là du scénario principal qui doit se dérouler sans

incident et qui permet d'aboutir au résultat souhaité.

y' Scénarios alternatifs : Les autres

scénarios, secondaires ou qui correspondent à la

résolution d'anomalies, sont à décrire à ce

niveau.

? Diagramme d'état-transition (machine d'état)

: Ce diagramme montre les différents états des objets en

réaction aux événements.

? Diagramme d'activités (modifié dans UML 2) :

Ce diagramme donne une vision des enchaînements des activités

propres à une opération ou à un cas d'utilisation. Il

permet aussi de représenter les flots de contrôle et les flots de

données.

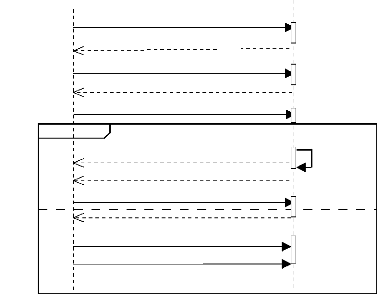

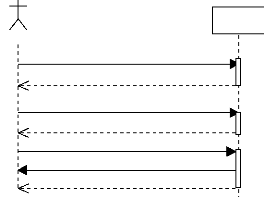

? Diagramme de séquence (modifié dans UML 2) :

Ce diagramme permet de décrire les scénarios de chaque cas

d'utilisation en mettant l'accent sur la chronologie des opérations en

interaction avec les objets.

? Diagramme de communication (autrefois appelé

collaboration) : Ce diagramme est une autre représentation des

scénarios des cas d'utilisation qui met plus l'accent sur les objets et

les messages échangés.

16 FABRICE JOUANOT, Base de données et

processus d'information, Ed.Aile des Sciences de l'ingénieur, p.8

17fr.wikipedia.org/wiki/Système_de_gestion_de_base_de_données

- 20 -

? Diagramme global d'interaction (nouveau dans UML 2) : Ce

diagramme fournit une vue générale des interactions

décrites dans le diagramme de séquence et des flots de

contrôle décrits dans le diagramme d'activités.

? Diagramme de temps (nouveau dans UML 2) : Ce diagramme

permet de représenter les états et les interactions d'objets dans

un contexte où le temps a une forte influence sur le comportement du

système à gérer.

Aujourd'hui UML 2 décrit les concepts et le formalisme

de ces treize diagrammes mais ne propose pas de démarche de construction

couvrant l'analyse et la conception d'un système. Ce qui a pour

conséquence par exemple de ne pas disposer d'une vision des interactions

entre les diagrammes.

I.4.SGBD

a) Définition

Un Système de Gestion de Base de Données est un

ensemble de logiciels de haut niveau qui permettent de définir, de

créer et de manipuler les informations stockées dans une base de

données16.

En Informatique, un système de gestion de

base de données (abr. SGBD) est un logiciel

système destiné à stocker et à partager des

informations dans une base de données, en garantissant la

qualité, la constance et la confidentialité des informations,

tout en cachant la complexité des opérations17.

Un SGBD (en anglais DBMS pour data base

management system) permet d'inscrire, de retrouver, de modifier, de trier,

de transformer ou d'imprimer les informations de la base de données. Il

permet d'effectuer des comptes rendus des informations enregistrées et

comporte des mécanismes pour assurer la cohérence des

informations, éviter des pertes d'informations due à des pannes,

assurer la confidentialité et permettre son utilisation par d'autres

logiciels1. Selon le modèle, le SGBD peut comporter une

simple interface graphique jusqu'à des langages de programmation

sophistiqués.

Les systèmes de gestion de base de données sont

des logiciels universels, indépendants de l'usage qui est fait des bases

de données. Ils sont utilisés pour de nombreuses applications

informatiques, notamment ; les guichets automatique bancaires. Il existe de

nombreux

- 21 -

systèmes de gestion de base de données.

En 2008, Oracle détenait près de la moitié du

marché des SGBD avec MySQL et Oracle Data base. Vient

ensuite IBM avec près de 20 %, laissant peu de place pour les autres

acteurs3.

Les SGBD sont souvent utilisés par d'autres

logiciels ainsi que les administrateurs ou les

développeurs. Ils peuvent être sous forme de composant

logiciel, de serveur, de logiciel applicatif ou

d'environnement de programmation.

b) Evolution des SGBD

Comme beaucoup de technologies de l'informatique aujourd'hui

matures, les bases de données relationnelles sont nées des

travaux d'IBM entre les années 1960 et 1970. De nombreuses recherches

ont été menées au cours de cette période sur des

modèles de données hiérarchiques, réseaux et

relationnels.

Au cours des vingt dernières années,

l'évolution des Systèmes de Gestion de Bases de Données

s'est effectuée en trois étapes :

· SGBD relationnels mettant en oeuvre les théories

de Codd (INGRES par exemple) ;

· SGBD orientés objet afin de coller à la

conception et la programmation objet (O2 par exemple) ;

· SGBD relationnel objet (Oracle et IBM DB2 par

exemple).

1. SGBD relationnels

Voici ce qui fait le succès des SGBDR :

- Le modèle de données relationnel repose sur une

théorie rigoureuse (théorie des bases

de données et algèbre relationnelle) avec des

principes simples.

- L'indépendance données/traitements

améliore la maintenance des programmes

d'application (la modification

d'une structure de données a peu de répercussion en

théorie sur les programmes).

- Les données de la base sont indépendantes du

système d'exploitation et des couches

bases réseaux.

- La gestion des privilèges mixe éléments

de la base de données et actions pour une

sécurité

maximale.

- Les systèmes sont bien adaptés aux grandes

applications informatiques de gestion et

ont acquis une maturité sur

le plan de la fiabilité et des performances (évolution

d'échelle - « sociabilité »).

- 22 -

- Le langage SQL est puissant et concis ; il peut souvent

s'interfacer avec des langages

de troisième génération (C, Ada, Cobol),

mais aussi avec des langages plus récents (C ++, Java, C#).

- Les systèmes répondent parfaitement à

des architectures de type client-serveur

(passerelles ODBC et JDBC

notamment) et intranet ou Internet (configurations à plusieurs couches,

ou tiers).

Les limitations de la majorité des systèmes actuels

sont les suivantes :

- La simplicité du modèle de données et le

fait que le langage SQL soit natif et

déclaratif nécessitent d'interfacer le SGBDR

avec un langage de programmation évolué. De ce fait, le dialogue

entre la base et le langage n'est plus direct et implique de maîtriser

plusieurs technologies.

- La faible capacité de modélisation fait que

seules les structures de données tabulaires

sont permises. Il est

ainsi difficile de représenter directement des objets complexes.

- La normalisation conduit à l'accroissement du nombre

de relations. Ainsi, si deux

objets doivent être liés en

mémoire, il faut simuler ce lien au niveau de la base par un

mécanisme de clés étrangères ou de tables de

corrélations. Parcourir un lien implique souvent une jointure dans la

base. Il en résulte un problème de performance dès que le

style d'interrogation devient navigable : manipulation d'arbres, de graphes ou

toute autre application mettant en relation un grand nombre d'objets.

Ce dernier point est d'ailleurs moins crucial aujourd'hui

qu'autrefois. Les éditeurs ont, pour la plupart, trouvé des

algorithmes et des techniques pour rendre les jointures très

performantes, notamment en améliorant les techniques d'indexation et en

fournissant des générateurs de clés, au prix, cependant,

d'un léger décalage entre un modèle théorique

parfait et un modèle physique performant.

2. SGBD objet

Gemstone a été le premier SGBD objet,

dérivé du langage Smalltalk. Des produits commerciaux existent,

citons db4o, Objectivity, ObjectStore, Orient, Ozone, FastObjects, Versant

(produit issu du système O2). Ces systèmes permettent de

manipuler des objets persistants. Ils concernent un segment très

limité du marché des SGBD. Parallèlement à ces

initiatives individuelles, l'ODMG (Object Data base Management Group) propose

une API objet standard s'adaptant à tout SGBD par passerelles C ++, Java

et Small talk. En 1998, les compagnies qui soutenaient l'action de l'ODMG

étaient Computer

- 23 -

Associates, Object Design, Versant, Poet, Objectivity, Ardent

Software et Objectmatter. L'ODMG a soumis à la communauté Java la

partie « Java Binding » pour définir la spécification

JDO (Java Data Objects).

3. SGBD relationnel objet

La technologie relationnelle objet est apparue en 1992 avec

les SGBD UNISQL et Open ODB d'Hewlett-Packard (appelé par la suite

adopter). En 1993, la firme Montage Systems (devenue Illustra) achète la

première version commerciale du système Postgrès. À

la fin de l'année 1996, Informix adopte la technologie objet avec

l'achat du SGBD d'Illustra. La stratégie d'Informix repose sur la

spécialisation exclusive du SGBD. Il se différencie d'autres

éditeurs comme Oracle qui propose, outre son serveur de données,

une offre que certains jugent disparate (outils de messagerie, AGL, etc.). En

juillet 1995, IBM inclut des aspects objets dans DB2 puis rachète

Informix en 2001. Oracle 8 propose en juin 1997 des aspects objets mais les

premières versions (avant la 8.1.7) étaient bien limitées

en termes de fonctionnalités au niveau des méthodes et

l'héritage n'était pas supporté. Microsoft SQL Server

n'offre pas de fonctions objet dans son langage SQL.

En revanche, il permet d'intégrer des objets et

méthodes à SQL via un langage de la plateforme .NET, par

l'intermédiaire d'un run time (CLR, ou Common LanguageRuntime). Computer

Associates propose à son catalogue le produit Jasmine (fruit des travaux

menés depuis 1996 avec Fujitsu). Le système PostgreSQL est un

autre dérivé du SGBD objet Postgres développé en

1986 à l'université de Berkeley par les concepteurs d'Ingres.

PostgreSQL est aujourd'hui un SGBD libre (open source) fourni avec la

majorité des distributions Linux. Il est à noter que SAP DB (SGBD

libre issu du logiciel Adabas) propose des extensions objet. D'autres produits

commerciaux existent, citons UniSQL, Matisse, ObjectSpark.

Le succès de cette approche provient de :

? L'encapsulation des données des tables. Les

méthodes définies sur les types

composant les tables permettent de programmer explicitement

l'encapsulation (il faudra, simultanément, que le programmeur interdise

les accès directs aux objets par SQL).

? La préservation des acquis des systèmes

relationnels (indépendance données/traitements), fiabilité

et performances, compatibilité ascendante : l'utilisation de tables

relationnelles est possible à travers des vues objet, et leur mise

à jour à travers des procédures stockées.

- 24 -

? L'enrichissement du langage SQL par des extensions qui sont

désormais normalisées

(SQL : 1999).

? La mise en oeuvre des concepts objets (classes,

héritage, méthodes) qui ont

indéniablement

démontré leur intérêt dans la maintenance des

applications (modularité extensibilité et

réutilisabilité).

Les risques qu'encourent les programmeurs à tout miser

sur cette nouvelle façon de programmer les données mais aussi les

traitements sont les suivants :

? Le modèle de données ne repose plus sur une

théorie rigoureuse et sur des principes

simples. Il s'affranchit, par exemple, de la première

forme normale. La conception peut ainsi induire plus facilement des

redondances, synonymes de problèmes potentiels d'intégrité

des données et de performances dégradées.

? À l'exception d'IBM DB2 qui est fortement calé

sur la norme SQL : 1999, les

différents éditeurs n'ont pas

adopté une syntaxe commune pour décrire les extensions

proposées, d'autant plus que la norme autorise la coexistence de

langages externes pour l'utilisation d'objets dans SQL. En conséquence,

la migration d'une base relationnelle objet d'un SGBD vers un autre est un

travail très difficile.

? Le fait de migrer une base relationnelle vers l'objet pourra

se faire en douceur en

utilisant les vues objet. En revanche, le retour en

arrière sera bien plus périlleux. Il est possible mais fort peu

probable que la théorie de la normalisation évolue de

manière simple afin de prendre en compte ces nouveaux concepts.

Ces derniers sont aujourd'hui les plus répandus car ils

constituent une approche mixte (comme les langages C ++ ou java) reconnue et

entérinée par la norme SQL, car proposant une évolution

souple vers l'objet, en conservant les avantages et la simplicité de

l'approche relationnelle.

II.4. Base de données

Une base de données est un outil permettant

d'insérer, de modifier ; est un outil permettant de rechercher

efficacement des données spécifiques dans une grande masse

d'informations ; c'est une interface entre les utilisateurs et la

mémoire secondaire, facilitant le travail des utilisateurs en leur

donnant l'illusion que toute l'information est comme il est

- 25 -

souhaité18. Une base de données est

un ensemble d'informations structurées, mémorisées sur un

support de stockage.

CONCLUSION

Tout au long de ce chapitre nous nous sommes focalisés

sur les concepts et théories qui nous donnent une idée

générale de ce que nous sommes en train de faire dans ce travail.

Nous avons définis les différents concepts ou termes pour faire

comprendre les lecteurs de ce travail, aussi nous avons suscité les

lecteurs à avoir une idée générale de quoi il est

exactement question dans ce présent travail avec quelques

théories et nous disons donc que ce chapitre c'est une clé

permettant d'entrer dans l'essentiel du travail.

18 Philippes MATHIEU, Base de données. De

Merise à JDBC, Université des Sciences et technologie, il

- 26 -

CHAPITRE II ANALYSE DE L'XISTANCE

II.1 PRESENTATION DE L'EXISTANT

II.1.1 HISTORIQUE

Pour l'histoire de la force armée de la

république démocratique du Congo(FARDC) on se trouve devant

l'embarras quant au choix des points à traiter.

En effet, la dynamique de l'évolution constante a la

quelle est soumise l'état congolais remet sans cesse en question et de

modernisation de son armée.

A titre d'une brève historique nous pouvons admettre

que les générations militaires qui composent la fardc peuvent

être catégorisées de manière ci-après :

? FP : force publique

? ANC : armée nationale congolaise

? FAZ : force armée zaïroise

? FAC : force armée congolaise

Les signatures des accords globaux et inclusifsc.-à-d.

des groupes armées ou de mouvement rébellion qui sont :

La force du gouvernement, du mouvement de la libération

du Congo, du rassemblement congolais pour la démocratie, du

rassemblement congolais pour la démocratie nationale, du rassemblement

congolais pour la démocratie et le mouvement de la libération et

la force de résistances mai-mai

Les groupes signataires de l'acte d'engagement de

DAR-ES-SALAAM qui

sont :

y' UNION PATRIOTE CONGOLAIS(UPC)

y' FRONT D'AUTO-DEFENSE POPULAIRE

CONGOLAISE(FAPC)

y' FRONT NATIONAL DES INTEGRISTE(FNI)

y' FRONT DE RESISTENCE PARTIE INTEGRALE(FRPI)

y' FRONT PATRIOTE POUR LA DEFENSE DU CONGO

- 27 -

Les groupements d'armée non signataire des accords de

paix implantée a l'est du pays, qui ne se reconnaissent pas dans les

accords, mais qui acceptent le désarmement volontaire et

spontané.

Les combattants congolais se trouvant encore à

l'extérieur du pays

II.1.2 LA FORCE PUBLIQUE CONGOLAISE a)

GENESE

La force armée de la république

démocratique du Congo (FARDC) est le fruit des différentes forces

militaires mise jadis à la disposition de l'administration coloniale

qu'avait pour mission essentielle d'assurer la quantité de la population

métropolitaine en Afrique.

Ces forces militaires étaient reconnue sous

l'appellation office la force publique(FP) qui n'était outre qu'une

petite forme d'armée de fortune pour le maintien de l'ordre

intérieur durant l'époque coloniale. Elle était

composée des deux noyaux qui sont ;

? LES METROPOLITAINS

Qui sont composent des officiers et sous officiers belges au

service du ROI LEOPOLD 2, comme explorateur administratif et/ou militaires

armées de premier explorateurs ou agent au service del'état

indépendant du Congo(EIC) recrutes sur les différentes cotes de

l'Afrique.

A savoir des zanzibarites, des haoussas de la

Côte-d'Or(Ghana), les zoulous de l'Afriqueaustrale (Afrique du sud), la

sierraléonais, sénégalais et somaliens, pour ne citer que

ceux-là

Du fait du cout élève du recrutement de ces

mercenaires et de peur que la force publique ne soit contaminée par

l'indiscipline caractériser des zoulous, il fut décide de

réorganiser le Congo de façon a lui permettre de se

conquérir seul. Ainsi occasionna-t-il le recrutement des autochtones.

Quand au second noyau, qui était essentiellement local,

ses premiers recrues ont été spécialement les bangala au

nombre des 126 soldats entre 1885- 886. Ce recrutement s'est effectue sous

trois formes ;

- 28 -

V' Les volontaires

V' Conscription obligatoire

V' Le rachat des esclaves entre les moins de leurs anciens

chefs

La force publique fut officiellement mentionnée pour la

toute première fois dans le décret du 30/10/1885 qui

définissait ainsi la structure du gouvernement dans l'EIC, elle avait

pour attributs ;

V' Assurer l'occupation

V' La défense du territoire dela colonie

V' Maintenir l'insécurité,

contrôlée, veiller al'exécution des lois, décrets et

règlement

Singulièrement ceux relatifs a la police et a la

sécurité en générale. Sa création

datée officiellement du 17/08/1886 ; son premier commandant fut le

capitaine LEON ROGER qui a en l'honneur de former la première

unité de troupe régulière basée a Boma en 1960,

avec l'indépendance de la république du Congo belge, la force

publique changeait son nom a l'armée nationale congolaise.

La première et la seconde guerre du Congo ont faites

ravages dans le régime avec les plus importantes pertes humaines depuis

la seconde guerre mondiale. Malgré l'absence de grandes batailles ranges

les forces armées congolaise résultent de la fusion des

formations de la guérilla, comme le rassemblement congolais pour la

démocratie(RCD) qui a pris le pouvoir en 1997 avec l'ancienne

armée nationale. Maintenant elle compte environ 14 brigades

intégrées et un nombre inconnu de brigades non

intégrées, qui sont constituées exclusivement par une

seule fraction comme la RCD, MLC.

Cette force est confrontée depuis sa formation a des

multiples conflits sur le territoire congolais dont, en 2008 la guerre du Kivu

et entre 2012 et fin 2013, la rébellion du mouvement du 23 mars qu'elle

a vaincu avec l'appui des nations unies.

- 29 -

b) SITUATION DE LA FARDC

La FARDC est une armée jeune qui est en processus de sa

reconstruction âpres la deuxième guerre du Congo finie en 2003. Le

gouvernement de KINSHASA, la MONUSCO, l'union européenne et les

partenaires bilatéraux comme l'ANGOLA, RSA et la BELGIQUE essaient de

crée une force capable de réaliser les différentes

missions qui lui sera confiée, la plus importante était la

sécurité et la stabilité de la nation.

Ce pendant la réussite de ce processus parait

incertaine car on assiste a un retour de la corruption et le gouvernement de

congolais éprouve l'énormément dedifficulté a

gérer et contrôler la force armée.

On note également un manque de coordination entre les

donateurs internationaux. Enfin il est très important de souligner

quelaFARDCestconstitue en partie sur base d'une tentative des groupements et

d'intégration au sein du gouvernement

`Une structure de commandement unique des forces militaires du

gouvernement légal de KINSHASA. Mouvements de rebellions qui ont divise

le pays, en particulier depuis la seconde guerre d'aout 2008. Il s'agit en

particulier des mouvements MAI-MAI, RCD/GOMA, MLC.

De vieux antagonismes existent entre ces forces qui sont

néanmoins censée opérer en harmonie au sein de

l'armée. Les tentatives récentes d'intégrer des

éléments militaires sans l'obédience du

généralLAURENT NKUDA au nord Kivu ont montre la difficulté

et les limites de cette stratégie.

Les conflits internes dans l'armées sont des plus en

plus fréquentes. L'on démontre entre autres qu'il semblerait que

les problèmes de corruption soit lie au mixage insurgiez la force

gouvernementale.

Mais les problèmes le plu plus importants ne se trouve

pas la. En dépit des l'aide internationaux, la RDC ex-zaïre au vu

du profond développement dans laquelle, elle s'est enfoncée, na

pas les ressources suffisantes régulier pour se doter d'une armée

régulière, bien gère, dont la force sont

casernée.

L'impossibilité de survivre dans ces conditions les

amènent a vivre sur le dos de la population par le biais s'exaction et

des spoliations constantes, principalement en zones rural. La paysannerie,

déjà la partie la plus pauvre de la population, paye le plus

lourd tribut

- 30 -

alors qu'elle est celle qui devrait être

protégée par l'armée qui exerce en principe un rôle

de maintien de l'ordre public, aux cotes de la POLICE NATIONALE. On assiste

donc a un retour a la situation que le pays a connu a la fin de l'ère

mobutisme ou les militaires étaient devenus la crainte majeure de la

population.

La MONUSCO se voit donc obligée dans certains cas de

protéger la population civile de violences qui sont le fait des forces

armées.

Cette dramatique évolution s'est encore aggravée

par le nombre croissant de violence sexuelles perpétrées par les

militaires dans les campagnes dans un contexte de relation d'impunité,

les poursuites engagées contre les auteurs des ces services par la

juridiction militaire était très limitées au regard de

l'étendue du phénomène.

II.2 STRUCTUREORGANISATIONNELLE

La structure du commandant suprême de l'armée de

notre pays la RDC se définit a partir de l'ensemble des services, des

relations structurelles qui existe entre eux, soit horizontalement,

verticalement. Ainsi nous avons ;

1. COMMANDANT SUPREME DE L'ARMEE

2. CHEF D'ETAT MAJOR GENERAL

3. CHEF DE BUREAU DE RECRUTYEMENT S3

4. CHEF ADJOINT DE BUREAU DE RECRUTEMENT

5. COMMANDANT DU CENTRE

6. COMMANDANT ADLOINT DU CENTRE

7. ETAT MAJOR DU CENTRE

7.1 BUREAU ADMINISTRATIF DU CENTRE

7.2 BUREAU DE REINSEGNEMENT

7.3 BUREAU DE L'INSTRUCTION ET PROGRAMME

7.4 BUREAU DE RAVITALLEMENT ET LOGISTIQUE

7.4.1 BUREAU DE MEDECIN

7.4.2 BUREAU DE LA MORALITE ET POLITIQUE

OBJECTITF : le commandant suprême de

l'armée veut faire voir au monde entier que la FARDC est capable de

faire un bon recrutement de militaire pour une arméeforte, capable de

défendre l'intérêt national, en cas des attaques de

différents mouvement des rebelles.

- 31 -

Permettre a tout citoyen congolais de s'enrôler dans

l'armée, en âme et en conscience pour servir la nation dans sa

couleur différente des autres et très fière de porter le

drapeau de la nation congolaise pour l'unité, la paix et le travail.

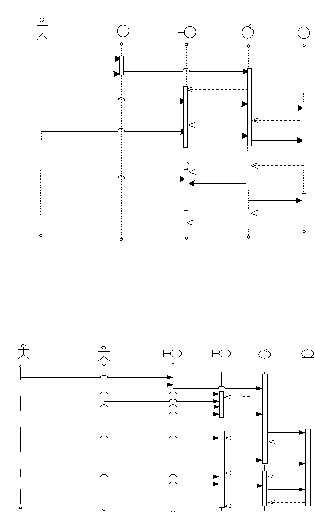

2.2.1 ORGANIGRAMME DE RECRUTEMENT MILITAIRE

COMMANDANT SUPREME DE L'ARMEE

CHEF D'ETAT MAJOR GENERAL

CHEF DE BUREAU DE

COMMANDANT DU CENTRE

CHEF ADJOINT DE

BUREAU DE

COMMANDANT ADJOINT

ETAT S MA JOR DU CENTRE

ADMINSTRATIF

RENSEIGNEMENT

INSTRUCTION ET

PROGRAMME

MORALE ET POLITIQUE

RAVITALLEMENT ET LOGISTIQUE

II.3 DESCRIPTION DU PROCESSUS METIER

II.3.1 PRELIMINAIRE

A ce niveau d'abstraction, nous allons saisir les besoins

principaux des utilisateurs, ensuite modéliser les

éléments et les mécanismes principaux du système.

On identifie les éléments du domaine ainsi que les relations et

itérations entre ces éléments.

Met un point de fondement d'une action globale a

réaliser pour notre projet, il est autre que le processus du recrutement

militaire au sein de la FARDC.

- 32 -

Enfin nous allons dégager l'ensemble d'activités

internes d'un métier pour leur aspect statique et dynamique en ignorant

leurs détails dont l'objectif se définit en termes de

résultat observable et mesurable par un utilisateur de métier.

Pour modéliser comme il est dit précédemment

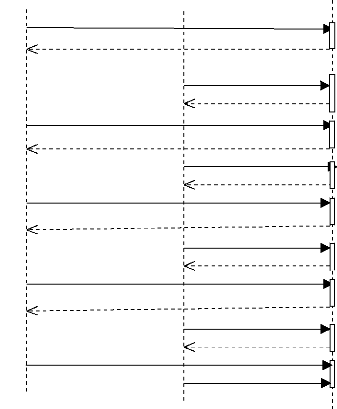

II.3.2 DESCRIPTION TEXTUELLE DU PROCESSUS METIER

Cet montrer la circulation des informations au sein de notre

armée pour le recrutement militaire ; ainsi que le processus qui est le

suivant ;

y' Lorsque le commandant suprême de l'arme

vérifier l'effectif des militaires. Si les moyens financiers sont

disponibles pour le recrutement militaire. Il donne l'ordre au chef

d'état major général d'organiser le recrutement

militaire.

y' Le chef d'état major général donne

l'ordre de lancer le recrutement auprès du chef de bureau de recrutement

de militaire.

y' Le chef de bureau de recrutement lance le recrutement avec

de conditions à l'appui pour déposer un dossier.

y' Le recru doit se renseigner sur la condition du recrutement

ou les informations nécessaires si les conditions sont

agréable.

y' Le recru doit déposer le dossier complet

auprès du bureau de recrutement. Car le dossier sera constitue d'un

document médical consigner par le médecin, le document d'aptitude

physique et le document d'étude faite au cas qu'a contre il sera

considère comment un recru non intelligent. Il sera admis au test qui

sera organiser pour être approuve âpres la sélection de bon

recru par le test.

y' Le chef d'état major général doit

approuver la liste de meilleur recru pour la formation et qui faire rapport au

commandant suprême de l'armé.

II.3.3 PERIMETRE

- 33 -

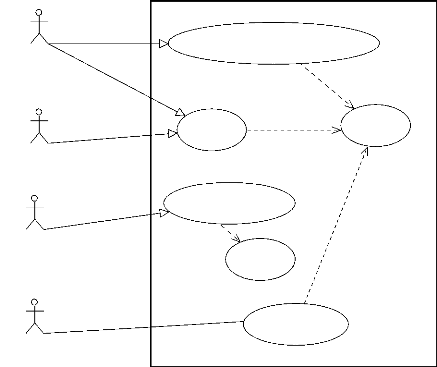

II.3.4 IDENTIFICATION DES ACTEURS

Est tout celui qui interagira avec le système

étudie, qu'ils s'agissent d'individus ou autre choses. Pour notre

système nous avons les acteurs ci-après :

a) COMMANDANT SUPREME DE L'ARMEE :Il

s'occupe de toute l'armée et de vérifier l'effectif des

militaires pour donner l'ordre de lancer le recrutement pour renforcer

l'armée si les moyens financiers sont disponibles.

b) CHEF D'ETAT -MAJOR GENERAL :IL s'occupe

d'organiser le recrutement et de donner l'ordre de lancer le recrutement puis

approuve la liste des meilleurs recru par le test.

c) CHEF DE BUREAU DE RECRUTEMENT : Il

s'occupe d'exécuter l'ordre de lancement de recrutement de militaire,

d'organiser le test, de choisir de meilleurs recru qui ont satisfait au test et

de faire rapport du déroulement du lancement de l'offre du recrutement

militaire.

d) RECRU : Est un candidat qui est concerne

a l'offre lancer par le bureau de recrutement pour le renforcement de

l'armée.

e) INSTRUCTEUR : Est une personne qui est

engager a instruit ou a enseigner dans la formation militaire.

f) MEDECIN :Est une personne qui est engager

pour soigner les militaires en cas d'une

maladie ou en cas d'un accident a

la guerre et d'évaluer les recrus.

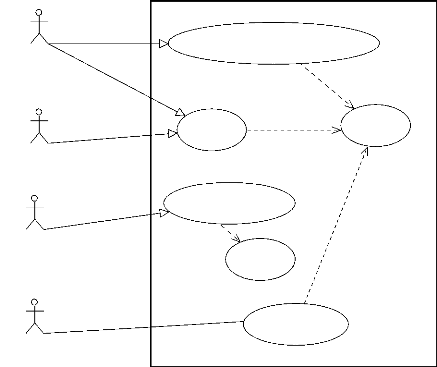

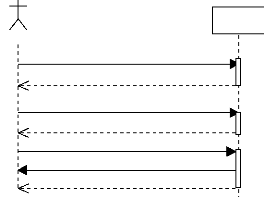

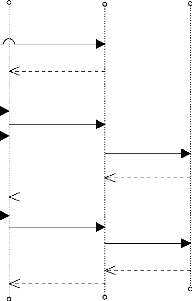

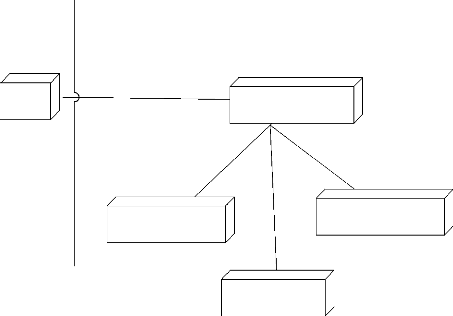

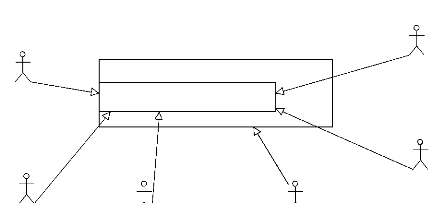

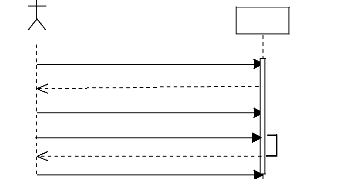

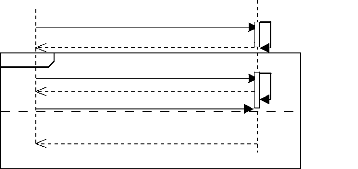

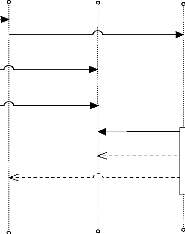

II.3.5. DIAGRAMME DE CONTEXTE

Donner le contexte dans lequel évolue le processus

métier et une premier vue concernant la façon des s'effectue

l'échange des informations entre le système et les

différents acteurs impliques sans se préoccuper des

détails possibles. Nous allons essayer de les représenter

schématiquement au travers le diagramme de contexte suivant :

- 34 -

COMMANDANT

SUPREME

DE L'ARMEE

SYSTEME DE RECRUTEMENT

MEDECIN

GESTION DE RECRUTEMENT MILITAIRE

INSTRUCTEUR

Nous allons représenter graphiquement au travers le

diagramme d'activité suivant par la figure ci âpres ;

CHEF D'ETAT MAJOR

|

GENERAL BUREAU DE RECRUTEMENT

MILITAIRE

|

RECRU

|

Figure 1 : Diagramme de contexte

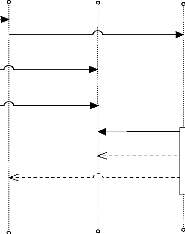

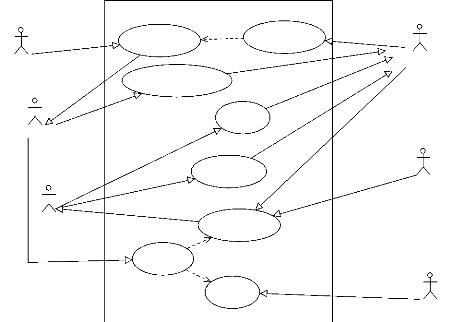

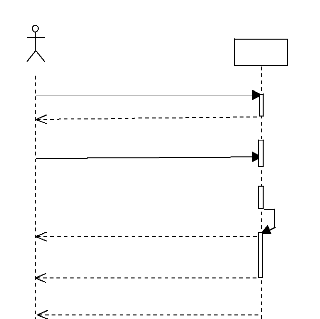

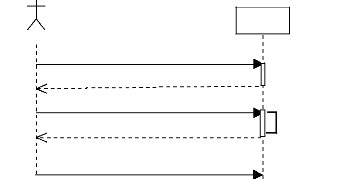

II.3.6 DESCRIPTION FORMELLE UML

Dans ce paragraphe il nous sera question de présenter

toutes les activités du service de question de recrutement militaire au

travers le diagramme d'activités qui est un modèledétaille

qui présente le flux de contrôle entre les actions

effectuées par le système depuis le point de départ

jusqu'à plusieurs points de lien potentiels.

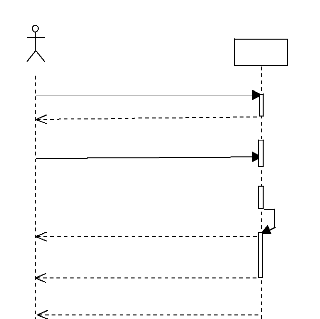

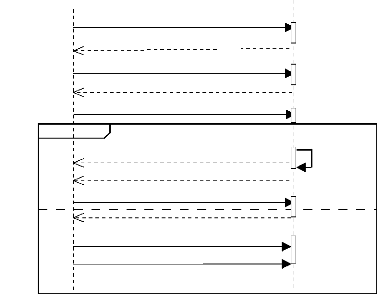

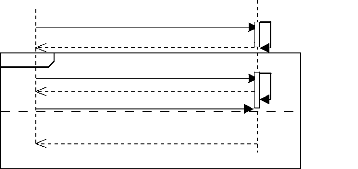

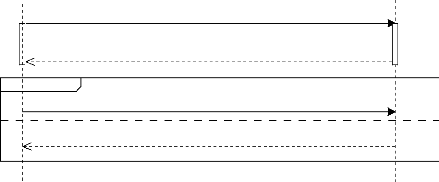

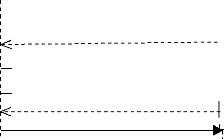

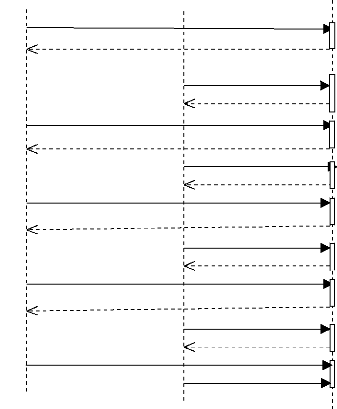

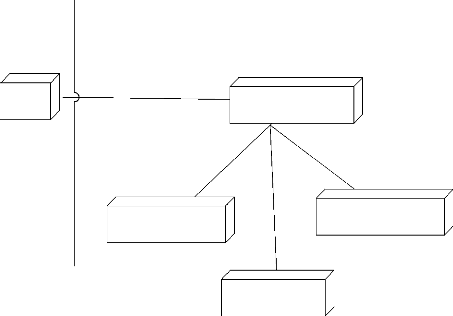

1. PROCESSUS DE RECRUTEMENT 1.1. DESCRIPTION

TEXTUELLE

Le commandant suprême de l'armée démarre

le processus en vérifiant l'effectif des militaires par le moyen

financier disponible dans le trésor publique, il ordonne au chef

d'état major général d'organiser le recrutement et a son

tour il déposera le dossier auprès du bureau de recrutement pour

lancer l'offre des nouveau recrus dans l'armée pour ceux qui sont

volontaire a déposer leurs dossiers complet âpres avoir solliciter

des informatisons. Au cas contraire les dossiers seront classer au recru

volontaire comme non intelligent, les meilleurs recrus seront

sélectionner pour êtreapprouver par le chef d'état major

général par ce choix retenu.

figure 2 : Diagramme d'activité du processus de

recrutement militaire

- 35 -

|

COMMANDANT

SUPREME

DE L'ARMEE

|

CHEF D'ETAT

MAJOR

GENERAL

|

CHEF DE BUREAU

DE

RECRUTEMENT

|

MEDECIN

|

RECRU

|

INSTRUCTEUR

|

|

DEBUT

|

|

|

|

|

|

|

VERFIER

L'EFFECTIF

|

|

|

|

|

|

|

|

|

ORGANISER

LE

RECRUTEMENT

|

|

|