|

|

~épu~~ique Démocratique du

Congo

ENSEIGNEMENT SUPERIEUR ET UNIVERSITAIRE

INSTITUT SUPERIEUR DE STATISTIQUE ET

DES NOUVELLES TECHNOLOGIES

|

|

« I.S.S.N.T

»

|

|

ETUDE ET AMELIORATION

|

|

|

|

|

DES PERFORMANCES D'UN

|

|

RESEAU INFORMATIQUE (LAN)

|

|

Cas de l'Assemblée Provinciale du

Nord-Kivu

predreee fu~r

|

|

HABA041.N41. VAL-1.045 5vwvwctin,ueL

|

|

Mémoire Présenté et Défendu en vue de

I'obtention

du Titre de Licencié en Informatique de Gestion.

|

|

Option : O0/ V~ePr~0/ V

eraeSe~~~

|

|

Directeur : C.T. Jacques MUNDA

KALENGE

|

|

Co-directeur : Ass. TAMB WE LIKONDO Benoit

|

|

Année Académique 2010-2011

|

|

PLAN DU TRAVAIL

EPIGRAPHE

DEDICACE

REMERCIEMENTS

SIGLES ET ABREVIATIONS INTRODUCTION GENERALE

1. PR OBLEMATIQUE

2. HYPOTHESES

3. OBJECTIFS DE L'ETUDE

4. CH OIX & INTERET DU SUJET 1. Inter2t du Travail

5. DELIMITATION DU SUJET

1. Delimitation dans le temps

2. Delimitation spatiale

3. Delimitation dans le domaine

6. CH OIX ET INTERET DU SUJET

7. METH OD OL OGIE DU TRAVAIL

1. Methodes

2. Techniques

8. SUBDIVISION DU TRAVAIL CHAPITRE I. ETUDE

PREALABLE

I.1 DEFINITIONS DE CONCEPTS DE BASE

1. Le systeme d'information

2. Le reseau informatique

3. L'architecture reseau

4. L'administration reseau

5. Les performances d'un reseau

6. Le serveur de domaine I.2. PRESENTATION DE

L'EXISTANT

1. Bref apergu historique de l'Assemblee Provinciale du

Nord=Kivu

2. Projet social

3. Structure hierarchique (Organigramme)

4. Description des services (Poste de travail)

CHAPITRE II. ETUDE DETAILLEE DU SYSTEME EXISTANT

II.1. IMPREGNATION DE L'ENTREPRISE

II.1.1 ANALYSE DU SYSTEME AVEC UML II.1.2 ANALYSE DU METIER

II.2.2. LE DIAGRAMME DE CAS D'UTILISATI ON II.2.3. DIAGRAMME DE

SEQUENCE ET SCENARI

ii

II.2.4 LE DIAGRAMME DE SEQUENCES

II.2.5. LE DIAGRAMME DE C OMP OSANTS

II.2.6. CONCEPTION DE SOLUTION BASE SUR L'AUTHENTIFICATI ON DU

CLIENT EXTERNE AVEC SANS FILS

II.2.7. LES RESS OURCES ET OUTILS DE TRAVAIL

II.2.8. PRESENTATION DE LA T OP OL OGIE DU RESEAU EXISTANT

II.2.9. DE L'EQUIPEMENT UTILISE

II.2.10. SERVICE DEJA IMPLEMENTE

II.2.11. REPRESENTATION PHYSIQUE DU RESEAU

II.2.12. AVANTAGES ET INC ONVENIENTS DE L'ARCHITECTURE EN

PLACE

CHAPITRE III. ETUDE ET IMPLEMENTATION DU SYSTEME FUTURE

III.1. CH OIX ET INTERET DU SYSTEME PROPOSE

III.2. PLANIFICATI ON ET PLAN D'ADRESSAGE DU NOUVEAU SYSTEME

III.3. PRESENTATION DU PR OJET A IMPLEMENTER

1. Rôle des contrôleurs de domaine

2. Avantage et inconvenient

3. Active directory

4. Service d'impression des fichiers

III.4. IMPLEMENTATION

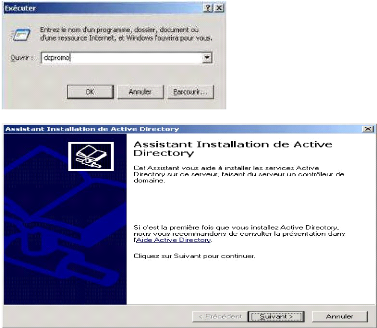

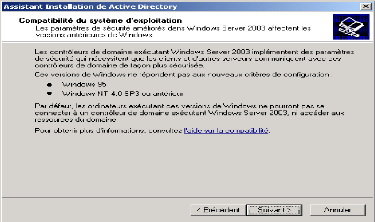

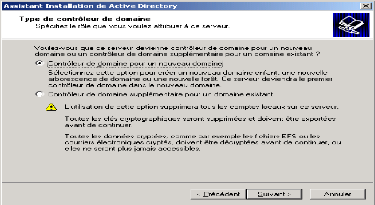

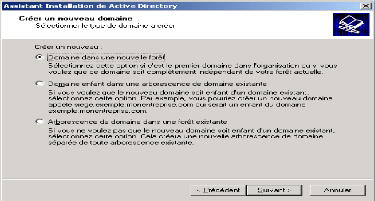

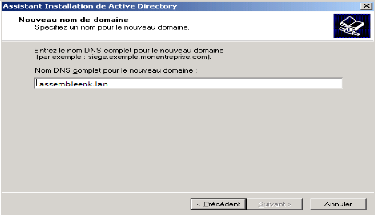

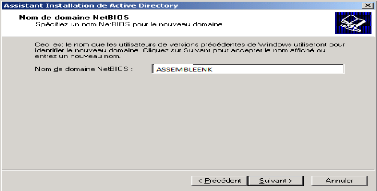

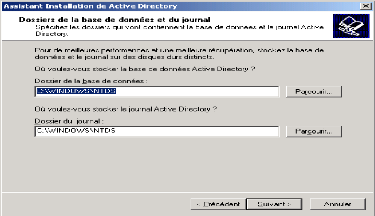

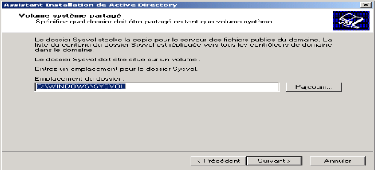

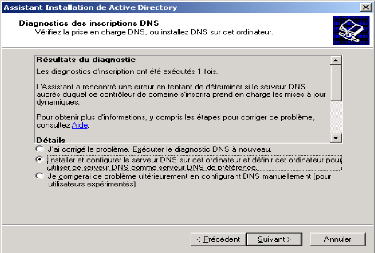

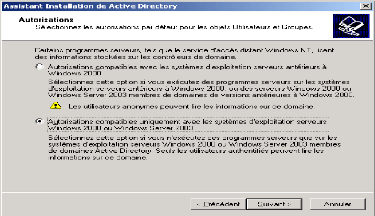

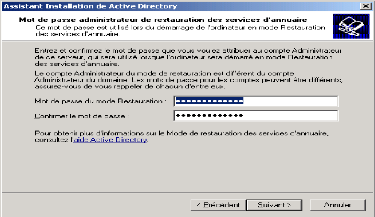

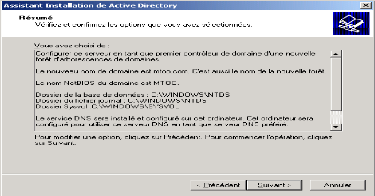

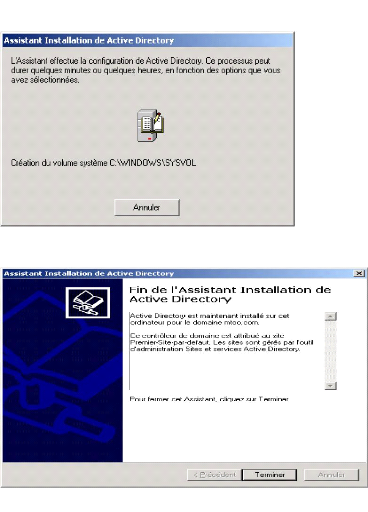

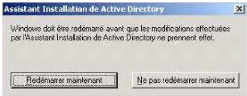

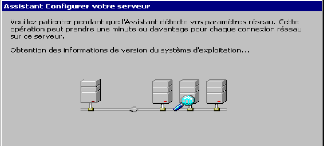

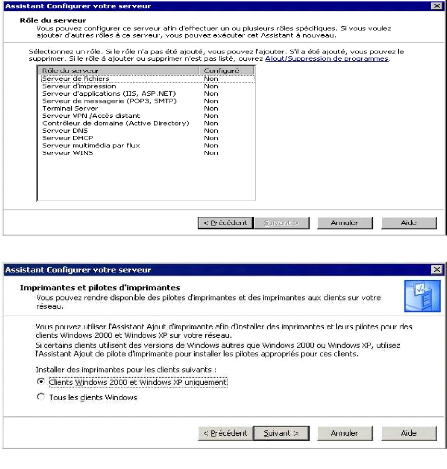

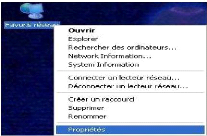

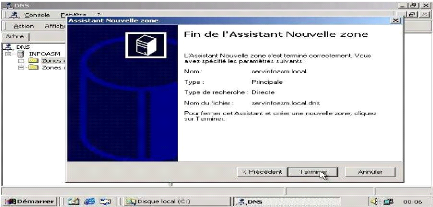

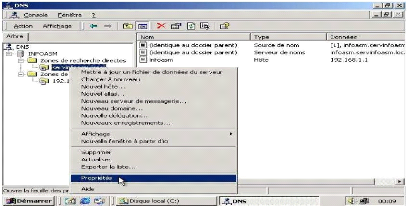

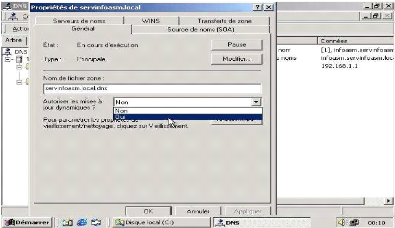

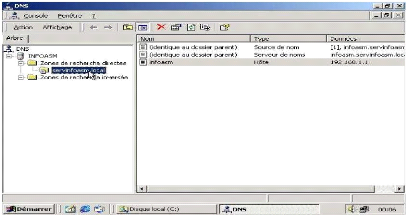

1. Configuration du serveur Active Directory

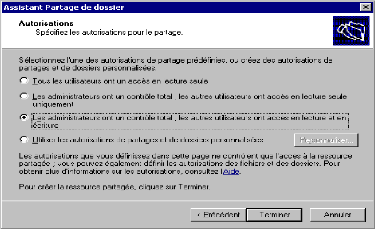

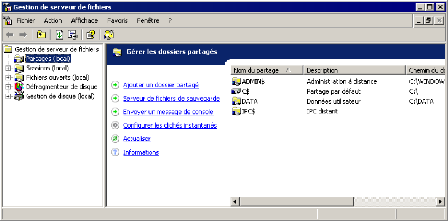

2. Configuration du serveur des fichiers

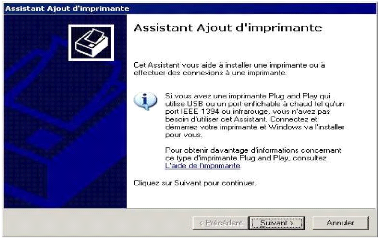

3. Configuration du serveur d'impression

CHAPITRE IV. MISE EN OEUVRE DES STRATEGIES DE

SECURISATION DE RESSOURCES MATERIELLES ET IMMATERIELLES DU RESEAU

IV.1. NOTIONS SUR LES CONCEPTS DE LA SECURITE INF ORMATIQUE

IV.2. REPARTITI ON DES DIFFERENTS SERVICES ET RESS OURCE EN

UNITE D' ORGANISATI ON ET CREATION D'UTILISATEUR

IV.3. MISE EN PLACE DES STRATEGIES AU SEIN DES UNITES D'

ORGANISATI ON

IV.4. REPLICATION DU SERVEUR ACTIVE DIRECTORY

CONCLUSION GENERALE ET SUGGESTION

BIBLIOGRAPHIE

I. OUVRAGES

II. NOTES DE C OURS

III. TRAVAUX DE FIN DE CYCLE & MEM OIRES

IV. WEB OGRAPHIE

TABLE DES MATIERES

iii

EPIGRAPHE

Des millions de Bens ont vu tomber une

pomme,

Newton est le seul qui se soit demandi

pourquoi~

[Bernard Baruch]

iv

DEDICACES

Je d~die ce travail ci. :

Notre DIEU ;

Mes

yarents : Monsieur et Madame 3C5LUME BUGEME

Pour leur volonte, leurs enormes sacrifices et your

l'amour qu'ils ont su me

donner tout au long de ma

formation.

Nous leur sommes infiniment reconnaissant ;

Ma

femme NYOTA JMISI 3-fortense

Notre -ils NTWALI 3CALUME Socrate

;

Tous mes freres et sours ;

Tous ceux qui nous sont

criers.

REMERCIEMENTS

Qu'il nous soit permis d'exprimer notre profonde gratitude a

Dieu Tout Puissant pour nous avoir donné le souffle de vie, la force, la

santé et l'intelligence nécessaires pour accomplir ce travail.

Nous adressons notre gratitude en premier lieu au corps

professoral de l'Institut Supérieur de Statistique et de Nouvelles

Technologies, aux enseignants qui ont assuré notre formation.

Nous remercions sincerement notre Directeur de

mémoire Monsieur Jacques MUNDA Enseignant au

département Informatique a l'ISS sans l'initiative de ce dernier ce

projet n'aurait pas été possible. Nos remerciements vont tout

droit a l'Assistant TAMB WE Benoit, notre Codirecteur ; nous

tenons a leur exprimer toute notre reconnaissance pour leur dévouement,

la confiance qu'ils nous ont accordée, leur rigueur et la qualité

des commentaires et suggestions dont ils nous ont fait part ; sans

oublié l'Assemblée Provinciale du Nord=Kivu qui nous a accueilli

pendant ces deux mois de stage et qui a facilité notre recherche ;

Nos remerciements s'adressent a toutes les autorités de

l'Administration de l'Assemblée Provinciale du Nord=Kivu, plus

particulièrement le Directeur de l'Administration pour leur accueil si

chaleureux.

Nous remercions particulièrement nos chers beaux

parents pour leurs encouragements et leurs soutiens moral.

A mes amis, collegue et camarades ainsi que tous ceux qui de

pres ou de loin ont contribué a la réalisation de ce travail, je

pense notamment a la famille BWIGULE Justin, la famille VAHEMBI Gislain, la

famille KATIK OM O André, ...

Tous mes freres, sours, cousins et cousines ;

vi

AVANT-PROPOS

C'est a L'Institut Superieur de Statistique et de Nouvelles

Technologies que nous avons regu tout au long de l'annee academique 2010=2011

un enseignement pratique, theorique et adequat qui nous a prepare a une

insertion dans le monde professionnel et a l'obtention de notre diplome de

licence en informatique de gestion.

En effet, cet etablissement qui prepare les etudiants que nous

sommes a une education disciplinee tout en cultivant le culte de l'excellence,

a adopte ce cycle de Licence dans le souci de satisfaire les exigences de la

demande actuelle du systeme educatif. L'ISSNT comprend I l'origine plusieurs

formations a savoir : la statistique, l'informatique de gestion et

demographie.

Ainsi en adoptant ce systeme, il s'est dote ces dernieres

annees de deuxieme annee de licence professionnelle en statistique et

informatique de gestion dont nous sommes la premiere promotion. Cette licence

professionnelle en informatique de gestion est coordonnee par le Centre

d'Informatique Applique (CIA) de l'etablissement. L'obtention du diplome est

conditionne par un stage en entreprise d'une duree de deux mois maximum au

cours duquel l'etudiant acquiert et consolide des connaissances pratiques

essentielles et fondamentales qui s'ajoutent a celles dejà acquises dans

l'auditoire tout en approfondissant les gestes professionnels et en apprenant

la culture d'entreprise : c'est durant ce stage que ce sujet nous a ete

propose.

Ce travail met en avant ici l'importance et la contribution du

reseau informatique dans nos echanges quotidiens. Notre travail s'insere alors

dans l'etude et l'amelioration des performances du reseau informatique (LAN) au

sein de l'Assemblee Provinciale du Nord=Kivu.

SIGLES ET ABREVIATIONS

ACL : Access Control List

AD : Active Directory

ARP : Address Resolution Protocol

BRGL : Bureau Regional Grand Lac

CD=R OM : Compact Disc Read Only Memory

DHCP : Dynamique Host Configuration Protocol

DNS : Domain Name System

FDDI : Fiber Distributed Data Interface

FT : File Transfer System

FTP : File Transfer Protocol

GPO : Group Policy Object

ICANN : Internet Corporation of Assigned names and numbers

InterNIC : Internet Network Information Center

ISO : International Organization for Standardization

IT : Information Technology

LAN : Local Area Network

LDA : Lightweight Directory Access Protocol

MAC : Medium Access Control

MAN : Metropolitan Area Network

MAN : (Metropolitan Area Network)

NetBI OS : Net Work Basic Input= Output System

OSI : Open System Interconnection

OSI : (Open Systems Interconnection)

OU : Organization Unity

PF : Procedure fonctionnelle

PPP : Point to Point Protocol

RAID : Redundant Array of Inexpensive Disk

RAID : Redundant Array of Inexpensive Disk

RARP : Reverse Address Resolution Protocol

RDC : Republique Démocratique du Congo

RJ45 : Registrered Jack 45

SMTP : Simple Mail Transfert Protocol

TCP IP : Transmission Control Protocol Internet Protocol

UDP : User Datagram Protocol

UML : Unified Modeling Language

UP : Unified Process

USB : Universal Serial Bus

WAN : (Wide Area Network)

Windows NT : Windows New Technology

Windows XP : Windows Extreme Programming

INTRODUCTION GENERALE

Les premiers outils de communications a distance

utilisés par les hommes furent la fumée, le feu ou la

lumière. Ces moyens de communication antiques ont évolué

surtout dans le domaine militaire. Ils permettaient de communiquer plus

rapidement et en se déplagant le moins possible. Aujourd'hui, ils ont

abouti a toutes les technologies informatiques et de

télécommunication que nous connaissons dans le monde entier.

En République Démocratique du Congo,

l'avènement de l'informatique dans les secteurs publics et privés

a permis, comme partout ailleurs, d'automatiser bons nombres de tâches.

En tant que concept novateur, les technologies de l'information et de la

communication représentent aujourd'hui un outil majeur de

compétitivité et de développement des entreprises. C'est

dans cette optique que l'Assemblée Provinciale du Nord=Kivu,

progressivement, s'est elle aussi doté d'un réseau informatique

local. Ce système lui permet aujourd'hui d'accomplir plus efficacement

sa mission.

Le réseau de l'Assemblée Provinciale du

Nord=Kivu est performant ; c'est=A=dire qu'il supporte, de fagon

générale, le flux de données et les applications qui y

sont véhiculé. Cependant, il faut lui reconnaitre certaines

failles. Un système informatique n'est jamais parfait. Il y a toujours

une petite défaillance ou insuffisance quelque part, quelque chose qu'il

serait bien d'ajouter ou de retrancher, même si globalement tout semble

fonctionner normalement.

Ainsi, nous citons : les difficultés d'échange

des données, une lenteur lors du partage des ressources, sans oublier

l'insécurité dont fait l'objet les informations circulant dans le

système actuel ; pour dire que la sécurité est quasi

inexistant. C'est principalement ces premiers constats qui ont suscité

notre intérêt pour étudier ce système. La

tâche qui nous a été confiée consiste donc a

détecter l'origine de ces failles et faire des propositions afin de les

réparer.

D'oS intitulé de cette étude g Etude et

amélioration des performances d'un réseau informatique

(LAN) : cas de l'Assemblée Provinciale du

Nord-Kivu ».

L'objectif principal de cette étude est d'assurer une

plus grande rapidité en ce qui concerne l'échange de

données et un délai de réponse plus court quant aux

requêtes vers le serveur et la sécurité de son architecture

par la centralisation de ses ressources.

Afin de mieux entamer notre sujet, nous avons consulté

quelques ouvrages et fait de nombreuses recherches sur Internet.

Dans notre developpement, nous presenterons tout d'abord la

structure qui nous a accueillis, a savoir l'Assemblee Provinciale du Nord=Kivu

en donnant par la suite les points contextuels de notre sujet de reflexion.

Nous ferons ensuite une etude technique qui nous permettra de critiquer

objectivement la politique d'interconnexion et proposer les solutions adequates

aux differentes insuffisances descellees. Enfin nous presenterons de fagon

detaillee toutes les technologies retenues avec leur mise en oeuvre. Et pour

achever notre etude, nous mettrons en place un serveur du domaine pour palier

aux difficultes ci=hauts citees.

1. PROBLEMATIQUE

T Gouverner c'est prevoirh a dit, au 19eme Siècle,

l'homme politique Emile de Girardin. Oui, mais prevoir a partir de

quoi, pourrait=on ajouter ? Pour gerer une entreprise comme pour administrer un

pays ou une collectivite, l'intuition et la reflexion ne suffisent pas. Pour

etre efficaces et opportunes, les decisions doivent s'appuyer sur des donnees

completes, fiables et pertinentesi.

En effet, au debut des annees 90, les technologies de

l'informatique decisionnelle ont engendre un changement majeur en apportant aux

decideurs des outils pour mieux comprendre et les mattriser dans

l'environnement reseau. Avec l'apparition de l'Internet, du Web et des reseaux

informatiques, le rythme des evolutions s'est encore accelere. C'est ainsi que

pas mal de gestionnaires ont compris qu'avec la mise sur reseau des differents

services tel que : la diffusion des informations, l'automatisation des

differentes taches, la mise en place d'un site web et bien d'autres, peuvent

etre des moyens efficaces pour economiser et maximiser les ressources humaines,

materielles et financieres dont ils disposent2.

Parallelement, une autre revolution, celle de l'Internet et

du commerce electronique, fait exploser le perimetre potentiel d'activite de

l'entreprise et modifie en profondeur les relations entre un fournisseur et ses

clients. Par ailleurs, elle raccourcit considerablement l'espace= temps auquel

l'entreprise etait habituee a travailler a un petit village planetaire. Le

monde devient son marche. Le clic de souris devient l'unite de temps.

De ce fait, l'incorporation de l'informatique par ses

domaines comme la Bureautique, l'Internet, le Web, les reseaux informatiques,

l'automatisation,... au sein des institutions reste une

1 Emile de Girardin, Cité par le CT OKITO,

Notes de cours de Questions Approfondies d'Informatique de Gestion,

Inédit, L1 Informatique, ISC/Goma, 2007-2008.

2. DELBASSET JARRAY, Conception et réalisation d'une

application de gestion d'un centre de kinésie, Inédit,

Mémoire, Faculté des sciences de Bizerte -

Génie logiciel & programmation, ULK/Rwanda, 2004-2005.

nouvelle technique pour faire face aux multiples problemes

poses par les formes traditionnelles de gestions. Parmi ces problemes nous

pouvons citer ceux lies a l'entendement de l'importance d'un reseau

Informatique.

L'Assemblee Provinciale du Nord=Kivu etant butee a des

problemes tels que : l'echange de donnees entre differents services etant

relativement lent ou parfois meme interrompu, coupure de signale dans certains

poste de travail, le feed=back d'information en un clic de souris en gagnant

plus de temps, sa securite informatique presque inexistant ; compte tenu de la

situation citee ci=haut, nous sommes parvenus a nous poser les questions

suivantes :

- L'Assemblee Provinciale du Nord=Kivu a=t=il un

système d'information efficiente et un plan reseau pouvant lui permettre

l'identification son circuit des cables, appuye par un equipement reseau

adequat et adapte a son architecture actuelle pour son optimisation et

la reduction de la lenteur?

- Comment mettre en place un systeme permettant a

l'institution de centraliser les ressources materielles et logicielles pour

leurs utilisations optimales ?

- Comment mettre en place un système securise et donc

controle par l'administrateur ?

2. HYPOTHESE

L'hypothese etant definie comme une reponse provisoire a une

question posee, elle permet de se rassurer sur la veracite de la question posee

pour un probleme en etudes.

En effet, en depit de tous ces defis, quelles solutions

pourrions=nous apporter pour surmonter ces dysfonctionnements en agissant, non

seulement sur leurs effets, mais au moins, autant sur les causes ? C'est a ces

difficultes et a cette interrogation que nous nous efforcerons d'apporter notre

contribution, sans pour autant epuiser un domaine si complexe, aussi majeur et

tres vaste. C'est pourquoi, nous emettons comme hypotheses :

L'implementation et deploiement d'une architecture securisee

et adaptee au modèle client/serveur serait un moyen efficient et

efficace pour resoudre le probleme d'echange d'information dans un reseau

necessitant un grand niveau de fiabilite et ses principaux atouts mais aussi

elle permettra de gerer des ressources communes a tous les utilisateurs.

La mise en place d'un systeme base sur le concept lie a

l'implementation de domaine permettrait a l'institution de :

- Centraliser les ressources materielles et logicielles pour

leurs utilisations optimales ;

- Circonscrire les ressources informatiques dans un meme

perimetre afin de garantir leur securisation et permettre a l'administrateur

d'assurer leur suivi aise.

3. CHOIX ET INTERET DU SUJET

Nous etions pousses par le souci d'amelioration du systeme

d'echange des informations tant politiques qu'administratives par le moyen de

ce que nous pouvons appeler g nouveau medias h. Par nos recherches et par la

volonte des autorites, cette institution pourra echanger les informations en

interne pour dire localement. En suite, notre inter2t particulier est

d'accrottre et perfectionner notre connaissance en matiere de reseau

Informatique, sur son amelioration, sa maintenance et sa securite ainsi que sa

gestion.

3.1. INTERET SCIENTIFIQUE

Le choix de ce sujet provient du souci majeur de nous

familiariser avec le domaine du reseau Informatique. Nous comptons aussi

apporter un soutient scientifique voire completer d'autres recherches qui ont

ete faites sur l'ebauche du reseau et susciter les gouts des autres

Administrateurs Reseau qui voudront se lancer dans ce domaine.

3.2. INTERET ACADEMIQUE

Ce travail apporte donc un essai de synthese de nos

connaissances acquises durant notre formation en conception et reseaux et un

exercice pratique de recherche scientifique.

4. DELIMITATION DU SUJET

La delimitation du sujet demontre la sphere d'etude dans

laquelle nous avons puise les elements qui ont contribue a la realisation de

notre travail. Quanta ce qui concerne notre choix, il consiste en une mise sur

pied d'un reseau informatique adapte aux technologies actuelles.

La delimitation de ce sujet fait recours a l'aspect temps, aspect

espace ainsi que dans le domaine pour mieux cerner notre recherche.

Nos recherches se situent sur la periode allant de janvier

2010 jusqu'a janvier 2011, ceci par le simple fait que nous nous servirons des

donnees brutes recoltees lors de notre descente sur terrain. Les donnees

portent sur le système existant et plus precisement sur le

système reseautique de l'Assemblee Provinciale du Nord=Kivu.

5. METHODES ET TECHNIQUES UTILISEES

La réalisation d'un travail scientifique n'est pas un

fait hasardeux, c'est ainsi que le travail scientifique trouve son

mérite sur l'efficacité et la rigueur des méthodes et

techniques utilisées a cette fin. La méthodologie est un cadre

tracant la voie que le chercheur utilise pour parvenir a un résultat

scientifique digne.4

5.1. Méthodes

Une méthode est un ensemble d'opérations

intellectuelles par lesquelles une discipline cherche a atteindre les

vérités qu'elle poursuit, les démontre et les

vérifies.

A. La méthode Analytique

La démarche analytique est basée sur une

décomposition du domaine d'étude en des domaines plus

réduit qui sont des sous=ensembles du domaine global.6

Ainsi chaque partie prise séparément est alors

étudiée puis réintégrée a l'ensemble afin de

tenter de reconstituer le tout.

B. La méthode Structuro-

Fonctionnelle

Quant a ce qui concerne le structuro=fonctionnelle, elle nous a

permit de prendre connaissance de la structure et le fonctionnement de

l'organisation.

C. La méthode d'analyse de système

d'information : UP avec UML

Méthode du processus unifié (UP pour Unified

Process) est un processus de développement itératif et

incrémental, ce qui signifie que le projet est découpé en

phases très courtes a l'issus de chacune desquelles une nouvelle version

incrémentée et livrée7.

Il s'agit d'une démarche s'appuyant sur la

modélisation UML pour la description de l'architecture du logiciel

(fonctionnelle, logicielle et physique) et la mise au point de cas

d'utilisation permettant de décrire les besoins et exigences des

utilisateurs8

4 AWAK Cité par John KAMANGO BILADI,

Mémoire, Inédit P.1 UTBC-Kinshasa, 2006-2007.

5

P. O MVIBUDULU K., Notes de cours de Système

d'informatique, Inédit, L2 Informatique, ISC/GOMA, 2003-2004

6 Dominique DIONSI, L'essentiel sur

Merise, Ey Rolle, 2ème édition, 1998, p.15

7 Omari Josué, Cours de conception des

systèmes d'informations, op cit.

8 Idem

5.2. Techniques

Une technique est un rassemblement des procedes propres a un

art.9 Ainsi, nous avons recourue aux techniques que voici :

A. Technique d'interview Nous a permit de nous

entretenir avec les differentes autorites de l'Assemblee Provinciale du

Nord=Kivu

et obtenir plus des donnees concernant ladite Institution.

B. Technique documentaire d'observation Elle

nous a permis de consulter certains documents en rapport avec notre sujet de

memoire tel

que : certains ouvrages, quelques memoires, TFC, certains

moteurs de recherche web sans oublier les archives et les documents qu'utilise

l'Assemblee Provinciale du Nord=Kivu ; mais aussi nous avons recolte les

donnees a partir des faits observes lors des recherches.

6. SUBDIVISION DU TRAVAIL

Notre travail a comme intitule Etude et

amélioration des performances d'un réseau informatique (LAN)

.Il nous est necessaire de subdiviser l'etude en trois grands

chapitres hormis l'introduction et la conclusion :

CHAPITRE I : ANALYSE DE L'EXISTANT

Ce chapitre nous permettra de definir certains concepts qui

seront utilise dans ce travail mais aussi de bien comprendre le fonctionnement

de l'Assemblee Provinciale, le vrai probleme a resoudre, de le formaliser de

fagon comprehensible par tous et de deboucher a une ebauche de solution. Il

comprend cinq points.

CHAPITRE II : ETUDE DETAILLEE DU RESEAU DE

L'INSTITUTION

Il comporte egalement cinq points portant sur UP utilisant UML,

la specification des besoins, la conception des composants du systeme reseau et

a la fin la conception des architectures.

CHAPITRE III. IMPLEMENTATION DU RESEAU

Il comporte trois points dont le premier est axe sur la mise en

place de nouveaux equipements, conception de l'architecture client/serveur,

l'implementation et l'administration reseau.

CHAPITRE IV.MISE EN OEUVRE DE STRATEGIE DE

SECURISATION

9 D. NANCI et B ESPINASSE, Ingénieur de

Système d'Information, Merise,

2ème génération.

CHAPITRE I : ANALYSE DE L'EXISTANT

Ce chapitre est consacré a l'éclaircissement de

certains concepts cles utilises dans la présente etude, la revue de la

littérature ainsi que le model conceptuel et sa théorie qui

seront d'usage dans ce mémoire.

I.1. DEFINITION DES CONCEPTS

L'informatique est devenue presque un monde a part avec ses

vocabulaires. Un monde a part, certes, mais un monde qui a egalement pris des

ailes avec le temps. Nous retenons quelques concepts qui nous permettrons de

jeter les bases de la comprehension de l'informatique.

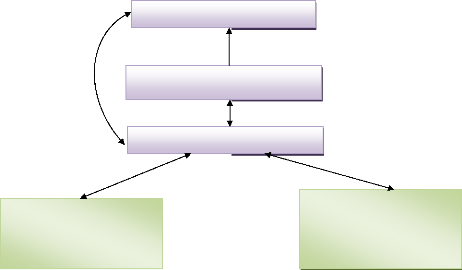

1. SYSTEME INFORMATIQUE

Nous pouvons representer l'ordinateur comme etant un

SYSTEME, selon le schema suivant:

101

INPUT

ou

ENTREE

TRAITEMENT

OUTPUT

ou

SORTIE

Un système1o est un

ensemble des plusieurs elements mis en relation en vue d'atteindre un objectif

donne. Ces elements sont interdependants. Le système informatique

comprend: les organes d'entree, de sortie, de liaison et au centre de tout, un

organe de traitement.

Système d'Information: Le SI est le

domaine dans lequel la Méthode MERISE s'applique. Le SI est compose des

moyens humains et techniques nécessaires au stockage et au traitement de

l'information d'une organisation. Le système physique correspond aux

moyens de production, a la fois humains et technique de

l'organisation11 .

10 KATYA MUHAMBYA Echelon, Op.Cit.

11 R. REIX

Sortie des éléments produits par

l'organisation :

- Evénements

- Produits

GESTION CONTROLE

SYSTEME PHYSIQUE

SYSTEME

Entrée des éléments externes

à l'organisation :

- Evénements

- Matériaux

Le systeme ci=dessous est utile pour presenter les types

d'information transitant au sein de l'organisation.

En premier lieu, il s'agit de savoir dans quelle mesure certaines

parties du SI peuvent etre automatisables.

L'ensemble de ces parties est appele le SAI et permet de

decouvrir en quoi l'informatique peut apporter un gain de productivite, de

fiabilite ou de qualite au SI.

2. LE RESEAU INFORMATIQUE

Le terme generique « reseau » definit un ensemble

d'entites (objets, personnes, etc.)

interconnectees les unes avec les autres. Un reseau permet ainsi

de faire circuler des elements materiels et logiciels entre chacune de ces

entites selon des r;gles bien definies12.

12 OMARI Josué, Cours de

télématique et réseau informatique, inédit, L1

ISSNT/GOMA 2009-2010

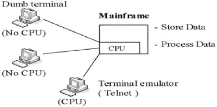

A) Le modèle de réseau

Partage logique :

Il y a un super ordinateur appelé comme Mainframe qui

s'occupe toutes les exécutions de programmes et le stockage de

données. Ce système est comme tous les systèmes

centralisés sauf toutes les données a traiter sont transmis au

serveur Mainframe, les clients sont des terminaux qui ne font que l'affichage

de résultat.

Systeme Distribue :

Il est aussi appelé comme système

centralisé. C'est un modèle Client/Serveur qui est très

utilisé pour le réseau aujourd'hui.

Un serveur est un ordinateur qui rend l'information et des

ressources disponibles aux autres ordinateurs sur le réseau. Il est un

ordinateur plus puissant que d'autres ordinateurs sur le réseau qui

s'occupe les sauvegardes des données, gestion des comptes

d'utilisateurs, gestion des dispositifs et l'administration du domaine

entier.

Un client est un ordinateur qui peut demander un service de

serveur ou accéder aux informations stockées sur le serveur. Les

utilisateurs utilisent des machines clients pour se connecter au serveur pour

pouvoir utiliser des ressources de réseau.

B) Type de réseau

Il y a beaucoup de différents types de réseaux

employés par des entreprises et des organisations. Trois types

importants de systèmes répartis sont :

- LAN (Local Area

Network) : est le type le plus commun de réseau trouvé

dans les entreprises. Il relie des ordinateurs et des dispositifs situés

près de l'un l'autre, tel que dedans un même bâtiment,

bureau, etc.

- MAN (Metropolitan

Area Network) : une collection de réseaux

locaux. Les MAN relient des ordinateurs situés dans le même

secteur géographique tel qu'une ville. (LAN + LAN, Village, entreprise

<==> entreprise)

- WAN ( Wide

Area Network ) : relie des réseaux locaux et

métropolitaines ensemble. Les réseaux qui composent d'un

réseau étendu peuvent être situés dans tout un pays

ou même autour du monde. ( LAN + LAN + MAN ).

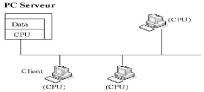

3. LES ARCHITECTURES

A) Architectures trois tiers et multi-tiers

Les termes « trois tiers » et « multi=tiers

» sont abusivement traduits de l'anglais three tier et

multi-tier ou n-tier. Pour cette raison, il serait

préférable d'employer la traduction « trois niveaux »

et « multi=niveaux » ou bien un hybride frangais=anglais « trois

tier » et « multi=tier ».

L'architecture client/serveur possède deux types

d'ordinateurs sur un réseau : les clients et les serveurs, elle

possède donc deux niveaux et s'appelle two-tier en anglais. Les

architectures multi=tier (ou distribuées) scindent le serveur en

plusieurs entités (par exemple, un serveur d'application qui

lui=même est le client d'un serveur de base de données).

Comparaison avec les architectures distribuées

Avantages

- Toutes les données sont centralisées sur un seul

serveur, ce qui simplifie les contrôles de sécurité et la

mise a jour des données et des logiciels.

- Les technologies supportant l'architecture client/serveur sont

plus matures que les autres.

- une administration au niveau serveur, les clients ayant peu

d'importance dans ce modèle, ils ont moins besoin d'être

administrés

Inconvénients

· Si trop de clients veulent communiquer avec le serveur

au même moment, ce dernier risque de ne pas supporter la charge (alors

que les réseaux pair a pair fonctionnent mieux en ajoutant de nouveaux

participants).

· Si le serveur n'est plus disponible, plus aucun des

clients ne marche (le réseau pair a pair continue a fonctionner,

même si plusieurs participants quittent le réseau).

· Les coats de mise en place et de maintenance sont

élevés.

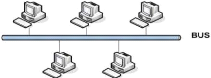

4. LA TOPOLOGIE DE RESEAU

> Structure BUS :

Un reseau de type BUS se compose d'une longueur continue du

cable qui relie deux dispositifs ou plus ensemble. Un reseau de type BUS

s'appelle egalement un reseau Backbone.

> Structure STAR (Etoile) :

Une structure de reseau Etoile se compose de l'ordinateur

individuel relie a un point central sur le reseau. Le reseau Etoile est le type

le plus commun de reseau.

> Structure RING (Anneau) :

> Structure Hybride :

La structure hybride de reseau emploie un mélange de

differents genres de structures de reseau, comme STAR, BUS et egalement

RING.

La presentation des standards de data communication pour

le réseau > Les standards de protocole pour le reseau

:

Avant que deux ordinateurs ou réseaux puissent

échanger l'information, ils doivent établir le canal de

communication. Un protocole de réseau permet deux dispositifs a se

communiquer en utilisant le même ensemble de regles appelées

Standard.

Pourquoi Standard ? : Beaucoup de materiaux

differents qui sont fabriques par les societes differentes peuvent s'installer

ensemble ; Eviter la limite de chaque entreprise

. Les standards pour data communication

:

- ISO : OSI Model (carte de réseau)

- ITU : Standard pour telecommunication et data communication

- IEEE : Institute Electric and Electronic Engineering, les

standards de réseau Ethernet. - TIA/EIA : Telecommunication Industry

Association / Electronic Industry Association.

5. LES PROTOCOLES

> Qu'est-ce qu'une adresse IP ?

Sur Internet, les ordinateurs communiquent entre eux grace au

protocole TCP/IP qui utilise des numéros de 32 bits, que l'on

écrit sous forme de 4 numéros allant de 0

a 255 (4 fois 8 bits), on les note donc sous la forme

xxx.xxx.xxx.xxx ou chaque xxx représente un entier de

0 a 255. Ces numéros servent aux ordinateurs

du réseau pour se reconnaitre, ainsi il ne doit pas exister deux

ordinateurs sur le réseau ayant la même adresse IP. Par contre,

l'adresse IP de l'ordinateur va changer a chaque branchement. Le réseau

lui attribuant une nouvelle adresse unique. Par exemple,

132.211.85.154 est une adresse TCP/IP du HEC donnée sous une

forme technique. Ce sont ces adresses que reconnaissent les ordinateurs qui

communiquent entre eux.

> Le protocole TCP/IP ?

TCP/IP est une suite de protocoles (utilisé sur

Internet). Il signifie Transmission Control Protocol/Internet Protocol

(provient des noms des deux protocoles majeurs de la suite de protocoles,

c'est=A=dire les protocoles TCP et IP). Il représente la fa<on dont

les ordinateurs communiquent sur Internet. Pour cela il se base sur l'adressage

IP, c'est=A=dire le fait de fournir une adresse IP a chaque machine du

réseau afin de pouvoir acheminer des paquets de données. Etant

donné que la suite de protocoles TCP/IP a été

créée a l'origine dans un but militaire, elle doit

répondre a un certain nombre de critères parmi lesquels :

- Fractionnement des messages en paquets

- Utilisation d'un système d'adresses

- Acheminement des données sur le réseau

(routage)

- Contrôle des erreurs de transmission de

données

La connaissance du système de protocole TCP/IP n'est

pas essentielle pour un simple utilisateur, au même titre qu'un

téléspectateur n'a pas besoin de savoir comment fonctionne son

téléviseur. Toutefois, sa connaissance est nécessaire pour

les personnes désirant administrer ou maintenir un réseau

fonctionnant dans un système de protocoles TCP/IP13.

> Le protocole FTP ?

13

http://www.commentcamarche.com

Le protocole FTP (File Transfer Protocol) definit la

fagon selon laquelle des donnees doivent être transferees sur un reseau

TCP/IP.

Le protocole FTP a pour objectifs de :

· Permettre un partage de fichiers entre machines

distantes,

· Permettre une independance aux systèmes de

fichiers des machines clientes et serveur,

· Permettre de transferer des donnees de manière

efficace.

> Les protocoles de courriel

Le protocole POP (Post Office Protocol que l'on peut

traduire par protocole de bureau de poste") permet comme son nom

l'indique d'aller recuperer son courrier sur un serveur distant (le serveur P

OP). Il est necessaire pour les personnes n'etant pas connectees en permanence

a Internet afin de pouvoir collecter les mails recus hors connexion. Il existe

deux principales versions de ce protocole, P OP2 et P OP3 .

Le protocole P OP3 gère ainsi l'authentification a

l'aide d'un nom d'utilisateur et d'un mot de passe, il n'est par contre pas

securise car les mots de passe, au même titre que les mails, circulent en

clair (de manière non encodee) sur le reseau. D'autre part le protocole

P OP3 bloque la botte aux lettres lors de la consultation, ce qui signifie

qu'une consultation simultanee par deux utilisateurs d'une même botte aux

lettres est impossible.

Le protocole SMTP (Simple Mail Transfer Protocol,

traduisez Protocole Simple de Transfert de Courrier) est le protocole

standard permettant de transferer le courrier d'un serveur a un autre en

connexion point a point.14

> Le protocole HTTP

Le protocole HTTP (HyperText Transfer Protocol) est le

protocole le plus utilise sur Internet depuis 1990. La version 0.9 etait

uniquement destinee a transferer des donnees sur Internet (en particulier des

pages Web ecrites en HTML. La version 1.0 du protocole (la plus utilisee)

permet desormais de transferer des messages avec des en=têtes decrivant

le contenu du message en utilisant un codage de type MIME.15

6. QUELQUES EQUIPEMENTS UTILISES DANS UN RESEAU

INFORMATIQUE LOCAL Hubs (r6p6titeur)

Les Hubs sont utilises en Ethernet base 10 et base

100. L'Hub est le concentrateur le plus simple. Ce n'est pratiquement qu'un

repetiteur (c'est son nom en Francais). Il amplifie le signal pour

14

http://www.commentcamarche.com

15 Idem

pouvoir le renvoyer vers tous PC connectés. Toutes les

informations arrivant sur l'appareil sont donc renvoyées sur toutes les

lignes. Dans le cas de réseaux importants par le nombre de PC

connectés ou par l'importance du flux d'informations

transférées, on ne peut utiliser des HUBS. En effet, dès

qu'un PC dit quelque chose, tout le monde l'entend et quand chacun commence a

transmettre, les vitesses diminuent directement. Les HUBS sont

caractérisés par un nombre de connexion: 4, 5, 8, 10, 16, 24,

...

Switch (commutateur).

D'aspect extérieur, il est équivalent a un HUB.

Le défaut des HUBS est que toutes les informations transitent vers tous

les PC. Un switch reconnaît les différents PC connectés sur

le réseau. En recevant une information, il décode l'entête

pour connaître le destinataire et ne l'envoie que vers celui=ci dans le

cas d'une liaison PC vers PC. Ceci réduit le trafic sur le réseau

complet. A la différence, les informations circulent toutes sur tout le

cablage avec les hubs et donc vers toutes les stations connectées. Ils

travaillent donc sur le niveau 1, 2 et 3 du modèle OSI, pour seulement

les couches 1 et 2 dans le cas du HUBS. Le niveau 3 du modèle OSI

détermine les routes de transport. Les switch remplacent de plus en plus

les HUBS. Les prix deviennent pratiquement équivalents.

Le Routeur

Les routeurs sont les dispositifs

permettant de "choisir" le chemin que les datagrammes (paquets d'information)

vont emprunter pour arriver a destination.

Il s'agit des dispositifs ayant plusieurs cartes réseau

dont chacune est reliée a un réseau différent. Ainsi, dans

la configuration la plus simple, le routeur n'a qu'à "regarder" sur quel

réseau se trouve un ordinateur pour lui faire parvenir les datagrammes

en provenance de l'expéditeur16.

7. ADMINISTRATION RESEAU A. Administrateur du

reseau :

Les administrateurs de réseau ont beaucoup de

responsabilités sur le réseau. Ces sont des groupes de personnes

qui ont tous les droits sur le domaine entier au niveau d'administration de

système. Le travail :

- Installer, configurer des serveurs, des postes clients, des

périphériques, etc.

- Faire marcher le réseau ;

- Gestion des utilisateurs ;

16 CT OKITO, Notes de Cours de

Télématique & Réseaux, Inédit, ISC-Goma, L2

Inform., Ed. ESU, 2008-2009

- Gestion des ressources : Partage de données, programmes,

services, périphériques via réseau ;

- Gestion et administration de base de données.

- Mettre en oeuvre d'une politique pour sauvegarder les

données d'utilisateurs et des programmes ;

- Sécurité : Protéger le piratage interne et

externe ;

- Surveillance des utilisateurs ;

- Protéger le système : antivirus, mettre a jour

des services ;

- Former des utilisateurs... etc.

B. Avant d'installer un systeme de reseau :

Avant d'installer un nouveau systeme de réseau, on a

besoin d'une étude sur les composantes de réseau, ce sont des

informations dans le structure de réseau, matériaux, logiciels,

topologie, services, sécurité de réseau, etc.

C. Materiaux (hardware) :

- Standard de Réseau (Architecture de réseau) :

10Base=2, 10Base=T, 10Base=Tx, Token Ring, ARCnet

- La machine Serveur : Systeme d'exploitation, Services,

Ressources a partager...

- La machine client (Poste de travail) : Type de système

d'exploitation, membre du domaine ou client normal...

- Dispositif de stockage : serveur de données

- Périphérique : Imprimante, scanner...

D. Logiciels (software) :

- NOS : Network Operating System

- Network Protocol

- W OS : Workstation Operating System : Systeme d'exploitation +

Logiciel de Client - Driver, Programme, paquet des services, anti=virus

E. Les différents types d'administration de

réseau > Point a Point (Peer-to-Peer ou P2P) :

Les réseaux Point=a=Point permettent a des ordinateurs

sur un réseau de partager leurs données et ressources. Chaque

ordinateur sur un réseau de Point=a=Point stocke ses propres

informations et ressources. Il n'y a aucun ordinateur central qui commande ou

controle le réseau.

Toutes les machines sur le réseau ont les mêmes

droits. Si l'on considère l'un de ses postes est un serveur, c'est pour

but de partager les ressources, si non elle consomme les ressources d'autres

postes.

> Client / Serveur (Server based) :

Il y a au moins un serveur central qui s'occupe de sauvegarde

de données, le partage de périphériques, l'installation

des services, etc. Toutes les machines qui sont connectées au

réseau sont controlées par ce serveur.

Les serveurs effectuent la plupart du traitement et des

tâches. La plupart des réseaux Client/Serveur ont un(des)

administrateur(s) de réseau pour prendre soin des tâches

administratives quotidiennement.

8. LE SERVEUR DE DOMAINE

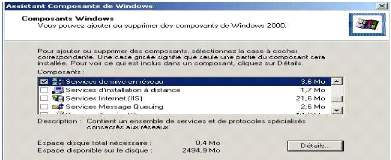

Ce point fournit une introduction technique a Active

Directory, le nouveau service d'annuaire intégré au

système d'exploitation Microsoft Windows 2003 Server. Ce point comporte

des explications détaillées sur d'importants concepts liés

a Active Directory, sur les éléments de son architecture et sur

ses fonctionnalités.

A. Qu'est ce qu'Active Directory

Active Directory sert d'annuaire des objets du réseau,

il permet aux utilisateurs de localiser, de gérer et d'utiliser

facilement les ressources. Il permet de réaliser la gestion des objets

sans liens avec la disposition réelle ou les protocoles réseaux

employés. Active Directory organise l'annuaire en sections, ce qui

permet de suivre le développement d'une société allant de

quelques objets a des millions d'objets.

Combine aux strategies de groupes, Active directory

permet une gestion des postes distants de fa<on completement

centralisée. Active Directory stocke des informations sur les objets du

réseau. Il en existe de plusieurs types : (serveurs, domaines,

sites, utilisateurs, ordinateurs, imprimantes, ...)17

Avec chaque objet, sont stockées des informations et des

propriétés qui permettent d'effectuer par exemple des recherches

plus précises (emplacement d'une imprimante).

Les termes annuaire et service d'annuaire se rapportent aux

annuaires qui se trouvent sur les réseaux tant publics que

privés. La difference entre un annuaire et un service d'annuaire, c'est

que ce dernier constitue a la fois la source d'information et les services

rendant cette information disponible et exploitable pour les utilisateurs.

B. Quel est l'intérêt de disposer d'un

service d'annuaire ?

Le service d'annuaire est l'un des elements les plus

importants d'un systeme informatique etendu. Il arrive frequemment que les

utilisateurs et les administrateurs ne connaissent pas le nom exact des objets

qui les interessent. Ils peuvent connaitre un ou plusieurs des attributs des

objets et interroger l'annuaire pour obtenir une liste des objets possedant ces

attributs, en formulant par exemple une requete du type : " Trouver toutes les

imprimantes recto=verso du batiment 26". Un service d'annuaire permet I

l'utilisateur de trouver n'importe quel objet a partir de l'un de ses

attributs.18

Un service d'annuaire peut :

-- Appliquer les consignes de securite definies par les

administrateurs pour garder l'information I l'abri de toute intrusion ;

17 Jacques MUNDA KALLENGE, Cours de système

d'exploitation réseau, inédit ISSNT/Goma 2010-2011

18 Ass1 TAMBWE LIKONDO Benoit, Cours de Windows server

2003, Inédit, G3 IG ISIAGO/GOMA 2009-2010

Distribuer un annuaire a de nombreux ordinateurs au sein d'un

reseau ;

Dupliquer un annuaire pour le rendre disponible a un nombre

accru d'utilisateurs et pallier une eventuelle defaillance ;

Partitionner un annuaire en plusieurs banques pour permettre le

stockage d'un tres grand nombre d'objets.

Un service d'annuaire est a la fois un outil de gestion et un

outil destine a l'utilisateur final. Plus le nombre d'objets d'un reseau

augmente, plus le service d'annuaire s'avère essentiel. Le service

d'annuaire constitue la plaque tournante de tout système distribue

important.

C. Presentation d'Active Directory

Active Directory est le nom du service d'annuaire de

Microsoft apparu dans le systeme d'exploitation Microsoft Windows Server 2000.

Le service d'annuaire Active Directory est base sur les standards TCP/IP : DNS,

LDAP, Kerberos, etc.

Le service d'annuaire Active Directory doit titre entendu au

sens large, c'est=à=dire qu'Active Directory est un annuaire referengant

les personnes (nom, prenom, numero de telephone, etc.) mais egalement toute

sorte d'objet, dont les serveurs, les imprimantes, les applications, les bases

de donnees, etc19.

D. Caractéristiques d'Active

directory

Active Directory permet de recenser toutes les

informations concernant le reseau, que ce soient les utilisateurs, les

machines ou les applications. Active Directory constitue ainsi le moyen central

de toute l'architecture reseau et a vocation a permettre a un utilisateur de

retrouver et d'acceder a n'importe quelle ressource identifiee par ce

service.

Active Directory est donc un outil destine aux utilisateurs

mais dans la mesure ou il permet une representation globale de l'ensemble des

ressources et des droits associes il constitue egalement un outil

d'administration et de gestion du reseau. Il fournit a ce titre des outils

permettant de gerer la repartition de l'annuaire sur le reseau, sa duplication,

la securisation et le partitionnement de l'annuaire de l'entreprise.

La structure d'Active Directory lui permet de gerer de fa<on

centralisee des reseaux pouvant aller de quelques ordinateurs a des reseaux

d'entreprises repartis sur de multiples sites20

.

E. Principe de fonctionnement d'Active

Directory

Active Directory permet de representer et de stocker les

elements constitutifs du reseau (les ressources informatiques mais egalement

les utilisateurs) sous formes d'objets, c'est= a=dire un ensemble d'attributs

representant un element concret. Les objets sont organises hierarchiquement

selon un schema (lui=meme stocke dans l'annuaire) definissant les attributs et

l'organisation des objets.

Le service d'annuaire Active Directory permet de mettre ces

informations a disposition des utilisateurs, des administrateurs et des

applications selon les droits d'acces qui leur sont accordes.

F. Structure Active Directory

Les objets d'Active Directory (Utilisateurs, Groupes,

Ordinateurs, etc.) correspondent a des classes,

c'est=à=dire des categories d'objets possedant les momes

attributs. Ainsi un objet est une « instanciation » d'une

classe d'objet, c'est=à=dire un ensemble d'attributs avec des valeurs

particulieres.

Lorsqu'un objet contient d'autres objets, on le qualifie

de conteneur. Les conteneurs permettent de regrouper les

objets dans une optique d'organisation. A l'inverse si l'objet est au plus bas

niveau de la hierarchie, il est qualifie de feuille.

La hierarchie composee de l'ensemble des conteneurs (noeuds) et

des feuilles est appelee arbre.

La notion d'arbre est etroitement liee a la notion de

domaine, permettant de circonscrire des ressources informatiques dans

un meme perimetre de securite. Un domaine est ainsi constitue d'un ensemble

defini d'elements et possede une politique de securite (controles d'acces) qui

lui est propre. Deux domaines (ou plus) possedant le mame schema peuvent

etablir entre eux des relations d'approbation (relations de

confiance) bidirectionnelles et transitives basees sur le protocole Kerberos.

L'ensemble des domaines relies entre eux hierarchiquement par des relations

d'approbation constituent un arbre de domaines (appele

arbre). Le domaine situe au sommet de la hierarchie est appele «

domaine racine » et les domaines situes en dessous sont des sous=domaines.

Les domaines d'un mame arbre partagent necessairement le mame espace de nom.

Ainsi les domaines

talibsoft.org,

goma.talibsoft.org,

bukavu.talibsoft.org

font partie du mame espace de nom et constituent un arbre lorsqu'ils sont lies

par des relations d'approbation21.

Services d'annuaires : c'est un service de

gestion d'une bibliothèque (imprimée ou électronique) mise

a jour régulièrement qui regroupe des informations (nom, adresse,

coordonnées, etc.) sur les membres d'une association, d'une entreprise

ou d'un organisme professionnel, ou sur les abonnés a un service.

Unite d'organisation : c'est une unité

pour organiser les objets au sein d'un domaine. Il contient le compte

d'utilisateur, les groupes, les ordinateurs, les imprimantes, ...

Windows server: c'est une distribution de

Microsoft qui a pour caractéristique principale la gestion des services

d'annuaires pour une entreprise en réseau.

Domaine : c'est un ensemble d'ordinateurs

connectés entre eux et possédant une caractéristique

commune. Unité de base de la structure Active Directory, un domaine est

un ensemble d'ordinateurs et/ou d'utilisateurs qui partagent une même

base de données d'annuaire. Un domaine a un nom unique sur le

réseau. Dans un environnement Windows 2000/2003, le domaine sert de

limite de sécurité. Le rôle d'une limite de

sécurité est de restreindre les droits d'un administrateur ou de

tout autre utilisateur avec pouvoir uniquement aux ressources de ce domaine et

que seuls les utilisateurs explicitement promus puissent étendre leurs

droits a d'autres domaines.

Dans un domaine Windows 2000/2003, tous les serveurs

maintenant le domaine (contrôleurs de domaine) possèdent une copie

de l'annuaire d'Active Directory. Chaque contrôleur de domaine est

capable de recevoir ou de dupliquer les modifications de l'ensemble de ses

homologues du domaine.

Les arborescences : Le premier domaine

installé est le domaine racine de la forêt. Au fur et a mesure que

des domaines lui sont ajoutés, cela forme la structure de l'arborescence

ou la structure de la forêt, selon les exigences pour les noms de

domaine. Une arborescence est un ensemble de domaines

partageant un nom commun. La relation d'approbation entre un domaine enfant et

son domaine parent est de type bidirectionnel transitif. Ci=dessous

l'exemple.

Une forêt : est un ensemble de domaines

(ou d'arborescences) n'ayant pas le même nom commun mais partageant un

schema et un catalogue global commun. Par exemple, une même forêt

peut rassembler deux arborescences differentes comme

laboms.com et supinfo.lan.

Par defaut, les relations entre les arborescences ou les

domaines au sein d'une forêt sont des relations d'approbation

bidirectionnelles transitives. Il est possible de creer manuellement des

relations d'approbation entre deux domaines situes dans deux forêts

differentes. De plus Windows Server 2003 propose un niveau fonctionnel

permettant de definir des relations d'approbations entre differentes

forêts.

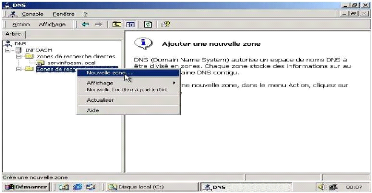

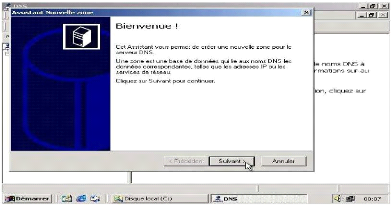

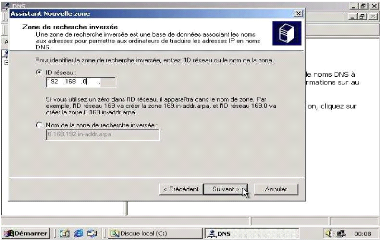

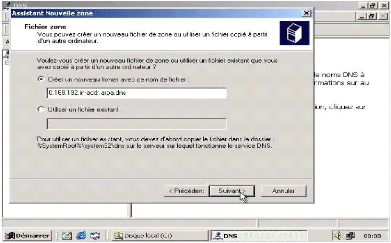

G. Le Domain Name System (ou DNS, système de noms

de domaine)

C'est un service permettant d'etablir une correspondance entre

une adresse IP et un nom de domaine et, plus generalement, de trouver une

information a partir d'un nom de domaine.

-- Role du DNS

Les ordinateurs connectes a un reseau IP, comme Internet,

possedent une adresse IP. Ces adresses sont numeriques afin d'être plus

facilement traitees par une machine. En IPv4, elles sont representees sous la

forme xxx.xxx.xxx.xxx, of., xxx est un nombre variant entre 0 et 255 (en

systeme decimal). En IPv6, les IP sont de la forme

xxxx:xxxx:xxxx:xxxx:xxxx:xxxx:xxxx:xxxx, of., x represente un caractere au

format hexadecimal. Pour faciliter l'acces aux systemes qui disposent de ces

adresses, un mecanisme a ete mis en place pour permettre d'associer un nom a

une adresse IP, plus simple a retenir, appele nom de domaine.

Resoudre un nom de domaine consiste a trouver l'adresse IP qui lui est

associee. Les noms de domaines peuvent être egalement associes a d'autres

informations que des adresses IP.

Un client : est le logiciel qui envoie des

demandes a un serveur. Il peut s'agir d'un logiciel manipule par une personne,

ou d'un bot. Est appele client aussi bien l'ordinateur depuis lequel les

demandes sont envoyees que le logiciel qui contient les instructions relatives

a la formulation des demandes et la personne qui opere les demandes.

Un serveur : est a la fois un ensemble de

logiciels et l'ordinateur les hebergeant dont le role est de repondre de

maniere automatique a des demandes de services envoyees par des clients --

ordinateur et logiciel -- via le reseau.

Les serveurs sont d'usage courant dans les centres de

traitement de donnees, les entreprises, les institutions, et le reseau

Internet, of., ils sont souvent un point central et sont utilises

simultanément par de nombreux utilisateurs pour

stocker, partager et échanger des informations. Les différents

usagers operent a partir d'un client : ordinateur personnel, poste de travail,

ou terminal. Le World wide web, la messagerie électronique et le partage

de fichiers sont quelques applications informatiques qui font usage de

serveurs.

I.2. PRESENTATION DE L'EXISTANT

I.2.1. BREF APERCU HISTORIQUE DE L'ASSEMBLEE PROVINCIALE

DU NORD-KIVU 22

L'Assemblée Provinciale du Nord=Kivu comme toutes les

autres Assemblées Provinciales de la République

Démocratique du Congo, trouve ses origines dans l'application de la

constitution, spécialement en son article 195 qui stipule : « les

institutions politiques provinciales sont :

· L'Assemblée Provinciale ;

· Le Gouvernement Provincial.

Cet acte périodique portant organisation et

fonctionnement des organes délibérants, dans le but essentiel de

légiférer par voie d'édit ? De contrôler le

Gouvernement Provincial ainsi que les services provinciaux et locaux afin de

promouvoir la bonne gouvernance de la base au sommet.

Compte tenu de l'impérieuse nécessité

ressentie par le constituant congolais afin d'avoir d'une maniere permanente la

température complete du fonctionnement des entités

administratives décentralisées, il s'est senti dans

l'organisation de mettre a profit une structure provinciale dite

Assemblée Provinciale afin de faire face aux exigences de la bonne

gouvernance du moment.

L'Assemblée Provinciale du Nord=Kivu se situe au

niveau du chef lieu de la Province du Nord= Kivu. N'ayant pas un bâtiment

propre a elle, elle a fonctionné dans un premier temps dans l'enceinte

du bâtiment de la BDEGL, présentement elle loge dans les anciens

bâtiments de l'Hôtel « Fleurs de Lys » situé au

Quartier Himbi, Avenue de la Paix n° 223 en Commune de Goma.

Néanmoins, ne détenant pas une salle de conférence ; elle

tient ses séances plénières dans la salle de

conférence de la BDEGL. Les services de greffe fonctionnent

également dans ce même bâtiment.

22 Règlement Intérieur et quelques

archives de l'Assemblée Provinciale du Nord-Kivu

I.2.2. CADRE JURIDIQUE ET SA NATURE

L'enceinte du siege de l'Assemblee Provinciale est une zone

neutre. Elle est inviolable. Elle comprend les batiments abritant les services

de l'Assemblee Provinciale, la cour, les jardins et les voies publiques qui

ceinturent son enclos.

Il est interdit, a toute personne etrangere de l'Assemblee

Provinciale et a ses services de penetrer sans motif legitime dans les locaux

reserves aux membres de l'Assemblee Provinciale et a ses services.

Aucune autorite civile, judiciaire ou militaire n'est

autorisee a exercer ses prerogatives dans l'enceinte du siege de l'Assemblee

Provinciale. Elle est l'organe deliberant de la province et cela conformement a

l'article 197 de la constitution, elle jouit de l'autonomie administrative et

financiere et dispose d'une dotation propre.

I.2.3. SA MISSION

Sans prejudice des autres prerogatives qui lui sont reconnues

par la constitution, l'Assemblee Provinciale a pour missions de :

· Legiferer par voie d'edit dans le domaine des competences

reservees a l'Assemblee Provinciale ;

· Contrôler le gouvernement provincial ainsi que les

services publics provinciaux et les locaux ;

· Proceder a la cooptation des chefs coutumiers, designer,

appeles a sieger au sein de l'Assemblee Provinciale (art 152 de la loi

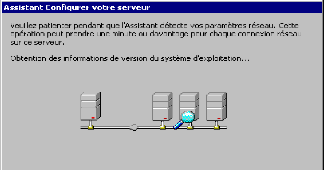

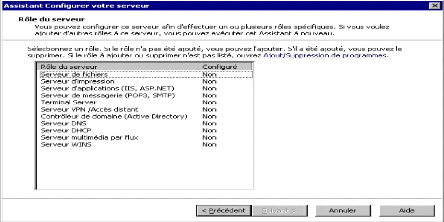

electorale) ;

· Elire les Senateurs (article 104 de la constitution et

article 130 de la loi electorale) ;

· Elire le Gouverneur et le Vice Gouverneur de la Province

(article 198 de la constitution et article 158 de la loi electorale).

I.2.4. SA COMPOSITION

L'Assemblee Provinciale est composee de 42 deputes dont 38

deputes elus au suffrage universel direct et secret ainsi que 4 deputes cooptes

parmi les chefs coutumiers de la province (article 237 de la loi

electorale).

Nul ne peut etre membre de l'Assemblee Provinciale s'il ne

remplit pas les conditions ci=

apres :

· Etre de nationalite congolaise ;

· Etre age de vingt=cinq ans revolus a la date de cloture

du depot des candidatures ;

· Jouir de la plenitude de ses droits civils et politiques

;

· Avoir la qualite d'un electeur ou se faire identifier et

enrFler lors du depot des candidatures ;

· Ne pas se trouver dans un cas d'exclusion prevue par la

loi electorale (article 148 de la loi electorale).

Le membre de l'Assemblee Provinciale porte le titre de Depute

Provincial (article 197 de la constitution). Le depute represente la

Province.

I.2.5. SON SIEGE, ORGANISATION ET

FONCTIONNEMENT

Le siege de l'Assemblee Provinciale est etabli a Goma, Chef

lieu de la province du Nord=Kivu, dans le quartier Himbi I, avenue de la paix,

parcelle portant le numero 223 comme nous l'avons dit dans les lignes qui

precedent.

Les organes de l'Assemblee Provinciale sont :

1. L'Assemblee Plenière ;

2. Le Bureau (art 243 de la loi electorale) ;

3. Les commissions ;

4. Les groupes parlementaires ;

5. La conference de president

A. L'ASSEMBLEE PLENIERE

L'Assemblee Pleniere est l'organe supreme de l'Assemblee

Provinciale. Elle comprend l'ensemble des deputes qui composent l'Assemblee

Provinciale.

Elle est competente pour deliberer sur toutes les matieres

relevant de pouvoir et attributions de l'Assemblee Provinciale. Parmi ces

matieres, on peut citer :

· L'adoption de l'ordre du jour,

· La validation des mandats des deputes provinciaux ;

· Election des senateurs ;

· Election du Gouverneur ;

· Statuer sur les demandes de levee d'immunite des deputes

provinciaux ;

Dans les matieres non legislatives, l'Assemblee Plenière

statue par voie de resolution, recommandation, de motion de censure ou de

defiance et de motion d'approbation.

B. BUREAU

Le Bureau est compose de 5 membres a savoir :

a) Un President ;

b) Un Vice=president ;

c) Un Rapporteur ;

d) Un Rapporteur=Adjoint ;

e) un Questeur

Les membres du bureau sont elus pour la duree de la

legislature. Toute fois, en cas de faute grave ou d'incompetence constatee par

la pleniere dans l'exercice de ses fonctions, un membre de bureau peut etre

releve par celle=ci suivant une procedure contradictoire. Dans ce cas, le

remplagant est elu pour le reste de la duree du mandat du membre dechu selon le

Reglement d'ordre interieur de l'assemblee provinciale du Nord=Kivu en son art.

22.

a) Les services de l'Assemblée

Provinciale

Les services de l'Assemblee Provinciale sont : Les cabinets

des membres du bureau et l'Administration. L'Assemblee beneficie des services

de la police dont un detachement est place sous l'autorite du President. Les

cabinets sont des services politiques qui assistent les membres du bureau dont

ils relevent chacun.

b) Personnel politique

- Le Cabinet du President avec

- Le Cabinet du Vice=President avec

- Le Cabinet du Rapporteur avec

- Le Cabinet du Rapporteur Adjoint

- Le Cabinet du Questeur

Outre les organes politiques dont nous avons parle dans les

lignes precedentes, il existe une

administration au sein de l'Assemblee Provinciale. Cette

administration est chapeautee par un Directeur de l'administration qui se fait

aider dans les multiples taches par des agents administratifs repartis dans

differents services ci=apres :

a) Le Service du personnel

b) Le Secretariat administratif

c) Le service de comptabilite

d) Le service de budget

e) Le service de greffe

f) Le service du protocole

g) le service de l'intendance.

h) Le service des archives et de la documentation.

i) Le service de la presse et communication

j) Le service du multimedia (Internet et site web)

Notons cependant que hormis les services ci=haut cites

l'organigramme reprend certains services qui ne sont pas fonctionnels jusqu'a

present au sein de l'Assemblee Provinciale du Nord=Kivu.

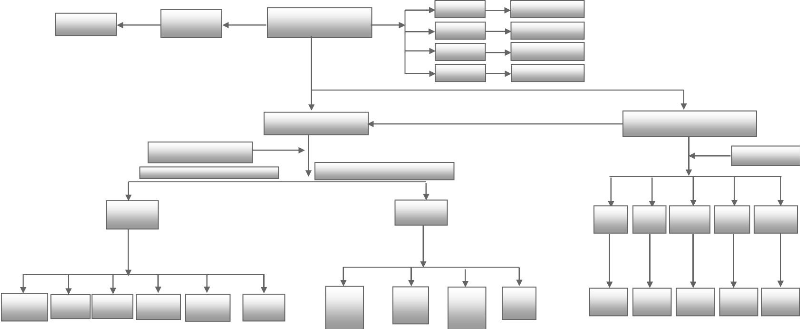

Bureau du pool

informatique

Bureau du

Personnel

Bureau d'appoint

Bureau Finances

et Budget

Division

Questure

Bureau du Protocole et

Relations Publiques

Questure ou Secteur Administratif Greffe ou Secteur

Législatif

Secretariat de Direction

Cabinet du

Président

Bureau de

l'Intendance

Bureau de la

Communication

Direction Administrative

Provinciale du Nord=Kivu

Bureau de l'Assemblee

Documentation,

Archives,

Bibliothéque,...

Bureau des

seances

Plénieres

Division

Greffe

V-Président Rapporteur Rapp. Adj Questeur

Bureau du site

web, internet et

multimedia

Bureau des

commissions

Bureau d'appoint

Bureau d'appoint

Bureau d'appoint

Bureau d'appoint

College des

Conseillers

Section

PAJ

Section

ECOFIN

College des

Conseillers

Coordination Bureau d'Etudes

Section

Socio=Cult.

College des

Conseillers

Section

Infrast.

College des

Conseillers

Secretariat du Bureau

d'Etudes

Section

Concertation

College des

Conseillers

1.2.6. Structure hiérarchique

(Organigramme)

CHAPITRE II : ETUDE DETAILLEE DU SYSTEME RESEAU

EXISTANT

II.1. IMPRÉGNATION DE L'ENTREPRISE

11.1.1 ANALYSE DU SYSTEME AVEC UML

Ce point va nous permettre d'illustrer l'utilisation des

concepts dynamiques d'UML et des diagrammes nous concernant sur notre cas ;

nous citons entre autre : le diagramme de cas d'utilisation, le diagramme de

collaboration et enfin le diagramme de composants tels sont les diagrammes qui

seront associés pendant la phase d'analyse23.

Nous verrons tout d'abord comment décrire des

scénarios mettant en jeu un ensemble d'objets échangeant des

messages et des ressources. Ces interactions peuvent être décrites

au moyen de trois types de diagrammes cités ci=haut qui souligne les

relations structurelles des objets en interaction.

a) La conceptualisation

1. Objet : on appelle objet un

élément matériel ou logiciel, dans la

réalité étudié, qui satisfait aux principes de

distinction, de permanence et d'activité. Cela entraine qu'un objet

possède une identité, un état et un

comportement24.

2. Classe : est un ensemble d'objet sur

lesquels on peu reconnaitre des similitudes dans le champ d'étude. Ces

similitudes portent sur la fagon de les identifier, sur les types d'état

qu'lis peuvent prendre et sur le role qu'ils jouent25.

3. Entit6 : est un ensemble d'objet sur

lesquels on peut connaitre la même structure et qui sont

gérés de la même fagon26

4. Acteur : les acteurs d'un système

sont les entités externes a ce système qui interagissent (saisi

de données, réception d'information, ...) avec

lui27

5. Processus : Le terme processus vient du

latin « progrès h et signifie littéralement « aller de

l'avant cela évoque l'idée d'une marche progressive ou d'un plan

déterminé a l'avance28

23 P a s c a l R o q u e s

· F r a n c k V a

l l é e, UML 2 en action, de l'analyse à la conception, p

24 Di Gallo, F Méthodologie des systèmes

d'information module du cycle probatoire, publié sur

www.developpez.com ,

dernière mise à jour le 01 Mars 2010 p20-30

25 Katya Muhambya echellon, Cours de Méthode

d'analyse II, note de cours inédit G3 GI, ISSNT/Goma 2008- 2009

26 Omari Josué, op. cit.

27 Omari Josué, op. cit.

b) Périmètre :

Notre perimetre se limite au niveau du Bureau de l'Assemblee

Provincial (Les cabinets), l'administration de l'assemblee provinciale et les

deputes.

Administrateur

Secrétaire Bureau

Secretariat administration

Systeme de gestion

reseau LAN

Deputes

Un acteur etant une personne ou une organisation qui joue un role

dans le systeme ou qui interagit avec le systeme, nous avons recense les

acteurs suivants :

- Secrétaire Bureau (Pool Informatique) ;

- Secrétaire Administration ;

- Deputes ;

- Administrateur réseau.

II.1.2 ANALYSE DU METIER

a) Description du métier

Le métier est définit comme étant un

rassemblement d'activités permettant de répondre au besoin de

l'utilisateur29.

b) Description textuelle du métier

Elle se déroule de maniere suivante : le

secrétariat de l'administration g;re tous les mails en rapport avec

l'administration et accede aux ressources (imprimante, photocopie, la saisi de

documents et fait rapport au Directeur de l'Administration. Toutes les

impressions, photocopie se passent au niveau du pool informatique moyennant un

support, le Bureau consulte les mails et fait la saisie et l'impression des

documents, le secrétariat de commission imprime et consulte les mails

donc il accede presque a toutes les ressources de l'Institution.

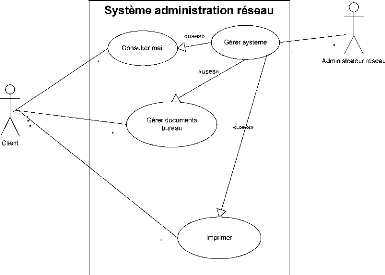

II.2.2. LE DIAGRAMME DE CAS D'UTILISATION

Il s'agit de la solution UML pour représenter le

modèle conceptuel. Le digramme de cas d'utilisation montre les

interactions fonctionnelles entre les acteurs et le système a

l'étude. Il est utilisé dans l'activité de

spécification des besoins.

29 Jacques MUNDA, Cours d'UML 2 L2, Gestion

informatique 2010-2011, inédit

II.2.3. DIAGRAMME DE SEQUENCE ET SCENARIO

Le diagramme de sequence metiers montre les interactions entre

les objets selon le point de vue temporel. Il sert d'abord a developper en

analyse les scenarios d'utilisation du systeme.

a. Scenario : Un scenario est une sequence

d'evenement se deroulant dans le temps pour un cas d'utilisation du systeme.

b. Cas d'utilisation : Est une abstraction

de plusieurs chemins d'execution. Les cas d'utilisation sont justement des

outils construits pour definir les besoins, developpant de surcroit le point de

vue des utilisateurs.

Notons cependant qu'en ce qui concerne notre cas nous aurons a

analyse un seul cas d'utilisation et qui affectera automatiquement un seul

scenario avant de passer au diagramme de collaboration.

Cas d'utilisation « Gerer systeme

» Objectifs :

1. L'Administrateur reseau peut creer, modifier, ajouter, et

supprimer un compte et mot de passe. Le compte et mot passe est valide,

initialise et enregistre par l'administrateur reseau ;

2. L'Administrateur reseau peut consulter un compte, valider

modification de compte par un client, valider la creation par un client d'un

compte et mot de passe.

Scenario

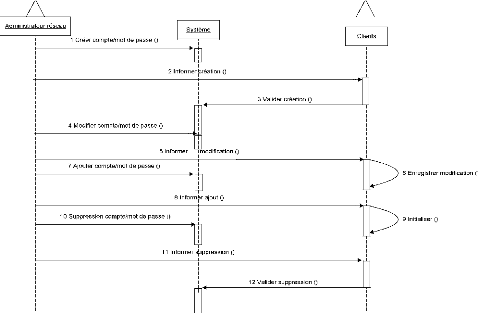

1. Cas d'utilisation : Gérer Client

|

Administrateur réseau

|

Système

|

Client

|

|

1. Création compte (nom et mot

|

|

|

|

de passe)

|

|

|

|

|

2. Informer création

|

|

3. Validation création

|

|

|

4. Modifier compte (mot de

|

|

|

|

passe et nom)

|

|

|

|

|

5. Informer modification

|

|

|

6. Enregistrement modification

|

7. Ajouter compte (nom et mot

|

|

|

de passe)

|

|

|

|

|

8. Informer ajout

|

|

|

9. Initialisation

|

10. Suppression compte

|

|

|

|

|

11. Information suppression compte

|

|

12. Validation suppression compte

|

|

|

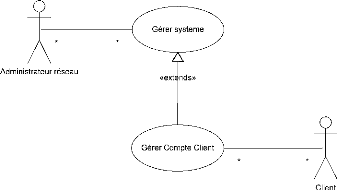

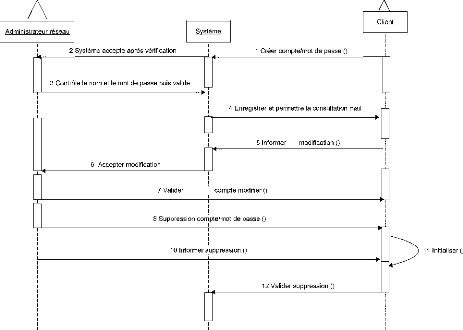

2. Cas d'utilisation : Gérer Compte

Client

|

Administrateur réseau

|

Système

|

Client

|

|

|

1. Le client crée un compte

|

|

|

(Nom et mot de passe)

|

|

2. le système accepte après vérification

|

|

|

3. l'administrateur contrôle le

|

|

|

|

nom et le mot de passe et valide

|

|

|

|

4. le système enregistre et permet de consulter mail

|

|

|

|

5. Le client peut modifier un compte

|

|

6. le système accepte les modifications

|

|

7. l'administrateur valide le

|

|

|

compte modifié

|

|

|

8. L'administrateur peut

|

|

|

|

|

supprimer un compte créé par le

|

|

|

|

client

|

|

|

9. Informer suppression

|

|

|

|

|

10. Le client initialise les coordonnés

|

|

|

11. Le Client valide

|

|

11.2.4 LE D1AGRAMME DE SEQUENCES

Les diagrammes de sequences sont la

representation graphique des interactions entre

les acteurs et le systeme selon un ordre chronologique dans la

formulation Unified Modeling Language. On montre ces interactions dans

le cadre d'un scenario d'un Diagramme des cas d'utilisation. Dans un souci de

simplification, on represente l'acteur principal a gauche du diagramme, et les

acteurs secondaires eventuels a droite du systeme. Le but etant de decrire

comment se deroulent les actions entre les acteurs ou objets. Les periodes

d'activite des classes sont symbolisees par des rectangles.

Plusieurs types de messages (actions) peuvent transiter entre les

acteurs et objets30.

Scenario nominal : g gérer

système N

30

http://fr.wikipedia.org/wiki/diagramme_de_sequences

Scenario nominal : g gérer cornpte

client »

11.2.5. LE D1AGRAMME DE COMPOSANTS

Il décrit l'organisation du système du point de

vue des éléments logiciels comme modules (paquetages, fichiers

sources, bibliothèques, exécutables), des données

(fichiers, base de données) ou encore d'éléments de

configuration (paramètres, scripts, fichiers de commandes). Ce diagramme

permet de mettre en évidence les dépendances entre les composants

(qui utilise quoi)31.

Le client peut :

- créer, modifier compte - acceder aux ressources

Syst. Exploit Windows - Demande accès

au système

Client

Gestion système Windows server 2003 Active directory

Client externe

Syst. Expl. Windows

Géstion de compte

|

|

|

|

|

|

Le système contrôle tout les accès

par

des stratégies de securité

|

|

|

|

|

|

Accessibilité système

|

|

L'Administrateur configure le système et une fois en place

il gère des

des stratégies d'accès aux

ressources, créee des utilisateurs, définit les

droits aux ressources

- Créer, Modifier, Supprimer compte

|

Administrateur

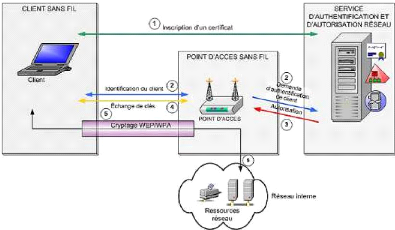

II.2.6. CONCEPTION DE SOLUTION BASE SUR

L'AUTHENTIFICATION DU CLIENT EXTERNE AVEC SANS FILS

Le diagramme ci=dessous illustre la conception de la solution

choisie

II.2.7. LES RESSOURCES ET OUTILS DE TRAVAIL

Pour un meilleur traitement de ses donnees, l'Assemblee

Provinciale du Nord=Kivu

dispose d'un parc informatique suffisant ; dont voici le nombre

dans le tableau ci=dessous :

A) Ressources matérielles

Les ressources materielles de l'Assemblee Provinciale du

Nord=Kivu se resument dans le tableau suivant :

Tableau N°0/

|

Nombre

|

Type d'ordinateur

|

Caractéristiques

|

Etat

|

|

30

|

Desktops

|

Intel(R) CoreTM Duo CPU E8400 3 GHz, RAM: 3Gb, DD : 150 Go

|

Bon

|

|

02

|

Scanners

|

Marque Hp

|

Bon

|

|

02

|

Scanners

|

Marque Canon

|

Bon

|

|

07

|

Laptop

|

Intel celeron de 1 GHz, RAM: 512Mo, DD : 80 Go

|

Bon

|

|

15

|

Imprimantes

|

Deux HP a laser jet P1005

|

Bon

|

|

1

|

Imprimante

|

Grand format de marque HP Recto=verso

|

Bon

|

|

04

|

Photocopieuse

|

Canon multifonctions (scanner, photocopieuse...)

|

Bon

|

|

02

|

Locaux techniques

|

Chacun ayant 1 DLink 24 ports

|

Bon

|

|

06

|

Switchs

|

|

Bon

|

|

02

|

Routeurs

|

Linksys WRT54G avec borne WiFi

|

Bon

|

|

01

|

Trousse

|

Trousse complète de maintenance et de réseaux

|

|

Notons cependant que les routeurs servent de passerelle pour

la connexion internet de l'institution et enfin concernant les imprimantes et

autres ressources gèrent exclusivement les travaux des bureaux pour

ladite institution.

B) Ressources logicielles

Presque tous les postes de travails fonctionnant au sein de

l'Assemblée Provinciale du Nord=Kivu sont sous Windows VISTA et XP ;

sauf quelques uns qui sont sous Windows 7. L'antivirus utilisé est :

Kaspersky, Avast et Nod 32 ; les applications utilisées sont : Office

2003, 2007, 2010, Adobe Dreamweaver, Adobe flash et autres.

C) Ressources humaines

Le personnel de l'Assemblée Provinciale est

constitué daune centaine de personnes tr;s jeunes et dynamiques, et qui

sont en grande partie des nouveaux diplômés. Notons tout de mtime

qu'en grande partie ce personnel est comprend des consultants

spécialisés dans les différents domaines.

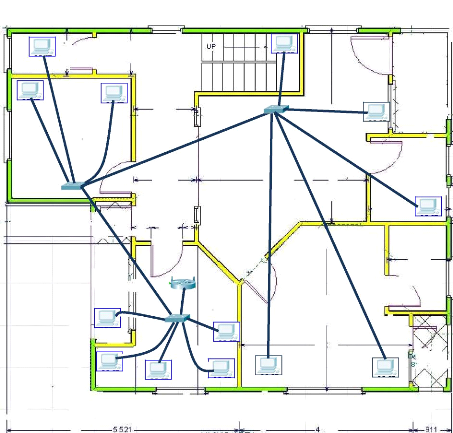

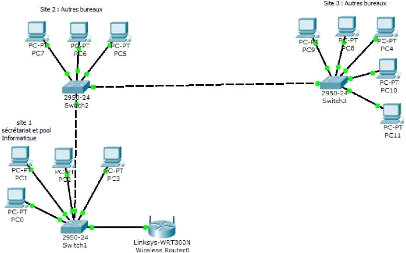

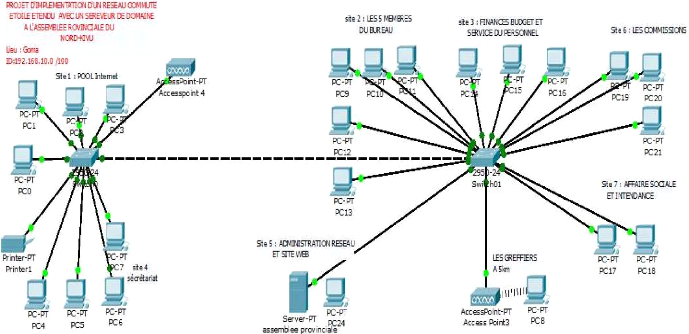

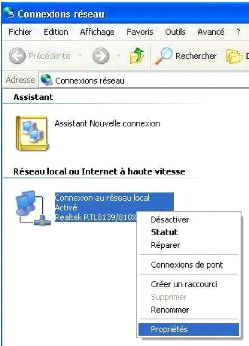

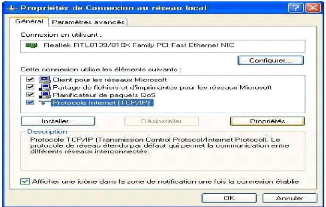

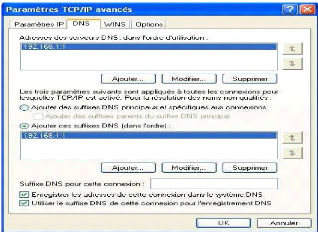

II.2.8. PRESENTATION DE LA TOPOLOGIE DU RESEAU

EXISTANT

La topologie de réseau existant a l'Assemblée

Provinciale du Nord=Kivu est en étoile. Il se présente de la

maniere suivante.

Dans une telle topologie, la communication entre deux ndeuds

du réseau se fait par l'intermédiaire d'un élément

central. Les systèmes qui se connectent sur l'élément

central sont simples, et toute la complexité réside dans

l'élément central. Cet élément doit titre fiable et