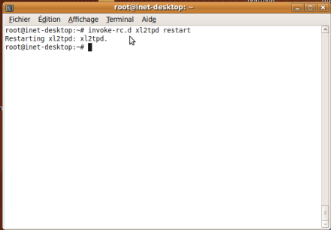

Nous devons redémarrer le

démon xl2tpd :

|

Invoke-rc.d xl2tpd restart

|

On devrait par la suite obtenir le résultat suivant:

III-3 configuration du client

Windows

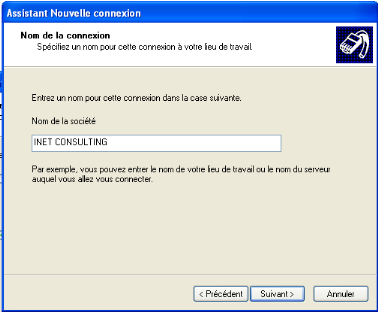

Au niveau du client, il faut créer une nouvelle

connexion. Voici le mode opératoire:

- Ouvrir le menu "Favoris réseau"

-Cliquer sur "Créer une nouvelle connexion"

- La fenêtre de l'assistant Windows s'ouvre, cliquer sur

suivant.

- Choisir ensuite "Connexion au réseau d'entreprise" et

cliquer sur suivant.

- Choisir ensuite "Connexion réseau privé

virtuel" et cliquer sur suivant.

- Choisir le nom de la connexion et cliquer sur suivant.

- Choisir "ne pas établir la connexion initiale" et

cliquer sur suivant.

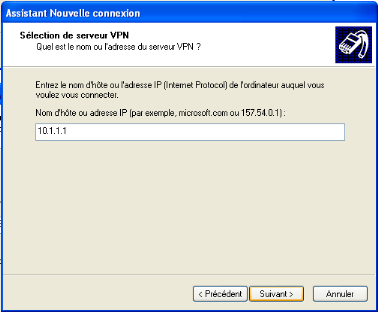

- Entrer l'adresse IP du serveur OpenSwan (ici IPpub1) et

cliquer sur suivant et terminer.

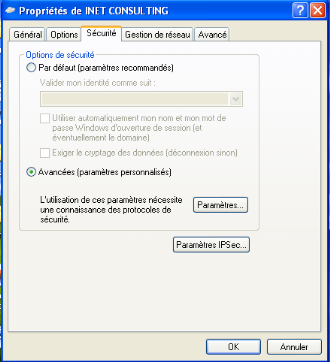

Après ceci, une nouvelle connexion s'affiche dans le

Favori réseau, faire un clic droit, "propriétés».

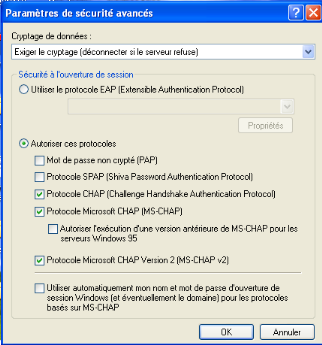

- Aller dans l'onglet sécurité et choisir

l'option "Avancées".

- Choisir "Autoriser ces protocoles" et les cases suivantes

doivent être cochées (Protocole CHAP, Protocole Microsoft CHAP et

Protocole Microsoft CHAP V2) puis cliquer sur OK.

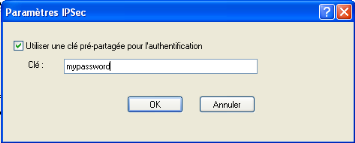

- Cliquer ensuite sur "paramètres IPsec" et cocher

"utiliser une clé-pré-partagée pour l'authentification".

Ici, il faut entrer le "secret partagé" que vous avez

entré dans le fichier ipsec.secret du serveur OpenSwan.

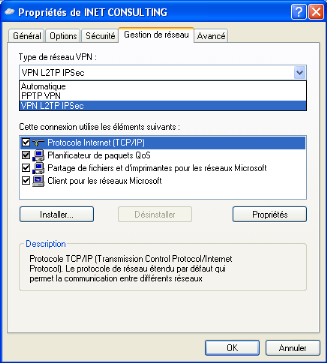

- Aller ensuite dans l'onglet "Gestion de réseau" et

choisir "type de réseau VPN" : VPN L2TP IPsec.

Voila la configuration est terminée, on peut cliquer

sur OK.

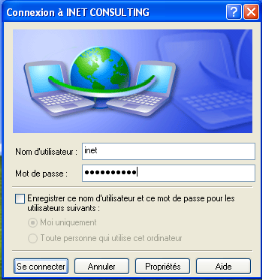

A présent nous pouvons faire les premiers tests avec un

client Windows :

- Double-cliquons sur l'icône de connexion sur notre

bureau et entrons les informations de connexion :

En cliquant sur l'onglet « se connecter »

on devrait avoir les résultats suivants:

Côté client

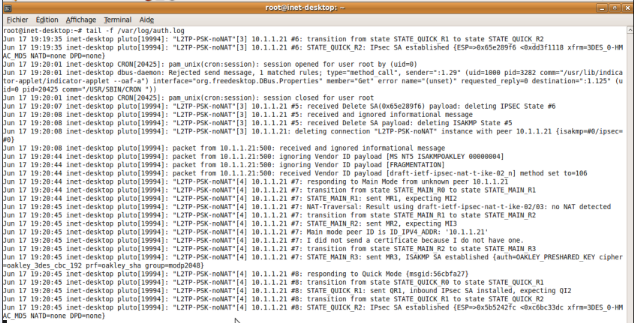

Côté serveur

Il faudra entrer dans les logs d'authentification du serveur

VPN pour lire les messages de confirmation d'identification du client sur le

serveur. Pour cela, nous devons afficher les dernières lignes du fichier

« /var/log/auth.log »

Tail -f /var/log/auth.log

Eu égard à ce qui précède nous

voyons bien que le client s'authentifie sur le serveur et une nouvelle

connexion PPP0 apparait au niveau de celui-ci, mais aussi au niveau du client.

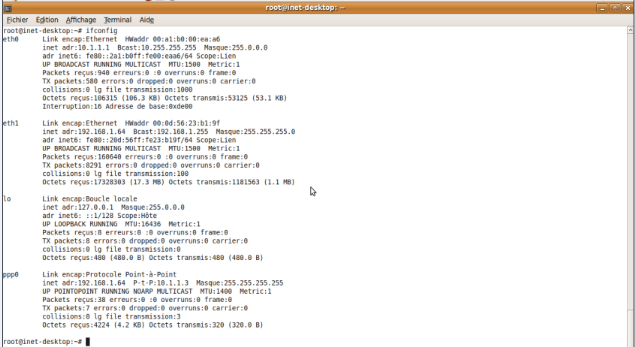

Côté serveur

Après l'exécution de la commande

« ifconfig », on a le résultat suivant :

Nous voyons bien la nouvelle interface PPP0 avec l'adresse

IP : 10.1.1.3 qui est issu de la plage d'adresse IP attribué par le

serveur DHCP intégré à notre serveur VPN.

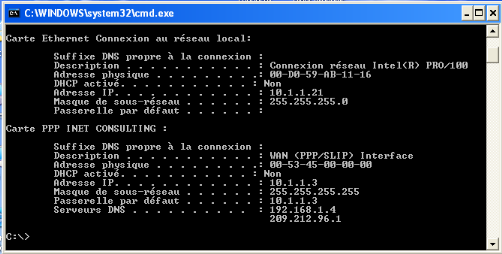

Côté client

Après exécution dans le terminal de windows de

la commande « ipconfig », nous avons le résultat

suivant :

Nous voyons apparaitre une nouvelle interface PPP avec son

adresse IP, le masque de sous réseau, la passerelle par défaut et

les DNS primaires et secondaires.

|