Table

des matières

LISTE DES FIGURES

4

LISTE DES TABLEAUX

5

LISTE DES DEFINITIONS

6

DEDICACE

8

REMERCIEMENTS

9

RESUME

11

ABSTRACT

12

INTRODUCTION

13

_Toc266702418

CHAPITRE I : PRESENTATION DES

STRUCTURES

15

I-LA STRUCTURE D'ORIGINE (I.S.T.D.I)

15

I-1 Cycle de brevet de techniciens supérieur

(BTS)

15

I-2 Cycle des Nouvelles Technologies de

l'information et de la communication (NTIC)

15

I-3 Licence en cours du jour

16

I-4 Licence professionnelle en cours du soir

16

I-5 Cycle d'ingénieur et master

européen : Délocalisé de 3IL (France) au Cameroun

16

I-6 Académie CISCO

16

II- LA STRUCTURE D'ACCUEIL (INET CONSULTING)

16

II-1 HISTORIQUE

17

II-2 LES DERPARTEMENTS

17

II-3 ACTIVITES PRINCIPALES

17

II-4 LA VISION

18

II-5 LES VALEURS

18

II-6 ORGANIGRAMME

19

II-7 ADRESSE ET PLAN DE LOCALISATION

19

CHAPITRE II : DEFINITION, CONCEPT,

FONCTIONNEMENT ET UTILITES DES VPN

21

I- Définition

21

I-1 Réseau privé

21

I-2 Réseau privé virtuel

21

I-3 Concept de VPN

21

II- Fonctionnement

22

II-1 Méthode de connexion

22

II-2 Topologie des V.P.N

24

III- INTERET D'UN VPN

26

IV- PROTOCOLES UTILISES ET SECURITE DES VPN

26

IV-1 PPP (Point To Point Protocol)

26

IV-2 PPTP (Point To Point Tunneling Protocol)

27

IV-3 L2F (Layer Two Forwarding)

27

IV-4 L2TP (Layer Two Tunneling Protocol)

27

IV-5 IPSEC (Internet protocol security)

28

IV-6 Comparaison des différents

protocoles

32

CHAPITRE III: LES RESEAUX MPLS (multi

protocol label switching)

35

I- Définition

35

I-1 Présentation de MPLS

35

I-2 Gestion des labels dans un réseau

MPLS

36

I-3 Comparaison des protocoles de routage

37

I-4 Fonctionnement des équipements

réseaux MPLS

40

I-5 LSP (Label Switched Path)

42

I-6 LSR et LER

42

I-7 La distribution de labels

43

II- Traffic Engineering

44

III- Quality of service (QoS)

44

IV- Utilisation du Mpls pour les Vpn

45

IV-1 Routeurs P, Pe et Ce

45

IV-2 Routeurs Virtuels : VRF

46

V- Avantages des réseaux de type MPLS

46

PARTIE II : MISE EN PLACE DE LA SOLUTION

VPN/MPLS

49

CHAPITRE I : CAHIER DE CHARGE FONCTIONNEL DU

PROJET

50

I- CADRAGE

50

I-1 Identification du projet

50

I-2- Objectifs

50

I-3 La technique

52

I-4 Le planning

52

I-5 LES MOYENS

52

I-6 Management du projet

53

I-7 Planification

53

CHAPITRE II : IMPLEMENTATION

58

I- Etude du fonctionnement du réseau

existant

58

I-1 Schéma de la direction technique

58

I-2 Schéma de la direction

générale

59

I-3 Schéma de la direction commerciale

60

I-4 Architecture du réseau global

60

II- Problématique

61

III- Implémentation de l'architecture

VPN/MPLS

61

III-1 Schéma de l'architecture à

mettre en place

61

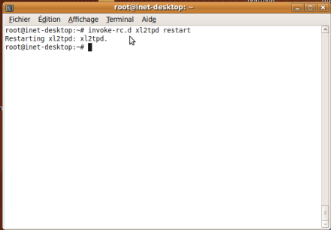

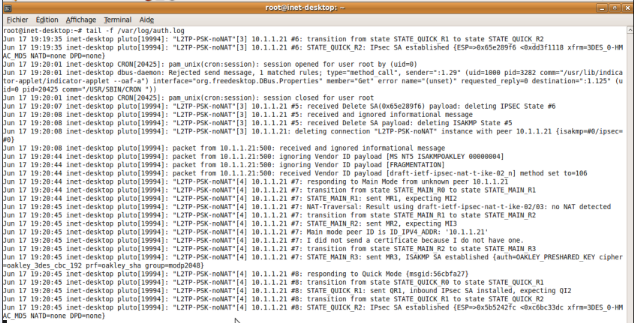

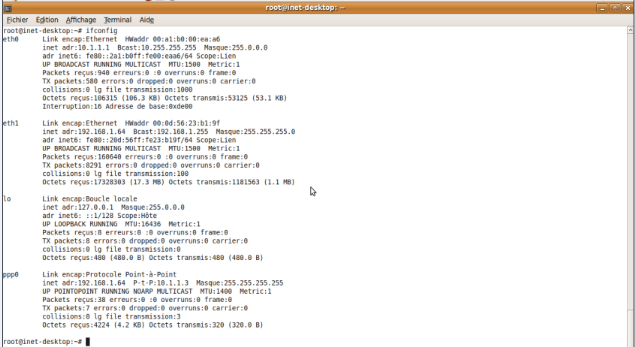

III-2 Installation et configuration du serveur

OPENSWAN

62

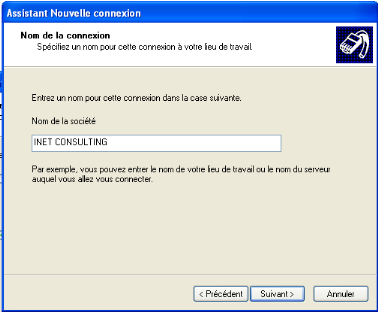

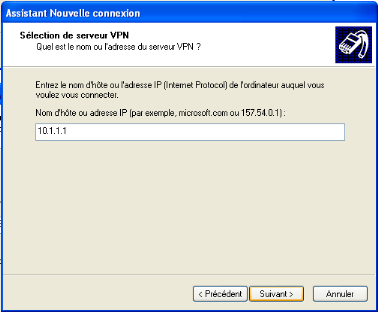

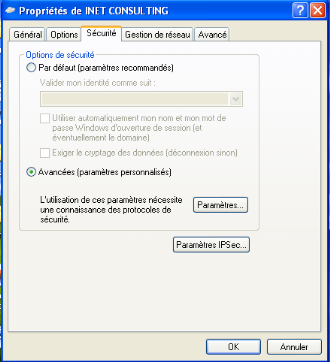

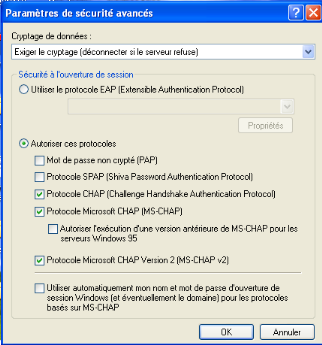

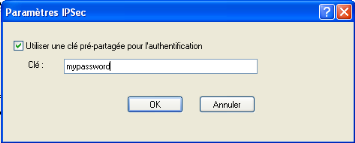

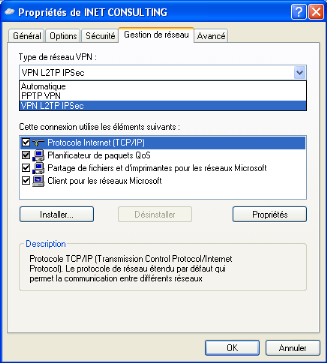

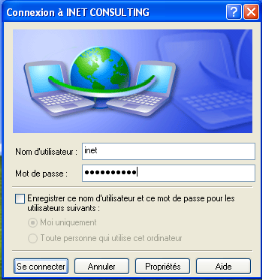

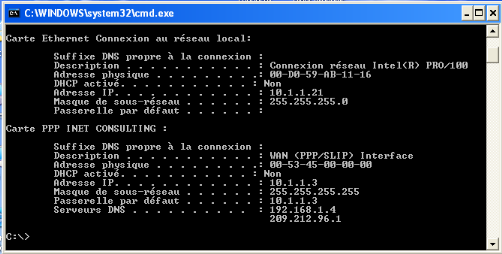

III-3 configuration du client Windows

67

III-4 Installation et configuration du serveur

Freeradius pour gérer « l'accounting »

73

III.5 Implémentation du protocole MPLS au

niveau du routeur

76

CONCLUSION

80

REFERENCES BIBLIOGRAPHIIQUES

81

REFERENCES WEBOGRAPHIQUES

81

SUPPORT DE COURS

81

LISTE

DES FIGURES

Figure 1 : plan de localisation

21

Figure 2 : VPN connectant un utilisateur

distant à un intranet privé

24

Figure 3 : VPN connectant 2 sites distants par

l'Internet

25

Figure 4 : VPN connectant des sites clients au

site de l'entreprise

25

Figure 5 : V.P.N en étoile

26

Figure 6 : V.P.N maillé

26

Figure 7 : Illustration d'une connexion VPN

utilisant PPTP

28

Figure 8: Illustration d'une connexion VPN

utilisant L2TP

29

Figure 9 : Principe d'encapsulation des

paquets

31

Figure 10 : Processus d'établissement

d'une connexion

32

Figure 11: Structure des LSP

37

Figure 12 : Principe de fonctionnement des

protocoles de routage

39

Figure 13 : Principe de fonctionnement du LER

d'entrée ou Ingress Node

40

Figure 14 : Principe de fonctionnement du

LSR

40

Figure 15 : Principe de fonctionnement du LEr

de sortie ou Egress Node

41

Figure 16 : Schéma d'un label

intégré au modèle OSI

42

Figure 17 : Le LSP dans un réseau

MPLS

43

Figure 18 : fonctionnement des LER et LSR

44

Figure 19 : Principe de fonctionnement d'un

LDP

45

Figure 20 : emplacement des routeurs dans

l'architecture MPLS

47

Figure 22 : Planning échelonné

sur 6 mois

56

Figure 23 : Diagramme GANNT

57

Figure 24 : Diagramme P.E.R.T

57

Figure 25 : Architecture du réseau de

la direction technique

59

Figure 26 : Architecture du réseau de

la direction générale

60

Figure 27 : Architecture du réseau de

la direction commerciale

61

Figure 28 : Architecture du réseau

global

61

Figure 29 : Architecture du réseau

VPN/MPLS

63

Figure 30 : Backbone MPLS à

déployer

77

LISTE DES TABLEAUX

Tableau 1 : Comparaison entre MPLS et

IPSEC

32

Tableau 2 : dépenses

effectuées

49

Tableau 3 : Planning des

différentes phases

50

Tableau 4 : Liste des différentes

tâches

52

Tableau 5 : Les différents niveaux

52

Tableau 6 : Répartition des ressources

humaines en fonction des tâches

53

Tableau 7 : Gestion d'un utilisateur

74

LISTE DES DEFINITIONS

Adresse MAC : Adresse matérielle

d'un périphérique raccordé à un support de

réseau partagé.

ATM : Mode de transfert Asynchrone

BGP : Border Gateway Protocol. Protocole de

passage d'un réseau autonome à un autre réseau

autonome.

BGP/MPLS/VPN : Solution VPN qui utilise les

protocoles MPLS et BGP pour relier des sites distants.

Constraint-Based Routing : Protocoles et

procédures qui déterminent la route à prendre à

travers le backbone selon les ressources nécessaires pour aboutir

à la destination.

Ø CoS : CoS est un des services de QoS. Il permet

d'apporter des ressources particulières au réseau selon la classe

ou le groupe duquel appartient le paquet.

Ø DHCP (Dynamic Host Configuration Protocol) :

Protocole qui permet à un périphérique d'un réseau

local, le serveur DHCP, d'affecter des adresses IP temporaires à

d'autres périphériques réseau, généralement

des ordinateurs..

Ø IEEE (The Institute of Electrical and Electronics

Engineers): Institut indépendant qui développe des normes de mise

en réseau

Ø ISP (fournisseur de services Internet) :

Société qui procure un accès à Internet.

Ø Label : C'est un identifiant ajouté par les

routeurs du réseau MPLS afin de diriger le paquet à travers le

réseau

Ø Label Disposition : C'est le fait de modifier le

label inscrit sur l'en-tête du paquet.

Ø Label Edge Router (LER) : C'est le routeur

d'extrémité du réseau MPLS. Il attribue et supprime le

label du paquet.

Ø Label Switch : C'est le fait de router des

données par le biais de la permutation de labels.

Ø Label Switching Router (LSR) : C'est un routeur de

couche 3 qui transfert les paquets basés sur la valeur du label.

Ø Label-Switched Path (LSP) : C'est la

séquence de sauts pour qu'un paquet parte de la source à la

destination à travers les routeurs via le mécanisme de

Label Switching. Ce chemin peut être géré dynamiquement ou

de manière manuelle.

Ø LAN (réseau local) : Ordinateurs et produits

de mise en réseau qui constituent le réseau à votre

domicile ou votre bureau.

Ø LDP : Label Distribution Protocol, il est

utilisé pour distribuer les labels aux routeurs «LSR».

Ø LIB : Label Information Base. C'est un tableau

contenant les labels utilisé par le «LSR» et contenant

également les labels des «LSR» voisins.

Ø NAT (traduction d'adresses réseau) :

La technologie NAT traduit des adresses IP du réseau local en

adresses IP différentes pour Internet

Ø PoE (Power over Ethernet) : Technologie permettant

à un câble réseau Ethernet de fournir des données et

l'alimentation électrique.

Ø RADIUS (Remote Authentication Dial-In User Service):

Protocole qui utilise un serveur d'authentification pour contrôler

l'accès au réseau.

Ø TCP/IP (Transmission Control Protocol/Internet

Protocol) : Protocole réseau de transmission de données qui

exige un accusé de réception du destinataire des données

envoyées.

Ø TLS (Transport Layer Security) : Protocole qui

garantie la protection des informations confidentielles et

l'intégrité des données entre les applications

client/serveur qui communiquent sur Internet.

DEDICACE

A Mme MAGNE HELENE

REMERCIEMENTS

|

En préambule à ce mémoire, je souhaitais

adresser mes remerciements les plus sincères aux personnes qui m'ont

apporté leur aide et qui ont contribué à

l'élaboration de ce travail ainsi qu'à la réussite de

cette formidable année académique.

Je commencerais par remercier M. GASPARD KEPSEU Directeur

Général d' INET CONSULTING et tout le personnel de l'entreprise

pour leur inconditionnel accueil qui a été capital pour la

réalisation de ce projet.

Je tiens à remercier sincèrement Monsieur TSOPBENG

DAVID, qui, en tant que Directeur de mémoire et encadreur professionnel,

s'est toujours montré à l'écoute et très disponible

tout au long de la réalisation de ce travail, ainsi pour l'inspiration,

l'aide et le temps qu'il a bien voulu me consacrer et sans qui ce

mémoire n'aurait jamais vu le jour.

Mes remerciements s'adressent également à

Monsieur ROMUALD LEUGA administrateur réseau d'INET CONSULTING, pour sa

générosité et la grande patience dont il a su faire preuve

malgré ses charges professionnelles.

Mes remerciements vont également à l'endroit de mes

enseignants, leur disponibilité et leurs précieux enseignements

mon été d'une grande utilité.

J'exprime ma gratitude à tous les consultants et

internautes rencontrés lors des recherches effectuées et qui ont

accepté de répondre à mes questions avec gentillesse.

Les mots me manquent pour exprimer ma profonde

reconnaissance à ma tendre famille dont l'amour, la patience et le

sacrifice s'inscrivent à chaque page de ce document.

Enfin, j'adresse mes plus sincères remerciements

à tous mes proches et amis, qui m'ont toujours soutenue et

encouragée au cours de la réalisation de ce mémoire.

Et enfin, pour le tracé qu'il donne au chemin de ma vie,

JESUS CHRIST, mon maître.

|

|

|

RESUME

Le secteur des technologies de l'information étant en

constante mutation, le présent travail fait état des

résultats obtenus lors de la mise en place de l'architecture

vpn/mpls à INET CONSULTING, il en ressort que la

technologie VPN basée sur le protocole de routage MPLS

est un des facteurs clés de succès qui évolue et ne doit

pas aller en marge des infrastructures réseaux et du système

d'information qui progressent de façon exponentielle. Nous avons en

effet grâce à cette nouvelle technologie permis aux

employés de partager de façon sécurisée leurs

données via le protocole IPSEC qui est le principal

outils permettant d'implémenter les VPN, ce partage était

possible en interne pour les utilisateurs du réseau local de

l'entreprise, mais aussi en externe pour les utilisateurs dit

« nomade » situés en dehors du réseau. Nous

avons dans le même ordre d'idées mis en place un serveur de

comptabilité à base de la librairie FREERADIUS qui permet aux

abonnés de l'entreprise d'accéder à internet de

façon contrôlée, autrement dit une tarification est mise en

place et permettra aux clients de payer en fonction de la bande passante qu'ils

consommeront.

ABSTRACT

The sector of information technology is constantly changing,

this paper reports the results of the implementation of the architecture

vpn / mpls at INET CONSULTING, it appears that

technology-based VPN protocol MPLS routing is a key success factor that is

evolving and must not go outside the network infrastructure and information

system to evolve exponentially, we have indeed with this new technology allowed

employees to securely share their data via the IPSEC protocol is the principal

tools used to implement VPNs, this division was possible for the internal LAN

users to the company but also externally for users called "nomadic" outside the

network. We are in the same vein set up a server-based accounting library

FreeRADIUS which will allow subscribers of the company access to the internet

so controlled, that pricing is in place and Customers will pay according to the

bandwidth they consume.

INTRODUCTION

Aujourd'hui, Internet est largement utilisé dans le

monde et est plus orienté métier. Les organismes offrant la

connexion Internet sont intéressés par la tarification où

les clients payent pour les ressources qu'ils consomment.

Indéniablement, ce grand réseau est

rentré dans nos meurs. A travers, lui tout un monde parallèle

s'est développé : des sites marchands ont fleuris, les services

pour les particuliers comme les guides d'itinéraire pour nos voyages

nous simplifient bien la vie. Enfin on en vient à échanger des

données à travers des programmes d'échange de fichiers et

à « chater » entre internautes. Nous retiendrons de tout

ça qu'Internet est un véritable outil de communication. A la fois

High-tech et démodé par sa technique, internet n'a pas su

évoluer dans l'utilisation de ses protocoles, la plupart des protocoles

utilisés ont plusieurs années d'existence et certains n'ont pas

été crée dans une optique où le réseau

prendrait une telle envergure. Les mots de passe traversent ainsi les

réseaux en clair, et là où transitent des applications de

plus en plus critiques sur le réseau, la sécurité, elle, a

peu évolué.

Il y a peu de temps, les entreprises pouvaient encore se

permettre de construire leurs propres LAN, supportant leurs propres

systèmes de nommage, système de messagerie, voir même leur

propre protocole réseau. Cependant, comme de plus en plus de

données 'étaient stockées sur ordinateurs, les entreprises

ressentirent le besoin d'interconnecter leurs différents bureaux.

Grâce à l'utilisation de lignes dédiées, une

entreprise avait la garantie que la connexion entre ses départements

seraient toujours disponible et privée. Cependant, cette solution peut

être très couteuse, notamment si l'entreprise a plusieurs bureaux

a travers tout un pays. De plus, les réseaux privés manque de

souplesse par rapport aux situations que l'on peut rencontrer dans une

entreprise. En effet, si un représentant a besoin d'accéder

à distance au réseau privé de son entreprise alors qu'il

est a des milliers de kilomètres de celle-ci, le coût de l'appel

téléphonique sera extrêmement élevé.

Ce document de façon non exhaustive présentera

d'abord le concept et l'architecture des VPN, ensuite détaillera les

fonctionnalités du protocole de routage MPLS et son utilité dans

la mise en place des réseaux VPN et enfin nous expliquerons comment un

client VPN distant peut s'authentifier sur une passerelle via le protocole

IPSEC et comment on gérera son accès contrôlé au

réseau Internet à partir d'un serveur de comptabilité

qui, dans notre cas est FREERADIUS.

PARTIE I : CONCEPTS ET GENERALITES

CHAPITRE I :

PRESENTATION DES STRUCTURES

I-LA STRUCTURE D'ORIGINE

(I.S.T.D.I)

Créé par arrêté N°

02/0094/MINESUP/DDES du 13 Septembre 2002, l'Institut Supérieur des

Technologies et du Design Industriel (ISTDI) est un établissement

d'enseignement supérieur qui offre des formations académiques et

professionnelles de qualité pour répondre aux besoins changeant

du milieu professionnel. Véritable pôle d'excellence en Afrique

centrale, l'ISTDI s'appuie sur des partenariats essentiellement canadiens et

français pour mener à bien sa tâche d'incubateur

d'entreprises, nous pouvons citer entre autres :

Ø 3IL (Institut d'Ingénierie Informatique de

Limoges)

Ø Collège communautaire du nouveau Brunswick

Dieppe(CANADA)

Ø ANKHAMON (Association des professionnels africains

actifs en Europe et aux Etats-Unis)

Ø Université de Dschang

Dans la province du littoral, l'ISTDI est situé dans

l'arrondissement de Douala Ve du département du Wouri

précisément au quartier Logbessou. Ouvert par arrêté

N° 02/0102/MINESUP/DDES du 18 septembre 2002, l'ISTDI offre aujourd'hui

une myriade de formations à savoir :

I-1 Cycle de brevet de techniciens

supérieur (BTS)

Spécialités :

· Action Commerciale

· Assurance

· Banque et Finance

· Bois

o Industrie du bois

o Menuiserie Ebénisterie

· Commerce International

· Communication d'entreprises

· Comptabilité et gestion d'Entreprises

· Electronique

· Electrotechnique

· Froid et Climatisation

· Génie Civil

· Informatique de Gestion

· Informatique Industrielle

· Maintenance après vente automobile

· Maintenance des Systèmes Informatiques

· Secrétariat de Direction

I-2 Cycle des Nouvelles

Technologies de l'information et de la communication (NTIC)

Spécialités :

· Maintenance systèmes informatiques /

Réseautique

· Technique de production web et multimédia

· Programmation appliquée pour Internet

I-3 Licence en cours du jour

Spécialités :

· Classe préparatoire aux grandes écoles

d'ingénieur

· Sciences et technologies

· Maths et finance

I-4 Licence professionnelle en

cours du soir

Spécialités :

· Génie civil

· Génie logiciel

· Génie électrique

· Génie énergétique et industriel

· Génie télécoms et

réseaux

· Maintenance et après vente automobile

· Maintenance des systèmes industriels

· Informatique industrielle

I-5 Cycle d'ingénieur et

master européen : Délocalisé de 3IL (France) au

Cameroun

Spécialités :

· Génie logiciel

· Informatique Embarquée

· Administration des Systèmes Web

· Administration des Systèmes Réseaux et

Télécoms

I-6 Académie CISCO

II-

LA STRUCTURE D'ACCUEIL (INET CONSULTING)

Société de prestation de services dans le

domaine des Nouvelles technologies de l'information et de la communication

(NTIC), INET CONSULTING SARL est un intégrateur de Systèmes qui

offre des solutions « sur mesure » en matière de

téléphonie, d'Informatique, d'Internet et de Domotique. Elle

dispose d'une équipe d'ingénieurs hautement qualifiés dont

les connaissances de base sont sans cesse mise à niveau par les

formations offertes par ses différents partenaires d'une part, et dont

la particularité est de pouvoir mener à bien des projets dans des

délais impartis de respecter les délais de réalisation et

de livraison d'autre part. Le service après vente, la mise à jour

des solutions offertes, et la formation du personnel sont les atouts majeurs

d'INET CONSULTING, avec des partenaires de renommée internationale, elle

dispose d'une technologie de pointe et d'un réseau d'approvisionnement

fiable, ce qui permet à ses clients de maximiser leur

rentabilité.

II-1 HISTORIQUE

Entreprise camerounaise pionnière dans le domaine des

solutions IT INET CONSULTING est créée au début des

années 2000 par deux ingénieurs : KEPSEU DJOMO et MOMO TENE,

elle offre un spectre complet de solutions et conseils informatiques, surfant

ainsi entre le développement, la gestion des logiciels,

l'intégration des systèmes, le développement des

applications ainsi que leur migration et la maintenance des équipements

IT. Le service efficace de consultation IT permet a toute entreprise

d'atteindre les buts et objectifs qu'elle s'est fixée.

Quelque soit le niveau d'expertise requis pour un projet, des

jeunes ingénieurs talentueux et expérimentés travaillent

dans les domaines ci-après :

§ Intégration des systèmes

§ Ingénierie logicielle et système

§ Sécurité et réseau informatique

§ Services téléphoniques à valeur

ajoutée

§ Centre appel

§ Externalisation ou Outsourcing

Les partenaires d'INET CONSULTING sont des

multinationales de référence comme : Microsoft, Linux

Community, Oracle, Compiére, CISCO, JUNIPER.

Ainsi l'entreprise s'assure que les solutions et prestations

qu'elle propose s'arriment aux constantes mutations technologiques,

elles-mêmes dépendantes des importantes fluctuations du

marché.

INET investi largement dans les nouvelles technologies,

à travers son département R&D (Recherche et

développement) sans négliger l'amélioration de l'existant,

afin de se positionner comme leader dans son domaine d'activité.

II-2 LES DERPARTEMENTS

INET consulting est composé de quatre

départements :

§ IT Consulting and Engineering (consultation et

ingénierie informatique et télécoms)

§ ICT Service and Outsourcing (services IT et

EXternalisation)

§ ICT Service provider (fourniture de services à

valeur Ajoutée)

§ VAP MTN (partenaire des services MTN)

II-3 ACTIVITES PRINCIPALES

Les solutions utilisées à INET CONSULTING S.A.R.L

sont :

Solutions logicielles

· SAGE Saari : progiciel de gestion comptable

· Antivirus : Norton antivirus

· PBX Tarificator PRO : logiciel de taxation des appels.

Réseau informatique et Internet

· Réseaux Informatiques et

télécommunications

· VPN1(*)

sur Internet et par MPLS.

· Matériel informatique.

· Wireless fixe et Nomade (Liaison Radio)

· VSAT2(*) liaison satellite

· Installation WIFI, Mèche WIFI.

· Accès à Internet par WIMAX et DOCSIS

Intranet

La conception, la réalisation et le déploiement

d'un intranet permet aux employés de partager des documents, de

participer aux forums bref de communiquer en interne.

Le réseau téléphonique

· Autocommutateur IP PABX3(*)

· Passerelle GSM4(*)

· Postes téléphoniques Fixes, Sans fil, IP

· VOIP

Développement d'applications

· iPlans (ERP : Entreprise Resource Planning)

Domotique

· Serrure magnétique Détecteur d'incendie

· Economiseur d'énergie

· Système de pointage par machine, par carte et par

empreinte digitale

(Biométrie)

Sécurité

· Camera de surveillance et Enregistreur vidéo

· Coffre-fort de chambre électronique

II-4 LA VISION

Elle est celle d'un monde porteur de progrès et

d'amélioration des performances.

INET s'emploie à :

. Se conduire avec intégrité et ce,

conformément à ses valeurs.

. Offrir un service de qualité répondant

aux normes internationales.

. Créer un environnement interne porteur

d'innovations, basé sur la collaboration et la confiance.

II-5 LES VALEURS

Engagement : Tous les produits et

services sont basés sur la veille technologique et construis suivants

les standards technologiques en vigueur, ils sont maintenus et supportés

suivant les « Best practice » dans le domaine.

Satisfaction des clients : Toutes

solutions s'accompagnent d'un document appelé « User

Acceptance Test » qui permet aux clients de valider toutes les

caractéristiques et fonctionnalités du service ou du produit

livré. L'entreprise accorde une place de choix à l'écoute

client et au respect de ses engagements.

Leadership : Il est fondé sur le

talent et la compétence du personnel.

Intégrité : INET

Consulting est tenu par un impératif d'honnêteté et

d'équité sous tout aspect de son activité. L'entreprise

réalise ses engagements en tant que citoyens responsables. De ce fait,

traite avec égards, aussi bien ses interlocuteurs que toutes les

ressources de l'entreprise.

L'approche : Elle est holistique,

sociétale. Car INET répond à tout moment des solutions

livrées et les supportent à travers un protocole de garantie qui

tient compte de leur cycle de vie et des mutations de l'environnement

global.

La clientèle : Avec un important

portefeuille clients, aussi bien dans le domaine de la

télècommunication, le secteur bancaire, pétrolier et de

l'administration.

§ MTN CAMEROUN

§ GUINNESS CAMEROUN

§ SABC

§ ECOBANK

§ PECTEN

§ SCHLUMBERGER

§ CAMTEL

§ CAMPOST

§ MC CANN ERICKSON

II-6 ORGANIGRAMME

II-7 ADRESSE ET PLAN DE

LOCALISATION

II-7.1 Adresse

a) Direction

Générale

Boulevard de la liberté, à côté de

l'Hôtel Résidence la falaise

B.P :4638 Akwa Douala

Standard : +237 33 43 77 23/77 54 99 66

Email : info@inet-cm.com

Site web:

www.inet-cm.com

b) Direction technique

4eme étage immeuble Grand palace

Avenue AHMADOU AHIDJO AKWA DOUALA

Standard : +237 33 43 77 23

Email :

support@inet-cm.com

II-7.2 Plan de

localisation

Vers Akwa Palace

Carrefour Arnaud

DIRECTION TOTALE

INET CONSULTING

ECOPRIX

HOTEL RESIDENCE LA FALAISE

Carrefour Soudanaise

Vers Cinéma le WOURI

Pharmacie du centre

Direction Commercial Orange

Supermarché MAHIMA

Immeuble Grand Bazar

Figure 1 : Plan de localisation

CHAPITRE II : DEFINITION, CONCEPT, FONCTIONNEMENT ET

UTILITES DES VPN

I- DEFINITION

I-1 Réseau privé

Couramment utilisés dans les entreprises, les

réseaux privés entreposent souvent des données

confidentielles à l'intérieur de l'entreprise. De plus en plus,

pour des raisons d'interopérabilité, on y utilise les mêmes

protocoles que ceux utilisés dans l'Internet. On appelle alors ces

réseaux privés « intranet ». Y sont stockés des

serveurs propres à l'entreprise en l'occurrence des portails, serveurs

de partage de données, etc. ... Pour garantir cette

confidentialité, le réseau privé est coupé

logiquement du réseau internet. En général, les machines

se trouvant à l'extérieur du réseau privé ne

peuvent accéder à celui-ci. L'inverse n'étant pas

forcément vrai. L'utilisateur au sein d'un réseau privé

pourra accéder au réseau internet.

I-2 Réseau privé

virtuel

L'acronyme VPN correspond à Virtual Private

Network, c'est-à-dire un réseau privé virtuel. Dans

les faits, cela correspond à une liaison permanente, distante et

sécurisée entre deux sites d'une

organisation. Cette liaison autorise la transmission

de données cryptées par le biais d'un réseau non

sécurisé, comme Internet. En d'autres termes, un réseau

privé virtuel est l'extension d'un réseau privé qui

englobe les liaisons sur des réseaux partagés ou publics, tels

qu'Internet. Il permet d'échanger des données entre deux

ordinateurs sur un réseau partagé ou public, selon un mode qui

émule une liaison privée point à point.

I-3 Concept de VPN

Les réseaux locaux d'entreprise (LAN ou RLE) sont des

réseaux internes à une organisation, c'est-à-dire que les

liaisons entre machines appartiennent à l'organisation. Ces

réseaux sont de plus en plus souvent reliés à Internet par

l'intermédiaire d'

équipements

d'interconnexion. Il arrive ainsi que des entreprises éprouvent le

besoin de communiquer avec des filiales, des clients ou même des

personnels géographiquement éloignés via internet. Pour

autant, les données transmises sur Internet sont beaucoup plus

vulnérables que lorsqu'elles circulent sur un réseau interne

à une organisation car le chemin emprunté n'est pas défini

à l'avance, ce qui signifie que les données empruntent une

infrastructure réseau publique appartenant à différents

opérateurs. Ainsi il n'est pas impossible que sur le chemin parcouru, le

réseau soit

écouté

par un utilisateur indiscret ou même détourné. Il n'est

donc pas concevable de transmettre dans de telles conditions des informations

sensibles pour l'organisation ou l'entreprise. La première solution pour

répondre à ce besoin de communication sécurisé

consiste à relier les réseaux distants à l'aide de

liaisons

spécialisées. Toutefois la plupart des entreprises ne peuvent

pas se permettre de relier deux réseaux locaux distants par une ligne

spécialisée, il est parfois nécessaire d'utiliser Internet

comme support de transmission. Un bon compromis consiste à utiliser

Internet comme support de transmission en utilisant un protocole

d'encapsulation" (en anglais tunneling, d'où l'utilisation

impropre parfois du terme "tunnellisation5(*)"), c'est-à-dire encapsulant les données

à transmettre de façon

chiffrée.

On parle alors de réseau privé virtuel (noté RPV

ou VPN, acronyme de Virtual Private Network) pour désigner le

réseau ainsi artificiellement créé.

Ce réseau

est dit virtuel car il relie deux réseaux "physiques"

(réseaux locaux) par une liaison non fiable (Internet), et

privé car seuls les ordinateurs des réseaux locaux de

part et d'autre du VPN peuvent "voir" les données. Le système de

VPN permet donc d'obtenir une liaison sécurisée à

moindre coût, si ce n'est la mise en oeuvre des équipements

terminaux. En contrepartie il ne permet pas d'assurer une qualité de

service comparable à une ligne louée dans la mesure où le

réseau physique est public et donc non garanti.

II- Fonctionnement

Le VPN repose sur un protocole de tunnellisation

(tunneling), c'est-à-dire un protocole qui permet le passage de

données cryptées6(*) d'une extrémité du VPN à l'autre

grâce à des algorithmes. On emploi le terme

« tunnel » pour symboliser le fait que les données

soient cryptées et de ce fait incompréhensible pour tous les

autres utilisateurs du réseau public (ceux qui ne se trouvent pas aux

extrémités du VPN).

Dans le cas d'un VPN établi entre deux

machines, on appelle client VPN l'élément permettant de

chiffrer et de déchiffrer les données du côté

utilisateur (client) et serveur VPN (ou plus

généralement serveur d'accès distant)

l'élément chiffrant et déchiffrant les données du

côté de l'organisation. De cette façon, lorsqu'un

utilisateur nécessite d'accéder au réseau privé

virtuel, sa requête va être transmise en clair au système

passerelle, qui va se connecter au réseau distant par

l'intermédiaire d'une infrastructure de réseau public, puis va

transmettre la requête de façon chiffrée. L'ordinateur

distant va alors fournir les données au serveur VPN de son réseau

local qui va transmettre la réponse de façon chiffrée. A

réception sur le client VPN de l'utilisateur, les données seront

déchiffrées, puis transmises à l'utilisateur. Pour

émuler une liaison point à point, les données sont

encapsulées, ou enrobées, à l'aide d'une en-tête qui

contient les informations de routage pour leur permettre de traverser le

réseau partagé ou public jusqu'à leur destination finale.

Pour émuler une liaison privée, les données sont

cryptées à des fins de confidentialité. Les paquets

interceptés sur le réseau partagé ou public restent

indéchiffrables sans clé de décryptage. La liaison servant

à l'encapsulation et au cryptage des données privées est

une connexion VPN.

Etant donné que chaque point d'un réseau VPN est

relié au réseau central par le biais d'un tunnel, reliant la

machine à un gateway7(*). Ainsi, tous les utilisateurs passent par le

même "portail", ce qui permet de

gérer la sécurité des accès, ainsi que le trafic

utilisé par chacun. En effet, malgré son aspect

sécurisé, un réseau VPN reste une extension du

réseau principal vers chaque employé qui y accède, ce qui

augmente d'autant le risque de failles. Centraliser les entrées au

réseau permet de renforcer la sécurité, et de mieux

gérer la taille prise par le réseau étendu.

II-1 Méthode de

connexion

II-1.1 Le VPN

d'accès

Le Vpn d'accès est utilisé pour permettre

à des utilisateurs itinérants d'accéder au réseau

privé. L'utilisateur se sert d'une connexion Internet pour

établir la connexion Vpn. Il existe deux cas:

o L'utilisateur demande au fournisseur d'accès de lui

établir une connexion cryptée vers le serveur distant : il

communique avec le Nas8(*)

du fournisseur d'accès et c'est le Nas qui établit la connexion

cryptée.

o L'utilisateur possède son propre logiciel client pour

le Vpn auquel cas il établit directement la communication de

manière cryptée vers le réseau de l'entreprise.

Les deux méthodes possèdent chacune leurs

avantages et leurs inconvénients :

La première permet à l'utilisateur de

communiquer sur plusieurs réseaux en créant plusieurs tunnels,

mais nécessite un fournisseur d'accès proposant un Nas8(*) compatible avec la solution Vpn

choisie par l'entreprise. De plus, la demande de connexion par le Nas n'est pas

cryptée Ce qui peut poser des problèmes de

sécurité.

Sur la deuxième méthode Ce problème

disparaît puisque l'intégralité des informations sera

cryptée dès l'établissement de la connexion. Par contre,

cette solution nécessite que chaque client transporte avec lui le

logiciel, lui permettant d'établir une communication cryptée.

Quelle que soit la méthode de connexion choisie, Ce type d'utilisation

montre bien l'importance dans le Vpn d'avoir une authentification forte des

utilisateurs.

Figure 2 : VPN connectant un utilisateur

distant à un intranet privé

II-1.2 L'intranet VPN

L'intranet Vpn est utilisé pour relier au moins deux

intranets entre eux. Ce type de réseau est particulièrement utile

au sein d'une entreprise possédant plusieurs sites distants. Le plus

important dans Ce type de réseau est de garantir la

sécurité et l'intégrité des données.

Certaines données très sensibles peuvent être

amenées à transiter sur le Vpn (base de données clients,

informations financières...). Des techniques de cryptographie sont mises

en oeuvre pour vérifier que les données n'ont pas

été altérées. Il s'agit d'une authentification au

niveau paquet pour assurer la validité des données, de

l'identification de leur source ainsi que leur non-répudiation. La

plupart des algorithmes utilisés font appel à des signatures

numériques qui sont ajoutées aux paquets. La

confidentialité des données est, elle aussi, basée sur des

algorithmes de cryptographie. La technologie en la matière est

suffisamment avancée pour permettre une sécurité quasi

parfaite. Le coût matériel des équipements de cryptage et

décryptage ainsi que les limites légales interdisent

l'utilisation d'un codage " infaillible ". Généralement pour la

confidentialité, le codage en lui-même pourra être moyen

à faible, mais sera combiné avec d'autres techniques comme

l'encapsulation Ip dans Ip pour assurer une sécurité

raisonnable.

Figure 3 : VPN connectant 2 sites distants par

l'Internet

II-1.3 L'extranet VPN

Une

entreprise peut utiliser le Vpn pour communiquer avec ses clients et ses

partenaires. Elle ouvre alors son réseau local à ces derniers.

Dans Ce cadre, il est fondamental que l'administrateur du Vpn puisse tracer les

clients sur le réseau et gérer les droits de chacun sur celui-ci.

Figure 4 : VPN

connectant des sites clients au site de l'entreprise

II-2 Topologie des V.P.N

Les VPN s'appuient principalement sur Internet comme support de

transmission, avec un protocole d'encapsulation et un protocole

d'authentification, au niveau des topologies9(*), on retrouve des réseaux privés

virtuels en étoile, maillé ou partiellement maillé.

Figure 5 : V.P.N en étoile

Dans cette topologie toutes les ressources sont

centralisées au même endroit et c'est à ce niveau qu'on

retrouve le serveur d`accès distant ou serveur VPN, dans ce cas de

figure tous les employés du réseau s'identifient ou

s'authentifient au niveau du serveur et pourront ainsi accéder aux

ressources qui se situent sur l'intranet.

Figure 6 : V.P.N

maillé

Dans cette autre topologie les routeurs ou passerelles

présents aux extrémités de chaque site seront

considérés comme des serveurs d'accès distant, les

ressources ici sont décentralisées sur chacun des sites

autrement dit les employés pourront accéder aux informations

présents sur tous les réseaux.

III- INTERET D'UN VPN

La mise en place d'un

réseau

privé virtuel permet de connecter de façon

sécurisée des ordinateurs distants au travers d'une liaison non

fiable (Internet), comme s'ils étaient sur le même réseau

local.

Ce procédé est utilisé par de nombreuses

entreprises afin de permettre à leurs utilisateurs de se connecter au

réseau d'entreprise hors de leur lieu de travail. On peut facilement

imaginer un grand nombre d'applications possibles :

· Les connexions VPN offrent un accès au

réseau local (d'entreprise) à distance et de façon

sécurisée pour les travailleurs nomades.

· Les connexions VPN permettent d'administrer

efficacement et de manière sécurisé un réseau local

à partir d'une machine distante.

· Les connexions VPN permettent aux utilisateurs qui

travaillent à domicile ou depuis d'autres sites distants

d'accéder à distance à un serveur d'entreprise par

l'intermédiaire d'une infrastructure de réseau public, telle

qu'Internet.

· Les connexions VPN permettent également aux

entreprises de disposer de connexions routées partagées avec

d'autres entreprises sur un réseau public, tel qu'Internet, et de

continuer à disposer de communications sécurisées, pour

relier, par exemple des bureaux éloignés géographiquement.

Une connexion VPN routée via Internet fonctionne logiquement comme une

liaison de réseau étendu (WAN, Wide Area Network)

dédiée.

· Les connexions VPN permettent de partager des fichiers

et programmes de manière sécurisés entre une machine

locale et une machine distante.

IV- PROTOCOLES UTILISES ET

SECURITE DES VPN

Il existe plusieurs protocoles dit de tunnelisation qui

permettent la création des réseaux VPN:

IV-1 PPP (Point To Point

Protocol)

Le protocole PPP (Point To Point Protocol) est un ensemble de

protocoles standard garantissant l'interopérabilité des logiciels

d'accès distant de divers éditeurs. Une connexion compatible PPP

peut appeler des réseaux distants par l'intermédiaire d'un

serveur PPP standard de l'industrie. PPP permet également à un

serveur d'accès à distance de recevoir des appels entrants et de

garantir l'accès au réseau à des logiciels d'accès

distant d'autres éditeurs, conformes aux normes PPP. Les normes PPP

autorisent également des fonctions avancées qui ne sont pas

disponibles avec d'anciennes normes, notamment SLIP. Le protocole PPP prend en charge plusieurs

méthodes d'authentification ainsi que la compression des données

et leur cryptage. La plupart des versions du protocole PPP permettent

d'automatiser l'ensemble de la procédure d'ouverture de session. Le

protocole PPP prend également en charge plusieurs protocoles de

réseau local. Nous pouvons utiliser

TCP/IP

ou

IPX

comme protocole réseau. Toutefois, le protocole IPX/SPX10(*) n'est pas disponible sur

Windows XP 64-Bit Edition. PPP est le fondement des protocoles

PPTP

et

L2TP

utilisés dans les connexions

VPN

(Virtual Private Network) sécurisées. PPP est la principale

norme de la plupart des logiciels d'accès distant.

IV-2 PPTP (Point To Point

Tunneling Protocol)

Nous pouvons accéder à un réseau

privé par l'intermédiaire d'Internet ou d'un autre réseau

public au moyen d'une connexion à un réseau privé virtuel

(VPN)

utilisant le protocole PPTP (Point To Point Tunneling Protocol).Le protocole

PPTP autorise le transfert sécurisé des données d'un

ordinateur distant vers un serveur privé en créant un

réseau privé virtuel entre des réseaux de données

TCP/IP. Le protocole PPTP prend en charge les réseaux privés

virtuels multi protocoles à la demande sur des réseaux publics,

tels qu'Internet. Développé en tant qu'extension du protocole PPP

(Point To Point Protocol), PPTP lui confère un niveau

supplémentaire de sécurité et de communication multi

protocoles sur Internet. Ainsi, grâce au nouveau protocole EAP11(*) (Extensible Authentication

Protocol), le transfert des données par l'intermédiaire d'un

réseau privé virtuel compatible PPTP est aussi sûr qu'au

sein d'un réseau local d'entreprise.

PPTP encapsule (fait passer par un tunnel) les protocoles IP

ou IPX dans des datagrammes PPP. Autrement dit, nous pouvons exécuter

à distance des programmes tributaires de protocoles réseau

déterminés. Le serveur tunnel exécute l'ensemble des

contrôles de la sécurité et des validations, et active le

cryptage des données, rendant ainsi beaucoup plus sûr l'envoi

d'informations sur des réseaux non sécurisés. Nous pouvons

aussi recourir au protocole PPTP pour mettre en communication des

réseaux locaux privés.

Figure 7 : Illustration d'une connexion VPN

utilisant PPTP

IV-3 L2F (Layer Two Forwarding)

C'est un protocole de

niveau 2,

développé par Cisco, Northern Telecom et Shiva. Il est

désormais quasi-obsolète.

IV-4 L2TP (Layer Two Tunneling

Protocol)

Nous pouvons accéder à un réseau

privé par l'intermédiaire d'Internet ou d'un autre réseau

public au moyen d'une connexion à un réseau privé virtuel

(VPN)

utilisant le protocole L2TP (Layer Two Tunneling Protocol). L2TP est un

protocole de tunneling standard utilisé sur Internet qui possède

pratiquement les mêmes fonctionnalités que le protocole

PPTP (Point To Point Tunneling

Protocol). La version de L2TP mise en oeuvre dans Windows XP est

conçue pour s'exécuter en mode natif sur des réseaux IP.

Cette version de L2TP ne prend pas en charge l'encapsulation en mode natif sur

des réseaux X.25, Frame Relay12(*) ou ATM.

Sur la base des spécifications des protocoles L2F

(Layer Two Forwarding) et PPTP (Point To Point Tunneling Protocol), Nous

pouvons utiliser le protocole L2TP pour configurer des tunnels entre les

réseaux concernés. À l'instar de PPTP, L2TP encapsule les

trames

PPP (Point To Point Protocol)

qui encapsulent ensuite les protocoles IP ou IPX et permettent aux utilisateurs

d'exécuter à distance des programmes qui sont tributaires de

protocoles réseau déterminés.

Figure 8: Illustration

d'une connexion VPN utilisant L2TP

IV-5 IPSEC (Internet protocol

security)

IV-5.1 Présentation

et fonctionnement d'IPsec

IPSec (Internet Protocol Security) est un protocole de la

couche 3 du modèle OSI. Les concepteurs, S. Kent et R. Atkinson de chez

IETF (Internet Engineering Task Force) ont proposé une solution en

novembre 1998 afin de répondre aux besoins directs du

développement des réseaux en matière de

sécurité. En effet, en sécurisant le transport des

données lors d'échanges internes et externes, la stratégie

IPSec permet à l'administrateur réseau d'assurer une

sécurité efficace pour son entreprise contre toute attaque venant

de l'extérieur.

IV-5.2 Concept de base

d'IPSec

Le protocole IPSec est destiné

à fournir différents services de sécurité. Il

permet grâce à plusieurs choix et options de définir

différents niveaux de sécurité afin de répondre de

façon adaptée aux besoins de chaque entreprise. La

stratégie IPSec permettant d'assurer la confidentialité,

l'intégrité et l'authentification des données entre deux

hôtes est gérée par un ensemble de normes et de

protocoles :

§

Authentification des extrémités : Elle

permet à chacun de s'assurer de l'identité de chacun des

interlocuteurs. Précisons que l'authentification se fait entre les

machines et non entre les utilisateurs, dans la mesure où IPSec est un

protocole de couche 3.

§

Confidentialité des données

échangées : Le contenu de chaque paquet IP peut

être chiffré afin qu'aucune personne non autorisée ne

puisse le lire.

§

Authenticité des données : IPSec permet de

s'assurer que chaque paquet a bien été envoyé par

l'hôte et qu'il a bien été reçu par le destinataire

souhaité.

§

Intégrité des données

échangées : IPSec permet de vérifier

qu'aucune donnée n'a été altérée lors du

trajet.

§

Protection contre les écoutes et analyses de trafic :

Le mode tunneling (détaillé plus loin) permet de chiffrer les

adresses IP réelles et les entêtes des paquets IP de

l'émetteur et du destinataire. Ce mode permet ainsi de contrecarrer

toutes les attaques de ceux qui voudraient intercepter des trames afin d'en

récupérer leur contenu.

§

Protection contre le rejeu : IPSec intègre la

possibilité d'empêcher un pirate d'intercepter un paquet afin de

le renvoyer à nouveau dans le but d'acquérir les mêmes

droits que l'envoyeur d'origine.

Ces différentes caractéristiques permettent

à l'hôte A de crypter ses données et de les envoyer vers

l'hôte B via le réseau, puis à l'hôte B de les

recevoir et de les décoder afin de les lire sans que personne ne puisse

altérer ou récupérer ces données.

IV-5.3 Application de

l'IPSec au modèle OSI

Le mode tunneling d'IPSec est un protocole de

couche 3 fournissant ses services pour sécuriser l'IP qui est de

même couche. Il a pour avantage d'offrir la protection des protocoles de

couches supérieurs TCP/IP13(*) comme HTTP14(*) ou FTP. Il s'étend également aux

protocoles de couches 2 comme L2TP et PPTP.

IV-5.4 Modes de transit des

données : transport et tunnel

Ces deux modes permettent de sécuriser les

échanges réseau lors d'une communication. Néanmoins, le

niveau de sécurité le plus élevé est le mode

tunnel.

Ø Le mode transport offre essentiellement une

protection aux protocoles de niveaux supérieurs. En effet, ce mode ne

modifie pas l'en-tête initial dans la mesure où il ne fait que

s'intercaler entre la couche IP et la couche transport.

Ø Le mode tunnel intègre les fonctionnalités

du mode transport et permet de protéger un ou plusieurs flux de

données entre utilisateurs internes ou connectés via un VPN

(Virtual Private Network). Lorsqu'un paquet de données est envoyé

sur le réseau, le paquet est lui-même encapsulé dans un

autre paquet. On crypte alors le corps de ce nouveau paquet à l'aide

d'algorithmes de sécurités adéquats et on ne laisse en

clair que l'entête contenant les adresses IP publiques de

l'émetteur et du destinataire.

Le mode tunnel propose 2 protocoles de

sécurité :

§

PPTP (Point to Point Tunneling Protocol) : Ce protocole standard dans

l'industrie a été pris en charge pour la première fois par

Windows NT 4.0. PPTP est une extension du protocole PPP (Point to Point

Protocol) qui s'appuie sur les mêmes mécanismes

d'authentification, de compression et de cryptage que PPP.

§

L2TP / IPSec : Celui-ci gère tous les types de

trafic pour assurer l'encapsulation des données. Il encapsule les

paquets d'origine dans une trame PPP, en effectuant une compression

d'entête si possible, puis encapsule de nouveau dans un paquet de type

UDP. IPSec et L2TP sont associés afin d'assurer la

sécurité et la tunnelisation des paquets sur n'importe quel

réseau IP. Leur association représente également une

option garantissant la simplicité, la souplesse d'utilisation,

l'interaction et la sécurité.

Figure 9 : Principe d'encapsulation des

paquets

IV-5.5 Principe

d'échange de clés Internet (IKE)

Une des spécificités d'IPSec

est l'IKE (Internet Key Exchange) qui gère la négociation des

protocoles et des algorithmes basés sur la stratégie de

sécurité locale pour produire les clés de chiffrage et

l'authentification à employer. Ce protocole est un dérivé

de plusieurs protocoles. Cette pile de protocoles permet l'échange

automatique des clés.

Le protocole IKE gère la

sécurité en établissant un premier tunnel entre les 2

machines (le tunnel IKE15(*)). La deuxième phase consiste à

établir d'autres tunnels secondaires pour la transmission de

données utilisateur entre les 2 machines.

L'authentification utilise les certificats

d'ordinateur pour vérifier que les ordinateurs sources et de destination

s'approuvent mutuellement. Si la sécurité du transport IPSec est

correctement établie, L2TP négocie le tunnel, ainsi que la

compression et les options d'authentification de l'utilisateur, puis

procède à un contrôle d'accès basé sur

l'identité de l'utilisateur.

IV-5.6 L'agent de

stratégie IPSec

L'agent de stratégie IPSec doit

être installé sur chaque poste Windows Client et être

chargé à chaque démarrage. Il permet de lire la

stratégie propre à l'ordinateur local et permet de la

déployer en transférant les informations sur l'ordinateur par des

services d'intégrité et de chiffrement des données. Ces

informations sont réparties entre le registre de l'ordinateur, le pilote

IPSec et le service ISAKMP/Oakley16(*). Dans le cas où aucune stratégie n'est

lue, il trouve une stratégie par défaut dans le registre et se

charge de la déployer.

IV-5.7 Administration de

clé ISAKMP/Oakley

Les 2 protocoles ISAKMP et Oakley ne

fonctionnent que si l'agent de stratégie IPSec n'est pas en cours

d'exécution. Ce service doit être implanté sur chaque poste

Windows Client et permet lors de la communication IPSec de

générer des clés et définir les

propriétés de sécurité entre 2 hôtes.

§

Internet Security Association and Key Management

Protocol : Gère l'administration des associations de

sécurité.

§

Oakley : Génère les clés

qui permettront de chiffrer et de déchiffrer les données

transitant sur le canal sécurisé.

L'association des 2 protocoles permet de créer

un canal sécurisé entre les deux hôtes en se servant de

l'authentification des ordinateurs, et, de faire l'échange des

données qui permettra de créer la clé secrète

partagée. Cette clé sera utilisée pour crypter et

décrypter les données envoyées via le réseau.

ISAKMP/Oakley crée ainsi un contrat de confiance entre les deux

ordinateurs puis envoie la clé et ce contrat au pilote IPSec.

IV-5.8 Le pilote IPSec

Nommé IPSEC.sys, le pilote IPSec

doit également être présent sur chaque poste Windows

Client. Il permet de contrôler les paquets IP et d'effectuer les

vérifications avec les stratégies de sécurité

locale et les filtres IP mis en place.

IV-5.9 Processus

d'établissement d'une connexion

Afin de mettre en place un processus

d'établissement d'une connexion, faisons l'étude d'un cas

d'égal à égal :

L'hôte A est un utilisateur itinérant qui

se connecte via une liaison spécialisée vers l'hôte B qui

est un serveur de base de données interne à son entreprise. Cette

connexion pour des raisons de confidentialité et de

sécurité doit être protégée. La

sécurité IPSec est alors déployée afin de garantir

le cryptage des données et l'authentification des 2 hôtes.La

connexion va donc se dérouler en 6 étapes :

Figure 10 :

Processus d'établissement d'une connexion

§ 1ère étape :

L'hôte A cherche à télécharger des données

situées sur le serveur FTP. Pour ce faire, il lance une transaction vers

ce dernier. Le pilote IPSec de l'hôte A signale au service ISAKMP/Oakley

que la stratégie de sécurité nécessite l'IPSec. On

utilise alors les stratégies utilisées par l'agent de

stratégie dans la base de registre.

§ 2ème étape : Le

Service ISAKMP/Oakley des deux hôtes génère une clé

partagée et une association de sécurité (contrat de

confiance).

§ 3ème étape : Les

pilotes IPSec des deux hôtes prennent chacun la clé et

l'association.

§ 4ème étape : Les

données envoyées par l'hôte A sont cryptées

grâce à la clé (processus géré par le pilote

IPSec).

§ 5ème étape : Le

serveur hôte B reçoit les données et les décrypte

grâce au pilote IPSec qui connaît la clé partagée et

l'association de sécurité.

§ 6ème étape : Les

données sont ensuite transmises à la couche d'application (couche

7 du modèle OSI).

IV-6 Comparaison des

différents protocoles

Chaque protocole présenté permet de

réaliser des solutions performantes de Vpn. Nous allons ici aborder les

points forts et les points faibles de chacun de ses protocoles.

IV-6.1 Vpn-Ssl

Présentée comme la solution miracle pour

permettre aux itinérants de se connecter aux applications

réparties de l'entreprise les Vpn-Ssl souffrent de problèmes

principalement liés aux navigateurs web utilisés. Le but

d'utiliser des navigateurs web est de permettre aux utilisateurs d'utiliser un

outil dont ils ont l'habitude et qui ne nécessite pas de configuration

supplémentaire. Cependant lorsqu'un certificat expire l'utilisateur doit

aller manuellement le renouveler. Cette opération peut poser

problème aux utilisateurs novices. De plus sur la majorité des

navigateurs web la consultation des listes de certificats

révoqués n'est pas activée par défaut : toute la

sécurité de Ssl

reposant sur ces certificats ceci pose un grave problème de

sécurité. Rien n'empêche de plus le client de

télécharger une version modifiée de son navigateur pour

pouvoir utiliser de nouvelles fonctionnalités (skins, plugins...). Rien

ne certifie que le navigateur n'a pas été modifié et que

son autorité de certification en soit bien une. Enfin Un autre

problème lié à l'utilisation de navigateurs web comme base

au Vpn est leur spécificité au monde web. En effet par

défaut un navigateur n'interceptera que des communications

Https17(*) ou

éventuellement Ftps18(*). Toutes les communications venant d'autre type

d'applications (MS Outlook, ou une base de données par exemple) ne sont

pas supportées. Ce problème est généralement

contourné par l'exécution d'une applet Java dédiée

dans le navigateur. Mais ceci implique également la maintenance de cette

applet (s'assurer que le client possède la bonne version, qu'il peut la

re-télécharger au besoin)

L'idée suivant laquelle le

navigateur web est une plate-forme idéale pour réaliser des

accès Vpn est donc sérieusement à nuancer.

IV-6.2 Pptp

Pptp présente l'avantage d'être

complètement intégré dans les environnements Windows. Ceci

signifie en particulier que l'accès au réseau local distant

pourra se faire via le système d'authentification de Windows NT : RADIUS

et sa gestion de droits et de groupe. Cependant comme pour beaucoup de produit

Microsoft la sécurité est le point faible:

- Mauvaise gestion des mots de passe dans les environnements

mixtes win 95/NT

- Faiblesses dans la génération des clés

de session : réalisé à partir d'un hachage du mot de passe

au lieu d'être entièrement générées au

hasard. (facilite les attaques « force brute »)

- Faiblesses cryptographiques du protocole MsCHAP19(*) 1 corrigées dans la

version 2 mais aucun contrôle sur cette version n'a été

effectué par une entité indépendante.

- Identification des paquets non implémentée :

vulnérabilité aux attaques de type « spoofing20(*) »

IV-6.3 L2tp / Ipsec

Les mécanismes de sécurité mis en place

dans Ipsec sont plus robustes et plus reconnus que ceux mis en place par

Microsoft dans Pptp. Par défaut le protocole L2tp utilise le protocole

Ipsec. Cependant si le serveur distant ne le supporte pas L2tp pourra utiliser

un autre protocole de sécurité. Il convient donc de s'assurer que

l'ensemble des équipements d'un Vpn L2tp implémente bien le

protocole Ipsec.

Ipsec ne permet d'identifier que des machines et non pas

des utilisateurs. Ceci est particulièrement problématique pour

les utilisateurs itinérants. Il faut donc prévoir un service

d'authentification des utilisateurs. Dans le cas de connexion dial-up c'est

l'identifiant de connexion qui sera utilisé pour authentifier

l'utilisateur. Mais dans le cas de connexion via Internet il faudra

prévoir une phase d'authentification supplémentaire à

l'établissement du tunnel.D'autre part Ipsec n'offre aucun

mécanisme de Qos Ce qui limite ses applications : toutes

les applications de voix sur Ip

ou de vidéo sur Ip sont impossibles ou seront amenées

à être complètement dépendantes des conditions de

traffic sur l'internet public.

Enfin Ipsec à cause de la lourdeur des

opérations de cryptage/décryptage réduit les performances

globales des réseaux. L'achat de périphériques

dédiés, coûteux est souvent indispensable.

IV-6.4 Mpls

Mpls est aujourd'hui la solution apparaissant comme la plus

mature du marché. La possibilité d'obtenir une Qos garantie par

contrat est un élément qui pèse fortement dans la balance

des décideurs. Cependant, seuls des opérateurs

spécialisés fournissent Ce service Ce qui peut poser de nouveaux

problèmes. Tout d'abord, Ce sont ces opérateurs de services qui

fixent les prix. Ce prix inclus forcement une marge pour le fournisseur de

service. D'autre part certaines entreprise ne souhaitent pas sous traiter leurs

communications à un seul opérateur. En effet l'explosion de la

bulle boursière autour des valeurs technologiques a suscité une

vague de faillite d'opérateurs réseaux et de nombreuses

entreprises ont vu leurs connexions coupées du jour au lendemain. Ce

risque est aujourd'hui fortement pris en compte par les décideurs

informatiques. Cependant utiliser plusieurs opérateurs pour la gestion

du Vpn complique d'autant la gestion et la configuration de celui-ci.

IV-6.5 MPLS/IPSEC

|

MPLS

|

IPSEC

|

Qualité de

service

|

Inférieur à celui des réseaux Frame Relay et

Atm mais supérieur à celui des autres Vpn IP.

|

Faible grâce au transfert via le domaine Internet public

|

Sécurité

|

Comparable à la sécurité offerte par les

réseaux Atm et Frame Relay existants.

|

Sécurité totale grâce à la combinaison

de certificats numériques et de Pki pour l'authentification ainsi

qu'à une série d'options de cryptage, triple DES et AES

notamment

|

Applications

compatibles

|

Toutes les applications, y compris les logiciels d'entreprise

vitaux exigeant une qualité de service élevée et une

faible latence et les applications en temps réel (vidéo et voix

sur IP)

|

Accès à distance et nomade sécurisé.

Applications sous IP, notamment courrier électronique et Internet.

Inadapté au trafic en temps réel ou à priorité

élevée

|

Etendue

|

Dépend du réseau Mpls du fournisseur de services

|

Très vaste puisque repose sur l'accès à

Internet

|

Evolutivité

|

Evolutivité élevée puisque n'exige pas une

interconnexion d'égal à égal entre les sites et que les

déploiements standard peuvent prendre en charge plusieurs dizaines de

milliers de connexions par Vpn

|

Les déploiements les plus vastes exigent une planification

soigneuse pour répondre notamment aux problèmes d'interconnexion

site à site et de peering

|

Frais de gestion

|

Aucun traitement exigé par le routage

|

Traitements supplémentaires pour le cryptage et le

décryptage

|

Tableau 1 :

Comparaison entre MPLS et IPSEC

CHAPITRE III: LES RESEAUX MPLS

I- Définition

Actuellement, pour transmettre des paquets IP (Internet

Protocol) d'une adresse source vers une adresse de destination sur un

réseau, la méthode de routage utilisée est un routage

unicast saut par saut basé sur la destination. Cependant, la

flexibilité de ce type de routage est affectée par certaines

restrictions dues à l'utilisation de cette méthode. C'est

pourquoi l'IETF décida de mettre au point un ensemble de protocoles pour

former un nouveau type d'architecture réseau appelée MPLS

(MultiProtocol Label Switching), destinée à résoudre la

majeure partie des problèmes rencontrés dans les infrastructures

IP actuelles et à en étendre les fonctionnalités.

I-1 Présentation de

MPLS

Dans un document nommé "draft-ietf-mpls-framework", les

membres du groupe de travail MPLS de l'IETF ont définis l'architecture

et l'objectif principal de cette technologie comme suit :

"L'objectif principal du groupe de travail MPLS est de

normaliser une technologie de base qui intègre le paradigme de la

transmission par commutation de labels avec le routage de couche réseau.

Cette technologie (la commutation de labels) est destinée à

améliorer le ratio coût/performance du routage de couche

réseau, à accroître l'évolutivité de la

couche réseau et à fournir une plus grande souplesse dans la

remise des (nouveaux) services de routage, tout en permettant l'ajout de

nouveaux services de routage sans modification du paradigme de

transmission."

L'architecture MPLS repose sur des mécanismes de

commutation de labels associant la couche 2 du modèle OSI (commutation)

avec la couche 3 du modèle OSI (routage).De plus, la commutation

réalisée au niveau de la couche 2 est indépendante de la

technologie utilisée. En effet, le transport des données au sein

d'une architecture MPLS peut être par exemple effectué à

l'aide de paquets ou de cellules à travers des réseaux Frame

Relay ou des réseaux ATM. Cette commutation, indépendante des

technologies utilisées est possible grâce à l'insertion

dans les unités de données (cellules ou paquets) d'un label. Ce

petit label de taille fixe indique à chaque noeud MPLS la manière

dont ils doivent traiter et transmettre les données.

L'originalité de MPLS par rapport aux technologies WAN

déjà existantes est la possibilité pour un paquet de

transporter une pile de labels et la manière dont ceux-ci sont

attribués. L'implémentation des piles de labels permet une

meilleure gestion de l'ingénierie de trafic et des VPN notamment en

offrant la possibilité de rediriger rapidement un paquet vers un autre

chemin lorsqu'une liaison est défaillante. Les réseaux actuels

utilisent l'analyse des en-têtes de couche 3 du modèle OSI pour

prendre des décisions sur la transmission des paquets. MPLS quant

à lui repose sur deux composants distincts pour prendre ses

décisions : le plan de contrôle (control plane) et le plan des

données. Le plan des données permet de transmettre des paquets de

données en fonction des labels que ceux-ci transportent en se basant sur

une base de données de transmission de labels maintenue par un

commutateur de labels. Le plan de contrôle quant à lui

créé et maintient les informations de transmission des labels

destinées à des groupes de commutateurs de labels.

Du point de vue du plan de contrôle, chaque noeud MPLS est

un routeur IP qui doit par conséquent utiliser des protocoles de routage

IP afin d'échanger ses tables de routage IP avec les routeurs

voisins.

I-2 Gestion des labels

dans un réseau MPLS

I-2.1 LSP (Label Switch

Path)

Nous avons vu précédemment que MPLS ajoute des

labels sur les paquets ou cellules qui transitent sur un réseau MPLS

afin de permettre à chaque noeud qui le compose de connaître la

manière dont ils doivent traiter et transmettre les données.

Ces labels, appelés LSP (Label Switched Path) sont

insérés après les en-têtes de la couche 2 et juste

avant les en-têtes de la couche 3 du modèle OSI. Les LSP ont une

taille fixe de 32 bits et sont structurés comme indiqué

ci-dessous :

Figure 11: Structure des LSP

Dans cette structure, le champ "Label" définit le label

sous la forme d'une valeur, et le champ "CoS" (Class Of Service) correspond

à une valeur permettant d'influer sur l'ordre de traitement des paquets

mis en queue. Le champ "Stack" (pile) quant à lui est une valeur

permettant d'établir une hiérarchie dans la pile de labels, et le

champ "TTL" (Time To Life) fournit les mêmes fonctionnalités que

le TTL21(*) IP

conventionnel. L'utilisation de ces LSP permet d'accélérer

grandement la commutation dans un réseau IP à haut débit.

Cependant il existe deux méthodes permettant d'implémenter

l'utilisation des LSP : le routage "saut par saut" et le routage

« explicite». Le routage saut par saut permet à chaque

noeud MPLS de choisir le saut suivant indépendamment du FEC22(*) défini par le LSP du

paquet, alors que le routage explicite laisse le premier noeud MPLS

périphérique décider de la liste des noeuds que le paquet

devra suivre pour arriver à l'adresse de destination. Cependant,

l'utilisation du routage explicite n'assure en aucun cas la sélection

d'un chemin optimal pour le paquet en question. De plus ce chemin est

unidirectionnel, il va donc falloir que le noeud MPLS

périphérique de destination choisisse un nouveau LSP pour le

chemin de retour.

I-2.2 FEC (Forwarding

Equivalency Class)

Une classe d'équivalence de transmission (FEC)

représente un groupe de paquets transmis de manière identique sur

un réseau MPLS. Ces FEC peuvent par exemple correspondre à des

types de services, des types de paquets ou même encore des

sous-réseaux. Un label différent est attribué à

chacun de ces FEC. Ainsi, dès leur entrée dans un réseau

MPLS, chaque paquet appartenant à un même groupe reçoit le

même label ce qui lui permet d'être acheminé vers la route

qui lui a été réservée.

I-2.3 LIB (Label

Information Base)

Chaque noeud MPLS capable de transférer des paquets

labellisés sur le réseau MPLS détient une base des

informations de labels (LIB). C'est sur cette base d'informations que les

décisions concernant la transmission des paquets sont fondées. En

effet, les LIB (Label Information Base) contiennent, sous forme de table, la

correspondance entre les différents FEC existant et les labels qui ont

été attribués à chacun d'entre eux. Les

informations contenues dans les LIB sont créés et mises à

jour, en fonction du type de matériel, soit grâce au protocole

propriétaire Cisco : TDP (Tag Distribution Protocol), soit par le

protocole de liaison de labels du standard de l'IETF : LDP (Label Distribution

Protocol).

I-3 Comparaison des protocoles de

routage

I-3.1 Comment fonctionne le

routage ?

§ Qu'est ce que le protocole IP ?

IP est un protocole de couche réseau (couche 3) et est

dit « non connecté ».C'est-à-dire que les

paquets constituant le message peuvent emprunter des itinéraires

différents pour arriver au destinataire. Des protocoles de routage

interviennent afin de transférer les paquets sur le réseau et

entre les routeurs. La communication entre ces routeurs s'effectue par le biais

de protocoles décris succinctement ci-dessous.

§ Quels sont les protocoles de routage traditionnel et

comment fonctionnent-ils ?

Les paquets sont routés sur le réseau à

l'aide des protocoles de type :

- IGP (Interior gateway protocol)

- RIP (Routing Information protocol) protocole à

état des liens

- OSPF (Open Shortest Path First) protocole à vecteur

de distance

- EGP (Exterior Gateway Protocol)

- BGP (Border Gateway Protocol)

Tous ces protocoles de routage ont pour fonction de diriger

les paquets dans le réseau. Chaque routeur possède une table de

routage qui contient les chemins de destination, le port de sortie et le

prochain saut pour déterminer le routeur suivant. Les paquets sont

transportés sur le réseau d'une source à une destination.

Ce dernier va passer par des routeurs pour atteindre la destination.

Dès que le routeur reçoit un paquet, il

transforme l'adresse MAC de la source en appliquant sa propre adresse MAC, et

l'adresse MAC de destination est remplacée par le routeur suivant.

L'adresse IP de couche 3 n'est pas modifiée. Chaque routeur va appliquer

cette procédure au paquet à transmettre jusqu'à sa

destination.

Figure 12 :

Principe de fonctionnement des protocoles de routage

Le principe de routage est satisfaisant dans un petit

réseau mais est trop lourd pour effectuer ces procédures de

modification d'adresses MAC tout au long du transfère.

I-3.2 Evolution vers

le protocole de routage MPLS

Quand un paquet est envoyé sur un réseau

MPLS (Multi Protocols Label Switching), le noeud (ou

« node » en anglais) d'entrée dit

« ingress node » ou « LER » (routeur

d'entrée du réseau MPLS) traite le paquet et consulte sa table de

commutation pour lui attribuer un label en fonction de la

« FEC » (Forwarding Equivalence Class) (la FEC affecte les

labels en fonction des classes ou des groupes) du paquet. Une fois le label

attribué, le routeur d'entrée va transmettre le paquet et son

label (le label se trouve dans l'en-tête du paquet) au noeud suivant dit

« LSR » (Label Switch Routeur) (routeur interne du réseau

MPLS).C'est à partir de l'adresse ip de l'« egress

node » (routeur de sortie du réseau MPLS) que le protocole IP

va déterminer :

· la FEC

· le label

· le port de sortie pour aboutir au destinataire.

Figure 13 :

Principe de fonctionnement du LER d'entrée ou Ingress Node

Dès qu'un paquet est envoyé à un

« LSR », le protocole de routage va déterminer dans

la table « LIB » (Label Base Information) le prochain

saut vers « le LSR » suivant, et le label à

appliquer au paquet pour qu'il arrive à destination.

Le label est mis à jour via l'en-tête MPLS

(Changement de label et mise à jour de champ TTL et du bit S) avant

d'être envoyé au noeud suivant.

Figure 14 : Principe de

fonctionnement du LSR Figure 14 : Principe de

fonctionnement du LSR

Quand le paquet arrive à l' « Egress

node22(*) » ce

routeur a pour rôle de supprimer le label MPLS et de le transmettre

sur la couche réseau.

Figure 15 :

Principe de fonctionnement du LEr de sortie ou Egress Node

Grâce à ses mécanismes de commutation de

labels avancés ainsi que par sa simplicité de mise en place sur

des réseaux déjà existants, le MPLS est devenu une

technologie phare de demain alliant souplesse, évolutivité et

performance pour un coût réduit. De plus, puisque cette nouvelle

technologie permet d'implémenter facilement des technologies comme le

QoS, les VPN et la VoIP, la majorité des fournisseurs d'accès

à Internet ont décidés de faire évoluer

progressivement l'ensemble de leurs réseaux vers des réseaux

MPLS.

I-4 Fonctionnement des

équipements réseaux MPLS

I-4.1 Label

La fonction portée du label est limitée à

son utilisation entre deux « LSR » voisins.

Il va diriger le flux de trafic entre le

« LSR actuel » et le « LSR suivant »

selon le « LSP ».

Tout au long du « LSP » le label va

chercher des informations de routage de type :

· Prochain saut

· Protocole d'encapsulation

· Port de sortie

Les labels du MPLS s'intègrent à

différents protocoles de communication tels que:

· ATM

· Ethernet

· HDLC

· Frame Relay

De quoi est composé un label ?

Le champ est composé de 32 bits. Ces 32 bits vont

le relier à une classe ou un groupe « FEC »

· Le label contient 20 bits

· 3 bits sont associés à la QoS

· 1 bit appelé S qui représente un empilement

de label (ce qui permet d'appliquer plusieurs services à un flux)

· TTL est le champ de 8 bits qui évite de faire

circuler les trames en boucle infinie

Figure 16 :

Schéma d'un label intégré au modèle OSI

Deux méthodes de conservation de labels

existent :

· « Conservatif » : seul le label

correspondant au meilleur saut est retenu.

· « Libéral » : tous les

labels transmis par les « LSR » voisins pour un

« FEC » sont gardés.

I-4.2 La permutation de labels

Le MPLS fonctionne par permutation de labels. Ces labels sont

ajoutés une fois, à l'entrée du paquet sur le

réseau MPLS, par l' « ingress node23(*) ».Le label est

déterminé à partir d'une référence dans le

tableau de commutation du routeur d'entrée sur le réseau. Le

paquet est alors transféré avec son label aux routeurs

« LSR » qui vont permuter les labels. Le label entrant est

analysé puis est remplacé par un label sortant. Le paquet est

alors envoyé au noeud suivant. Les « LSR » sont

basés uniquement sur la commutation de labels et ainsi commutent les

paquets labellisés. Arrivé à l' « Egress

node », le label du paquet est supprimé puis ce dernier est

remis à son destinataire.

I-4.3 L'affectation des labels

L'affectation des labels dépend de l'appartenance des

paquets à des classes ou des groupes de flux

« FEC ». Ces « FEC » (Forwarding

Equivalency Classes) vont permettre de diviser les traitements de paquets par

groupement.

On distingue trois

« FEC » d'associations de label à un :

· flux de trafic

· Id du routeur

· adresse IP

Les paquets appartenant à une même

« FEC » sont traités de la même

manière.

C'est ainsi que tous les paquets d'un même flux

vont emprunter le même chemin MPLS. Ce chemin est appelé

« LSP » (Label Switched Path).

I-5

LSP (Label Switched Path)

Le « LSP » est le chemin que va

emprunter tous les paquets d'une même classe

« FEC »

Figure 17 : Le LSP dans un réseau

MPLS

I-6

LSR et LER

Les « LSR » du réseau MPLS

sont présents pour lire les labels, gérer les services

appropriés et rediriger les paquets en fonction des labels.

Les « LER » (Label Edge Routers)

représentent les routeurs d'extrémités du réseau

MPLS (Ingress et Egress nodes)

Figure 18 :

fonctionnement des LER et LSR

I-7