? 2.9.3 Collecte des données du Registre

Le registre Windows est une base de données

hiérarchique qui stocke les paramètres de bas niveau pour le

système d'exploitation Microsoft Windows et pour les applications qui

choisissent d'utiliser le registre.

Le noyau, les pilotes de périphérique, les

services, le gestionnaire de comptes de sécurité (SAM) et

l'interface utilisateur peuvent tous utiliser le registre.

Le registre contient des informations auxquelles Windows fait

constamment référence pendant son fonctionnement, telles que les

profils de chaque utilisateur, les applications installées sur

l'ordinateur et les types de documents que chacun peut créer, les

propriétés des dossiers et des icônes d'application, le

matériel existant sur le système, et les ports

utilisés.

Les ruches du registre sont stockées dans le

répertoire %SystemRoot%\System32\config.

Une ruche est un groupe logique de clés, de

sous-clés et de valeurs dans le registre, qui contient un ensemble de

fichiers de prise en charge contenant des sauvegardes de ses données.

Chaque fois qu'un nouvel utilisateur ouvre une session sur un

ordinateur, un nouveau répertoire est créé pour cet

utilisateur avec un fichier distinct pour le profil utilisateur. Ceci s'appelle

la ruche de profil d'utilisateur.

La ruche d'un utilisateur contient des informations de

registre spécifiques concernant ses paramètres d'application, son

bureau, son environnement, ses connexions réseau et ses imprimantes. Les

ruches de profil utilisateur se trouvent sous la clé HKEY_USERS. Les

ruches spécifiques à l'utilisateur (NTUSER.DAT) sont

stockées dans le répertoire :

Voici à quoi correspond chaque ruche :

? SAM (gestionnaire de compte de sécurité) :

contient toutes les informations de comptes utilisateurs et de droits

d'accès ;

? Sécurité : le noyau y accédera pour

lire et appliquer la politique de sécurité applicable à

l'utilisateur actuel et à toutes les applications ou opérations

exécutées par cet utilisateur ;

? Défaut : ruche utilisée par le compte

système local. Utilisée par les programmes et services

exécutés en tant que système local ;

? Système : contient des informations sur la

configuration du système Windows, la liste des

périphériques montés contenant un système de

fichiers, ainsi que plusieurs "HKLM \ SYSTEM \ Control Sets"

numérotés, contenant d'autres configurations de pilotes de

système et de services exécutés sur le système

local ;

? Logiciel : contient le logiciel et les paramètres

Windows, principalement modifiés par les installateurs d'applications et

de systèmes ;

? Ntuser.dat : contient les paramètres spécifiques

à chaque utilisateur (les profils itinérants l'utilisent).

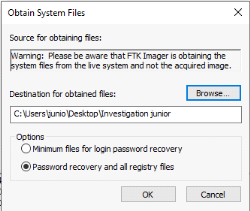

Il est possible de dumper les fichiers de registre avec FTK

Imager.

Figure 2.8 Dump du registre

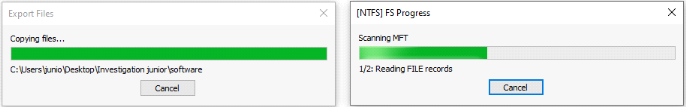

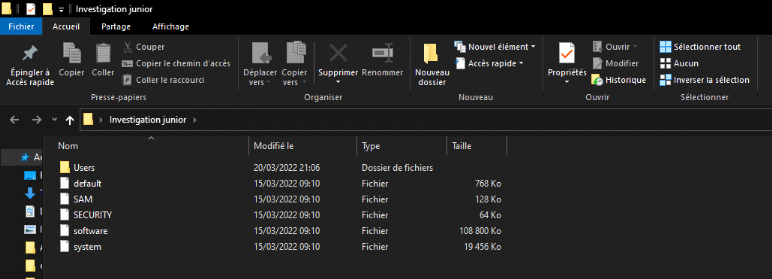

Les fichiers extraits seront ensuite stockés dans votre

répertoire pour analyse.

Figure 2.9. Registre Dumpé

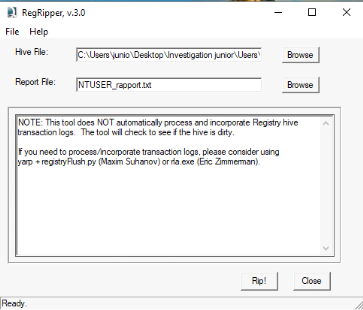

Pour explorer ces fichiers, il est possible d'utiliser l'outil

RegRipper. Pour cela, il faudra sélectionner le fichier NTUSER.DAT du

profil de la victime, ici Junio. Puis sélectionnez le nom du rapport

à générer et le profil à utiliser ; ici nous

choisissons le profil "ntuser".

Figure 2.10 RegRipper

Une fois cela terminé, un rapport sera

généré. Si nous recherchons dans les clés RUN avec

Volatility, nous retrouvons rapidement la clé de registre

malveillante.

|