? 2.4.4. Rapport

C'est dans cette étape où les conclusions de la

phase d'analyse sont documentées et présentées à

l'autorité sous forme d'un rapport d'investigation, il comprend

l'enregistrement des détails de chaque étape de l'investigation,

telles que les procédures suivies et les méthodes

utilisées pour saisir, recueillir, conserver, restaurer, reconstruire,

organiser et rechercher des éléments de preuves essentiels.

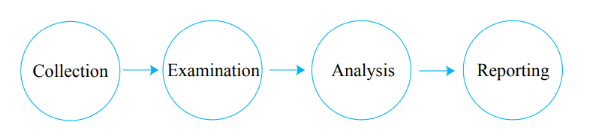

Les étapes du processus d'investigation sont

énumérées dans la figure 3.8 comme suit :

Figure 2.8 Processus d'investigation numérique

légale

Le rapport devra respecter une structure définie qui

détaillera les étapes d'investigation. Voici ci-dessous un

exemple de plan à respecter : page de garde, sommaire,

résumé des investigations, rappel du contexte et des conclusions,

détail des investigations : phase de collecte et hash (copie

d'écran, photos), analyse réalisée et mise en exergue des

découvertes (copie d'écran, photos), hypothèse de

l'analyse, recommandations et la liste des indicateurs de compromission.

? 2.5. Catégories d'investigation numérique

L'investigation numérique peut-être divisée

en trois catégories distinctes :

? 2.5.1. L'analyse forensic judiciaire

Cette catégorie est principalement utilisée dans

le cadre d'enquêtes judiciaires, elle a pour but de rechercher toutes les

preuves numériques (par exemple lors d'une perquisition), afin de

collecter et rassembler un maximum de preuves pouvant incriminer ou innocenter

le suspect d'une enquête.

? 2.5.2. L'analyse forensic en réponse à un

incident

Dans cette catégorie, on vise à identifier les

conditions et les origines d'une attaque informatique, quelles sont les

machines infectées ou encore par quel vecteur l'attaque est survenue.

Dans le cas d'une réponse à une intrusion, elle joue le

rôle de « pompier » et permet d'identifier rapidement les

éléments du système d'information compromis, dans le but

de combler les failles et d'éradiquer le ou les malwares.

? 2.5.3. L'analyse forensic scientifique

Dans cette dernière catégorie, on étudie

les mécanismes et les aspects techniques d'un malware ou autre logiciel

ou matériel malveillant, afin d'identifier les méthodes

utilisées par les attaquants pour pénétrer et compromettre

un réseau informatique. Les analyses sont souvent

réalisées dans un environnement maîtrisé

(appelé sandbox).

? 2.6. Objectifs de l'investigation numérique

L'investigation numérique a pour but de construire une

analyse contenant le lieu, le moment et la raison pour laquelle un acteur

malveillant a pénétré votre système. Cela permet de

comprendre la faille et d'obtenir des conseils sur la façon de contrer

une attaque si elle se reproduit ou de poursuivre ce dernier en justice.

C'est aussi l'opportunité de découvrir les

outils, tactiques et processus que les pirates utilisent pour s'introduire dans

votre SI.

Le suivi de l'empreinte de l'acteur malveillant est l'un des

points de départ de l'investigation numérique. Les cybercriminels

préparent longuement et laborieusement leurs attaques avant de la

lancer. Pour les détecter, il faut remonter à la source, examiner

les schémas de préparation des pirates et établir des

liens entre les différentes relations en jeu.

|