|

ECOLE SUPERIEURE POLYTECHNIQUE

DEPARTEMENT GENIE INFORMATIQUE

Centre de Dakar

Conception et Réalisation d'une plateforme TP

d'investigation digitale.

MÉMOIRE DE FIN DE CYCLE

Pour l'obtention du :

DIPLÔME DE MASTER MSSI

Lieu de stage :ESP- UCAD

Période stage :01/2022 - 04/2022

Présenté et soutenu par Professeur encadreur

Maître de stage

OKANGONDO LOSHIMAJUNIORIDY DIOP

MOHAMED K.KEITA

Année universitaire : 2020 - 2021

REPUBLIQUE DU SENEGAL

***** * * ********

UNIVERSITE CHEIKH ANTA DIOP DE DAKAR

ECOLE SUPERIEURE POLYTECHNIQUE

DEPARTEMENT GENIE INFORMATIQUE

Centre de Dakar

MEMOIRE DE FIN

DE CYCLE

Pour

l'obtention du :

DIPLOME DE

MASTER MSSI

Conception et Réalisation d'une plateforme TP

d'investigation digitale.

Lieu de stage :ESP-UCAD

Période stage :01/2022 - 04/2022

Présenté et soutenu par Professeur

encadreurMaître de stage

OKANGONDO LOSHIMA JUNIORIDY

DIOP MOHAMED K. KEITA

Année universitaire : 2020- 2021

DEDICACES

DEDICACES

Je dédie ce mémoire :

A mon cher Père.

A ma chère Mère.

A ma très chère épouse et mon

fils.

REMERCIEMENTS

REMERCIEMENTS

Mes vifs remerciements sont d'abord adressés à

Monsieur le Professeur Dr. IDY DIOP qui m'a fait l'honneur de diriger ce

travail de recherche. Je tiens à lui exprimer ma gratitude et mon

profond respect.

Je remercie également mon maître de stage

MOHAMEDK. KEITA pour m'avoir accordé son temps, sa disponibilité

et son orientation pendant toute cette période cruciale de ma vie.

Je tiens également à remercier mes amis pour

leurs relectures successives, le temps qu'ils m'ont consacré pour que ce

travail puisse représenter toute l'énergie, le temps investi et

ainsi faire de ce mémoire le chapitre final d'une période de ma

vie.

Je dois également exprimer ma très profonde

gratitude à ma famille pour leur compréhension, leur soutien et

leur compassion tout au long de mes années d'études. Je tiens

également à remercier mon épouse et mon fils pour leurs

soutiens sans faille, leurs patiences et pour leurs nombreux encouragements

pendant cette épreuve.

Finalement, je terminerai par remercier l'ensemble de

Professeurs de l'Ecole Supérieure Polytechnique, plus

précisément au Département de Génie Informatique

pour d'innombrables connaissances nous accordées et orientations pendant

toute cette période de mes études.

AVANT-PROPOS

AVANT-PROPOS

Je voudrais tout d'abord par ces quelques lignes remercier le

Professeur Dr. IDY DIOP, qui m'a offert

l'opportunité de travailler sur un sujet aussi intéressant qu'est

l'investigation digitale. Merci aussi et surtout pour l'aide qu'il m'a fournie,

ses conseils et surtout pour sa disponibilité. Je remercie

également le Professeur Docteur IBRAHIMA NGOM, qui nous a vraiment

aidé et orienté tout au long de l'année académique,

que Dieu lui accorde toute sa bénédiction. Ensuite, je tiens

à remercier mon père, ma mère, ma famille et mes amis pour

leur soutien tout au long de la rédaction de ce mémoire de

recherche.

? RESUME

RESUME

Dans ce projet de recherche, il est question de doter

l'école supérieure polytechnique de l'Université Cheikh

Anta Diop de Dakar, plus précisément dans son Département

de Génie informatique un laboratoire de travaux pratiques

d'investigation digitale enfin de faciliter lesétudiants et apprenants

externes de pouvoirapprendre et de pratiquer l'essentielde l'investigation

digitale. La croissance accrue d'utilisationdes outilsnumériques

(ordinateur et téléphone par exemple) dans cette ère des

nouvelles technologies, font à ce qu'il y est augmentation grandissante

de vol des données et piratages informatiques dans nos systèmes,

et en cela, chaque entreprisse et/ou personne doit se doter des moyens

nécessaires pour s'en prémunir et s'informer. Nos juges et nos

dirigeants ayant appris dans une ère où on ne prenait pas en

compte les nouvelles technologies et leurs impacts dans la

société, doivent faire un effort de se conformer à cette

nouvelle du 21ème siècle grâce aux

enquêteurs forensics formés en milieu universitaire aussi le

temple du savoir. D'où la nécessité de mettre en place une

plateforme digitale d'investigation numérique des travaux pratiques.

Ladite plateforme ne va pas seulement reposer sur les travaux pratiques mais

aussi sur l'apprentissage des modules publiés par son personnel

formé et ayant une expertise pragmatique dans ledit domaine.

La mise en place de cette plateforme aidera les futurs

enquêteurs digitaux à développer des connaissances en

criminalistique informatique au fur et à mesure selon une progression

personnelle voulue par l'apprenant dans des laboratoires et couvrant des sujets

clés de l'informatique judiciaire; y compris la création et

l'examen d'images médico-légales, la réalisation

d'analyses médico-légales de la mémoire pour identifier

l'activité des logiciels malveillants, la gravure de données et

plus encore. Ils s'entraîneront à utiliser des outils

médico-légaux populaires tels que EnCase, FTK imager, Autopsy,

Wireshark, Volatility, etc.

? ABSTRACT

ABSTRACT

In this research project, it is a question of providing the

Polytechnic School of the Cheikh Anta Diop University of Dakar, more precisely

in its Computer Engineering Department, with a laboratory for practical work in

digital investigation, finally, to facilitate students and external learners to

be able to learn and practice the essentials in this field of digital

investigation. The increased growth in the use of digital tools (computer and

telephone for example) in this era of new technologies means that there is a

growing increase in data theft and computer hacking in our systems, and in

this, each company and/or no one must equip themselves with the necessary means

to protect themselves and inform themselves. Our judges and leaders, having

learned in an era where new technologies and their impacts on society were not

taken into account, must make an effort to comply with this news of the 21st

century thanks to forensic investigators trained in academia as well. temple of

knowledge. Hence the need to set up a digital platform for digital

investigation of practical work. The said platform will not only be based on

practical work but also on the learning of the modules published by its trained

staff with pragmatic expertise in the said field.

The implementation of this platform will help future digital

investigators to develop knowledge in computer forensics as they go along

according to a personal progression desired by the learner in laboratories and

covering key topics of computer forensics; including creating and reviewing

forensic images, performing forensic memory scans to identify malware activity,

data burning and more. They will practice using popular forensic tools such as

EnCase, FTK imager, Autopsy, Wireshark, Volatility...

Table des matières

Table des matières

DEDICACES

1

REMERCIEMENTS

II

AVANT-PROPOS

III

RESUME

IV

ABSTRACT

V

Table des matières

VI

Sigles et abréviations

IX

Introduction

1

PRÉSENTATION GÉNÉRALE

3

I.2. Présentation de la structure

d'accueil

3

I.3. Contexte

5

I.4. Problématique

5

I.5. Objectifs

5

Conclusion

6

INVESTIGATION NUMÉRIQUE

7

2.1 Introduction

7

2.2 Concepts et terminologie

8

2.2.1. Légal et la science légale

(forensic and forensic Science)

8

2.2.2. Digital Forensics

8

2.2.3. Digital Forensics Investigation

9

a) Informatique légale (Computer

Forensics)

10

b) Investigation de réseau

légale (Network Forensics)

11

c) Investigation mobile légale

(Mobile Forensics)

12

2.2.4. Preuve numérique (Digital

evidence)

13

2.2.5. Rapport d'investigation (Chain of

evidence)

15

2.2.6. Rapport de garde (Chain of custody)

15

2.3. Support numérique dans un crime

15

2.4. Processus d'investigation légale

16

2.4.1. Collection

16

2.4.2. Examen

17

2.4.3. Analyse

17

2.4.4. Rapport

19

2.5. Catégories d'investigation

numérique

19

2.5.1. L'analyse forensic judiciaire

19

2.5.2. L'analyse forensic en réponse

à un incident

19

2.5.3. L'analyse forensic scientifique

20

2.6. Objectifs de l'investigation

numérique

20

2.7. Cybercriminalité

20

2.7.1. Types d'attaques de

cybercriminalité

21

2.8. Les Objets d'investigation légale

23

2.8.1. Métadonnées

23

2.8.2. Analyse de la scène de crime

24

2.9. Collection de données

25

2.9.1 Création des images

25

2.9.2 Collecte des Dumps

26

2.9.3 Collecte des données du Registre

26

2.10. Récupération des

données

29

2.11. Récupération de fichiers

supprimés de la MFT

30

2.11.1. Sculpture de fichiers

30

2.11.2. Sculpture de fichier avec un éditeur

Hex

31

2.12. Analyse les fichiers de Log

31

2.12.1 Analyse des données non

organisées

32

2.13. Investigation numérique sur la

mémoire

32

2.13.1 La mémoire volatile

32

2.13.2 Acquisition de la RAM

33

2.13.3 Capture de la RAM

33

2.13.4. Analyse de la RAM

33

2.13.5. Identification du profil

33

2.13.6. Lister les processus en cours

34

2.13.7 Analyse des Malware

34

2.13.8. Extraction de mots de passe

35

2.14. Outils d'investigation numérique

légale

37

2.15. Atouts des outils d'investigation

numérique légale

38

2.16. Computer forensique test

39

2.16.1. Fondamentaux FAT32

47

2.16.2. Fondamentaux NTFS (New Technology File

System)

48

2.16.3. Collecte des données

48

2.16.4. Artefacts

49

2.16.5. Analyse des images

52

Conclusion

58

Méthodes d'analyse et de conception

59

3.1. Introduction

59

3.2. Définition des concepts

59

3.4. Classification des méthodes d'analyse

et de conception

61

3.4.1. Méthodes cartésiennes

ou fonctionnels

61

3.4.2. Méthodes objet

61

3.4.3. Méthodes

systémiques

61

3.4.4. Approche orientée aspect

62

3.5. Choix d'une méthode d'analyse et

de conception

62

Conclusion

63

CONCEPTION ET IMPLEMENTATION DU SYSTEME

64

4.1. Introduction

64

4.2. Le langage PHP

65

4.3. Conception générale du

système proposé

67

4.3.1. Architecture fonctionnelle

67

4.3.2. Architecture technique

68

4.4. Conception et modélisation

détaillée avec UML

68

4.4.1. Détermination des acteurs potentiels

du système

68

4.4.2. Description des cas d'utilisation

68

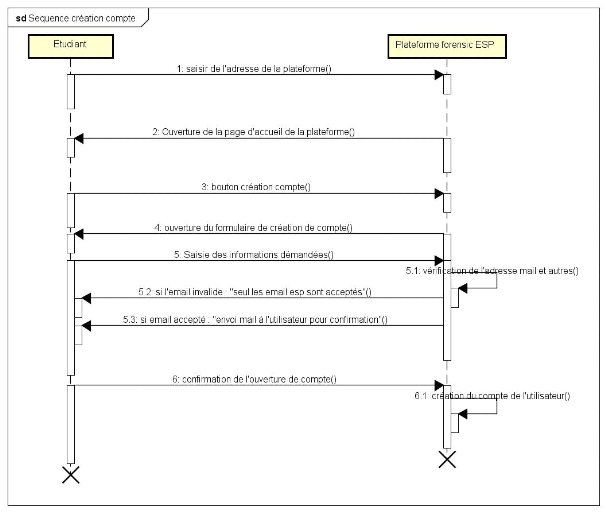

A. Diagramme de séquence créer

un compte

72

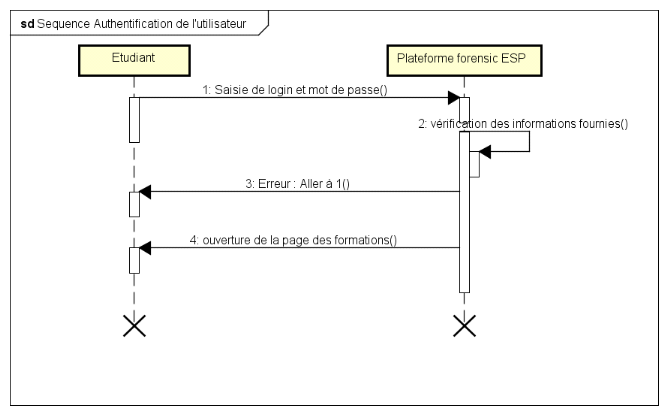

B. Diagramme de séquence

s'authentifier

72

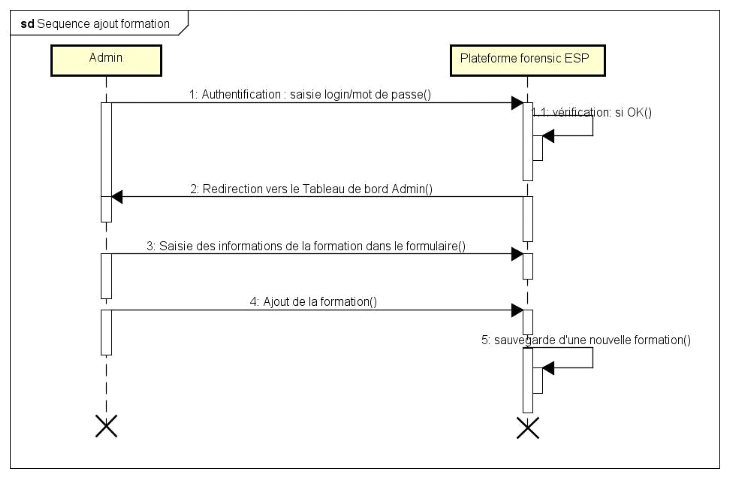

C. Diagramme de séquence ajout d'une

formation

73

73

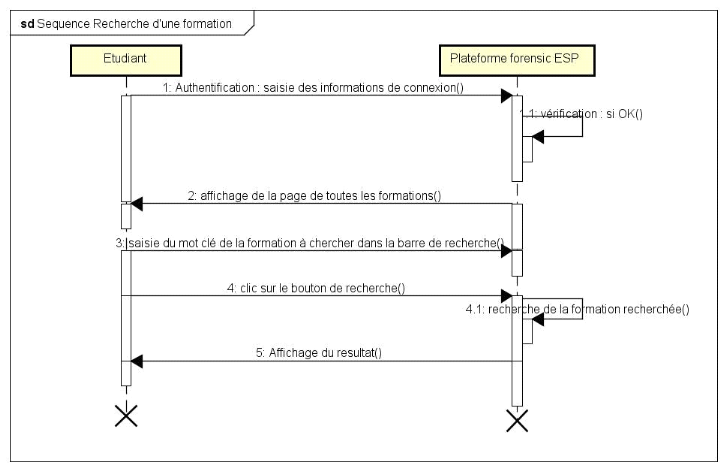

D. Diagramme de séquence rechercher

une formation

74

4.5. Implémentation

75

4.5.1. Introduction

75

4.5.2. Virtualisation

75

4.5.3 Machine virtuelle et Container

78

4.5.4. Virtualisation et Cloud Computing

78

4.6.1. AWS : Une plateforme de solutions Cloud

flexible et sécurisée

79

4.6.2. AWS : Histoire

79

4.6.3. AWS : Les principaux services

80

4.6.4. AWS : Développement logiciel

80

4.6.5. AWS : Développement mobile

81

4.6.6. AWS : Avantages et

inconvénients

81

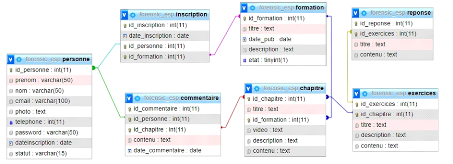

4.7. Base de données et interfaces

utilisateurs

82

a) Base de données

82

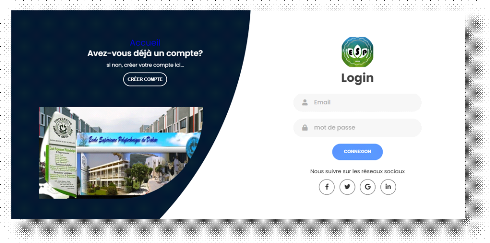

b) Interface d'accueil

82

c) Interface d'authentification

83

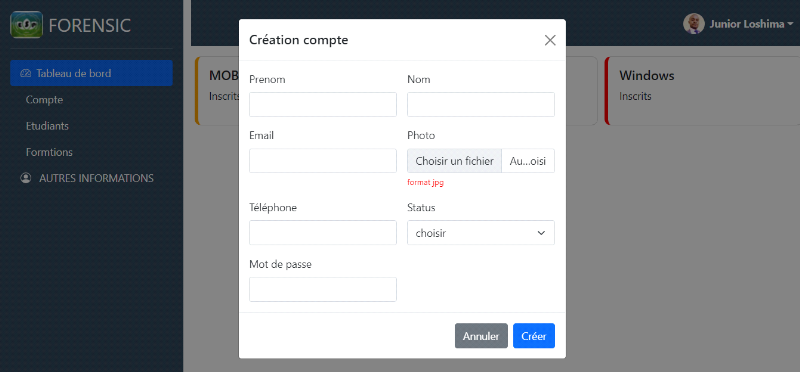

d) Création compte

83

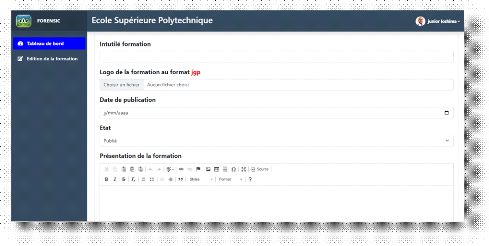

e) Ajout des cours

84

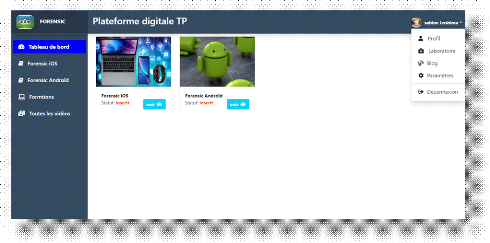

f) Le tableau de bord de l'apprenant

84

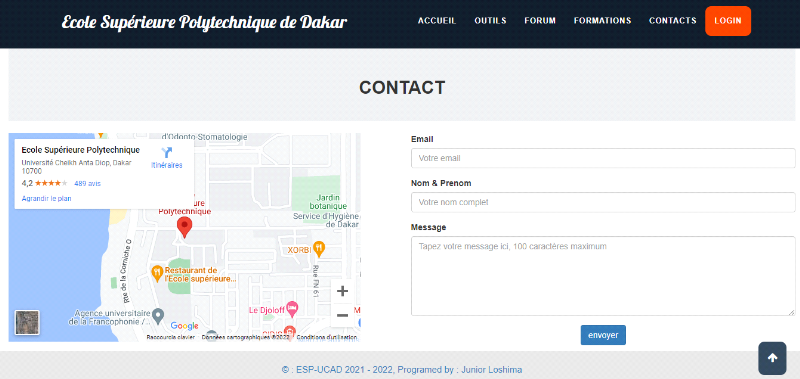

g) Formulaire de contact

85

4.7.2. Codes sources

85

4.8. Installation des outils dans les ordinateurs

virtuels

85

Conclusion

85

CONCLUSION GENERALE

86

BIBLIOGRAPHIE

87

A. Ouvrages

87

B. Normes

88

Sigles et abréviations

Sigles et abréviations

Nous présentons ici certains sigles et abréviations

que nous utiliserons dans le document.

|

ESP

|

Ecole Supérieure Polytechnique

|

|

UCAD

|

Université Cheikh Anta Diop

|

|

FTK

|

Forensic ToolKit

|

|

IP

|

Institut Polytechnique

|

|

IUT

|

Institut universitaire de Technologie

|

|

TP

|

Travaux pratiques

|

|

POA

|

Programmation Orientée Aspect

|

|

PHP

|

Hypertext Preprocessor

|

|

UML

|

Unified Modeling Language

|

|

FBI

|

Bureau fédéral d'investigation

|

|

DOS

|

Deny Of Service

|

|

U2R

|

User to Root

|

|

R2L

|

Remote to Local

|

|

IDS

|

Système de Détection d'Intrusion

|

|

SMS

|

Short Message Service

|

|

GPS

|

Global Positioning System

|

|

RAM

|

Random Access Memory

|

|

ROM

|

Read Only Memory

|

|

RFC

|

Research Forensics Computer

|

|

NIST

|

National Institute of Standards and Technology

|

|

MAC

|

Modification time of last Access time of Création

|

|

GRC :

|

Gestion de la Relation Client

|

|

DDOS :

|

Distributed Denial of Service Attack

|

|

MitM :

|

Man-in-the-middle attack

|

|

IP

|

Internet Protocol

|

|

HTTP

|

Hypertext Transfer Protocol

|

|

SQL

|

Structured Query Language

|

|

XSS

|

Cross-site scripting

|

|

CD

|

Compact Disc

|

|

SAM

|

Security Account Manager

|

|

HKLM

|

HKey_Local_Machine

|

|

PC

|

Personal Computer

|

|

USB

|

Universal Serial Bus

|

|

MFT

|

Managed-= File Transfer

|

|

NTFS

|

New Technology File System

|

|

RAW

|

Research and Analysis Wing

|

|

OS

|

Operating System

|

|

SIEM

|

Security Information and Event Management

|

|

PID

|

Process Identifier

|

|

FTP

|

File Transfer Protocol

|

|

DVD

|

Digital Versatile Disc

|

|

URL

|

Uniform Resource Locator

|

|

BIOS

|

Basic Input Out System

|

|

VSS

|

Volume Shadow Copy Service

|

|

MiB

|

Mebibyte

|

|

FAT

|

File Allocation Table

|

|

HTML

|

HyperText Markup Language

|

|

CSS

|

Cascading Style Sheets

|

|

KVM

|

Kernel-based Virtual Machine

|

|

SOAP

|

Simple Object Access Protocol

|

|

REST

|

REpresentational State Transfer

|

|

XML

|

Extensible Markup Language

|

|

SQS

|

Simple Queue Service

|

|

EBN

|

European Business and Innovation Center Network

|

|

CDN

|

Content Delivery Network

|

Liste des figures

Figure 2.1 Liens entre la preuve, le suspect, la victime et la

scène du crime

Figure 2.2 Résolution d'un crime numérique

Figure 2.3 Classification des domaines d'investigation

numérique légale

Figure 2.4 Computer Forensics

Figure 2.5. Investigation numérique dans le pare-feu

Tableau 2.1 Comparaison entre l'informatique légale et

l'investigation mobile légale

Figure 2.7 Types de crimes digitaux ou fraudes

Figure 2.8 Processus d'investigation numérique

légale

Figure 2.8 Dump du registre

Figure 2.9. Registre Dumpé

Figure 2.10 RegRipper

Tableau 3.2. Atouts des outils d'investigation numérique

légale

Figure 2.11. Arborescence Os Windows

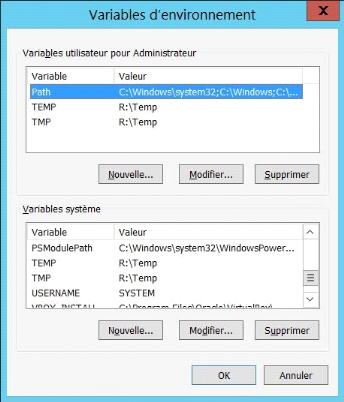

Figure 2.12. Variable d'environnement

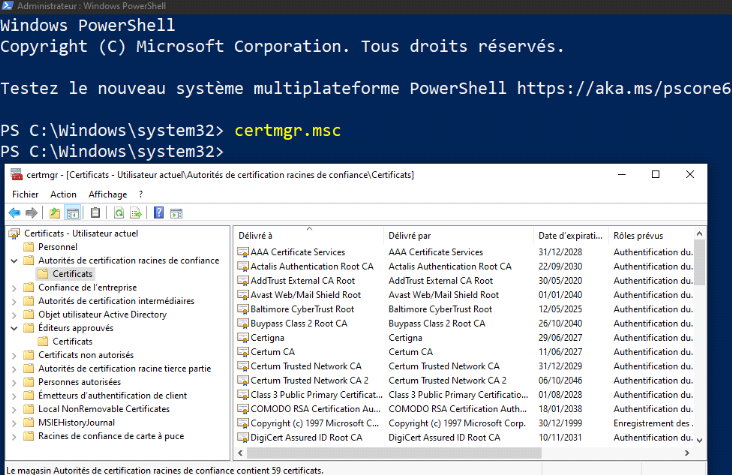

Figure 2.13. Le certificat windows

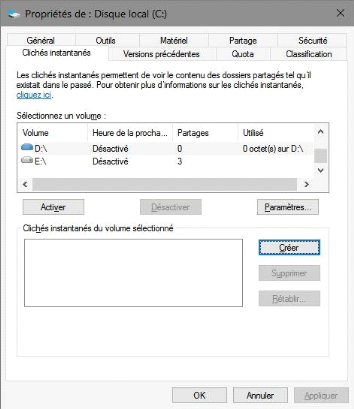

Figure 2.14. Le VSS

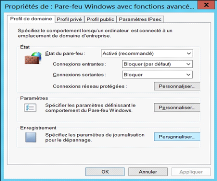

Figure 2.15. Le pare-feu

Figure 2.16. Informations boot système

Figure 2.17. Event logs

Figure 2.18. Les services

Figure 2.19. Les registres

Figure 2.20. Registre Dumpé

Figure 2.21. Informations du Dump

Figure 2.22. Liste de processus Dump mémoire

Figure 2.23. Affichage de processus Dump avec Arborescence

Figure 2.24. Liste de processus Dump cachés

Figure 2.25. Liste de processus ayant ouverts les connexions

à l'ordinateur

Figure 2.26. Liste de processus, leurs ports et protocoles

utilisés

Figure 2.27. Commandes stockées du Dump

Figure 2.28. Exécutable du processus suspect

Figure 2.29. Analyse de l'exécutable obtenu sur virus

total

Figure 4.1. Architecture fonctionnelle

Figure 4.2. Architecture technique de la plateforme

Figure 4.3. Diagramme de séquence créer un

compte

Figure 4.3. Diagramme de séquence d'authentification

Figure 4.4. Diagramme de séquence ajout d'une formation

Figure 4.5. Diagramme de séquence recherche d'une

formation

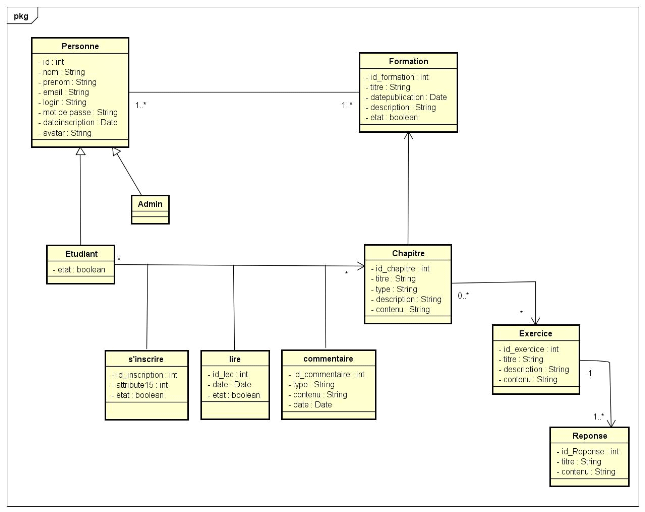

Figure 4.6 Diagramme de classe

Figure 4.7. La base de données

Figure 4.8. La page d'accueil de la plateforme

Figure 4.9. La page d'authentification utilisateur

Figure 4.10. Formulaire de création de compte

utilisateur

Figure 4.11. Formulaire de création de formation

Figure 4.12. Tableau de l'étudiant

Figure 4.12. Formulaire de contact

? INTRODUCTION

Introduction

La diversité technologique actuelle de l'information et

le développement de la cybercriminalité a conduit à la

création d'une nouvelle branche dans le domaine de l'informatique :

l'investigation numérique.

L'investigation numérique est un sujet

vaste qui nécessite des années d'apprentissage et de

pratique pour comprendre en détail le fonctionnement d'un système

d'exploitation, et en extraire les bonnes informations.

Les techniques et méthodes d'investigation ne font

qu'évoluer et la pluralité des supports de stockage

numériques implique de suivre des règles et des procédures

strictes, nécessaires à la recherche, la conservation et

l'interprétation des données extraites. Cette branche

initialement exercée par des experts judiciaires de la police nationale

ou de la gendarmerie à des fins de perquisition numérique,

s'étend et se développe au secteur privé dans le cadre

d'audit de sécurité et de réponse à incident. En ce

jour, relativement nouvelle au Sénégal et dans plusieurs pays

d'Afrique, l'investigation numérique est de plus en plus demandée

par des sociétés privées telles que les banques et les

multinationales. Aujourd'hui, les criminels sont de plus en plus conscients des

aspects judiciaires et sont maintenant capables de compromettre des ordinateurs

sans accéder au disque dur de l'ordinateur cible. Ainsi de nombreuses

sociétés spécialisées en sécurité

informatique ont développé cette activité pour

répondre à la demande croissante des entreprises.

L'analyse forensique numérique est le travail

mené sur un système d'information pour extraire, conserver et,

parfois interpréter l'ensemble des informations que l'on peut y trouver,

essentiellement sur ses différentes mémoires (vives, mortes,

caches), sur son fonctionnement ou le plus souvent, sur un dysfonctionnement

actuel ou passé.

Elle peut avoir des objectifs différents, selon le

cadre dans lequel elle est conduite : dans un cadre judiciaire, elle vise

à collecter toutes les preuves légales et incontestables

permettant d'identifier et de punir les auteurs d'un délit ou d'un

crime. Dans le cadre de la sécurité des systèmes

d'information, elle vise à collecter toutes les informations permettant

de comprendre l'enchaînement des processus informatiques ayant conduit

à un dysfonctionnement ou au succès d'une attaque et

d'évaluer son impact, afin de prendre les mesures correctrices

nécessaires pour restaurer la sécurité et la

disponibilité du système, de ses processus et de ses

données.

L'objectif de ce projet de recherche est de guider les

étudiants voulant être des experts en charge de l'investigation au

moyen de règles dites de « bonnes pratiques » mais

également de les faire découvrir les méthodes forensiques

et à toutes les personnes désirant développer leurs

compétences dans ce domaine. Nous avons jugé de mettre en place

une plateforme d'investigation numérique des travaux pratiques pour le

Département de Génie Informatique de l'Ecole Supérieure

Polytechnique, enfin de permettre les futurs chercheurs d'avoir la

maîtrise et d'informations suffisantes pour s'en familiariser, s'en

servir et aider les entreprises voir aussi la justice.

Dans le premier chapitre, nous commençons naturellement

par la présentation générale de l'Ecole Supérieure

Polytechnique de l'Université Cheikh Anta Diop de Dakar où nous

avons pu faire notre stage plus précisément dans son

Département de Génie informatique, nous allons également

présenter notre problématique et clôturer avec le contexte

du projet.

Dans le deuxième chapitre, nous allons présenter

le domaine d'investigation numérique légale, ses notions, les

principales sous disciplines. Ensuite, nous présenterons les

différents processus de l'investigation légale, avant de se

focaliser sur la phase d'analyse. Nous détaillerons quelques

méthodes et techniques qui existent dans la littérature pour

l'analyse de preuves. Enfin nous donnons un aperçu des outils

d'investigation les plus couramment déployés.

Dans le troisième chapitre, nous parlerons des

méthodes d'analyse et de conception et dans le quatrième

chapitre, nous procéderons à l'implémentation de la

plateforme tout en proposant l'architecture système ayant un choix sur

les différentes technologies (plus surtout, open source) existantes

pouvant nous servir à bien mener notre implémentation de la

plateforme et enfin, une conclusion générale.

CHAPITRE

1

PRÉSENTATION

GÉNÉRALE

I.1. Introduction

L'école supérieure polytechnique de Dakar, est

le milieu où nous avons effectué notre stage, dans ce chapitre

nous essaierons un aperçu généralisé de

l'établissement dont sa mission principale est l'éducation

professionnelle des jeunes. Ensuite de nous présenterons le contexteet

la problématique de notre sujet de recherche.

o I.2. Présentation de la structure d'accueil

L'école supérieure polytechnique de Dakar, plus

connue sous l'acronyme ESP est une école de formation professionnelle

placée sous la tutelle du ministère de l'enseignement

supérieur du Sénégal. Elle a été

fondée en mai 1964.1(*) Elle est rattachée à l'université

Cheikh-Anta-Diop (UCAD) de Dakar mais est dotée de la

personnalité juridique et d'une autonomie financière. L'ESP de

Dakar est l'une des écoles d'ingénieurs les plus importantes du

Sénégal et de l'Afrique de l'Ouest. Elle forme des techniciens

supérieurs et des ingénieurs dans le domaine de la science, de la

technique et de la gestion.

L'ESP compte six départements (génie

informatique, génie électrique, génie mécanique,

génie civil, génie chimique et biologie appliquée et le

département de gestion) et des laboratoires de recherche.

Depuis sa création, l'École Supérieure

Polytechnique de Dakar a toujours constitué un véritable

pôle d'excellence pour la formation des étudiants du

Sénégal, de la sous-région et d'ailleurs.

L'Institut Polytechnique (IP), fondé sur les fonts

baptismaux en mai 1964 est devenu IUT (Institut universitaire de Technologie)

en novembre 1967. Le 30 avril 1973, la promulgation de la loi 73-17 et le

décret 73-387 permettent à l'Institut Universitaire de

Technologie (IUT) d'être un établissement public doté de la

personnalité juridique et de l'autonomie financière au sein de

l'Université de Dakar.

A la rentrée universitaire de 1973-1974, l'Ecole

Nationale des Travaux Publics et Bâtiments (ENTPB) qui formait des agents

techniques pour le ministère de l'équipement est

intégrée au département de génie civil de l'IUT. La

même année, d'autres réformes ont permis à

l'Institut Universitaire de Technologie de dispenser des enseignements en

commerce et d'administration des entreprises.

C'est ainsi que ces formations complémentaires ont

entrainé la délivrance de Diplôme d'Ingénieur

Technologue (DIT) et le Diplôme d'études Supérieures en

Commerce et Administration des Entreprises (DESCAE). L'IUT devient ENSUT (Ecole

nationale supérieure universitaire de Technologie) en 1974.

Le 24 novembre 1994, la loi N° 94-78 la transforme en

École Supérieure Polytechnique (ESP) avec deux centres : Dakar et

Thiès. Elle regroupe l'ENSUT, l'Ecole Polytechnique de Thiès

(EPT) et la section industrielle de l'Ecole Nationale Supérieure

d'Enseignement Technique Professionnel2(*) (ENSETP). Au même moment, elle se sépare

de sa division tertiaire devenue Institut Supérieur de Gestion (ISG) qui

est rattaché à la Faculté des Sciences Economiques et de

Gestion3(*) (FASEG).

L'ENSETP a été reconstituée en 2005 en

reprenant sa partie industrielle qui était dans l'ESP. L'ex

Département Gestion de l'ex-ENSUT, devenu Institut Supérieur de

Gestion rattaché à la FASEG est revenu dans l'ESP en 2006.

En 2007, l'ex Centre de Thiès de l'École

Supérieure Polytechnique (ex EPT) est redevenu l'Ecole Polytechnique de

Thiès, rattachée à l'Université de Thiès et

ensuite rattachée directement au Ministère chargé de

l'Enseignement Supérieur4(*).

L'Ecole Supérieure Polytechnique de Dakar a pour

domaine d'activités principale la formation professionnelle et

universitaire des étudiants dont elle fait preuve et applaudi à

chaque fois dans la société sénégalaise, car tous

ceux qui y sortent sont des cadres respectés dans les entreprises

publiques et privées. Cette formation est répartie en plusieurs

domaines ou département comme cités ci-haut. D'où elle

regorge actuellement six départements et chaque département peut

avoir plusieurs filières.

o I.3. Contexte

À l'ère actuelle où tout est

numérique, l'enquête numérique est jugée

plutôt bonne pour servir la justice. L'investigation numérique

passe immanquablement par la collecte de preuves disséminées sur

les divers appareils électroniques utilisés par les suspects.

Dans ce projet de recherche, il est question de mettre en

place une plateforme TP d'investigation digitale dans le cadre d'approfondir

leurs connaissances et de servir au mieux la société qui est

remplie d'outils numériques. Mais toutefois, il s'agit bien souvent d'un

terrain miné sur lequel les apprenants doivent respecter des

procédures en constante mutation et sur la vie privée des

concernés réglementé par la loi n° 2008-12 du 25

janvier 2008 portant sur la Protection des données à

caractère personnel.5(*)

o I.4. Problématique

Le but ultime de l'implémentation d'une plateforme

d'investigation digitale au Département de Génie Informatique,

est de former et de permettre aux étudiants de faire des travaux

pratiques et de leurs démontrer comment la preuve numérique

peut-elle, être utilisée pour la reconstruction des

événements qui se sont produits lors d'un incident.

C'est un élément fondamental pour le

Département d'avoir de tels services pour ses étudiants et la

société car d'elle tout le monde vient solliciter le savoir. En

apprenant et en appliquant les différentes méthodologies

d'investigation numérique, les futurs enquêteurs seront en mesure

de faire la reconstruction de la scène du crime en se

référant au processus systématique d'assemblage des

éléments de preuves et des informations recueillies lors de

l'étape de collecte qui conduit à une image plus complète

de l'incident afin de mieux répondre sur les questions quand ?qui ?quoi

?comment ? et pourquoi ?

o I.5. Objectifs

La conception et la mise en place d'une plateforme digitale de

travaux pratiques des étudiants au département de génie

informatique s'avère très important pour les jeunes

écoliers car l'investigation numérique est une branche de

l'informatique qui aide la justice à voir clair sur certains crimes

commis sur l'espace numérique. C'est dans le cadre de former des futurs

enquêteurs numériques qui pourront aider la justice aujourd'hui et

dans le futur.

? Conclusion

La mise en place d'une plateforme numérique

d'investigation digitale dans cet établissement d'enseignement

supérieur, est un fait réel à grande échelle pour

l'avenir, car dans la société actuelle, tout se tourne vers le

numérique, d'où il est important de songer à former des

jeunes chercheurs dans ce domaine d'investigation digitale qui seront capables

de servir au mieux la société malgré cette croissance

accrue. Dans le chapitre suivant, nous parlerons de l'état de l'art de

l'investigation numérique.

CHAPITRE

2

INVESTIGATION

NUMÉRIQUE

? 2.1 Introduction

L'investigation numérique légale est le

processus d'emploi des méthodes scientifiques d'analyse des informations

stockées électroniquement pour déterminer la

séquence des événements qui ont mené à un

incident particulier. Ce processus permet d'analyser la preuve, classer,

comparer et individualiser les interactions entre les suspects et les preuves.

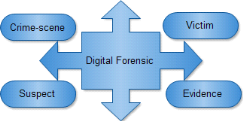

En d'autres termes, cette investigation permet de relier les

éléments de preuves, des suspects, des victimes et de la

scène du crime, comme indiqué dans la figure 3.1.

Figure 2.1 Liens entre la preuve, le suspect, la victime et la

scène du crime6(*)

Les enquêteurs numériques n'ont plus à

essayer de lire dans les pensées des gens parce que les

intérêts des gens, les secrets cachés, les informations

financières et même leur vie amoureuse ; sont tous sur leur

ordinateur et plus encore dans leurs téléphones portables.

Les gens ne réalisent généralement pas

les artefacts, ou les secrets, qu'ils laissent derrière eux lorsqu'ils

utilisent et/ou se déconnectent d'un ordinateur. Ces artefacts et

secrets sont appelés « preuves ». Les utilisateurs

d'ordinateurs pensent qu'en supprimant simplement les traces de leurs

activités, tout est parti. Ce qu'ils ne réalisent pas, c'est

qu'en utilisant le bon outil de criminalistique numérique, nous pouvons

localiser, extraire et analyser ce qui s'y trouvait auparavant et les

récupérer. On peut être surpris de voir le nombre

d'artefacts qui peuvent être récupérés et extraits,

même à partir des plus petits appareils.

? 2.2 Concepts et terminologie

Dans cette partie du chapitre, nous allons donner une suite de

définitions pour essayer de clarifier certains concepts liés

à la science de digital forensique, nous n'allons pas introduire toute

la taxonomie des concepts liés à cette science, nous nous

restreindrons uniquement aux concepts que nous allons discuter dans les

chapitres suivants.

? 2.2.1. Légal et la science légale (forensic

and forensic Science)

Définition 2.2.1

Le terme « Forensic » est

dérivé du latin « forensis » ou

« légal », qui signifie « en audience

publique ou public », qui lui-même vient du latin

« du forum », se référant à un

emplacement réel « un marché public carré

utilisé pour les affaires judiciaires et autres ». En

dictionnaires légales, forensics est définie comme le processus

d'utilisation des connaissances scientifiques pour la collecte, l'analyse et la

présentation de la preuve devant les tribunaux7(*). La science de forensics est

« l'application des principes et des techniques scientifiques pour

fournir la preuve aux enquêtes juridiques et aux

déterminations½.8(*)

Définition 2.2.1

L'investigation numérique est l'application de

connaissance scientifique au droit, et principalement, appelée à

l'investigation de crimes.9(*)

? 2.2.2. Digital Forensics

Définition 2.2.2.

C'est une branche de science légale qui permet

l'utilisation des méthodes scientifiquement dérivées et

éprouvées pour la préservation, la collecte, la

validation, l'identification, l'analyse, l'interprétation, la

documentation et la présentation de la preuve numérique

dérivée de sources digitales dans le but de faciliter la

reconstruction des événements en relation avec le crime, ou aider

à anticiper des actions non autorisées.10(*)

? 2.2.3. Digital Forensics Investigation

Définition 2.2.3

L'investigation numérique légale est un

processus qui utilise la science et la technologie pour examiner des objets

numériques et qui se développe et teste des théories, qui

peut être entré dans une cour de justice, et répondre

à des questions sur les événements qui se

produisent.11(*)

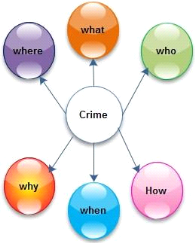

L'objectif d'une investigation numérique est d'exposer

et de présenter la vérité, ce qui conduit souvent à

des réponses aux questions suivantes relatives à un crime

numérique (voir la figure 3.2).12(*)

- Le quand : Se réfère à l'intervalle du

temps pendant la scène du crime

- Le quoi : Concerne les activités

exécutées sur le système informatique.

- Le qui : Concerne la personne responsable du crime.

- Le où : Se réfère à l'endroit

où se trouve la preuve.

- Le comment : Traite la manière dont les

activités ont été réalisées.

- Le pourquoi : Chercher à savoir les motivations du

crime.

Figure 2.2 Résolution d'un crime numérique

L'investigation numérique légale peut être

classée dans trois domaines clés, à savoir l'informatique

légale, l'investigation de réseau légale, l'investigation

mobile légale tels quels sont illustrés à la figure 3.3

Network Forensics

Digital Forensics

Mobile Forensics

Computer Forensics

Figure 2.3 Classification des domaines d'investigation

numérique légale

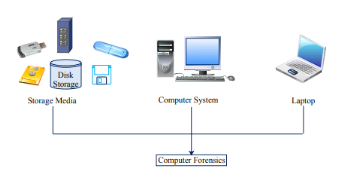

a) Informatique légale (Computer

Forensics)

L'informatique légale a été

remontée au 1984, lorsque le gouvernement fédéral du

bureau d'investigation (FBI), ainsi que d'autres organismes d'application de la

loi ont commencé le développement des programmes assistant

à l'examen et l'analyse de preuves numériques. Elle sert à

identifier la preuve qui peut coexister dans des ordinateurs et ses

périphériques qui forment la scène du crime

numérique13(*), un

aperçu général est représenté dans la figure

3.4.

Figure 2.4 Computer Forensics14(*)

b) Investigation de réseau

légale (Network Forensics)

L'investigation de réseau légale a

été introduite dans le début des années 90, elle

sert à la fois comme un moyen de prévention d'attaque dans des

systèmes et la recherche des preuves après une attaque ou un

incident s'est produit. Un aperçu général est

représenté dans la figure 3.5.

Figure 2.5. Investigation numérique dans le pare-feu

Ces attaques incluent le déni de service (Deny of

Service, DOS), utilisateur-à-racine (User to Root, U2R) et

télécommande local (Remote to Local, R2L). L'investigation

légale de réseau consiste à vérifier, capturer,

enregistrer et analyser les pistes de réseau afin de collecter les

évidences. Par exemple, l'analyse des fichiers journaux des

systèmes de détection d'intrusion (IDS), l'analyse du trafic

réseau15(*) [20] et

l'analyse des périphériques réseau. L'informatique

légale et l'investigation de réseau légale ont une chose

en commun. Les deux domaines peuvent contenir des éléments de

preuves quand un incident se produit. Si par exemple, un attaquant attaque un

réseau, le trafic de l'attaque passe en général par un

routeur. A la suite de cela, les éléments de preuves importants

peuvent être collectés en examinant les fichiers journaux de

routeur.

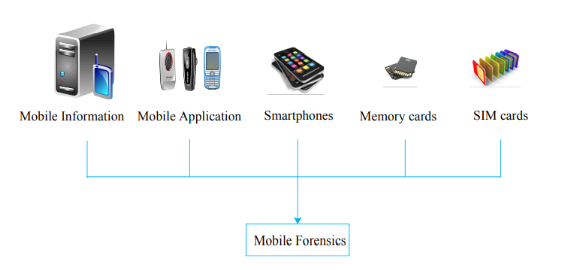

c) Investigation mobile légale

(Mobile Forensics)

La popularité des téléphones mobiles

intelligents(smartphones) continue de croître. Ils changent la

façon du crime au cours des dernières années et les

chercheurs ont été confrontés à la

difficulté d'admissibilité de la preuve numérique sur les

téléphones mobiles. C'est pour ça qu'une science

d'investigation légale a été émergée. Cette

science permet de collecter des preuves numériques depuis un

téléphone mobile dans des conditions juridiquement valides tels

que des détails des appels, des SMS (Short Message Service), des e-mails

et location (Global Positioning System (GPS)), etc., ainsi que des

données supprimées. Un aperçu général est

représenté dans la figure 3.6.

Figure 2.6 - Mobile Forensics

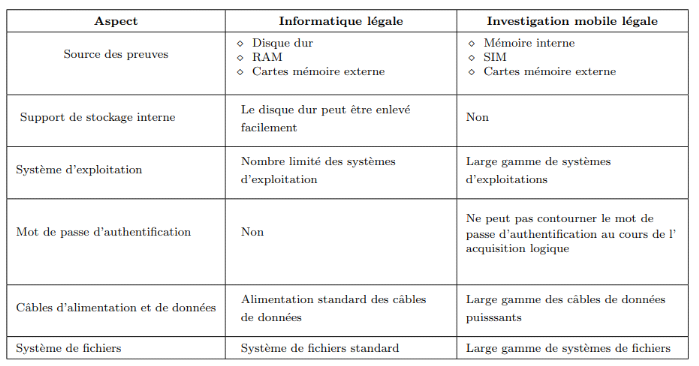

Actuellement, les smartphones ont des fonctionnalités

similaires aux ordinateurs, mais il existe certaines différences entre

l'informatique légale et l'investigation mobile légale qui sont

illustrées dans le tableau 2.1

Tableau 2.1 Comparaison entre l'informatique légale et

l'investigation mobile légale

Partant des informations recueillies dans le tableau 3.1, il

est important de dire que l'investigation des smartphones légale est

plus complexe que le l'informatique légale.

? 2.2.4. Preuve numérique (Digital evidence)

Définition 2.2.4.

La preuve numérique est définie comme toute

donnée qui peut établir qu'un crime a eu lieu ou fournit un lien

entre un crime et sa victime ou un crime et son coupable.16(*)

Définition 2.2.4. Est toute information

numérique de valeur probante stockée ou transmise sous forme

numérique. Elle peut être facilement modifiée, reproduite,

restaurée ou détruite.17(*)

La preuve numérique comprend :

- Les données utilisateur

- Les métadonnées associées aux

données de l'utilisateur

- Logs d'activité

- Logs du système

Les données utilisateur se rapportent aux

données directement créées ou modifiées ou

accessibles par un ou plusieurs utilisateurs participant à une

enquête. Les métadonnées se rapportent aux données

qui fournissent le contexte de comment, quand, qui et sous quelle forme les

données des utilisateurs ont été créées ou

modifiées ou accessibles. Les journaux d'activité sont des

enregistrements de l'activité des utilisateurs par un système ou

une application et les actions spécifiques menées par un ou

plusieurs utilisateurs. Les journaux du système se rapportent à

des variations dans le comportement du système fondé sur une ou

plusieurs actions menées par les utilisateurs.

Le 3227 RFC (Research Forensics Computer) décrit les

considérations juridiques liées à la collecte de preuves.

Les règles exigent les preuves numériques d'être :

- Admissible : Se conformer à certaines règles

juridiques avant qu'il puisse être mis devant une cour.

- Authentique : C'est l'intégrité qui permet le

suivi de la chaîne des éléments de preuves qui doivent

être intactes.

- Crédible : Les preuves doivent être claires,

faciles à comprendre et précises. La version de la preuve

présentée au tribunal doit être reliée avec la

preuve binaire d'origine dans le cas contraire il n'y a aucun moyen de savoir

si la preuve a été fabriquée.

- Complète : Toutes les preuves soutenues ou

contredisent une preuve qui incrimine un suspect doivent être

examinées et évaluées. Il est également

nécessaire de recueillir des preuves qui éliminent les autres

suspects.

- Fiable : Les procédures et les outils de la

collection des évidences, l'examen, l'analyse, la préservation et

la présentation doivent être en mesure de reproduire les

mêmes résultats au fil du temps. Les procédures ne doivent

pas douter sur l'authenticité de la preuve ou sur les conclusions

tirées après l'analyse.

Lors de la recherche de preuves sur des supports

numériques, il existe différents types de données à

rechercher, parmi ces types on trouve principalement :

- Les données actives : sont des données qui

résident sur des supports de stockage et qui sont facilement visibles

par le système d'exploitation et accessibles aux utilisateurs.

Ces données comprennent les fichiers de traitement de

texte, les tableurs, les programmes et les fichiers de système

d'exploitation. Celui-ci, y compris les fichiers temporaires, les fichiers

internet temporaires, cookies et les métadonnées du

système de fichiers, etc.18(*)

- Données résiduelles : Ce sont des

données qui semblent avoir été supprimées, mais

peuvent encore être récupérées. Les exemples les

plus courants sont les fichiers d'échange et des fragments de fichiers

récupérés dans l'espace non alloué.19(*)

? 2.2.5. Rapport d'investigation (Chain of evidence)

Le rapport d'investigation est un document qui résume

les étapes d'une investigation afin de valider la preuve

numérique issue d'une information numérique avec les

détails suivants :

? Le format de sauvegarde de l'information originale.

? L'identification de l'empreinte numérique et les

moyens de blocages en écriture

? Identifier les opérations réalisées et

les logiciels mis en oeuvre.

? Les numéros de série des supports

d'informations utilisés pour l'enregistrement.

? L'ensemble des preuves réunies avec des

éventuelles interprétations ainsi que des conclusions.

? 2.2.6. Rapport de garde (Chain of custody)

Le rapport de garde est un procès-verbal qui commence

lors de la réception d'une preuve numérique liée à

la scène du crime. Il est défini :

Définition 3.2.6. La documentation chronologique du

mouvement, localisation et la possession d'éléments de

preuve.20(*)

? 2.3. Support numérique dans un crime

Un crime ou incident est un événement ou

série d'événements qui violent une police et plus

spécifiquement, un crime est un événement ou une

séquence d'événements qui viole la loi.21(*) Un support digital dans un

crime implique le numérique et ça englobe les PCs (Personal

Computers), les ordinateurs portables, les smartphones, les tablettes, les

outils numérique robot... etc., c'est-à-dire tout ce qui est

numérique. Un support numérique peut jouer l'un des trois

rôles dans un crime informatisé. Il peut être la cible du

crime, il peut être l'instrument du crime, ou il peut servir comme un

référentiel de stockage des informations précieuses sur le

crime(évidences).

Lors d'une investigation sur une affaire quelconque, il est

important de savoir quels rôles chaque objet digital a joué dans

le crime et puis adapter le processus d'investigation pour ce

rôle.22(*) Il existe

une variété des crimes tels quels sont représentés

par la figure 3.7

Figure 2.7 Types de crimes digitaux ou fraudes23(*)

? 2.4. Processus d'investigation légale

L'investigation numérique dépend de plusieurs

facteurs techniques tels que le type de l'information ou le dispositif de

communication, en plus le type d'investigation, criminel, civil, commerciale,

militaire ou autre contexte et autres facteurs selon le cas d'investigation.

Malgré cette variation, il existe des phases communes entre les

modèles de processus d'investigation résumé dans le

modèle de NIST qui sont :

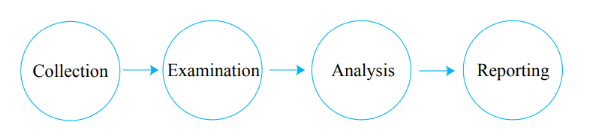

? 2.4.1. Collection

Dans cette étape, il s'agit d'identifier,

labéliser, acquérir, stocker, transporter et conserver des

données depuis des différents sources de confiance issues de la

scène du crime. C'est un processus long et complexe puisque les

données doivent être collectées à temps à

cause de la probabilité de perte des données telles que les

connexions réseaux ou bien perte de données dues à la

décharge des batteries de certaines sources (exemple

téléphone portable) ou coupure brusque du courant

électrique (exemple ordinateur de bureau).

? 2.4.2. Examen

Cette étape consiste à faire une recherche

systématique approfondie pour l'évaluation et la localisation des

éléments pertinents à partir de larges volumes de

données recueillies tout en préservant son

intégrité en utilisant une combinaison d'outils automatique, ou

manuel. Les résultats de l'examen sont des objets de données. Ils

peuvent inclure des fichiers journaux, fichiers de données contenant des

phrases spécifiques, des SMS téléphoniques, ...

? 2.4.3. Analyse

C'est la phase la plus importante d'investigation

légale. Elle désigne le processus d'organisation et de

structuration des résultats des examens, en utilisant des

méthodes et des techniques légales et justifiables pour

dériver des connaissances utiles qui adressent les questions qui

résolvent le cas d'investigation.

a) La recherche des preuves

Pendant le processus d'une investigation numérique,

l'étape de recherche des preuves numériques est la tâche la

plus consommatrice du temps. Un des plus grands défis auxquels sont

confrontés les enquêteurs numériques est le volume de

données qui doivent être recherchées lors de la

localisation des preuves numériques, c'est pour ça qu' ils

utilisent des méthodes scientifiques comme le datamining afin de

localiser efficacement la preuve relative au crime. Selon la façon de

rechercher des preuves électroniques, ce processus sera divisé en

deux types de recherches : Statique et dynamique.

? La recherche statique consiste à faire la collecte

des preuves dans un état passif, ce qui signifie que la recherche des

évidences est faite sur des ordinateurs et autres dispositifs

numériques (par exemple téléphone portable) qui ont

quitté la scène du crime.

? La recherche dynamique : C'est la technique de la collecte

des preuves dans le pare-feu, détection d'intrusion et tous les actes

possibles d'acquisition en temps réel.

b) L'analyse de preuves (reconstruction des chaînes des

évidences)

L'enquêteur développe des hypothèses

basées sur des preuves existantes qu'il a collectées à

l'étape précédente et teste ces hypothèses en

cherchant des preuves supplémentaires indiquant si elles sont vraies ou

fausses.24(*) Il existe

trois types d'analyse25(*) :

- L'analyse temporelle : elle répond à la

question quand ? c'est l'ordonnancement dans le temps des preuves

récupérées pour fournir une séquence narrative des

événements pour aider un enquêteur à identifier les

anomalies sur un crime et menant à d'autres sources de données.

De nombreux éléments de données numériques

légales sont naturellement prêtes à cette séquence,

par exemple, fichiers MAC (time of last Modification (M) time of last Access

(A) time of Création (C)), les événements journaux avec

timestamp, e-mails, etc.

- L'analyse fonctionnelle : elle répond des

questions qui ? quoi ? où ? pour montrer les liens entre les

entités dans un crime, par exemple l'existence d'un numéro de

téléphone dans une base de contacts d'un mobile affiche un lien

entre le propriétaire du téléphone et le

propriétaire du numéro de téléphone.

- L'analyse relationnelle : elle répond à

des questions comment ? et pourquoi ? C'est l'acte de déterminer quelles

entités pourraient avoir réalisées l'un des

événements qui sont liés à un cas d'investigation.

Lors de la reconstruction d'un crime, il est souvent utile de se demander

quelles conditions étaient nécessaires pour que certains

scénarios du crime soientpossibles. Par exemple, il est parfois

utile d'effectuer certains gestes fonctionnels sur le matériel

utilisé dans le crime pour s'assurer que le système sous

investigation était capable d'effectuer des actions. L'analyse

fonctionnelle vise à examiner toutes les hypothèses possibles

pour un ensemble des circonstances, par exemple, lorsqu'on lui demande si

l'ordinateur du défendeur peut télécharger un groupe de

fichiers incriminants en une minute, comme il est indiqué par leurs

timestamps, un examinateur légiste peut déterminer que le modem

était trop lent pour télécharger ces fichiers rapidement.

Cependant, l'examinateur ne doit pas être satisfait de cette

réponse et devrait déterminer comment les fichiers ont

été placés sur l'ordinateur. Les analyses temporelles,

fonctionnelles et relationnelles sont nécessaires pour recréer

une image complète d'un crime. Combiner les résultats de ces

analyses peut aider les enquêteurs à comprendre le crime et son

coupable.

? 2.4.4. Rapport

C'est dans cette étape où les conclusions de la

phase d'analyse sont documentées et présentées à

l'autorité sous forme d'un rapport d'investigation, il comprend

l'enregistrement des détails de chaque étape de l'investigation,

telles que les procédures suivies et les méthodes

utilisées pour saisir, recueillir, conserver, restaurer, reconstruire,

organiser et rechercher des éléments de preuves essentiels.

Les étapes du processus d'investigation sont

énumérées dans la figure 3.8 comme suit :

Figure 2.8 Processus d'investigation numérique

légale

Le rapport devra respecter une structure définie qui

détaillera les étapes d'investigation. Voici ci-dessous un

exemple de plan à respecter : page de garde, sommaire,

résumé des investigations, rappel du contexte et des conclusions,

détail des investigations : phase de collecte et hash (copie

d'écran, photos), analyse réalisée et mise en exergue des

découvertes (copie d'écran, photos), hypothèse de

l'analyse, recommandations et la liste des indicateurs de compromission.

? 2.5. Catégories d'investigation numérique

L'investigation numérique peut-être divisée

en trois catégories distinctes :

? 2.5.1. L'analyse forensic judiciaire

Cette catégorie est principalement utilisée dans

le cadre d'enquêtes judiciaires, elle a pour but de rechercher toutes les

preuves numériques (par exemple lors d'une perquisition), afin de

collecter et rassembler un maximum de preuves pouvant incriminer ou innocenter

le suspect d'une enquête.

? 2.5.2. L'analyse forensic en réponse à un

incident

Dans cette catégorie, on vise à identifier les

conditions et les origines d'une attaque informatique, quelles sont les

machines infectées ou encore par quel vecteur l'attaque est survenue.

Dans le cas d'une réponse à une intrusion, elle joue le

rôle de « pompier » et permet d'identifier rapidement les

éléments du système d'information compromis, dans le but

de combler les failles et d'éradiquer le ou les malwares.

? 2.5.3. L'analyse forensic scientifique

Dans cette dernière catégorie, on étudie

les mécanismes et les aspects techniques d'un malware ou autre logiciel

ou matériel malveillant, afin d'identifier les méthodes

utilisées par les attaquants pour pénétrer et compromettre

un réseau informatique. Les analyses sont souvent

réalisées dans un environnement maîtrisé

(appelé sandbox).

? 2.6. Objectifs de l'investigation numérique

L'investigation numérique a pour but de construire une

analyse contenant le lieu, le moment et la raison pour laquelle un acteur

malveillant a pénétré votre système. Cela permet de

comprendre la faille et d'obtenir des conseils sur la façon de contrer

une attaque si elle se reproduit ou de poursuivre ce dernier en justice.

C'est aussi l'opportunité de découvrir les

outils, tactiques et processus que les pirates utilisent pour s'introduire dans

votre SI.

Le suivi de l'empreinte de l'acteur malveillant est l'un des

points de départ de l'investigation numérique. Les cybercriminels

préparent longuement et laborieusement leurs attaques avant de la

lancer. Pour les détecter, il faut remonter à la source, examiner

les schémas de préparation des pirates et établir des

liens entre les différentes relations en jeu.

? 2.7. Cybercriminalité

Selon la GRC, la cybercriminalité renvoie à tout

crime commis principalement à l'aide d'Internet et des technologies de

l'information, comme les ordinateurs, les tablettes ou les

téléphones intelligents.26(*)

Sous le vocable général de

cybercriminalité, la GRC divise les cybercrimes en deux

catégories :

a) Les infractions où la technologie est la cible ;

b) Les infractions où la technologie est l'instrument.

? 2.7.1. Types d'attaques de cybercriminalité

Une cyberattaque est tout type d'action offensive qui vise des

systèmes, des infrastructures ou des réseaux informatiques, ou

encore des ordinateurs personnels, en s'appuyant sur diverses méthodes

pour voler, modifier ou détruire des données ou des

systèmes informatiques.

Il existe plusieurs types d'attaque, mais nous allons citer le

dix types de cyberattaques les plus courants :

1. Attaques par déni de service (DoS) et par

déni de service distribué (DDoS)

Une attaque par déni de service submerge les ressources

d'un système afin que ce dernier ne puisse pas répondre aux

demandes de service.

2. Attaque de l'homme au milieu (MitM)

Une attaque de l'homme du milieu est un pirate qui

s'insère dans les communications entre un client et un serveur. Voici

quelques types courants d'attaques de l'homme du milieu : détournement

de session, usurpation d'IP et la relecture.

3. Hameçonnage (phishing) et harponnage (spear

phishing)

L'hameçonnage consiste à envoyer des e-mails qui

semblent provenir de sources fiables dans le but d'obtenir des informations

personnelles ou d'inciter les utilisateurs à faire quelque chose. Cette

technique combine ingénierie sociale et stratagème technique.

Elle peut impliquer une pièce jointe à un e-mail, qui charge un

logiciel malveillant sur votre ordinateur. Elle peut également utiliser

un lien pointant vers un site Web illégitime qui vous incite à

télécharger des logiciels malveillants ou à transmettre

vos renseignements personnels.

4. Téléchargement furtif (drive-by download)

Les attaques par téléchargement furtif sont une

méthode courante de propagation des logiciels malveillants. Les pirates

recherchent des sites Web non sécurisés et insèrent un

script malveillant dans le code HTTP ou PHP de l'une des pages. Ce script peut

installer des logiciels malveillants directement sur l'ordinateur d'un visiteur

du site, ou rediriger celui-ci vers un site contrôlé par les

pirates.

5. Cassage de mot de passe

Les mots de passe étant le mécanisme le plus

couramment utilisé pour authentifier les utilisateurs d'un

système informatique, l'obtention de mots de passe est une approche

d'attaque courante et efficace. Le mot de passe d'une personne peut être

obtenu en fouillant le bureau physique de la personne, en surveillant la

connexion au réseau pour acquérir des mots de passe non

chiffrés, en ayant recours à l'ingénierie sociale, en

accédant à une base de données de mots de passe ou

simplement en devinant. Cette dernière approche peut s'effectuer de

manière aléatoire ou systématique : force brute ou par

dictionnaire.

6. Injection SQL

L'injection SQL est devenue un problème courant qui

affecte les sites Web exploitant des bases de données. Elle se produit

lorsqu'un malfaiteur exécute une requête SQL sur la base de

données via les données entrantes du client au serveur. Des

commandes SQL sont insérées dans la saisie du plan de

données (par exemple, à la place du nom d'utilisateur ou du mot

de passe) afin d'exécuter des commandes SQL prédéfinies.

Un exploit d'injection SQL réussi peut lire les données sensibles

de la base de données, modifier (insérer, mettre à jour ou

supprimer) les données de la base de données, exécuter des

opérations d'administration de la base de données (par exemple la

fermer), récupérer le contenu d'un fichier spécifique, et,

dans certains cas, envoyer des commandes au système d'exploitation.

7. Cross-site Scripting (XSS)

Les attaques XSS utilisent des ressources Web tierces pour

exécuter des scripts dans le navigateur Web de la victime ou dans une

application pouvant être scriptée. Plus précisément,

l'attaquant injecte un JavaScript malveillant dans la base de données

d'un site Web. Lorsque la victime demande une page du site Web, le site Web

transmet la page à son navigateur avec le script malveillant

intégré au corps HTML. Le navigateur de la victime exécute

ce script, qui envoie par exemple le cookie de la victime au serveur de

l'attaquant, qui l'extrait et l'utilise pour détourner la session. Les

conséquences les plus graves se produisent lorsque XSS sert à

exploiter des vulnérabilités supplémentaires. Ces

vulnérabilités peuvent non seulement permettre à un

attaquant de voler des cookies, mais aussi d'enregistrer les frappes de touches

et des captures d'écran, de découvrir et de collecter des

informations réseau et d'accéder et de contrôler à

distance l'ordinateur de la victime.

8. Écoute clandestine

Les écoutes clandestines sont le résultat d'une

interception du trafic réseau. Elles permettent à un attaquant

d'obtenir des mots de passe, des numéros de carte bancaire et d'autres

informations confidentielles qu'un utilisateur envoie sur le réseau.

9. Attaque des anniversaires

Les attaques des anniversaires sont lancées contre les

algorithmes de hachage qui vérifient l'intégrité d'un

message, d'un logiciel ou d'une signature numérique. Un message

traité par une fonction de hachage produit une synthèse du

message de longueur fixe, indépendante de la longueur du message entrant

; cette synthèse caractérise de façon unique le message.

L'attaque des anniversaires fait référence à la

probabilité de trouver deux messages aléatoires qui

génèrent la même synthèse lorsqu'ils sont

traités par une fonction de hachage. Si un attaquant calcule la

même synthèse pour son message que l'utilisateur, il peut tout

à fait remplacer le message de l'utilisateur par le sien, et le

destinataire ne sera pas en mesure de détecter le remplacement,

même s'il compare les synthèses.

10. Logiciel malveillant (malware)

Un logiciel malveillant peut être décrit comme un

logiciel indésirable installé dans votre système sans

votre consentement. Il peut s'attacher à un code légitime et se

propager, se cacher dans des applications utiles ou se reproduire sur Internet.

? 2.8. Les Objets d'investigation légale

? 2.8.1. Métadonnées

Il existe différents types de métadonnées

qui rendent le système complet et opérationnel. Voici ci-dessous

les trois types de métadonnées les plus courant :

a) Descriptif

Les métadonnées descriptives sont des

informations de base, qui, quoi, quand et où. Considérez-le comme

une description d'un fichier ou d'une oeuvre d'art avec la plaque à

côté. Les métadonnées descriptives sont là

pour aider les individus à savoir ce qu'ils regardent ; par

conséquent, la description change en fonction du contenu de l'objet ou

de l'élément d'information. Par exemple : heure et date de

création, créateur ou auteur des données, taille du

fichier, qualité des données, source des données,

modifications ou programmes utilisés pour modifier le fichier, etc.

b) Structurel

Les métadonnées structurelles définissent

comment les données doivent être catégorisées pour

s'intégrer dans un système plus étendu d'autres objets ou

ensembles d'informations. Par conséquent, les métadonnées

structurelles représentent la signification des champs, de sorte qu'il

peut y avoir une relation établie entre de nombreux fichiers afin qu'ils

puissent être organisés et utilisés en

conséquence.

c) Administratif

Enfin, il y a les métadonnées administratives ;

il s'agit d'informations sur l'historique des données ou de l'objet.

Comme les propriétaires, les droits, les licences et les autorisations,

cela est particulièrement utile pour la gestion des informations. Ainsi,

les fichiers de mots, les chansons, les vidéos et les images, par

exemple, suivent tous une méthode d'information sur les origines, la

création et les utilisations.

? 2.8.2. Analyse de la scène de crime

Le but de l'investigation sur une scène de crime est de

reconstruire le déroulement du crime dans ses détails, ce qu'il

nomme les micro séquences des événements.27(*) Pour procéder à

la reconstruction des événements, les intervenants peuvent

recourir évidemment aux preuves matérielles disponibles, mais

également aux déclarations des témoins ou des victimes et

aux dépositions des suspects.28(*)

L'objectif de l'investigation est parfois exprimé de

manière plus centrée sur la contribution du processus à

l'enquête. Bradbury et Feist identifient par exemple la collecte de

matériel forensique afin de faciliter le processus d'enquête comme

l'objectif principal.29(*)

Selon Olivier Ribaux, « tout se joue sur les lieux

puisque la nature et la qualité de l'information qui y est

collectée vont conditionner l'ensemble du processus judiciaire

».30(*) Une

scène de crime mal gérée peut en effet résulter en

la collecte de preuves de qualité insuffisante, ce qui peut compromettre

l'enquête et même augmenter le risque d'erreur judiciaire.31(*)

? 2.9. Collection de données

? 2.9.1 Création des images

Les images médico -légales sont une technique de

collecte typique pour les PC, quel que soit le système d'exploitation

(Windows, Macintosh, Linux) qu'ils utilisent. Vous pouvez les créer avec

un logiciel ou avec des périphériques matériels

spécialisés, comme par exemple le logiciel FTK imager.

L'utilisation de l'imageur FTK pour créer une image

médico-légale est relativement simple, comme le montrent les

instructions fournies ci-dessous, qui expliquent en quelques étapes

comment acquérir des données à partir d'un support de

stockage.

1. Une fois FTK Imager installé, dans le menu

Démarrer de Windows, sélectionnez Programmes | Accès

Données | Imageur FTK, puis cliquez sur l'élément de menu

Imageur FTK.

2. Lorsque les programmes s'ouvrent, cliquez sur le menu

Fichier, puis cliquez sur l'élément de menu Ajouter un

élément de preuve.

3. Lorsque la boîte de dialogue Sélectionner la

source apparaît, cliquez sur l'option intitulée Lecteur logique.

Cliquez sur le bouton Suivant.

4. Lorsque la boîte de dialogue Sélectionner un

lecteur s'affiche, sélectionnez le lecteur contenant votre disquette ou

votre CD. Cliquez sur Terminer.

5. Lorsque la boîte de dialogue Créer une image

s'affiche, cliquez sur Ajouter.

6. Lorsque la boîte de dialogue Sélectionner la

destination de l'image s'affiche, spécifiez l'emplacement de stockage du

fichier image en saisissant un chemin dans le champ intitulé Dossier de

destination de l'image.

7. Dans le champ intitulé Nom du fichier image,

saisissez le nom que vous souhaitez donner au fichier sans extension. Cliquez

sur Terminer.

8. Lorsque la boîte de dialogue Créer une image

s'affiche à nouveau, cliquez sur Démarrer.

9. Patientez pendant que FTK Imager crée un fichier

d'image médico-légale des données sur le lecteur que vous

avez spécifié. Cela peut prendre plusieurs minutes. Une fois que

le champ Statut indique Image créée avec succès, cliquez

sur le bouton Fermer.

? 2.9.2 Collecte des Dumps

Un "dump" mémoire d'un processus correspond à

une copie du contenu de la mémoire virtuelle (pile, tas managé,

pile d'appels des différents "threads" etc...). Un débogueur peut

écrire le contenu de la mémoire virtuelle dans un fichier sur le

disque de façon à pouvoir le lire plus tard. Avec les sources, on

pourra ensuite lire le "dump" et voir une instance «gelée» du

processus de façon à identifier plus précisément la

ligne de code qui a menée au crash.

Il existe deux sortes de Dumps selon les informations qu'ils

contiennent, Full dump (contiennent tout le contenu de la mémoire

virtuelle, souvent sollicité quand on ne connaît pas l'origine du

problème) et Mini dump (concerne un processus spécifique et est

configurable de façon à choisir les informations qu'il

contiendra).

? 2.9.3 Collecte des données du Registre

Le registre Windows est une base de données

hiérarchique qui stocke les paramètres de bas niveau pour le

système d'exploitation Microsoft Windows et pour les applications qui

choisissent d'utiliser le registre.

Le noyau, les pilotes de périphérique, les

services, le gestionnaire de comptes de sécurité (SAM) et

l'interface utilisateur peuvent tous utiliser le registre.

Le registre contient des informations auxquelles Windows fait

constamment référence pendant son fonctionnement, telles que les

profils de chaque utilisateur, les applications installées sur

l'ordinateur et les types de documents que chacun peut créer, les

propriétés des dossiers et des icônes d'application, le

matériel existant sur le système, et les ports

utilisés.

Les ruches du registre sont stockées dans le

répertoire %SystemRoot%\System32\config.

Une ruche est un groupe logique de clés, de

sous-clés et de valeurs dans le registre, qui contient un ensemble de

fichiers de prise en charge contenant des sauvegardes de ses données.

Chaque fois qu'un nouvel utilisateur ouvre une session sur un

ordinateur, un nouveau répertoire est créé pour cet

utilisateur avec un fichier distinct pour le profil utilisateur. Ceci s'appelle

la ruche de profil d'utilisateur.

La ruche d'un utilisateur contient des informations de

registre spécifiques concernant ses paramètres d'application, son

bureau, son environnement, ses connexions réseau et ses imprimantes. Les

ruches de profil utilisateur se trouvent sous la clé HKEY_USERS. Les

ruches spécifiques à l'utilisateur (NTUSER.DAT) sont

stockées dans le répertoire :

Voici à quoi correspond chaque ruche :

? SAM (gestionnaire de compte de sécurité) :

contient toutes les informations de comptes utilisateurs et de droits

d'accès ;

? Sécurité : le noyau y accédera pour

lire et appliquer la politique de sécurité applicable à

l'utilisateur actuel et à toutes les applications ou opérations

exécutées par cet utilisateur ;

? Défaut : ruche utilisée par le compte

système local. Utilisée par les programmes et services

exécutés en tant que système local ;

? Système : contient des informations sur la

configuration du système Windows, la liste des

périphériques montés contenant un système de

fichiers, ainsi que plusieurs "HKLM \ SYSTEM \ Control Sets"

numérotés, contenant d'autres configurations de pilotes de

système et de services exécutés sur le système

local ;

? Logiciel : contient le logiciel et les paramètres

Windows, principalement modifiés par les installateurs d'applications et

de systèmes ;

? Ntuser.dat : contient les paramètres spécifiques

à chaque utilisateur (les profils itinérants l'utilisent).

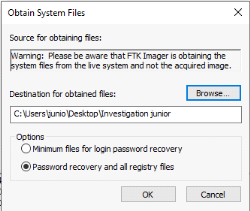

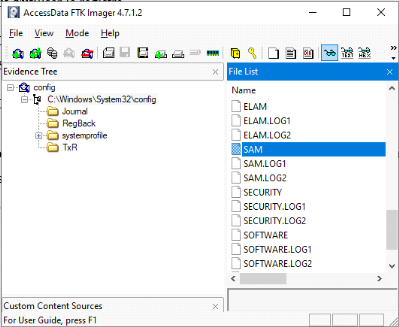

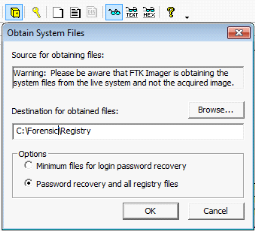

Il est possible de dumper les fichiers de registre avec FTK

Imager.

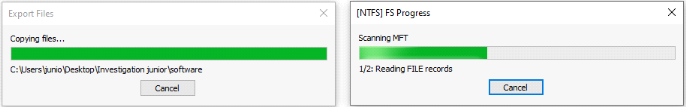

Figure 2.8 Dump du registre

Les fichiers extraits seront ensuite stockés dans votre

répertoire pour analyse.

Figure 2.9. Registre Dumpé

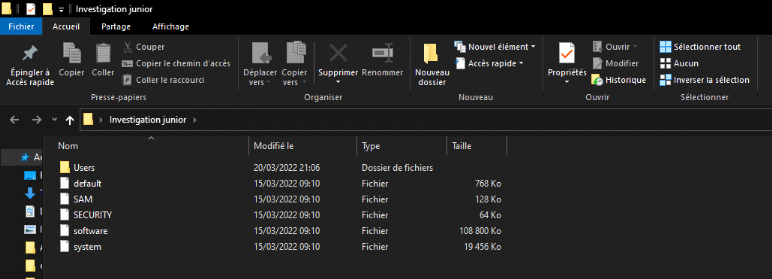

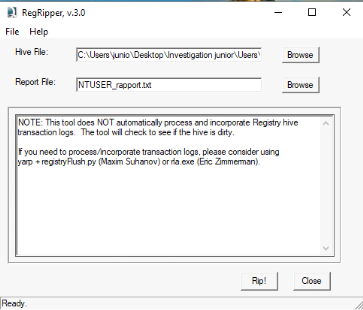

Pour explorer ces fichiers, il est possible d'utiliser l'outil

RegRipper. Pour cela, il faudra sélectionner le fichier NTUSER.DAT du

profil de la victime, ici Junio. Puis sélectionnez le nom du rapport

à générer et le profil à utiliser ; ici nous

choisissons le profil "ntuser".

Figure 2.10 RegRipper

Une fois cela terminé, un rapport sera

généré. Si nous recherchons dans les clés RUN avec

Volatility, nous retrouvons rapidement la clé de registre

malveillante.

? 2.10. Récupération des données

Sur un PC, un MAC, une clé USB, un disque dur, une

carte SD, un disque dur externe ou un téléphone portable, la

suppression involontaire des fichiers reste la première cause de la

perte des données ou encore la suppression volontaire pour cacher

certaines informations à la justice en cas de délit

numérique. D'où, il sera nécessaire de pouvoir faire une

récupération de données avec des outils appropriés

enfin d'en avoir clair pendant l'investigation par les enquêteurs

forensiques. Quelle que soit l'origine de la perte des fichiers et le type de

support concerné, découvrez comment récupérer des

données effacées.

Il nous arrive parfois de supprimer certains de nos dossiers

ou fichiers pour pouvoir libérer l'espace dans votre disque dur.

Rassurez-vous, nous pouvons encore les récupérer à partir

de la corbeille. Il se peut encore que vous vidiez cette dernière, cela

devient une suppression permanente mais soyez en sûr et certain, vos

données se trouvent toujours sur votre ordinateur et c'est toujours

possible de les récupérer, c'est juste que vous n'y avez pas

accès.

Si vous avez vidé la corbeille de votre MAC ou PC voire

même un téléphone portable, l'utilisation d'un logiciel de

récupération vous permettra également de

récupérer des données effacées. La méthode

reste la même pour récupérer des données

effacées sur n'importe quel support de stockage ; il suffit

d'utiliser un outil performant, par exemple : Ontrack EasyRecovery,

Recuva, etc.

? 2.11. Récupération de fichiers

supprimés de la MFT

La partition NTFS peut afficher un message d'erreur disant

« la structure du disque est corrompue et illisible » Cela

se produit lorsque votre partition NTFS est devenue RAW ou corrompue. L'outil

de gestion de disque affichera également la partition NTFS au format RAW

et lorsque vous exécutez CHKDSK pour résoudre le problème,

il renverra un message indiquant que le MFT est corrompu.

Quelle que soit la raison de la corruption de la table

MFT ; comme ici, dans le cadre d'investigations numériques, nous

pouvons effectuer une récupération complète des

données de la partition NTFS à l'aide d'un outil de

récupération de données efficace comme Remo Partition

Recovery.

? 2.11.1. Sculpture de fichiers

La sculpture de fichiers se réfère à la

reconstruction de fichiers informatiques qui a lieu sans indicateurs de

métadonnées utiles ou autres conseils spécifiques. En

l'absence de cette information directive, les systèmes logiciels

utilisent des outils d'heuristique et de traitement des probabilités

sophistiqués afin de rassembler avec succès les fichiers.

Certains experts présentent l'idée selon

laquelle les systèmes logiciels doivent collecter avec précision

des informations sur les fichiers à partir d'un ensemble de

données "homogène" plus grand sur un lecteur de disque ou une

autre zone de stockage. Les logiciels de gravure de fichiers peuvent utiliser

des marqueurs tels que des en-têtes et des pieds de page pour essayer

d'identifier des parties d'un fichier. Au-delà de cela, des algorithmes

spécialisés peuvent également aider à

améliorer les résultats de la récupération de

fichiers.

Il est important de noter que d'autres pratiques de

récupération de fichiers reposent sur des informations

système plus disponibles. En revanche, la sculpture de fichiers se fait

en grande partie sur la base de suppositions, c'est pourquoi ces

systèmes logiciels ont besoin de fonctionnalités avancées

qui peuvent plus efficacement mettre de l'ordre dans le chaos.

? 2.11.2. Sculpture de fichier avec un éditeur Hex

L'éditeur Hex est logiciel facile d'utilisation et

soigneusement conçu pour les ordinateurs équipés d'un OS

Windows (jusqu'à la dernière version), il donne un accès

en lecture et en écriture aux disques durs (internes et externes), aux

clés USB, aux CD, aux cartes mémoires, etc. et propose

également une modification de la RAM. Ayant interface ergonomique et

réactive, offrant aussi des fonctionnalités telles que la

recherche et le remplacement, la concaténation et le fractionnement de

fichiers, l'exportation et des statistiques de distribution des bytes

(graphiques de représentation). Grâce à ces outils, HxD Hex

Editor traite efficacement des fichiers volumineux et permet de les comparer

afin d'en vérifier le contenu. Il comporte également un outil de

destruction définitive de fichier.

HxD Hex Editor est un logiciel libre et est destiné aux

utilisateurs expérimentés et aux enquêteurs. Il est

à manier avec précaution puisqu'il permet d'ouvrir et de modifier

des fichiers nécessaires au bon fonctionnement de l'ordinateur.

? 2.12. Analyse les fichiers de Log

L'analyse des fichiers log est l'évaluation d'un ensemble

d'informations enregistrées à partir d'un ou plusieurs

événements intervenus sur un environnement IT. Cette pratique

peut être utilisée pour :

? Analyser le comportement utilisateur et identifier des

modèles de comportement

? Identifier et anticiper des incidents

? Être conforme à la réglementation en

place

? Anticiper et planifier les capacités de l'environnement

IT

L'analyse des fichiers logs est un véritable challenge

et demande un travail fastidieux pour les enquêteurs en raison de la

volumétrie, mais aussi de la diversité des types de logs, ainsi

que les formats propriétaires, les architectures élastiques,

etc.

L'utilisation des logiciels d'analyse des fichiers logs qui

exploitent des algorithmes de Machine Learning réduit

considérablement la charge de travail des enquêteurs qui peuvent

se concentrer sur des tâches à valeur ajoutée. Ce logiciel

d'analyse de logs permet de surveiller, d'agréger, d'indexer et

d'analyser toutes les données des journaux des applications et de

l'infrastructure.

? 2.12.1 Analyse des données non organisées

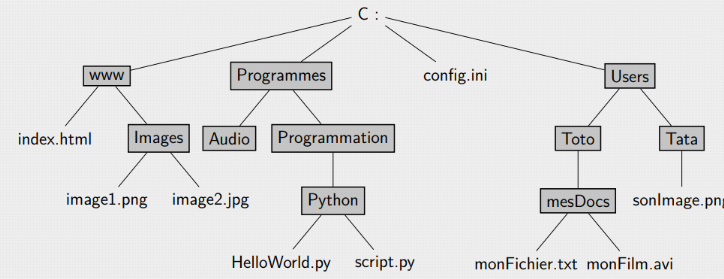

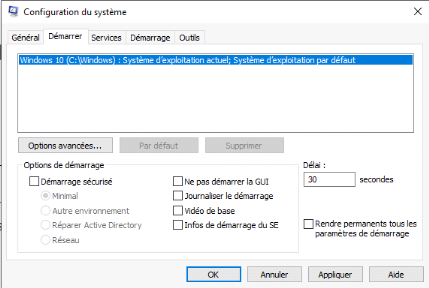

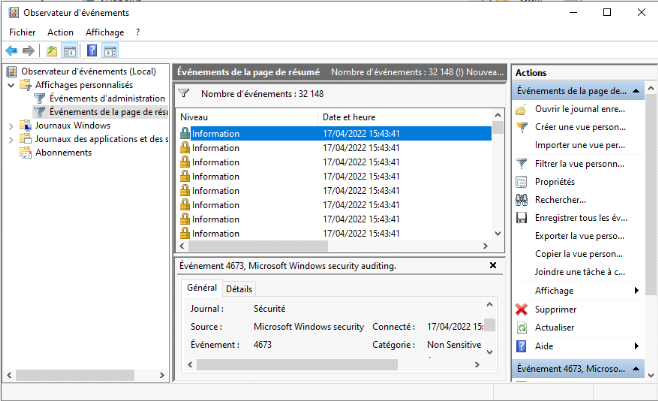

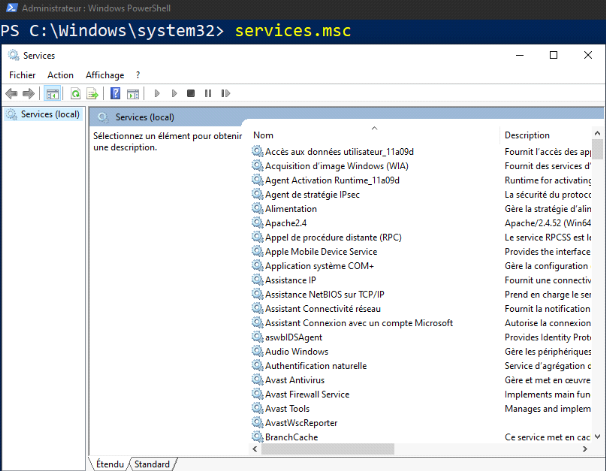

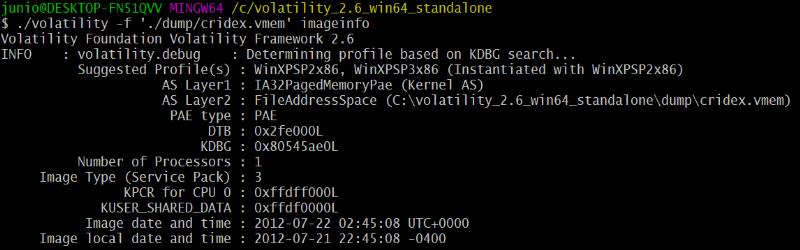

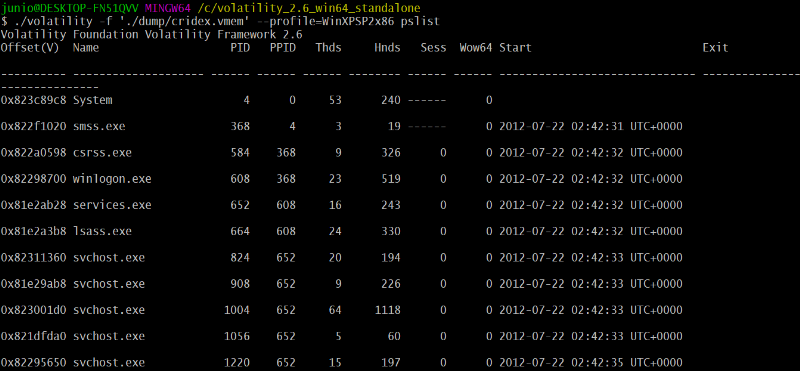

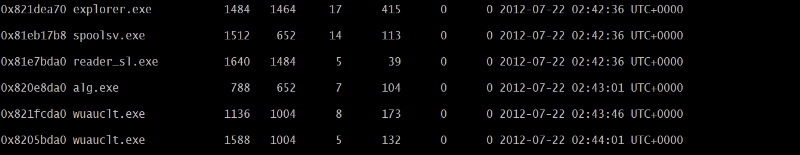

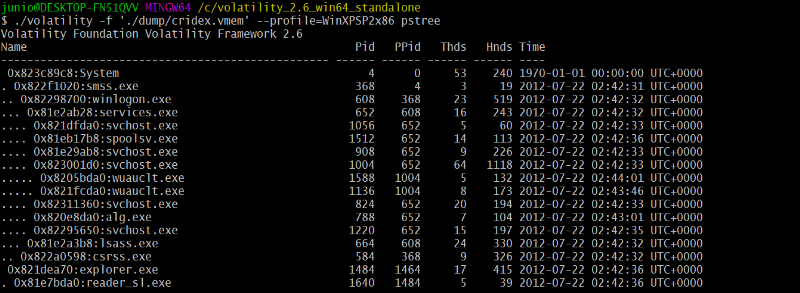

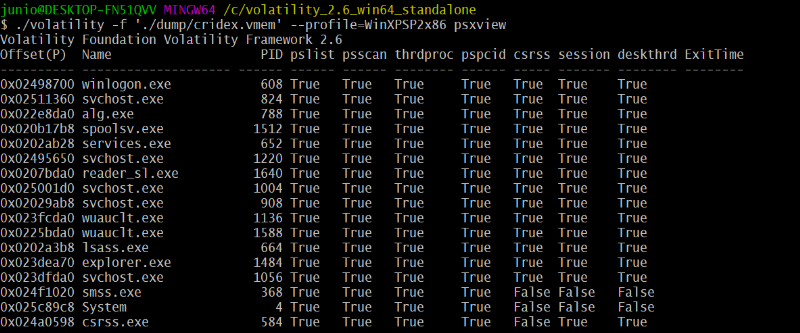

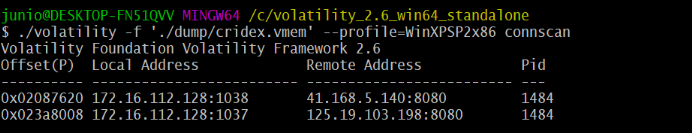

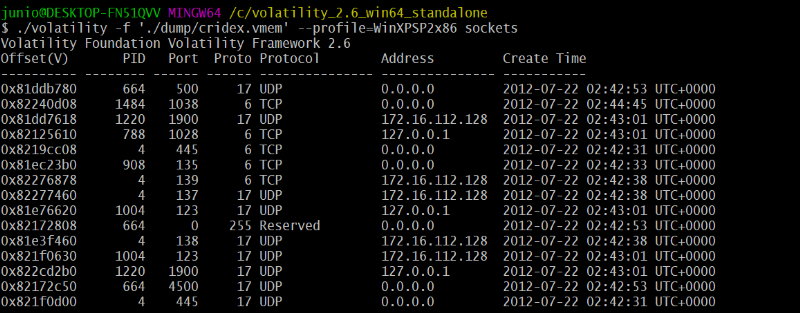

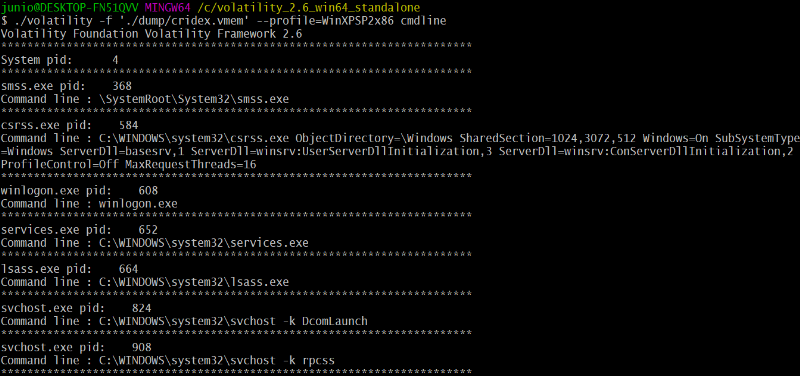

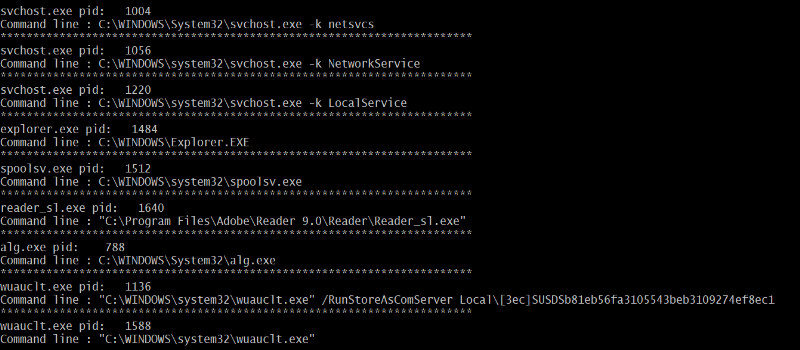

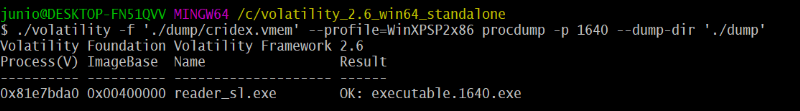

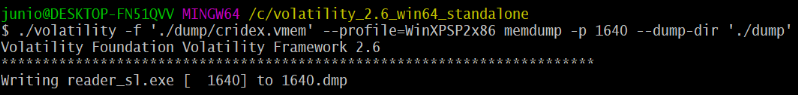

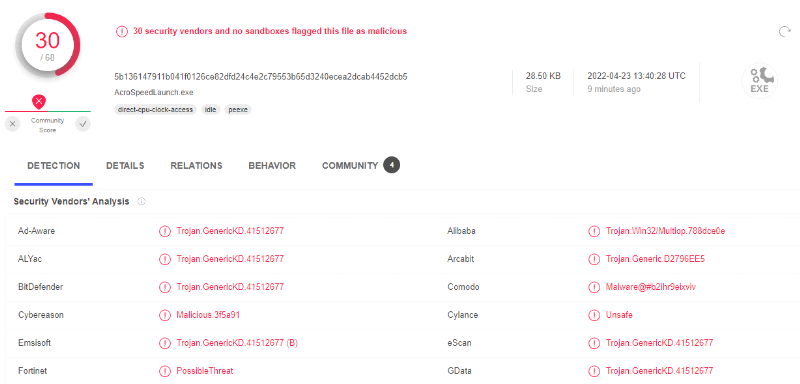

Les outils d'analyse des données non structurées