|

EPIGRAPHE

Nous ne pouvons pas prédire

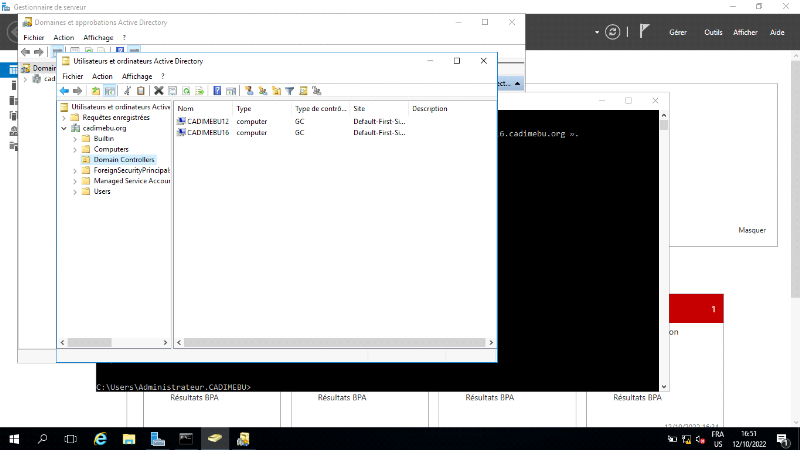

où nous conduira la révolution informatique. Tout ce que nous

savons avec certitude, c'est que, quand on y sera enfin, on n'aura pas assez de

RAM.

Dave

Barry

DEDICACE

A

Mes très chers parents BAHEMUKA Ephraïm et KOMUNGUDE

Ruth

ASIMWE BAHEMUKA Justin

REMERCIEMENTS

Tout d'abord, notre remerciement s'adresse à l'Eternel

Dieu, le père Tout-Puissant pour sa protection et le souffle de vie,

l'intelligence et la santé qu'il nous a accordé tout au long de

cette vie estudiantine.

Nous adressons nos remerciements

particulièrement à nos chers parents Ephraïm

BAHEMUKA et Ruth KOMUNGUDE pour leur sacrifice, amour et

fierté à notre égard car ils se sont sacrifiés pour

nous fournir une atmosphère de travail disposant de toutes les

meilleures conditions, sans eux rien ne serait facile, que Dieu les en comble

de sa grâce, beauté et la protection afin que nous puissions leurs

rendre un peu du beaucoup qu'ils nous ont armé tout au long de notre

parcours.

A mon directeur de travail,le chef de travauxNGURAMOMUMBERE

qui a bien accepté cette chargede nous conduire du début

jusqu'à la réalisation complète de ce travail.

A mes oncles MBABAZI Dieudonné, Patrick, Christophe

BAYA, Zervas et tantes Blandine NENE, FURAHA, Vanessa BIRUNGI, BONEBANA AMOOTI,

Clarice KASEMIRE.

A Mes frères et soeurs CHRISTIAN, JONATHAN, GERMAIN,

DIVIN, BLAISE, JOELLA, ISABELLE, NAOMIE, ESTHER, PRISCA, MIRIAM, SALOMON.

Mes sincères remerciements à mes amis et

camarades de luttes Daniel RONDO, David MUHEREZA, AMISI Gloria, Pierrot MUGISA,

David MUGISA et tous les autres camarades de la famille de système

informatique de gestion pour l'assistance dont nous avons

bénéficié.

Que tous ceux dont les noms ne sont pas cités dans

cette page qui ont également contribuéen quelque sorte en

écrivant ce travail, acceptez également nos sincères

reconnaissances.

ASIMWE BAHEMUKA Justin

1 RESUME

Il est évident que chaque organisation a son propre

cadre organisationnel dans lequel les rôles et les responsabilités

des différents départements tels que les ventes, l'informatique,

la fabrication et l'assurance qualité sont définis pour atteindre

l'objectif commun souhaité. Les employeurs utilisent les ressources de

l'entreprise, telles que les applications et les outils matériels, pour

exécuter les opérations commerciales, ainsi que les

compétences et l'expertise. Pour utiliser efficacement ces ressources,

il est essentiel de mettre en place un outil de contrôle d'accès.

Active Directory est l'un de ces outils qui gère les utilisateurs, les

applications et les ressources et permet de gérer l'autorisation et

l'authentification des utilisateurs pour ces ressources. C'est Dans ce

contexte, l'utilisation de Windows Server 2016 permettra pour la CADIMEBU de

profiter des avantages induits par les nouvelles technologies, tout en

profitant d'un niveau de sécurité et de disponibilité

inégalé pour l'infrastructure et améliorations

fonctionnelles tels que la possibilité d'exécuter PowerShell.exe

localement sur Nano Server, de nouvelles applets de commande Utilisateurs et

groupes locaux pour remplacer l'interface graphique utilisateur, la prise en

charge du débogage de PowerShell et la prise en charge de Nano Server

pour la transcription et la journalisation de la sécurité.

Mots clés : active directory,

migration et serveur Windows

2 ABSTRACT

It is obvious that every organization has its own

organizational framework in which the roles and responsibilities of different

departments such as sales, IT, manufacturing and quality assurance are defined

to achieve the desired common goal. Employers use company resources, such as

applications and hardware tools, to run business operations, as well as skills

and expertise. To use these resources efficiently, it is essential to set up an

access control tool. Active Directory is one such tool that manages users,

applications, and resources and helps manage user authorization and

authentication for those resources. In this context, the use of Windows Server

2016 will allow CADIMEBU to benefit from the advantages brought about by new

technologies, while benefiting from an unequaled level of security and

availability for the infrastructure and functional improvements such as the

ability to run PowerShell.exe locally on Nano Server, new Local Users and

Groups cmdlets to replace the GUI, PowerShell debugging support, and Nano

Server support for transcription and security logging.

Keywords: active directory, migration and

Windows server

SIGLES ET

ABREVIATIONS

AD : Active Directory

ADDS : Active Directory Domaine Service

ADRMS : Active Directory Rights Management

Services

ANSSI :

Agence nationale

de la sécurité des systèmes d'information

CADIMEBU

: Centrale d'Approvisionnement et de Distribution des Médicaments

Essentiels de Bunia

CME : Centre Médical

Evangélique

CDR :Centrale de Distribution

Régionale

DSI : Directeur des Services

Informatiques

DIT : Directory Information Tree

DNS : Domain Name System

IP : Internet Protocol

HDD : Hard Disk Drive

SSI : Sécurité Sociale des

Indépendants

NDS :Novell Directory Services

OU : unités d'organisation

ONG : Organisation Non Gouvernementale

UP : Unified Process

UML : Unified Modeling Language

WAN : Wide Area Network

RDC : République Démocratique

du Congo

LISTE DES FIGURES

Figure 1. Migration des données

3

Figure

2.active directory

17

Figure 3. architecture existant

37

Figure 4. Spécification des exigences

40

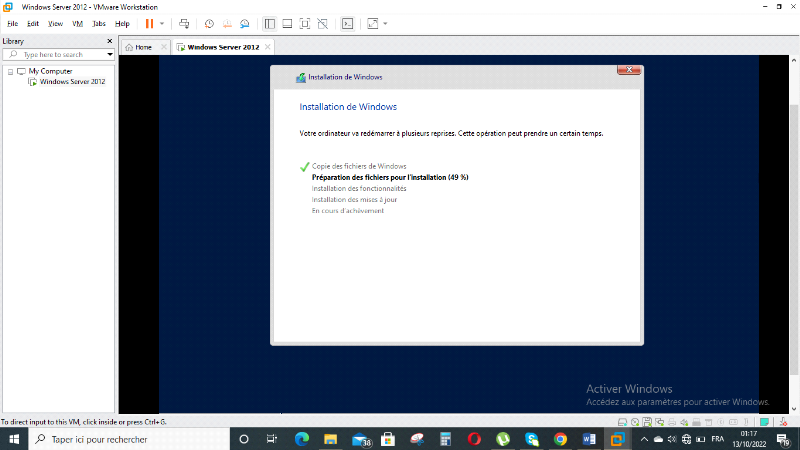

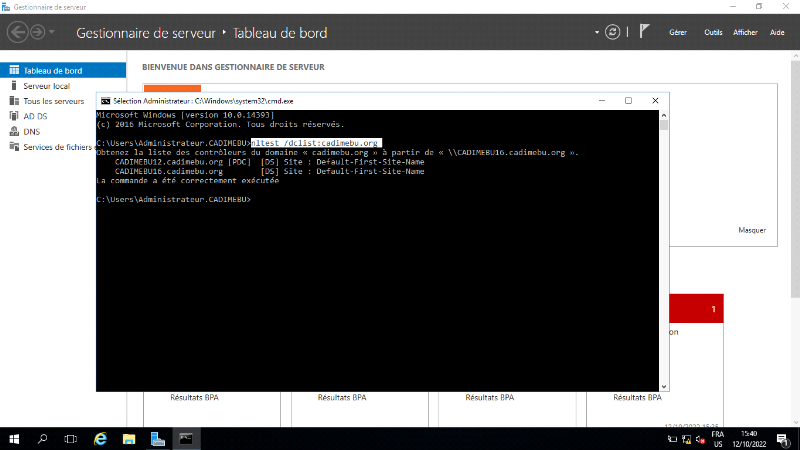

Figure 10.installation

48

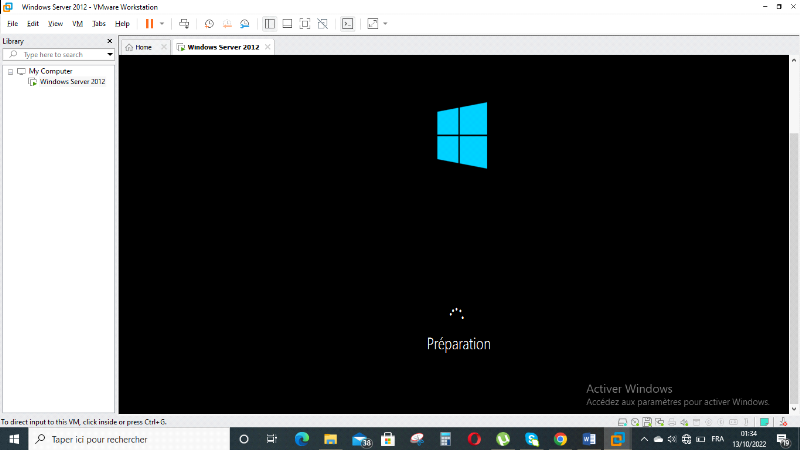

Figure

11.Préparation

49

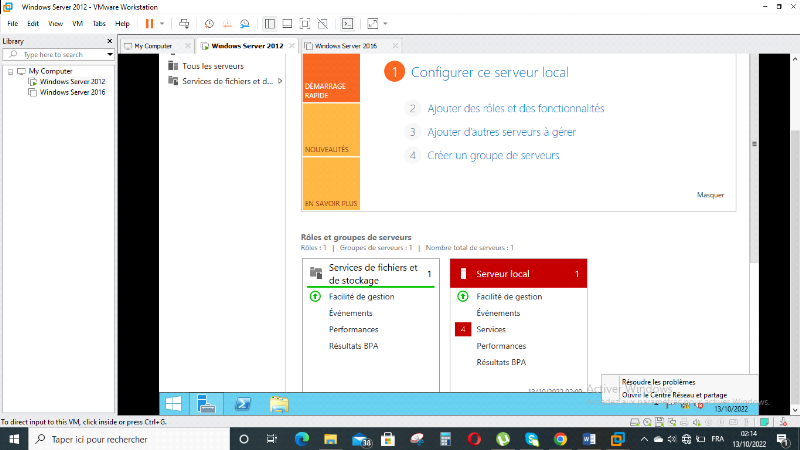

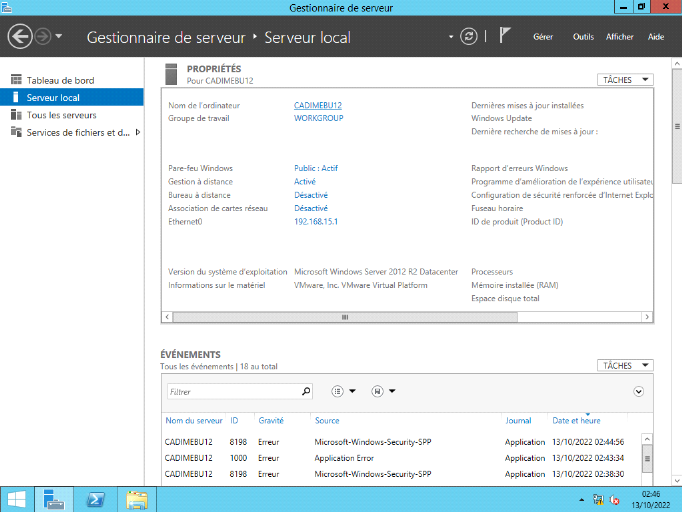

Figure 12. Gestionnaire de serveur

49

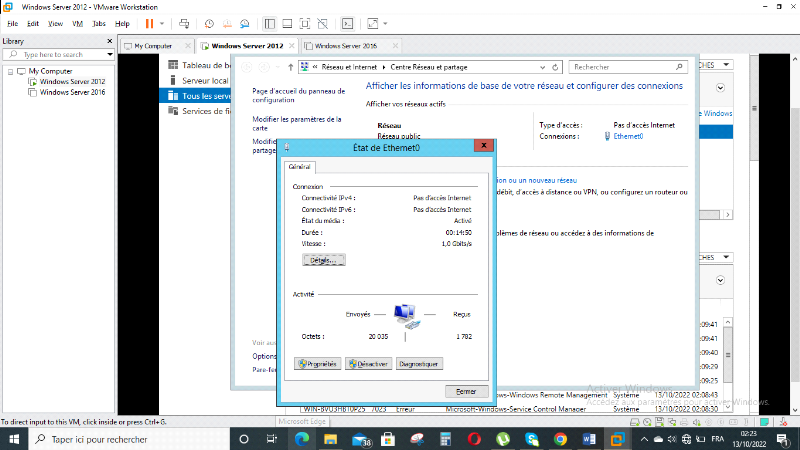

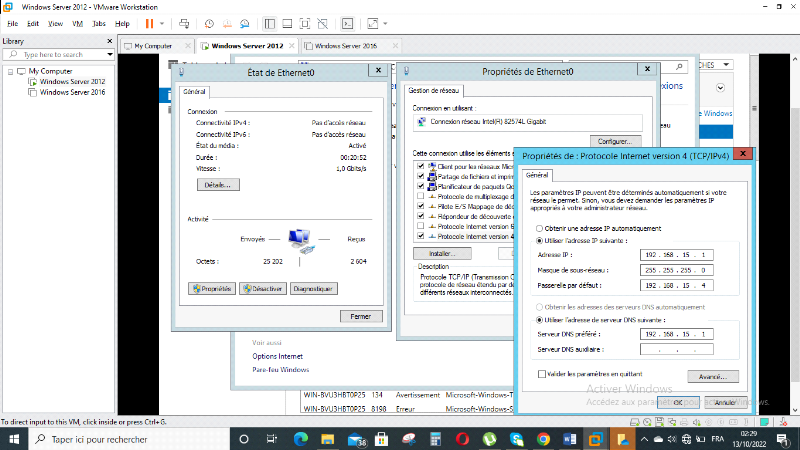

Figure 13. configuration des addresses ip

50

Figure 14. Adresse IP

50

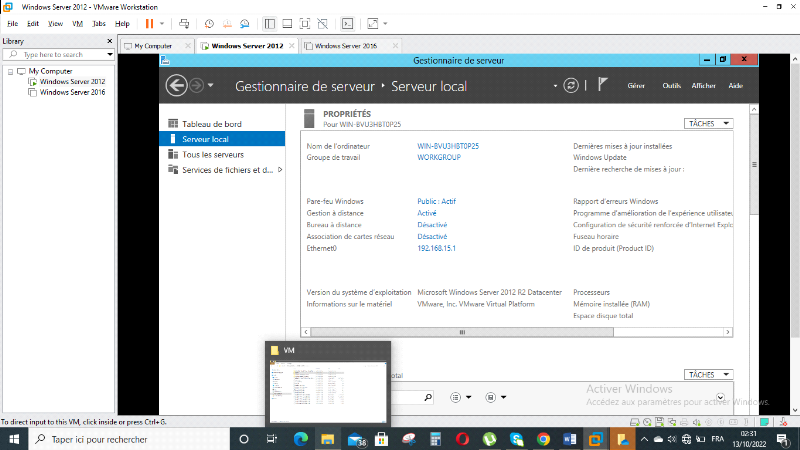

Figure 15. PROPRIETE

51

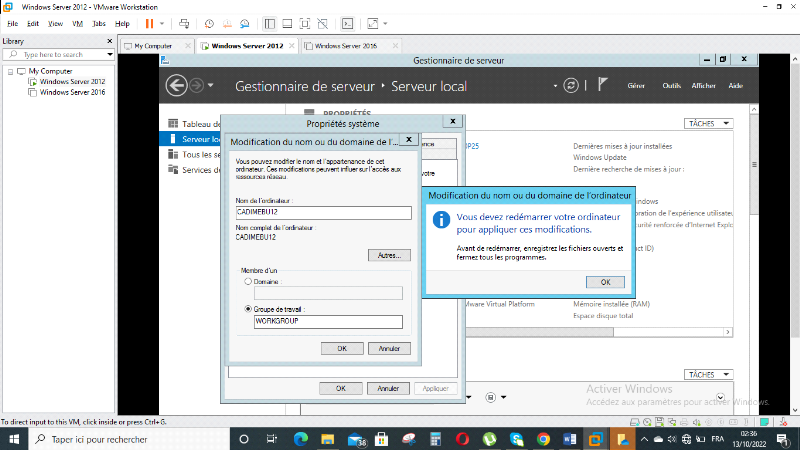

Figure 16. CONFIGURATION DE NOM DU SERVEUR

51

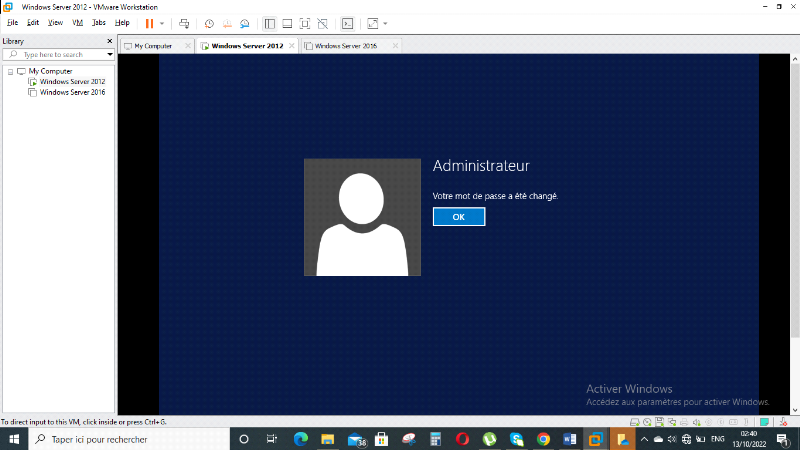

Figure 17. CHANGEMENT DE MOT DE PASSE

52

Figure 18.AFFICHAGE

52

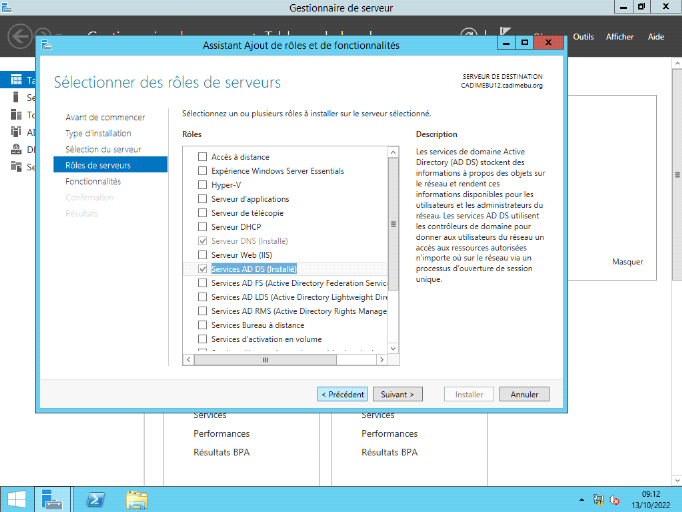

Figure 19.AJOUT DE ROLES

53

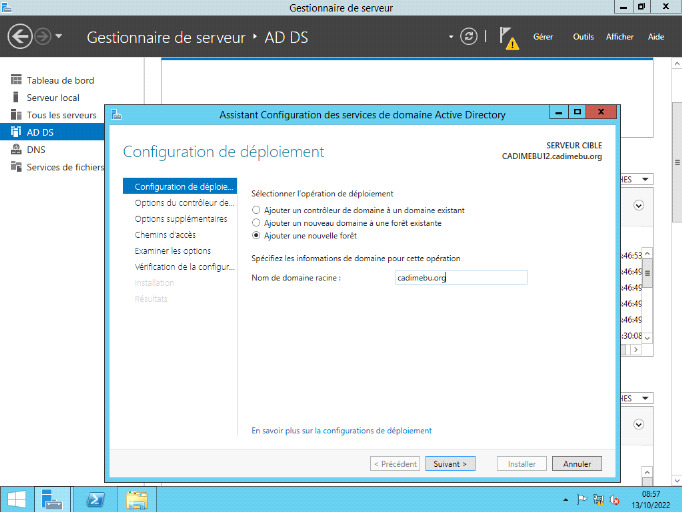

Figure 20.CREATION DE LA FORET

54

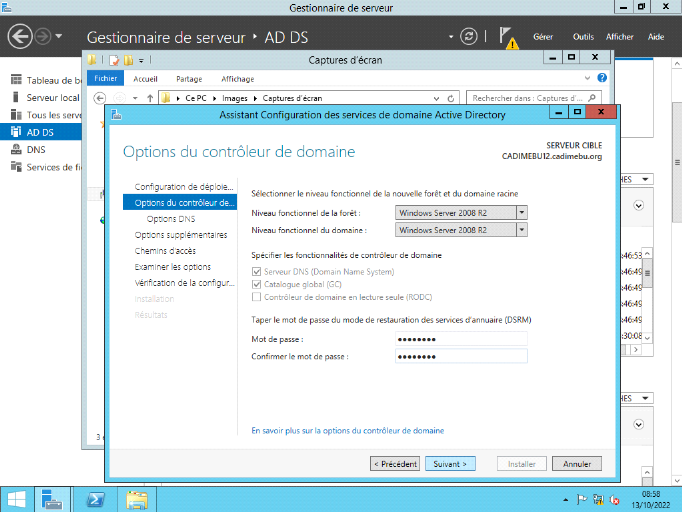

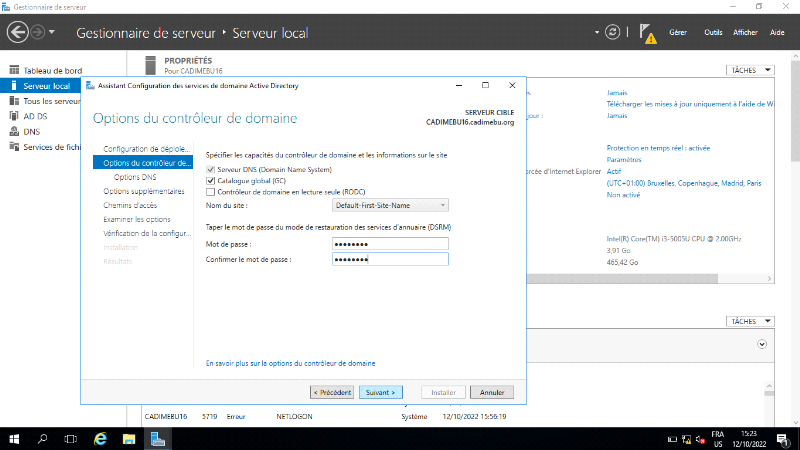

Figure 21. CONTROLEUR DE DOMAINE

55

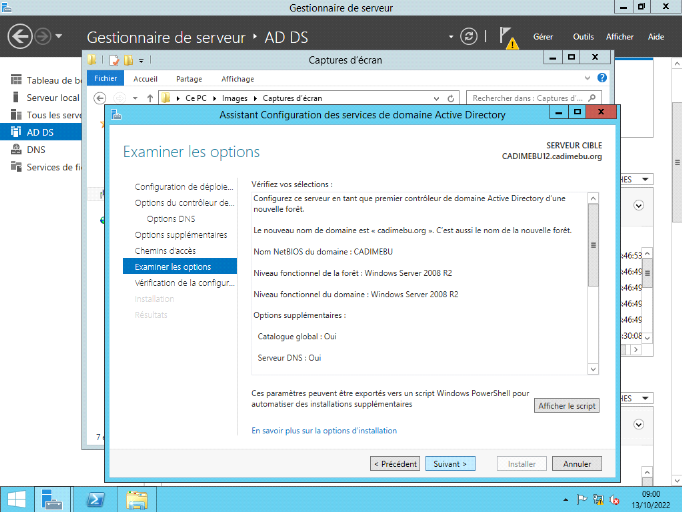

Figure 22.CONFIGURATION ADDS

56

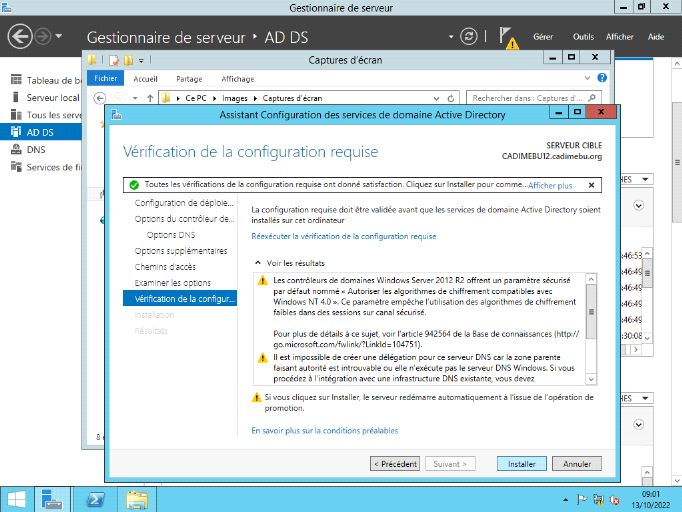

Figure 23. La vérification de la

configuration requise

57

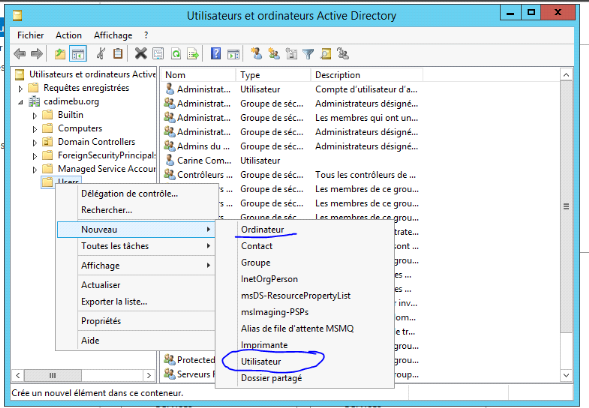

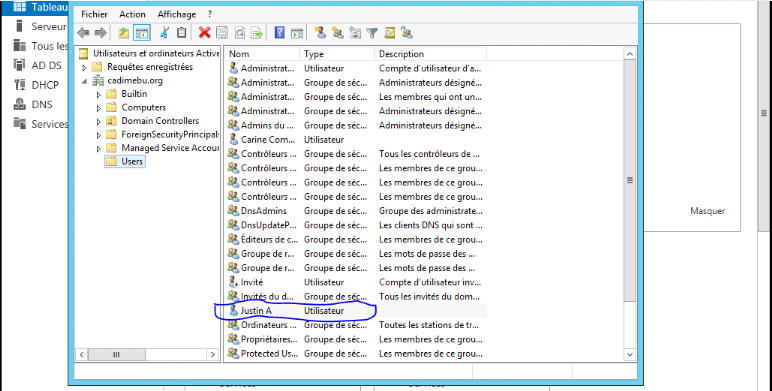

Figure 24.OUTIL UTILISATEUR

57

Figure 25.UTILISATEUR CREE

58

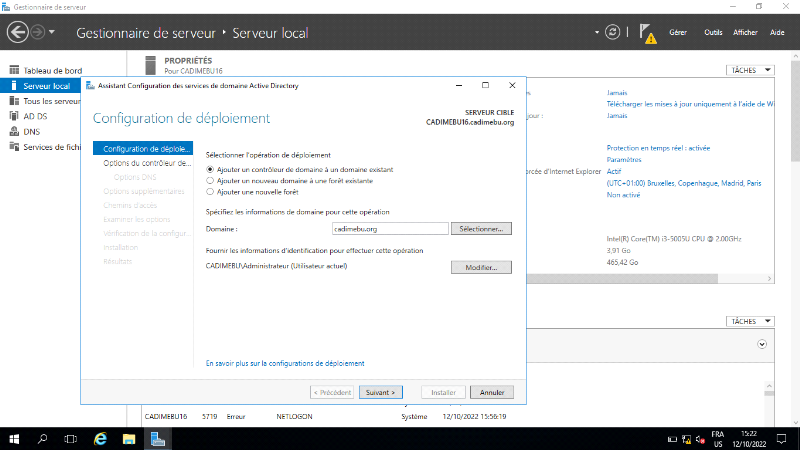

Figure 26.DEPLOIEMENT

58

3 INTRODUCTION

0.1. ETAT DE LA

QUESTION

- En 2013, SADAOUI Kamilia a mené une

étude sur « Migration d'une infrastructure réseau

de Windows server 2003 vers Windows server 2008 R2 » l'auteur avait

soulevé les problèmes sur la non garantie de système qui

ne bénéficiait plus de l'ensemble de supports du point de vu

logiciel et matériel c'est-à-dire la version de Windows tournait

parfois sur des matériels pour lesquels le support est arrivé

à échéance et pour lesquels même les pièces

détachées ne sont plus fournies, raison pour laquelle il avait

proposé la migration de Windows server 2003 à Windows server

2008, cette migration permettra pour les entreprises de profiter des avantages

induits par les nouvelles technologies telles que la virtualisation, Direct

Access, Branch Cache, tout en profitant d'un niveau de sécurité

et de disponibilité inégalé pour l'infrastructure

(Kamilia, 2013).

- ANDRIANORO Marie Gilberto a fait la recherche sur

« mise en place d'un serveur de domaine active directory dans un

environnement virtuel, hautement disponible » il avait

décelé les problèmes suite à l'augmentation de

nombre des équipements informatiques tels que les postes clients,

imprimantes, serveurs, qui avaient rendu la gestion des ressources

réseaux fastidieuse vu l'emplacement géographique et

l'organisation administrative de l'entreprise et pour lui, la solution

était de structurer les ressources dans un annuaire Active Directory

qui permet de fournir la structure et les fonctions nécessaires pour

l'organisation, la gestion et le contrôle des ressources réseaux

pour faciliter l'administration. (Gilberto, 2014)

- Sameh Ghezala, sous le thème du

travail « Implémentation et administration d'un environnement

virtualisé », l'auteur avait soulevé le problème

lié a la prolifération des serveurs est devenue source de

problème financier et au niveau de la gestion de l'ensemble de

l'infrastructure, l'installation d'une nouvelle application nécessite un

serveur pour sa gestion et ce mode d'utilisation un serveur pour chaque

application engendrait une sur utilisation des ressources systèmeet le

service informatique de l'entreprise était du coup obligé

d'effectuer des tâches supplémentaires qui n'apportaient aucune

valeur ajoutée pour l'entreprise à cause de l'utilisation de

plusieurs serveurs donc la réduction des couts d'équipements,

d'exploitation et de maintenance était devenue obligatoire. Raison pour

laquelle l'auteur avait jugé de mettre en place un environnement de

virtualisation afin de réduire les coûts de l'infrastructure

physique, d'un accroissement du taux d'utilisation de leurs ressources

informatiques et pour faciliter la centralisation DATA au niveau groupe. Vu

l'ensemble des difficultés rencontrées par l'entreprise lorsque

le nombre des serveurs augmente, il était nécessaire de trouver

une solution. Grâce à la virtualisation des serveurs l'entreprise

pourrait exécuter simultanément plusieurs systèmes

d'exploitation et applications sur le même ordinateur/serveur en toute

sécurité afin d'accroitre l'utilisation et la flexibilité

du matériel. Donc l'entreprise devrait réduire le nombre

d'ordinateurs sans pour autant réduire le nombre d'applications

installées. Cela avait entrainé des économies en termes de

matériel, d'espace, de consommation électrique et de partage

d'information via groupe (Ghezala, 2017).

- Gil Thibault TCHANA NGNINKEU, dans son travail

intitulée « Migration système sous 2003 server

vers 2008 server » il a parléde l'AES SONEL qui disposait de

plusieurs serveurs selon laquelle est installé le système Windows

server 2003 dont les systèmes étaient souvent instables ;

notamment le serveur et certaines machines clientes étaient porteuses de

virus. Cependant ce système comme serveur 2003 présentait

quelques limites dont : Les processus de gestion n'étaient pas

totalement automatisés, Le déploiement de nouveaux

systèmes ne s'effectuait pas rapidement (postes et serveurs), pour

résoudre les différents problèmes de l'entreprise

cité ci haut l'auteur avait proposé la solution celle de migrer

de système Windows serveur 2003 vers Windows serveur 2008 (NGNINKEU,

2012).

- Tamare NDJIE MENGBWA dans son travail qui intitulé

« Mise en place d'un contrôleur de domaine sous Windows serveur

2008 » l'auteur avait soulevé de failles qui

réduisaient les performances du réseau, voir même sa

dégradation ; et de plus certaines de ces failles étaient un

obstacle à la réalisation de la mission du CONSUPE. Et d'autres

problèmes étaient du fait que les utilisateurs sont dans un

même groupe de travail ; l'accès non sécurisé aux

ordinateurs ; l'authentification des utilisateurs non centralisée ;

les données ne sont pas centralisées sur un même

serveur ; absence de réplication sur les différents

serveurs. Pour pallier à ces problèmes il avait jugé bon

de mettre en place un contrôleur de domaine sous Windows serveur pour

centraliser la liste des utilisateurs et des machines au sein du CONSUPE

(MENGBWA, 2013).

Toutes ces limites présentées ci-haut nous ont

amené à réfléchir sur la mise en place d'un serveur

pouvant centraliser la liste des utilisateurs et des machines au sein de centre

CADIMEBU et pouvant améliorer, accélérer et apporter des

nouvelles fonctionnalités aux différents services.

0.2.

PROBLEMATIQUE

De nos jours où l'informatique a

révolutionné le monde, l'utilisation des systèmes

informatiques s'imposent pour une meilleure gestion des données dans une

entreprise. L'un des domaines de l'informatique qui a subi de profonds

changements et des améliorations sensibles est celui du réseau.

Ainsi, l'interconnexion des matériels informatiques pour le partage des

données et des ressources présentent parfois mais souvent aussi

quelques insuffisances. Les données du réseau sont à la

portée de tous les utilisateurs. Ce qui pose le problème de la

sécurité du réseau.

Or dans toute entreprise, la confidentialité de

certaines données est requise. Malheureusement, il arrive parfois que

ces données soient disponibles pour tous les utilisateurs ce qui pose un

problème de sécurité et d'efficacité du

réseau de l'entreprise.Il importe donc de réaliser des

réseaux qui garantissent non seulement la sécurité du

système d'information mais qui offre aussi une fiabilité capable

de donner à chacun des possibilités d'utilisation conformes aux

attributions des utilisateurs (BOTON, 2011)

Avec l'avènement des Technologies de l'Information et

de la Communication, toutes les entreprises doivent d'automatiser leur

traitement et sauvegarde des données pour s'attendre à de

meilleurs résultats. A cet effet, l'installation d'un domaine devient

indispensable dans la mesure où on veut gérer en même temps

les données, les utilisateurs et les accès utilisateurs à

ces données. C'est à la recherche de solutions pouvant pallier

aux problèmes de sécurité que le thème

« Mise en place d'un contrôleur de domaine sous Windows serveur

2008 » nous a été proposé. L'enjeu

principal d'un contrôleur de domaine, est de pouvoir réglementer

les accès aux ressources du réseau tant à partir du

réseau local qu'à l'extérieur, tout en essayant au maximum

de limiter les failles d'éventuelles attaques ou vols d'informations

à fin d'accroître la sécurité du réseau local

(NDJIE, 2013).

Actuellement, aucune entreprise ne peut se passer d'outils

informatiques, et très souvent un réseau informatique de taille

plus ou moins importante. Le nombre des machines dans ces réseaux peut

parfois devenir élevé, la maintenance ainsi que la gestion de ces

parcs informatiques deviennent alors des enjeux importants, d'autant plus

qu'une panne du réseau peut parfois avoir des conséquences

catastrophiques sur le fonctionnement du système. C'est ainsi que les

administrateurs réseau font appel à des logiciels de surveillance

de réseaux qui vérifient l'état du réseau et

permettent à l'administrateur du réseau d'avoir en temps

réel une vue de l'ensemble du parc informatique (Gérard,

2019).

En effet, le Windows Server est aujourd'hui au coeur de

l'informatique d'entreprise. Déployé massivement dans les petites

et moyennes entreprises comme dans les grandes entreprises. Déjà

avant 2010 le Windows serveur 2003 présentait certaines imperfections et

limites et ceproblème a motivé le concepteur de migrer de Windows

Server 2003 vers Windows Server 2003 R2 en mode extension de support (SADAOUI,

2013).

Du coup L'annuaire Active Directory, centre névralgique

de la sécurité des systèmes d'information Microsoft, est

un élément critique permettant la gestion centralisée de

comptes, de ressources et de permissions. L'obtention de privilèges

élevés sur cet annuaire entraîne une prise de

contrôle instantanée et complète de toutes les ressources

ainsi administrées. L'analyse des modes opératoires des attaques

récentes met en évidence une recrudescence du ciblage des

annuaires Active Directory, compte tenu de leur rôle de pierre angulaire

de la plupart des systèmes d'information. En effet, l'attaquant ayant

obtenu des droits élevés sur l'annuaire peut alors

déployer une charge malveillante sur l'ensemble du système

d'information, notamment par GPO ou en utilisant des connexions directes

(psexec, wmiexec).

Par conséquent, le faible niveau de

sécurité des annuaires met en danger les systèmes

d'information dans leur globalité et fait porter un risque

systémique aux organisations. Les observations de l'ANSSI font

apparaître un manque de maturité critique et récurrent sur

la sécurité des annuaires Active Directory. Le niveau de

sécurité décroît ainsi de manière importante

en fonction du temps et au rythme de la manipulation de ses objets ou des

actions d'administration. En réponse à ce risque croissant,

l'ANSSI a développé et met à disposition un recueil de

points de contrôle, afin d'accompagner les chaines DSI et SSI dans le

suivi du niveau de sécurité des annuaires Active Directory. Ce

recueil a vocation à être enrichi régulièrement en

fonction des travaux de recherche, des pratiques constatées en audit, et

de l'analyse des modes opératoires adverses (Anon., 2021).

Cependant en Republie

Démocratique du Congo en général et en particulier la

province de l'Ituri plus précisément à la CADIMEBU/Bunia,

nous avons constaté qu'il existe une seule personne qui occupe deux

postes à la fois, vu la charge qu'elle assume, jusqu'à ce qu'elle

n'arrive pas de faire de mise à niveau de leur système. La

CADIMEBU/Buniautilise une version obsolète de l'active directoryetsuite

à cette obsolescence, la base des données est exposée aux

problèmes de sécurité et de non-conformité avec les

nouveaux matériels(ces versions de Windows tournent parfois sur des

matériels pour lesquels le support est arrivé à

échéance et pour lesquels même les pièces

détachées ne sont plus fournies) oril est important de

disposer un système sous garantie afin de bénéficier de

l'ensemble des services de support, tant d'un point de vue logiciel que

matériel. Ces configurations à base de systèmes

d'exploitation en voie d'obsolescence font peser un risque informatique sur

l'entreprise et représentent un surcoût en frais de

maintenance.

C'est pourquoi, cette étude tente de répondre

aux préoccupations suivantes :

Ø Par quel moyen allons-nous aider la CADIMEBU/Bunia de

faire face aux problèmes de l'obsolescence pour assurer les bons

fonctionnements de ce système ?

0.3. HYPOTHESE

La mise en place et le déploiement d'une infrastructure

active directory de la version récente serait un moyen efficace pour

résoudre certains problèmes de l'obsolescence du système

et limiter les vulnérabilités dues à l'ancienne version.

0.4. CHOIX ET INTERET DU SUJET

0.4.1. CHOIX DU

SUJET

Notre choix est porté sur ce sujet « la

mise en place d'une politique de migration de la base des données active

directory dans un environnement Windows Server 2012 à Windows Server

2016 : Cas de CADIMEBU » notre étude porté sur

cette solution afin de continuer à profiter de l'étendue

complète de services de support, tout en bénéficiant de

considérables améliorations fonctionnelles de l'active

directory.

0.4.2. L'intérêt du sujet

0.4.2.1. Intérêt scientifique

Ce travail intéresse l'ensemble du corps scientifique

pour mener des activités de recherche afin d'orienter une large

réflexion sur une solution pouvant répondre aux multiples

problèmes liés à la migration de service de Microsoft

Windows Server, il se veut aussi une banque de données aux chercheurs

ultérieurs.

0.4.2.2. Intérêt personnel

Ce travail nous a permis d'approfondir nos connaissances dans

les services liés au serveur Windows ainsi que dans le domaine de

réseau informatique.

0.5. OBJECTIF DU TRAVAIL

0.5.1. Objectif

général

L'objectif général de ce travail est de mettre

en place une politique de migration de l'infrastructure Active Directory avec

Microsoft Windows Server dans le but de profiter les nouvelles

fonctionnalités et les Rôles optionnels qui permettent d'en

étendre le champ d'action.

0.5.2.

Objectifsspécifiques

Ce travail a pour objectifs spécifiques :

- Migrer de l'Active Directory 2012 vers l'Active Directory

2016 ;

- Créer et exploiter les stratégies de groupe

à des fins de sécurité et de personnalisation

d'environnements Windows ;

- Gérer l'accès des utilisateurs.

0.6. METHODES ET TECHNIQUES

0.6.1.

Méthode

Pour la réalisation de ce travail il est

nécessaire de se référer à une méthode. Dans

notre cas nous utiliserons la méthode expérimentale qui est une

démarche scientifique qui consiste à vérifier la

validité d'une hypothèse par des expériences

répétées, à obtenir de nouvelles données,

qualitatives ou quantitatives, qu'elles soient conformes ou non à

l'hypothèse de départ.

Nous nous sommes servi aussi de la méthode d'analyse de

système d'information UP associé à l'UML, ceci nous a

permis d'appréhender le système que nous avons

réalisé en effectuant une démarche s'appuyant sur la

modélisation UML pour la description de l'architecture et la mise au

point de cas d'utilisation permettant de décrire les besoins et les

exigences des utilisateurs (Benjamin, 2020).

0.6.2.

Technique

Une technique est l'ensemble d'opérations

limitées, liées à des éléments pratiques,

concrets, adaptés à un but défini, étant donc des

outils, mis à la disposition de la recherche et organisés par la

méthode dans ce but. C'est pourquoi dans notre travail ci, nous avons

choisi d'utiliser les techniques suivantes :

F Technique documentaire : cette

technique est importante pour nous de se référer aux livres,

revues scientifiques, sites web, ainsi que des documents pour collecter des

informations relatives à notre travail.

F Technique d'interview : cette

technique nous a permis d'échanger avec quelques des personnes

susceptibles de nous apporter plus de précisions dans le domaine qui se

rapporte à notre sujet, et il nous a également permis d'obtenir

les informations nécessaires en posant des questions aux responsables et

agents de notre lieu d'études.

0.7. DELIMITATION DE

TRAVAIL

Pour bien mener notre étude,

nous l'avons limitée dans le temps et dans l'espace. Pour ce faire, dans

le temps, les informations utilisées dans cette mémoire couvrent

la période allant de juin 2022 jusqu'à novembre 2022, dans

l'espace notre terrain d'investigation reste au centre CADIMEBU à

Bunia.

0.8. SUBDIVISION DU

TRAVAIL

Hormis l'introduction et la conclusion, notre travail se

subdivise en trois grands chapitres :

F Le premier chapitre est définition des concepts et

présentation du milieu d'étude : nous présenterons une

recension de quelques écrits en rapport avec le thème qui

était à notre portée ;

F Le deuxième chapitre est intitulé

Méthodologie, outils utilisés et analyse de l'existant :

F Le dernier chapitre qui est axé sur la mise en oeuvre

d'une solution.

PREMIER

CHAPITRE : REVUE DE LITTERATURE ET PRESENTATION DE MILIEU

D'ETUDE

Dans ce chapitre, il s'agit de présenter et de passer

en revue les théories, en ce qui concerne la politique de migration de

l'active directory du serveur Windows. Cette partie est l'occasion pour nous de

fournir les informations de base nécessaires concernant notre sujet pour

comprendre les concepts clés qui composent notre sujet, en plus de cela

nous présenterons notre milieu d'études.

3.1.1 I.1. REVUE DE LITTÉRATURE

Cette étape nous aide à bien comprendre les

concepts clés de notre sujet.

3.1.2 I.1.1. Migration

Une migration est, en

informatique, le

passage d'un état existant d'un

système

d'information ou d'une

application vers

une cible définie dans un

projet ou

un

programme

(Anon., 2005).

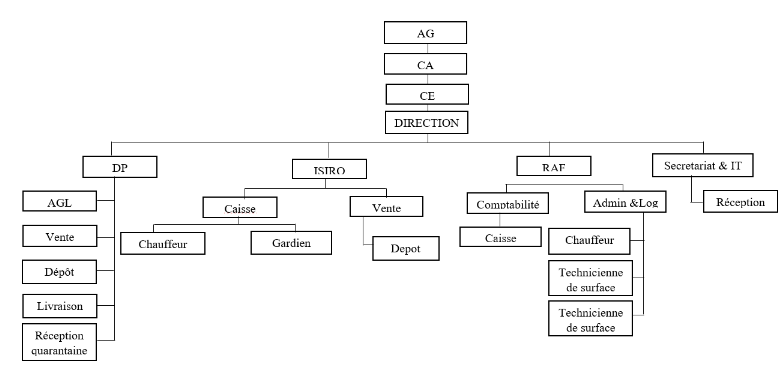

La migration de données consiste à

déplacer des données d'un type de système de stockage

à un autre. Ce processus s'effectue souvent dans le cadre d'une mise

à niveau visant à augmenter la capacité de stockage,

améliorer les performances, réduire les coûts, diminuer

l'encombrement ou ajouter de nouvelles capacités (Anon., s.d.).

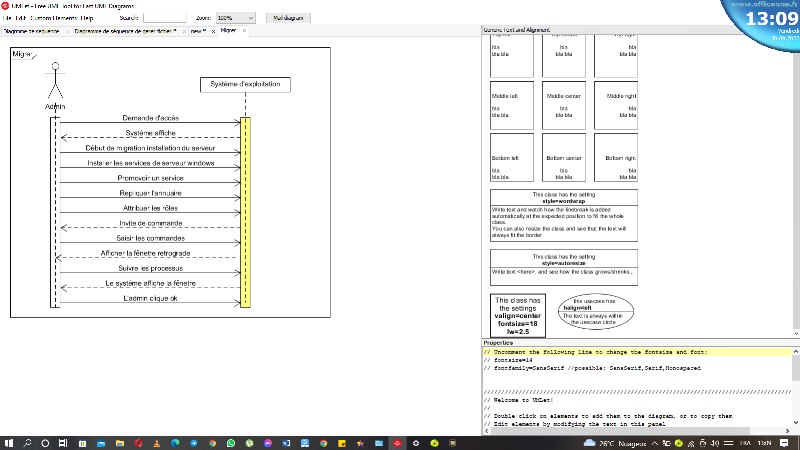

Figure 1. Migration des

données

3.1.3 I.1.2. Active directory

Active Directory (AD) est une base de données et

un ensemble de services qui permettent de mettre en lien les utilisateurs avec

les ressources réseaux dont ils ont besoin pour mener à bien

leurs missions. La base de données (ou annuaire) contient des

informations stratégiques sur votre environnement, notamment les

utilisateurs et ordinateurs qui le composent et les différentes

autorisations d'accès. Par exemple, la base de données peut

compter 100 comptes d'utilisateurs, avec des informations telles que le

poste occupé par chaque personne, son numéro de

téléphone et son mot de passe. Elle recense aussi les

autorisations dont ces personnes disposent. Les services contrôlent une

grande partie de l'activité de votre environnement informatique. Ils

servent tout particulièrement à garantir que chaque personne

décline son identité véritable (authentification),

généralement en vérifiant l'ID utilisateur et le mot

de passe saisis, et permettent aux utilisateurs d'accéder aux

données pour lesquelles ils disposent d'autorisations (Anon., s.d.).

Active Directory est un service d'annuaire de marque

déposée de Microsoft, qui fait partie intégrante de

Windows Architecture 2000 et systèmes d'exploitation serveur

ultérieurs. Comme d'autres services d'annuaire, tels que Novell

Directory Services (NDS), Active Directory est un système

centralisé et standardisé qui automatise la gestion réseau

des données utilisateur, de la sécurité et des ressources

distribuées, et permet l'interopérabilité avec d'autres

répertoires. Une hiérarchie Active Directory bien

structurée nécessite un réseau sous-jacent bien

défini infrastructure dans laquelle la forêt AD est construite

(Lushta, 2017).

Active Directory est un outil qui gère les

utilisateurs, les applications et les ressources et permet de gérer

l'autorisation et l'authentification des utilisateurs pour ces ressources. AD

est un cadre logique qui permet au serveur d'exécuter les fonctions

appropriées, l'authentification, les services, etc. AD est une base de

données dont les fonctionnalités s'exécutent pour

répondre à de nombreuses demandes adressées à des

processus et services qui enregistrent les journaux d'événements

et gèrent la base de données (Kidan, 2021)

Avantages d'Active Directory

L'utilisation d'AD pour la gestion des utilisateurs et des

ordinateurs du réseau primaire présente plusieurs avantages :

ü Dépôt de données

centralisé

Active Directory stocke les informations d'identité des

applications, des utilisateurs et des ressources dans une base de

données multi-maîtres. La base de données AD stocke les

informations sous forme d'objets, et elle peut stocker jusqu'à 2

milliards d'objets. Pour accéder aux ressources, les utilisateurs

peuvent utiliser ces données d'identité depuis n'importe quel

endroit du réseau. Les administrateurs peuvent gérer

l'authentification et l'autorisation de l'application organisationnelle

à partir d'un emplacement centralisé. Sans services d'annuaire,

les identités seraient répliquées sur différents

systèmes et créeraient des difficultés pour les

administrateurs dans la gestion des opérations.

ü Réplication des données

minimisée

Pour les exigences commerciales complexes, telles que les

succursales, plusieurs contrôleurs de domaine sont nécessaires. Si

les identités sont gérées à partir d'un

système centralisé, les contrôleurs de sous-domaines sont

au courant des modifications apportées à la base de

données Active Directory. Active Directory peut déléguer

des responsabilités dans l'ensemble de l'organisation et des outils et

utilitaires pour ajouter, supprimer et modifier les identités/objets

Active avec un contrôleur de domaine centralisé. Il utilise un

mécanisme de synchronisation qui assure la cohérence des

données sur tous les contrôleurs de domaine. Ainsi, il permet

d'effectuer des changements à l'échelle de l'entreprise en

quelques clics seulement.

Figure 2.active directory

ü Capacités d'audit

Des audits périodiques vous aident à comprendre

les nouvelles menaces pour la sécurité. Active Directory permet

de capturer et d'auditer les événements survenant dans les

infrastructures d'identité tels que l'authentification, les

modifications du service d'annuaire ou la violation d'accès. Il permet

également de collecter des données à partir d'un

emplacement centralisé pour résoudre les problèmes

d'authentification et d'autorisation que peuvent rencontrer les

utilisateurs.

ü Sécurité des réseaux

Active Directory facilite la sécurité dans

l'ensemble d'une entreprise. Grâce à la délégation,

les autorités de gestion de niveau supérieur peuvent

définir des autorisations pour les ressources et les applications

à d'autres administrateurs ou utilisateurs. Les objets de l'Active

Directory sont reliés hiérarchiquement. Un objet dans

l'arborescence AD hérite des permissions de ses objets parents. Ces

caractéristiques garantissent que les utilisateurs sont

identifiés de manière unique et sécurisée. Les

administrateurs peuvent créer et mettre à jour les autorisations

nécessaires à partir d'une base de données unique, ce qui

réduit les risques de configuration incorrecte ou obsolète.

ü Authentification unique

Une organisation utilise différentes applications, et

chacune de ces applications a un mécanisme d'authentification

différent. Active Directory permet de conserver les différentes

informations d'identification des utilisateurs pour s'authentifier sur

différentes applications. Cela signifie que les administrateurs peuvent

authentifier les différents systèmes et applications

utilisés par une organisation avec les informations d'identification

d'Active Directory. Il n'est pas nécessaire de taper les informations

d'identification à chaque fois pour obtenir l'accès. Authentifiez

l'identité une fois sur un ordinateur, et la même session sera

utilisée pour authentifier d'autres applications intégrées

à Active Directory.

En bref, l'Active Directory gère le domaine de

l'entreprise, composé d'utilisateurs, d'applications et de postes de

travail, ainsi que de procédures et de paramètres de

sécurité. Lorsque les autorisations et les droits sont

gérés judicieusement, il est facile de s'assurer que les fichiers

sont accessibles à ceux qui en ont besoin et inaccessibles à ceux

qui n'en ont pas besoin. Les utilisateurs peuvent être regroupés

de manière intelligente, par exemple en fonction du marketing, des

ventes, des RH et du service, et ces groupes peuvent avoir des politiques

différentes.

Les composants de l'active directory

L'annuaire Active Directory dépend directement

d'éléments techniques qui permettent de disposer d'une structure

globale et bien sûr, des technologies de stockage. La structure logique

de l'Active Directory est composée des domaines et des forêts,

lesquels permettent la représentation logique de l'espace de l'annuaire

Active Directory.

Un tel espace logique, on parlera alors de l'infrastructure

logique Active Directory, permet aux administrateurs de faire l'abstraction par

rapport à la structure technique, on parlera alors de l'infrastructure

physique Active Directory. Cette séparation permettra une bien meilleure

organisation des éléments qui composent le réseau en

fonction de la nature des objets en faisant partie ou pourquoi pas en fonction

de l'organisation de l'entreprise.

v Les domaines

Le domaine est un composant fondamental de la structure

logique Active Directory. Par définition, il s'agit d'un ensemble

d'ordinateurs qui partagent une base de données d'annuaire commune. Ces

ordinateurs interagiront avec le domaine en fonction de leur rôle

respectif, tels que par exemple les contrôleurs de domaine ou plus

simplement les ordinateurs membres dudit domaine.

Le domaine peut être mis en oeuvre pour

implémenter au sein de l'entreprise une zone d'administration. De cette

manière, il est possible de mettre en place une délégation

efficace de l'administration ou de parvenir à un meilleur contrôle

des flux de réplication.

Concernant les infrastructures Active Directory, nous pouvons

dire que le critère de choix le plus fréquemment utilisé,

à propos de la création ou non d'un nouveau domaine, concernera

la séparation des flux de réplication entre plusieurs domaines et

donc d'un meilleur contrôle des trafics au sein d'une forêt.

v Contrôleurs de domaine et structure

logique

Les contrôleurs de domaine d'un domaine Active Directory

sont, par définition, tous égaux entre eux. De cette

manière, les objets et les services que le domaine met à

disposition sont disponibles par l'intermédiaire de tous les

contrôleurs du domaine.

Ainsi, les contrôleurs de domaine Windows 2000 Server,

Windows Server 2003, Windows Server 2008 et Windows Server 2008 R2 utilisent un

modèle de réplication où tous les contrôleurs sont

disponibles en lecture et en écriture. Ce modèle,

appelé modèle de réplication

multimaîtres (Multi Master Replication), permet de ne plus

dépendre d'un seul contrôleur en particulier comme cela

était le cas précédemment dans l'environnement Windows NT

avec le contrôleur de domaine principal.

De cette manière, tout objet d'un domaine Active

Directory peut être créé sur tout contrôleur de

domaine dudit domaine et toute propriété d'un objet peut aussi

être modifiée sur tout contrôleur de domaine

possédant l'objet. L'annuaire Active Directory permet donc une

disponibilité totale de l'annuaire en tout point du réseau.

v Les unités d'organisation (OU)

Les unités d'organisation (OU - Organizational

Unit) sont les objets conteneurs les plus communément utilisés au

sein d'un domaine Active Directory. En effet, autant la structure des domaines

et des forêts (DIT - Directory Information Tree) est rigide et

complexe, autant les OUs sont faciles à créer, modifier,

déplacer et supprimer.

Ce conteneur peut contenir de multiples types d'objets tels

que des utilisateurs, des contacts, des ordinateurs, des imprimantes, des

dossiers partagés et bien sûr aussi d'autres unités

d'organisation.

Le fait que le conteneur de classe OU puisse nous aider

à organiser l'espace de stockage des objets d'un domaine particulier de

la forêt est intéressant à plus d'un titre. En effet, les

points ci-dessous caractérisent le bon usage des unités

d'organisation :

ü D'un point de vue du contenu, l'unité

d'organisation peut accueillir les objets les plus couramment utilisés

(objets utilisateurs, groupes, ordinateurs, dossiers partagés,

imprimantes).

ü D'un point de vue des fonctionnalités de gestion

des changements de configuration, l'unité d'organisation est le plus

petit conteneur pouvant faire l'objet de l'application de stratégies de

groupe.

ü D'un point de vue de la mise en place des

privilèges d'administration, l'unité d'organisation.

v Les objets

Il est possible de trouver différents types d'objets

active directory :

ü Utilisateur : permet

d'authentifier les utilisateurs physiques qui ouvrent une session sur le

domaine. Des droits et permissions sont associés au compte afin de

permettre l'accès à une ressource (dossier partagé, boite

aux lettre mail, imprimante ...)

ü Groupe : permet de rassembler

différents objets (utilisateurs ou ordinateurs) qui doivent avoir un

accès identique (lecture, modification ...) sur une ressource

(dossier partagé, etc.). L'administration des permissions est plus

aisée en utilisant des groupes.

v Les arbres

Un arbre de domaine(s) est un ensemble de domaines

regroupés pour former une structure hiérarchique. Par

définition, lorsque vous ajoutez un domaine au sein d'une forêt,

deux cas de figures peuvent se présenter :

ü Le domaine est inséré en tant que nouveau

domaine enfant dans une arborescence de domaine existante.

ü Le domaine crée une nouvelle arborescence dans

une forêt existante.

À partir du moment où vous rajoutez un nouveau

domaine à un arbre existant, il devient un domaine enfant du domaine

racine de l'arbre. Le domaine racine de l'arbre est, dans cet exemple, le

domaine parent.

Cependant, un domaine enfant peut, lui aussi, avoir un ou

plusieurs domaines enfants. Cette structure composée de multiples

domaines formera une hiérarchie de domaine dont la base du nom sera le

domaine racine de l'arbre. Ainsi, le nom d'un domaine enfant dans un arbre est

tout simplement son nom DNS.

v Les forêts

Une forêt est une instance complète de l'annuaire

Active Directory. De prime abord, il semble que l'Active Directory n'existe

qu'à partir du moment où un nouveau domaine est

créé. Cependant, la création de ce premier domaine ne

pourra se faire qu'en ayant au préalable spécifié que le

domaine adhérait à une nouvelle forêt.

Plus simplement, pour que la forêt existe, il lui faut

une arborescence contenant un domaine Active Directory donc, au minimum un

domaine.

Chaque forêt existe grâce à l'ensemble de

tous les contrôleurs de tous les domaines de la forêt. Ce point

signifie aussi que, finalement, un contrôleur d'un domaine donné

est "en tout premier lieu" un contrôleur de la forêt avant

d'être aussi un contrôleur d'un domaine particulier.

Bien entendu, la forêt n'est opérationnelle qu'au

travers du premier domaine installé. Ensuite, en fonction des besoins ou

des contraintes de chaque organisation, il sera possible d'y ajouter d'autres

domaines. Ces domaines pourront faire partie de l'espace de noms initial ou

d'un nouvel espace de noms par l'intermédiaire d'une nouvelle

arborescence, on peut dire aussi d'un nouvel arbre.

v ADDS : Active Directory Domain Services. Il

s'agit du composant principal qui va gérer les utilisateurs,

ordinateurs, stratégies de groupe, etc.

v ADCS : Active Directory Certificate

Services. Il s'agit du composant d'autorité de certification. Il va nous

permettre de générer des certificats de sécurité

pour nos utilisateurs et notre réseau.

v ADFS: Active Directory Federation Services.

Il s'agit du composant permettant la fédération de services entre

différents environnements Active Directory. Cela permet à une

entreprise d'établir des relations de confiance avec des partenaires

externes (fournisseurs, fabricants, etc.) afin de leur donner un accès

à certains de nos services internes de manière

contrôlée et sécurisée.

v ADLDS: Active Directory Lightweight

Directory Services (anciennement ADAM). C'est ADDS mais allégé :

seul l'annuaire est disponible. Cela est utile dans les cas où nous

avons besoin d'un accès à des données de l'Active

Directory sans avoir une autorisation de lecture totale dessus. C'est

utilisé notamment dans la passerelle d'hygiène d'Exchange (Edge).

ADLDS contiendra une copie partielle de notre Active Directory.

v ADRMS: Active Directory Rights Management

Services. Ce composant permet de gérer les droits de manière

pointue dans notre entreprise. Il ne s'agit pas des droits sur le fichier mais

sur le contenu du fichier.

3.1.4 I.1.3. La base de données

Une base de données est un ensemble d'informations qui

est organisé de manière à être facilement

accessible, géré et mis à jour. Elle est utilisée

par les organisations comme méthode de stockage, de gestion et de

récupération de l'informations (Anon., 2022).

Ø Présentation de la base de

données d'AD

La base de données d'Active Directory consiste en un

unique fichier nommé ntds.dit. Par défaut, celui-ci est

stocké dans le dossier %SYSTEMROOT%\NTDS. Ce dossier contient

également les fichiers connexes suivants :

v chk.

Il s'agit d'un fichier de points de contrôle. Les

fichiers de points de contrôle servent habituellement, dans les

systèmes de bases de données transactionnelles, à garder

la trace des entrées de fichiers journaux enregistrées dans la

base de données. Cela est utile en cas de plantage du système,

pour éviter de perdre des données.

v log.

Il existe généralement plusieurs fichiers

journaux commençant par « edb », par exemple

edb0013A.log et edb0013B.log. S'ajoutant à ceux-ci, le fichier edb.log

est le fichier journal actif. Ces fichiers sont les journaux de transactions

utilisés pour enregistrer les modifications apportées à

AD DS. Toutes les modifications sont d'abord inscrites dans un journal de

transactions, puis sont rapidement enregistrées dans la base de

données.

v edb.

Comme son nom l'indique, ce fichier est un fichier temporaire

qui assure le suivi des transactions en cours. Il est également utile

lors du compactage de la base de données.

v log et res2.log ou edbres00001.jrs et edbres00002.jrs.

Ces fichiers journaux occupent chacun 10 Mo et sont

utilisés lorsqu'il reste très peu d'espace disque sur le volume

système. Dans les anciennes versions de Windows Server, les fichiers

res1.log et res2.log sont utilisés. Depuis Windows Server 2008,

l'appellation « edbres » est employée, ainsi qu'une

nouvelle extension de fichier.jrs.

La base de données d'Active Directory s'appuie sur

le moteur de base de données Microsoft

JET développé en 1992. Microsoft Access s'appuie

également sur la technologie JET.

Depuis des années, des rumeurs ont circulé selon

lesquelles la base de données d'Active Directory serait

transférée vers SQL Server (des rumeurs similaires

ont concerné Microsoft Exchange) mais pour le moment, cela ne semble pas

probable. J'ai entendu dire de source indirecte que SQL avait été

testé comme moteur de la base de données d'AD DS, mais que

des problèmes de performance l'empêchaient de devenir la

référence en la matière.

AD DS étant une base de données à

usage unique, elle peut fonctionner efficacement avec la technologie JET (alors

que cette dernière n'est pas forcément adaptée à la

plupart des bases de données transactionnelles, qui ont souvent des

usages multiples).

Microsoft a choisi d'utiliser le modèle ISAM

(méthode d'accès séquentiel indexé) pour

l'indexation des données dans la base de données d'AD DS.

Pour travailler avec les données, y compris

transférer des données vers et hors de la base de données,

le moteur de stockage extensible (ESE) est utilisé. L'ESE

contribue à maintenir une base de données cohérente et

donc optimale, en particulier en cas de plantage du système. L'ESE,

parfois appelé JET Blue, est utilisé par d'autres

technologies qu'Active Directory, notamment Microsoft Exchange, BranchCache de

Windows Server et Microsoft Desktop Search (IT, 2022).

3.1.5 I.1.3. Environnement

En

informatique,

un environnement désigne, pour une

application,

l'ensemble des

matériels et

des

logiciels

système, dont le

système

d'exploitation, sur lesquels sont exécutés les

programmes de

l'application (Anon., 2022).

3.1.6 I.1.4. Serveur

Un serveur informatique est un dispositif

informatique (

matériel et

logiciel) qui offre

des

services à

un ou plusieurs

clients (parfois

des milliers).

Il répond automatiquement à des requêtes

provenant d'autres dispositifs informatiques (les clients), selon le principe

dit

client-serveur. Le

format des requêtes et des résultats est normalisé, se

conforme à des

protocoles

réseaux et chaque service peut être exploité par

tout client qui met en oeuvre le protocole propre à ce service (Anon.,

2014).

v Rôle d'un serveur

Un serveur est un ordinateur connecté à

internet. Son rôle est de servir, d'où le nom donné

à celui qui le demande. Ce demandeur peut être un autre serveur ou

l'ordinateur d'un utilisateur final. Les données servies peuvent

être de tout type : sons, images, textes, résultats

mathématiques.

v Client serveur

L'environnement client/serveur désigne un moyen de

communication organisé à travers un réseau et une

interface web entre plusieurs ordinateurs. "cela désigne que des

machines clientes (machines faisant partie du réseau) qui contactent un

serveur, une machine généralement très puissante en termes

de capacité d'entrée-sortie, qui leur fournit des services sur

lesquels s'exécutent des programmes, appelés des programmes

clients, s'exécutent sur des machines client "Parmi les nombreuses

applications fonctionnant dans un environnement client/serveur, cela signifie

que les machines clientes entrent en contact avec un serveur, une machine

généralement très puissante en termes de capacité

d'entrée-sortie, qui leur fournit des services.

3.1.7 I.1.5. Windows

Windows est un environnement graphique qui permet d'ouvrir et

de travailler avec plusieurs applications à la fois. Pour pouvoir

gérer le tout, chaque application se retrouve dans sa propre

fenêtre (Anon., 2022).

v Windows serveur

Windows Server est une gamme de systèmes d'exploitation

conçus spécifiquement pour les serveurs. À chaque version

de Windows Server qui est publiée correspond une version de Windows les

deux systèmes d'exploitation partagent une base de code.

Il a été lancé en avril 2003, bien que

Windows ait déjà proposé des versions serveur de ses

produits Windows NT était conçu pour les stations de travail et

les serveurs.

En raison de la nature du produit, Windows Server est

principalement utilisé dans les environnements professionnels. Le

produit permet aux utilisateurs de partager des fichiers et des services tout

en offrant aux administrateurs le contrôle des réseaux, du

stockage des données et des applications.

Windows Server se décline en trois éditions :

ü Datacenter, comme son nom l'indique, est idéale

pour les centres de données et les environnements en nuage.

ü Standard est conçu pour les environnements

physiques à petite échelle ou peu virtualisés.

ü Essential est parfaite pour les petites entreprises

comptant jusqu'à 25 utilisateurs et 50 appareils.

v Les similitudes entre Windows et Windows

Server

Étant donné que Windows et Windows Server sont

publiés en même temps, il existe de nombreuses similitudes entre

les deux, notamment parce qu'ils partagent la même base de code.

Lorsque vous utilisez Windows ou Windows Server, votre bureau

apparaît de la même manière. Vous aurez la même barre

des tâches, les mêmes icônes de bureau et le même

bouton Démarrer. Vous pouvez également exécuter un grand

nombre de fonctions identiques sur l'un ou l'autre système

d'exploitation, car les deux vous permettront d'installer un grand nombre de

logiciels et de programmes identiques.

Que vous utilisiez un système d'exploitation

spécifique au serveur ou non, vous devez toujours utiliser un

antivirus pour

protéger votre réseau.

v Les différences entre Windows et Windows

Server

A première vue, les deux systèmes se ressemblent

beaucoup. Cependant, il existe beaucoup plus de différences que de

similitudes entre les deux offres, du logiciel spécifique à

Windows Server à la tarification.

Le produit de niveau entreprise offre un matériel plus

puissant pour prendre en charge un réseau plus important. Alors que

Windows 10 Pro permet aux utilisateurs d'installer 2 To de RAM - ce que la

plupart des gens seraient loin d'utiliser sur leur appareil personnel - Windows

Server offre jusqu'à 24 To de RAM.

Pour utiliser Windows 10, vous aurez besoin d'une interface

utilisateur graphique (GUI) une interface sur votre appareil qui vous permet de

naviguer dans le système d'exploitation. Ce n'est pas le cas pour

Windows Server.

Bien que le système d'exploitation du serveur ne

nécessite pas l'utilisation d'une interface graphique, celle-ci est

toujours une option. Vous pouvez installer le produit sous deux formes Server

Core ou Desktop Experience. Windows Server vous donne la possibilité

d'installer uniquement les rôles de serveur dont vous avez besoin. Cela

offre une flexibilité à l'utilisateur, lui permettant de

gérer ses opérations de la manière qui lui convient le

mieux, et réduit l'empreinte de Windows Server.

Si vous choisissez d'exécuter Windows Server sans

interface graphique, vous pouvez gérer votre système à

distance à partir de la ligne de commande en utilisant Windows

PowerShell. Vous pouvez également utiliser un outil GUI, tel que RSAT ou

Windows Admin Center.

3.1.8 I.1.6. Les systèmes d'exploitation Windows

ü Le noyau de système d'exploitation :

Un noyau de système d'exploitation, ou simplement

noyau, ou kernel (de l'anglais), est une des parties fondamentales de certains

systèmes d'exploitation. Il gère les ressources de l'ordinateur

et permet aux différents composants matériels et logiciels de

communiquer entre eux.

En tant que partie du système d'exploitation, le noyau

fournit des mécanismes d'abstraction du matériel, notamment de la

mémoire, du (ou des) processeur(s), et des échanges

d'informations entre logiciels et périphériques matériels.

Le noyau autorise aussi diverses abstractions logicielles et facilite la

communication entre les processus.

Le noyau d'un système d'exploitation est lui-même

un logiciel, mais ne peut cependant utiliser tous les mécanismes

d'abstraction qu'il fournit aux autres logiciels. Son rôle central impose

par ailleurs des performances élevées. Cela fait du noyau la

partie la plus critique d'un système d'exploitation et rend sa

conception et sa programmation particulièrement délicates.

3.1.9 I.2. PRESENTATION DU MILIEU D'ETUDE

3.1.10 I.2.1.

APERÇU HISTORIQUE DE LA CADIMEBU

La centrale d'Approvisionnement et de Distribution des

Médicaments Essentiels de Bunia (CADIMEBU) est présente dans la

ville de Bunia depuis avril 2007. Elle est l'une des seize autres Centrales de

Distribution Régionale implantées en RD. Congo pour permettre aux

populations du pays en général et celle des Provinces de l'Ituri,

Haut-Uélé et Bas Uélé en particulier

d'accéder tant financièrement que géographiquement aux

médicaments essentiels génériques de qualité. Elle

a été créée par un consortium de neuf partenaires

locaux et nationaux.

La CADIMEBU a été créée dans le

but d'approvisionner et d'assurer la chaine de distribution des

médicaments dans les différentes régions. Celle-ci,

étant créée, s'est engagée avec l'appui de l'ONG

MEDAIR au programme d'accessibilité de 1997 à 2006 avant son

changement en CDR CADIMEBU.

En Ituri, le dépôt pharmaceutique du CME Nyakunde

qui avait autant desservi déjà en MEG les formations sanitaires

de ses 7 communautés membres au Nord-Ouest de la RDC depuis les

années 1980. La CCA-16 associera son avoir (patrimoine) provenant du

partage dans le Haut-Uele, après l'abolition de l'Union Pharmaceutique

Interconfessionnelle d'Isiro (UPCI) en 2005 à celui du

dépôt de CME Nyakunde et Medair à Bunia pour enfin

commencer la CDR CADIMEBU en 2007 et cela conformément aux exigences de

la politique pharmaceutique Nationale.

Ø Situation

géographique

La CADIMEU dans la province de l'Ituri

précisément à Bunia étant la direction

générale, elle est située dans la commune MBUNYA, Q. YAMBI

YAYA, Avenue NYARAMBE N6 en face de la salle de royaume témoin de

Jehova.

3.1.11 I.2.2.

MISSIONS, MANDAT, DEVISE, VISIONS, VALEURS, PRINCIPES

Ø Missions

La CADIMEBU étant une CDR (Centrale de Distribution

Régionale) contribue à la promotion de bonne pratique

pharmaceutique au sein des FOSAS de la région de l'Ituri, Haut-Uele et

Bas-Uele en assurant un approvisionnement de qualité des produits

pharmaceutiques accessibles financièrement, géographiquement et

culturellement à toute la population.

Ø Mandat

- Rendre disponible et accessible les médicaments

essentiels à la population de son milieu d'activité en

conformité avec la liste nationale des médicaments et aussi

appuyer les structures clientes pour qu'elles améliorent leur mode de

gestion de médicaments.

Ø Devise

La santé est votre droit mais la qualité du

médicament est notre devoir.

Ø Vision

La population de la province de l'Ituri, de Haut-Uele et de

Bas-Uele accède à une meilleure prise en charge des soins de

santé à travers l'offre permanente et suffisante des produits

pharmaceutiques de qualité.

Valeurs

Honnêteté, Intégrité, Equite,

Transparence et Dévouement

Principes

Justice, Tolérance, Travail en équipe, Esprit

d'entreprise, Professionnalisme et Neutralité

Activités

Ø Assurer l'approvisionnement régulier des Zones

de Santé en médicaments consommables de qualité à

des prix abordables,

Ø Assurer la chaine de distribution des

médicaments aux Zones de Santé et aux autres intervenants du

secteur de santé,

Ø Appuyer les efforts DPS pour la promotion de

l'utilisation rationnelle et amélioration de la gestion du

médicament.

A part ces activités, la CADIMEBU offre ses services en

matière de gestion de stock des partenaires qui ont signé un

contrat. Elle a comme partenaires et clients :

Ø Partenaires

· Ministère de la santé du niveau Central

(Kinshasa)

· Division Provinciale de la sante Ituri ; Haut et

Bas Uele

· FEDECAM (Fédération des Centrales

d'Approvisionnement en Médicaments Essentiels) de la RDC est une ASBL du

droit congolais qui regroupe toutes les centrales du pays

· MEDAIR Congo

· MEMISA Belgique

· CME Nyakunde

· SANRU

· CARITAS Congo

· EPN (Eucumucal Pharmaceutical Network)

· JMS

Ø Clients

Les Zones de santé et les hôpitaux constituent

les principaux clients de la CADIMEBU parmi lesquels on retrouve notamment les

ONGDs. Ils viennent suppléer aux efforts du Gouvernement. Pour la

CADIMEBU, il s'agit entre autres :

v MEDAIR

v MEMISA Belgique

v ULB

v MSF Suisse

v HCR

v ECT

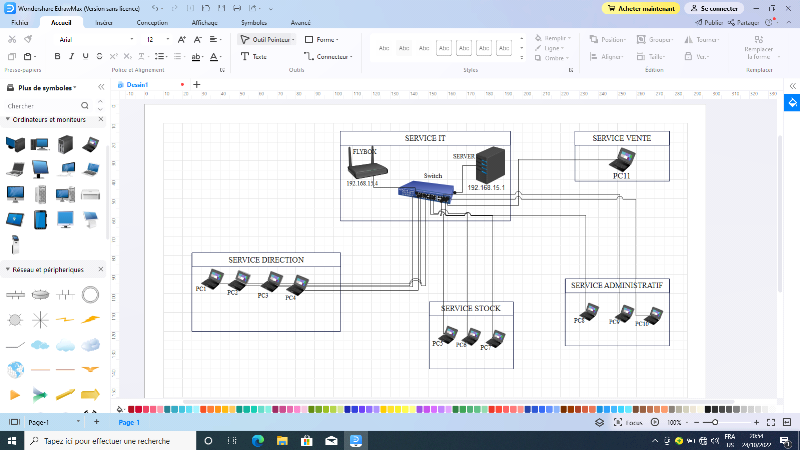

3.1.12 I.2.3. STRUCTURE ORGANISATIONNELLE

Etant donné que l'organigramme a pour rôle de

présenter la façon dont les fonctions et les tâches se

répartissent au sein d'une organisation. Celui de la CADIMEBU se

présente de la manière suivante :

Source :CADIMEBU/ Bunia

DEUXIEME CHAPITRE :

METHODOLOGIE OUTILS UTILISÉS ET ANALYSE DE L'EXISTANT

Ce chapitre est consacré à la

présentation de la méthodologie, ainsi qu'à la description

techniques et outils pour la réalisation concrète des objectifs

fixés.

3.1.13 II.1.

METHODOLOGIE

La méthodologie en tant qu'ensemble de règles et

de démarches adoptées pour conduire une recherche, si importante

dans l'histoire de la structuration des disciplines scientifiques, est cruciale

(Scribbr, 2022)

Pour mieux comprendre la solution à laquelle nous

entendons parvenir au terme de ce travail, nous avons consacré cette

partie de ce dernier à la description des différents

éléments qui seront pris en compte le fonctionnement du

dispositif à mettre en place, celui du processus d'approche

adopté et celui des phases à mettre en oeuvre pour le

développement dudit système.

3.1.14 II.1.1.

Méthode

Une méthodeest un procédé qui a pour

objectif de permettre de formaliser les étapes préliminaires du

développement d'un système afin de rendre ce développement

plus fidèle aux besoins du client. Pour ce faire, on part d'un

énoncé informel (le besoin tel qu'il est exprimé par le

client, complété par des recherches d'informations auprès

des experts du domaine fonctionnel, comme les futurs utilisateurs d'un

logiciel), ainsi que de l'analyse de l'existant éventuel

c'est-à-dire la manière dont les processus à traiter par

le système se déroulent actuellement chez le client

(Wikipédia, 2022).

Une méthode est un ensemble ordonné de

manière logique de principes, de règles, d'étapes, qui

constitue un moyen pour parvenir à un résultat (Larousse,

2022)

Une méthode d'analyse et de conception est un

procédé qui a pour objectif de permettre de formaliser les

étapes préliminaires du développement d'un système

afin de rendre ce développement plus fidèle aux besoins du client

(MASIVI, 2022).

À l'heure actuelle l'analyse et conception des

systèmes d'information s'oriente principalement à deux tendances

: d'une part elle s'oriente en approche orientée objet d'autre part en

approche fonctionnelle (SAMUEL, 2022).

Pour ce faire nous nous concentrerons sur l'analyse

orientée objet, en programmation orientée objet, une

méthode est une routine membre d'une classe. Une méthode peut

être : une méthode d'instance, n'agissant que sur un seul objet

à la fois ; une méthode statique ou méthode de classe,

indépendante de toute instance de la classe (objet) (Wikipédia,

2022).

Dans ce labeur, nous utiliserons la méthode UP (Unified

Process) qui est un processus de développement.Il possède les

caractéristiques suivantes : itératif et incrémental,

pilotés par les cas d'utilisation, centré sur l'architecture et

associé au langage de modélisation UML (Unified Modeling

Language). Ce langage de modélisation graphique est utilisé pour

la programmation orientée objet, bien qu'il conserve toujours la

qualité d'un langage de modélisation simple et non d'une

méthode scientifique.

3.1.15 II.1.3.

Technique

Elle est un ensemble des procédés fondés

sur la connaissance scientifique, employés à la production,

à la communication et s'applique dans des différents domaines de

recherche pour soutenir la méthode choisie. La technique reste un outil

indispensable de meilleure application de la méthode.

Pour la réalisation de tous les travaux scientifiques,

certaines techniques sont des moyens possibles pour son exécution et

c'est ainsi que nous avons utilisé certaines techniques au cours de la

recherche qui fait l'objet même de ce travail ; voici comment nous les

avons utilisées :

Ø Technique documentaire ;

Ø Techniques d'interview ;

Ø Technique d'observation.

a. Technique documentaire

Selon Patrick EVELE, la technique documentaire consiste en une

fouille systématique de tout ce qui est écrit ayant une liaison

avec le domaine de recherche. Elle nous a permis de faire une collection de

documents afin d'y faire une analyse minutieuse, nous avons eu a

consulté les différents livres, mémoires, thèses,

notes de cours et le site web auxquels nous avons abondamment fait recours en

cas de difficultés.

b. Technique d'interview

Elle est une technique de recherche qui consiste à

faire recours à des entretiens au cours des quels le chercheur interroge

des personnes qui lui fournissent des informations relatives au sujet de sa

recherche. Elle nous a permis de recueillir des informations, au sens le plus

riche, auprès des responsables de la CADIMEBU.

c. Technique d'observation

La technique de l'observation permet d'expliquer un

phénomène à travers la description de comportements, de

situations et de faits. Pour y parvenir scientifiquement, la description de

l'observation doit être fidèle à la situation réelle

et il est important de faire des rapports systématiques (Claude,

2019). Cette technique se rapporte à ce qu'un personnel a vu sur

terrain.

3.1.16 II.1.4.Les

outils utilisés

Ici nous tacherons à présenter les outils dont

nous avons utilisé pour concrétiser notre travail sur le plan

logiciel que matériels.

a. Sur le plan matériel

ü Un ordinateur serveur

Etant matériel, nous avons utilisé un ordinateur

de la marque LenovoThinkpad d'une capacité de 500Gigabytes, de la

mémoire RAM de 8Gigabyte ayant un microprocesseur de type core I7 qui

est utilisé comme serveur. Pour l'exécution de ce projet, nous

avons préféré utiliser un ordinateur laptop.

ü Un routeur TPLINK

Le TPLINK est un routeur sans fil Gigabit

proposant 4 ports Ethernet et un port pour le WAN.

ü Un ordinateur client

Pour le client, il peut utiliser un ordinateur de la marque

Toshiba pour se connecter au serveur, il est à savoir que les

ordinateurs peuvent être autant pour que plusieurs clients se servent

bien.

ü Cable Ethernet

Le câble torsadé est celui que nous avons

utilisé pour interconnecter nos différents équipements sur

notre réseau local.

b. Sur le plan logiciel

ü Le logiciel MS Visio : pour la

modélisation

ü Edraw Network Diagram : pour la

modélisation

ü Ms Windows server 2012 : pour la configuration de

serveur

ü Ms Windows server 2016 : pour la migration de

l'active directory.

II.2. LANCEMENT DE

PROJET

a. Cadrage de

projet

Notre travail se rédige au sein de centre de CADIMEBU

dont nous ferons la migration de l'active directory de Windows server 2012

à Windows server 2016 afin d'améliorer les services et essayer de

mettre à niveau les services de contrôleur de domaine avec les

nouveaux matériels pour la compatibilité de

fonctionnalité.

b. Etude

d'opportunité et de faisabilité

i. Etude d'opportunité

Quant à ce stade, le projet peut être opportun

s'il atteint les besoins informatiques de l'organisation ou s'il résout

le problème technique ou organisationnel de l'entreprise. C'est pour

cela vu nos observations, nous pensons que les moyens et les matériels

mis à la disposition de l'entreprise seront bien

sécurisés.

ii. Etude de faisabilité

À propos de la faisabilité de notre projet, nous

explorerons à répondre aux questions suivantes : Le projet est-il

faisable en termes de main d'oeuvre, de matériaux, de logiciels, de

structure et de contraintes de temps ?

c. Atouts

ü Atout humain

Le centre de CADIMEBU, compte 23 personnel dont la

moitié de grand poste occupe une personne ayant au moins un grade de

graduat, quant au cadre du domaine informatique il dispose une personne capable

de gérer le nouveau système que nous voulons mettre en place et

de faire la maintenance en cas nécessité.

ü Atout matériel

Sur le plan matériel, le centre de CADIMEBU dispose de

matériels nécessaires permettant le bon fonctionnement du

système et nous pensons que ces matériels nous aiderontpour la

mise en oeuvre de notre solution.

ü Atouts Temporels

Nous supposons que le temps qui nous est accordé est

suffisamment pour la réalisation de ce projet. Pour achever à

notre projet d'une manière parfaite, la période allant d'avril

à septembre 2022 a couvert la réalisation de ce travail.

d. Analyse du parc

informatique

Le tableau ci-dessous nous aidera à représenter

les matériels existant au centre, dont il nous détaillera nombre

de matériel, nom de matériel, marque et la

spécification.

|

Nombre

|

Nom de matériel

|

Marque

|

Spécification

|

|

+++

|

Ordinateurs

|

Hp, dell, Acer, Lenovo etc.

|

|

|

4

|

Imprimante

|

Hp, Hplaserjet PRO, EPSON

|

MFP M428

|

|

2

|

Disque dur

|

Tore jet/Transcend

|

HDD 500Gb

|

|

5

|

Télévision

|

LG & Star x

|

|

|

1

|

Modem

|

I-direx

|

200316

|

|

1

|

Moniteur

|

Ecran

|

-

|

|

1

|

Routeur

|

Linksys

|

EA6350

|

|

1

|

Routeur Orange

|

Fly box

|

i-mei863442041913

|

|

1

|

Scanner

|

Canon Scan

|

Lide

|

|

2

|

Stabilisateur

|

GOLD STAR,NIVA

|

GVR-10K Power 10KVA, FDU-2500

|

|

1

|

Switch

|

Switch 24 ports

|

|

|

1

|

Tablette

|

SAMSUNG

|

|

|

2

|

Téléphone

|

Binatone

|

IMEI-359475050370387, IMEI-359475050370056

|

|

3

|

Projecteur

|

Acer, Sony

|

|

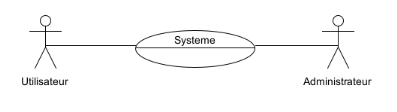

e. ARCHITECTURE

EXISTANT

Figure 3. architecture

existant

LEGENDE

ü PC1: Directeur Technique

ü P: RAF

ü PC3: Directeur

ü PC4: Secrétaire directeur

ü PC5: Assistant Logisticien Magasin

ü PC6:

Réceptionmédicament

ü PC7: Chef Service Dépôt

ü PC8: Ass. Administrateur

Logisticien

ü PC9: Caissier

ü PC10: Comptable

ü PC11: Vente

ü Server: Windows Server 2012

ü Flybox: Routeur Orange

f. Etude de

l'existant

Une bonne compréhension de l'environnement informatique

permet de déterminer la portée du projet et la solution à

adapter. Il est essentiel d'avoir des informations précises sur

l'infrastructure du réseau et les problèmes qui affectent le

fonctionnement de ce système. En fait, les informations que nous

collectons dans notre environnement d'étude une grande partie de notre

résolution menant au développement d'un bon système pour

future opération

g. Diagnostic de

l'existant

En prévision d'une orientation stratégique de

l'entreprise et avant de déterminer des actions d'amélioration

à mener, il est indispensable de procéder à une minutieuse

et complète analyse de l'existant. C'est pourquoi le diagnostic est le

premier jalon du processus stratégique. Il consiste à

réaliser une analyse détaillée pour mettre en

lumière les forces et faiblesses de l'entreprise. Dans notre cadre, les

infrastructures sont bonnes sauf qu'il y a juste le souci de l'obsolescence de

l'active directory, l'incompatibilité de matériels,

problème de contrôle d'accès aux ressources.

h. Proposition de

solution

Chaque problème rencontré fait l'objet de

propositions d'actions concrètes soit dans un but correctif, soit pour

infléchir ou renforcer certaines dispositions, c'est ainsi que nous

avions pris le temps d'analyser le système existant de centre de

CADIMEBU, nous nous sommes dit qu'il est dynamique quant aux infrastructures.

De ce fait, nous voulons apporter une version supérieure de serveur qui

est à jour pour pallier aux problèmes de l'obsolescence et de

l'incompatibilité de matériels avec les outils.

3.1.17 II.3.

MODELISATION

Dans la conception d'un

système

d'information, la modélisation des données est

l'analyse et la conception de l'

information contenue

dans le système afin de représenter la structure de ces

informations et de structurer le stockage et les traitements informatiques

(WIKIPEDIA, s.d.).

L'ingénierie logicielle en entreprise a

considérablement évolué ces dernières

années. De la construction de logiciels spécifiques, on est

passé à l'implémentation de progiciels, et l'informatique

est devenue une activité de support, plus ou moins externalisée.

Cette externalisation d'activité de support va jusqu'à conduire

l'entreprise à ne plus s'occuper de son système d'information.

C'est ainsi que dans notre travail, nous avons choisi le langage de

modélisation UML est l'acronyme anglais pour « Unified Modeling

Langage », traduit par « Langage de modélisation unifié

» est un langage visuel constitué d'un ensemble de schémas,

appelés diagrammes, qui donnent chacun une version différente du

projet à traiter. (CLAVE, 2016).

3.1.18 II.3.1. TYPE

DE MODELISATION

Le langage de modélisation UML est destiné

à fournir aux architectes système, ingénieurs et

développeurs logiciels des outils d'analyse, de conception et

d'implémentation de systèmes, ceux-ci sont des diagrammes qu'UML

repartit en deux familles dont :

Ø Les diagrammes structuraux qui sont destinés

à décrire les éléments ;

Ø Les diagrammes comportementaux qui sont

destinés à décrire le comportement des

éléments, autrement dit d'en avoir une vision dynamique,

statistique et fonctionnelle.

Dans notre labeur, nous nous sommes servis de trois types de

modélisations qui nous a permis d'analyse notre système, dont

nous citerons : modélisation fonctionnelle, statistique et

dynamique.

ü Modélisation fonctionnelle

Cette modélisation nous a permis d'illustre les

différents cas d'utilisation et les différents acteurs. Les cas

d'utilisation décrivent sous forme d'action et de réactions, le

comportement d'un système du point de vue de l'utilisateur. L'ensemble

de fonctionnalités du système est déterminé en

examinant les besoins de chaque acteur, exprimés sous forme de famille

d'interactions dans les cas d'utilisation.

ü Modélisation statistique

A ce point, nous avons donné une représentation

statique du système que nous allons développer. Ce modèle

UML a saisi la structure statique du système, les relations entre les

objets dans le système, les attributs et les opérations qui

caractérisent chaque classe d'objets.

ü Modélisation dynamique

Elle est destinée à montrer comment les acteurs

utilisent la solution, coordonnent leurs taches (réalisent leur

métier) pour arriver à un résultat tangible. La

modélisation dynamique montre le fonctionnement du système

lorsque les utilisateurs exercent leur métier. Elle permet de montrer

les changements qui s'opèrent dans le système. Ces changements

sont perçus dans les valeurs des attributs des objets des

différentes classes. En effet, si au cours de sa vie un objet doit

changer les valeurs de ces attributs ou doit changer des comportements, on dit

qu'il change de temps.

3.1.19 II.3.2.

Présentation des acteurs

Un acteur est une

entité qui

définit le rôle joué par un utilisateur ou par un

système qui interagit avec le système modélisé. Il

est aussi défini comme celui qui interagisse directement au

système étant une entité externe qui peut être soit

un dispositif matériel ou autre système qui, interagie

directement avec le système étudié. Il peut consulter ou

modifier directement l'état du système en émettant ou en

recevant des messages susceptibles d'être porteur de données.

C'est ainsi que dans notre système nous retrouvons deux acteurs qui

sont : administrateur et l'utilisateur.

Ø Administrateur : L'administrateur réseau

assure la maintenance et le bon fonctionnement d'une infrastructure

réseau au sein d'une entreprise. Au quotidien, il prend connaissance des

incidents survenus à des utilisateurs, et leur apporte une solution

Ø Utilisateur : En informatique, le terme

utilisateur est employé pour désigner une personne qui utilise un

système informatisé mais qui n'est pas nécessairement

informaticien. L'utilisateur peut aussi être une machine automatique

pouvant disposer de différents degrés d'autonomie(Anon.,

2022).

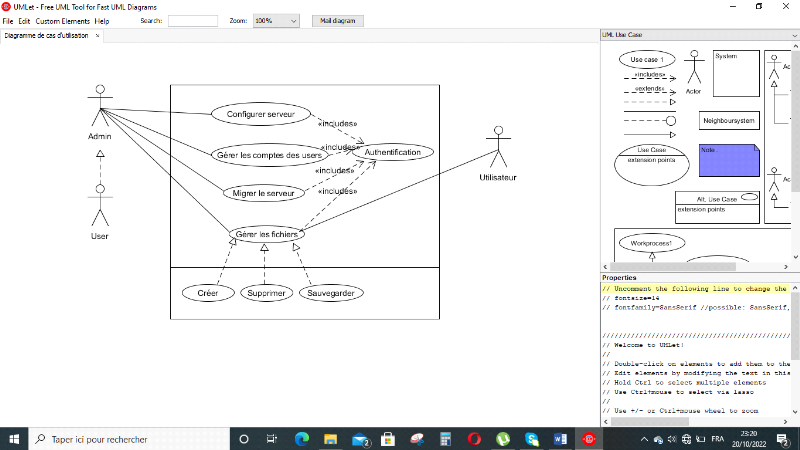

3.1.20 II.3.3. La

spécification des exigences

Ici le système est considéré comme une

boite noire en ne détaillant pas ce que fera ce système, cette

phase de spécification des exigences est un accord ou un compromis entre

les utilisateurs et l'informaticien en termes de besoins du nouveau

système sur un diagramme de cas d'utilisation qui forme également

une spécification entre ces derniers(MASIVI, 2022).

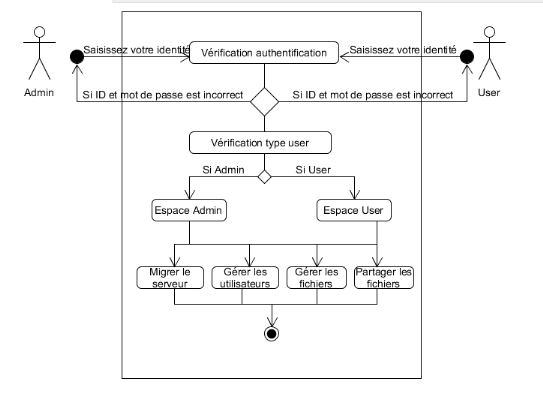

Figure 4. Spécification

des exigences

3.1.21 II.3.4.

Présentation de cas d'utilisation

ü L'administrateur ou l'utilisateur doit s'authentifier

pour accéder au système, tout en donnant le nom et le mot de

passe ;

ü Dès que le nom et le mot de passe saisie par

l'administrateur ou utilisateur est donné, alors le système

vérifie l'authentification et valide.

ü Dès que l'authentification saisie est

validée alors l'administrateur ou l'utilisateur peut effectuer la

tâche qui lui est appropriée ;

3.1.22 II.3.5.

Diagramme de cas d'utilisation

3.1.23 II.3.6.

Description textuelle de cas d'utilisation « configurer le

serveur »

|

Description textuelle de cas d'utilisateur "Configurer

serveur"

|

|

Acteur : Administrateur

Objectif : Permettre à l'administrateur de configurer

le serveur

Acteur principal : Administrateur

Responsable: Justin ASIMWE

|

|

Précondition :

Ici l'administrateur doit accéder au système

pour configurer et il a tous les droits

Scénario normal :

1. Accéder au système

2. Configurer les services de serveurs et les certificats

3. Créer le domaine de service

Scénario alternatif :

1. S'il y a une erreur dans la configuration post installation

l'administrateur devra contrôler et refaire ou redémarrer le

système

|

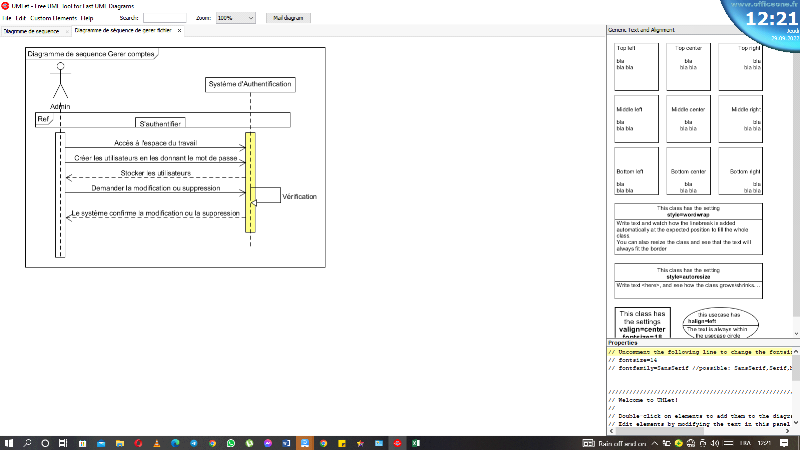

3.1.24 II.3.7.

Description textuelle de cas d'utilisation « Gérer les comptes

utilisateurs »

|

Description textuelle de cas d'utilisateur "

Gérer les comptes utilisateurs "

|

|

Acteur : Administrateur

Objectif : Permettre à l'administrateur de gérer

les utilisateurs afin de leur permettre d'accéder aux taches qui leurs

sont confiées"

Acteur principal : Administrateur

Responsable: Justin ASIMWE

|

|

Précondition :

L'administrateur se connecte au système avec tous les

droits de lire, modifier et supprimer

Scénario normal :

1. Accès au système

2. S'authentifier

3. L'administrateur créer les utilisateurs et

les groupes des utilisateurs.

Scénario alternatif :

III. Si l'utilisateur n'existe pas, l'administrateur devra lui

créer et lui attribuer le mot de passe

IV. L'administrateur peut supprimer ou modifier un utilisateur

existant au cas d'un nouvel utilisateur ou mot de passe

|

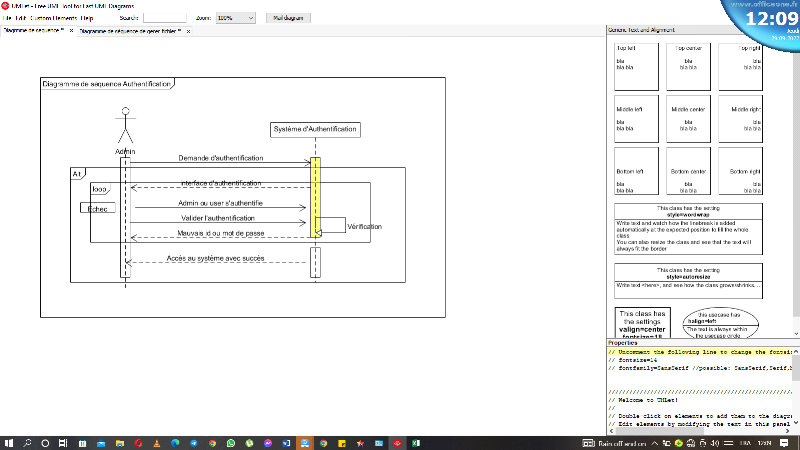

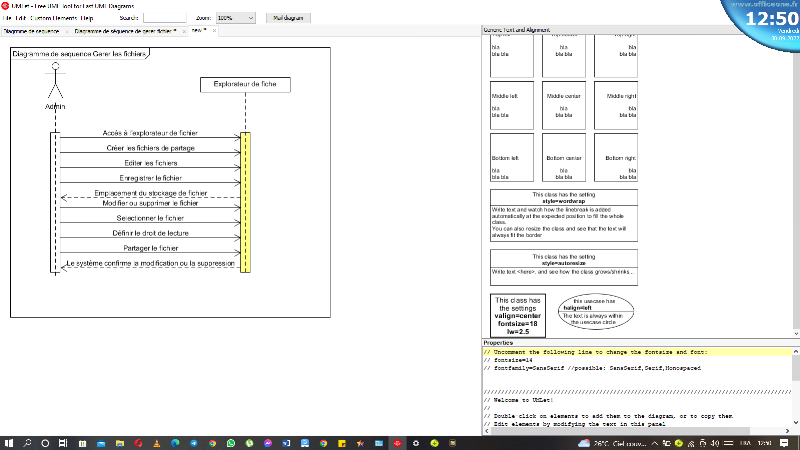

3.1.25 II.3.8.

Description textuelle de cas d'utilisation

« Authentification »

|

Description textuelle de cas d'utilisateur

"Authentification "

|

|

Acteur principal : Administrateur

Objectif : Permettre à l'administrateur et

l'utilisateur à accéder chacun dans son compte

Acteur Secondaire : Utilisateur

Responsable: Justin ASIMWE

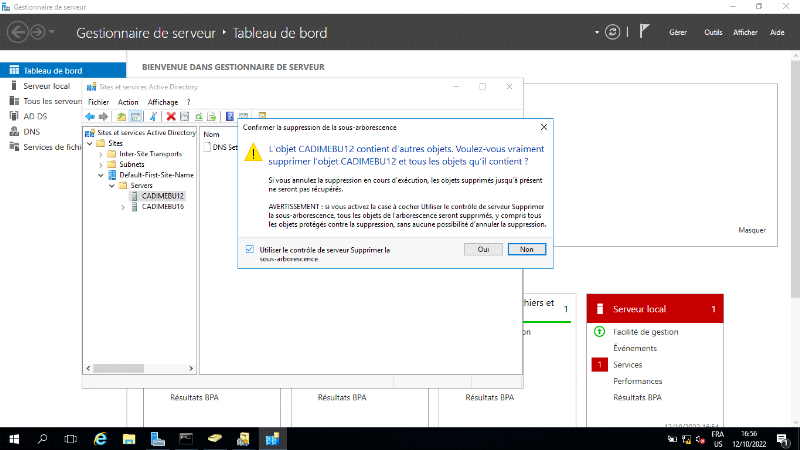

|