3.6.2.1 Définition des règles pour la

détection

Les règles de Snort sont décrites dans un langage

simple et suivent le schéma suivant: L'entête de

règle qui contient:

· l'action de la règle (la réaction de

Snort);

· le protocole qui est utilisé pour la transmission

des données (snort en considère trois : TCP, UDP et ICMP);

· les adresses IP source et destination et leur masque;

· les ports source et destination sur lesquels il faudra

vérifier les paquets. Les options de la règle (entre

parenthèse) comprennent:

· le message d'alerte;

· les conditions qui déterminent l'envoi de l'alerte

en fonction du paquet inspecté.

L'exemple de règle suivant est simple et permet de

détecter les tentatives de login sous l'utilisateur root, pour le

protocole ftp (port 21) :

alert tcp any any -> 192.168..0/24 21 (content: "USER root";

nocase; msg : "Tentative d'accès au FTP pour l'utilisateur root";)

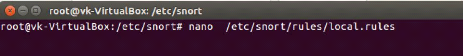

Pour ajouter des régles il suffit d'utilIser la commande

suivante:

FIGURE 3.20 - Ouverture de fichiers d'ajout des régles

de Snort

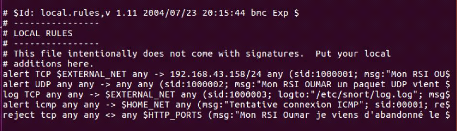

Dans notre cas, pour la création des règles, nous

avons utilisé le fichier local.rules pour

définir les règles

Chapitre 3. Implémentation de la solution 3.6.

Installation et configuration d'un IDS Snort

36

FIGURE 3.21 - Fichier locale.rules

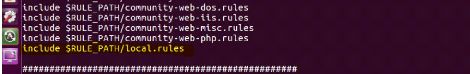

Ainsi, nous devons ajouter au niveau de la section «

include» du fichier snort.conf la ligne suivante pour indiquer à

Snort de prendre en considération les nouvelles règles.

FIGURE 3.22 - Ajout au niveau de la section include

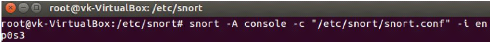

Lancement de la commande d'analyse de Snort en temps

réel des différents paquets transitant dans le réseau et

de spécifier le mode de sortie d'affichage des messages d'alertes, par

exemple avec la commande suivante, on indique que les messages sont directement

affichés sur le terminal.

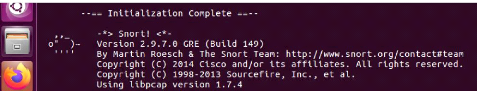

Après validation de la commande, Snort est prêt

à analyser les échanges au sein du réseau.

FIGURE 3.23 - Lancement de Snort

3.6.2.2 Test de fonctionnement de Snort

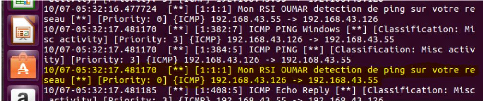

Il suffit de lancer la commande Ping sur l'adresse IP de la

machine sur laquelle nous avons installé Snort. La figure

3.23 montre la détection de la commande ping par Snort.

Chapitre 3. Implémentation de la solution 3.6.

Installation et configuration d'un IDS Snort

FIGURE 3.24 - Détection de ping

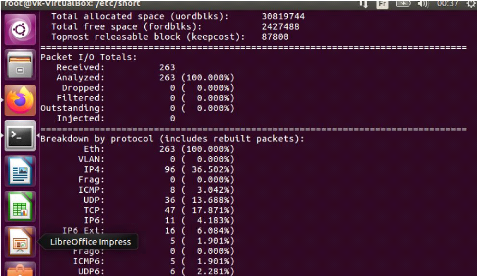

La Figure 3.25 montre le résultat

statistique d'analyse de Snort sur le réseau. Ici, nous avons

Received :263 donc 263 paquets reçus et analyser par

Snort. On peut aussi voir les différents protocoles utiliser avec leurs

statistiques.

FIGURE 3.25 - Interface de supervision du réseau

3.6.3 Détection d'attaques par Snort

· Détection d'attaque SIP DoS

C'est une attaque DoS qui peut être directement

dirigée contre les utilisateurs finaux ou les dispositifs tels que les

téléphones IP, les routeurs et les proxys SIP, ou contre les

serveurs concernés par le processus, en utilisant le mécanisme du

protocole SIP ou d'autres techniques.

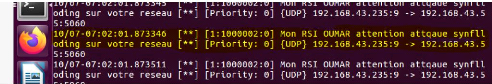

FIGURE 3.26 - Détection d'attaque SIP Dos

37

·

Chapitre 3. Implémentation de la solution 3.6.

Installation et configuration d'un IDS Snort

38

Détection d'attaque SYN Flood

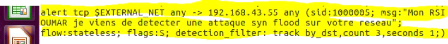

Pour la détection de cette attaque, nous avons

créé notre propre règle de base dans le fichier

lo-cal.rules. Notre règle permet à Snort de

détecter tous les paquets de demande de connexion vers la cible. Dans

notre cas, les critères de ces paquets sont:

- Paquets de type TCP

- Provenant de n'importe quelle source

- À destination de la cible 192.168.43.55 et n'importe

quelle port

- Paquets vérifiés quelque soit l'état de la

connexion (flow : stateless)

- Paquets dont le flag SYN est positionné (flags : S)

FIGURE 3.27 - Fichier local.rules

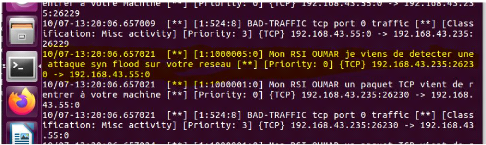

FIGURE 3.28 - Détection d'attaque SYN Flood

|