Chapitre 2. Les systèmes de détection d'intrusion

2.3. Système de détection d'intrusion pour la VoIP

24

Conclusion

Les systèmes de détection d'intrusion sont

actuellement des produits employés et aboutis pour intervenir dans la

detéction d'intrusion. Ils continuent d'évoluer pour

répondre aux exigences technologiques du moment mais malgré les

nouvelles attaques, ils ont des fonctionnalités capables de satisfaire

les besoins de tous types d'utilisateurs. Néanmoins, comme tous les

outils techniques, ils ont des limites que seule une analyse humaine peut

compenser. Un peu comme les Firewalls, les IDS deviennent chaque jour meilleurs

grâce à l'expérience acquise avec le temps mais ils

deviennent aussi de plus en plus sensibles aux problèmes de

configuration et de paramétrage.

Nous décrivons dans le chapitre suivant

l'implémentation de ce travail suivi des captures d'écran.

Chapitre3

Implémentation de la solution

Introduction

Après avoir présenté la partie

réservée à l'étude générale sur la

VoIP et la présentation des systèmes IDS, nous

présenterons la phase de réalisation de notre projet. Dans une

première étape on va passer à la configuration de notre

serveur VoIP. En deuxième étape nous allons présenter un

test de pénétration effectué sur le réseau. Et en

troisième étape, on va présenter la sécurisation et

répondre au besoin de sécurité de VoIP avec notre solution

IDS (Snort) proposée.

3.1 Environnement de travail

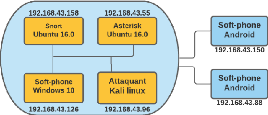

La figure 3.1 présente

l'environnement de travail avec les différentes machines

installées et leur adressage IP.

25

FIGURE 3.1 - Environnement de travail

Chapitre 3. Implémentation de la solution 3.2.

Architecture du réseau d'étude

26

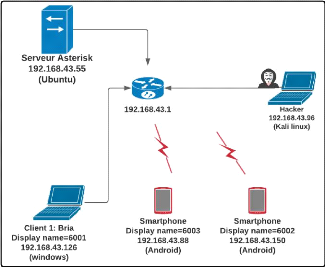

3.2 Architecture du réseau d'étude

FIGURE 3.2 - Architecture du réseau d'étude

3.3 Les tâches réalisées

Au cours de l'implémentation de notre projet, nous avons

eu à réaliser les tâches suivantes:

· Préparation de l'environnement de travail avec

l'installation d'Oracle VM VirtualBox

· Installation, configuration et intégration du

serveur Asterisk sous Ubuntu 16.04

· Installation et lancement des appels avec Softphone

MizuDroid sous Android et Bria sous

Windows 10

· Installation, lancement des attaques et analyse des

paquets avec Wireshark sous Kali Linux

· Installation, configuration et détection des

attaques avec Snort sous Ubuntu 20.0 La figure

3.1 présente l'environnement de travail avec les

différentes machines installées

|