|

INTRODUCTION GENERALE

Les technologies de l'information et de la communication

représentent une révolution importante, elle apporte le

rapprochement de la distance.

Ces technologies de l'information et de la communication sont

nombreuses entre autre la messagerie électronique qui est parmi les

services les plus sollicités et les plus demandés dans les

entreprises et les institutions de nos jours car elle optimise la

communication, assez facile à utiliser et elle est gratuite et aussi

plus développée, ce qui la rend indispensable.

Dans le cadre de préparation, de notre travail de fin

de cycle, nous avons opté pour le sujet « La mise en place

d'une solution de messagerie électronique », enfin de pallier aux

problèmes de l'échange d'informations au sein de la Caisse

Nationale de Sécurité sociale où nous avons

effectué notre recherche.

Ces problèmes sont souvent liés par les moyens

de communication utilisés. Dans le but de faciliter leurs tâches,

nous leur avons suggéré une solution.

1. PROBLEMATIQUE

Toute entreprise quelle que soit sa taille ou sa nature, a des

objectifs bien définis surtout quand elle est dotée d'un

système informatique et ces machines sont en réseau informatique

avec ou sans connexion internet. Certes, l'établissement dispose d'un

réseau informatique qui possède des bons équipements

informatiques bien installés.

Par conséquent, toutes les communications de

l'entreprise entre autres les échanges des données sensibles, les

envoient des documents, les échanges entre les agents en utilisant les

mails.

Malgré, toutes les communications se passent en

utilisant les adresses électroniques publiques ce qui est par ailleurs

très déconcertant.

Rappelons-nous, le 24 décembre 2018, au lendemain de la

date des élections générales, le gouvernement Congolais a

fait soumettre aux opérateurs de la téléphonie mobile qui

couvrent l'ensemble du pays une coupure de l'internet. À fin, pour que

l'entreprise ne subisse plus ce genre de situation aberrante. Face à

cette inconscience dérangeante, posons-nous la questions suivante:

? En cas d'interruption de l'Internet, quelle est la solution

alternative, qu'on pourrait proposée à l'entreprise pour que les

communications entre agents restent opérationnelles?

? Quelle garantie de sécurités données

aux professionnelles en vue de préserver la confidentialité des

utilisateurs?

2. HYPOTHESE

Selon RONGERE P., l'hypothèse est une proposition des

réponses aux questions posées au niveau de la

problématique.

Notre étude d'opportunité sur l'apport que nous

aimerions apporter aux problèmes précédemment

posés1(*), nous avons

opté pour les mécanismes ci-après: Nous pensons qu'en

rendant le système des communications de l'entreprise autonome, de sorte

qu'en ajoutant une solution informatique telle que la messagerie

électronique serait-ce un meilleur atout pour optimiser la communication

entre les entités (divisions et bureaux) de l'entreprise.

3. CHOIX ET INTERET DU SUJET

Il est demandé à tout étudiant finaliste

d'un cycle académique de présenter un travail scientifique en

rapport avec sa filière. Si grand était notre

intérêt de porter notre étude sur la messagerie

électronique.

Le choix de ce sujet se traduit par le souci de contribuer aux

résultats escomptés par l'administration centrale de la caisse

nationale de sécurité sociale dans le domaine de les NTIC.

Vu l'objectif que l'entreprise a et l'estime qu'on lui

accorde, nous avons jugé bon de porter notre choix sur ce sujet qui

s'intitule : « Mise en place d'une solution de la messagerie

électronique dans une entreprise afin de faire profiter à

l'entreprise cette étude et au monde scientifique nos connaissances

acquises durant notre parcours universitaire.

4. DELIMITATION DU SUJET

Il est affirmé qu'un travail scientifique, pour

être bien précis, doit être délimité. Raison

pour laquelle, nous n'allons pas aborder toutes les questions liées

à la conception de la messagerie électronique car elles

paraissent une matière très complexe. Ainsi, nous avons

pensé limiter notre étude par rapport au contenu, à

l'espace et au temps.

?? Délimitation temporaire

Ce travail est le fruit de recherches menées au sein de

la Caisse Nationale de Sécurité Sociale durant la période

allant de mars 2021 à Octobre 2021.

?? Délimitation spatiale

Nous avons effectué nos recherches plus

précisément dans le Département Informatique, au sein de

la Caisse Nationale de Sécurité sociale.

5. MÉTHODES ET TECHNIQUES

UTILISEES2(*)

Tout chercheur se focalise sur une méthode susceptible

de l'orienter à atteindre son objectif au problème qu'il

étudie dans son travail ; en d'autres termes, les méthodes sont

des voies qui permettent au chercheur d'atteindre l'explication du

phénomène à étudier.

En d'autres termes, une méthode est la mise en oeuvre

d'un certain nombre d'étapes (méthodologiques), une

démarche, des principes, des outils (traces, papiers

standardisés, matériels informatiques, un vocabulaire, etc.).

Pour recueillir les informations ayant servi à l'élaboration de

ce travail, nous avons fait recours aux méthodes et techniques.

?? Méthode : C'est un ensemble

des démarches raisonnées suivies pour parvenir à un

but.

?? Technique : C'est un ensemble

d'instruments ou d'outils qu'utilise la méthode enfin de réaliser

un travail scientifique.

Comme méthode nous avons utilisées:

? Méthode historique: Elle consiste

à étudier le passé d'une entreprise pour mieux cerner sa

situation actuelle afin de mieux préparer son évolution

future;

? Méthode analytique: Elle nous a

permis d'analyser en détail les composants du système existant.

Elle consiste à décomposer les éléments du

système existant enfin de le définir, les analyser et d'en

dégager les spécificités auxquelles le nouveau

système fera face ;

? Méthode descriptive: Par cette

méthode, certains principes et concepts ont été

décrits tout simplement sans commentaire;

Comme technique nous avons procédé:

? Technique d'observation: Elle consiste

à faire une analyse personnelle après avoir observé et

palpé les fonctionnements du système d'information. Grâce

à cette dernière, nous sommes descendus personnellement sur

terrain pour assimiler ce que font les acteurs pour comprendre et tirer les

conséquences ;

? Technique d'interview: Elle consiste

à interroger en vue d'avoir des points de vue avec les différents

employés du service qui nous a intéressé pour

acquérir les informations dont on a besoin. Cette technique nous a

permis d'obtenir les renseignements sur l'étude de l'existant, par un

jeu des questions réponses ;

? Technique documentaire: Elle a permis de

consulter divers documents pour mieux appréhender les activités

qui se déroulent dans le département Informatique.

6. DIFFICULTÉS

RENCONTRÉES

Notre étude a été menée au sein de

la Caisse Nationale de Sécurité Sociale, nous nous sommes

butés face à quelques difficultés à savoir:

?? Face à la situation de la pandémie de la

Covid-19 qui frappe le monde et la RDC en particulier, il a été

difficile de collecter bien les informations car l'accès dans le

bâtiment était un problème pour les gens venant de

l'extérieur et le personnel travaillait à minima parce que les

effectifs dans le bureau était réduit.

?? Pour collecter des données nous avons fait des

aller-retours pendant au moins une semaine pour obtenir le rendez-vous avec le

chef du département Informatique.

7. SUBDIVISION DU TRAVAIL

Vu la grandeur du sujet que nous avons abordé, notre

travail sera subdivisé en quatre grands chapitres que nous allons

développer dans les lignes ci-dessous.

Les chapitres qui constituent notre travail sont :

?? CHAPITRE 1 : LES GENERALITES SUR LES RÉSEAUX

INFORMATIQUE ;

?? CHAPITRE 2 : ETUDE DESCRIPTIVE DE LA MESSAGERIE

ÉLECTRONIQUE ;

?? CHAPITRE 3 : ETUDE DU SITE;

?? CHAPITRE 4 : MISE EN PLACE DU SYSTÈME.

CHAPITRE 1.

GENERALITES SUR LES RÉSEAUX INFORMATIQUES

I.1. Introduction

Actuellement, le réseau informatique occupe une place

assez grande dans le coeur des tous systèmes d'information, les

entreprises, les industries ou les institutions.

I.2. DÉFINITION

Un réseau informatique est un ensemble d'entités

reliées entre eux qui échangent des informations. À ceci

près qu'outre des ordinateurs, un réseau peut aussi contenir des

équipements spécialisés, comme des hubs, des routeurs, et

bien d'autres équipements que nous aborderons dans ce chapitre.

Dans les grandes lignes, un réseau est

intégralement composé d'équipements informatiques

(ordinateurs et matériel réseau) et de liaisons

point-à-point qui relient deux équipements entre eux.

Mais tous les réseaux sont très

différents les uns des autres. Il y a de nombreuses manières

d'organiser les liaisons et ordinateurs d'un réseau, des milliers de

manières de gérer les transferts d'informations sur le

réseau.

Pour simplifier le propos, on peut quand même classer

les réseaux suivant plusieurs critères. Dans ce qui suit, nous

allons voir comment on classe les réseaux suivant leur taille et leur

étendue géographique, mais aussi suivant ce à quoi servent

les ordinateurs du réseau.3(*)

I.2. TYPES DES

RÉSEAUX

Il existe plusieurs types de réseaux informatiques

selon plusieurs paramètres ou découpages tels que les champs

d'actions, les étendues géographiques, les fonctionnements, selon

l'étendue géographique, les plus connues et (LAN, MAN et WAN).

I.2.1. Réseau LAN

L'acronyme anglais LAN (Local Area Network), Il s'agit d'un

ensemble d'ordinateurs appartenant à une même organisation et

reliés entre eux dans une petite aire géographique par un

réseau, souvent à l'aide d'une même technologie (la plus

répandue étant Ethernet).

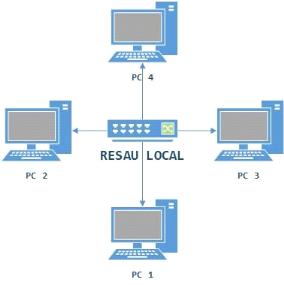

Fig.I.1. Réseau LAN

I.2.1. Réseau MAN

L'acronyme anglais MAN (Metropolitain Area Network), un est

réseau d'interconnecter des utilisateurs et des ressources informatiques

dans une zone ou une région géographique plus grande que celle

couverte par un réseau local, même vaste, mais plus petite que

celle couverte par un réseau étendu. Le terme s'applique à

l'interconnexion de réseaux à l'échelle d'une ville pour

former un réseau unique élargi (qui peut alors également

proposer une connexion efficace à un WAN). Il désigne

également l'interconnexion de plusieurs réseaux locaux au moyen

de lignes de base, dites dorsales. Ce dernier usage est parfois aussi

appelé réseau de campus.

Fig.I.2. Réseau MAN

I.2.3. Réseau

WAN

L'acronyme anglais WAN (Wide Area Network), désigne un

type de réseau de télécommunications (ou un réseau

informatique) capable de couvrir une zone géographique très vaste

comme la superficie d'un ou de plusieurs pays réunis, voire la

planète toute entière. Il se situe au-dessus du MAN (Metropolitan

Area Network) et du LAN (Local Area Network). Aujourd'hui, Internet est le

réseau étendu le plus connu dans le monde.

I.3. TOPOLOGIES

Une topologie de réseau informatique correspond

à l'architecture (physique ou logique) de celui-ci, définissant

les liaisons entre les équipements du réseau et une

hiérarchie éventuelle entre eux.

I.3.1. Topologies

Physiques

Dans les réseaux locaux, on distingue la topologie

physique qui indique comment les différentes stations sont

raccordées physiquement (câblage).

I.3.1. Topologie en

bus

Dans cette topologie, les ordinateurs sont disposés et

reliés de part et d'autre d'un câble principal appelé bus.

Dans cette topologie, lorsqu'un ordinateur envoi une information, tous les

autres ordinateurs du réseau reçoivent l'information mais seul la

machine à qui l'information est destinée va utiliser.

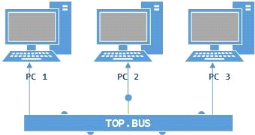

Fig. I.4 Topologie en Bus

I.3.1.2. Topologie en

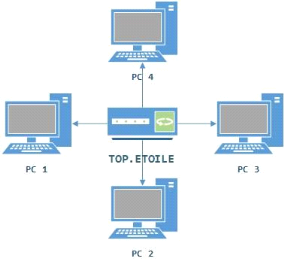

Étoile

Dans cette topologie, les ordinateurs du réseau sont

reliés à un équipement central appelé concentrateur

(hub) ou un commutateur (Switch). Celui-ci a pour rôle d'assurer la

communication entre les différents ordinateurs connectés à

lui.

I.3.1.3. Topologie en

Anneau

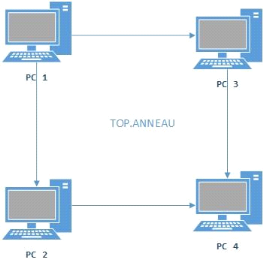

Dans cette topologie, les ordinateurs sont connectés

à une boucle et communiquent chacun à leur tour. Les informations

circulent dans une direction unique, d'un ordinateur à un autre.

I.3.2. Topologies

Logiques

Elle peut aussi définir la façon dont les

données transitent dans les lignes de communication. Les topologies le

plus courant sont les suivants:

I.3.2.1. Ethernet

Cette topologie varie en fonction du câble

utilisé et de la topologie physique. Elle fonctionne avec la topologie

en bus et en étoile.

I.3.2.2. FDDI

FDDI (En anglais Fiber Distributed Data Interface, en

français Interface de Données Distribuée par Fibre), C'est

un réseau de très haut débit c'est-à-dire

supérieur à 100 Mps en comparaison avec les autres

réseaux. Elle fonctionne avec la topologie en anneau.4(*)

I.3.2.3. Token ring

Ce type de topologie intervient dans l'interconnexion de deux

réseaux en anneau à travers un pont (bridges) qui permettent de

relier les différents réseaux venant des topologies

différentes ou de routeurs différents.

I.4. ARCHITECTURE

L'architecture de réseau est l'organisation

d'équipements de transmission, de logiciels, de protocoles de

communication et d'infrastructure filaire ou radioélectrique permettant

la transmission des données entre les différents composants. On

distingue également deux catégories de réseaux:5(*)

I.4.1. Poste à

Poste

En anglais (Peer to Peer) est un modèle

d'échange où chaque entité du réseau est à

la fois client et serveur contrairement au modèle client-serveur. Les

termes « paire », « noeud », et « utilisateur »

sont généralement utilisés pour désigner les

entités composant un système pair-à-pair.

a. Avantage

ï Un coût réduit (pas de matériel

évolué et donc cher, pas de frais d'administration).

ï Une grande simplicité (la gestion et la mise en

place du réseau et des machines sont peu compliquées).

b. Inconvénient

ï Ce système n'est pas du tout centralisé,

ce qui le rend très difficile à administrer ;

ï La sécurité est moins facile à

assurer, compte tenu des échanges transversaux ;

ï Aucun maillon du système ne peut être

considéré comme fiable.

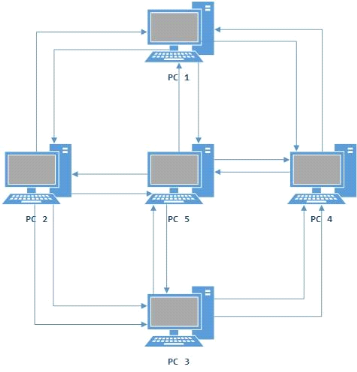

Fig. I.7 Architecture poste à poste

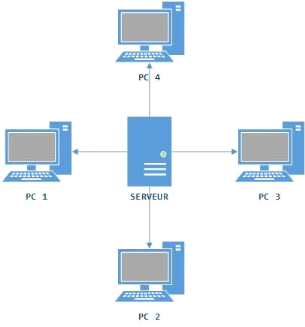

I.4.2. Client-serveur

Sur un réseau à architecture client/serveur,

tous les ordinateurs (client) sont connectés à un ordinateur

central (le serveur du réseau), une machine généralement

très puissante en termes de capacité.6(*)

A. Avantage

Le modèle client/serveur est particulièrement

recommandé pour des réseaux nécessitant un grand niveau de

fiabilité, ses principaux atouts sont :

? Des ressources centralisées;

? Une meilleure sécurité;

? Une administration au niveau serveur ;

? Un réseau évolutif.

B. Inconvénient

L'architecture client/serveur a désavantages

parmi lesquels:

ï Un coût élevé : dû

à la technicité du serveur

ï Un maillon faible.

Fig. I.8 Architecture client-serveur

I.5. LE

MODÈLE DE RÉFÉRENCE OSI ET LE MODÈLE TCP/IP

I.5.1. LE MODÈLE

OSI

a) Description du modèle

Le modèle OSI publié en 1984, a ainsi

été créé comme une architecture descriptive. Ce

modèle a offert aux fournisseurs un ensemble de normes assurant une

compatibilité et une interopérabilité accrues entre les

diverses technologies réseau produites par de nombreuses entreprises aux

quatre coins du globe.

Le modèle OSI nous permet de voir les fonctions

réseau exécutées sur chaque niveau. Ce modèle

comporte sept couches numérotées, chacun illustrant une fonction

réseau bien précise

L'organisation en couches permet d'isoler les fonctions

réseaux et de les implanter indépendamment de l'ensemble du

système.

Cette organisation facilite l'évolution des logiciels

réseau (Client/Serveur), en cachant les caractéristiques internes

de la couche au profit de la description des interfaces et des

protocoles.7(*)

Regardons plus en détail le fonctionnement des couches.

Fig. I.9. Modèle de référence OSI

b) Descriptions de hiérarchique de

chaque couche.

1. La couche Physique

Est chargée de la transmission effective des signaux

entre les interlocuteurs. Son service est limité à

l'émission et la réception d'un bit ou d'un train de bit continu

(notamment pour les supports synchrones (concentrateur).

2. La couche Liaison de

données

Elle assure un transit fiable de données sur une

liaison physique. Ainsi, la couche liaison données s'occupe de

l'adressage physique, la topologie du réseau, l'accès au

réseau, la notification des erreurs, de la livraison ordonnée des

trames et le contrôle de flux.

3. La couche Réseau

Cette couche assure la connectivité et la

sélection du chemin entre deux systèmes hôtes pouvant

être situés sur deux réseaux géographiquement

éloignés c'est-à-dire elle gère les communications

de proche en proche, généralement entre machines : routage et

adressage des paquets.

4. La couche Transport

Elle gère les communications de bout en bout entre

processus (programmes en cours d'exécution).

5. La couche Session

Elle gère la synchronisation des échanges et les

« transactions », permet l'ouverture et la fermeture de session.

6. La couche

Présentation

Est chargée du codage des données applicatives,

précisément de la conversion entre données

manipulées au niveau applicatif et chaines d'octets effectivement

transmises.

7. La couche Application

Est le point d'accès aux services réseaux, elle

n'a pas de service propre spécifique et entrant dans la portée de

la norme.

I.5.2. LE MODELE

TCP/IP

I.5.2.a. Description du

modèle

TCP/ IP (Transmission Control Protocol/internet Protocol) est

une suite de protocoles. Cette appellation provient des noms des deux

protocoles majeurs qui sont: TCP et IP.

TCP/ IP représente d'une certaine façon

l'ensemble des règles de communication sur internet et se fonde sur la

notion d'adressage IP, c'est-à-dire le fait de fournir une adresse IP

à chaque machine du réseau afin de pouvoir acheminer des paquets

de données.

Les deux principaux protocoles définis dans cette

architecture sont les suivants :

? TCP (Transmission Control Protocol), de niveau transport,

qui fournit un service fiable avec connexion.

ï IP (Internet Protocol), de niveau réseau, qui

assure un service sans connexion.

Le modèle TCP/IP reprend l'approche du modèle

OSI mais ne contient que quatre couches. Ces couches ont des tâches

beaucoup plus diverses étant donné qu'elles correspondent

à plusieurs couches du modèle OSI.

|

Application

|

|

Transport

|

|

Internet

|

|

Accès réseau

|

I.5.2. Descriptions de

hiérarchique de chaque couche.

1. La couche Accès

réseau

C'est la première couche de ce modèle, elle

offre les capacités à accéder à un réseau

physique quel qu'il soit, c'est-à-dire les moyens à mettre en

oeuvre afin de transmettre des données via un réseau. Ainsi, la

couche accès réseau contient toutes les spécifications

concernant la transmission de données sur un réseau physique,

qu'il s'agisse de réseau local (Anneau à jeton-token

ring, Ethernet, FDDI), de connexion à une ligne

téléphonique ou n'importe quel type de liaison à un

réseau.

Heureusement toutes ces spécifications sont

transparentes aux yeux de l'utilisateur, car l'ensemble de ces tâches est

en fait réalisé par le système d'exploitation, ainsi que

les pilotes du matériel et le matériel lui-même, permettant

la connexion au réseau (ex: driver de carte réseau).

2. La couche Internet

La couche Internet est la couche "la plus importante" car

c'est elle qui définit les datagrammes, et qui gère les notions

d'adressage IP. Son rôle est de permettre l'injection de paquets dans

n'importe quel réseau et l'acheminement de ces paquets

indépendamment les uns des autres jusqu'à destination. Les

paquets sont alors rassemblés par cette couche.

La couche Internet contient cinq protocoles:

? Le protocole IP (Internet Protocol)

? Le protocole ARP (Address Resolution Protocol)

? Le protocole ICMP (Internet Control Message Protocol)

? Le protocole RARP (Reverse Address Resolution Protocol)

? Le protocole IGMP (Internet Group Management Protocol)

3. La couche Transport

Son rôle est le même que celui de la couche

transport du modèle OSI, permettre à des entités paires de

soutenir une conversation.

Officiellement, cette couche n'a que deux

implémentations : le protocole TCP (Transmission Control

Protocol) et le protocole UDP (User Datagram Protocol).

Cette couche n'a que deux implémentations :

?? TCP, un protocole orienté connexion qui assure le

contrôle des erreurs.

?? UDP, un protocole non orienté connexion dont le

contrôle d'erreur est peu fiable.

4. La couche Application

Contrairement au modèle OSI, c'est la couche

immédiatement supérieure à la couche transport, tout

simplement parce que les couches présentation et session sont apparues

inutiles.

On s'est en effet aperçu avec l'usage que les logiciels

réseau n'utilisent que très rarement ces 2 couches, et

finalement, le modèle OSI dépouillé de ces 2 couches

ressemble fortement au modèle TCP/IP.

Cette couche contient un nombre

très important de protocoles de haut niveau dont le rôle est de

fournir des services réseaux évolués (Comme NetBIOS

de Microsoft).

Voici quelques exemples de protocoles

très utilisés :

? SMTP (Simple Mail Transfer

Protocol) ;

? Telnet ;

? HTTP (HyperText Transfer

Protocol) ;

? FTP (File Transfer Protocol).

I.6. ÉQUIPEMENTS

Les équipements d'interconnexion d'un réseau

informatique sont les briques constitutives des réseaux informatiques

physiques.

L'interconnexion des réseaux c'est la

possibilité de faire dialoguer plusieurs sous réseaux

initialement isolés, par l'intermédiaire de

périphériques spécifiques (récepteur,

Concentrateur, Switch, Routeur, Modem), ils servent aussi à

interconnecter les ordinateurs d'une organisation, d'un campus, d'un

établissement scolaire, d'une entreprise. Il est parfois indispensable

de les relier.

I.6.1. REPETEUR

C'est un équipement électronique simple

permettant amplifier un signal et d'augmenter la taille d'un réseau. Ce

n'est pas un organe intelligent capable d'apporter les fonctionnalités

supplémentaires, il ne fait qu'augmenter la longueur du support

physique.

Fig. I.10

Répéteur

I.6.2. CONCENTRATEUR(Hub)

C'est un équipement qui sert en quelque sorte de

multiprise et diffuse les informations qu'il reçoit sur un port vers

tous les autres ports. Ainsi toutes les machines connectées au

concentrateur peuvent communiquer entre elles.8(*)

Fig. I.11 Concentrateur

I.6.3. COMMUTATEUR(Switch)

Un commutateur, est un équipement qui fonctionne comme

un pont multiport et qui permet de relier plusieurs segments d'un réseau

informatique entre eux.

Il analyse les trames qui arrivent sur les ports

d'entrée. Il opère une filtration des données afin de les

orienter vers le bon port.

Fig. I.12 Commutateur

I.6.4. ROUTEUR

Est un équipement réseau informatique

étant télécommunication assurant le routage des paquets.

Son rôle est de faire transité des paquets d'une interface

réseau vers une autre, au mieux, selon un ensemble des

réglés.9(*)

Fig. I.13 Routeur

I.6.5. Modem

Le modem (Mot compose, pour Modulateur-Démodulateur),

est un périphérique informatique servant à communiquer

avec des utilisateurs distant par l'intermédiaire d'un réseau

analogique.10(*)

Fig.I.14. Modem

I.6.6. PARE-FEU(firewall)

Un pare-feu est un appareil de protection du réseau qui

surveille le trafic entrant et sortant et décide d'autoriser ou de

bloquer une partie de ce trafic en fonction d'un ensemble de règles de

sécurité prédéfinies.

I.6.7. IMPRIMANTES

Une imprimante est une machine permettant d'obtenir un

document sur papier à partir d'un modèle informatique du

document. Il existe deux types d'imprimantes :

1. Imprimante réseau

Une imprimante réseau est connectée directement

sur le réseau et elle interagir directement avec un serveur d'impression

ce qui lui permet d'être accessible par tous les ordinateurs

reliés à ce réseau.11(*)

2. Imprimante en réseau

C'est une simple imprimante, qui n'est pas détenteur

d'un connecteur Rj45, mais il est accessible directement par un hôte

connecté au réseau.

Fig. I.17 Imprimante en réseau

I.7. PROTOCOLES

Un protocole informatique est un ensemble de règles qui

régissent les échanges de données ou le comportement

collectif de processus ou d'ordinateurs en réseaux ou d'objets

connectés. Un protocole a pour but de réaliser une ou plusieurs

tâches concourant à un fonctionnement harmonieux d'une

entité générale. En réseau informatique on dispose

deux versions de protocoles :

I.7.1. Protocole IPv4

IPv4 désigne la version 4 du protocole Internet (IP).

Il s'agit de la version actuellement la plus utilisée dans le monde pour

attribuer une adresse IP à un ordinateur. Cette dernière prend la

forme d'une succession de chiffres décimaux (4 avec l'IPv4), comme

192.168.178.32.

L'IPv4 est encore aujourd'hui à la base d'une grande

partie des communications sur Internet. Inventée dans les années

1970, elle est définie par la RFC 791, datée de septembre 1981

(un document décrivant officiellement les aspects techniques

d'Internet). Depuis 2011, on annonce le fait qu'elle soit amenée

à être progressivement remplacée par l'IPv6.

Avec la multiplication du nombre d'ordinateurs reliés

au réseau Internet, l'IPv4 est officiellement arrivée à

court de possibilités pour offrir des combinaisons d'adresse IP.

I.8. SUPPORTS DE

TRANSMISSION

Pour que deux ordinateurs ou équipements réseau

communiquent entre eux, il faut qu'ils soient reliés par quelque chose

qui leur permet de transmettre de l'information.

Ce quelque chose est ce qu'on appelle un support de

transmission, qui est souvent un simple câble réseau,

composé d'un fil de cuivre ou de fibre optique.

Dans d'autres cas, la transmission se fait sans fils, avec des

technologies à base d'infrarouges, d'ondes radio ou de micro-ondes. Pour

résumer, il existe deux types de supports de communication : les

supports guidé et non-guidé.12(*)

I.8.1. Les supports de

transmission guidés

Les câbles réseaux sont de loin la technologie la

plus répandue de nos jours. Vous le savez peut-être, mais il

existe en réalité deux types de câbles réseaux : les

câbles basés sur des fils de cuivre, et la fibre optique.

I.8.1.1. Les câbles

à cuivres

Les câbles réseaux les plus simples sont de

simples fils électriques. Ils sont composés d'un fil de

conducteur, souvent du cuivre, entouré d'un isolant. Ce câble

permet de transmettre n'importe quel signal électrique, qui est

codé sois avec une tension, soit avec un courant.

1. Câble coaxial

Les câbles coaxiaux sont composés d'un fil

conducteur, entouré d'un isolant, lui-même entouré d'une

couche de conducteurs (le blindage), le tout étant enroulé d'une

protection isolante.

Fig. I.17 Câble coaxial

2. Câbles à paire torsadées

Une paire torsadée est une ligne symétrique

formée de deux fils conducteurs enroulés en hélice l'un

autour de l'autre. Cette configuration a pour but principal de limiter la

sensibilité aux interférences et la diaphonie dans les

câbles multi-paires. Il existe plusieurs types de paires

torsadées, mais on citera le plus connues:13(*)

A. Paire torsadée non blindée

Le câble à paire torsadée non

blindée (UTP) est utilisé sur différents réseaux.

Il comporte deux ou quatre paires de fils. Ce type de câble compte

uniquement sur l'effet d'annulation produit par les paires torsadées

pour limiter la dégradation du signal due aux interférences

électromagnétiques et aux interférence de

radiofréquences.

B. Paire torsadée blindée

Le câble à paire torsadée blindée

(STP) allie les techniques de blindage, d'annulation et de torsion des fils.

Chaque paire de fils est enveloppée dans une feuille métallique

afin de protéger davantage les fils contre les bruits. Les quatre paires

sont Elles-mêmes enveloppées dans une tresse ou une feuille

métallique.

I.8.1.2. Câble à fibre optique

Le câble à fibre optique est un de câble

capable d'acheminer des impulsions lumineuses modulées. La modulation de

la lumière consiste à manipuler la lumière de telle sorte

qu'elle transmette des données lors de sa circulation.

Les fibres optiques comportent un coeur de brins de verre ou

de plastique (et non de cuivre), à travers lesquels les impulsions

lumineuses transportent les signaux.14(*)

Fig. I.20 Les constituants de Câble à fibre

optique

I.8.2. Ondes radio

électrique

La communication sans fil s'appuie sur des équipements

appelés émetteurs et récepteurs. La source interagit avec

l'émetteur qui convertit les données en ondes

électromagnétiques, puis les envoie au récepteur.

Le récepteur reconvertit ensuite ces ondes

électromagnétiques en données pour les envoyer à la

destination. Dans le cadre de la communication bidirectionnelle, chaque

équipement nécessite un émetteur et un récepteur.

Tous les équipements d'un réseau local sans fil

doivent être dotés de la carte réseau sans fil

appropriée.

Trois normes de communications de données courantes

s'appliquent aux supports sans fil à savoir :

Norme IEEE 802.11 : La technologie de

réseau local sans fil (WLAN), couramment appelée Wifi, utilise un

système de contention ou système non déterministe

basé sur un processus d'accès au support par accès

multiple avec écoute de porteuse/évitement de collision

(CSMA/CA).

Norme IEEE 802.15 : La norme de réseau

personnel sans fil (WPAN), couramment appelée Bluetooth, utilise un

processus de jumelage de périphériques pour communiquer sur des

distances de 1 à 100 mètres.

Norme IEEE 802.16 : La technologie

d'accès couramment appelée WiMax (World wideInteroperability for

Microwave Access) utilise une topologie point à-multipoint pour fournir

un accès à large bande sans fil.

I.9. METHODE D'ACCES

Il s'agit d'un ensemble de protocoles d'accès à

un média. Ceux-ci vérifient que le support est disponible avant

de commencer l'envoi d'une trame. Ils permettent également de

détecter ou bien éviter les collisions de messages dans les

transmissions.15(*)

I.9.1. CSMA/CD

CSMA/CD (Carrier Sense Multiple Access With Collision

Detection) Accès multiple avec écoute de la porteuse.

Cette méthode permet à une station

d'écouter le support de liaison (câble ou fibre optique) pour

déterminer si une station transmet une trame de données.

Si tel n'est pas le cas, elle suppose qu'elle peut

émettre. Dans cette méthode, plusieurs stations peuvent tenter

d'accéder simultanément au port. Cette possibilité

d'accès multiple impose pour chaque station l'écoute et la

détection du signal sur le réseau.

Cette méthode travail en quelque sorte avec un accuse

de réception. Pendant qu'une station émet sans avoir testé

l'état des autres, les derniers doivent rester silencieux et alors que

le message revient de la station ou elle était portée, les autres

peuvent alors émettre. Ce mouvement du retour rend le système

lent.

I.9.2. TDMA

TDMA (Time Division Multiple Access, en français

Accès multiple par répartition temporelle AMRT) est une

méthode d'accès ou un canal pour les réseaux moyens

partagé, il permet aux utilisateurs de partagé le même

canal de fréquence en divisant le signal en créneaux temporelle

différent. Les utilisateurs transmettent en session rapide, l'un

après l`autre, chacun utilisant son propre créneau horaire.

I.9.3. Méthode a

jeton

Elle est utilisée normalement dans la topologie en

anneau et en bus. Le jeton a deux états : état libre et

occupé elle consiste donc à ce que le jeton passe devant une

station et doit être mis en route munie d'une adresse et d'un message

parcourant toutes les stations qui constitue le réseau.

Chaque poste joue le rôle du répétiteur,

car il régénère le signal capté. Si une fois il

arrive chez le destinateur, il sera mis en mémoire et vérifier si

réellement le message a été transmise et copier, cette

méthode et indirectement accusé de réception rend la

méthode lente.

I.10. Conclusion

Au-delà de l'accès aux ressources informatiques,

le réseau dans son entièreté offre la possibilité

d'utiliser une même infrastructure de transmission pour les

communications téléphoniques, l'échange de données,

et la vidéo.

En effet, ce chapitre nous a permis d'introduit les premiers

concepts des réseaux informatiques. Le chapitre suivant va nous

permettre de faire une Étude descriptive de messagerie

électronique.

CHAPITRE II. ETUDE

DESCRIPTIVE DE LA MESSAGERIE ELECTRONIQUE

II.1. Introduction

La messagerie électronique,

appelée aussi "E-mail" est l'outil le plus répandu dans

l'internet, des entreprises ou les particuliers.

C'est un service gratuit qui est l'outil de base de la

communication sur l'Internet privilégié entre des personnes

distantes, quoi qu'il paraisse pratique et efficace, le service de messagerie

électronique n'est forcément pas aussi simple et anodin qu'il

peut y paraître au premier regard.

Dans le cadre de l'entreprise aujourd'hui, la messagerie

électronique offre l'opportunité fabuleuse de prendre contact

avec d'autres utilisateurs, clients et dirigeants.

La messagerie électronique est un ensemble du

système qui permet la transmission des courriers électronique.

II.2. COURRIER

ELECTRONIQUE

Un courrier électronique est un message écrit,

envoyé électroniquement via un réseau informatique.

Elle présente un moyen de communication rapide et moins

chère. Le courrier électronique est un outil de plus en plus

important dans la communication aussi bien interne qu'externe, il est devenu la

solution d'archivage des données dans de nombreuses entreprises.

II.3. STRUCTURE DE

COURRIER ELECTRONIQUE16(*)

La structure d'un courrier électronique possède

fondamentalement deux parties qui sont:

II.3.1. L'enveloppe

L'enveloppe est un ensemble de lignes contenant les

informations de transport telle que l'adresse de l'expéditeur, l'adresse

du destinataire ou encore l'horodatage du traitement du courrier

par les

serveurs intermédiaires nécessaires aux serveurs de transports

(MTA) faisant office de bureaux de tri postal. L'enveloppe commence par une

ligne From et elle est modifiée par chaque serveur intermédiaire.

Ainsi, grâce à l'enveloppe, il est possible de connaître le

chemin parcouru par le courrier et le temps de traitement par chaque

serveur.

? L'entête du courrier

Une partie de l'entête du courrier électronique

est générée de manière automatique par le logiciel

de messagerie MUA (Mail User Agent,), d'autres sont ajoutées directement

par le serveur de messagerie ou les relais de messagerie intermédiaire.

Les champs d'entête sont donc composés de plusieurs

paramètres d'entête, certains essentiels pour le courrier

électronique :

? From: ce champ contenant l'adresse

électronique l'expéditeur Ex:

expediteur@expediteur.com.

? To: adresse électronique du

destinataire, autrement dit l'adresse à qui vous envoyez le message.

Ex : destinataire@destinataire.com

? Date: c'est la date d'envoi du courrier.

Dans le cas où vous n'indiquez aucune date, le serveur de messagerie se

chargera de l'ajouter.

? Received: il s'agit des informations sur

tous les serveurs de messagerie traversés par le mail, serveur

expéditeur, serveurs intermédiaires et serveur destinataire. Ce

champ comprend les noms, adresses IP et date du courrier électronique

traité par tous les serveurs.

? Reply-To: adresse alternative à

celle du champ From pour recevoir une réponse.

? Subject: le sujet du message. Ce sujet peut

être en ASCII ou encapsulé dans du MIME spécifique

(encodage).

? Message-ID: référence qui

permet d'identifier de manière unique votre message.

II.3.2. Corps du

message17(*)

Le message est composé principalement de l'entête

du courrier et du corps du message. Ce corps du message concerne le message

proprement dit que vous rédigez pour transmettre au destinataire.

Il sera directement intégré à l'e-mail s'il

s'agit de texte brut(ASCII). Dans le cas de message formaté (HTML par

exemple), il prendra alors la forme d'un encodage MIME intégré

à l'e-mail.

II.4. ADRESSE

ELECTRONIQUE18(*)

L'adresse électronique est une désignation

universelle qui permet d'identifier un utilisateur d'un courrier

électronique et un acheminement des messages qui lui sont

destinés. L'adresse permet d'identifier une boîte aux lettres de

manière unique.

L'adresse électronique est constituée des trois

éléments ci-après dans cet ordre:

? Le nom de l'utilisateur

? Le symbole séparateur @(arobase)

? Le nom du domaine

Il existe de différents types d'utilisations d'adresses

électroniques:

? Adresse personnelle : adresse personnelle

d'un utilisateur associé à une adresse mail nominative qui

désigne un individu. Ces adresses sont de la forme

patrick.nondo@isipa.cd;

? Adresse fonctionnelle : adresse

fonctionnelle métier associée à une adresse mail qui

désigne Une structure matérielle, immatérielle (service,

association ...) ou une fonction. Elle n'est pas la propriété

d'un utilisateur et par conséquent elle peut être transmise lors

d'un changement du personnel ou de responsabilité.

Exemple

:chef.service@isipa.cd.

? Adresse partagée : adresse

partagée utilisable par plusieurs

utilisateurs. Exemple :

imotech@isipa.cd.

II.5. MIME19(*)

MIME (Multipurpose Internet Mail Extensions) est un standard

qui a été proposé afin d'entendre les possibilités

limitées du courrier électronique(mail) et notamment permettre

d'insérer des documents (images, texte, sons, ...)

II.5.1. Les

fonctionnalités de MIME

Le MIME propose de décrire, grâce à

des en-têtes, le type de contenu du message et le codage utilisé.

MIME apporte à la messagerie les fonctionnalités

suivantes:

· Possibilité d'avoir plusieurs objets

(pièces jointes) dans un même message.

· Une

longueur de message illimitée.

· L'utilisation de

jeux de caractères (alphabets) autres que le code

ASCII.

· L'utilisation de texte enrichi (mise en forme des

messages, polices de caractères, couleurs,etcs).

·

Des pièces jointes binaires (exécutables, images, fichiers

audio ou vidéo, etc.), comportant éventuellement plusieurs

parties.

II.5.2. Les formats

standards d'un message

MIME utilise des directives d'entête

spécifiques pour décrire le format utilisé dans le corps

d'un message, afin de permettre au client de messagerie de pouvoir

l'interpréter correctement:

?? MIME-Version: Il s'agit de version du

standard MIME utilisée dans le message.

?? Content-type: Décrit le type et les

sous-type des données. Il peut posséder un paramètre

« charset », séparé par un point-virgule,

définissant le jeu de caractères utilisé.

?? Content-Transfer-Encoding: Définit

l'encodage utilisé dans le corps du message.

?? Content-ID: Représente un

identificateur unique de partie de message.

?? Content-Description: Donne des

informations complémentaires sur le contenu du message.

?? Content-Disposition: Définit les

paramètres de la pièce jointe, notamment le nom associé au

fichier grâce à l'attribut filename.

II.6. SERVEUR DE

MESSAGERIE ELECTRONIQUE

Un serveur de messagerie est un serveur servant à la

réception et à l'envoi de courrier à travers le

réseau. En autre terme il peut gérer la transmission des messages

envoyées électroniquement via un réseau

informatique.20(*)

Il existe plusieurs serveurs de messagerie électronique

et en voici quelques-uns:

? MICROSOFT EXCHANGE21(*)

C'est un logiciel de groupe de travail pour serveur de

messagerie de la gamme des serveurs Microsoft permettant la messagerie

électronique, mais aussi pour la gestion d'agenda, de contacts et de

tâches, qui assure le stockage des informations et permet des

accès à partir de clients mobiles (Outlook Mobile Access,

Exchange Active Server Sync) et de clients web (navigateurs tels que Microsoft

edge, Mozilla Firefox, Safari).

Microsoft Exchange est très utilisé dans les

entreprises, 52% marché

des plates-formes de messagerie et de

collaboration d'entreprise en 2008.

? HMAILSERVER

Il est un logiciel de serveur de messagerie

électronique. Il permet de récupérer tous les comptes et

les mots de passe grâce un accès direct à Active Directory,

pour la création du compte de messagerie (création de 800 comptes

en moins d'une minute).

? SENDMAIL

Sendmail est un serveur d'envoi de courriels via SMTP (Simple

Management Transfert Protocole). Il est utilisé pour envoyer des

courriels via la ligne de commande et peut donc être facilement

utilisé dans d'autres applications ou scripts. Il est écrit en

Perl et est distribué conformément à la Licence GPL. Tous

les champs des courriels envoyés (tel l'expéditeur, les

destinataires, le corps du message...) sont spécifiés comme

arguments de la ligne de commande comme les paramètres

généraux d'envois (serveur SMTP, identifiant, mot de passe...).

Sendmail a été écrit par Brandon Zehm.

II.7. LES CLIENTS DE

MESSAGERIE ELECTRONIQUE

Un client de messagerie est un logiciel permettant de lire et

d'envoyer des courriers.

Il existe deux manières pour envoyer et recevoir des

courriers électroniques:

? Le client lourd:

C'est un logiciel à installer sur son ordinateur et

à configurer, prenons quelques exemples: Thunderbird, Outlook, Zimbra

Desktop, etc.

? Le client léger ou Webmail:

Est un site web qui permet de gérer son courrier par

intermédiaire d'une interface web. Pour accéder à votre

courrier, il suffit de vous authentifier. Exemple de Webmail : Gmail, Outlook,

Yahoo Mail.

II.8. PROTOCOLE DE

MESSAGERIE.22(*)

Les protocoles de courrier électronique permettent

à différents ordinateurs exécutant souvent

différents systèmes d'exploitation et utilisant des programmes de

messagerie électroniques différents, d'envoyer et de recevoir des

emails. Les protocoles présentés ci-dessous plus

fréquemment utilisés pour le transfert de courrier

électronique entre systèmes. Chacun en jouant un rôle

particulier.

II.8.1. SMTP (Simple Mail

Transfer Protocol)

Le protocole SMTP a été défini en 1982

par la RFC 821. Ce protocole de communication basé sur TCP, consiste

à transfert (l'envoi) des messages électroniques(d'emails) entre

les serveurs de messagerie. Toutefois, il a également une importance

critique pour les clients de messagerie. Afin d'envoyer un email, le client

envoie le message électronique à un serveur de messagerie

sortant, qui à son tour contacte le serveur de messagerie de destination

pour la livraison du message. Dans de telles circonstances, il est

nécessaire de spécifier un serveur SMTP lors de la configuration

d'un client de messagerie.

Il s'agit d'un des plus anciens protocoles de l'internet dont

la compatibilité ascendante a toujours été

respectée. Ce protocole a subi quelques légères mutations,

avec la RFC 2821 et la possibilité de gérer des pièces

jointes via le protocole MIME mais la base et son fondement premier sont

restés inchangés. SMTP est un protocole assez simple qui pourrait

presque se limiter à l'utilisation de 4 commandes: HELLO, MAIL, FROM,

RCPT TO, DATA. Comme ce protocole utilisait du texte en ASCII (7 bits), il ne

fonctionnait pas pour l'envoi de n'importe quels octets dans des fichiers

binaires. Pour pallier ce problème, des standards comme MIME ont

développés pour permettre le codage des fichiers binaires au

travers de SMTP. Aujourd'hui la plupart des serveurs SMTP acceptent le MIME sur

8 bits, ce qui permet de transfert des fichiers binaires.

L'envoi de messages entre serveurs de messagerie

électronique s'effectue pratiquement sur le 25 qui est le port standard

enregistre auprès de l'AINA. Mais la nécessité de mieux

contrôler les envois des clients en particulier par l'authentification, a

conduit à l'attribution du port 587. En 2018, la RFC 8314 a finalement

affecté officiellement le port le port 465 au protocole SMTP avec

TLS.

II.8.2. POP (Post Office

Protocol)

Le protocole de messagerie POP est un protocole de

communication entre le poste de travail(Ordinateur) et un serveur de messagerie

électronique. L'utilisateur d'un client de messagerie choisit d'utiliser

ce protocole lorsqu'il souhaite que ses courriers électroniques soient

rapatriés(récupérés)localement (dans son

ordinateur) et ne restent pas sur le serveur de messagerie électronique.

Lorsque l'utilisateur lance son client de messagerie paramétré en

POP, celui-ci:

? Se connecte au serveur de messagerie électronique;

? Le serveur de messagerie électronique demande

l'authentification (qui sera automatique si l'utilisateur l'a

paramétrée (identifiant et le mot de passe) dans son client de

messagerie;

? Rapatrie(récupère)le/les courrier(s)de cette

boîte électronique;

? Supprimé éventuellement les messages sur le

serveur de messagerie électronique si l'utilisateur l'a

paramétré ainsi;

? Se déconnecte.

Ce protocole a été réalisé en

plusieurs versions qui sont:

POP1, POP2, POP3

Ce protocole est aujourd'hui disponible dans sa version 3,

aussi appelé POP3. Le protocole POP permet comme son nom l'indique

d'aller récupérer son courrier sur un serveur distant (le serveur

POP, port 110). Il est nécessaire pour les personnes n'étant pas

connectées en permanence à Internet afin de pouvoir consulter les

mails reçus

hors connexion.

Cependant le POP3 ou POPS permet de chiffrer la communication

avec le serveur au moyen de TLS. Ce protocole est défini par la RFC

2595, selon cette dernière, l'usage d'un port spécifique pour ces

communications chiffrées sur TCP au port 995.

II.8.3. IMAP (Internet

Messages Access Protocol)

Le protocole de messagerie IMAP (initialement

anagramme de

« Interactive Message Access Protocol

», devenue l'anagramme de «

Internet Message Access Protocol » avec la

version 4 de IMAP (IMAP4).

Ce protocole permet à l'utilisateur d'accéder

à son courrier électronique, avec son

client de

messagerie, directement sur le serveur de messagerie électronique,

sans rapatrier (récupérer) son courrier dans son propre

ordinateur (son poste de travail). Son fonctionnement est l'inverse du

POP qui lui, récupère

les messages ( depuis son poste du travail et les stocke localement via un

logiciel spécialisé. La consultation des courriers

électroniques en les laissant sur le serveur peut également se

faire sans

client de

messagerie, en utilisant un

Webmail (une application

distante, gratuite, se trouvant sur le serveur de messagerie lui-même).

Ce protocole synchronise en permanence les messages contenus

sur le serveur et sur le poste de travail. Son avantage réside donc dans

la possibilité de consulter ses mails depuis n'importe quel endroit et

de pouvoir synchroniser et sauvegarder ses messages sur le serveur. IMAP

utilise le port TCP 143, Sa version 3 sur le port TCP 220(IMAP2 et IMAP3) et

puis sa version 4 sur le port 993(IMAPS).

II.9. SECURITE DE LA

MESSAGERIE

Dans les entreprises, la messagerie électronique est de

plus en plus utilisée et elle est devenue une application Internet

indispensable. Parce que la messagerie est un moyen de communication sensible,

sa sécurité et sa disponibilité sont des

préoccupations légitimes des entreprises.

II.9.1. Les menaces des

serveurs de messagerie.23(*)

Un serveur de messagerie peut avoir des risques

menaçant sa sécurité, lesquels nous pouvons les citer:

?? Perte d'un e-mail ;

?? Perte de confidentialité ;

?? Perte d'intégrité.

II.9.2. Le protocole

sécurisé de la messagerie électronique

Nous présentons trois protocoles de

sécurité d'un serveur de messagerie:

1. Le protocole PGP (Prety Good Privacy)

Le PGP est la solution la plus connue des usagers pour rendre

confidentielle la transmission de message et authentifier l'émetteur.

Elle fut développée et mise à disposition sur internet

dès 1991 par son auteur Philip Zimmermann. Cette alternative pose le

problème de sa compatibilité avec le format des messages du

système de messagerie MIME.

2. Le protocole SSL

Il repose sur un procédé de cryptographie par

clef publique afin de garantir la sécurité de la transmission de

données. Son principe consiste à établir un canal de

communication sécurisé (chiffré) entre deux machines

après une étape d'authentification.

3. Le protocole SSH

Il s'agit d'un protocole permettant à un client (un

utilisateur ou bien même une machine) d'ouvrir une session interactive

sur une machine distante (serveur) afin d'envoyer des courriers ou des fichiers

de manière sécurisée. Les données circulant entre

le client et le serveur sont chiffrées, ce qui garantit leur

confidentialité (personne d'autre que le serveur ou le client ne peut

lire les informations transitant sur le réseau.

II.10. L'ARCHICTUTURE DE

LA MESSAGERIE.24(*)

L'architecture logicielle de la messagerie est

constituée de trois entités distinctes qui coopèrent et

communiquent par les bais de protocoles bien défini afin d'assurer un

service entre utilisateurs.

II.10.1.MUA (MESSAGE USER

AGENT)

MUA, est le programme utilisé par le client pour

composer, envoyer et recevoir les messages. MUA est un logiciel client pour le

MTA (lors d'un envoi d'un courrier) et un client pour le MDA (lors d'une

réception d'un courrier). Comme exemple, nous avons Outlook (MS) et

Thunderbird (Mozilla). Avec l'apparition du web, des clients web légers

aussi sont utilisées : Roundcube, Squirrelmail ou ceux qu'on trouve sur

les hébergeurs gratuits de courrier comme Yahoo, Hotmail et Gmail.

II.10.2.MTA (MESSAGE

TRANSFER AGENT)

Ce logiciel est situé sur chaque serveur de messagerie.

C'est lui qui s'occupe de livrer un message envoyé par un utilisateur

donné au récepteur. Comme exemple de logiciel assurant ce

rôle : Sendmail (l'un des plus utilisés), Postfix (promis à

remplacer Sendmail) et Exchange (Microsoft).

II.10.3.MDA (MESSAGE

DELIVERY AGENT)

Les MDA servent à récupérer le courrier

par un lecteur de courrier en ligne ou hors ligne. Ce serveur est aussi

appelé Serveur de courrier entrant. C'est le logiciel qui intervient

dans la dernière étape du processus de distribution d'un courrier

électronique. C'est le composant chargé de déposer le

message dans la boîte aux lettres de l'utilisateur. Comme exemple de MDA,

nous avons Dovecot, maildrop-Courrier,

II.11. DESCRIPTION DE

L'ARCHITECTURE D'UN SYSTÈME DE MESSAGERIE ÉLECTRONIQUE

Les différents éléments du système

de messagerie sont agencés selon une architecture logique, pour en

assurer le fonctionnement. La figure représente cette architecture.

1. L'expéditeur communique son courriel via le MUA. En

lui envoyant son courrier.

2. MUA transmet ce courriel au MTA (la plupart des MUA

intègre des clients SMTP).

3. Le MTA du système de l'émetteur

établit un canal de transmission avec le MTA du système du

destinataire, par émissions successives de requêtes

bidirectionnelles.

4. Une fois le canal établit, le courriel est transmis

d'un système à un autre par les MTA.

5. Dans le système du destinataire, Le MTA transmet le

courrier reçu au serveur IMAP ou POP3.

6. Le MDA récupère le courrier du serveur

IMAP/POP3 pas émissions successives des requêtes.

7. Le MDA récupère le courriel du serveur IMAP /

POP 3, et le met à disposition du MUA.

8. Le MUA dépose le courriel dans les boîtes aux

lettres du destinataire.

II.12. Conclusion

Tout au long de ce chapitre, nous avons détaillé

l'aspect théorique de la messagerie électronique, nous avons pu

bien déterminer le fonctionnement de serveur de messagerie et ses

différents protocoles ainsi que sa structure et plus, nous avons

présenté quelques protocoles de sécurité.

CHAPITRE III. ETUDE

DU SITE

III.1. Introduction

Notre travail consiste

à mettre en place un serveur de messagerie, pour la gestion des

courriers au sein de l'entreprise CNSS (Caisse Nationale de

Sécurité Sociale). Pour cela, il s'avère nécessaire

de

présenter d'abord cet organisme, ses différentes

structures, ses missions ainsi que ses objectifs afin de comprendre ses

activités principales.

III.2. RAISON SOCIALE ET

SITUATION GEOGRAPHIQUE

La Caisse Nationale de Sécurité Sociale, CNSS en

sigle est une entreprise chargée en République

Démocratique du Congo pour la gestion de régime

général de la sécurité sociale en République

Démocratique du Congo. Elle a été créée le

29 Juin 1961.

Elle est située au

numéro 95, Boulevard du 30 Juin dans la commune de la Gombe, dans la

commune de Gombe de la ville province de Kinshasa. B.P 8933 Kinshasa 1.

III.3. PLAN DE

LOCALISATION DE L'ENTREPRISE

III.4. HISTORIQUE

? Période coloniale

Durant la période coloniale, il existait deux

régimes de sécurité applicables, l'un aux employés

(expatriés Européens et Asiatiques principalement), et l'autre

aux travailleurs (autochtones du Congo et des colonies voisines), qui avaient

des droits et des bénéfices différents.

? Période post-coloniale

Celle-ci est marquée par la promulgation du

décret-Loi du 29 Juin 1961 organique de la sécurité

sociale.

Cette loi a participé à la création de

l'Institut National de Sécurité Sociale par la fusion de trois

caisses:

? La caisse des pensions des travailleurs ;

? La caisse centrale de compensation pour les allocations

familiales ;

? Les fonds des invalidités des travailleurs.

En 1961, La Caisse Nationale de Sécurité Sociale

fut créée par un décret-loi du 29 juin 1961 organique de

sécurité sociale placée sous la garantie de l'Etat qui

exerce sa tutelle par le ministère du travail et de la prévoyance

sociale.

La République Démocratique du Congo pratique un

régime dit de « SOLIDARITE » qui consacre

l'aspiration de la collectivité plus de protection contre les

problèmes de la vie, l'incertitude, la misère.

La Caisse Nationale de Sécurité Sociale est un

établissement public à caractère technique et social

s'occupant de la personnalité civile et l'autonomie

financière.

III.5. OBJECTIF

PRINCIPAUX DE LA CNSS

La CNSS a pour objectif : l'organisation et la gestion de

régime Congolais de sécurité sociale comprenant

actuellement trois branches à savoir :

? La branche des pensions (Invalidité, retraite et

survivant);

? La branche des risques professionnels (accidents de travail

et maladies professionnelles) ;

? La branche des allocations familiales (charges familiales).

Par un décret du 14 Juillet 2018(n°18/027)

est créée la caisse nationale de sécurité

sociale.25(*)

Aujourd'hui la caisse nationale de sécurité

social est dirigé par le Dr Jean Simon FUTI KIAKU comme Directeur

Général ad intérim. Pour l'avenir, la CNSS a pour

ambition de réaliser certains nombres d'action dans le cadre

de :

? L'information de sa gestion ;

? L'extension de la branche des allocations familiales dans

les autres provinces ;

? La prise en compte des travailleurs indépendants

parmi les assujettis au régime général ;

? La création de Home des vieillards dans chaque

chef-lieu des provinces pour les bénéficiaires au régime

général ;

? L'amélioration des conditions de vie de nos

assurés sociaux par le paiement régulier à temps et

à domicile des prestations, ainsi que la révision d'une

manière substantielle des prestataires en espèce par la mise en

place d'un mécanisme approprié tenant compte du coût de la

vie parent de prestation en espèce par réajustement des

prestations en espèce ;

? L'amélioration de la prise en charge des victimes des

accidents existant d'équipements et matériels en vue de faciliter

la réparation, l'adaptation et la réadaptation des

victimes ;

? La construction des hôpitaux dans chaque chef-lieu des

provinces et des districts où la CNSS est présent ;

? L'exploitation des autres branches non encore couvertes. Si

l'environnement macro-économique et politique du pays permet à

savoir :

? La maladie ;

? Le matériel ;

? Le chômage.

III.6. ORGANISATION ET

FONCTIONNEMENT

III.6.1. Organisation

Administrative

La CNSS comme toute entreprise est organisée et

régie par les textes légaux et réglementaires. Ainsi

l'ordonnance loi n°78-002 du 06 janvier 1978, dans son article 5, fixe

à l'INSS deux sortes d'organes :

? Les organes externes;

? Les organes internes.

III.6.1.a. Les Organes

externes ou de tutelle

La loi précitée soumet la CNSS à des

organes de tutelle qui sont chargés d'exercer sur lui un contrôle

spécifique à chacun. Le ministère du travail et de la

prévoyance sociale exerce la tutelle administrative et technique de

sorte que toute décision d'ordre technique doit être

approuvée par le ministère du portefeuille ou le conseil

supérieur du portefeuille exerce quant à lui la tutelle

financière.

III.6.1.b. Les

Organes internes ou de gestion de la CNSS

Trois organes fixés par l'article 5 de la loi

n°78-002 du 06 janvier 1978 pour administrer la CNSS à

savoir :

A. Conseil d'Administration

Il est composé de trois sortes de représentants

du gouvernement, ceux de la CNSS, un des Employeurs et un autre des

travailleurs.

C'est l'organe suprême de la CNSS dont la principale

à la charge est de fixer les orientations générales en

application des textes législatifs et réglementaires

régissant la sécurité sociale.

Il est tenu de faire un rapport annuel aux organes de

tutelles sur les activités et la gestion de l'Institut. Il est

dirigé par un président du conseil d'Administration.

B. Comité de Gestion

? C'est l'organe qui se charge de la gestion de l'Institut. Il

est chargé d'exécuter les décisions du Conseil

d'Administration. Il est composé de 5 membres qui sont :

? L'Administrateur Délégué

Général ;

? L'Administrateur Délégué

Général Adjoint ;

? L'Administrateur Directeur Technique ;

? L'Administrateur Directeur Financier ;

? Le représentant du personnel (qui est le

Président National de la Délégation Syndicale).

C. Le collège des commissaires aux

comptes

C'est l'organe de contrôle conformément aux

prescrits de l'article 10 du décret-loi organique.

III.8 ORGANIGRAMME DE

L'ORGANISATION

III.9. INVENTAIRE DES

EQUIPEMENTS

Le double but visé par cette étape est

donc :

? Prendre connaissance dans le détail du domaine dont

l'entreprise souhaite améliorer les fonctionnements ;

? Recenser l'ensemble exhaustif des objectifs que poursuit

l'entreprise concernant ce domaine.

Une meilleure compréhension de l'environnement

informatique aide à déterminer la portée du projet et de

la solution à implémenter. Il est indispensable de disposer

d'informations précises sur l'infrastructure réseau et les

problèmes qui ont une incidence sur le fonctionnement du réseau

afin de mieux le surveiller. En effet, ces informations vont affecter une

grande partie des décisions que nous allons prendre dans le choix de la

solution et de son déploiement.

III.9.1.1. A propos

du réseau existant

Le réseau de la CNSS, est un réseau Ethernet

commuté à 100Mbps, essentiellement basé sur une topologie

étoile. La norme de câblage réseau utilisée est

T568B. Il dispose d'une connexion Internet à travers un fournisseur

d'accès internet classe A avec une bande passante dédiée

de 512Mbps en entrée/640 Mbps en sortie. Il ne dispose pas d'un

contrôle fiable au réseau public, ceci laisse libre cour aux

potentiels attaques et vols d'informations dont l'Organisation peut être

victime. Le manque de surveillance et de contrôle des trafics du

réseau peut également préjudicier le réseau interne

des menaces et empêcher son bon fonctionnement.

III.9.1.2. Architecture du

réseau

Le réseau est sous l'environnement Client/serveur qui

permet de faire fonctionner plusieurs applications en rapport avec les machines

clientes qui contactent différents serveurs qui leurs fournissent les

services appropriés.

? RESSOURCES

MATERIELLES

L'institut détient une salle serveur qui contient

l'ensemble de l'infrastructure réseau. Cette salle est

considérée comme un point extrêmement important et la

sécurité y est bien assurée :

? L'accès est interdit à toute personne non

autorisée

? La salle est climatisée pour une température

de 18°

? Un extincteur est posté pour lutter contre le feu en

cas d'incendie

Tableau 1 : Résumé

du matériel informatique sur le site central de la CNSS

|

N°

|

DESIGNATION D'EQUIPEMENTS

|

QUANTITES

|

MARQUES

|

|

1

|

SERVEURS

|

03

|

DELL PowerEdge R710

|

|

2

|

ROUTEURS

|

01

|

CISCO 800 séries

|

|

3

|

COMMUTATEURS

|

05

|

CISCO catalyst 2960 Séries

|

|

4

|

POINTS D'ACCES

|

04

|

CISCO 1240 Séries

|

|

5

|

IMPRIMANTES

|

20

|

RESEAU ET USB LaserJet

|

|

60

|

|

6

|

ORDINATEURS

|

FIXES

|

130

|

DELL ET HP

|

|

PORTABLES

|

20

|

? RESSOURCES LOGICIELLES

Comme ressources logicielles nous pouvons citer:

? Système d'exploitation

1. Serveur: Windows server R2 2008

2. Client : Windows 7,8 et 10

? Antivirus Symantec version serveur

? Pack Ms Office 2007-2013 professionnel

? Opera

? Adobe Reader 9

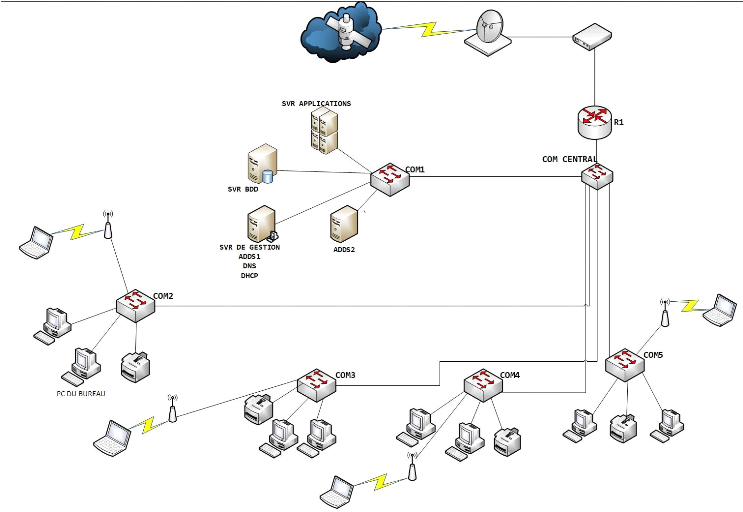

III.10. SCHEMA DE

L'ADMINISTRATION CENTRALE

Fig.III.1. Diagramme réseau de la CNSS

III.11. CRITIQUE

Une bonne compréhension de l'environnement

Télécoms et informatique aide à déterminer la

portée d'ajout d'une solution informatique.

Certes, de nombreuses

informations, fichiers, documents sont échangés entre le

personnel de différents services. La communication est l'une des

meilleures armes pour la réussite d'une entreprise, cependant la CNSS

raconte beaucoup de difficulté pour ce qui concerne les échanges

entre services et bureau. Nous avons soulevé quelques problèmes

à savoir :

1. Utilisation du fax entre le personnel, pour

s'échanger l'information, ce qui engendre une perte de temps,

2. Fusion des documents reçus/envoyés au niveau

national et local, occasionnée par l'utilisation d'une boite à la

lettre qui n'est pas propre à l'entreprise,

3. Nombres importants d'archives a stocké pour le

personnel,

4. Difficulté de chercher les documents papiers

archivés ce qui cause une perte de temps et rend difficile la

traçabilité d'une affaire.

III.12. SUGGETION

En vigueur de détours soulevés ci-dessus avec

l'analyse rigoureuse de système informatique de la CNSS, pour

remédier aux problèmes nous avons proposé de :

Mettre en place un serveur de messagerie, qui sera propre

à l'entreprise pour une meilleure communication, cette solution va aider

la CNSS d'avoir une bonne traçabilité des échanges pour la

bonne suivi d'une affaire.

III.13. Conclusion

Dans ce chapitre, nous avons présenté la caisse

nationale de sécurité sociale, ces différentes directions

ainsi que son architecture réseau pour pouvoir comprendre le

fonctionnement de ces différentes structures.

Nous avons spécifié leurs besoins, ce qui

engendre la nécessité de mettre en place un serveur de messagerie

électronique dont les processus de déploiement seront

spécifiés dans le chapitre qui suit.

CHAPITRE IV. MISE EN PLACE DU SYSTEME

IV.1. Introduction

Ce chapitre sera dédié à la mise en

oeuvre de toutes les connaissances apprises dans la partie théorique.

Nous la considérons comme étant l'étape la plus

très importantes puisqu'elle traite la partie pratique du travail. Dans

ce qui vient, nous indique les étapes d'installations et des

configurations de notre serveur de messagerie.

IV.2. CHOIX DE LA

TECHNOLOGIE

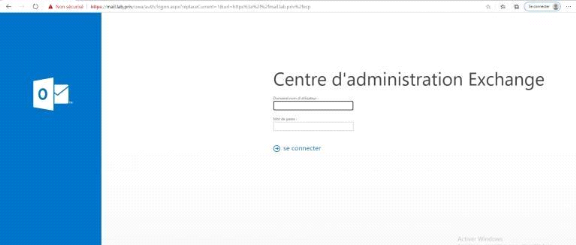

Ms_Exchange 2016 est un logiciel serveur de messagerie

très utilisé dans le monde entier par de nombreuses entreprises

et organisations. La multiplication des plateformes Exchange dans le monde

entier est due à la popularité croissante du "Hosted Exchange "

et dans le " Cloud " à bas prix. Il a été important de

définir qu'il est préférable d'utiliser à partir la

version d'Exchange 2013 au-delà par rapport aux versions

précédentes pour les raisons suivantes :

?? Nombre de rôles moindres.

?? Outlook Web App optimisée pour Smartphones,

tablettes, PCs.

?? Protection contre la perte de données sensibles

(DLP) grâce à une analyse de contenus. Microsoft.

Ms_Exchange existe en deux versions : Standard et

Entreprise.

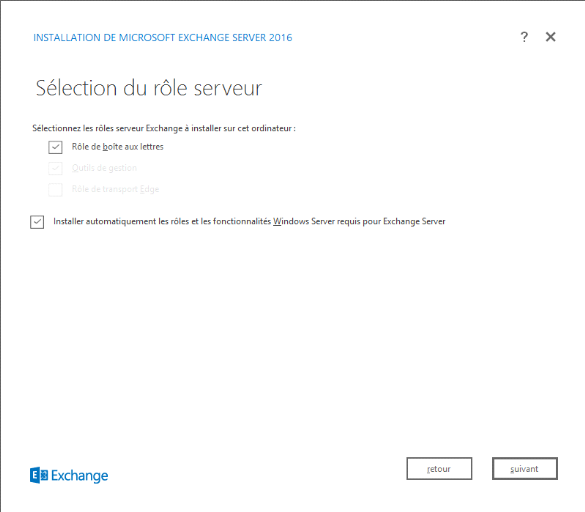

Exchange ne possède que deux rôles depuis

Exchange 2013, ces deux rôles sont les suivants:

?? Client Access Server(CAS) : comme son

nom le montre, il

Joue le rôle d'intermédiaire entre clients et

Mailbox Server lors d'une connexion avec Outlook, OWA...

Il est responsable d'authentifier et de fournir une connexion

sécurisée SSL, il est responsable de rediriger et de router les

différentes requêtes vers le bon Mailbox Serveur contenant la

boîte mail de l'utilisateur, il offre également de

différents protocoles tels que le POP, SMTP, IMAP, RPC over HTTPS.

Il assure ces différents services comme :

? Client Access Service : gère les connexions entre les

clients et la boîte mail.

? Front End Transport Service : il assure le filtrage des

mails et le routage des mails entre les serveurs Exchange et les serveurs

externes.

? AutoDiscovery : Permet de configurer le client de messagerie

(Outlook 2007 et plus) automatiquement.

?? MAILBOX(MBX) : ce rôle permet

au serveur Exchange de

- Stocker la base de données concernant les

boîtes mails des clients.

- Stocker les dossiers publics.

- Il est Responsable du stockage et du traitement des

données.

- Le Service Hub Transport permet le routage des mails dans

l'organisation et la connexion entre le Front End Transport Service et le

Mailbox Transport Service.

- Le Service Mailbox Transport assure la connexion entre le

Hub Transport Service et les bases de données de mails.

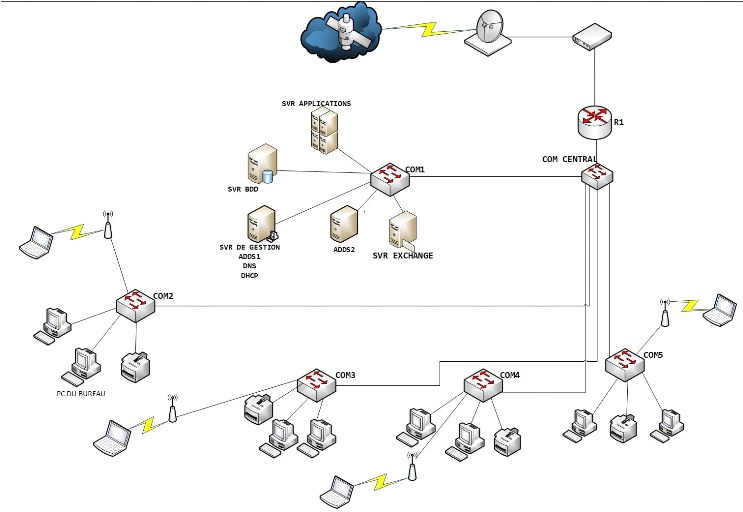

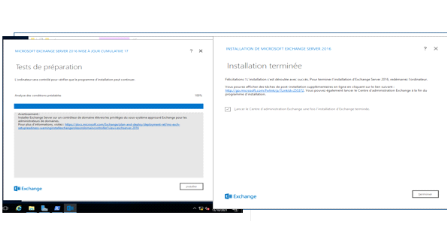

IV.3. EXPLICATION DU TRAVAIL

Ce travail va consister à déployer un

système de messagerie basé sur les produits Microsoft Windows

Server 2016 et Exchange 2016. Le travail se fera sur l'environnement Windows

Server 2016 pour le serveur et Windows 10 pour les machines clientes que nous

utiliserons pour tester le fonctionnement de la messagerie. Notre machine sera

nommée Exchange, fera office d'un contrôleur de domaine Active

Directory ainsi qu'un serveur DNS avec l'adresse IP : 192.168.3.2/24 et le nom

de domaine cnss.cd et le nom NETBIOS CNSS, ensuite on déploiera le

service DHCP, création des comptes utilisateurs et paramétrages

de sécurité et le même serveur elle hébergera aussi

les rôles d'Exchange nécessaires pour faire fonctionner le

système de messagerie. Avant de commencer l'installation d'Exchange

Server 2016, il faut d'abord s'assurer de respecter tous les prérequis

nécessaires. Nous allons dresser la liste des prérequis que nous

avons vérifiés

IV.4. ETAT DE BESOINS

Cette étape va nous permettre de choisir les

éléments appropriés pour que notre service soit efficace

et performant.

V.4.1. Besoins

matériels

|

N°

|

DESIGNATION

|

CARACTERISTIQUES

|

NOMBRE

|

|

1

|

HP ProLiant DL580 Gen8

|

Stockage: 1To RAID5

RAM: DD4 16Go

CPU: Intel Xeon 2.30GHz/16 Coeurs: 04 Installés

|

01

|

IV.4.2. Besoins

logiciels

|

N°

|

DESIGNATION

|

MISE A JOURS

|

NOMBRE

|

|

1

|

WINDOWS SERVER 2016

|

? KB3105256 : MS14-122

? KB3104521 : MS15-119

? KB3104507 : MS16-118

? KB3105864 : MS17-113

|

01

|

|

2

|

MS-EXCHANGE 2016

|

? CUMULATIVE 17 EXCHANGE

|

01

|

|

3

|

Net Framework 4.8

|

-

|

01

|

|

4

|

MUCMA

|

-

|

01

|

|

5

|

Micro Visual C++ 2013

|

-

|

01

|

|

6

|

ANTIVIRUS

|

-

|

01

|

IV.5. PLAN D'ADRESSAGE

Voici les adresses que nous avons utilisés :

? Adresse réseau : 192.168.3.0/24

? Adresse du serveur Exchange : 192.168.3.3/24

? Adresse du serveur AD DS: 192.168.2/24

? Adresse de la passerelle : 192.168.3.1/24

Tous les postes clients vont bénéficier les

adresses IP d'une manière automatique.

IV.6. SCHEMA DE

REALISATION

IV.7. CONFIGURATION

IV.7.1. INSTALLATION ET

CONFIGURATION DE WINDOWS 2016 SERVEUR

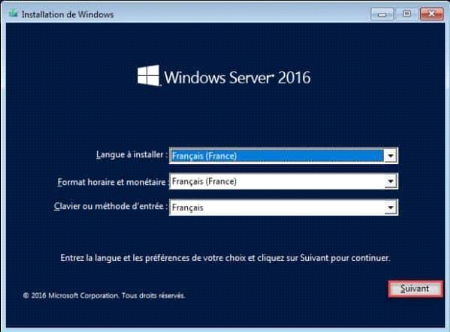

A. INSTALLLATION DU

WINDOWS 2016 SERVEUR

Windows 2016 Serveur fait partie de lots de gamme

propriétaire des systèmes d'exploitation de la famille Microsoft.

L'installation de ce dernier utilise les mêmes étapes

d'installation que tous les systèmes de Microsoft c'est-à-dire il

faudra booter un disque amovible ou sur un DVD. Cela signifie aussi qu'il

faudra lancer NOS lors du démarrage de l'ordinateur, ce qui va nous

donner l'image suivant :

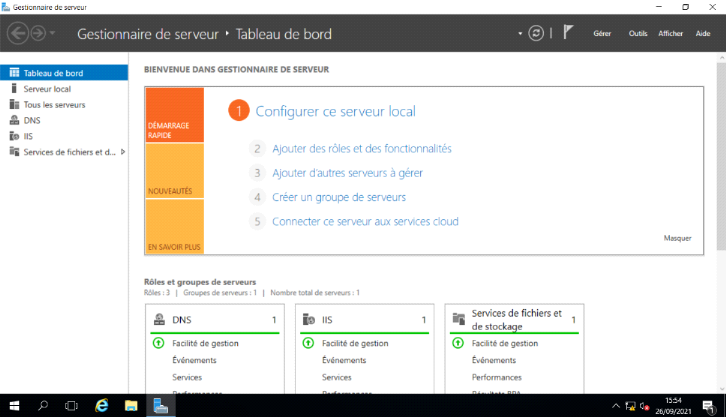

Après avoir installé Windows 2016 Server, vous

êtes maintenant sur le tableau de bord du serveur, qui va nous permettre

à déployer les rôles et les fonctionnalités

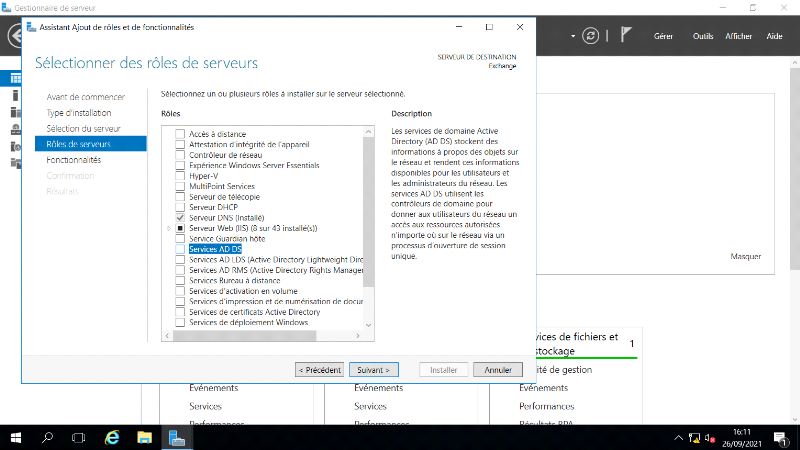

B. CONFIGURATION DU

WINDOWS SERVEUR

Pour que notre Windows 2016 Serveur soit en marche, il faut

impérativement et nécessaire pour une bonne qualité

d'administration d'installer et paramétrer le rôle suivant :

?? LE ROLE AD DS: Active Directory Domain

Services

? L'AD DS

Comme son nom l'indique L'Active Directory Domain services il

s'agit d'un annuaire (une base des données) permettant de centraliser,

de structurer, d'organiser et de contrôler les ressources réseau

dans les environnements Windows. Parmi ses principales vocations, nous pouvons

citer l'authenti?cation des utilisateurs et des ressources, permettant

l'ouverture d'une session sur un domaine, ou encore la dé?nition et

l'application de stratégies de groupes.

L'ensemble de ces manipulations doit être

effectué avec un compte utilisateur possédant les droits

Administrateurs sur le serveur. On s'assure dans un premier temps que nous

avons correctement défini le nom NETBIOS de notre futur contrôleur

de domaine, ainsi qu'une adresse IP fixe valide.

Depuis le gestionnaire du serveur cliqué sur Ajouter

des rôles et fonctionnalités, puis cocher le rôle AD DS,

ensuite installer.

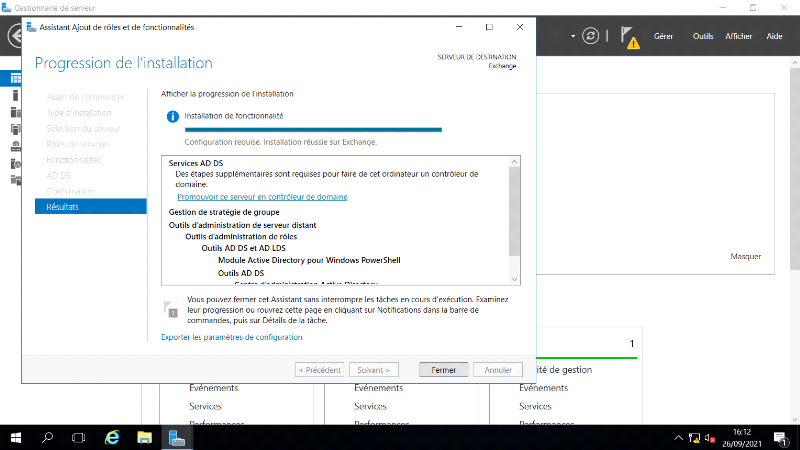

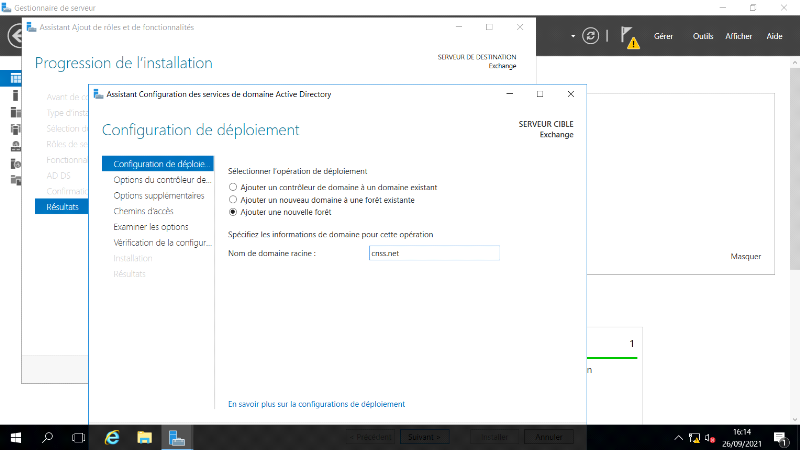

Après l'installation d'AD DS, nous devons promouvoir le

serveur en tant que contrôleur de domaine, ensuite nous devons ajouter

une nouvelle forêt en la donnant nom du domaine «

cnss.net » sinon le domaine ne sera pas créé,

puis l'ordinateur va redémarrer automatiquement.

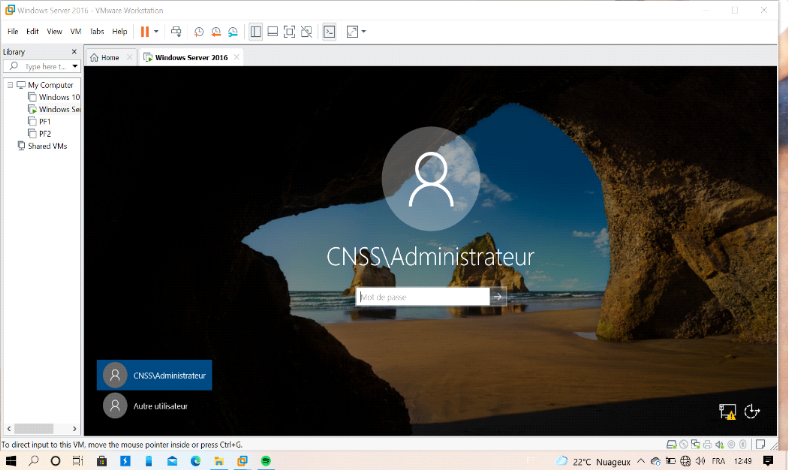

Après avoir effectué la configuration, le

serveur va se redémarrer automatiquement, ainsi notre domaine sera

créé avec tous les outils de gestion d'active directory seront

présent dans le menu outil et l'ouverture de session se fera avec un

compte administrateur du domaine « CNSS\Administrateur

»

IV.7.2. INSTALLATION ET

CONFIGURATION DE MS_EXCHANGE 2016

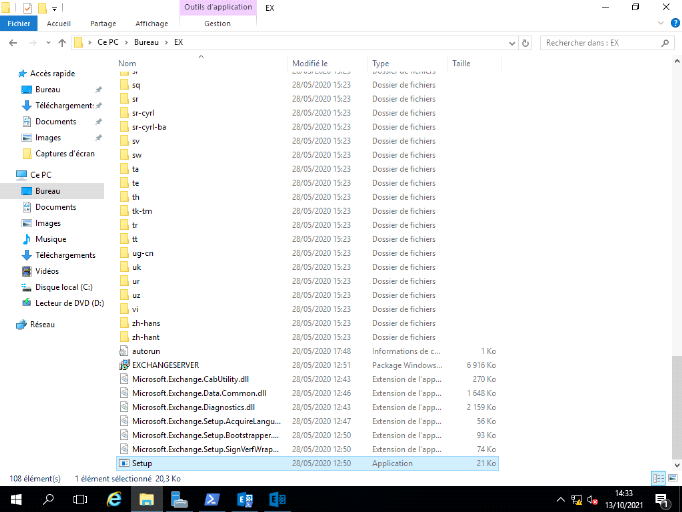

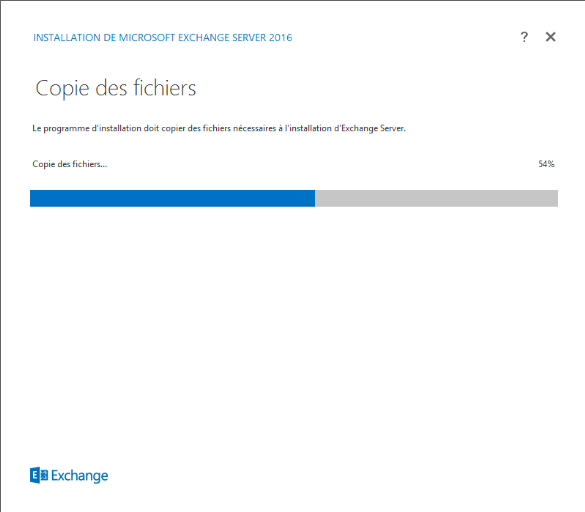

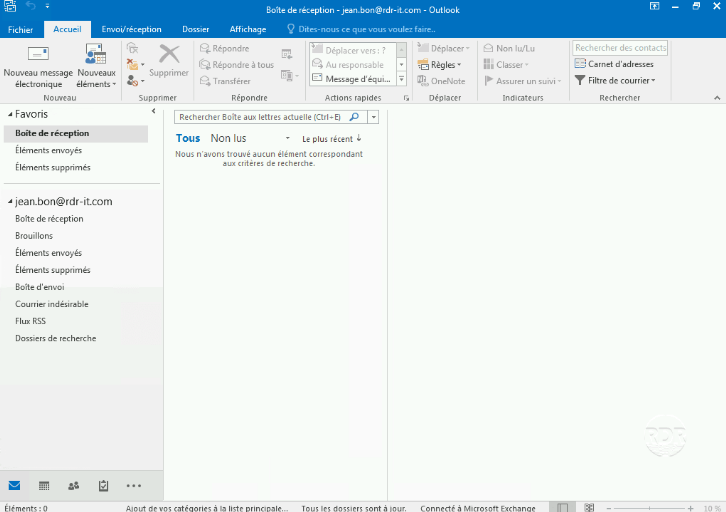

1. INSTALLATION DE MS_EXCHANGE

Nous allons alors pouvoir déployer Exchange 2016

Serveur sur le serveur cnss.cd, mais avant toute chose, il faut d'abord

installer tous les prérequis nécessaires pour le

déploiement d'Exchange 2016 Serveur.

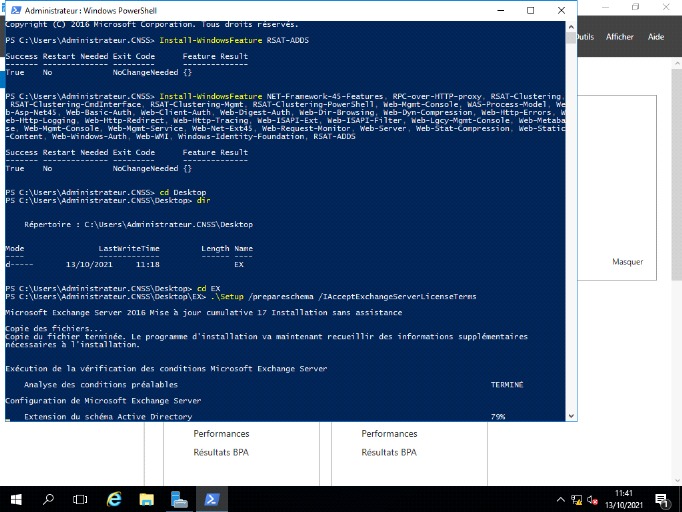

A. INSTALLATION DES PREREQUIS

L'installation des prérequis consiste à

l'installation des composants additionnels que nous avons

téléchargée ainsi que des fonctionnalités du

système d'exploitation que nous installerons via PowerShell.

Pour cela nous devons lancer le PowerShell en exécutant

les commandes suivantes :

?? Install-windowsFeature RSAT-ADDS: pour le

pack l'administration des outils à distance ;

?? install-WindowsFeature NET-Framework-45-Features,

RPC-over-HTTP-proxy, RSAT-Clustering, RSAT-Clustering-CmdInterface,

RSAT-Clustering-Mgmt, RSAT-Clustering-PowerShell, Web-MgmtConsole,

WAS-Process-Model, Web-Asp-Net45, Web-Basic-Auth, Web-Client-Auth,