|

EPIGRAPHE

«Ce qui se conçoit et se programme bien,

s'énonce clairement. »

Jules JUCKA

A Judith MULANGA,mon unique petite

soeur ;

A Daniel NDJIBU, mon seul ami ;

Pour Hortensia Brunel KALONDA G4, mon trésor de vie.

Jules MUSONGIELA

DEDICACE

Je remercie la Famille Léonard MULEMBUE et

Marie-Claude NKONKO pour leurs travaux de soutien et leur existence dans ma

vie : Yvette ESHIBA, Flavie MUIKA, Alain NYOMBO, Erick MUDIMBI ZULU et

Benjamin WENAKONGA ;

Je m'en vais pour remercier mon Père Spirituel :

l'Apôtre Missionnaire Rickson Patrick NGUDIA ;

Mes remerciements les plus distingués à mon

Maître Scientifique pour l'acceptation de la direction de ce projet,

malgré ses multiples occupations, je cite le Professeur Richard

KITONDUA, ainsi qu'à son Assistant Monsieur Deack KINKONKO pour le

rapportage du présent travail.

Mes sincères remerciements au corps académique,

administratif et professoral de l'Ecole Supérieure des Métiers

d'Informatique et de Commerce pour l'organisation des enseignements qui nous

ont ouverts à l'horizon informatique ;

A mes camarades de lutte de la promotion :

Dieudonné MWADIA BILE et Christian DIFUMBA ;

Aux amis et connaissances ;

A ma belle-famille ;

A vous tous qui me lisez sous ces lignes ;

Jules MUSONGIELA

REMERCIEMENTS

AVANT PROPOS

Ce travail est le fruit de ma formation en Administration

Réseau et Gestion de Bases de données, et notamment de la

modélisation des données des systèmes d'information depuis

bientôt cinq ans. Il est l'aboutissement d'une longue réflexion

sur l'approche la plus appropriée pour assurer l'initiation à une

discipline qui de l'avis de plusieurs, surtout dans nos pays

sous-développés, est presqu'un service bureautique.

Dans les tout débuts de l'informatique, le

fonctionnement « intime » des processeurs décidait toujours,

en fin de compte, de la seule manière efficace de programmer un

ordinateur. Alors que l'on acceptait tout programme comme une suite logique

d'instructions et toute base de données comme un ensemble

structuré de données, il était admis que l'organisation de

données et la présentation structurelle même de ces

données ne pouvaient s'éloigner de la façon dont le

processeur les exécutait : pour l'essentiel, des modifications de

données mémorisées, des déplacements ou partage de

ces données d'un emplacement mémoire à un autre, et des

opérations d'arithmétique et de logique élémentaire

ont débouché aux bases de données réparties.

L'hypothèse que sous-tend ce travail est que,

l'implémentation d'une Base de Données

Répartiemènerait la Commission Electorale Nationale

Indépendante à une gestion de haut niveau dans ce cas où

elle permettra non seulement la disponibilité, la confidentialité

et l'intégrité des données en permanence dans

différents sites mais aussi, en surmontant l'exécution manuelle

de certaines tâches par des réplications symétriques

asynchrones, la concurrence aux données et la sécurité de

toutes les opérations y relatives.

Il semble donc préférable de maîtriser des

concepts et une démarche UML plutôt pour la modélisation de

bases de données que de connaître les caractéristiques de

l'outil UML. Cela n'empêchera pas, bien au contraire, d'utiliser l'outil

de manière optimale. C'est pour cela que ce travail détaille

d'une part comment concevoir une base de données avec UML en

général et comment se fait la répartition de

données d'une base avec Oracle 11g R2 en particulier. Et d'autre part,

énonce des règles précises de transformation entre les

différents niveaux d'abstraction qui interviennent dans cette

conception. Cette application pourra ainsi servir de base pratique à

l'utilisation des différents principes étudiés.

Jules MUSONGIELA

IN MEMORIUM

Je l'écris aussi et surtout en mémoire de mon

très cher Grand Père François YAMBA-YAMBA MUANA-KIALU;

Et de mon beau-père Félicien KALONDA

KAFELY ;

Que vos âmes reposent en paix et soient honorées

dans le nom précieux de Notre Seigneur Jésus Christ.

Jules MUSONGIELA

ABBREVIATIONS UTILISÉES

ACID : Atomicité, Cohérence, Isolation,

Durabilité

AFNOR : Association Française de Normalisation

Ang. : Anglais

ANSI : American National Standard Institute

ARGBD : Administration Réseau et Gestion de Base de

données

BD :Base de Données

BDD : Base de Données

BDR : Base de Données Répartie

BLOB : Binary Large Object

BOT : Begin Of Transaction

C++ : Nom de la version du langage C pouvant programmer

les objets

CBO : Cost Based Optimizer

CD RW : Compact Disc ReWritable (ou Read/Write)

CENI : Commission Electorale Nationale

Indépendante

CI : Centre d'Identification

CKPT : Checkpoint

COO : Conception Orientée Objet

CPU : Central Processing Unit

DB : Database

DBWRn : Database Writer

DIFE : Direction de l'informatique et du Fichier

Electorale ;

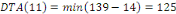

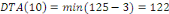

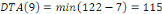

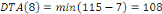

DTA : Dates au plus tard

DTO : Dates au plus tôt

E/S : Entrées/Sorties

Ed. : Edition

EOT : End Of Transaction

ESMICOM : Ecole Supérieure des Métiers

d'Informatique et de Commerce

Fig. : Figure

Go : Giga Octet

I/O : Input/Output

IBM : International Business Machine

ID : Identifier, Identificateur

INFO : Informatique

ISO : International Standardization Orgaanisation

ISTIA : Institut Supérieur Technique d'Informatique

Appliquée

JQC : Job Queue Coordinator

L2 : Deuxième Licence

LGWR : Log Writer

Max : Maximum

MBM : Mbujimayi

Min : Minimum

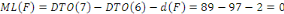

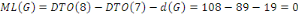

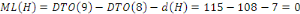

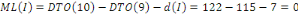

ML : Marge Libre

MMAN : Memory Manager

MMON : Memory Monitor

NAMUR :

OMT : Object Modeling Technique

OOSE : Object Oriented Software

p. : Page

P2P : Peer to Peer

PERT : Program Evaluation and Research Task ou Program

Evaluation and Review Technic. En Français : Technique d'Evaluation et

d'Examen de Programme

PGA : Program Global Area

PL/SQL : Procedural Language/Structured Query Language

PMON : Process Monitor

pp. : de la page n à la page x

QQQOCC : Qui, quoi, quand, où, comment,

combien ?

RDC : République Démocratique du Congo

SE : Service de l'Exploitation ;

SED : service des Etudes et

Développement ;

SFE : Service du Fichier électoral.

SGA : System Global Area

SGBD : Système de Gestion de Base de Données

SGBDR : SGBD Répartie

SID : système Identification

SMON : System Monitor

SQL : Structured Query Language

TCP : Transmission Control Protocol

TNS : Transparent Network Substrate

UML : Unified Modeling Language

TABLE DES FIGURES

Fig. I.1. Niveaux d'abstraction.

3

Fig. I.2 : Architecture Client/serveur.

16

Fig. I.3 : Architecture serveur-serveur.

17

Fig. I.4 : Conception ascendante de la BDR

18

Fig. I.5 : Conception descendante de la

BDR

18

Fig. II.1. Organigramme général de la

CENI

31

Fig. II.2. Organigramme spécifique

32

Fig. III.1. Graphe Brut

42

Fig. III.2. Graphe ordonné

44

Fig. III.3. Graphe de la DTO

46

Fig. III.4. Graphe de la DTO

48

Fig. III.5. Réseau PERT avec les dates

« au plus tôt » et « au plus

tard »

49

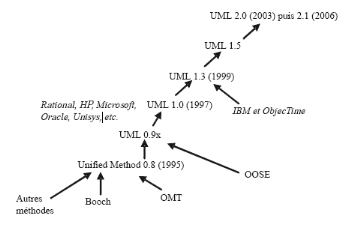

Fig. IV.1. Evolution d'UML.

55

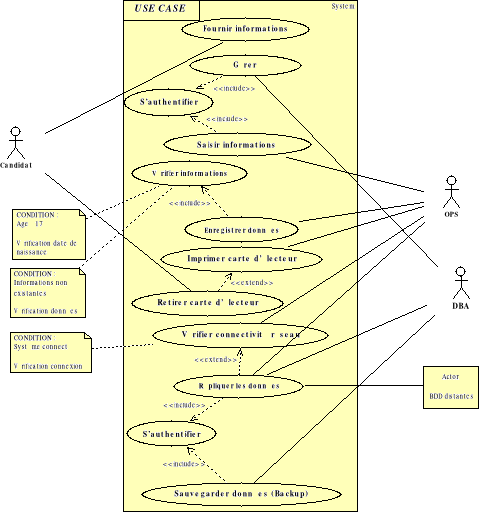

Fig. IV.2. Diagramme de Cas d'utilisation

60

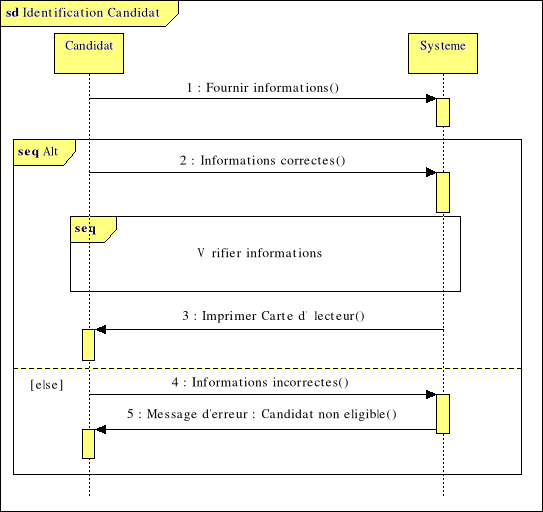

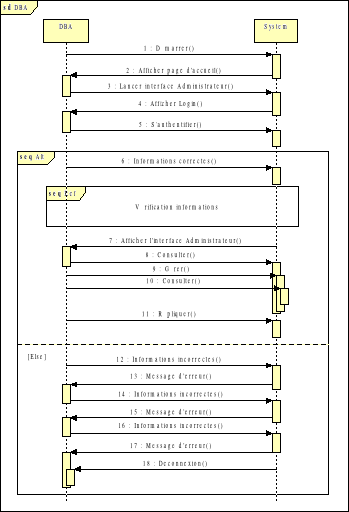

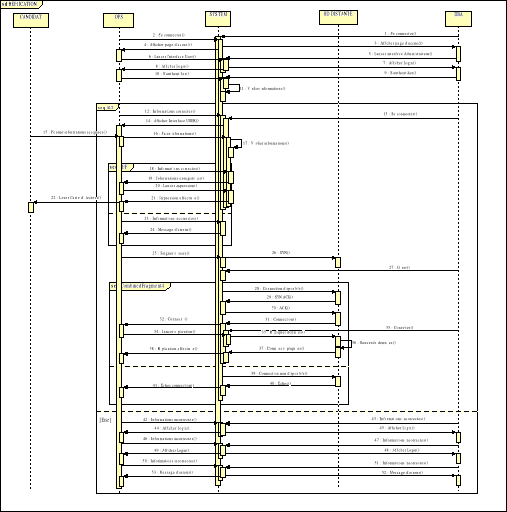

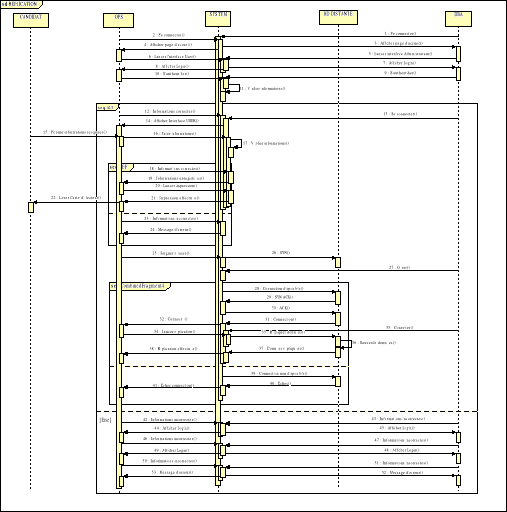

Fig. IV.3. Diagramme de Séquence -

Candidat

64

Fig. IV.4. Diagramme de séquences - OPS

66

Fig. IV.5. Diagramme de séquence - DBA

67

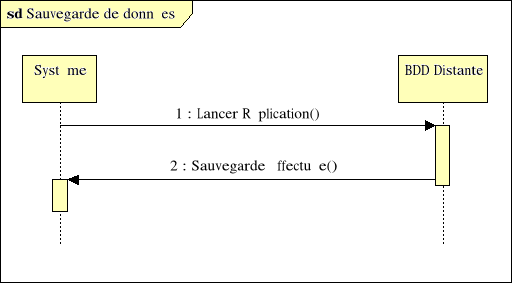

Fig. IV.6. Diagramme de séquences - BDD

Distante

68

Fig. IV.7. Diagramme de séquences

70

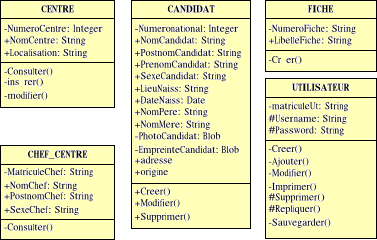

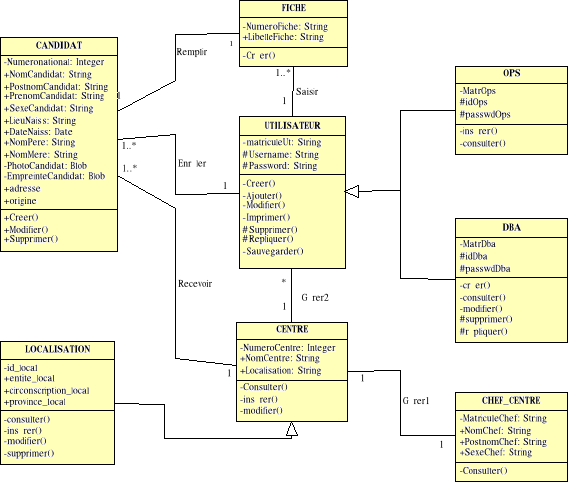

Fig. IV.7. Description des classes de la BD

72

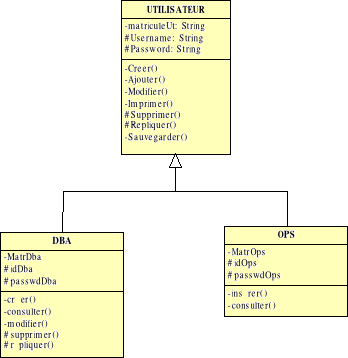

Fig. IV.10. Généralisation et

héritage

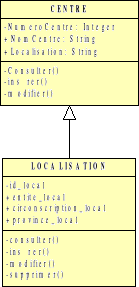

74

Fig.IV.11. Diagramme de classe

76

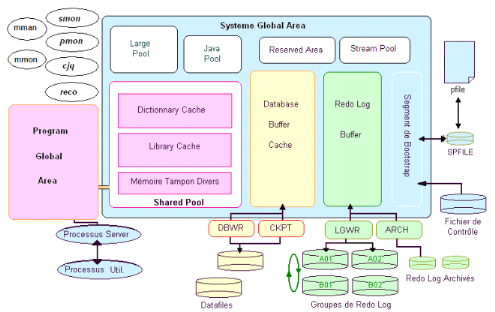

Fig. V.1. Architecture de la BD Oracle

78

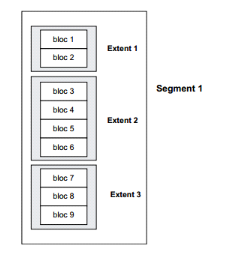

Fig. V.2. Segment, Extent et Bloc de

données.

81

Fig. VI.1. Structure générale du

nouveau system réparti.

97

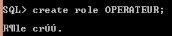

Fig. VI.2. Rôle Utilisateurs

99

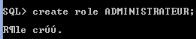

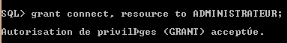

Fig. VI.3. Rôle Administrateur CENI.

100

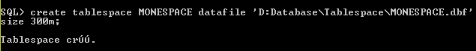

Fig. VI.4. Tablespace

100

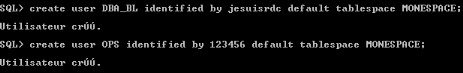

Fig.VI.5. Utilisateurs

100

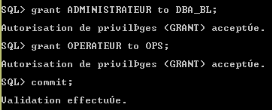

Fig. VI.6. Attribution des Rôles aux

utilisateurs

101

Fig. VI.7. Tables

102

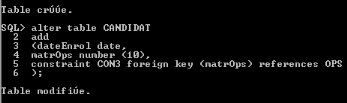

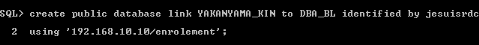

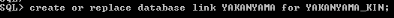

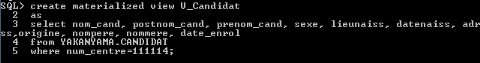

Fig. VI.8. Liens et synonymes

102

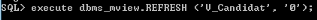

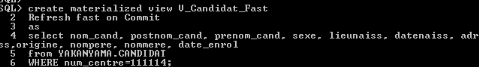

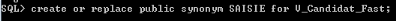

Fig. VI.9. Vues matérialisées et

synonymes

103

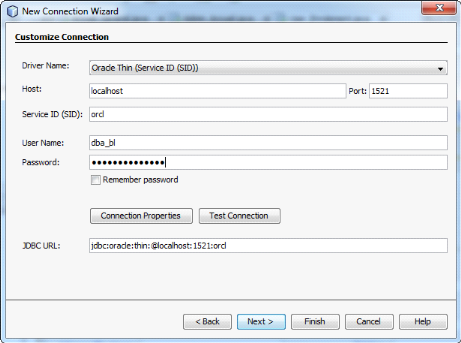

Fig. VI.10. Connexion Netbeans-Oracle

103

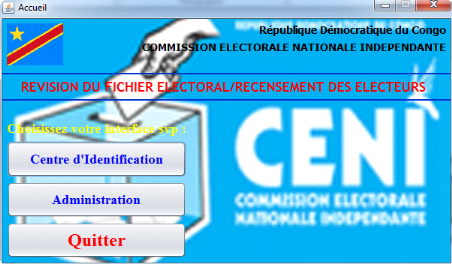

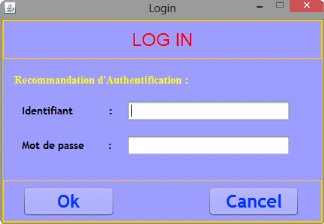

Fig. VI.11. Page d'accueil application

104

Fig. VI.12. Page d'accueil application

104

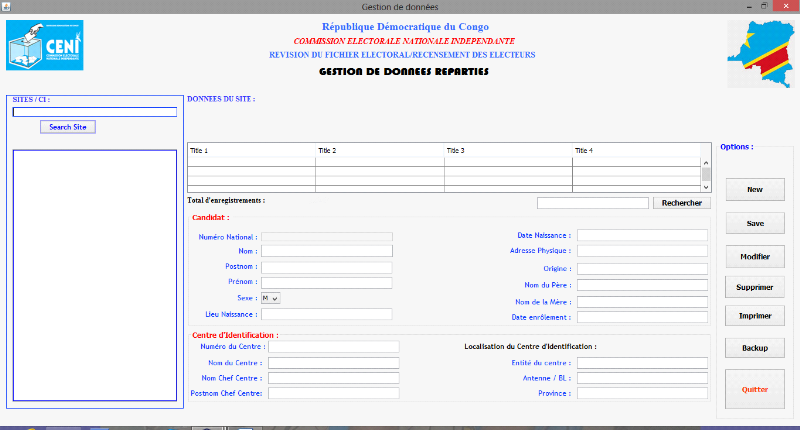

Fig. VI.13. Interface Utilisateur - Saisie

105

Fig. VI.14. Sous menu d'administration

106

Fig. VI.15. Interface Administrateur

106

TABLE DES TABLEAUX

TABLEAU II.1. TABLEAU DES ANCIENNES ET NOUVELLES

PROVINCES

3

TABLEAU III.1 : AVANCEMENT DES TACHES

39

TABLEAU III.2. LISTE DES TACHES, LEURS DUREES ET

LEURS COUTS

41

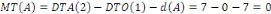

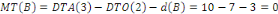

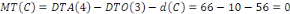

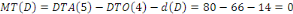

TABLEAU III.3. RESULTATS DE LA DTO ET LA DTA

52

TABLEAU III.4. RESULTAT DES MARGES

52

TABLEAU IV.1. FICHE DE DESCRIPTION TEXTUELLE DES

SCENARIOS

61

TABLEAU IV.2. TERMINOLOGIE

73

TABLE DES FORMULES

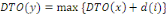

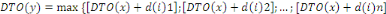

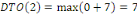

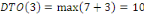

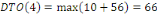

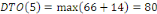

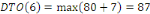

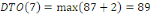

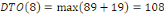

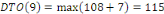

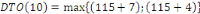

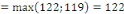

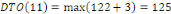

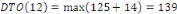

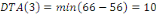

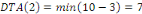

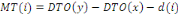

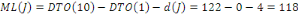

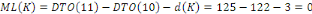

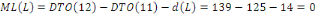

Formule II.1. Calcul de la (DTO) pour une seule

tâche

3

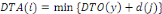

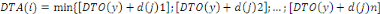

Formule II.2. Calcul de la (DTO) pour plusieurs

tâches

45

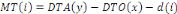

Formule II.3. Calcul de la DTA pour le cas d'une

seule tâche

47

Formule II.4. Calcul de la (DTO) pour le cas de

plusieurs tâches

47

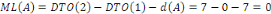

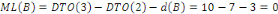

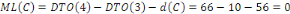

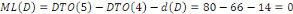

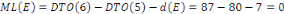

Formule II.5. Marge libre

50

Formule II.6. Marge totale

50

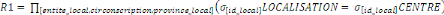

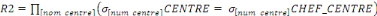

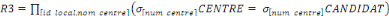

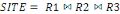

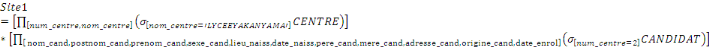

Formule V.1. Jointure des classes

91

Formule V.2. Fragmentation hybride

91

Formule V.3. Allocation du site YAKANYAMA

92

Formule V.4. Allocation du site YAKANYAMA

92

INTRODUCTION GENERALE

L'informatique est une science exacte. Avec but de surmonter

les faiblesses humaines (conscience et sentiments), l'informatique dispose des

méthodes et techniques nécessaires pour l'automatisation de

certaines activités de l'homme. Elle est l'unique science ayant des

moyens fiables et sûrs pour répondre aux besoins de ses

bénéficiaires d'une manière efficace, ce dans tous les

domaines.

A cet effet, la gestion des systèmes d'information

demande l'organisation structurelle de données, qui est l'unité

principale de traitement, pour l'acquisition, l'utilisation (traitement et mis

à jour), le partage et le stockage de ces données. Ces

tâches requièrent la présence des moyens capables de les

prendre en charge pour leur usage effectif : les bases de données

réparties sont la seule solution.

Aujourd'hui, les bases de données ont pris une place

essentielle en informatique, plus particulièrement en gestion. Elles

constituent donc une discipline s'appuyant sur une théorie solide et

offrant de nombreux débouchés pratiques.

C'est ainsi que, la Commission Electorale Nationale

Indépendante, un supra-système, gère une masse importante

de données tant persistantes que volatiles, et éprouve ensuite

d'énormes vulnérabilités qui ne peuvent passer

inaperçues à notre vue et qui nécessitent une

modélisation de son existant pour s'en passer.

1.

PRESENTATION DU PROJET

Le présent travail fait allusion à la

modélisation des activités d'enrôlement des

électeurs dans le processus électoral, au sein de la Commission

Electorale Nationale Indépendante, en République

Démocratique du Congo.

Cette modélisation se fera suivant une approche

conceptuelle dont le but est d'implémenter une Base de Données

Répartie par des démarches UML.

2.

CHOIX ET INTERET DU SUJET

2.1.

CHOIX

Nous avons opté pour ce sujet :

`Modélisation et implémentation d'une base de

données répartie pour la gestion de l'enrôlement dans un

processus électoral. Cas de la Commission Electorale Nationale

Indépendante en République Démocratique du

Congo' ; vue les failles que présente le

système en place à la CENI et les difficultés

observées sur toutes les positions fortes (les finances,

l'administration et la sécurité) dans la gestion des

activités d'enrôlement des électeurs lors de la

révision du fichier électoral.

2.2.

INTERETS

L'intérêt exclusif est pour nous de concilier la

théorie apprise pendant notre parcours estudiantin à la pratique,

en vue de l'obtention du grade de licencié en Administration

Réseau et Gestion de Base de Données.

Ensuite, l'univers scientifique trouve son

intérêt dans ce travail, qui reste une ligne de conduite pour tout

chercheur, de comprendre la modélisation de bases de données

réparties avec UML.

Enfin, ce travail trouve son intérêt

général dans le cas où il permet la disponibilité,

confidentialité et intégrité des données en

permanence dans différents sites afin de permettre à chaque

électeur de voter n'importe quel endroit où il peut se trouver,

et servir en même temps de moyen d'aide à la prise de

décision pour les dirigeants de la CENI.

3.

PROBLEMATIQUE

Est-il qu'il nous soit impérieux de soulever les

éléments ayant motivé notre esprit pour la

modélisation de l'enrôlement dans le système de la

Commission Electorale Nationale Indépendante en République

Démocratique du Congo :

Serait-il possible de modéliser un système

informatique décentralisé capable de prendre en charge toutes les

activités pendant l'enrôlement ?

Ce système, serait-il à même d'assurer la

réplication à temps différé, la

sécurité et l'accélération du traitement de

données pour servir de moyen d'aide à la décision pour la

CENI ?

Si c'est possible, par quelle touche y parvenir ?

Tous ces problèmes techniques préjudicient la

qualité de services rendus par la CENI en suscitant des doutes à

la population congolaise qui est le bénéficiaire direct desdits

services. C'est ainsi que la CENI est taxée de corruptible, non fiable,

non transparente, ce qui a affecté son système de gestion.

4.

HYPOTHESES

Pour anticiper de répondre aux problèmes

sus-soulevés, l'usage des bases de données réparties dans

cette institution (CENI) pour la gestion des opérations

d'enrôlement des électeurs apportera certes, beaucoup d'avantages

non seulement de la disponibilité, la confidentialité et

l'intégrité des données en permanence dans

différents sites mais aussi, en surmontant le problème de

réalisation de certaines tâches manuelles d'une manière

symétrique, de concurrence et de sécurité desdites

opérations, aussi de données en découlant.

5.

METHODOLOGIE

Pour élaborer ce modeste travail, nous avons suivi des

méthodes et utilisé certaines techniques très

efficaces.

5.1.

METHODES

En ce qui concerne les méthodes, nous avons

utilisé :

a) METHODE DESCRIPTIVE

Elle nous a permis, sur base de la description faite sur la

Commission Electorale Nationale Indépendante, de mieux comprendre et

cerner les points nécessaires qui concernent l'organisation

d'activité de l'entreprise.

b) METHODE ANALYTIQUE

Elle nous a permis de bien comprendre et expliquer les

différents problèmes intervenant en matière

d'enrôlement afin d'éclairer les éléments

constitutifs de chaque fonction.

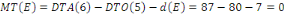

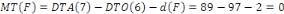

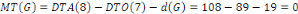

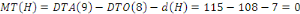

c) METHODE PERT

Elle nous a permis de cadrer de façon

générale le projet et de le planifier après avoir

déterminé sa durée d'exécution, ses tâches et

coûts d'exécution matérialisés par un calendrier

d'élaboration que le projet se base.

Elle nous a aussi permis de maitriser les principales

techniques de planification et de suivi de notre projet.

5.2.

TECHNIQUES

Les techniques de récoltes de données que nous

avons utilisées c'est l'interview, la documentation et l'internet.

a) TECHNIQUE D'INTERVIEW

Elle nous a permis d'entrer en contact avec le personnel de la

CENI et nous échanger avec eux sur notre sujet.

b) TECHNIQUE DOCUMENTAIRE

Elle nous a permis de puiser les différentes

informations nécessaires dans les documents, ouvrages, syllabus

disponible et utile à notre travail. Cette documentation, nous l'avons

recherchée dans notre champ d'investigation (CENI), à

l'école, dans des bibliothèques et sur internet.

6. DELIMITATION SPATIO-TEMPRELLE

Pour bien cerner notre cadre de travail et nous faciliter

l'exécution rapide de la tâche scientifique à notre charge,

nous avons eu à délimiter notre travail dans le temps et dans

l'espace :

? Dans le temps, ce mémoire tient compte de la

période académique allant de 2014 à 2015 ;

? Dans l'espace, nous nous sommes intéressés

à la Commission Electorale Nationale Indépendante, à la

Direction Nationale de Kinshasa en République Démocratique du

Congo.

7.

SUBDIVISION DU TRAVAIL

Ce travail se constitue des points et sous-points, sections et

chapitres dont :

? Chapitre 1. Notions sur les Bases de données et les

Bases de données réparties ;

? Chapitre 2. Analyse préalable ;

? Chapitre 3. Planification et évaluation du

projet ;

? Chapitre 4. Modélisation de la Base de données

répartie ;

? Chapitre 5. La répartition de données avec

Oracle ;

? Chapitre 6. Implémentation.

Chapitre Premier :

NOTIONS

SUR LES BASES DE DONNEES ET LES BASES DE DONNEES REPARTIES

INTRODUCTION

Les bases de données en général servent

d'outils de gestion efficace de l'information dans tous les domaines de

l'administration, comme dans les domaines techniques : elles sont

actuellement au coeur de tout système d'information des

entreprises. Bien gérer une base de données, c'est jouir

d'une très grande charge pour garantir l'intégrité des

données au sein de l'organisation, à savoir le fait que celles-ci

ne seront pas corrompues au moment de leur utilisation. Et ceci demande une

connaissance parfaite en la matière. C'est pourquoi, ce chapitre fera

objet d'analyse sur les notions de bases de données en

général, et en particulier celles des bases de données

réparties (BDR).

SECTION I. NOTIONS SUR LES BASES DE DONNEES

Une base de données constitue la mémoire

permanente de toute application informatique, et plus

généralement du système d'information. C'est à cet

effet que nous avons consacré cette section sur la description

générale des bases de données.

I.1. BASE DE DONNEES (BD)

a)

DEFINITION

Une base de données (en abrégé BD, en

anglais DB : Data Base) est un ensemble de données

modélisant les objets d'une partie du monde réel et servant de

support à une application informatique.1(*) Pour mériter le terme de base de

données, un ensemble de données non indépendantes doit

être interrogeable par le contenu, c'est-à-dire que l'on doit

pouvoir retrouver tous les objets qui satisfont à un certain

critère, comme tous les individus de sexe masculin par exemple. Les

données doivent être interrogeables selon n'importe quel

critère. Il doit être possible aussi de retrouver leur structure,

par exemple le fait qu'un individu possède un nom, un prénom, une

adresse, etc.

A cet effet, nous pouvons définir une BD comme

étant un ensemble structuré d'éléments

d'information, souvent agencés sous forme de tables, dans lesquels les

données sont organisées selon certains critères en vue de

permettre leur exploitation pour répondre aux besoins d'information

d'une organisation (Database).2(*)

Ainsi, pour clarifier cette définition, nous

enchérissons qu' : « Une BD est un ensemble volumineux,

structuré et minimalement redondant de données, reliées

entre elles, stockées sur supports numériques centralisés

ou distribués, servant pour les besoins d'une ou plusieurs applications,

interrogeables et modifiables par un ou plusieurs utilisateurs travaillant

potentiellement en parallèle. »3(*)

b)

LES CRITERES D'UNE BD4(*)

Une Base de Donnéesdoit répondre aux

critères suivants :

L'exhaustivité

Implique la présence dans la base de données, de

tous les renseignements qui ont trait aux applications en question (la

présence dans la base de toutes les informations requises pour le

service que l'on en attend).

La non-redondance

Implique la présence d'un renseignement donné

une fois et une seule. Mais la non-redondance absolue est souvent difficile

à réaliser.

La structure

Implique l'adaptation du mode de stockage des renseignements

aux traitements qui les exploiteront et les mettrons à jour, ainsi qu'au

coût de stockage dans l'ordinateur.

I.2. SYSTEME DE GESTION DE BASES DE DONNEES (SGBD)

a)

DEFINITION

Un SGBD est un logiciel, le plus souvent produit par un

éditeur commercial, qui gère et contrôle l'accès

à une base de données, assurant ainsi une interface

normalisée entre les applications et les bases de données

(Database management system).5(*)

b)

LES OBJECTIFS D'UN SYSTEME DE GESTION DE BASES DE DONNEES

Dans ce cadre les SGBD se fixent les objectifs suivants :

- Indépendance physique des données

- Indépendance logique des données

- Manipulation des données par des

non-informaticiens

- Administration facilitée des données

- Optimisation de l'accès aux données

- Contrôle de cohérence (intégrité

sémantique) des données

- Partageabilité des données

- Sécurité des données

- Sûreté des données

c)

LES CARACTERISTIQUES DES SGBD6(*)

Les Systèmes de Gestion de Bases de Données se

caractérisent par :

- L'indépendance entre les données et les

applications ;

- Le contrôle centralisé des données pour

éviter toute redondance ;

- Le partage des données et accès

concurrents ;

- La gestion de la cohérence et de

l'intégrité des données ;

- La description des données stockées sous forme

de métadonnées.

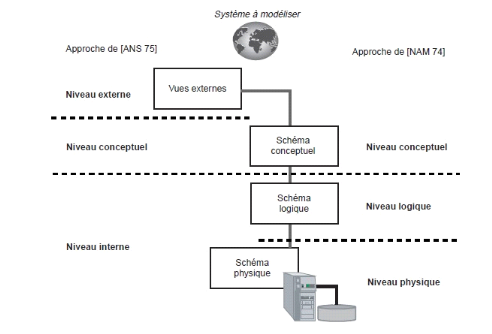

I.3. NIVEAU D'ABSTRACTION DES DONNEES

Dans un SGBD les programmes qui traitent les données,

les programmes applicatifs implémentant les opérations du SGBD

sont indépendants des données ; cette

propriété importante des bases de données s'appelle

abstraction des données.Le processus de transformation des

requêtes et des résultats qui sortent d'un niveau à un

autre s'appelle correspondance ou mapping.

L'objectif majeur des SGBD est d'assurer une abstraction des

données stockées sur disques pour simplifier la vision des

utilisateurs. Pour cela, trois niveaux d'abstraction ont été

définis en 1974 pour laconception d'une base de données [NAM 74]

(...). Nombre de méthodesde conception ont vu le jour et ont

associé une forme de représentation appelée «

schéma » àchacun de ces niveaux. Un niveau logique est

présent dans certaines de ces méthodes.7(*)

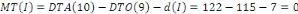

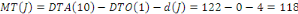

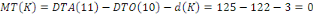

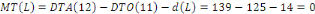

Fig. I.1. Niveaux

d'abstraction.

L'approche du rapport de Namur

Cette approche utilise trois niveaux suivants : niveau

conceptuel, logique et physique.

Le niveau conceptuel spécifie les règles de

gestion en faisant abstraction de toute contrainte de nature organisationnelle

[MOR 92]. Le niveau logique spécifie des choix de type organisationnel

(contraintes liées aux acteurs et types de matériels qui seront

utilisés pour les traitements). Le niveau physique spécifie des

choix techniques (moyens mis en oeuvre pour gérer les données ou

activer les traitements), les optimisations étant également

prises en compte.8(*)

L'approche du rapport de l'ANSI

Pour cette approche, les trois niveaux sont

représentés comme suit : niveau externe, conceptuel et

interne.

Le niveau interne est le niveau relatif à la

mémoire physique. Il s'agit du niveau où les données sont

réellement enregistrées. Le niveau externe est le niveau relatif

aux utilisateurs. Il s'agit du niveau dans lequel les utilisateurs voient les

données. Le niveau conceptuel, aussi appelé « niveau logique

communautaire », est le niveau intermédiaire entre les deux

précédents [DAT 00].9(*)

Notons que même pour les bases de données objet

ou objet-relationnelles, les niveaux de conception sont utiles, car ils

permettent de séparer les spécifications formelles de

l'implémentation et rendent les schémas indépendants des

matériels et des logiciels, dans la mesure du possible.

I.4. STRUCTURATION DE DONNEES

Il existe trois modèles de structuration de

données suivant les types des SGBD. Nous pouvons indiquer que la

structuration de donnée tient compte de l'évolution des SGBD.

Nous les détaillons suivant leur ordre chronologique : le

modèle hiérarchique et réseau, le modèle

relationnel, et enfin le modèle orienté-objet. Aussi, cette

différence de modèles se focalise sur la structure

organisationnelle interne des données.

a)

LES MODELES HIERARCHIQUES ET RESEAUX

Ces SGBD étaient basés surle concept que les

enregistrementsconservésdansdivers fichiers pouvaient être

liés selon une certaine hiérarchie et constituer un assemblage

arborescent.On a appelé structure hiérarchique cette

forme deliaison entre des enregistrements de fichiers distincts. En vertu de ce

modèle d'organisation des données, un enregistrement peut

être le pèredeplusieurs enregistrements qui à leur

tour peuvent avoir des fils.

Dans la même optique, naquit l'idéede

généraliser l'approche des SGBD hiérarchiques en proposant

un modèle d'organisation des données permettant des liens

plusieurs à plusieursentre les fichiers. La hiérarchie

père-fils n'existe pas dans ce modèle, car un enregistrement peut

avoir plusieurs successeurs de même que plusieurs

prédécesseurs. Les fichiers sont liés en

réseau maillé à la manière des

réseaux d'égout (...).Ces SGBD sont dits de type

réseau (ou simplementSGBD réseau) et permettent

dereprésenterdesassociationscomplexesentrelesfichiers.10(*)

b)

LES MODELES RELATIONNELS

Ensuite, viennent au monde les SGBD reposant sur le

modèle relationnel. Le début desannées1970, Edgard

CODD,chercheur au laboratoire de recherche IBM de San Jose en Californie,

s'inspirant de l'algèbrerelationnelle,proposa un mode d'organisation des

données ne nécessitant pasdepointeurspour lier les

enregistrements. Non seulement ce modèle avait ses fondements

théoriquessolidementétablis dans l'algèbre relationnelle,

mais il était aussi d'une grande simplicité.Lastructured'un

fichier est définie comme unerelationentre des données

provenantd'un nombre fini de domaines. Les enregistrements sont des

tuples, et constituent des occurrences de la relation. Les liens sont

assurés entre deux enregistrements sur labased'unchampdemême type,

communauxdeuxenregistrements. Si les champs communs possèdent la

même valeur, lesenregistrements sont logiquement liés.Il n'est

dès lors plus nécessaire de gérer des pointeurs physiques

pour assurer ces liens.Dephysiquesqu'étaient les liens dans les SGBD

hiérarchiques ou réseaux, les liens sont

dorénavantlogiques, basés sur les valeurs des champs, ce

qui rend la navigation entre les enregistrements beaucoup plus souple.

Malgréleursnombreuses qualités, les SGBD

relationnels, constituant la deuxième génération, ont

uncertainnombre de lacunes pour l'expression de modèles de

données àunhautniveaud'abstraction, ce que nous

définissons comme le modèle conceptuel de données. Un

effort considérable de recherche et de réflexion a

étéfaitau cours des vingt dernières annéespour

développer des méthodes et des formalismespermettant d'exprimer

un modèle de données dépouillé des contraintes du

modèle relationnel mais qui puisse se traduire assez directement dansun

SGBD relationnel.11(*)

c)

LES MODELES ORIENTES OBJETS

Le développement de langages orientés objets

(...) a conduit à la mise au point de SGBD devant assurer la

persistance des objets, soit lestockagepermanentsurun support

demémoireauxiliaire des objetscréés à l'aide de ces

langages.CeSGBD dit orienté objet ou simplement SGBD

objet, qui a connu un essor somme toute limité appartient

à latroisième génération.

Le développement des SGBD objets a été

freiné par des SGBD hybrides incorporant le modèle relationnel et

le stockage d'objets.Les objets peuvent être soit de

typestructurécomme ceux créés par un langage

orienté objet ou de type non structurételles que des images, de

la vidéo, des trames sonores, appelé BLOB (Binary Large OBject).

On donne le nomSGBDrelationnel-objet à cette forme hybride car

il combine les propriétés du SGBD relationnel et du

SGBDobjet.12(*)

1.5. LES BASES DE DONNEES AVANCEES

a)

BD PARALLELE

Les données peuvent être distribuées sur

plusieurs disques d'un même site, et l'exécution des

requêtes peut être parallélisée sur les

différentes unités de traitement (CPU) du site.

b)

BD FEDEREE

Plusieurs bases de données

hétérogènes capables d'inter opérer via une vue

commune (modèle commun).13(*)

c)

SYSTEME MULTIBASE

Plusieurs bases de données

(hétérogènes ou non) capables d'inter opérer sans

une vue commune.14(*)

d)

BD REPARTIE

Les données sont distribuées (réparties)

et/ou dupliquées sur différents sites du réseau qui

possèdent un certain degré d'autonomie. Chaque site peut

comporter une BD parallèle.

SECTION II. NOTION SUR LES BASES DE DONNEES REPARTIES

La décentralisation des systèmes informatiques

se heurte aujourd'hui aux problèmes de la répartition de

données. Celle-ci étant un moyen assurant la cohérence, la

sécurité, l'intégrité, la fiabilité des

données géographiquement disséminées sur plusieurs

systèmes, devient de plus en plus complexe.

C'est ainsi que la problématique de bases de

données réparties constitue à cet effet une

préoccupation importante demandant des études très. Cette

section va nous aider à éclairer notre connaissance pour dissiper

toutes confusions caractéristiques aux notions basées sur cette

matière.

II.1. GENERALITES SUR LES BASES DE DONNEES REPARTIES

a)

EVOLUTION DES BDR

La gestion de bases de données centralisées avec

le temps, s'est confrontée à divers problèmes qui sont

:

· L'augmentation du volume de données ;

· L'augmentation du volume de traitements ;

· L'augmentation du volume de transactions ;

· Etc.

Cela a entraîné la lenteur des applications, car

les périphériques de stockage submergés, ne

répondant pas assez vite. Aussi, il est à noter que les

débits des liaisons réseaux évoluaient beaucoup plus vite

que les capacités des périphériques de stockage.

Ainsi, l'idée est venue de multiplier les sources de

données et les faire communiquer par réseau, afin de

bénéficier de traitements parallèles, minimisant ainsi les

temps de réponses. Aujourd'hui, les BDR sont de plus en plus

répandus, et comblent largement les lacunes des bases de données

classiques.

1. SYSTEME REPARTI

Unsystèmerépartiestunensembledesitesreliésparunréseau,comportantchacununeouplusieursmachines.15(*)Dans le système

réparti se passe un partage des ressources matérielles et

logicielles.

2. OBJECTIFS DES BASES DE DONNEES REPARTIES

Les principaux objectifs sont :

- Transparence pour l'utilisateur ;

- Autonomie de chaque site ;

- Absence de site privilégié ;

- Continuité de service (tolérance aux

pannes) ;

- Transparence vis à vis de la localisation des

données ;

- Transparence vis à vis de la fragmentation ;

- Transparence vis à vis de la

réplication ;

- Traitement des requêtes distribuées ;

- Indépendance vis à vis du

matériel ;

- Indépendance vis à vis du système

d'exploitation ;

- Indépendance vis à vis du

réseau ;

- Indépendance vis à vis du SGBD.16(*)

3. INCONVENIENTS DES SYSTEMES REPARTIS

L'inconvénient majeur de la répartition des

données d'une BD entre plusieurs sites est la complexité

résultant de leur coordination. Cette complexité se

répartit de la façon suivante :

- Le coût de mise au point du logiciel;

- Le nombre d'erreurs logicielles plus important;

- Les servitudes du système accrues pour la

coordination :

o Echange de messages ;

o Calcul supplémentaire ;

o Récupération de système plus complexe

après panne (Réintégration des sites ou liaison en

pannes).17(*)

b)

PRINCIPES DES BDR

1. DEFINITION D'UNE BASE DE DONNEES REPARTIE

En soi, une base de données répartie est d'abord

une base de données simple... On appel base de données

répartie une base de données composées de plusieurs base

de données visible comme un système unique, qui échangent

des données avec des messages.18(*)

Une base de données répartie ne contient en

principe pas de redondance, si les données sont copiées d'une BD

à l'autre, on parle de données répliquées.

2. SYSTEME DE GESTION DE BASE DE DONNEES REPARTIE (SGBDR)

Définition

Un système de gestion de bases de données

réparties est donc un ensemble de logiciels systèmes

gérant des données réparties sur un ensemble de sites,

intégrant des modules clients et des modules serveurs. Clients et

serveurs collaborent bien sûr par des médiateurs

spécifiques.19(*)

Il se charge de la création et la maintenance des bases

de données. Il doit rendre la répartition des bases des

données transparentes aux utilisateurs. La base de données

étant répartie, il faut également répartir certaine

fonctionnalités du SGBD.

Fonctions

1. L'accès lointain par un programme d'application

rendu possible grâce à la composante de base de données

répartie.

2. Garantir certains degrés de transparences

réparties.

3. Le support d'administration et de contrôle de base de

données. Le contrôle, l'utilisation des bases de données et

la vue globale des fichiers existants dans les divers sites.

4. Le contrôle de concurrence et la rentabilité

des transactions réparties.

3. CONCEPTS DE BASE

? SCHEMA GLOBAL

Comme toutes les bases de données, une base de

données répartie possède un schéma

appeléschéma global qui permet de définir des types de

données de la base. Il s'agit d'une vision relationnelle de la base. Le

schéma global ignore les concepts d'implémentation. A ce titre,

il est souvent appelé schéma conceptuel.

Dans une base de données répartie, le

schéma global ou conceptuel n'est pas forcément

matérialisé. Chaque base locale implémente une partie. Ces

parties locales sont les seules matérialisées sur des disques.

L'utilisateur d'une base de données répartie se focalise sur sa

vue logique des données et n'a pas besoin de se préoccuper des

fragments physiques.C'est le système de bases de données qui se

charge lui-même d'exécuter les opérations, soit localement,

soit en les distribuant sur plusieurs ordinateurs en cas de besoin.

La définition du schéma global de

répartition est le point de départ pour la modélisation et

surtout qu'il n'existe pas d'autres solutions optimales.

Le concepteur doit donc prendre des décisions dont

l'objectif est de minimiser le nombre de transferts entre sites, les temps de

transfert, le volume de données transférées, les temps

moyens de traitement des requêtes, le nombre de copies de fragments,

etc...

Le schéma global se subdivise en trois schémas

qui sont le schéma interne, le schéma conceptuel et le

schéma externe.

? SCHEMA LOCAL

C'est l'ensemble des segments de tables physiques

alloués aux ordinateurs à travers les sites

géographiquement éloignés.

c)

UTILISATION D'UNE BDR

Le principe fondamental dans l'utilisation des bases de

données répartie est la transparence pour l'utilisateur.

Celle-ci se veut comme le fait de cacher aux utilisateurs

certaines informations. Ce qui lui fait apparaitre la BD comme étant

unique. Cette transparence s'exprime sous trois formes :

1. TRANSPARENCE DE LA LOCALISATION

Les utilisateurs accèdent à la base de

données soit directement par le schéma conceptuel, soit

directement au travers de vues externes. Mais en aucun cas ils n'ont les moyens

d'accéder aux schémas locaux ni de préciser le site.

2. TRANSPARENCE DE PARTITIONNEMENT

De même, les utilisateurs n'ont pas à

connaître les partitionnements de la base de données. Ils ne

doivent pas savoir si telle information est fractionnées, et ne doivent

donc pas se préoccuper de la réunifier. C'est le système

qui gère les partitionnements et les modifier en fonction de ses

besoins, et c'est donc lui qui doit rechercher toutes les partitions et les

intégrer en une seule information logique présentée

à l'utilisateur.

3. TRANSPARENCE DE LA DUPLICATION

Enfin, les utilisateurs n'ont pas à savoir si plusieurs

copies d'une même information sont disponibles. C'est le principe de

transparence de duplication. La conséquence directe est que lors de la

modification d'une information, c'est le système qui doit se

préoccuper de mettre à jours toutes les copies.

d)

LA REPARTITION DES BASES DE DONNEES

1. BUTS

Les bases de données réparties ont une

architecture plus adaptée à l'organisation des entreprises

décentralisées par le fait qu'elles assurent :

§ Plus de fiabilité : les bases de données

réparties ont souvent des données répliquées. La

panne d'un site n'est pas très importante pour l'utilisateur, qui

s'adressera à autre site.

§ Meilleures performances : réduire le trafic sur

le réseau est une possibilité d'accroître les performances.

Le but de la répartition des données est de les rapprocher de

l'endroit où elles sont accédées. Répartir une base

de données sur plusieurs sites permet de répartir la charge sur

les processeurs et sur les entrées/ sorties.

§ Faciliter l'accroissement: l'accroissement se fait par

l'ajout de machines sur le réseau.

2. PROBLEMES A SURMONTER

Les problèmes majeurs à surmonter dans la

répartition des bases de données sont :

Le coût : la distribution entraîne des

coûts supplémentaires en terme de communication, et en gestion des

communications (-hardware et software à installer pour gérer les

communications et la distribution) ;

La concurrence : vis-à-vis à

l'accès aux données de la base par les utilisateurs ;

La sécurité : la sécurité

est un problème plus complexe dans le cas des bases de données

réparties que dans le cas des bases de données

centralisées.

e)

ARCHITECTURE DES BDR

1. AUTONOMIE

Dans une base de données répartie, chaque site

du réseau possède une capacité d'exécution autonome

et peut développer des applications locales. Il peut en outre participer

à l'exécution d'au moins une application globale qui demande de

l'accès aux données de plusieurs sites en utilisant un

système de communication.20(*)

Ce qui en dégage une corrélation logique entre

les données réparties sur différents sites : ces

données possèdent les propriétés qui les tiennent

ensemble malgré la distribution.

2. RELATION ENTRE MACHINES

La relation entre les machines dans un système

réparti est définie suivant deux architectures dont :

? ARCHITECTURE CLIENT/SERVEUR

C'est une architecture dans laquelle les traitements sont

répartis entre les clients qui demandent les informations dont ils ont

besoin au(x) serveurs(x).C'est-à-dire que les serveurs ont pour

rôle de servir les clients. Par servir, on désigne la

réalisation d'une tâche demandée par le client.

Serveur Oracle 11g

BD Oracle

Fig. I.2 :

Architecture Client/serveur.

Dans cette architecture, l'application client se connecte au

serveur de base de données. Ce dernier à son tour, lui renvoie

des réponses en fonction de ses requêtes.

? ARCHITECTURE PEER TO PEER (P2P)

Par ce terme on désigne un type de communication pour

lequel toutes les machines ont une importance équivalente. Il existe en

général plusieurs serveurs de données qui fonctionnent

selon l'architecture suivante :

Mbujimayi

Lubumbashi

Goma

Une base de données logique

Serveur Oracle11g

Serveur Oracle11g

Serveur Oracle11g

Fig. I.3 :

Architecture serveur-serveur.

Chaque machine joue le rôle de serveur et chaque serveur

gère sa base de données et échange les informations avec

les autres. Le tout est vu comme une seule base de données logique.

II.2. TECHNIQUES DE CONCEPTION ET DE GESTION DE BDR

a)

METHODES DE CONCEPTION

La conception d'une base de données répartie

peut être le résultat de deux approches totalement distinctes,

soit d'une part la nécessité de connecter la multitude de bases

de données existantes, ainsi que la disponibilité

nécessaire à la globalisation des systèmes informatiques,

d'autre part. Ce qui permet le rôle de la BDR de rapprocher les

données des sites d'accès malgré leur localisation.

1. CONCEPTION ASCENDANTE (bottom up)

Dans ce cas de figure I.3, il existe plusieurs bases de

données disjointes qu'il faut réunir en une seule base de

données reparties et cohérente avec un schéma de

conception global. C'est la première approche.

Base de Données

BD1

BD2

BDn

...

Fig. I.4 : Conception

ascendante de la BDR

L'approche se base sur le fait que la répartition est

déjà faite, mais il faut réussir à intégrer

les différentes BD existantes en une seule BD globale. En d'autres

termes, les schémas conceptuels locaux existent et il faut

réussir à les unifier dans un schéma conceptuel

global.21(*)

2. CONCEPTION DESCENDANTES (Top down)

La deuxième approche commence par définir un

schéma conceptuel global de la base de données

répartie,puis on le distribue sur les différents sites en des

schémas conceptuels locaux. C'est-à-dire qu'au départ,nous

avons une seule base de données qu'il faut fragmenter et allouer les

fragments aux différents sites.22(*)

Base de Données

BD1

BD2

BDn

...

Fig. I.5 : Conception

descendante de la BDR

La répartition se fait donc en deux étapes, en

première étape la fragmentation, et en fin, l'allocation de ces

fragments aux sites. Cette approche (top down)est intéressante

quand on part du néant. C'est sur elle que nous allons nous appuyer pour

réaliser notre projet.

b)

LA FRAGMENTATION

1. DEFINITION

La fragmentation est le processus de décomposition

d'une base de données logique (telle qu'elle est vue par les

utilisateurs) en un ensemble de "sous" bases de

données. Cette décomposition doit évidemment être

sans perte d'information pour être acceptable.23(*)

Cette décomposition est assurée par une fonction

de définition qui préserve les arguments lors de son

application.

2. OBJECTIF DE LA FRAGMENTATION

L'utilisation de fragments permet de faire tourner plus de

processus simultanément, ce qui entraîne une meilleure utilisation

des capacités du réseau d'ordinateurs.24(*)

Nous devons enchérir que les applications ne

travaillent que sur des sous-ensembles des relations. Une distribution

complète des relations générerait soit beaucoup de trafic,

soit une réplication des données avec tous les problèmes

que cela occasionne : problèmes de mises à jour, problèmes

de stockage. Il est donc préférable de mieux distribuer ces

sous-ensembles.

3. TYPES DE FRAGMENTATIONS

Il existe 2 types de fragmentations :

a. La fragmentation horizontale : la relation

est divisée en plusieurs sous-relations contenant chacune un

sous-ensemble des tuples (lignes) de la relation.25(*)

La fragmentation horizontale a tout son intérêt

pour une société dispersée aux quatre coins du globe et

qui maintient une relation contenant ses employées par exemple. Cette

relation logique peut-être fragmentée horizontalement en plusieurs

groupes contenant chaque fois les employés selon leur localisation.

b. La fragmentation verticale : la relation

est divisée en plusieurs sous-relations contenant chacune un

sous-ensemble des attributs (colonnes) de la relation.26(*)

La fragmentation verticale est plus complexe et moins

intuitive. Les sous-relations ne contiennent pas tous les attributs mais tous

les tuples. Un peu comme une vue permet de cacher les attributs inutiles selon

le contexte, la fragmentation verticale peut-être utile d'un point de vue

hiérarchique.

c. La fragmentation mixte : Elle

résulte de l'application successive d'opérations de fragmentation

horizontale et verticale sur une relation globale.27(*)

La recomposition de la relation initiale se fait par une

succession inverse d'unions (recomposition des fragments horizontaux) et de

jointures (recompositions des fragments verticaux).

4. LES REGLES DE LA FRAGMENTATION

Lacomplétude : pour toute

donnée d'une relation R, il existe un fragment Ri de

la relation R qui possède cette donnée.

Lareconstruction : pour toute relation

décomposée en un ensemble de fragments Ri, il existe une

opération de reconstruction.

La disjonction : une donnée n'est

présente que dans un seul fragment, sauf dans le cas de la fragmentation

verticale pour la clé primaire qui doit être présente dans

l'ensemble des fragments issus d'une relation.

5. L'ALLOCATION DES FRAGMENTS

L'affectation des fragments sur les sites est

décidée en fonction de l'origine prévue des requêtes

qui ont servi à la fragmentation. Le but est de placer les fragments sur

les sites où ils sont les plus utilisés, et ce pour minimiser les

transferts de données entre les sites.

L'allocation peut se faire avec réplication ou sans

réplication. Sachant que la réplication favorise les performances

des requêtes et la disponibilité des données, mais est

coûteuse en considérant les mises à jour des fragments

répliqués.28(*)

c)

TECHNIQUES DE REPARTITION AVANCEES

Dans le cas où la méthode classique de

fragmentation d'allocation ne s'avère pas satisfaisante, des techniques

plus puissantes (mais plus complexes) à mettre en oeuvre doivent

être envisagées : l'allocation avec duplication des fragments,

l'allocation dynamique des fragments ou même la fragmentation

dynamique.

1. ALLOCATION AVEC DUPLICATION

Certains fragments peuvent être dupliqués sur

plusieurs sites (éventuellement sur tous les sites) ce qui procure

l'avantage d'améliorer les performances en termes de temps

d'exécution des requêtes (en évitant certains transferts

des données). Elle permet aussi une meilleure disponibilité des

informations (connues de plusieurs sites) et une meilleure fiabilité

contre les pannes.29(*)

Par contre, l'inconvénient majeur est que les mises

à jour doivent être effectuées sur toutes les copies d'une

même donnée. En conséquences, moins un fragment est sujet

à des modifications et plus il est prédisposé lorsque la

base de données est surjetée à de nombreuse mise à

jours.

2. ALLOCATION DYNAMIQUE

Avec cette technique, l'allocation d'un fragment peut changer

en cours d'utilisation de la base de données réparties... Dans ce

cas, le schéma d'allocation et les schémas locaux doivent

être tenus à jour. Cette technique est une alternative à la

duplication qui se révèle efficace lorsque la base de

données est surjetée à de nombreux sites

d'allocations.30(*)

3. FRAGMENTATION DYNAMIQUE

Dans le cas où le site d'allocation peut changer

dynamiquement, il est possible que deux fragments complémentaires

(verticalement ou horizontalement) se retrouvent sur le même site. Il est

alors normal de les fusionner. A l'inverse, si une partie d'un autre fragment

est appelé sur un autre site, il peut être intéressant de

décomposer ce fragment et de ne faire migrer que la partie

concernée. Ces modifications du schéma de fragmentation se

répercutent sur le schéma d'allocation et sur les schémas

locaux.31(*)

d)

LA REPLICATION

La réplication est une technique de répartition

consistant à gérer des copies sur différents sites, les

copies pouvant être différentes à un instant donné,

mais devant converger vers une même valeur si l'on arrête la

production de transactions de mises à jour.32(*)

Dans le cas où les utilisateurs n'auraient pas besoin

d'accéder aux données les plus récentes, un assortiment

existe pour éviter le trafic qu'engendre l'accès aux

données à jour. Elle consiste en l'utilisation de clichés

(ang. snapshot).

Un cliché représente un état de la base

de données à un instant donné. La pertinence d'un

cliché diminue donc au fur et à mesure que le temps

passe.33(*)

1. PRINCIPE

L'objectif principal de la réplication est de faciliter

l'accès aux données en augmentant leur disponibilité. Soit

parce que les données sont copiées sur différents sites

permettant de répartir les requêtes, soit parce qu'un site peut

prendre la relève lorsque le serveur principal s'écroule.

Le principe de la réplication, qui met en jeu au

minimum deux SGBD, est assez simple et se déroule en trois temps :

o La base « maître » reçoit un ordre de

mise à jour (INSERT, UPDATE ou DELETE).

o Les modifications faites sur les données sont

détectées et stockées (dans une table, un fichier, une

queue) en vue de leur propagation.

o Un processus de réplication prend en charge la

propagation des modifications à faire sur une seconde base dite esclave.

Il peut bien entendu y avoir plus d'une base esclave.

2. AVANTAGES DE REPLICATION

Les avantages de la réplication dépendent du

type de réplication utilisé. Mais généralement, les

avantages sont universels :

- Allégement du trafic réseau en

répartissant la charge sur divers sites. Par conséquent,

rapidité des accès aux données ;

- Amélioration des performances des

requêtes ;

- Résistance aux pannes par l'augmentation de la

disponibilité des données.34(*)

3. TYPE DE REPLICATION

Bien entendu, il est tout à fait possible de faire la

réplication dans les deux sens : de l'esclave vers le maître

et inversement. On parlera dans ce cas-là de réplication

bidirectionnelle ou symétrique.

Dans le cas contraire, c'est-à-dire du maître

vers l'esclave seulement, la réplication est unidirectionnelle et en

lecture seule ou asymétrique.

De plus, la réplication peut être faite de

manière synchrone ou asynchrone. Dans le premier cas, la

résolution des conflits éventuels entre deux sites intervient

avant la validation des transactions (c'est-à-dire à temps

réel). Mais le second cas, la résolution est faite dans des

transactions séparées (à temps différé). Il

est donc possible d'avoir quatre modèles de réplication :

· Réplication asymétrique avec propagation

asynchrone ;

· Réplication asymétrique avec propagation

synchrone ;

· Réplication symétrique avec propagation

asynchrone ;

· Réplication symétrique avec propagation

synchrone.

4. TECHNIQUES DE DIFFUSION DE MISES A JOUR

La diffusion automatique des mises à jour

appliquée d'une copie aux autres copies doit être assurée

par le SGBD réparti. Plusieurs techniques de diffusion sont possibles

parmi lesquelles, nous distinguerons celles basées sur la diffusion de

l'opération de mise à jour, de celles basées sur la

diffusion du résultat de l'opération.

Diffuser le résultat présente l'avantage de ne

pas devoir réexécuter l'opération sur le site de la copie,

mais l'inconvénient de nécessité d'un ordonnancement

identique des mises à jour en tous les sites afin d'éviter les

pertes de mises à jour. Le report d'opération est plus flexible,

notamment dans le cas d'opérations commutatives.

e)

GESTION DES DONNEES REPARTIES

Les règles d'exécution et les méthodes

d'optimisation de requêtes définies pour un contexte

centralisé sont toujours valables, mais il faut prendre en compte d'une

part la fragmentation et la répartition des données sur

différents sites, et d'autre part le problème du coût des

communications entre sites pour transférer les données.

Le problème de la fragmentation avec ou sans

duplication concerne principalement les mises à jours tandis que le

problème des coûts des communications concerne surtout les

requêtes.

1. Mise à jour des données

distantes :

La principale difficulté réside dans le fait

qu'une mise à jour dans une relation du schéma global se traduit

par plusieurs mises à jour dans différents fragments. Il faut

donc identifier les fragments concernés par l'opération de mise

à jour, puis décomposer en conséquence l'opération

en un ensemble d'opération de mise à jour sur ces fragments.

Ø Insertion

Retrouver le fragment horizontal concerné en utilisant

les conditions qui définissent les fragments horizontaux, puis insertion

du tuple dans tous les fragments verticaux correspondants.

Ø Suppression

Rechercher le tuple concerné dans les fragments qui

sont susceptibles de le contenir, et supprimer ses valeurs d'attribut dans tous

les fragments verticaux.

Ø Modification

Rechercher les tuples, les modifier et les déplacer

vers les bons fragments si nécessaire.

f)

LES TRANSACTIONS

1. Définition d'une

transaction

Une transaction est un ensemble d'opérations

menées sur une BD.35(*) Ces opérations peuvent être en lecture

et/ou écriture.

Une opération est atomique, c'est donc une unité

indivisible de traitement.Une transaction est soit validée par un

commit, soit annulée par un rollback, soit interrompue

par un abort.

Une transaction a une marque de début (Begin Of

Transaction BOT), et une marque de fin (End Of Transaction EOT).

2. Propriétés d'une

transaction

La cohérence et la fiabilité d'une transaction

sont garanties par 4 propriétés :

l'Atomicité, la Cohérence,

l'Isolation, la Durabilité qui font

l'ACIDité d'une transaction.

§ Atomicité : cette

propriété signifie qu'une transaction est traitée comme

une seule opération. Toutes les actions sont toutes menées

à bien ou aucune d'entre elles.

§ Cohérence : une transaction est un

programme qui amène la BD d'un état cohérent à un

autre état cohérent, tel que toutes les contraintes

d'intégrité restent vérifiées.

§ Isolation : c'est la propriété

qui impose à chaque transaction de voir la BD cohérente. Une

transaction en exécution ne peut révéler ses

résultats à d'autres transactions concurrentes avant d'effectuer

le commit.

§ Durabilité : c'est la

propriété qui garantit lorsqu'une transaction a effectué

son commit, le résultat sera permanent, et ne pourra être

effacé de la BD quelques soient les pannes du système

rencontrées.

3. Différents niveaux de fragmentation de

la répartition

La transparence est la caractéristique principale d'un

système distribué dans lequel l'utilisateur doit se voir

travailler sur un énorme ordinateur personnel constitué de tous

les ordinateurs connectés.

Nous distinguons plusieurs niveaux de transparence de

répartition qui sont indépendantes du programme d'application de

la répartition :

v Transparence globale

La transparence globale définit toutes les

données contenues dans la base de données réparties comme

si cette base était définie exactement comme dans une base de

données non réparties.

v Transparence de fragmentation

Une relation globale peut être répartie en

plusieurs fragments, une transparence de fragmentation définit une

fonction entre la relation globale et les fragments.

Cette fonction est multivaluée c'est à dire

plusieurs fragments correspondent à une relation globale, mais une seule

relation globale correspond à un seul fragment.

v Transparence d'allocation

Les fragments sont des portions logiques des relations

globales qui sont uniquement situées dans un ou plusieurs sites du

réseau. La transparence d'allocation définit le site dans lequel

est situé un fragment. La relation définit dans la transparence

d'allocation détermine si la base de données répartie est

redondante ou pas.

v Transparence conceptuelle locale

Transparence conceptuelle locale définit une fonction

qui associe chaque image physique aux objets qui sont manipulés par les

systèmes de gestion de base de données locaux. Cette transparence

dépend du type de système de base de données locale.

CONCLUSION PARTIELLE

Nous avons abordé et finalisé en toute

célérité les notions sur les bases de données en

générale et celles réparties en particulier. Dans la suite

nous allons exposer la question sur l'évaluation de notre projet.

Chapitre deuxième :

ETUDE

PREALABLE

INTRODUCTION

L'étude préalable consiste à faire une

analyse minutieuse du système existant pour en dégager les

failles et les forces afin d'arriver à une conclusion qui permettra une

proposition de solutions de la part de l'analyste.

Ce chapitre va nous permettre d'étaler les

activités de la CENI en commençant par : l'historique,

l'organisation, l'analyse de besoins, etc.

SECTION I. PRÉSENTATION ET ANALYSE DE LA STRUCTURE DU

SYSTÈME EXISTANT (CENI)

Dans cette partie nous aurons à analyser les

informations concernant juste l'organisation structurelle de la CENI telles

que : l'historique, la situation géographique, l'objectif,

l'organisation.

I.1. HISTORIQUE

Depuis son indépendance, le 30 juin 1960, la RDC est

confrontée à des crises politiques récurrentes dont l'une

des causes fondamentales est la contestation de la légitimité des

institutions et de leurs animateurs. Cette contestation a pris un relief

particulier avec les guerres qui ont déchiré le pays de 1996

à 2003.

En vue de mettre fin à cette crise chronique de

légitimité et de donner au pays toutes les chances de se

reconstruire, les délégués de la classe politique et de la

société civile, forces vives de la Nation, réunies en

Dialogue inter congolais, ont convenu, dans l'Accord Global et inclusif

signé à Pretoria en Afrique du Sud le 17 décembre 2002, de

mettre en place un nouvel ordre politique, fondé sur une nouvelle

Constitution démocratique sur base de laquelle le peuple congolais

puisse choisir souverainement ses dirigeants, au terme des élections

libres, pluralistes, démocratiques, transparentes et

crédibles.

A l'effet de matérialiser la volonté politique

ainsi exprimée par les participants au Dialogue inter congolais, le

sénat, issu de l'Accord Global et inclusif précité, a

déposé, conformément à l'article 104 de la

Constitution de la transition, un avant-projet de la nouvelle Constitution

à l'Assemblée nationale qui l'a adopté sous forme de

projet de Constitution soumis au référendum populaire.

La Constitution ainsi approuvée s'articule pour

l'essentiel autour des idées forces ci-après :

1.

DE L'ETAT ET DE LA SOUVERAINETE

Dans le but d'une part, de consolider l'unité nationale

mise à mal par des guerres successives et, d'autre part, de créer

des centres d'impulsion et de développement à la base, le

constituant a structuré administrativement l'Etat congolais en 25

provinces plus la ville de Kinshasa dotées de la personnalité

juridique et exerçant des compétences de proximité

énumérées dans la présente Constitution.

En sus de ces compétences, les provinces en exercent

d'autres concurremment avec le pouvoir central et se partagent les recettes

nationales avec ce dernier respectivement à raison de 40 et de 60%.

En cas de conflit de compétence entre le pouvoir

central et les provinces, la cour constitutionnelle est la seule

autorité habilitée à les départager. Au demeurant,

les provinces sont administrées par un Gouvernement provincial et une

Assemblée provinciale. Elles comprennent, chacune, des entités

territoriales décentralisées qui sont la ville, la commune, le

secteur et la chefferie.

Par ailleurs, la présente Constitution réaffirme

le principe démocratique selon lequel tout pouvoir émane du

peuple en tant que souverain primaire.

Ce peuple s'exprime dans le pluralisme politique garanti par

la Constitution qui érige, en infraction de haute trahison,

l'institution d'un parti unique.

En ce qui concerne la nationalité, le constituant

maintient le principe de l'unicité et de l'exclusivité de la

nationalité congolaise.

2.

DES DROITS HUMAINS, DES LIBERTES FONDAMENTALES ET DES DEVOIRS DU CITOYEN ET DE

L'ETAT

Le constituant tient à réaffirmer l'attachement

de la RDC aux Droits humains et aux libertés fondamentales tels que

proclamés par les instruments juridiques internationaux auxquels elle a

adhéré. Aussi, a-t-il intégré ces droits et

libertés dans le corps même de la Constitution? A cet

égard, répondant aux signes du temps, l'actuelle Constitution

introduit une innovation de taille en formalisant la parité

homme-femme.

3.

DE L'ORGANISATION ET DE L'EXERCICE DU POUVOIR

Les nouvelles institutions de la République

Démocratique du Congo sont :

§ Le Président de la République ;

§ Le Parlement ;

§ Le Gouvernement ;

§ Les Cours et Tribunaux ;

Les préoccupations majeures qui président

à l'organisation de ces institutions sont les suivantes :

1. Assurer le fonctionnement harmonieux des institutions de

l'Etat ;

2. Eviter les conflits ;

3. Instaurer un Etat de droit ;

4. Contrer toute tentative de dérive

dictatoriale ;

5. Garantir la bonne gouvernance ;

6. Lutter contre l'impunité ;

7. Assurer l'alternance démocratique ;

C'est pourquoi non seulement le mandat du Président de

la République n'est renouvelable qu'une seule fois, mais aussi, il

exerce ses prérogatives de garantir de la Constitution, de

l'indépendance nationale, de l'intégrité territoriale, de

la souveraineté nationale, du respect des accords et traités

internationaux ainsi que celles de régulateur et d'arbitre du

fonctionnement normal des institutions de la République avec

l'implication du Gouvernement sous le contrôle du Président.

Les actes réglementaires qu'il signe dans les

matières relevant du Gouvernement ou sous gestion ministérielle

sont couverts par le contreseing du Premier ministre qui en endosse la

responsabilité devant l'Assemblée nationale.

Bien plus, les affaires étrangères, la

défense et la sécurité, autrefois domaines

réservés du Chef de l'Etat, sont devenues des domaines de

collaboration.

Cependant, le Gouvernement, sous l'impulsion du Premier

ministre, demeure le maitre de la conduite de la politique de la Nation qu'il

définit en concertation avec le Président de la

République.

Il est comptable de son action devant l'Assemblée

nationale qui peut le sanctionner collectivement par l'adoption d'une motion de

censure.

L'Assemblée nationale peut, en outre, mettre en cause

la responsabilité individuelle des membres du Gouvernement par une

motion de défiance.

Réunis en congrès, l'Assemblée nationale

et le Sénat ont la compétence de déférer le

Président de la République et le Premier ministre devant la cour

constitutionnelle, notamment pour haute trahison et délit

d'initié.

Par ailleurs, tout en jouissant du monopole du pouvoir

législatif et du contrôle du Gouvernement, les parlementaires ne

sont pas au-dessus de la loi ; leurs immunités peuvent être

levées et l'Assemblée nationale peut être dissoute par le

Président de la République en cas de crise persistante avec le

Gouvernement.

La présente Constitution réaffirme

l'indépendance du pouvoir judiciaire dont les membres sont

gérés par le Conseil supérieur de la magistrature

désormais composé des seuls magistrats.

Pour plus d'efficacité, de spécialité et

de célérité dans le traitement des dossiers, les cours et

tribunaux ont été éclatés en trois ordres

juridictionnels :

§ Les juridictions de l'ordre judiciaire placées

sous le contrôle de la cour de cassation ;

§ Celles de l'ordre administratif coiffées par le

Conseil d'Etat ;

§ La cour Constitutionnelle

Des dispositions pertinentes de la Constitution

déterminent la sphère d'action exclusive du pouvoir central et

des provinces ainsi que la zone concurrente entre les deux échelons du

pouvoir d'Etat.

Pour assurer une bonne harmonie entre les provinces

elles-mêmes d'une part, et le pouvoir central d'autre part, il est

institué une conférence des Gouverneurs présidée

par le Chef de l'Etat et dont le rôle est de servir de conseil aux deux

échelons de l'Etat.

De même, le devoir de solidarité entre les

différentes composantes de la Nation exige l'institution de la Caisse

nationale de péréquation placée sous la tutelle du

Gouvernement.

Compte tenu de l'ampleur et de la complexité des

problèmes de développement économique et social aux quels

la République Démocratique du Congo est confrontée, le

constituant crée le conseil économique et social, dont la mission

est de donner des avis consultatifs en la matière au Président de

la République, au Parlement et au Gouvernement.

Pour garantir la démocratie en République

Démocratique du Congo, la présente Constitution retient deux

institutions d'appui à la démocratie, à savoir la

Commission Electorale Nationale et Indépendante chargée de

l'organisation du processus électoral de façon de permanente et

le Conseil supérieur de l'audiovisuel et de la communication dont la

mission est d'assurer la liberté et la protection de la presse ainsi que

tous les moyens de communication des masses dans le respect de la loi.

4.

DE LA REVISION CONSTITUTIONNELLE

Pour préserver les principes démocratiques

contenus dans la présente Constitution contre les aléas de la vie

politique et les révisions intempestives, les dispositions relatives

à la forme républicaine de l'Etat, au principe du suffrage

universel, à la forme représentative du Gouvernement au nombre et

à durée des mandats du Président de la République,

à l'indépendance du pouvoir judiciaire, au pluralisme politique

et syndical ne peuvent faire l'objet d'aucune révision

constitutionnelle. Telles sont les lignes maîtresses qui

caractérisent la présente Constitution.

I.2. SITUATION GEOGRAPHIQUE

La Commission Electorale Nationale et Indépendante est

située dans la ville province de Kinshasa, précisément sur

le boulevard du 30 juin occupe maintenant le bâtiment ex. BCCE en face de

l'ONATRA et à proximité de la gare centrale.

I.3. OBJECTIF

La Commission Electorale Nationale et Indépendante

comme toute autre entreprise a comme objectif de permettre à la

population de s'enrôler pour avoir une carte d'identité principale

appelée « Carte d'électeur » et d'organiser

les élections dans le pays.

I.4. ORGANISATION

1.

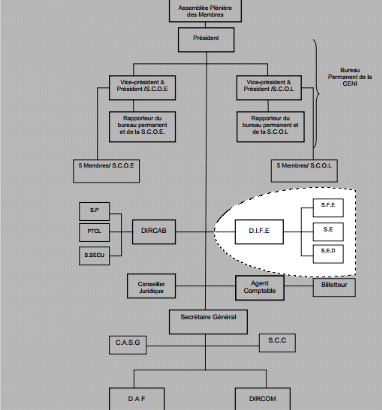

LES ORGANIGRAMMES DE LA CENI

a) ORGANIGRAMME GENERAL

Organigramme Spécifique

Fig. II.1. Organigramme

général de la CENI

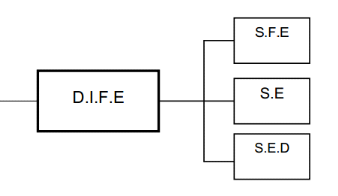

b) ORGANIGRAMME SPECIFIQUE

Fig. II.2. Organigramme

spécifique

DIFE : Direction de l'informatique et du Fichier

Electorale ;

SFE : Service du Fichier électoral ;

SE : Service de l'Exploitation.

2. DESCRIPTION DES

ACTIVITÉS

a. STRUCTURE

La Commission Electorale Nationale Indépendante a une

structure hiérarchique organisée par province, circonscription et

centre d'identification.

La province représente l'ensemble de circonscription.

Au niveau provincial, nous trouvons un Bureau Provincial qui gère toutes

les circonscriptions sur son étendue. Sur toute l'étendue de la

République, nous en trouvons 26 selon le nouveau dénombrement de

effectué en 2015. Donc, nous avons 26 Bureaux Provinciaux. Voici la

liste de province recensées après dénombrement :

TABLEAU II.1. TABLEAU DES

ANCIENNES ET NOUVELLES PROVINCES

|

N°

|

ANCIENNES PROVINCES

|

N°

|

NOUVELLES PROVINCES

|

|

1. KINSHASA

|

|

1. KINSHASA

|

|

2. BAS CONGO

|

|

2. KONGO-CENTRAL

|

|

3. BANDUNDU

|

|

3. KWANGO

|

|

4. KWILU

|

|

5. MAI-NDOMBE

|

|

4. EQUATEUR

|

|

6. EQUATEUR

|

|

7. NORD-UBANGI

|

|

8. SUD-UBANGI

|

|

9. MONGALA

|

|

10. TSHUAPA

|

|

5. PROVINCE ORIENTALE

|

|

11. TSHOPO

|

|

12. BAS-UELE

|

|

13. HAUT-UELE

|

|

14. ITURI

|

|

6. NORD-KIVU

|

|

15. NORD-KIVU

|

|

7. SUD-KIVU

|

|

16. SUD-KIVU

|

|

8. KATANGA

|

|

17. HAUT-KATANGA

|

|

18. HAUT-LOMAMI

|

|

19. LUALABA

|

|

20. TANGANIKA

|

|

9. KASAI-ORIENTAL

|

|

21. KASAI-ORIENTAL

|

|

22. SANKURU

|

|

23. LOMAMI

|

|

10. KASAI-OCCIDENTAL

|

|

24. KASAI

|

|

25. KASAI-CENTRAL

|

|

11. MANIEMA

|

|

26. MANIEMA

|

Source : Direction de l'informatique et

du Fichier Electorale

Une circonscription représente un territoire ou une

entité électorale. C'est l'entité la plus importante sur

laquelle se font tous les calculs électoraux. Pour être plus

clair, une circonscription est égale à un Territoire politique,

et est représentée par un Bureau de Liaison (BL) qui

dépend du Bureau Provincial. La circonscription fournit le rapport et

à la direction provinciale, et à la direction centrale

(Kinshasa). Par circonscription, nous avons au total ... circonscriptions

électorales sur toute la RDC.

Le Centre d'Inscription (CI) : c'est le lieu où se

font les enregistrements des électeurs. Il est le centre de

récolte de données. Il est implanté sur une étendue

déterminé dans une circonscription donnée et dépend

directement de celle-ci. Le nombre de Centres par circonscription dépend

de la répartition populaire sur le territoire. Et ils sont beaucoup plus

implantés dans des milieux à grande masse de la population et

dans un lieu accessible par tous. Un centre est obligé d'enrôler

au plus 300 candidats le jour à travers tous ses bureaux. Avec un jour

commençant de 8h à 16h, en semaine anglaise. Un centre est

composé de bureau de vote. Mais lors d'enrôlement, nous trouvons

au plus deux ordinateurs dans un bureau de vote pour l'identification et

l'enregistrement de candidats électeurs.

b. Activité dans l'enceinte du Centre

d'inscription (CI)

Le Président du Centre d'inscription et l'un de ses

opérateurs de saisie établissent des jetons

numérotés à un ordre croissant des nombres qui seront

remis aux différents candidats qui se présenteront pour

s'enrôler.

Le Requérant à son tour dès qu'il arrive

dans le Centre d'inscription, se place sur la file d'attente en attendant qu'on

lui remette le jeton.

Dès qu'il reçoit son jeton

numéroté, il attend qu'on appelle son numéro et dès

que c'est fait, il peut aller s'asseoir dans la salle pour attendre à se

faire enrôler.

c. Activité dans le Centre

d'inscription

Le Requérant entre dans la salle, présente sa

pièce d'identité (ancienne carte d'électeur ou toutes

autres pièces validées par la CENI) à l'opérateur

de saisie. Si c'est une ancienne carte d'électeur prouvant qu'il

était déjà enrôlé alors ça sera pour

lancer directement la recherche des informations à partir du

numéro de la carte ou des autres champs.

Dans le cas contraire, ça sera pour un nouveau

processus d'enrôlement, en enregistrant étape par étape les

informations du requérant empreinte digitale, photo, nom, post-nom,

prénom, etc. jusqu'à sortir la carte.

A la fin de la journée, l'Opérateur de Saisie

(OPS) va graver tous les tuples journaliers sur un CD-RW pour la sauvegarde

(backup), lequel CD sera récolté à la fin de la semaine

par une équipe d'agents. Après le cycle d'enrôlement ou

à la fin de cette période se fait la sauvegarde de toutes les

données de la base sur un disque dure externe.

C'est celui-ci qui sera utilisé lors de la compilation

de résultats pour donner l'effectif sur toute l'étendue du

territoire national. Et faire de statistique d'évaluation de

résultats récoltés.

SECTION II. ETUDE DE L'OPPORTUNITE

II.1. ANALYSE DES BESOINS

La mise à jour de la base de données au niveau

du siège central se fait hebdomadairement à la fin de chaque

semaine (7 jours) par la récolte des CD-RW dûment gravés et

par des agents habilitées à ramener lesdits CDs au BL.

C'est là que se pose les difficultés ayant

suscité notre besoin de faire mieux que l'existant

analysé :

- Un système ou une base de données

centralisée : Tolérant l'utilisation autonome et permettant

des CI fictifs occasionnant l'enrôlement de la population hors de

l'administration de la CENI ;

- Les erreurs de gravure, les conséquences du transport

de supports de stockage (cassure, dommage, perte, vol) surtout avec

l'insécurité qui bat à son plein au Congo ;

- Incohérence de données : de doublons des

personnes qui s'enrôlent plusieurs fois dans des sites différents,

surtout que l'enrôlement dure trois ce qui favorise la fraude ;

- Le coût d'achat des matériels de stockage

(CD-RW) pour chaque point d'enregistrement qui fait encore peser le budget de

la CENI pour l'organisation de l'enrôlement.

II.2. PRESENTATION DES SOLUTIONS

Pour pallier à tout cela, il nous a fallu de penser

à une autre manière de sécuriser l'enrôlement, la

communication entre sites et de récolte de données

recensées.

Il convient aussi de prendre en compte la force et la

gravité d'un incident comme critère à intégrer dans

le processus de haute disponibilité. Il n'est pas toujours possible, de

prendre en compte tous les incidents sans tenir compte du coût ou de la

logistique globale de mise en oeuvre de la solution de dépannage.