SIGLES ET ABREAVIATIONS

- ARP : AdressResolution Protocol

- CD: Compact Disc

- CSMA :CarrierSense Multiple Access

- FDDI : Fiber Distributed Data Interface

- http:Hypertext Transfert Protocol

- ICMP : Internet Control error Message Control

- IGMP: Internet Group Management Protocol

- IP: Internet Protocol

- IPsec: Internet Protocol Security

- IPX: Internet Protocol Packet Exchange

- ISBN : Institut Supérieur du Bassin du Nil

- ISO: Interconnexion des Systèmes Ouvertes

- LAN: Local Area Network

- MAN: Métropolitain Area Network

- MODEM: Modulateur et Démodulateur

- NIC: Network Interface Card

- OSI: Open System Interconnexion

- OPS: Operateur de Saisie

- PC: Personal Computer

- RARP : Reverse AdressResolution Protocol

- RIP : Routing Information Protocol

- RMI : Réseaux et Maintenance Informatique

- SE : Système D'exploitation

- SMTP : Simple Mail Transfer Protocol

- STIG: Science Et Technique Informatique Et De Gestion

- TCP/IP : Transmission Control Protocol/Internet Protocol

- TCP: Transmission Control Protocol

- TDMA: Simple Division Multiple Access

- UCBC : Université Chrétienne Bilingue du

Congo

- UDP: Use Datagram Protocol

- USB: Universal Serial Bus

- UTP: UnshieldedTwisted Pair H

- VPN: Virtual Private Network

- WAN: World Area Network

- WIFI: Wireless Fidelity

- WWW: Word Wide Web

I. LISTE DES FIGURES

- Figure n° 1.1 : exemple de Réseau Pert

- Figure n° 1.2. Exemple de réseau

- Figure n° 1.3. : Dénombrement des

tâches

- Figure n° 1.4. : Contraintes

- Figure n° 1.5. Graphe PERT brut recensant toutes les

activités et tâches du projet

- Figure n° 1.6. : Graphe PERT ordonné

- Figure n° 3.1. : Réseau LAN

- Figure n° 3.2. Réseau MAN

- Figure n° 3.3. : Réseau WAN

- Figure n° 3.4. : Réseau Poste à

Poste

- Figure n° 3.5. : Réseau Client/serveur

- Figure n° 3.6. : Topologie en bus

- Figure n° 3.7. : topologie en Anneau

- Figure n° 3.8.: Architecture peer to peer

- Figure n° 3.9. : architecture client serveur

- Figure n° 3.10. : Câble coaxial

- Figure n° 3.11 : Cable à Paire

Torsadée

- Figure n° 3.12. : Cable à fibre optique

- Figure n° 3.13. : Carte réseau

- Figure n° 3.14. : Répéteur

- Figure n° 6.15. : Hub

- Figure n° 3.16 : Switch

- Figure n° 3.17. : Routeur

LISTE DES TABLEAUX

- Tableau n° 1.1. : Répartition des

tâches

- Tableau n° 1.2. : Calcul des rangs

- Tableau n° 1.3. : Disposition du graphe

- Tableau n° 1.4. : Détermination minimale du

projet

- Tableau n° 1.5. : Date au plus tard

- Tableau n° 1.6. : calcul des marges libres

- Tableau n° 2.1. : Répartition de la

population en 2019

- Tableau n° 2.2. : Organigramme de la Commune

- Tableau n° 3.1. : Le Modèle de

référence OSI

- Tableau n° 3.2. : Modèle TCP/IP

- Tableau n° 4.1. : Dimension de pièces au

sein des bâtiments de la commune

- Tableau n° 4.2 : Matériel existant

présentement à la commune

- Tableau n° 4.3. : Etat

de besoin du projet

- Tableau n° 4.4. : Répartition de

matériels

- Tableau n° 4.5. : Plan d'adressage

- Tableau n° 4.6 : évaluation de

coût

INTRODUCTION

0.1. ETAT DE LA QUESTION

Nul n'ignore qu'il n'existe des sujets de recherche qui sont

vraiment neufs, autrement dit, jamais traités.

Cependant, nous admettons que les travaux malgré qu'ils

puissent avoir de ressemblances dans leurs formulations, ils se

démarquent dans leurs délimitations spatio-temporelles d'une part

mais aussi dans leurs objectifs de l'autre part.

En effet, pour ce qui concerne notre cas, l'interconnexion de

services dans des entreprises paraétatiques, étatiques comme

privées à plus d'une fois fait l'objet d'étude complexe,

en titre d'exemple nous citons :

En 2017, Monsieur Ernest EYEME LENDU de l'ISIPA en

étudiant sur le sujet de la mise en place d'un LAN avec connexion

internet au sein d'une entreprise privée cas de SYNERGY GROUP1(*) Au cours de ses recherches il a

voulu savoir si la mise en place d'un réseau LAN avec connexion internet

facilitera la communication dans une entreprise.

Apres analyse, il arriva a confirmé que cette

entreprise pouvait échanger les données ainsi il joint le

système de connexion internet pour lui assurer l'échange de

données entre différentes directions.

Par ailleurs en 2018, Monsieur FUMBU MAKEUSA Olivier de

l'U.C.B.C en étudiant le sujet la conception et l'implémentation

d'un réseau en accès distant par le protocole L2TP/IPsec cas du

VPN de la COODEFI/Beni a voulu savoir que si la conception d'un réseau

distant cela permettrait un échange entre différent bureau de la

COODEFI. Ainsi au cours de sa recherche il arriva à conclure que la mise

en place d'un réseau distant influencera la conservation et la recherche

des informations en interne tout comme en externe de l'entreprise2(*).

Ainsi dans le but d'amener une innovation aux entités

étatiques décentralisées, nous avons orienté nos

recherches au sein de la commune de Limete.

Cependant, notre recherche s'est démarquée de

celle de nos prédécesseurs par non seulement sa

délimitation spatiaux-temporaire, mais aussi par saproblématique

du fait qu'elle cherche à interconnecter de différents services

de la commune de Limete via un réseau local.

0.2. PROBLEMATIQUE

Les premiers outils de télécommunication

à distance utilisés par les hommes furent la fumée, le feu

et la lumière. Ce moyen de communications antiques a

évolué surtout dans les domaines de l'armée. Ils

permettaient de communiquer rapidement et en se déplaçant le

moins possible.3(*)

« De nos jours, si l'on dispose de plusieurs ordinateurs

et que l'on en soit entrain de transférer des fichiers de l'un a l'autre

matériel en utilisant les clés USB, DVD ou carte mémoire,

si l'on imprime les documents sur une imprimante très lente alors qu'un

autre ordinateur dispose d'une imprimante en couleur rapide de qualité

exceptionnelle. Si un seul des ordinateurs dispose d'un accès internet

ou chacun de des ordinateurs qui accède à l'internet est muni de

son propre modem... c'est qu'il y a quelque chose qui ne va pas dans

l'infrastructure informatique. L'installation d'un réseau supprime

toutes ces contingences et offre de nouveau services »4(*)

En République Démocratique du Congo,

l'événement de l'informatique dans le secteur publique et

privé a permis, comme partout ailleurs d'automatiser bon nombre de

tâches. En tant que concept novateur, les technologies de l'information

et de la communication représentent aujourd'hui un outil majeur de

compétitivité et de développement des entreprises. C'est

dans cette optique que la commune de Limete, progressivement doit être

doté d'un réseau local d'entreprise performant et

sécurisé. Ce système lui permettra d'accomplir plus

efficacement sa mission.

Cette commune ne possédant pas un réseau local

d'entreprise alors que celui-ci présente plusieurs atouts aux

entreprises étatiques, paraétatique et privées comme le

partage de fichiers, des applications et des ressources ; la communication

entre personnes(courrier électronique, discussion en direct...)

;l'accès aux données en temps utiles... qui le pousse dans

plusieurs difficultés.

Ainsi, nous citons les difficultés d'échanger de

données, une lenteur lors du partage de ressource sans oublier

l'insécurité dont fait l'objet les informations qui circulent sur

le système pour dire que la sécurité est quasi-inexistant,

c'est principalement ces premiers constats qui ont suscité en nous

l'intérêt d'étudier ce système. La tâche qui

nous a été confié consiste donc àdétecter

l'origine de ces failles et faire des propositions enfin d'apporter une

solution durable.

L'intitule de ce travail est « ETUDE DE LA MISE EN PLACE

D'UN RÉSEAU LOCAL DANS UNE ENTITEE DÉCENTRALISÉE : CAS DE

LA COMMUNE DE LIMETE »

L'objectif principal de cette étude est d'assurer une

plus grande rapidité en ce qui concerne l'échange de

données et un délai de réponse plus court quant aux

requêtes vers le serveur et la garantie de la sécurité de

son architecture par la centralisation de ses ressources.

Cette entité de la Ville Province de Kinshasa

étant butée a des problèmes tels que l'échange de

données entre différents services étant relativement lent

causé par la méthode traditionnelle, le feed-back de

l'information a un clic de souris en gagnant plus de temps, sa

sécurité presque inexistante compte-tenue de situation

cité ci-haut, nous sommes parvenus à nous poser les questions

suivantes :

ü La commune de Limete a-t-elle un système

d'information efficiente et un plan réseau pouvant lui permettre

d'identifier son circuit de câblage, appuyé par un

équipement réseau adéquat et adaptéà son

architecture actuelle, son optimisation et la réduction de lenteur ?

ü Comment mettre en place un système permettant

à la commune de Limete de centraliser les ressources matérielles

et logicielles pour leurs utilisations optimales ?

ü Comment mettre en place un système

sécurisé et qui sera contrôlépar un administrateur

?

0.3. HYPOTHESE

Pour plus de précision en rapport avec les questions de

recherche, il est de coutume d'émettre des réponses provisoires.

C'est ainsi que J.ANTOINE précise que l'hypothèse est une

série de réponses supposées ou provisoires, mais

vraisemblables aux questions soulevées par la

problématique.5(*)

En plus, Madeleine G.et Ronger P. proposent des

réponses aux questions que l'on se pose à propos de l'objet de

recherche, formulée en termes tel que, l'observation et analyse puissent

fournir une réponse.6(*)

En dépit des énormes défis de la

communication, quelles solutions pourrions-nous apporter pour surmonter ces

dysfonctionnements en agissant non seulement sur leurs effets autant sur leurs

causes ? C'est à ces difficultés et à cette interrogation

que nous nous efforcerons d'apporter notre contribution sans pour autant

épuiser un domaine si vaste. C'est pourquoi nous émettons comme

hypothèse :

Ø L'implantation et le déploiement d'une

architecture sécurisée et adaptée au modèle

client/serveur serait un moyen efficient et efficace pour résoudre les

problèmes d'échange d'informations dans un réseau

nécessitant un grand niveau de fiabilité et ses principaux atouts

mais aussi elle permettra de gérer les ressourcesde la commune à

tous les utilisateurs,

Ø La mise en place d'un système basé sur

le concept lié à l'implantation de domaine permettrait à

la commune de Limete de :

Ø Centraliser les ressources matérielles et

logicielles pour leurs utilisations optimales ;

Ø Circonscrire les ressources informatiques dans un

même périmètre afin de garantir leur sécurisation et

permettre à l'administrateur réseau d'assurer un suivi

aisé.

0.4. OBJECTIF DU TRAVAIL

Ce travail si ambitieux, vise à améliorer le

système informatique de la commune de Limete en mettant en place un LAN

performant et sécurisé pour permettre aux différents

services de la commune un bon échange des données sans

déplacement des agents.

A plus de cela, notre système permettra aux agents de

la commune de :

· Le partage de fichiers, applications et ressources en

temps réel ;

· La communication fiable entre personnel administratif

(courrier électronique, discussion en distance...) ;

· L'accès aux données en temps réel

;

· Le partage de jeux entre plusieurs utilisateurs...

0.5. CHOIX ET INTERET DU

SUJET

0.1.1. Choix

Notre motivation d'opter pour ce sujet intitulé «

ETUDE DE LA MISE EN PLACE D'UN RÉSEAU LOCAL DANS UNE ENTITE DECENTRALISE

: CAS DE LA COMMUNE DE LIMETE » est justifiée par le fait que nous

voulons bien participer à la vision et la mission de la

révolution de la modernité du Président de la

République Démocratique du Congo en dotant cette entité

d'un réseau local qui lui permettra de partager les ressources

disponibles, la mise en commun de ressources et l'échange de

l'information.

Notre souci est d'améliorer le système

d'information par le moyen que nous pouvons appeler nouveau media. Par nos

recherches et la volonté des autorités, cette institution

étatique pourra échanger les informations en interne pour dire

localement.

0.1.2. Intérêt

Le choix de ce sujet provient du souci majeur de nous

familiariser avec le domaine du réseau informatique. Nous comptons aussi

apporter un soutien scientifique voir compléter les recherches qui ont

été faites sur l'ébauche du réseau informatique et

susciter les gouts des autres étudiants qui voudrons se lancer dans ce

domaine.

0.1.2.1. Intérêt scientifique

Ensuite, notre intérêt particulier est

d'accroitre et perfectionner notre connaissance en matière de

réseau informatique, sur son amélioration, sa maintenance, sa

sécurité et sa gestion.

Nous espérons que le présent travail permettra

à laditecommune d'appliquer la méthode moderne de la technologie

de l'information et de communication(TIC) utilisée partout à

travers le monde.

0.1.2.2. Intérêt académique

Ce travail apporte donc un essai de synthèse de nos

connaissances acquises durant notre formation en

télécommunication et réseaux au sein de l'Institut

Supérieur des Techniques Sont Hwa (ISTS).

0.1.3. METHODE ET TECHNIQUE

0.1.3.1. Méthode

La méthode étant un ensemble d'opérations

intellectuelles permettant d'analyser, de comprendre, d'expliquer la

réalité à étudier. Elle désigne une

opération logique.7(*)

Pour la réalisation du présent travail,

l'utilisation de méthodesci-après nous a été utile

:

o La méthode analytique : cette méthode nous a

aidé dans la décomposition de matière, détaille

l'ancien système pour ainsi parvenir a la modélisation du

système à mettre sur place ;

o La méthodestructuro-fonctionnelle :

elle nous a permis de prendre connaissance de la structure et fonctionnement de

l'organisation.

0.1.3.2. Technique

Pour la récolte d'information concernant notre travail,

les techniques suivantes ont été utilisées :

o La technique documentaire : cette technique

nous a servi de consulter plusieurs archives et documents en rapports avec la

Commune de Limete,notre milieu d'étude et en rapport avec la technologie

utilisées pour la réalisation du présent travail afin de

nous ressourcer d'avantages sur le système d'information existant, ainsi

améliorer sensiblement le système futur,

o La technique d'interview : qui est un

procédé d'investigation scientifique utilisant un processus

d'échange verbal pour recueillir des informations relatives à la

procédure de fonctionnement des activités de la Commune de

Limete,

o La technique d'observation : cette

technique qui nous a permis de voir ce qui se passe à la Commune de

Limete pour ainsi comprendre le degré du problème auxquelles les

agents de la Commune font face.

0.6. DIFFICULTES

RENCONTREES

Pour la réalisation de ce travail, il a fallu des

énormes efforts en rapport avec la documentation et le travail assidu

pour la réalisation du présent travail.

Face à ceci, il sied de signaler que nous avons fait

face à plusieurs difficultés enfin de la réalisation du

présent travail ; nous citons entre autres :

ü L'insuffisance de la documentation actualisée en

rapport avec cette technologie dans notre bibliothèque de l'I.S.T.S. et

d'autres bibliothèques du milieu,

ü Le manque d'une connexion internet à notre

institution de formation et une perturbation exagérer de réseau

dans tous les cybercafés de la ville de Kinshasa

ü Le manque d'une place calme avec le courant stable pour

la réalisation de notre travail,

ü Les problèmes d'ordre financier

Néanmoins, il sied de signaler qu'en dépit de

toutes ces difficultés avec une bonne base que nous avons de nos

enseignants, nous nous sommes assortis pour ainsi arriver à la

réalisation du présenttravail.

0.7. DELIMITATION DU

SUJET

Comme tout travail scientifique doit de situer dans l'espace,

dans le temps et dans la matière et étant donné que les

réseaux informatiques sont utilisés dans plusieurs organisations

au monde, notre travail concerne les entités

décentralisées en générale, centré au sein

de la commune de Limete dans son système informatique et il est

délimité durant la période de 2018 à 2020.

0.8. SUBDIVISION DU

TRAVAIL

Notre travail est intitulé « ETUDE DE LA MISE EN

PLACE D'UN RÉSEAU LOCAL DANS UNE ENTITE DÉCENTRALISÉE :

CAS DE LA COMMUNE DE LIMETE », hormis l'introduction et la conclusion, ce

présent travail comporte trois chapitres :

ü Chapitre premier : Evaluation et planification du

projet

ü Chapitre deuxième : Présentation du

milieu d'étude et étude du système d'information

existant

ü Chapitre troisième :

Généralités sur le réseau informatique

ü Chapitre quatrième : Présentation et

Réalisation d'un réseau informatique à la commune de

Limete

CHAPITRE1: EVALUATION ET PLANIFICATION DU PROJET

Introduction

Dans ce chapitre nous allons parler sur le cadrage du projet,

afin de mieux le comprendre pour réaliser notre projet de fin

d'étude.

Ainsi donc, nous allons faire l'évaluation de notre

projet tout en faisant des estimations nécessaires en rapport avec sa

durée, son coût et les dates qu'il nous faudra maitriser et

respecter.

Un projet commence donc par un rêve, pour que ce

rêve se transforme en réalité.

1.1. Définition d'un

projet

C'est l'ensemble des activités d'organisation, de

planification, de surveillance, de coordination et de pilotage

nécessaires lors de l'élaboration nouvelle ou lors de la

modification de systèmes

C'est l'ensemble de prestations qu'une Entreprise s'est

engagée contractuellement à livrer à un Client, dans le

cadre de spécifications, de conditions d'exécution et de

rémunération fixées8(*).

1.2. Etape d'un projet

La démarche de Conduite de Projet peut se

résumer à la règle des 3 :

§ Étape 1 : Cadrer le projet

§ Étape 2 : Conduire le projet

§ Étape 3 : Conclure le projet

Etape 1 : Cadrer le

projet

1. Initialiser le projet

A partir du constat d'un dysfonctionnement, de la demande

d'une clientèle, d'un changement de législation ou d'une

idée, d'une ambition, étudier l'opportunité pour

finalement décider ou non de mettre en oeuvre un projet.

§ Analyser la demande initiale ;

§ Rencontrer le demandeur ou l'initiateur pour reformuler

sa demande ;

§ Formaliser et lui faire valider la fiche d'expression

des besoins ;

§ Réaliser l'étude d'opportunité

correspondante ;

§ Rédiger le dossier d'opportunité ;

§ Présenter le dossier d'étude

d'opportunité pour validation aux décideurs identifiés.

§ Dossier d'étude d'opportunité ;

§ Décision officielle de lancer un projet ;

§ Nomination d'un chef de projet ;

§ Formalisation de sa lettre de mission9(*).

1. Lancer le projet

Organiser le dispositif nécessaire (ressources,

planning, budget) en fonction des objectifs définis dans le dossier

d'étude d'opportunité et la lettre de mission du chef de

projet.

§ Analyser et confirmer les objectifs ;

§ Constituer l'équipe projet ;

§ Définir la démarche ;

§ Élaborer le planning du projet ;

§ Evaluer les charges du projet ;

§ Organiser le dispositif de pilotage ;

§ Rédiger la note de cadrage ;

§ Organiser la réunion de lancement.

Sorties de l'étape 1-2 :

§ Note de cadrage ;

§ Équipe projet lancée ;

§ Compte rendu de la réunion de lancement.

Etape : 2. Conduire le

projet11(*)

Tout au long du projet, le chef de projet réalise un

certain nombre d'activités de pilotage en parallèle de travaux

techniques de son domaine de compétences habituel.

§ Organiser les séances de travail ;

§ Suivre l'état d'avancement des travaux et le

planning de réalisation ;

§ Assurer l'activité (reporting) vers les

instances de pilotage ;

§ Animer le dispositif de communication.

Etape : 3. Conclure

le projet

La fin du projet doit être actée

officiellement.

§ Réaliser le bilan du projet et le faire valider

;

§ Dissoudre l'équipe projet et organiser la

réunion de clôture.

1.3. Méthode de conduite du

projet

Il existe plusieurs méthodes

d'ordonnancements des activités, parmi lesquelles nous en citons les

suivantes :

1.1.1. MPM (Méthode des Potentiels

Metra)

Planning sous forme de réseau représentant

graphiquement l'ordonnancement des opérations d'un projet.

a)

Principe de la méthode

A l'identique de la méthode PERT cette méthode

permet de réduire la durée totale d'un projet.

On étudie les délais sans prendre en compte les

charges et les moyens disponibles.

b) La méthode est une représentation graphique

qui permet de bâtir un réseau. Ce réseau est

constitué par des tâches (ou étapes).

a. Tâche : Déroulement dans le

temps d'une opération. La tâche est pénalisante car elle

demande toujours une certaine durée, des moyens (ou ressources) et

coûte de l'argent.

b. Exemple de réseau Pert

Figure n° 1.1 :

exemple de Réseau Pert

Contrairement au réseau PERT, ici elle est

symbolisée par un rectangle dans lequel seront indiqués l'action

à effectuer et le temps estimé de réalisation de cette

tâche, la date de début et de fin.

c. Méthodologie de construction d'un

réseau MPM. (Identique à celle du réseau PERT)

§ Etablir la liste des tâches (faire le

partitionnement des tâches en fonction des ressources).

§ Déterminer des antériorités :

tâches immédiatement antérieures, et tâches

antérieures.

§ Déterminer les niveaux d'exécution ou

rang des tâches (très facile avec cette Méthode).

§ Construire le réseau MPM.

§ Calculer la durée du projet, les dates

début et de fin des tâches. - Déterminer le chemin

critique. Impossible ici de mettre en évidence les marges : voir

diagramme de Gantt.

1.1.2. Méthode de GANTT

Le planning doit être mis à jour

régulièrement, en fonction de l'activité (reporting)

effectuée par les acteurs du projet. Chaque mise à jour doit

permettre de visualiser la situation pour identifier les actions correctives

nécessaires ;

La durée nécessaire pour finaliser le projet ne

doit pas être la simple différence entre la durée initiale

prévue et le temps passé : elle doit intégrer les

dérapages et révisions à la hausse ou à la baisse

du temps nécessaire pour effectuer les tâches en cours ou à

venir.

C'est un outil qui facilite l'ordonnancement d'un projet, Il

met en perspective, dans le temps, les différentes fonctions du

projet.

Il permet :

§ d'optimiser les délais de traitement et

l'utilisation des ressources (hommes, machines, locaux...) ;

§ de visualiser les charges à réaliser ;

§ de prévoir et contrôler la

répartition des affectations ;

§ d'ajuster les moyens à la situation ;

§ de suivre le degré d'avancement des travaux.

Le tableau Gantt permet de suivre la consommation des

ressources mises à disposition du projet et de prévoir et

maîtriser les éventuels dérapages.

Il permet également de suivre l'avancement du projet et

de mettre en avant, tâche par tâche, le temps consommé, le

temps restant à consommer et les dépassements

éventuels.

1. Identifier les contraintes de simultanéité ou

d'enchaînement des tâches les unes par rapport aux autres (fiche

sur le P.E.R.T),

2. Calculer, par tâche, le temps total

d'intervention.

3. Construire un tableau à double entrée, avec

en lignes les ressources utilisées et en colonnes une division du temps,

(unité de mesure à définir : jour, semaine, mois,

trimestre...).

4. Positionner dans le temps, par tâche, la durée

de la tâche à réaliser, à l'intersection de la ligne

de la tâche et des colonnes temps.

1.1.3. PERT (Program Evaluation and Review Technic)

1.1.3.1. Principe

de la méthode

Réduire la durée totale d'un projet par une

analyse détaillée des taches ou activités

élémentaires et de leur enchainement. On étudie les

délais sans prendre en compte les charges.

1.1.3.2. Notions de base :

La méthode s'appuie en grande partie sur une

représentation graphique qui permet de bâtir un

« réseau PERT ».Un réseau PERT est

constitué par des tâches et des étapes

a. Étape : commencement ou fin d'une

tâche. Une étape n'a pas de durée. On symbolise une

étape (ou noeud) sur le réseau par un cercle.

b. Tâche : déroulement dans le

temps d'une opération. Contrairement à l'étape, la

tâche est pénalisante car elle demande toujours une certaine

durée, des moyens (ou ressources) et coûte de l'argent. Elle est

symbolisée par un vecteur (ou arc orienté, ou liaison

orientée) sur lequel seront indiqués l'action à effectuer

et le temps estimé de réalisation de cette tâche12(*).

Exemple de réseau :

1

3

2

A(12) B(6)

Figure n° 1.2. Exemple

de réseau

c. Tâche

1. Mettre en évidence les tâches qui peuvent

être réalisées les unes à la suite des autres et les

tâches qui peuvent être menées en parallèle.

2. Déterminer le chemin critique : séquence des

actions qui ne peuvent être réalisées que l'une

après l'autre et qui représente ainsi la durée la plus

longue.

3. Calculer les dates « au plus tôt » : date

minimale à laquelle une action hors chemin critique peut

débuter.

4. Calculer les dates « au plus tard » : date

maximale à laquelle une action hors chemin critique doit débuter

afin de ne pas retarder l'échéance.

Construire un planning en reportant le réseau P.E.R.T.

sur un tableau de type Gantt.

La liste des tâches doit être exhaustive et

correspondre à l'ensemble des travaux à réaliser pour

mener à bien le projet ;

§ Utiliser un logiciel de planification de projet

micro-informatique qui calcule les dates, en fonction des

éléments de durée et de calendrier saisis, et qui permet

d'élaborer facilement des versions successives de planning selon des

hypothèses différentes,

§ Postulat de base : le premier planning n'est jamais le

bon, ne pas se décourager.

C'est une méthode de planification de projet,

fondée sur l'analyse et l'optimisation des enchaînements

chronologiques imposés entre les tâches à

réaliser.

Elle permet :

§ De coordonner les tâches à réaliser

pour atteindre les objectifs du projet,

§ D'identifier le degré d'incertitude de

réalisation du projet dans les délais souhaités, par la

mise en avant du chemin critique,

§ De prendre des décisions d'arbitrage sur les

délais, les tâches et les moyens.

d. Utilisation

§ Lister les tâches qui doivent être

menées dans le projet, déterminer leur durée et leurs

liens (prédécesseur, successeur, parallèle).

§ Représenter le projet sous forme d'un graphique

en reprenant les symboles propres à cette méthode :

1.1.3.3. Dénombrement des

tâches

a. Définition de la

tâche

La tâche représente une charge durable dans le

but d'effectuer un travail déterminé : c'est-à-dire

de procéder à une activité (action) en agissant sur une

chose (objet) une tâche n'est donc définie intégralement

que si l'action et l'objet sont précisés.

Les tâches servent toujours à atteindre des

objectifs précis elles peuvent donc découler d'objectifs

supérieurs. Les objectifs reflètent l'état

désiré, donc le résultat idéal ; les taches

fixent la manière d'atteindre les objectifs

C'est un travail encore plus précis et

délimité que le mandat. Le mandat demande de la réflexion,

du management et de l'organisation, alors qu'il reste au stade de

l'exécution.

NB. Les tâches peuvent être transmises qu'à

des personnes (exécutants) qui utilisent des moyens matériels

pour s'en acquitter. Elles sont décrites par des informations concernant

l'action et l'objectif.

La tâche représente une charge durable dans le

but d'effectuer un travail déterminé c'est à dire de

procéder à une activité (action) en agissant sur une chose

(objet) une tâche n'est donc définie intégralement que si

l'action et l'objet sont précisés, les tâches servent

toujours à atteindre des objectifs précis. Elles peuvent donc

découler d'objectifs supérieurs.

Les objectifs reflètent l'état

désiré, donc le résultat idéal ; les taches

fixent la manière d'atteindre les objectifs13(*).

Objectifs

Tâches

Action

Objet

Figure n° 1.3. :

Dénombrement des tâches

Une tâche doit posséder les attributs suivants

:

§ Une description

§ Une durée

§ Des antécédents (contraintes)

§ Un coût (ressources)

1.1.3.4. Répartition des

tâches

|

Taches

|

Activité

|

Durée/Jours

|

Coût/Jours

$

|

Coûts total

$

|

Tache Précédent

|

|

A

|

Cadrage du projet

|

8

|

100

|

800

|

-

|

|

B

|

Etude de faisabilité

|

4

|

400

|

1600

|

A

|

|

C

|

Etude détaillé

|

6

|

500

|

3000

|

B

|

|

D

|

Etude technique

|

4

|

500

|

2000

|

C

|

|

E

|

Conditionnement de salles

|

2

|

300

|

600

|

D

|

|

F

|

Préparation des secteurs

|

4

|

500

|

2000

|

E

|

|

G

|

Commande et acquisition des matériels

|

12

|

500

|

6000

|

F

|

|

H

|

Préparation et configuration des équipements

|

10

|

500

|

5000

|

G

|

|

I

|

Implantation du nouveau système

|

7

|

500

|

3500

|

G, H

|

|

J

|

Test du nouveau système

|

4

|

500

|

2000

|

I

|

|

K

|

Mise à niveau du système

|

5

|

500

|

2500

|

J

|

|

L

|

Formation des agents

|

6

|

600

|

3600

|

K

|

Tableau n° 1.1. :

Répartition des tâches

1.1.4. La répartition des

tâches

Le travail de production de biens ou de services s'organise

autour d'une répartition des tâches propre à chaque secteur

d'activité et adaptée au projet et au contexte local. Elle doit

donc être précisée afin d'évaluer le rôle de

chacun des salariés dans l'organisation, en démontrant la

cohérence des choix retenus au regard des objectifs et des contraintes

inhérentes au projet. L'organisation des tâches ainsi

définie devrait inclure aussi les titres des emplois.

a. Contraintes

|

|

|

|

(A)

|

Avant

|

(B)

|

|

(B)

|

Avant

|

(C)

|

|

(C)

|

Avant

|

(D)

|

|

(D)

|

Avant

|

(E)

|

|

(D)

|

Avant

|

(F)

|

|

(F)

|

Avant

|

(G)

|

|

(G, H)

|

Avant

|

(I)

|

|

I

|

Avant

|

(J)

|

|

J

|

Avant

|

(K)

|

|

L

|

|

|

Figure n° 1.4. : Contraintes

Graphes PERT

1.1.5. Graphe PERT Brut

Figure 1.5. Graphe PERT

brut recensant toutes les activités et tâches du

projet

1.1.6. Matrice booléenne

La matrice booléenne permet d'ordonner facilement le

graphe PERT se rapportant à notre étude

1.1.6.1. Calcul des rangs

|

I

|

A

|

B

|

C

|

D

|

E

|

F

|

G

|

H

|

I

|

J

|

K

|

L

|

|

A

|

0

|

1

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

|

B

|

0

|

0

|

1

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

|

C

|

0

|

0

|

0

|

1

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

|

D

|

0

|

0

|

0

|

0

|

1

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

|

E

|

0

|

0

|

0

|

0

|

0

|

1

|

1

|

0

|

0

|

0

|

0

|

0

|

|

F

|

0

|

0

|

0

|

0

|

0

|

0

|

1

|

0

|

0

|

0

|

0

|

0

|

|

G

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

1

|

0

|

0

|

0

|

0

|

|

H

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

1

|

0

|

0

|

0

|

|

I

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

1

|

0

|

0

|

|

J

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

1

|

0

|

|

K

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

1

|

|

L

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

0

|

Tableau n° 1.2. : Calcul

des rangs

Le calcul des rangs nous permet de trouver la disposition

à laquelle sera ordonné notre graphe, ainsi nous posons :

a. Disposition du graphe

|

n = 10(Rn-10)

|

= A

|

R0

|

|

(Rn-9)

|

= B

|

R1

|

|

(Rn-8)

|

= C

|

R2

|

|

(Rn-7)

|

= D

|

R3

|

|

(Rn-6)

|

= E

|

R4

|

|

(Rn-5)

|

= F

|

R5

|

|

(Rn-4)

|

= G

|

R6

|

|

(Rn-3)

|

= H

|

R7

|

|

(Rn-2)

|

= I

|

R8

|

|

(Rn-1)

|

= J

|

R9

|

Tableau n° 1.3. :

Disposition du graphe

D'où nous avons :

R9 = {10}

R8 = {9}

R7 = {8}

R6 = {7}

R5 = {6}

R4 = {5}

R3 = {4}

R2 = {3}

R1 = {2}

R0 = {1}

1.1.6.2. Graphe PERT ordonné

Figure 1.6. :Graphe PERT ordonné

1.1.6.3. Calcul des dates

a) Date au plutôt

(DTO)

C'est la date la plus rapprochée à laquelle il

est possible de réaliser une étape.

Formule: DTO = DTO(x)+d(i)

Avec:

* DTO(x) : la date au plus tôt de la

deuxième étape,

* DTO(a) : la date au plus tôt de la

première étape,

* d(i) : la durée de tâche (i).

|

Tâches

|

DTO(x)

|

d (i)

|

DTO(a)

|

|

Dto(i)

|

0

|

-

|

-

|

|

Dto(a)

|

0

|

8

|

8

|

|

Dto(b)

|

8

|

4

|

12

|

|

Dto(c)

|

12

|

6

|

18

|

|

Dto(d)

|

18

|

4

|

22

|

|

Dto(e)

|

22

|

2

|

24

|

|

Dto(f)

|

24

|

4

|

28

|

|

Dto(g)

|

28

|

12

|

40

|

|

Dto(h)

|

40

|

10

|

50

|

|

Dto(i)

|

50

|

7

|

57

|

|

Dto(j)

|

57

|

4

|

61

|

|

Dto(k)

|

61

|

5

|

66

|

|

Dto(l)

|

66

|

6

|

72

|

Tableau 1.4. :

Détermination minimale du projet

b) Date au plus tard (DTA)

Formule: DTA (dta(x) - d(i)

C'est une date à laquelle il faut impérativement

démarrer la tâche x si on veut terminer

absolument le projet dans sa durée minimale.

Formule : DTA (x) = min [DTA (y) -

d(i)]

Avec :

* DTA(y) : la date au plus tard de la première

étape14(*),

* DTA(x) : la date au plus tard de la deuxième

étape,

* d(i) : la durée de la tâche (i).

|

Tâches

|

DTA(x)

|

d (i)

|

DTA

|

|

Dta(i)

|

0

|

|

|

|

Dta(a)

|

8

|

8

|

0

|

|

Dta(b)

|

12

|

4

|

8

|

|

Dta(c)

|

18

|

6

|

12

|

|

Dta(d)

|

22

|

4

|

18

|

|

Dta(e)

|

24

|

2

|

22

|

|

Dta(f)

|

28

|

4

|

24

|

|

Dta(g)

|

40

|

12

|

28

|

|

Dta(h)

|

50

|

10

|

40

|

|

Dta(i)

|

57

|

7

|

50

|

|

Dta(j)

|

61

|

4

|

57

|

|

Dta(k)

|

66

|

5

|

61

|

|

Dta(l)

|

72

|

6

|

66

|

Tableau

1.5. : Date au plus tard

1.1.6.4. Calcul des marges

1.1.6.4.1. Marge Libre

La marge libre est le laps de temps pendant lequel on peut

déplacer une opération sans perturber les opérations

précédente et suivante.

Formule: ML(i) = DTO(y) - DTO(x) - d(i)

Avec:

* ML(i) : marge libre de la tâche (i),

* DTO(y) : date au plus tôt de la deuxième

activité,

* DTO(x) : date au plus tôt de la première

activité,

* d(i) : la durée de l'activité (i).

|

Marge tâches

|

|

DTO(y)

|

|

DTO(x

|

|

d(i)

|

|

|

|

ML(i)

|

=

|

0

|

|

|

|

|

|

|

|

ML(a)

|

=

|

8

|

-

|

0

|

-

|

8

|

=

|

0

|

|

ML(b)

|

=

|

12

|

-

|

8

|

-

|

4

|

=

|

0

|

|

ML(c)

|

=

|

18

|

-

|

12

|

-

|

6

|

=

|

0

|

|

ML(d)

|

=

|

22

|

-

|

18

|

-

|

4

|

=

|

0

|

|

ML(e)

|

=

|

24

|

-

|

22

|

-

|

2

|

=

|

0

|

|

ML(f)

|

=

|

28

|

-

|

24

|

-

|

4

|

=

|

0

|

|

ML(g)

|

=

|

40

|

-

|

28

|

-

|

12

|

=

|

0

|

|

ML(h)

|

=

|

50

|

-

|

40

|

|

10

|

=

|

0

|

|

ML(i)

|

=

|

57

|

-

|

50

|

-

|

7

|

=

|

0

|

|

ML(j)

|

=

|

61

|

-

|

57

|

-

|

4

|

=

|

0

|

|

ML(k)

|

=

|

66

|

-

|

61

|

-

|

5

|

=

|

0

|

|

ML(l)

|

=

|

72

|

-

|

66

|

-

|

6

|

=

|

0

|

Tableau 1.6. : calcul des marges libres

1.1.6.4.2. Marge

Totale

La marge totale est la durée dont on peut augmenter une

tâche sans que le cycle de fabrication soit modifié.

Formule: MT(i) = DTA(y) - DTO(x) - d(i)

Avec:

* MT(i) : marge totale de la tâche (i),

* DTO(y) : date au plus tard de la deuxième

activité,

* DTO(x) : date au plus tôt de la première

activité,

* d(i) : la durée de l'activité (i).

Mt(a)=8-0-8 = 0

Mt(b)=12-8-4=0

Mt(c)=18-12-6=0

Mt(d)=2 -18-4= 0

Mt(e)=4-22- 2= 0

Mt(f)=28-24-4= 0

Mt(g)=45-28-12=5

Mt(h)=50-40-10=0

Mt(i)=57-50 -7= 0

Mt(j)=61-57- 4 = 0

Mt(k)=66 - 61-5= 0

Mt(l)= 72-66 - 6= 0

Détermination du chemin critique

1.1.6.4.3. La Tâche critique

Une tâche estdite critique lorsqu'elle se trouve sur le

chemin critique et n'admet aucun retard dans son exécution et sa

marge totale est nulle. Nos tâches critiques sont :(A) (B)

(C) (D) (E) (F) (H) (I) (J).

Chemin critique

C'est l'ensemble d'opérations dont la

durée entre l'origine et l'extrémité du réseau est

la plus longue.

Par conséquent, notre chemin critique est : A,

B, C, D, E, F, H, I, J.

Le chemin critique est l'ensemble

des activités dont la marge totale est égale à 0.

1.1.6.4.4. Interprétation de

résultats

Au regard de ce qui précède, il sied de noter

que la plupart des tâches (A, B, C, D, E, F, H, I, J) de

notre projet n'admettent pas de retard dans leur exécution, hormis la

tâche G qui admet un retard de 5jours,

sans remettre en cause les dates au plus tard des tâches suivantes.

1.1.6.5. Calendrier

d'exécution du projet

La durée de notre projet

est de 72joursouvrables, soit : 8+4+6+4+2+4+12+10+7+4+5+6=72 jours

Conclusion

Le deuxième chapitre que nous venons de boucler, nous a

permis de faire l'évaluation et la planification de notre projet.

A partir de ce chapitre, nous savons les ressources que ce la

demanderait pour sa réalisation. En évaluant nous avons

remarqué que la plus part des tâches n'admettent pas de retard

dans leur exécution (A, B, C, D, E, F, H, I, J)

à l'exception de la tâche G qui admet un retard

d'au moins 5 jours. Notre projet durera 72 jours ouvrables

dès sa date au plus tôt, dès le jour de son

exécution, en respectant la suite d'exécution des tâches

décrites par le graphe P.E.R.T que nous avons choisie

pour évaluer et planifier.

CHAPITRE DEUXIEME :

PRESENTATION DU MILIEU D'ETUDE ET ETUDE DU SYSTEME D'INFORMATION

EXISTANT

INTRODUCTION

Dans ce chapitre nous allons voir notre milieu

d'investigation, puis nous allons tenter de comprendre le flux de circulation

de l'information au sein de la commune de Limete

2.1. PRESENTATION DU MILIEU

D'ETUDE

Limete est une commune de la ville province de Kinshasa en

République Démocratique du Congo. Elle se situe dans la partie

orientale de la ville, entre le Pool MALEBO (dont elle occupe la façade

Sud-Ouest) et le Boulevard Lumumba.

1.1.7.

Aperçu historique

La capitale du Congo belge à l'époque coloniale

s'appelait Léopoldville. A l'approche de l'indépendance, elle

commença à connaitre une expansion grandissante à cause de

l'exode rural qui prenait une allure vertigineuse. Des populations qui

abandonnaient massivement l'intérieur du pays pour la capitale,

Léopoldville.

Suite aux récurrentes revendications de

l'indépendance par les leaders politiques de l'époque, le pouvoir

colonial commençait à prendre du recul, s'affaiblissait petit

à petit et était même devenu incapable pour contenir

l'exode rural comme dans son glorieux passé.

C'est ainsi que la capitale a connu une expansion

démographique florissante qui obligeait l'autorité coloniale de

la ville à chercher des voies et moyens pour décongestionner le

pouvoir quelque peu centralisé. D'où l'idée du

colonialisme de multiplier les composantes d'une ville et des certaines

agglomérations devenues imposantes dans le but de rapprocher le pouvoir

de l'autorité coloniale aux administrés par le biais d'une

administration cohérente, compétente et dynamique.

Consécutivement à ce qui précède,

naquit l'idée de créer plusieurs communes dans les grandes villes

du pays. Cette innovation n'avait pas seulement le but de multiplier les

entités administratives, mais aussi des congolais qui aspiraient prendre

à mains la destinée de leur pays.

C'est dans cette optique que Limete fut créée

comme commune en 1958 par le décret-loi du gouverneur

général Durkheimqui dirigeait le Congo belge au nom du roi des

belges. Ce dernier résidait à Belgique par contre, le gouverneur

général lui résidait à la métropole de la

colonie.

Actuellement, la commune de Limete est régie comme

toutes les autres communes de la ville de Kinshasa, par les décrets lois

numéros 131/97 du 8 octobre 1997 et 081/98 du 2 juillet 1998, tous les

deux ayant modifié les ordonnances numéro 82-006 et 02-008,

portant respectivement organisation territoriale, politique et administrative

de la RDC et statut de la ville de Kinshasa.

1.1.8. Situation

géographique

Les limites géographiques de la commune de Limete ont

été fixées par l'arrêté ministériel

n°69-004 du 23 janvier 1969, elle se présente de la manière

suivante :

· Au nord par la commune de Barumbu ;

· Au sud par les communes de Matete et Lemba ;

· A l'est par la commune de Masina ;

· A l'ouest par les communes de Kalamu et Makala

Lors de sa création, la superficie de la commune de

Limete était de 23,78km2. 10 ans après, elle a connu une forte

extension dont sa superficie passe de 23,78 à 67,60km2 au terme de

l'ordonnance-loiN°68-018 du 2 décembre 1968.

1.1.9. Evolution de

la population

La commune de Limete est habitée par une population

hétérogène composée des nationaux et des

étrangers des différentes nationalités et races.

Démographiquement, les ethnies dominantes sont les suivantes :

· Les luba ;

· Les mongos ;

· Les Ne kongo,

· Les suku ;

· Les Téké ;

· Les Tetela ;

· Les yaka ;

Hormis le lingala, la langue populaire la plus utilisée

et le Français (la langue de l'administration), toutes les autres

langues nationales s'entendent également un peu partout au sein de la

population.

D'après le rapport de l'année 2018, le nombre

d'habitats dans la commune de Limete s'élève à 1.321.274

dont 1.321.274 nationaux et 6.233 étrangers, soit une densité de

l'ordre de 5 558 habitants le Km2

Répartition de la population en

2019

|

Populations

|

Nationaux

|

Etrangers

|

Total

|

|

Effectifs

|

1.315.041

|

6.233

|

1.321.274

|

|

Pourcentage

|

99,3

|

0,7

|

100

|

Source : Bureau communale de Limete

Tableau 2.1. : Répartition de la

population en 2019

Ce tableau montre la proportion occupant la population selon

l'origine pour l'année 2018, dont 1.315.041des nationaux et 6.233

d'étrangers.

Tableau n°2 :Répartition de la population en

2018

Source : Bureau communale de Limete

1.1.10. Economie et hydrographie

La commune de Limete vit dans un climat tropical et sa

pluviosité est remarquable. Cette situation est à la

régularité de pluie qui s'y abatte tout le long de

l'année. Le pool Kingabwa qui se situe tout au long du majestueux fleuve

Congo présente des caractéristiques

climatologiquesexceptionnelles du fait de sa proximité avec le

fleuve.

La commune de Limete à l'instar de la ville de Kinshasa

et de toutes les autres contrées de la RDC, connait deux saisons :

ü La saison sèche ;

ü La saison pluvieuse.

La commune de Limete s'étend sur une plaine sablonneuse

et marécageuse, elle est parsemée des petits bois par endroit,

elle est une commune à vocation agro-industrielle.

Elle est une commune accueillant plusieurs industries dont la

majorité est installée dans le quartier industriel etquartier

Kingabwa. Des nombreuses installations portuaires de la ville province de

Kinshasa se trouvent dans la commune de Limete.

En ce qui concerne les sites touristiques, il sied à

signaler que la commune héberged'énormes sites, on peut citer

entre autres :

· L'échangeur de Limete ;

· La foire internationale de Kinshasa, FIKIN en sigle

dont la façade de Lemba servant l'entrée principale.

Par rapport à l'hydrographie, la commune de Limete est

baignée par :

ü La rivière Funa ;

ü Le fleuveCongo ;

ü La rivière Matete ;

ü La rivière N'djili ;

ü La rivière Yolo.

1.1.11. Organisation administrative

La commune de Limete est une subdivision

politico-administrative de Kinshasa dans laquelle se trouve le quartier Ndanu

qui est notre site d'expérimentation. Elle est l'une des cinq communes

constituant le district de Mont-Amba. Elle est subdivisée en quatorze

quartiers ci-après 10():

Ø Agricole ;

Ø Funa ;

Ø Industriel ;

Ø Kingabwa ;

Ø Masiala ;

Ø Mayulu ;

Ø Mbamu ;

Ø Mombele ;

Ø Mososo ;

Ø Moteba ;

Ø Ndanu ;

Ø Nzadi ;

Ø Résidentiel ;

Ø Salongo.

Cette commune est dirigée par un bourgmestre,

secondé par un vice bourgmestre ainsi que le personnel administratif

comme toutes les autres communesde la ville de Kinshasa.

Chaque quartier est divisé en cellule et avenue pour se

limiter en parcelle. En tant que milieu de vie, l'histoire de cette commune

fait partie intégrante de l'histoire de la ville province de

Kinshasa.

1.1.12. ORGANIGRAMME DE LA COMMUNE DE LIMETE

BOURGMESTRE

BOURGMESTRE ADJOINT

CHEF DE BUREAU

SECRETAIRE COMMUNE

CELLULE ARCHIVES

SCES SPCIALISES

POLICE

A.N.R.

D.G.M.

CELLULE INFORMATIQUE

PROTOCOLE

SCE DU PERSONNEL

AFP/ACTIF

SCES DU MININTER

SCES TECHNIQUES

BUGBET CONTROLE

FINANCES/COMPT

ECONOMIE

IPMEA

URBANISME

HABITAT

JEUNESSE

CULTURE ET ART

AGRICULTURE

ENVIRONNEMENT

AFFAIRES SOCIALES

TOURISME

FEMMES & FAMILLE

ZONE DE SANTE I & II

T.P.A.T.

DEVELOPPEMENT RURAL

DROITS HUMAINS

TRANSP. & COM

ENERGIE

COMMERCE EXTERIEUR

SPORTS ET LOISIRS

PREVOYANCE SOCIALE

POPULATION

ETAT CIVIL

CONTENTIEUX

E.S.M.

QUARTIER (21)

MARCHES

BRIGADE ASSAINISSEMENT

0

Tableau 2.2. :

Organigramme de la Commune

2.2. LE ROLE DE CHAQUE

SERVICE REPRIS SUR L'ORGANIGRAMME DE LA COMMUNE

1. BOURGMESTRE

Il est à la fois autorité et représentant

de l'exécutif, auprès de la Commune. Il chapeaute toutes les

activités politico-administrative / Commune. D'après les articles

109 et 110 du Décret-Loi n° 81, il a pour missions :

- D'assurer la responsabilité de bon fonctionnement et

de la bonne marche de l'administration communale.

- De statuer par voie de décision

- Veiller à l'exécution des lois, des

règlements et des décisions de l'autorité

supérieure.

- Veiller au maintien de l'ordre public et de la paix

Pour parvenir à sa mission, on a mis à sa

disposition des services spécialisés, à savoir : La

Police, l'ANR, la DGM, la DRM et le T2.

2. BOURGMESTRE ADJOINT

- Il assure la responsabilité de gestionnaire des

crédits, c'est-à-dire que c'est lui qui s'occupe du traitement de

tous les dossiers relatifs aux finances ;

- Il assiste le Bourgmestre titulaire

- Il remplace ou représente le Bourgmestre titulaire en

cas d'empêchement ou d'absence dans l'exercice de ses fonctions

3. LE CHEF DE BUREAU

Il est le fonctionnaire n° 1 de l'administration

communale. Administrativement, c'est lui qui est le Secrétaire communal.

Il coordonne et supervise toutes les activités administratives de la

Commune.

Il fait l'intérim du Bourgmestre adjoint, en cas

d'absence ou d'empêchement ou d'absence de ce dernier.

4. LE PREPOSE DU SECRETARIAT

Il est appelé par défaut Secrétaire

Communal. Il coordonne et supervise toutes les activités du

Secrétariat pour ce qui concerne la réception, le traitement et

l'expédition des courriers.

- Il est le cerveau moteur du fonctionnement de tous les

services de la Commune ;

- Il est la porte d'entrée et de sortie de

celle-ci ;

- Il est la plaque tournante de l'Administration

Communale ;

- Il coordonne toutes les activités administratives de

la Commune, sous la supervision de Monsieur le Chef de Bureau communal,

assisté par le Préposé du Secrétariat.

5. CELLULE INFORMATIQUE

C'est une cellule du Secrétariat qui s'occupe de la

saisie des courriers et autresdocuments administratifs de la Commune.

6. SERVICE DU PERSONNEL

Ce service est dirigé par un Préposé du

personnel, appelé par défaut Chef du personnel.

Ce service s'occupe de la gestion du personnel, et du

traitement de tous les dossiers administratifs des agents du Ministère

de l'Intérieur.

7. SERVICE DE LA POPULATION

Il s'occupe du recensement démographique et des

mouvements migratoires de la population étrangère et

nationale.

8. SERVICE DE L'ETAT CIVIL

Il s'occupe de la gestion et du traitement des actes relatifs

à la vie d'un individu, de la naissance jusqu'à la mort.

9. SERVICE CONTENTIEUX

Ce service a pour mission d'arbitrer (traiter) tous les

conflits à caractère civil qui surgissent au sein de la

population ou dans des familles, tel que, conflit parcellaire, de mariage,

litiges ou dettes, successions, etc.

Il est le substitut du tribunal de Paix au niveau de la

commune.

10. SERVICE ENGINS SANS MOTEURS

Ce service s'occupe de la gestion et du traitement de tous les

dossiers relatifs à l'exploitation des engins qui n'ont pas de moteur,

c'est-à-dire des engins dont le déplacement exige la

présence de la force physique.

Ex. Vélo, chariot à bras, pirogue,

pousse-pousse, brouette, etc.

11. LA BRIGADE D'ASSAINISSEMENT

C'est une structure communale qui s'occupe de l'assainissement

du milieu environnemental, tel que l'évacuation des immondices, des

poubelles domestiques, le remplage des endroits boués, etc.

12. MARCHE

C'est une structure économique, chargée de

réaliser des recettes devant permettre à la Commune

d'exécuter les dépenses engagées moyennant la perception

des taxes d'attelages.

13. QUARTIER

C'est une représentation communale, chargée de

la gestion et de l'encadrement de la population dans un périmètre

déterminé.

14. LES SERVICES TECHNIQUES

Ce sont des services qui ne sont pas du Ministère de

l'Intérieur qui dépendent de l'Administration communale.

15. ANTENNE FONCTION PUBLIQUE/ACTIF

C'est une représentation du Ministère de la

Fonction Publique au niveau de la Commune.

Il s'occupe de la gestion et du traitement de tous les

dossiers administratifs des agents ses services techniques.

16. BUDGET CONTROLE

S'occupe de l'élaboration du budget que la commune va

utiliser durant une année et engage des dépenses à

exécuter quotidiennement. Ce service est supervisé par un

mandataire du budget qui est en même temps un vérificateur. Il

élabore les documents comptables pour le paiement (préparation

& suivi du budget, son exécution et le contrôle).

17. FINANCES

S'occuper de la perception des fonds et de l'exécution

des dépenses. Ici, il y a l'ordonnancement, chapeauté par un

Ordonnateur-Délégué. C'est lui qui ordonne les

dépenses en établissent un plan de trésorerie à

soumettre à l'ordonnateur-Principal qui est le Bourgmestre après

l'approbation de ce dernier, le document passe chez le comptable pour le

paiement.

Ensuite, vient le comptable pour l'exécution du plan de

trésorerie, il est assisté d'un comptable subordonné et

d'un vérificateur.

18. ECONOMIE

- Il fait l'office de Police des prix ;

- Contrôle les documents permettant l'exploitation d'une

activité économique ;

- Inflige des amendes transactionnelles aux opérateurs

non en règle ou qui travaillent sans se conformer à la

règlementation en matière de prix.

19. PMEA

· S'occupe de l'encadrement de tous ceux qui font le

petit commerce et de ceux qui exercent les activités

artisanales ;

· Donne des orientations relatives au

développement d'une activité économique.

20. URBANISME

· S'occupe du traitement des dossiers relatifs à

l'urbanisation du milieu.

· Oriente tous ceux qui veulent ériger des

immeubles ou faire des constructions dans un milieu donné (plan

d'aménagement, délivré les autorisations de

bâtir).

CONCLUSION PARTIELLE

Il a été question dans ce chapitre de faire une

étude détaillée appelée également analyse de

l'existant afin de comprendre l'organisation et le fonctionnement de la Commune

de Limete pour nous permettre de définir le réseau futur à

mettre en place. C'est ainsi que dans le prochain chapitre, nous parlerons

brièvement de ce qui concerne les réseaux informatiques.

CHAPITRE TROISIEME :

GENERALITES SUR LES RESEAUX INFORMATIQUES

Introduction

Nous allons dans ce chapitre parler succinctement des

réseaux informatiques dans leurs différents aspects conceptuels,

leur présentation ainsi que les matériels qui composent un

réseau informatique.

3.1. DEFINITION DES

CONCEPTS

En vue d'une compréhension générale quant

à ce qui nous intéressera à la cour de notre recherche,

les vives définitions de mots clés ci-dessous nous permettrons de

mieux comprendre les terminologies utilisées dans ce travail.

1.1.13. Système informatique

Un système informatique est un ensemble

d'élément qu'il faut réunir pourque l'information soit

traitée d'une manière automatique. Selon Larousse, un

système informatique est un ensemble de moyens matériels et

logiciels mis en oeuvre en vue d'une application spécifié ou d'un

ensemble d'applications15(*).

Il est composé de :

ü Le hardware : c'est la quincaillerie, le physique ou la

partie palpable et visible du système : l'ordinateur et ses

périphériques.

ü Le software : c'est la partie invisible du

système ou le mental, constitué d'une suite d'instructions

(algorithmes) permettant l'utilisateur de dialoguer avec l'ordinateur : ce sont

les logiciels et programmes d'applications.

ü L'homme : il est l'élément le plus

important du système, c'est lui le concepteur, l'utilisateur et le

bénéficiaire du système. Il confère à

l'ordinateur une partie de son intelligence et lui donne des ordres pour

l'exécution de certaines tâches.

1.1.14. Intranet

Un intranet est un ensemble de services internet (par exemple

un serveur web) interne à un réseau local, c'est-à-dire

accessible uniquement à partir despostes d'un réseau local et

invisible de l'extérieur. Il consiste à utiliser les standards

client-serveur de l'internet (en utilisant les protocoles TCP/IP), comme par

exemple l'utilisation de navigateurs internet, pour réaliser un

système d'information interne à une organisation ou une

entreprise.On peut dire encore dire que l'intranet est un réseau

privé sur le protocole TCP/IP et exploitant les mêmes applications

que sur internet16(*).

1.1.15. Extranet

Un extranet est une extension du système d'information

de l'entreprise à des partenaires situés au-delà du

réseau.Autrement l'extranet est une interconnexion intranet au moyen

d'un tunnel VPN17(*)

1.1.16. Le serveur

Le serveur se définit comme étant l'ordinateur

principal gérant l'ensemble du réseau et centralisant toutes les

ressources partageables dont le périphérique, le logiciel et les

données18(*).

3.2. LE RESEAU INFORMATIQUE

Introduction

Le terme générique « réseau »

définit un ensemble d'entités (objets, personnes, etc.)

interconnectées les unes avec les autres. Un réseau permet ainsi

de faire circuler des éléments matériels ou

immatériels entre chacune de ces entités selon des règles

bien définies.

· Réseau (en anglais network) : Ensemble des

ordinateurs et périphériques connectés les uns aux autres.

Notons que deux ordinateurs connectés ensemble constituent à eux

seuls un réseau minimal.

· Mise en réseau (en anglais Networking) : Mise en

oeuvre des outils et des tâches permettant de relier des ordinateurs afin

qu'ils puissent partager des ressources en réseau.

Selon le type d'entité concernée, le terme

utilisé sera ainsi différent :

· Réseau de transport: ensemble d'infrastructures

et de disposition permettant de transporter des personnes et des biens entre

plusieurs zones géographiques

· Réseau téléphonique:

infrastructure permettant de faire circuler la voix entre plusieurs postes

téléphoniques

· Réseau de neurones: ensemble de cellules

interconnectées entre-elles

· Réseau de malfaiteurs: ensemble d'escrocs qui

sont en contact les uns avec les autres (un escroc en cache

généralement un autre)

· Réseau informatique: ensemble d'ordinateurs

reliés entre eux grâce à des lignes physiques et

échangeant des informations sous forme de

donnéesnumériques (valeurs binaires, c'est-à-dire

codées sous forme de signaux pouvant prendre deux valeurs : 0 et 1)

Il n'existe pas un seul type de réseau, car

historiquement, il existe des types d'ordinateurs différents,

communiquant selon des langages divers et variés. Par ailleurs ceci est

également dû à

l'hétérogénéité des supports physiques de

transmission les reliant, que ce soit au niveau du transfert de données

(circulation de données sous forme d'impulsions électriques, de

lumière ou d'ondes électromagnétiques) ou bien au niveau

du type de support (câble coaxial, paires torsadées, fibre

optique, etc.)19(*)

1.1.17. Définition

Selon Tanenbaum Andrew, nous pouvons définir un

réseau informatique comme étant un ensemble de deux ou plusieurs

ordinateurs interconnectés entre eux au moyen des médias de

communication avec pour objectifs de réaliser le partage des

différentes ressources matérielles et/ou logicielles20(*).

1.1.18. Types

Le réseau informatique sont définit selon :

1.1.18.1. Etendue

Géographique

Il existe plusieurs types de réseau informatique selon

le découpage géographique dont la subdivision à

été rendue possible par rapport à leur taille,

débit ou aire géographique, qui se résume en trois grands

types ou catégories :

1.1.18.1.1. Réseau LAN (Local

Area Network ou Réseau Local d'Entreprise)

C'est un ensemble d'ordinateurs et équipements

informatique reliés les uns aux autres dans un même

bâtiment, site ou dans des sites différents ayant une

airegéographiquement proche ne dépassant pas 10 Km.

Figure 3.1. : Réseau

LAN

1.1.18.1.2. Réseau MAN

(Metropolitan Area Network)

C'est l'interconnexion des réseaux locaux se trouvant

dans une même ville ou dans une même région. Ce

réseau peut utiliser des lignes du réseau public (service de

télécommunication, radiocommunication, câbles

téléphoniques, ...) ou privées pour assurer la liaison

entre deux ou plusieurs sites. Il permet à des utilisateurs se trouvant

à plusieurs endroits géographiques de partager les ressources par

le réseau comme s'ils étaient dans un LAN. Dans ce type de

réseau, la distance entre les sites ne dépasse pas 200 Km.

Figure 3.2. Réseau

MAN

1.1.18.1.3. Réseau WAN (Wide Area

Network ou Réseau Etendu)

Réseau étendu à longue distance

constitué par l'interconnexion des plusieurs réseaux et qui se

distingue des réseaux locaux et métropolitains. Il relie

plusieurs ordinateurs notamment à travers une ville, un pays, continent

ou encore toute la planète ; la communication s'effectue grâce aux

réseaux privées et ou publiques.

Figure n° 3.3. :

Réseau WAN

1.1.19. Le champ d'action

Par champ d'action nous entendons, l'ensemble de personnes

autorisées à utiliser ce réseau. Nous avons :

1.1.19.1.1. Le

réseau fermé: c'est un réseau dont l'accès

est soumis à des restrictions. Par exemple le réseau

d'entreprise.

1.1.19.1.2. Le

réseau ouvert : c'est un réseau dont tout le monde peut

avoir accès comme l'internet.

1.1.20. D'après le fonctionnement

Par fonctionnement nous sous entendons la manière dont

les ordinateurs communiquent entre eux ou se considèrent.

1.1.20.1. Poste

à poste (Peer to Peer ou égal à égal) :

Chaque machine du réseau est à même temps

client et serveur. Elle est parfaitement adaptée au petit groupe de

travail21(*).

Figure n° 3.4. :

Réseau Poste à Poste

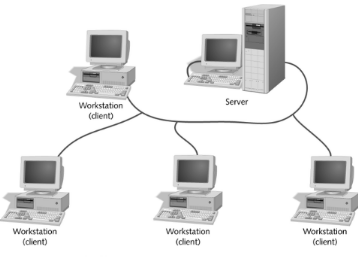

1.1.20.2.

Client/serveur :

Toutes les applications réseau sont centralisées

sur un serveur. Ici l'administration est beaucoup mieux du fait qu'elle peut

être centralisée.

Figure n° 3.5. : Réseau

Client/serveur

1.1.21. Applications

Les différentes applications d'un réseau

informatique sont : le partage des données, le partage des applications,

le partage des ressources matérielles et logicielles, la communication

entre les processus, Communication entre utilisateurs, les jeux, ...

1.1.22. Caractéristiques

Le réseau informatique est caractérisé

par les topologies, l'architecture, le protocole, le poste de travail, le

support de transmission ainsi que le serveur,...

Le choix de certains matériels physique à

utiliser dans le réseau informatique dépend des certaines

caractéristiques physiques ou standards.

1.1.22.1.

Topologies

C'est l'ensemble des méthodes physiques et standards

qui orientent oufacilite la circulation des données entre ordinateurs

dans un réseau.

Il existe deux types de topologie à savoir : la

topologie physique et la topologie logique22(*)

1.1.22.1.1. Topologie Physique

La topologie physique désigne la manière dont

les équipements sontinterconnectés en réseau. Dans cette

topologie nous avons trois grandes topologies qui sont :

1.1.22.1.2. Topologie en Bus

Dans une topologie en bus, tous les ordinateurs sont

connectés à un seul câble continu ou segment. Les avantages

de ce réseau : coût faible, faciliter de la mise en place et la

distance maximale de 500m pour les câbles de 10 base 5 et 200m pour les

câbles de 10 base 2. La panne d'une machine ne cause pas une panne au

réseau, le signal n'est jamais régénéré, ce

qui limite la longueur des câbles. Il faut mettre un

répéteur au-delà de 185m. Ce réseau utilise la

technologie Ethernet 10 base 2.

Figure 3.6. : Topologie en bus

1.1.22.1.3. Topologie en Etoile

La topologie en étoile est la plus utilisée.

Dans la topologie en étoile, tous les ordinateurs sont reliés

à un seul équipement central, qui peut être un

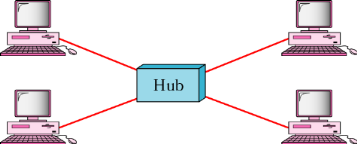

concentrateur (Hub), un commutateur (Switch), ou un Routeur.

Les avantages de ce réseau sont que la panne d'une

station ne cause pas la panne du réseau et qu'on peut retirer ou ajouter

facilement une station sans perturber le réseau.

Il est aussi très facile à mettre e place mais

les inconvénients sont : que le coût est un peu

élevé, la panne du concentrateur centrale entraine le

disfonctionnement du réseau.

La technologie utilisée est l'Ethernet 10 base T, 100

base T.

1.1.22.1.4. Topologie en Anneau

Dans un réseau possédant une topologie en

anneau, les stations sont reliées en boucle et communiquent entre elles.

Avec la méthode « chacun à son tour de communiquer».

Elle est utilisée pour le réseau Token ring ou FDDI

Figure3.7. : Topologie en Anneau

1.1.23. Topologie logique

La topologie logique désigne la manière dont les

équipements communiquent en réseau. Dans cette topologie les plus

courantes sont les suivantes :

1.1.23.1. Topologie

Ethernet

Ethernet est aujourd'hui l'un des réseaux les plus

utilisées en local. Il repose sur une topologie physique en

étoile.

Dans un réseau Ethernet, la communication se fait

à l'aide d'un protocole appelé CSMA/CD, ce qui fait qu'il aura

une très grande surveillance des données à transmettre

pour éviter toute sorte de collision. Par conséquent un poste qui

veut émettre doit vérifier si le canal est libre avant d'y

émettre.

1.1.23.2. Topologie

Token ring

Elle repose sur une topologie physique en Anneau (ring), Elle

utilise la méthode d'accès par jeton (Token). Dans cette

technologie, seul le poste ayant le jeton au droit de transmettre si un poste

veut émettre, il doit attendre jusqu'à ce qu'il ait le jeton ;

dans un réseau Token ring, chaque noeud du réseau comprend un MAU

(Multi Station Access Unit) qui peut recevoir les connexions des postes. Le

signal qui circule est régénéré par chaque MAU.

Mettre en place un réseau Token ring coûte chers,

malgré la panne d'une station MAU provoque le disfonctionnement du

réseau.

1.1.23.3. Topologie

FDDI

La technologie LAN FDDI (Fiber Distributed Data Interface) est

une technologie d'accès réseau utilisant des câbles fibre

optiques.

Le FDDI est constitué de deux anneaux : un anneau

primaire et anneau secondaire. L'anneau secondaire sert à rattraper les

erreurs de l'anneau primaire ; le FDDI utilise un anneau à jeton qui

sert à détecter et à corriger les erreurs. Ce qui fait que

si une station MAU tombe en panne, le réseau continuera de

fonctionner.

1.1.24. Architectures

L'architecture d'un réseau est la représentation

structurale et fonctionnelled'un réseau. Il existe deux types

d'architectures réseau :

1.1.24.1. Poste

à Poste

Le réseau est dit poste à poste, lorsque chaque

ordinateur connecté au réseau est susceptible de jouer tour

à tour le rôle de client et celui du serveur. A cette architecture

la gestion est décentralisée.

Figure 3.8.: Architecture peer to peer

1.1.24.2. Client

Serveur23(*)

L'architecture client/serveur s'appuie sur un poste central

(le serveur) qui gère le réseau. Cette disposition entraine une

meilleure sécurité et accroit « l'interchangeabilité

» : si une station de travail cliente est défectueuse, il est

possible de la remplacer par une machine équivalente24(*). Si les applications sont

lancées depuis le disque dur du serveur, sitôt qu'un nouvel

utilisateur est connecté au réseau il a accès à la

plupart de chose auxquelles il avait accès avant la panne.

Dans cette architecture, toute les ressources du réseau

sont gérées par le serveur il peut être

spécialisé : le serveur des fichiers, d'applications,

d'impressions, de messagerie et de communication. Ils offrent des services

à des programmes clients de messagerie de base de données

antivirale, etc.

Figure3.9. : architecture client serveur

3.3. Matériels

1.1.25. L'ordinateur :

C'est un appareil électronique capable de traiter les

informations de façon automatique. Il fournit à l'utilisation

d'un réseau l'ensemble des possibilités presque illimitées

manipulation des logiciels, traitement des données, utilisation de

l'Internet).

1.1.26. Le Serveur :

C'est un logiciel ou ordinateur très puisant choisit

pour coordonner, contrôler et gérer les ressources d'un

réseau. Il met ses ressources à la disposition des autres

ordinateurs sous la forme des services.

1.1.27. L'Imprimante :

Il s'agit d'une unité d'impression, un

périphérique capable de reproduire les caractères et ou

des symboles et des graphiques prédéfinis sur un support comme

papier, bande, tissus, ...

Il existe des imprimantes réseau et des imprimantes en

réseau.

1.1.28. L'Imprimante réseau :

Il s'agit d'une imprimante conçue avec un port

réseau (RJ45 par exemple) lui permettant de fonctionner dans un