|

Ministère de l'Enseignement Supérieur et

Universitaire

UNIVERSITE PROTESTANTE DE LUBUMBASHI

FACULTE DES SCIENCES INFORMATIQUES

PROJET INITIAL MULTIDISCIPLINAIRE EN EQUIPE

Sujet : Projet de développement d'un système

OTP pour la sécurisation des transactions

bancaires (Cas de l'UBA)

Domaine financière

Ùù

MALONGA MUTITI Pacifique

Promotion : Bac2 ISI

Orientation : Ingénierie des systèmes

d'information

Directeur : Grace MUKOMA

SEPTEMBRE 2022

0 .INTRODUCTION

Le vol d'identité constitue une menace de plus en plus

répandu qui dans de nombreux cas, génère beaucoup de perte

au niveau financier. Il est difficile pour les entreprises de se

protéger contre ce type de fraudes. Par ailleurs dans le monde

professionnel, le risque immatériel lié à la perte

d'information est en général peu ou pas pris en compte par les

gérants d'entreprise. Le constat est similaire au niveau des assurances

professionnelles, car elles proposent souvent des dédommagements sur les

pertes de bien informatiques matériels. Les solutions d'authentification

doivent être choisies en fonction du caractère stratégique

et du risque liés aux ressources devant être

protégées.

La présente étude est un projet informatique qui

va permettre la sécurisation des transactions bancaires au sein de la

banque UBA grâce à la réalisation d'un système

d'authentification, devant prendre en charge la saisie de données et

l'impression des besoins des utilisateurs tels que : l'identification des

clients, ainsi que les occupations des transactions effectuées.

L'authentification étant un processus par lequel un

système informatique s'assure de l'identité d'un utilisateur dans

une entreprise, ou plus généralement, dans une organisation

(administration, association, groupe etc.) nécessite un suivi

délicat qui pourra permettre aux responsables de celle-ci d'appliquer un

contrôle efficace, de bien assurée la sécurité du

comptables, financières, etc.

Sous cette optique, l'authentification de clients pour la

sécurité des transactions bancaires n'est pas chose aisé.

Voici quelques questions qu'on va devoir répondre pour améliorer

l'authentification : Pourquoi authentifier un client pour la

transaction ? Quelles sont les différentes solutions de

l'authentification ? L'authentification exige toujours une connexion

à l'espace client ? Est une réponse envisagée en

rapport avec la problématique ci haut présenté. Sur ce,

nous préconisons la réalisation d'un système

d'authentification OTP pour la sécurisation des transactions

bancaires.

Enfin de mettre en pratique les connaissances acquises au

cours de notre formation à l'UPL et de permettre au lecteur et futur

chercher de considéré ce travail comme manuel de

référence, voilà l'objet qui nous a poussé à

rédiger ce modeste travail. Et l'intérêt pour nous est de

mettre à la disposition des agents de la banque UBA un outil

d'authentification devant les accompagnés dans leur travail quotidien et

qui va donner une facilité aux clients de la banque.

Pour chuter, Hormis l'introduction générale et

la conclusion générale, notre travail comprendra trois chapitres

dont nous pouvons le résumer de la manière suivante :

· Le chapitre premier exposera la récolte de

données ;

· Le deuxième chapitre portera sur l'analyse des

données et Interprétation des résultats ;

· Le troisième chapitre s'attèlera à

la démarche et Résultats du projet.

CHAPITRE I RÉCOLTE DE

DONNÉES

__________________________________________________________________________________________

La collecte de données est une phase primordiale d'un

projet ou d'un travail de recherche durant laquelle nous récoltons

des informations qui seront analysées pour confirmer (ou non) des

hypothèses de départ, et répondre à une

problématique. Dans ce chapitre, nous allons mener nos enquêtes

selon les perspectives d'une étude empirique qualitative afin de

confirmer ou d'infirmer nos hypothèses émises.

I.1. PARTICIPANTS AU PROJET

Dans cette partie nous nous attacherons à exposer la

diversité de profile de bénéficiaires observée

à travers notre récolte, à la place qui leur est

accordée dans le projet associatif, aux réflexions au coeur des

associations pour le designer et aux voies choisies pour éviter l'aspect

consumériste qui irait à l'encontre du bénéficiaire

acteur.

Tout au long de la récolte, nous avons pris le parti de

rester concentrés aux actions menées sur le sol congolais,

auprès des bénéficiaires ainsi plus facilement

identifiables. Parmi les répondants nous avions la banque UBA ou les

agents de la banque, et aussi les clients de la banque qui sont les principaux

bénéficiaires de notre projet.

I.2. LE TYPES DE DONNEES

Pour collecter des données dans une étude

empirique, il existe deux types d'études à savoir les

données quantitatives et les données qualitatives. Notre

étude se base sur les données quantitatives qui vont nous

fournirent des comparables sur « qui » et

« combien ». Les types de données quantitatives sont

parfaites pour effectuer des comparaisons entre interventions analogues, entre

différentes régions ou entre la situation pré-intervention

et pré-intervention. Elles forment également la base de l'analyse

statistique de notre projet basé sur le projet de développement

d'un système d'authentification OTP pour la sécurisation des

transactions bancaires.

Pour une étude qui constitue notre champ

d'investigation, une analyse qualitative sert à mesurer les besoins, les

préférences, les tendances et les comportements de notre

projet.

I.3. TECHNIQUES DE RECOLTE DE

DONNEES

Pour avoir un échantillon représentatif, nous

allons faire recours aux techniques suivantes :

- Le questionnaire vu le nombre de clients que dispose la

banque UBA.Ces informations nous aiderons à dresser un ou plusieurs

constats qui répondent à notre problématique et nos

hypothèses de départ.

- Le Sondage : Cette technique nous a aidés

à questionner les clientsautour d'une grande question de savoir

« Quelle est leurs avis par rapport notre

énoncé : que pensez vous d'un système

d'authentification OTP pour la sécurisation des transactions

bancaires? ». La collecte d'une opinion

d'individus autour d'une question centrale peut permettre d'expliquer une

situation, un phénomène, ou un fait.

I.4. COLLECTE DE

DONNEES

Pour obtenir des informations sur ce sujet très

technique, nousavionschoisisd'utiliser la technique dequestionnaire et de

sondage en interrogeant les agents de la banqueUBA, les clients de

cettebanqueainsiqued'autrespersonnes.Notre

échantillon sera

donc des réponses trouver aux questions qui nous

servironsd'entretien :

QUESTIONNAIRE

D'ENQUÊTE

· Quel âge avez-vous ?

o [16-18]

o [19-20]

o [21-25]

o Autre

· Êtes-vous de quel genre ?

o Homme

o Femme

· Quel est votre emploi actuel ?

o Etudiant(e)

o Travailleur(se)

· Avez-vous un compte bancaire ?

o Oui

o Non

· Si oui avez-vous déjà été

victime de piratage ?

o Oui

o Non

· Que faites vous en cas de piratage ?

o Changer le mot de passe

o Descente a la banque

· Êtes-vous d'accord avec l'énoncé

suivant ?« un mot de passe à usage unique pour

transaction. »

o D'accord

o Pas d'accort

· D'après vous quelles est la solution

d'authentification la plus forte pour transaction ?

o Avoir un élément que vous connaissez

seul

o Un élément biométrique

o Un code à usage unique

PRÉSENTATION DU TABLEAU

DE DONNÉES

· Question1 : Quel âge avez-vous ?

|

Réponse

|

[16-18]

|

[19-20]

|

[21-25]

|

Autre

|

|

Nombre de réponse

|

9

|

27

|

21

|

6

|

· Question1 : Êtes-vous de quel genre

?

|

Réponse

|

Homme

|

Femme

|

|

Nombre de réponses

|

42

|

21

|

· Quel est votre emploi actuel ?

|

Réponse

|

Travailleur(se)

|

Etudiant(e)

|

|

Nombre de réponses

|

22

|

41

|

· Avez-vous un compte bancaire ?

|

Réponse

|

Oui

|

Non

|

|

Nombre de réponses

|

56

|

7

|

· Si oui avez-vous déjà été

victime de piratage ?

|

Réponse

|

Oui

|

Non

|

|

Nombre de réponses

|

6

|

57

|

· Que faites vous en cas de piratage ?

|

Réponse

|

Changer le mot de passe

|

Descente a la banque

|

|

Nombre de réponses

|

4

|

2

|

· Êtes-vous d'accord avec l'énoncé

suivant ?« un mot de passe à usage unique pour

transaction. »

|

Réponse

|

Oui

|

Non

|

|

Nombre de réponses

|

63

|

0

|

· D'après vous quelles estlasolution

d'authentification la plus forte pour transaction ?

|

Réponse

|

Avoir un élément que vous connaissez seul

|

Un élément biométrique

|

Un code à usage unique

|

|

Nombre de réponses

|

17

|

20

|

26

|

CHAPITRE II ANALYSE DES

DONNÉES ET INTERPRÉTATION DES RÉSULTATS

______________________________________________________________________________________________

Afin de répondre aux questions d'évaluation, il

est nécessaire d'analyser et d'interpréter les données.

Analyser signifie avant tout compter, décomposer et regrouper des

données à un niveau hautement descriptif. Dans le cas de grands

ensembles de données, les données sont décrites à

l'aide de valeurs de mesure statistiques. Interpréter signifie donner un

sens qui décode ou qui explique les relations existant dans les

données. Dans la pratique, les deux activités ne peuvent pas

être clairement distinguées l'une de l'autre. Afin de

répondre aux exigences scientifiques, il est indispensable de documenter

la procédure d'analyse et d'interprétation, afin que d'autres

puissent comprendre et évaluer de manière critique son

caractère concluant.

II.1. ANALYSE DE DONNEES

L'analyse commence après la saisie informatique des

réponses obtenues. La saisie et le traitement statistique de

données se fait sur des logiciels adaptés tels que Excel. Cette

analyse de données s'effectue sur un échantillon de 63

personnes.

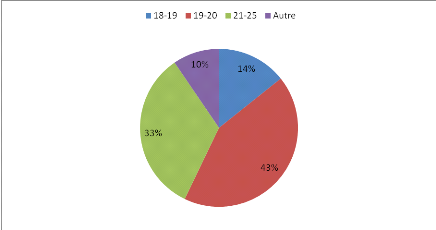

· Quel âge avez-vous ?

Avant tout nous savoir l'âge à des utilisateurs

est une chose trop importante pour notre récolte. La figure 1 :

représente les données récoltées sur l'âge

des utilisateurs dans l'effectif de 63 qui varient entre 18 à un

âge inconnu. Dans l'intervalle de 18 à 19 ans on a eu que 9

personnes ou 14%, Dans l'intervalle de 19 à 20 ans on a eu que 27

personnes ou 43%, Dans l'intervalle de 20 à 25 ans on a eu que 21

personnes ou 33% et 6 autres personnes qui prennent les 10%.

· De quel genre

êtes-vous ?

Ici dans la figure2 on peut remarquer que la grande

majorité des utilisateurs de 67 % (bleu) sont des hommes et on

observe aussi que le 33% qui reste sont de femmes.

· Quel est votre emploi actuel ?

Comme nous somme étudiants nous constatons que dans la

figure3 la majorité des utilisateurs de 65 % (rouge) ont sont

aussi de étudiants et 35% (bleue) sont les travailleurs et autres.

· Avez-vous un compte bancaire ?

Partant de la figure4 nous trouvons que sur 63 personnes

interrogeaient 89 % (rouge) ont un copte à la banque et le 11%

n'ont pas.

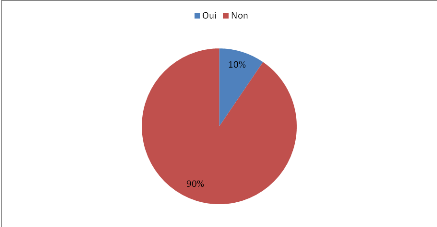

· Si oui avez-vous déjà

été victime de piratage ?

Dans l'histogramme de cette figure5, nous constatons que sur

63 personnes il ya que 6 qui ont etaient victime de piratage, ils reprnsente le

10% (bleue) et le 90% (rouge) qui contient la majorité n'ont jamais eu

d'attaque.

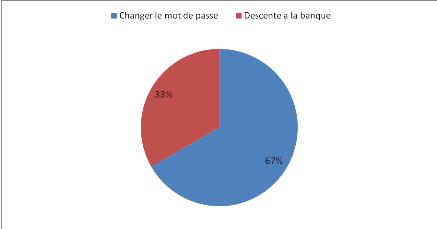

· Que faites vous en cas de

piratage ?

Au regard du diagramme de la figure 6, nous constatons que 67%

(bleue) d'utilisateur change le mot de passe, contraire aux 33%(rouge) qui

trouvent mieux d'aller régler le problème à la banque.

· Êtes-vous d'accord avec

l'énoncé suivant ?« un mot de passe à usage

unique pour transaction. »

Dans l'histogramme de cette figure7, nous constatons que 100 %

(bleue) d'utilisateurs disent oui qu'ils trouvent qu'un mot de passe à

usage unique comme moyen d »authentification trop sécuriser.

· D'après vous quelles est la solution

d'authentification la plus forte pour transaction ?

Dans l'histogramme de cette figure8, nous constatons que 27%

(bleue) les utilisateurs sont pour d'avoir un élément que nous

connaissons seul, 41%(vert) pour le mot de passe à usage unique et 32%

(rouge) trouve mieux un élément biométrique.

II.2. INTERPRETATION DES

RESULTANTS

Partant de l'analyse des données

récoltées à travers notre sondage, notre

échantillon est constitué de 63personnes dont 89% ont

déjà un compte à la banque et 11% n'ont pas de compte

à la banque. Et sur 100%, 67% sont des hommes et 33% des femmes. Et du

point de vu emploi, il y a 65% qui sont des étudiants et 35% qui les

travailleurs.

De nos jours l'informatique a donné une nouvelle vie

à certaines activités humaines, c'est la raison pour laquelle on

a proposé d'introduire l'informatique dans les principales fonctions de

la banque. L'informatisation constitue une excellente opportunité de

réorganiser une banque: une authentification multicritère rapide

et efficace. En informatisant une banque c'est de mettre en place un logiciel,

qui sera capable de faire une sécurisation des données de clients

de la banque. Partant des données recueillies, nous constatons que sur

la figure510% des clients sont déjà connus le cas de piratage, vu

le nombre nous pouvons dire que cela devient un problème

nécessaire que nous devons résoudre. Partant de ce

problème nous avons proposé une authentification avec mot de

passe à usage unique, qui a beaucoup plu aux clients, et aux agents des

banques, la figure7 nous montre que le 100% de personnes sont d'accord.

Pour mieux faire comprendre notre projet aux

bénéficiaires on a eu à mettre à leur disposition

quelques types d'authentification qui peut les êtres utiles mais la

majorité de personnes sont d'accord avec notre proposition d'un mot de

passe à usage unique, dans la figure8 notre proposition prend 41% suivi

des éléments biométriques 32% en fin avoir un

élément que vous connaissez seul n'a que 27%.

CHAPITRE III DEMARCHE ET

RESULTAT DU PROJET

__________________________________________________________________________

Un mot de passe à usage unique est un mot de passe qui

possède deux propriétés fondamentales : il expire

rapidement et il ne peut pas être réutilisé. On entendra

fréquemment l'abréviation OTP ainsi que les termes

« clé OTP » et « code OTP ».

Les OTP sont généralement composés de

caractères numériques ou alphanumériques (lettres et

chiffres) et sont générés pour une seule et unique

connexion. Cela signifie qu'après qu'un utilisateur s'est

connecté avec un mot de passe à usage unique, ce dernier ne peut

plus être utilisé pour de futures connexions.

III.1. PRÉSENTATION DE

RÉSULTATS

A la fin de notre projet nous voulons :

Ø Avoir un système d'authentification complet

utilisable dans une banque, où les clients recevront un mot de passe

à usage unique pour chaque transaction (transfert, retrait et paiement

en ligne) avec le compte enregistrer sur la base de données de la

banque.

Ø Que la sécurisation des transactions se fasse

avec le mot de passe à usage unique (OTP) et non avec le mot de passe

code PIN.

Ø Que la sécurité de transaction soit

bien assurer pendant longtemps ou pour toujours.

Le but de notre projet ce de créer un système

qui va assurer une sécurité totale pour les transactions des

banques, donc sécuriser les clients ainsi que la banque et leurs

agents.

III.2. BESOIN EN TERME

INFORMATIQUE

Ce projet vise à informatiser le milieu bancaire en

utilisant la technologie pour sécuriser les transactions, Ici nous

cherchons à identifier les clients en enregistrant toutes leurs

informations. Le plus grand besoin dans la réalisation de ce projet,

c'est la stabilisation de la sécurité dans le milieu de la

banque. C'est-à-dire, faire en sorte qu'une assurance de

sécurité soit établie clients. C'est pourquoi, dans le but

de réaliser cela, nous avons choisi la solution d'un système

d'authentification OTP afin d'apporter une solution informatique durable dans

la sécurité de la banque. La question qui peut se poser

c'est :

Comment ce système va-t-il sécuriser les

transactions bancaires ?

Un client qui souhaite faire une transaction, il doit suivre

cette procédure :

1. Le client doit télécharger dans son

smartphone l'application d'authentification de sa banque

2. Suivre la procédure demandée par

l'application d'authentification de votre banque

3. Le client doit récupérer le code à

usage unique du service à double facteurs envoyé par la banque

4. Lors d'une transaction, un code d'authentification est

envoyé sur votre smartphone :

· Notification d'approbation que vous êtes à

l'origine de la transaction

· Code personnel

· Code PIN de votre smartphone

Si les informations saisis sont valides, la banque valide la

transaction au cas où la somme est inférieure au montant

disponible dans votre compte en banque et vous recevrez une notification sur

votre smartphone pour confirmer.

III.3. DÉMARCHE À

SUIVRE

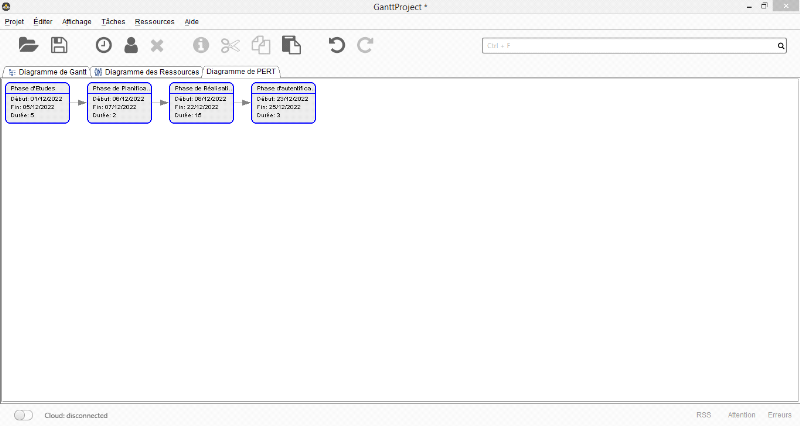

Les tâches sont les actions à effectuer par les

ressources afin de réaliser le projet. Les paramètres d'une

tâche sont : nom, durée, début, fin

Prédécesseur/Successeur, Nom de la Ressource, Coût

(planifié et réel).

Pour notre projet pour la mise en place de notre

système, les tâches à réaliser, ainsi que leur

durée, sont répertoriées ci-dessous :

|

Phase

|

Tache à exécuter

|

Délais

|

Besoins

|

|

Phase d'Etudes

|

- Etude de besoins réels

- Identification du besoin du système

|

5 Jours

|

|

|

Phase de Planification

|

-Planifier le temps

- Planifier les matériels et les services

nécessaires

|

2 Jours

|

|

|

Phase de Réalisation

|

-Créez un groupe de sécurité dans Active

Directory à des fins d'exemption de mot de passe par mot de passe.

-

Configuration

de serveur d'accès à distance pour prendre en charge l'OTP

|

15 Jours

|

· Ordinateurs Portables

· Un serveur

· Système d'Exploitation

|

|

Phase d'authentification

|

Mettre en place une utilisation des

cartes

à puce pour une autorisation supplémentaire

|

3 jours

|

· Yubico OTP

· Ordinateurs Portables

|

III.4 PLANNING DE

REPRESENTATION DU PROJET

v Diagramme de GANTT

v Diagramme de PERT

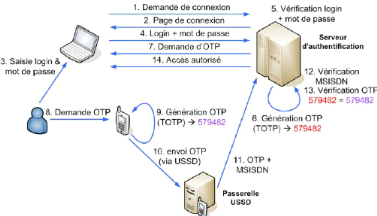

III.4. SCHÉMA

FONCTIONNEL

III.5. LES AVANTAGES DE CE SYSTÈME

Ce système d'authentification confère avant tout

un avantage sécuritaire indéniable. Plus complexe à

pirater, le mot de passe à usage unique OTP est aussi une

réponse adaptée face à un phénomène

dangereux : le password identique pour l'ensemble de

vos comptes (on vous a à l'oeil !). Pour la

raison de sécurité nous proposons ce système qui a des

avantages suivants :

o POUR LA BANQUE

L'utilisation d'un OTP a pour objectif de prévenir les

fraudes bancaires en s'assurant que la personne qui effectue la transaction est

bien propriétaire de la carte bancaire utilisée. Pour ce faire,

un code temporaire est automatiquement envoyé par SMS au numéro

de téléphone associé au compte bancaire.

o POUR LES CLIENTS

· Il est facile à implémenter sous

n'importe quel type de support, de plateforme ou d'environnement logiciel car

il est open-source?;

· Il génère des codes à usage unique

qui permettent d'éviter les attaques par rejouer. En effet, même

si un attaquant arrive à intercepter l'OTP, il ne pourra rien tirer

comme information?;

· Il ne nécessite pas forcement internet pour sa

mise en place.

· Empêche les identifiants compromis d'être

utilisés avec succès

Partant de ces avantages L'utilisateur possède un objet

(token) et un savoir (mémoire de son mot de passe) qui lui permettront

de créer un mot de passe à usage unique. La force de l'OTP est

d'être valable qu'une seule fois . A ce titre, si un « pirate »

venait à découvrir un OTP, il ne pourrait pas l'utiliser. Le

rejeu est impossible. A ce titre, les solutions OTP améliorent

considérablement le niveau de sécurité pour toutes les

entreprises qui nécessitent d'ouvrir leur réseau au monde

extérieur.

III.6. BUDGET POUR LA RÉALISATION

L'estimation financière de la mise en place de notre

système d'authentification OTP

CONCLUSION

Au final, il n'y a pas de bonne ou de mauvaise méthode

d'authentification. Le choix d'une méthode d'authentification doit se

faire avant tout en fonction de son usage et de son contexte. Ce qui est bon

pour contrôler l'accès direct à un équipement ou

à un local, n'est pas forcément bon pour contrôler

l'accès distant sur un réseau comme Internet. Le niveau

d'authentification requis (faible, moyen, fort) doit aussi être

adapté aux véritables enjeux de l'identité et des

conséquences d'une usurpation de cette identité. Enfin, le nombre

d'utilisateurs concernés est aussi un facteur déterminant.

Dans le domaine de transaction bancaire, nous avons vu qu'un

nouveau modèle s'est imposé. L'OTP est devenu la

référence pour beaucoup des banques. Avec l'OTP,

l'authentification du consommateur est confiée à la banque du

client/acheteur, porteur de la carte bancaire mais en la

matière :

· aucun système d'authentification n'est

imposé ;

· aucune méthode d'authentification n'est

imposée.

La complexité du sujet impose en effet une certaine

sagesse et, si l'on sait fixer le but à atteindre :

· simplicité de mise en place, de mise en oeuvre

et de déploiement à grande échelle ;

· adapté au système économique,

financier, législatif, technologique, sociologique et culturel

existant.

Il est difficile de trouver la méthode

d'authentification parfaite qui saura y répondre sans faillir.

Gardons-nous donc d'imposer à tous les utilisateurs et pour tous les

usages de son identité numérique telle ou telle méthode

d'authentification. Gardons aussi présent à l'esprit que tous

repose sur la confiance réciproque et qu'on ne peut plus se contenter de

répéter sans fin un discours rassurant sur la soi-disant

sécurité assurée par les dispositifs actuellement mis en

place.

RÉFÉRENCE

·

https://www.techniques-ingenieur.fr/base-documentaire/archives-th12/archives-securite-des-systemes-d-information-tiasi/archive-1/methodes-d-authentification-h5535/conclusion-h5535niv10005.html

· Livre blanc sur

l'authentification forte OTP - One Time Password

· L'authentification forte par

SMS avec le One Time Password (OTP)

TABLE DE MATIERE

0 .INTRODUCTION

2

CHAPITRE I RÉCOLTE DE DONNÉES

4

I.1. PARTICIPANTS AU PROJET

4

I.2. LE TYPES DE DONNEES

4

I.3. TECHNIQUES DE RECOLTE DE DONNEES

5

I.4. COLLECTE DE DONNEES

5

QUESTIONNAIRE D'ENQUÊTE

5

PRÉSENTATION DU TABLEAU DE

DONNÉES

6

CHAPITRE II ANALYSE DES DONNÉES ET

INTERPRÉTATION DES RÉSULTATS

9

II.1. ANALYSE DE DONNEES

9

II.2. INTERPRETATION DES RESULTANTS

14

CHAPITRE III DEMARCHE ET RESULTAT DU PROJET

15

III.1. PRÉSENTATION DE RÉSULTATS

15

III.2. BESOIN EN TERME INFORMATIQUE

15

III.3. DÉMARCHE À SUIVRE

16

III.4 PLANNING DE REPRESENTATION DU PROJET

17

III.4. SCHÉMA FONCTIONNEL

18

CONCLUSION

21

RÉFÉRENCE

22

|