Chapitre3

Implémentation de la solution

Introduction

Après avoir présenté la partie

réservée à l'étude générale sur la

VoIP et la présentation des systèmes IDS, nous

présenterons la phase de réalisation de notre projet. Dans une

première étape on va passer à la configuration de notre

serveur VoIP. En deuxième étape nous allons présenter un

test de pénétration effectué sur le réseau. Et en

troisième étape, on va présenter la sécurisation et

répondre au besoin de sécurité de VoIP avec notre solution

IDS (Snort) proposée.

3.1 Environnement de travail

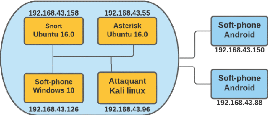

La figure 3.1 présente

l'environnement de travail avec les différentes machines

installées et leur adressage IP.

25

FIGURE 3.1 - Environnement de travail

Chapitre 3. Implémentation de la solution

3.2. Architecture du réseau d'étude

26

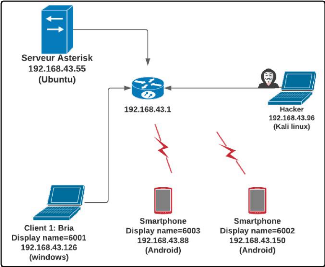

3.2 Architecture du réseau d'étude

FIGURE 3.2 - Architecture du réseau d'étude

3.3 Les tâches réalisées

Au cours de l'implémentation de notre projet, nous avons

eu à réaliser les tâches suivantes:

· Préparation de l'environnement de travail avec

l'installation d'Oracle VM VirtualBox

· Installation, configuration et intégration du

serveur Asterisk sous Ubuntu 16.04

· Installation et lancement des appels avec Softphone

MizuDroid sous Android et Bria sous

Windows 10

· Installation, lancement des attaques et analyse des

paquets avec Wireshark sous Kali Linux

· Installation, configuration et détection des

attaques avec Snort sous Ubuntu 20.0 La figure

3.1 présente l'environnement de travail avec les

différentes machines installées

Chapitre 3. Implémentation de la solution

3.4. Installation et configuration du serveur Asterisk

27

3.4 Installation et configuration du serveur

Asterisk

FIGURE 3.3 - Installation et configuration du serveur Asterisk

dans l'environnement de travail

Le serveur Asterisk est un autocommutateur

téléphonique privé (PABX) libre et propriétaire

pour les systèmes GNU/Linux. Il permet la messagerie vocale; les files

d'attente; les agents d'appels; les musiques d'attente et les mises en garde

d'appels; la distribution des appels. Il est possible également

d'ajouter l'utilisation des vidéo-conférences par le biais de

l'installation de modules supplémentaires et la recompilation des

binaires.[15]

Etapes d'installation

· apt-get update && apt-get upgrade

· apt-get install build-essential libxml2-dev

libncurses5-dev linux-headers-`uname-r` libsqlite3-

dev libssl-dev

· mkdir/usr/src/asterisk

· cd/usr/src/asterisk

· wget http ://

downloads.asterisk.org/pub/telephony/asterisk/releases/asterisk10.7.0.tar.gz

· tar xvzf asterisk-13.33.0.tar.gz

· cd asterik-asterisk-13.33.0

· ./configure

· make

· make install

· make samples

· make config

· /etc/init.d/asterisk start

Chapitre 3. Implémentation de la solution 3.4.

Installation et configuration du serveur Asterisk

28

Après l'installation du serveur Asterisk

il y a trois fichiers à configurer. Le fichier sip.conf

pour changer de langue si l'on souhaite; users.conf

pour créer les comptes utilisateurs ainsi que leurs mots de

passe et extensions.conf pour configurer le dialplan.

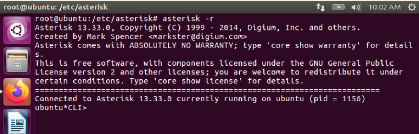

3.4.1 La mise en marche du serveur Asterisk

Pour démarrer notre serveur, on utilise la commande

/etc/init.d/asterisk start et ensuite, la commande

Asterisk -r permet la connexion au console CLI d'Asterisk.

FIGURE 3.4 - Lancement du serveur Asterisk

|