|

EPIGRAPHE

« Aux uns Dieu a donné la chance

de trouver leur famille déjà nantie et bien organisée,

tandis qu'aux autres, il a donné la charge impitoyable de faire sortir

leur famille de la misère. »

(Je ne suis pas sorcier)

ZAMENGA BATUKEZANGA

IN

MEMORIUM

La mort est certaine mais l'heure de la mort est incertaine.

C'est en sachant que nous sommes poussière et retournerons à la

poussière que notre coeur roule de larmes et de blessures

intérieures surtout lorsque nous nous rendons compte que certains

êtres chers nous ont déjà précédé.

A notre regrettée mère MBELU wa MUENYI Monique

et à nos grands-parents : MUENYAMBANGU KANDE Marcel, KAPINGA KALALA

Hélène et NDAYE NYENGELE Agnès. Vos empreintes restent

à jamais marquées dans le souvenir de nos pensées. C'est

aujourd'hui plus que jamais que nous apprécions la valeur de vos

efforts, la justesse de votre éducation et le caractère

précieux de vos conseils. Qu'il plaise à Dieu qui vous a

rappelé de pardonner vos fautes et vous accorder une place de choix dans

sa demeure éternelle.

BASUA BASUA Sébastien

DEDICACE

A toi, Eternel Dieu des armées, dispensateur de vie

et origine de toute existence, pour avoir été mon secours dans

les pires moments et pour avoir permis aujourd'huil'atterrissage normal de mon

premier cycle d'études universitaires. Bénit soit ton Nom

à jamais.

A vous mon tendre père BASUA BANTUNE

François, pour tous lesconseils et encouragements, sans oublier les

dépassements acceptés pour me rendre utile à

moi-même et à la société, en jouant

double-rôles : de père et de mère. Que le Dieu du ciel

vous donne une longue vie et plein succès dans vos

activités.

A toi ma regrettée mère MBELU wa MUENYI

Monique, toi qui as semé et arrosé sans toutefois goûter

les fruits.Tu n'avais jamais accepté que je dorme affamé car,

toute ta vie était consacrée à la recherche de mon

bien-être.Maudite soit la mort qui nous a séparés au moment

où mon coeur avait encore pleinement besoin de ton affection. Sois

rassurée mère, que la mémoire de ton unique fils ne

t'oubliera jamais.Qu'il plaise au Créateur de pardonner tes

iniquités et accorder éternel repos à ton

âme.

A toi ma charmante épouseTSHILANDA MUKANDA Rose,

toi qui as partagé avec moi les meilleurs moments de ma vie et qui as

toujours été à mes côtés aux moments les plus

difficiles, je te remercie de ne m'avoir jamais déçu. Aucun mot

ne pourrait exprimer ma gratitude, mon amour et mon respect.Je remercie le

Seigneur Dieu pour avoir croisé nos chemins.

A toi ma fille-chérie MBELU BASUA

Plamédie-Monique, ton arrivée dans ma famille durant ce cycle

était l'occasion pour les uns et les autres de prédire mon

échec, mais au contraire elle a ouvert plus d'opportunités, ce

qui a fait que je te nomme « Plan Merveilleux de Dieu ».

Que ce travail soit pour toi un modèle à suivre et que l'Eternel

Dieu bénisse ton séjour ici-bas.

A mes frères et soeurs : IVO BASUA Moïse,

BANTUNE BASUA Romain, YOWA BASUA Marthe, ILUNGA BASUA François,

BADIPENGE BASUA André, KABASELE BANTUNE Gilbert, NGALULA BASUA

Alphonsine, KALOMBO BASUA Samy, ODIA BASUA Elysée, MUTUBUAYI BASUA

Joséphine, BANTUNE BANTUNE Romain, KANYEBA TSHINEMU Marie, NGOYI BASUA

Marcel, pour tous les sacrifices que vous avez acceptés en faveur de mes

études.

A vous tous, je dédie ce travail.

BASUA BASUA Sébastien

AVANT-PROPOS

Dans le souci de pallier aux insuffisances prouvées

par la gestion manuelle des palmarès des étudiants à

l'Université Saint Laurent de Kananga, dont les plus majeures sont la

lenteur dans la recherche des informations, la perte de certaines et la

sécurité réduite qui causent plus de

problèmesà cette institution, nous nous sommes fait le devoir

entant qu'analyste programmeur de proposer une solution informatique qui

présente comme atouts, la rapidité, l'exactitude et la

sécurité dans la gestion des informations.

Il importe de signaler que cette solution consiste

à la mise en place d'une application informatique connectée

à une base des données,qui permettrait une bonne gestiondes

palmarès des étudiants à l'Université Saint Laurent

de Kananga.

La réalisation de notre présent travail

n'est pas le résultat de nos efforts seuls, elle a

bénéficié le concours de bien de personnes vers qui, nous

devons diriger nos sentiments de reconnaissance.

De prime à bord, nous pensons à l'Eternel

notre Dieu qui a cheminé avec nous, qui a prêté oreille

attentive à nos cris et qui n'a pas tardé à nous venir en

aide chaque fois que le besoin se faisait sentir. A lui la gloire, l'honneur

et la magnificence à jamais.

Nous exprimons de vive voix nos sentiments de

reconnaissance à l'endroit de toutes les autorités

académiques de l'Université Saint Laurent de Kananga, pour un

encadrement plein de conseils et encouragements qu'elles nous ont assuré

pendant ces trois ans de notre premier cycle d'études universitaires. Il

s'agit de (du) : Secrétaire Général

Académique, Professeur LUMU Laurent, Doyen NGALAMULUME Bovick,

l'Appariteur TSHIBAMBA Richard et le Secrétaire Inter facultaire MUSUMBU

Charles.

Dans cette même optique, nous dirigeons nos

remerciements au corps enseignant de l'Université Saint Laurent de

Kananga en général et de la faculté de Sciences

Informatiques en particulier, pour un enseignement de qualité nous

assuré pendant ce cursus. Nous pouvons citer entre autres :

KABASELE Marco, KANUMBEDI Bruno, TSHILENGE Henock, BUAMBAKA Séraphin,

MUAMBAMBUYI Denis, MPOYI Jacquie, KASONGA Maxim, TSHINGOMA Franck, MBUYI

Timothée, KALOMBA David et MUKADI Compte,

Nous adressons notre profonde gratitude à

l'Assistant MUAMBA MUYA Cédrick, Directeur de notre présent

travail, pour avoir accepté de guider nos pas dans la recherche en

dépit de ses multiples autres tâches.

Nous sommes très reconnaissants envers notre

père spirituel MULUMBA Modeste pour nous avoir portédans ses

prières jours et nuits. A travers lui, nous remercions toute la

communauté du Renouveau Communautaire Catholique en

général et de la petite communauté Sainte Famille D en

particulier.

A nos grands-parents : BANTUNE KAPUSA Romain et ODIA

TSHIBUABUA Elysée, pour vos encouragements et votre appui tant moral que

matériel.

A vous, Honorable NTUMBA LUABA Simon, pour votre secours

qui n'a pas été moindre durant ce parcours. Les mots justes nous

manquent pour exprimer correctement ce que nous ressentons, puisse le Dieu

d'Abraham réaliser vos rêves et accorder plein succès

à vos projets.

A vous mes grands frères : MUMBEMBE KAKONKO

Célestin, MUPEMBA TUNSELE Martin, TSHIYOLE TSHIMANGA William, KANUSHIPI

KANUSHIPI Stéphane, MUBENGAYI KATOKA Guéhazi,KABUYA Jean-Bosco,

TSHIMBAMBE Oscar,KAMBA Pierre, MUNEKAYI William, NGALAMULUME Gérard et

KABATUSUILA Erick, vous avez été pour nous non seulement les

grands conseillers, mais aussi et surtout le modèle à

suivre.Sentez-vous tous remerciés car, le présent travail est le

résultat de vos encouragements et de votre accompagnement.

Nous pensons aux oncles et tantes : TSHIBUABUA Bosco,

KANYINDA Crispin, BANTUNE Romain, TSHIBOLA Thérèse, BIUMA Bethy,

NGALULA Alphonsine, MAKENGA Loty, TSHINEMU Jean, TSHISALU Marthe, BAMANAKUAMBA

Dorcas, MUKENDI Augustin,... pour leur soutien tant moral que

matériel.

Aux neveux, nièces, cousins et cousines :

NTUMBA Brigitte, BASUA Françine,KABEDI Julie, TSHIELA Merveille,

MUSUAMBA Hélène, KANDE Junior, ODIA Elysée, BASUA

Sébastien-Junior etKALOMBA Jacquespour votre amour nous

témoigné.

Aux amis et connaissances : MUJANGI TSHIZUBU Jeef,

KAPEMBA MAKENGA Dominique, LUKENGU LOBO Simon, TSHIBUMBU KABEYA Marcel,

ONALENGO POWA Joseph, MULUMBA Famille, NJINGULULA Junior, NTUMBA MPANYA

Marleine, NGALULA MUKENGESHAYI Jacquie, KAMPETU KATUMBA Jhon, KABUE John, KANKU

Aimérance, PELEKAYI BENA Moïse, pour vos encouragements et conseils

qui ont permis ce que nous sommes aujourd'hui.

Nous présentons de manière sincères

nos remerciements à nos ainés : KABEYA ILUNGA Paulin, NTUMBA

KALUMBA Joseph, KAYIMUSUMBA MFUAMBA Jean et KABIENA KABASELE Emmanuel pour nous

avoir assisté de l'une ou de l'autre façon durant ce

cycle.

A tous les membres de la communauté TABALAYI en

général et particulièrement à TSHIBANGU Bruno,

MENDA Benjamin, BUDIMBU Alain etKAPINGA Espérance, nous

présentons nos sincères remerciements pour vos prières

sans cesse en notre faveur.

Il est de notre devoir de remercier les camarades de

luttes, avec qui nous avons traversé des moments difficiles pendant la

période de notre apprentissage. Nous citons : MUAMBA Marcel, BAFUTE

Pascal, BILENGE Gabriel, KALUELA Crispin, BISUMBULA Alphonsine, MBUYI Berthe,

MBIYE Agnès, ASENYANGA Alice et NDAYE Gaston.

A vous tous qui êtes intervenus de l'une ou de

l'autre façon en faveur de nos études, dont les noms ne sont pas

repris ici, sentez-vous à l'aise car, vos oeuvres restent gravées

dans notre coeur.

BASUA BASUA

Sébastien

LISTE DES FIGURES

Figure 1 : MODELE RELATIONNEL

Figure 2 : MODELE HIERARCHIQUE

Figure 3 : MODELE RESEAU

Figure 4 : MODELE ORIENTE OBJET

Figure 5 : ORGANIGRAMME DE L'USLKA

Figure 6 : ORGANIGRAMME DES SERVICES CONCERNES

Figure 7 : SCHEMA DE FLUX D'INFORMATIONS

Figure 8 : SCHEMA DE CIRCULATION DES INFORMATIONS

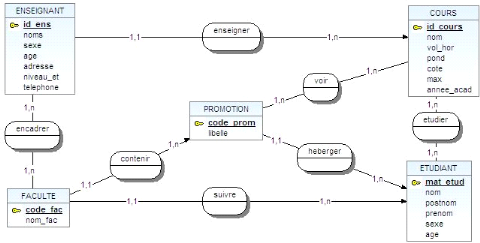

Figure 9 : MODELE CONCEPTUEL DES DONNEES

Figure 10 : MODELE LOGIQUE DE DONNEES

Figure 11 : MODELE ORGANISATIONNEL DE TRAITEMENT

Figure 12 : MODELE CONCEPTUEL DE TRAITEMENT

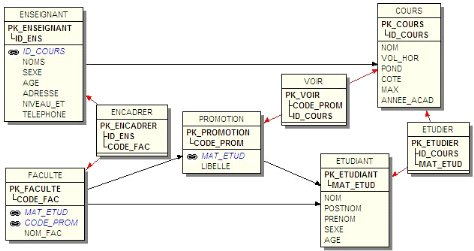

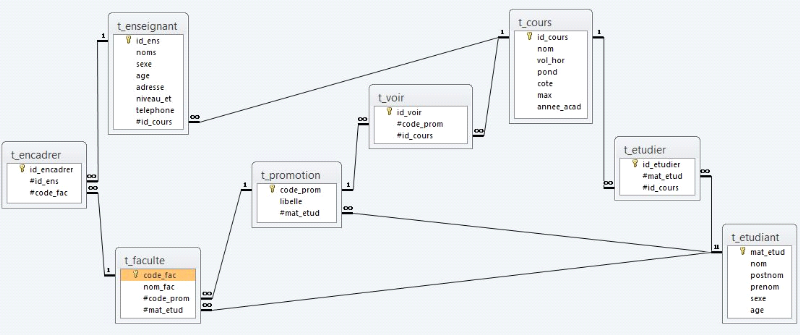

Figure 13 : LES RELATIONS

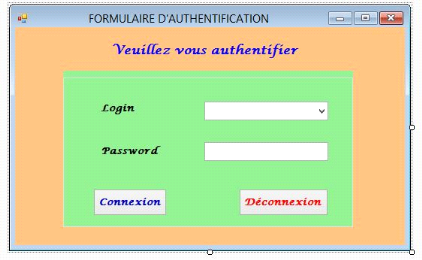

Figure 14 : FORMULAIRE D'AUTHENTIFICATION

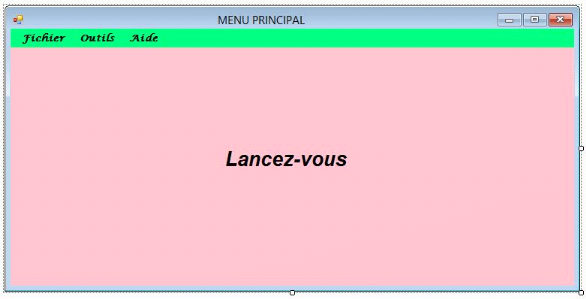

Figure 15 : MENU PRINCIPAL

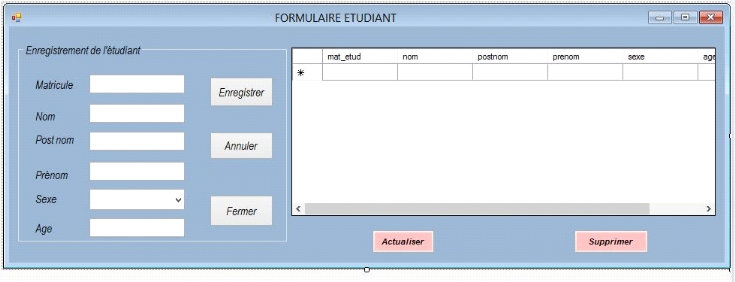

Figure 16 : FORMULAIRE ETUDIANT

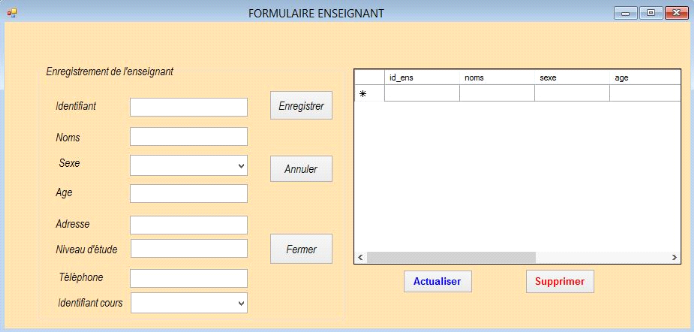

Figure 17 : FORMULAIRE ENSEIGNANT

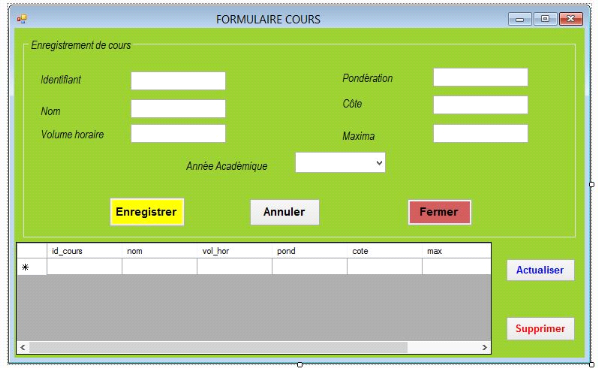

Figure 18 : FORMULAIRE COURS

LISTE DES TABLEAUX

Tableau I : FICHE D'ANALYSE DES MOYENS MATERIELS

Tableau II : FICHE D'ANALYSE DES MOYENS HUMAINS

Tableau III : FICHE DESCRIPTIVE DES POSTES DE TRAVAIL

Tableau IV : TABLEAU DE FLUX D'INFORMATIONS

Tableau V : MATRICE DE FLUX

Tableau VI : DICTIONNAIRE DES DONNEES

Tableau VII : TABLE ENSEIGNANT

Tableau VIII : TABLE FACULTE

Tableau IX : TABLE COURS

Tableau X : TABLE ETUDIANT

Tableau XI : TABLE PROMOTION

Tableau XII : TABLE ENSEIGNER

Tableau XIII : TABLE VOIR

Tableau XIV : TABLE ETUDIER

ABREVIATIONS ET SIGLES

A. LES ABREVIATIONS

1. Kga : Kananga

2. KIN : Kinshasa

3. KIS : Institut Supérieur Pédagogique de

Kisangani

4. Pal : Palmarès

5. T'pa : Tshikapa

B. LES SIGLES

1. AB : Administrateur de Budget

2. BDD : Base de données

3. CE : Copie des Examens

4. DBMS : Date Base Management System

5. FC : Fiche de Cotation

6. GD : Grille de Délibération

7. IG : Informatique de Gestion

8. IMS : Information Data Store

9. ISIPA : Institut Supérieur d'Informatique,

Programmation et Analyse

10. ISP :Institut Supérieur Pédagogique

11. ISTA : Institut Supérieur de Techniques

Appliquées

12. K'OCC : Kasaï Occidental

13. LDD : Langage de Définition des Données

14. LMD : Langage de Manipulation des Données

15. LP : Liste des Présences

16. MAI : Méthode d'Analyse Informatique

17. MCD : Modèle Conceptuel des Données

18. MCT : Modèle Conceptuel des Traitements

19. MERISE : Méthode de Réalisation en

Informatique des Systèmes d'Entreprises

20. MLD : Modèle Logique des Données

21. MOT : Modèle Organisationnel des

Données

22. MPD : Modèle Physique des Données

23. OCC : Office Congolais de Contrôle

24. PV : Procès-Verbal

25. PVD : Procès-Verbal de

Délibération

26. RDC : République Démocratique du Congo

27. SGAC : Secrétariat Général

Académique

28. SGAD : Secrétariat Général

Administratif

29. SGBD : Système de Gestion de Base des

Données

30. TFC : Travail de Fin de Cycle

31. UCB : Université Catholique de Bukavu

32. UKA : Université Notra Dame du Kasayi

33. USLKA : Université Saint Laurent de Kananga

INTRODUCTION GENERALE

0.1. ETAT DE LA QUESTION

L'état de la question consiste à faire

l'inventaire des travaux antérieurs abordant la même

matière ou la partie de la matière que l'on désire

traiter, connaître les résultats auxquels ils ont abouti et

prendre position dans la recherche à mener.1(*)

Pour ESISO, l'état de question est l'étude

approfondie des travaux antérieurs, qui se fait par la critique des

thèses antérieures sur un thème de recherche similaire

afin de poser une nouvelle problématique, donc dégager un objet

d'étude original.2(*)

NTUMBA NGANDU Paulin quant à lui, souligne que

l'état de la question est un tour d'horizon de connaissances acquises et

de recherches au moment de la rédaction du travail.3(*)

Etant conscient que le sujet faisant objet de notre recherche

doit être déjà étudié de l'une ou de l'autre

façon par nos ainés dans ce domaine, nous nous sommes fait le

devoir de prendre connaissance de certaines de leurs publications, pas pour

faire copie, mais plutôt comprendre ce qu'ils ont souligné et

savoir situer notre investigation. C'est le cas de :

Ø KASABA CHABENE Roméo qui a mené une

étude sur « la conception et développement d'une

application web sur la gestion de cursus scolaires des élèves

à l'Enseignement Primaire Secondaire et Technique de

Sud-Kivu ». Dans son étude, il a relevé la lenteur

dans le traitement des données, la non disponibilité

d'informations en temps voulu et le manque d'un outil fiable dans la gestion

des palmarès des écoles avec comme conséquences des cas de

fraude. Pour y remédier, il a proposé une application web

conçu à l'aide du Processus Unifiépour permettre aux

utilisateurs de travailler dans un environnement réseau afin de diminuer

les cas de fraude et améliorer le temps d'accès aux

données.

Ø KABIENA KABASELE Emmanuel dans son étude

intitulé « la Modélisation et implémentation

d'un site web dynamique pour la visibilité des résultats de la

délibération des étudiants. Cas de l'Université

Saint Laurent de Kananga. » Dans son travail, il s'était

fixé l'objectif de doter à cette université un site web

dynamique pouvant permettre la visibilité à distance et en temps

réel des résultats de délibération de ses

étudiants. Dans sa réalisation, il a eu à utiliser le

langage HTML, CSS, PHP et MYSQLcomme SGBD.

Il importe de signaler que les études que nous venons

d'évoquer cadrent avec la nôtre du fait qu'elles visent toutes

à remédier aux faiblessesde lenteur et de la

non-disponibilité en temps réel des informations,

prouvéespar la gestion manuelle dans les établissements

d'enseignementgrâce à une solution informatique.Notre travail se

démarque de ceux précités par le fait qu'il vise à

mettre sur pied une application informatique pouvant pallier aux

problèmes rencontrés par la gestion manuelle des informations

relatives au cursus académique des étudiants de

l'Université Saint Laurent de Kananga tandis que ceux

évoqués se sont penchés plus sur le web.

0.2. PROBLEMATIQUE

Toute recherche doit commencer par la détection du

problème faisant son objet, à partir duquelon se pose de

questions pour arriver aux objectifs. C'est ce que nous appelons

problématique.

Ainsi, comme notre travail vise à répondre aux

problèmes de l'inexactitude dans le calcul, la difficulté dans la

recherche des informations, la perte de certaines et la lenteur dans la tenue

manuelle de la gestion des palmarès des étudiants à

l'Université Saint Laurent de Kananga avec tout ce qu'il y a comme

retombée, notre problématique se constitue comme suit :

ü La mise en place d'une application informatique

peut-elle résoudre le problème de lenteur dans la recherche des

informations, rencontré par la gestion des palmarès des

étudiants à l'Université Saint Laurent de

Kananga ?

ü Quel mécanisme mettre en place pour garantir la

sécurité de ces données ?

0.3. HYPOTHESE

L'hypothèse est la proposition des réponses

provisoires émises par le chercheur comme fil conducteur qui seront soit

infirmées soit confirmées.4(*)

Pierre RONGER pour sa part, définit l'hypothèse

comme la proposition de réponses aux questions que l'on se pose à

propos de l'objet de la recherche, formulée en des termes tels que

l'observation et l'analyse puissent fournir une réponse.5(*)

Pour Jacques DORSELEAR, cité par MUKADI Compte dans le

cours des Méthodes de Recherches Scientifique, l'hypothèse est

une idée générale qui est supposée par

l'étudiant et qui grâce au travail de fin d'études, va

être confirmée ou infirmée.

Ainsi définie, l'hypothèse de notre travail se

présente comme suit :

v Nous estimons que la mise en place d'une application

informatique pour la gestion des palmarès des étudiants de

l'Université Saint Laurent de Kananga serait une réponse efficace

au problème de lenteur constaté dans la recherche des

informations ;

v La limitation des accès aux données de notre

base semblerait être l'une des voies sûres à suivre pour

garantir tant soit peu la sécurité.

0.4. CHOIX ET INTERET DU SUJET

0.4.1. CHOIX DU SUJET

Le choix porté sur ce sujet est le résultat d'un

constat amer fait sur la gestion des informations en rapport avec les

palmarès des étudiants à l'Université Saint Laurent

de Kananga qui présente d'énormes problèmes dont le plus

majeur est le classement manuel avec toutes ses retombées.

Etant analyste concepteur, nous nous sommes fait le devoir

d'opter pour ce sujet dans le souci de proposer une solution informatique

capable de lutter contre toutes les défaillances du système

existant.

0.4.2. L'INTERET DU SUJET

L'intérêt de notre présent travail est

triple :

ü Il nous permet de nous acquitter du devoir qu'a tout

étudiant finaliste de présenter et défendre un travail qui

sanctionne la fin de son cycle d'études ;

ü Il offre à l'Université Saint Laurent de

Kananga une application informatique connectée à une base de

données pour la gestion des palmarès de ses étudiants,

capable de réduire si pas limiter les faiblesses prouvées par la

gestion manuelle ;

ü Enfin, il sera un document de référence

pour les générations futures qui désireront enrichir leurs

recherches dans ce domaine.

0.5. DELIMITATION DE L'ETUDE

Toute étude qui se veut doit être limitée

dans le temps et dans l'espace, la nôtre ne pouvait pas faire exception.

C'est ainsi qu'elle va se concentrer sur la gestion des palmarès des

étudiants à l'Université Saint Laurent de Kananga,

située dans le groupement de Bena Mande et couvrira la période

allant de 2020 à 2021.

- L'année 2020 est choisie car, elle matérialise

le début de nos recherches et ;

- L'année 2021 coïncide avec la publication des

résultats de ces recherches.

0.6. METHODOLOGIE

A.

METHODE

Nul n'ignore que la conception d'un travail scientifique

nécessite une voie à suivre ou une procédure que doit

emprunter le chercheur pour bien mener ses recherches et aboutir aux objectifs

qu'il s'est assignés.

FREYSSINET définit la méthode comme un ensemble

des principes, des règles, d'opérations intellectuelles

permettant d'analyser des données collectées en vue d'atteindre

les résultats.6(*)

Pour PINTO Robert et GRAWITZ Madeleine, la méthode est

l'ensemble d'opérations intellectuelles par lesquelles une discipline

cherche à atteindre la vérité qu'elle poursuit, la

démontre et la vérifie.7(*)

Pour l'élaboration de notre présent travail,

nous avons fait usage de la méthode structuro-fonctionnelle qui est la

combinaison de deux approches dont l'approche structuraliste et l'approche

fonctionnaliste.

Cette méthode nous a aidé à

étudier la structuration de l'Université Saint Laurent de Kananga

etcomprendre la nature et les fonctions jouées par ses différents

acteurs. .

B.

LES TECHNIQUES

Les techniques sont des moyens ou instruments utilisés

pour collecter les informations nécessaires pouvant conduire la

recherche à bon port.8(*)

Pour PINTO et GRAWITZ, la technique est un moyen mis à

la disposition de la méthode pour amener à la découverte

de la vérité, c'est un outil par lequel on se sert pour arriver

à l'objectif.

Dans la rédaction de notre présent travail, nous

avons utilisé les techniques ci-après :

v La technique documentaire :

cette technique nous a permis de fouiller les différents documents pour

puiser les informations dont nous avions besoin ;

v La technique

d'interview :celle-ci a été utilisée

pour avoir certaines données nécessaires par le dialogue

engagé avec le personnel de l'Université Saint Laurent de

Kananga, notre champ d'investigation ;

v La technique d'observation:

grâce à cette dernière, nous avons eu à observer

nous-mêmes ce qui passe dans la gestion des informations relatives aux

palmarès des étudiants de l'USLKA.

0.7. DIFFICULTES RENCONTREES

Il importe de signaler que tout n'a pas été rose

dans l'élaboration de notre travail, nous avons eu à faire face

à plusieurs difficultés parmi lesquelles nous listons

quelques-unes ci-après :

ü Le manque de bibliothèque dans notre

université ;

ü L'indisponibilité de certaines personnes

censées nous fournir des informations utiles pour notre

travail ;

ü Le temps partagé entre la rédaction du

travail et les autres activités académiques ;

ü Le manque des moyens financiers consistant pour couvrir

toutes les exigences de notre formation.

Toutes ces difficultés ont été

surmontées grâce à notre dévouement et au coup de

main reçu de certaines personnes de bon coeur.

0.8. SUBDIVISION DU TRAVAIL

Sans compter l'introduction et la conclusion

générale, notre travail est structuré en quatre chapitres

de longueur inégale :

ü Le premier chapitre intitulé

définition des concepts et notions de bases de

données est composé de deux sections :

o La premièredéfinit les différents

concepts utilisés dans notre travail afin de faciliter une

compréhension aisée à nos lecteurs ;

o La deuxième traite les notions de bases de

données.

ü Le deuxième chapitre nommé analyse

préalable présente l'Université Saint Laurent de

Kananga dans sa première section et dans la deuxième, il fait

l'étude critique du système existant dans la gestion des

palmarès des étudiants de cette université ;

ü Le troisième intitulé

modélisation se charge de présenter la méthode

MERISE et les différents modèles conçus pour notre

système ;

ü Le quatrième chapitre est consacré

à la mise en place de notre application.

Chapitre I : DEFINITION DES CONCEPTS ET NOTIONS DE BASE

DE DONNEES

SECTION I : ESSAI DEFINITIONNEL

Dans cette première section, nous nous fixons de

définir les concepts utilisés dans notre travail et d'autres

ayant de liens, afin de faciliter une compréhension aisée

à nos lecteurs.

I.1.1. MISE EN PLACE

La mise en place est l'action d'installer, placer. Action

d'agencer ou de mettre quelque chose à une certaine place.9(*)

I.1.2. APPLICATION

Une application informatique est un outil conçu pour

exécuter une ou des tâches dans un domaine précis.

I.1.3. BASE DE DONNEES

La BDD est un conteneur informatique permettant de stocker

l'intégrité des informations en rapport avec une activité.

Elle permet de stocker et de retrouver un ensemble d'informations de plusieurs

natures ainsi que les liens qui existent entre les différentes

informations.10(*)

Pour MBUKAPINDU KIMBAKA Patricia, la BDD est un ensemble ou

une collection des données reliées entre-elles, relatives

à un domaine bien précis et stockées avec peu de

redondance possible en vue de satisfaire les besoins de plusieurs

utilisateurs.11(*)

Quant à nous, nous définissons la BDD comme une

grande masse de données stockées sur un support et pouvant

être mise à jour à l'aide de l'ordinateur. Elle doit

être exhaustive, structurée et non redondante.

I.1.4. DONNEES

Une donnée est une représentation

conventionnelle d'une information sous forme convenant à son traitement

par l'ordinateur.12(*)

Une donnée est la représentation d'une

information dans un programme : soit dans le texte du programme, soit en

mémoire durant l'exécution.13(*)

Dans le cadre de notre présent travail, nous

appellerons « données », l'ensemble des informations

qui cadrent avec la gestion des palmarès des étudiants à

l'UniversitéSaint Laurent de Kananga.

I.1.5. INFORMATION

L'information est l'action d'informer le public, une nouvelle,

un renseignement ou évènement qu'on porte à la

connaissance d'une personne, d'un public.14(*)

L'information est un élément de connaissance

susceptible d'être codé pour être conservé,

traité ou communiqué.15(*)

Elle peut être comprise aussi comme tout texte, tout signal

ou tout son susceptible d'être traité par l'ordinateur.

a. Les caractéristiques d'une

information

Une information a quatre caractéristiques qui

suivent :

ü Le temps de réponse : le délai

nécessaire au service de traitement de l'information ;

ü Le débit : le volume de

l'information ;

ü La fiabilité : la confiance

accordée à l'information ;

ü Le coût : ce que peut demander ou

valoir la livraison de l'information, elle dépend de 3

précédentes caractéristiques.

b. Les rôles de l'information

L'information peut être utilisée comme

- Un outil de communication ;

- Un outil d'aide à la prise de

décision ;

- Ou un outil de travail collaboratif.16(*)

c. La classification des

informations

Nous avons cinq classes d'informations17(*) :

v Les informations fraîches ou dynamiques :

sont de nouvelles informations ;

v Les informations statiques : sont celles connus

en avance ;

v Les informations évolutives : sont celles

qui évoluent en cours du traitement ;

v Les informations ré-exploitables : qui

sont utilisées dans différents traitements ;

v Les informations édictées : celle

qui, après traitement, sont destinées à un

gestionnaire.

I.1.6. GESTION

L'action de gérer ou d'administrer.18(*)

Est un mot venant du verbe

« gérer », communément utilisé dans

l'administration pour désigner l'action ou manière de

gérer, d'administrer, d'organiser une chose, une structure ou une

science. Dans notre présente étude, la gestion fait

référence à une organisation des données

traitées par le système d'information.

I.1.7. PALMARES

Le palmarès est la liste des lauréats d'une

distribution de prix, de récompenses, de gagnants d'un

concours.19(*)

Le Larousse de poche quant à lui, définit le mot

palmarès comme la liste de lauréats d'un concours, d'une

compétition ou liste de victoires remportées par

quelqu'un,...20(*)

Il importe de signaler que les palmarès sont

utilisés comme documents de référence pour se rassurer

d'un fait quelconque déjà passé, ils peuvent aussi

être utilisés pour confirmer l'authenticité ou

l'originalité d'un fait.

Pour ce qui est de notre présent travail, le

palmarès est la liste des étudiants ayant défilé

à l'Université Saint Laurent de Kananga pendant une

période donnée.

I.1.8. LAUREAT

Le lauréat est celui qui a réussi à un

concours ou à un examen ;21(*)

En d'autres mots, le lauréat désigne la personne

qui a remporté le prix dans un concours.22(*)

I.1.9. ETUDIANTS

Le mot étudiant vient du latin

« studere » qui signifie s'appliquer à apprendre

quelque chose. Le terme ne s'applique pas à tout celui qui apprend, il

est réservé généralement aux personnes

intégrées dans un parcours scolaire ou universitaire.23(*)

Un étudiant est une personne qui suit les études

supérieures dans une université ou un établissement

d'enseignement supérieur.24(*)

I.1.10. UNIVERSITE

D'après le dictionnaire Robert, l'université est

un établissement public d'enseignement supérieur dépendant

d'une académie.25(*)

Pour nous, l'université est un établissement

d'enseignement, public ou privé, dédié à

l'enseignement supérieur et à la recherche.

I.1.11. INFORMATIQUE

L'informatique est un domaine d'activités scientifique,

technique, industriel concernant le traitement automatique de l'information par

des machines, des systèmes embarqués, des ordinateurs, des

robots, des automates, etc.26(*)

L'informatique est une science de traitement automatique et

rationnelle de l'information grâce à l'ordinateur.27(*)

I.1.12. ORDINATEUR

L'ordinateur est un ensemble de circuits électriques

permettant de manipuler les données sous forme binaire,

c'est-à-dire sous forme de bits.

Un ordinateur est une machine dotée d'une unité

de traitement lui permettant d'exécuter de programmes

enregistrés.28(*)

I.1.13. SYSTEME

Le système est un ensemble d'éléments

matériesl ou immatériels (hommes, machines, méthodes,

règles, etc.) en interaction pour un processus des

éléments (les entrées) et d'autres éléments

(les sorties)29(*)

Le système est un ensemble de moyens matériels,

humains et financiers en interaction dynamique, structurée, organique

poursuivant un but selon les objectifs prédéfinis.

Pour Joel de ROSNAY, cité par MUAMBA MUYA

Cédrick dans le cours de M.A.I, un système est un ensemble

d'éléments en interaction dynamique poursuivant un but

commun.30(*)

I.1.14. SYSTEME D'INFORMATION

Le système d'information est un ensemble d'informations

circulant au sein de l'entreprise, ensemble des moyens informatiques et

bureautiques nécessaires à leur traitement et à leur

circulation.

I.1.15. SYSTEME INFORMATIQUE

Un système informatique est un ensemble composé

par le matériel informatique et les logiciels nécessaires au

traitement des données. Il faut noter que le matériel peut

être un réseau constitué de plusieurs ordinateurs. C'est

l'ensemble de moyens matériels, des logiciels, et des procédures

permettant l'automatisation du traitement de l'information. Ceci nous pousse

à parler aussi du système informatisé.

I.1.16. SYSTEME INFORMATISE

Le système informatisé est un ensemble

d'équipements ou de programmes destinés à remplir d`une

manière automatique, les tâches dans un organisme.31(*)

I.1.17. PROGRAMME

Un programme informatique est un ensemble d'instructions et

d'opérations destinées à être

exécutées par un ordinateur.

I.1.18. LANGAGE DE PROGRAMMATION

Un langage de programmation est une notation conventionnelle

destinée à formuler des algorithmes et produire les programmes

informatiques qui les appliquent.

I.1.19. PROGRAMMATION

La programmation désigne l'ensemble des

activités qui permettent l'écriture des programmes

informatiques.

I.1.20. LOGICIEL

Un logiciel est un ensemble de programmes, procédures,

algorithmes et la documentation liés au fonctionnement d'un

système de traitement de données. Il peut encore être

compris comme un ensemble de programmes fournissant des instructions pour

l'ordinateur.32(*)

SECTION II : NOTIONS DE BASE DE DONNEES

Au cours des dernières années, les bases de

données ont connu un développement considérable, au point

qu'elles jouent désormais un rôle dans chacune de nos

activités quotidiennes.

Ainsi, dans cette section, nous nous sommes fixés

l'objectif de définir la base de données et tous les principaux

concepts qui s'y rattachent ; donner la méthodologie de sa

conception, les applications informatiques utilisées pour sa mise en

oeuvre (SGBD) et ses différentes fonctions.

I.2.1. BASE DE DONNEES

Une base de données est un ensemble structuré et

organisé, permettant le stockage de grandes quantités

d'informations afin d'en faciliter l'exploitation (ajout, mise à jour,

recherche).33(*)

I.2.1.1. HISTOIRE DES BASES DE DONNEES

Le terme base de données (database en anglais) est

apparu en 1964 pour désigner une collection d'informations

partagées par différents utilisateurs d'un système

d'information militaire. C'est l'invention de disques durs, mémoire de

masse de grande capacité en 1956 qui a permis d'utiliser les ordinateurs

pour collecter, classer, stocker de grandes quantités d'informations de

façon plus souple et plus performante que le support

antérieur : la bande magnétique.34(*)

Les premières bases de données sont apparues au

début des années 1960, elles étaient de type

hiérarchique. Ici, les informations étaient

découpées en deux niveaux de hiérarchie : un niveau

reprenait les informations qui sont qui sont identiques sur plusieurs

enregistrements de la base de données. Le découpage a ensuite

été étendu pour prendre la forme d'un diagramme en

arbre.

Arrivée en 1965, Charles BECHMAN a conçu

l'architecture ANSI/SPARC qui est d'usage jusqu'à nos jours. En 1969, il

a créé le modèle de données réseau au sein

du CONSORTIUM CODASYL pour des applications informatiques pour lesquelles le

modèle hiérarchique ne convenait pas. Pour sa contribution

exceptionnelle à la technologie de base de données, Charles

BACHMAN a remporté le prix Turing en 1973.

Vers les années 1968, Monsieur DICK a mis en place un

système d'exploitation contenant un système de gestion de base de

données « multi-valuée » (SGBD MV) qu'il

nomma « Pick ».

Dans sa thèse sur l'algèbre relationnelle

publiée en 1970, EDGAR F. CODD note qu'un ensemble d'entités est

comparable à une famille définissant une relation en

mathématiques et que les jointures sont de produits cartésiens.

C'est cette théorie qui ouvre la porte aux bases de

données relationnelles. Il gagna aussi le prix Turing en 1981.

Dans le souci de clarifier l'organisation des données

dans les bases de données relationnelles, le modèle

entité-association a été mis en place par PETER CHEN en

1975.

Enfin, les bases de données objet-relationnel sont

apparues vers 1990 avec possibilité d'utiliser le modèle de

données relationnel tout en permettant le stockage des objets et

l'héritage entre les entités, caractéristiques de la

programmation orientée objet.35(*)

I.2.1.2. LES CRITERES D'UNE BASE DE DONNEES

La BDD doit répondre aux critères

ci-après :

1. L'exhaustivité : elle

doit contenir intégralement tous les renseignements en rapport avec la

question qu'elle traite.

2. La non-redondance : c'est la

non répétition d'une donnée plusieurs fois.

3. La structure : qui est

l'adaptation du mode de stockage des données au traitement. Cette

structuration est liée à l'évolution de la

technologie.36(*)

I.2.1.3. UTILITE DE LA BASE DES DONNEES

L'utilité de la BDD s'explique du fait qu'elle met les

données à la disposition des utilisateurs pour une consultation,

une saisie ou une mise à jour tout en assurant les droits

accordés à ces derniers. Cela est d'autant plus utile que les

données informatiques soient de plus en plus nombreuses.37(*)

I.2.1.4. LES AVANTAGES D'UNE BASE DES DONNEES

L'utilisation des bases de données offre les avantages

ci-après :

· Une gestion simple de grands ensembles des

données ;

· Un accès simple et efficace aux données

enregistrées ;

· Une grande flexibilité ;

· L'intégrité et la cohérence de

données ;

· Le contrôle des accès pour les

utilisateurs (sécurité et protection de données) ;

· Une disponibilité élevée.38(*)

I.2.1.5. LA SECURITE D'UNE BASE DE DONNEES

La sécurité d'une base de données couvre

un ensemble de contrôles de sécurité conçu pour

protéger le SGBD. Les types de mesures de sécurité des

bases incluent la protection de l'infrastructure sous-jacente qui

héberge la base de données (comme le réseau et le

serveur), la configuration sécurisée du SGBD et l'accès

aux données elles-mêmes.

L'un des principaux effets de la sécurité des

bases de données est la limitation des accès aux données.

Les contrôles d'accès authentifient les utilisateurs et les

applications légitimes, en limitant ce à quoi ils peuvent

accéder dans la base de données.

L'accès inclut la conception et l'octroi d'attributs et

rôles d'utilisateurs appropriés, et la limitation des

privilèges administratifs.39(*)

Ainsi, l'objectif de la sécurité informatique

étant de garantir que les ressources matérielles et logicielles

d'une organisation sont utilisées uniquement dans le cadre prévu,

sa base de données doit être protégée contre :

Ø Les indiscrétions : par un mot

de passe ;

Ø Les erreurs : en mettant en place de

contrôles de vérification du respect des contraintes

d'intégrité ;

Ø Les destructions : en prévoyant

les procédures de sauvegarde et reprise permettant de relancer le

système sans recommencer les saisies en cas d'incident (panne

logicielle, matérielle ou d'électricité).40(*)

I.2.1.6. QUELQUES MODELES DE BASES DE DONNEES

Il existe différents modèles de bases de

données qui se distinguent principalement par la structuration des

données. Le choix d'un SGBD implique donc toujours le choix

définitif d'un modèle de base de données.

A. LE MODELE DE BASE DE DONNEES RELATIONNEL

Le modèle relationnel est le plus courant et le plus

apprécié. Dans ce modèle, la structuration de

données est effectuée dans des lignes de tableaux avec l'avantage

d'établir des relations entre les différentes lignes et de

pouvoir les présenter dans des colonnes. Aussi, dans ce modèle,

les données sont représentées sous forme des tables, il

est plus simple, facile à comprendre et à manipuler.

En concevant le modèle relationnel en 1970, E.F. CODD

lui a attribué la première volonté qui est d'être un

modèle ensembliste facile qui a pour objectif de (d') :

- Traiter les données de façons formelles en

s'appuyant sur les données mathématiques de CODD (algèbre

relationnelle) ;

- Assurer une indépendance entre la structure de

stockage des données et le programme afin de pouvoir faire les uns

parallèlement aux autres ;

- Augmenter la productivité de programmeurs en leur

fournissant des outils et langages rendant plus facile la manipulation des

données.

Quelques années après l'apparition du

modèle relationnel, une théorie solide a été

élaborée pour permettre aujourd'hui de construire et d'exploiter

de bases de données d'une manière très efficace. Cette

dernière avait proposé ce qui suit :

ü Une structure relationnelle de stockage de

données ;

ü La disparition de la représentation en graphe de

données (représentation de BACHMAN) ;

ü La suppression des « ficelles »

physiques liant les données entre elles ;

ü La facilitation de l'accès aux données

pour les utilisateurs non informaticiens.

Ici, le rapprochement des données est possible

grâce à l'existence de domaines communs dans l'ensemble des

relations (tables) de la base de données. Les recherches et mises

à jour sont effectuées à l'aide d'un langage non

procédural et non navigationnel, permettant de spécifier les

données que l'on veut obtenir dans dire comment y accéder, ainsi

que des traitements ensemblistes. C'est donc, le moteur de recherche du SGBD

qui doit déterminer le meilleur plan d'accès aux

données.41(*)

Figure 1 : EXEMPLE DU MODELE RELATIONNEL

B. LE MODELE DE BASES DE DONNEES HIERARCHIQUE

Dans ce modèle, les données sont

représentées suivant des hiérarchies, donc dans une

arborescence. Comme le monde réel apparaît au travers des

hiérarchies et que les BDD sont appelés à modéliser

les informations de celui-ci, il est normal que le modèle

hiérarchie soit l'un de modèles les plus rependus.

Le modèle sous-examen ici peut être vu comme un

cas particulier du modèle réseau, l'ensemble des lignes entre les

types d'articles devant former des graphes hiérarchiques. Cependant, les

articles ne peuvent pas avoir des données répétitives.

Comme les données sont enregistrées selon une arborescence,

chaque noeud (entité) de l'arbre correspond à une classe

d'entité du monde réel et le chemin entre les noeuds

représente les liens existant entre les entités.

Le SGBD le plus connu dans cette catégorie est IMS

produit ancien d'IBM, très répandu dans les applications de

production. Les concepts de base du modèle sont les champs, plus petites

unités de données possédant chacune un nom et

l'article.

· L'article est une suite de champs, portant un nom et

constituant l'unité d'échange entre la base de données et

les applications. Les articles sont reliés entre eux par les liens

hiérarchiques : a un article père possède N articles

fils.

La notion de type d'article qui désigne le

schéma d'un article (description contenant) se distingue ici de celle

d'occurrences d'articles qui représentent les différentes valeurs

stockées de la base.

Dans ce modèle, nous pouvons retenir que :

- Il y a un seul type d'article racine ;

- La racine peut avoir un nombre quelconque de types

d'articles d'enfants ;

- Chaque type d'article enfant de la racine peut avoir un

nombre quelconque d'enfants et ainsi de suite ;

- A une occurrence d'un type d'article donné, peut

correspondre 0,1 ou N occurrence de chaque type d'article d'enfants ;

- Une occurrence d'article enfant ne peut exister sans

l'occurrence d'un père.

NB : Détruire une occurrence d'article

père, détruit également par conséquent les

occurrences de ses enfants.

Figure 2: EXEMPLE DU MODELE HIERARCHIQUE

C. LE MODELE RESEAU

Dans le modèle réseau, les données sont

représentées sous formes de graphes, c'est une facilité

très importante de représentation de la réalité

d'une entreprise et proposant la notion de sous-ensemble. Ce modèle est

une extension de la structuration hiérarchique dans lequel le graphe des

objets n'est pas limité. Il permet en outre de représenter le

partage ainsi que les cycliques entre les objets.Les SGBD réseaux les

plus répandus sur le marché sont les systèmes IDS

(Information Data Store), conçus par BACHMAN et WILLIMAS, ou IMS 2

d'IBM. Les SGBD réseaux proposent une solution pour :

- Gérer les relations de cardinalités maximales

a N ;

- Prendre en compte la cardinalité minimale à

0 ;

- Gérer les relations de type n=aire ;

- Obtenir plusieurs points d'accès, autres que le

sommet de l'arbre. Pour cela, il modifie l'une des règles de

dépendance entre les entités. « Une entité

fille » peut avoir « plusieurs

entités mères ».

Pour tout dire, les SGBD de type CODASYL permettent de mettre

en place d'autres points d'entrée dans la base de

données : les Data=Record=Key. Ces clés d'accès

sont positionnées sur les segments régulièrement

sollicités pour certains traitements, ce qui permet d'améliorer

le temps d'accès aux données et d'alléger les traitements

des recherches de ces mêmes données.

Il est clair que ce type de SGBD apporte une plus grande

souplesse et une plus grande rapidité aux différents traitements.

Bien que ça, les chemins d'accès aux données demeurent

très dépendants de la structure adoptée et le langage

navigationnel permettant d'accéder et manipuler ces données reste

lourd, demande de connaître le chaînage et les jeux des pointeurs

mis en place en dehors de la définition des données. Ce qui fait

que la base de données ne devienne accessible qu'aux spécialistes

hormis les traitements préétablis et rend l'évolution ou

la modification de la base très délicate.

Figure 3: EXEMPLE DU MODELE RESEAU

D. LE MODELE ORIENTE-OBJET

Le modèle orienté objet a un tout autre

fonctionnement. Outre les relations entre les ensembles de données, les

héritages jouent également un rôle essentiel dans ces bases

de données. Les objets peuvent ainsi transmettre de

propriétés à d'autres objets selon un schéma

défini par le SGBD.42(*)

Ces modèles sont issus des réseaux

sémantiques et des langages de programmation orientés objets, ils

regroupent les concepts essentiels pour modéliser de manière

progressive des objets complexes encapsulés par des opérations de

manipulation associées. Ils visent à permettre la

réutilisation des structures et opérations pour construire des

entités plus complexes, le modèle met ensemble les objets et les

traitements pour décrire des systèmes présentant et

adaptant au contexte de BDD, les caractéristiques d'identité

objet (nom), des classes (ensemble d'objets et des traitements) et

d'héritage (réutilisation des traitements).

Donc, les SGBD objets enregistrent les données

sous-forme d'objets avec les procédures et les fonctions qui permettent

de les manipuler. Ils supportent la notion d'héritage entre les classes

d'objets complexes (les pointeurs remplacent les jointures pour les structures

hiérarchiques).

A priori, beaucoup d'avantages sur le relationnel, mais manque

de normalisation et de standard inertie de l'existant.43(*)

Figure 4: EXEMPLE MODELE ORIENTE-OBJET

I.2.2. LE SYSTEME DE GESTION DE BASES DE DONNEES

La création et la gestion des bases de données

se font grâce au système appelé « Système

de Gestion de Bases de données » qui se traduit en anglais par

« Database Management System), DBMS en sigle.

I.2.2.1. DEFINITION

Le SGBD est l'ensemble des logiciels informatiques permettant

de créer et gérer les bases de données.44(*) Ils sont encore compris comme

ensemble de programmes qui jouent le rôle d'interface entre l'utilisateur

et la base de données.

Pour BOLUTA Bob, le SGBD est un ensemble de systèmes

(applications logicielles) permettant de gérer les bases de

données, donc, insérer, sauvegarder, interroger, modifier et de

rechercher efficacement des données spécifiques dans une grande

masse d'informations.45(*)

GEORGES GARDARIN quant à lui, définit un SGBD

comme un ensemble des logiciels systèmes permettant de stocker et

d'informer un ensemble des fichiers interdépendants, mais aussi comme un

outil permettant de modéliser et gérer les données d'une

entreprise.46(*)

Nous servant de toutes ces définitions, nous nous

permettons de définir le SGBD comme un ensemble de logiciels

informatiques utilisés pour concevoir, consulter et mettre à jour

les bases de données.

I.2.2.2. OBJECTIFS DU SGBD

Les SGBD poursuivent généralement les objectifs

ci-après :

- L'indépendance physique de programmes aux

données :

Cet objectif permet de modifier le schéma interne sans

avoir à modifier le schéma conceptuel. Donc, il permet de

réaliser l'indépendance des structures de stockage aux structures

des données du monde réel.

- Indépendance logique des programmes aux

données :

L'indépendance logique est donc la possibilité

de modifier un schéma externe sans modifier le schéma conceptuel.

Elle rassure aussi l'indépendance entre différents utilisateurs,

chacun percevant une partie de la Base via son schéma externe, selon une

structuration voire un modèle particulier.

Ceci signifie qu'il est possible de supprimer les attributs,

d'en ajouter d'autres, d'ajouter et de supprimer des associations, des

entités, etc. dans des schémas externes, mais aussi dans le

schéma conceptuel sans modifier la plus grande partie des

applications.

- Manipulation des données par les langages

non procéduraux

Cet objectif permet ou donne la possibilité aux

utilisateurs non professionnels de l'informatique de pouvoir manipuler

simplement les données, c'est-à-dire les interroger et les mettre

à jour sans préciser les algorithmes d'accès. Ils

manipulent ces données au moyen des langages non procéduraux en

dérivant les données qu'ils souhaitent voir ou mettre à

jour sans décrire la manière de les retrouver ou de les mettre

à jour qui est propre à la machine.

- Administration facile des

données

L'administration facile des données consiste à

la décentration de leur description, tout en assurant une

cohérence entre les diverses descriptions partielles.

- Efficacité des accès aux

données

L'efficacité des accès fait

référence aux performances en termes de débit et de temps

de réponses qui sont un problème clé des SGBD. Donc, la

rapidité de répondre.

- Redondance contrôlée des

données

La non-répétition d'une donnée plusieurs

fois.

- Cohérence des

données

Les SGBD doit veiller à ce que les applications

respectent les contraintes d'intégrité lors des modifications des

données et ainsi, assurer la cohérence des données.

- Partage des données

L'objectif que poursuit le SGBD ici est de permettre le

partage des données dans le temps mais aussi simultanément.

- La sécurité des

données

Le SGBD doit protéger les données de sa base

contre les accès non autorisés ou mal intentionnés en

mettant sur pied des mécanismes adéquats pour autoriser,

contrôler ou enlever les droits d'accès à n'importe quel

usager à tout un ensemble des données.

Aussi, un bon SGBD doit être capable de restaurer des

données cohérentes après une panne disque bien sûr

à partir des sauvegardes. Il doit assurer l'intégrité de

la base en cas de l'interruption d'une transaction. Donc, une transaction doit

être totalement exécutée ou pas du tout.47(*)

I.2.2.3. LES FONCTIONS DU SGBD

Le SGBD a plusieurs fonctions, parmi lesquelles nous listons

certaines que voici :

1. DESCRIPTION DES

DONNEES

Le SGBD offre les interfaces pour décrire les

données en fournissant de commandes permettant de définir les

schémas interne, conceptuel et externe.

2. RECHERCHE DES

DONNEES

Le SGBD doit avoir un langage complet, c'est-à-dire un

langage permettant de poser toutes les questions possibles sur la base de

données.

Une commande de recherche permet de retrouver les

données de la base répondant à un critère plus ou

moins complexe, appelé qualification. La qualification quant à

elle, est une expression logiques (ET de OU par exemple) des critères

simples, chaque critère permettant soit de comparer un attribut à

une valeur, soit de parcourir une association.48(*)

3. MISE A JOUR DES

DONNEES

Par la mise à jour, nous voyons la modification,

l'ajout (insertion) et la suppression des données de la base.49(*)

4. TRANSFORMATION

DES DONNEES

Le SGBD doit pouvoir assurer le passage des données

depuis le format correspondant à un niveau dans le format correspondant

à un autre niveau de schémas.

Pour être capable d'effectuer automatiquement la

transformation des données d'un niveau à un autre, le SGBD doit

connaître les correspondances existant entre les niveaux.50(*)

5. CONTROLE DE

L'INTEGRITE DES DONNEES

S'assurer de l'exactitude de données stockées

dans la base (respect des contraintes d'intégrité) et de

maintenir la cohérence entre les copies multiples d'une même

donnée. Donc, assurer le maintien de la cohérence des

données par rapport aux schémas (contrôle de type), mais

aussi entre elles, donc contrôler la redondance.

6. GESTION DES

TRANSACTIONS ET SECURITE

La gestion de transaction permet d'assurer qu'un groupe de

mise à jour est totalement exécutée ou pas du tout et, la

sécurité permet d'éviter les accès non

autorisés aux données par de mécanismes de contrôles

des droits d'accès, mais aussi de restaurer les données correctes

en cas de pannes ou erreurs.51(*)

I.2.2.4. COMPOSITION DU SGBD

Un système de gestion de base de données est

composé de différents éléments contribuant au

fonctionnement optimal du logiciel. Il peut être divisé en trois

éléments fondamentaux : le dictionnaire de données,

le langage de définition de données et le langage de manipulation

des données.

v Dictionnaire de

données

Le dictionnaire de données (Data dictionnary) se

compose d'un ensemble de métadonnées. Ces

métadonnées contiennent des informations sur le contenu de

différentes données des mémoires de données.

D'autre part, elles fournissent des informations sur

l'autorisation d'utilisation des ensembles de données et la

représentation physique.

En termes simples, ce dictionnaire contient donc toutes les

informations pertinentes sur les données enregistrées dans une

base de données.

v Le langage de définition des

données

Le langage de définition des données (LDD) ou

Data Definition Language (DDL) a pour but de structurer les contenus d'une base

de données. Ce langage permet de générer, modifier et

supprimer les différentes objets tels que les références,

les relatons ou les droits d'utilisateurs.

v Le langage de manipulation des données

Le langage de manipulation de données (LMD) ou Data

Manipulation Language (DML) permet d'insérer, supprimer, modifier et

lire les ensembles des données contenus dans une base de données.

Par ailleurs, ce langage permet de compresser et d'extraire les

données.52(*)

I.2.2.5. LES NIVEAUX D'ABSTRACTION DES DONNEES

L'objectif majeur du SGBD est d'assurer une abstraction des

données stockées sur disques pour simplifier la vision des

utilisateurs. Pour cela, trois niveaux de description des données ont

été distingués par le groupe ANSI/X3/SPARC. Ces niveaux

sont entre autres :

A. LE NIVEAU

CONCEPTUEL

Etant le niveau central, le niveau conceptuel correspond

à la structure canonique des données qui existent dans

l'entreprise, c'est-à-dire leur structure sémantique

inhérente sans souci d'implantation en machine, représentant la

vue intégrée de tous les utilisateurs. La définition du

schéma conceptuel d'une entreprise nécessite un accord sur les

concepts de base que modélisent les données. Le schéma

conceptuel permettra de décrire :

- Les types de données élémentaires qui

définissent les propriétés élémentaires des

objets de l'entreprise ;

- Les types de données composés qui permettent

de regrouper les attributs afin de décrire les objets du monde

réel ou les relations entre objets ;

- Les types de données composés qui permettent

de regrouper les attributs afin de décrire les associations du monde

réel ;

- Evènement : des règles que devront suivre

les données au cours de leur vie dans l'entreprise.

B. LE NIVEAU

INTERNE

Le niveau interne correspond à la structure de

stockage, supportant les données. Sa définition nécessite

au préalable le choix du SGBD, elle permet donc, de décrire les

données telles qu'elles sont stockées dans la machine, par

exemple :

ü Les fichiers qui contiennent les données (nom,

organisation, localisation,...) ;

ü Les articles de ces fichiers (longueurs, champs

composants, mode de placement,...) ;

ü Les chemins d'accès à ces articles

(index, chaînages, fichiers inversés,...).

C. LE NIVEAU

EXTERNE

Au niveau externe, chaque groupe de travail utilisant de

données possède une description des données perçues

appelées schéma externe. Cette description est effectuée

selon la manière dont le groupe voit les données (la base) dans

ses programmes d'applications. Alors qu'au niveau interne et conceptuel, les

schémas décrivent toute une BDD, au niveau externe, ils

décrivent simplement la partie des données présentant un

intérêt pour un utilisateur ou un groupe d'utilisateur.53(*)

I.2.2.6. QUELQUES SGBD LES PLUS UTILISES

Il existe plusieurs systèmes de gestion des BDD, mais

les plus populaires et plus courants sont :

v Microsoft ACEESS ;

v Microsoft SQL Server ;

v My SQL ;

v Oracle Database ;

v OrientDB ;

v CouchDB ;

v Db2 (IBM) ;

v IMS (IBM) ;

v IBM Informix ;

v MariaDB ;

v Sybase ASE ;

v MongoDB ;

v PostgreSQL ;

v Firebird ;

v Intersystems caché ;

v Intersystems IRIS.

Pour ce qui est de notre présent travail, notre choix a

été porté sur Microsoft ACCESS 2010 pour la

création d'une BDD.

CONCLUSION PARTIELLE

La première section de ce chapitre a abordé la

définition de quelques concepts utilisés dans notre travail

tandis que la deuxième section a présenté les notions de

base de données ainsi que de systèmes de gestion de base de

données.

Chapitre II : ANALYSE PREALABLE

2.0.

INTRODUCTION

Dans ce chapitre, il sera question d'étudier la

situation préexistante de la gestion des palmarès des

étudiants à l'Université Saint Laurent de Kananga, afin de

ressortir les points faibles qui peuvent être éradiqués

grâce à la solution informatique que nous nous faisons le devoir

de proposer dans notre présent travail. Il sera divisé en deux

sections : la première se concentre sur la présentation de

l'Université Saint Laurent de Kananga et la deuxième analysera la

circulation et la gestion des informations en rapport avec les palmarès

des étudiants.

SECTION I : PRESENTATION DE L'UNIVERSITE SAINT LAURENT

DE KANANGA

2.1.1. HISTORIQUE

L'USLKA est apparue en novembre 2014 par l'initiative de

l'Institut Séculier du Saint Angela (Fédération de Milan)

en Italie en synergie avec l'Association « Petite lumière de

Kananga ». Ce projet était conçu depuis plusieurs

années par la Soeur Victorine BILONDA dans le souci de faciliter la

tâche aux étudiants centre-kasaïens qui effectuaient des

longues distances pour rejoindre l'enseignement de qualité dans d'autres

villes de notre pays comme à l'étranger.

Il sied de signaler que cette volonté de faire en

faveur des étudiants centre-kasaîens exprimée par la soeur

précitée a croisé celle de l'Association

« Petite Lumière de Kananga », c'est ainsi

qu'ensemble ont fait bloc et ont été soutenues par l'Institut

Séculier du Saint Angela pour la concrétisation de cette

idée.

2.1.2. STATUT JURIDIQUE

L'Université Saint Laurent de Kananga est une

institution d'enseignement supérieur privée et

agréée par l'arrêté ministériel

n°152/MINESU/CAB.MIN/TLL/CMK/JMB/2020 avec trois facultés, à

savoir les sciences informatiques, sciences agronomiques et la santé

publique.

2.1.3. SITUATION GEOGRAPHIQUE

L'Université Saint Laurent de Kananga est

implantée au quartier TUKOMBE/Groupement de Bena Mande, Commune de

Katoka, ville de Kananga en République Démocratique du Congo.

Elle est limitée :

Ø Au Nord par la route nationale n°1 ;

Ø Au Sud par la rivière Tukombe ;

Ø A l'Est par l'Eglise MUFUMISHI ;

Ø A l'Ouest par la rivière LULUA.

Il importe de signaler qu'en dehors de son site de Bena Mande,

certaines promotions et l'apparitorat central de l'USLKA évoluent au

niveau de Notre-Dame, sur l'avenue de la Révolution n° . Le

bâtiment qu'elle loue au niveau de Notre-Dame est encadré comme

suit :

ü Au Nord par le Centre de Santé MAMU

WETU ;

ü Au Sud par la Paroisse Catholique Notre-Dame de 7

douleurs ;

ü A l'Est par le marché Nkashama et ;

ü A l'Ouest par l'Archevêché de Kananga.

2.1.4. MISSION

L'USLKA étant une institution d'enseignement

supérieur, sa mission reste d'assurer une formation du niveau

supérieur (universitaire) aux jeunes centre-kasaïens dans les 3

facultés lui reconnues par son arrêté.

2.1.5. STRUCTURE FONCTIONNELLE DE L'U.S.L.KA

La structure fonctionnelle de l'USLKA se présente comme

suit :

A. LE RECTORAT

Ici, nous retrouvons le recteur qui coordonne toutes les

activités de l'université en assurant l'exécution des

décisions du conseil d'administration et du comité de gestion. Il

préside le conseil de l'université et veille au strict respect

des statuts et règlements de ladite institution.

B. LE SECRETARIAT GENERAL ACADEMIQUE

Dans ce service, nous avons le patron qui est le

Secrétaire Général Académique qui supervise et

coordonne les services qui relèvent de ses compétences et fait

rapport au recteur. Il se charge plus de (du) :

- Suivi quotidien des activités

académiques ;

- La gestion du personnel, du patrimoine et des

infrastructures ;

- La rédaction de rapports semestriels de toutes les

activités ;

- Suivi permanent de l'auto-inspection ;

- La mise à jour de la documentation complète y

compris tous les règlements, instructions et circulaires d'ordre

académique.

C. LE SECRETARIAT GENERAL ADMINISTRATIF

Ce service est tenu par le Secrétaire

Général Administratif qui s'occupe de la supervision des

activités telles que : la gestion du personnel, du patrimoine et de

l'oeuvre estudiantine.

D. ADMINISTRATION DE BUDGET

L'administrateur de budget qui tient ce service a pour

rôle la gestion du budget et les activités d'autofinancement de

l'université.

E. DECANAT :

Le décanat est représenté par un doyen

inter facultaire qui est membre du conseil des facultés, secondé

par trois doyens pour les 3 facultés. Ces derniers représentent

leurs facultés respectives au niveau de l'Université. Ils

convoquent et président les réunions des facultés, suivent

de près leurs activités et leur évolution.

F. L'APPARITORAT

L'apparitorat joue la médiation entre les

étudiants et les doyens des facultés, il s'occupe de

l'élaboration des horaires des cours et transmet les messages du

décanat aux étudiants et vice-versa.

CONSEIL D'ADMINISTRATION

RECTEUR

SECRETAIRE GENERAL ACADEMIQUE

SECRETAIRE GENERAL ADMINISTRATIF

ADMINISTRATEUR DU BUDGET

DECANAT

PERSONNEL ADMINISTRATIF

FINANCES

APPARITORAT

ENSEIGNANTS

OUVRIERS

ETUDIANTS

Figure 5 : ORGANIGRAMME DE L'USLKA

Source : Apparitorat de l'U.S.L.KA

RECTEUR

SECRETAIRE GENERAL ACADEMIQUE

DECANAT

APPARITORAT

ENSEIGNANT

Figure 6: ORGANIGRAMME DES SERVICES CONCERNES

Source : Apparitorat Central de l'USLKA.

SECTION II : ETUDE DE LA CIRCULATION DES

INFORMATIONS

2.2.0. LA NARRATION

Après la passation des examens à la fin de

l'année académique, les étudiants remettent les copies

d'examen et la fiche de présences à l'apparitorat qui,

après vérification, archive la liste de présence,

déclasse les copies de fraudeurs, celles n'ayant pas de noms ou celles

dont les propriétaires n'ont pas signé sur la liste des

présences et remet le reste aux enseignants pour correction en joignant

les fiches de cotation.

Les enseignants corrigent les copies et remplissent les fiches

de cotation qu'ils renvoient à l'apparitorat. L'apparitorat transmet ces

documents au décanat qui convoque la séance de

délibération où sont produits en quatre exemplaires, les

grilles, procès-verbaux de délibération et les

palmarès.

Les documents produits dans la séance de

délibération sont envoyés au Secrétariat

Général Académique pour approbation. Après cette

opération, tous ces documents sont transférés au rectorat

où on jette le dernier coût d'oeil et on classe un exemplaire, les

exemplaires restant sont renvoyés à l'apparitorat qui classe un

seul, envoie l'autre au décanat et le dernier au secrétariat

général académique.

2.2.1. LES MOYENS DE TRAITEMENT DES INFORMATIONS

Cette partie consiste à déterminer les

ressources matérielles, financières et humaines qui entrent en

interaction dans la circulation des informations.

Dans le souci d'avoir une fiche de moyens de traitement

matériels, nous avons soutiré pour chaque élément

les données telles que : nom, marque, capacité, date

d'acquisition et observation.

A. MOYENS MATERIELS

Dans ce point, nous allons lister les différents

matériels utilisés pour le traitement des informations à

l'Université Saint Laurent de Kananga.

Tableau I : FICHE D'ANALYSE DES MOYENS MATERIELS

|

Application : Gestion de palmarès

Domaine : Informatique

|

|

Analyste : BASUA Sébastien

Date : le 05 novembre 2021

|

|

FICHE D'ANALYSE DES MOYENS MATERIELS

|

|

N°

|

NOM DU MATERIEL

|

MARQUE

|

CAPACITE

|

DATE D'ACQUISITION

|

OBS

|

|

RAM

|

HDD

|

|

1

|

Ordinateur

|

HP

|

2Go

|

250Go

|

Le 14 avril 2015

|

Bon

|

|

2

|

Imprimante

|

HP

|

-

|

-

|

Le 14 avril 2015

|

Bon

|

|

3

|

Générateur

|

Elemax

|

-

|

-

|

Le 12 avril 2015

|

Bon

|

|

4

|

Agrafeuses

|

-

|

-

|

-

|

Le 12 avril 2015

|

Bon

|

|

5

|

Calculatrice

|

-

|

-

|

-

|

Le 12 avril 2015

|

Bon

|

|

6

|

Papiers

|

-

|

-

|

-

|

-

|

Bon

|

|

7

|

Stylos

|

-

|

-

|

-

|

-

|

Bon

|

Source : Nous-mêmes à partir des

données reçues à l'apparitoratde l'USLKA.

B. MOYENS HUMAINS

L'étude de moyens humains consiste à la

présentation des personnels de l'Université Saint Laurent de

Kananga.

Tableau II : FICHE D'ANALYSE DES MOYENS HUMAINS

|

Application : Gestion de palmarès

Domaine : Informatique

|

|

Analyste : BASUA Sébastien

Date : le 05 novembre 2021

|

|

FICHE D'ANALYSE DES MOYENS HUMAINS

|

|

N°

|

NOM ET POSTNOM

|

FONCTION

|

QUALIFICATION

|

ANCIENNETE

|

OBS

|

|

1

|

KANGOMBE Matthieu

|

Recteur

|

Professeur

|

5 ANS

|

Bon

|

|

2

|

LUMU NGALAMULUME Laurent

|

SGAC

|

Professeur

|

3 ANS

|

Bon

|

|

3

|

LUNKAMBA Grégoire

|

SCAD

|

L2

|

5 ANS

|

Bon

|

|

4

|

MBIYE KANYONDO Angel

|

A.B.

|

G3

|

5 ANS

|

Bon

|

|

5

|

NGALAMULUME Bovick

|

Doyen

|

L2

|

5 ANS

|

Bon

|

|

6

|

TSHIBAMBA MUTOMBO Richard

|

Appariteur

|

L2

|

5 ANS

|

Bon

|

|

7

|

MUSUMBU Charles

|

Comptable

|

L2

|

4 ANS

|

Bon

|

|

8

|

KAMAKOLO Emery

|

Réceptionniste

|

L2

|

5 ANS

|

Bon

|

|

9

|

BANTU MUKENDI Th....

|

Intendant

|

G3

|

5 ANS

|

Bon

|

|

10

|

ILUNGA MUMBASA Grégoire

|

Chargé des relations avec le public

|

D6

|

3 ANS

|

Bon

|

|

11

|

ILUNGA Marcel

|

Ouvrier

|

D4

|

5 ANS

|

Bon

|

|

12

|

TSHITENDE BAKOTO

|

Ouvrier

|

D4

|

5 ANS

|

Bon

|

|

13

|

KABONGO François

|

Sentinelle

|

D4

|

5 ANS

|

BON

|

|

14

|

MAKONDO Jolie

|

Ouvrier

|

D6

|

5 ANS

|

BON

|

Source : Nous-mêmes à partir des

données reçues de l'apparitorat.

C. MOYENS FINANCIERS

L'Université Saint Laurent de Kananga étant une

institution privée-agréée, fonctionne grâce aux

frais académiques qu'elle perçoit. C'est avec ces frais qu'elle

paie son personnel et assure le fonctionnement de toutes les facultés

qu'elle organise.

Tableau III : FICHE DESCRIPTIVE DES POSTES DE

TRAVAIL

|

Application : Gestion de palmarès

Domaine : Informatique

|

|

Analyste : BASUA Sébastien

Date : le 05 novembre 2021

|

|

FICHE DESCRIPTIVE DES POSTES DE TRAVAIL

|

|

N°

|

POSTE DE TRAVAIL

|

TACHES

|

MOYENS DE TRAITEMENTS

|

NOMBRE DU PERSONNEL

|

OBS

|

|

1

|

APPARITORAT

|

- Réception copies des examens et liste de

présences;

- Archiver la liste des présences ;

- Emission des fiches de cotations et copie des

examens aux enseignants ;

- Recevoir les copies des examens et fiches de cotation

remplies ;

- Envoyer les copies corrigées et les fiches de

cotation au décanat ;

- Distribuer les exemplaires des PV, grilles et

palmarès en classant un seul.

|

ü Registre

ü Stylo

ü Papiers

ü Agrafeuses

ü Encre correcteur

ü Classeur

|

1

|

Lent

|

|

2

|

ENSEIGNANTS

|

- Recevoir les copies des examens et les listes de

cotation ;

- Corriger les copies et remplir les points dans la fiche de

cotation ;

- Renvoyer ces copies et fiche de cotation à

l'apparitorat

|

- Papiers ;

- Stylo ;

- Calculatrice ;

|

Plusieurs

|

Très lent

|

|

3

|

DECANAT

|

- Réception des copies corrigées et fiches de

cotation ;

- Convoquer la délibération ;

- Elaborer en 4 exemplaires les grilles de

délibération, PV et les palmarès

- Transférer ces documents au SGAC ;

- Réceptionner et classer l'exemplaire de ces documents

validés.

|

- La calculatrice ;

- Les papiers ;

- Les stylos

|

4

|

Lent

|

|

4

|

SGAC

|

- Réceptionner les grilles, PV et

palmarès ;

- Signer les grilles, PV et palmarès ;

- Transmetces documents au rectorat ;

- Réceptionner et conserver son exemplaire

|

v Papiers,

v Stylos,

v Sceau,

v Tampon

|

1

|

Très lent

|

|

5

|

RECTORAT

|

o Réception des PV, grilles et

palmarès ;

o Signer les PV, grilles et palmarès ;

o Renvoyer ces documents à l'apparitorat en gardant sa

copie.

|

§ Papiers ;

§ Stylos ;

§ Sceau ;

§ Tampon

|

1

|

Très lent

|

2.2.2. PRESENTATION DES DOCUMENTS UTILISES

Ce point présente les différents documents

utilisés dans la gestion des palmarès des étudiants

à l'USKA. Ils sont entre autres :

- Les listes des présences ;

- Les copies des examens ;

- Les fiches de cotation ;

- Les grilles de délibération ;

- Les Procès-Verbaux de

délibération ;

- Les palmarès.

Tableau VI : TABLEAU DE FLUX

D'INFORMATIONS

|

Application : Gestion des

palmarès ;

Domaine : Informatique

|

Analyste : BASUA Sébastien

Date : le 05 novembre 2021

|

|

TABLEAU DE FLUX D'INFORMATION

|

|

N°

|

DESIGNATION

|

ROLE

|

POSTE EMETTEUR

|

DESTINATEUR

|

FREQUENCE

|

|

1.

|

Liste des présences

|

La liste des présences reprend les noms des

étudiants qui ont été présents lors de la passation

d'un examen quelconque

|

Etudiant

|

Apparitorat

|

Journalière

|

|

2.

|

Copie des examens

|

Ce document reprend les réponses de l'étudiant

à une évaluation lui soumise

|

Etudiant

|

Apparitorat

|

Semestrielle

|

|

3.

|

Fiche de cotation

|

C'est un document qui reprend les côtes

réalisées par les étudiants dans un cours lors d'une

évaluation

|

Apparitorat

|

Enseignants

|

Semestrielle

|

|

4.

|

Grilles de délibération

|

La grille de délibération est un document sous

forme de tableau, reprenant toutes les côtes des étudiants

réalisées dans les différents cours, leur pourcentage et

la décision du jury

|

Décanat

|

SGAC

|

Annuelle

|

|

5.

|

Procès-Verbal de délibération

|

Ce document est élaboré dans le jury pour attester

sa décision

|

Décanat

|

SGAC

|

Annuelle

|

|

6.

|

Palmarès

|

C'est un document qui reprend la situation de

délibération des étudiants après une année

académique

|

Décanat

|

SGAC

|

Annuelle

|

Tableau V :MATRICE DE FLUX

|

Vers

De

|

ETUDIANT

|

APPARITORAT

|

ENSEIGNANT

|

DECANAT

|

SGAC

|

RECTORAT

|

|

ETUDIANT

|

|

Copie des examens et liste des présences

|

|

|

|

|

|

APPARITORAT

|

|

|

Copie des examens et fiches de cotation

|

Copies des examens et fiches de cotation

|

|

|

|

ENSEIGNANT

|

|

Copies des examens et fiches de cotation

|

|

|

|

|

|

DECANAT

|

|

|

|

|

Grilles de délibération

PV et Palmarès

|

|

|

SGAC

|

|

|

|

|

|

Grilles de délibération, PV et palmarès

|

|

RECTORAT

|

|

Grilles, PV et Palmarès

|

|

|

|

|

GD, PVD & PAL