2. Mise en place de mon laboratoire

Pour la mise en place d'un système

d'intrusion,nousutiliserons des machines virtuelles implémentées

sous VMware Workstation pro : unemachine virtuelle sur laquelle sera

installé un système Unix, Ubuntu 16.04.1 sur laquelle notre

système de détection d'intrusion SURICATA sera installé,

on utilisera une autre machine virtuelle sur laquelle puis un autre

système Unix mais cette fois ci se sera kali linux qui sera notre

machine test.

15

3. Réalisation du projet

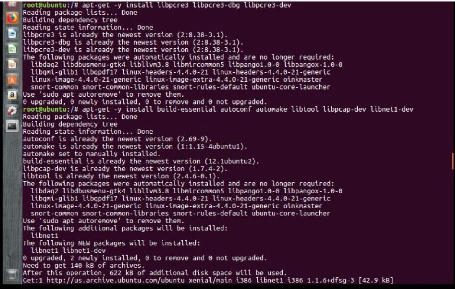

Nous commencerons avec la machine Ubuntu, pour installer

SURICATA sur notre machine, on doit d'abord télécharger et mettre

à jour les librairies voir Fig.1

Fig.1 : Mise à jour des librairies

On va télécharger et décompresser le package

de SURICATA voir Fig.2

16

Fig.2 : Téléchargement de SURICATA

Maintenant téléchargeons et décompressons

SURICATA, on va l'installer voir Fig.3 et Fig.4

Fig.3 : Configuration

17

Fig.4 : Installation de SURICATA

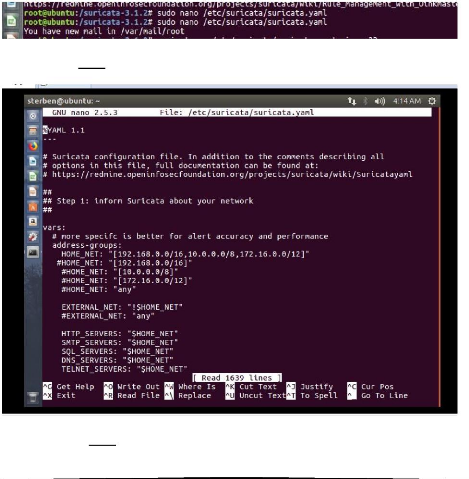

Fig.5 : Modification du fichier suricata.yaml

Fig.6 : Interface de l'éditeur

Après avoir fini l'installation de SURICATA, nous

allons télécharger les rules et le fichier de configuration

suricata.yaml puis on va accéder au fichier suricata.yaml. Une fois que

le fichier suricata.yaml est ouvert, on va modifier HOME_NET en ajoutant

l'adresse ip de notre machine, après on va lancer une recherche de la

partie host-os-policy pour changer l'ip, là-bas on changera l'adresse ip

de notre machine et l'adresse ip de notre sous réseau. Puis après

on va lancer une recherche de detect-thread-ratio pour changer la valeur

à 1.5 et après on enregistre et on quitte. Voir Fig.5 et Fig.6

18

Ensuite nous éteindrons les fonctions de paquets tel

que LRO et GRO sur le réseau que SURICATA surveille car ces fonctions de

paquets peuvent interférer avec la capture de paquets en direct. Voir

Fig.7

Fig.7 : Mise hors service des fonctions LRO et GRO

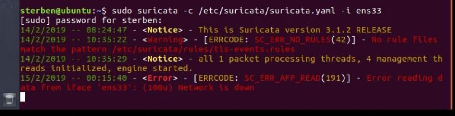

MettonsSURICATAen marche. Voir Fig.8

Fig.8 : Mise en marche de SURICATA

Et bien on va utiliser notre machine test kali sur laquelle

j'ai téléchargé un package de Synflood un logiciel qui

permet d'inonder la machine de notre cible (ici le cas de notre machine Ubuntu)

pour lancer des attaques sur la machine pour vous les notifications de

détection d'intrusion que SURICATA va nous affiché. Voir Fig.9

Fig.9 : Attaque Synflood

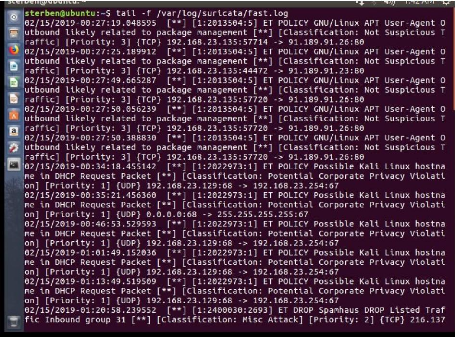

Suivons la réaction de SURICATAsuite à l'attaque

Synflood voir Fig.10

Fig.10 : Réaction de SURICATA a l'attaque

synflood

Comme on peut le constater, SURICATA lance une alerte, et cette

alerte nous donne la date, l'heure de l'attaque à notre adresse et par

quel port l'attaque est arrivée. SURICATA nous donne le nom de

l'attaque, la priorité qu'a cette attaque.

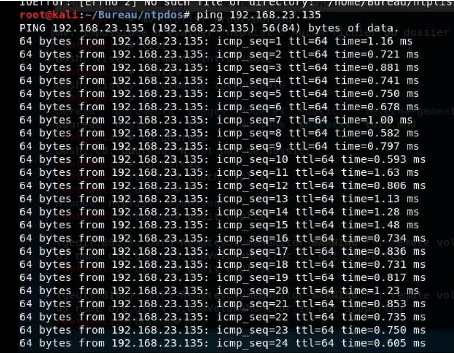

Pour fini on va faire un dernier test, mais cette fois ci on va

juste lancer un Ping sur l'adresse de notre machine Ubuntu et voir comment

SURICATA réagira. Voir Fig. 11 et Fig.12

19

20

Fig.11 : Lancement d'un Ping

Fig.12 : Réaction de suricata au Ping

On constate que SURICATA lance une alerte, juste pour dire que

même si la personne qui nous attaque de lancer des Ping sur notre

réseau, notre système le détectera et lancera une

alerte.

21

22

|