1

EPIGRAPHE

« Le moyen d'être sauf, c'est de ne pas se croire

en sécurité. »

Adage africain

2

DEDICACE

A tous les passionnés du savoir, nous dédions ce

travail

3

AVANT-PROPOS

Le travail de fin d'étude est un horizon qui rend

l'étudiant capable de commencé une vie professionnelle et surtout

continué avec le second cycle afin d'approfondir la

connaissance.

Notons que l'informatique et la gestion de l'information

prend une place de plus en plus importante dans notre société,

particulièrement dans les entreprises.

La multiplication des applications et des serveurs

physiques devient de plus en plus lourd et couteux pour les entreprises, c'est

ainsi que la virtualisation permettra de réduire le cout du

matériel et de logiciel en croyant des machines et serveur virtuels qui

fonctionnent indépendamment du système d'exploitation de

l'ordinateur physique, et offre la possibilité de créer plusieurs

machines et les faire tourner au moment car cette technologie est plus

puissante et fait partie actuellement des solutions des grandes

entreprises.

Pour la société national

d'électricité SNEL avec un réseau

hétérogène, souvent buté aux disfonctionnement

dû au cout matériel des serveurs et logiciels, notre objectif est

de rendre virtuel ce réseau en virtuel en configurant un serveur VMware

EXSI pour la consolidation de ce système

hétérogène.

Et en fin à tous mes amis et connaissances pour les

conseils et leurs soutiens tant moraux que financier pour cette

réalisation.

4

REMERCIEMENT

Nos vifs remerciements s'adressent en premier lieu

à l'Eternel Dieu tout puissant pour le souffle de vie, l'intelligence et

la sagesse qu'il ne cesse de nous accorder jusqu'aujourd'hui.

Nos remerciements s'adressent en deuxième lieu

à toutes les autorités académique de l'université

de Kamina dont nous citons : le comité de gestion, les autorités

de la faculté des sciences informatiques : le Doyen de la

faculté, le vice doyen chargé de l'enseignement, le vice doyen

chargé de la recherche scientifique, le secrétaire ainsi

l'appariteur.

Nous remercions également le directeur de ce travail

en la personne de Monsieur l'assistant David XADIATA, qui, malgré sa

lourde charge horaire et ses multiples préoccupations à accepter

de dirigé notre travail de fin de cycle.

Etant un étudiant à l'UNIXAM nous remercions

tous les corps enseignants de l'université de Xamina en particulier ceux

de la faculté de sciences informatiques pour leur encadrement pendant

trois ans, ce qui a fait qu'aujourd'hui nous soyons à mesure de

rédigé un travail scientifique.

A mes parent MONGA ILUNGA Felly et BANZA KAYEMBE Vicky

pour leur amour, volonté et sacrifié qu'ils ont manifesté

à notre égard, en payant les études pour que nous soyons

gradué aujourd'hui. Que Dieu vous comble de ses

bénédictions

Nous disons sincèrement merci à toute la

famille : oncle, tente, frère, soeur, cousins et cousines pour les

conseils et encourage durant notre parcours académique

A tous les camarades étudiants et combattants des

luttes avec qui nous avions passés un temps d'apprentissage en

collaboration durant le parcours académique que ce travail scientifique

sanctionne, nous sommes reconnaissants et fiers.

5

INTRODUCTION

1. GENERALITE

Dès la création de l'homme, ce dernier ne peut

pas vivre seul, avec la charge qui lui a été

conféré celle de pouvoir gérer, administrer et exploiter

la nature afin de subvenir à ses multiples besoins.

C'est ainsi que, l'homme, voulant par tous les moyens remplir

la mission et satisfaire ses divers besoins, il est animé d'un esprit de

développement dans certains domaines comme la technologie, la science,

les machinismes qui permettent à l'homme de produire beaucoup dans peu

de temps ainsi que l'informatique qui est une science de traitement des

données de manière automatique à partir d'un outil

appelé ordinateur.

Cette science est tellement vaste car elle comprend à

son sein plusieurs branches, nous citons entre autres : la gestion, la

maintenance, la programmation ainsi que le réseau qui va attirer notre

attention.

Parlant des réseaux informatiques, nous pouvons retenir

que c'est un ensemble des équipements électroniques

interconnectés par des medias de transmission en vue des partager des

ressources.1

De nos jours, il est vérifiable que les grandes

entreprises qui se respectent doivent nécessairement avoir au moins un

réseau LAN c'est-à-dire un réseau local qui faciliterait

les échanges des informations au sein de l'organisation de façon

fiable et dans le besoin de diminuer la dépense. Partant du constat que

les serveurs n'utilisent que 5% de leurs capacités car en regardant le

travail des serveurs, on se rend compte que la plupart du temps, ceux-ci

attendent de répondre à une demande ou une requête ensuite

retourner en état d'attente. Le défi pour les entreprises est de

trouver le moyen de rationaliser leur infrastructure, non seulement pour

accroitre leurs performances mais également pour réaliser des

économies.

La virtualisation répond à ce double besoin du

fait qu'elle offre non seulement la possibilité d'optimiser l'existant

mais également de gérer de manière centralisée son

infrastructure via une interface unique permettant de réduire

considérablement des coûts

1 David KADIATA ; cours de réseaux

informatiques, G2 info/UNIKAM, 2017-2018, Inédit

Alors que nous, notre travail sera spécifique dans le

cadre où il va se démarquer de celui de mon

prédécesseur qui s'est focaliser non seulement à la

virtualisation mais aussi à

6

associés tels que le coût des matériels,

la location d'espace pour son matériel ou la consommation

énergétique liée au processus de refroidissement des

machines et présente aussi l'avantage d'améliorer la

disponibilité des services de l'entreprise, d'augmenter le niveau de la

sécurité des données de son système

d'information.

Sur ce, comme la société nationale

d'électricité (S.N.EL) ait un réseau à son sein,

c'est ainsi que nous voulons montrer le bien-fondé de la virtualisation

de serveurs dans un environnement hétérogène, le long de

notre littérature, nous allons graviter autour de la thématique :

« mise en place d'un système de consolidation dans un réseau

hétérogène à l'aide d'un serveur VMWARE ESXI

».

2. ETAT DE LA QUESTION

Nous sommes dans un monde tellement peuplé, et surtout

que la science a évolué il y a très longtemps, donc il y a

des scientifiques qui nous ont précédés et ont mené

des recherches jusqu'à s'investir dans le même sens que notre

thématique, c'est ainsi que nous allons soulever les distinctions entre

notre travail et celui de nos prédécesseurs.

Dans cette étude, nous avions eu à lire les

travaux de plusieurs chercheurs qui se sont dirigés dans le même

sens que nous, d'où notre attentions s'est beaucoup penchée sur

le travail de :

? ASSOI ROLAND YAPI, dans son travail intitulé : «

mise en place d'un environnement de virtualisation afin de résoudre les

problèmes liés au finance et surtout à la gestion et du

suivi de l'ensemble de l'infrastructure car les couts en matière de

matériel et de logiciel sont très lourds pour le CHU ». Sur

ce, il a avancé comme Hypothèse, qu'avec la virtualisation il

parviendra à réduire l'acquisition de matériels et la

réduction de la complexité et aussi rendre l'administration des

serveurs disponible et flexible pour les ressources informatiques.

7

l'implémentation d'un serveur VMWARE ESXI capable de

consolider un système de réseau

hétérogène.

3. CHOIX ET INTERET DU SUJET

3.1. CHOIX

De nos jours, le réseau est parmi les grands moyens qui

permettent de faire communiquer les utilisateurs se trouvant dans les

sociétés ou organisations situées à des distances

différentes et répandues dans le monde entier, et comme l'homme a

toujours une tendance positive de pouvoir satisfaire ses besoins, il sera

appelé à travailler quelque part tout en collaborant avec les

autres en vue d'atteindre les objectifs de l'entreprise, cela est possible

manuellement mais l'apport de l'informatique est aussi indispensable au bon

fonctionnement d'où le réseau peut alléger la

tâche.

Comme on peut bien observer au sein de la S.N.EL Lubumbashi

Qui a bien évidemment un réseau à son sein mais

buttée à des difficultés au niveau du fonctionnement,

lesquelles nous ont tellement préoccupés jusqu'à nous

pousser à graviter autour de cette thématique afin que l'on

propose une solution qui va modifier son architecture physique.

3.2. INTERET

En parlant de ce sujet nous avions visé les populations

suivantes qui peuvent en tiré

intérêt :

a. AUX SCIENTIFIQUES

En traitant sur cette thématique nous chercherons a

tout pris montrer et prouver à ce monde l'intérêt qui soit

purement scientifique : c'est ainsi que ce sujet permettra aux futurs

chercheurs qui voudrons s'investir dans le même champs que nous, et en

fin montrer la solution parmi tant d'autre pour arriver à

résoudre les problèmes qui existent dans le réseau de la

S.N.EL.

b. A LA SOCIETE

A la S.N.EL, cette thématique sera utile à cette

dernière car elle facilitera la bonne marche de son réseau et

surtout permettre au diffèrent travailleur fonctionnant avec les

ordinateurs connectés au réseau de pouvoir bien communiquer et

partager les ressources de l'organisation quel que soit qu'ils sont dans un

réseau hétérogène.

8

c. A MOI-MEME

L'exploitation de ce sujet serait pour nous un

privilège et occasion de bien maitriser toutes les notions apprise dans

différents cours et surtout nous mettre à la face du monde

scientifique afin d'avoir un esprit révolutionné pour la

recherche des solutions aux différents problèmes liés au

réseau, ainsi que obtenir le titre de gradué en sciences

informatiques.

4. PROBLEMATIQUE ET HYPOTHESE

A. PROBLEMATIQUE

La problématique est un ensemble des questions

posées dans un domaine de la science en vue d'une recherche de la

solution.2

Selon ALTHOSE, la problématique désigne

l'ensemble des questions posées dans un domaine donné de la

science en vue d'une recherche de la solution3

Apres constat au réseau de la S.N.EL, nous avions

trouvés un problème majeur lié à la cohabitation

des systèmes d'exploitations, des matériels, câbles venants

des différents fournisseurs, c'est-ce qui nous a poussé à

graviter autour de ce sujet afin de résoudre ce problème en

répondant aux questions suivantes :

Pourquoi un réseau hétérogène dans

une même entreprise ?

Comment et avec quoi parvenir à consolider un

système de réseau hétérogène dans une

même entreprise.

Ces questions auront bel et bien des réponses aussi

longtemps que nous cheminons avec ce sujet, mais avant cela, nous essayerons

d'avancer des réponses provisoires.

B. HYPOTHESES

Une hypothèse est une proposition ou une explication

que l'on se contente d'énoncer sans prendre position sur son

caractère véridique, c'est-à-dire sans l'affirmer ou la

nier. Il s'agit donc d'une simple supposition, appartenant au domaine du

possible ou du probable. Une fois

2 IPANGAT., cours de méthode de recherche

scientifique, G2 ISTM, 2008-2009.

3 ALTHOSE, pour max, paris, éd MASPER. 1992.

P08

9

énoncée, une hypothèse peut être

étudiée, confrontée, utilisée, discutée ou

traitée de toute autre façon jugée nécessaire, par

exemple dans le cadre d'une démarche expérimentale4

Elle est définie aussi comme une proposition provisoire

concernant une situation inconnue, dont on vérifie la validité

selon une méthode quelconque soit par déduction logique des

conséquences qui peuvent être comparées à ce qui est

connu, soit par investigation expérimentale directe ou par

découverte de fait sous-entendus.5

Partant des questions posées ci-haut, nous

suggérons en réponses provisoires ce qui

suit :

Il est important d'implanter un réseau

hétérogène dans une même entreprise ayant

différents systèmes d'exploitation et, machines, câbles non

seulement pour partager des ressources mais aussi parce que chaque produit

offert par l'un ou l'autre fournisseur a ses avantages et ses performances,

d'où nous allons y ajouté le système d'exploitant linux

qui fonction en mode console et graphique car il est résistant aux

attaques pour garantir le bon fonctionnement dudit réseau ayant divers

équipements connectés pour bien communiquer afin

d'échanger les informations.

Pour parvenir à faire communiquer les systèmes

d'exploitations différents et consolider un réseau

hétérogène nous allons recourir à l'implantation

d'un serveur VMware EXSI que nous allons démontrer au fur et à

mesure nous évoluons avec ce sujet en utilisant la technologie de

virtualisation.

4. METHODES ET TECHNIQUES

A. METHODES

Une méthode est un ensemble des démarches que

poursuit le chercheur pour découvrir et démontrer la

vérité.6

La méthode est aussi définie comme un ensemble

des règles et des principes qui organisent le mouvement d'ensemble de la

connaissance, c'est-à-dire les relations entre l'objet

4

http://www.wikipedia.com/hypothèses/

5

http://www.innoviscop.com/definition/hypothése/

6 M. GRAWITZ et PINTO, Méthodes en Sciences

Sociales, Paris, Dalloz, 1971, P.269

10

de la recherche et le chercheur, entre les informations

concrètes rassemblées à l'aide des techniques et au niveau

de la théorie et des concepts.7

Régis Jolivet défini la méthode comme

étant l'ordre qu'il faut imposer aux différentes démarches

nécessaires pour arriver à une fin donnée.8

Dans le cas pratique nous allons utiliser la méthode de

Dimensionnement de réseau et de serveur qui sera bien

développé au deuxième chapitre.

B. TECHNIQUES

Elles sont des instruments ou des moyens manipulés par

le chercheur pour assurer l'opérationnalité conceptuelle de la

méthode aux différents moments de la recherche, c.à.d. de

la conception à la réalisation (collecte et traitement des

données) ainsi que de la compréhension ou de son explication

à la planification des phénomènes

étudiés.9

Pour le cas d'espèce, avons recouru à la technique

documentaire et d'interview.

1. La technique documentaire

Par cette dernière, avons eu à parcourir les

documents, archives et rapports de la S.N.EL, C'était pour avoir une

idée sur la réalité qui s'y passe en matière de

fonctionnement réseau.

2. La technique d'interview

Par cette technique, nous avons eu à échanger

avec les personnels de ladite organisation et en particulier avec le

chargé du réseau informatique de la S.N.EL, par un jeu des

questions-réponses.

5. DELIMITATION DU SUJET

Vu le temps, les connaissances et que sais-je encore, on est

censé fixer des barrières ou délimiter notre travail pour

nous permettre à atteindre nos objectifs précités.

7 B. VERHAEGEN, « Méthodes et

techniques pour une approche dialectique de leurs relations », in

note, travaux, documents du CRIDE, n°2 (Juillet 1998), p. 1989

8 Traité de philosophie, I. logique-cosmologie,

Lyon-Paris, Emmanuel Vitte, 1939, p.145

9 J.G.C KAMBAJI WA KAMBAJI, « Dictionnaire

critique du Kam ajisme », éd. La dialectique, Kinshasa, 2004,

p.129

11

Dans notre cas, nous limitons notre travail au sein de la

S.N.EL de Lubumbashi, L'utilisation du résultat de ce travail sera

limitée à la configuration d'un serveur VMWARE EXSI pour la

consolidation des données dans un réseau

hétérogène. Tout au long de notre étude, nous

aurons à user des connaissances apprises durant trois ans de vie

estudiantine dans les sciences informatiques. Elle sera réalisée

sur une période allant de janvier au mois de juin 2019 pour ladite

organisation.

6. SUBDIVSION DU TRAVAIL

Les champs étant vaste, nous sommes obligés de

scinder notre travail en chapitres afin de bien atteindre notre but :

Ainsi, hormis l'introduction et la conclusion, ce travail

comprendra trois chapitres

qui sont :

LE CHAPITRE PREMIER, GENERALITES SUR LA

VIRTUALISATION, dans ce chapitre nous allons parler des

théories nécessaires de ladite technologie.

LE DEUXIEME CHAPITRE, PRESENTATION DE LA GESTION DES

SERVEURS ET PROPOSITION DE LA NOUVELLE L'ARCHITECTURE, dans celui-ci,

nous parlerons de la société nationale

d'électricité(S.N.EL), le fonctionnement de son réseau,

puis la proposition de la nouvelle architecture.

LE TROISIEME CHAPITRE, IMPLEMENTATION DE LA SOLUTION

AVEC VMWARE EXSI, ce chapitre va montrer les différentes

étapes de la configuration du serveur avec VMware EXSI.

10

www.alcantis.fr

12

CHAPITRE PREMIER : GENERALISTES SUR

LA

VIRTUALISATION

Dans ce chapitre, nous allons parler de la virtualisation en

général tout en relevant ses avantages et son efficacité

dans le traitement de données, car c'est un logiciel indépendant

du système de base de l'ordinateur physique mais qui joue le même

rôle que ce dernier.

NOTION

La virtualisation est l'ensemble des techniques

matérielles et/ou logicielles permettant de fournir un ensemble ou

sous-ensemble de ressources informatiques de manière qu'elles puissent

être utilisées, avec avantages, de manière

indépendante de la plateforme matérielle (configuration,

localisation)10.

La virtualisation est aussi définie une couche

d'abstraction qui découple le système d'exploitation du

matériel afin de délivrer une meilleure utilisation et

flexibilité des ressources de traitement (VMware), qui est vu comme une

surcouche permettant de créer sur mesure un environnement correspondant

aux spécifications de traitements, par opposition à la

nécessité d'adapter les spécifications aux contraintes

(bassement) matérielles.

C'est aussi Ensemble des technologies matérielles et/ou

logiciels qui permettent de faire fonctionner plusieurs systèmes

d'exploitation et/ou plusieurs applications sur une même machine,

séparément les uns des autres, comme s'ils fonctionnaient sur des

machines physiques distinctes. C'est ainsi que l'on parle de :

Machine hôte = machine exécutant les

différents systèmes virtuels ;

Machine invitée = machine virtuelle s'exécutant

dans

l'environnement de virtualisation.

11NOTE TECHNIQUE, Problématiques de

sécurité associées à la virtualisation des

systèmes d'information, Paris, 2013, P 18.

13

Vitaliser permet de faire s'exécuter sur une même

machine plusieurs systèmes jusqu'alors installés sur des machines

physiques distinctes, ou de migrer en quelques instants et de manière

transparente un système d'une machine à une

autre11.

Ce qui nous poussés à dire et choisir la

virtualisation dans notre travail c'est le fait que :

Le matériel informatique (ordinateur) dont nous

disposions a été conçu pour n'exécuter qu'un seul

système d'exploitation et une application, puis plusieurs applications

;

La virtualisation dépasse ces limites en permettant

d'exécuter simultanément plusieurs systèmes d'exploitation

et plusieurs applications sur le même ordinateur, ce qui accroît

l'utilisation et la flexibilité du matériel ;

plusieurs machines virtuelles peuvent facilement

partagés des ressources matérielles sans interférer entre

elles, ce qui vous permet d'exécuter en toute sécurité

plusieurs systèmes d'exploitation et applications en simultané

sur un seul et même ordinateur.

I.1. HISTORIQUE

La virtualisation fut développé au centre

scientifique de Cambridge d'IBM en collaboration avec le MIX ou fur mis au

point le système expérimental OP/CMS, devenant en suite le

produit (ALAS NONSEE HYPERVISEUR) CMS, voir IBM 360 et 370 par la suite, les

mainframes ont étés capable de ritualiser leurs systèmes

d'exploitation avec des technologies spécifiques et propriétaire,

à la fois logiciels et matériels en 1979 fut annoncé par

exemple sur IBM 4331 et 4341 un accélérateur VM optionnel.

Les années 1980 et au début des années

1990,on a créé des embryon de virtualisation sur des ordinateurs

personnels, les solutions peuvent être soit purement logiciels soit

couplées à du matériel additionnel (ajout des processeurs,

carte réseau, etc) et c'est sur des

14

ordinateurs, Am équipées de processeurs

hétérogène comme le 80386 et 80486, 68xxx,et PPC qu'il

était possible de lancer d'autres 0S comme Windows, mac os, voire linux,

le cout en multitâche biens amigaos, c'est sur cette machine en avance

son temps que la technologie de virtualisation a été

phénomènes exploitée et avait des émulateurs et Pc

task. Sur macintosh, Emphast et shapeshifter, les grands Unix ont suivi avec

les architecturées NUMA des superdone d'HP (PA : risc et TA-64) et des

E-10000/E115000 de bon (utilisateurs

En 1990, les émulateurs sur x 86 des vieilles machines

des années 1980 ont commun une énergie succès notamment

les ordinateurs a tari, Amiga, Amstrad et les consoles NES, SNES, NEO-GEO

AES.

La société VMWARE développer et

population à la fin des années 1990 et au début des

années 2000 un système propriétaire de virtualisation

logiciels des architectures, dans le mondex86 VMWARE a dernièrement

rendu gratuite une version allégée de son hyperviseur phare

ESX31. Les fabricants de processeurs X 86 AMD et Intel ont mis en oeuvre la

virtualisation, matérielle dans leurs gammes dans la seconde

moitié de l'an 2000.

L'EXSI a mis en place en novembre 2012 un groupe de travail

afin de standardiser le NFV, une nouvelle approche de virtualisation, auquel

participant de nombreuses sociétés spécialisés dans

les technologies d'intelligence réseau (Qusmois, processeurs Network ou

encore) et dans laboratoires de recherche universitaire.

I.2. EFFICACITE DE LA VIRTUALISATION

Cette solution a besoin d'être recyclés (mai 2013)

une réorganisation et une

clarification du contenu sont nécessaires. Manchonnez-ce

on des points à améliorer.

Chaque outil de virtualisation met en norme une ou plusieurs de

ces notions :

? Couche d'abstraction matériel et/ou logiciel

? Système d'exploitation hôte (installer directement

sur le matériel)

? Système d'exploitation (ou application, on ensemble

d'application

virtualises)

? Partitionnement, isolation et/ou partie des ressources

physiques et/ou

logiciels ;

15

? Images manipulables : démarrage, arrêt, gel,

clonage, sauvegarde et restauration, sauvegarde des contextes, migration d'une

machine physique à une autre ;

? Réseau virtuel : réseau permanent logiciel

installé à la machine hôte, entre hôte et/ou

invites.

I.3. PRINCIPES DE LA VIRTUALISATION

Il peut sembler a priori étrange de simuler d'autres

machines sur une machine hôte : un système d'exploitation est

conçu pour utiliser un matériel qui est entièrement sous

son contrôle ? la juxtaposition de plusieurs systèmes non

conçu pour communiquer entre eux peut faire craindre des processus de

virtualisation, va consommer des ressources le tableau n'est pas aussi sombre,

d'une part, ou évite une grande partie de ces inefficacités juste

en disposant de disques différents pur chaque système et

Aurès part les couts de la mémoire permettant à chacun de

ces systèmes de rester résident, et parfois avec de larges

section de code partages. Par ailleurs ce microcode des mainframes com des

microprocesseurs inclut de plus en plus de fonctionnalités rendant la

virtualisation plus efficace.

En fin, il est courant pour une entreprise de disposer d'une

quinzaine de servers fonctionnant à 15% de leur capacités de

façon à pouvoir faire face aux point de charge sporadiques un

serveur échange 15% consomme autant d'énergie qu'un serveurs sur

une même machine s'avère rentable si leurs points de charges ne

coïncident pas systématiquement.

Même en incluant la charge de virtualisation, la

virtualisation des serveurs permet aussi une bonne marche, plus grande

modalité dans la répartition des chargées et la

reconfiguration des serveurs en cas évolution ou de défaillance

monétaire (plan de secourt, etc)

I.4. DIFFERENTES TECHNIQUES DE VIRTUALISATION

Afin d'avoir une idée théorique des performances

des applications au sommet, il faut comparer verticalement l'empilement de

couches. Il est possible d'élargir les schémas en rajoutant des

environnements virtualités consommant également des ressources de

l'hôte.

I.4.1. ISOLATEUR.

Un isolateur est un logiciel permettant d'isoler

l'exécution des applications dans ce qui est appelé des

contextes, ou bien zones d'exécution.

16

Isolateur permet ainsi de faire tourner plusieurs fois la

même application dans un mode multi-instance (plusieurs instances

d'exécutions) même si elle n'était pas conçue pour

ça. Cette solution est très performante, du fait du feu

d'Overland (temps pris par un système à ne rien faire d'autre que

se géré, mais les environnements, virtualisés ne sont pas

complétement isolés. La performance est donc au rendez-vous,

cependant ou ne peut pas vraiment parler de virtualisation de système

linux, les isolateurs sont en fait, composés de plusieurs

éléments et peuvent prendre plusieurs formes.

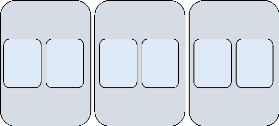

Isolateur Isolateur

User space

User space

Os hote

Logiciel de contrôle

Matériel

I.4.2. NOYAU EN ESPACE UTILISATEUR

Un noyau en espace utilisateur (user-space) .... Comme une

application en espace utilisateur de l'OS hôte. Le noyau user-space a

donc son propre espace utilisateur dans lequel il contrôle des

applications. Cette collusion est resté peut performante, car deux noyau

sont emplit et l'isolation des environnements n »'est pas gérez et

indépendance par rapport au système hôte est inexistants,

elle sert surtout au développement du noyau.

Noyau user space

UserUser spacespace

Noyau user space

User space

Os hote

Matériel

17

I.4.3. HYPERVISEUR

L'hyperviseur est une couche directement posé au-dessus

du matériel. C'est un noyau optimisé pour la gestion directe de

systèmes d'exploitation. Ainsi, contrairement aux autres

méthodes. Il n y a pas de latence due à un système

hôte. Les surcouches sont elles aussi, normalement, optimisés pour

fonctionner avec l'hyperviseur. Les résultats sont donc optimaux.

L'approche adoptée par VMware pour la virtualisation

consiste à insérer une fine couche de logiciel directement sur le

matériel informatique (barre métal) ou sur un système

d'exploitation hôte. Cette couche logicielle créée des

machines virtuelle ou « hyperviseur » qui alloue les ressources

matérielles de façon dynamique et transparente, ce qui fait que

plusieurs systèmes d'exploitation sont en mesure de fonctionner

simultanément sur un seul ordinateur physique sans même le

savoir.

Hyperviseur

Système

d'exploitation

appli

Serveur virtuel

appli

Système

d'exploitation

appli

Serveur virtuel

appli

Système

d'exploitation

appli

Serveur virtuel

appli

Hyperviseur

I.4.3.1. HYPERVISEURS DE TYPE 1

Un hyperviseur de Type 1 ou natif, voire « bare metal

» (littéralement « métal nu »), est un logiciel

qui s'exécute directement sur une plateforme matérielle Avec un

hyperviseur de Type 1, le système d'exploitation invité

accède à l'architecture matérielle sous-jacente par

l'intermédiaire d'un noyau système très léger

L'hyperviseur de Type 1 agit comme un arbitre entre les systèmes

invités. Il attribue du temps processeur et des ressources à

chacun, redirige les requêtes d'entrées-sorties vers les

ressources physiques, veille au confinement des invités dans leur propre

espace (Renaud, 2005)12.

12 LIVRE_BLANC_VIRTUALISATION, pour Cnerta, septembre

2013, P 14

18

Os invité

Os invité

Divers

Os privilégié

Logiciel de contrôle

Logiciel de contrôle

Divers

Divers

User space

Hyperviseur

Matériel

I.4.3.2. HYPERVISEUR DE TYPE 2

Un hyperviseur de Type 2 est un logiciel de virtualisation des

systèmes qui s'exécute à l'intérieur d'un autre

système d'exploitation. L'hyperviseur de Type 2 est consommateur de

ressources. L'hyperviseur de Type 2 recrée, par voie logicielle, un

environnement d'exécution complet pour un programme ou un système

invité. Toutes les opérations de l'invité sont

interceptées et traduites pour être exécutées par

l'environnement hôte, ce qui est une méthode très

consommatrice en ressources (Renaud, 2005). Le schéma suivant illustre

le mécanisme d'hyperviseur de Type 213.

Ainsi que la mémoire de stockage (via un fichier)

Sont directement accessibles aux machines virtuelles, alors

que sur un émulateur l'unité centrale est simulée, les

performances en sont donc considérablement réduits, par rapport

à la virtualisation. Cette solution isole bien les os invite, mains elle

a un cout en performance, ce cout peut être très

élevé si le processeur doit être emilé comme cela

est-ce le cas dans l'émulation, en échange cette solution permet

de faire cohabiter plusieurs os hétérogènes sur une

même machine grâce à une isolation complète, les

échanges entre les machines se font via les canaux standards de

communication entre systèmes d'exploration (TCP/IP et autres protocoles

réseaux)

13 LIVRE_BLANC_VIRTUALISATION, pour Cnerta, septembre

2013, P 13

19

Os Emile

Os invité

Divers

Divers

Emulateur

Logiciel De

Contrôle

User space

User space

Os hôte

Matériel

I.4.3.3. Hyper-v

Egalement connu sous le nom de Windows server Virtualisation,

est un system de virtualisation basé sur un hyperviseur 64 bits de la

version de Windows server 2008. Il permet à un serveur physique de

devenir hyperviseur et ainsi gérer et héberger des machines

virtuelles communément appelées VM (Virtual

machines)14.

Grace à cette technologie-il possible d'exécuter

virtuellement plusieurs systèmes d'exploitations sur une même

machine physique et ainsi d'isoler ces systèmes d'exploitation les uns

des autres.

Les ressources de l'hyperviseur sont alors mutualisées

pour différents VM, ce qui présente un intérêt

économique car auparavant il fallait envisager une machine physique par

serveur.

14

https://fr.m.wikipedia.org

20

Architecture de l'hyper-v

Devise Drivers

VMbus

VMbus

Windows Kernel

Virtual Machine

Management Serveur

Parent partition

VM Provider

Virtualisation

Service Provider

(VSP)

Virtualisation

Service consumé

(VSC)

Child Partition

Applications

Windows Kernel

Hyperviseur

Hardware

VM Worker Processes

21

I.4.5. MACHINE VIRTUELLE

La machine virtuelle constitue le mode de virtualisation le

plus connu, puisque populaire auprès du grand public, par

l'intermédiaire de la société VMware. L'idée

avancé est de reconstitué un environnement complet, y compris le

matériel et de mettre à disposition une plateforme

complète de virtualisation, capable de supporter différents

environnement similairement.

22

Isolateur

Isolateur

Logiciel de

Contrôle

User space

User space

Os hôte

Matériel

I.4.6. MATERIEL DE VIRTUALISATION

Le support de la virtualisation peut être

intégré aux processeurs ou assisté par celui-ci, le

matériel se chargent, par exemple, de virtualiser les accès

mémoire ou de protéger les processeurs physique des accès

le plus bas niveau, cela permet de simplifier la virtualisation logicielle et

de réduire la dégradation de performance

Exemple de matériel de virtualisation

Hyperviseur IBM power, micro-partitionnement mainframe :

VM/CMS SUR LDOM (hyperviseur pour la gestion de « logiciel donné.)

sur la virtualisation de AMD, autrement pacificial) et Intel VT (assistance

à la virtualisation de Intel, anciennement VMDRPOOL)

I.4.7. TYPES DE VIRTUALISATION

I.4.7.1. VIRTUALISATION DES SERVEURS

DEFINITION

Un serveur, comme la majorité des ordinateurs, est un

ensemble de ressources matérielles spécialisées qui sont

accédées par un système d'exploitation (OS, Operating

System) via un ensemble de drivers spécialisés. Ces ressources

peuvent être variées, mais consistent communément en les

éléments suivants (Figure 1)15;

C'est aussi un ordinateur utilisé à distance

depuis son poste de travail, ou autres, périphériques. Il

possède des ressources matérielles, principalement CPU,

mémoire, disques et interfaces réseau. Ces ressources sont

utilisées par des applications, non pas de manière directe, mais

en s'appuyant sur un système d'exploitation.

15

http://www.efort.com

23

VIRTUALISATION D'UN SERVEUR

La virtualisation de serveur est un ensemble de technique de

techniques et d'outils permettant de faire tourner plusieurs systèmes

d'exploitation sur un même serveur physique.

Le principe de la virtualisation est donc un principe de

partage : les différents systèmes d'exploitation se partagent les

ressources des serveurs. Pour être utile de manière

opérationnelle, la virtualisation doit respecter deux principes

fondamentaux qui sont :

a. LE CLOISONNEMENT

Chaque système d'exploitation à un

fonctionnement indépendant, et ne peur interface avec les autres en

aucune manière.

b. TRANSPARENCE

C'est le fait de fonctionner en mode virtualisé et ne

change rien au fonctionnement

du système d'exploitation et) fortiori des

applications.

La transparence implique la compatibilité : toutes les

applications peuvent tourner

sur un système virtualisé, et leur fonctionnement

n'est en rien modifié, pour ce qui est du

cloisonnement, il existe bien sur une interférence passive

liée à concurrence dans le partage des

ressources. Mais nous verrons que ce partage peut être

parfaitement contrôlé.

La virtualisation des serveurs permet d'exécuter plusieurs

systèmes d'exploitation

sur le même serveur physique en tant que machine virtuelles

performantes. Principaux

avantages :

V' Efficacités informatique maximale

V' Cout d'exploitation réduit

V' Déploiement des charges de travail plus

rapide

V' Performance d'application ALEV

V' Disponibilité des serveurs

supérieurs

V' Suppression de la prolifération et de la

complexité des serveurs.

I.4.7.2. VIRTUALISATION DE RESEAU

En reproduisant entièrement un réseau physique

la virtualisation de réseau permet d'exécution des applications

sir un réseau virtuel comme suit un réseau physique, mais avec

les avantages opérationnels et l'indépendance vis-à-vis du

matériel assure par la virtualisation. (Elle présente les

performances et services réseau logiciels (post communication, routeurs

pare-feu, équilibreur de charge, VPN et autres aux charges de travail

connecté).

16 http:/

www.itpro.fr

24

I.4.7.3. VIRTUALISATION DES POSTES DES TRAVAILS

(Virtual desktop infrastructure « VDI »)

Le Virtual desktop infrastructure (VDI) est traduits par

l'infrastructure de bureau virtuel ou machine virtuelle, est un système

permettant la dissociation du PC utilisateur d'une part et de la machine

physique d'autre part.

En somme, la virtualisation de poste permet de

décarreler les éléments logiques - systèmes

d'exploitation (os) et applications)- des éléments physiques

processeurs, mémoire - du pc traditionnel. Les éléments

logiques peuvent cohabiter sur un même serveur centralisé, tout en

étant indépendants au niveau du fonctionnement.

I.4.7.3. LA PARA-VIRTUALISATION

a) NOTION

La para-virtualisation doit modifier L'os invite une VM

para-virtualisation fournit

des API spéciales nécessitants des

modifications d'Os substantielles dans les applications. La dégradation

de performances constituées un problème critique d'un

système virtualisé, et personne n'a envie d'utiliser une VM

nettement plus lente qu'une machine physique16.

On peut insérer la couche de virtualisation à

différents emplacement dans la pile logicielle d'une machine. Toutefois,

la para-virtualisation essaie de réduire la consommation de ressources

processeur de la virtualisation et, ainsi, d'améliorer les performances

en modifiant uniquement le noyau de l'OS l'invité. Lorsque les OS

invites sont para-virtualisés, ils sont assistés par un

compilateur intelligent, qui remplace les instructions d'Os non virtualisables

par des hyper appels.

b) LES AVANTAGES DE LA PARA-VIRTUALISATIONS

En termes de performances peuvent varier

considérablement, selon la charge. Par rapport à la

virtualisation complète, la para virtualisation est relativement

complète, la para-virtualisation est relativement aisée et plus

pratique. Le principal problème de la virtualisation complète

tient aux performances médiocres de la conversion binaire et il est

difficile d'accéléré cette dernière. Par

conséquent de nombreux produits de virtualisation emploi entent

l'architecture de para-virtualisation. Les produis populaires XEN, KVM ET

VMware ESX en constituent de bons exemples.

25

KVM est un outil de para-virtualisation assisté par le

matériel, lequel amélioré les performances et gère

les Os invités non modifiés tels que Windows, Linux, Solaris et

d'autres variantes Unix. Il s'agit d'un system de para-virtualisation linux,

faisant partie du noyau de linux version 2.6.20. le noyau linux existant assure

la gestion de la mémoire et les activités d'ordonnancement. KVM

effectue le reste et constitue donc un outil simple que l'hyperviseur qui

contrôle toute la machine.

c) DIFFERENCE ENTRE LA PARA-VIRTUALISATION ET LA

VIRTUALISATION COMPLETE

A la différence de l'architecture de virtualisation

complète, la quelle intercepte et émulé les instructions

privilégiées et les instructions sensibles au moment de

l'exécution, la para-virtualisation gère ces instructions au

moment de la complication. Le noyau d'Os invité est modifié afin

de remplacer les instructions privilégiés et sensibles par des

hyper appels à l'hyperviseur ou au VMM. Xen est un exemple de ce type

d'architecture.

Logiciel de contro l e

Hyperviseur de para virtualisation

Système d'exploitions 1

Ressources matérielles

Espace u ser

Espace user

Divers

spécifiques

Logiciel

Distrib

Noyau

Système d'exploitions 2

Espace user

Espace user

Divers

spécifiques

Noyau

Logiciel Distrib

d) ARCHITECTURE DE LA PARA-VIRTUALISATION

26

DEUXIEME CHAPITRE : PRESENTATION DE LA GESTION DES

SERVEURS ET PROPOSITION DE LA NOUVELLE L'ARCHITECTURE

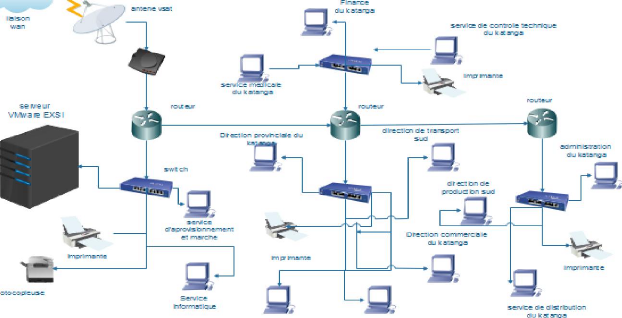

Dans ce chapitre, nous allons présenter le

réseau de la S.N.EL en ce qui concerne la gestion des serveurs, on va

parler de ressources matérielles et logiciels utilisés au sein de

ce dernier puis proposé une nouvelle architecture par rapport à

notre sujet.

SECTION 1: ANALYSE DE L'EXISTANT

L'analyse de l'existant ou analyse détaillée a

pour objectif l'étude du système existant, son diagnostic, la

détermination des objectifs du nouveau système et

l'ébauche de solution. Pour ce faire, il faut étudier le

système existant lui-même ainsi que l'environnement dans lequel il

baigne.

1.1. LES RESSOURCES MATERIELLES ET LOGICIELLES

1.1.1. LES RESSOURCES MATERIELLES

Au service informatique il y a les ressources

matérielles suivantes :

V' Une antenne Vsat qui connecte la

société à l'internet ;

V' Un modem pour la conversion des signaux analogiques

provenant de

l'antenne Vsat en signaux numériques ;

V' Un routeur ;

V' Quatre serveurs (serveur de fichier, de base de

données, de messagerie,

et un serveur d'annuaire) ;

V' Une imprimante FAQ PEBBLE d'EVOLIS pour l'impression

des cartes

prépayées ;

V' Un ordinateur pour l'administrateur ;

V' Enfin une photocopieuse.

1.1.2. LES RESSOURCES LOGICIELLES

Les logiciels utilisés pour la gestion des

données, la communication et la

facturation, il y a :

V' La base de données ORACLE ;

V' Outlook pour la messagerie ;

V' Windows serveur 2008

V' GCO pour la facturation et tous les travaux

liés à la finance.

27

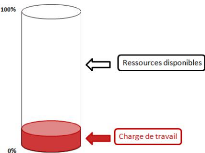

1.2. L'ARCHITECTURE EXISTANTE

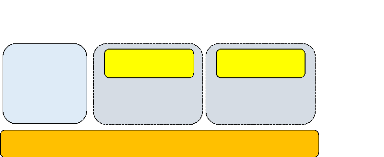

Fig 6. Charge d'un serveur en fonctionnement

normal

Les faiblesses que présente le système existant

sont dans une large mesure liées

28

1.10. CRITIQUE DE L'EXISTANT

La SNEL poursuit les objectifs de se traduire en une

véritable société d'électricité à

l'échelle national et international et définit son

développement à court, moyen et long termes en rapport avec les

objectifs généraux lui assignés par l'État

congolais: produire, transporter et distribuer l'électricité

à moindre coût. Nous savons aussi que toute entreprise cour

derrière une politique économique selon laquelle on doit

minimiser le cout et maximiser les recettes. En effet, on ne peut pas

aider l'entreprise à atteindre ces objectifs sans diagnostiquer

l'existant afin de savoir quoi apporter à l'existant.

AVANTAGE DE L'EXISTANT

L'existant présente l'avantage de mieux gérer la

charge des requêtes arrivant sur les ressources à disposition car

la charge est partagée sur différents serveurs et ça

augmente la disponibilité des ressources qui est un atout majeur pour la

satisfaction des utilisateurs d'un système d'information.

INCONVENIENT DE L'EXISTANT

Vu le constat du fonctionnement d'un serveur en mode normale,

nous trouvons qu'il y a des ressources du serveur non exploitées alors

que le défi pour les entreprises est de

trouver le moyen de rationaliser, consolider ou

optimiser leur infrastructure, non seulement pour accroitre leurs performances

mais également pour réaliser des économies.

Partant de ce constat nous trouvons que le serveur n'utilise

que 5% seulement de sa capacité comme présenté sur

à la figure suivante :

29

à des considérations d'ordre économique

car on ne reste pas sans savoir que la pérennité d'une entreprise

repose sur son économie car une erreur d'ordre économique a des

lourdes conséquences qui peuvent occasionner la chute de l'entreprise.

Nous pouvons résumer ces faiblesses comme suite :

y' Cout élevé en ressources matérielles ;

y' Déploiement technique complexe ;

y' Cout de maintenance élevé ;

y' Les serveurs peuvent posséder une charge inégale

;

y' Etc.

SECTION 2 : PROPOSITION DES SOLUTIONS

L'analyse de l'existant nous a permis de dégager

plusieurs faiblesses que nous avons présentées ci haut. Pour

pallier aux différentes anomalies que nous avons détecter nous

proposons à la Société Nationale d'Electricité SNEL

en sigle la technologie de virtualisation pour permettre à la

société de réaliser des économies en vitalisant

d'autres serveurs physiques, ce qui permet à la SNEL de réduire

sensiblement les coûts associées aux ressources matérielles

et la solution VMware EXSI pour la consolidation dans un réseau

hétérogène et d'autres avantages que nous allons montrer

au fur et à mesure nous évoluons avec la méthode de

Dimensionnement de Serveur.

ol kri dc :r. :r.

I

Frorce ka'.0-pa

· a -re le vess:

Ir-are

Fn IS Frlrnc

ae we Ur

VIVIyaFEKS I

adm h erra: kx7 du

ker.a-ua

Tool

Iw

s n.tcdcdlsreask.-1 dJ td

Scentsa

D Fe=kxi lade du

2

SenrIce lrlornu kr_c

Tervloc

1:1621 brri rm -r.

c

rnar.1c

Dr c 41 comer=a t kanpa

I dl90rl wen

D.

scrv cc dc arra le :c riq

du k-Tama

'mu Fru re

seriaa h

du k a:arcentsa

30

2.1. PRESENTATION DE LA NOUVELLE ARCHITECTURE DU RESEAU

31

2.2. METHODE DE DIMENSIONNEMENT

La méthode ou l'approche de dimensionnement d'un

système consiste à

construire un modèle de performance de ce dernier en se

basant sur les unités fonctionnelles du système appelées

boites noires tout en gardant la qualité de service attendue afin de

proposer à l'administrateur des solutions de dimensionnement et une aide

à la décision pour réaliser un dimensionnement

adéquat. Cette méthode se caractérise par deux phases :

Phase Préparatoire : cette phase est

constituée aussi de deux étapes dont la

Décomposition du système en boites noires et

l'isolation des boites noires ;

Phase de Dimensionnement : cette

dernière est constituée aussi de deux étapes à

savoir Présentation du modèle de performance de chaque

boite noire et le modèle Global de la configuration du

système.

2.2.1. PHASE PREPARATOIRE

Etant donné que la phase préparatoire consiste

à préparer le modèle de

performance de chaque unité fonctionnelle ou boite

noire du système à mettre en place, un des problèmes

essentiels que rencontre un administrateur d'un système est de permettre

à tous les utilisateurs d'accéder aux services demandés,

tout en maintenant la qualité de service exigée, d'une part, et

en minimisant les coûts d'autre part. Ceci revient à

prévoir un dimensionnement adéquat. Le dimensionnement

(sizing ou capacity planning) désigne le problème de

prévoir la charge d'utilisateurs possible, puis de déterminer

quelles sont les ressources nécessaires pour maintenir une performance

maximale. Maintenant nous allons passer par deux étapes :

2.2.1.1. DECOMPOSITION DU SYSTEME EN BOITE

NOIRE

La décomposition du système en boite noire a

pour objectif d'analyser le problème de performance afin de le rendre

capable de supporter la charge des utilisateurs tout en gardant une meilleure

qualité de service à un cout raisonnable qui est l'une des

qualités essentiel d'un système d'information. Elle se justifie

par un besoin de finesse ou de rendre un système performant par rapport

aux besoins de l'entreprise et suivant le modèle de l'architecture du

réseau existant. Notre décomposition se présente de la

manière suivante :

32

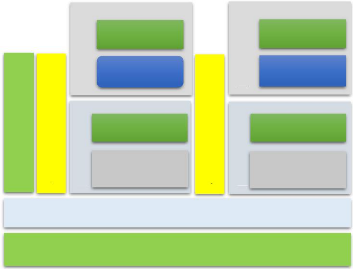

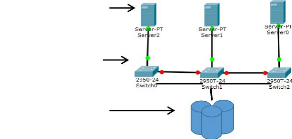

Fig.8. la décomposition du système en

boites noires

Nous avons décomposé le système suivant

l'architecture logicielle qui consiste à considérer le client

comme une boite noire et le serveur comme une autre boite noire, même si

cette dernière est repartie sur plusieurs machines ou une seule machines

physique sachant que notre travail se focalise sur une configuration

client/serveur.

2.2.1.2. ISOLATION DES BOITES NOIRES

Pour ce faire, nous avons identifiés le modèle

de chaque boîte par un processus d'identification automatique.

L'identification du modèle d'une boîte noire doit se faire en se

concentrant uniquement sur le comportement de la boîte. Sachant que le

serveur fonctionne en permanence, répondant automatiquement à des

requêtes provenant des clients selon le principe dit client-serveur.

LA BOITE NOIRE 1 OU SERVEUR

Le serveur passe son temps à répondre aux

demandes ou aux requêtes des machines clientes et ensuite retourne en

état d'attente ou d'écoute ce qui lui permet de rester en

état de repos en attendant d'autres requêtes. Comme

présenté par la figure ci-dessous :

Fig.9. la communication entre boite noire 2 et la boite

noire 1

33

LA BOITE NOIRE 2 OU CLIENT

La boite noire 2 ou client sollicite des services à la

première boite noire qui est le serveur comme présenté

à la figure ci-haut.

2.2.2. PHASE DE DIMENSIONNEMENT

2.2.2.1. MODELE DE PERFORMANCE DE CHAQUE BOITE

NOIRE

Le modèle de performance a pour objectif d'analyser les

performances des boites noires afin d'étudier la probabilité

d'optimiser le système informatique.

? MODELE DE PERFORMANCE DE LA BOITE SERVEUR

Pour des besoins de réparation, d'optimisation ou de

réconfiguration, nous sommes obligés de remplacer d'autres

serveurs physiques de l'architecture existante par des serveurs virtuels afin

de rester avec un seule serveur physique sur lequel nous allons virtualiser les

autres serveurs dans l'objectifs d'optimiser ou de consolider le système

d'information, comme ça nous pouvons profiter de la performance du

serveur à 90% et réduire le cout des ressources

matérielles.

Fig.10. le modèle de performance du serveur en

Virtualisation

MODELE DE PERFORMANCE DE LA BOITE CLIENT

Le modèle de performance de la boite client n'a pas

d'importance sachant que c'est sont les utilisateurs du système qui

agissent sur le serveur en demandant les services de ce dernier.

2.2.2.2. MODELE GLOBAL DE LA CONFIGURATION DU

SYSTEME

Cette étape de la phase de dimensionnement consiste

à combiner ou à composer les modèles des boîtes

noires constituant le système à étudier suivant une

configuration qu'on veut tester. C'est une configuration de correction

ou d'optimisation qu'on veut tester avant de l'appliquer au

système en production.

La configuration dans le premier cas correspond à

l'interconnexion définie dans la

34

phase de décomposition en boîtes. Dans le second

cas, l'architecture peut être une nouvelle proposition à

l'entreprise ou simplement une modification apportée

à l'architecture initiale. Le modèle ainsi obtenu par la

composition des modèles de boîtes noires est

représenté sur la figure suivante :

Fig.11. le modèle global de la configuration du

système

Le modèle global du système

présenté ci-haut, explique le fonctionnement de la nouvelle

architecture physique que nous avons proposé à la

société nationale d'électricité SNEL en sigle qui

est constitué d'un serveur physique qui virtualise quatre serveurs qui

vont répondre aux requêtes des clients par l'intermédiaire

d'un hyperviseur installé sur le serveur physique, car la virtualisation

fait partie des solutions des grandes entreprises et l'hyper-v du serveur

VMware EXSI va résoudre le problème de ladite entreprise.

Apres ce large tour d'horizon, nous disons en bref pour le

deuxième chapitre de notre travail ayant pour objet de présenter

la gestion des serveurs de la Société National

D'Electricité SNEL en sigle en ces termes :

Nous avons présentés dans la première

section de ce chapitre l'existant en balayant les différentes ressources

matérielles et logicielles qu'elle utilise, nous avons aussi

critiqué l'existant en présentant les points forts et les points

faibles du système existant.

Dans la deuxième section nous avons proposé des

solutions à la société pour répondre aux faiblesses

que présente l'existant en se servant de la méthode de

dimensionnement de serveur afin de consolider le système d'un

réseau hétérogène.

35

TROISIEME CHAPITRE : IMPLEMENTATION DE LA

SOLUTION

AVEC VMWARE EXSI

Une fois que la conception est approuvée,

l'implémentation « et la vérification » commencent. Le

réseau se construit, les composants supplémentaires sont

ajoutés conformément aux spécifications de la conception.

Cette phase a pour objectif d'intégrer des périphériques

sans perturber le réseau existant, ni créer de points de

vulnérabilité.17

Nous allons d'abord présenter la technologie VMware

EXSI en suite passé à l'installation et à la

configuration.

Section I : Théories sur VMware

1. NOTION ET ARCHITECTURE DE VMware vSphere

VMware vSphere est la plate-forme de virtualisation leader

pour la création d'infrastructures de Cloud Computing. Elle permet aux

utilisateurs d'exécuter leurs applications métier

stratégiques en toute sécurité et de répondre plus

rapidement aux besoins de l'activité. vSphere accélère la

transition vers le Cloud Computing pour les Datacenter existants, et sous-tend

les offres de Cloud public compatibles, servant de base à l'unique

modèle de Cloud hybride du secteur. Avec plus de 250 000 clients

à travers le monde et la prise en charge de plus de 2 500 applications

de plus de 1 400 éditeurs de logiciels partenaires, VMware vSphere est

la plate-forme de choix pour toute application18.

En plus de vitaliser un simple ordinateur physique, nous

pouvons construire une infrastructure virtuelle complète avec VMware

vSphere, s'étendant sur des milliers d'ordinateurs physiques et

périphériques de stockage interconnectés. A l'aide de la

virtualisation, nous pouvons déplacer dynamiquement des ressources et

traiter et allouer des ressources matérielles. Nous n'avons pas besoin

d'assigner des serveurs, une mémoire ou une bande passante réseau

en permanence à chaque application. De plus en plus d'entreprises

adoptent la virtualisation qui permet de réduire le cout de

l'infrastructure. La virtualisation est une solution très d en vogue

chez les entreprises comme chez les particuliers. Et une étude

récente vient confirmer cette tendance. 75% des sociétés

profiteront ou déploiement des serveurs de façon virtuelle d'ici

d'un an.

17 34

http://www.cisco.com/web/EA/cisco_library/sources/Securite/Guide_pratique_securite_v2.pdf,

le 20 Mais 2019 à 08H 40'

18

http://www.vmware.com/services

36

Les données publiées sur internet concernant

cette technique indique que l'optimisation de l'utilisation des ressources

technologiques est l'une des principales préoccupations des entreprises

actuellement. La solution de VMware répond tout à fait à

ce besoin aujourd'hui.

D'après VMware, en janvier 2013, plus de 2,2 million de

copies de VMware Esxi server avaient été

téléchargées, à environ 70% par les grandes

entreprises. Lorsque ces clients déploient un environnement de machines

virtuelles, ils doivent pouvoir gérer plus efficacement leurs ressources

informatiques. C'est là que VMware vSphere intervient.

2. L'EFFICACITE, DYNAMISME ET DISPONIBILITE DANS LE

DATACENTER

VMware Infrastructure est la suite logicielle la plus

largement déployée pour optimiser et gérer des

environnements informatiques standard, depuis le poste de travail jusqu'au

Datacenter, par le biais de la virtualisation. Seule suite logicielle de

virtualisation prête à l'emploi, VMware Infrastructure a

déjà fait ses preuves auprès de 100 000 clients de toute

taille, dans des environnements et des applications les plus variés.

Totalement optimisée, la suite VMware a subi des tests minutieux et sa

compatibilité a été certifiée avec une très

large gamme de matériels, de systèmes d'exploitation et

d'applications logicielles. VMware Infrastructure propose des fonctions

intégrées de gestion, d'optimisation des ressources, de

disponibilité des applications et d'automatisation des opérations

centralisées. Autant d'avantages qui se traduisent par de réelles

économies, une efficacité opérationnelle accrue, une

polyvalence renforcée et des niveaux de service informatique

supérieurs. Utilisation de VMware Infrastructure VMware Infrastructure

offre un environnement informatique réactif, pour plus de dynamisme,

d'efficacité et de disponibilité. En supprimant un grand nombre

de contraintes matérielles courantes, VMware Infrastructure apporte de

nombreux avantages aux entreprises.

3. UTILISATION DE VMware

VMware Infrastructure offre un environnement informatique

réactif, pour plus de dynamisme, d'efficacité et de

disponibilité. En supprimant un grand nombre de contraintes

matérielles courantes, VMware Infrastructure apporte de nombreux

avantages aux entreprises qui sont :

37

Consolidationet confinement des serveurs de

production. Contrôle de la prolifération des serveurs par

l'exécution des applications logicielles dans des machines virtuelles,

sur un nombre restreint de serveurs d'entreprise fiables et évolutifs.

Les utilisateurs de VMware Infrastructure peuvent consolider 10 machines

virtuelles ou plus par processeur physique, augmentant ainsi

considérablement le taux d'utilisation des serveurs tout en limitant la

prolifération de ces derniers.

Garantie optimale et à moindre coût de la

continuité d'activité. Haute disponibilité des

applications critiques grâce à des solutions de virtualisation

économiques. VMware Infrastructure offre aux clients la

possibilité de mettre en oeuvre une plate-forme standardisée qui

permet de restaurer plusieurs machines virtuelles de production en cas de panne

matérielle, sans avoir à investir d'importantes sommes dans des

équipements matériels redondants.

Rationalisation des tests et du développement

des logiciels.

Consolidation des environnements

hétérogènes de développement, de test et de

reproduction lorsque coexistent plusieurs systèmes d'exploitation et des

applications n-tier.

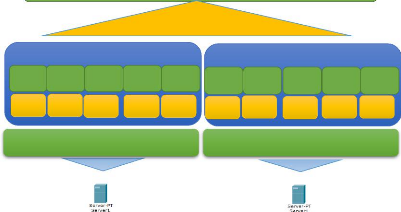

DRS

HA

vMotion

Consolidated backup

Virtual center Management Server

Machines virtuelles

Virtual SMP

VMFS

Serveurs d'entreprise

Réseau d'entreprise

Stockage d'entreprise

VMware ESX

38

Sécurisation et gestion des postes de travail

d'entreprise. Protection des postes de travail d'entreprise

dispersés géographiquement par la mise à disposition d'une

image de poste de travail standard dans une machine virtuelle. Fourniture en

parallèle d'environnements PC standardisés,

hébergés dans des machines virtuelles accessibles par des clients

légers ou des PC.

Provisionnement simplifié de

l'infrastructure. Réduction à quelques minutes du

délai nécessaire au provisionnement d'une nouvelle infrastructure

grâce à des fonctionnalités d'automatisation

évoluées. Les Appliance virtuelles associent la simplicité

du déploiement de logiciels aux avantages des systèmes

préconfigurés. Le contrôle et la responsabilité des

ressources matérielles sont centralisés, mais les

départements et propriétaires d'applications conservent une

maîtrise totale de l'utilisation des ressources.

Réhébergement des applications

anciennes. Les systèmes d'exploitation et les applications

existants sont migrés dans des machines virtuelles s'exécutant

sur un nouveau matériel pour plus de fiabilité.

4. AVANTAGES DE VMWARE INFRASTRUCTURE

VMware Infrastructure utilise la technologie de virtualisation

pour nous permettre de limiter nos investissements et nos coûts

d'exploitation, tout en augmentant votre efficacité

opérationnelle, notre polyvalence et le niveau de nos services

informatiques.

VMware Infrastructure permet de réaliser des

économies mesurables en

termes d'investissement et de coûts d'exploitation :

« Augmente le taux d'utilisation du matériel et réduit les

besoins dans ce domaine grâce à des rapports de consolidation de

serveurs dépassant fréquemment le nombre de 10 machines

virtuelles par processeur physique. » Réduit les coûts

liés à l'alimentation des racks et à l'espace

occupé par ces derniers, selon le rapport de consolidation atteint.

» Réduit les frais liés aux interventions humaines en

simplifiant et en automatisant les procédures informatiques intensives

qui monopolisent main- d'oeuvre et ressources au sein d'environnements

intégrant un matériel, des systèmes d'exploitation et des

applications logicielles hétérogènes.

39

40

VMware Infrastructure améliore la

réactivité, la facilité de service,

la disponibilité et la flexibilité de

l'infrastructure informatique : « Permet d'obtenir une

disponibilité des applications et une continuité

d'activité étendues et rentables, quels que soient le

matériel et les systèmes d'exploitation utilisés. »

Assure le fonctionnement permanent et la maintenance sans interruption de

service des environnements informatiques, avec migration à chaud de

systèmes complets en

cours d'exécution. » Élimine les

opérations fastidieuses d'installation et de

configuration des

logiciels, grâce à des Appliance virtuelles. »

Accélère les cycles de développement et de

déploiement des applications. « Améliore la

réactivité face aux besoins de l'entreprise par un

provisionnement immédiat et une optimisation dynamique des

environnements applicatifs. » Permet aux systèmes

hérités de coexister avec de nouveaux environnements.

5. FONCTIONNEMENT DE VMWARE INFRASTRUCTURE

VMware Infrastructure 3 est un système d'exploitation

de Datacenter virtuel qui centralise les différentes ressources

matérielles pour former une plate-forme dynamique partagée, tout

en offrant des fonctions intégrées de disponibilité, de

sécurité et d'évolutivité aux applications. Des

environnements complets, comprenant des systèmes d'exploitation et des

applications, sont encapsulés dans des machines virtuelles

indépendantes du matériel. Un ensemble de services

d'infrastructure distribuée pour machines virtuelles basés sur la

virtualisation permet d'atteindre les niveaux les plus élevés de

flexibilité, de facilité de service et d'efficacité dans

les environnements informatiques

Gestion et surveillance centralisées des machines

virtuelles, pour une automatisation et une simplification du

provisionnement.

Optimisation des ressources distribuées, pour une

allocation dynamique et intelligente des ressources disponibles aux machines

virtuelles, avec, à la clé, une utilisation plus efficace du

matériel et un meilleur alignement des ressources informatiques sur les

priorités de l'entreprise.

La haute disponibilité, doublée d'une

utilisation simplifiée, permet de rehausser les niveaux de service des

applications de façon plus rentable qu'une infrastructure physique

statique.

Les fonctions de migration à chaud garantissent une

maintenance des

serveurs sous-jacents et des supports de stockage sans

interruption pour les utilisateurs.

La gestion centralisée des correctifs pour les serveurs

hôtes physiques et les systèmes d'exploitation clients garantit la

sécurisation et la conformité de l'infrastructure. VMware

Infrastructure n'est liée à aucun système d'exploitation.

Les clients peuvent choisir le système d'exploitation et les logiciels

en toute liberté. VMware Infrastructure s'adapte à tous les

environnements informatiques, quelle que soit leur taille.

6. COMPOSANTS PRINCIPAUX DE VMWARE INFRASTRUCTURE VMware

ESX

VMware ESX est l'élément fondateur d'une

infrastructure informatique dynamique et optimisée. Cette puissante

couche de virtualisation a largement prouvé son efficacité en

production. Elle transforme les différentes ressources

matérielles (processeur, mémoire, stockage et réseau) en

plusieurs machines virtuelles. VMware EXSI accroît le taux d'utilisation

du matériel et réduit de façon considérable les

investissements et les coûts d'exploitation en

répartissant les ressources matérielles sur de

nombreuses machines virtuelles. Grâce à

des fonctions avancées de gestion des ressources, de

disponibilité et

de sécurité, VMware EXSI

améliore les niveaux de service, même pour les applications les

plus gourmandes.

Système

d'exploitation

Application

Matériel

Système

d'exploitation

Application

VMware ESX est également disponible en version VMware

ESXi. Cette version offre les mêmes fonctionnalités, mais

bénéficie d'un encombrement réduit de 32 Mo ultra

sécurisé et d'une fiabilité à toute épreuve.

De plus, une intégration sous forme de

41

appl

os

Machines virtuelles

appl

os

Vmare ESX

appl

os

appl

os os

appl

Gerer

appl

os os

appl

Machines virtuelles

Vmare ESX

appl

os

vos

appl

vos

appl

microprogramme de serveur rend le déploiement rapide et

facile. VMware ESX virtualise le stockage des serveurs et les ressources

réseau, ce qui permet à plusieurs applications de

s'exécuter dans des machines virtuelles sur le même serveur.

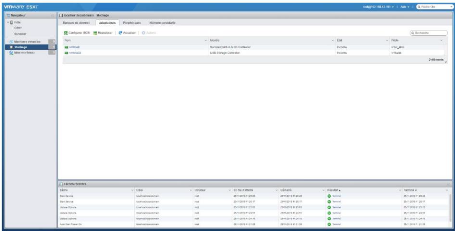

6.1. VMware vStorage VMFS

VMware vStorage VMFS (Virtual Machine File System) est un

système de fichiers en cluster très performant qui permet

à plusieurs instances de VMware ESX d'accéder

simultanément aux ressources de stockage d'une même machine

virtuelle. VMFS permet la fourniture de services d'infrastructure

distribuée basés sur la virtualisation à l'aide de VMware

vCenter Server, VMware vMotionTM, VMware DRS et VMware HA.

6.2. VMware Virtual Symmetric Multiprocessing (SMP)

La technologie VMware Virtual SMP améliore les

performances des machines virtuelles en permettant à une seule machine

virtuelle d'utiliser simultanément plusieurs processeurs physiques.

Virtual SMP permet de virtualiser les applications d'entreprise et les bases de

données qui mobilisent le plus les ressources et les processeurs.

6.3. VMware Distributed Resource Scheduler (DRS)

VMware DRS aligne les ressources disponibles sur les

priorités prédéfinies de l'entreprise, tout en

rationalisant les opérations monopolisant main-d'oeuvre et ressources.

Désormais, VMware DRS comprend également la fonction de gestion

de l'alimentation DPM (Distributed Power Management), qui permet

d'équilibrer les charges de travail afin de réduire la

consommation d'énergie du datacenter.

Vmware vCenter Serveur

42

6.4. VMware vMotionTM

La technologie VMware vMotion permet de migrer à chaud

des machines virtuelles d'un serveur physique à un autre, pour une

maintenance des environnements informatiques sans interruption de service.

6.5. VMware Storage vMotion

VMware Storage vMotion permet de migrer à chaud les

disques de machines virtuelles d'un emplacement de stockage partagé

à un autre, sans perturbation ni interruption de service pour les

utilisateurs.

6.6. VMware High Availability (HA)

VMware HA garantit la disponibilité des applications de

manière rentable, quels que soient le matériel et les

systèmes d'exploitation utilisés.

6.7. VMware vCenter Update Manager

VMware vCenter Update Manager gère les correctifs/

mises à jour des hôtes ESX physiques et des systèmes

d'exploitation clients, pour une sécurisation et une mise en

conformité de l'infrastructure informatique renforcées.

6.8. VMware Consolidated Backup

VMware Consolidated Backup est un utilitaire de sauvegarde

centralisée très simple d'utilisation, destiné aux

machines virtuelles. Il permet de sauvegarder le contenu des machines

virtuelles à partir d'un serveur centralisé Microsoft Windows

2003 plutôt que depuis VMware ESX. VMware

6.9. vCenter Server VMware

vCenter Server fournit un point de contrôle et

d'administration central pour la gestion, la surveillance, le provisionnement

et la migration de machines virtuelles. Composant essentiel de votre

environnement VMware, il apporte, dans l'environnement virtuel, des fonctions

de gestion centralisée, d'automatisation opérationnelle et

d'optimisation des ressources, alliées à une haute

disponibilité. Grâce à elles, ces environnements

bénéficient d'une facilité de maintenance, d'une

fiabilité et d'une efficacité sans précédent.

VMware vCenter Server propose un ensemble complet d'interfaces de services Web

programmables permettant l'intégration avec des produits de gestion de

systèmes tiers ainsi que le développement personnalisé.

43

Section II : Installation et configuration du

Serveur

Pour tester l'environnement que nous souhaitons

virtualisés, nous avons reçu une copie en image ISO d'EXSI 6.7

ainsi que du Workstation version 15 téléchargeable sur le site

web de VMware

WWW.Vmware.com.

Nous avons comme objectif de :

Poursuivre l'installation de VMWARE EXSI 6.7 ;

Configure le serveur DNS ;

Configurer le serveur DHCP ;

Créer une machine cliente.

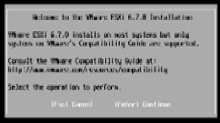

I. INSTALLATION D'EXSI

? Mise en place d'EXSI

Apres avoir créé une machine virtuelle dans le

Workstation 15, nous allons appeler l'image iso de VMware EXSi stockée

sur le disque dure de la machine physique et l'écran suivant va

s'affiché

44

45

V' On appuie sur « enter » pour continuer

V' On appuie sur « F11 » pour accepter la licence

V' le scannage commence

V' On sélectionne un espace de stockage puis on appuyer

sur enter

V' On va saisir le mot de passe du compte

d'utilisateur

V' Le chargement du mot de passe

V' On appuie sur F11 pour confirmer l'installation

d'EXSI

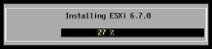

V' L'installation est en cour d'exécution

V' Une fois que l'installation termine le serveur va

redémarrer

V' Le démarrage du serveur commence

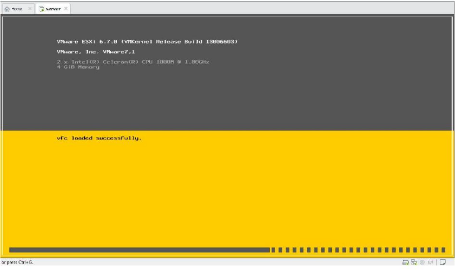

46

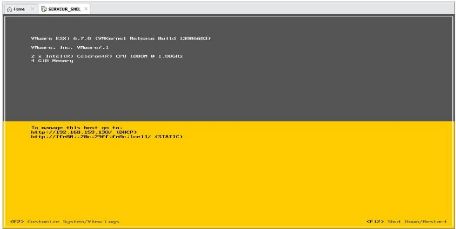

V' On va maintenant appuie sur « F2 » pour

manipuler le serveur, on va nous demander le mot de passe d'utilisateur pour

accéder aux fonctionnalités du serveur

V' EXSI 6.7 charge progressivement les services

V' Cette interface nous montre que le serveur EXSI est

allumé.

47

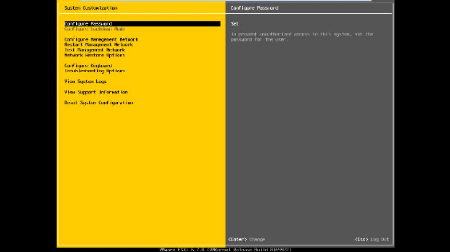

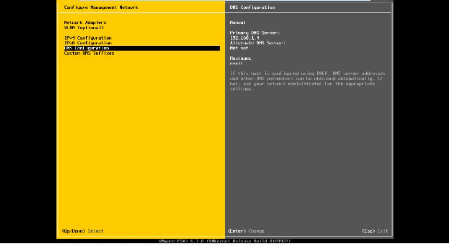

II. CONFIGURATION DU SERVEUR

On va saisir le mot de passe pour accéder aux

fonctionnalités puis appuyer sur Ok

V' On clique sur enter pour valider et on aura une

liste des options sur laquelle choisir et

poursuivre la configuration, par exemple :

? Charger le mot de passe ;

? Changer l'adresse IP du serveur ;

? Faire la configuration du Vlan ;

? Configure le réseau ;

? etc.

V' On va choisir l'option « configure mangement

network » pour configurer le DNS

48

A. LE SERVEUR DNS

V' Ce serveur permet la résolution des noms de

domaines

V' On continue le paramétrage du DNS en

sélectionnant l'option « custom DNS suffixes »

V' On va saisir le nom de domaine «

www.Snel.org » puis valider avec

enter.

49

B. LE SERVEUR DHCP

Le DHCP est incorporer dans le serveur et fonctionne

automatiquement car notre

serveur a déjà une adresse IP du DHCP : «

192.168.159.130 »

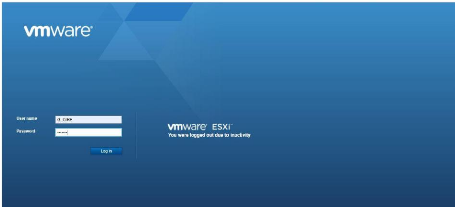

? Le serveur EXSI est prêt pour l'utilisation, c'est

ainsi que nous allons Lancer le navigateur, puis saisir l'adresse IP «

192.168.159.130 » que le DHCP à attribuer au serveur pour se

connecter et accéder aux interfaces de gestion EXSI.

? une fois valider en appuyant sur enter, directement le

navigateur affiche l'interface qui demande à l'utilisateur le droit

d'accès (nom d'utilisateur et mot de passe)

50

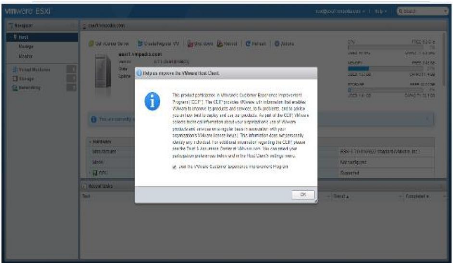

V' Apres la saisie du mot de passe et le nom

d'utilisateur, on clique sur le bouton « Log in » pour que EXSI

puisse vérifier les informations de l'utilisateur afin d'ouvrir

l'interface de gestion de gestion suivant, si cela n'est pas vrai, on

accède pas non plus.

V' L'interface s'ouvre en affichant un message qui

definie le fonctionnement du serveur et les conditions que l'on accepte en

cliquant sur le button « OK »

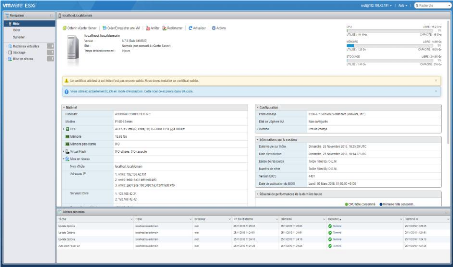

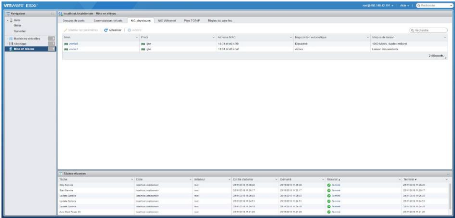

V' Cette interface « Host » donne la

possiblité de gerer les partitions du serveur, nous montre les

performances en ce qui concerne la mémoire, processeur etc.

51

y' La suite de l'interface Host

y' L'interface « Manage » permet de gerer la liste des

services que le serveur met à notre disposition.

52

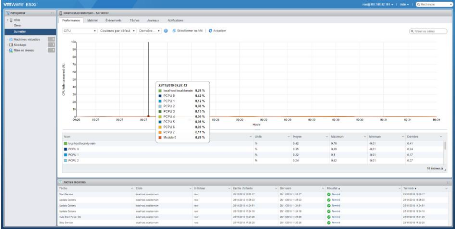

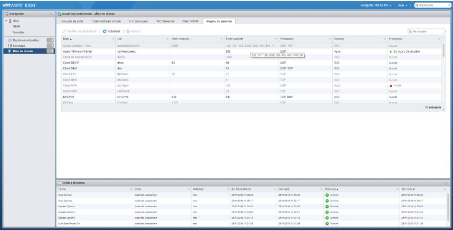

V' On clic sur l'onglet « Custom du système

» pour voir les sevices du serveur qui sont en execution

V' l'option stockage a differentes

fonctionnalités telles que le Datastore qui nous permet d'inporter des

fichiers, documents, images dans le disque dure de la machine physique et le

stocquer dans les partitoions du serveur Exsi (les elements stocker s'affichent

dans un tableau ayant le nom, l'adresse mac, etc.

53

? L'interface « Networking » nous donne la possibilite

de se connecter à l'internet, de configurer un Vlan et effectué

toute autre activité liée au reseau

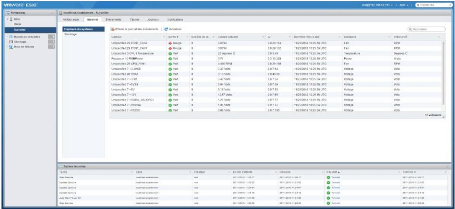

D. INSTALLATION D'UNE PREMIERE MACHINE

VIRTUELLE

Nous devrons ainsi lui donner un nom, indiquer l'OS

utilisé et le niveau de

compatibilité avec les précédentes versions

de vSphere Hypervisor (ESXi).

Nous serons ensuite invité à choisir le

périphérique de stockage, classique ou en mémoire

persistante, puis à paramétrer la configuration matérielle

de la machine : nombre de coeurs, mémoire, taille du stockage,

réseau, disque optique, etc. C'est ici que vous devrons indiquer

où se trouve l'ISO d'installation du système d'exploitation

invité, à moins que vous

54

n'utilisiez un serveur PXE ou autre. Dans le cas d'une ISO,

l'interface nous permettra de l'uploader sur le serveur.

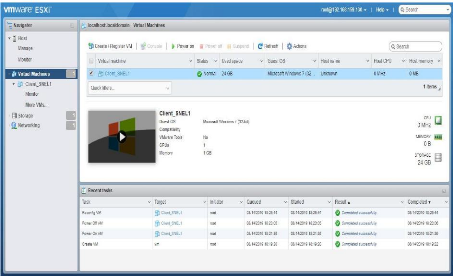

Une fois la configuration terminée et la machine

démarrée, une petite fenêtre apparaîtra dans

l'interface. Elle affiche l'écran de la machine virtuelle. Nous pouvons

l'agrandir ou la réduire, mais aussi changer la langue du clavier. Nous

retrouverons là aussi différentes informations sur la machine,

son état, son utilisation des ressources, etc.

Bien entendu, il est possible d'effectuer des sauvegardes et

autres snapshots de nos machines virtuelles. Cet accès via l'interface

web n'est pas le seul possible. Outre des méthodes classiques qui

dépendent de l'OS (accès RDP, VNC ou SSH), nous pouvons utiliser

notre serveur avec un client local VMware Workstation Pro par exemple.

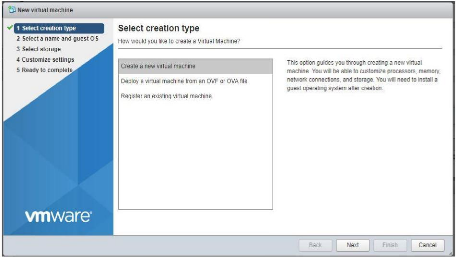

Nous avons 5 etapes a poursuivre successivement

1er ETAPE : pour créer

la machine cliente, on clique sur l'interface « virtual machine »

puis choisir l'option « news virtual machine », en suite selectionner

le type de creation, nous allons prendre « create a new virtual machine

» puis on appuie sur Next

55

2e ETAPE : On va donner un

nom à la machine virtuelle en ce terme « Client_SNEL1 »,

specifier la version du système d'exploition « Microsoft windows 7

(32 bit) » de la famille « Windows » y compris la version du

serveur, pour notre cas c'est d'EXSi 6.7

3e ETAPE : on selectionne

l'epace de stockage de la machine virtuelle puis Next.

56

4e ETAPE : Nous allons

parametré la machine virtuelle en cliquant d'abord sur : V'

l'option « custom Vm »

V' Autoriser certaines fonctionalités qui seront