4.2. INSTALLATION DES SERVICES

Section 1. Installation et configuration de l'AD DS et

DNS

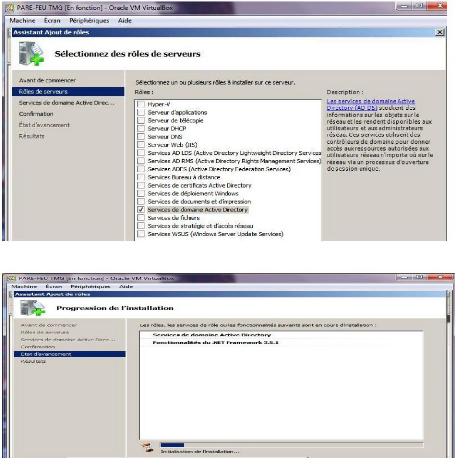

Figure III.1. Ajout du role de AD DS

Figure III.2. Installation du role AD DS et ses

fonctionnalités

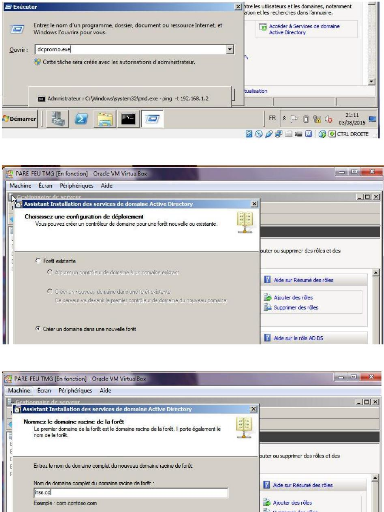

Figure III 3. Début Configuration du controleur de

domaine

Figure III 4. Création de la foret

Figure III.5. Définition du nom du domaine de la

foret

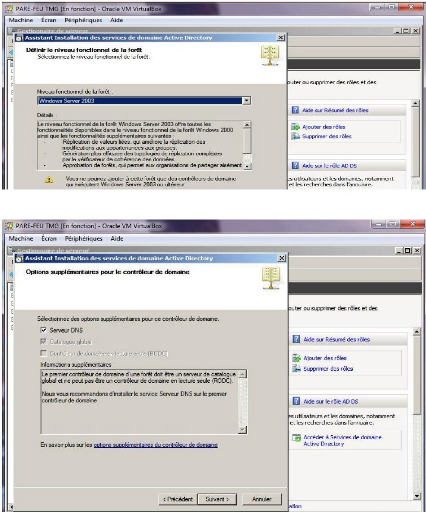

Figure III.6. Définition du niveau fonctionnel du

controleur de domaine

Figure III.7. Choix du DNS comme option

supplémentaire

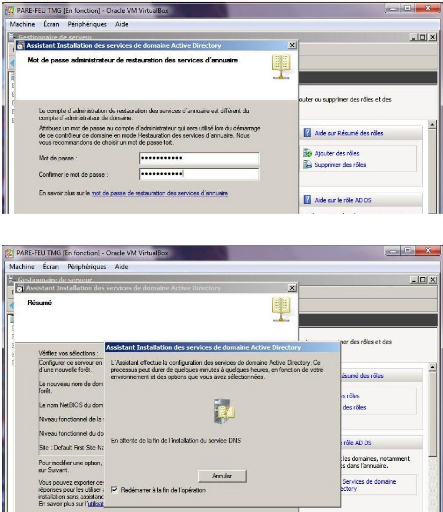

Figure III.8. définition du mot de passe

administrateur de restauration du service

Figure III.9. Ecriture des données dans l'annauire

LDAP

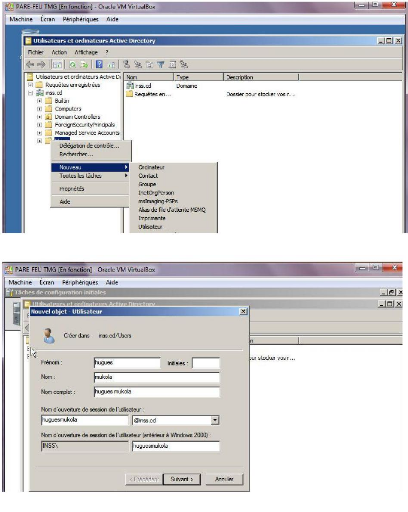

Figure III.10. Création d'un nouvel

utilisateur

Figure III.11. définition des identités de

l'utilisateur

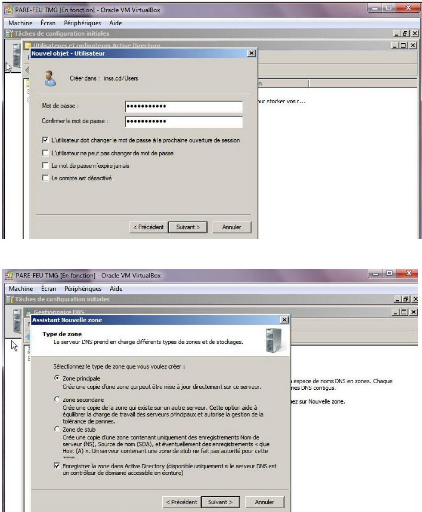

Figure III.12. définition du mot de passe de

l'utilisateur

Figure III.12. Création de la zone principale

DNS

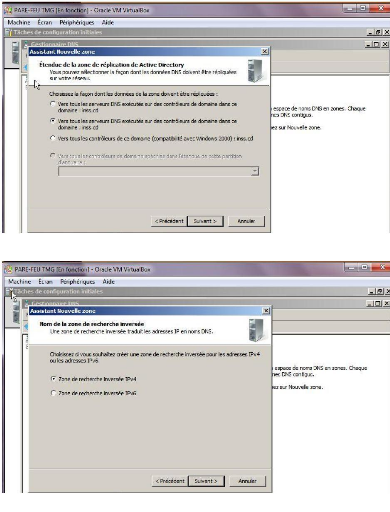

Figure III.13. définition de l'étendue

DNS

Figure III.14. Définition du type d'adressage de la

zone inversée

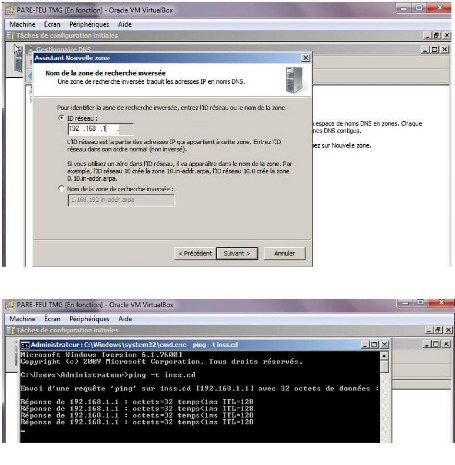

Figure III.15. définition du réseau du

DNS

Figure III.16. Test de connectivité au domaine

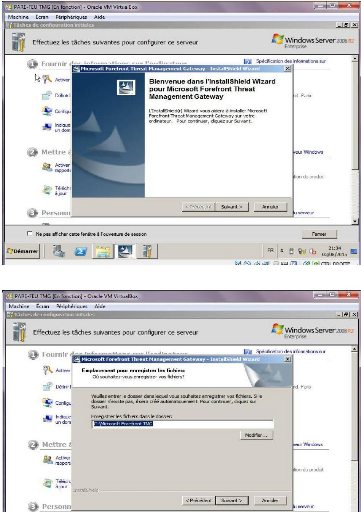

Figure III.17. début d'installation de

TMG

Figure III.18. Choix de l'emplacement des fichiers

TMG

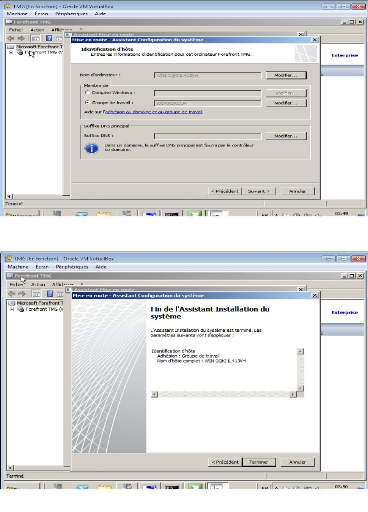

Section 2. Installation et Configuration de Forefront

TMG

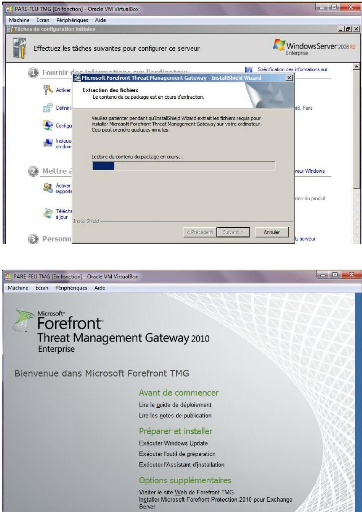

Figure III.19. Extraction des fichiers TMG

Figure III.20. Exécution de l'installation

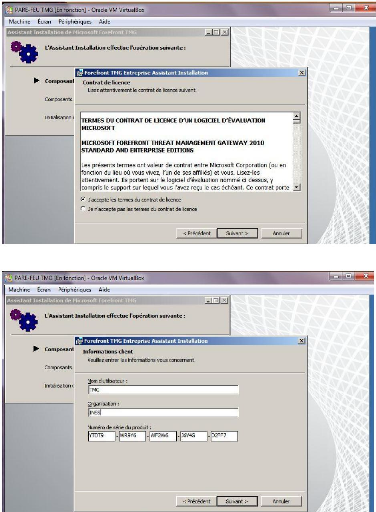

Figure III.21. Acceptation du terme de contrat

Figure III.22. Définition du nom d'utilisateur et

l'organisation

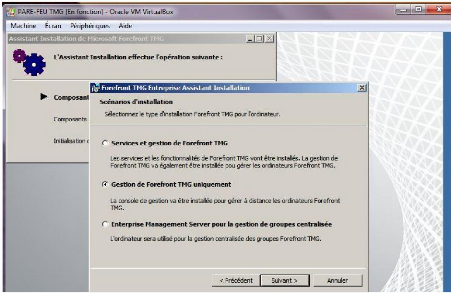

Figure III.23. Définition des scénarios

d'installation

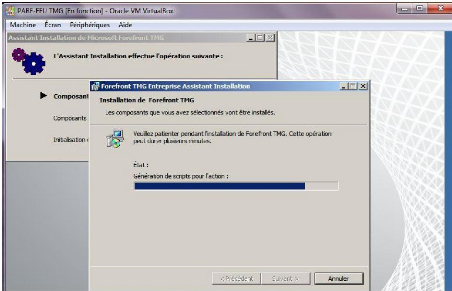

Figure III.24. Installation de TMG

Figure III.25. Fin d'installation

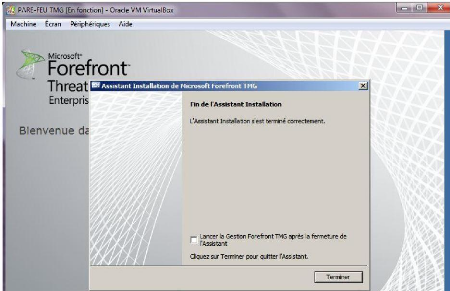

Figure III.26. Fin de l'assistant Installation et

accès à TMG

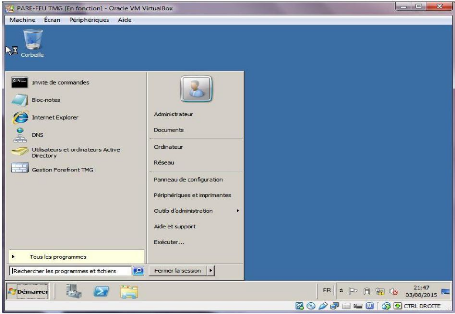

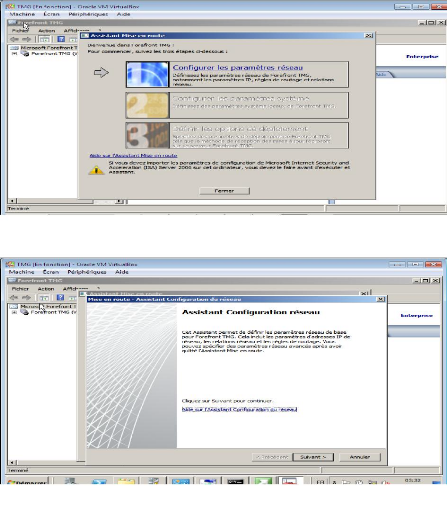

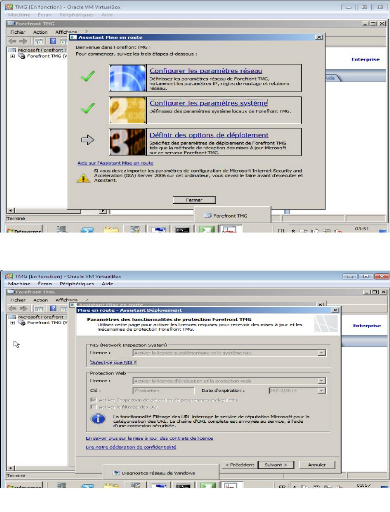

Figure III.27. Début des configurations des

paramètres réseaux de TMG

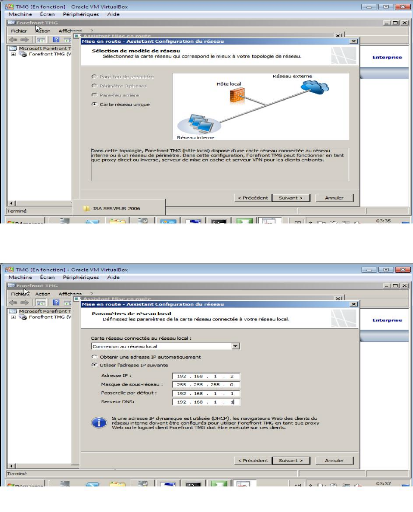

Figure III.28. Assistant configuration réseau

Figure III.29. Sélection de modèle de

réseau

Figure III.30. Définition des paramètres du

réseau local

Figure III.31. Fin de l'installation de l'assistant

configuration du réseau

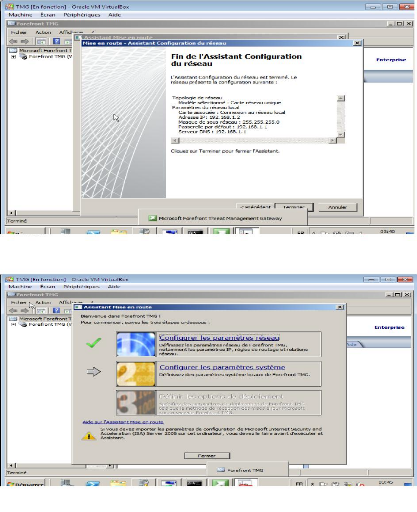

Figure III.32. Configurer les paramètres

système

Figure III.33. Identification d'hotes

Figure III.34. Fin de l'assistant Installation du

système

Figure III.35. Définition des paramètres de

déploiement de TMG

Figure III.36. Définition des paramètres de

fonctionnalités de protection Forefront TMG

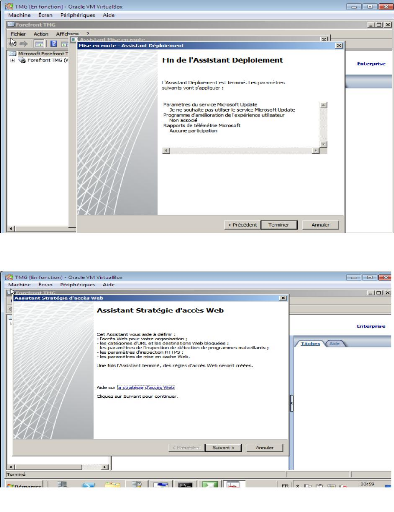

Figure III.37. Fin de l'assistant de

déploiement

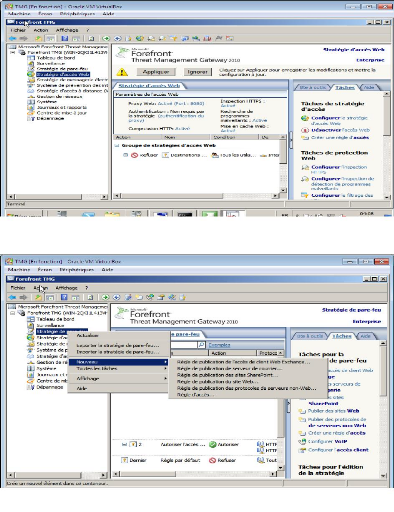

Figure III.38. Assistant de stratégie d'accès

web

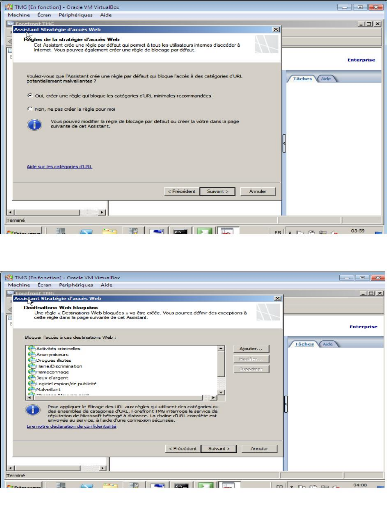

Figure III.39. Définition des règles de la

stratégie d'accès web

Figure III.40. Définition destinations web

bloquées

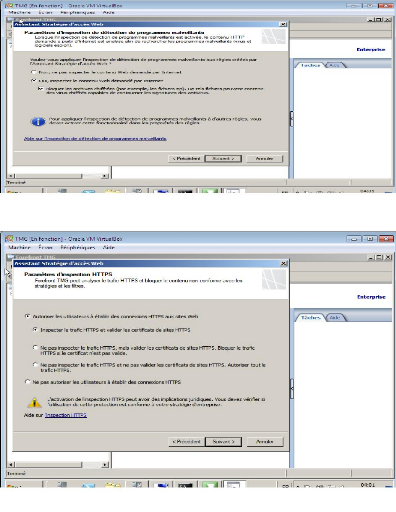

Figure III.41. Paramètres d'inspection de detection

des programmes malveillants

Figure III.42. Paramètres d'inspection HTTPS

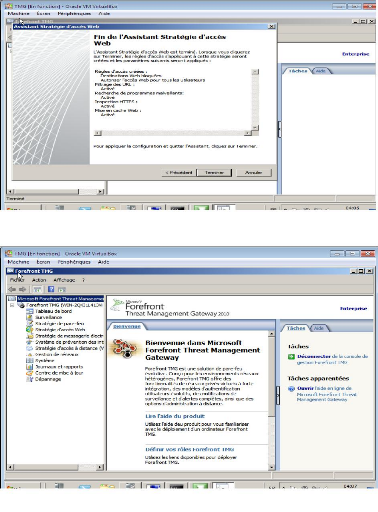

Figure III.43. Fin de l'assistant Stratégie

d'accès web

Figure III.44. Tableau de bord de TMG

Figure III.45. Application des paramètres des

stratégies d'accès web

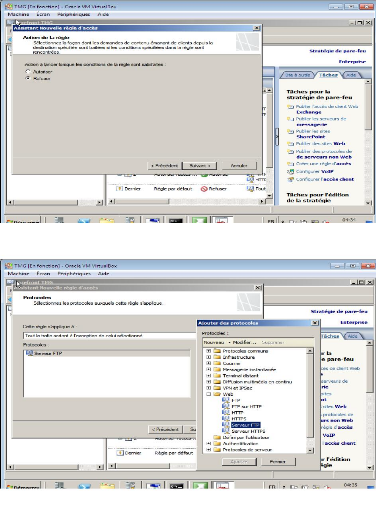

Figure III.46. Création d'une nouvelle

stratégie d'accès

Figure III.47. Définition de la nouvelle

règle

Figure III.48. Définition du protocole de

stratégie source

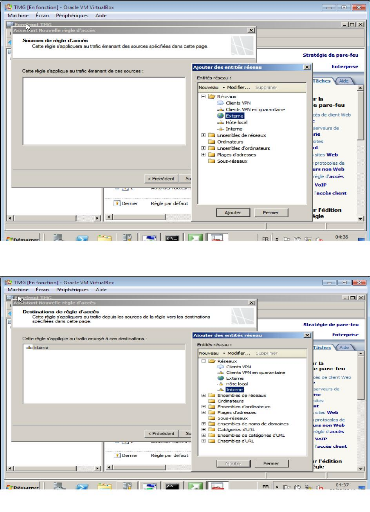

Figure III.49. Définition de la source de la

règle d'accès

Figure III.50. Définition de la destination de la

règle d'accès

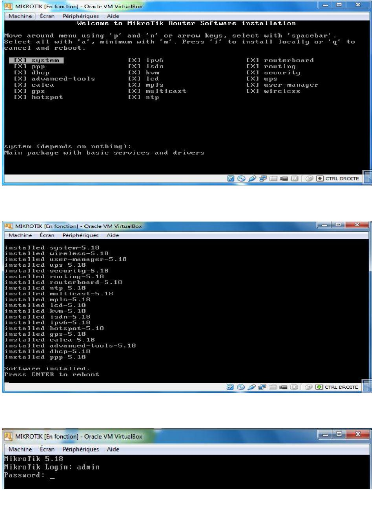

Figure III.51. Installation des services

Mikrotik

Figure III.52. Fin d'installation du système

Mikrotik

Figure III.53. Accès au terminal administrateur

Mikrotik

|