|

Car la sagesse vaut mieux que les perles, elle a

plus de valeur que tous les objets

de prix

Proverbes 8 :11

EPIGRAPHE

DEDICACES

A vous chers parents, Jean-Marie MBUYI et Madeleine KALANGA,

pour vos sacrifices endurés pour mon éducation,

A vous chers papa George KAHILU et Agnès MBOMBO, pour

leurs soutien et conseils qu'il ne cesse de nous prodiguer jusqu'à

aujourd'hui,

A toute ma famille MBUYI MUKOLA, je dédie ce travail

fruit de longue haleine réalisé grâce à votre

concours.

AVANT-PROPOS

En vue de l'obtention de la Licence, l'étudiant est

tenu d'effectuer un travail qui lui est assigné pour marquer la fin de

son cursus Universitaire qui s'étend sur cinq ans ; l'objectif

étant de mettre à profit les nombreuses connaissances acquises

lors de la formation à l'université protestante de Lubumbashi Ce

travail est orienté sur la rédaction d'un mémoire

basé sur un thème précis qui cadre avec la formation

acquise au cours de la période ou des recherches pratiques selon le

domaine de cette formation. Le thème du dit mémoire est

intitulé « analyse conceptuel d'une politique de

sécurité dans un réseau d'entreprise avec des solutions

hétérogène »

Nous remercions également le professeur KATOND et Ass

Cyrille MYAMPI pour avoir respectivement dirigé et codirigé ce

travail malgré leurs multiples occupations.

Nous remercions aussi les membres du corps académique

et professoral pour leur encadrement durant notre parcours à

l'Université Protestante de Lubumbashi (U.P.L).

REMERCIEMENT

Nous ne cesserons jamais de remercier :

L'Eternel Dieu tout puissant, Toi la source de notre

intelligence ainsi que notre sagesse, pour la grâce et la bonté

que tu renouvelles chaque instant dans nos études et dans notre vie.

Notre cher père Jean marie MBUYI MUKOLA pour son

assistance tant morale que financière, pour ses nombreux sacrifices

consentis afin de faire de nous ce que nous sommes aujourd'hui.

Notre très chère et aimable mère

Madeleine KALANGA NTUMBA pour ses prières sans lesquelles nous ne

serions arrivé à un stade aussi important que celui-ci et son

amour incommensurable qu'elle a toujours eu envers nous.

A vous nos aimables frères, soeurs, cousins et cousines

Alice NZEMBA ,Yolaine MBOMBO, Teddy MUKENDI, Sillas TSHIMBOMBO, Judith MUJINGA,

Magalie KALELA, Isaac LUMBU, Rhanne KALANGA, Iréné KAHILU, Alain

MANIKA, Jolie KALELA, Popaul MIJI, Éric KANUNDA, héritier

KANUNDA, héritier KAPEND, Abée MUFEJI, Nadine UKETE, Magalie

NDJIBU, Hugues NDJIBU, Jaebets BANZA, Didiane MBUYI, Lady MBUYI, Betty KAMIN,

Sarah KALASA, Norah WAMANA, Iti WAMANA, Sephora WAMANA, Ange NSIKU, Akim NSIKU,

Ive NSIKU, Djess NSIKU, Djerry, Dette, papy KABAYO, Papa MARTIN, Frère

LAURANT, Frère YANNICK, Frère DANIEL, Frère KAZANDI, Soeur

DEBORAH, Pasteur PIERRE, Frère PARFAIT, Frère GHYLAIN,

Frère SERAPHIN.

A vous nos chers amis de visen club : Alain NKUNDA, Dan

NZEMBA, Esther MBANGU, Martine MWAMINI, Lydia SALUMU, Sarah, Martha, Djessy

MIBANGA, Michel KITWA, dan SMITH, Daniel MUTONJI, Nathalie, Urmer NGELEKA,

Jeancy, IVE, aminda, Christian TSHITEYI, ygnance, igaince, rivelie, vanessa1,

vanessa2, Herman, Rebecca, Éric, Christine, Lydia BUKASA, Esther

SIAPATA.

A vous mes chères oncles : Tshikapa, kabudayi, kapungu,

kiki KABANGE, Nkoni NGALAMULUME, Katunga, Tshizo et tous mes autres oncles que

je n'ai pas cites

A vous mes chères tantes : Agnès MBOMBO, Jeannette

MBUYI, Milolo, Kapinga NTUMBA

Et toutes mes autres tantes que je n'ai pas citées pour

leurs soutiens à mon égard

Que tous ceux qui ne retrouvent pas leurs noms ici, trouvent

néanmoins notre profonde gratitude.

.

Hugues NTUMBA

LISTE D'ABREVIATIONS

· ADSL (Aymmetrical Digital Subscriber Line)

· AES (Advanced Encryption Standard)

· AP (Access Point)

· BGP (Border Gateway Protocol)

· BOOTP (Bootstrap Protocol)

· EMS (Enterprise management server)

· NTFS (network transmission file system)

· FTP (file Transfer Protocol)

· ADLDS ( active directory lightweight directory

services)

· ADDS (Active Directory Domaine Services)

· IEEE (Institute of Electrical and Electronic

Engineer)

· IP (Internet Protocol)

· ITU (International Télécommunications

Union)

· LAN (Local Area Network)

· MAC (Medium Access Control)

· MPLS (Network Address Translation)

· NAT (Network Address Translation)

· OS (Operating System)

· OSPF (Open Shortest Path First)

· PCI (Peripheral Component Interconnect)

· QOS (Quality Of Service)

· RB (RouterBoard)

· RFC (Request For Comment)

· URL (Uniform Resource Locator)

· TKIP (Temporal Key Protocol)

· UDP (User Datagram Protocol)

· VPN (Virtual Private Network)

· WAN (Wired Area Network)

· NIS (network inspection system)

· WI FI (Wireless Fidelity)

· ISA (internet securite and

accélérations)

· TMG (theart management Gateway)

· HTTPS (Avec S pour secured ou

sécurisé)

· SOHO ( Small Office Home Office)

· DNS (Domaine Name Server)

· LDAP ( Lightweight Directory Access Protocol)

· NPS (network Policy server)

· EMS (Enterprise management server

· HTTP (Hyper Text Transfer Protocol)

· ICMP (Internet control message Protocol)

· TCP (transmission control Protocol)

· ACL (Access Control List)

· ARP (address résolution Protocol)

· AVEC (Apportez Votre Equipement personnel de

Communication)

· BYOD ( Bring Your Own Devise)

· ANSSI (l'Agence Nationale de Sécurité

des Systèmes d'Information)

· ISP (internet service Protocol)

· PGP (Pretty Good Privacy)

· DMZ (demilitarized zone)

· VSAT ( Very Small Aperture Terminal)

· INSS (institut national de securite sociale)

· OIT (Organisation Internationale du Travail)

· CPT (Caisse des Pensions des travailleurs)

· CCCAF (Caisse Centrale pour la Compensation des

Allocations Familial)

LISTE D'ILLUSTRATIONS

1. FIGURE

Figure II.1. Organigramme de l'institut national de

sécurité société (I.N.S.S) Figure II.2.

Architecture existant

Figure II.3. Architecture proposée

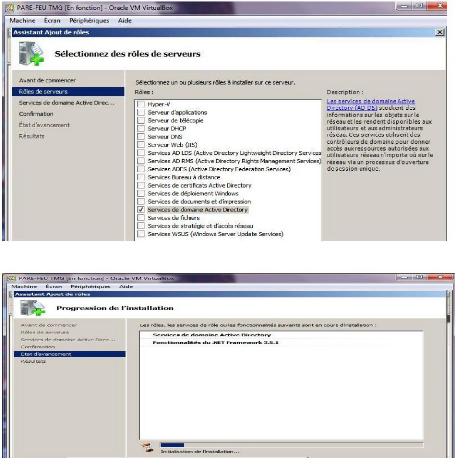

Figure IV.1. Ajout du role de AD DS

Figure IV.2. Installation du role AD DS et ses

fonctionnalités

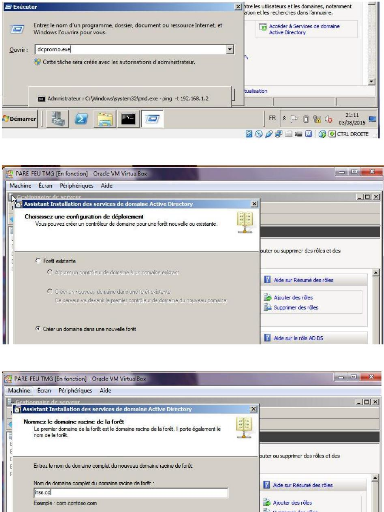

Figure IV 3. Début Configuration du controleur de

domaine

Figure IV 4. Création de la foret

Figure IV.5. Définition du nom du domaine de la foret

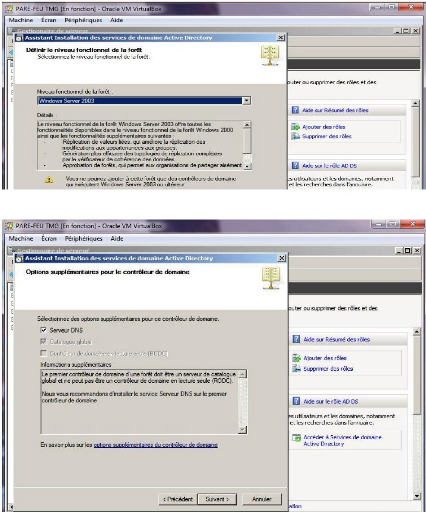

Figure IV.6. Définition du niveau fonctionnel du

controleur de domaine

Figure IV.6. Définition du niveau fonctionnel du

controleur de domaine

Figure IV.7. Choix du DNS comme option supplémentaire

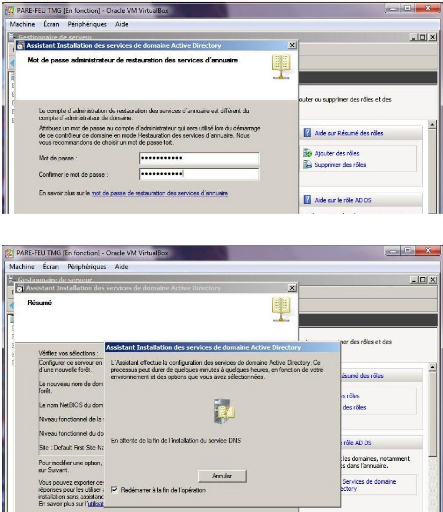

Figure IV.8. définition du mot de passe administrateur de

restauration du service

Figure IV.9. Ecriture des données dans l'annauire LDAP

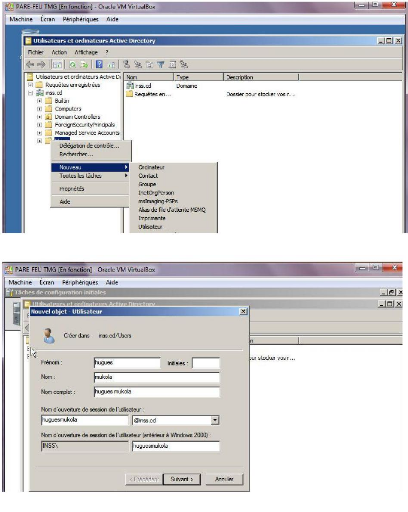

Figure IV.10. Création d'un nouvel utilisateur

Figure IV.11. définition des identités de

l'utilisateur

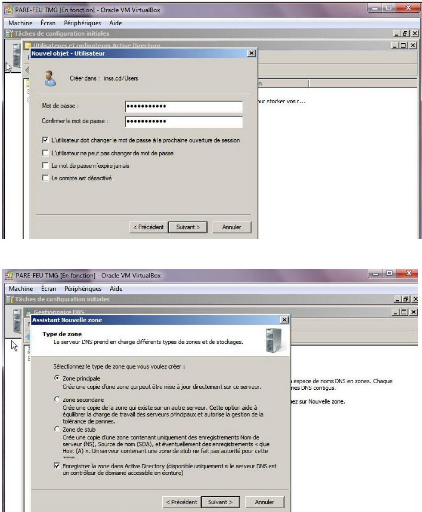

Figure IV.12. définition du mot de passe de

l'utilisateur

Figure IV.12. Création de la zone principale DNS

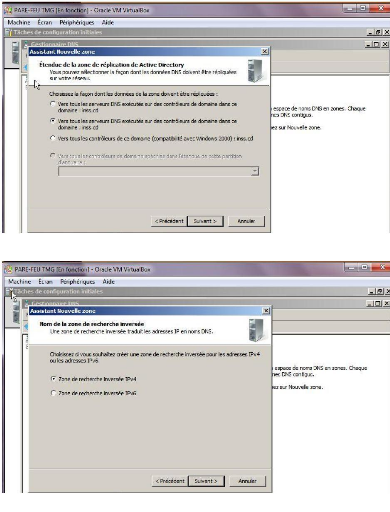

Figure IV.13. définition de l'étendue DNS

Figure IV.14. Définition du type d'adressage de la zone

inversée

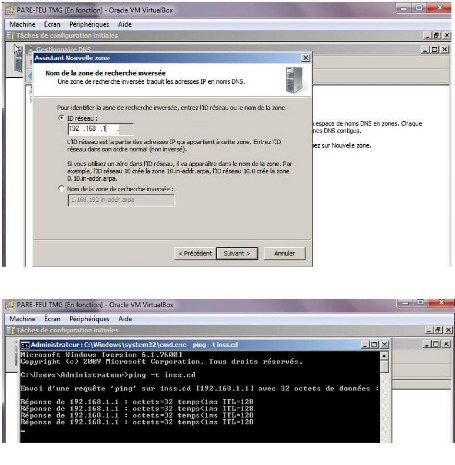

Figure IV.15. définition du réseau du DNS

Figure IV.16. Test de connectivité au domaine

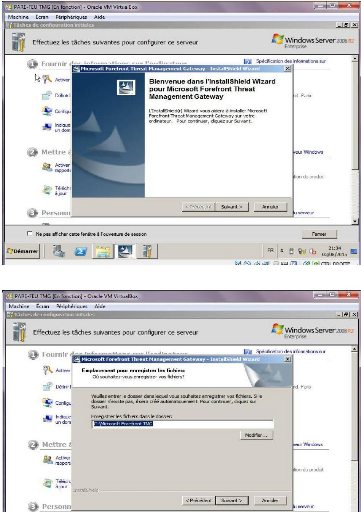

Figure IV.17. début d'installation de TMG

Figure IV.18. Choix de l'emplacement des fichiers TMG

Figure IV.19. Extraction des fichiers TMG

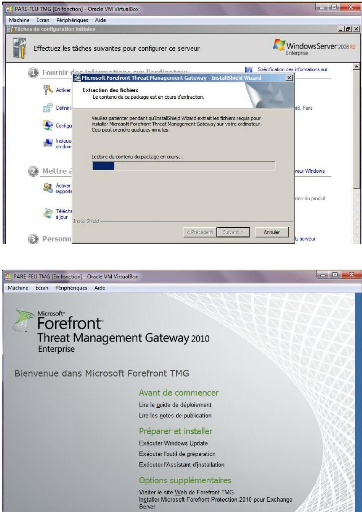

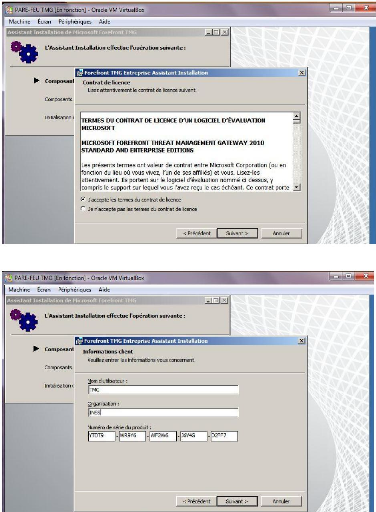

Figure IV.20. Exécution de l'installation

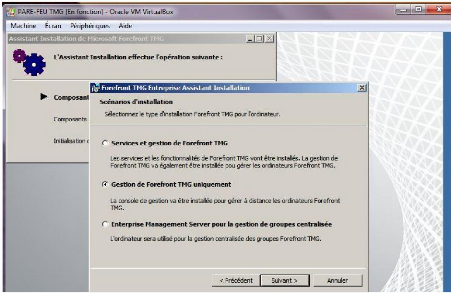

Figure IV.21. Acceptation du terme de contrat

Figure IV.22. Définition du nom d'utilisateur et

l'organisation

Figure IV.23. Définition des scénarios

d'installation

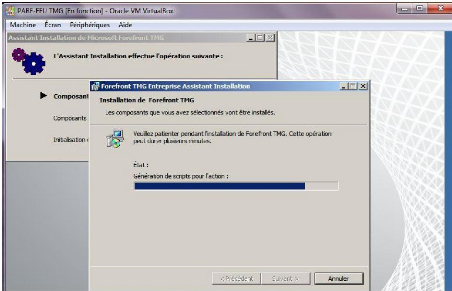

Figure IV.24. Installation de TMG Figure IV.25. Fin

d'installation

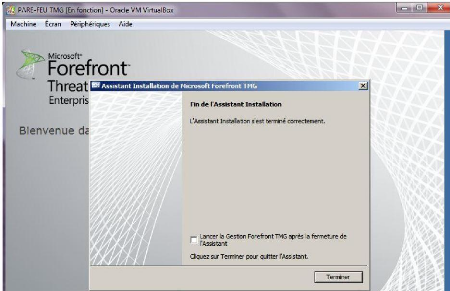

Figure IV.26. Fin de l'assistant Installation et accès

à TMG

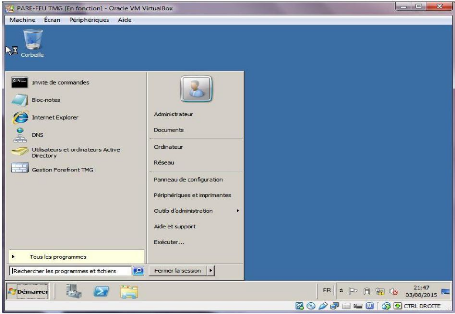

Figure IV.27. Début des configurations des

paramètres réseaux de TMG

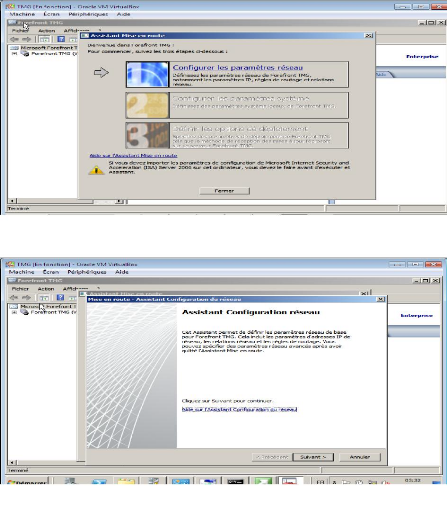

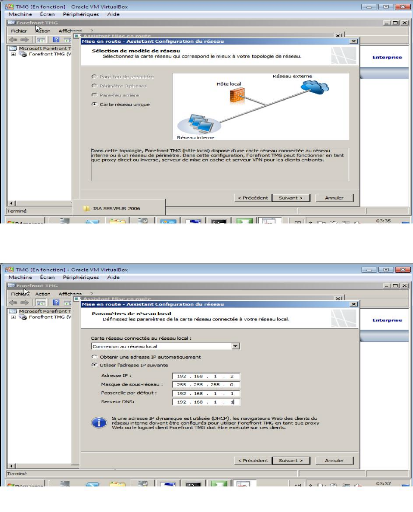

Figure IV.28. Assistant configuration réseau

Figure IV.29. Sélection de modèle de

réseau

Figure IV.30. Définition des paramètres du

réseau local

Figure IV.31. Fin de l'installation de l'assistant configuration

du réseau

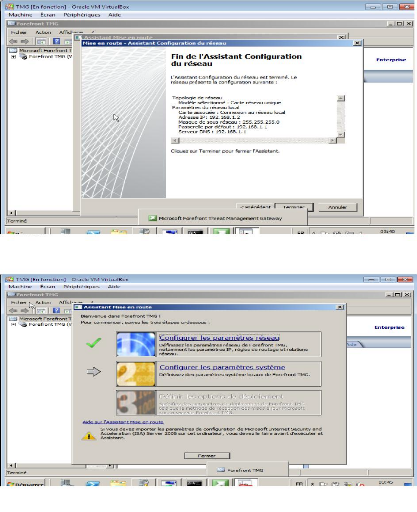

Figure IV.32. Configurer les paramètres système

Figure IV.33. Identification d'hotes

Figure IV.34. Fin de l'assistant Installation du

système

Figure IV.35. Définition des paramètres de

déploiement de TMG

Figure IV.36. Définition des paramètres de

fonctionnalités de protection Forefront TMG

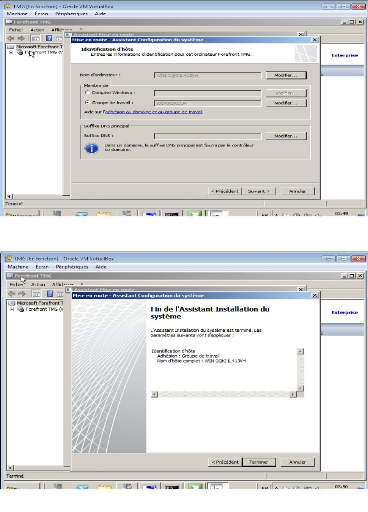

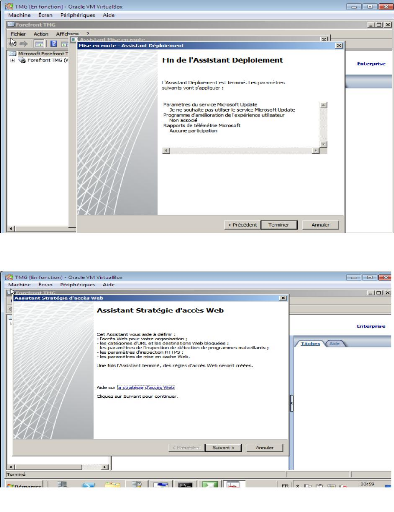

Figure IV.37. Fin de l'assistant de déploiement

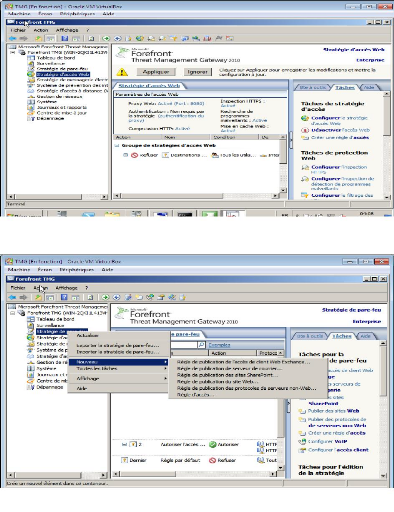

Figure IV.38. Assistant de stratégie d'accès web

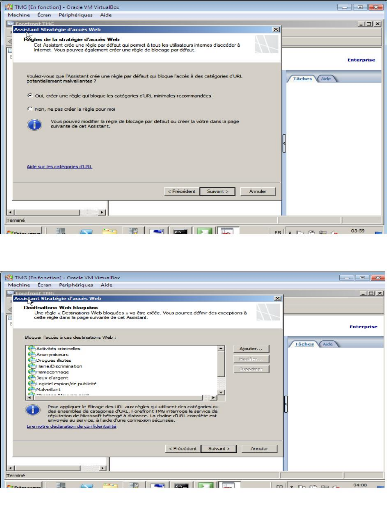

Figure IV.39. Définition des règles de la

stratégie d'accès web

Figure IV.40. Définition destinations web

bloquées

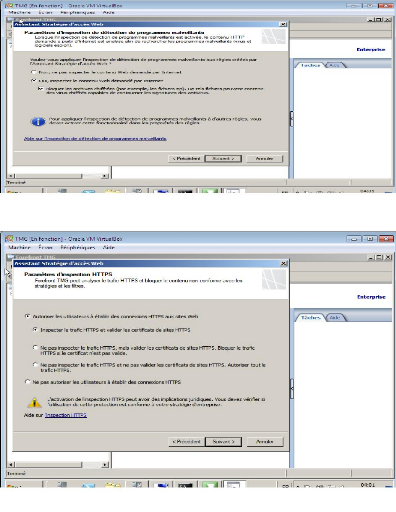

Figure IV.41. Paramètres d'inspection de detection des

programmes malveillants

Figure IV.42. Paramètres d'inspection HTTPS

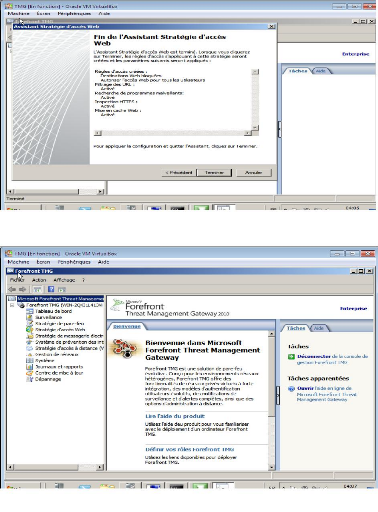

Figure IV.43. Fin de l'assistant Stratégie d'accès

web

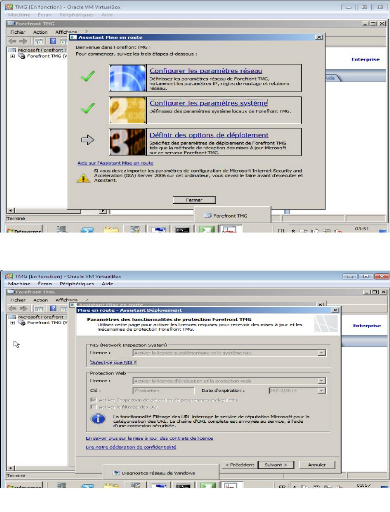

Figure IV.44. Tableau de bord de TMG

Figure IV.45. Application des paramètres des

stratégies d'accès web

Figure IV.46. Création d'une nouvelle stratégie

d'accès

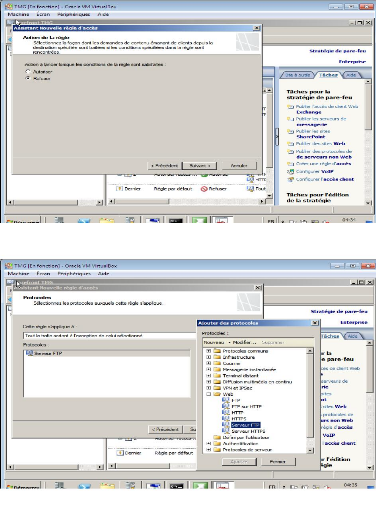

Figure IV.47. Définition de la nouvelle règle

Figure IV.48. Définition du protocole de stratégie

source

Figure IV.49. Définition de la source de la

règle d'accès

Figure IV.50. Définition de la destination de la

règle d'accès

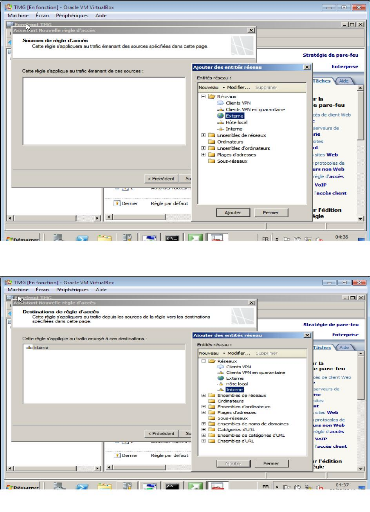

Figure IV.51. Installation des services Mikrotik

Figure IV.52. Fin d'installation du système Mikrotik

Figure IV.53. Accès au terminal administrateur

Mikrotik

Figure IV.54. Interface d'accueil

Figure IV.55. Configuration de la carte réseau du

routeur Mikrotik

Figure IV.56. Accès au routeur via winbox

Figure IV.57. Mode d'accès au Firewall mikrotik

Figure IV.58. Définition de la règle de

filtrage

Figure IV.59. Affichage des services à filtrer par

port

Figure IV.60. Liste d'adresses

INTRODUCTION GENERALE

La sécurité informatique est certainement l'une

des grandes questions technologique du 21ème siècle, il est

aujourd'hui au coeur des soucis des entreprises, avec le développement

de l'utilisation de réseau, plusieurs entreprises ouvrent leurs

systèmes d'information à leurs partenaire ou en destination de

ces utilisateurs, mais aussi de contrées environnantes, il est donc

essentiel de connaitre les ressources de l'entreprise à protéger

et de maitriser le contrôle d'accès et les droits des utilisateurs

du système d'information

C'est ainsi donc notre travail a pour vocation de faire une

étude d'état de lieux de la sécurité du

réseau informatique actuel de l'I.N.S.S. Cet état permettra

d'analyser et contrôler le trafic sur le réseau de l'institut

nationale de sécurité sociale, de retrouver les

défaillances et les corriger tout en résolvant les

problèmes d'intrusions qui pourraient compromettre la

sécurité de celui-ci.

Notre étude a alors pour but d'évaluer les

faiblesses des systèmes et failles de sécurité des

réseaux et ainsi implémenter des solutions aptes qui tentera de

corriger les risques qui peuvent guetter tout système d'information.

Cette sécurisation du réseau de l'I.N.S.S

permettra l'administrateur de limiter les accès aux ressources et objets

à travers les solutions hétérogènes qui contiennent

les permissions, associes quels objets et déterminent quels types

d'utilisation peuvent y accéder.

Toutefois, notre travail constitue une analyse de

faisabilité du point de vue technique afin de réaliser

implémentation d'une politique de sécurité au niveau du

réseau de l'I.N.S.S afin de faciliter les échanges en tout

sécurité.

La solution hétérogènes qui une

résolution d'un problème dans lequel on peut distinguer au moins

deux constituants

1. PROBLÉMATIQUE

La problématique se définie comme l'ensemble des

préoccupations qu'un chercheur pose dans un domaine

scientifique.1

1 Dictionnaire «le robert de poche langage français

et non propre» 2000

Elle est une marche ou les étapes à suivre dans

un domaine scientifique qui crée un champ des connaissances

théoriques de tel sort que l'on pose les problèmes

considèrent comme une transformation dans la réflexion

scientifique.2

Ainsi donc , nous avons constaté que le réseau

de la société nationale de sécurité sociale n'a

aucune mesure de sécurité dans leur partage et gestion de

donnée dans le réseau interne ainsi qu'externe , pour mieux dire

toute personne qui a accès au réseau de l'entreprise a

directement la possibilité d'accéder aussi à certaines

informations sensibles de l'entreprise comme les login des utilisateur etc.

Face à ce genre de situation ou la

sécurité ne pas bien assurée, un hacker ou un utilisateur

intentionné peut capturer les flux des données, sensibles ou

moins sensibles (comme les leggins) grâce à un sniffer qui lui

permettra aussi la surveillance du réseau dont il vient d'obtenir

l'accès. C'est-à-dire en d'autres termes que dans ce genre de

situation presque tout es permis

En effet, le sniffer était à l'origine

utilisé par les administrateurs d'un réseau pour surveiller le

trafic qui y transitait. Cependant ces outils ont vite été

utilisés par les hackers dans le même but, mais à des fins

différentes. Ainsi lorsque qu'un hacker réalise une intrusion,

très souvent il placera un sniffer, pour surveiller le réseau.

Bref, voici la circonscription des problèmes qui guettent

cette institution.

En égard a ce problème, nous avons cette

préoccupation :

Par quel moyen devrions-nous lutter contre ces menaces à

l'INSS ?

Quel type de sécurité serait mieux adaptable

à l'INSS?

Comment les ressources seront-ils sécurisées?

2. HYPOTHÈSE DU TRAVAIL

Une hypothèse se définie comme étant

« une supposition conjecture que l'on fait sur l'explication ou la

possibilité d'un évènement»3

HACHETTE définit l'hypothèse comme étant

une explication possible d'un phénomène naturel provisoirement

admise et destinée à être soumis au contrôle

méthodique de l'expérience.4

2 LUBAMBACours de méthodes de recherche

scientifiqueG2 infoupl ,2011-2012,Inédit

3 Www .larousse.fr /dictionnaire.

4 HACHETTE, méthode est recherche scientifique,

paris Edition 2013,P.33

Vu les problèmes soulevés

précédemment au point de la problématique, nous nous

tacherons si possible de répondre aux questions posées telles

que

Nous pensons que pour bien résoudre les

problèmes de sécurité actuels, il faudrait commencer par

étudier en détail l'organisation dont l'INSS pour bien relever

les failles actuelles pour bien proposer des solutions efficaces.

La sécurité la mieux adapté serait

déterminée avec une étude approfondie des solutions de

sécurité, puis en déduire celle qui en est la meilleure

étant donne qu'il n'existe pas de solution de sécurité

maximale.

Les ressources seront sécurisées en

implémentant un pare-feu, qui pourrait fixer les règles et

mesures de sécurités applicatives dans le réseau, et alors

limiter les risques d'intrusions ou des utilisations abusives des ressources ou

sein du réseau informatique de l'INSS.

Bref notre travail consiste à déterminer les

besoins de l'institut nationale de sécurité sociale en faisant

une étude systématique sur le réseau informatique existant

puis sur les différents risques et menaces qu'il présente afin de

mettre en oeuvre une politique de sécurité adaptée.

3. CHOIX ET INTÉRÊT DU SUJET

A. Choix du sujet

Il est de coutume dans les universités de notre pays

qu'à la fin de deuxième cycle l'étudiant finaliste

présente un travail de recherche scientifique dont le thème

s'insère dans la logique du programme des cours conforme à la

formation.

Sur ce nous avons porte un regard particulier sur le domaine

de sécurité informatique afin d'approfondir nos connaissances.

B. Intérêt du sujet

Le mot intérêt vient du mot latin

intérêt «ce qui importe » à plusieurs

acceptations.

L'intérêt est un sentiment de curiosité et

de bienveillance a l'égard d'une chose ou d'un thème

donne.5

5 Dictionnaire la rousse de poche paris 2011

Ainsi l'intérêt que nous avons trouvé dans

ce sujet qui est l'analyse conceptuel d'une politique de sécurité

dans un réseau d'entreprise à travers des solutions

hétérogènes nous estimons qu'à travers ce sujet

nous pourrons aide l'institut nationale de sécurité sociale

à pouvoir tente de gérer ces utilisateurs et de

sécurisée ces ressources c a d prendre le contrôle de son

réseau informatique.

4. MÉTHODES ET TECHNIQUES

4.1. MÉTHODE

Une méthode est définie comme un marché

pour atteindre le but ou l'objectif qu'on s'est fixé ou encore un

ensemble des règles pour construire raisonnablement, logiquement nos

pensées.6

A. MÉTHODE FONCTIONNELLE

Afin de mener un bon part cette étude, nous avons fait

recours a cette méthode qui nous a permis de comprendre les fonctions de

la sécurité dans le domaine du réseau de

l'entreprise.7

B. MÉTHODE ANALYTIQUE

Cette méthode à jouer un rôle

prépondérant dans nos recherches dans le fait qu'il approcher

l'énoncé et le réel.8

4.2. TECHNIQUE

Pour le traitement des informations nécessaires

à l'élaboration de notre travail, nous avons fait recoure.

A. Technique documentaire

Qui à étés l'explication dans la mesure

où nous avons puisé des données parlant de la

sécurité dans les domaines du réseau dans une entreprise

et nous avons consulté multiples ouvrages.9

B. Technique d'interview

Cette technique nous à aider à récolter

certaines données par l'entretien avec les utilisateurs du réseau

de l'institut national de sécurité sociale est plus

précisément les agents

6 Daniel KANDA cours d'initiation à la

recherche scientifiqueG3 info,UPL 2012-2013 ,inédit

7 Idem

8 Dictionnaire petit robert , paris 2013

9 LUBAMBA, cours de méthodes de recherche

scientifique,G2.info,UPL,inedit

qui travaille au niveau de la sous-direction technique et le

responsable en charge du département d'informatique. (Monsieur Felix

Myumba)

C. Technique d'observation

L'observation est la constatation des faits, tels qu'ils se

produisent naturellement sans que les chercheurs interviennent pour modifier le

déroulement des phénomènes10

C'est ainsi que notre travail se fondera sur cette technique

afin d'observer avec attention, les phénomènes que produisent le

réseau informatique de l'INSS sans que nous intervenons pour modifier le

déroulement de ces phénomènes.

5. DÉLIMITATION DU SUJET

Dans le domaine de la recherche scientifique il est

recommander au chercheur de délimiter son sujet d'étude pour

s'inscrire dans le cadre de son domaine de recherche qu'il soit précis

dans le temps et dans l'espace.

A. DANS LE TEMPS

Notre travail a eu pour période de récolte des

données l'échéance de février 2015 à

septembre 2015

B. DANS L'ESPACE

Pour raison de proximité de cohérence des

informations à récolter, nous avons due restreindre notre champs

d'investigation à l'institut nationale de sécurité

sociale, situe ou n°252 de l'avenue kapenda coin Ndjamena dans la commune

de Lubumbashi a Lubumbashi.

C. ÉTAT DE LA QUESTION

Il est rare qu'un sujet dans un domaine n'ait jamais fait

l'objet d'une recherche ou d'une publication .dès tous nous ne pouvons

prétendre être les premiers à traiter sur ce sujet,

d'autres documents en ont eu parlé de la sécurité «

la mise en place d'une architecture réseau sécurisée

à base de free radius dans une entreprise publique» par MWENPU

MALANGO l'université méthodiste du Katanga. Son travail

présenté comme point fort et comme point faible.

Mais quand à nous, nous faisons une analyse

conceptuelle d'une politique de sécurité dans un réseau

entreprise avec des solutions hétérogènes

précisément le pare-feu.

10 PINTOR ; GRAWITZ M. Méthodes de recherche

scientifique, Paris,Dalloz,2000,P.289

6. SUBDIVISIONDETRAVAIL

CHAPITRE I : CONCEPTS THEORIQUE

RESUME DU CHAPITRE

Notre premier chapitre parle des

généralités des concepts

Il est subdivise en deux section donc la première

section est base sur les définitions des concepts fondamentaux et

connexes.

En suit la deuxième section est base sur

l'étude de notions générales et la matière à

étudier.

DEFINITION DES CONCEPTS DE BASE

1. Analyse conceptuelle

Le Petit Robert défini l'analyse comme étant

une décomposition d'un problème posé pour en

déceler les éléments constituants11.

2. Politique de sécurité

La définition d'une politique de

sécurité nécessite d'abord l'analyse des informations qui

circulent ou qui sont stockées (analyse de leur importance pour

l'entreprise, analyse du coût que représenterait leur perte) et

celles des menaces qu'on peut objectivement envisager.

Les priorités de l'entreprise et sa stratégie

influence sur le choix des procédures internes que devront respecter

tous les utilisateurs. Il faut définir les mécanismes de

protection à mettre en oeuvre (les outils antivirus, les pare-feu, les

patches ou programmes de correction des systèmes et des applications

utilisés) puis tous les outils de surveillance (depuis l'audit jusqu'au

journal historique et la détection des intrusions).

3. Réseau d'entreprise

Un réseau informatique est un ensemble

d'équipements reliés entre eux pour échanger des

informations. Par analogie avec un filet (un réseau est un « petit

rets », c'est-à-dire un petit filet), on appelle noeud

l'extrémité d'une connexion, qui peut être une intersection

de plusieurs connexions ou équipements (un ordinateur, un routeur, un

concentrateur, un commutateur)12.

Indépendamment de la technologie sous-jacente, on porte

généralement une vue matricielle sur ce qu'est un réseau.

De façon horizontale, un réseau est une strate de trois couches :

les infrastructures, les fonctions de contrôle et de commande, les

services rendus à l'utilisateur. De façon verticale, on utilise

souvent un découpage géographique : réseau local,

réseau d'accès et réseau d'interconnexion.

11

http://www.la-litterature.com

12

www.wikipedia.com,

consulté le 10/04/2015 à 15h30

A. DEFINITIONS DES CONCEPTS CONNEXES

1. Intranet

Un intranet est un ensemble de services Internet (par exemple

un serveur web) internes à un réseau local, c'est-à-dire

accessibles uniquement à partir des postes d'un réseau local, ou

bien d'un ensemble de réseaux bien définis, et invisibles (ou

inaccessibles) de l'extérieur.

2. Extranet

Un extranet (ou réseau interne étendu) est un

réseau de télécommunications de type internet conçu

pour faciliter les échanges entre une organisation sociale et ses

correspondants extérieurs13.

3. Pare-feu

Est un dispositif (logiciel ou matériel) du

réseau informatique contrôlant les communications qui le

traversent. Il a pour fonction de faire respecter la politique de

sécurité du réseau, celle-ci définissant quels sont

les communications autorisés ou interdits.

4. DMZ

En informatique, une zone démilitarisée (ou DMZ,

de l'anglais demilitarized zone) est un sous-réseau séparé

du réseau local et isolé de celui-ci et d'Internet par un

pare-feu. Ce sous-réseau contient les machines étant susceptibles

d'être accédées depuis Internet.

Le pare-feu bloquera donc les accès au réseau

local pour garantir sa sécurité. Et les services susceptibles

d'être accédés depuis Internet seront situés en

DMZ.

5. RADIUS

Est un protocole repose principalement sur un serveur (le

serveur RADIUS), relié à une base d'identification (base de

données, annuaire LDAP, etc.) et un client RADIUS, appelé NAS

(Network Access Server), faisant office d'intermédiaire entre

l'utilisateur final et le serveur.

L'ensemble des transactions entre le client RADIUS et le

serveur RADIUS est chiffrée et authentifiée grâce à

un secret partagé.

Il est à noter que le serveur RADIUS peut faire office

de proxy, c'est-à-dire transmettre les requêtes du client à

d'autres serveurs RADIUS.

13 Pujolle, G, Op.cit., p. 87.

B. LES DIFFERENTS TYPES DES RESEAUX

a) LAN

Lan signifie local area network (en français

réseau local) il s'agit d'un ensemble d'ordinateurs appartenant à

une même organisation et relies entre eux dans une petite aire

géographique par un réseau, souvent à l'aide d'une

même technologie (la plus répandue étant Ethernet).

Un réseau local est donc un réseau sous sa

forme la plus simple. La vitesse de transfert de données d'un

réseau local peut s'échelonner entre 10 Mbps (pour un

réseau Ethernet par exemple) et 1gbps la taille d'un réseau local

peut atteindre jusqu'à 100 voire 1000 utilisateurs14

b) MAN

Les MAN (Métropolitain Area Network) interconnectent

plusieurs LAN géographiquement proches (ou maximum quelques dizaines de

Km) a débits importants ainsi un MAN permet à deux noeuds

distants de communiquer comme si ils faisaient partie d'un même

réseau local.

Un MAN est forme de commutateurs ou de routeurs

interconnectés par des liens hauts débits (en

général en fibre optique).

c) WAN

Un WAN (Wide Area Network ou réseau étendu)

interconnecte plusieurs LANs à travers de grandes distances

géographiques.

Les débits disponibles sur un WAN résultent d'un

arbitrage avec le cout des liaisons (qui augmente avec la distance) et peuvent

être faibles

Les WAN fonctionnent grâce à des routeurs qui

permettent de choisir le trajet le plus approprié pour atteindre un

noeud du réseau.

Le plus connu des WAN est internet.

C. LES EQUIPEMENTS DE BASE D'UN RESEAU

INFORMATIQUES

a. Les Unités Hôtes

Les unités directement connectées à un

segment de réseau sont appelées hôtes. Ces hôtes

peuvent être des ordinateurs, des clients, des serveurs, des imprimantes,

des scanneurs

ainsi que de nombreux autres types d'équipements.

b. Le REPETEUR

Le répéteur appelé (repeater) en

anglais, est un équipement qui sert à

régénérer le signal entre deux noeuds pour le but

d'étendre la distance du réseau. Il est à noter qu'on peut

utiliser un répéteur pour relier deux supports de transmission de

type différents.

14 Pujolle G., les réseaux, edition.Eyrolles,

paris, 2007

c. Le PONT (BRIDGE)

Le pont appelé bridge en anglais est un

équipement qui sert à relier deux réseaux utilisant le

même protocole. Quand il reçoit la trame, il est en mesure

d'identifier l'émetteur et le récepteur ; comme ça il

dirige la trame directement vers la machine destinataire.

d. Le CONCENTRATEUR (HUB)

En anglais, le mot hub au sens premier

désigne le centre d'une roue (ou d'un cylindre) et peut donc se traduire

par moyeu. Le modèle hub and spoke désigne ainsi une organisation

mettant en oeuvre un point de connexion central.

e. LE COMMUTATEUR (SWITCH)

Le commutateur appelé Switch en anglais, est un

équipement multiport comme le concentrateur. Il sert à relier

plusieurs équipements informatiques entre eux. Sa seule

différence avec le hub, c'est sa capacité de connaître

l'adresse physique des machines qui lui sont connectés et d'analyser les

trames reçues pour les diriger vers la machine de destination.

f. LE ROUTEUR

Le routeur est un matériel de communication de

réseau informatique qui a pour rôle d'assurer l'acheminement des

paquets, le filtrage et le control du trafic. Le terme router

signifie emprunter une route.

Le routage est la fonction

qui consiste à trouver le chemin optimal que va emprunter le message

depuis l'émetteur vers le récepteur.

g. Le FIREWALL (PARFEU)

Le Firewall est une barrière permettant d'isolé

un Ordinateur d'un le réseau tout en le débranchant pas

complètement).

h. Le PROXY

En réseau informatique, un proxy appelé serveur

proxy ou serveur mandataire est souvent une machine et/ou logiciel servant de

liaison entre une machine cliente et le serveur. La plupart des cas, le serveur

proxy est utilisé entre un réseau local et internet. Le

rôle principal d'un proxy est d'assurer l'accélération de

la navigation, la journalisation des requêtes, la sécurité

du réseau local, le filtrage et l'anonymat.

i. LA PASSERELLE

La passerelle est un système matériel et

logiciel qui sert à relier deux réseaux utilisant deux protocoles

et/ou architectures différents ; comme par exemple un réseau

local et internet. Lorsque un utilisateur distant contact un tel dispositif,

celui-ci examine sa requête, et si celle-ci correspond aux règles

que l'administrateur réseaux a défini, la passerelle crée

un pont entre les deux réseaux. Les informations ne sont pas directement

transmises, elles sont plutôt traduites pour assurer la transmission tout

en respectant les deux protocoles.

CHAPITRE II : PRESENTATION DU CADRE D'ETUDE ET

ETUDE

L'EXISTANT

RESUME DU CHAPITRE

Notre deuxième chapitre qui est la présentation

du champ d'étude et analyse de l'existant

Ici nous avons présenté l'institut nationale de

sécurité sociale INSS en sigle qui est un organisme charge de la

gestion du régime général de la sécurité

sociale ou Katanga

Tout a se basant sur son réseau informatique ou nous

avons effectué une analyse de l'existant en relevant les faiblesses pour

nous permettre d'y apporter un plus sur le plan de la sécurité

informatique.

PRESENTATION DU CADRE D'ETUDE

1. HISTORIQUE ET SITUATION GÉOGRAPHIQUE

L'Institut National de Sécurité Sociale, INSS en

sigle est un organisme chargé de la gestion du régime

général de la sécurité sociale en République

Démocratique du Congo, créé par le décret-loi

organique du 29 juin 1961 afin de reprendre les activités des organismes

assureurs ci-après créés à l'époque

coloniale par la Belgique :

? Caisse des Pensions des travailleurs (CPT)

? Caisse Centrale pour la Compensation des Allocations Familiales

(CCCAF)

? Fonds des invalidités des travailleurs.

Actuellement, l'INSS est représenté au niveau de

chaque province par une direction provinciale dont le siège se trouve

généralement dans chacun de chefs-lieux de dites provinces.

SITUATION GEOGRAPHIQUE

Ainsi, pour la province du Katanga, la Direction provinciale

de l'INSS KATANGA I se situe au n°252 de l'avenue Kapenda coin Ndjamena

dans la commune de Lubumbashi à Lubumbashi, dépend de la

Direction générale dont le siège est au n° 95 du

Boulevard du 30 juin dans la commune de la Gombe à Kinshasa.

MAP ET LA VUE SATELITAIRE

Figure 2.1. image satellitaire de l'I.N.S.S

Figure 2.2. Image du plan de l'I.N.S.S

? OBJECTIF DE L'INSS

Il a comme objectif principal de réunir le fond

nécessaire au travers les cotisations en vue de prendre en charge les

bénéficiaires de prestations sociales, l'organisation et la

gestion du régime de sécurité sociale oeuvrant

conformément au décret-loi organique du 29 juin 1961.

Nous tenons à rappeler que la sécurité

sociale est définie comme étant la protection que la

société accorde à ses membres, grâce à une

série de mesures publiques, contre le dénuement économique

et social où pourraient les prolonger, en raison de la disparition ou la

réduction sensible de leur gain, la maladie, la maternité, les

accidents du travail et les maladies professionnelles, le chômage,

l'invalidité, la vieillesse et le décès.

1.1. ÉVENTUALITÉS COUVERTES PAR L'INSS

Il faut énumérer les éventualités,

par rapport aux neuf éventualités prévues par

l'Organisation Internationale du Travail (OIT), cinq premières de neuf

sont couvertes par l'INSS regroupées en trois branches de la

manière suivante :

? Branche des pensions (vieillesse, invalidité, survivant)

;

? Branche des risques professionnels (accidents de travail ou

maladies professionnelles) ;

? Branche des prestations aux familles (allocations

familiales) fonctionne uniquement au Katanga.

1.2. RESSOURCES FINANCIÈRES DE L'INSS

Nous pouvons les repartir en deux catégories, il s'agit

des cotisations et d'autres ressources.

1) COTISATIONS

Elles constituent la principale ressource de l'INSS et

doivent être versées à l'INSS le mois civil qui suit celui

auquel elles se rapportent. L'employeur qui ne verse pas les cotisations dans

le délai est passible d'une pénalité de majoration de

retard de 0,5% par jour de retard. Les taux de cotisation appliqués par

l'INSS sont fixés comme suit :

> Pour la branche de pension : 7% dont 3,5% à

charge de l'employeur et 3,5% à charge du travailleur ;

> Pour la branche des risques : 1,5% à charge

exclusive de l'employeur ;

> Pour la branche des allocations familiales : 4% à

charge exclusive de l'employeur.

2) AUTRES RESSOURCES Il s'agit de :

> Majorations encourues pour cause de retard dans le paiement

des cotisations ;

> Taxations d'office pour non déclaration des

cotisations ;

> Produits des placements immobiliers ;

> Intérêts moratoires ;

> Dons et legs ou toutes autres ressources attribuées

à l'Institut par un texte légal ou

réglementaire

1.3. GESTION TECHNIQUE

L'affiliation des employeurs et l'immatriculation des

travailleurs sont gratuites. Conformément à l'arrêté

ministériel n°0021 du 10 avril 1978 sont obligatoirement assujettis

du régime général de sécurité sociale :

> Les travailleurs soumis au code du travail, quelles que

soient la nature, la forme ou la validité du contrat ou la nature de la

rémunération, sans aucune distinction de race, de

nationalité, de sexe ou d'origine ;

> Les bateliers ;

> Les marins immatriculés au Congo et engagés

à bord des navires battant pavillon congolais ;

> Les élèves des écoles

professionnelles, et artisanales, les stagiaires et les apprentis même

s'ils ne sont pas rémunérées. Ils sont assurés

uniquement à la branche des risques professionnels et c'est à

cause du caractère dangereux du travail qu'ils sont appelés

à exercer et eu égard aux risques auxquels ils sont

exposés quotidiennement.

? Sont exclus du régime général de

sécurité sociale :

? Les fonctionnaires de l'État qui

bénéficient des dispositions particulières ;

? Les membres des forces armées de la République

Démocratique du Congo et de la

Police Nationale Congolaise ;

? Les parlementaires ;

? Les diplomates.

STRUCTURE ORGANISATIONNELLE

La structure organisationnelle de l'INSS se présente de la

manière ci-après :

a) AU NIVEAU NATIONAL

L'Institut national de sécurité sociale est un

établissement de l'état doté de la personnalité

juridique et d'une autonomie financière.

L'institut est sous tutelle du Ministère de l'emploi et de

la prévoyance sociale ;

o Une tutelle technique du Ministère du travail et de

la prévoyance sociale qui supervise toutes les activités au sein

du gouvernement ;

o Au niveau national, il est administre par :

o Un conseil d'administration composé d'un

représentant de l'État, de travailleurs et des employeurs. Il est

l'origine suprême de toutes les lois déterminant la politique

générale de cette entreprise.

o Un comité de gestion composé par des membres

choisis par les membres du conseil d'administration. Ce comité est

chargé de la gestion administrative de l'entreprise.

o Une direction générale composée par un

Directeur Général et deux Sous-directeurs dont l'un est

chargé de la technique et l'autre de l'administration et de la

finance.

b) AU NIVEAU PROVINCIAL

Quant à la province du Katanga, nous avons trois

directions provinciales reparties selon les zones géographiques :

o INSS KATANGA I : qui prend la ville de Lubumbashi et ses

environs ainsi que Kipushi, Kasumbalesa et vers la route Likasi

o INSS KATANGA II : qui prend la ville de Likasi et ses

environs.

o INSS KATANGA III : qui prend la ville de Kolwezi et ses

environs.

La Direction provinciale de l'INSS KATANGA I est

supervisée par le Directeur provincial suivi de deux Sous-directeurs.

Les deux sous-directions sont les suivantes :

o La sous-direction technique

o La sous-direction administrative et financière.

De toutes les façons, les sous-directions sont

composées par des services qui sont à leurs tours composés

par quelques sections leurs permettant de bien fonctionner.

La Direction provinciale de l'INSS KATANGA I n'a pas

seulement des sous-directions et des services rattachés à ces

sous-directions ; elle a également des antennes et des services

rattachés à la direction qui sont les suivants :

o Antennes : Kipushi, Kasumbalesa

o Services rattachés : Secrétariat de

direction, Informatique, Relation publique et protocole.

1. ORGANIGRAMME DE L'INSTITUT NATIONALE DE

SÉCURITÉ SOCIALE

KATANGA I

DIRECTION

ANTENNE DE KIPUSHI

ANT. DE KASUMBALESA

SOUS-DIRECTION TECHNIQUE

SERVICE DES

EMP. ET SAL.

SECTION I.E.S

SECTION G.E.S

SERVICE TECHNIQUE

SECTION PENSION

SECTION RISQUE PROF.

SECTION P.P.S

SERVICE DES A.F

SECTION CALCUL

SECTION LIQUIDATION

SECTION RECHERCHE

SERVICE CONTROLE

SECTION CONTROLE

SECT.

SERVICE CONTENTIEUX

SECTION JURIDIQUE

SECT, AUDIT INT,&

SERVICE DE STAT. & DOC.

SECTION RESULTATS

SECTION ACTIVITES

SECT, DOCUMENTAT.

SECRETA. DE

SCE. INFORMATIQUE

SCE. R.P & PROTOCOLE

SOUS-DIRECTION

ADM. ET FIN.

SERVICES GENERAUX

SECT. APPRO & COMP,

SECTION ECONOMAT

SECT. CHARROI AUTO.

SERVICE GESTION IMMOB.

SECTION TECHNIQUE

SECTION ADM.

SERVICE MEDICAL

SECTION TECHNIQUE

SECTION ADM.

SECTION

SCE. FINANCE & BUDGET

SECTION TRESORERIE.

SECTION BUDGET

SCE. ADMIN. & COMPT.

SECTION ADM.

SECTION PAIE

SECTION COMPT.

Source : Service des Employeurs et Salariés Date : le

5/04/2015

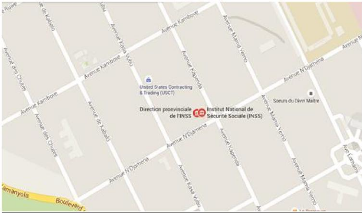

ETUDE DU RÉSEAU EXISTANT

1. PRESENTATION

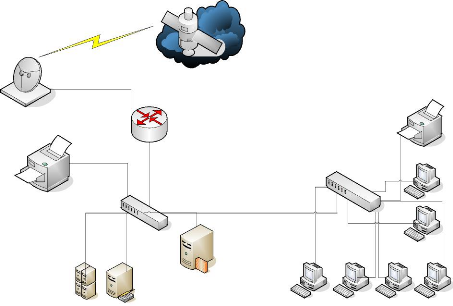

L'institut nationale de sécurité sociale, pool

Katanga I étant une grande entreprise publique rendant aux milliers

entreprises de la province du Katanga des bons et loyaux services, compte

à son sein un grand nombre d'ordinateurs, ces derniers sont

interconnectés entre eux par une architecture client/serveur en vue de

partager et de communiquer dans le réseau. À cela on y ajoute une

connexion internet reçu à travers une antenne VSAT.

2. ARCHITECTURE EXISTANT

3. CRITIQUE DE L'EXISTANT V' Points forts

Ce qui fait la force de cette société, ce

qu'elle ne s'est pas mis à côté des outils des Nouvelles

Technologies Informations et Communications qu'on peut citer entre autre

l'utilisation d'ordinateurs, des serveurs et une architecture client/ serveur

qui permet de pouvoir bien administre ce réseau (centralise des

données et géré les utilisateurs).

V' Points faibles

L'absence des ressources des sécurités pouvant

lutter contre les menaces fait au niveau réseau informatique, mais aussi

un manque de la sécurité la mieux adaptée face aux

utilisateurs internes et l'internet qui est un réseau publique.

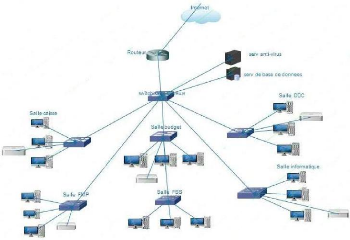

CHAPITRE III : APPROCHE PRATIQUE

RESUME DU CHAPITRE

Notre troisième chapitre qui est une partie de

l'approche pratique :

Ici nous avons apporté un nouveau modelé en

rapport avec nos objets d'étude qui sont des solutions

hétérogène

Dans ce chapitre il est question d'effectuer une

étudie approfondi sur nos solutions qui sera implémente au niveau

du quatrième chapitre dans les firewalls (Mikrotik et TMG)

GENERALITES SUR LA SECURITE DES SYSTEMES

D'INFORMATION

1. Introduction

Les nouvelles orientations de la pratique des affaires sont en

train de modifier considérablement les différents aspects des

réseaux d'entreprise. Le terme sécurité des réseaux

se répond de plus en plus à mesure que les entreprises ou autre

organisations tentent de comprendre et de gérer les risques liés

aux applications et des règles de gestion déployées sur

leurs infrastructures des réseaux15

En informatique, le terme sécurité recouvre tout

ce qui concerne la protection des informations, et les contre-mesures à

mettre en oeuvre ne sont pas uniquement des solutions techniques mais

également des mesures de formation et de sensibilisation a l'intention

des utilisateurs, ainsi qu'un ensemble des règles clairement

définies.

Afin de pouvoir sécuriser un système, il est

nécessaire d'identifier les menaces potentielles, et donc de connaitre

et de prévenir la façon de procéder un aperçu des

motivations éventuelles de pirates, de catégoriser ces derniers

et enfin de mieux comprendre comment il est possible de limiter les risques

d'intrusions

a. Description

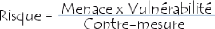

Le risque en termes de sécurité

est généralement caractérisé par l'équation

suivante :

La menace (en anglais « threat ») représente

le type d'action susceptible de nuire dans l'absolu, tandis que la

vulnérabilité (en anglais « vulnerability »,

appelée parfois faille ou brèche) représente le niveau

d'exposition face à la menace dans un contexte particulier. Enfin la

contre-mesure est l'ensemble des actions mises en oeuvre en prévention

de la menace.

Les contre-mesures à mettre en oeuvre ne sont pas

uniquement des solutions techniques mais également des mesures de

formation et de sensibilisation à l'intention des utilisateurs, ainsi

qu'un ensemble de règles clairement définies.

Afin de pouvoir sécuriser un système, il est

nécessaire d'identifier les menaces potentielles, et donc de

connaître et de prévoir la façon de procéder de

l'ennemi. Le but de ce dossier est ainsi

15 Levier .L, tableau de bord de la securite

réseau ,2e édition, 2006, p208

de donner un aperçu des motivations éventuelles des

pirates, de catégoriser ces derniers, et enfin de donner une idée

de leur façon de procéder afin de mieux comprendre comment il est

possible de limiter les risques d'intrusions.16

b. Objectifs

Le système d'information est généralement

défini par l'ensemble des données et des ressources

matérielles ou logicielle de l'entreprises permettant de les stocker ou

de les faire circuler.

Le système d'information, représente un patrimoine

essentiel de l'entreprise, qu'il convient de protéger.

La sécurité informatique, d'une manière

générale consiste à assurer que les ressources

matérielles ou logicielles d'une organisation sont uniquement

utilisées dans le cadre prévu. Informatique vise

généralement cinq principaux objectifs :17

? La confidentialité

La confidentialité consiste à rendre l'information

inintelligible à d'autres personnes que les seuls acteurs de la

transaction.

? L'intégrité

Vérifier l'intégrité des données

consiste à déterminer si les données n'ont pas

été altérées durant la communication (de

manière fortuite ou intentionnelle).

? Le non répudiation

Le non répudiation de l'information est la garantie

qu'aucun des correspondants ne pourra nier la transaction.

? L'authentification

L'authentification consiste à assurer l'identité

d'un utilisateur, cela veut dire garantir à chacun des correspondants

que son partenaire est bien celui qu'il croit être. Un contrôle

d'accès peut permettre.

? La disponibilité

16 Christophe B « De la sécurité

d'une architecture DNS d'entreprise» janvier-septembre 2006.p33

17 Filial ,E ;« Le danger des virus blindés »

novembre-décembre 2005.p40

L'objectif de la disponibilité est de garantir

l'accès à un service ou à des ressources.

2. Outils de sécurité

2.1. Introduction

Le système de sécurité d'une entreprise

se construit à l'aide de nombreux outils complémentaires et

techniques existant sur le marché. Un seul ne suffit pas: la

sécurité est assurée par une utilisation correcte d'un

ensemble d'outils à choisir, paramétrer et/ou développer

en fonction de l'objectif de sécurité

fixé.18

Les outils de sécurité s'agit de l'examen des

différents moyens d'assurer sa sécurité informatique a se

basant sur les outils suivants :

+ Encryptions

+ Signature électronique

+ Certificats

+ Authentification

+ Autorisation

+ Firewall

+ Virtual Privant Network

2.2. Encryptions

Elle consiste à transformer les informations

électroniques au moyen d'un algorithme mathématique afin de les

rendre inintelligibles, sauf pour celui qui possède le moyen (une

clé) de les décoder.19

L'encryptions des informations qui transitent par le

réseau est utilisée pour assurer la confidentialité,

l'intégrité et l'authenticité des transactions et du

courrier électronique. A titre d'exemple, le logiciel d'encryptions

gratuit Pretty Good Privacy (PGP) est très largement employé pour

protéger le courrier électronique.

18 Llorens, S; « Quelques éléments de

sécurité des protocoles Multicast IP Le routage inter domaine

», juillet-août 2006, p26

19 Levier, « Attaques des systèmes » la

découverte , 2006,p56

2.3. Signature électronique

C'est un code digital (une réduction du document

électronique à envoyer) qui, associé aux techniques

d'encryptions, garantit l'identité de la personne qui émet le

message et assure la non-répudiation et l'intégrité de

l'envoi.20

2.4. Certificats

Document électronique (carte d'identité)

émis par une autorité de certification. Il valide

l'identité des interlocuteurs d'une transaction électronique,

associe une identité à une clé publique d'encryptions et

fournit des informations de gestion complémentaires sur le certificat et

le détenteur.

2.5. Authentification et autorisation

Une personne peut être authentifiée par la

combinaison d'une identification et d'un mot de passe (code secret personnel).

Le mot de passe doit posséder certaines caractéristiques: non

trivial, difficile à deviner, régulièrement

modifié, secret, etc. Des outils logiciels ou hardware de

génération de mots de passe existent.

L'authentification précède

généralement l'autorisation. L'autorisation

Définit les ressources, services et informations que la

personne identifiée peut utiliser et dans quelle mesure (par exemple

consulter ou mettre à jour des données).

Les techniques d'encryptions et de certificats utilisés

conjointement à celle des mots de passe ajoutent un très haut

degré de sécurité dans le domaine de l'authentification

des utilisateurs.21

2.6. Firewalls

Le firewall est un ensemble informatique du réseau

d'entreprise comprenant du matériel hardware (un ou des routeurs, un ou

des serveurs) et des logiciels (à paramétrer ou à

développer). Son objectif est de protéger le réseau

interne contre les accès et actions non

20 Llorens, « Mesure de la sécurité logique

d'un réseau d'un opérateur de télécommunications

», réseaux Télécom Paris, 2003.

21 Moisand, f.« une meilleure gouvernance des

systèmes d'information » ,2e édition, 2010, p274.

autorisés en provenance de l'extérieur, en

contrôlant le trafic entrant. Le firewall peut également

contrôler le trafic sortant.22

Le firewall est localisé entre le réseau externe

et le réseau interne. Pour être efficace, le firewall doit

être le seul point d'entrée-sortie du réseau interne (pas

de modem sur un serveur ou pc pour accéder à l'extérieur

sans passer par le firewall) et surtout doit être correctement

configuré et géré en fonction des objectifs

spécifiques de sécurité. Sans ces précautions, un

firewall ne remplit pas son rôle est complètement inutile.

2.7. Virtual Private Network (V.P.N)

Le VPN (Virtual Private Network) est un service disponible

chez les fournisseurs de services Internet (ISP) qui permet

d'établir des connexions sécurisées privées (un

réseau privé) sur un réseau public comme l'Internet. Le

VPN est réalisé avec les techniques d'encryptions et

d'authentification, en assurant la qualité de services requise. Le VPN

permet l'économie de connexions directes coûteuses entre les

différentes implantations de l'entreprise, l'accès Internet lui

servant à la fois

2.8. Les copies de sauvegarde

Les copies de sauvegarde (back-up) créées

régulièrement et stockées dans des endroits

sécurisés permettent de protéger les informations

essentielles pour l'entreprise et permettent également de

redémarrer rapidement en cas de problème.

3. Bonne pratiques de sécurité

Alors que le numérique fait désormais partie

intégrante de nos vies personnelles et professionnelles, la

sécurité est trop rarement prise en compte dans nos usages. Les

nouvelles technologies omniprésentes sont pourtant porteuses des

nouveaux risques pesant lourdement sur les entreprises. Par exemple, les

données les plus sensibles (fichiers clients, contrats, projets en

cours...), peuvent être dérobées par des attaquants

informatiques ou récupérées en cas de perte ou vol d'un

Smartphone ou un ordinateur portable.

La sécurité informatique est aussi une

priorité pour la bonne marche des systèmes industriels

(créative et fourniture d'électricité, distribution

d'eau,...). Une attaque informatique sur un système de commande

industriel peut causer la perte de contrôle, l'arrêt ou la

dégradation des installations.

22 Lupfer « Gestion des risques en sécurité de

l'information »,2 Edition ,2010,p 230

Ces incidents s'accompagnent souvent de sévères

répercussions en termes de sécurité, de pertes

économiques et financières et de dégradation de l'image de

l'entreprise. Ces dangers peuvent néanmoins être fortement

réduits par un ensemble de bonnes pratiques, peu coûteuses, voire

gratuites, et faciles à mette en oeuvre dans l'entreprise. A cet effet,

la sensibilisation des collaborateurs de l'entreprise aux règle

d'hygiène informatique est fondamentale et surtout très efficace

pour limiter une grande partie des risques.

Réalisé par le biais d'un partenariat entre

l'Agence Nationale de Sécurité des Systèmes d'Information

(ANSSI) et la CGPME, ce guide a pour objectif de vous informer sur les risques

et les moyens vous informer de vous en prémunir en acquérant des

réflexes simples pour sécuriser votre usage de l'informatique.

Chaque règle ou « bonne pratique » est accompagnée d'un

exemple inspiré de faits réels auxquels l'ANSSI a

été confrontée23.

Voici les 12 bonnes pratiques de la sécurité

réseau :

1. Choisir avec soin ses mots de passe ;

2. Mette à jour régulièrement vos

logiciels

3. Bien connaître ses utilisateurs et ses prestataires

4. Effectuer des sauvegardes régulières

5. Sécuriser l'accès Wi-Fi de votre entreprise

6. Être aussi prudent avec son ordiphone (Smartphone)

7. Protéger ses données lors de ses

déplacements

8. Être prudent lors de l'utilisation de sa messagerie

9. Télécharger ses programmes sur les sites

offices des éditeurs

10. Être vigilant lors d'un paiement sur Internet

11. Séparer les usages personnels des usages

professionnels

12. rendre soin de ses informations personnelles,

professionnelles

23

http://

www.laborataire-microsoft.org

3.1. Choisir avec soin ses mots de passe

Le mot de passe est un outil d'authentification utilisé

notamment pour accéder à un

équipement numérique et à ses

données. Pour bien protéger vos informations, choisissez des mots

de passe difficiles à retrouver à l'aide d'outils

automatisé ou à deviner par une tierce personne.

3.2. Mette à jour régulièrement vos

logiciels

Dans chaque système d'exploitation (Androïde, IOS,

MacOs, Linux, Windows,...), logiciel ou application, des

vulnérabilités existent. Une fois découvertes, elles sont

corrigées par les éditeurs qui proposent alors aux utilisateurs

des mises à jour de sécurité. Sachant que bon nombre

d'utilisateurs ne procèdent pas à ces mises à jour, les

attaquants exploitent ces vulnérabilités pour mener à bien

leurs opérations encore longtemps après leur découverte et

leur correction. Il convient donc, au sein de l'entreprise, de mette en place

certaines règles24

3.3. Bien connaître ses utilisateurs et ses

prestataires

Lorsque vous accédez à votre ordinateur, vous

bénéficiez de droits d'utilisation plus

ou moins élevés sur celui-ci. On distingue

généralement les droits dits « d'utilisateur » et les

droits dits « d'Administrateur ».

3.4. Effectuer des sauvegardes

régulières

Pour veiller à la sécurité de vos

données, il est vivement conseillé d'effectuer des

sauvegardes régulières (quotidiennes ou

hebdomadaires par exemple). Vous pourrez alors en disposer suite à un

dysfonctionnement de votre système d'exploitation ou à une

attaque.

3.5. Sécuriser l'accès Wi-Fi de votre

entreprise

L'utilisation du Wi-Fi est une pratique attractive. Il ne faut

cependant pas oublier qu'un Wi-Fi mal sécurisé peut permette

à des personnes d'intercepter vos données et d'utiliser la

connexion Wi-Fi à votre insu pour réaliser des opérations

malveillantes malintentionnées. Pour cette raison l'accès

à Internet par un point d'accès Wi-Fi est à éviter

dans le cadre de l'entreprise : une installation filaire reste plus

sécurisée et plus performante.

24

http://creativecommons.org/licenses/by/2.0/fr

3.6. Être aussi prudent avec son ordiphone

(Smartphone)

Bien que proposant des services innovants (Smartphones) sont

aujourd'hui très peu

sécurisés. Il est donc indispensable d'appliquer

certaines règles élémentaires de sécurité

informatique.

3.7. Protéger ses données lors de ses

déplacements

L'emploi d'ordinateurs portables (Smartphones) ou de tablettes

facilite les

déplacements professionnels ainsi que le transport et

l'échange de données. Voyager avec ces appareils nomades fait

cependant peser des menaces sur des informations sensibles dont le vol ou la

perte auraient des conséquences importantes sur les activités de

l'organisation. Il convient de se référer au passeport de

conseils aux voyageurs édité par l'ANSSI. Avant de parti en

mission25.

3.8. Être prudent lors de l'utilisation de sa

messagerie

Les courriels et leurs pièces jointes jouent souvent un

rôle central dans la réalisation des attaques informatiques

(courriels frauduleux, pièces jointes piégées, etc.).

Lorsque vous recevez des courriels, prenez les précautions.

3.9. Télécharger ses programmes sur les sites

officiels des éditeurs

Si vous téléchargez du contenu numérique

sur des sites Internet dont la confiance

n'est pas assurée, vous prenez le risque d'enregistrer

sur votre ordinateur des programmes ne pouvant être mis à jour,

qui, le plus souvent, contiennent des virus ou des chevaux de Troie. Cela peut

permette à des personnes malveillantes de prendre le contrôle

à distance de votre machine pour espionner les actions

réalisées sur votre ordinateur, voler vos données

personnelles, lancer des attaques, etc. Dans ce contexte, afin de veiller

à la sécurité de votre machine et de vos

données.

3.10. Être vigilant lors d'un paiement sur

Internet

Lorsque vous réalisez des achats sur Internet, via votre

ordinateur ou votre ordiphone

(Smartphone), vos coordonnées bancaires sont

susceptibles d'être interceptées par des attaquants directement

sur votre ordinateur ou dans les fichiers clients du site marchand. Ainsi,

avant d'effectuer un paiement en ligne, il est nécessaire de

procéder à des vérifications sur le site Internet.

25

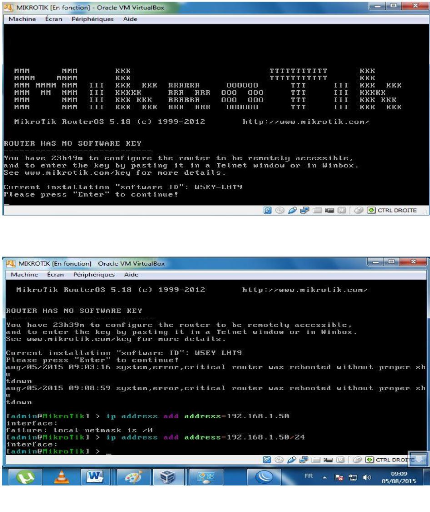

http://www.locoche.net

3.11. Séparer les usages personnels des usages

professionnels

Les usages et les mesures de sécurité sont

différents sur les équipements de communication (ordinateur,

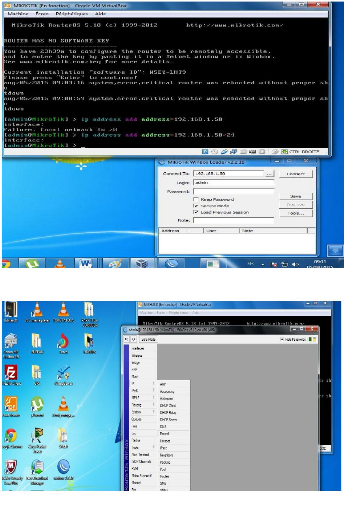

ordiphone, etc.) personnels et professionnels.

Le AVEC (Apportez Votre Equipement personnel de Communication)

ou BYOD (Bring Your Own Devise) est une pratique qui consiste, pour les

collaborateurs, à utiliser leurs équipements personnels

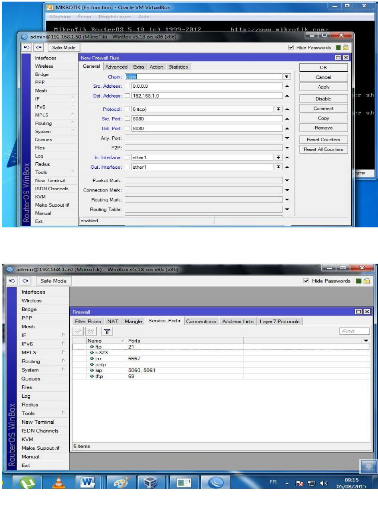

(ordinateur, ordiphone, tablette, etc.) dans un contexte professionnel. Si

cette solution est de plus en plus utilisée aujourd'hui, elle pose des

problèmes en matière de sécurité des données

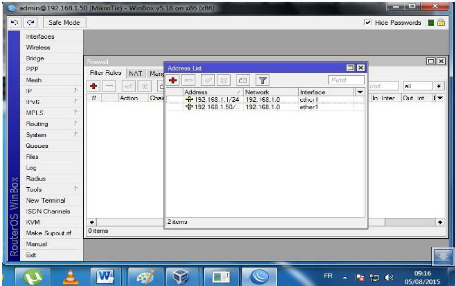

(vol ou perte des appareils, intrusions, manque de contrôle sur

l'utilisation des appareils par les collaborateurs, fuite de données

lors du départ du collaborateur). Dans ce contexte, il est

recommandé de séparer vos usages personnels de vos usages

professionnels.

3.12. Prendre soin de ses informations personnelles,

professionnelles

Les données que vous laissez sur Internet vous

échappent instantanément. Des personnes malveillantes pratiquent

l'ingénierie sociale, c'est-à-dire récoltent vos

informations personnelles, le plus souvent frauduleusement et à votre

insu, afin de dire vos mots de passe, d'accéder à votre

système informatique, voire d'usurper votre identité ou de

conduire des activités d'espionnage industriel. Dans ce contexte, une

grande prudence est conseillée dans la diffusion de vos informations

personnelles sur Internet : ne transmettez que les informations strictement

nécessaires ; pensez à décocher les cases qui

autoriseraient le site à conserver ou à partager vos

données.

GENERALITES SUR LE PARE-FEU

Un élément (logiciel ou matériel) du

réseau informatique contrôlant les communications qui le

traversent. Il a pour fonction de faire respecter la politique de

sécurité du réseau, celle-ci définissant quels sont

les communications autorisés ou interdits26.

2. Types de filtrages

2.1. Le filtrage simple de paquet (Stateless)

? Le principe

C'est la méthode de filtrage la plus simple, elle

opère au niveau de la couche réseau et transport du modèle

OSI. La plupart des routeurs d'aujourd'hui permettent d'effectuer du filtrage

simple de paquet. Cela consiste à accorder ou refuser le passage de

paquet d'un réseau à un autre en se basant sur :

V' L'adresse IP Source/Destination.

V' Le numéro de port

Source/Destination.

V' Et bien sur le protocole de niveaux 3 ou

4.

Cela nécessite de configurer le Firewall ou le routeur

par des règles de filtrages, généralement appelées

des ACL (Access Control List).

? Les limites

Le premier problème vient du fait que l'administrateur

réseau est rapidement contraint à autoriser un trop grand nombre

d'accès, pour que le Firewall offre une réelle protection. Par

exemple, pour autoriser les connexions à Internet à partir du

réseau privé, l'administrateur devra accepter toutes les

connexions Tcp provenant de l'Internet avec un port supérieur à

1024. Ce qui laisse beaucoup de choix à un éventuel pirate.

Il est à noter que de définir des ACL sur des

routeurs haut de gamme - c'est à dire, supportant un débit

important - n'est pas sans répercussion sur le débit

lui-même. Enfin, ce type de filtrage ne résiste pas à

certaines attaques de type IP Spoofing / IP Flooding, la mutilation de paquet,

ou encore certaines attaques de type Dos. Ceci est vrai sauf dans le

26

http://infoprat.free.fr

cadre des routeurs fonctionnant en mode distribué. Ceci

permettant de gérer les Acls directement sur les interfaces sans

remonter à la carte de traitement central. Les performances

impactées par les Acls sont alors quasi nulles.

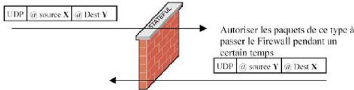

2.2. Le filtrage de paquet avec état (Statefull)

? Le Principe

L'amélioration par rapport au filtrage simple, est la

conservation de la trace des sessions et des connexions dans des tables

d'états internes au Firewall. Le Firewall prend alors ses

décisions en fonction des états de connexions, et peut

réagir dans le cas de situations protocolaires anormales. Ce filtrage

permet aussi de se protéger face à certains types d'attaques

Dos27.

Dans l'exemple précédent sur les connexions

Internet, on va autoriser l'établissement des connexions à la

demande, ce qui signifie que l'on aura plus besoin de garder tous les ports

supérieurs à 1024 ouverts. Pour les protocoles UDP et ICMP, il

n'y a pas de mode connecté. La solution consiste à autoriser

pendant un certain délai les réponses légitimes aux

paquets envoyés. Les paquets ICMP sont normalement bloqués par le

Firewall, qui doit en garder les traces. Cependant, il n'est pas

nécessaire de bloquer les paquets Icmp de type 3 (destination

inaccessible) et 4 (ralentissement de la source) qui ne sont pas utilisables

par un attaquant. On peut donc choisir de les laisser passer, suite à

l'échec d'une connexion TCP ou après l'envoi d'un paquet UDP.

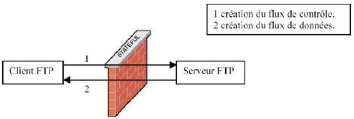

Pour le protocole Ftp (et les protocoles fonctionnant de la

même façon), c'est plus délicat puisqu'il va falloir

gérer l'état de deux connexions. En effet, le protocole Ftp,

gère un

27Chambet.P, les mécanismes de

sécurité de Microsoft ISA SERVER, OSSIR, PARIS, 2001, p. 30.

canal de contrôle établi par le client, et un

canal de données établi par le serveur28. Le Firewall

devra donc laisser passer le flux de données établi par le

serveur. Ce qui implique que le Firewall connaisse le protocole Ftp, et tous

les protocoles fonctionnant sur le même principe. Cette technique est

connue sous le nom de filtrage dynamique (Statefull Inspection) et a

été inventée par Check point. Mais cette technique est

maintenant gérée par d'autres fabricants.

? Les limites

Tout d'abord, il convient de s'assurer que les deux techniques

sont bien implémentées par les Firewalls, car certains

constructeurs ne l'implémentent pas toujours correctement. Ensuite une

fois que l'accès à un service a été

autorisé, il n'y a aucun contrôle effectué sur les

requêtes et réponses des clients et serveurs. Un serveur Http

pourra donc être attaqué impunément. Enfin les protocoles

maisons utilisant plusieurs flux de données ne passeront pas, puisque le

système de filtrage dynamique n'aura pas connaissance du protocole.

3. TYPE DE PARE-FEU

3.1. Les firewall bridge

Ces derniers sont relativement répandus. Ils agissent

comme de vrais câbles réseau avec la fonction de filtrage en plus,

d'où leur appellation de firewall. Leurs interfaces ne possèdent

pas d'adresse IP, et ne font que transférer les paquets d'une interface

a une autre en leur appliquant les règles prédéfinies.

Cette absence est particulièrement utile, car cela signifie que le

firewall est indétectable pour un hacker lambda.

En effet, quand une requête ARP est émise sur le

câble réseau, le firewall ne répondra jamais. Ses adresses

Mac ne circuleront jamais sur le réseau, et comme il ne fait que

«

28 www.Microsoft ISA

server.com, consulté le

17/03/2014 à 14h25'

transmettre » les paquets, il sera totalement invisible

sur le réseau. Cela rend impossible toute attaque dirigée

directement contre le firewall, étant donné qu'aucun paquet ne

sera traité par ce dernier comme étant sa propre destination.

Donc, la seule façon de le contourner est de passer outre ses

règles de drop. Toute attaque devra donc « faire » avec ses

règles, et essayer de les contourner.

Dans la plupart des cas, ces derniers ont une interface de

configuration séparée. Un câble vient se brancher sur une

troisième interface, série ou même Ethernet, et qui ne doit

être utilisée que ponctuellement et dans un environnement

sécurisé de préférence. Ces firewalls se trouvent

typiquement sur les Switch29.

> Avantages

y' Impossible de l'éviter (les paquets

passeront par ses interfaces), y' Ils sont peu

coûteux.

> Inconvénients

y' Possibilité de le contourner (il

suffit de passer outre ses règles), y' Configuration

souvent contraignante,

y' Les fonctionnalités

présentes sont très basiques (filtrage sur adresse IP, port, le

plus souvent en Stateless).

3.2. Les firewalls matériels

Ils se trouvent souvent sur des routeurs achetés dans

le commerce par de grands constructeurs comme Cisco ou Nortel.

Intégrés directement dans la machine, ils font office de «

boite noire », et ont une intégration parfaite avec le

matériel. Leur configuration est souvent relativement ardue, mais leur

avantage est que leur interaction avec les autres fonctionnalités du

routeur est simplifiée de par leur présence sur le même

équipement réseau. Souvent relativement peu flexibles en terme de

configuration, ils sont aussi peu vulnérables aux attaques, car

présent dans la « boite noire » qu'est le routeur.

De plus, étant souvent très liés au

matériel, l'accès à leur code est assez difficile, et le

constructeur a eu toute latitude pour produire des systèmes de codes

« signés » afin

29 MALES .D «optimiser et sécuriser son

traffic»,5e édition, 2004, p420.

d'authentifier le logiciel (système RSA ou

assimilés). Ce système n'est implanté que dans les

firewalls haut de gamme, car cela évite un remplacement du logiciel par

un autre non produit par le fabricant, ou toute modification de ce dernier,

rendant ainsi le firewall très sûr. Son administration est souvent

plus aisée que les firewalls bridges, les grandes marques de routeurs

utilisant cet argument comme argument de vente. Leur niveau de

sécurité est de plus très bon, sauf découverte de

faille éventuelle comme tout firewall30.

Néanmoins, il faut savoir que l'on est totalement

dépendant du constructeur du matériel pour cette mise à

jour, ce qui peut être, dans certains cas, assez contraignant. Enfin,

seules les spécificités prévues par le constructeur du

matériel sont implémentées. Cette dépendance induit

que si une possibilité nous intéresse sur un firewall d'une autre

marque, son utilisation est impossible. Il faut donc bien déterminer

à l'avance ses besoins et choisir le constructeur du routeur avec

soin.

> Avantages

V' Intégré au matériel réseau,

V' Administration relativement simple, V' Bon niveau de

sécurité

> Inconvénients

V' Dépendant du constructeur pour les mises à jour,

V' Souvent peu flexibles.

3.3. Les firewalls logiciels

Ce type de pare-feu sont Présent à la fois dans

les serveurs et les routeurs « faits maison », on peut les classer en

plusieurs catégories :

+ Les firewalls personnels

Ils sont assez souvent commerciaux et ont pour but de

sécuriser un ordinateur particulier, et non pas un groupe

d'ordinateurs31. Souvent payants, ils peuvent être

30

www.laboratoire-microsoft.org

31 Stanislas Quastana, Les nouveautés de TMG 2010, CISSP,

Paris, 2005, p. 35.

Néanmoins, cette faille induit de s'introduire sur

l'ordinateur en question pour y faire des modifications... chose qui induit

déjà une intrusion dans le réseau, ou une prise de

contraignants et quelque fois très peu

sécurisés. En effet, ils s'orientent plus vers la

simplicité d'utilisation plutôt que vers l'exhaustivité,

afin de rester accessible à l'utilisateur final.

> Avantages

V' Sécurité en bout de chaîne (le poste

client), V' Personnalisable assez facilement

> Inconvénients

V' Ils sont Facilement contournable,

V' Difficiles à départager de par leur nombre

énorme.

+ Les firewalls plus « sérieux

»

Tournant généralement sous linux, car cet OS

offre une sécurité réseau plus élevée et un

contrôle plus adéquat, ils ont généralement pour but

d'avoir le même comportement que les firewalls matériels des

routeurs, à ceci prêt qu'ils sont configurables à la main.

Le plus courant est iptables (anciennement ipchains), qui utilise directement

le noyau linux. Toute fonctionnalité des firewalls de routeurs est

potentiellement réalisable sur une telle plateforme.

> Avantages

V' Cette catégorie de firewall est Personnalisable, V'

Niveau de sécurité très bon

> Inconvénients

Ces firewalls logiciels ont néanmoins une grande faille

au point où ils n'utilisent pas la couche bas réseau. Il suffit

donc de passer outre le noyau en ce qui concerne la récupération

de ces paquets, en utilisant une librairie spéciale, pour

récupérer les paquets qui auraient été normalement

« droppés » par le firewall.

contrôle physique de l'ordinateur, ce qui est

déjà Synonyme d'inefficacité de la part du

firewall32.

4. Catégories de pare-feu

Les pare-feu sont un des plus vieux équipements de

sécurité informatique et, en tant que tels, ils ont

été soumis à de nombreuses évolutions. Suivant la

génération du pare-feu ou son rôle précis, on peut

les classer en différentes catégories33.

4.1. Pare-feu sans état (Stateless firewall)

C'est le plus vieux dispositif de filtrage réseau,

introduit sur les routeurs. Il regarde chaque paquet indépendamment des

autres et le compare à une liste de règles

préconfigurées. Ces règles peuvent avoir des noms

très différents en fonction du pare-feu :

? « ACL » pour Access Control List (certains pare-feu

Cisco), ? politique ou Policy (pare-feu Juniper/Netscreen),

? filtre,

? règles ou rules,

? etc.

4.2. Pare-feu à états (Statefull

firewall)

Certains protocoles dits « à états »

comme TCP introduisent une notion de connexion. Les pare-feu à

états vérifient la conformité des paquets à une

connexion en cours. C'est-à-dire qu'ils vérifient que chaque

paquet d'une connexion est bien la suite du précédent paquet et

la réponse à un paquet dans l'autre sens. Ils savent aussi

filtrer intelligemment les paquets ICMP qui servent à la signalisation

des flux IP34.

4.3. Pare-feu applicatif

Dernière mouture de pare-feu, ils vérifient la

complète conformité du paquet à un protocole attendu. Par

exemple, ce type de pare-feu permet de vérifier que seul du protocole

32

Commentcamarche.net

33 NOZICK. J, les réseaux ACL par la pratique,

2e édition 2006, p1094.

34 TAGREROUT. A , Projet ISA Server, Nathan 2006,p162.

35

www.mikrotik.com

HTTP passe par le port TCP 80. Ce traitement est très

gourmand en temps de calcul dès que le débit devient très

important. Il est justifié par le fait que de plus en plus de protocoles

réseaux utilisent un tunnel TCP afin de contourner le filtrage par

ports.

Une autre raison de l'inspection applicative est l'ouverture

de ports dynamique. Certains protocoles comme le fameux FTP en mode passif

échangent entre le client et le serveur des adresses IP ou des ports

TCP/UDP. Ces protocoles sont dits « à contenu sale » ou «

passant difficilement les pare-feu » car ils échangent au niveau

applicatif (FTP) des informations du niveau IP (échange d'adresses) ou

du niveau TCP (échange de ports). Ce qui transgresse le principe de la

séparation des couches réseaux. Pour cette raison, les protocoles

« à contenu sale » passent difficilement voire pas du tout les

règles de NAT ...dynamiques, à moins qu'une inspection

applicative ne soit faite sur ce protocole.

Chaque type de pare-feu sait inspecter un nombre limité

d'applications. Chaque application est gérée par un module

différent pour pouvoir les activer ou les désactiver. La

terminologie pour le concept de module est différente pour chaque type

de pare-feu : par exemple : Le protocole HTTP permet d'accéder en

lecture sur un serveur par une commande GET, et en écriture par une

commande PUT. Un pare-feu applicatif va être en mesure d'analyser une

connexion HTTP et de n'autoriser les commandes PUT qu'à un nombre

restreint de machines.

5. APERCU DES SOLUTIONS PARE-FEU MIKROTIK ET TMG

5.1. MIKROTIK

5.1.1. Aperçu mikrotik

Il existe aujourd'hui plusieurs fabricants de matériels

de réseaux informatiques délivrant des certifications parmi

lesquelles nous avons CISCO qui est le plus ancien et connu du public.

Actuellement on rencontre de nouvelles technologies telles que la Technologie

Mikrotik concurrençant cette dernière et intégrant autant

de fonctionnalités qu'elle. Dans ce chapitre, il sera donc question pour

nous de présenter l'entreprise MIKROTIK dans un premier temps, ensuite

ses différents gammes de routeurs et enfin les différents niveaux

de licence35.

5.1.2. Organisation de société

Mikrotik

Mikrotik a été fondé en 1995 pour

développer des routeurs et des systèmes de connexion sans fil

pour les fournisseurs d'accès à internet. Mikrotik est muni des

systèmes de connexion sans fils permettant d'avoir accès à

internet dans plusieurs pays à travers le monde entier.

L'expérience de l'entreprise Mikrotik dans l'utilisation du

matériel des PC standard industriel et les systèmes complets de

routage leur ont permis de créer le système logiciel RouterOS Ce

système permet de transformer un ordinateur personnel en routeur

(incluant des fonctionnalités telles qu'un Pare-feu, un serveur et un

client VPN), contrôler le trafic en fonction d'une qualité de

service (QOS), un accès réseau sans-fil. Le système peut

également être utilisé afin de créer un portail

captif.

Ce système d'exploitation possède une licence

multi-niveau, chaque niveau offrant davantage de fonctionnalités. Les

frais de licence seront basés sur le niveau sélectionné.

Une interface graphique, nommé Winbox, est également disponible

afin de configurer le système. Enfin, une API permet de personnaliser le

système et le surveiller.

En 2002, l'entreprise a décidé de mettre sur

pied son propre matériel et c'est ainsi qu'est née la

RouterBoard. Actuellement, l'entreprise confectionne autour de 20 types de

matériels routeurs différents et plus de 10 types d'interfaces ou

équipements radio (Wireless). Les produits Mikrotik sont ainsi revendus

à divers clients se trouvant dans presque tous les pays du monde

entier.

5.1.3. Services et Produit ? Services

mikrotik

Un projet d'installation d'un accès internet abordable

a opté pour les routeurs Mikrotik et son système d'exploitation

RouterOS dû à son coût, sa flexibilité et le fait que

le Congo bénéficiait déjà d'une bonne base

d'utilisateurs de ces systèmes36.

? Produit mikrotik