|

Dédicace

À mes parents pour avoir eu l'idée d'investir en

moi et surtout pour leur support indéfectible, lors de toutes ces

années d`études.

Les parents ne peuvent donner que deux choses à leurs

enfants :

Des racines et des ailes. Vous avez excellé.

Merci.

Remerciements

Il est des remerciements qu'on prend plaisir à

formuler, ceux que j'ai à adresser pour ce travail de fin d'étude

fait partie de cette catégorie. Un mémoire ne peut se faire sans

le soutien de nombreuses personnes envers qui je suis très reconnaissant

et qui avaient ou ont pris une place importante pour moi.

Je crains d'oublier certains ou certaines, mais qu'elles soient

assurées que même si leurs noms ne figurent pas sur le papier, ils

resteront inscrits dans mon coeur. Je tiens tout d'abord à remercier le

Dieu tout puissant grâce à qui je suis ce que je suis !

Je tiens aussi à remercier mon directeur de

mémoire, le professeur Eugene MBUYI MUKENDI, pour sa

disponibilité et ses nombreux conseils.

Je remercie très sincèrement le chef de travaux

monsieur Jean Didier BATUBENGA, pour avoir accepté d'être mon

co-directeur et pour ces commentaires et critiques constructives qui m'ont

apporté un regard éclairant sur les contributions de ce

mémoire.

Je remercie également le professeur Jean Lubuma, Pascal

Mubenga, Nestor Anzola qui m'ont toujours aidée dans les

démarches à suivre.

Je remercie mes soeurs Gracia Lubuma, Juliana Lubuma et Maryse

Lubuma et aussi mon frère Calixte Lubuma qui m'ont toujours soutenue et

pour leur amour inconditionnel et sans limites,

J'exprime ma profonde gratitude à Gracia Ampi pour son

aide, ses suggestions et la confiance qu'elle m'a toujours

témoignée, ainsi que pour ses encouragements et principalement,

pour son amitié.

Je tiens aussi à remercier : junelle Mwaka, Marina

Lubuma, Pierret Lubuma, Mamie Lubuma, Joël Mubiala, Laure Tshika,

Bébé Ngalula, Jeancy Kalonji... Et tous ceux qui m'ont soutenue

de loin comme de près durant mes études.

J'adresse mes plus vifs remerciements à Dread Kiamputu,

Remacle Nsakoko, Adolphe Kabongo, Fortuna Ndefu, Serge Kimakinda, Ruben Meba,

Joël Pero, Yannick Ngiombo, Gloria Asabiel, Herna Nsoso, Glody Mapesa,

Achile Muyaka, Jerry Ndombola, Mardochée Mpia...

iii

Et tous les autres pour avoir partagé cette aventure

avec moi et m'avoir toujours soutenue pendant les moments les plus difficiles

de mes études. Pour moi, vous êtes déjà une partie

de ma famille.

iv

LISTES

ABREVIATIONS

A.

A.D.N : Acide DésoxyriboNucléique A.P.I :

Application Programing Interface A .T.M: Automated Teller Machine

C.

C.B : Carte Bancaire

C.C.D : Charge Coupled Devise C.M.D: Charge Modulation Devise

C.O.S: Chip Operating System C.P.U: Central Processing Unit

D.

D.A.B : Distributeur Automatique de billets D.A.S : Digital

Signature Algorithme

E.

E.A.S.T : Equipe Européenne de Sécurité des

D.A.B

E.E.P.R.O.M: Electrically Erasable Programmable Read Only Memory

E.N.I.S.A: European Network Information security agency E.P.R.O.M: Erasable

Programmable Read Only Memory

F.

FIFO: First In First Out

G.

G.A.B: Guichet Automatique Bancaire G .P.S: Gobal Positioning

System

I.

I.S.O: Interconnection System Open

M.

M.P.U: Multi-Core Processor

O.

O.S: Operating System

vi

P.

P.C: Personal Computer

P.I.N: Personal Identity Number

R.

R.A.M: Random Access Memory R .O.M: Read Only Memory R.S.A:

Rivest Shamir Adleman

S.

S.D.R.A.M: Synchronous Dynamic Radom Access Memory S.G.B.D :

Système de Gestion de Base de Données

T.

T.C.P: Transmission Control Protocol

U.

U.D.P: User Datagram Protocol UHD: Ultra Haute

Définition

U.M.L: Unified Modeling Language

vii

FIGURES

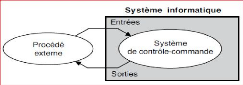

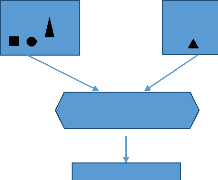

Figure I.1 : Système de contrôle-commande

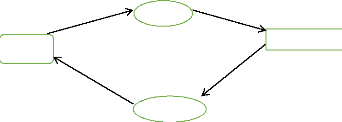

Figure I.2 : Architecture d'un système temps

réel embarqué mono tache

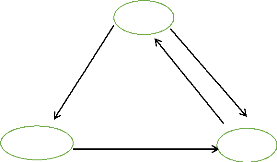

Figure I.3 : Structure d'une approche mono taches

Figure I.4 : Architecture logicielle d'une application

contrôle commande multitâche

Figure I.5 : Les états d'une tâche

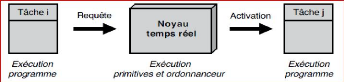

Figure I.6 : Interactions entre une tâche et noyau temps

réel

Figure I.7 : Architecture logicielle d'une application temps

réel.

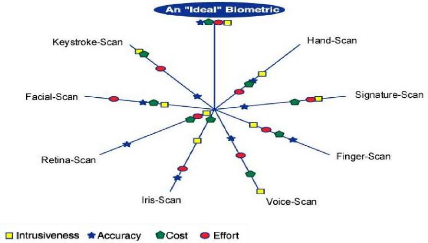

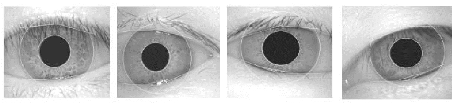

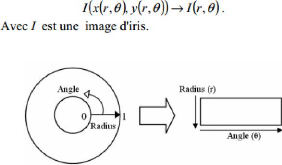

Figure III.8 : Types des techniques biométriques

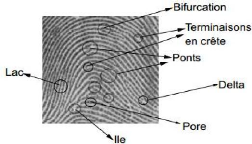

Figure III.9 : Les parties de la minutie

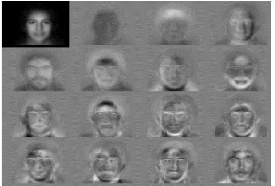

Figure III.10 : La décomposition du visage en plusieurs

images de nuances gris

Figure III.11 : Principe de la reconnaissance de formes

Figure III.12 : Résultats de la segmentation des images

d`iris

Figure III.13 : Transformation polaire

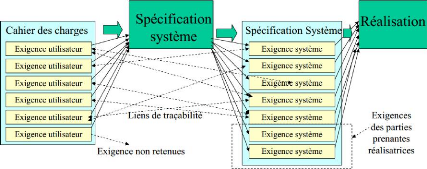

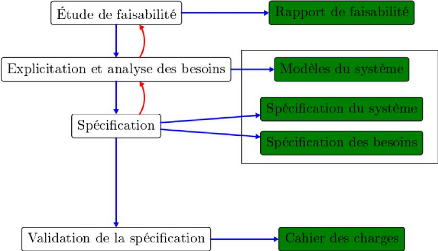

Figure IV.14 : Liens entre exigences utilisateur et

Réalisation

Figure IV.15 : Etapes à suivre pour une bonne

spécification

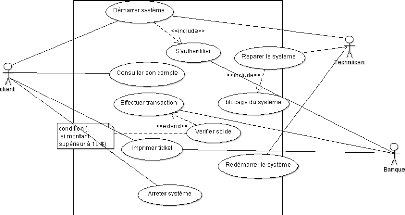

Figure IV.16 : Use case

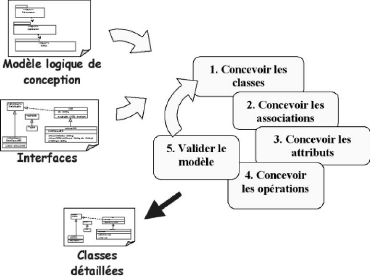

Figure IV.17 : Structures d'une architecture en couches

Figure IV.18 : Les activités gérées par

le microprocessus

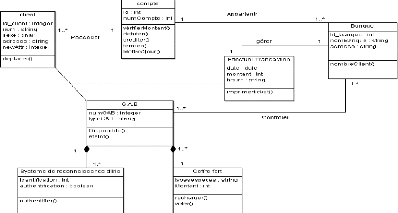

Figure IV.19 : Diagramme de classe

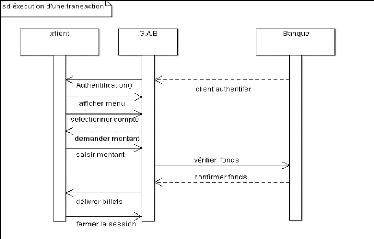

Figure IV.20 : Diagramme de séquence pour

l'exécution d'une transaction

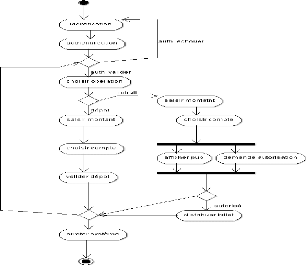

Figure IV.21: Diagramme d'activités

viii

TABLEAUX

Tableau 1 : Avantages et inconvénient de ces

techniques

Tableau 2 : Avantages et inconvénients de l'analyse par

empreinte digitale

Tableau 3 : Avantages et inconvénients de l'analyse de

la forme de la main

Tableau 4 : Avantages et inconvénients de la

reconnaissance faciale

Tableau 5 : Avantages et inconvénients de la

reconnaissance vocale

Tableau 6 : Avantages et inconvénients de la

reconnaissance par l'analyse de l'iris

Tableau 7 : Avantages et inconvénients de la

reconnaissance par la rétine

Tableau 8 : Avantages et inconvénients de la signature

dynamique

Tableau 9 : Avantages et inconvénients de la dynamique

de la frappe au clavier

T.F.E 2015 | Benito Lubuma L2 Génie

info

INTRODUCTION GENERALE

De nos jours l'homme qui se veut moderne ne peut pas se passer de

la technologie. Dans chaque domaine de notre vie quotidienne, la technologie a

apporté une touche magique qui l'a changée d'une manière

très considérable.

Dans le domaine économique, les institutions

financières ou bancaires ne sont pas en reste. Elles ont réussi

à mettre en place, en collaboration avec les grandes firmes

électroniques un appareil électromécanique appelé

G.A.B.

En ses débuts, l'utilisation de cet appareil faisait appel

à une carte à bande magnétique. Avec l'évolution

technologique les cartes à puce ont pris la relève.

Le G.A.B demeure actuellement l'un des appareils les plus

utilisés dans le monde. Il est pour les institutions bancaires, un

appareil indispensable à faire des bénéfices grâce

aux nombreux avantages qu'il offre aux abonnés de ces institutions tels

que:

· La rapidité d'utilisation lors des paiements et

des retraits d'espèces,

· Le fait de ne plus circuler avec des espèces sur

soi,

· Sa très large acceptation par les

commerçants,

· La facilite d'effectuer les paiements en ligne,

· La réduction de l'obligation de changer de la

monnaie lors des déplacements,

· L'inclusion d'assurances et d'assistance dans l'offre,

· La préférence pour des achats courants,

en remplacement des espèces, du chèque et aussi des paiements

à l'étranger.

Malgré ces avantages cette technologie n'est pas la plus

sûre en matière de sécurité surtout avec

l'avancée de la cybercriminalité et autres types de vols des

données informatiques.

Le G.A.B est confronté à des sérieux

problèmes que ça soit du côté logiciels ou

matériels. Quand nous parlons du logiciel, nous faisons allusion au

système d'exploitation utilisé. Quand nous parlons

matériel, nous visons tout ce qui est composant matériel

utilisé pour la réalisation du G.A.B.

Nous savons que le GAB est un appareil

électromécanique, qui peut d'une manière

générale être confronté à deux types des

problèmes sécuritaires que nous avons eu à évoquer

dans le paragraphe précédent . Ces problèmes peuvent

être subdivisés en plusieurs types notamment:

· Les problèmes liés aux cartes bancaires

qui constituent les plus grands problèmes du G.A.B , sachant que les

cartes peuvent être magnétiques ou à puces,

· Les problèmes liés à

l'environnement où a été érigé le G.A.B,

· Les problèmes liés à la

technique,

· Etc.

T.F.E 2015 | Benito Lubuma L2 Génie info

2

Les institutions bancaires cherchent partout les voies, les

moyens et comment maintenir leurs clientèles. Quelle méthode

appliquée pour convaincre les non abonnés à rejoindre la

banque. Mais comme le disait ROSS ANDERSON après avoir

analysé un système de sécurité du G.A.B, il avait

conclu que plusieurs banques ne font pas suffisamment d'efforts pour

sécuriser les G.A.B.

Pour mieux comprendre ces problèmes dus à la

sécurité, nous allons essayer de répondre à ces

questions:

? Quelles sont les causes principales d'usurpation des

données de la carte bancaire lors d'une transaction dans un G.A.B?

? Quels sont les moyens mis en oeuvre par les institutions

bancaires pour sécuriser les G.A.B?

? Ces moyens sont-ils efficaces?

Une bonne réponse à chacune de ces questions

nous permettra de mettre en place un système de sécurité

plus sûr mais, le système en question doit répondre aux

exigences formulées sous forme de ces quelques questions :

? Est-ce possible d'utiliser d'autres moyens pour assurer d'une

manière plus sûre la sécurité du G.A.B?

? Est-ce que les moyens que nous utiliserons seront à

mesure de protéger les G.A.B contre les Hackers?

Depuis un certain temps, le développement des logiciels

évoluent plus rapidement que le développement des

équipements informatiques, d'où l'idée de faire

évoluer ces derniers d'une manière parallèle avec les

logiciels et cela, selon un problème bien précis à

résoudre, c'est sur ce genre d'idée que repose notre travail.

Vu la manière dont les institutions financières

dépensent l'argent pour se procurer des G.A.B et cartes bancaires en

faveur de leurs clients.

Nous proposons la mise en place d'un système de

sécurité biométrique basé sur la reconnaissance de

l'iris embarqué dans un G.A.B. Ce système utilisera la

reconnaissance de l'iris du client possédant un compte auprès

d'une banque quelconque comme étant son PIN.

Il permettra aussi de remplacer l'usage de la technologie des

cartes bancaires uniquement dans le G.A.B en rendant l'accès à un

compte bancaire d'un client précis via un G.A.B par son iris.

La mise en place d'un tel système, impliquera

obligatoirement l'évolution des G.A.B actuels en les équipant des

outils très performants pour leur bon fonctionnent.

La réalisation d'un tel projet revêt un

intérêt très considérable pour tout acteur oeuvrant

dans le secteur bancaire. D'une manière générale nous

pouvons dire que la réalisation de ce projet permettra, entre autres,

aux institutions bancaires de gagner plus de confiance vis-à-vis de

leurs abonnés en matière de sécurité.

T.F.E 2015 | Benito Lubuma L2 Génie info

3

Notre projet est basé sur la sécurisation de

G.A.B actuel et cela, face aux divers types d'attaques auxquels il peut faire

l'objet dans le monde, étant donné que le système de

sécurité qu'utilisent les GAB actuellement ne résiste pas

face aux attaques ou fraudes.

Sur ce, nous avons subdivisé notre travail en quatre

chapitres qui sont:

? Le premier chapitre qui est intitulé Le

système temps réel embarqué qui donne un aperçu

très clair sur les systèmes temps réel et embarqué

;

? Le deuxième chapitre intitulé Les GAB et les

Cartes bancaires ;

? Le troisième chapitre intitulé la

technologie biométrique et les algorithmes de

reconnaissance de forme

;

? Le quatrième chapitre intitulé

Spécification, Conception et développement du système.

La méthode analytique nous a été

très bénéfique pour effectuer une bonne étude de

faisabilité de notre projet. La collecte de données a

été rendue possible par la technique documentaire qui nous a

permis de compulser les documents officiels et certains ouvrages afin de

compléter et enrichir nos informations.

Nous avons aussi fait recourt à l'interview pour

recueillir des informations très précises auprès de

certains expert en biométrie.

4

CHAPITRE IER : LE SYSTEME TEMPS REEL EMBARQUE [5] [15]

[16] [18]

I.1. INTRODUCTION

Les applications informatiques tournant sous le

système embarqué font depuis quelques décennies parties de

notre vie quotidienne. Cela est dû à une forte automatisation des

produits industriels ou à usages grand public.

La liste de ces applications informatiques tournant sous le

système embarqué est extrêmement longue. Nous pouvons en

citez quelques une :

· Avions militaires comme civils ;

· Téléphone mobile ;

· Four à micro-ondes ;

· Véhicule intelligent ;

· Guichet automatique de billet ;

· Etc.

Plusieurs domaines travaillent en collaboration pour le

développement de telles applications, dont : l'électronique,

l'automatique et l'informatique.

L'électronique est utilisée pour la

réalisation des microcontrôleurs, les processeurs

multitâches, la réalisation de circuits électroniques

dédiés...

L'automatique permet une bonne vulgarisation numérique.

L'informatique propose des méthodes de développement de

système d'exploitation embarqué.

Nous noterons que la plupart des systèmes

embarqués sont de systèmes de contrôle-commande.

I.2. DEFINITIONS

1. Système de contrôle-commande

C'est un système informatique qui assure le

contrôle d'un système physique communément appelé

procédé.

Un tel système est en communication avec

l'environnement physique externe et grâce aux capteurs ou à des

actionneurs.

D'une manière générale, le

système de contrôle-commande est celui qui reçoit des

informations provenant du procédé externe et traite ces

données en fonction du résultat ; le système évalue

une décision qui va agir sur l'environnement extérieur enfin

d'assurer un état voulu.

T.F.E 2015 | Benito Lubuma L2 Génie info

5

Figure I.1 système de contrôle-commande

T.F.E 2015 | Benito Lubuma L2 Génie info

2. Système embarqué

C'est un système informatique dont les moyens de

calcul sont embarqués sur le procédé

contrôlé. Ce système est souvent spécialisé

dans une tâche bien précise.

Le fait d'embarquer les moyens de calcul implique plusieurs

contraintes à respecter entre autres : les contraintes d'encombrement

comme le poids, la taille et la forme, les contraintes de consommation

énergétique qui regorgent dans son sein différents types

d'alimentions électriques, batteries... et surtout les contraintes

liées aux coûts de production.

3. Système temps réel

Il s'agit d'un système informatique dont l'exactitude

du fonctionnement ne dépend pas seulement du résultat mais aussi

du temps. C'est donc un système qui est soumis à des contraintes

temporelles.

Selon RAMANRITHAN les contraintes peuvent être

liées à l'environnement dû au choix de conception du

système et comprends les contraintes externes et les contraintes

internes. Les contraintes temporelles, sont des différents types

à savoir :

? Les Contraintes temporelles relatives ou lâches : ce

sont des contraintes où les fautes temporelles sont

tolérées. Nous retrouvons ce genre des contraintes dans certaines

des applications mobiles, jeux vidéo, etc.

? Les contraintes temporelles strictes ou dures : dans ce

genre de contraintes aucune faute temporelle n'est autorisée. Nous

retrouvons ce genre des contraintes dans l'aviation surtout et autres domaines

strictes au temps.

? Les contraintes temporelles ferment: ce genre des

contraintes autorisent les fautes temporelles avec une certaine limite. Ces

types de contraintes acceptent certaines erreurs pendant l'exécution du

système.

? Système multi-critiques : ce sont des

systèmes constitués des sous composant qui, eux en retour,

utilisent des contraintes temporelles. Ces derniers n'ont pas vraiment d'effets

sur le bon déroulement du système.

T.F.E 2015 | Benito Lubuma L2 Génie info

6

4. Système critique

Dans ce système informatique la moindre

défaillance cause des graves conséquences.

A titre d'exemple nous citons le G.A.B qui est un

système embarqué critique dont la moindre défaillance peut

causer de graves conséquences financières.

Nous pouvons parler aussi du système temps

réel critique lorsqu'une défaillance temporelle cause de

graves conséquences; c'est le cas du pilotage automatique d'un drone :

une moindre défaillance temporelle peut aussi causer la perte de

contrôle de l'engin.

I.3. LES CARACTERISTIQUES D'UN SYSTEME TEMPS REEL

La meilleure façon de présenter les

caractéristiques d'un système temps réel est de les

subdiviser en deux parties : les caractéristiques principales et les

caractéristiques temporelles.

I.3.1. Les caractéristiques principales

Ces caractéristiques qui font allusion au système

contrôle-commande ; sont les

suivantes :

· Grande diversité des dispositifs

d'entrée/sortie : les données à acquérir sont

fournies par les capteurs et les données que fournissent les actionneurs

sont de divers type (continu, distrait, analogique...) ;

· Prise en compte des comportements concurrents : les

données provenant de l'extérieur sont en fait des données

physiques et le réseau qui permet de recevoir ces données. Ces

deux objets ne sont pas synchronisés directement. Ainsi le

système informatique doit être capable d'accepter des telles

variations des paramètres.

· Respect des contraintes temporelles : le

système informatique doit avoir une réactivité suffisante

pour prendre en compte tous ces comportements concurrents. C'est-à-dire

effectuer des commandes dans le délai qui respecte l'état

dynamique du système afin de mieux gérer le comportement

concurrent.

· Sûreté de fonctionnement : le

système de contrôle-commande utilise souvent des applications qui

touchent à la vie humaine ou à l'économie c'est pourquoi

la sécurité est une priorité dans un tel système et

pour répondre à cette demande, il est nécessaire de mettre

en oeuvre toute les réponses de sûreté de fonctionnement

(développements surs, tests, continuité de service,

tolérance aux pannes, redondance...).

· Encombrement mémoire : dans la plupart de cas

les systèmes temps réel n'ont pas de disque et ils ont une

mémoire limitée

· Consommation d'énergie : la

quasi-totalité de systèmes temps réels de type

contrôle-commande utilisent l'énergie provenant de la batterie

T.F.E 2015 | Benito Lubuma L2 Génie info

7

I.3.2. Les caractéristiques temporelles des

systèmes temps réel

Les contraintes dont nous parlons ici sont des contraintes de

latence ou contraintes de bout en bout. Ces types de contraintes

représentent le délai maximal entre la lecture de l'état

du système et commande de celui-ci, c'est-à-dire le délai

maximal entre la lecture de l'état du système par les capteurs et

la lecture des commandes fournies par les actionneurs.

Ainsi à chaque fois qu'une trame va se

présenter sur le réseau, il faudra que le système puisse

soit la lire, soit la traiter, soit la stocker pour un usage ultérieur

sous peine de la voir remplacer par une autre. D'où le respect du

protocole de communication avec les capteurs, actionneurs ou bus de

communication et une source très importante de contrainte temporelle.

Nous pouvons présenter et définir ces

caractéristiques comme suit:

· Durée d'exécution d'une activité

: c'est la durée que met une activité d'une application sachant

que cette activité peut être un enchainement de plusieurs

activités élémentaires, telles que l'affichage, le

traitement, la commande...Cette durée n'est pas toujours la même

pour chaque occurrence de cette activité puisque les programmes ou les

enchainements de programmes ne sont pas toujours identiques.

· Périodicité d'une activité : la

périodicité d'une activité appelée aussi cadence de

répétition, revient à expliquer la

régularité liée à une fréquence

d'échantillonnage, par exemple, lors de l'acquisition de données

ou d'une commande via un actionneur.

· Date de réveil: la date de réveil

appelée aussi date de plus tôt, est une date bien

précisée, utilisée dans certains cas pour

déclencher un traitement et cela indépendamment de

l'exécution de l'application. Autrement dit cette date n'implique pas

obligatoirement l'exécution d'une application mais peut être

causée par une indisponibilité du processeur pendant un temps.

· Date de démarrage : c'est une date qui

correspond au lancement de l'exécution d'une activité.

· Date de fin : celle-ci correspond à la fin

d'une activité.

· Echéance : l'échéance

appelée aussi date au plus tard, revient à préciser que le

traitement ou la commande d'un actionneur doit se terminer à l'instant

fixé par rapport au début de l'exécution de l'application.

Dans le cas d'application à contrainte temporelle stricte, le

non-respect de cette date au plus tard, peut entrainer le non validité

de la commande ou du traitement.

· Temps de réponse : cette caractéristique

peut s'appliquer à une activité de régulation ou à

un ensemble des activités de régulation. Le temps de

réponse est directement lié au dynamisme du système. Ce

système est la différence entre la date de réveil et la

date de fin d'activité.

· Gigue temporelle : ce paramètre

caractérise la répétabilité d'une activité

au fur et à mesure de ses occurrences. En effet entre deux

exécutions successives d'une même application, ses

caractéristiques temporelles peuvent changer : date d'activation,

durée d'exécution, temps de réponse...

T.F.E 2015 | Benito Lubuma L2 Génie info

8

I.4. DOMAINES D'APPLICATIONS

Comme nous l'avons dit au début, plusieurs domaines

travaillent en collaboration pour le développement de telles

applications, tels que l'électronique, l'automatique et l'informatique

mais d'une manière un peu plus large, les systèmes temps

réel et embarqué sont utilisés dans plusieurs domaines

notamment :

· Transport (automobile, avion,

train,...)

· Produits

électriques/électroniques (caméra,

télévision, domotique, système audio, GPS,

téléphone cellulaire, console vidéo, Pda, ordinateur

portable, machine-à-laver, four à micro-ondes...)

· Contrôle de processus continus ou

discrets (production et distribution d'électricité,

production industrielle automatisée, optimisation de processeur de

transformation, contrôle de machines-outils et de chaîne

d'assemblage, robotique,...)

· Télécommunications

(satellites, téléphonie et vidéo mobiles,

réseaux Wan, routeurs...)

· Sécurité (e-commerce,

cartes à puce, authentification...)

· Santé (équipement,

hospitalisation à domicile, appareils implantés,

prothèses)

· Développement durable

(éolienne, éclairage public, chauffage...)

· Jouets et autres produits grands

publics,...

I.5. ARCHITECTURE DES APPLICATIONS TEMPS REEL ET

EMBARQUE

Il y a deux façons de construire un système

temps réel et embarqué. Cela implique directement des

architectures différentes pour les développements de leurs

applications selon le type de système temps réel et

embarqué à utiliser.

Nous pouvons construire un système temps réel et

embarqué comme étant un :

? Un générateur cyclique : c'est une approche

qui est dite mono tâche car il conduit à la réalisation

d'un programme unique dont la structure générale est une boucle

sans fin. Les capteurs captent périodiquement la dynamique du

procédé par l'échantillonnage, effectuent les calculs et

envoient les commandes aux actionneurs.

Procédé

contrôlé

Application

Capteur

Actionneur

Figure I. 2Architecture d'un système temps

réel-embarqué mono tâches

9

? Un système réactif : c'est un système

multitâche qui fonctionne suite aux sollicitations de

procédé donc le système sera asynchrone.

A cause de certains besoins, nous pouvons aussi

développer un système de type hybride qui renferme les deux types

d'architecture. Dans ce, le système sera asynchrone et synchrone. Ce qui

donnera une approche multitâche dont les séquences de traitement

se dérouleront en parallèle.

I.5.1. Architecture mono tâche

Un système temps réel à une seule

tâche (mono tâche) est simple à définir, il suffit de

répéter indéfiniment la suite des tâches en

attendant un stimulus et cela par la sollicitation d'un procédé

afin d'agir en fonction du stimulus, c`est à dire réagir

après sollicitation du système.

On utilise un timer pour fixer la

périodicité à laquelle un programme sera

exécuté ou le signal va être lancé en provenance du

capteur.

Lors de l'exécution de la boucle en se

référant à un timer, le programme en question qui contient

la boucle est constitué d'un programme principal et de deux ensembles de

procédures qui sont, entre autres, les procédures de gestion des

entrée/sortie et les procédures de traitement d'un ensemble de

gestion des interruptions.

Le programme principal joue le rôle de séquenceur

rudimentaire qui enchaine l'exécution des différentes

procédures en fonctions de stimulus externes ou systématiquement

à chaque tour de la boucle. Lors de l'exécution du programme

principal, il est intéressant d'avoir un tableau d'adresses qui permet

de classer les exécutions selon un ordre déterminé.

Ce genre de système interagit avec son environnement,

soit par une interruption, soit par une scrutation cyclique ou carrément

en faisant la combinaison des deux.

Ces interruptions sont classées par leur cause et leur

arrivée c'est ainsi qu'on a les interruptions des entrée/sortie,

de page mémoire...

Principe de l'interruption : lors de l'arrivée

d'une interruption, le programme en cours d'exécution sera interrompu

à la fin de l'instruction machine en cours d'exécution et une

fois l'interruption finie le programme retrouvera son exécution normale

; l'état de la machine est sauvegardé dans une pile pour

mieux permettre la reprise après l'interruption.

I.5.1.1. Inconvénients de l'architecture mono

tâche

Ce genre de système pose un sérieux

problème d'extensibilité, comme nous faisons l'exécution

d'une application ayant une seule tâche, nous ne pouvons pas faire

évoluer une telle architecture car en faisant étendre une telle

architecture nous ne serons plus en mesure de faire tourner une application

mono tâche. Elle risquera même de produire des résultats

erronés. Or, un tel résultat pour un système temps

réel et embarqué aura des conséquences.

T.F.E 2015 | Benito Lubuma L2 Génie info

T.F.E 2015 | Benito Lubuma L2 Génie info

10

I.5.1.2. Structure d'une approche mono tâche

Initialisation

Acquisition de données

Traitement Primaire

Ecriture de sortie

Envoie des commandes

Traitement Secondaire

Figure I. 3 Structure d'une approche mono

tâches

I.5.2. Architecture Multitâche

Le développement d'un système multitâche

exige deux types d'architecture qui doivent être utilisées

conjointement. Il s'agit d'une architecture matérielle et d'une

architecture logicielle.

I.5.2.1. Architecture matérielle

L'architecture matérielle est constituée des

interfaces permettant de piloter le procédé et de recueillir des

informations en provenance de ce dernier. Comme exemple, nous avons les cartes

d'entrée/sortie qui peuvent être analogique ou

numérique.

I.5.2.2. Architecture logicielle Multitâche

L'architecture logicielle permet d'assurer le bon

fonctionnement du système. Cette architecture est la mieux

adaptée pour un système temps réel embarqué

utilisant plusieurs tâches qui s'exécutent d'une manière

simultanée (fonctionnant en parallèle). Elle conduit

naturellement à adapter les méthodes de conception et de

réalisation de système de contrôle-commande d'un tel

environnement à ce parallélisme.

Dans une telle approche les tâches sont

considérées comme étant des agents autonomes. Dès

lors une tâche peut être définie comme une entité

d'exécution et de structuration d'une application.

Cette architecture facilite la conception et la mise en oeuvre

et surtout augmente l'évolutivité de l'application

développée.

Suite à la forte présence du parallélisme

dont le système fait face, ce dernier doit être en mesure de

gérer la synchronisation des tâches, l'accès concurrent des

tâches à des ressources partagées, l'ordonnancement des

tâches et la communication.

D'une manière générale, il existe deux

types de tâche : tâche immédiate et tâche

différée. Les tâches immédiates sont des

tâches programmées et servant d'interface entre le système

et son environnement. On peut utiliser les mécanismes d'interruption

pour réaliser son exécution.

Les tâches d'entrée/sortie, les tâches de

gestion de l'interface de l'utilisateur, tâches de communications

constituent les tâches immédiates.

? Tâches d'entrée/sortie : ces tâches

permettent d'accéder aux données externes par

l'intermédiaire des cartes d'entrée/sortie et en suite par des

capteurs, des actionneurs directement liés au procédé

géré.

? Tâches de gestion de l'interface de l'utilisateur :

ces tâches comme leur nom l'indique, permettent à l'utilisateur de

mieux gérer le procédé en lui présentant son

état actuel, à l'aide d'une interface qui peut être soit un

tableau de bord ou encore une interface graphique en 3D.

? Tâches de communications : celles-ci permettent de

gérer les messages envoyés et reçus provenant de plusieurs

réseaux ou bus ; si ces genre des tâches existent alors le

système est dit distribué.

Les tâches différées sont celles qui ne

peuvent être activé que par demande. Les tâches de

traitement et les tâches de sauvegarde constituent les tâches

différées.

? Tâches de traitement : ces tâches constituent le

coeur de l'application. Car elles intègrent des traitements des signaux

(analyse spectrale, corrélation, traitement d'images, etc.) ou des lois

de commande (régulation tout ou rien, régulation du premier ordre

régulation PID...).

? Tâches de sauvegarde : ces taches permettent de

sauvegarder l'état du système à des instants fixés.

elles peuvent aussi être utilisées à postériori pour

analyser le fonctionnent d'une application ou lors de la reprise de

l'exécution à une étape précédente.

Les tâches ainsi obtenues qui constituent l'application

de contrôle-commande ne sont pas des entités d'exécution

indépendante car les tâches immédiates sont en

communication avec l'extérieur et en même temps en communication

avec les tâches différées. Ce système devra

gérer des problèmes comme celui de la synchronisation pour une

relation de présence d'exécution entre les tâches ; la

communication pour un transfert de données entre

T.F.E 2015 | Benito Lubuma L2 Génie info

T.F.E 2015 | Benito Lubuma L2 Génie info

12

les tâches et le partage de ressources pour faciliter le

partage de ressources telle que la zone mémoire qui est une ressource

commune pour toutes les tâches.

Figure I. 4 Architecture logicielle d'une application

contrôle-commande

Une tâche contient au minimum un état, une

identité et un nom. Une tâche est constituée de trois zones

mémoires qui sont zone programme, zone donnée et zone pile. La

zone programme contient les instructions du programme ; la zone donnée

et la zone pile contiennent respectivement les données servant au

traitement se trouvant dans la mémoire de la tâche et la

manière dont elles sont classées.

? Un contexte d'exécution d'une tâche peut

être défini comme étant l'ensemble des informations

strictement nécessaire à un processeur pour assurer son

exécution

? Un contexte mémoire d'une tâche c'est la zone

mémoire propre à une tâche dans laquelle est rangé

le contexte d'exécution de la tâche lorsqu'elle n'est pas en cours

d'exécution. ? La périodicité d'une tâche temps

réel fait allusion à l'échéance d'une

tâche.

Une tâche a tout au plus quatre opérations qui

sont : la création, la destruction, le démarrage et

l'arrêt. Une tâche temps réel est caractérisée

par sa date de début et celle de la fin.

I.5.2.3. Modèle d'exécution et

d'ordonnancement

Un système temps réel est un système

multitâche où chaque tâche est soumise à des

contraintes temporelles. L'architecture logicielle multitâche est aussi

vue comme étant un ensemble des tâches communicantes,

synchronisées et partageant des ressources critique qui sont souvent

très limitées. Ainsi fait-il appel à l'ordonnancement pour

une bonne gestion de ces ressources.

Pour permettre une bonne gestion de ces ressources et une

bonne synchronisation des tâches, il s'avère nécessaire de

connaitre les différents états d'une tâche.

13

BLOQUE

ELU

PRET

T.F.E 2015 | Benito Lubuma L2 Génie info

Figure I. 5 les états d'une tâche

Une tache est dite en état :

? Bloqué : lorsque cette tâche a

été exécutée mais ne peut pas poursuivre son

exécution suite à une raison logique.

? Elu : lorsqu'elle est en cours

d'exécution, elle peut être arrêtée même si

elle peut poursuivre son exécution.

? Prêt : il s'agit de l'état

d'une tâche qui a été suspendue provisoirement afin de

permettre l'exécution d'une autre tâche, ou une tâche qui

attendait les données et vient de les recevoir mais, constate que le

processeur est toujours occupé par une autre tâche.

L'invocation d'un ordonnanceur est sollicitée lorsqu'il

y a soit l'arrivée d'une tâche dans la liste des tâches

prêt à exécuter, soit lorsque une tâche passe d'un

état élu à état bloqué.

L'ordonnancement est un point crucial des systèmes

temps réel car il va déterminer le comportement temporel et

être le garant du respect des contraintes temporelles imposées

lors de l'exécution de l'application.

Sachant que toutes les tâches ne peuvent pas

s'exécuter toutes de la même façon, on fait appel à

la priorité des tâches qui permet à l'ordonnanceur d'avoir

des informations sur une tâche pour lui permettre de la classer selon un

ordre bien défini.

D'où nos deux types de priorité qui est la

priorité variable et la priorité fixe. Une priorité est

dite fixe lorsqu'une tâche hérite des priorités de la

tâche mère.

Une priorité est dite variable lorsque son

fonctionnement dépend de la fonction de temps d'attente. Dans un

système temps réel une tâche ne peut jamais être

bloquée par une tâche de priorité plus basse qu'elle. Une

tâche ne cède la main à une autre tâche de même

priorité que volontairement. On peut prévoir le comportement d'un

système temps réel si on connait certaines

caractéristiques des tâches telles que :

? La loi d'arrivée et ;

? Le temps de traitement.

T.F.E 2015 | Benito Lubuma L2 Génie info

14

A. Types d'algorithmes d'ordonnancement

Nous distinguons plusieurs types d'algorithmes d'ordonnancement

dont on peut

citer :

1. Algorithmes hors ligne et en ligne ;

2. Algorithmes préemptifs et non préemptifs ;

3. Algorithmes centralisés ou répartis.

1. Algorithme d'ordonnancement hors ligne :

ce type d'algorithme d'ordonnancement correspond à la construction d'une

séquence d'exécution complète basée sur des

paramètres temporels des tâches en utilisant une

modélisation (réseaux de Pétri) ou une simulation

(animation ou énumération du modèle). L'ordonnanceur est

simple puisque la séquence d'exécution est

prédéfinie, il est réduit à un séquenceur et

comme conséquence l'application est peu flexible.

2. Algorithme d'ordonnancement en ligne :

cet algorithme permet à l'ordonnanceur de faire un choix dynamique de la

prochaine tâche et cela en fonction des paramètres

d'exécution de la tâche. Lorsque le système a des

contraintes temporelles, il est préférable de mettre en place un

système des tests qu'on appelle tests d'ordonnançabilité.

Ce système permettra de vérifier qu'en toutes circonstances les

contraintes temporelles seront respectées.

3. Algorithme d'ordonnancement préemptif

: cet algorithme permet à l'ordonnanceur d'interrompre une

tâche à n'importe quel instant et d'affecter le processeur

à une autre tâche. Dans ce cas, le temps de réponse

à un événement extérieur peut être

très court ; mais nous aurons un problème lors de la

programmation car elle sera très complexe.

4. Algorithme d'ordonnancement non préemptif

: cet algorithme permet à l'ordonnanceur de n'interrompre une

tâche qu'à la demande de celle-ci. Dans ce cas, le temps de

réponse peut être assez long.

5. Algorithme centralise : l'ordonnancement

est centralisé s'il s'exécute sur une architecture

centralisé ou sur un site privilégié de l'architecture

distribuée qui contient l'ensemble des paramètres des

tâches.

L'ordonnancement est reparti lorsque les décisions

d'ordonnancement sont prises sur chaque site par un ordonnancement local,

après une éventuelle coopération pour effectuer un

ordonnancement global.

Dans ce dernier cas, peuvent aussi intervenir les placements

des taches sur un site et leur migration d'un site à un autre.

B. Politique d'ordonnancement classique

D'une manière classique l'ordonnancement peut se faire

selon une certaine stratégie comme la stratégie d'ordonnancement

sans recyclage des travaux et l'ordonnancement avec recyclage des travaux.

15

L'ordonnancement sans recyclage des travaux renferme en son

sein des techniques d'ordonnancement telle que : file d'attente simple (FIFO),

file d'attente ordonnée suivant le temps estimé

d'exécution.

L'ordonnancement avec recyclage des travaux lui, renferme les

techniques d'ordonnancement suivantes : l'ordonnancement circulaire

(tourniquet, round-robin), l'ordonnancement par priorité avec une seule

tâche par niveau de priorité et l'ordonnancement par

priorité avec files multiples.

Nous pouvons distinguer deux modèles d'exécution

dans un système temps réel embarqué qui sont le

modèle d'exécution synchrone et le modèle

d'exécution asynchrone.

Le modèle d'exécution synchrone. Ce type

d'exécution permet une synchronisation directe entre le système

informatique et le procédé. Mais du point de vue interne ce

modèle traite l'occurrence des événements du

système d'une manière différée par rapport à

son temps d'exécution ceci pour permettre aux tâches en cours

d'exécution par l'environnement extérieur du (système

informatique) d'arriver au bout.

Dans le modèle d'exécution asynchrone,

l'occurrence de tout événement est directement prise en compte

par le système pour tenir compte de son urgence ou de son importance.

Donc, d'une manière interne, le système informatique n'est pas

directement synchronisé avec le procédé. En quelque sorte,

ce modèle d'exécution utilise l'algorithme d'ordonnancement en

ligne ayant des tâches préemptives.

Ainsi l'architecture logicielle d'une application temps

réel est composée de plusieurs tâches

réalisées par le concepteur d'un environnement spécifique

et d'un noyau temps réel. Le point central de cet environnement est

l'ordonnanceur car il permet d'affecter au processeur, à chaque instant,

une tâche afin de respecter l'ensemble des contraintes temporelles

attachées à la gestion du procédé.

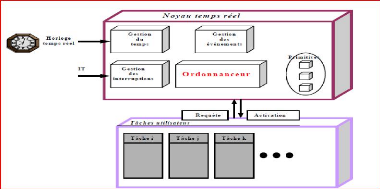

I.5.3. Exécutif ou noyau temps réel

L'exécutif ou le noyau temps réel peut

être assimilé comme étant un système d'exploitation

de petite taille dédié aux applications de

contrôle-commande. Sa caractéristique principale est son

déterminisme d'exécution avec des paramètres temporels

fixés.

Le noyau est la partie fondamentale d'un

système d'exploitation. Etant donné qu'une application temps

réel est un système multitâche, le noyau temps réel

a pour rôle essentielle de gérer l'enchaînement et la

concurrence des tâches en optimisant l'occupation de l'unité

centrale du système informatique. C'est-à-dire, gérer les

ressources matérielles et permettre aux différents composants

matériels et logiciels de communiquer entre eux.

Pour plus de détail, nous scindons en trois parties les

fonctions qu'occupe un noyau

temps réel :

1. Gestion des entrées/sorties : gestions des

interruptions, gestion d'interfaces d'entrée/sortie, gestion de

réseaux de communication...

2. Ordonnancement des tâches : organisation de

fonctionnement normale, surveillance,

T.F.E 2015 | Benito Lubuma L2 Génie info

16

changement de mode, traitement des surcharges...

3. Relation entre les tâches : communication,

synchronisation,

4. accès aux ressources critiques, gestion du temps...

Il est à noter que le noyau temps réel n'est

actif que lorsqu'une tâche le sollicite et cela via une requête.

L'ensemble de ces requêtes sollicitant le noyau est servi par un module

du noyau qu'on appelle primitive.

Figure I. 6 Interaction entre une tache et noyau temps

réel

Le noyau temps réel réactive une tâche de

l'application selon un algorithme d'ordonnancement et en générale

le noyau temps réel centralise toutes les demandes d'activation des

tâches et les tables qui permettent de gérer les priorités

ou les urgences des tâches et aussi de vérifier les états

des tâches

D'une manière générale on peut

représenter l'architecture logicielle d'une application temps

réel comme suit :

Figure I. 7 Architecture logicielle d'une application temps

réel

Dans le cas d'un système temps réel à

contraintes temporelles strictes, l'ordonnanceur a pour objectif principal de

répondre aux cas suivants :

? Faute temporelle : correspond au dépassement de la

date de fin d'exécution ou d'une échéance et cela conduit

à la notion d'urgence.

? Surcharge : l'accumulation de plusieurs fautes temporelles

peut entrainer l'ordonnanceur à agir d'une manière à

supprimer certaines tâches ce qui conduit à la notion d'importance

des tâches. C'est-à-dire, le choix d'une tâche à

s'exécuter par rapport aux spécifications fonctionnelles de

l'application.

T.F.E 2015 | Benito Lubuma L2 Génie info

17

I.5.4. Implémentation des applications de

contrôle-commande

Le développement d'une application informatique selon

le concept du génie logiciel peut être découpé en

plusieurs activités. Ces activités constituent le cycle de vie

d'une application. Il existe plusieurs méthodes et outils qui prennent

en compte les aspects techniques qui sont proposés pour la maitrise du

processus de développement d'un logiciel.

Le modèle en V considéré comme le plus

complet des modèles de développement logiciel grâce

à l'intégration des tests à chaque étape du

développement. Cependant ce modèle s'avère non

approprié pour le développement des applications temps

réel. D'où la création du modèle W qui est en fait

la combinaison de deux modèles en V qui se suivent. Le premier V

consiste à mettre en place la spécification, la conception

unitaire et détaillée, les codages, les tests unitaires et

d'intégration et le second V décrit tout ce qui est

matériel pour permettre au système développé

d'interagir avec le procédé.

La notion de spécification d'une application dans un

système temps réel revient à décrire comment le

système doit gérer les aspects suivants:

· La concurrence

· La synchronisation

· Manipulation du temps

I.5.4.1. Inconvénients des applications de

contrôle-commande

Etant donné que le développement d'une

application temps réel et embarqué n'est pas assez aisé,

cela pose un sérieux problème pour la maintenance des

applications déjà développée : la maintenance est

presque impossible et les conséquences d'une application mal

développée sont souvent tragiques. C'est pourquoi l'usage d'une

bonne méthode pour le développement est très important.

I.5.4.2. Les langages de développement des

applications de contrôle-commande

Les langages de développement des applications

contrôle-commande sont très divers et cela dépend de

l'environnement d'exécution. Pour des applications temps réel,

l'environnement d'exécution est le noyau temps réel qui a trois

fonctionnalités (la gestion des interruptions, l'ordonnancement,

relation entre les tâches). C'est par rapport à ces

fonctionnalités qu'il faudra choisir un langage de programmation

approprié.

a. Besoins : le langage de programmation choisi

doit respecter les besoins suivants :

· Expressions des contraintes temps ;

· Expressions et gestion du parallélisme ;

· Spécification et gestion des

périphériques de bas niveau (entrée/sortie) ;

· Modularité ;

· Interfaces avec d'autres langages.

T.F.E 2015 | Benito Lubuma L2 Génie info

T.F.E 2015 | Benito Lubuma L2 Génie info

18

b. Famille de langages : il est possible de

décliner les langages en trois familles distinctes selon leurs

spécifications ; nous avons :

? Langages assembleurs ;

? Langages séquentiels liés à des librairies

système ;

? Langages concurrents de haut niveau ; cette famille de langages

concurrents est subdivisé en deux groupes : langages synchrones et

langages asynchrones.

Langages assembleurs : d'une manière

historique, ces langages furent longtemps les seuls utilisés pour le

contexte des systèmes temps réel. Ils dépendaient

extrêmement de la nature de l'architecture cible (matériel et

système d'exploitation) mais leurs plus grands inconvénients

étaient de ne pas offrir une abstraction possible : difficulté de

développement de la maintenance et l'impossibilité

d'évolution. Actuellement, ces langages sont considérés

comme proscrits d'une manière générale, sauf pour le

développement des petites fonctionnalités très

spécifique apportant des améliorations des performances.

Langages séquentiels liés à des

librairies système : ce sont des langages

considérés comme étant de standard tels que le C, C++,

fortran... Ces langages offrent un grand pouvoir d'abstraction et une certaine

indépendance du matériel mais, ils doivent faire appel à

des librairies systèmes spécifiques pour une bonne manipulation

des processus. Souvent ces langages posent un problème de

standardisation des appels système. Le noyau temps réel qui

supporte ce type des langages doit être complet car ces langages

n'intègrent aucune spécificité multitâche.

Langages concurrents de haut niveau : ce sont

des langages généralistes qui permettent de décrire une

application en termes de tâches. Ces langages ont les avantages d'un haut

pouvoir d'abstraction, d'une indépendance totale des architectures et

systèmes cibles. Parmi ces langages nous pouvons citer Java et Ada qui

sont les plus aboutis. Ainsi, le noyau temps réel peut être

réduit en ne comportant que la partie gestion des interruptions et

l'ordonnancement. Ces langages sont à privilégier lorsque

d'autres contraintes ne rendent pas leurs choix impossibles.

En ce qui concerne les langages concurrents de haut niveau

d'abstraction de type synchrone, nous pouvons dire que ce sont

des langages qui donnent non seulement la possibilité de décrire

les fonctionnalités du programme mais aussi l'enchaînement de

différentes parties. Ces types de langages sont souvent associés

à des langages standards pour pallier au problème de manque

d'aspect fonctionnel. Pour ces langages, le noyau peut ne comporter qu'une

seule couche, celle de la gestion des interruptions qui est liée du

côté matériel. De ces langages nous pouvons citer Lustre,

Esterel, Signal...En ce qui concerne ceux qui sont de type asynchrone

nous pouvons dire que ce sont des langages qui ont la

difficulté de garantir le déterminisme. Parmi ces langages nous

pouvons citer SDL, UML...

T.F.E 2015 | Benito Lubuma L2 Génie info

19

I.6. QUELQUES EXEMPLES D'APPLICATIONS TEMPS REEL ET

EMBARQUEES

NOUS POUVONS DONNER QUELQUES EXEMPLES CONCRETS DES

APPLICATIONS TEMPS REEL ET EMBARQUEES :

IJINUS : Projet « Capteur US sans fil »

: nous savons que l'électronique et les matières

explosibles (carburants, matières ensilées...)

ne font pas bon ménage! Pourtant, une jeune

société

quimpéroise, IJINUS, a réussi le pari de créer un capteur

Ultra Son sans fil, compact, capable de mesurer des matières dangereuses

avec précision.

Quel que soit l'état et la forme de la surface de la

matière (congères, crevasses, ...) dans le silo, le capteur

associé à «

ijitrack.com » offre la

première solution de télégestion des stocks pour les silos

de 1 à 25 m de haut et permet une visualisation de la qualité de

la mesure par l'imagerie acoustique.

Ainsi, ce produit innovant réduit les

déplacements entre les sites, élimine le risque de tomber d'un

silo et les ruptures ou les surcharges de stock, détecte des anomalies

de consommation, de température et surtout apporte de manière

numérique et en temps réel la preuve de la livraison.

Pilotage d'un procédé de fabrication

: par exemple la fabrication d'une bobine d'aluminium (laminage

à froid) exige un contrôle en temps réel de la

qualité (épaisseur et planéité). Cette

vérification en production de la planéité nécessite

une analyse fréquentielle (FFT) qui induit un coût important de

traitement. Le système doit donc réaliser l'acquisition d'un

grand nombre de mesures (246 Ko/s) et traiter ces données (moyenne,

FFT...) à la période de 4 ms. Ensuite, il affiche un compte-rendu

sur l'écran de l'opérateur toutes les 200 ms et enfin imprime ces

résultats détaillés toutes les 2 s. Un fonctionnement non

correct de ce système de contrôle de la qualité peut avoir

des conséquences financières importantes : production non

conforme à la spécification demandée

T.F.E 2015 | Benito Lubuma L2 Génie info

20

CHAPITRE II : LES G.A.B ET LES CARTES BANCAIRES

[4] [21] [22] [23] [24]

La révolution de la technologie en matière de

l'information et de la communication, a permis de mettre en place de nouvelles

formes de distribution des services bancaires telle que la banque à

distance et cela a poussé les établissements financiers à

une stratégie multicanale.

Pour répondre aux besoins de leurs clients, les

établissements financiers ont eu à développer en

collaboration avec d'autres établissements d'ingénieries

informatiques des équipements informatiques spécialisées

qui feront office de ces établissements financiers dans certains

endroits. Parmi ces équipements informatiques nous pouvons citer les

cartes bancaires, les G.A.B... Les deux équipements informatiques

cités ci-haut feront l'objet de ce chapitre.

II.1. LES G.A.B

Sous la pression technologique, les établissements

financiers ont été contraints de proposer des nouveaux canaux

d'accès à leurs produits qui constituaient les banques à

distance.

La banque à distance peut être définie

comme étant toute activité bancaire destinée à un

client ou prospect se déroulant à partir d'un point de service

électronique utilisant un système de

télécommunication.

II.1.1. Historique

Vers 1964, la société suédoise

Metior fut la première à avoir fabriqué

les premiers distributeurs de billets de banque reliés entre eux par des

liaisons téléphoniques.

Le 27 juin 1967, à Enfield town au

Nord de Londres fut installé le premier distributeur connu par Barclays.

John Shepherd-Baron est considéré en grande Bretagne comme

étant l'inventeur du D.A.B.

Les premiers D.A.B acceptaient un reçu à usage

unique, qui était stocké dans l'appareil. Ces reçus,

fabriqués par des matériaux magnétiques émettant

des ondes radio, une simple modification du reçu suffisait pour le

rendre inutilisable.

Les premiers G.A.B parlant pour le mal voyant fut apparu en

1995 au canada et compte jusqu'à plus de 30000 G.A.B parlant aujourd'hui

en Amérique.

T.F.E 2015 | Benito Lubuma L2 Génie info

21

II.1.2. Définitions et Utilisations

A. Définitions

G.A.B : Guichet Automatique Bancaire, est un

appareil électromécanique permettant aux clients d'effectuer des

différentes transactions bancaires en libre-service.

D.A.B : Distributeur Automatique de Billets,

c'est une extension du guichet automatique bancaire mais ce dernier a comme

spécificité de n'effectuer que les retraits des billets de

banque.

A.T.M : Automated Teller Machine, c'est

l'équivalent de G.A.B en Amérique du nord ou dans le pays

Anglo-Saxon.

B. Utilisations

Dans la plus part des G.A.B modernes, le client insère

une carte en plastique munie d'une bande magnétique ou d'une puce qui

contient un numéro unique pour la carte et diverses informations de la

sécurité, telles la date d'expiration de la carte ou un code

d'authentification.

Pour avoir accès à son compte, le client doit

saisir le PIN ayant quatre à quinze chiffre. Si le PIN saisit est

incorrect, et cela, plusieurs fois de suite, le G.A.B sera obligé

d'avaler la carte pour raison de sécurité.

Au moyen d'un guichet automatique bancaire les clients peuvent

aussi payer leurs factures ou encore faire des achats en

prépayé.

II.1.3. Matériels et Logiciels

Le G.A.B est un équipement

électromécanique. Nous allons parler d'une manière un peu

brève de sa structure interne.

A. Matériels

Le G.A.B est un guichet automatique qui a été

conçu pour une installation dans des locaux extérieurs. Au niveau

matériel, il dispose d'un écran et d'un clavier numérique,

ou carrément d'un écran tactile, pour permettre au client de

rentrer son code personnel et de choisir la somme à retirer.

Un lecteur de carte afin d'insérer la carte bancaire,

et permettre, grâce à la puce de cette carte, de vérifier

sa validité. Il dispose également d'un coffre-fort conçu

pour quatre cassettes de distribution au maximum et d'une cassette

rejet/retrait, selon la valeur des billets.

22

Afin de sécuriser ces cassettes, elles sont parfois

munies d'un certain système de sécurité, tels des gaz

incapacitants, ou de l'encre indélébile. Ce système de

sécurité s'enclenche en cas d'ouverture forcée de la

cassette.

Pour d'autres caractéristiques d'équipements,

nous pouvons utiliser comme exemple le ProCash2150xe qui est l'un des G.A.B le

plus utilisé. Il comprend les éléments suivants :

· Ecran (moniteur LCD 12») ;

· Clavier d'introduction (clavier PIN) ;

· Lecteur de cartes ;

· Compartiments de rejet de cartes ou boitier de rejet de

carte fermant à clé ;

· Imprimante de ticket de caisse ;

· Imprimante à journaux ;

· Electronique spéciale ;

· Coffre-fort ;

· Bloc d'alimentation ;

· Distributeur secteur ;

· Unité système.

La plupart des G.A.B sont connectés à un

réseau interbancaire, ce qui facilite le retrait et le

dépôt dans des G.A.B n'appartenant pas à la banque

où le client possède un compte.

De plus, les G.A.B installés contiennent de moins en

moins de circuits intégrés spécialisés (la plus

tourne sous un processeur Intel p4) et font de plus en plus appel à un

PC disposant d'un système d'exploitation courant.

D'une manière générale ; le distributeur

de billets utilise aujourd'hui des composants similaires à ceux d'un PC

(carte mère, CPU, disque dure).

B. Logiciels

La partie logicielle est basée sur un système

d'exploitation comme linux, ou Windows. La plupart de G.A.B utilise Windows XP.

Le distributeur de billets est connecté à un réseau

bancaire (grâce au mode intégré dans le G.A.B) permettant

à la machine de vérifier les informations comme le code

personnel, la validité de la carte, l'identité de la personne

(censée posséder la carte), le solde restant sur son compte en

banque.

Le processeur du G.A.B assure le chiffrement des

données utilisateurs, qui ne sont bien sûr pas stockées sur

le disque dur du G.A.B, mais directement envoyées au serveur bancaire

pour comparaison.

Le réseau G.A.B d'une institution bancaire est un

réseau très important et complexe. Il se divise en deux parties,

une partie agence et une autre partie principale et centrale.

T.F.E 2015 | Benito Lubuma L2 Génie info

T.F.E 2015 | Benito Lubuma L2 Génie info

23

Le réseau G.A.B de l'institution bancaire se constitue

d'un G.A.B relié directement au réseau local de l'institution

bancaire via le protocole TCP/IP, et que la présence d'un SWITCH, d'un

ROUTEUR et d'un MODEM (ligne spécialisé) permet au G.A.B de

transmettre ses données confidentielles via une connexion

spécialisée au central de l'institution bancaire. Toute

transaction auprès du G.A.B de l'institution bancaire doit aboutir au

central principal afin qu'elle soit traitée par le serveur

monétique et être sauvegardée dans la base de

données de l'institution bancaire.

II.1.4. Fiabilité et sécurité

Tout ce qui est fiable suscite la confiance du client surtout en

matière d'argent.

A. Fiabilité

D'une manière générale, les G.A.B sont

assez fiables raison pour laquelle ça existe toujours et fait l'objet de

plusieurs types de sollicitations partout dans le monde ; mais cela n'exclus

pas de bègues du système et souvent ces bègues sont en

défaveur des clients. Dans certains cas ces bègues peuvent aussi

être en faveur du client. Par exemple, un guichet automatique qui donne

de l'argent sans débiter le compte du client ou encore un G.A.B qui

donne des billets de plus forte valeur que ce qui est affiché.

Les causes de ces bègues peuvent être

mécaniques (clavier brisé, lecteur de carte défectueux...)

comme informatique mais ce dernier arrive un peu plus souvent (système

d'exploitation en faute des pilotes, réseaux en panne de façon

intermittente...).

La sécurité du G.A.B demeure donc un

problème à la suite de l'avancée technologique et de la

cybercriminalité.

B. La sécurité du

G.A.B

Comme les institutions financières sont de moins en

moins braquées, les criminels se sont tournés cers les G.A.B, en

faisant appel, dans la plupart de cas aux nouvelles technologies pour y

parvenir.

Ross Anderson, un spécialiste de la cryptographie,

avait eu à analyser certains systèmes des G.A.B et il avait

conclu que la plupart des institutions bancaires ne fournissent presque rien

comme effort pour sécuriser les G.A.B.

Avec la hausse du nombre des distributeurs automatiques, un

nombre considérable de délit sur les G.A.B a été

observé. Un rapport récent de l'ENISA montre que les fraudes

liées au G.A.B ont grimpé de 149% durant ces trois

dernières années et ils ont relevé plus de 10302 cas de

vol des données en Europe.

Selon le même rapport, le cas d'agression physique sur

les G.A.B a augmenté de plus de 32%. Selon les services secrets

américains, les pertes dues à la fraude sur les G.A.B dans le

monde sont estimés à environ 1 milliards de dollars à 350

000 dollars par jour.

T.F.E 2015 | Benito Lubuma L2 Génie info

24

D'une manière pratique on peut repartir les attaques

dont les G.A.B font objets en deux groupes : les attaques traditionnelles et

les attaques modernes.

1. Les attaques traditionnelles :

Le mot traditionnel semble être le mieux adapté

pour ces types d'attaque car elles se font de plus en plus rares. Les attaques

dites traditionnelles sont celles qui reposaient sur la percussion d'un G.A.B

en s'emparent du coffre-fort.

Pour y remédier les institutions financières ont

eu à développer certaines méthodes et techniques qui ont

découragé les gens qui prenaient plaisir à attaquer les

G.A.B de la sorte. Parmi ces méthodes et techniques nous pouvons citer

:

· La technique de marquage des billets qui les rendent

inutilisables une fois que le G.A.B a été percuté.

· Les G.A.B équipés de gaz incapacitant ;

· Les G.A.B ne possédant pas un coffre-fort :

dans ce cas de figure le G.A.B ne contient pas de billets, lorsqu'un client

termine la transaction, il imprime le coupon qu'il devra remettre au magasin et

c'est à ce dernier de lui remettre de l'argent.

D'autres types de fraudes sont dus à des erreurs des

institutions financières, mais ces derniers sont très rares la

fraude étant basées sur l'insertion par erreur des faux billets

de banque dans le G.A.B par des institutions financières ce qui incite

les clients à profiter de la situation.

2. Les attaques modernes :

Ces attaques sont dites modernes suite aux moyens

utilisés par les personnes mal intentionnées pour réussir

leur mission. Les hackers usent des moyens technologiques très

avancés pour contourner le système de sécurité mis

en place par les institutions financières. Il existe plusieurs types

d'attaques dites modernes dont nous pouvons citer :

· Le skimming ;

· Technique du collet marseillais ;

· Piratage par impression en 3D ;

· Usurpation des données de la carte

· Retraits fantômes.

2.1. Le skimming :

Le skimming est certes une activité de détente

sur les plages, mais c'est aussi une pratique frauduleuse basée sur le

piratage et le clonage de cartes bancaires.

Le skimming est une activité frauduleuse qui consiste

à pirater des cartes bancaires, notamment depuis les distributeurs de

billets. Elles sont dupliquées et utilisées à

l'étranger, au détriment de leurs propriétaires, et de

leurs comptes bancaires.

T.F.E 2015 | Benito Lubuma L2 Génie info

25

Le skimming s'exerce surtout à partir des distributeurs

de billets trafiqués pour l'occasion, mais également depuis des

stations essence automatique, des commerçants, ou même sur

internet.

2.1.1. Fonctionnement du skimming :

Pour pirater et cloner une carte bancaire, un skimmers a

besoin de deux types d'information : les données stockées sur la

carte (coordonnées bancaires) et le code personnel à quatre

chiffres (PIN). Ces informations peuvent être

récupérées via les distributeurs automatiques de billets,

en les modifiant légèrement :

? Avec le remplacement du lecteur de la carte par un

dispositif pirate : la fente censée accueillir votre carte n'est plus

celle de distributeur, mais celle conçu par un pirate. Elle est

reliée à un téléphone, qui reçoit en temps

réel les coordonnées bancaires des cartes scannées.

? Avec un dispositif de surveillance pour obtenir le code

à quatre chiffres : il s'agit généralement d'une

caméra pirate, cachée dans le plafonnier du distributeur.

Certains skimmers utilisent également des faux claviers

numériques posés par-dessus le clavier original, qui transmettent

à distance les codes saisis par les utilisateurs. Cette technique, bien

plus efficace, est aussi assez couteuse et donc moins courante.

Etant donné le coup d'un dispositif de skimming, il

n'est pas rare que les skimmers restent à proximité du

distributeur qu'ils ont piraté, pour mieux surveiller leur

matériel.

Une fois les données de la carte obtenues, les skimmers

les copient sur des cartes vierges (appelées white cards). Ces clones de

cartes bancaires sont ensuite envoyés et vendues dans des pays

étrangers où les paiements par carte ne sollicitent que la bande

magnétique et non la puce électronique plus

sécurisée.

Les propriétaires des cartes clonées remarquent

alors des paiements inhabituels sur leurs relevés de compte,

effectués depuis des pays étrangers où ils ne se sont

jamais rendus. Dans ce cas, ils doivent entamer une procédure de

remboursement auprès de leur établissement bancaire mais cette

procédure ne tourne toujours pas en faveur du client.

D'après EAST (équipe européenne de

sécurité des DAB), l'Europe a connu une hausse de 13% des fraudes

sur les distributeurs automatiques de billets entre 2011 et 2012 pour un

montant de fraude estimé à 256 millions d'euros.

T.F.E 2015 | Benito Lubuma L2 Génie info

26

3. Technique de collet marseillais :

Cette attaque est connue sous le nom de collet marseillais ou

vol à la marseillaise pour rappeler à une technique de vol

très connue au marseillais et qui ressemble un peu à la technique

de pickpocket.

Du point de vue attaque du G.A.B cette technique à

voler les cartes bancaires dans les distributeurs de billets de banque à

l'aide d'un collet introduit dans la fente de la machine ou plus

précisément, dans le conduit ou passe la carte. Le client

désirant retirer de l'argent, introduit sa carte, mais celle-ci va

rester bloquer dans la machine et sera récupérée par le

voleur par la suite.

3.1. Fonctionnement du collet marseillais :

Apres avoir récupéré la carte, le

présumé voleur sera dans l'obligation d'avoir le code à

quatre chiffres mais pour ce faire, ces voleurs ne sont jamais bien loin de

leurs victimes.

Soit il sera juste derrière la victime au début

de la transaction et mémorisera son code au moment où il le

compose ou alors se présentera à lui une fois que ce dernier se

rendra compte que sa carte bancaire est coincée dans la machine,

Il lui expliquera alors qu'il lui est arrivé aussi la

même chose et qu'en recomposant son code, sa carte est ressortie. Les

naïfs recomposeront alors leur code en présence du voleur qui se

fera un plaisir de retenir les quatre chiffres porte bonheur et la victime ne

récupèrera pas pour autant sa carte bancaire.

De toute façon, même sans le code, la carte peut

être utilisée pour des achats par correspondance (minitel,

téléphone, internet).

4. Piratage par impression 3D

Apres la santé, l'automobile, la mode et

l'architecture, l'impression en 3D touche un nouveau domaine d'application : la

cybercriminalité. Apparemment les voleurs de cartes bancaires ont appris

à maitriser l'impression en 3D pour créer de faux guichets

automatique afin de voler les informations bancaires.

A Sydney en Australie, un groupe roumain de cybercriminels

présumé a utilisé la technologie d'impression 3D et des

fichiers de CAO pour dessiner et fabriquer de guichets automatiques bancaires.

Apres avoir constaté une augmentation du nombre de faux guichets

automatiques, la police a créé un groupe de travail pour

résoudre le problème.

Au total, 15 distributeurs automatiques de billets ont

été trouvés et environs 100000 dollars ont

été volés.

T.F.E 2015 | Benito Lubuma L2 Génie info

27

Fonctionnement du piratage par impression 3D

:

Les équipements utilisés ne sont pas

légaux et on passe souvent par les bricolages pour y parvenir. Cela ne

semble pas être un inconvénient majeur pour les hackers car tout

est le marché et à bon prix.

Ce dispositif s'installe directement par-dessus le lecteur e

carte en s'adaptant parfaitement à la fente. La technologie de

l'impression intervient, au moment de la composition de cette façade

factice. En effet, elle comprend un lecteur de piste magnétique

intégré permettant de lire les données magnétiques

d'une carte bancaire insérée.

Afin de pouvoir également disposer d'un code PIN

associé à la carte bancaire, le dispositif est

équipé d'une micro camera espion qui film l'appui de votre doigts

sur le clavier.

Le système se déclenche automatiquement chaque

fois qu'une carte est insérée et filme tout à travers un

petit trou très discret. Les données magnétiques et

vidéo sont ensuite sauvegardées dans un

périphérique de stockage composé d'une mémoire

flash et d'un slot micro-SD. Un connecteur discret permet aux cybercriminels de

récupérer les données.

Une fois que l'appareil a enregistré la carte et code

PIN, une carte vierge peut être gravée avec ses informations afin

de retirer de l'argent et faire des achats.

Il est à signaler que ce système est souvent

utilisé et mieux adapté pour les cartes magnétiques

plutôt que les cartes à puce ce qui démontre son usage

massif aux USA et en Australie.

5. Usurpation des données de la carte

:

En se référant à la définition du

mot usurpation, nous pouvons dire que cette technique se base sur le fait de

prendre délibérément l'identité d'une autre

personne vivante, généralement dans le but de réaliser des

actions frauduleuses commerciales comme, par exemple, régulariser sa

situation au regard de l'émigration, accéder aux finances de la

personne usurpée...

5.1. Technique d'usurpation :

Contrairement aux autres moyens d'attaques ou fraudes

liés aux G.A.B, l'usurpation est une technique utilisée dans

plusieurs domaines et cela pour des fins précises.

Dans ce cas, le fraudeur utilise certaines techniques pour

obtenir des renseignements personnels tels que :

? Le vol : les portes monnaie, les sacs à main, le

porte document, les ordinateurs et courrier résidentiel contiennent une

grande quantité de renseignements personnels.

? Le vol dans les boites aux lettres : permet d'obtenir des

moyens de paiement (CB, chéquier), des relèves d'identités

bancaires, des factures. Tout s'avère très utilisent aux

usurpateurs pour obtenir des crédits.

T.F.E 2015 | Benito Lubuma L2 Génie info

28

· La fouille des poubelles : on peut y trouver des

relevés bancaires, des relevés de carte de crédit, dans

factures des propositions de cartes de crédit.

· La vie commune : les personnes habitant à votre

domicile ont accès à l'ensemble de vos documents.

6. Les retraits fantômes :

De nos jours, les hackers deviennent de plus en plus

innovants. Ils prennent leurs temps à analyser les architectures des

systèmes d'exploitation pour déceler certaines failles et en

profiter pour causer des délits.

Apres études et analyses sur les systèmes

d'exploitation utilisés par les G.A.B actuellement dans la plupart des

pays, il s'avère que le système d'exploitation Windows XP est le

plus utilisé et malheureusement il révèle plusieurs

failles de sécurités d'où l'existence d'un type d'attaque

appelé les retraits fantômes.

Les hackers ont eu à développer plusieurs

applications informatiques (malware) qui leurs permettent de contourner le

système de sécurité de Windows XP. Parmi ces malwares,

nous pouvons citer les plus récents et les plus célèbres

tels que :

· Ploutus B : c'est malware permettant de commander un

G.A.B à distance et ce à partir d'un SMS.

· Backdoor.MSIL.tyupkin : c'est l'un des malware le plus

sophistiqué car il peut réagir aux commandes du clavier PIN

uniquement les dimanches et les lundis soir. Pour voir l'interface graphique du

malware sur l'écran du G.AB et savoir combien et quel type de billets

restaient dans le coffre-fort, les attaquants doivent taper à chaque

fois une nouvelle clé générée par un algorithme

connu d'eux seuls, de sorte que personne d'autre ne pourrait contrôler

leur malware. L'interface de tyupkin permet à l'opérateur de

demander au distributeur automatique de prendre un nombre quelconque des

billets de banque dans l'un de ses coffres.

6.1. Fonctionnement des retraits fantômes

En se basant sur les malwares cités ci-haut nous

pouvons dire que leur installation est presque semblable mais pas leur

utilisation.

6.1.1. Installation et fonctionnement du Ploutus.B :

· L'attaquant commence par ouvrir la partie

intérieure du distributeur pour pouvoir infecter le PC ;

· Ensuite, il insère dans le lecteur optique un

CD sur lequel se trouve le malware en question puis il reboote la machine.

· Une fois que le malware est installé, le pirate

connecte le G.A.B infecté à un téléphone mobile via

un port USB (ce téléphone servira de point d'accès distant

au système du distributeur) ;

29

? Une fois cette phase de préparation terminée,

le pirate peut passer à l'action ; il commence par envoyer par sms un

code au téléphone embarqué qui le transmet sous la forme

d'un paquet TCP ou UDP.

? Le malware ploutus reconnait le code en question et

génère la commande de retrait d'argent.

D'où nous pouvons dire qu'avec l'avancée

significative de la technologie. La fiabilité du G.A.B est entrain de

diminuer considérablement. Plusieurs grandes institutions

spécialisées en sécurité informatique et des

nombreux chercheurs en sécurité informatique ne cessent

d'interpeler les institutions bancaires sur la manière dont les G.A.B

sont construits et n'hésitent pas de leurs proposer quelques piste de

solutions.

II.2. LES CARTES BANCAIRES

Actuellement les cartes bancaires sont devenues

incontournables et indispensables pour retirer de l'argent dans un G.A.B ou

pour faire tout type d'achats sur internet.

Une carte bancaire, appelée aussi carte de paiement,

est un document se présentant sous forme d'une carte plastique mesurant

85,60 x 53,98mmn équipé d'une bande magnétique ou d'une

carte à puce électronique et c'est un moyen de paiement dans la

quasi-totalité de pays du monde.

II.2.1. Historique

Une carte bancaire peut être magnétique ou

à puce. Voyons brièvement ce qu'il en est de leurs histoires et

évolutions.

1. Invention de la carte à puce :

La carte à puce est une invention française.

L'idée innovatrice de Moreno qui était un passionné

d'électronique fut de loger dans l'épaisseur d'une carte, un

circuit intégré et un connecteur extra-plat permettant de le

raccorder à des circuits extérieurs. Dès mai 1975, Roland

Moreno améliore son invention en intégrant à la puce des

moyens inhibiteurs qui ont pour fonction de protéger l'accès

à la mémoire, en lecture comme écriture.

C'est en 1974 que Roland Moreno a déposé son