II.1.2 Identification des acteurs:

-Un acteur représente l'abstraction d'un rôle

joué par des entités externes (utilisateur, dispositif

matériel ou autre système) qui interagissent directement avec le

système étudié.

-Un acteur peut consulter et/ou modifier directement

l'état du système, en émettant et/ou en recevant des

messages éventuellement porteurs de données.

Dans le cadre de notre projet,, deux acteurs entre en jeu:

-Administrateur (parent) : il assure la configuration de

l'application.

-Enfant/Adolescent : il utilise les applications et

navigue sur internet

II.1.3 Diagramme de cas d'utilisation :

Les diagrammes de cas d'utilisations décrivent sous la

forme d'actions et de réactions le comportement du système du

point de vue utilisateurs .ils permettent de définir les limites et les

relations entre le système et son environnement et ils recouvrent toutes

les phases de développement depuis le cahier des charges jusqu'à

l'implémentation .un cas d'utilisation représente l'utilisation

et le fonctionnement du système

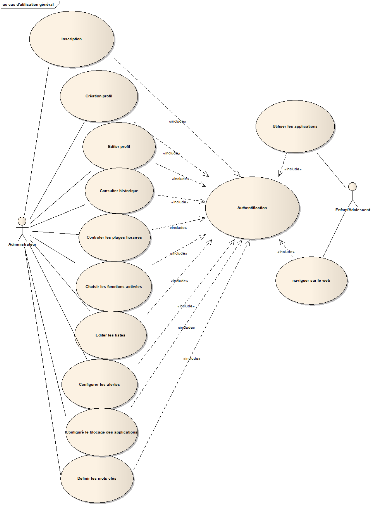

II.1.3.1 Diagramme de cas d'utilisation

général :

Figure 2 « Cas d'utilisation

général »

Dans notre projet le diagramme ci -dessus représente

les différents cas d'utilisations offertes à l'utilisateur du

contrôle parental (un administrateur ou un enfant/adolescent) et qui sont

les suivants :

- Pour l'administrateur :

Ø L'inscription

Ø Les créations du profil

Ø L'édition du profil

Ø La consultation de l'historique des sites

visités

Ø Le choix des fonctions activées

Ø L'édition des listes

Ø La configuration des alertes

Ø La configuration des blocages d'application

Ø La définition de mots clés

-Pour l'enfant/adolescent :

Ø La navigation sur le web

Ø L'utilisation des applications

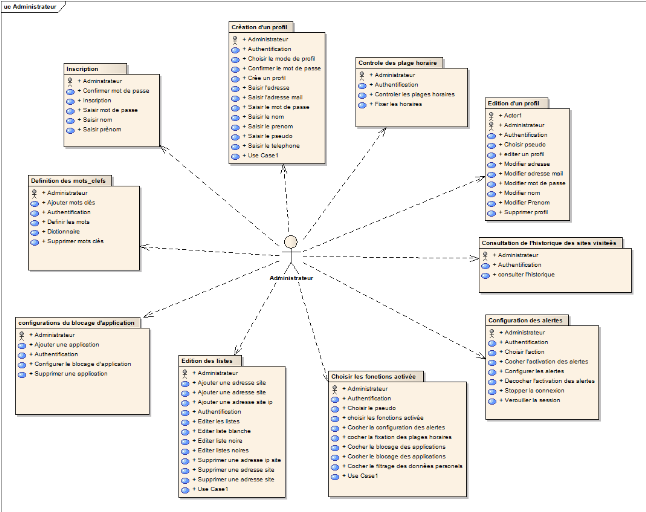

II.1.3.2 Identification des cas d'utilisation par

paquetage :

Figure 3 « Paquetage

administrateur »

Ces paquetages représentent les interfaces accessibles

par l'administrateur, en effet seul l'administrateur à le droit

d'accéder à ces interfaces

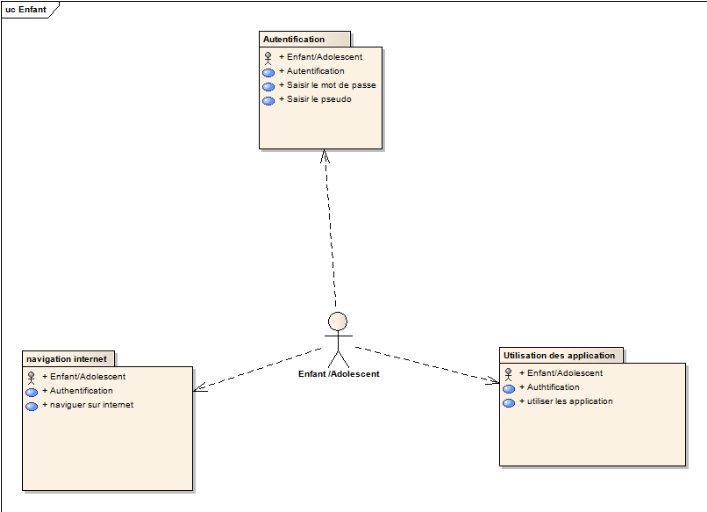

Figure 4 « Paquetage Enfant/adolescent »

II.1.3.3. Descriptions des cas

d'utilisation :

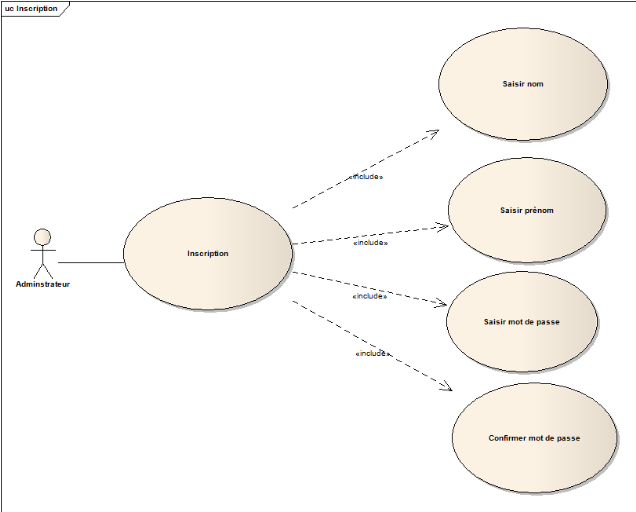

II.1.3.3.1 Cas d'utilisation

« Inscription » :

Figure 5 « Cas d'utilisation

Inscription »

Lorsque l'utilisateur installe le logiciel de contrôle,

un formulaire de création d'un profil administrateur apparaît.

La création de ce profil inclus :

- la saisie du nom

- la saisie du prénom

- la saisie d'un mot de passe

-la confirmation du ce mot de passe

Scenario principal :

§ L'utilisateur installe l'application

§ Le système affiche un formulaire

d'inscription

§ L'utilisateur doit remplir le formulaire puis il

valide

§ Le système l'ajoute dans la base de

données (fichier), attribue à ce dernier un compte

Administrateur

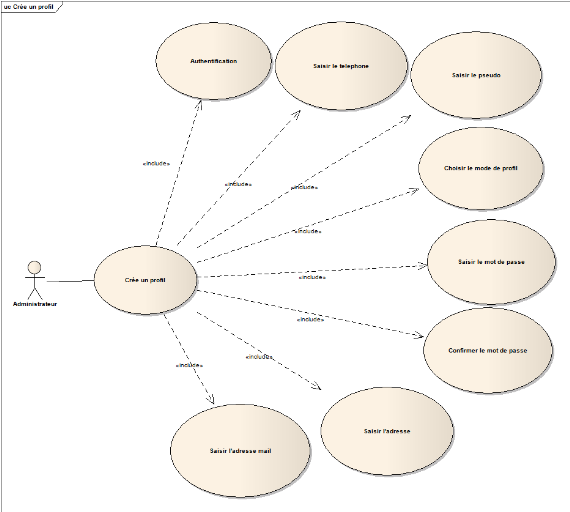

II.1.3.3.2 Cas d'utilisation

« création d'un profil » :

Figure 6 « cas d'utilisation Création d'un

profil »

Apres l'authentification l'administrateur peut crée les

profils qui représentent les personnes à contrôler.

La création doit inclure la :

-Saisie du pseudo

-Saisie du mode de profil c'est à dire Enfant ou

adolescent

-Saisie du mot de passes et la confirmation de ce dernier

Scenario

principal :

§ L'administrateur s'authentifie

§ L'administrateur doit remplir le formulaire (les tous

les champs sont obligatoires) puis enregistrer

§ Le système ajoute ce nouveau personnel dans la

base de données (fichier)

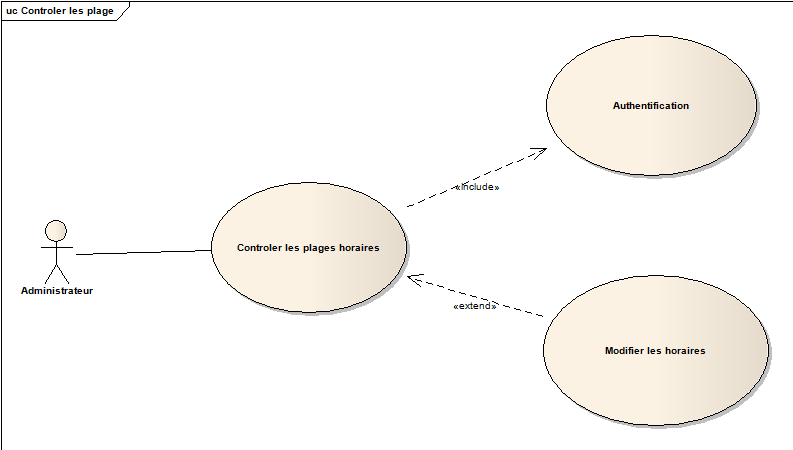

II.1.3.3.3 Cas d'utilisation

« Contrôler les plages horaires »

Figure 7 « cas d'utilisation contrôle plage

horaire »

Après l'authentification, l'administrateur peut fixer

les plages horaires pour l'utilisation de l'ordinateur

Scenario principal :

§ Authentification

§ Choix de la configuration de plages horaires

§ Fixer les heures

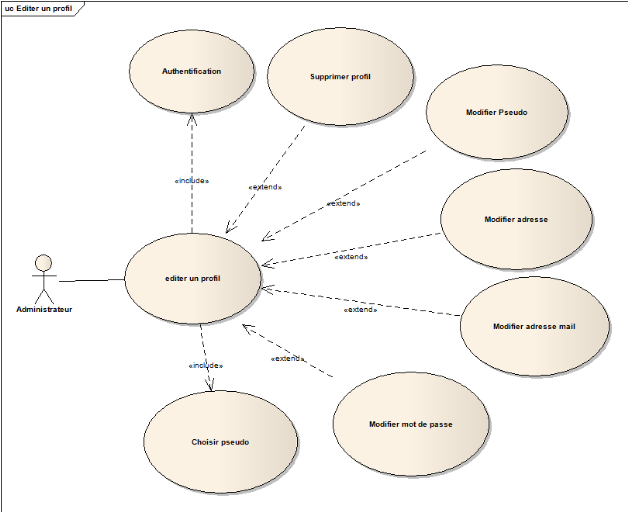

II.1.3.3.4 Cas d'utilisation « Edition du

profil »

Figure 8 « Cas d'utilisation Edition

profil »

L'application permet a l'administrateur de modifier les

profils crée précédemment ou de supprimer totalement un

profil

Scenario

principal :

§ L'administrateur s'authentifie

§ L'administrateur doit choisir le pseudo du profil qui

désire le modifier ou le supprimer

§ Après la modification des champs il valide

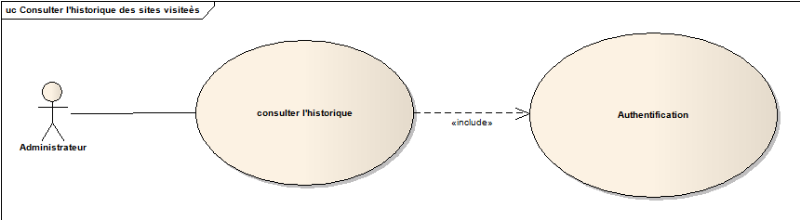

II.1.3.3.5 Cas d'utilisation « consultation

de l'historique des sites visitées »

.

Figure 9 « Cas d'utilisation consultation de

l'historique des sites visitées »

L'administrateur peut consulter les sites visités par

ses enfants bien sur après l'authentification

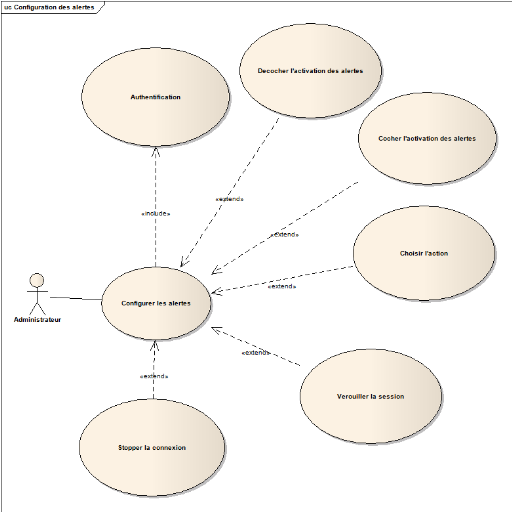

II.1.3.3.6 Cas d'utilisation «

configuration des alertes »

Figure 10« Cas d'utilisation

configuration alertes »

L'administrateur peut activer les alertes pour empêcher

les enfants de ne pas utilisé des mots définit par les parents

dans leurs recherches sur internet.

Scenario

principal :

§ L'administrateur s'authentifie

§ Il active l'alerte

§ Puis il choisi l'action (arrêt de la connexion ou

fermeture de la session)

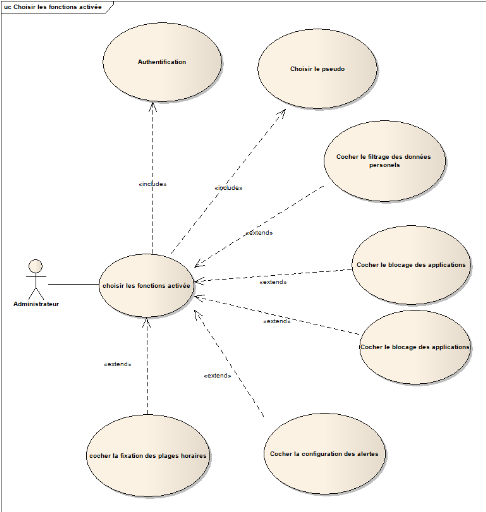

II.1.3.3.7 Cas d'utilisation « choisir les

fonctions activées »

Figure 11 « Cas d'utilisation fonctions

activées »

L'administrateur peut choisir les fonctions à activer

il peut décocher ou cocher une fonctionnalité selon le profil et

ses envies.

Scenario

principal :

§ Authentification

§ Choix de pseudo

§ Décocher ou cocher une fonction

§ Enregistrement

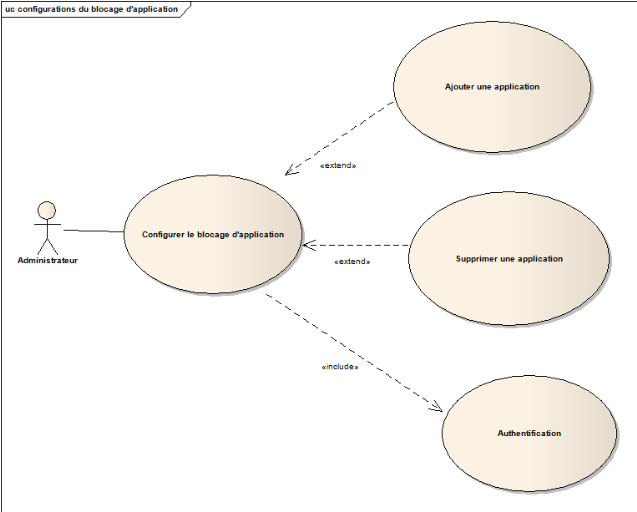

II.1.3.3.8 Cas d'utilisation « blocage des

applications »

Figure 12 « Cas d'utilisation Blocage des

application »

L'administrateur peut bloquer des applications installé

sur l'ordinateur. Il ajout des applications ou il supprime des applications de

la liste.

Scenario principal :

§ L'administrateur s'authentifie

§ Il choisi l'onglet du blocage des applications

§ En cliquant sur ajouter, l'administrateur peut choisir

des applications installer sur son poste a fin d'empêcher l'utilisation

de cette dernière par son enfant ou supprimer une application de la

liste en la sélectionnant puis en cliquant sur supprimer

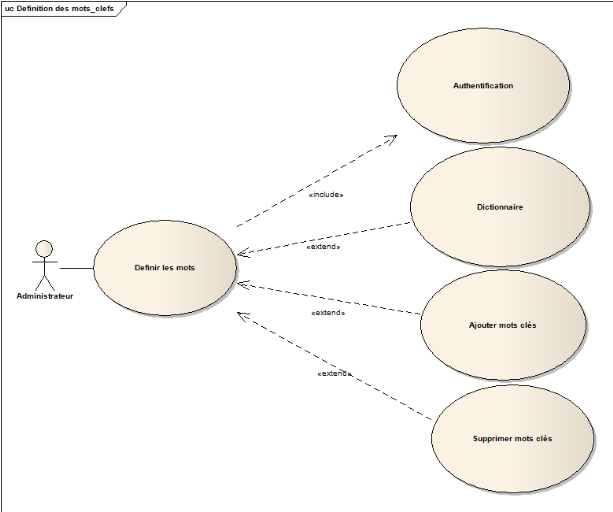

II.1.3.3.9 Cas d'utilisation

« définition des mots clés »

Figure 13 « Cas d'utilisation mots

clés »

L'application permet au profil administrateur de

définir des mots pour interdire aux autres profils l'utilisation des ces

derniers dans leurs recherches sur internet. En cas ou l'enfant/adolescent

utilise une des ces mots une alertes apparaît déclarant qu'il faut

arrêter la recherche immédiatement, s'il persiste et après

3 essaye successives une action est déclenché.

L'administrateur peut utiliser le dictionnaire

c'est-à-dire pour un mot ajouter en français par exemple,

l'application bloque l'utilisation de ce dernier même avec son synonyme

en arabe

Scenario principal :

§ L'administrateur s'authentifie

§ Il écrit un mot dans la zone de texte puis

clique sur ajouter, pour supprimer il sélectionne un mot de la liste

puis il clique sur supprimer

§ Il peut aussi activer/désactiver le dictionnaire

des mots clés

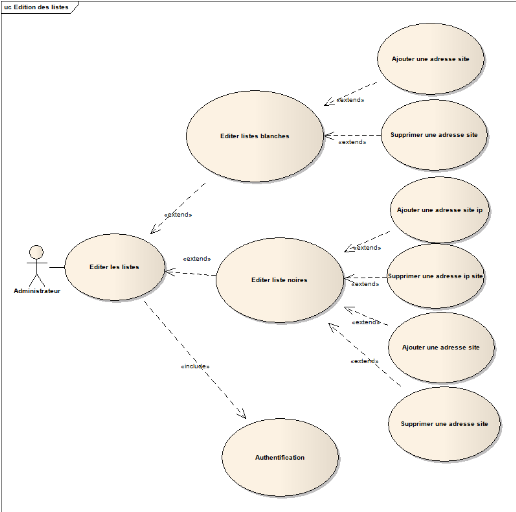

II.1.3.3.10 Cas d'utilisation

« édition des listes »

Figure 14 « Cas d'utilisation Editions des

listes »

Après l'authentification, l'administrateur peut

configurer les listes selon ses besoins mais la chose la plus importante c'est

que la liste blanche pour les profils enfants c'est-à-dire que

seulement les sites de cette liste sont autorisés, et la liste noire

pour les adolescents c'est-à-dire ils peuvent utiliser tous le contenu

de l'internet sauf les sites de la liste noire et pour mieux contrôler

les adolescent l'application permet l'ajout des adresse IP a la liste noire

Scenario principal :

§ Authentification du profil administrateur

§ Ajout des sites a la liste blanche / suppression des

sites de la liste blanche

§ Ajout/suppression des sites de la liste noire ou

ajout/suppression des adresses IP des sites

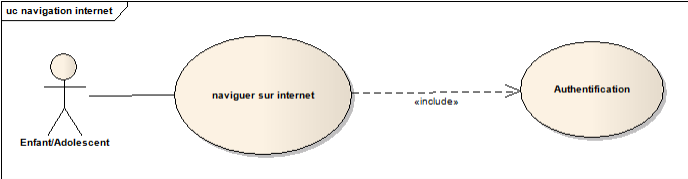

II.1.3.3.11 Cas d'utilisation « navigation

sur internet »

Figure 15 « Cas d'utilisation navigation

internet »

Acteur :

- Enfant

Scenario principal :

Apres la sélection du pseudo l'enfant doit

s'authentifier par son pseudo et mot de passe

Puis il peu utiliser internet

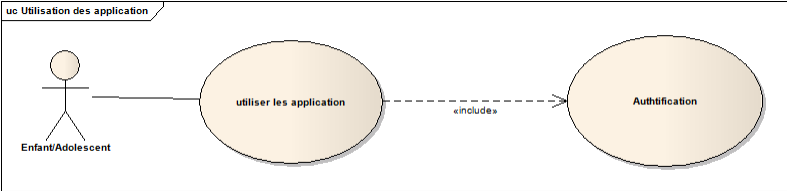

II.3.3.12 Cas d'utilisation« utilisation des

applications » :

Figure 16 « Cas d'utilisation utilisation des

application »

Acteur :

- Enfant

Scenario principal :

Après la sélection du pseudo l'enfant doit

s'authentifier par son mot de passe

Puis il peut utiliser les applications autorisées.

|