IV.8.2 Test de la connectivité depuis client vers

DMZ

Avant de tester la connectivité vers la DMZ, nous allons,

d'abord, installer le serveur web Nginx sur la machine 'serveur Web'

Chapitre IV Conception et réalisation d'une infrastructure

cloud computing sécurisée

93

Figure IV-100 Installation nginx

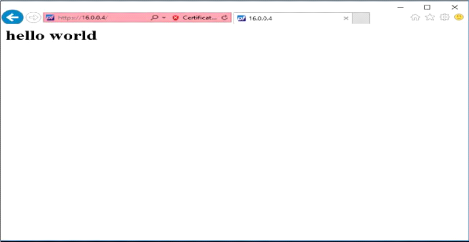

Après avoir installé nginx, on teste l'accès

depuis le client vers la DMZ: Pour cela, on ouvre un navigateur et on tape

l'adresse IP du serveur web et on aperçoit la page `hello world' qui

s'affiche.

Figure IV-101 Connexion depuis Client vers serveur

web

IV.8.3 Test de la connectivité pour le réseau

LAN

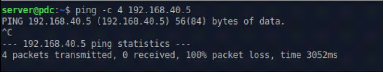

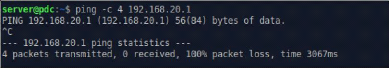

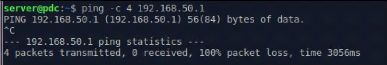

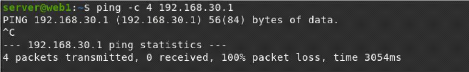

Après avoir fait un ping depuis le serveur Pdc

situé dans LAN vers le serveur web du réseau DMZ, le

réseau LANadmin et l'interface Sync, on remarque que l'accès a

été interdit. Comme nous l'avons défini dans les

règles.

Figure IV-102 Ping depuis LAN vers le serveur

web

Chapitre IV Conception et réalisation d'une infrastructure

cloud computing sécurisée

94

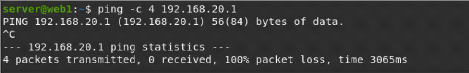

Figure IV-103 Ping depuis LAN vers LANadmin

Figure IV-104 Ping depuis LAN vers Sync

IV.8.4 Test de la connectivité pour le réseau

DMZ

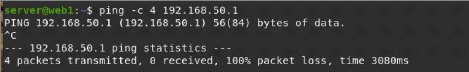

On essaye la même chose à partir du DMZ vers le

réseau LAN, LANadmin et l'interface Sync, on remarque que l'accès

n'est pas autorisé.

Figure IV-105 Ping depuis DMZ vers LAN

Figure IV-106 Ping depuis DMZ vers LANadmin

Chapitre IV Conception et réalisation d'une infrastructure

cloud computing sécurisée

Figure IV-107 Ping depuis DMZ vers Sync

IV.8.5 Test de la fiabilité du VPN IV.8.5.1 Test de

connectivité

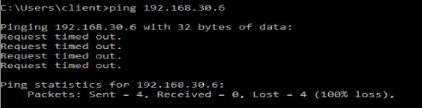

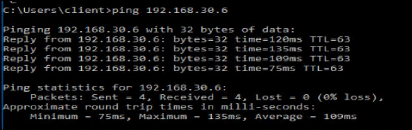

Maintenant, on tente un "Ping" depuis la machine Client vers le

serveur Pdc situé dans le LAN avant et après

l'établissement de la connexion VPN. On remarque qu'avant d'utiliser le

service VPN, l'accès vers le réseau LAN a été

interdit (règle LAN) mais par contre, lors de l'établissement de

la connexion VPN la connectivité est réussie.

Figure IV-108 Ping depuis Client vers Pdc avant

l'utilisation du VPN

95

Figure IV-109 Ping depuis Client vers Pdc après

l'utilisation du VPN

Chapitre IV Conception et réalisation d'une infrastructure

cloud computing sécurisée

96

Dans ce chapitre on a décrit l'analyse et la conception du

pare-feu PfSense mis en place, et expliquer les différentes

étapes pour son installation et la configuration basique et

avancé comme `High Availability `, default gateway , routing et le NAT,

Puis, nous avons configurés des règles pour filtrer les

connexions entrantes et sortantes depuis et vers les zones (WAN, LAN et DMZ),

et une connexion VPN pour crypter les données échangées.,

Enfin , nous avons aussi testé et validé notre conception et

réalisation, présenté sous forme des captures

écrans, qui montre que nos objectif fixes au départ ont

été atteintes.

|