Chapitre IV

Conception et réalisation

d'une infrastructure cloud

computing sécurisée

Chapitre IV Conception et réalisation d'une

infrastructure cloud computing sécurisée

Le but de ce chapitre est de présenter une étude

de la sécurité d'une infrastructure Cloud Computing, appartenant

à une entreprise accessible via Internet. Puis on procédera

à la proposition d'une topologie réseau sécurisée,

qui comprend un pare-feu pour filtrer les connexions entrantes et sortantes

depuis et vers les zones (WAN, LAN et DMZ), et une connexion VPN pour crypter

les données échangées.

Puis nous allons simuler le réseau cloud computing, en

utilisant le logiciel de simulation GNS3 et VMware Workstation Pro. Ensuite, on

procédera à la configuration des routeurs (assignation d'adresses

IP aux interfaces, routage et configuration NAT). Enfin, pour sécuriser

l'infrastructure Cloud Computing, nous avons choisi le Pare-feu pfSense.

IV.1 Présentation de l'infrastructure Cloud

Computing

On va présenter dans un premier temps une

infrastructure cloud Computing existante pour laquelle nous proposerons des

améliorations et nous implémenterons une sécurité

adéquate.

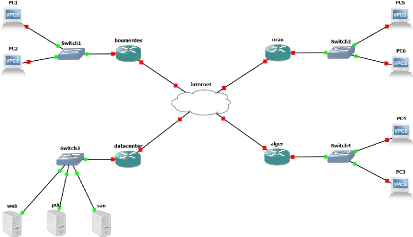

Cette entreprise possède 3 succursales

réparties dans 3 régions en Algérie, accèdent au

Cloud Computing via Internet pour stocker leurs données dans les

serveurs.

39

Cette figure illustre cette architecture :

Chapitre IV Conception et réalisation d'une

infrastructure cloud computing sécurisée

40

Chapitre IV Conception et réalisation d'une

infrastructure cloud computing sécurisée

Chapitre IV Conception et réalisation d'une

infrastructure cloud computing sécurisée

Figure IV-1 Une Infrastructure Réseau

existante

Dans l'infrastructure Cloud Computing, on a

représenté

? Un serveur de stockage nommé SAN comme un serveur de

sauvegarde ou de stockage des données des entreprises.

? Un serveur de bases de données des entreprises

nommé Pdc ? Un serveur web

IV.2 Etude de la sécurité de

l'infrastructure Cloud Computing IV.2.1 Critiques existante dans l'architecture

Cloud Computing

? Serveur WEB

Le serveur WEB peut être accessible de

l'extérieur du réseau, son emplacement dans l'architecture peut

représenter un danger considérable. En effet on peut le

considérer comme porte d'entrée vers le réseau LAN et les

données sensibles contenues dans les différentes bases de

données.

41

? Absence de système de défense

L'inexistence d'un firewall, ou d'un proxy pour restreindre

le trafic entrant et sortant du réseau peut causer l'infiltration d'un

paquet malveillant.

|