|

REPUBLIQUE ALGERIENNE DEMOCRATIQUE ET

POPULAIRE

Ministère de la Formation et de l'Enseignement

Professionnels

Institut National Spécialisé de la

Formation Professionnelle

ABD EL HAQ BEN HAMOUDA

BOUMERDES

M E M O I R E D E F I N DE

F O R M A T I O

N

En vue de l'obtention du diplôme de Technicien

Supérieur En Systèmes numériques Option : Informatique et

Réseaux.

Thème:

|

Etude et sécurisation d'une infrastructure Cloud

Computing avec pfsense

|

Organisme d'accueil : Algérie Telecom

Présenté par :

AISSAOUI Fares Promotrice : Mme.BOUKSANI. S

BOUHADJILA Hamza Encadrant : KOUCHI Abdelmalek

Promotion 2019/2022

REMERCIEMENTS

Nous tenons à saisir cette occasion et adresser nos

sincères remerciements et nos profondes reconnaissances à Dieu le

tout puissant et miséricordieux qui nous a donné la force et la

patience d'accomplir ce travail.

On remercie particulièrement notre promoteur «

Mme.BOUKSANI. S » pour sa précieuse

assistance, sa disponibilité et l'intérêt

qu'elle a manifesté pour ce travail.

On remercie vivement tous les enseignants qui ont

participé à notre formation.

On remercie notre encadrant « Mr KOUCHI Abdelmalek » et

tous la famille de CTE Alger

Ouest.

On remercie également les membres du jury pour l'honneur

qu'ils nous font en jugeant ce

modeste travail.

Enfin, nous tenons également à remercier toutes nos

familles et nos ami(e)s et tous ceux qui

ont participé de près ou de loin à la

réalisation de ce travail.

Sommaire

Sommaire

Sommaire

Liste des tableaux Liste des figures

Liste des abréviations

Introduction

Chapitre I Présentation de l'organisme d'accueil

: Algérie Télécom

I.1 Présentation de l'entreprise 3

I.2 Mission et objectif d'Algérie Télécom

4

I.2.1 Mission 4

I.2.2 Objectifs 4

I.3 Organisation d'Algérie Télécom 4

I.4 Organisation de la Direction Opérationnel ALGER OUEST

5

I.5 Présentation du département corporate 6

I.6 Présentation du Centre Technique d'Entreprise (CTE)

6

Chapitre II Généralités sur le

Réseau et la Sécurité Informatique

II.1 Généralités sur les réseaux

informatiques 13

II.1.1 Définition 13

II.1.2 Intérêt d'un réseau 13

II.1.3 Classification des réseaux informatiques 13

IV.1 Présentation de l'infrastructure Cloud Computing

39

Sommaire

II.1.4 Communication sur un réseau 15

II.2 La sécurité informatique 19

II.2.1 Les critères de la sécurité 19

II.2.2 Politique de sécurité 20

II.2.3 Les attaques informatiques 20

II.2.4 Les dispositifs de sécurité 23

Chapitre III Etude de cloud computing

III.1 Informatique en nuage (Le Cloud Computing) 30

III.1.1 Les différentes couches de service cloud computing

31

III.1.2 Modèles de déploiement 32

III.1.3 Les caractéristiques du Cloud Computing 32

III.1.4 Avantages du Cloud Computing 33

III.1.5 Inconvénients du Cloud Computing 33

III.2 La Virtualisation 34

III.2.1 Les avantages de la virtualisation 35

III.2.2 Les inconvénients de la virtualisation 35

III.3 Centre de données (Datacenter) 36

Chapitre IV Conception et réalisation d'une infrastructure

cloud computing sécurisée

Sommaire

IV.2 Etude de la sécurité de l'infrastructure

Cloud Computing 40

IV.2.1 Critiques existante dans l'architecture Cloud Computing

40

IV.2.2 Solutions proposées 41

IV.3 Les outils utilisés 41

IV.3.1 Présentation du logiciel GNS3 41

IV.3.2 Présentation de VMware Workstation pro 42

IV.3.3 Présentation de PfSense 43

IV.4 Conception et réalisation de la solution

proposée 45

IV.4.1 Simulation de la topologie réseau 45

IV.4.2 Création des réseaux virtuels 48

IV.4.3 Installation et configuration des machines virtuelles

49

IV.5 Installation de pfsense et configuration de ses

interfaces 52

IV.5.1 L'ajout du Pfsense à GNS3. 52

IV.6 Configuration des routeurs 60

IV.6.1 Configuration du routeur `datacenter' 60

IV.6.2 Configuration du routeur `Boumerdes' 61

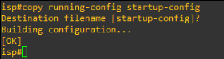

IV.6.3 Configuration du routeur `ISP' 63

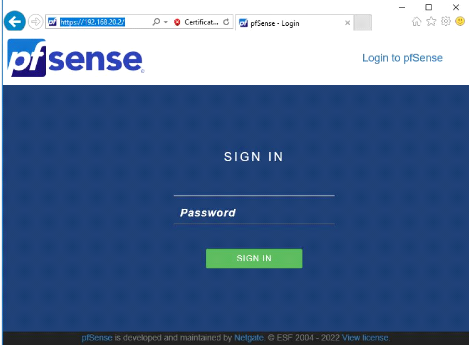

IV.7 Connexion à l'interface web de configuration de

pfsense 65

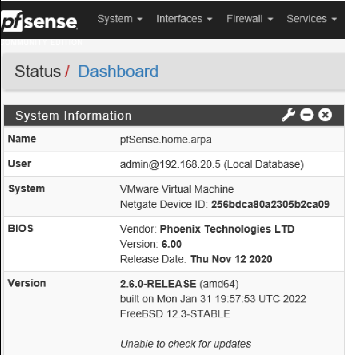

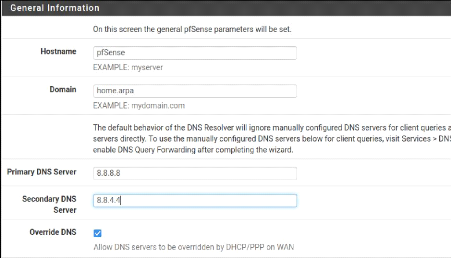

IV.7.1 Configuration basique de PfSense 66

IV.7.2 Configurer un cluster de deux pfSense redondants

(failover) 69

Sommaire

IV.7.3 Configuration des Règles du pare-feu 74

IV.7.4 Configuration du routage sur pfSense 78

IV.7.5 Configuration VPN (OpenVPN) 79

IV.8 Test de l'efficacité de la solution proposée

91

IV.8.1 Test de la Haute Disponibilité sous pfSense 91

IV.8.2 Test de la connectivité depuis client vers DMZ

92

IV.8.3 Test de la connectivité pour le réseau LAN

93

IV.8.4 Test de la connectivité pour le réseau DMZ

94

IV.8.5 Test de la fiabilité du VPN 95

Conclusion

Bibliographie Annexe

Liste des tableaux

Liste des tableaux

Chapitre I Présentation de l'organisme d'accueil

: Algérie Télécom

Tableau I-1 Les outils informatiques 9

Tableau I-2 Les caractéristiques techniques des pc

de bureau 10

Tableau I-3 Caractéristiques techniques des

Micro-ordinateur portable 11

Liste des figures

Liste des figures

Chapitre I Présentation de l'organisme d'accueil

: Algérie Télécom

Figure I-1 Les entreprises filiales d'Algérie

Telecom 3

Figure I-2 Schéma représentatif

d'Organigramme de la DO ALGER 6

Figure I-3 Schéma représentatif

d'Organigramme de CTE 7

Chapitre II Généralités sur le

Réseau et la Sécurité Informatique

Figure II-1 Firewall avec DMZ 24

Chapitre III Etude du cloud computing

Figure III-1 Cloud computing 30

Figure III-2 Les couches du cloud computing

31

Figure III-3 La virtualisation 34

Figure III-4 Datacenter 37

Chapitre IV Conception et Réalisation de

l'infrastructure cloud

computing sécurisée

Figure IV-1 Une Infrastructure Réseau existante

40

Figure IV-2 Logo du GNS3 42

Figure IV-3 Logo du VMware workstation pro 43

Figure IV-4 Logo du pfsense 45

Figure IV-5 Nouvelle topologie sécurisée du

réseau 46

Liste des figures

Figure IV-6 Simulation de la nouvelle topologie

sécurisée du réseau 47

Figure IV-7 Virtual network editor 48

Figure IV-8 Création des réseaux

virtuelles 48

Figure IV-9 Spécificité des machines

clients et serveurs 49

Figure IV-10 Configuration de la carte réseau

pour le serveur WEB 50

Figure IV-11 Commande pour ouvrir le fichier de

configuration réseau du serveur 50

Figure IV-12 Affectation de l'adresse IP au serveur

Pdc 51

Figure IV-13 Sauvegarde de la configuration

51

Figure IV-14 Application des changements

51

Figure IV-15 Vérification de l'adresse IP

assignée au serveur Pdc 51

Figure IV-16 Attribution d'adresse IP à la

machine Client 52

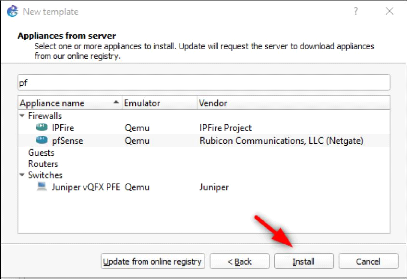

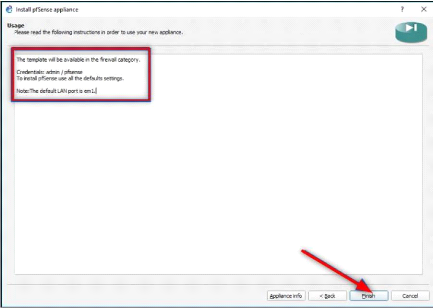

Figure IV-17 New template gns3 53

Figure IV-18 Installation d' une Appliance à

partir du serveur GNS3 53

Figure IV-19 Installation du pfsense 54

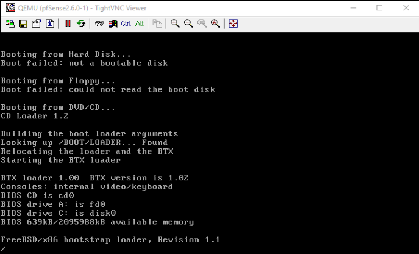

Figure IV-20 Installation terminée

55

Figure IV-21 Allumage du pfsense 56

Figure IV-22 Démarrage de pfsense

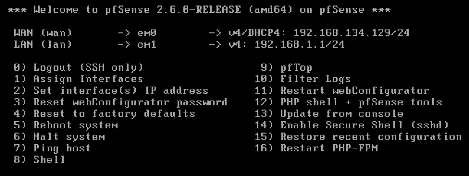

56

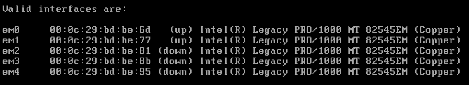

Figure IV-23 les Interfaces

détectées(pfsense primaire) 57

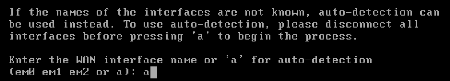

Figure IV-24 Auto détection des interfaces

57

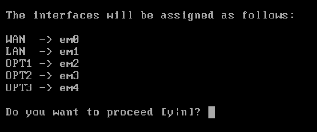

Figure IV-25 Validation de l'assignation des

interfaces 58

Liste des figures

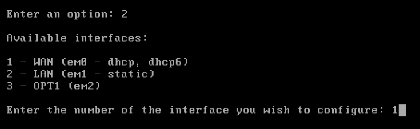

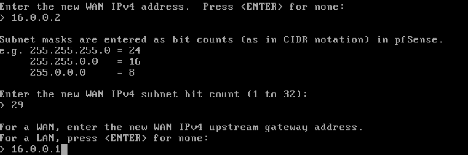

Figure IV-26 Sélection de l'interface WAN

59

Figure IV-27 Assignation d'adresse IP pour l'interface

WAN 59

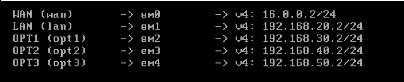

Figure IV-28 Adresses IP des 5 interfaces de

pfsense(primaire) 60

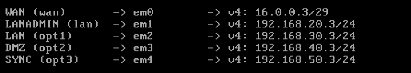

Figure IV-29 Adresses IP des 5 interfaces de

pfsense(backup) 60

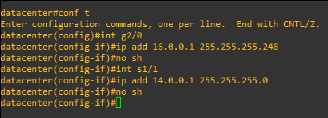

Figure IV-30 Assignation d'adresses IP aux interfaces

du routeur 'datacenter' 60

Figure IV-31 Configuration du routage pour le routeur

'datacenter' 61

Figure IV-32 Sauvegarde de la configuration pour le

routeur "datacenter' 61

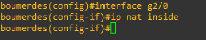

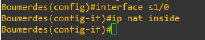

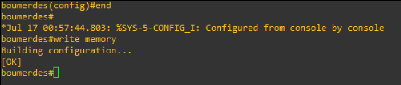

Figure IV-33 Assignation d'adresses IP aux interfaces

du routeur 'Boumerdes' 61

Figure IV-34 Configuration du routage pour le routeur

Boumerdes' 62

Figure IV-35 Sauvegarde de la configuration pour le

routeur 'Boumerdes' 62

Figure IV-36 Configuration un NAT statique

62

Figure IV-37 Identification interface LAN

62

Figure IV-38 Identification de interface WAN

63

Figure IV-39 Sauvegarde de la configuration NAT

63

Figure IV-40 Assignation d'adresses IP aux interfaces

du routeur 'ISP' 63

Figure IV-41Configuration du routage entre `ISP' et

`Datacenter' 64

Figure IV-42 Configuration du routage entre `ISP' et

`Boumerdes' 64

Figure IV-43 Configuration Nat 'ISP' 64

Figure IV-44 Sauvegarde de la configuration pour le

routeur 'ISP' 64

Figure IV-45 Interface web de configuration de pfsense

65

Liste des figures

Figure IV-46 Dashboard de pfsense 66

Figure IV-47 Déclaration du Serveur DNS

67

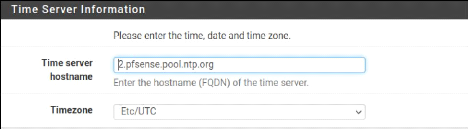

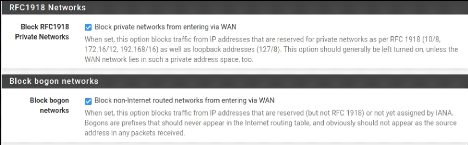

Figure IV-48 Déclaration du Serveur d'horloge

67

Figure IV-49 Configuration de l'interface WAN

68

Figure IV-50 Configuration de mot de passe

68

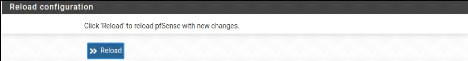

Figure IV-51 Le rechargement de la configuration

69

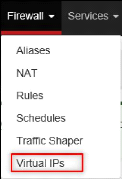

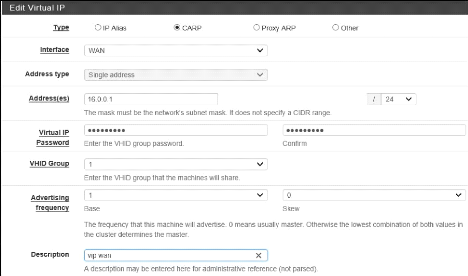

Figure IV-52 Virtual ip 69

Figure IV-53 Affectation d'une vip pour l'interface

WAN 70

Figure IV-54 Les IP Virtual adresse de chaque

interface 70

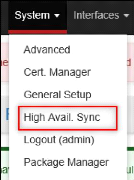

Figure IV-55 Configuration de la

haute-disponibilité 71

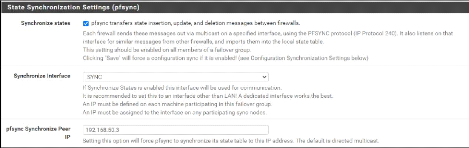

Figure IV-56 Configuration de pfsync 71

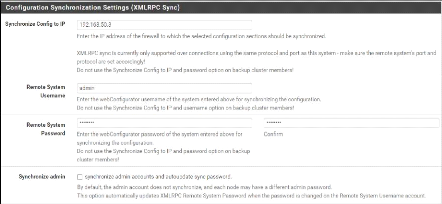

Figure IV-57 Configuration de XMLRPC Sync

72

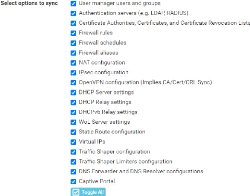

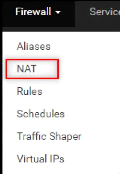

Figure IV-58 Firewall NAT 73

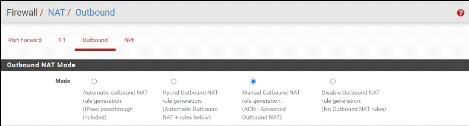

Figure IV-59 Règles d'outbound NAT

73

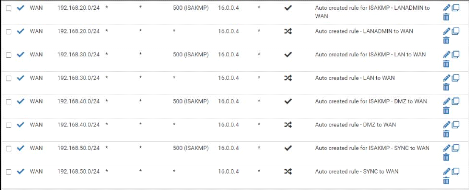

Figure IV-60 Modification de NAT adresse de chaque

interface 74

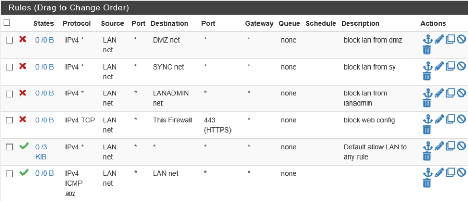

Figure IV-61 Firewall Rules 74

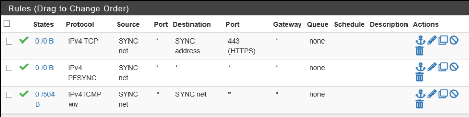

Figure IV-62 Les règles pour l'interface WAN

75

Figure IV-63 Les règles pour l'interface

LANadmin 75

Figure IV-64 Les règles pour l'interface DMZ

76

Figure IV-65 Les règles pour l'interface LAN

77

Liste des figures

Figure IV-66 Les règles pour l'interface DMZ

77

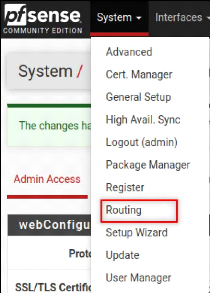

Figure IV-67 Firewall routing 78

Figure IV-68 Configuration de routage pour pfsense

79

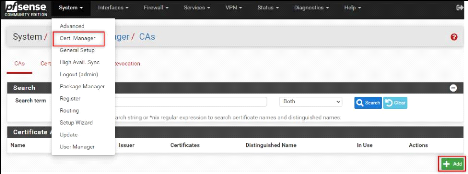

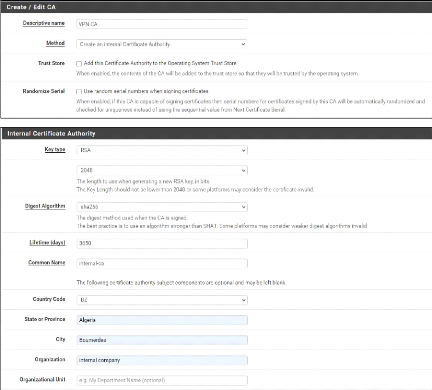

Figure IV-69 Création d'une autorité de

certification - CA 79

Figure IV-70 Remplissage des informations relatives au

certificat de l'autorité de ca 80

Figure IV-71 Certificat de l'autorité de

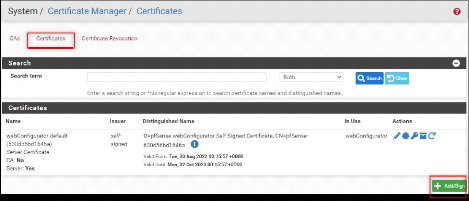

certification 80

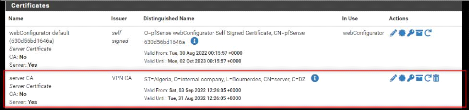

Figure IV-72 Ajout d'un certificat pour le serveur

81

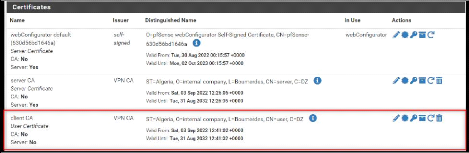

Figure IV-73 Certificat du server VPN 81

Figure IV-74 Certificat du client VPN 82

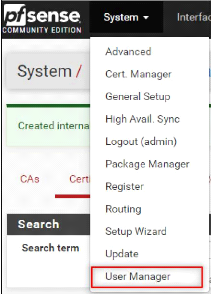

Figure IV-75 User manager 82

Figure IV-76 Création du client vpn

83

Figure IV-77 Edition du client VPN 83

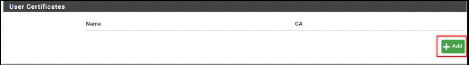

Figure IV-78 Ajout d'un certificat pour le client VPN

83

Figure IV-79 Choix du certificat pour le client VPN

84

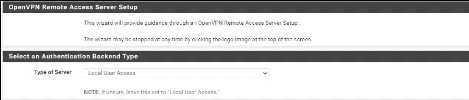

Figure IV-80 Assistant de configuration du serveur VPN

84

Figure IV-81 Sélection du type du serveur

84

Figure IV-82 Sélection du certificat de

l'autorité de certification 85

Figure IV-83 Sélection du certificat pour le

serveur 85

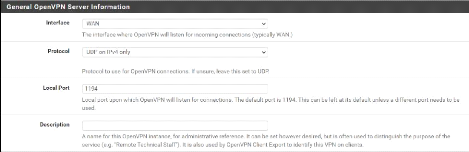

Figure IV-84 Information générale sur le

serveur 85

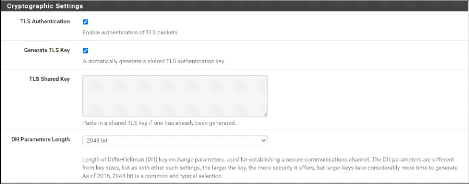

Figure IV-85 Configuration cryptographique

86

Liste des figures

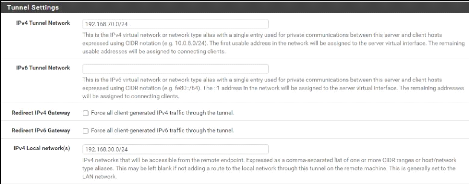

Figure IV-86 Configuration du réseau de tunnel

VPN 86

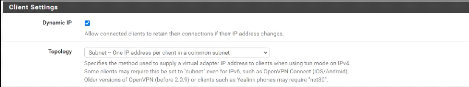

Figure IV-87 Configuration du client VPN

87

Figure IV-88 Règles Pare-feu pour le serveur

Open VPN 87

Figure IV-89 Fin de la configuration du serveur VPN

87

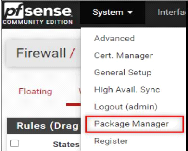

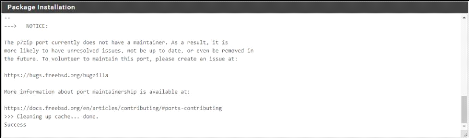

Figure IV-90 Package manager 88

Figure IV-91 Package installé 88

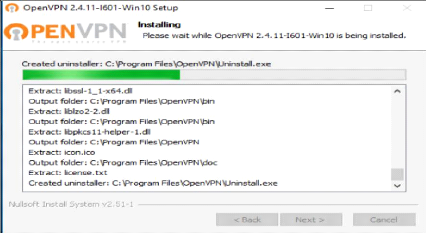

Figure IV-92 Installation du OpenVPN 89

Figure IV-93 Client export utility 89

Figure IV-94 Copie des fichiers de configuration du

client Open VPN 90

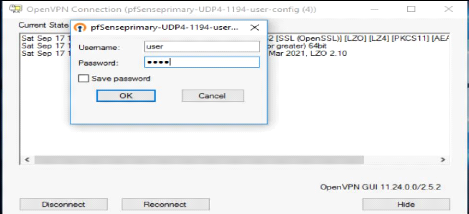

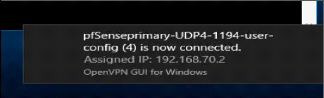

Figure IV-95 Etablissement de la connexion VPN

90

Figure IV-96 Nouvelle adresse IP assignée

à la machine "Client " 90

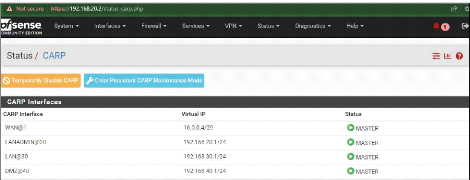

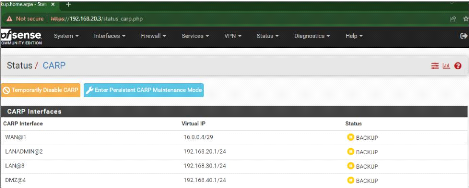

Figure IV-97 Statut maître(Pfsenseprimary)

91

Figure IV-98 Statut esclave(Pfsensebackup)

91

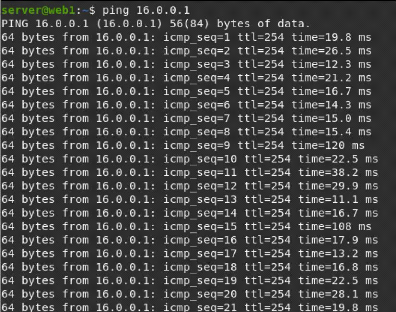

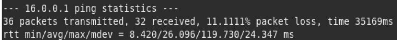

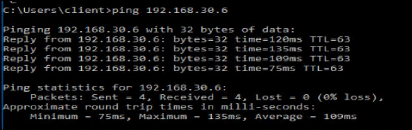

Figure IV-99 Ping vers l'IP (GATEWAY) 92

Figure IV-100 Installation nginx 93

Figure IV-101 Connexion depuis Client vers serveur web

93

Figure IV-102 Ping depuis LAN vers le serveur web

93

Figure IV-103 Ping depuis LAN vers LANadmin

94

Figure IV-104 Ping depuis LAN vers Sync 94

Figure IV-105 Ping depuis DMZ vers LAN 94

Liste des figures

Figure IV-106 Ping depuis DMZ vers LANadmin

94

Figure IV-107 Ping depuis DMZ vers Sync 95

Liste des abréviations

Liste des abréviations

DHCP Dynamic Host Configuration Protocol

DMZ Zone démilitarisée

DNS Domain Name System

FTP File Transfer Protocol

HA High Availability

HTTP Hypertext Transfer Protocol

HTTPS HyperText Transfer Protocol Secure

IANA Internet Assigned Numbers Authority

IDS Intrusion detection system

IPS Intrusion prevention system

LAN Local Area Network

NAT Network address translation

NFS Network File System

OSI Open Systems Interconnection

SAN Storage Area Network

SMTP Simple Mail Transfer Protocol

SSL Secure Sockets Layer

TCP Transmission Control Protocol

TCP /IP Transmission Control

Protocol/Internet Protocol

UDP User Datagram Protocol

VLAN Virtual Local Area Network

VM Virtual Machine

VPN Virtual Private Network

WAN Wide Area Network

Introduction

i

Introduction

Le réseau informatique est un système de mise en

commun de l'information entre plusieurs machines. Face à l'augmentation

continue des systèmes informatiques, les entreprises exploitent beaucoup

d'informations, ce qui nécessite une meilleure organisation de ces

dernières. L'outil informatique joue donc un rôle primordial sur

ce plan pour faciliter la transmission de ces données

informatisées.

À une époque où la communication et la

technologie sont les maîtres mots de notre société, on ne

peut douter que l'avenir des réseaux informatiques soit de grandir et de

se développer. Cet avenir est pour une bonne partie lié aux

techniques et aux supports de communication utilisés dans les

réseaux. De plus, la technologie actuelle permet d'accroître les

volumes et les débits de transfert de données tout en diminuant

les coûts. Les interconnexions des réseaux sont variées et

pratiquement tous se trouvent aujourd'hui imbriqués les uns dans les

autres.

L'un de ces interconnexions est le « cloud Computing »

qui est un système de stockage de données permettant que de

nombreux utilisateurs et organisations peuvent éviter l`installation de

certaines applications sur leurs infrastructures ou peuvent avoir plus de

puissance de calcul en utilisant les ressources de ce Cloud grâce

à Internet. De plus, ces différents utilisateurs peuvent

construire leurs propres Cloud et les administrer selon leurs propres

politiques de gestion en diminuant ainsi les coûts l'exploitation et de

traitement.

Actuellement, les entreprises choisissent la migration vers un

modèle selon leurs besoins où elles peuvent louer des services

chez les prestataires du Cloud public comme le Iaas, Paas et Saas ou opter

carrément pour un Cloud privé qui apporte beaucoup plus de

flexibilité et une gestion facile de leurs systèmes

d'informations.

La confidentialité et la sécurité sont les

principaux obstacles qui empêchent l'adoption extensive de cette nouvelle

technologie. La confidentialité de ces informations doit être

préservée avant la publication dans le Cloud, c'est à dire

aucune information sensible ne doit être divulguée.

Les infrastructures cloud computing peuvent subir

différentes attaques informatiques qui remettent en cause

l'intégrité et la confidentialité des données

stockées à l'intérieur d'une entreprise. Pour

remédier à ce problème, Algérie

télécoms a voulu élaborer une politique de

Introduction

sécurité adaptée aux exigences fixés

après avoir opté pour un Cloud privé et ce afin de se

prémunir des attaques informatiques. C'est pourquoi de nombreuses

techniques seront mises en place comme les Pare-feu, les zones

démilitarisées, ou l'utilisation de VPN...etc.

Notre travail intitulé : « Etude et

sécurisation d'une infrastructure Cloud Computing avec pfsense »

consiste, dans un premier temps, à étudier la

sécurité de l'infrastructure de l'entreprise Algérie

télécoms dans le Cloud Computing, et de proposer par la suite une

nouvelle topologie réseau qui sera beaucoup plus sécurisée

dans laquelle nous allons scinder le réseau en deux zones LAN et DMZ,

puis la protéger contre les accès non autorisés avec la

mise en place d'un Pare-feu et la configuration d'une connexion VPN.

Ce mémoire comporte quatre chapitre qui sont les

suivants:

Chapitre I : « présentation de l'organisme d'accueil,

Algérie Télécom », dans ce chapitre on

représente l'organisme d'accueil Algérie

télécom.

Chapitre II : « Généralités sur le

Réseau et la Sécurité Informatique », dans ce

chapitre nous allons présenter les généralités sur

le réseau et la sécurité informatiques.

Chapitre III : « Etude du cloud computing », dans ce

chapitre nous expliquerons les notions fondamentales sur le Cloud Computing.

Chapitre IV : « Conception et réalisation d'une

infrastructure cloud computing sécurisée », ce chapitre sera

consacré à la conception et réalisation de l'architecture

sécurisé en présentant dans un premier temps une

infrastructure réseau existante pour laquelle nous proposerons des

améliorations et nous implémenterons une sécurité

adéquate.

ii

Enfin, nous terminons par une conclusion.

Chapitre I

Présentation de l'organisme

d'accueil : Algérie

Télécom

Chapitre I Présentation de l'organisme d'accueil :

Algérie Télécom

Offrant une gamme complète de services de voix et de

données aux clients résidentiels et professionnels,

Algérie Telecom est leader sur le marché Algérien des

télécommunications qui connait une forte croissance. Cette

position s'est construite par une politique d'innovation forte adaptée

aux attentes des clients et orientée vers les nouveaux usages

I.1 Présentation de l'entreprise

Algérie Telecom, est une société par actions

à capitaux publics opérant sur le marché des

réseaux et services de communications électroniques. Sa naissance

a été consacrée par la loi 2000/03 du 5 août 2000,

relative à la restructuration du secteur des Postes et

Télécommunications, qui sépare notamment les

activités Postales de celles des Télécommunications.

Algérie Telecom est donc régie par cette loi qui lui

confère le statut d'une entreprise publique économique sous la

forme juridique d'une société par actions (SPA). Entrée

officiellement en activité à partir du 1er janvier 2003, elle

s'engage dans le monde des Technologies de l'Information et de la Communication

avec trois objectifs: -Rentabilité - Efficacité -Qualité

de service. Son ambition est d'avoir un niveau élevé de

performance technique, économique, et sociale pour se maintenir

durablement leader dans son domaine, dans un environnement devenu

concurrentiel. Son souci consiste, aussi, à préserver et

développer sa dimension internationale et participer à la

promotion de la société de l'information en Algérie.

3

Figure I-1 Les entreprises filiales d'Algérie

Telecom

Chapitre I Présentation de l'organisme d'accueil :

Algérie Télécom

4

I.2 Mission et objectif d'Algérie

Télécom I.2.1 Mission

L'activité principale d'Algérie

Télécom est de :

· Fournir des services de télécommunication

permettant le transport et l'échange de la voix de messages

écrits, de données numériques et d'informations

audiovisuelles.

· Développer, exploiter et gérer les

réseaux publics et privés de télécommunication.

· Etablir, exploiter et gérer les interconnexions

avec tous les opérateurs des réseaux. I.2.2

Objectifs

Algérie Telecom est engagée dans le monde des

technologies de l'information et de la communication avec les objectifs

suivants :

· Accroître l'offre de services

téléphoniques et faciliter l'accès aux services de

télécommunications au plus grand nombre d'usagers, en particulier

en zones rurales.

· Accroître la qualité de services offerts et

la gamme de prestations rendues et rendre plus compétitifs les services

de télécommunications.

· Développer un réseau national de

télécommunication fiable et connecté aux autoroutes de

l'information.

I.3 Organisation d'Algérie Télécom

Algérie Télécom est organisée en

Divisions, Directions Centrales, et Régionales (Directions

Opérationnelles), a cette structure s'ajoutent trois filiales :

- Mobile (Mobilis)

- Internet (Djaweb)

- Télécommunications Spatiales (RevSat)

Chapitre I Présentation de l'organisme d'accueil :

Algérie Télécom

5

Algérie Telecom s'implique dans le développement

socio-économique du pays à travers la fourniture des services de

télécommunications.

En outre, Algérie Télécom met en oeuvre des

moyens importants pour rattacher les localités isolées et les

établissements scolaires.

Le Marketing et l'action commerciale pour réhabiliter

l'image de marque d'Algérie Telecom et fidéliser sa

clientèle, notamment par la mise en place du système informatique

qui permet :

? Le client aura un guichet unique au niveau de l'ACTEL, qui

saisit la demande du client, ses coordonnées, l'adresse, etc.

? La suppression de l'échange de papier entre les services

techniques du CECLI et l'Actel " gestion zéro papier ".

? Permettre aux clients de consulter leurs factures à

travers l'Internet. ? Recrutement et formation.

Dans le cadre du partenariat, Algérie

Télécom pourra profiter aussi bien du savoir-faire que de

capitaux. S'agissant de diversification d'activités, la branche des

services d'Algérie Télécom, contrairement à celle

des infrastructures sera largement ouverte à la concurrence à

travers des partenariats susceptibles d'engendrer l'épanouissement de

l'investissement pour obtenir des niveaux de rentabilité

élevés avec des retours rapides sur investissements.

· Introduction massive des nouvelles technologies.

I.4 Organisation de la Direction Opérationnel ALGER

OUEST

Pour une bonne gestion des centres de maintenances ainsi que les

agences commerciales. Algérie Telecom a opté à la

création des Directions Opérationnelles qui sont placé

comme sous directions rattaché directement à la Direction

Générale. Ça mission est d'assurer la rapidité

d'exécution des projets en minimisons les temps d'attente en assurant

une intervention rapide et exacte des structures concernées.

Chapitre I Présentation de l'organisme d'accueil :

Algérie Télécom

Le champ d'étude (source Algérie Telecom)

6

Figure I-2 Schéma représentatif

d'Organigramme de la DO ALGER

I.5 Présentation du département corporate

Algérie Télécom est l'opérateur de

services télécoms par excellence des grandes entreprises, PME-PMI

tous secteurs confondus et des institutions, grâce à un

réseau en constante modernisation déployé sur toute

l'étendue du territoire national, y compris dans les zones les plus

reculées. Avec des offres et des solutions adaptées à

votre secteur d'activité, a la taille de votre entreprise et à sa

localisation, Algérie Télécom est votre partenaire pour

vos besoins en télécommunications et en solutions technologiques

innovantes, avec l'exigence de qualité de service, un rapport

qualité-prix compétitif et une prise en charge

personnalisé.

I.6 Présentation du Centre Technique d'Entreprise

(CTE)

C'est un centre technique rattaché administrativement au

département Corporate. Sa mission est d'intervenir rapidement vers le

site client et réduira les dépenses, liées aux longs

déplacements des techniciens. Afin de garantir le bon fonctionnement de

leurs liaisons

Chapitre I Présentation de l'organisme d'accueil :

Algérie Télécom

7

spécialisées et cela après traitement des

dérangements qui leurs sont envoyé depuis les centres de

signalisation, du LET ou bien de la Direction relation corporate.

Organigramme du CTE

Figure I-3 Schéma représentatif

d'Organigramme de CTE

LES COMPOSANTS D'UN (CTE)

? Technologie : Téléphonie,

informatique, logiciels, bases de données, système d'informations

interne...;

? Logistique : immobilière, mobilier,

matériel...;

Chapitre I Présentation de l'organisme d'accueil :

Algérie Télécom

8

? Ressource humaine : les utilisateurs en charge

de la gestion des interactions entrantes et sortantes au niveau du centre de

contact sont :

? L'agent est l'utilisateur en charge de la

gestion des interactions entrantes et sortantes au niveau des différents

centres. Selon la vocation du CTE, les compétences des agents

diffèrent : Technique, Commercial.

? Les superviseurs sont en charge de

l'encadrement et du suivi des différentes équipes d'agents. Ils

sont responsables, entre autres, du monitoring et de la gestion des

compétences des agents au sein de leur équipe.

? Les administrateurs sont responsables de

l'administration, de l'exploitation et de l'adaptation opérationnelle de

la solution. Cela comprend par exemple :

· La gestion des utilisateurs et des groupes.

· La gestion des clients professionnels.

· La gestion des problèmes (dérangement

à traiter).

· Les stagiaires qui sont en cours de

préparation de leur PFE (projet de fin d'étude) et qui sont

encadrés par le Centre Technique d'Entreprise.

Les différents outils informatiques :

L'outil

|

Le nombre

|

PC PORTABLE

|

1

|

PC DE BUREAU

|

3

|

IMPRIMANTES

|

2

|

PHOTOCOPIEUSE

|

1

|

|

Chapitre I Présentation de l'organisme d'accueil :

Algérie Télécom

9

SCANNER

|

1

|

DISQUE DUR EXTERNE

|

1

|

|

Tableau I-1 Les outils informatiques

Caractéristiques techniques des

équipements: a- Micro-ordinateur de bureau i3 / i7

Micro-ordinateur de bureau i3 / i7

|

Item

|

Intitulé

|

Détails

|

1

|

Processeur

|

Intel Core i3 3.0 GHz de

3èmeGénération / Intel Corei7

5èmeGénération

|

2

|

Ram

|

4 Go DDR 3/ 8Go DDR 3

|

3

|

Carte Graphique

|

1 Go chipset intégré /3 Go chipset

intégré

|

4

|

Disque Dur

|

500 Go 7200 tr/min de type SATA / 1To

|

5

|

Carte Réseau

|

100/1000 Mbps

|

6

|

Système d'exploitation

|

Windows 7 professionnel authentique 64

bits

|

|

Chapitre I Présentation de l'organisme d'accueil :

Algérie Télécom

10

7

|

Récupération système

|

Oui

|

|

(Recovery)

|

|

8

|

Ecran

|

19» Led

|

|

Tableau I-2 Les caractéristiques techniques des

pc de bureau

b- Micro-ordinateur portable :

Micro-ordinateur portable

|

Item

|

Intitulé

|

Détails

|

1

|

Processeur

|

Intel Core i5 2.4 Ghz de

3èmeGénération

|

2

|

Ram

|

4 Go DDR 3

|

3

|

Carte Graphique

|

1 Go chipset intégré

|

4

|

Disque Dur

|

500 Go 5400 tr/min de type SATA

|

5

|

Carte Réseau

|

10/100/1000 Mbps

|

6

|

Système d'exploitation

|

Windows 7 64 bits professionnel Authentique

|

7

|

Récupération système (Recovery)

|

Oui

|

|

Chapitre I Présentation de l'organisme d'accueil :

Algérie Télécom

11

8

|

Wifi

|

b/g/n

|

9

|

Webcam

|

Intégré

|

10

|

Autonomie

|

Minimum 3 heures

|

|

Tableau I-3 Caractéristiques techniques des

Micro-ordinateur portable

Ce chapitre a donc mis en évidence l'opérateur

historique Algérie Télécom qui demeure un acteur

incontournable sur la scène algérienne des

télécommunications. Inséré sur le marché de

la télécommunication, depuis plus de 10 ans, Algérie

Télécom veille à offrir toujours plus d'offres

évolutives adaptées aux besoins de ses clients

Chapitre II

Généralités sur le Réseau

et

la Sécurité Informatique

Chapitre II Généralités sur le

réseau et la Sécurité Informatique

13

Avec l'évolution de la technologie, les réseaux

sont omniprésents et nous pouvons partager des applications,

échanger des informations, consulter des bases de données et

effectuer des transferts de fichiers entre plusieurs postes à distance.

Toutes ces applications sont possibles grâces aux réseaux

informatiques nées du besoin de faire communiqué des terminaux

distants avec un site central, des ordinateurs entre eux et des stations de

travail avec leurs serveurs.

La sécurité des réseaux consiste à

prendre des mesures préventives pour protéger l'infrastructure

réseau sous-jacente contre tout accès non autorisé, toute

utilisation abusive, La mise en oeuvre de ces mesures permet aux ordinateurs,

aux utilisateurs et aux programmes d'exécuter leurs fonctions critiques

autorisées dans un environnement sécurisé.

II.1 Généralités sur les

réseaux informatiques (1) II.1.1 Définition

Un réseau est un ensemble d'objets interconnectés

les uns avec les autres. Il permet de faire circuler des données entre

chacun de ces objets selon des règles bien définies.

II.1.2 Intérêt d'un réseau

Un réseau informatique peut servir plusieurs buts

distincts :

· Le partage de ressources (applications ou

matériels, connexion à internet, etc.).

· La communication entre personnes (courrier

électronique, discussion en direct, etc.).

· La communication entre processus (entre des ordinateurs

industriels par exemple).

· La garantie de l'unicité de l'information (bases

de données). II.1.3 Classification des réseaux

informatiques

Les réseaux informatiques sont classés en fonction

de divers facteurs. Ils comprennent:

· Portée géographique

· Interconnectivité

· Administration

· Architecture

Chapitre II Généralités sur le réseau

et la Sécurité Informatique

14

II.1.3.1 Portée géographique

Géographiquement, un réseau peut être

classé dans l'une des catégories suivantes :

V' Il peut être réparti sur une table, parmi les

appareils compatibles Bluetooth. Ne dépassant pas quelques mètres

(PAN).

V' Il peut s'étendre sur tout un bâtiment, y

compris des dispositifs intermédiaires pour connecter tous les

étages (LAN).

V' Il peut s'étendre sur toute une ville (MAN).

V' Il peut s'agir d'un réseau couvrant le monde entier

(WAN). II.1.3.2 Interconnectivité

Les composants d'un réseau peuvent être

connectés les uns aux autres différemment d'une manière ou

d'une autre. Par connectivité, nous entendons soit logiquement,

physiquement ou dans les deux sens.

V' Chaque appareil (ou dispositif) peut être

connecté à tous les autres appareils du réseau, ce qui

rend le réseau maillé.

V' Tous les appareils peuvent être connectés

à un seul support mais géographiquement

déconnectés, créés comme une structure en bus.

V' Chaque appareil est connecté à ses pairs

gauche et droit uniquement, créant une structure linéaire.

V' Tous les appareils connectés ensemble avec un seul

appareil, créant une structure en forme d'étoile.

V' Tous les appareils connectés arbitrairement en

utilisant toutes les manières précédentes de se connecter

les uns aux autres, résultant en une structure hybride.

Chapitre II Généralités sur le réseau

et la Sécurité Informatique

15

II.1.3.3 Administration

Du point de vue de l'administrateur, un réseau peut

être un réseau privé qui appartient à un seul

système autonome et ne peut être accessible en dehors de son

domaine physique ou logique. Un réseau peut être public, auquel

tous accèdent.

II.1.3.4 Architecture

On peut distinguer les réseaux informatiques en

différents types (client-serveur), (pair-à-pair) ou hybrides,

selon leur architecture.

Il peut y avoir un ou plusieurs systèmes appelés

serveurs. D'autres étant des clients, demandent au serveur de

répondre aux demandes. Le serveur prend et traite les demandes au nom

des clients.

Deux systèmes peuvent être connectés point

à point ou poste à poste. Ils résident tous les deux au

même niveau et sont appelés pairs.

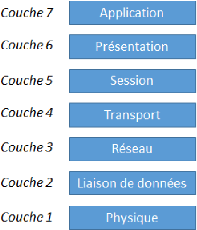

II.1.4 Communication sur un réseau (2) II.1.4.1

Modèle OSI

Le modèle OSI est une norme ISO 1qui permet

de connecter en réseau l'ensemble des appareils informatiques. Alors que

les marques informatiques se multiplient sur le marché, il était

essentiel de mettre en place une architecture commune pour que chaque appareil,

quelle que soit sa marque, puisse communiquer entre eux. Le modèle OSI

est un modèle en couches (Layered Framework) pour la conception de

systèmes de réseau qui permet la communication entre tous les

types de systèmes informatiques. Il se compose de sept couches

distinctes mais liées, dont chacune définit une partie du

processus du transfert d'informations à travers un réseau.

1 Norme ISO : Définie par l'Organisation

internationale de normalisation et s'appliquant aux produits et aux services

Chapitre II Généralités sur le réseau

et la Sécurité Informatique

16

Figure II.1 : Le Modèle OSI

a- Les rôles des différentes couches du

modèle OSI: Couche 1 : Physique

La couche physique rassemble les moyens électriques,

mécaniques, optiques ou hertziens par lesquels les informations sont

transmises. Les unités de données sont donc des bits 0 ou 1.

Couche 2 : Liaison de donnée

La couche liaison gère la fiabilité du transfert

de bits d'un noeud à l'autre du réseau, comprenant entre autres

les dispositifs de détection et de correction d'erreurs, ainsi que les

systèmes de partage des supports. L'unité de données

à ce niveau est appelée trame.

Couche 3 : Réseau

La couche réseau aiguille les données à

travers un réseau à commutation. L'unité de données

s'appelle en général un paquet.

Chapitre II Généralités sur le réseau

et la Sécurité Informatique

17

Couche 4 : Transport

La couche transport regroupe les règles de fonctionnement

de bout en bout, assurant ainsi la transparence du réseau

vis-à-vis des couches supérieures. Elle traite notamment

l'adressage, l'établissement des connexions et la fiabilité du

transport.

Couche 5 : Session

La couche session réunit les procédures de dialogue

entre les applications : établissement et interruption de la

communication, cohérence et synchronisation des opérations.

Couche 6 : Présentation

La couche présentation traite les formes de

représentation des données, permettant la traduction entre

machines différentes

Couche 7 : Application

Source et destination de toutes les informations à

transporter, la couche application rassemble toutes les applications qui ont

besoin de communiquer par le réseau : messagerie électronique,

transfert de fichiers, gestionnaire de bases de données.

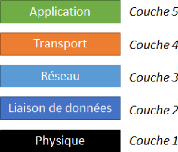

II.1.4.2 Modèle TCP /IP

Figure II.2 : Le Modèle TCP/IP

Chapitre II Généralités sur le réseau

et la Sécurité Informatique

18

a- Les rôles des différentes couches du

modèle TCP/IP Couche 5: Application

La couche application est l'endroit où résident

les applications réseau et leurs protocoles. La couche application

d'Internet comprend de nombreux protocoles, tels que le protocole HTTP (qui

permet la demande et le transfert de documents Web), SMTP (qui permet le

transfert de messages électroniques), FTP (qui permet le transfert de

fichiers entre deux systèmes), et DNS (Résolution de nom de

domaine).

Couche 4: Transport

La couche de transport d'Internet transporte les messages de

la couche application entre les points de terminaison d'application. Sur

Internet, il existe deux protocoles de transport, TCP et UDP, chacun pouvant

transporter des messages de la couche application.

Couche3: Réseau

La couche réseau ou internet est responsable du

déplacement des paquets de la couche réseau appelés

datagrammes d'un hôte à un autre. Le protocole de couche de

transport Internet (TCP ou UDP) dans un hôte source transmet un segment

de couche de transport et une adresse de destination à la couche

réseau, tout comme déposer au service postal une lettre avec une

adresse de destination. La couche réseau fournit alors le service de

livraison du segment à la couche transport dans l'hôte de

destination.

Couche 2: Liaison de données

La couche réseau achemine un datagramme à

travers une série de routeurs entre la source et la destination. Pour

déplacer un paquet d'un noeud (hôte ou routeur) au noeud suivant

de la route, la couche réseau s'appuie sur les services de la couche

liaison. En particulier, à chaque noeud, la couche réseau

transmet le datagramme à la couche liaison, qui délivre le

datagramme au noeud suivant le long de la route.

Chapitre II Généralités sur le réseau

et la Sécurité Informatique

19

Couche 1: Physique

Le travail de la couche physique est de déplacer les

bits individuels dans la trame d'un noeud au suivant. Les protocoles de cette

couche dépendent à nouveau de la liaison et dépendent en

outre du support de transmission réel de la liaison (par exemple, fil

à paire torsadée, fibre optique monomode).

II.2 La sécurité informatique (3)

La sécurité informatique c'est l'ensemble des

moyens mis en oeuvre pour réduire la vulnérabilité d'un

système contre les menaces accidentelles ou intentionnelles. Il convient

d'identifier les exigences fondamentales en sécurité

informatique. Elles caractérisent ce à quoi s'attendent les

utilisateurs de systèmes informatiques en regard de la

sécurité.

II.2.1 Les critères de la sécurité

La sécurité de l'information dans une entreprise

est une question essentielle qui préoccupe aujourd'hui tous les

dirigeants. Pour la mettre en place, il faut suivre quelques règles

essentielles mais surtout, il faut veiller à respecter les

critères majeurs en matière de sécurité.

a- Intégrité:

Vérifier l'intégrité des données

consiste à déterminer si les données n'ont pas

été altérées durant la communication (de

manière fortuite ou intentionnelle).

b- Confidentialité:

Seules les personnes autorisées peuvent avoir

accès aux informations qui leur sont destinées (notions de droits

ou permissions). Tout accès indésirable doit être

empêché.

c- Disponibilité:

Les informations doivent être à la fois

sécurisés et accessibles en cas de besoin. Le destinataire

autorisé à accéder à l'information doit donc

être en mesure d'en disposer à sa guise, à l'heure et

à l'endroit prévu.

Chapitre II Généralités sur le réseau

et la Sécurité Informatique

20

d- La Traçabilité :

Le dernier critère majeur de sécurité

d'une information, c'est sa traçabilité. C'est une

caractéristique qui suppose que les traces de l'état et des

mouvements de l'information doivent être conservée. Cette

traçabilité est primordiale, car c'est elle qui garantit le

respect des trois premiers critères

II.2.2 Politique de sécurité

Une politique de sécurité est un document

écrit dans une organisation décrivant comment protéger

l'organisation contre les menaces, y compris les menaces de

sécurité informatique, et comment gérer les situations

lorsqu'elles se produisent.

Une politique de sécurité doit identifier tous

les actifs d'une entreprise ainsi que toutes les menaces potentielles pesant

sur ces actifs. Les employés de l'entreprise doivent être tenus

informés des politiques de sécurité de l'entreprise. Les

politiques elles-mêmes devraient également être mises

à jour régulièrement.

II.2.3 Les attaques informatiques (4)

Une « attaque informatique » est l'exploitation

d'une faille d'un système informatique (système d'exploitation,

logiciel ou bien même de l'utilisateur) à des fins non connues par

l'exploitant du système et généralement

préjudiciables.

II.2.3.1 Classifications des attaques

Il existe quatre catégories principales d'attaques :

? L'accès

? La modification

? Le déni de service

? La répudiation

Chapitre II Généralités sur le réseau

et la Sécurité Informatique

21

a- Les Attaques d'Accès

Une attaque d'accès est une tentative d'accès

à l'information par une personne non autorisée. Ce type d'attaque

concerne la confidentialité de l'information.

Sniffing

Cette attaque est utilisée par les pirates

informatiques pour obtenir des mots de passe. Grâce à un logiciel

appelé renifleur de paquets (sniffer), il permet d'intercepter tous les

paquets qui circulent sur un réseau.

Les Cheveux des Trois

Les chevaux de Troie sont des programmes informatiques

cachés dans d'autres programmes, En général, le but d'un

cheval de Troie est de créer une porte dérobée (backdoor)

pour qu'un pirate informatique puisse ensuite accéder facilement

à l'ordinateur ou le réseau informatique. Il peut aussi voler des

mots de passe, copier des données, exécuter des actions

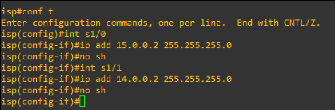

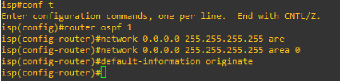

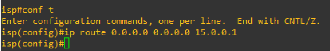

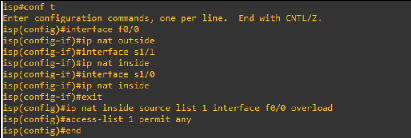

nuisibles.

Le Craquage de mots de passe

Le craquage consiste à faire de nombreux essais

jusqu'à trouver le bon mot de passe. Il existe deux grandes

méthodes :

L'utilisation de dictionnaires : le mot testé est pris

dans une liste prédéfinie contenant les mots de passe les plus

courants.

- La méthode brute : toutes les possibilités

sont faites dans l'ordre jusqu'à trouver la bonne solution.

L'Ingénierie Sociale

L'ingénierie sociale (social engineering en anglais)

n'est pas vraiment une attaque informatique, c'est plutôt une

méthode pour obtenir des informations sur un système ou des mots

de passe. Elle consiste surtout à se faire passer pour quelqu'un que

l'on n'est pas (en général un des administrateurs du serveur que

l'on veut pirater) et de demander des informations personnelles (login, mots de

passe, accès, numéros, données...) en inventant un

quelconque motif (plantage du

Chapitre II Généralités sur le réseau

et la Sécurité Informatique

réseau, modification de celui-ci...). Elle se fait soit

au moyen d'une simple communication téléphonique ou par

courriel.

b- Les Attaques de Modification

Une attaque de type « modification » consiste, pour

un attaquant à tenter de modifier des informations. Ce type d'attaque

est dirigé contre l'intégrité de l'information.

Virus, Vers et Chevaux de Trois

Il existe une grande variété de virus. On peut

cependant définir un virus comme un programme caché dans un autre

qui peut s'exécuter et se reproduire en infectant d'autres programmes ou

d'autres ordinateurs. Les dégâts causés vont du simple

programme qui affiche un message à l'écran au programme qui

formate le disque dur ....

c- Les Attaque par Saturation (déni de

service)

Les attaques par saturation sont des attaques informatiques

qui consiste à envoyer des milliers de messages depuis des dizaines

d'ordinateurs, dans le but de submerger les serveurs d'une

société, de paralyser pendant plusieurs heures son site Web et

d'en bloquer ainsi l'accès aux internautes.

Le Flooding

Cette attaque consiste à envoyer à une machine

de nombreux paquets IP de grosse taille. La machine cible ne pourra donc pas

traiter tous les paquets et finira par se déconnecter du

réseau.

Le TCP-SYN flooding

Le TCP-SYN flooding est une variante du flooding qui s'appuie

sur une faille du protocole TCP. En effet, on envoie un grand nombre de demande

de connexions au serveur (SYN) à partir de plusieurs machines. Le

serveur va envoyer un grand nombre de paquet SYN-ACK et attendre en

réponse un paquet ACK qui ne viendra jamais.

22

Le Smurf

Chapitre II Généralités sur le réseau

et la Sécurité Informatique

23

Le smurf est une attaque qui s'appuie sur le Ping et les

serveurs de broadcast. On falsifie d'abord son adresse IP pour se faire passer

pour la machine cible. On envoie alors un Ping sur un serveur de broadcast. Il

le fera suivre à toutes les machines qui sont connectées qui

renverront chacune un « Ping » au serveur qui fera suivre à la

machine cible. Celle-ci sera alors inondée sous les paquets et finira

par se déconnecter.

d- Les Attaques de Répudiation

La répudiation est une attaque contre la

responsabilité. Elle consiste à tenter de donner de fausses

informations ou de nier qu'un événement ou une transaction se

soit réellement passé.

Le IP spoofing

Cette attaque consiste à se faire passer pour une autre

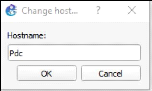

machine en falsifiant son adresse IP. Elle est en fait assez complexe. Il

existe des variantes car on peut spoofer aussi des adresses email, des serveurs

DNS 2ou NFS3.

II.2.4 Les dispositifs de sécurité

Les dispositifs de sécurité sont

constitués de différents éléments, afin qu'ils

puissent effectuer correctement leurs tâches de protection pour un

système.

II.2.4.1 Pare-feu (5)

Un pare-feu est un mécanisme de sécurité

réseau, matériel ou logiciel, qui contrôle le trafic

entrant et sortant selon un ensemble de règles

prédéfinies. Un pare-feu est donc un dispositif pour filtrer les

accès, les paquets IP, les flux entrant et sortant d'un système.

Un pare-feu est installé en coupure sur un réseau lorsqu'il sert

de passerelle filtrante pour un domaine à la frontière d'un

périmètre fermé. Un pare feu est un système

permettant de filtrer les paquets de données échangés avec

le réseau, il s'agit aussi d'une passerelle filtrante comportant au

minimum les interfaces réseaux suivante:

2 Le serveur DNS (Système de noms de

domaine) est un service dont la principale fonction est de traduire un nom de

domaine en adresse IP

3 Le NFS permet à un utilisateur

d'accéder, via son ordinateur (le client), à des fichiers

stockés sur un serveur distant.

·

Chapitre II Généralités sur le réseau

et la Sécurité Informatique

Une interface pour le réseau à protéger

(réseau interne).

· Une interface pour le réseau externe.

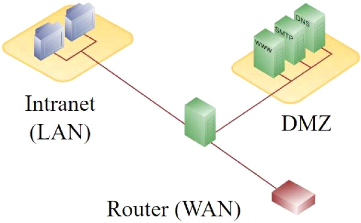

II.2.4.2 DMZ (Zone démilitarisée) Firewall avec

zone démilitarisée

Le firewall a pour fonction de surveiller les trames passant sur

le réseau et de les bloquer ou de les laisser passer. Le firewall

décide de laisser passer ou non une trame en fonction de sa source, de

sa destination, et des règles d'approbation définies dans sa

table de règles.

La configuration la plus répandue pour un réseau

connecté à Internet est une configuration avec firewall et zone

démilitarisée (DMZ). Un firewall est placé entre Internet,

le réseau local LAN et une zone spéciale appelée DMZ, qui

contient serveurs Web, Extranets, FTP, etc.... qui doit pouvoir être

accédée d'Internet et du LAN local. La DMZ est une sorte de zone

tampon entre l'extérieur et le réseau interne. La figure suivante

illustre cette solution

24

Figure II-1 Firewall avec DMZ

Chapitre II Généralités sur le

réseau et la Sécurité Informatique

25

II.2.4.3 L'Antivirus

Comme le pare-feu, l'antivirus est l'un des principaux

dispositifs de sécurité pour garantir la protection des

données de l'utilisateur et une navigation optimale sur le web. Ce

logiciel élimine ou réduit le risque de cyberattaques sur

l'ordinateur, le téléphone ou la tablette qui disposent d'un

accès à Internet.

II.2.4.4 La cryptographie (6)

La cryptographie est un ensemble de techniques permettant de

transformer les données dans le but de cacher leur contenu,

empêcher leur modification ou leur utilisation illégale. Ceci

permet d'obtenir un texte chiffré dont seul celui qui possède les

clés de déchiffrement pourra accéder à ce texte, en

effectuent des transformations inverses (ou encore des algorithmes de

déchiffrements). Désormais, elle sert non seulement à

préserver la confidentialité des données mais aussi

à garantir leur intégrité et leur authenticité. La

taille des clés de chiffrement dépond de la sensibilité

des données à protéger. Plus ces clés sont longues

plus le nombre de possibilités de clés est important, par

conséquent il sera difficile de deviner la clé qui a

été utilisée (cette difficulté réside dans

la puissance et le temps nécessaire pour deviner la clé).

II.2.4.5 Certificat électronique

Un certificat électronique est un document servant

à vérifier l'identité d'une entité

numérique. Cette entité peut être un site web sur lequel on

se connecte ou un développeur de logiciels depuis le site web duquel on

télécharge un produit ou même une personne avec qui on

désire entrer dans une communication sécurisée. Les

certificats numériques sont indispensables dans le monde moderne du

commerce électronique, des services bancaires en ligne, du

développement de logiciels et de presque toute sorte de partage

d'informations sur Internet. Il est délivré par un organisme

habilité. Et comme les cartes d'identité, le certificat

numérique est :

? Infalsifiable : il est crypté pour empêcher toute

modification,

? Nominatif : il est délivré à une

entité (comme la carte d'identité est délivrée

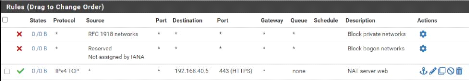

à une personne et une seule),

· Chapitre II Généralités sur le

réseau et la Sécurité Informatique

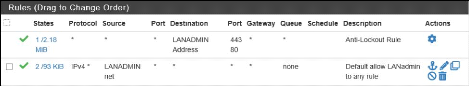

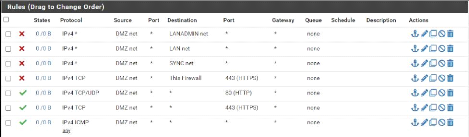

26

Certifié : il y a le « tampon » de

l'autorité qui l'a délivré. Ce certificat contient au

moins : » Une clé publique

» Des informations sur l'identité, par exemple :

nom, localisation, adresse électronique

» Une signature (clé privé) : de fait quand

il n'y en a qu'une, l'entité signataire est la seule autorité

permettant de prêter confiance (ou non) à l'exactitude des

informations du certificat. Parmi les certificats les plus importants on a par

exemple : Le Certificat SSL (Secure Sockets Layer) qui est un protocole

assurant la sécurité des échanges et permet de chiffrer

les communications entre deux machines.

les grandes étapes de l'utilisation du certificat lors de

la connexion en https (et donc de l'utilisation d'un certificat SSL) :

· Connexion au site

· Récupération du certificat

· Vérification du certificat

· Contrôle de la validité du certificat

· Utilisation de la clé publique contenue dans le

certificat

· La connexion est établie, les échanges sont

cryptés II.2.4.6 Le Proxy

Un serveur proxy est une machine qui sert d'intermédiaire

entre les machines d'un réseau et un autre réseau

(généralement Internet). Tout trafic acheminé par un

serveur proxy apparaîtra sous son adresse IP et non sous celle de

l'utilisateur, ce qui garantit son anonymat. La plupart du temps, le serveur

proxy est utilisé pour le web (Proxy HTTP). Toutefois, il existe des

serveurs proxy pour chaque protocole applicatif (comme FTP par exemple).

Chapitre II Généralités sur le réseau

et la Sécurité Informatique

27

Les serveurs proxy permettent de sécuriser et

d'améliorer l'accès à certaines pages Web en les stockant

en cache (ou copie). Ainsi, lorsqu'un navigateur envoie une requête sur

la demande d'une page Web qui a été précédemment

stockée, la réponse et le temps d'affichage en sont

améliorés. L'utilisateur accède donc plus rapidement au

site et ne sature pas le proxy pour sortir. Les serveurs proxy renforcent

également la sécurité en filtrant certains contenus Web et

les logiciels malveillants. Il peut effectuer les tâches suivantes :

? Filtrage

Le filtrage est appliqué en fonction de la politique de

sécurité en place sur le réseau. Ceci permet de bloquer

selon une liste noire, les sites considérés comme malveillants

et/ou inutiles au contexte de travail de l'entreprise (comme Facebook par

exemple... etc.)

? Authentification

Afin de limiter l'accès au réseau extérieur,

et de renforcer ainsi la sécurité du réseau local, il peut

être nécessaire de mettre en place un système

d'authentification pour accéder aux ressources extérieures. Ceci

est assez dissuasif pour les utilisateurs souhaitant visiter des sites

contraires.

? Stockage des Logs

Le stockage des logs des sites visités et des pages

vues, permet à l'administrateur du réseau de redéfinir la

politique de sécurité du réseau et/ou d'intervenir

auprès d'un utilisateur qui visite fréquemment des sites

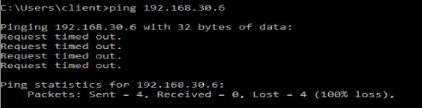

malveillants ou sans rapport avec l'activité de l'entreprise.

II.2.4.7 Le VPN (Virtual Private Network)

Un réseau privé virtuel (VPN) est un logiciel

qui protège l'identité d'un utilisateur en chiffrant ses

données et en masquant son adresse IP et sa localisation. Lorsqu'une

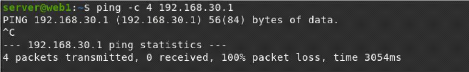

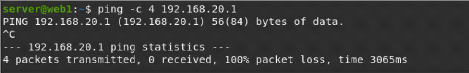

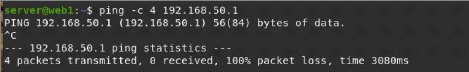

personne utilise un VPN, elle ne se connecte plus directement à

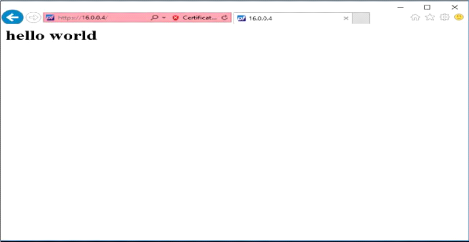

l'internet, mais à un serveur sécurisé qui se connecte

ensuite à l'internet en son nom. Les VPN sont couramment utilisés

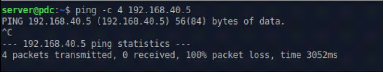

dans les entreprises et sont de plus en plus nécessaires pour les

particuliers.

Chapitre II Généralités sur le réseau

et la Sécurité Informatique

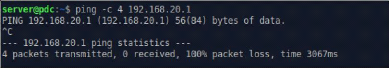

28

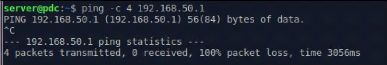

II.2.4.8 Système de prévention et de

Détection d'intrusions (IDS et IPS)

Un système de détection d'intrusions est un

dispositif matériel et/ou logiciel de surveillance permettant de

repérer des activités anormales ou suspectes sur la cible

analysée, en déclenchant un avertissement, une alerte ; sans pour

autant les bloquer, à l'inverse d'un système de prévention

d'intrusion qui a la capacité de bloquer ou de supprimer les paquets

suspects. Les techniques de détection et de prévention

d'intrusions peuvent être adaptées à différentes

couches ou composant d'un système d'information :

? Couche réseau (NIDS/NIPS - Network IDS/IPS), qui

assurent la sécurité au niveau du réseau.

? Couche système d'exploitation (HIDS/HIPS - Host IDS),

qui assurent la sécurité au niveau des hôtes.

Dans ce chapitre nous avons présenté des

généralités sur les réseaux informatiques. Vu la

fiabilité de communication qu'ils assurent, ils sont devenus aujourd'hui

une nécessité dans le mondes du travail. Les différentes

menaces et attaques sur divers systèmes nous ont ramené à

parler de la nécessité de garantir certain besoin de

sécurisation: tels que l'intégrité et la

confidentialité des données transmises, l'authentification des

utilisateurs, ainsi que les méthodes d'attaques utilisées mettre

en place des mécanismes pour satisfaire au mieux les besoins de la

sécurité.

Chapitre III

Etude de cloud computing

Chapitre III Etude de cloud computing

Le Cloud Computing met à notre disposition plusieurs

services, qui sont accessibles via Internet à travers un simple

navigateur web. Ces services sont multiples et font référence

à plusieurs types et modèles de déploiement.

III.1 Informatique en nuage (Le Cloud Computing) (7)

Le Cloud Computing, est un modèle qui permet un

accès omniprésent, pratique et à la demande à un

réseau partagé et à un ensemble de ressources

informatiques configurables (comme par exemple : des réseaux, des

serveurs, du stockage, des applications et des services) qui peuvent être

provisionnées et libérées avec un minimum

d'administration. On pourrait résumer de cette manière : «

le Cloud Computing c'est de pouvoir utiliser des ressources informatiques sans

les posséder ». Il consiste à exploiter la puissance de

calcul ou de stockage de serveurs informatiques distants par

l'intermédiaire d'un réseau Internet ou tout autre réseau

WAN.

30

Figure III-1 Cloud computing

Chapitre III Etude de cloud computing

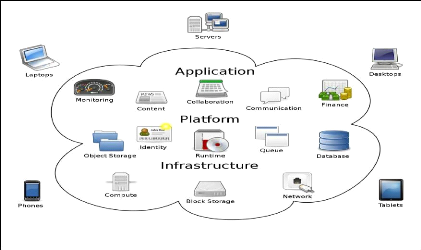

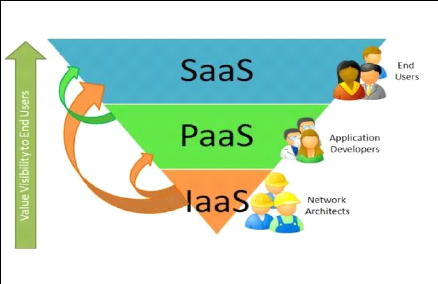

III.1.1 Les différentes couches de service cloud

computing Le Cloud Computing peut être décomposé en trois

couches :

a) Application (SaaS, Software as a Service)

b) Platform (PaaS, Platform as a service)

c) Infrastructure (IaaS, Infrastructure as a

Service)

31

Figure III-2 Les couches du cloud computing

Chapitre III Etude de cloud computing

32

III.1.1.1 Iaas (Infrastructure as a service)

Fournit une infrastructure qui va servir à

développer des solutions Cloud Computing. Il peut s'agir d'un

hébergeur de site web, une entreprise qui va se charger de faire

fonctionner le site pendant que le propriétaire du site se chargera du

contenu.

III.1.1.2 Paas (Platform as a service)

Fournit une plateforme logicielle qui va servir à

développer une solution Cloud Computing. Par exemple, un serveur

d'application web que l'on aurait porté sur le Cloud.

III.1.1.3 Saas (Software as a service)

Fournit un logiciel à la demande mais ce dernier reste

sur le Cloud. Par exemple, on peut mettre une suite bureautique sur le

Cloud.

III.1.2 Modèles de déploiement III.1.2.1

Cloud public :

Il appartient à des prestataires de service qui loue

l'utilisation de leurs serveurs ces services sont mis à la disposition

du grand public par intermédiaire d'Internet.

III.1.2.2 Cloud Privé :

Il est propre à l'entreprise, à l'aide de la

virtualisation il est possible de transformer les serveurs existant au sein de

l'entreprise cela crée un réseau puissant comme le Cloud public

mais gérer entièrement par l'entreprise.

III.1.2.3 Cloud hybride :

C'est un mélange des deux précédents, le

public louer par des prestataires de services et le privé crée et

gérer par l'entreprise.

III.1.3 Les caractéristiques du Cloud Computing Le

Cloud Computing permet :

Chapitre III Etude de cloud computing

33

- Un accès libre et ouvert au client, qui peut

établir sa connexion de n'importe où et avoir accès

à ses données immédiatement. (Grande

flexibilité).

-Un coût qui évolue selon les besoins des

utilisateurs (payer selon la consommation).

-La mémoire n'est plus limitée contrairement au

disque dur physique.

-Les données du Cloud sont dupliquées

automatiquement en cas de perte de ses dernières.

III.1.4 Avantages du Cloud Computing

Le Cloud Computing offre aux entreprises les avantages suivants

:

· La flexibilité de l'infrastructure permet aux

entreprises d'être plus agiles dans leur système d'information.

· L'entreprise dispose d'un accès rapide à

une infrastructure performante.

· L'entreprise est libérée des coûts

associés aux matériels informatiques, comme celui des serveurs,

de la maintenance ou du réseau.

· Les coûts sont contrôlés grâce

à une facturation à la carte : l'entreprise ne paie que ce

qu'elle consomme (dans le cas où elle a opté pour un Cloud

public).

III.1.5 Inconvénients du Cloud Computing

Les inconvénients liés au Cloud Computing sont les

suivants :

· La transition vers le cloud computing prend beaucoup de

temps.

· Les performances du Cloud Computing sont

dépendantes d'Internet et peuvent connaître une certaine latence

due à la faiblesse du réseau.

Chapitre III Etude de cloud computing

34

Chapitre III Etude de cloud computing

? Les fournisseurs de plates-formes de Cloud Computing offrent

peu de garantie en matière de continuité de service (SLA -

Service Level Agreement4).

? Les données critiques de l'entreprise sont

hébergées à l'extérieur du système

d'information.

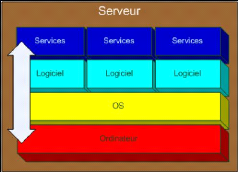

III.2 La Virtualisation (7)

La virtualisation consiste à créer une

représentation virtuelle, basée logicielle, d'un objet ou d'une

ressource telle qu'un système d'exploitation, un serveur, un

système de stockage ou un réseau. Ces ressources simulées

ou émulées sont en tous points identiques à leur version

physique

La technologie de virtualisation repose sur l'abstraction

d'une application, d'un système d'exploitation ou du stockage de

données du véritable logiciel ou du hardware sous-jacent. L'un

des principaux cas d'usage est la virtualisation de serveur, reposant sur une

couche logicielle appelée » hyperviseur » pour émuler

le hardware.

L'hyperviseur permet de créer et d'exécuter des

machines virtuelles. Le logiciel se charge de diviser les ressources entre les

différents environnements virtuels en fonction de leurs besoins.

Figure III-3 La virtualisation

4 SLA - Service Level Agreement: est un contrat ou

la partie d'un contrat par lequel un prestataire informatique s'engage à

fournir un ensemble de services à un ou plusieurs clients.

35

III.2.1 Les avantages de la virtualisation

· La sécurité et la fiabilité : isoler

les services sur des serveurs différents.

· Disponibilité : Si l'un d'eux tombe en panne,

les autres sont présents afin d'assurer une haute

disponibilité.

· Possibilité d'installer plusieurs

systèmes (Windows, Linux) sur une même machine.

· Portabilité des serveurs : une machine

virtuelle peut être déplacée d'un serveur physique vers un

autre (lorsque celle-ci a, par exemple, besoin de davantage de ressources).

· Accélération des déploiements de

systèmes et d'applications en entreprise.

· Administration simplifiée de l'ensemble des

serveurs.

· Réduction de la facture

d'électricité, en diminuant le nombre de serveurs physiques.

III.2.2 Les inconvénients de la virtualisation

Quelques inconvénients existent autour de la

virtualisation :

· Coût important : pour faire fonctionner

convenablement une architecture virtualisée, l'entreprise doit investir

dans un serveur physique disposant de plusieurs processeurs et de beaucoup de

mémoire.

· Pannes généralisées : si le

serveur physique tombe en panne, les machines virtuelles tombent

également en panne.

· Vulnérabilité

généralisée : si l'hyperviseur est bugée ou

exposé à une faille de sécurité, les machines

virtuelles peuvent l'être également et ne sont plus

protégées. La virtualisation, en augmentant les couches

logicielles, a pour conséquence d'augmenter la surface d'attaque de

l'entreprise

Chapitre III Etude de cloud computing

36

Chapitre III Etude de cloud computing

37

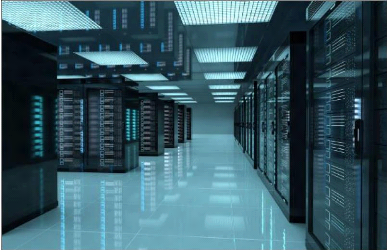

III.3 Centre de données (Datacenter) (8)

Un data center est un site physique sur lequel se trouvent

regroupés des équipements constituants du système

d'information de l'entreprise (ordinateurs centraux, serveurs, baies de

stockage, équipements réseaux et de

télécommunications...).

Tous les éléments d'un data center fonctionnent

ensemble et permettant le stockage et le traitement de données

informatiques (les datas) à travers un réseau interne ou via un

accès Internet.

Il peut s'agir d'installations privées à usage

exclusif ou bien de centres de données administrés par des

prestataires qui regroupent plusieurs clients.

En plus d'un espace suffisamment vaste pour contenir tous ces

équipements cités en haut, et pour fonctionner correctement, un

Data Center doit aussi abriter des composants physiques assurant son bon

fonctionnement et doit disposer d'une sécurité optimale pour

toutes les infrastructures qui y figurent à l'intérieur. Parmi

ces composants on a :

· Une unité de distribution d'énergie.

· Bloc d'alimentation d'urgence, et une unité de

secours (Générateur, UPS5).

· Un système de ventilation et de

refroidissement.

· Système perfectionné d'alerte

d'incendie.

· Extinction automatique des incendies (par

micro-gouttelettes ou gaz inerte).

· Surveillance par caméras en circuit

fermé.

· Une puissante connexion internet.

5 Le nom UPS provient de "Uninterruptible Power

Supply" (Alimentation Sans Interruption ou ASI) et désigne une

alimentation électrique d'urgence et temporaire. En cas de panne de

courant ou de chute de tension

Figure III-4 Datacenter

Le Cloud Computing apporte beaucoup de facilité et

d'agilité aux entreprises et au grand public grâce à ses

différents modèles de déploiement ainsi que l'utilisation

de technologies de virtualisation et de répartition de charge qui

offrent une meilleure disponibilité des serveurs, une minimisation des

coûts et une administration simple.

38

Chapitre III Etude de cloud computing

Chapitre IV

Conception et réalisation

d'une infrastructure cloud

computing sécurisée

Chapitre IV Conception et réalisation d'une

infrastructure cloud computing sécurisée

Le but de ce chapitre est de présenter une étude

de la sécurité d'une infrastructure Cloud Computing, appartenant

à une entreprise accessible via Internet. Puis on procédera

à la proposition d'une topologie réseau sécurisée,

qui comprend un pare-feu pour filtrer les connexions entrantes et sortantes

depuis et vers les zones (WAN, LAN et DMZ), et une connexion VPN pour crypter

les données échangées.

Puis nous allons simuler le réseau cloud computing, en

utilisant le logiciel de simulation GNS3 et VMware Workstation Pro. Ensuite, on

procédera à la configuration des routeurs (assignation d'adresses

IP aux interfaces, routage et configuration NAT). Enfin, pour sécuriser

l'infrastructure Cloud Computing, nous avons choisi le Pare-feu pfSense.

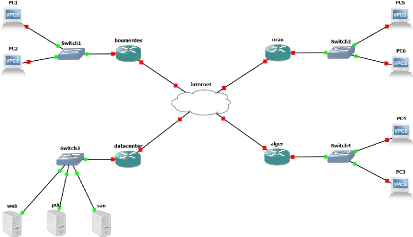

IV.1 Présentation de l'infrastructure Cloud

Computing

On va présenter dans un premier temps une

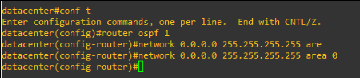

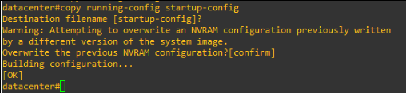

infrastructure cloud Computing existante pour laquelle nous proposerons des

améliorations et nous implémenterons une sécurité

adéquate.

Cette entreprise possède 3 succursales

réparties dans 3 régions en Algérie, accèdent au

Cloud Computing via Internet pour stocker leurs données dans les

serveurs.

39

Cette figure illustre cette architecture :

Chapitre IV Conception et réalisation d'une

infrastructure cloud computing sécurisée

40

Chapitre IV Conception et réalisation d'une

infrastructure cloud computing sécurisée

Chapitre IV Conception et réalisation d'une

infrastructure cloud computing sécurisée

Figure IV-1 Une Infrastructure Réseau

existante

Dans l'infrastructure Cloud Computing, on a

représenté

? Un serveur de stockage nommé SAN comme un serveur de

sauvegarde ou de stockage des données des entreprises.

? Un serveur de bases de données des entreprises

nommé Pdc ? Un serveur web

IV.2 Etude de la sécurité de

l'infrastructure Cloud Computing IV.2.1 Critiques existante dans l'architecture

Cloud Computing

? Serveur WEB

Le serveur WEB peut être accessible de

l'extérieur du réseau, son emplacement dans l'architecture peut

représenter un danger considérable. En effet on peut le

considérer comme porte d'entrée vers le réseau LAN et les

données sensibles contenues dans les différentes bases de

données.

41

? Absence de système de défense

L'inexistence d'un firewall, ou d'un proxy pour restreindre

le trafic entrant et sortant du réseau peut causer l'infiltration d'un

paquet malveillant.

IV.2.2 Solutions proposées

Pour résoudre les problèmes cités

précédemment, nous proposons de :

Partitionner l'infrastructure afin de créer une zone

LAN contenant les 2 serveurs (SAN, pdc) et une zone démilitarisée

(DMZ) contenant le serveur (WEB).

Mettre en place un Pare-feu pour pouvoir filtrer les

connexions entrantes et sortantes de l'infrastructure et bloquer les

accès non autorisés.

Configurer une connexion VPN entre les clients et les

serveurs de l'entreprise pour garantir le cryptage des données et leur

confidentialité.

IV.3 Les outils utilisés

GNS3 version 2.2.29

VMware Workstation Pro version 16.2.2

Pfsense version 2.6.0

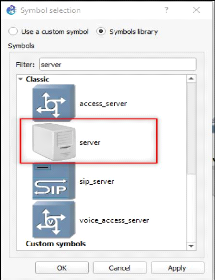

IV.3.1 Présentation du logiciel GNS3

GNS3 (Graphical Network Simulator-3) est une solution

open-source qui permet d'émuler des équipements informatiques

(routeur, switch, PC...) et qui permet de simuler leurs fonctionnements.

Pour fournir des simulations complètes et

précises, GNS3 est fortement lié à :

· Dynamips : est un émulateur de

matériel Cisco (en rapport avec les processeurs Mips

utilisés).

·

42

Dynagen : est un produit

complémentaire écrit en Python, s'interfaçant avec

Dynamips grâce au mode hyper viseur. Dynagen facilite la création

et la gestion de maquettes grâce à un fichier de configuration

simple décrivant la topologie du réseau à simuler et une

interface texte interactive.

· Qemu : est une machine source de

l'émulateur et de virtualisation générique et ouverte. Il

est utilisé par GNS3 pour exécuter Cisco ASA, PIX6 et

IDS ainsi que tout Système d'exploitation classique.

· Virtualbox / Vmware : logiciel

permettant la création de machines virtuelles.

· Wireschark : logiciel d'analyse des

trames.

Figure IV-2 Logo du GNS3

IV.3.2 Présentation de VMware Workstation pro

VMware Workstation Pro est un outil de virtualisation de poste

de travail créé par la société VMware ,il permet

d'exécuter plusieurs systèmes d'exploitation en tant que machines

virtuelles sur un PC, Linux ou Windows. L'outil prend en charge plus de 200

systèmes d'exploitation (Linux, Windows et ses anciennes versions,

BSD7...), Ces machines peuvent être reliées au

réseau local ou même d'aller sur Internet.

6 Cisco PIX (Private Internet EXchange) est le

boîtier pare-feu qui était vendu par la société

Cisco Systems. Il est maintenant remplacé par la série Cisco

ASA.

7 La Berkeley Software Distribution ou BSD, est un

système d'exploitation dérivé d'Unix et originaire de

l'université de Californie à Berkeley.

Chapitre IV Conception et réalisation d'une infrastructure

cloud computing sécurisée

43

Figure IV-3 Logo du VMware workstation pro

IV.3.3 Présentation de PfSense

Le logiciel pfsense est une distribution personnalisée

gratuite et open source de FreeBSD spécialement conçue pour

être utilisée comme pare-feu et routeur entièrement

gérée via une interface Web.il date de 2004 et

hébergé et développé par Rubicon Communications,

LLC Netgate. Il est réputé pour sa fiabilité. Après

une installation en mode console, il s'administre ensuite simplement depuis une

interface web.

IV.3.3.1 Les avantages principaux de Pfsense :

En plus du fait que le pare-feu pfsense soit totalement

gratuit à utiliser et à modifier, il y a d'autres raisons pour

l'utiliser :

? Il est adapté pour une utilisation en tant que pare-feu

et routeur.

? Il comprend toutes les fonctionnalités des pare-feu

coûteux commercialement.

? Il permet d'intégrer de nouveaux services tels que

l'installation d'un portail captif, la mise en place d'un VPN, DHCP et bien

d'autres.

? Simplicité de l'activation / désactivation des

modules de filtrage. ? Système très robuste basée sur un

noyau FreeBSD.

Chapitre IV Conception et réalisation d'une infrastructure

cloud computing sécurisée

44

IV.3.3.2 Haute Disponibilité sous pfSense (9)

La haute disponibilité sous Pfsense (HA) permet à

une infrastructure ou bien à un service d'être joignable à

tout moment, et assurer la continuité des services en évitant les

problèmes d'indisponibilité et cela de manière

transparente.

Afin d'assurer la réplication du serveur pfSenseA vers le

serveur pfSenseB, 3 éléments doivent être configurés

: CARP, pfsync et XML-RPC.

CARP :

CARP (Common Address Redundancy Protocol) est un protocole

permettant à plusieurs hôtes présents sur un même

réseau de partager une adresse IP.

Pfsync :

Pfsync est un protocole permettant de synchroniser entre deux

serveurs pfSense l'état des connexions en cours (et de manière

plus large entre deux serveurs exécutant le firewall Packet Filter).

Ainsi, en cas de défaillance du serveur primaire, l'état des

connexions en cours est maintenu sur le serveur secondaire. Il n'y a donc pas

de coupure liée à la bascule des services du pfSenseA vers le

pfSenseB.

XML-RPC :

XML-RPC est un protocole permettant la réplication de

données d'un serveur vers un autre. Il est utilisé dans pfSense

afin de répliquer la configuration du serveur primaire vers le serveur

secondaire.

Chapitre IV Conception et réalisation d'une infrastructure

cloud computing sécurisée

45

Figure IV-4 Logo du pfsense

IV.4 Conception et réalisation de la solution

proposée IV.4.1 Simulation de la topologie réseau

Pour faire la simulation de la topologie, on doit d'abord

télécharger l'image ISO des équipements qu'on va utiliser.

Pour ce qui est des routeurs, on choisit le c7200 et pour les Switches, ceux

d'Ethernet Switch.

Voici la nouvelle architecture qui a été mise en

place pour protéger l'infrastructure Cloud Computing.

Chapitre IV Conception et réalisation d'une infrastructure

cloud computing sécurisée

46

Figure IV-5 Nouvelle topologie sécurisée

du réseau

Chapitre IV Conception et réalisation d'une infrastructure

cloud computing sécurisée

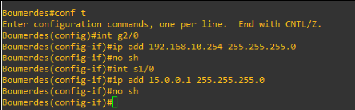

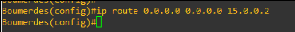

Nous allons choisir le site "Boumerdes" pour faire notre

simulation, avec le plan d'adressage suivant (Figure IV.6).

47

Figure IV-6 Simulation de la nouvelle topologie

sécurisée du réseau

Chapitre IV Conception et réalisation d'une infrastructure

cloud computing sécurisée

48

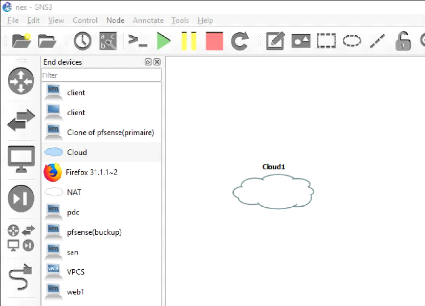

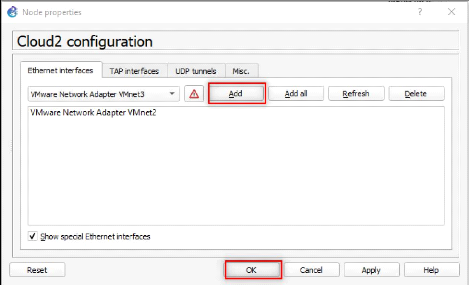

IV.4.2 Création des réseaux

virtuels

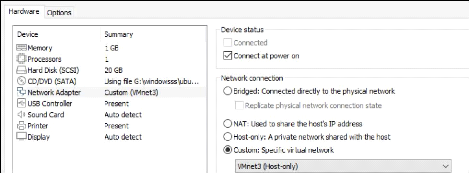

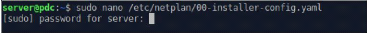

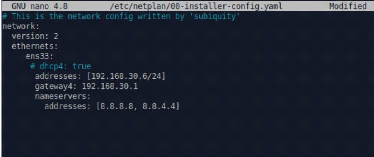

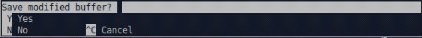

On ouvre "VMware", ensuite on va vers "Edit", puis on clique sur

"Virtual Network Editor" comme le montre la figure ci-dessous.

Figure IV-7 Virtual network editor

Ensuite, on crée les 4 réseaux virtuels (Vmnet1,

Vmnet2, Vmnet3, Vmnet4) configurés tous sur le mode "Host-only" qui

permet aux machines virtuelles de communiquer uniquement avec la machine

physique

Figure IV-8 Création des réseaux

virtuelles

Vmnet 1 ? pour le réseau de LANadmin

Vmnet 2 ? pour le réseau de LAN

Vmnet 3 ? pour le DMZ

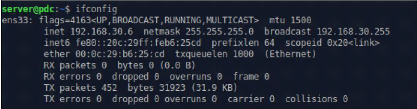

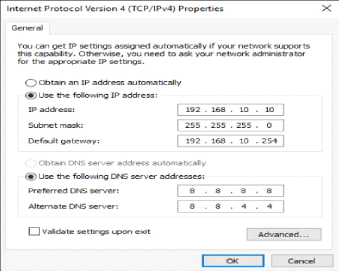

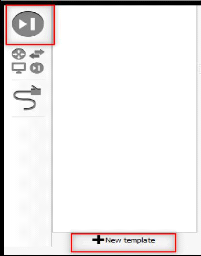

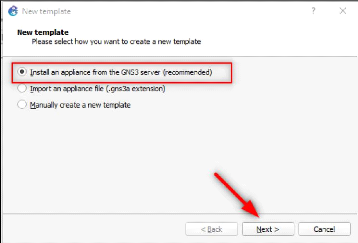

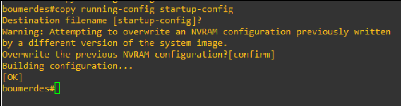

Vmnet 4 ? Pour le réseau de client (192.168.10.0/24)