II.1.2. Commission

La confession possède aussi :

Commission églises écoles conventionnel Institution

de la Justice et paix, éducation Commission de sante bien être

Commission environnement et ressources naturelles

[24]

II.4. Modélisation du système d'information

ERC

Tableau II. 1: Identification des Acteurs et leurs taches dans

le système d'information ERC

|

Acteurs

|

Identifications des taches

|

|

Responsable Ecclésiastique

|

Se renseigne au prêt de l'ERC et rempli la fiche de

consultation

|

|

Adhérant

|

Rempli la fiche de consultation, paye la fiche d'adhésion,

dépose la fiche d'adhésion à la banque, paye le frais

d'adhésion

|

|

Secrétaire

|

Gerber adhésion, fourni la fiche d'adhésion et

dépose la fiche à la banque

|

|

Banque

|

Apercevoir l'argent, créer compte membre, livre la

licence, la carte bancaire de membre et retourne la fiche de l'adhérant

à l'ERC

|

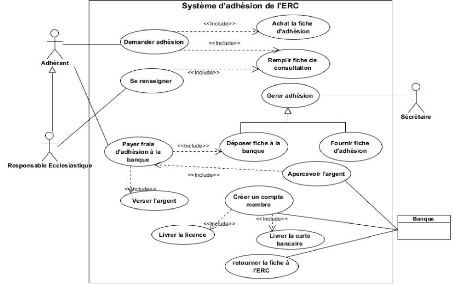

II.4.1. Diagramme de cas d'utilisation

Un diagramme de cas d'utilisation (use case diagram) constitue

la première étape de l'analyse UML en : modélisant les

besoins des utilisateurs, identifiant les grandes fonctionnalités et les

limites du système, et représentant les interactions entre les

systèmes et ses utilisateurs.

L'objectif principal est de comprendre les

nécessités du client et leurs désirs. Un cas d'utilisation

décrit aussi les fonctionnalités principales du système

celle que le système doit utiliser ou pourra utiliser

[25]

Figure2. 2 Modélisation du système d'information de

l'ERC II.4.2. Diagramme de séquence

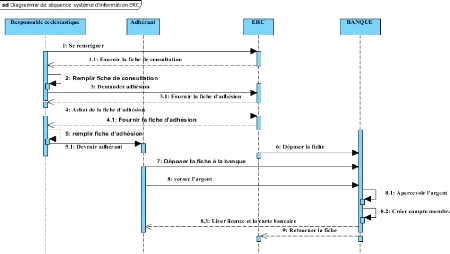

Ce type de diagramme met en évidence le classement des

messages par ordre chronologique, la composition de diagramme se fait en

plaçant tout en première lieu les objets qui participent à

l'interaction au-dessus du diagramme. Le long de l'axe des abscisses, en

générale, on place l'objet qui débute l'interaction

à gauche, puis on continue en progressant vers la droite, les objets le

plus subordonné en tant à droite, on place en suite le message

envoyés et reçus par ces objets le long de l'axe des

ordonnées, par ordre chronologique, du haut vers le bas. Cela donne au

lecteur une indication visuelle claire du flot de contrôle dans le

temps.

[26]

Figure II. 1: Diagramme de séquence du système

d'information ERC

II.4.3. Diagramme de cas d'utilisation du système de

communication

Figure II. 2: Modélisation du système de

communication

[27]

II.5. Conclusion

La méthode de processus unifié est celle qui est

basée à regrouper plusieurs activités

à mener pour transformer les nécessités d'un utilisateur

en système logiciel, sa caractéristique importante est de

permettre en un processus la production d'un logiciel de qualité pour un

système, outre permet de fournir des lignes directrices pour un

développement efficace d'un logiciel de qualité, en

réduisant les risques et en améliorant les prévisions. Par

rapport à UML, ce dernier ne pas une méthode mais par contre un

langage de modélisation qui permet d'établir à partir des

différents diagrammes les fonctionnalités d'un système

à concevoir ou existant.

[28]

CHAPITRE III : L'ANALYSE

STRUCTURO-FONCTIONNELLE

DU VPN

III.1. Introduction

Les télétravailleurs peuvent avoir

l'accès des informations de leurs entreprises ou du réseau local

via un réseau public (Internet), dont ce dernier en fonction d'un

réseau public ne permet pas dans la naturalité la fonction de la

sécurité des données. C'est-à-dire les

données qui circulent via ce réseau sont compréhensibles

par tous. Tous cela peut être modifié par des tiers et qui

constitue un grand d'enjeux lors de la communication ou partage de

données de l'entreprise.

Traditionnellement, pour une question de

sécurité, la solution est de louer des lignes

dédiées entre les deux bureaux ou seules les données des

deux entités pouvaient circuler. Mais quand les affaires

prospèrent, les coûts des lignes dédiées vont

exploser car l'entreprise échange de plus en plus de données.

Heureusement, il y a une solution plus sécurisée

et à faible coût qui permet à travers l'Internet se

connecter aux réseaux d'entreprise. C'est le : « VPN ». Afin

d'offrir un niveau de sécurité adéquat, le VPN est

caractérisé par trois aspects fondamentaux : la

confidentialité, l'intégrité et l'authentification.

III.2. Utilisation d'un VPN

Une raison idéale pour implémenter un

réseau privé virtuel est l'utilisation de la connexion à

un coût économisé par rapport à d'autres types

(WAN), l'entreprise ne paye que l'accès à l'Internet via son ISP

(tarif local), La technologie VPN procure de même la

sécurité lors des connexions d'utilisateurs distants au

réseau interne de l'entreprise.

III.3. Mode de communication

Cette technologie comme déjà

spécifié dans les lignes précédentes, elle a pour

fonction principale la communication entre deux terminal en mode

sécurisé, ce service informatique est souvent

présentés comme prestation cloud, à partir d'un programme

qui doit être installer sur un navigateur Internet, qui peut être

utilisé sur les équipements (ordinateur, tablette, smart phone,

etc...), dont l'objectif est de connecté un utilisateur distant à

son réseau d'entreprise d'une manière isolé à

l'aide d'un tunnel, c'est-à-dire lors de la

transmission des données, les

[29]

informations seront mises dans un paquet qui vont être

encrypté qui passera dans un tunnel une voie spécialement

dédié à son passage.

Cette technologie utilise plusieurs protocoles qui sont des

normes pour établir une communication adéquate entre les

entités distantes, une fonction spécifique de VPN le chiffrement

et déchiffrement des données lors de la communication ou cette

technologie VPN attribue au client VPN une adresse privée statique.

Cette caractéristique contribue à diminuer le délai de

liaison de la couche IP, qui est causé par l'attribution d'adresse IP

dynamique

III.4. Mode chiffrement des données

La technologie de VPN elle a été conçue

dans le but principale de permettre une communication entre deux entités

à distance, ainsi elle possède de paramètre de la

sécurité qui permet aux utilisateurs d'échangés des

données en mode confidentiel pour rendre les données

visitées par des personnes ou des logiciels qui veulent nuire le bon

fonctionnement des autres,

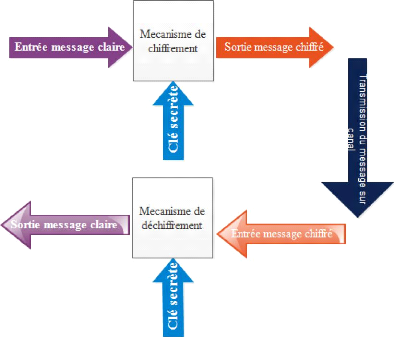

III.5. Mécanisme de cryptage des données

Chiffrement utilisé pour que les données

traversant le réseau ne puissent pas être lu par une autre

personne. On utilise pour cela notre baguage mathématique et surtout

arithmétique. Les deux principaux types de cryptage

utilisés sont : le chiffrement asymétrique et

symétrique

III.5.1. Le chiffrement symétrique

Ce mécanisme de cryptage utilise la même

clé pour chiffrer et déchiffrer, plusieurs algorithmes de

cryptage peuvent être utilisés : DES, AES...

III.5.2. Algorithme DES

Le National Bureau of standards des

Etats-Unis a lancé un appel d'offre avec un cahier des charges en 1973,

cet appel d'offre à donner naissance au cryptanalyse DES (Data

Encryptions Standard), publié en 1975, DES est un système

cryptographique produit, basé sur un schéma de Feistel,

il répète 16 fois un algorithme appel la fonction

d'étage qui dépend d'un paramètre la clef

d'étage.

DES utilise une clé K de 56 bits utiles, en fait une

clé de 64 bits, donc il est un crypto système à 64 bits,

et dont la clé est trop courte pour les puissances de calcul actuelles,

la taille de la clé secrète 56 bits le rend aujourd'hui

vulnérable aux attaques par force des bruits.

[30]

III.5.3. Algorithme AES

AES (Advanced Encryption Standard) soit Standard de

chiffrement Avancé en français, contrairement à DES, AES

n'est pas un schéma Feistel mais un réseau de

substitution-permutation.

Il travaille sur des blocs de 128 bits avec clefs de longueur

128, 192, ou 256, ceux qui le rend plus performent de l'autre, parce que plus

la longueur de la clef est grand plus la sécurité devient plus

efficace. Il fait une répétition de 10 à 14 fois la

fonction d'étage.

Une fonction d'étage est un ensemble des

opérations que l'on fait subir au texte qui arrive à

l'étage, elle est la même pour tous les étages sauf le

dernier.

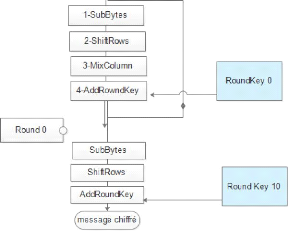

La fonction consiste en l'application successive des 4

opérations SubBytes, ShiftRows, MixColumns, AddRoundKey,

pour le dernier étage on applique seulement les

opérations SubBytes, ShiftRows et AddRoundKey

:

> SubBytes

Cette opération consiste à partir du tableau

cryptographique, récupéré la valeur au croisement de deux

chiffres ou lettres du tableau SubBytes

> ShiftRows

Cette opération permet de faire une rotation les

éléments d'une ligne à partir du deuxième, ce qui

figuré au premier rang seront permuté au dernier rang.

( Deuxième ligne on renverse un seul élément

( Troisième ligne on renverse deux éléments (

Quatrième ligne on renverse trois éléments

> MixColumns

Cette opération consiste à faire une multiplication

des lignes colonnes à partir de la clé du chiffrement.

[31]

Figure III. 1: mécanisme du chiffrement et

déchiffrement AES

Figure III. 2: Cas d'utilisation système de chiffrement et

de déchiffrement par l'algorithme AES

Figure III. 4: Ordinogramme d'un AES

[32]

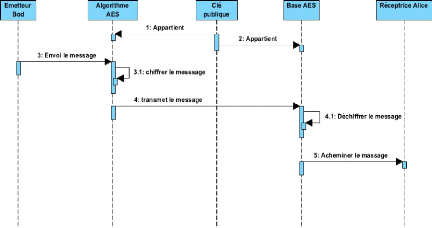

Figure III. 3:Diagramme de Séquence du chiffrement et

déchiffrement AES

[33]

III.5.2. Le chiffrement asymétrique

Par rapport avec ce mécanisme de cryptage

asymétrique il utilise deux clés qui sont différentes :

une privée et l'autre publique. Cette dernière est disponible par

tout le monde. Elle sert à crypter des données, si on veut

communiquer avec un autre on doit récupérer sa clé

publique et seul lui pourra la décrypter avec sa clé

privée. Bien sur le cryptage et le décryptage se font de

manière précise suivant la méthode utilisée. La

plus connue est la méthode RSA qui est même beaucoup

utilisé, acronyme des chercheurs qui ont publiés cette

méthode : RIVEST, SHAMIR ET ADLEMAN

Le chiffrement est utilisé dans le contexte du VPN pour

garantir la confidentialité des données circulant sur le

réseau publique (internet). Dans ce travail selon l'outil VPN choisis

est le chiffrement par l'algorithme RSA (Rivest, Shamir ET Adleman)

Ce protocole sans doute le plus utilisé actuellement a

été présenté pour la première fois en 1977

par Ronald Rivest a dit Shamir et Leonard dalayman

Processus de chiffrement

Lorsque Masudi souhaite envoyer un message à Omega le

processus se décompose en trois étapes

? Première étape Bod prépare une

clé publique est une clé privée

? Deuxième étape Bod utilise la clé publique

d'Alice pour crypter son message enfin

? Troisième étape Alice reçoit le message

crypté et le des chiffres grâce à ça crie

privé.

Afin de permettre à ses correspondants de lui envoyer

des messages cryptés Alice doit préparer sa clé publique

qu'elle diffusera à tout le monde, il prépare également sa

clé privée qu'il sera seul à connaître et qui lui

permettra de déchiffrer les messages qu'on lui enverra.

[34]

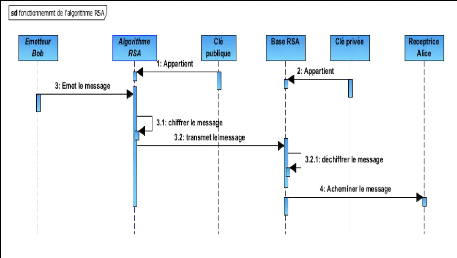

III.5.2.1. Diagramme de cas d'utilisation de l'algorithme RSA

Figure III. 5:Modélisation du système de

chiffrement et déchiffrement par l'algorithme RSA

III.5.2.2. Diagramme de séquence de l'algorithme RSA

Pour produire ce deux clés les publics et privés

Omega effectué une fois pour toutes les opérations suivantes, il

choisit deux nombres impaires distinctes P et Q dans la pratique se

Figure III. 6: Diagramme de séquence de l'algorithme

RSA

[35]

sont de très grands nombres jusqu'à plusieurs

centaines de chiffres décimaux puis calcul N=P.Q, est enfin il fait le

calcul d'en qui est égale P moins 1 fois Q

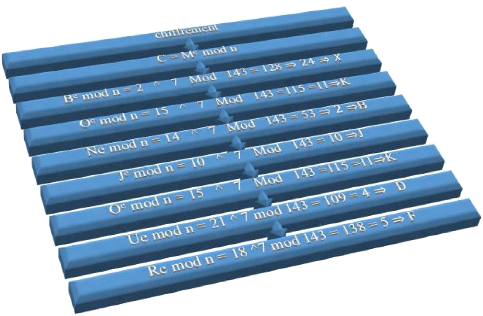

EXEMPLE PRATIQUE

Chiffrer et déchiffrer le message « JAMBO »

de la communication entre Masudi et Omega par l'algorithme RSA

M= (message claire) Compris entre 0 et 1

C=Me mod fl

Q et P n = p * q

e(n) = (p - 1)(q - 1)

d = [(p - 1)(q - 1) + 1] / ?

Pour la contribution de deux clés privée et

publique, on a besoin de combinaison ou les valeurs de lettres suivante :

? Clé publique (e, n) ? Clé privée (d, n)

Pour ce qui concerne la lettre P, Q et E sont affectées

juste par des nombres impairs qui sont divisible par 1 et par lui-même

P= 11 divisible par 1 et par lui-même Q=13 divisible par 1

et par lui-même E=7 divisible par 1 et par lui-même

M= « BONJOUR »

Figure III. 7: Processus du chiffrement du message par

l'algorithme RSA

[36]

Résolution

n = p * q 11* 13=143

e(n) = (11 - 1)(10 - 1) = 120

Pgcd=(e, e(n) )=1 (7, 120) = 1

d = [(11 - 1)(10 - 1) + 1] /7=

721/7=103

Preuve

? * ?? ??????(?? - 1)(Q - 1) = 1 Clé publique (e, n) =

(7,143)

Clé privée (d, n) = (103, 143) 7 *

103 mod 120 = 1 Vrai

[37]

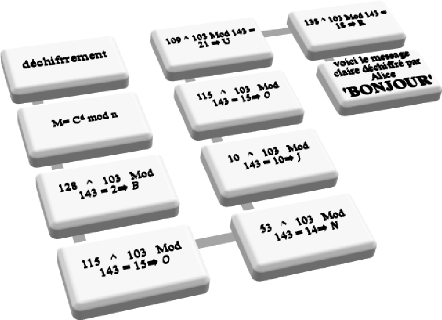

Figure III. 8: Règle cryptographique sur le chiffrement

d'un message

[38]

Figure III. 9: Processus du déchiffrement par

l'algorithme RSA

III.5.3. Conclusion

Dans ce chapitre il a était question de faire une

étude sur le fonctionnement d'un VPN par ces différents

algorithmes le plus utilisé aujourd'hui dans le monde de la

cryptographie, et voir le processus de chiffrement et déchiffrement de

tous ce deux algorithme (AES et RSA).

[39]

|