Ministère de l'Enseignement Supérieur

et

Universitaire

UNIVERSITE PROTESTANTE DE LUBUMBASHI

FACULTE DES

SCIENCES INFORMATIQUES

AVANT-PROJET D'INTERCONNEXION D'UN RESEAU MULTI-SITES

POUR L'OPTIMISATION DES TRAFICS PAR UN VPN/MPLS (

Par DJUMA KAMPULU Joseph

Mémoire de fin d'études

présenté et défendu en

vue de l'obtention du grade d'Ingénieur

en

sciences informatiques.

Promotion : Bac3 / Réseaux et

Télécommunications

Directeur :

Recteur Dr. Prof Jimmy KALENGA

Co - directeur:

Ass Chrack KIBEMBE

Défendu Mardi le 26 octobre 21 devant un jury

composé de :

Président :

Dr. Msc. Jr Prof Blaise FYAMA

Premier lecteur :

Master Daniel KATUAL

Deuxième lecteur :

Ass Acclamé PETU

Octobre 2021

[II]

EPIGRAPHE

« L'informatique est une solution pour permettre à

relier le monde en un seul village »

Joseph Grace

[III]

DEDICACE

Nous dédions ce travail à toute la

communauté scientifique et informaticienne

DJUMA Joseph

[IV]

REMERCIEMENTS

Nous disons merci à notre seigneur Jésus-Christ,

pour la protection immense tout au long de notre cursus universitaire.

Nous avons l'honneur de remercier le Directeur du projet, le

Professeur Dr Jimmy KALENGA, le Co-directeurs l'Assistant Chadrack KIBEMBE et

l'Assistant Diel Nuel KABALA qui, ont cru à nos capacités, en

dépit de leurs fonctions et engagements, ont bien voulu diriger notre

mémoire de fin d'études. Leurs avis éclairés, leurs

critiques et remarques pertinentes nous ont été d'une

utilité indispensable. Nous permettant d'avoir un canevas afin de

construire nos idées dans une structure scientifique et à pouvoir

réaliser ce présent travail.

Nos remerciements à toutes les autorités

académiques de l'Université Protestante de Lubumbashi « UPL

» en sigle, le Professeur Dr. MSC. Ir BLAISE FYAMA ainsi le corps

académique pour leurs contributions sans relâche dans

l'organisation de notre travail.

Nous exprimons nos remerciements à l'Evêque

Générale de l'ERC grand Katanga, MUGE et le Secrétaire

générale, l'Apôtre GABRIEL, de nous avoir accueillis au

sein de l'organisation pour la récolte des données.

Nous pensons adresser nos remerciements à l'IT MANAGER

PULLMAN GRAND KARAVIA HOTEL, Monsieur MICHEL, tout le membre du bureau IT

PULLMAN, au Préfet BIAYI KABUYA et Monsieur VICTIOR pour tous les

soutiens.

Nous exprimons notre particulière gratitude à

nos Grand frères, OMEGA BARUANI KAMPULU et FADHILI, qui ont pu mettre

toutes les efforts en marche pour qu'on arrive là.

Nous adressons nos sincères remerciements aux parents,

frères, soeurs, cousins , cousines et connaissances pour tous les biens

faits, nous citons : Apôtre MASUDI MANGI Abraham et sa femme maman LEYA,

maman MWAJUMA DORCAS, Pasteur STEVE, Grand-mère FATUMA, Soeur MADELENE

Esther, Papa KASONGO Jérémie et sa femme Gisèle, madame

Carine WIMANA, papa Emile KYALA, Grand Cylindre SULULU, frère Grace

TAJIRI, frère CHRISTIAN et REAGEN, soeur DORCAS, soeur grâce LEYA,

soeur JULIA MASUDI, maman Cécile, soeur Sarah, soeur Naomi, Cousine

Patience, madame MWAMINI LWENYI, papa Gérôme, cousine BEYA,

cousine Brigitte, Maitre Emmanuel, Doris, Cécile.

A nos camardes de l'auditoire, nous citons : Florence OKITO,

Priscille KABWIZ, Franck NDUBA, Esther NTITA, Samuel MWAMBA, Samuel NUMBI,

PAPY, Emmanuel, Rodrigue, Christian, Cyril, Delphin, Joël, Deborah,

MEHOLA, KABALA NGOIE Gloire et aux autres qu'ont pas pu citer mais qui ont

contribué à ce travail. Nous vous remercions tous.

[V]

Que ce travail soit l'accomplissement de vos voeux

allégués, et le fruit de votre soutien indéfectible.

DJUMA KAMPULU Joseph

[VI]

LISTE DES FIGURES

FIGURE I. 1: PRINCIPE DE FONCTIONNEMENT DE VPN 5

FIGURE I. 2: AVANTAGE SUR LE PLAN SECURITAIRE DE VPN 6

FIGURE I. 3: AVANTAGE ANONYMAT EN LIGNE DE VPN 7

FIGURE I. 4: VPN D'ACCES 9

FIGURE I. 5: INTRANET VPN 9

FIGURE I. 6: EXTRANET VPN 10

FIGURE I. 7 PROTOCOLE LIGHTWAY 11

FIGURE I. 8: PROTOCOLE PPTP 12

FIGURE I. 9: PROTOCOLE L2TP 14

FIGURE I. 10: IPSEC VPN 15

FIGURE I. 11: ARCHITECTURE D'UN COEUR DU RESEAU MPLS 18

FIGURE I. 12: TOPOLOGIE VPN EN ETOILE 20

FIGURE I. 13: VPN EN MAILLE 21

FIGURE2. 2 MODELISATION DU SYSTEME D'INFORMATION DE L'ERC 25

FIGURE II. 1: DIAGRAMME DE SEQUENCE DU SYSTEME D'INFORMATION ERC

26

FIGURE II. 2: MODELISATION DU SYSTEME DE COMMUNICATION 26

FIGURE III. 1: MECANISME DU CHIFFREMENT ET DECHIFFREMENT AES

31

FIGURE III. 2: CAS D'UTILISATION SYSTEME DE CHIFFREMENT ET DE

DECHIFFREMENT PAR

L'ALGORITHME AES 31

FIGURE III. 3:DIAGRAMME DE SEQUENCE DU CHIFFREMENT ET

DECHIFFREMENT AES 32

FIGURE III. 4: ORDINOGRAMME D'UN AES 32

FIGURE III. 5:MODELISATION DU SYSTEME DE CHIFFREMENT ET

DECHIFFREMENT PAR

L'ALGORITHME RSA 34

FIGURE III. 6: DIAGRAMME DE SEQUENCE DE L'ALGORITHME RSA 34

FIGURE III. 7: PROCESSUS DU CHIFFREMENT DU MESSAGE PAR

L'ALGORITHME RSA 36

FIGURE III. 8: REGLE CRYPTOGRAPHIQUE SUR LE CHIFFREMENT D'UN

MESSAGE 37

FIGURE III. 9: PROCESSUS DU DECHIFFREMENT PAR L'ALGORITHME RSA

38

FIGURE IV. 1: ARCHITECTURE RESEAU DE L'ERC 42

FIGURE IV. 2: DIAGRAMME DE CAS D'UTILISATION DU NOUVEAU SYSTEME

INFORMATISE DE

L'ERC 42

FIGURE IV. 3: DIAGRAMME DE SEQUENCE DU NOUVEAU SYSTEME

INFORMATISE DE L'ERC 43

FIGURE IV. 4: ARCHITECTURE DU RESEAU MPLS 45

[VII]

LISTE DES TABLEAUX

TABLEAU I. 1: ETUDE COMPARATIF ENTRE LE PROTOCOLE AH ET ESP 17

TABLEAU I. 3: TABLEAU COMPARATIF ENTRE VPN IPSEC ET MPLS 18

TABLEAU II. 4: IDENTIFICATION DES ACTEURS ET LEURS TACHES DANS LE

SYSTEME

D'INFORMATION ERC 24

TBLEAU IV. 1: FICHE TECHIQUE SERVEUR FUJITSU 39

TBLEAU IV. 2: FICHE TECHNIQUE ROUTEUR CISCO 40

TABLEAU IV. 3: FICHE TECHIQUE SWITCH 40

TBLEAU IV. 4:FICHE TECHNIQUE CABLE COAXIAL 40

TABLEAU IV. 5: CAHIER DES CHARGE 41

TABLEAU4. 1:PLAN D'ADRESSAGE 46

TBLEAU IV. 6: LOGO DU SIMULATEUR GNS3 46

TABLEAU IV. 7: VALEURS DES IMAGES CISCO 47

FIGURE IV. 5: 3.1.CONFIGURATION DE L'INTERFACE LOOP BACK 48

[VIII]

LES ABREVIATIONS

AH : Authentication Header

ATM : Asynchronous Transfer

AES: Advanced Encryption Standard

AES : Advenced Encryption Standard

BGP : Body Definition Parameters

CE : Customer Edge

DES : Data Encryption Standard

ERC : Eglise de Reveil du Congo

ESP: Encapsulation Security Payload

FAI : Fournisseur Accès Internet

GNS3: Graphical Network Simulator 3

IP: Internet Protocol

IPsec: Internet Protocol Security

IOS: Internetworking Operating System

ISP: Internet Service Provider

LAC: L2TP Access Concentrator

L2TP: Layer 2 Tunneling protocol

LNS: L2TP Network Server

LEMRC : Ligue des Eglises et Ministères de

Réveil du Congo

MPLS: Multi-Protocol Label Switching

MPBGP: Multi-Protocol BGP

OSI: Open System Interconnect

OMG : Objet Management Groupe

PE : Provider Edge

PPP: Point to Point Protocol

PPTP: Point to Point tunneling protocol

QoS: Quality of Service

RSA : Rivest, Shamir ET Adleman

RFC : Request For Comment

RD : Route Distinguisher

RVP: Réseau Privé Virtuel

[IX]

UDP: Usenet Death Penalty

TCP : Transmission Control Protocol UP : Processus

Unifié

UML : Uinified Modeling Langage VPN: Virual Private Network VRF :

VPN Routing Forwarding WAN : Wide Area Network

? NDWO MAYELE Jacob, étudiant à

l'Université de Kinshasa en 2015 qui, dans son travail :«

Déploiement d'un coeur de réseau IP/MPLS » avec comme

hypothèse, mettre un

[1]

INTRODUCTION GENRALE

L'interconnexion des sites distants est la

préoccupation majeure pour une entreprise multi-sites, l'état de

besoins de la communication entre les différentes entités de

l'entreprise évolue du jour au jour, ainsi la communication passant par

un réseau public peut poser une certaine variété des

difficultés par rapport au moyen utilisé, par contre le flux

d'information à travers un réseau privé permet à

une entreprise de pouvoir accéder à distance ou communiquer avec

les différentes entités d'une manière plus sûre,

cette solution permet aux utilisateurs nomades de profiter de la qualité

de service et elle est aussi paramétrée par un seul

opérateur qui supervise et maintient l'ensemble du réseau de

l'entreprise donc le réseau sera centralisé et mutualisé

entre les différents sites de l'entreprise. Ce travail d'une

manière exhaustive présente « l'avant-projet

d'interconnexion d'un réseau multi-sites pour l'optimisation des trafics

par un VPN MPLS cas l'ERC Grand Katanga ».

Comme l'objectif principal du travail est d'interconnecter les

différents bureaux de l'ERC, garantir une communication sûre et

optimiser la qualité de services entre les différents bureaux en

passant par un réseau privé.

Il est rare qu'un sujet dans un domaine n'ait jamais fait

l'objet d'une recherche ou une publication. L'interconnexion d'un réseau

multi-sites pour l'optimisation des trafics fait l'objet de l'actualité

dans le sens ou toutes les entreprises connaissent une évolution sur

tous les plans ou une progression qui fait que l'état des besoins

augmente, de plus en plus le déplacement des utilisateurs coûte

selon la distance.

Nous ne sommes pas les premiers à traiter ce sujet, il

y a eu des personnes qui ont abordé ce sujet avant nous, suivants les

différentes orientations, dont il s'agit des :

? MPYANA KATENTA Guellord, étudiant à

l'université protestante de Lubumbashi en 2019 qui, dans son travail :

« Mise en place d'un système d'interconnexion entre les sites

distants d'une entreprise cas de la société nationale

d'électricité (SNEL)/KATANGA », mémoire, avec comme

hypothèse, l'interconnexion par VPN en utilisant le protocole IPSec, une

solution idéale pour permettre la sécurité

d'échange de données entre les sites distants de la SNEL.

[2]

coeur de réseau utilisant la technologie IP/MPLS qui

est le moyen le plus évident pour assurer d'une manière

générale les transferts de données avec une qualité

de service garantie.

La différence entre notre travail et les deux autres

travaux citez ci-haut est que ce travail consiste à présenter un

résultat après les études spécifiques selon

l'état des besoins de l'organisation, par sa croissance qui

s'améliore du jour aux jours et les nombres des bureaux qui ne cessent

d'accroitre dans toutes les provinces de la République

Démocratique du Congo et dont la communication devient de plus en plus

difficile.

Le choix de ce sujet est justifié par l'apport de

l'informatique dans l'évolution du monde réel, de faire profiter

à la société cette étude et au monde scientifique

nos connaissances acquises durant notre parcours universitaire.

Lors de notre descente au sein des différents bureaux

communaux de l'ERC, nous avons constaté que cette organisation rencontre

un certain nombre des problèmes par rapport à l'état des

besoins, les voici :

? Cette organisation ne possède pas un réseau

qui peut leur permettre d'interconnecter les différents bureaux. Ce qui

justifie que l'accès aux informations du site distant ne pas

aisé.

? Elle concourt un autre problème de communication qui

ne pas d'une manière plus sûre.

Vu les problèmes citez ci-hauts voici quelques

questions que nous tenterons de répondre tout au long de notre travail

et qui reflètent notre préoccupation :

? Quelle démarche méthodologique pourra nous

aider à interconnecter les sites distants de l'ERC Grand Katanga ?

? Quelles sont les mécanismes de cryptage

utilisé par le protocole VPN/MPLS pour améliorer la

qualité de service dans un réseau VPN ?

Vue le problème soulevé

précédemment au point de la problématique, pour parvenir

à interconnecter les différents sites de l'ERC, nous proposerons

une solution d'interconnexion VPN/MPLS.

VPN utilise deux catégories de cryptage de

données soit symétrique ou asymétrique dont ces derniers

rendent les données incompréhensibles à toute personne ne

possédant pas la clé, le protocole MPLS est utilisé dans

un réseau VPN pour permettre à améliorer la qualité

de service dans une communication de bout en bout.

[3]

Dans le cadre de notre travail notre méthodologie porte

sur :

La Méthode UP, définit un enchainement

d'activités réalisées par un ensemble de travailleurs

(rôle, métier) ayant pour objectif la réalisation

d'artefacts à partir des besoins du client pour favoriser la

réutilisation lors d'évolution dans les besoins.

La rédaction du présent manuscrit s'étale

sur une période allant de mars 2021 à octobre de la même

année. Le cadre d'étude est l'organisation des Eglises de

Réveil du Congo Lubumbashi (ERC).

Ce travail présente l'analyse théorique et

pratique organisée en quatre chapitres outre l'Introduction et la

conclusion dont ; le premier chapitre parle de la

généralité sur le VPN : dans ce chapitre nous parlerons

sur les notions de base de la technologie VPN et ses composants, pour ce qui

est du deuxième chapitre, on parlera de la

Méthode et système d'information de l'ERC Grand Katanga : ce

chapitre présente la méthode UP et fais l'analyse du

système non informatisé existant de l'organisation , pour ce qui

est du troisième chapitre, il portera sur l'analyse

structuro-fonctionnelle du VPN en étudiant en détail sur les

fonctionnements qui se passe lors du chiffrement et déchiffrement dans

un tunnel VPN, par rapport au quatrième chapitre, on

parlera de conception de l'architecture réseau VPN/MPLS de l'ERC ainsi

que la solution sur une simulation.

[4]

CHAPITRE I. : GENERALITES SUR LES RESEAUX VPN

I.1. RESEAUX VPN

Sans contrainte les réseaux informatiques entre dans le

clan du monde habituel, aujourd'hui l'Internet devient l'outil principale de la

communication, très élevé par sa technique, l'Internet en

tant qu'un outil de communication les données y transit en claire,

c'est-à-dire d'une manière moins sécurisée, ainsi

les données et les paramètres qui doivent être en mode

confidentiel sont acheminés d'une manière accessible à

tous, ceux qui constitue un danger, car c'est là où transit des

logiciels(pirates et autres) de plus en plus critique.

On parle de la sécurité en faisant allusion aux

attaques des pirates, virus, cheval de Trois, vers, etc... ils profitent des

faillent des protocoles, du système, mais surtout du fait que le

réseau n'est pas dans une optique « sécurité »,

l'Internet dans son contexte n'a pas la vocation d'être une zone

sécurisée, les données circulent à nues, on a

recours à des algorithmes de cryptage, pour garder nos données

confidentielles.

I.2. Définition VPN

VPN est une réponse à la question de la

communication pour laquelle les infrastructures de transport sont

partagées entre plusieurs sites : on fait appel au réseau

privé virtuel en anglais Virtual Private Network ou VPN.

Il est privé parce qu'il est réservé

à un groupe d'usagers qui sont déterminés par

authentification, les données sont échangées de

manière masquée aux yeux des autres par cryptage des

données ;

Il est virtuel parce qu'il se base essentiellement sur les

lignes partagées et non dédié.

I.3. Fonctionnement

Un réseau VPN repose sur un protocole appelé

"protocole de tunneling". Ce protocole permet de faire circuler les

informations de l'entreprise de façon cryptée d'un bout à

l'autre du tunnel. Les utilisateurs ont l'impression de se connecter

directement sur le réseau de leur entreprise.

Le terme « tunnel » est utilisé pour

évoquer entre l'entrée et la sortie de VPN les données

sont déjà cryptées et ils sont incompréhensibles

pour tout utilisateur qui va se retrouver entre les deux

extrémités du VPN comme les données passent par un

tunnel.

Figure I. 1: Principe de fonctionnement de VPN

[5]

Le but d'un réseau privé virtuel (Virtual

Private Network ou VPN) est de « fournir aux utilisateurs et

administrateurs du système d'information des conditions d'exploitation,

d'utilisation et de sécurité à travers un réseau

public identiques à celles disponibles sur un réseau

privée ». En d'autre terme, on veut regrouper des réseaux

privés, séparé par un réseau public (Internet) en

donnant l'illusion pour l'utilisateur qu'ils ne sont pas séparés,

et toute en gardant l'aspect sécurisé qui était

assuré par la coupure logique au réseau Internet.

L'ordinateur distant va alors fournir les données au

serveur VPN de son réseau local qui va transmettre la réponse de

façon chiffrée. A réception sur le client VPN de

l'utilisateur, les données seront déchiffrées, puis

transmises à l'utilisateur. Pour émuler une liaison point

à point, les données sont encapsulées, ou enrobées,

à l'aide d'un en-tête qui contient les informations de routage

pour leurs permettre de traverser le réseau partagé ou public

jusqu'à leur destination finale.

Pour émuler une liaison privée, les

données sont cryptées à des fins de

confidentialité. Les paquets interceptés sur le réseau

partagé ou public restent indéchiffrables sans clé de

décryptage. La liaison servant à l'encapsulation et au cryptage

des données privées est une connexion VPN.

En effet, malgré son aspect sécurisé, un

réseau VPN reste une extension du réseau principal vers chaque

employé qui y accède, ce qui augmente d'autant le risque de

failles.

[6]

I.2. Avantages et Inconvénients de VPN

I.2.1. Avantages

? Sécurité

De nos jours, les cyberattaques se sont multipliées,

ainsi les particuliers ont décidé de s'armer d'une protection

efficace comme le VPN pour faire face aux hackers. En effet, la

sécurité est certainement l'atout majeur des VPN et cela explique

qu'ils soient utilisés par autant de personnes.

Pour parvenir à vous protéger efficacement, les

VPN établissent une connexion chiffrée entièrement

sécurisée entre vous (l'utilisateur) et Internet. Les VPN fiables

et sérieux, tel qu'ExpressVPN par exemple, s'appuient sur la technologie

AES (Advanced Encryption Standard) et des algorithmes de chiffrement

très poussés utilisant les clés 256 bits.

Figure I. 2: Avantage sur le plan sécuritaire de VPN

Enfin, il arrive que vous vous connectiez occasionnellement

à un réseau Wi-Fi public. Même s'ils ont le mérite

d'être gratuits et pratiques, les réseaux publics ne sont pas

sécurisés. C'est le lieu de nombreux piratage et d'usurpation de

données. C'est pourquoi, le VPN constitue une protection indispensable

lorsqu'on se connecte à un Wi-Fi public.

? L'anonymat en ligne

Certaines personnes ont recours aux VPN pour

bénéficier de l'anonymat sur le net. Effectivement, la

confidentialité est un autre point fort des VPN car ils sont capables de

masquer votre adresse IP. Étant donné que l'adresse IP est un

moyen d'identifier votre ordinateur (ou autre périphérique) et

votre localisation, le fait de la masquer va vous permettre de conserver

l'anonymat.

[7]

Les Réseaux Privés Virtuels parviennent à

réaliser cet exploit en réacheminant votre trafic via un de ses

serveurs qui possède une adresse IP différente. Vous obtiendrez

alors une nouvelle adresse IP impossible à retracer et dans la

localisation de votre choix.

Figure I. 3: Avantage anonymat en ligne de VPN

Dans la pratique cela veut dire que les sites internet ne

seront plus dans la capacité de déterminer votre emplacement

géographique. Les annonceurs ne pourront plus vous proposer des

publicités pour vous inciter à dépenser de l'argent.

En bref, votre vie privée en ligne sera

protégée et vous serez entièrement anonyme. ? Le

streaming

Les fans de streaming devraient percevoir leur

intérêt dans cet avantage. Si on évoque le streaming comme

avantage du VPN, c'est parce qu'ils permettent d'en profiter

intégralement et sans aucune limite.

Il faut savoir que les contenus audio-visuels font l'objet de

nombreuses régulations relatives aux droits de diffusion. Les contenus

sont limités à une certaine zone géographique, souvent

à l'échelle d'un pays, pour des questions de coûts et

d'audience. Ainsi, un Congolais qui voyage en Afrique du sud n'aura pas

accès aux chaînes Congolais sur Internet et inversement. Cela est

dû à l'adresse IP, ce numéro d'identification qui

détermine votre emplacement géographique.

I.2.2. Inconvénients

? La baisse de vitesse

Vous vous en doutez, un logiciel comme le Virtual Private

Network est complexe d'un point de vue technique et il va forcément

impacter sur votre vitesse de connexion. C'est sans doute un des

inconvénients majeurs des VPN. Le ralentissement dont nous parlons est

très variable d'un VPN à un autre.

[8]

On constate de grandes différences en termes de

vitesses entre les fournisseurs. Certains parviennent à minimiser ce

ralentissement. C'est le cas d'ExpressVPN, le fournisseur qualifié de

plus rapide grâce à une bande passante illimitée. Ses

serveurs possèdent des débits tellement excellents que vous ne

verrez pas la différence. Pour preuve, nous oublions souvent qu'il est

connecté. Vous pourrez télécharger, regarder des films et

des séries sans attente de chargement. CyberGhost est également

un fournisseur très apprécié pour ses qualités de

rapidité.

? Le prix de l'abonnement

Voici le second point que beaucoup considèrent comme

l'inconvénient des VPN : le prix. En effet, c'est vrai qu'il faut payer

pour obtenir une offre VPN de qualité. Si vous comptiez

télécharger un VPN gratuit pour pallier cet inconvénient

du prix, sachez qu'on vous déconseille de le faire. Ils ne sont pas

fiables car ils ne peuvent tout simplement pas fonctionner sans argent. Les

Réseaux Privés Virtuels gratuits n'hésitent pas à

revendre les données des utilisateurs pour pouvoir couvrir leur

frais.

Le seul moment où vous pouvez profiter d'un VPN gratuit

sans mettre en danger votre connexion est en utilisant la garantie satisfait ou

remboursé des VPN payants. Généralement la période

est de 30 jours, c'est le cas par exemple d'ExpressVPN, de NordVPN et de

Surfshark. Pour CyberGhost, ce délai est allongé à 45

jours. Vous aurez donc tout le temps qu'il faut pour profiter des avantages

sans les inconvénients ! Et qui sait, vous vous rendrez peut-être

compte que quelques dollars par mois valent le coup.

I.3. Types de VPN

Suivant le besoin, on réfère 3types de vpn

I.3.1. Le VPN d'accès

Il est utilisé pour permettr à des utilisateurs

itinérants d'accéder au réseau de leur entreprise.

L'utilisateur se sert d'une connexion Internet afin d'établir une

liaison sécurisée.

[9]

Figure I. 4: VPN d'accès

I.3.2. L'intranet VPN

Il est utilisé pour relier deux ou plusieurs intranets

d'une même entreprise entre eux. Ce type de réseau est

particulièrement utile au sein d'une entreprise possédant

plusieurs sites distants. Cette technique est également utilisée

pour relier les réseaux d'entreprise, sans qu'il soit question

d'intranet (partage de données, de ressources, exploitation de serveurs

distants ...)

Figure I. 5: Intranet VPN

I.3.3. L'extranet VPN

Une entreprise peut utiliser le VPN pour communiquer avec ses

clients et ses partenaires. Elle ouvre alors son réseau local à

ces derniers. Dans ce cas il est nécessaire d'avoir une authentification

forte des utilisateurs, ainsi qu'une trace des différents accès,

de plus, le seul une partie des ressources seras partagées, ce qui

nécessite une gestion rigoureuse des espaces d'échange.

[10]

Figure I. 6: Extranet VPN

I.4. Protocoles utilise par VPN

Avec le télétravail, de plus en plus

d'utilisateurs passent par un VPN pour sécuriser leur accès

à Internet. Tous les services n'offrent pas nécessairement les

mêmes garanties. Le choix du protocole utilisé a une incidence sur

la sécurité de la connexion, ainsi que sur la vitesse et

même l'autonomie de l'appareil. Il est donc important de comprendre le

fonctionnement des différents protocoles proposés pour pouvoir

choisir celui qui sera le plus adapté à ses besoins.

I.4.1. Lightway

Lightway est un nouveau protocole développé par

ExpressVPN et qui pourrait remplacer OpenVPN pour de bon. Il est beaucoup plus

léger qu'OpenVPN grâce à un code réduit, et bascule

facilement d'un réseau à un autre. Étant conçu pour

la performance, il consomme moins d'énergie, le rendant très

intéressant sur les appareils mobiles. Il offre bien entendu une

sécurité maximale grâce à la bibliothèque de

cryptographie wolfSSL. L'éditeur compte bientôt publier le code

source sous licence libre.

Le protocole Lightway est également conçu pour

permettre des vitesses de connexion extrêmement rapides et, puisqu'il est

développé de toutes pièces par ExpressVPN, des

améliorations continues sont possibles.

[11]

Figure I. 7 Protocole Lightway

Un VPN entant qu'une sécurité quand on fait une

transmission de données, ne permet pas seulement nous protège

contre des pirates mais d'une part il est disponible pour nous permettre

également d'empêcher les institutions ou même un FAI de

surveille notre navigation

I.4.2. Protocole PPP

PPP (Point to Point Protocol) est un protocole qui permet de

transfert des données sur un lien synchrone, il est full duplex et

garantir l'ordre d'arrivée des paquets. Il encapsule les paquets Ip, Ipx

et Netbeuis dans le trames PPP, puis transmet des paquets encapsulés au

travers de la liaison point à point. PPP est employé

généralement entre un client d'accès à distance et

un serveur d'accès réseau, ce protocole n'est pas un protocole

sécurisé mais sert de support aux protocoles PPTP ou L2TP

Un VPN Site-to-Site (site-à-site) est également

appelé Router-to-Router (routeur-à-routeur), et on l'utilise

principalement pour des opérations commerciales. Comme beaucoup

d'entreprises possèdent des bureaux nationaux et internationaux, un VPN

Site-to-Site sert à relier le réseau des bureaux principaux au

reste des bureaux. Ce type de VPN est basé sur Intranet. Le contraire

est aussi possible avec les VPN Site-to-Site. Certaines entreprises l'utilisent

pour se connecter à d'autres entreprises, de la même façon,

mais on appelle ça un VPN basé sur Extranet. Dans des termes

simples, les VPN Site-to-Site construisent un réseau virtuel qui unit

des réseaux issus de localisations variées pour les connecter

à Internet et maintenir des communications sécurisées et

privées entre eux.

I.4.3. VPN PPTP

PPTP VPN signifie Point-to-Point Tunneling Protocol (protocole

de tunnel point-à-point). Comme son nom l'indique, un VPN PPTP

crée un tunnel qui capture les données. Son nom est un peu long

pour le plus courant des VPN. Les VPN PPTP sont utilisés par des

Figure I. 8: Protocole PPTP

[12]

utilisateurs éloignés pour se connecter à

leur réseau VPN en utilisant leur connexion internet existante.

Il fonctionne à la couche 2 (couche de liaison de

données) du modèle OSI. PPTP est une extension du protocole

Point-to-Point (PPP). Par conséquent, il utilise les

fonctionnalités de PPP telles que l'encapsulation multiple des

protocoles pour authentifier les appareils PPTP.

Ce VPN est utile pour les professionnels et les particuliers.

Pour accéder au VPN, les utilisateurs s'y enregistrent en utilisant un

mot de passe pré-approuvé. Les VPN PPTP sont idéaux autant

pour une utilisation privée que professionnelle parce qu'il n'y a pas

besoin d'installer de matériel supplémentaire et leurs

fonctionnalités sont habituellement offertes dans un logiciel peu cher.

Ils sont aussi les plus courants grâce à leur compatibilité

avec Windows, Mac et Linux.

La connexion s'effectue de la sorte :

y' Le client se connecte à l'internet par son modem par le

PPP(classement) ; y' Le client se connecte alors au serveur VPN par une

connexion IP encapsulant les paquets GRE/PPP cryptés puis forme deux

connexion l'une sur l'autre ;

y' La connexion normale sur internet c'est-à-dire

qu'elle achemine le trafic vers ou

depuis l'internet ;

y' La connexion virtuelle au-dessus de la connexion internet :

elle achemine le

trafic vers le réseau VPN ;

y' A la fin de la connexion, le serveur internet va fermer le

tunnel.

[13]

I.4.4. Protocole L2TP

Le Layer 2 Tunneling Protocol (L2TP), ou «

protocole de tunnelisation de niveau 2 », ne contient aucun système

de chiffrement ou d'authentification. Il est donc généralement

associé à l'Internet Protocol Security (IP Sec), ou

« sécurité de protocole Internet », qui assure

le chiffrement de chaque paquet de données. Développé par

System Cisco, L2TP est une combinaison de Layer 2 Forwarding (L2F) et PPTP. Il

est à base d'une technologie PPP, par conséquent, il utilise des

fonctionnalités de celui-ci, telle que la gestion de contrôle de

session, la répartition et l'affectation des adresses, et du routage.

L2TP permet au trafic multi protocole d'être chiffré, puis

être envoyé sur n'importe quel support qui soutient le cheminement

point à point de L2TP. Il utilise UDP comme une méthode

d'encapsulation pour des travaux d'entretien du tunnel et les données

utilisateur. Les paquets L2TP sont protégés par ESP IPsec en mode

transport. Par conséquent, la mise en oeuvre L2TP inclura l'utilisation

de IPsec.

Les mécanismes de sécurité mis en place

dans IPSec sont plus robustes et plus reconnus que ceux mis en place par

Microsoft dans PPTP. Par défaut le protocole L2tp utilise le protocole

IPSec. Cependant si le serveur distant ne le supporte pas L2tp pourra utiliser

un autre protocole de sécurité. Il convient donc de s'assurer que

l'ensemble des équipements d'un VPN L2tp implémente bien le

protocole. IPSec ne permet d'identifier que des machines et non pas des

utilisateurs. Ceci est particulièrement problématique pour les

utilisateurs itinérants.

Enfin IPsec à cause de la lourdeur des

opérations de cryptage/décryptage réduit les performances

globales des réseaux. L'achat de périphériques

dédiés, coûteux est souvent indispensable.

Ce protocole est très proche du protocole PPTP, les

trames PPP sont encapsulées dans le protocole L2TP lui-même

Protocole utilise deux sorte de serveur :

? La première typologie de serveur est pour

l'utilisateur du L2TP : LAC

LAC (L2TP Access Concentrateur), c'est un concentrateur

d'accès L2TP. Il a une responsabilité d'identification et

construit de tunnel vers le LNS

Il se trouve obligatoirement dans une infrastructure du FAI

(Fournisseur d'Accès Internet) de chaque usager du VPN, cela est donc

très lourd et cher à mettre en place une mesure ou il faudra

louer une place dans un serveur de connexion du FAI.

[14]

? La deuxième typologie de serveur est pour

l'utilisateur du L2TP : LNS

LNS (L2TP Network Serveur), c'est un serveur réseau qui

assure la communication du réseau auquel il est connecté et les

LACS vers lesquels il y a présence d'un tunnel. Il se retrouve

généralement dans l'entreprise ou service auquel appartient

l'utilisateur distant.

Figure I. 9: Protocole L2TP

I.4.5. Protocole IPsec

Ce protocole est développé par l'IETF, IPSec est

un standard qui garantit la sécurité de transmission et

l'authentification des utilisateurs sur les réseaux publics. IPSec

fonctionne à la couche3 réseau de systèmes (OSI). Par

conséquent, il peut être mis en oeuvre indépendamment des

applications qui s'exécutent sur le réseau. IPsec offre la

confidentialité des données, en utilisant le chiffrement pour

protéger les données contre les tentatives d'écoute.

Ce protocole introduit des mécanismes de

sécurité au niveau du protocole IP, de telle sorte qu'il y ait

indépendance des fonctions introduites pour la sécurité

dans IPsec vis-à-vis du protocole de transport. L'authentification,

l'intégrité des données et la confidentialité sont

les principales fonctions de sécurité apportées par IPsec.

Pour cela, une signature électronique est ajoutée au paquet IP.

La confidentialité est garantie pour les données et

éventuellement pour leur origine et leur destination.

IPSec n'est pas un remplaçant d'IP mais un

complément. Ainsi, il intègre des notions essentielles de

sécurité au datagramme IP qui assurent l'authenticité,

l'authentification et le cryptage. Pour cela, il fait largement usage de

clés de session.

[15]

Sa classification parmi les couches du modèle

référentielles OSI lui permet donc de sécuriser tous les

types d'application et protocoles réseaux basée sur IP sans

distinction.

Figure I. 10: IPsec VPN

La stratégie IPSec permettant d'assurer la

confidentialité, l'intégrité et l'authentification des

données entre deux hôtes est gérée par un ensemble

de normes et de protocoles :

? Intégrité des données

échangées

IPSec permet de vérifier qu'aucune donnée n'a

été altérée lors du trajet.

? Confidentialité des données

échangées

Le contenu de chaque paquet IP peut être chiffré

afin qu'aucune personne non autorisée ne puisse le lire.

? Authentification des

extrémités

Elle permet à chacun de s'assurer de l'identité

de chacun des interlocuteurs. Précisons que l'authentification se fait

entre les machines et non entre les utilisateurs, dans la mesure où

IPSec est un protocole de couche 3.

On veut garantir qu'à chaque instant de la

communication, on parle au bon interlocuteur. Dans le cadre de VPN, on parle de

deux passerelles qui sont séparé par internet.

? Protection contre les écoutes et analyses de

trafic

Le mode tunneling (détaillé plus loin) permet de

chiffrer les adresses IP réelles et les entêtes des paquets IP de

l'émetteur et du destinataire. Ce mode permet ainsi de contrecarrer

toutes les attaques de ceux qui voudraient intercepter des trames afin d'en

récupérer leur contenu.

Mais sa particularité par rapport au protocole AH, ESP

assure surtout la confidentialité (le chiffrement des données)

[16]

? La non-répudiation

La non-répudiation ou la comptabilité est

l'enregistrement de la session VPN. Cela pourrait inclure l'identité des

deux dispositifs pour établir la connexion, la durée de la

connexion qui a été utilisée, la quantité

d'information qui a été transmise, le type d'informations

traversé pendant la connexion, etc. Cela peut ensuite être

utilisé pour détecter les attaques et pour l'accès

à des fins de gestion, telles que la création des lignes de base

et la recherche de problèmes de bande passante.

? L'autorisation

L'autorisation est le processus d'octroi ou de refus de

l'accès aux ressources situées dans un réseau après

que l'utilisateur ait été identifié et

authentifié.

? Tunnel

Le tunnel consiste à établir un canal entre 2

points sans se soucier des problématique d'interconnexion (de

façon transparent)

Mécanisme

IPSec est basé sur deux mécanismes :

? AH (Authentification Header)

? ESP (Encapsulation Security Payload)

1. AH (Authentication Header)

Ce protocole assure l'Authentification et

l'intégrité des messages (dans une entête d'extension

IP)

Mais par contre AH ne fournit aucune confidentialité

(données non chiffrées)

2. ESP (Encapsulation Security Payload)

Ce protocole permet de faire l'authentification,

l'intégrité des messages (dans une entête d'extension et

une postface).

[17]

Bien qu'indépendants, ces deux protocoles sont presque

toujours utilisés conjointement. Le tableau ci-dessous ulistre d'une

manière claire les fonctionnements de ces deux protocoles.

Tableau I. 1: Etude comparatif entre le protocole AH et ESP

|

FONCTIONNALITES

|

AH (Authentication Header)

|

ESP(Encapsulation Security Payload)

|

|

INTEGRITE

|

VALIDER

|

VALIDER

|

|

AUTHENTIFICATION

|

VALIDER

|

VALIDER

|

|

REJET DES PAQUETS

|

VALIDER

|

VALIDER

|

|

CONFIDENTIALITE

|

NON VALIDER

|

VALIDER

|

|

CONFIDENTIALITE

PROTOCOLAIRE ET

TRAFIC (PARTIELLE)

|

NON VALIDER

|

VALIDER

|

I.4.6. Les Réseaux Privés Virtuels avec Multi

Protocol Label Switching (VPN MPLS)

Ce protocole également sera expliqué en

détail dans le chapitre suivant, en soit un MPLS VPN est définit

dans le RFC 2547, il utilise MPLS et MPBGP (Multi Protocol BGP) pour

transmettre des données privées et le VPN pour le routage

d'informations. Pour éviter que les adresses se chevauchent, dans

l'environnement MPLS VPN, une route globale RD unique (Route Distinguisher) est

associée à la plage d'adresse privée de chaque entreprise,

pour former une adresse VPNv4 qui est acheminée par MPBGP entre les

routeurs Provider Edge (PE). Pour chaque entreprise, RD est différent,

donc l'espace d'adressage privé est isolé. Comme le routage doit

être séparé et privé pour chaque client (VPN) sur un

routeur PE, chaque VPN doit avoir sa propre table de routage. Cette table de

routage privé est appelée la table de routage VRF. L'interface du

routeur PE vers le routeur CE ne peut appartenir qu'à un seul VRF.

L'architecture ci-dessous nous présente d'une

manière bref l'emplacement des routeurs dans un backbone, tiré de

la source local host, sur un simulateur Cisco, dont la configuration se fera

dans la partie implémentation.

[18]

Figure I. 11: Architecture d'un coeur du réseau MPLS

I.5. Comparaison entre IPSec et MPLS

Dans le tableau qui suit nous allons essayer de donner quelques

points différentiels entre les deux technologies ou protocoles de

virtualisation très reconnue (IPsec et MPLS)

Tableau I. 2: Tableau Comparatif entre VPN IPSec et MPLS

|

Les points comparatifs

|

IPSEC

|

MPLS

|

|

Exiges plusieurs serveurs implémentés dans

|

La solution MPLS est paramétrée par

|

|

plus chaque sites au cas où l'entreprise

|

un seul opérateur qui supervise et

|

|

dispose plusieurs sites

|

maintient l'ensemble du réseau de

|

|

Implémentation ou

Handover

|

|

l'entreprise

|

|

|

Exige un backbone très puissant pour

permettre la

maintenance et la garantie

de la qualité de service

|

|

Les déploiements les plus vastes exigent

|

Evolutivité élevée puisque n'exige pas

|

|

une planification soigneuse pour répondre

|

une interconnexion d'égal à égal entre

|

|

notamment aux problèmes

|

les sites et que les déploiements

|

|

Evolution

|

d'interconnexion site à site et de peering

|

standard peuvent prendre en charge

plusieurs dizaines de

milliers de

connexions par VPN

|

|

Sécurité totale grâce à la

combinaison de

|

Comparable à la sécurité offerte par

|

|

certificats numériques et de Pki pour

|

les réseaux ATM et Frame Relay

|

|

sécurité

|

l'authentification ainsi qu'à une série

d'options de cryptage, triple DES et

|

existants.

|

|

AES notamment avec RSA

|

|

[19]

|

Etendue

|

Très vaste puisque repose sur l'accès

à

Internet

|

Dépend du réseau Mpls du fournisseur de services

|

|

Qualités de service

|

Faible faut au moyen de transfert passe via le domaine

Internet public (internet)

|

Le transfert des informations ou

données se fait

comme en local même

si un user se trouve en distance par

rapport

à son entreprise, Inférieur à

celui des réseaux

Frame Relay et

ATM mais supérieur à celui des autres

Vpn

IP.

|

|

Applications

compatibles

|

Accès à distance et nomade

sécurisé.

Applications sous IP, notamment

courrier électronique et Internet. Inadapté au

trafic en temps réel ou à

priorité élevée

|

Toutes les applications, y compris les logiciels d'entreprise

vitaux exigeant une qualité de service élevée et une

faible latence et les applications en

temps réel (vidéo et voix sur IP)

|

|

Frais de gestion

|

Traitements supplémentaires pour le

cryptage et le

décryptage

|

Aucun traitement exigé par le routage

|

I.6. Topologie de VPN

Le VPN en tant qu'une technologie utilise parmi les topologies

des réseaux informatique trois sortes des topologies, pour permettre

lors de l'implémentation une efficacité ou redondance des

communications des informations, en soit une topologie VPN détermine les

homologues et les réseaux qui font partie du VPN et comment il se

connectent les uns aux autres , en plus dans les topologies qui ont un

très auxiliaire avec le VPN possèdent un caractère

diffèrent des autres topologies, sur le plan sécurité,

ainsi ces trois sortes des technologies utilisées par le VPN sont :

? Topologie point à point

? Topologie en Etoile et

? Topologie en Maille

I.6.1. Topologie point à point

Dans cette technologie, vous devez définir deux terminaux

en tant que périphériques

homologues qui communiqueront directement l'un avec l'autre.

Chacun d'eux peut initier la connexion.

[20]

I.6.2. Topologie en Etoile

Dans le monde du réseau privé virtuel, le

serveur VPN est configuré au centre de l'infrastructure réseau

d'entreprise pour permettre gestion des données d'une manière

sécurisée, fait tout utilisateur passe tout d'abord par le

serveur VPN avant de pouvoir joindre un autre utilisateur ce qui ne pas le cas

avec d'autre topologie.

Dans cette topologie, toutes les ressources sont

centralisées dans un même endroit, et c'est à ce nouveau

qu'on retrouve le serveur d'accès distant (ou serveur VPN).

Dans ce cas, tout employés du réseau doit

s'identifier, s'authentifier au serveur et peuvent alors accéder aux

ressources qui se situent sur le réseau intranet.

Figure I. 12: Topologie VPN en Etoile

I.6.3. Topologie VPN en Maillé

Dans cette autre topologie les routeurs ou passerelles

présents aux extrémités de chaque site seront

considérés comme des serveurs d'accès distant, les

ressources ici sont décentralisées sur chacun des sites autrement

dit les employés pourront accéder aux informations

présents sur tous les réseaux.

[21]

Figure I. 13: Vpn en maillé

I.7. Conclusion

Cette technologie de virtualisation est très

idéale pour l'interconnexion des sites distant d'une entreprise ou une

organisation d'une manière sécurisée, dans le

réseau actuel tous les données passent ou transit via un

réseau public qui s'appelle « Internet », en toute

réalité sachant que le réseau public est ouvert à

tout le monde, donc les données y transitent en claire ou ne

sont crypté c'est-à-dire qu'ils peut être vues par

tout le monde même les personnes qui n'ont pas intérêt

(confidentialité) et peuvent subir de modification

(intégrité).

Cette technologie vient palliée à ce

problème en utilisant des algorithmes de chiffrement

pour permettre que lorsque les données passeront via internet

par un tunnel que seul les personnes autorisées peuvent

déchiffrer les messages pour garantir la

confidentialité.

[22]

CHAITRE II : ANALYSE FONCTIONNELLE DU SYSTEME

D'INFORMATION DE L'ERC

II.1. Historique de l'ERC

ERC (Eglise de Réveil du Congo) a vu par jour la

reconnaissance juridique le 6/02/2003 en RDC

ERC : Est un regroupement de tout le mouvement dit les

réveils, cette idée est venue au coeur depuis le 17/05/1997

à une assemblée qui portait le nom de la Ligue des Eglises et

Ministères de Réveil au Congo (LEMRC), arrivé en 2002 vers

la fin on a pensée de migrer vers la nomination de l'organisation ou

confession religieuse en nom de l'ERC.

II.2. Organigramme

La tête est chapotée par un président

représentant légal ou Evêque général qui est

secondé par quatre vice-présidents choisit selon les quatre

langues nationales.

L'Administration est dirigée par un secrétaire

général secondé par deux adjoints, Un trésorier

générale qui s'occupe de la finance, un Conseil des sages qui

consiste à la règlementation des lois.

Toute la République Démocratique du Congo est

divisée en région ecclésiastique ou 11 provinces et chaque

région renferme les institutions qui ses conforme ou prend qui prend le

modèle national.

La région est dirigée par un coordonnateur

générale ou évêque régionale assisté

par un bureau de 6 personnes, pour la coordination des 4provinces.

Chaque province présidé président un

provincial ou évêque principale assisté par des vices

présidents ainsi que des départements + un organe de

réglementation des conflit conseil des sages

La province divisée en district et district (ville) en

commune, territoire, localité avec la même structure de

l'administration.

[23]

II.1.3. Situation géographique

1501 AVENUE LUMUMBA, ENTRE DJAMENA ET KAMBOVE

II.1.2. Commission

La confession possède aussi :

Commission églises écoles conventionnel Institution

de la Justice et paix, éducation Commission de sante bien être

Commission environnement et ressources naturelles

[24]

II.4. Modélisation du système d'information

ERC

Tableau II. 1: Identification des Acteurs et leurs taches dans

le système d'information ERC

|

Acteurs

|

Identifications des taches

|

|

Responsable Ecclésiastique

|

Se renseigne au prêt de l'ERC et rempli la fiche de

consultation

|

|

Adhérant

|

Rempli la fiche de consultation, paye la fiche d'adhésion,

dépose la fiche d'adhésion à la banque, paye le frais

d'adhésion

|

|

Secrétaire

|

Gerber adhésion, fourni la fiche d'adhésion et

dépose la fiche à la banque

|

|

Banque

|

Apercevoir l'argent, créer compte membre, livre la

licence, la carte bancaire de membre et retourne la fiche de l'adhérant

à l'ERC

|

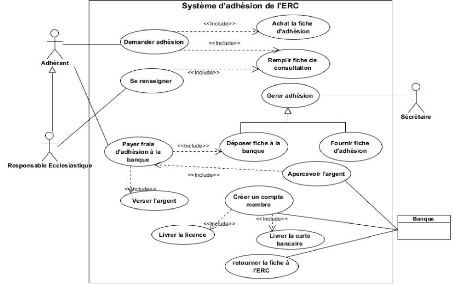

II.4.1. Diagramme de cas d'utilisation

Un diagramme de cas d'utilisation (use case diagram) constitue

la première étape de l'analyse UML en : modélisant les

besoins des utilisateurs, identifiant les grandes fonctionnalités et les

limites du système, et représentant les interactions entre les

systèmes et ses utilisateurs.

L'objectif principal est de comprendre les

nécessités du client et leurs désirs. Un cas d'utilisation

décrit aussi les fonctionnalités principales du système

celle que le système doit utiliser ou pourra utiliser

[25]

Figure2. 2 Modélisation du système d'information de

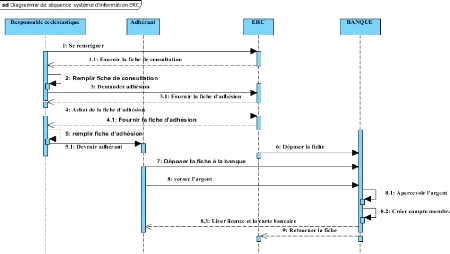

l'ERC II.4.2. Diagramme de séquence

Ce type de diagramme met en évidence le classement des

messages par ordre chronologique, la composition de diagramme se fait en

plaçant tout en première lieu les objets qui participent à

l'interaction au-dessus du diagramme. Le long de l'axe des abscisses, en

générale, on place l'objet qui débute l'interaction

à gauche, puis on continue en progressant vers la droite, les objets le

plus subordonné en tant à droite, on place en suite le message

envoyés et reçus par ces objets le long de l'axe des

ordonnées, par ordre chronologique, du haut vers le bas. Cela donne au

lecteur une indication visuelle claire du flot de contrôle dans le

temps.

[26]

Figure II. 1: Diagramme de séquence du système

d'information ERC

II.4.3. Diagramme de cas d'utilisation du système de

communication

Figure II. 2: Modélisation du système de

communication

[27]

II.5. Conclusion

La méthode de processus unifié est celle qui est

basée à regrouper plusieurs activités

à mener pour transformer les nécessités d'un utilisateur

en système logiciel, sa caractéristique importante est de

permettre en un processus la production d'un logiciel de qualité pour un

système, outre permet de fournir des lignes directrices pour un

développement efficace d'un logiciel de qualité, en

réduisant les risques et en améliorant les prévisions. Par

rapport à UML, ce dernier ne pas une méthode mais par contre un

langage de modélisation qui permet d'établir à partir des

différents diagrammes les fonctionnalités d'un système

à concevoir ou existant.

[28]

CHAPITRE III : L'ANALYSE

STRUCTURO-FONCTIONNELLE

DU VPN

III.1. Introduction

Les télétravailleurs peuvent avoir

l'accès des informations de leurs entreprises ou du réseau local

via un réseau public (Internet), dont ce dernier en fonction d'un

réseau public ne permet pas dans la naturalité la fonction de la

sécurité des données. C'est-à-dire les

données qui circulent via ce réseau sont compréhensibles

par tous. Tous cela peut être modifié par des tiers et qui

constitue un grand d'enjeux lors de la communication ou partage de

données de l'entreprise.

Traditionnellement, pour une question de

sécurité, la solution est de louer des lignes

dédiées entre les deux bureaux ou seules les données des

deux entités pouvaient circuler. Mais quand les affaires

prospèrent, les coûts des lignes dédiées vont

exploser car l'entreprise échange de plus en plus de données.

Heureusement, il y a une solution plus sécurisée

et à faible coût qui permet à travers l'Internet se

connecter aux réseaux d'entreprise. C'est le : « VPN ». Afin

d'offrir un niveau de sécurité adéquat, le VPN est

caractérisé par trois aspects fondamentaux : la

confidentialité, l'intégrité et l'authentification.

III.2. Utilisation d'un VPN

Une raison idéale pour implémenter un

réseau privé virtuel est l'utilisation de la connexion à

un coût économisé par rapport à d'autres types

(WAN), l'entreprise ne paye que l'accès à l'Internet via son ISP

(tarif local), La technologie VPN procure de même la

sécurité lors des connexions d'utilisateurs distants au

réseau interne de l'entreprise.

III.3. Mode de communication

Cette technologie comme déjà

spécifié dans les lignes précédentes, elle a pour

fonction principale la communication entre deux terminal en mode

sécurisé, ce service informatique est souvent

présentés comme prestation cloud, à partir d'un programme

qui doit être installer sur un navigateur Internet, qui peut être

utilisé sur les équipements (ordinateur, tablette, smart phone,

etc...), dont l'objectif est de connecté un utilisateur distant à

son réseau d'entreprise d'une manière isolé à

l'aide d'un tunnel, c'est-à-dire lors de la

transmission des données, les

[29]

informations seront mises dans un paquet qui vont être

encrypté qui passera dans un tunnel une voie spécialement

dédié à son passage.

Cette technologie utilise plusieurs protocoles qui sont des

normes pour établir une communication adéquate entre les

entités distantes, une fonction spécifique de VPN le chiffrement

et déchiffrement des données lors de la communication ou cette

technologie VPN attribue au client VPN une adresse privée statique.

Cette caractéristique contribue à diminuer le délai de

liaison de la couche IP, qui est causé par l'attribution d'adresse IP

dynamique

III.4. Mode chiffrement des données

La technologie de VPN elle a été conçue

dans le but principale de permettre une communication entre deux entités

à distance, ainsi elle possède de paramètre de la

sécurité qui permet aux utilisateurs d'échangés des

données en mode confidentiel pour rendre les données

visitées par des personnes ou des logiciels qui veulent nuire le bon

fonctionnement des autres,

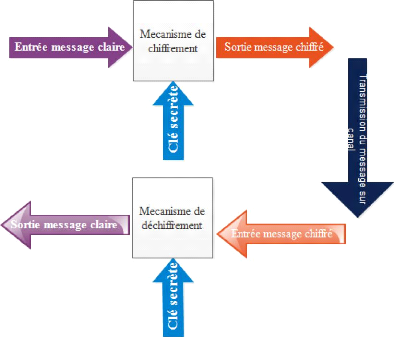

III.5. Mécanisme de cryptage des données

Chiffrement utilisé pour que les données

traversant le réseau ne puissent pas être lu par une autre

personne. On utilise pour cela notre baguage mathématique et surtout

arithmétique. Les deux principaux types de cryptage

utilisés sont : le chiffrement asymétrique et

symétrique

III.5.1. Le chiffrement symétrique

Ce mécanisme de cryptage utilise la même

clé pour chiffrer et déchiffrer, plusieurs algorithmes de

cryptage peuvent être utilisés : DES, AES...

III.5.2. Algorithme DES

Le National Bureau of standards des

Etats-Unis a lancé un appel d'offre avec un cahier des charges en 1973,

cet appel d'offre à donner naissance au cryptanalyse DES (Data

Encryptions Standard), publié en 1975, DES est un système

cryptographique produit, basé sur un schéma de Feistel,

il répète 16 fois un algorithme appel la fonction

d'étage qui dépend d'un paramètre la clef

d'étage.

DES utilise une clé K de 56 bits utiles, en fait une

clé de 64 bits, donc il est un crypto système à 64 bits,

et dont la clé est trop courte pour les puissances de calcul actuelles,

la taille de la clé secrète 56 bits le rend aujourd'hui

vulnérable aux attaques par force des bruits.

[30]

III.5.3. Algorithme AES

AES (Advanced Encryption Standard) soit Standard de

chiffrement Avancé en français, contrairement à DES, AES

n'est pas un schéma Feistel mais un réseau de

substitution-permutation.

Il travaille sur des blocs de 128 bits avec clefs de longueur

128, 192, ou 256, ceux qui le rend plus performent de l'autre, parce que plus

la longueur de la clef est grand plus la sécurité devient plus

efficace. Il fait une répétition de 10 à 14 fois la

fonction d'étage.

Une fonction d'étage est un ensemble des

opérations que l'on fait subir au texte qui arrive à

l'étage, elle est la même pour tous les étages sauf le

dernier.

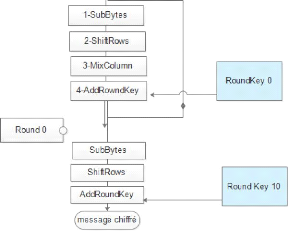

La fonction consiste en l'application successive des 4

opérations SubBytes, ShiftRows, MixColumns, AddRoundKey,

pour le dernier étage on applique seulement les

opérations SubBytes, ShiftRows et AddRoundKey

:

> SubBytes

Cette opération consiste à partir du tableau

cryptographique, récupéré la valeur au croisement de deux

chiffres ou lettres du tableau SubBytes

> ShiftRows

Cette opération permet de faire une rotation les

éléments d'une ligne à partir du deuxième, ce qui

figuré au premier rang seront permuté au dernier rang.

( Deuxième ligne on renverse un seul élément

( Troisième ligne on renverse deux éléments (

Quatrième ligne on renverse trois éléments

> MixColumns

Cette opération consiste à faire une multiplication

des lignes colonnes à partir de la clé du chiffrement.

[31]

Figure III. 1: mécanisme du chiffrement et

déchiffrement AES

Figure III. 2: Cas d'utilisation système de chiffrement et

de déchiffrement par l'algorithme AES

Figure III. 4: Ordinogramme d'un AES

[32]

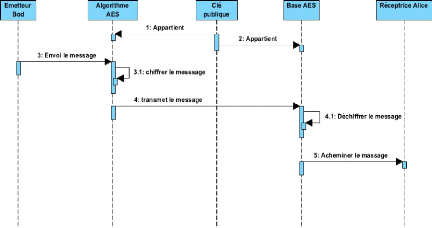

Figure III. 3:Diagramme de Séquence du chiffrement et

déchiffrement AES

[33]

III.5.2. Le chiffrement asymétrique

Par rapport avec ce mécanisme de cryptage

asymétrique il utilise deux clés qui sont différentes :

une privée et l'autre publique. Cette dernière est disponible par

tout le monde. Elle sert à crypter des données, si on veut

communiquer avec un autre on doit récupérer sa clé

publique et seul lui pourra la décrypter avec sa clé

privée. Bien sur le cryptage et le décryptage se font de

manière précise suivant la méthode utilisée. La

plus connue est la méthode RSA qui est même beaucoup

utilisé, acronyme des chercheurs qui ont publiés cette

méthode : RIVEST, SHAMIR ET ADLEMAN

Le chiffrement est utilisé dans le contexte du VPN pour

garantir la confidentialité des données circulant sur le

réseau publique (internet). Dans ce travail selon l'outil VPN choisis

est le chiffrement par l'algorithme RSA (Rivest, Shamir ET Adleman)

Ce protocole sans doute le plus utilisé actuellement a

été présenté pour la première fois en 1977

par Ronald Rivest a dit Shamir et Leonard dalayman

Processus de chiffrement

Lorsque Masudi souhaite envoyer un message à Omega le

processus se décompose en trois étapes

? Première étape Bod prépare une

clé publique est une clé privée

? Deuxième étape Bod utilise la clé publique

d'Alice pour crypter son message enfin

? Troisième étape Alice reçoit le message

crypté et le des chiffres grâce à ça crie

privé.

Afin de permettre à ses correspondants de lui envoyer

des messages cryptés Alice doit préparer sa clé publique

qu'elle diffusera à tout le monde, il prépare également sa

clé privée qu'il sera seul à connaître et qui lui

permettra de déchiffrer les messages qu'on lui enverra.

[34]

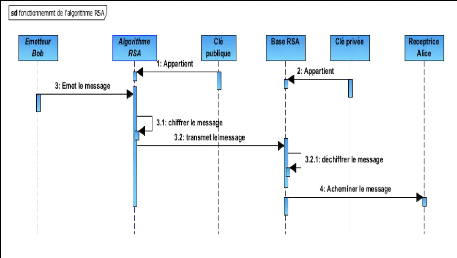

III.5.2.1. Diagramme de cas d'utilisation de l'algorithme RSA

Figure III. 5:Modélisation du système de

chiffrement et déchiffrement par l'algorithme RSA

III.5.2.2. Diagramme de séquence de l'algorithme RSA

Pour produire ce deux clés les publics et privés

Omega effectué une fois pour toutes les opérations suivantes, il

choisit deux nombres impaires distinctes P et Q dans la pratique se

Figure III. 6: Diagramme de séquence de l'algorithme

RSA

[35]

sont de très grands nombres jusqu'à plusieurs

centaines de chiffres décimaux puis calcul N=P.Q, est enfin il fait le

calcul d'en qui est égale P moins 1 fois Q

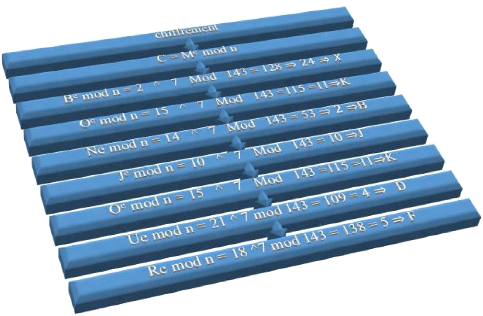

EXEMPLE PRATIQUE

Chiffrer et déchiffrer le message « JAMBO »

de la communication entre Masudi et Omega par l'algorithme RSA

M= (message claire) Compris entre 0 et 1

C=Me mod fl

Q et P n = p * q

e(n) = (p - 1)(q - 1)

d = [(p - 1)(q - 1) + 1] / ?

Pour la contribution de deux clés privée et

publique, on a besoin de combinaison ou les valeurs de lettres suivante :

? Clé publique (e, n) ? Clé privée (d, n)

Pour ce qui concerne la lettre P, Q et E sont affectées

juste par des nombres impairs qui sont divisible par 1 et par lui-même

P= 11 divisible par 1 et par lui-même Q=13 divisible par 1

et par lui-même E=7 divisible par 1 et par lui-même

M= « BONJOUR »

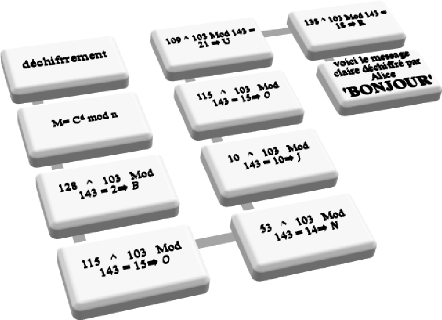

Figure III. 7: Processus du chiffrement du message par

l'algorithme RSA

[36]

Résolution

n = p * q 11* 13=143

e(n) = (11 - 1)(10 - 1) = 120

Pgcd=(e, e(n) )=1 (7, 120) = 1

d = [(11 - 1)(10 - 1) + 1] /7=

721/7=103

Preuve

? * ?? ??????(?? - 1)(Q - 1) = 1 Clé publique (e, n) =

(7,143)

Clé privée (d, n) = (103, 143) 7 *

103 mod 120 = 1 Vrai

[37]

Figure III. 8: Règle cryptographique sur le chiffrement

d'un message

[38]

Figure III. 9: Processus du déchiffrement par

l'algorithme RSA

III.5.3. Conclusion

Dans ce chapitre il a était question de faire une

étude sur le fonctionnement d'un VPN par ces différents

algorithmes le plus utilisé aujourd'hui dans le monde de la

cryptographie, et voir le processus de chiffrement et déchiffrement de

tous ce deux algorithme (AES et RSA).

[39]

Chapitre IV : CONCEPTION DE L'ARCHITECTURE RESEAU

VPN/MPLS DE L'ERC

IV.1. Introduction

Comme décrit dans les lignes

précédentes, l'ERC (Eglise de Réveil du Congo), est une

organisation ou plateforme de tous les mouvements Chrétiens dit des

réveils au Congo, son but est d'établir l'ordre sur tout

l'étendu de la terre Congolaise, de contrôler tous mouvement qui

ne sont pas légitime et d'octroyer une assurance au groupe ou

église membre en cas de problème, par ailleurs l'organisation

accroit du jour au jour les nombres de ses bureau dans toute l'étendue

de la république et de plus en plus la communication devient plus

difficiles entre les différents sites de l'organisation.

Ainsi notre principal travail est de dimensionner une

infrastructure réseau d'interconnexion de ses sites distant de

l'organisation.

IV.2. Choix des matériels

IV.2.1. Serveur de messagerie Fujitsu Primergy RX300

Tbleau IV. 1: Fiche techique Serveur Fujitsu

|

Model

|

Fujitsu Primergy RX300 S7

|

|

Aggregate Throughput

|

50 Mbps to 100 Mbps

|

|

Type

|

Server

|

|

Memory Type

|

DDR3 SDRAM

|

|

MPN:

|

S26361-K1373-V201

|

|

RAM Size

|

256 GB

|

|

Processor Type

|

Xeon E5-2690

|

|

EAN

|

Does not apply

|

|

Brand

|

Fujitsu

|

|

Form Factor

|

Rackmount

|

|

Number of processor

|

2

|

|

Produit Line

|

PRIMERGY

|

|

Pocessor Manufacturer

|

Intel

|

|

Processor Speed Prix 670$

|

2.90 GHZ

|

[40]

IV.2.2. Routeur CISCO ISR4321/K9

Tbleau IV. 2: Fiche technique routeur Cisco

|

Product Code

|

Cisco ISR4321/K9

|

|

Aggregate Throughput

|

50 Mbps to 100 Mbps

|

|

Total onboard WAN or LAN 10/100/1000 ports

|

2

|

|

RJ-45-based ports

|

2

|

|

SFP-based ports

|

1

|

|

NIM (Network Interface Modules) slots

|

2

|

|

Onboard ISC slot

|

1

|

|

Memory

|

4 GB (default) / 8 GB (maximum)

|

|

Flash Memory

|

4 GB (default) / 8 GB (maximum)

|

|

Power-supply options

|

External: AC and PoE

|

|

Rack height

|

1 RU

|

|

Package Weight

|

9.19 Kg

|

|

Dimensions (H x W x D)

|

44.55 x 369.57 x 294.64 mm

|

https://www.router-switch.com/isr4321-k9-datasheet-pdf.

consulté le 14 Octobre021 à 23h30'

IV.2.3. Switch DELL Powerconnect 2816

Tableau IV. 3: Fiche techique switch

|

Type

|

Ethernet 10/100/1000 Mbits ( Gigabit

)

|

|

Nombre de ports

|

16 Ports

|

|

Interface

|

16 Ethernet Cuivre

|

|

Format

|

Rackable 1U

|

|

Matériel Reconditionné -

|

Garantie 1 an

|

https://www.router-switch.com/isr4321-k9-datasheet-pdf.

consulté le 14 Octobre021 à 23h30' Câble UTP

Tbleau IV. 4:Fiche technique câble coaxial

|

Modellkompatibilität:

|

Universal

|

Schirmung:

|

U/FTP, Geschirmt

|

|

Installationsklasse:

|

Klasse E

|

PoE fähig:

|

PoE

|

|

Kontakte:

|

Vergoldet

|

Kabel

Außendurchmesser:

|

5,5 mm

|

|

Marke:

|

AIXONTEC

|

Frequenz:

|

250 MHz

|

|

Produktart:

|

Ethernet Patch (RJ-45)

|

AWG:

|

27/7

|

|

Farbe:

|

Grau

|

Anwendungen:

|

Innen Anwendung

|

[41]

|

Herstellungsland und - region:

|

Deutschland

|

Außenmantel:

|

LSOH Halogenfrei

|

|

Herstellergarantie:

|

Keine

|

Kategorie:

|

Cat 6

|

|

Anschluss A:

|

Ethernet (RJ-45), Ethernet (RJ-45) Männlich, Ethernet Cat 6,

RJ-45, RJ45

|

Funktionen:

|

Rundkabel

|

|

Anschluss B:

|

Ethernet (RJ-45) Männlich

|

Besonderheiten:

|

Rundkabel, Vergoldet

|

|

Herstellernummer:

|

20112.BK- BK

|

Markenkompatibilitä t:

|

Universal

Übertragu 1

ng: Giga

bit / s

|

|

EAN:

|

4251531712 160

|

|

|

https://ec.europa.eu/consumers/odr/

consulté le 14 octobre 21 à 00h05'

IV.3. Cahier de charge

Tableau IV. 5: Cahier des charge

|

N°

|

Quantité

|

Désignation

|

Prix Unitaire

CDF

|

Prix Total CDF

|

1 1 Serveur(VM) + Disque dur 250 000 250 000

|

2

|

1

|

Routeur Cisco

|

200 000

|

200 000

|

|

3

|

1

|

Switch 16 ports

|

185 000

|

185 000

|

|

4

|

3

|

Ordinateur Fixe (CPU 2GHZ, écran 17 ", disque dur 500 Go,

RAM 4

|

800 000

|

2400000

|

|

5

|

3

|

Téléphone IP

|

70 000

|

210000

|

|

6

|

200

|

Câble UTP

|

500

|

100000

|

|

7

|

100

|

Connecteur RJ45

|

300

|

30 000

|

|

8

|

Main d'oeuvre ouvrier

|

150 000

|

|

Total

|

1 505 800

|

3 525 000

|

|

Remise 5%

|

176250

|

|

Net à payer CDF

|

3 348 750

|

|

Net à payer USD

|

1674,375

|

Source Ets Zénith Lubumbashi

[42]

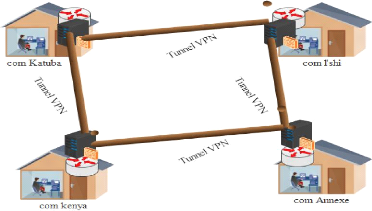

IV.2. Architecture réseau ERC

Figure IV. 1: Architecture réseau de l'ERC

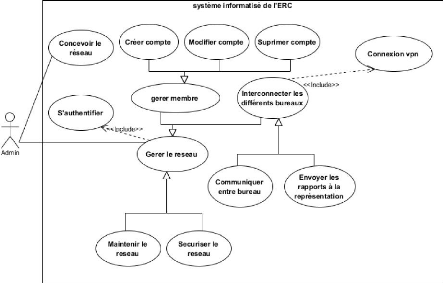

IV.2.1. Diagramme de cas d'utilisation du nouveau système

informatisé de l'ERC

Figure IV. 2: Diagramme de cas d'utilisation du nouveau

système informatisé de l'ERC

[43]

IV.2.2. Diagramme de séquence du nouveau système

informatisé

Figure IV. 3: Diagramme de séquence du nouveau

système informatisé de l'ERC

Comme nous pouvons le constater sur ce schéma le

réseau sera de quatre LAN qui commenceront à fonctionner de cette

manière, la centrale possèdera une salle serveur qui contiendra,

un serveur des fichiers, un serveur de base de données pour la gestion

de membre et un serveur de communication

Le parc informatique sera constitué des ordinateurs de

bureau et des imprimantes. Les informations de l'organisation arrivent à

partir du routeur, elles seront envoyées aux commutateurs qui lui, les

renvoient à un serveur DMZ en fonction bien entendu de la nature de

l'information (voix, données, sms, etc...) à son tour le serveur

concerné route l'information à l'ordinateur ou un autre dispose

concerné.

IV.3. Architecture réseau basé sur le MPLS

Vu le problème soulevé au niveau de la

problématique, lorsque nous appelons, envoyer des courriers

électroniques sur Internet d'un site à un autre, envoi de message

par WhatsApp et la communication téléphonique ne sont pas

sécurisé.

Dès notre arrivé à l'ERC, nous avons

constaté que le trafic inter-commune était non

sécurisé, toutes les informations de l'entreprise circulaient en

claires sur Internet et certainement peut être interprétées

à tout moment par des personnes non légitimes.

La première solution pour répondre à la

problématique, qui consistera à mettre en place une communication

sécurisée par un VPN/MPLS pour faire une liaison des

réseaux distants à l'aide d'une liaison

spécialisée. Toutes cette solution cout cher pour la plupart des

entreprises et qui les ne permet pas de relier leurs sites distants par une

ligne spécialisée, il est donc important d'utiliser internet

comme support de transmission.

[44]

Un bon arrangement consiste à utiliser Internet comme

support de transmission à partir d'un protocole « d'encapsulation

» (en anglais tunneling, par fois appelé `'tunnelisation» en

français), c'est-à-dire encapsulant les données à

transmettre en façon chiffrée. On parle alors du réseau

privé virtuel (RPV) ou en anglais Virtuel Private Network (VPN)

Ce réseau est dit virtuel car il relie deux

réseaux physiques (réseaux locaux) par une liaison (Internet),

privé parce que seuls les ordinateurs des réseaux locaux de part

et d'autre du VPN peuvent `voir' les données. La technologie VPN permet

donc l'obtention d'une liaison sécurisée à moindre

cout.

Pour mettre en place une architecture VNP/MPLS nous allons

nous focaliser sur quelques points :

La configuration des Lan dans chaque site

L'implémentation du protocole MPLS sur des routeurs

Cisco, ces routeurs seront situés de notre réseau et seront

chargés de commuter les paquets labélisés dans le backbone

MPLS.

.

IV.3.1. Routeur P, PE et CE

? L'équipement P ou Provider device : c'est un routeur

commutateur de coeur de backbone chargé de la communication des trames

MPLS. Il n'a aucune notion de VPN mais il se contente d'acheminer les

chargées grâce à la communication de label

? Le routeur PE ou Provider Edge Routeur = LER : routeur

backbone de périphérie auquel sont connectés dès CE

; c'est au niveau des PE qu'est déclarée l'appartenance d'une CE

à un VPN donné. Le rôle du PE consiste à

gérer le VPN en coopérant avec les autres PE et à commuter

les trames vers les P. gestion dans le backbone est assurée sur

l'opération par le biais de ces PE ; chaque PE associe de manière

statique un VRF aussi appelé LIB.

? Le CE routeur ou Customer Edge routeur : c'est un routeur

client connecté au backbone IP via un service d'accès. Il route

en IP le trafic entre site et le backbone IP. Ce routeur n'a aucune

connaissance des VPN ou des labels donc tout routeur traditionnel peut

être un CE

IV.3.2. Notion sur le QoS

La QoS est un facteur qui permet d'optimiser les performances

d'un réseau, la qualité de service (QoS) se réfère

à « l'effet collectif de l'exécution de service qui

détermine le degré de satisfaction d'un utilisateur du service

». Elle consiste à assurer les performances désirées

par un trafic donné dans le réseau.

? Le débit

C'est la quantité d'information écoulée par

unité de temps. Il s'exprime en bit/s

[45]

? Le délai

Il caractérise l'intervalle du temps entre

l'émission et la réception d'un paquet. Le délai comporte

du délai de propagation, du délai de transmission, du

délai d'attente dans la file d'attente, et du délai traitement

dans les équipements intermédiaires des réseaux.

? La bande passante :

? Perte de paquets

Elle correspond soit à la non-réception d'un

paquet, soit à la réception d'un paquet erroné pour la

destination. Elle peut avoir de multiples sources : limitations de bande

passante, congestion du réseau, liens en échec ou erreurs de

transmission.

Figure IV. 4: Architecture du réseau MPLS

Ce schéma très simplifié nous

présente la manière dont les utilisateurs des différentes

communes peuvent communique.

Les bureaux devront au préalable s'authentifier sur un

serveur avant d'avoir accès aux ressources situées

dernière celui-ci.

Les utilisateurs nomades c'est-à-dire situé en

dehors du réseau de l'entreprise peuvent aussi accéder aux

ressources en communiquant en tout simplement ses informations

d'authentification.

IV.4. Procédure d'implémentation

IV.4.1. Plan d'adressage

192.168.1.0/24

VLSM

On a loue 3 bits sur la partie Host ID pour la penderie des

adresses IPv4, donc on a subdivisé

ce réseau en 8 sous-réseau

2^4-2, qui donne 16 ainsi l'adresse sera de cette

manière

[46]

Tableau4. 1:Plan d'adressage

|

NOM

|

adresse IP

|

plage d'adresse

|

nombre d'Hôtes

|

|

Réservé au réseau

|

192.168.1.0/28

|

1-15

|

14

|

|

COM L'SHI

|

192.168.1.16/28

|

17-31

|

14

|

|

COM KATUBA

|

192.168.1.32/28

|

33-47

|

14

|

|

COM KAMALONDO

|

192.168.1.48/28

|

49-63

|

14

|

|

COM KENYA

|

192.168.1.64/28

|

65-79

|

14

|

|

COM ANNEXE

|

192.168.1.80/28

|

81-95

|

14

|

|

COM RUASHI

|

192.168.1.96/28

|

97-111

|

14

|

|

COM KAPEMBA

|

192.168.1.112/28

|

113-127

|

14

|

NB. Pour ceux qui concerne les autres sous-réseaux sont

réservés pour d'autres entités dans le grand Katanga ou

l'organisation peut installer ses bureaux.

V.4.2. Outil de simulation

1. Présentation

GNS3 est utilisé par des centaines de milliers

d'ingénieurs réseau dans le monde pour émuler, configurer,

tester et dépanner des réseaux virtuels et réels. GNS3

vous permet d'exécuter une petite topologie composée de seulement

quelques appareils sur votre ordinateur portable, à ceux qui ont de

nombreux appareils hébergés sur plusieurs serveurs ou même

hébergés dans le cloud.

Tbleau IV. 6: logo du simulateur Gns3

? Avantages :

V' Logiciel gratuit

V' Logiciels open source

V' Pas de frais de licence mensuels ou annuels

[47]

y' Aucune limitation sur le nombre d'appareils pris en charge

(la seule limitation est votre matériel : CPU et mémoire)

etc...

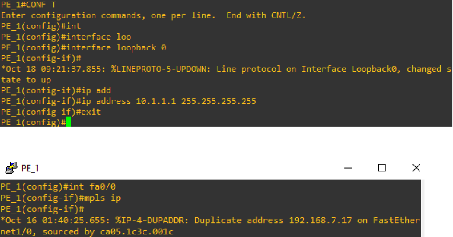

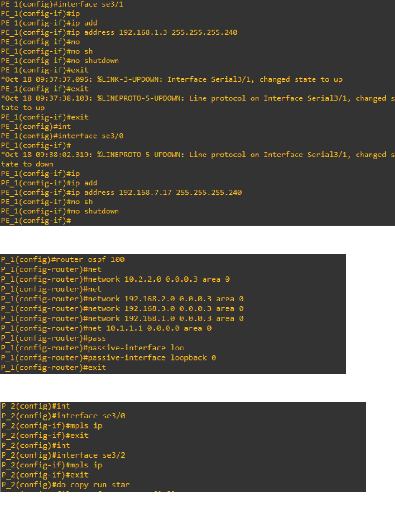

y' L'entrainement, la pédagogie et la familiarisation

avec les produits et les technologies de Cisco System,

y' Tester les fonctionnalités d'un IOS,

y' La vérification rapide de configuration à

déployer plus tard dans un environnement de production.

> Désavantages :

y' Les images Cisco doivent être fournies par l'utilisateur

(téléchargement depuis

Cisco.com, ou achat d'une licence VIRL,

ou copie depuis un périphérique physique).

y' Pas un package autonome, mais nécessite une

installation locale de logiciel (GUI).

On peur émuler avec GNS3 les gammes de routeurs