Chapitre III : Tests et évaluations

A la fin de l'attaque une alerte est créer

déclarant qu'une attaque de type Web Fuzzing a été

détecter.

Figure 81 : Détection de l'attaque "Web

Fuzzing Attack Detected" par Kibana

3.6 Attaque par malwares

Une attaque de malware se produit lorsqu'un logiciel

malveillant pénètre sur un système. Ce type d'attaque a

pour but l'accès aux données personnelles de la victime ou

endommager l'appareil, le plus souvent pour leur soutirer de l'argent. Les

virus, spywares, ransomwares et chevaux de Troie sont des types de malwares

différents.

La détection de cette attaque va se faire avec l'aide

de Winlogbeat qui est l'outil qu'on à installer

précédemment pour pouvoir envoyer les logs de Windows vers

Elasticsearch.

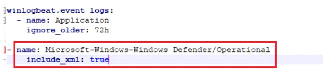

Winlogbeat par défaut n'envoie pas les logs de

l'antivirus à Elasticsearch pour qu'il puisse l'envoyer on ajoute une

configuration au fichier winlogbeat.yaml dans la section

"winlogbeat.event.logs" comme sur la capture. Pour plus d'information voir

[15]

Figure 82 : Configuration de l'antivirus pour

Winlogbeat

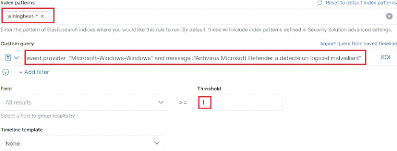

On va maintenant créer la règle de

détection pour le Malware avec les caractéristiques suivantes

:

Index patterns : winlogbeat-*

Custom query : event.provider :

"Microsoft-Windows-Windows" and message : "Antivirus Microsoft Defender a

détecté un logiciel malveillant"

Une fois un malware détecter Windows créer un

log qui sera découper et qui contient en event.provider :

"Microsof-Windows-Windows Defender" et dans message le message spécifier

ci-dessus, à travers notre règle nous allons

récupérer ce log une fois qu'il y a un malware.

Thresold : 1

Chapitre III : Tests et évaluations

Figure 83 : Création de la règle

pour la détection de malware

75

Name : "Un Malware a été

détecté "

Description : (Description personnalisable

sur l'attaque)

Default severity : Critical

On met le "default severity" à critical puisqu'une

attaque par malware est très dangereux et le

niveau de sévérité est très

élevé.

Figure 84 : Création de la règle

pour la détection de malware section "About rule"

Runs every : 1 minutes

Le temps de vérification de l'alerte doit être

courte car il s'agit d'une attaque très dangereuse et une intervention

doit se faire rapidement en cas d'attaque de ce genre.

76

|