Chapitre III : Tests et évaluations

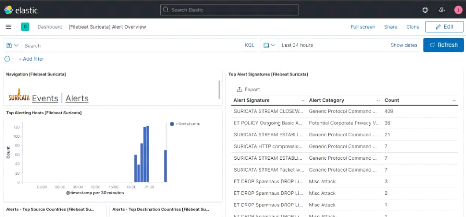

Figure 51 : Première partie du dashboard

de Suricata

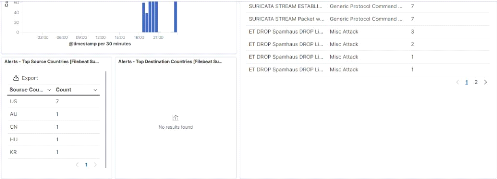

La deuxième partie nous renseigne sur le top des pays

d'où proviennent les IP de nos alertes (sources et destinations).

Figure 52 : Deuxième partie du Dashboard

de Suricata

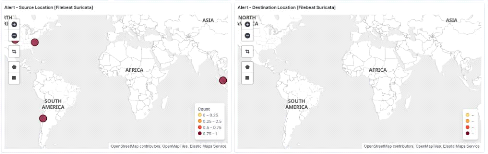

La troisième partie du Dashboard est un maps qui permet de

voir la localisation de nos IP contenu dans les logs (sources et

destinations).

Chapitre III : Tests et évaluations

Figure 53 : Troisième partie du Dashboard

de Suricata

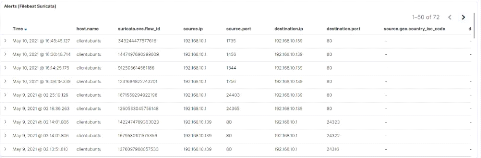

La dernière partie du Dashboard est la plus instructive

car elle permet d'avoir une panoplie d'informations sur nos logs (horodatage,

nom de la machine, IP de la machine, les ports, le types d'attaque, le type de

système d'exploitation utilisé, son architecture, et plein

d'autre information).

Figure 54 : Quatrième partie du Dashboard

de Suricata

58

59

Chapitre III : Tests et évaluations

3 Scénarios d'attaque et détection des

attaques

Cette partie sera consacré à une série de

scénario d'attaque que peut faire un attaquant sur nos systèmes

et tester le fonctionnement de notre SIEM en détectant ces

différentes attaques. Les attaques suivantes seront

réalisées pour tester le fonctionnement de notre SIEM :

· Attaque par brute force sur le protocole SSH

· Attaque par Denis de service(DOS)

· Attaques locales de type système :

· Elévation de privilège (modification du

fichier sudoers)

· Désactivation du firewall

· Attaque réseau : Scan des ports Nmap

· Attaque de Brute force des répertoires d'un

serveur Web (Fuzzing Web)

· Attaque par malwares

3.1 Attaque par brute force SSH

Une attaque dite « brute force SSH » consiste

à des tentatives de connexions SSH effectuant une succession d'essais

pour découvrir un couple utilisateur/mot de passe valide afin de prendre

le contrôle de la machine. Il s'agit d'une attaque très

répandue et toute machine exposée sur internet se verra attaquer

plusieurs fois par jour. Pour plus d'information voir [7]

Pour chaque tentative d'authentification échoué

le démon SSH génère un journal syslog ressemblant à

celui-ci :

Apr 25 19:55:10 tiger2 sshd[2525]: Failed password for joseph

from 1.2.3.4 port 48459 ssh2

Ce journal permet de récupérer le nom

d'utilisateur, l'adresse IP et le port utilisés pour une tentative de

connexion.

A travers Filebeat les logs SSH sont acheminé vers

Elasticsearch et à travers le moteur de détection de Kibana nous

allons créer une règle de détection qui va nous permettre

de détecter une attaque par brute force SSH.

Pour créer cette règle nous allons nous rendre

dans le moteur de détection de Kibana situé dans la barre

à gauche puis ensuite aller dans "Manage detection rules".

60

|