Chapitre II : Réalisation

Après la configuration de Kibana nous allons

démarrer le service Kibana puis activer l'auto démarrage du

service au démarrage du système.

|

sudo systemctl start kibana sudo systemctl enable kibana

|

3.3 Configuration du chiffrement SSL

Les clients vont utiliser Filebeat pour envoyer les logs

à notre serveur Elastick Stack, on va créer un certificat SSL

pour la communication entre Filebeat et Logstash pour que ces derniers puissent

vérifier l'identité de l'un et de l'autre. Cela empêche

qu'une personne malveillante puisse injecter des données dans

Logstash.

Pour cela, on commence par créer les répertoires

pour stocker le certificat et la clef privée avec la commandes "sudo

mkdir -p /etc/pki/tls".

Maintenant, on va associer l'adresse IP du serveur ELK au

certificat SSL. Dans le fichier de configuration "/etc/ssl/openssl.cnf " dans

la section [v3_ca] on ajoute : subjectAltName = IP: 192.168.10.139 .

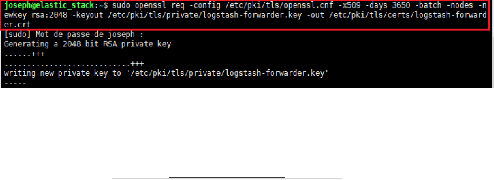

Finalement, on génère le certificat SSL et la

clef privée avec la commande req qui crée et traite

principalement les demandes de certificats, avec les

spécifications suivantes :

- Fichier de configuration associé :

/etc/ssl/openssl.cnf.

- Fichier contenant la clef privée :

/etc/pki/tls/private/logstash-forwarder.key

- Fichier contenant le certificat :

/etc/pki/tls/certs/logstash-forwarder.crt

- Certificat x509 auto-signé par root comme

autorité de certification.

- Durée de validité : 3650 jours.

Figure 10 : Génération des

clé SSL

- Chiffrement asymétrique RSA avec clef de taille 2048

bits.

|