Rappel : on peut bien se

passé du DNS dans le cas des petits réseaux en utilisant le

fichier /etc/hosts de chaque machine. Dans ce cas il faut

renseigner la correspondance entre l'adresse IP et le nom de la machine

manuellement. Cela est valable pour le client Linux et le client Windows (le

fichier se trouve dans le répertoire

c:\WINDOWS\system32\drivers\etc.).

Sous linux, il faut de toute façon mettre deux lignes dans

le fichier /etc/hosts lorsque l'implante un service

DNS : Exemple : pour un serveur DNS de nom Ubuntu et de Zone testdns et @ip

192.168.1.1

Figure 13 : configuration du fichier hosts du

serveur

Ceci consiste à faire la résoudre le nom de la

machine par elle-même : en gros, elle doit connaitre son nom ! Dans le

cas d'un client qui obtient son adresse IP par DHCP mais ayant bien sûr

un nom, on peut écrire :

Figure 14 : configuration du fichier hosts du

client

Rédiger par NGOUCHEME MBOUOMBOUO A. Page

27

Concevoir et déployer d'une architecture de

réseau sécurisée à l'IUT

Installation se fait comme tous les autres paquets, nous avons

les fichiers de configuration suivants :

- etc/bind/name.conf qui est le fichier

général ;

- etc/bind/named.options qui est le fichier

contenant les options de Bind ; - etc/bind/named.local qui est

le fichier contenant notre zone

Précisons qu'Ubuntu « éclate » le

fichier de configuration en trois alors que cela n'est pas le cas sous d'autres

distributions.

- configuration dans le ficher

/etc/named.conf

Figure 15 : contenu du fichier named.conf

Le fichier /etc/named.conf contient quatre zones

faisant référence à la zone de la boucle locale suivant la

spécification de RFC 1912et dont l'utilité est de traiter les

requêtes accidentelles (ou usurpées) pour le broadcast ou les

adresses locales.

Rédiger par NGOUCHEME MBOUOMBOUO A. Page

28

Concevoir et déployer d'une architecture de

réseau sécurisée à l'IUT

Les deux dernières zones dans le ficher

named.conf.local traitera de la zone virtualiut.lan

(qui est notre zone)

- Configuration dans le fichier

/etc/bind/named.conf.local

Figure 16 : contenu du fichier

named.conf.local

- création du fichier pour la zone directe pour

nos machines

Figure 17 : configuration du fichier virtualiut.db

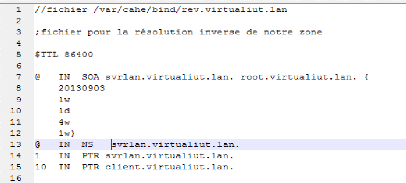

- Création du fichier pour la zone inverse

Rédiger par NGOUCHEME MBOUOMBOUO A. Page

29

Concevoir et déployer d'une architecture de

réseau sécurisée à l'IUT

Figure 18 : configuration du fichier inverse de

virtualiut.db

Cela est aussi recommandé de modifier ou de changer le

groupe propriétaire d'un fichier, elle est effectuée par la

commande : chgrp bind /var/cache/bind/*

Redémarrons le service et modifions le fichier

/etc/resolv.conf qui contient les suivantes :

Figure 19 : contenu du fichier resolv.conf

Rappelons que la directive search fait ajouter le

domaine virtualiut.lan par défaut aux demandes avec un nom

d'hôte non entièrement qualifié. Ensuite, notre serveur DNS

sera interrogé et, lorsque le temps imparti à la requête

sera dépassé, le serveur secondaire sera interrogé.

Gardons de vu que ce mécanisme n'est valide si et seulement si le

premier serveur n'a pas répondu dans le temps et non en cas d retour

avec une erreur. Dans ce cas celle-ci est transmise au client et le

deuxième serveur ne sera pas interrogé. Maintenant nous pouvons

lance notre service et ainsi vérifié les fichiers logs (ce

fichier est très important pour un administrateur réseau)

On peut avoir une petite idée du fonctionnement du

service DNS, et nous allons le rendre plus performant! Actuellement, il

s'occupe des résolutions de la zone virtualiut.lan mais aussi

des résolutions externes pour les machines de notre réseau et

construit donc son cache n fonction. De façon à réduire sa

charge de travail, nous pouvons faire en sorte que cette seconde tâche

soit dévolue au serveur DNS "au-dessus de lui".

Rédiger par NGOUCHEME MBOUOMBOUO A. Page

30

Concevoir et déployer d'une architecture de

réseau sécurisée à l'IUT

- Supprimons la référence au DNS externe dans le

fichier /etc/resolv.conf

Figure 20 : configuration du fichier

resolv.conf

- Commentons les lignes ayant trait aux serveurs racines dans le

fichier /etc/bind/named.conf

- Modifions les lignes suivantes dans le fichier

/etc/bind/named.conf.options

Figure 21 : configuration du fichier

named.conf.options

Relançons les services réseau et DNS et testons

à nouveau une résolution externe à partir du serveur

SVRLAN et partir du CLIENT Windows en lui indiquant que 192.168.3.1 comme

serveur DNS.