|

EPIGRAPHE

« La cybercriminalité est la

troisième grande menace pour les grandes puissances, après

les armes chimiques, bactériologiques et

nucléaires »

Colin Rose

DEDICACE

A mes parents et grand frère : LOUIS MULEBA, KUPA

ELISEE et ERNEST- SAMY BUYANGA ALLIAS JEUNNE LION pour votre assistance et

votre soutien combien adorables et inoubliables pour la relève de notre

éducation au prix des multiples sacrifices consentis depuis notre bas

âge. Sans vous, le monde scientifique n'allait pas reconnaitre notre

mérite aujourd'hui, aussi pour le dévouement et le soutien tant

moral que financier manifesté à notre égard car vous ne

nous avez pas donné un poisson pour manger, mais plutôt vous nous

avez appris à pécher pour que nous en mangions tous les jours.

Malgré nos attitudes indésirables, vous ne nous aviez jamais

abandonné et vos oeuvres resteront inoubliables dans notre esprit. Que

le maitre de temps et de circonstance puisse vous récompenser.

François-Joseph MUTOMBO MULEBA

REMERCIEMENTS

Ce travail de fin de notre parcours académique, marque

le couronnement d'un long processus de formation intellectuelle durant lequel

nous avons consenti plusieurs sacrifices; de ce fait, il ne serait pas

réalisé sans l'aide interrompue, la compréhension et le

dévouement d'un certain nombre des personnes qui par leurs

disponibilités et leurs conseils, nous ont apporté tout leur

soutien. Nous leur remercions et nous nous excusons de ne pouvoir leur citer

tous.

A tout seigneur tout honneur dit-on, nous adressons

premièrement nos remerciements au Professeur et notre directeur Raymond

de Bouillon MANASI N'KUSU KALEBA, pour sa disponibilité, à

assurer la première lecture de ce travail couronnant la fin de notre

cursus académique et nous avoir fournis les différentes sources

nécessaires pour la collecte des informations en rapport avec la

cybercriminalité.

Nos sentiments s'adressent également au Chef des

travaux Pablo MBUTIWI OBWOY pour ses orientations impeccables dans la

réalisation du présent travail. Nos remerciements s'adressent une

fois de plus à tout le corps scientifique, professeurs, chef des travaux

et Assistants de la faculté de droitpour l'enseignement de

qualité qu'ils n'ont cessé de dispenser pendant ces cinq

années. Ils ont pu apporter chacun, sa contribution à la

construction de notre bagage intellectuel.

L'affection oblige d'adresser nos remerciements à nos

frères et soeurs biologiques MIREILLE MISENGA, LOUIS KABEYA, CADET

NKASHAMA, ASTRIDE BAMUYILE, FRANCOIS KAPUKU, PLACIDE BAKAMWAMBA, LINA KANKU

ainsi qu'à notre cadette MARTINE TSHIBWABWA sans oublier nos enfants

MERVEILLE MPUTU, JOYCE KUPA et le prince de la famille LEONEL-ENERSTO

BUYANGA.

L'affection nous oblige à rendre honneur à

Fabia-Christel MIZIBA BAHATI, celle qui a toujours été à

nos côtés pour le soutient.

Nous nous sentons dans l'obligation de remercier nos amis de

lutte, nos amis et connaissances, ainsi nous pensons à AUGUSTIN

KABUMONI, JACQUES,KABEMBA FANZAL, BIENVENU MADIANGANU, MODIKILO BEZELE Danny,

RABIN MASHEKE ,JOHN BUMPUTU,WARNET MUKUNDU, RUTHIANA MBATA, FAUSTIN KAKESA,

Michel EYONGO, Paul Johnson KABANZA, BOKETSHU NATHAN, RAOUL, Pasteur Jean-Paul

ILUNGA, Pasteur Bruno BETU, Assistant Rossy PUMBULU,Assistant Pacifique

MAYOKO,Assistant Patrick MUBIALA KELVEIN BAKAMBA, Hassan KANKU, Pierrot MBOMBO,

Hussein MBUYI, BRANLY ORDOSTON KALOMBA, RICARDO TABA, Joseph TOSEKE ainsi que

Patient BULOJI pour leur soutien et leur engagement dans l'élite de la

jeunesse.

A mes disciples Arnold MUFELE ALIONGO, Edouardo GIFUMU MBO,

Jérémie MUNGABATA, Bijoux LATELABWE, Maria KINGALALA, Aziza

ILUNGA, Bénédicte MANUELA, Daudet TSHUNGA, Tonton MUNDELE MBONGO,

Franck MUKE, Francis KAKWANZI, Martine LITANDA, Gradi PALATA.

Nous ne pouvons pas boucler cette page rose sans adresser nos

vifs remerciements à notre seconde famille notamment le couple du

Docteur Dady BULUKU et madame Jadel BUTULU pour leur soutien de tous les jours

et puisse le très haut bénir leur couple.

François-Joseph MUTOMBO MULEBA

AVANT-PROPOS

La réalisation d'un mémoire étant l'une

des ultimes exigences académiques prévu au terme d'un cycle

universitaire, Le futur récipiendaire choisit un thème autour

duquel il doit mener des recherches en vue de réaliser l'oeuvre

scientifique mettant fin à ses études universitaires. C'est ainsi

que nous avons choisi comme thème « De l'authenticité

et la valeur juridique des preuves de la cybercriminalité issue des

réseaux sociaux : cas de Facebook ».

L'importance de la présente thématique se

résume dans le fait qu'avec l'avènement de NTIC, beaucoup des

domaines ont connu une évolution dans la mesure où les NTIC

accordent des procédés permettant aux criminels de commettre des

infractions de même elles permettent aux parties en justice de pouvoir

obtenir des preuves pour soutenir leurs allégations. C'est pourquoi il

est très évident d'étudier la valeur juridique ainsi que

les mécanismes auxquels le juge recourt pour établir

l'authenticité d'une preuve c'est-à-dire, démontrer que la

personne poursuivie est le véritable auteur de l'infraction en question.

PRINCIPAUX SIGLES

C.P : Code pénal

GPS : Global position system

NTIC : Nouvelles technologies de l'information et de la

communication

OMP : Officier du ministère public

OPJ : Officier de police judiciaire

OPCIT : Opus citatus

RDC : République démocratique du Congo

U.A : Union Africaine

USA : Etats-Unis d'Amérique

R.P : Registre pénal

TGI : Tribunal de grande instance

INTRODUCTION

GÉNÉRALE

I. POSITION DU PROBLÈME

Il est de principe que toute infraction

perpétrée sur le territoire d'un Etat mérite une

répression laquelle répression est soumise à une litanie

des conditions qu'il faudra observer au nombre desquelles la victime de l'acte

infractionnel ou l'organe chargé de rechercher les infractions (il peut

s'agir de l'OPJ ou de l'OMP) est appelé à apporter des preuves

pour faire établir l'infraction.

De même la personne accusée d'avoir commis un

fait infractionnel fera en quelque sorte pour prouver son innocence dans les

faits portés contre elle, c'est ce qui explique la différence

entre la science juridique et d'autres sciences, car en droit il ne suffit pas

de porter un fait devant la justice pour que cette dernière vous

remette dans vos droits, mais plutôt vous êtes dans l'obligation

légale d'en apporter la preuve pour soutenir vos prétentions.

Cependant, la preuve en matière pénale est

régie par le principe de liberté contrairement en matière

civile dont le principe est la hiérarchisation. Par liberté de

preuve, il est simplement à retenir que les parties sont appelées

à prouver l'existence ou l'inexistence de l'infraction par toutes les

voies de droit.

Néanmoins, bien que la preuve en matière

pénale soit régie par le principe de liberté, il est

né depuis la nuit de temps une vague de la modernisation se rattachant

aux nouvelles technologies de l'information et de la communication, lesquelles

nous ont apporté une nouvelle forme de criminalité appelée

« cybercriminalité ».

De même avec l'utilisation des matériels ou des

produits de la mondialisation bien évidement avec la création des

espaces des échanges culturelles telles que les réseaux sociaux,

les individus parviennent inévitablement à poser des actes qui

constituent des faits infractionnels au regard des lois pénales lesquels

obligent à l'OPJ et au ministère public d'engager des

enquêtes voir des poursuites une fois qu'ils sont saisis.

Par ailleurs, la question majeure est celle de savoir la

valeur juridique d'une preuve provenant des réseaux sociaux Facebook ou

Gmail d'autant plus que nous savons qu'il y a un système de piratage

selon lequel certaines personnes mal intentionnées utilisent les

identités des autres, surtout des hommes politiques, musiciens,

footballeurs ou des hauts cadres tant du secteur public que privé en

créant les comptes et poser certains actes constitutifs des

infractions, d'où la première difficulté se rapportant

à l'authenticité de la preuve entrainant pour conséquence

la remise en cause de la certitude de la justice de peur qu'elle mette la main

sur un innocent dont l'identité a été utilisée

juste par quelqu'un d'autre sans son assentiment ou son accord. La

deuxième difficulté est celle liée à la valeur

juridique qu'on attribuerait à une preuve de l'infraction issue de

Facebook ou Gmail dans la mesure où la liberté de preuve est le

principe en matière pénale.

D'où la question de savoir quelle valeur juridique le

juge attribue-t-il à une preuve issue des réseaux sociaux, dont

Facebook et Gmail ?

Subsidiairement à celle -ci, qu'est-ce qui lui permet

d'établir l'authenticité ou le rapport entre la personne

poursuivit et la preuve apportée ?

C'est autour de ces questions que nous allons formuler les

hypothèses de notre travail ou de nos recherches.

II. HYPOTHESES

L'hypothèse est une proposition qui anticipe une

relation entre deux (2) termes qui, selon le cas, peuvent être des

concepts ou des phénomènes1(*). Une hypothèse est donc une proposition

provisoire, une présomption qui demande à être

vérifiées2(*).

Ou encore l'hypothèse est une série des réponses

permettant de prédire une vérité scientifique

vraisemblable au regard des questions soulevées par la

problématique et dont la recherche vérifie le bien-fondé

ou le mal-fondé3(*).

Au regard de la problématique soulevée ci-haut,

nous partons de l'hypothèse selon laquelle la preuve est tout ce qui

amène à la persuasion, alors que la cybercriminalité est

l'ensemble des infractions se commettant dans le cyberespace.

En outre, quant à la valeur juridique accordée

à la preuve d'une infraction issue de Facebook ou Gmail nous disons que

le juge accorde une importance à cette preuve dans la mesure où

il y a des indices démontrant le rapport entre la personne poursuivit et

la preuve brandit. Concernant son authenticité, nous disons que le juge

recours à l'étude ou analyse des indices tels que la photo

profil, les adresses et les numéros de téléphones

utilisés dans le compte faisant objet d'une infraction à celle de

la personne poursuivit.

Ainsi, au cours de recherche, ces hypothèses seront

soit confirmées soit infirmées.

III. INTERET DU SUJET

Tout travail pratique poursuit un objectif précis.

Cependant, parler de l'intérêt c'est relevé l'importance

même que revêt cette recherche. Le droit à la défense

en recourant à la preuve pour faire établir l'infraction

étant une garantie légale, laquelle preuve est régie en

matière pénale par le principe de liberté qui reconnait

à toute personne de prouver l'existence ou l'inexistence de l'infraction

d'où le recours pour certains à la preuve numérique issue

de Facebook qui semble par contre problématique du point de vue de son

authenticité d'où on se pose la question de sa valeur juridique.

Comme on peut le constater, l'intérêt du présent travail

est double : « théorique et pratique ».

Sur le plan théorique : l'analyse de la

présente thématique est un véritable outil d'information

permettant aux lecteurs de prendre connaissance sur la preuve des infractions

issues de Facebook ou Gmail, sa valeur juridique et le problème

lié à son authenticité car, ce mode de preuve semble

être négligé ou pas encore maîtrisé alors

qu'en matière pénale, la liberté de preuve est une

exigence.

Sur le plan pratique, notre préoccupation primordiale

est de connaitre la valeur juridique qu'attribue le juge à la preuve

d'une infraction issue de Facebook et de Gmail et le problème de son

authenticité, en d'autre terme, notre travail a pour vocation de

rechercher la valeur juridique de ce mode de preuve et de comprendre les

mécanismes utilisés par le juge pour établir

l'authenticité de cette dernière. D'où, il sera

très capital à travers nos recherches de faire des suggestions

tant au ministère public qu'au juge relativement à la valeur

juridique et à l'authenticité de la preuve issue de Facebook et

Gmail.

IV. METHODES ET TECHNIQUES DE

RECHERCHE UTILISEES

Une méthode de recherche est un ensemble

d'opérations intellectuelles par lesquelles une discipline cherche

à atteindre certaines fins, une découverte ou une preuve d'une

vérité ou encore, la méthode est l'ensemble des

règles ou des procédés pour atteindre dans les meilleures

conditions un objectif : vérité expérience,

vérification, apprentissage4(*).

Alors que pour MADELEINE GRAWITZ, la méthode est

l'ensemble des procédés ou opérations intellectuelles par

lesquelles une discipline cherche à atteindre les vérités,

les vérités qu'elle poursuit, les démontre et les

vérifie5(*).

Tandis que la technique quant à elle est entendue comme

un moyen pour atteindre un but situé au niveau des faits, des

étapes pratiques. Elle implique, l'utilisation d'outils, d'instruments,

des machines, des gestes ou des étapes comportant à des

procédés opératoires, rigoureux, définis,

transparents, susceptibles d'être appliqués à nouveau dans

les mêmes conditions adaptées aux genres des problèmes et

des phénomènes en cause6(*).

En réalité, une technique de recherche aide

à asseoir une méthode des données.

Dans le cadre de notre travail, nous avons opté pour

une triple approche méthodologique. Tout d'abord, l'approche empirique

qui parait comme étant une observation directe de la situation sur

terrain et dans le cadre de notre travail, cette méthode nous a permis

d'analyser de manière concrète la valeur juridique que le juge

accorde à la preuve issue de Facebook ou Gmail ainsi que les

mécanismes qu'il emploi pour établir l'authenticité de

ladite preuve.

La deuxième méthode, c'est la méthode

juridique ou exégétique qui nous a permis d'interpréter

les textes tant légaux que réglementaires régissant le

domaine de la preuve en droit pénal congolais.

Enfin, nous avons utilisé la méthode analytique

qui nous a permis de porter un jugement critique sur la valeur que le juge

rattache à la preuve de cybercriminalité issue que des

réseaux sociaux tel est le cas de Facebook.

Quant aux techniques, nous avons recouru à la technique

d'interview et celle documentaire. La technique d'interview désigne un

tête-à-tête au cours duquel l'enquêté donne

oralement les informations à l'enquêteur7(*).

Ainsi, cette technique nous a permis de discuter avec le juge

pour s'enquérir de la valeur juridique qu'il accorde à la preuve

de cybercriminalité issue des réseaux sociaux. Tandis que la

technique documentaire nous a aidés à consulter les ouvrages et

tant d'autres publications opérationnelles relatives à notre

objet de recherche.

V. DELIMITATION DU CHAMP D'ETUDE

La délimitation du champ d'étude est une

opérationnelle intellectuelle, mais abstraite, destinée à

rendre la recherche faisable8(*). Dans le souci de produire un travail qui soit

appréciable, nous avons opéré la délimitation en

double postulats c'est-à-dire du point de vue spatial et du point de vue

temporel.

Du point de vue spatial, l'analyse de la valeur juridique de

la preuve de la cybercriminalité issue de Facebook se fait devant les

tribunaux de paix et de grande instance de la ville de Kikwit.

Du point de vue temporel cette question sera analysée

dans la période allant de l'année 2007 jusqu'en 2020. Cela se

justifie dans la mesure où l'année 2007 marque l'entrée du

réseau social Facebook sur le territoire congolais.

VI. PLAN

Outre l'introduction et la conclusion, le présent travail

sera abordé en deux (2) chapitre dont le 1er portera sur

l'aperçu de la cybercriminalité et des moyens de preuve issus des

réseaux sociaux alors que le second portera sur la valeur juridique et

l'authenticité des preuves de la cybercriminalité issues de

Facebook

CHAPITRE Ier. APERÇU DE LA

CYBERCRIMINALITÉ ET DES MOYENS DE PREUVE ISSUS DES RÉSEAUX

SOCIAUX

Section Ière.DE LA CYBERCRIMINALITÉ ET SES

MÉCANISMES D'OPÉRATION

Le présent chapitre fera le tour d'horizon des

différentes notions sur la cybercriminalité en abordant les

points relatifs à sa définition lui proposée par

différents auteurs à fin de lui trouver une définition

personnelle (section 1ère). Il sera aussi question d'aborder

la particularité de la cybercriminalité dans ses

mécanismes d'opération (section 2ème).

§1. NOTION ET DÉFINITION

DE LA CYBERCRIMINALITÉ

La cybercriminalité constitue actuellement une menace

forte face à l'humanité toute entière car elle ne laisse

aucune couche sociale. La présente section mettra au clair des notions

sur la cybercriminalité qui constitue un problème grave demandant

des multiples efforts pour sa lutte (§1), aussi essayera d'amorcer des

définitions sur le concept cybercriminalité qui bat le record

dans toute la société méconnue de certaines personnes

(§2).

A. NOTION

Les nouvelles technologies9(*), en particulier l'informatique et la

télématique ont une place importante dans la vie

économique, scientifique et culturelle car elles permettent d'une part,

d'opérer des multiples transactions ou transferts d'argent par des

moyens virtuels, et d'autre part, elles permettent des recherches dans l'angle

scientifique lesquelles ont demeuré insolubles ou irrésolubles,

de même elles mettent en présence virtuelle ou non physique, des

personnes de différentes cultures et ceci a choisi l'internet et la

téléphonie comme leur facteur et mécanisme de

propulsion10(*).

Cependant, l'utilisation de ces moyens dépend de la

conscience personnelle de celui qui a accès; raison pour laquelle la

société se déchire actuellement des actes allant dans la

logique de préjudice, certaines personnes figurant clairement parmi les

utilisateurs de l'internet et de la téléphonie (NTIC). Cependant,

aborder la notion relative à la cybercriminalité

spontanément constituera un obstacle qui n'a de vie que lorsqu'il y a un

espace au sein duquel elle se mouve.

B.

DÉFINITION

Aux termes de l'article 4 de la loi n° 20-017 du 25

novembre 2020 relative aux télécommunications et aux technologies

de l'information et de la communication, la

« cybercriminalité est une notion large qui regroupe

toutes les infractions commises sur ou au moyen d'un système

informatique généralement connecté à un

réseau »10(*).

C. LE CHAMP D'APPLICATION DE LA

CYBERCRIMINALITÉ

La cybercriminalité est une notion complexe car

renvoyant à plusieurs notions telles que : le cyberespace. Le

cyberespace se présente comme un espace indéfini, un espace

virtuel où les ordinateurs, les téléphones et tous autres

appareils nécessitant l'interconnexion sont reliés entre eux,

grâce aux systèmes des réseaux qui explorent les

cybernautes dont les systèmes nerveux sont fixés ou directement

branchés sur les réseaux grâce à une prise

fixée sur leur crane.

Il implique à dire que le cyberespace comporte des

caractéristiques qui prennent de l'importance lorsqu'on envisage la

problématique de sa régulation et MOHAMED CHAWKI en cite

quelques-unes :

- Le cyberespace peut être considéré comme

une illusion, une hallucination consensuelle, il peut être aussi

considéré comme une réalité qui demeure

jusque-là virtuelle ;

- Le cyberespace est un mode ou un espace complexe à

comprendre car à la fois naturel et artificiel. Naturel parce que sa

forme est naturelle : le monde réelle. Et artificiel tout d'abord

parce que le langage utilisé est artificiel : celui des

mathématiques car commençant par le codage fondamental (0,1) et

en finissant par des équations mathématiques de plus en plus

élaborées, ces équations constituent le germe d'une

infinité d'image dont la plupart n'ont pas des correspondances dans le

monde réel.11(*) Il

est aussi artificiel parce que résultant de la technologie

sophistiquée du réel à l'imaginaire et de l'imaginaire au

réel. C'est l'exemple de la substitution de la monnaie en papier pour

avoir une monnaie électronique ou virtuelle, de même la

substitution de la monnaie virtuelle pour avoir la monnaie physique.

De même, grâce à la transformation du

cyberespace, on peut avoir des biens, payé des impôts, ses taxes

sans monnaie manuelle. Le cyberespace ne résulte pas d'une conception

consciente globale et n'est certainement pas guidé d'une simple

idée ou plan. C'est un réseau aux idées disparates

constamment façonné à des nouvelles fonctions, le

cyberespace est un système sans principe de base formant des

conceptions, définitions et immuables raisons pour lesquelles MOHAMED

CHAWKI estime que la révélation des NTIC « a

neutralisé l'espace et le temps en créant un nouvel espace

virtuel : le cyberespace ». Ce dernier à son tour a rendu

l'interconnexion culturelle et sociale, une réalité globale qui

constitue une partie intégrante des cultures nationales distinctives.

Grâce à toute cette évolution, qu'on a

constatée du cyberespace, on peut déjà toucher aux types

d'actes existant en son sein pour enfin retenir une définition de la

cybercriminalité.

Le professeur MANASI estime qu'il y a deux types de

comportements dans le cyberespace à savoir : la

cyber-déviance et la cyber-délinquance.12(*) Dans le premier cas, il

s'agit de tout acte de transgression des normes sociales en vigueur se passant

dans le cyberespace et cela peut se démontrer par le

téléchargement des photos de nudité et des vidéos

pornographiques par des mineurs. Pour le second, il s'agit de tout acte

constituant une infraction à la loi pénale susceptible de se

commettre au moyen d'un symptôme informatique généralement

connecté au réseau.

§2.

LES INFRACTIONS DE CYBERCRIMINALITE REPERTORIEES A TRAVERS LES SOCIETES DE

TELECOMMUNICATION EN RDC ET LEURS MECANISMES DE COMMISSION

Dans la présente section, il sera question d'indiquer

de manière générale et détaillée les actes

constitutifs des infractions cybernétiques au monde d'une part, et

quelques infractions cybernétiques répertoriées à

travers les sociétés de télécommunication en RDC

cas des sociétés susvisées dans notre objet de recherche

d'autre part (§1). Il sera aussi question de rechercher et examiner les

mécanismes de commission de ces infractions où le modus operandi

(§2).

I.

Les infractions de la cybercriminalité répertoriées

à travers les sociétés de télécommunication

en RDC

Certes, le problème de la cybercriminalité

demeure épineux pour le développement de la société

car, ce monde (cyberespace) comme indiqué dans la première

section est dépourvu du contrôle étatique raison pour

laquelle plusieurs personnes sont tentées à poser des actes,

lesquels sont constitutifs des infractions.

Mais, il se pose le problème de la faiblesse du

système pénal de certains états du monde tel est le cas de

la République Démocratique du Congo comme l'indique le professeur

MANASI dans sa thèse en précisant que le système

pénal congolais demeure inefficace dans la manière de sanctionner

les crimes, il continue en critiquant l'absence d'une formation requise pour la

lutte contre la cybercriminalité dans le chef des autorités

judiciaires et le défaut de dotation desdites autorités de

pouvoir et procédure nécessaire pour la collecte des preuves. Il

relève en outre que le système pénal se montre inefficace

pour réprimer la cybercriminalité13(*).

Au regard de ce qui précède, nous sommes

tenté de définir ce que c'est une infraction avant d'en indiquer

quelques-unes dans la sphère cybernétique.

La définition que nous retiendrons c'est celle

proposée par le code pénal russe selon laquelle l'infraction

serait toute violation de la loi pénale, l'action ou l'inaction à

sorti d'une peine14(*).

Eu égard à cette définition, il serait

capital de préciser qu'on ne peut pas parler d'une infraction sans pour

autant réunir ses éléments constitutifs dont

l'élément matériel, l'élément intentionnel

et l'élément légal15(*) car le défaut d'un de ces

éléments aura comme conséquence logique le rejet de

l'infraction, autrement dit on ne peut pas retenir une infraction lorsque tous

ces éléments constitutifs ne sont pas réunis ou font

défaut.

Donc, lorsqu'il faudra parler de la cybercriminalité et

de ses infractions, il faudra de même tenir compte des

éléments avancés dans la définition de l'infraction

d'une part et des éléments constitutifs de l'infraction d'autre

part.

En effet, plusieurs infractions sont à l'ordre selon

qu'il s'agit des conventions entre plusieurs états dans un cadre

international, régional ou sous régional mais aussi selon qu'il

s'agit du cadre législatif de chaque état.

En vertu de ce qui vient d'être dit, force serait de

signaler que les infractions de la cybercriminalité sont atypiques car

toutes les organisations dans la lutte contre la cybercriminalité n'ont

pas des mêmes aspirations et même convenance dans la perception de

cette dernière. De même que ces infractions constituant la

cybercriminalité diffèrent d'un auteur à un autre, raison

pour laquelle dans le présent point, nous accorderons une grande

importance aux pensées doctrinales sur les infractions de la

cybercriminalité.

A.

Cybercriminalité de manière générale dans le

monde

Comme dit précédemment, plusieurs auteurs

conçoivent de manière diverses les actes de criminalité et

de ce fait, nous allons relever quelques pensées des auteurs et

différents actes constituant la cybercriminalité selon ces

derniers en y apportant certaines critiques importantes.

1.

ABDELKADER BEN EL MAATI

Dans sa thèse de doctorat, il estime que quelques actes

seulement constituent la cybercriminalité, à savoir : le

phising, l'escroquerie, blanchement d'argent, cyber-terrorisme, la

pédophilie sur net et le pirate16(*).

a. Phising

L'auteur traduit ce concept en français par

hameçonnage. Le phising est une technique utilisée par des

fraudeurs pour obtenir des renseignements personnels dans le but de

perpétrer une usurpation d'identité. Les fraudeurs font croire

à la victime qu'elle s'adresse à des personnes de confiance (une

autorité politique, administrative ou une banque). Une fois que cette

dernière (victime) est convaincue, elle livre de bon gré les

informations dont les fraudeurs ont besoin. Il peut s'agir :

(du mot de passe, numéro de la carte de crédit,

date de naissance et autres)17(*).

b. Escroquerie

Le même auteur estime cependant que l'escroquerie est un

phénomène qui a vu le jour avec l'apparition de l'homme18(*) mais depuis que l'internet est

la TIC ont vu le jour, l'escroquerie est l'infraction la plus rependue dans le

cyberespace car il faut le noter, cette infraction peut commencer dans le monde

virtuel pour finir ou produire ses conséquences dans le monde

physique.

Il en résulte qu'aujourd'hui tout le monde est

menacé par l'E-ARNAQUE et ceci se passe souvent au travers des messages,

mail ou de la loterie que l'on n'a pas participé du genre

« vous avez gagné un million de dollar », comme on

peut aussi le constater avec le peuple canadien qui trompe des personnes sur

internet en leur proposant d'aller récupérer leurs biens laisser

au Bénin et plusieurs personnes ont été roulés par

ces ARNAQUES.

c. Blanchiment d'argent

Par blanchiment d'argent, il faut entendre :

- La conversion, le transfert ou la manipulation des biens

dans le but de dissimuler ou de déguiser l'origine illicite desdits

biens ou d'aider toute personne qui est impliquée dans la commission de

l'infraction principale d'échapper aux conséquences juridiques de

ses actes,

- La dissimulation ou déguisement de la nature, de

l'origine, de l'emplacement de la disposition, du mouvement ou de la

propriété réels des biens,

- L'acquisition, ladétention ou l'utilisation des biens

par une personne qui sait, qui suspecte ou qui aurait dû savoir que

lesdits biens constituent le produit d'une infraction.

- La connaissance, l'intention, ou la motivation

nécessaire en tant qu'élément de l'infraction peuvent

être déduites des circonstances factuelles objectives.19(*)

d. La pédophilie sur net (came to came)

La pédophilie est devenue un phénomène de

sociétés. Elle est l'attirance sexuelle, pathologique envers les

personnes impubères ou en début de puberté qui domine la

sexualité d'un individu sa vie durant20(*).

Cela se manifeste par des propositions au travers les

réseaux sociaux et plus particulièrement Facebook où les

acteurs de cette pratique tentent les utilisateurs ,très souvent des

mineurs avec les cadeaux ou offres tel que les téléphones qui

coutent , de l'argent et une fois que ces derniers sont séduits par les

offres, ils se fixent des rendez-vous où ils peuvent se voir pour

matérialiser leur rêve .

e. Le piratage

L'étude menée par ABDELKADER BEN EL MAATI

démontre que des pirates informatiques qualifiés de haut niveau,

travaillant en groupe (ananymous, Lulzsec, internet Feds et Antisec) ont

avoué aux autorités américaines qu'ils avaient

lancées des attaques contre les gouvernements tunisien, algérien,

yemétité et du zimbabwe, contre la société

américaine privée des renseignements et des analyses

stratégiques et ont affecté 86.000 personnes, contre

CIA.21(*)

Résultant de ce qui précède, il convient

de dire que le piratage est ce comportement par lequel les personnes ayant une

connaissance assise dans le domaine informatique parviennent à

pénétrer le système de sécurité de

différents pays ou organisation internationale dont l'objectif majeur

serait de faciliter la commission de quelques infractions telles que le vol,

l'usure et autres22(*).

2.

MOHAMED CHAWKI

Pour classifier la cybercriminalité, il s'appuie

d'abord sur les classifications de deux autres auteurs, à savoir celle

de M.Rose distinguant trois sortes de délinquance cybernétique

entre autres :

- L'utilisateur qui recherche le profit d'un capital

financier ;

- Le destructeur qui compose une frustration professionnelle

ou personne et qui ne le commette que dans le but de nuire les entreprises ou

les organisations ;

- L'entrepreneur qui vise l'activité ludique et le

défi des agressifs qui composent une frustration professionnelle ou

personnelle23(*).

De même la classification de M. BOLONGA qui distingue

quatre types de délinquance cybernétique, à

savoir :

- L'utilisateur qui recherche un gain financier ;

- L'utilisateur qui recherche une reconnaissance

sociale ;

- L'utilisateur qui recherche la perte du sens de

réalité ;

- L'utilisateur ayant un comportement idéologique ou

qui veut se venger contre une société24(*).

Après cette prise en compte des classifications par

l'auteur, il convient de renseigner qu'il ne partageait pas du tout le

même point de vue que ses prédécesseurs car lui-même

a fini par donner une classification plus modelée de la

cybercriminalité en la classifiant.

a.

Classification selon le terme juridique

Selon le terme juridique, trois types de

cybercriminalité sont à l'ordre dont l'on peut citer :

ü La criminalité informatique ;

ü La criminalité en col-blanc ;

ü La criminalité de haute technologie25(*).

1.

La criminalité informatique

Par la criminalité informatique, l'auteur prend en

considération la définition proposée par D. Martin qui

selon lui, la criminalité informatique est tout acte ou toute action

illégale dans laquelle l'ordinateur est un instrument ou objet du

délit ; tous les délits dont les moyens ou le but est

d'influencé par le fonctionnement de l'ordinateur ; tout acte

intentionnel associé d'une manière ou d'une autre à la

technique informatique dans laquelle une victime a subi ou aurait pu subir un

préjudice et dans laquelle l'auteur a tiré ou aurait pu tirer un

profit26(*).

Cependant, il faut préciser que cette définition

mérite une critique dans le fait qu'actuellement l'ordinateur n'est pas

le seul instrument sophistiqué pouvant permettre la commission de

l'infraction ou en faire l'objet (victime d'une infraction) car plusieurs

études ont démontré qu'il y a des téléphones

très sophistiqués comportant toutes les fonctionnalités

d'un ordinateur voire le dépassant, tel est le cas d'iPhone, Apple,

Samsung, Galaxy, S8, S9, etc.

2.

La criminalité en col-blanc

Ce concept a vu le jour avec un auteur américain

SUTHERLAND qui le qualifiait de « white color crime » dans

son étude white color criminality de 1939. Cet auteur cherchait à

connaitre les raisons de la différence de taux de criminalité

suivant les nations.

Quant à la définition de ce concept, l'auteur

emprunte la définition de H. EDELHERTZ qui a été

acceptée en 1970 quand il décrit la criminalité en col

blanc comme étant « un acte illégal

perpétré sans le recours à la contrainte physique usant de

la dissimulation ou l'artifice, afin d'obtenir de l'argent ou des

propriétés, éviter un paiement ou de perte de l'argent ou

pour obtenir les affaires ou les avantages personnels ».

Dans cette catégorie, on peut citer les infractions

telles que le vol des matériels, logiciels ou des fichiers

informatiques, la fraude informatique ou l'accès illégal à

un système informatique.

3.

La criminalité de la haute technologie : selon D. Martin

Cette criminalité recouvre l'ensemble des actes

illégaux intéressants l'informatique et les

télécommunications tant sur le plan matériel que de

logiciel. Elle concerne la criminalité informatique proprement dite et

la contrefaçon, le clonage des composants électroniques capables

de créer le disfonctionnement des systèmes d'information, de

télécommunication ou autorisant un usage frauduleux. Dans cette

optique, la criminalité de la haute technologie peut couvrir deux

catégories :

- Les infractions liées aux systèmes

informatiques non connectés au réseau de communication ;

- Les infractions liées aux systèmes

informatiques connectés au réseau de communication27(*).

La classification de cybercriminalité selon les

auteurs

Sous cet angle, l'auteur répertorie deux sortes de

criminels : le Hacker et le cracker, le crasher et le phreaker.

1.

Le Hacker

Dans l'esprit de beaucoup, les Hackers sont ceux qui utilisent

le NTIC à des fins contraires à la loi. Cette définition

n'est pas absolument bonne car ce terme ne se contente pas d'une seule

définition d'origine anglo-saxonne, il appartient désormais au

langage courant.

Le dictionnaire anglais Kollins Cobuild dans son

édition de 2000 en propose deux sortes :

1°) Hacker informatique

C'est toute personne qui utilise beaucoup l'ordinateur,

notamment au point de n'avoir plus de temps pour autre chose.

Le terme Hacker provient du verbe to Hack qui signifie la

pénétration à l'intérieur du système

informatique ou ordinateur. Le Hacker peut être considéré

comme une personne qui a plaisir à explorer en détail un

système programmable et qui cherche sans cesse à étendre

ses connaissances dans ce domaine.

2°) Hacking

Selon le dictionnaire new Hacker dictionary, le terme Hacking

signifie :

- Toute personne qui s'intéresse à explorer le

système informatique ;

- Un expert dans une langue particulière (C+, C++) ou

dans un domaine de système d'exploitation ;

- Une personne forte dans le détail de la

programmation ;

- Une personne qui s'intéresse aux défis

intellectuels ;

- Une personne qui essaye de découvrir les informations

sensitives.

2.

Le cracker, le crasher, le phreacker

Le terme crasher provient du verbe to crash qui signifie

« écraser », il convient de proposer une

définition de ce terme dans une logique comparative en

considérant le crasher comme la personne qui pénètre

à l'intérieur d'un système informatique et détruit

un de ces éléments par plaisir. Dans cette optique, la

distinction entre cracker et crasher est trouvée dans la finalité

de l'infraction.

Alors que le crasher pénètre à

l'intérieur du système informatique et détruit les

données, le cracker cependant soit détruit, soit introduit les

données dans ce système.

Le terme phreacking est toute méthode permettant

l'accès à un système lié à la

téléphonie.Cela comprend la corruption et le détournement

de PABX et de VMB, des téléphones portables, modem et consort.

A cet égard, le phreaking, désigne l'auteur

d'une fraude informatique constituée par l'utilisation des lignes

téléphoniques. Beaucoup des vrais Hackers ont été

phreackers afin de diminuer leur facture téléphonique et pouvoir

ainsi continuer leur expérience et maintenir des contacts avec les

autres Hacker28(*).

3. Dr. LAILA KJIRI

De son côté, Dr. LAILA KJIRI clarifie la

cybercriminalité en 5 catégories principales29(*) dont chacune d'elles a ses

variantes, à savoir :

a)

Le contenu inapproprié, choquant ou traumatisant

Dans cette première catégorie, nous avons

quelques infractions, à savoir :

1) La sollicitation sexuelle : selon l'auteur,

cette infraction vise surtout les adolescents qui reçoivent une offre

de nature sexuelle sur web avec risque de se rencontrer avec un

pédophile. La classe d'âge plus vulnérable selon cet auteur

c'est celle entre 15 et 18 ans et ces adolescents prennent souvent des

rendez-vous à l'intérieur sans l'accord de leurs

parents ;

2) Internet et tourisme sexuel :ici, il s'agit

d'un tourisme fait par des personnes majeures en dehors de leurs provinces ou

leurs régions afin d'aller passer des rapports sexuels avec des

adolescents rencontrés sur l'internet à de fins

commerciales30(*) ;

3) Les jeux en réseau violent :à

la différence de jeu de vidéo, dont l'espace est circonscrit dans

un temps donné, le monde de jeu en réseau est infini dans le

temps, les joueurs vivent en permanence les uns avec les autres dans le jeu et

quand bien même ils sont déconnectés puis que personnage et

installation continue à produire et peuvent être agressé

pendant qu'ils ne sont pas là31(*) ;

4) Contenu érotique ou pornographique :

l'auteur démontre qu'une grande partie du contenu à

caractère sexuel que l'on trouve sur internet est trompeur et

bouleversant. Lorsque les images sont suivies par les enfants, elles laissent

naitre des idées fortes mais fausses sur les caractéristiques

d'une sexualité seine ;

5) Pornographie ou pédophilie :la

pornographie mettant en scène les enfants est toute

représentation par quelques moyens que c'est soit d'un enfant s'adonnant

aux activités sexuelles explicites, réelles ou simulées,

de toute représentation des enfants à des fins sexuelles32(*) ;

6) Cyber terrorisme : le cyber-terrorisme est

défini généralement comme l'utilisation

préméditée des activités perturbatrices ou la

menace de celles-ci contre les ordinateurs ou le réseau dans l'intention

de causer un préjudice social, idéologique, politique, religieux

ou autres objectifs33(*).

Ici, des individus ou des groupes d'individus peuvent utiliser

l'anonymat offert par le cyberespace pour menacer les citoyens, des groupes

spécifiques (c'est-à-dire avec adhésion basée sur

l'appartenance ethnique ou de conviction) des communautés ou des pays

entiers.

b)

Délits traditionnels amplifiées par le cyberespace :

1) Intimidation

C'est un comportement agressif intentionnel,

repéré dans le temps et impliquant un déséquilibre

de pouvoir ou de force qui peut causer psychologiquement une peur continue.

A cette infraction, il convient d'ajouter une mention se

résignant dans une force, c'est-à-dire la personne qui intimide

emploi des concepts très fort, susceptibles de lui octroyer un pouvoir

sur l'intimidé.

2) Menaces et insultes

Les menaces et insultes peuvent être initiées

à travers un moyen psychologique, par un adulte ou par toute personne et

cela peut prendre diverses formes car ça peut s'imprégner dans le

cadre des sms ou des mails et ça peut finir dans le monde

réel.

3) Vol d'identité

Le vol d'identité consiste dans l'emprunt temporaire ou

définitif de l'identité d'une personne existante, par

appropriation des identifiants de cette dernière et pouvant constituer

un délit34(*).En

d'autres mots, il s'agit du fait pour une personne bien

déterminée d'utiliser le nom d'une autre pour, soit faciliter la

réussite de certains actes, soit encore pour dissimuler les traces d'un

délit.

4) Harcèlement

Le harcèlement est toute conduite abusive qui se

manifeste notamment par des comportements, des paroles, des actes, des gestes,

des écrits pouvant porter atteinte à la personnalité,

à la dignité ou à l'intégrité physique ou

psychologique d'une personne.

5) Escroquerie et Arnaque

L'escroquerie est le fait soit par l'usage d'un faux nom ou

d'une fausse qualité ou par l'abus d'une vraie qualité, soit par

l'emploi des manoeuvres frauduleuses de tromper une personne physique ou

morale35(*).

Et par arnaque, s'agit des petites annonces du genre à

tromper les personnes au point qu'elles ont gagné une somme d'argent, un

voyage pour l'étranger.

c)

Délits numériques

1) Incitation à la haine, au racisme, à la

xénophobie et l'islamophobie

Cette pléthore d'infraction peut se définir

comme une menace de commettre par le biais d'un système informatique,

une infraction grave envers une personne en raison de son appartenance à

un groupe qui se caractérise par la race, la couleur, l'assemblance,

l'origine nationale ou ethnique36(*)

2) Incitation à l'anorexie, à la mutilation,

à la mort et au suicide

L'anorexie est définie par l'académie

française comme étant l'absence, perte d'appétit37(*).

La mutilation, la mort et le suicide sont des pensées

noires qui se manifestent sous forme de souffrance ou de pulsion rendant la

victime inapte ou différemment.

3) La traite des enfants ou des personnes

La traite des enfants ou des personnes est tout acte ou toute

transaction en vertu duquel un enfant ou une personne est remis à une

personne ou à un groupe par une autre personne ou un groupe contre une

rémunération ou tout autre avantage.

d)

Nouveaux comportements déviants acquis

1) Dialogues ouverts et non modérés

Il s'agit d'une exploration sur la taille, à travers

les communications en lignes, les forums et les chats qui permettent de

constater que la technologie offre des nouvelles expériences en ligne,

ce qui semblent remodeler les habitudes et comportements des individus.

2) Déformations linguistiques et

émoticônes

La particularité des échanges sur web est qu'ils

sont issus de la culture sms (short message service), service de messagerie

pouvant transmettre des courts messages textuels38(*). Ici, les plus déviants

sont des jeunes qui font souvent l'économie de leur forfait en utilisant

soit des symboles ou en utilisant des petits mots pour signifier ou expliquer

une certaine situation. Ainsi, « jtm » signifie je t'aime

et «dak ou dac ou encore kedal, lol » vaut acceptation d'une

certaine situation.

Par les émoticônes, il faut sous-entendre

l'utilisation de certaines combinaisons des caractères typographiques ou

des petites images dans un discours écrit à l'aide d'un clavier.

Ces outils permettent de restituer brièvement une information comparable

à une expression faciale ou ton de voie ou à une gestuelle

à l'oral.

Pour illustrer la définition des

émoticônes, il convient de consulter l'image à la page

suivante.

3) Utilisation des pseudonymes avatars

Un pseudonyme est un nom d'emprunt que celui qui le porte

utilise pour exercer une activité sous un autre nom que son

identité officielle. Avatar est une représentation informatique

d'internaute que ce soit sous une forme en deuxième dimension D2. Le

terme avatar est issu de la tradition hindoue où il désigne

l'incarnation d'une divinité sur terre.

4) Non-respect de la propriété

intellectuelle par téléchargement

Le téléchargement est une opération

consistant en la collecte des informations, programmes, données, images,

sons, vidéos, d'un ordinateur à un autre via un canal de

transmission, en général l'internet. Télécharger

veut dire : recevoir un fichier qu'on a demandé.

5) Adduction à l'internet

L'adduction est un mode d'utilisation inapproprié de

l'internet qui peut entrainer une dépendance physique et psychique de la

personne. Il faut noter qu'elle se manifeste par l'apparition d'une

incapacité à gérer ses propres consommations et une

poursuite de ladite consommation malgré parfois les conséquences

qu'elle engendre selon la conscience.

6) Téléphones intelligents

Un téléphone intelligent c'est tout

téléphone portable intégrant également toutes

fonctions d'un ordinateur de poche. Il peut s'agir d'un BlackBerry, d'un iPhone

ou d'un smart phone. A cet égard, ces téléphones

n'attendent que d'être exploité par les criminels car à

partir d'une photo prise par un téléphone intelligent et

affichée sur les réseaux sociaux, il est possible grâce

à certains logiciels d'obtenir des métadonnées telles que

la date, le lieu et la description géographique pouvant permettre le

harcèlement de la personne photographiée.

e)

Les menaces techniques

Dans cette catégorie de la cybercriminalité, on

peut répertorier les infractions ci-après :

1) Pirates informatiques

Les pirates informatiques consistent à obtenir un

accès non autorisé à un système informatique.

2) Virus

Un virus informatique consiste en un programme

indésirable qui s'installe à l'insu de l'utilisateur dans son

ordinateur. Il se caractérise par la présence des

mécanismes de propagation, de déclanchement et d'action. En

général, il est développé dans l'intention de

nuire.

3) Chevaux de Troie

Un cheval de Troie est un programme informatique

d'appartenance légitime cependant, néfaste, se présentant

sous une forme bénigne mais qui comporte une routine nuisible

exécutée sans l'autorisation de l'utilisateur. Il n'est pas

à confondre avec un virus car il ne peut pas se reproduire.

4) Spam

Le spam représente tout envoie de message dans les

mailings-listes, des news groups ou des boites aux lettres électroniques

ou personnelles pour faire la publicité sans qu'il y ait eu

sollicitation.

5) Fraude par pollupostage

Elle désigne la tentative de s'approprier

frauduleusement des données sensibles (mot de passe par exemple).Elle

recourt à la manipulation de façon à amener les

utilisateurs à dévoiler les données recherchées ou

les codes qui permettront ensuite au pirate d'accéder aux

données.

4. Ouvrage « Comprendre la

criminalité : Guide pour les pays en

développement » De la division applications TIC et cyber

sécurité département des politiques et stratégies

secteur du développement des télécommunications

l'UIT.

Dans cet ouvrage publié dans le cadre de l'union

internationale des télécommunications, il y est distingué

4 types des cybercriminalités39(*) : les infractions contre la

confidentialité, l'intégrité et la disponibilité

des données et systèmes informatiques.

Toutes les infractions classées dans cette

catégorie portent atteinte au moins à l'un des trois (3)

principes juridiques que sont la confidentialité,

l'intégrité et la disponibilité. Et dans cette

catégorie, il peut s'agir de : l'accès illégal

à un ordinateur ou à un système informatique.

a.

L'espionnage des données

Il consiste dans le fait pour un pirate essayant de

récupérer les données liées à un

système informatique donné. Ainsi, l'internet est le plus

utilisé pour dérober les données commerciales

confidentielles.

b.

Interception illégale

Pour obtenir des infractions, les pirates peuvent

également intercepter les communications (messagerie électronique

par exemple) ou des transferts des données.

Les pirates sont susceptibles de viser tous les types

d'infrastructures de communication.

c.

Atteinte à l'intégrité des données

Les utilisateurs privés, les entreprises et les

administrations sont tributaire de l'intégrité et de la

disponibilité des données informatiques qui représentent

pour eux des informations vitales et tous problèmes d'accès aux

données peuvent causer des dommages financiers considérables.

Les pirates peuvent violer l'intégrité des

données par effacement, par suppression et par

altération40(*).

Une étude a évoqué les deux affaires

scandaleuses de 2005 qui ont fait couler beaucoup d'encres et ont mis le Maroc

devant la scène nématique internationale.

L'affaire Diabolo ou le teros, farid, alias Diabolo

Un jeune marocain de 18 ans qui a secoué le FBI en

parvenant à développer et lancer à partir d'un

cybercafé situé dans un quartier populaire de Rabat un virus

dénommé « zotob », ce virus a atteint et mis

hors fonctionnement les sites de deux chaines Américain CNN et ABC et

celle du journal NEW YORK TIMES, de Boeng et de l'aéroport de San

Francisco ;

L'affaire du CD pornographique d'Agardir ou affaire

servaly

Dans laquelle le journaliste du quotidien belge le soir

régnait lors de ses jours au Maroc entant que touriste sexuel, les

photos pornographiques des jeunes filles pauvres en leurs promettant le mariage

et l'immigration, puis les publier dans un site pornographique.

Parmi ces photos, il y avait des prises montrant les filles

mineures et une femme en présence de son jeune garçon en plein

rapport sexuel avec le journaliste. Ces photos ont été

téléchargées sur CD et reproduites pour ainsi envoyer sur

toutes les villes du royaume.

A la suite de cette affaire, 13/80 de ces victimes femmes et

filles dont l'âge varie entre 14 et 40 ans, ont été

arrêtées et jugées et les sites sur lesquels les photos ont

été publiées, fermés. Page 257 et 25841(*).

5. De même l'édition du mai 2017 sur la lutte

contre cybercriminalité de son côté retient plusieurs types

des cyber crimes qui sont liés à l'outil informatique ou

ordinateur entre autre : l'attaque informatique ; canular

(« Hoax ») ; bombardement de couriels

(« Mail bombing ») ; chantage

(« Ransomware ») ; cheval de Troie (« Trojan

Horse ») ; chiffrement ; code malveillant

(« Malware »,

« Malicioussofrware ») ; cyber attaque; cyber

menace ; déni de service (« Denial of

service », « Dos ») ; espiogiciel

(« Spyware ») ; filoutage ou hameçonnage

(« phishing ») ; ingénierie sociale

(« social engineering ») ;IP (« Internet

Protocol ») ; machine piratée ou

« Zombie » ; pare-feu

(« Firewall ») ; pirate informatique

(« hacker ») ; porte dérobée

(« Back door ») ; pourriel, polluriel

(« spam ») ; réseau de robots (« Bot

net ») ; usurpation d'adresse

(« AdressSpoofing ») ; ver (Worm ») ;

virus42(*).

B.

Les infractions cybernétiques répertoriées à

travers les sociétés de télécommunication en

RDC

La République Démocratique du Congo comme tout

autre pays n'a pas échappé à la pénétration

de la cybercriminalité sur son territoire car sa population devient de

plus en plus vulnérable suite à l'existence de cette maladie

informatique ou technologie.

Cette épidémie technologique qui est toute

nouvelle n'épargne aucune couche de population car les entreprises tant

publique que privées, les associations, les services publics et les

personnes physiques constituent une cible de ce phénomène et le

législateur congolais au travers ses actes avait déjà

définis certains comportements comme constitutif des infractions dans le

monde physique ou réel or, la cybercriminalité se passe dans

l'espace virtuel dépourvu de la tangibilité.

Ce qui posera une énorme difficulté dans la

représentation de ce fléau car la loi pénale est de

stricte interprétation : « la loi pénale

s'applique à tous les cas entrant dans ses termes et aux seuls cas

rentrant dans ses termes ». Suivant ce principe il conviendra de dire

que le législateur ayant incriminé les comportements dans le

cadre physique, pour tout ce qui sera est virtuel, le droit

pénal ne s'y appliquera pas et s'il faut critiquer ce principe nous

pouvons dire qu'il constitue cependant, un instrument d'impunité et les

criminels risqueront d'opérer une mutation des espaces.

Cela voudrait dire qu'ils préfèrent poser leurs

actes dans l'espace virtuel afin de bénéficier l'application

dudit principe. C'est pourquoi il a été jugé beaucoup plus

important et bénéfique de recourir à

l'interprétation évolutive. Cette interprétation permet de

relativiser la définition du législateur aux

réalités du siècle.43(*) C'est comme ça que le vol ne sera plus

considéré comme le fait de soustraire un bien appartenant

à autrui de manière frauduleuse dont la conséquence

logique sera le déplacement total ou partiel du bien soustrait mais

plutôt toute soustraction frauduleuse d'un bien appartenant à

autrui sans tenir compte de la conséquence que cet acte devra produire,

c'est le cas lorsqu'on soustrait les applications

téléphoniques.

Comme dit dans l'intitulé de ce point, il est

impérieux de signaler qu'en RDC, au travers les sociétés

de télécommunication, il y a plusieurs sortes des cyber crimes

dont le législateur congolais du code pénal avait prévu en

son temps mais aussi d'autres qui venaient de voir le jour il n'y a pas

longtemps.

Le professeur MANASI estime quant à lui qu'il y a deux

types des infractions cybernétiques à travers le Congo à

savoir : d'une par le crime contre les technologies de l'informations et

de la communication, c'est-à-dire ceux dans lesquels celles-ci sont

objet même du délit et d'autre part, les crimes facilités

par la technologie d'information et de la communication, soit les crimes

traditionnels facilités grâce à l'utilisation

d'ordinateurs, aux réseaux et autres appareils multimédias,

c'est-à-dire que ces derniers deviennent des instruments mis au service

de la criminalité.44(*)

Eu égard à ce qui vient d'être dit, il

nous faudra préciser que cette étude menée par le

Professeur MANASI a donné des statistiques démontrant que dans la

première catégorie, on trouve 66 crimes et la seconde en revanche

engorge 62 crimes en son sein. Ce qui fait un total de 128 crimes

cybernétiques en RDC.

EdmondMBOKOLO ELIMA de son côté estime qu'il y a

trois catégories des infractions cybernétiques en RDC parmi

lesquelles, il cite :

- Les infractions spécifiques aux technologies de

l'information de la communication ;

- Les infractions liées aux technologies de

l'information et de la communication ; et

- Les infractions facilitées par les technologies de

l'information et de la communication.45(*)

Dans la première catégorie, il

énumère la fraude informatique, l'interception illégale

des données et consort. Dans la deuxième cependant, il

énumère les infractions contenues dans la loi cadre

n°013/2002 du 16 Octobre 2002 sur la télécommunication en

RDC en ses articles 69 à 79, et dans la dernière

catégorie, il s'appuie sur l'argument du Professeur MANASI lorsque ce

dernier a défini le crime facilité par les technologies de

l'information et de la communication.

Mais alors, d'après les études menées par

nous au travers les sociétés de télécommunication

en RDC, plusieurs infractions ont été alors

répertoriées et nous les classons en trois (3) catégories

notamment :

- Les infractions portées contre la

propriété.

Dans cette catégorie nous trouvons quelques infractions

dont : (Art 75 CP) ; le vol (Art 79, 80 et 81 CP) ;

l'escroquerie (Art 98 CP)

- Les infractions portées contre l'honneur et contre la

foi publique.

Sous cet angle quelques infractions peuvent être

envisagées notamment : les injures, publiques les imputations

dommageables (Art 74 CP), l'usurpation des fonctions publiques(Art 123 CP).

Cette infraction peut être comprise dans le sens où plusieurs

utilisateurs de Facebook se font passé dans leurs profils comme des

grandes personnalités du pays ou des entreprises privées et

s'évertuent à prévaloir cette qualité lorsqu'ils

échangent avec les différentes connaissances sur la toile ;

les imputationsdommageables; le trafic d'influence (Art 150.2).

- Les infractions portées contre les autorités

politico-administratives.

Cette dernière catégorie comprend les

infractions tel que :

L'outrage ou violence envers un parlementaire ou un membre du

gouvernement (Art 136 CP) ; l'outrage envers un magistrat, un officier

militaire ou de la police ou un gouverneur (Art 136 Bis) ; le trafic

d'influence (Art 150.2) ; le complot contre la vie ou contre la personne

du chef de l'Etat (Art 194 CP).

Et partant d'une classification faite par maitre de la loi

cadre n°013/2002 du 16 Octobre 2002 sur les

télécommunications en RDC certaines infractions y relatives entre

autres :

- L'exploitation de télécommunication sans

autorisation ou déclaration (Art 69) ;

- La cryptologie sans autorisation ou déclaration au

préalable (Art 70) ;

- L'altération, la copie sans autorisation ou la

destruction de toutes correspondances émises par voie de

télécommunication (Art 71) ;

- La dégradation d'une ligne

téléphonique.

II. LES FACTEURS DE COMMISSION

Comme dit ci-haut, vu la multiplicité des actes

constituant la cybercriminalité, leurs auteurs recours à des

moyens divers pour parvenir au résultat poursuivit. Et de ce point de

vu, quelques moyens seront examinés afin de rendre notre étude

importante.

Il convient de noter que pour commettre le vol

cybernétique, le criminel recours à des moyens divers lesquels

reposent sur la classification faites par le Professeur MANASI qui

précise qu'il y a deux types des crimes cybernétiques dont l'un a

pour objet du crime l'ordinateur et tout autre appareil qui

nécessité une interconnexion aux réseaux et l'autre,

l'ordinateur et autres appareils en constituent un moyen de perpétration

et s'il faut considérer cet aspect des choses, il nous revient à

dire que le criminel utilise le virus et des codes schémas pour

compliquer l'utilisation de ces outils, de même ils utilisent le code

Arnaque et leur procédé pour détruire le mot de passe afin

de pénétrer dans un système et obtenir des informations

qu'ils doivent s'en servir.

Selon une enquête que nous avons mené, nous avons

découvert que les particuliers sont parvenus à détruire le

mot de passe de la société Vodacom pour avoir accès

à son réseau wifi, l'Université de Kikwit et deux

cybercafé entre autre JSK et MARINEL46(*) n'ont pas échappé à être

victime de ces actes car renseigne la recherche, le prédateur avait

utilisé une application dénommée « SCREEN

RECORD »47(*)

qui permet d'enregistrer toutes les opérations que ce soit à

l'intérieur ou à l'extérieur du téléphone et

cet enregistrement a un caractère audio-visuel.

Un jeune homme âgé de 17 ans qui a

découvert cette application s'était décidé de

l'associé dans un cyber où il a donné une somme pour que

l'on effectue la mise à jour de son système et pendant que le

tenancier du cyber introduisait le mot de passe en cachette, l'application

enregistrait et juste qu'il ait fini la mise à jour, le garçon

s'est décidé de suivre la vidéo enregistrée par son

application et il a obtenu finalement le mot de passe que l'autre croyait

caché et il a fait la même chose dans d'autres cybers.

En ce qui concerne les infractions traditionnelles

facilitées par NTIC, nous pouvons affirmer qu'elles sont les plus

courantes et ceci, comme, pour le vol, un professeur de droit de l'Unikik a

été volé par un certain Mr lorsqu'il voulait faire un

transfert par le biais de la messagerie financière (Airtel Money),le

Monsieur est un doué de l'informatique qui a créé un lien

automatique dans le système de messagerie financière de Airtel.

C'est-à-dire lorsque vous voulez envoyer de l'argent et que vous arrivez

au niveau où l'on demande le numéro du

bénéficiaire, son numéro apparait automatiquement, quitte

maintenant à celui qui effectue cette opération de supprimer ce

numéro et insérer celui à qui il veut envoyer

l'argent48(*).

C'est donc, une pratique qui est faite pour les gens moins

malins ou qui sont très rapides. C'est comme ça que le Professeur

s'était fait détourner 100$ américain. De ce point de vu,

nous pouvons ajouter qu'il y a plusieurs cas tels le vol des unités et

le vol des fichers multimédias, chansons, vidéos, documents par

Bluetooth, hyper-envoie, Zapya, Xender, cshare mais aussi le vol de l'argent

sur M-pesa et Orange money.

En ce qui concerne l'escroquerie, il convient de noter que les

sociétés de télécommunication en sont les premiers

auteurs car, elles envoient tombola et recharger tant des unités pour en

savoir plus votre service client en tapant : *.......# coût d'appel

20 unités ; et une fois que vous osez appeler à ce

numéro, vous perdez beaucoup d'argent49(*).

Le cas le plus typique c'est celui de Monsieur MUSA

étudiant à l'Université de Kikwit qui a reçu un

appel pendant les heures de cours dont l'objectif était de lui

récompenser par le service M-pesa de Vodacom en raison des importantes

transactions qu'il avait effectuées. De ce fait, on peut noter que la

personne qui avait appelé cet étudiant avait utilisé

l'identité d'un agent de M-pesa au shop central de Vodacom. Le soit

disant agent a donné un numéro et un bon nombre

d'opérations à sa prochaine victime, une fois que ce dernier a

appuyé sur toutes les touches lui recommandées par l'agent, un

message de service Vodacom (M-pesa) lui avait été envoyé

pour lui signifier que sa transaction avait réussi. C'est-à-dire,

le Monsieur a envoyé son argent à ce numéro, sans en avoir

l'intention50(*).

Victime de cet acte, il va essayer de contacter son client de

Vodacom qui lui dira qu'il s'agissait là, d'un groupe des escrocs non

encore identifiés qui détracte les clients de cette

société.

Outre ces infractions précitées, il faut aussi

retenir les injures publiques, les menaces, trafic d'influence et tant bien

d'autres infractions sont facilitées par les téléphones et

les sociétés de télécommunication, le cas

échéant c'est celui de l'activation de forfait (sms,

munîtes, appels, mégabytes). Les auteurs de ces infractions

écrivent et envoient des messages à leurs victimes, ils peuvent

harceler, menacer, injurier. C'est le cas d'une femme qui venait de divorcer

avec son mari et qui a pris le goût d'injurier son ex-mari par des sms et

appels malveillants et la même femme a pu imputer à la femme qui a

été mariée juste après divorce au motif qu'elle

était prostituée, sorcière et qu'elle avait plus de 10

copains en dehors de son mari et finalement elle a été traduit en

justice devant le tribunal de paix de Kikwit. Tout se passait par

l'intermédiaire des sms et appels offert par les sociétés

de télécommunications51(*).

De même, grâce à la connexion internet que

ces sociétés accordent à leurs clients,ces derniers

arrivent à porter atteinte à l'honneur et à la vue du

président de la République, des membres du gouvernement, des

membres du parlement, des magistrats et de toute autre personne en utilisant

l'application mixage photos qui leur permet de prendre la tête de l'une

du corps d'une personne ou ayant une forme à problème ; ils

utilisent les écrits pour porter atteinte à l'honneur des

autres.

Certains vont plus loin pour télécharger les

photos des autres sans autorisation de leurs auteurs et ils écrivent de

n'importe quoi sur ces photos et les publient sur les réseaux sociaux

tels que Facebook, Whatsapp, immo sans leurs consentement dans l'objectif de

porter atteinte à leurs vies privées ou honneur.

Il convient de noter que la cybercriminalité est

réelle bien que sans définition légale. Elle devient le

site préféré par les criminels pour perpétrer leurs

forfaits car il y a plus des sécurités pour eux, et au travers

les sociétés de télécommunication en RDC, il y a

toute une pléthore des actes qui sont constitutifs des infractions

à la loi pénale, lesquels souffrent encore de l'absence de la

répression dont les causes seront développées dans le

chapitre qui suit.

Section II. DES MOYENS DE PREUVE ISSUS DES

RÉSEAUX SOCIAUX

§1. NOTION ET

DÉFINITION DE LA PREUVE NUMÉRIQUE.

Comme le démontre déjà son plan, la

présente section comportera deux paragraphes : d'une part, il sera

question de dire un mot sur la preuve numérique (§1) et d'autre

part de doter ce concept d'une définition appropriée

(§2).

A. NOTIONS SUR LA PREUVE

NUMÉRIQUE

Dans une société comme celle d'aujourd'hui, les

infractions concernant l'informatique et l'internet ont demandé un fort

moyen pour les identifier. Cela se justifie dans le fait qu'elles demandent

aussi une preuve particulière et spécifique car l'infraction

elle-même manque d'intangibilité, c'est-à-dire que les

éléments constitutifs demeurent intouchables.

C'est pour cette raison qu'il a été mis sur pied

une nouvelle forme de preuve que l'on appelle preuve numérique, elle est

dite numérique car s'opposant à la preuve physique.

B. DÉFINITION DE LA PREUVE

NUMÉRIQUE

Il est important de noter que la définition de la

preuve numérique ne fait pas unanimité dans la sphère

doctrinale et cela se justifie dans le fait que chaque auteur ou système

juridique voir chaque législation a une définition propre de la

preuve numérique, mais aussi il faut dire que les définitions se

diffèrent selon qu'il s'agit de la matière civile ou de la

matière pénale.

Tenant compte de cette multiplicité

définitionnelle, il va falloir pour nous de donner certaines

définitions tout en déterminant les critères essentiels

que devra comprendre une bonne définition du concept preuve

numérique dans son optique pénal.

La preuve numérique peut se définir comme toute

information numérique pouvant être utilisée dans une

affaire de type judiciaire52(*).

Dans le rapport du colloque de la première chambre de

la cour d'appel de Paris, la preuve numérique est définie comme

une modalité particulière de l'établissement de la

vérité qui consiste à avoir recours à des moyens

numériques variés qui vont de l'étude des contenus dans la

mémoire d'un disque dur, aux messages électroniques en passant

par l'enregistrement numérique.53(*)

Myriam Quemener de son côté, estime que la preuve

numérique correspond à des indices digitaux sous forme

d'informations qui se concrétisent au travers des

données.54(*)

Après un minutieux examen des définitions

ci-haut données, il est vrai de dire qu'il y a bien un

élément qui met en relief tous les auteurs, lequel permet

d'établir un distinguo entre la preuve traditionnelle et la preuve

numérique.

Ø Éléments caractéristiques de la

preuve numérique

Comme énumérée dans les

définitions, la preuve numérique présente un

élément qui lui confère une particularité, il

s'agit du recours à l'outil informatique ou électronique, mais

aussi le recours au NTIC, c'est-à-dire pour parler de la preuve

numérique, il faut nécessairement et obligatoirement passer par

l'informatique ou le NTIC qui peuvent être selon le cas, utilisés

par le moyen de l'ordinateur ou d'un téléphone quel que soit le

degré de son intelligence.

Dans ce cadre, il est impérieux de retenir que pour

obtenir une preuve numérique, on peut seulement se limiter à

prendre en compte l'appareil lui-même comme constituant l'infraction,

tout comme on peut le prendre comme ayant facilité la commission de

l'infraction, et dans ce cadre on fait allusion au recours des individus des

NTIC pour la perpétration d'une infraction.

· L'appareil comme constitutif de l'infraction

La preuve numérique peut provenir de la machine

électronique ou informatique elle-même, c'est le cas du

téléphone ou de l'ordinateur contenant des images

prohibées par la loi telles que la pornographie mettant en scène

les enfants. L'autre exemple c'est celui qui utilise son ordinateur ou son

téléphone pour voler les données d'une autre.

· L'appareil ou les NTIC comme facilitateur de la

commission d'une infraction

Il est possible que quelqu'un utilise l'outil informatique ou

les NTIC pour faciliter la commission de l'infraction qui devait en principe se

commettre dans le monde physique. Il en est ainsi d'une personne qui recourt

aux NTIC pour proférer des injures, des harcèlements, des

incitations... par le truchement de son téléphone ou de son

ordinateur qui est connecté à un système des

réseaux informatiques. Et c'est cette deuxième forme qui est en

montée actuellement.

Par ailleurs, lorsqu'il faut prendre en considération

ces modes de commission des infractions, la conclusion est qu'il faut aussi

avoir les différentes sortes des preuves numériques. Ceci pour la

simple raison que si pour la première application, il est

nécessaire de saisir l'appareil pour obtenir la preuve, la

deuxième cependant, importe le recours à un réseau de

télécommunication où il y a interconnexion des

différents appareils à un réseau fixe.

Seule la dernière application demeure le champ de notre

recherche en dépit du fait que pour utiliser les réseaux sociaux

faisant objet de notre étude, il faut dans tout le cas recourir à

l'internet. Dans la même lignée d'idée, il faut dire que

les NTIC constituent un moyen pertinent qui permet aux individus de commettre

certaines infractions, c'est-à-dire que c'est dans ce cadre que les NTIC

jouent un rôle déterminatif sans lequel l'infraction n'aura pas

lieu dans sa forme virtuelle.

Cela donne directement naissance à ce que l'on qualifie

de « crimes informatiques »55(*)

§2. PARTICULARITÉ DE

PREUVE NUMÉRIQUE ISSUE DE FACEBOOK.

La reconnaissance des différents modes de preuves par

le législateur implique une divergence entre ceux-ci, c'est pourquoi il

est tout à fait normal d'admettre que la preuve d'une infraction issue

d'un réseau social présente une originalité en

elle-même.

Eu égard à cela, la présente section sera

composée des deux paragraphes dont le premier traite de

l'historique de Facebook, alors que le deuxième

traitera de la spécificité de la preuve de

cybercriminalité issue de Facebook.

A. HISTORIQUE DE FACEBOOK

De l'anglais « Facebook » signifie

littéralement « trombinoscope ». C'est un document

sur lequel sont repris les visages de membres d'un groupe quelconque.56(*) Littéralement, Facebook

peut être entendu comme un album photo.

Facebook a vu le jour le 04 février 2004 à

l'Université d'Harvard aux Etats-Unis dont l'inventeur est Mark

Zuckerberg. Facebook a été créé dans l'objectif de

recenser tous les étudiants de cette Université à partir

de leurs visages mis en évidence à côté de leurs

noms. Bien après cette période du recensement des

étudiants d'Harvard, plusieurs autres universités et

lycées américaines ont sollicité le recensement de leurs

apprenants, chose qui permet au créateur de Facebook et son

équipe à commercialiser leurs produits tout en les transformant

en un espace de communication et des échanges des données

personnelles.57(*)

B. SPÉCIFICITÉ DE LA

PREUVE ISSUE DE FACEBOOK

A la différence de toute autre mode de preuve, Facebook

renferme une complexité dans sa preuve. Etant une plateforme

d'échanges culturels liée aux NTIC, la preuve issue de Facebook

est claire, rapide, complexe, modifiable et convaincante.

1. La preuve issue de Facebook est

rapide

Facebook présente un intérêt capital dans

sa façon de prouver un fait, car ici il est question tout simplement

d'avoir un forfait internet pouvant permettre d'accéder aux services de

Facebook, il est aussi nécessaire d'avoir l'idée sur soit le nom

de la personne qui a écrit in box ou publié dans un groupe ou sur

la page d'une autre personne

Une fois que ces conditions sont réunies, il est facile

de trouver la preuve dont on a besoin, c'est-à-dire que Facebook permet

à économiser son temps dans la recherche de la preuve ou de la

vérité sur un fait. Cet élément

caractéristique de la preuve issue de Facebook peut être

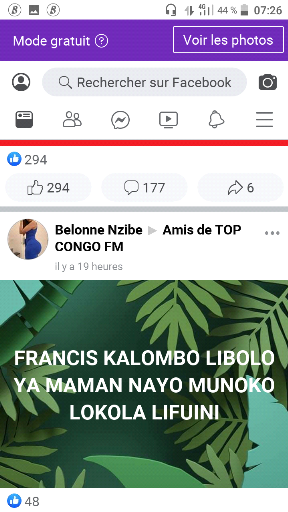

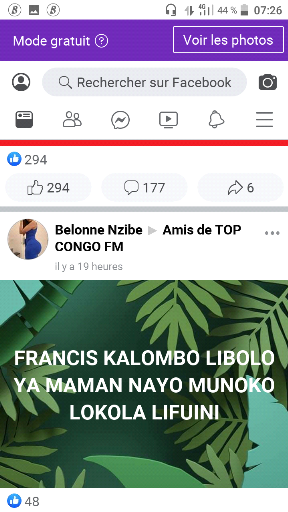

illustré par la publication contenue dans la page qui suit, qui du reste

est constitutive d'une infraction.

Il est évident de dire qu'après analyse de cette

publication que la preuve est facile à trouver, il est seulement

question de chercher le groupe « Amis de Top Congo » dans

la barre de recherche, une fois sur la page, il est possible de chercher la

publication de Bellone Nzibe en se référant à l'heure de

la publication ou tout en cliquant sur son profil pour avoir des informations

sur cette dernière. Ce qui revient à dire que l'opération

toute entière peut prendre plus ou moins dix minutes contrairement aux

moyens traditionnels qui peuvent prendre beaucoup de temps.

2. La preuve issue de Facebook est

claire

La clarté d'une preuve issue de Facebook se montre par

le fait de précision que celle-ci revêt, il s'agit de

l'identité qui a soit écrit ou envoyé un

élément constituant une infraction ou encore de la personne ou de

la page ayant balancé une publication qui constitue une infraction au

regard de la législation en vigueur. Avec l'image ci-dessus, nous

affirmons que la preuve issue de Facebook a un caractère clair pour la

simple raison qu'elle permet d'identifier sans équivoque la personne qui