ENSEIGNEMENT SUPERIEUR ET UNIVERSITAIRE

INSTITUT SUPERIEUR PEDAGOGIQUE DE KISANGANI

« ISP - KIS »

B.P : 508

KISANGANI

SECTION : SCIENCES EXACTES

DEPARTEMENT : INFORMATIQUE DE GESTION

CONCEPTION ET REALISATION D'UNE APPLICATION WEB POUR LA

GESTION DES LICENCES DES JOEUERS

Cas de la Division Provinciale des Sports et

Loisirs de la Tshopo.

Par

ILONGA OTHO Jyresse

TRAVAIL DE FIN DE CYCLE

Présenté en vue de l'obtention du grade de

Licencié en Pédagogie Appliquée.

Option : Informatique de Gestion

Directeur : P.O. Paul VITAMARA

Encadreur : - CT. Bruno MAMBENGA

- Ass. Germain MUSAFIRI

ANNEE ACADEMIQUE 2019- 2020

Session de juillet

0. INTRODUCTION

01. ETAT DE LA QUESTION

L'Etat de la question est le niveau de connaissances en

rapport avec le sujet que le chercheur veut aborder. Il lui sert de

référence à partir de laquelle il formule le

problème, choisit la stratégie de vérification et trace la

spécificité ainsi que l'originalité de son

étude1(*).

Les travaux des auteurs suivants ont été

consisté pour faciliter la confection de ce présent travail qui a

pour thème « Conception et réalisation d'une

application web pour la gestion des licences des jours à la Division

Provinciale des Sports et Loisirs de la Tshopo », il s'agit

de :

Ø Guy LOMBAYA (2016), dans le cadre de

sa recherche,2(*) il a

parlé sur la conception et réalisation d'une application

2-tiers pour la gestion des diplômes des étudiants dans une

institution publique, cas de l'ISC-BENI. Dans ses analyses, l'auteur a

commencé par l'identification des problèmes que pose la gestion

manuelle et mécanique des diplômes des étudiants l à

l'ISC-BENI. Vu le volume important des diplômes à

gérer, le système de gestion des diplômes présentait

quelques failles, notamment la confusion dans le classement des nouveaux

diplômes ou sa localisation en cas de besoin, la perte, les erreurs

récurrentes, le gaspillage du temps ... Enfin, il est arrivé

à mettre en place une application 2-tiers conçue en SGBD Oracle

et Langage de Programmation Csharp, capable de remédier aux dites

failles.

Ø Gislain KIYOMBO3(*) (2015), a

parlé de « l'Automatisation de processus d'octroi des brevets

de formation dans un centre de formation des modules informatiques ».

Cas de Maison MADY SERVICE de Kisangani. Au départ de sa recherche, il a

commencé par dégager les failles (lenteur dans le traitement des

données, les erreurs répétées sur les brevets

remplis souvent à la main,...) et sa finalité était

d'implémenter une base de données capable de produire les brevets

des formés et les listes des formés et formateurs de la maison

grâce au SGBD Access dans sa version 2010 et le langage de programmation

Vb.Net.

A la différence de nos prédécesseurs,

notre travail porte sur la conception et réalisation d'une application

web pour la gestion des licences des joueurs à la Division Provinciale

des Sports et Loisirs, où nous nous assignons comme objectifs de

concevoir et mettre en marche une application web pour la gestion des licences

des joueur, capable de produire les états de sortie

ci-après :

· Licence d'un joueur ;

· Liste des joueurs par équipes ;

· Liste de tous les joueurs.

02. PROBLEMATIQUE

La problématique est l'ensemble des questions qu'un

chercheur peut se poser sur un sujet d'étude. Elle désigne aussi

l'ensemble de questions posées dans un domaine de la science en vue

d'une recherche de solution4(*).

Voici les problèmes qui se posent dans la gestion des

licences de nos joueurs à la Division Provinciale des Sports et Loisirs

de la Tshopo :

- Livraison tardive des licences des joueurs aux

équipes ;

- Erreurs et surcharges lors de remplissage des informations

dans les licences des joueurs ;

- La difficulté dans le classement des licences des

joueurs ;

- Etc,...

Face aux problèmes soulevés ci-haut, nous nous

posons deux questions majeures suivantes pour poursuivre notre

étude :

Ø Le système manuel qu'utilise la Division

Provinciale des Sports et Loisirs de la Tshopo pour la gestion des licences des

joueurs des équipes de football est-il rassurant, sécurisé

ou encore fiable pour ladite gestion ?

Ø La conception et réalisation d'une application

web serait-elle une solution optimale pour remédier aux problèmes

que présente le système actuellement utilisé au sein de

service de gestion des licences des joueurs à la Division Provinciale de

Sports et Loisirs de la Tshopo ?

03. HYPOTHESES DE RECHERCHE

Dans le domaine de la recherche, l'hypothèse est

définie de plusieurs manières selon plusieurs auteurs. Selon le

Professeur VITAMARA MASIMANGO Paul, une hypothèse est une

réponse anticipée que propose un chercheur et tente de la

vérifié à la fin de sa recherche5(*). Dans notre investigation

réalisée au sein de la Division Provinciale de Sports et Loisirs

de la Tshopo, la préoccupation majeure est de trouver la solution aux

problèmes qui cadrent avec la gestion licences des joueurs de

football.

Vu la taille des problèmes

énumérés ci-haut, nous nous émettons comme

hypothèses :

Ø Le système manuel qu'utilise la Division

Provinciale des Sports et Loirs de la Tshopo pour la gestion des licences des

joueurs des équipes de football ne serait pas rassurant,

sécurisé ou encore fiable pour ladite gestion d'autant plus

qu'il présente beaucoup des failles telles que citées au niveau

de la problématique ;

Ø La conception et réalisation d'une application

web serait une solution optimale pour remédier aux problèmes que

présente le système actuellement utilisé au sein de

service de gestion des licences des joueurs à la Division Provinciale de

Sports et Loisirs de la Tshopo car cette dernier est mini des plusieurs

avantages tels que : la sécurité, la rapidité, la

confidentialité, fiabilité et bien d'autres mesures

importantes.

04. OBJECTIFS DU TRAVAIL

Un objectif est ce qu'on envisage, ce qu'on vise à la

fin d'une étude ou d'une recherche. Dans le cadre de notre travail, nous

nous sommes fixés les objectifs suivants :

Ø Nous imprégner du système manuel

utilisé au sein de la Division Provinciale de Sports et Loisirs de la

Tshopo pour la gestion des licences de joueurs de football afin de

dégager ses failles et chercher des pistes des solutions ;

Ø Concevoir et réaliser une application web bien

adaptée pour la gestion des licences des joueurs de football au sein de

la Division Provinciale des Sports et Loisirs afin de relever le défi

qui en réside.

05. CHOIX ET INTERET DU SUJET

05.1. Choix du sujet

Pour tout chercheur, le choix du sujet d'étude se

traduit comme identification du problème à étudier de

sorte que le travail puisse débuter sans retard et se structurer avec

cohérence6(*). Ainsi

le choix de ce sujet n'est pas un fait du hasard.

En ce qui nous concerne, nous avons choisi

« Conception et réalisation d'une application web pour la

gestion des licences des joueurs de football à la Division Provinciale

de Sports et Loisirs ». Ce sujet nous a donné l'occasion de

renforcer nos capacités en liant les notions théoriques acquises

lors de notre formation à la pratique qui n'est rien d'autre que la

conception et réalisation des applications web.

05.2. Intérêt du sujet

Ce travail présente les intérêts

ci-après :

Ø Intérêt

scientifique

Ce travail constitue un guide théorique et une

référence à tous les chercheurs qui aimeraient bien

oeuvrer dans ce domaine, afin d'enrichir leur recherche en matière de

l'automatisation de la gestion d'une entreprise quelconque et surtout à

la création des applications web.

Ø Intérêt

pratique

Cette recherche nous permettrait de mettre en pratique notre

expertise sur la création d'une application web pour la gestion des

licences des joueurs de football à la Division Provinciale de Sports et

Loisirs de la Tshopo.

Ø Intérêt pour la Division

Provinciale des Sports et Loisirs

Ce travail permettrait au gestionnaire de la Division

Provinciale de Sports et Loisirs de la Tshopo de résoudre les

problèmes liés à la gestion manuelle des licences des

joueurs de football.

06. DELIMITATION DU SUJET

Il n'est pas possible d'étudier, de parcourir tous les

éléments influents jusqu'aux extrêmes limites de la terre

et jusqu'au début de temps7(*). Ainsi, tout travail scientifique est toujours

délimité thématiquement, spatialement et

temporellement.

Ø Délimitation

thématique

La délimitation thématique de ce travail

est : Conception et réalisation d'une application web pour la

gestion des licences des joueurs de football.

Ø Délimitation spatiale

Dans l'espace, ce travail s'intéresse à la

Division Provinciale de Sports et Loisirs de la Tshopo situé sur

l'avenue de chute dans la commune de Makiso à Kisangani.

Ø Délimitation temporelle

Dans le temps, notre étude couvre la période

allant de 2019 - 2020. Cependant, le résultat de ce travail ne doit pas

être limité dans le temps, du fait qu'il servira pendant plusieurs

périodes, il sera question des mises à jour et mises à

niveaux.

07. METHODES ET TECHNIQUES

La réalisation de toute oeuvre scientifique doit

obéir à une démarche logique qui impose des règles

rigoureuses devant guider l'esprit du chercheur dans l'établissement de

la vérité8(*).

07.1. Méthodes utilisées

Une méthode est la voie utilisée par un

chercheur pour atteindre un objectif9(*). Pour la réalisation de ce travail, nous avons

utilisés les méthodes suivantes :

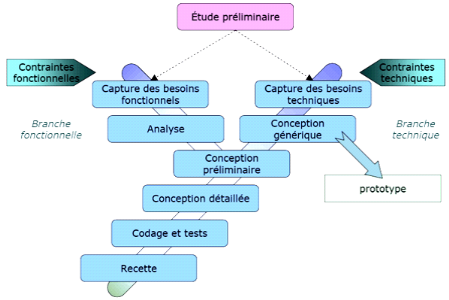

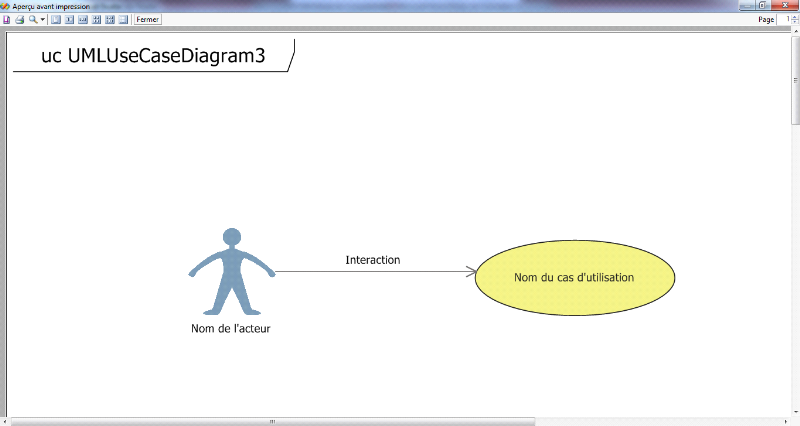

07.1.1. Méthode UP

Nous avons porté le choix sur le Processus

Unifié (PU ou UP en anglais pour Unified Process) qui est une

méthode de développement pour les logiciels orientés

objets. C'est une méthode générique, itérative et

incrémentale qui utilise le langage de modélisation

unifié(UML). Cette méthode nous a permis à la

création de nos différents diagrammes pour la conception et

réalisation de notre application web.

07.1.2. Méthode

structuro-fonctionnelle

Cette méthode donne une vision détaillée

de chaque poste dans l'organigramme général du système

étudié pour sa compréhension. Elle nous a permis de bien

comprendre la structure et fonctionnement de la Division Provinciale des Sports

et Loisirs de la Tshopo, plus précisément le service d'octroi des

licences des joueurs.

07.2. Techniques utilisées

Une technique est l'ensemble des méthodes, des moyens

employés par un chercheur dans le but d'atteindre un objectif. Elle

représente l'ensemble des étapes liées à des

éléments pratiques, concrets et adaptés à but

défini qui permet à un chercheur de récolter des

données du travail afin d'obtenir les résultats escomptés.

Pour réaliser le présent travail, nous avons recouru aux

techniques ci-après :

07.2.1. Technique documentaire

La technique documentaire est une analyse systématique

des documents écrits10(*). Elle nous a permis de consulter les

différents documents susceptibles de fournir les informations concernant

notre travail, collecter les données utiles à notre étude

à partir des documents disponibles y afférents.

07.2.2. Technique d'observation

Cette technique permet à un chercheur à examiner

ou encore à regarder attentivement afin de récolter les

informations utiles en rapport avec son sujet sans recourir à aucun

responsable du service. Elle nous a permis de descendre sur le terrain de

recherche, en vue de vivre personnellement ce qui fait l'objet de notre travail

et de prendre connaissance du système de gestion actuel.

07.2.3. Technique d'interview

Cette technique consiste à l'interaction

essentiellement verbale entre deux personnes en contact direct, avec objectif

préalablement posé. Elle s'est avérée indispensable

du fait qu'elle nous a permis de recueillir les informations sur le

fonctionnement du système de gestion des licences des joueurs à

la Division Provinciale des Sports et Loisirs de la Tshopo à travers les

différentes questions posées aux responsables des services.

08. DIFFICULTES RENCONTREES ET SOLUTIONS

ENVISAGEES

Les difficultés nous ont accompagnées tout long

de la rédaction de ce mémoire, hormis les caprices et

l'indisponibilité des personnes (agent de l'Institution) qui nous ont

fait défiler lors de la récolte de données, nous

étions encore buter aux énormes difficultés telles que

l'utilisation du processus unifié pour la modélisation du nouveau

système, car c'est une nouvelle expérience pour nous dans le

domaine de conception de système d'information. Aussi, l'accès

aux ouvrages et aux travaux scientifiques en rapport avec notre sujet n'a pas

été facile.

09. SUBDIVISION DU TRAVAIL

Hormis la partie introductive et la conclusion, le

présent travail est subdivisé en quatre (4) chapitres, et chacun

est subdivisé en des sous-points.

Chapitre un : Considérations

générales

Chapitre deux : Spécification des besoins et

étude de faisabilité

Chapitre trois : Modélisation du système

d'information

Chapitre quatre : Elaboration du nouveau système

d'information

CHAPITRE UN : CONSIDERATIONS

GENERALES

I.1. REVUE DE LA LUTTERATURE

I.1.1. Conception

La conception est la représentation qu'on se fait de

quelque chose11(*). C'est

l'étape durant laquelle un analyste programmeur informaticien imagine

les algorithmes qui peuvent le conduire à la réalisation d'un

projet informatique12(*).

I.1.2.

Réalisation

La réalisation est l'action de réaliser, de

concrétiser13(*).

C'est l'étape où l'analyste programmeur informaticien choisit un

langage de programmation et un système de gestion des bases de

données pour concrétiser ce qu'il avait conçu. Elle est

appelée autrement « implémentation ou

développement ».

I.1.3. Application

Une application est un programme informatique utilisant des

fonctionnalités d'une certaine plate-forme comme système

d'exploitation et opérant sur celle-ci.

I.1.4. Web

Le Web est un ensemble des données reliées par

des liens hypertextes, sur internet. En anglais, le web désigne une

toile d'araignée. C'est une technologie informatique permettant de

consulter des pages regroupées sur des sites. Le web est un

système de logiciels qui s'exécutent sur Internet14(*). Sur le web, les informations

se présentent dans des pages web, que celles-ci affichent sous forme

d'une suite de textes, de graphiques, d'images, de sons et de vidéos.

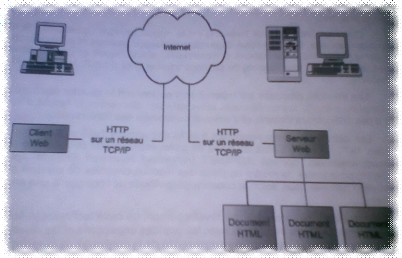

Figure n° 15: Composants fondamentaux de

l'environnement du Web

I.1.4.1. Page web

Une page web est ainsi un simple fichier écrit dans un

langage de description (appelé HTML), permettant de décrire la

mise en page du document et d'inclure des éléments graphiques ou

bien des liens vers d'autres documents à l'aide de balises15(*). Une page web peut contenir en

outre des liens hypertextes vers d'autres pages web, ce qui permet aux

utilisateurs de naviguer parmi les informations, d'une manière

résolument non séquentielle.

I.1.4.2. Site web

Un site web est un ensemble de fichiers HTML stockés

sur un ordinateur connecté en permanence à internet et

hébergeant les pages web (serveur web)16(*). Un site web est habituellement architecturé

autour d'une page centrale, appelée « page

d'accueil » et proposant des liens vers un ensemble d'autres pages

hébergées sur le même serveur, et parfois des liens des

« externes ». C'est-à-dire, de pages

hébergées par un autre serveur. Généralement, on

distingue deux (2) types de site web, à savoir :

- Site web statique ;

- Site web dynamique.

a) Site web statique

Un site web statique est un site dont les contenus peuvent

changer que si l'homme intervient au niveau des codes sources17(*). Dans un site web statique, la

seule interactivité dont dispose l'internaute est de pouvoir passer

d'une page HTML à l'autre par un simple clic sur les liens hypertextes

présents sur une page. A chaque fois que l'internaute clique sur un

lien, une requête http est envoyée, établissant du

même coup une communication avec le serveur.

b) Site web dynamique

Un site web dynamique est un site dont la mise à jour

des informations se fait sans l'intervention de l'homme et ce dernier est

construit en mélangeant le langage HTML avec un ou plusieurs langages de

programmation tels que PHP, JavaScript,...18(*)

Pour un site web dynamique, on constate la présence

d'un navigateur et aussi d'un serveur pour pouvoir y accéder.

I.1.5. Base de

données

Une base de données est un lot d'informations

stockées dans un dispositif informatique19(*). Les technologies existantes permettent d'organiser

et de structurer la base de données de manière à pouvoir

facilement manipuler le contenu et stocker efficacement de très grandes

quantités d'informations.

Figure n°2. Architecture de la base de

données

a) Sortes des Bases de

données20(*)

Il existe 2 types de base de données, à

savoir :

· Base de données locale

Une base de données est locale lorsqu'elle est

utilisable sur une machine (ordinateur) par un utilisateur.

· Base de données

répartie

Une base de données est répartie lorsque le

stockage d'informations se fait dans des machines distantes et ses informations

sont accessibles par réseau.

Pour ce travail, nous allons mettre en place une base de

données répartie du fait que son avantage majeur est la

possibilité de pouvoir être accéder par plusieurs

utilisateurs simultanément.

b) Critères d'une Base de

données

Nous distinguons trois critères de bases de

données, à savoir :

· Structuration :

Ce terme fait allusion au mode de stockage des informations et

à la manière dont ces dernières seront

utilisées21(*).

· Non redondance :

C'est un critère qui interdit à la base de

données de contenir des informations répétitives22(*).

· Exhaustivité :

C'est le principe selon lequel la base de données doit

contenir toutes les informations nécessaires afin de répondre aux

besoins des utilisateurs et cela, à tous les niveaux de la

hiérarchie23(*).

c) Avantages d'une Base de

données

Une base de données offre les avantages

ci-après :

- La réduction de la duplication des

données ;

- L'indépendance entre données et le

traitement ;

- L'ordre dans le nettoyage des données ;

- L'utilisation simultanée des données par

différents utilisateurs.

Hormis les avantages énumérés ci-haut,

une base de données permet également de mettre des données

à la disposition d'utilisateurs pour une consultation, une saisie, ou

bien une mise à jour, tout en s'assurant des droits accordés

à ces derniers. Cela est d'autant plus utile que les données

informatiques sont de plus en plus nombreuses24(*). L'avantage majeur de l'utilisation d'une base de

données est la possibilité de pouvoir être

accédée par plusieurs utilisateurs simultanément25(*).

d) Inconvénient d'une base de

données

L'inconvénient majeur de l'utilisation d'une base de

données est l'augmentation du taux de chômage.

I.1.6. Système de

Gestion de Base de Données

Afin de pouvoir contrôler les données ainsi que

les utilisateurs, le besoin d'un système de gestion s'est vite fait

ressentir26(*). La gestion

de base de données se fait par un système appelé

« Système de gestion de base de données

(SGBD) » ou en anglais « Data Base Management

System (DBMS)». Le système de gestion de bases de

données est un ensemble de services (applications ou logiciels)

permettant de gérer les bases de données27(*), c'est-à-dire :

- Permettre l'accès aux données de façon

simple ;

- Permettre l'accès aux informations à des

multiples utilisateurs ;

- Manipuler les données présentes dans la base

de données (Insertion, Suppression, Modification).

Schématiquement, la structure d'un système de

gestion de base de données se présente comme suit

Système de gestion

SGBD Interne

Application

Terminaux

SGBD Externe

Figure n°4. Structure d'une base de

données

a. Principes de fonctionnement

Dans cette étape, les problèmes sont ceux de

stockage des données (Base de Données) et de manipulation des

données (Système de Gestion de Base des Données). C'est

ainsi que le système de gestion de base de données a plusieurs

fonctionnalités parmi tant d'autres, on peut citer :

· Gestion du stockage : Consiste

à faire face à des tailles énormes de données.

· Persistance : Les données

surviennent aux programmes qui les créent.

· Fiabilité :

Mécanismes de reprise sur pannes (logiciel ou

matériel).

· Sécurité et

confidentialité : Droit d'accès aux

données.

· Cohérence : Contraintes

d'intégrité contrôle de concurrence conflit d'accès.

Récupération sur la cohérence.

· Interface homme-machine :

Convivialité plus différents types d'utilisateurs.

· Distribution : Données

stockées sur différents sites.

b. Les Modèles de système de

gestion de base de données

Il existe 5 modèles de données que nous citons

d'une manière plus détaillée dans les lignes

suivantes :

· Modèle Hiérarchique

C'est le plus ancien modèle de données. Selon ce

type de modèle, les données sont classées

hiérarchiquement selon une arborescence descendante. A chaque

enregistrement correspond un enregistrement parent. Ce modèle utilise

des pointeurs entre les différents enregistrements28(*).

Figure n°5. Modèle SGBD

hiérarchique

· Modèle réseau

Ce type de modèle de données est semblable au

modèle hiérarchique à la seule différence que

l'organisation des liens n'est pas obligatoirement hiérarchique, ce qui

rend ces modèles plus polyvalents. Ce modèle utilise des

pointeurs vers des enregistrements29(*).

Figure n°6. Modèle de SGBD

réseau

· Modèle relationnel

Dans ce type de modèle, les données sont

enregistrées dans des tableaux à deux dimensions (lignes et

colonnes). La manipulation de ces données se fait selon la

théorie mathématique des relations30(*).

Figure n°7. Modèle de SGBD

relationnel

· Modèle déductif

Dans ce type de modèle, les données sont

représentées sous forme de table, mais leur manipulation se fait

par calcul de prédicat31(*).

Figure n°8. Modèle de SGBD

déductif

· Modèle objet

Ce type de modèle est fondé sur la notion

d'objet de la programmation orientée objet. Selon ce type de

modèle, une base de données est un lot d'objets de

différentes classes32(*).

Figure n°9. Modèle de SGBD

objet

c. Les principaux Systèmes de Gestion de

Base de Données

Il existe plusieurs Systèmes de Gestion de Base de

Données, voici les principaux :

· MySQL ;

· Microsoft Access ;

· SQL Server (Microsoft) ;

· Oracle ;

· Sybase ;

· File maker ;

· Inter base consol (Borland) ;

· Paradox (Boland) ;

· Etc,...

d. Les matériels (serveur de BDD)

Il existe plusieurs serveurs des bases de données, en

voici quelques-uns :

· Apache http Server33(*)

Apache est apparu en

avril

1995. Au début, il

s'agissait d'une collection de correctifs et d'additions au serveur

NCSA HTTPd 1.3, qui

était dans le

domaine public et le serveur HTTP alors le plus

répandu. De cette origine, de nombreuses personnes affirment que le

nom Apache vient d'apatchy server, soit

« un serveur rafistolé ».

Le logiciel libre Apache HTTP

Server (Apache) est un serveur HTTP créé et

maintenu au sein de la fondation Apache. C'est le serveur HTTP le plus

populaire du World Wide Web. Il est distribué selon les termes de la

licence Apache.

· Microsoft Internet Information Server34(*)

Internet Information Server (IIS,

anciennement Internet Information Server) est un

serveur Web

extensible créé par

Microsoft pour une

utilisation avec la famille

Windows

NT . IIS prend

en charge

HTTP ,

HTTP/ 2 ,

HTTPS ,

FTP ,

FTPS ,

SMTP et

NNTP . Il

fait partie intégrante de la famille Windows NT depuis

Windows NT 4.0, bien

qu'il puisse être absent de certaines éditions (par exemple

Windows XP Home Edition), et n'est pas actif par défaut.

I.1.6. RESEAUX INFORMATIQUES

I.1.6.1. RESEAU

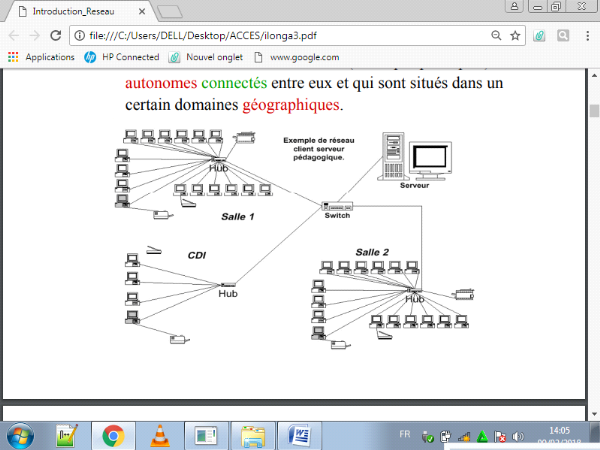

Un réseau est un ensemble d'ordinateurs (ou de

périphériques) autonomes connectés entre eux et qui sont

situés dans un certains domaines géographiques35(*).

Figure n°10: Présentation du

réseau

I.1.6.2. RESEAUX

INFORMATIQUES

Le réseau informatique désigne

un ensemble d'ordinateurs et parfois de terminaux reliés entre eux, de

manière à échanger des informations et des programmes ou

de partager des ressources (imprimante, scanner). Dans ce cas de figure, la

notion de réseau fait sortir une idée d'échange, de

partage des ressources36(*).

C'est aussi un ensemble de moyens matériels et

logiciels géographiquement disposés à offrir des services

comme des réseaux téléphoniques pour assurer le transport

des données.

C'est également un ensemble d'interconnexion des

matériels informatiques ayant comme but le partage de ressources

(données, des images, etc,...).

Les Réseaux informatiques sont nés du besoin de

faire communiquer des terminaux distants avec un site central puis des

ordinateurs entre eux. Dans un premier temps ces communications étaient

juste destinées aux transports de données informatiques alors

qu'aujourd'hui on se dirige plutôt vers des réseaux qui

intègrent à la fois des données mais en plus, la parole,

et la vidéo37(*).

I.1.6.2.1. Classification

des réseaux informatiques38(*)

Il existe généralement 3 catégories des

réseaux informatiques suivant la distance qui sépare les

ordinateurs, on distingue 3 catégories de réseaux :

- Les LAN : Local Area Network ;

- Les MAN : Metropolitan Area Network;

- Les WAN: Wide Area Network.

a) Les LAN ( Local Area Network)

Le LAN (Local Area Network = réseau local

d'entreprise) ou encore appelé réseau local,

constitué d'ordinateurs et de périphériques reliés

entre eux et implantés dans une même entreprise, et à

caractère privé. Il ne dépasse pas

généralement la centaine de machines et ne dessert jamais

au-delà du kilomètre. Le partage des ressources est ici

fréquent et les vitesses de transmissions vont de 10 à 100 Mb/s

(mega-bits/seconde).

b) Les MAN (Metropolitan Area Network)

Le MAN (Metropolitan Area Network = Réseau

métropolitain ou urbain) correspond à la réunion de

plusieurs réseaux locaux (LAN) à l'intérieur d'un

même périmètre d'une très grande entreprise ou d'une

ville par exemple : pouvant relier des points distants de 10 à 25

Km.

En général le câble co-axial est le

support physique le plus utilisé dans ce type de réseau.

Il existe alors une interconnexion qui nécessite

quelques matériels particuliers conçus pour réunir ces

différents réseaux et aussi pour protéger l'accès

de chacun d'eux suivant des conventions préalables.

Ce réseau peut :

- Etre privé ou public ;

- Utilise un ou deux câbles de transmission ;

- Pas d'éléments de commutation (routage).

c) Les WAN ( Wide Area Network)

Le WAN (Wide Area Network = réseau grande

distance) Il s'agit cette fois d'un réseau multi-services couvrant

un pays ou un groupe de pays, qui est en fait constitué d'un ensemble de

réseaux locaux interconnectés.

Un WAN peut être privé ou public, et les grandes

distances qu'il couvre (plusieurs centaines de kms) font que les liaisons sont

assurés par du matériel moins sophistiqué (raisons

financières) et le débit s'en trouve un peu

pénalisé39(*).

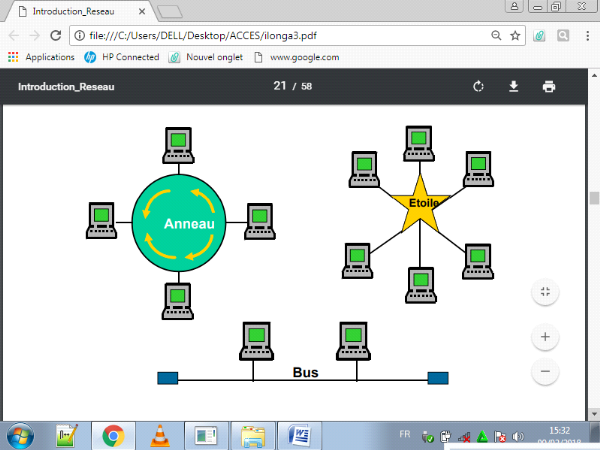

I.1.6.2.2. Topologies de

réseaux informatiques40(*)

La topologie d'un réseau décrit la

manière dont les noeuds (terminaux) sont connectés. En effet, les

noeuds ou terminaux, ce sont des stations de travail, une imprimante, un

serveur ou toute entité pouvant être adressée par un

numéro unique.

Cependant, on distingue :

- La topologie physique

La topologie physique concerne la façon dont les

machines sont connectées (Bus, Anneau, Étoile ....).

- La topologie logique

La topologie logique montre comment les informations circulent

sur les réseaux (diffusion ou point à point).

I.1.6.2.3. Topologies de

base de réseaux informatiques41(*)

Les topologies de bases sont toutes les variables d'une

liaison point à point ou multi-points. En concret, on distingue

généralement 3 topologies des bases, à savoir :

- Topologie en Etoile ;

- Topologie en Bus ;

- Topologie en Anneau.

a) Topologie en Etoile

Dans un réseau en étoile, chaque noeud du

réseau est relié à un contrôleur par un câble

différent. Le contrôleur est un appareil qui recevant un signal de

données par une de ses entrées, va retransmettre ce signal

à chacune des autres entrées sur lesquelles sont connectés

des ordinateurs ou périphériques, voir d'autres

contrôleurs.

Avantage : Un noeud peut tomber en

panne sans affecter les autres noeuds du réseau.

Inconvénient : Ce type

d'architecture est plus coûteux que les réseaux en bus et en

anneau. En effet, la longueur du câblage est importante, ce qui

entraîne un coût Le réseau en étoile

supplémentaire. De plus le contrôleur est un élément

relativement cher. D'autre part, une panne du contrôleur provoque la

déconnexion du réseau de tous les noeuds qui y sont

reliés.

Figure n°11. Topologie en

étoile

b) Topologie en Bus

Un réseau de type bus est ouvert à ses

extrémités. Chaque PC y est connecté par

l'intermédiaire d'un connecteur spécial. Certains

périphériques, comme des imprimantes, peuvent également

être directement reliés au réseau. Ils doivent alors

comporter une carte adaptateur réseau42(*).

A chaque extrémité, le réseau est

terminé par une résistance (appelé bouchon) pour

empêcher l'apparition de signaux parasites.

L'exemple le plus courant de ce type de réseau est

le réseau Ethernet.

Avantage : Ce type de montage est

simple à mettre en oeuvre et peu coûteux.

Inconvénient : S'il y a rupture du

câble, tout le réseau tombe en panne.

Figure n°12. Topologie en Bus

c) Topologie en Anneau

Il s'agit d'un réseau local dans lequel les noeuds sont

reliés en boucle fermée. Pour cette topologie, les informations

circulent dans un seul sens. Chaque station reçoit le message et le

régénère. Si le message lui est envoyé, la station

le reçoit en passage43(*).

Figure n°13. Topologie en

Anneau

Il est à noter qu'aucun de ces trois plans de

câblage n'est idéal et le choix de l'un ou l'autre sera

influencé par des questions de coût, de configuration du site

auquel le réseau est destiné. Pour optimiser le fonctionnement

d'un réseau sans atteindre des coûts exorbitants, on peut utiliser

conjointement plusieurs. Les petits réseaux sont souvent basés

sur une seule topologie, mais les plus grands réseaux peuvent inclure

les trois types44(*).

I.1.6.2.4. Importances des

réseaux informatiques

Les réseaux permettent :

- Le partage des fichiers ;

- Le partage d'application : compilation, SGBD ;

- Partage de ressources matérielles : l'imprimante,

disque... ;

- Télécharger des applications et des

fichiers ;

- L'interaction avec les utilisateurs connectés :

messagerie électronique, conférences électroniques,

.... ;

- Le transfert de données en général:

réseaux informatiques ;

- Les transferts de la parole : réseaux

téléphoniques ;

- Le transfert de la parole, de la vidéo et des

données : réseaux numérique à intégration de

services RNIS ou sur IP.

Dans les entreprises, les réseaux ont comme

apports :

- Partager des ressources :

imprimantes, disque dur, processeur, etc.

- Réduire les coûts :

Exemple: au lieu d'avoir une imprimante pour chaque utilisateur qui sera

utilisée 1 heure par semaine, on partage cette même imprimante

entre plusieurs utilisateurs.

Remarque : Les grands ordinateurs sont

généralement 10 fois plus rapides et coûtent 1000 fois plus

chers.

- Augmenter la fiabilité :

dupliquer les données et les traitements sur plusieurs machines. Si une

machine tombe en panne une autre prendra la relève.

- Fournir un puissant média de

communication: e-mail, VC, Facebook, .....

- Faciliter la vente directe via l'Internet.

I.1.6.2.5.

Inconvénients des réseaux informatiques

Les inconvénients des réseaux informatiques sont

les suivants :

v Demande une étude préalable pour des

performances optimales ;

v Compromis entre sécurité et confort

d'utilisation difficile ;

v Coût du matériel élevé ;

v Pour des réseaux complexes (serveurs, routeurs,

commutateurs, panneaux de brassage,...) il faut un administrateur

qualifié, à temps plein ;

v Evolutivité limitée (en général,

on peut doubler la taille du réseau, mais au-delà il faut revoir

toute l'architecture) ;

v Risque d'infections virales de masse si un seul poste est

infecté ;

v Etc,...

I.1.6.2.6. Internet45(*)

Internet est un réseau international d'ordinateurs

communiquant entre eux grâce à des protocoles d'échange de

données standard. C'est aussi un réseau informatique qui relie

des millions d'ordinateurs entre eux partout dans le monde. L'Internet est

également le réseau des réseaux et aussi appelé

« réseaux mondial » vu le flux abondant des

connectés.

Le mot « internet » vient de l'Anglais

« internet work ». Les différents

ordinateurs branchés au réseau Internet peuvent communiquer

ensemble de façon transparente pour l'usager, indépendamment des

types d'ordinateurs utilisés (Mac ou PC), mais en utilisant cependant

des logiciels appropriés (pour le PC, nous utilisons Microsoft Internet

Explorer).

Un réseau est un ensemble de matériels

interconnectés. Il comprend des noeuds (ordinateurs, routeurs,...), que

des liens relient (lignes téléphones, câbles, fibres

optiques,...). Donc Internet est composé de très nombreux

ordinateurs serveurs qui hébergent des fichiers d'information. Ces

fichiers leur sont envoyés par des ordinateurs clients connectés

par modem (appareil qui utilise une ligne téléphoniques pour

transmettre de l'information électronique) ou câble. Tous les

ordinateurs connectés à l'Internet peuvent accéder

à ces fichiers. Nous pouvons dire que l'Internet se présente

comme un réseau mondial d'interconnexion des réseaux

informatiques grâce à l'utilisation d'un protocole de

communication TCP/IP (crée en 1983) commun à toutes les machines

connectées au réseau internet.

Pour ce qui concerne son historique, c'est dans les

débuts des années 60, alors que le communisme battait de l'aile,

des chercheurs arrivent à créer un réseau de communication

qui puisse résister à une attaque nucléaire, suite

à la demande de l'US Air Force. Le concept de ce réseau reposait

sur un système décentralisé, ainsi si jamais une ou

plusieurs machines avait été détruites, le réseau

aurait continué à fonctionner. A l'époque il

n'était question que d'un réseau purement militaire, et ce

dernier était indestructible46(*).

L'acte principal de la création d'internet revient

à Paul Baran, qui eut l'idée de créer, en 1962, un

réseau sous forme de grande toile. Il avait réalisé qu'un

système centralisé était vulnérable car la

destruction du noyau provoquait l'anéantissement des communications. Il

se proposa donc de mettre au point un réseau hybride d'architectures

étoilées et maillées dans lequel les données se

déplaceraient de façon dynamique, en « cherchant » le

chemin le moins encombré, et en patientant si toutes les routes

étaient encombrées47(*).

Le projet Internet fut repris quelques années plus

tard, c'est-à-dire en 1969, sous le nom d'ARPANET (Advanced Research

Projects Agency Network).

Cela pour pouvoir relier quatre institutions

américaines suivantes :

- L'université de Californie à Santa

Barbara ;

- L'université d'Utah ;

- Le Stanford Institute ;

- L'université de Californie à Los Angeles.

Et en 1972, vient le Courrier Electronique. Un nouveau mode de

communication mis au point par Ray Tomlinson. Il permettait l'échange

d'informations au sein du réseau, ainsi il était possible de

contacter un nombre impressionnant de personnes grâce à un seul

mail48(*).

Ray Tomlinson mit au point me protocole TCP (Transmission

Control Protocol) permettant d'acheminer des données sur un

réseau en les fragmentant en petits paquets.

Lorsqu'en 1975 le réseau ARPANET (Advanced Research

Projects Agency Network) était quasiment au point, le gouvernement

américain décida de prendre son contrôle en le confiant

à une organisation : l'United States Defense Communications Agency,

renommée par la suite 26 DISA (Defense Information Systems Agency)

traduit en français par « Agence chargée des Systèmes

d'Informations à la Défense ».

Figure n° 14: Présentation de

l'Internet

Internet étant réseau des réseaux, il

offre différents services à ses utilisateurs dont les principaux

sont les suivants :

a) Le courrier électronique ou courriel

C'est le premier service qui a été disponible

sur Internet. Les premiers utilisateurs avaient déjà besoin de

communiquer entre eux. Le principe est basé sur le courrier postal, sauf

que ce dernier est beaucoup plus lent que les e-mails, lorsqu'il faut un

à deux jours pour recevoir un courrier postal, il faut moins de deux

secondes (dans la plupart des cas) pour recevoir un courrier

électronique49(*).

b) FTP (File Transfert Protocol)

Après s'être mis en contact, les premiers

utilisateurs voulaient ensuite être capables d'échanger des

documents et des programmes. FTP permet de se connecter à un serveur en

distance pour déposer ou prendre des fichiers. Il est encore aujourd'hui

très utilisé pour déposer des pages web, les images et

d'autres documents sur les serveurs pour le rendre disponible sur le World Wide

Web50(*).

c) Le World Wide Web

Ce qui rend l'Internet plus populaire depuis 1995. Plusieurs

mélangent encore les termes web et internet. En fait, le web est l'un

des services disponibles grâce à Internet. Cette explosion de

popularité a commencé en 1995. Il y avait environ 70 millions de

pages web sur le World Wide Web en 1996. Le chiffre était estimé

à 200 millions en 1997. En août 1999, le monde dépassait le

800 millions des pages. En mars 2000, on passait à 1,5 milliards de

pages. On parle aujourd'hui de plus de 3 milliards. L'une de raison est la

facilité de concevoir une page web. Tous les logiciels de traitement de

texte populaires peuvent maintenant convertir leurs documents en format de page

web (HTML)51(*).

d) Le chat (prononcez

« Tchate »)

L'une des failles de l'e-mail est que vous ne savez pas quand,

ou même si, quelqu'un va vous répondre. Le chat permet de discuter

(chatter) en temps réel. Il suffit soit d'avoir un logiciel

spécialisé (comme IRC) soit de vous connecter à un serveur

hébergeant un chat, que vous trouverez avec un moteur de recherche sur

le World Wide Web. Une fois connecté à un serveur, il faut

choisir la salle ou le sujet qui vous intéresse. Vous verrez ensuite une

liste des personnes présente dans cette salle. Vous pouvez communiquer

avec un groupe ou avec une personne de la salle en privé52(*).

e) Vidéo ou radio au choix

Plusieurs logiciels vous permettent de voir des clips

vidéos sur internet. Plusieurs s'intègrent à votre page

web (Internet Explore, Mozilla Firefox, Opéra mini,...). Vous pouvez

donc déclencher une vidéo à partir d'une page Web. Les

logiciels les plus utilisés en ce moment sont Real Player, Windows Media

Player de Microsoft et Quick Time d'Apple. Certaines vous permettent aussi de

vous connecter à des stations de radio qui transmettent leur programme

sur les ondes et sur Internet53(*).

f) Messagerie Instantané

Contrairement à IRC, la messagerie instantanée

vous permet de contacter seulement les personnes qui vous intéressent.

Aussi, pas besoin de se connecter à l'un des serveurs IRC ou autre site

web et d'entrer dans une chambre pour savoir qui est là. En ouvrant le

logiciel, vous savez instantanément si une personne de votre liste des

contacts est disponible ou pas, vous commencez une conversation. ICQ, Yahoo

Messenger, AOL Instant Messenger (AIM), Microsoft Messenger sont parmi les

logiciels les plus utilisés de ce service54(*).

I.1.6.2.7. Protocole de

réseaux55(*)

Un protocole est un ensemble de règles et des

conventions décrivant la syntaxe et la sémantique des messages

échangés et la façon dont la transmission se

déroule. Un protocole est aussi un ensemble de règles

destinées à une tâche de communication particulière.

Deux ordinateurs doivent utiliser le même protocole pour

pouvoir communiquer entre eux. En d'autres termes, ils doivent parler le

même langage pour se comprendre.

I.1.6.2.8. LE WEB

Le Web est un ensemble des données reliées par

des liens hypertextes, sur internet56(*). En anglais, le web désigne une toile

d'araignée. C'est une technologie informatique permettant de consulter

des pages regroupées sur des sites.

Le web est un système de logiciels qui

s'exécutent sur Internet57(*). Sur le web, les informations se présentent

dans des pages web, que celles-ci affichent sous forme d'une suite de textes,

de graphiques, d'images, de sons et de vidéos.

Figure n° 15: Composants fondamentaux de

l'environnement du Web

I.1.6.2.9. PAGE WEB

Une page web est ainsi un simple fichier écrit dans un

langage de description (appelé HTML), permettant de décrire la

mise en page du document et d'inclure des éléments graphiques ou

bien des liens vers d'autres documents à l'aide de balises58(*). Une page web peut contenir en

outre des liens hypertextes vers d'autres pages web, ce qui permet aux

utilisateurs de naviguer parmi les informations, d'une manière

résolument non séquentielle.

I.1.6.2.10. SITE WEB

Un site web est un ensemble de fichiers HTML stockés

sur un ordinateur connecté en permanence à internet et

hébergeant les pages web (serveur web)59(*).

Un site web est habituellement architecturé autour

d'une page centrale, appelée « page d'accueil » et

proposant des liens vers un ensemble d'autres pages hébergées sur

le même serveur, et parfois des liens des

« externes ». C'est-à-dire, de pages

hébergées par un autre serveur. Généralement, on

distingue deux (2) types de site web, à savoir :

- Site web statique ;

- Site web dynamique.

c) SITE WEB STATIQUE

Un site web statique est un site dont les contenus peuvent

changer que si l'homme intervient au niveau des codes sources60(*). Dans un site web statique, la

seule interactivité dont dispose l'internaute est de pouvoir passer

d'une page HTML à l'autre par un simple clic sur les liens hypertextes

présents sur une page. A chaque fois que l'internaute clique sur un

lien, une requête http est envoyée, établissant du

même coup une communication avec le serveur.

d) SITE WEB DYNAMIQUE

Un site web dynamique est un site dont la mise à jour

des informations se fait sans l'intervention de l'homme et ce dernier est

construit en mélangeant le langage HTML avec un ou plusieurs langages de

programmation tels que PHP, JavaScript,...61(*)

Pour un site web dynamique, on constate la présence

d'un navigateur et aussi d'un serveur pour pouvoir y accéder.

I.1.7. LANGAGES DU WEB

Plusieurs langages concourent à la réalisation

des applications tournant sur le web ; ainsi, les langages ci-après

ont été ciblés62(*) :

- Le langage HTML ;

- Le langage CSS ;

- Le langage PHP ;

- Le langage JavaScript ;

- Etc,....

Figure n° 16: Quelques langages du

web

I.1.7.1. Le langage

HTML

La majeure partie de l'information disponible sur le web est

stockée dans des documents à l'aide d'un langage de balisage

appelé HTML (HyperText Markup Language) et les navigateurs comprennent

et interprètent le HTML pour afficher ces documents63(*).

Le langage HTML est un langage hypertexte (et hyper graphique)

qui permet en cliquant sur un mot ou un groupe de mots,

généralement soulignés, (ou une image) de

transférer le contrôle vers un autre :

- Endroit du document ;

- Document situé sur le même ordinateur ;

- Document situé sur le web.

Ce sont ces liens hypertextes qui permettent de surfer de page

en page et qui constituent l'essence même des documents HTML.

I.1.7.2. Le langage CSS

Le langage CSS est un langage informatique qui permet au

webmaster de bien styliser ces différents sites web. C'est n'est ni

langage de programmation ni langage de description mais plutôt langage de

mise en forme64(*).

I.1.7.3. Le langage PHP

Le langage PHP (historiquement Personal Home Page,

officiellement acronyme récursif de PHP : HyperText Preprocessor)

est un langage de scripts, open source, et conçu initialement pour

générer du code HTML65(*).

Il permet :

v La création des sites Web dynamique ;

v La programmation Orientée Objet (P.O.O) ;

v Les interactions avec les bases de données (MySQL,

SQL Server,...) ;

v La création d'images ;

v La création de fichiers pdf ;

v La manipulation des documents XML ;

v La manipulation des documents Word, Excel,... ;

v Etc,...

Les scripts PHP sont exécutés directement sur le

serveur avant l'envoi de la page à l'internaute. Cela a pour effet de

réduire la quantité de données

téléchargées vers l'ordinateur client (celui

utilisé par l'internaute pour consulter la page). Qui plus est, dans la

mesure où le code PHP est exécuté sur le serveur, il

devient possible de consulter des pages d'une construction complexe à

partir d'un ordinateur relativement peut puissant. Ce langage, PHP, a seulement

une balise impaire qui est : <? Php ?>66(*)

I.1.7.4. Le langage

JavaScript

JavaScript est un langage de script interprété

de Netscape. Ce langage est interprété directement à

partir du code source et permet d'exécuter de petites tâches (les

scripts) au sein d'un document XHTML67(*). Les scripts sont exécutés au sein du

navigateur ou sur le serveur avant l'envoi du document au navigateur.

JavaScript est un langage de script orienté objet qui trouve ses racines

dans un effort conjoint de développement de la part de Netscape et de

Sun et qui est devenu le langage de script web de Netscape. Il s'agit d'un

langage de programmation très simple qui permet d'ajouter à des

pages XHTML des fonctions et des scripts, pour reconnaître et

répondre à des événements dont l'utilisateur est

l'auteur, tels que des clics de souris, des entrées de texte et la

navigation dans la page. Avec un effort de programmation relativement

réduit, ces scripts apportent un comportement complexe aux pages Web.

I.1.7. LE SERVEUR

Un serveur est un logiciel ou un ordinateur destiné

à fournir un service à distance aux applications clients

connectées au réseau. Le serveur est l'une des deux composantes

d'une application client-serveur68(*).

Figure n° 17: Illustration d'un serveur

web

I.1.8. LE NAVIGATEUR

C'est le browser en anglais, navigateur en français (ou

fureteur pour les québécois)69(*).

Un navigateur web est un logiciel qui permet aux utilisateurs

de lire des pages et de surfer sur le web. Il exploite les ressources des

serveurs et permet leur recherche. Internet Explorer, Mozilla Firefox et

Netscape Navigator sont des navigateurs (clients est plus exact) web, il en

existe d'autres...

Figure n° 18: Illustration des quelques

navigateurs

I.1.9. L'ARCHITECTURE DES

APPLCATIONS WEB

Suivant les contraintes d'utilisation ou contraintes

techniques, l'orientation vers une architecture adéquate, nous

avons :

· Architecture 1-tiers

Les 3 couches applicatives s'exécutent sur la

même machine. On parle alors d'informatique

centralisée70(*).

Figure n° 19: Architecture

1-tiers

a. Avantages

ü Mainframe : La

fiabilité des solutions sur le site central qui gère les

données de façon centralisée ;

ü Un tiers

déployé : L'interface utilisateur moderne des

applications.

b. Inconvénients :

ü Mainframe : Interface

utilisateur en mode caractères ;

ü Un tiers

déployé : Cohabitation d'applications exploitant

des données communes peu fiable au-delà d'un certain nombre

d'utilisateurs.

· Architecture 2-tiers

(Client-serveur)

L'architecture à deux niveaux (aussi

appelée architecture 2-tiers, tiers

signifiant rangée en anglais) caractérise les

systèmes clients/serveurs pour lesquels le client demande une ressource

et le serveur la lui fournit directement, en utilisant ses propres

ressources71(*). Cela

signifie que le serveur ne fait pas appel à une autre application afin

de fournir une partie du service.

Dans cette architecture on trouve :

- Présentation et traitement sont sur le

client ;

- Les données sur le serveur ;

- Contexte multi-utilisateurs avec accès aux

données centralisées (middleware).

Figure n° 20: Architecture

2-tiers

a. Avantages :

- Interface utilisateur riche ;

- Appropriation des applications par l'utilisateur.

b. Inconvénients :

- Importante charge du poste client, qui supporte la grande

majorité des traitements applicatifs ;

- Maintenance et mises à jour difficiles à

gérer ;

- Difficulté de modifier l'architecture initiale.

· Architecture 3-tiers

Dans l'architecture à 3 niveaux

(appelée architecture 3-tiers), il existe un niveau

intermédiaire, c'est-à-dire que l'on a généralement

une architecture partagée entre : un client, c'est-à-dire l'

ordinateur demandeur

de ressources, équipée d'une interface utilisateur

(généralement un

navigateur

web) chargée de la présentation ; Le

serveur d'application

(appelé également middleware),

chargé de fournir la ressource mais faisant appel à un autre

serveur, le serveur de

données, fournissant au serveur d'application les

données dont il a besoin72(*).

Si l'architecture à deux niveaux est constituée

des clients et du serveur dont le premier tiers représente les clients

et le deuxième tiers le serveur, dans l'architecture à trois

niveaux, il y a ajout d'un niveau. D'où, nous avons pour le

modèle à trois niveaux :

Le premier tiers : les clients ;

Le deuxième tiers : le serveur d'application ;

Le troisième tiers : le serveur des bases de

données.

Dans cette architecture on trouve que :

- La présentation est sur le client ;

- Les traitements sont prisent par un serveur

intermédiaire ;

- Les données sont sur un serveur de

données ;

- Contexte multiutilisateur Internet.

Figure n° 21: Architecture

3-tiers

Tous ces niveaux étant indépendants, ils peuvent

être implantés sur des machines différentes, de ce fait

:

- Le poste client ne supporte plus l'ensemble des traitements

(client Léger) ;

- Facilité de déploiement ;

- Sécurité : pas d'exposition du schéma

de la base de données ;

- La manipulation des données est indépendante

du support physique de stockage ;

- Il est relativement simple de faire face à une forte

montée en charge.

Les avantages d'une architecture 3-tiers sont nombreux. Tout

d'abord cette architecture étant plus divise permet d'avoir du point de

vue du développement, une spécialisation des développeurs

selon le niveau de l'application (un développeur front-end,

back-end).

Et enfin, cette architecture offre une flexibilité

beaucoup plus importante que l'architecture 2-tiers. En effet, la

portabilité du tiers serveur permet d'envisager une allocation et ou

modification dynamique aux grés des besoins évolutifs au sein

d'une entreprise. Seul inconvénient selon les études est que ce

genre d'architecture est coûteuse pour son appropriation. En effet,

d'après certaines études toujours une architecture 3-tiers serait

plus onéreuse.

Après avoir décortiqué les

différents types d'architectures, il est temps de comparer

l'architecture à 2-tiers et l'architecture à 3-tiers.

L'architecture à deux niveaux est donc une architecture

client/serveur dans laquelle le serveur est polyvalent, c'est-à-dire

qu'il est capable de fournir directement l'ensemble des ressources

demandées par le client. Dans l'architecture à trois niveaux par

contre, les applications au niveau serveur sont délocalisées,

c'est-à-dire chaque serveur est spécialisé dans une

tâche (serveur web/serveur de base de données par exemple).

L'architecture à trois niveaux permet :

- Une plus grande flexibilité/souplesse ;

- Une sécurité accrue car la

sécurité peut être définie indépendamment

pour chaque service, et à chaque niveau ;

- De meilleures performances, étant donné le

partage des tâches entre les différents serveurs.

I.1.7. Gestion

La gestion est l'action de gérer, d'administrer une

affaire qui peut ou ne pas être commerciale73(*).

I.1.8. Licence

La licence est un document livré à un jouer pour

lui donné la permission de jouer dans une équipe selon notre

contexte74(*).

I.1.9. Joueur

Un joueur est celui qui joue à quelque jeu où il

y a des règles75(*).

2. PRESENTATION DE

L'ENTREPRISE

I.2.1.

Dénomination

La dénomination de l'entreprise sur laquelle notre

recherche est menée est la «Division provincial de Sports et

Loisirs », lequel fonctionne au sein du gouvernement de la

République Démocratique du Congo conformément à la

constitution dudit pays.

I.2.2. Objectifs

L'objectif poursuivis par la Division de Sports et Loisirs est

l'encadrement des mouvements sportifs national en République

Démocratique du Congo pour la pratique des activités physiques,

sportives et de loisirs.

I.2.3. Historique76(*)

A partir du 1er juillet 1947, l'arrêté du

Régent rendu exécutoire par l'ordonnance n°211/56 du

secrétaire général déterminant les attributions des

services administratifs de l'Etat. Ces textes lui-même avait subi plus de

vingt modifications jusqu'à l'avènement de

l'Indépendance.

C'est à ce moment que les oeuvres post-scolaires furent

rattachées aux services des affaires indigènes et de la main

d'oeuvre (A.I.M.O).

Au sein de service, toutes les activités sportives et

récréatives étaient concentrées au deuxième

bureau de la section. Cependant, certaines organisations sportives restaient

détenues par tel autre service administratif, soit pour raison

technique, soit pour raison de cadre.

Le 27 juillet 1960, LUMUMBA forme le 1er

gouvernement, conscient du rôle de la jeunesse et du manque d'un

organisme approprié à leur problème, il insère au

sein de son cabinet un Département chargé de la jeunesse et des

sports. Dépourvu des cadres de structure et de programme, ce

département sera annexé de 1961 à 1964 à celui des

affaires sociales, de la jeunesse et des sports. Une direction unique englobant

à cette époque les services de la jeunesse et des sports.

A partir de 1965, le décret-loi n°41 du 15

février de la même année, détermine des attributions

de chaque département et porte organisation de leurs structures

administratives, confirmant ainsi, l'indépendance du département

de la jeunesse et sports vis-à-vis des autres départements.

L'ordonnance loi n°73-023 du 4 juillet 1973 du chef de

l'Etat portant réforme de l'administration publique et la radicalisation

amorcée dans le domaine de la jeunesse et des sports ont porté

des précisions sur les rôles dévolus au département,

ensuite les commissariats, et enfin, le ministère à nos jours.

I.2.4. Situation

géographique

La Division Provinciale des Sports et Loisirs est qu'elle se

trouve au sein de la Province de la Tshopo sur l'avenue de chute, dans la

commune de Makiso. En son sein, elle comprend 8 bureaux. Elle est

limitée :

- Au Nord, par le Complexe Scolaire Educatif LIKUNDE ;

- Au Sud, par le Centre Médical SIMAMA ;

- A l'Est, par l'Avenue des chaines ;

- A l'Ouest, par le Complexe Scolaire ETOCA.

I.2.5. Statut juridique

La situation juridique de la Division provinciale des Sports

et Loisirs est la constitution de la République Démocratique du

Congo de 2006 dans son article 93, ainsi que l'ordonnance loi n°12/008 du

11 juin 2012 fixant les attributions des Ministères.

I.2.6. Activités

Les activités principales de la Division Provinciale

des Sports et Loisirs sont : l'organisation, la promotion des

activités physiques et sportives, en République

Démocratique du Congo.

I.2.7. Structure et

fonctionnement

La structure organisationnelle, est tel que modifié

à ce jour par la loi n°81/003 du 17 juillet 1981 portant statuts du

personnel de la Division provinciale loisirs, spécialement en son

article 19.

STRUCTURE DELA DIVISION PROVINCIALE DES SPORTS ET

LOISIRS

DIVISION

Bureau activités physiques et sportives

2112

Secrétariat

Bureau activités de loisirs 2113

Bureau Médico sportif

Ligue Provincial de Basketball

Ligue Provincial de Football

Ligue Provincial de Boxe

Ligue Provincial de Handball

Ligue Provincial de Scrabble

Ligue Provincial d'Echec.

Ligue Provincial de sport pour tous

Ligue Provincial de Catch

Ligue Provincial des sports en plein air

Centre Provincial de Medec des sports

Figure n°22. Structure organisationnelle de la

Division Provinciale des Sports et Loisirs

Chapitre deux : SPECIFICATION DES BESOINS ET ETUDE

DE FAISABILITE

II.1. NARRATION

Après quelques jours, semaines ou mois d'entrainement,

le joueur est retenu dans cette équipe de football. L'entraineur de

l'équipe informe au président de pourvoir chercher à faire

de sorte que le nouveau joueur soit reconnu par l'entente urbaine de football

de place et par la division provinciale des sports et loisirs de la place. Le

président à son tour va contacter le secrétaire de son

équipe et celui-ci va chercher à prendre l`identité

complète du nouveau joueur. Une fois que l'identité de ce dernier

est reçue, le nouveau joueur passe au bureau du secrétaire de

l'équipe pour prendre une photo passeport sous la vareuse de

l'équipe ; et s'il s'agit d'un joueur qui joue déjà

dans une autre équipe, le président et le secrétaire vont

contacter aussi le président et le secrétaire de cette

équipe là pour demander le transfert de ce joueur.

Pour le cas d'un nouveau joueur, le président et le

secrétaire de l'équipe se rendent à la division

provinciale de sports et loisirs pour solliciter une licence de joueur pour ce

nouveau joueur et la division avant de livrer ce document de valeur, entre en

contact avec ce joueur pour savoir si ce dernier est d'accord pour joueur au

sein de cette équipe. Si oui, le secrétaire de la division

provinciale de sports et loisirs contact le secrétaire de

l'équipe pour avoir les informations (identité) concernant le

joueur puis l'amène auprès de chef de la division pour que ce

dernier analyse le dossier. Après analyse, le chef de division appelle

le président de l'équipe, le secrétaire, l'entraineur, le

capitaine de l'équipe, les parents du joueur et le joueur lui-même

pour la signature du contrat. Après ce long processus, toutes les

parties apposent leurs signatures sur le contrat et le chef de division lui

aussi appose sa signature pis photocopie ce contrat à quatre (4)

exemplaires pour les parties citées ci-haut.

L'un de ses exemplaires part au service informatique de la

division qi est destiné pour l'établissement des licences des

joueurs. Après établissement de ce document, l'informaticien

l'imprime et le photocopie en trois (3) exemplaires dont l'un pour

l'équipe, l'un pour l'entente urbaine de football de la place et l'autre

exemplaire pour la division de sports et loisirs de la province. Après

qu'il puisse apposer sa signature sur ces trois (3) exemplaires, le chef de

division donne à chaque partie sa copie.

II.2. ANALYSE DES BESOINS

2.2.1. Recueil des besoins fonctionnels

Suite à ce qui est mentionné ci-haut,

découlant des enquêtes faites auprès des agents de la

Division Provinciale de Sports et Loisirs de la Tshopo, nous pouvons recenser

les besoins fonctionnels

suivants :

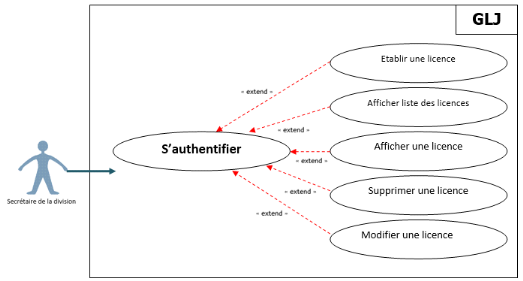

Ø Création des utilisateurs : le chef de la

division enregistre les coordonnées des

des utilisateurs crées

et affiche la liste de ces derniers. Il peut également les modifier ou

les supprimés.

Ø Etablissement de licence : le secrétaire de la

division enregistre les informations par rapport aux joueurs qi vont constituer

les éléments d'une licence puis il fini par l'impression des

licences. Il peut également modifier ou supprimer ces informations.

Ø Gestion de transfert : le secrétaire de

la division peut effectuer le transfert d'un joueur d'une équipe vers

une autre équipe.

Ø Affichage des listes : le chef de la division,

le secrétaire de la division, les secrétaires des équipes

et les présidents des équipes peuvent afficher les listes des

joueurs ou voir les informations par rapport à un joueur.

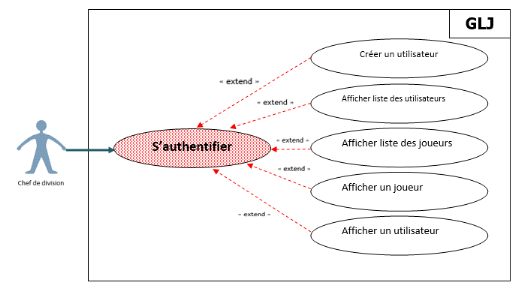

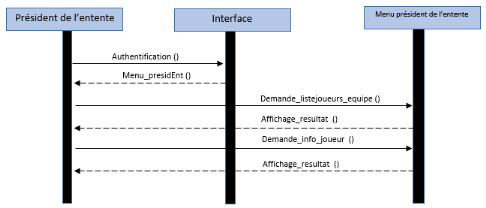

II.2.2. Recensement des acteurs du

système

Le système que nous allons mettre en place va

fonctionner avec comme utilisateurs :

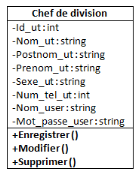

Ø Le chef de division : le rôle de chef de

division est de créer les utilisateurs. Il peut les modifier ou les

supprimer du système. Il peut également les afficher en cas de

besoin.

Ø Le secrétaire de la division : le

rôle du secrétaire de la division est d'enregistrer les

informations complètes d'un joueur afin d'établir et imprimer sa

licence. Il est aussi capable de modifier ou supprimer ces informations. L

réalise également le transfert d'un joueur d'une équipe

vers une autre. En cas de besoin, il peut également afficher les joueurs

par équipe ou voir toutes les infirmations concernant un joueur.

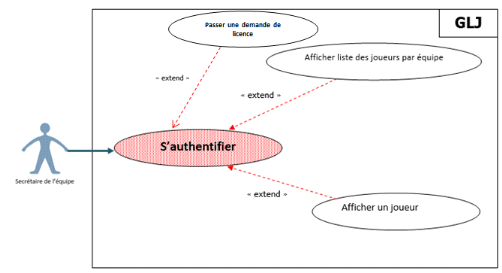

Ø Les secrétaires des équipes : le

rôle des secrétaires des équipes est de voir ou afficher la

liste des joueurs par équipes ou voir les informations concernant un

joueur.

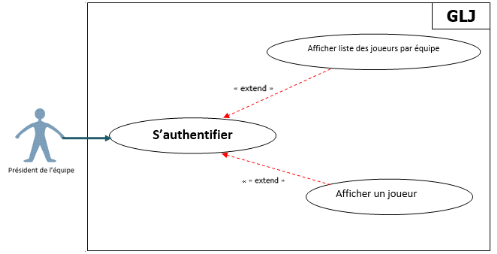

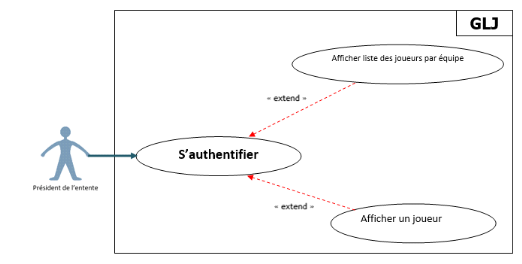

Ø Les présidents des équipes : le

rôle des présidents des équipes est aussi de voir ou

afficher la liste des joueurs par équipes ou voir les informations

concernant un joueur.

II.2.3. Identification des messages

Signalons qu'un message représente la

spécification d'une

communication unidirectionnelle entre des objets

qui transportent

l'information dans le but de déclencher chez le

récepteur une activité. Il est

généralement

associé à deux occurrences d'événement, notamment

l'envoie

et la réception. Ici, nous devons nous poser les questions

suivantes :

Ø Pour chaque acteur, quels sont les messages qui

déclenchent un

comportement du système attendu par l'acteur

dans le cadre de son

activité ?

Ø Pour le système, quels sont les messages

envoyés à l'intention d'un

acteur particulier, et qui porte

une information utilisée par ce dernier.

Messages envoyés par le

système

Ø Informations des utilisateurs

Ø Les listes des joueurs des équipes

Ø La licence d'un joueur

Messages envoyés par les acteurs

Ø Enregistrement, modification, suppression des

utilisateurs ;

Ø Enregistrement, modification, suppression des

joueurs ;

Ø Edition des licences de joueur ;

Ø Consultation des listes des joueurs ou des

informations d'un joueur ;

Ø Transfert d'un joueur d'une équipe vers une

autre ;

Ø Connexion et déconnexion partout.

II.3. ETUDE DE FAISABILITE

De façon générale, l'évaluation de

la faisabilité d'un projet de développement consiste à se

demander s'il existe des éléments qui empêcheraient les

solutions envisagées d'être réalisées et

implantées avec succès. Brièvement, l'étude de la

faisabilité a pour objectif de déterminer les possibilités

raisonnables de réussite d'un projet.

Elle vise à évaluer les différents

systèmes possibles et à proposer le système le plus

souhaitable et le plus facile à développer.

a. Faisabilité

opérationnelle

Elle existe si la direction, les fournisseurs et d'autres

personnes peuvent et veulent se servir du nouveau dispositif. Par exemple, les

logiciels du système sont trop difficiles à utiliser, les

employés feront beaucoup d'erreurs et éviteront de s'en servir.

Le système ne ferait pas preuve de faisabilité

opérationnelle.

Un projet est un ensemble des actions à entreprendre

à un besoin défini dans des délais fixés. Ainsi un

projet étant une action temporaire avec un début et une fin,

mobilisant des ressources identifiées (humaines et matérielles)

durant sa réalisation.77(*)

II.4. CHOIX DES METHODES D'ORDONNANCEMENT

La méthode d'ordonnancement permet d'organiser un

planning optimal des tâches, mais également indiquer celles des

tâches qui peuvent souffrir de retard sans compromettre la durée

totale d'un projet.

Il existe plusieurs méthodes d'ordonnancement qui

peuvent être classées en deux catégories

ci-après :

Ø Méthode Pert (Méthode à chemin

critique)

Ø Méthode Gantt (Méthode à

diagramme)

II.4.1. Méthode Pert (Méthode à

chemin critique)

La méthode PERT se décompose selon les

étapes suivantes :

- Identification des tâches

- Estimation de la durée des tâches

- Détermination de dépendance entre les

tâches

- Traçage du réseau Pert

- Détermination des dates au plus tôt (dates

proches du projet)

- Détermination des dates au plus tard (dates proches

de fin du projet)

- Détermination de chemin critique

(début=fin)

- Calculs des marges libres

- Calculs des marges totales

a. Identification des tâches

|

Tâches

|

Libellé

|

|

A

|

Récolte des données

|

|

B

|

Analyse des données récoltées

|

|

C

|

Etude de faisabilité

|

|

D

|

Elaboration du système (Modélisation)

|

|

E

|

Construction du système d'information

|

|

F

|

Déploiement du système d'information

|

|

G

|

Test et Guide d'utilisation

|

|

H

|

Formation

|

|

I

|

Livraison

|

b. Estimation de la durée des tâches

|

Tâches

|

Libellé

|

Durée

|

|

A

|

Récolte des données

|

12 jours

|

|

B

|

Analyse des données récoltées

|

7 jours

|

|

C

|

Etude de faisabilité

|

20 jours

|

|

D

|

Elaboration du système (Modélisation)

|

45 jours

|

|

E

|

Construction du système d'information

|

45 jours

|

|

F

|

Déploiement du système d'information

|

4 jours

|

|

G

|

Test et Guide d'utilisation

|

14 jours

|

|

H

|

Formation

|

14 jours

|

|

I

|

Livraison

|

1 jour

|

|

|

162 jours

|

c. Détermination de dépendance entre

les tâches

|

Tâches

|

Libellé

|

Durée

|

Tâches antérieures

|

|

A

|

Récolte des données

|

12 jours

|

-

|

|

B

|

Analyse des données récoltées

|

7 jours

|

A

|

|

C

|

Etude de faisabilité

|

20 jours

|

B

|

|

D

|

Elaboration du système (Modélisation)

|

45 jours

|

C

|

|

E

|

Construction du système d'information

|

45 jours

|

D

|

|

F

|

Déploiement du système d'information

|

4 jours

|

E

|

|

G

|

Test et Guide d'utilisation

|

14 jours

|

F

|

|

H

|

Formation

|

14 jours

|

G

|

|

I

|

Livraison

|

1 jour

|

H

|

d. Calcul de niveau

Nx = Nbre d'étapes maximales

Nx - 1 = 10 - 1 = 9

Nx - 2 = 10 - 2 = 8

Nx - 3 = 10 - 3 = 7

Nx - 4 = 10 - 4 = 6

Nx - 5 = 10 - 5 = 5

Nx - 6 = 10 - 6 = 4

Nx - 7 = 10 - 7 = 3

Nx - 8 = 10 - 8 = 2

Nx - 9 = 10 - 9 = 1

Nx - 10 = 10 - 10 = 0

e. Réseau de Pert (Graph MPM)

Tx Tx'

X

Formalisme

Tx : C'est la date du début au plus tard de

la tâche ;

Tx' : C'est la date du début de la

tâche ;

X : C'est le nom de la tâche.

C

20

D

45

B

7

A

12

19 19

3

39 39

4

84 84

5

12 12

2

0 0

1

45 E

129 129

6

4 F

I

1

G

14

H

14

162 162

10

161 161

9

147 147

8

133 133

7

0 H'

G' 0

147 161

8

f. Calculs des dates au plus tôt

Dto(x) = Max dto (y) + d(i)

Dto (1) = 0

Dto (2) = dto (1) + d (i) = 0 + A = 0 + 12 = 12

Dto (3) = dto (2) + d (i) = 12 + B = 12 + 7 = 19

Dto (4) = dto (3) + d (i) = 19 + C = 19 + 20 = 39

Dto (5) = dto (4) + d (i) = 39 + D = 39 + 45 = 84

Dto (6) = dto (5) + d (i) = 84 + E = 84 + 45 = 129

Dto (7) = dto (6) + d (i) = 129 + F = 129 + 4 = 133

Dto (8) = dto (7) + d (i) = 133 + G = 133 + 14 = 147

Dto (9) = dto (8) + d (i) = 147 + H = 147 + 14 = 161

Dto (10) = dto (9) + d (i) = 161 + I = 161 + 1 = 162

g. Dta(x) = Min dto (x) - d (i)

Calculs des dates au plus tard

Dta (10) = 162

Dta (9) = dto (10) - d (i) = 162 - I = 162 + 1 = 161

Dta (8) = dto (9) - d (i) = 161 - H = 161 + 14 = 147

Dta (7) = dto (8) - d (i) = 147 - G = 147 + 14 = 133

Dta (6) = dto (7) - d (i) = 133 - F = 133 + 4 = 129

Dta (5) = dto (6) - d (i) = 129 - E = 129 + 45 = 84

Dta (4) = dto (5) - d (i) = 84 - D = 84 + 45 = 39

Dta (3) = dto (4) - d (i) = 39 - C = 39 + 20 = 19

Dta (2) = dto (3) - d (i) = 19 - B = 19 + 7 = 12

Dta (1) = dto (2) - d (i) = 12 - A = 12 + 12 = 0

h. Calculs des marges libres

ML (i) = dta (y) - dto(x) - d (i)

N.B : Si la marge libre est

égale à 0, elle est critique et si elle donne une valeur

supérieure 0, elle est non critique.

ML (A) = dta (2) - dto (1) - d (A) = 12-0-12=0

ML (B) = dta (3) - dto (2) - d (B) = 19-12-7=0

ML (C) = dta (4) - dto (3) - d (C) = 39-19-20=0

ML (D) = dta (5) - dto (4) - d (D) = 84-39-45=0

ML (E) = dta (6) - dto (5) - d (E) = 129-84-45=0

ML (F) = dta (7) - dto (6) - d (F) = 133-129-4=0

ML (G) = dta (8) - dto (7) - d (G) = 147-133-14=0

ML (G') = dta (8') - dto (7) - d (G') = 147-133-0=14

ML (H) = dta (9) - dto (8) - d (H) = 161-147-14=0

ML (I) = dta (10) - dto (9) - d (I) = 162-161-1=0

La marge libre G' est celle qui et non critique car sa valeur

est supérieure à 0.

i. MT (i) = dto (y) - dto(x) - d (i)

Calculs des marges totales

Légende:

- dto (y) : C'est le sommet terminal;

- dto (x) : C'est le sommet initial ;

- d (i) : C'est une tâche.

- MT (A) = dto (2) - dto (1) - d (A) = 12-0-12=0

- MT (B) = dto (3) - dto (2) - d (B) = 19-12-7=0

- MT (C) = dto (4) - dto (3) - d (C) = 39-19-20=0

- MT (D) = dto (5) - dto (4) - d (D) = 84-39-45=0

- MT (E) = dto (6) - dto (5) - d (E) = 129-84-45=0

- MT (F) = dto (7) - dto (6) - d (F) = 133-129-4=0

- MT (G) = dto (8) - dto (7) - d (G) = 147-133-14=0

- MT (G') = dto (8') - dto (7) - d (G') = 147-133-0=14

- MT (H) = dto (9) - dto (8) - d (H) = 161-147-14=0

- MT (I) = dto (10) - dto (9) - d (I) = 162-161-1=0

La marge totale G' est celle qui et non critique car sa valeur

est supérieure à 0.

j. Détermination de chemin critique

Le chemin critique est un sous-réseau du graphe de PERT

passant par les tâches critiques. Ces tâches sont celles dont la

date au plus tôt est égale à la date au plus tard. Le

moindre retard sur ces tâches engendre inévitablement un retard

sur l'ensemble du projet. Le chemin critique de notre réseau est le

suivant :

C

20

D

45

B

7

A

12

19 19

3

39 39

4

84 84

5

12 12

2

0 0

1

45 E

129 129

6

4 F

I

1

G

14

H

14

162 162

10

161 161

9

147 147

8

133 133

7

Figure n° : Graphe MPM

II.4.2. Méthode GANTT

La méthode GANTT est celle qui permet de

déterminer les différentes tâches à réaliser

et leurs durées, en suite présenter le calendrier global d'un

projet.

a. Diagramme de Gantt

Le diagramme de Gantt par rapport à la

réalisation de notre projet est :

|

Tâches

|

JANVIER

|

FEVRIER

|

MARS

|

AVRIL

|

MAI

|

JUIN

|

|

A

|

|

|

|

|

|

|

|

B

|

|

|

|

|

|

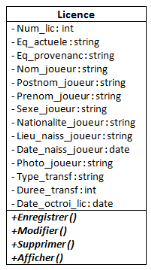

|