2.5 Le simulateur d'intrusion Nessus

Nessus est l'un des scanners les plus populaires et capables

de vulnérabilité , en particulier pour les systèmes UNIX .

Il a d'abord été libre et open source , mais ils ont fermé

le code source en 2005 et a retiré le " Flux enregistré" version

gratuite en 2008. Il coûte maintenant 2190 $ par année , qui bat

encore beaucoup de ses concurrents . A " Nessus Home" version gratuite est

également disponible , même si elle est limitée et

seulement une licence pour l'utilisation du réseau domestique . Nessus

est constamment mis à jour , avec plus de 70.000 plugins . Les

principales caractéristiques comprennent contrôles à

distance et locales ( authentifiés) de sécurité , une

architecture client / serveur avec une interface basée sur le Web , et

un langage de script intégré pour écrire vos propres

plugins ou à comprendre ceux qui existent déjà .Nessus

balaie les ports ouverts, identifie les services actifs, leur version, puis

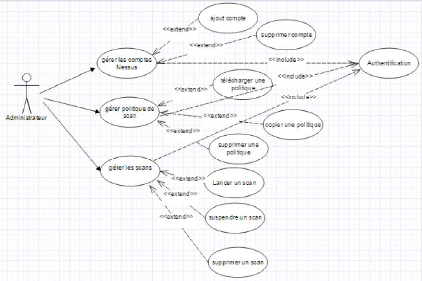

tente diverses attaques.Ci dessous ,je présente la séquence

d'opérations lors d'un simulation d'intrusion Nessus .

A partir d'interface basée sur le web , l'administrateur

peut effectuer plusieurs

FIGURE 2.32 - Séquence

d'opérations Nessus

2.5. Le simulateur d'intrusion Nessus 53

taches on les résume dans le diagramme de cas

d'utilisation suivant.

FIGURE 2.33 - Diagramme cas d'utilisation Nessus

Après avoir effectuer une simulation d'intrusion

,Nessus exporter les données sous divers formats (Html,Xml...) , il

détaille les différentes vulnérabilités

trouvées , leurs descriptions ,les informations liées à

eux ,la date de découverte de faille et si elle est exploitable ou non

et il offre une solution.

FIGURE 2.34 - Exemple d'un rapport Nessus

54 Chapitre 2. Sécurisation du serveur

2.6. Surveillance du système 55

2.6 Surveillance du système

Le monitoring ,la supervision ou la surveillance est une

mesure d'une activité informatique à un temps précis .On

peut surveiller beaucoup domaines comme l'état physique du serveur (

température,stockage...) ,les performances du réseau ,Les

fichiers logs ...

2.6.1 Logwatch

Logwatch est un système configurable d'analyse de

fichiers journaux ( log ) il va tirer un rapport de log pour avoir une vision

simplifie et synoptique et envoyer un rapport par courriel chaque jour pour

nous laisser informer sans avoir parcourir manuellement les logs.on peut

également spécifier les logs à analyser et à

rapporter .Ci dessous on présente un exemple de rapport logwatch du

fichier log ssh .

FIGURE 2.35 - Exemple de rapport logwatch du

fichier log ssh

2.6.2 NtopNG

C'est un outil extraordinaire qui permet de surveiller le

trafic réseau .Il est à la base du commande linux Ntop : network

top la commande qui permet de surveiller en temps réel le trafic

réseau.Grâce à son interface web avec des

résumés et des graphiques,il est utilisé principalement

pour savoir rapidement le type de trafic généré dans le

réseau.

Ntopng écoute par défaut au port TCP 3000 de

sorte que on aura besoin d'une

règle de pare-feu si on essaye d'obtenir l'accès

à partir d'une machine distante .La figure ce dessous est un exemple de

capture en temps réel du trafic des hôtes .

FIGURE 2.36 - Top Hosts (Send-Receive )

|