5.2.2-) Résultats concernant la qualité de

service MPLS

Pour poursuivre dans l'optimisation de notre

déploiement de la technologie MPLS, nous avons créé trois

classes de services que nous avons associés à trois types de flux

dont nous avons présenté précédemment. Une fois ces

classes créées avec tous leurs paramètres, nous les avons

associés aux interfaces concernés dans le but d'optimiser le

transport au niveau de notre coeur de réseau. (Voir figure

V.4)

66

Figure V.5 : Résultats pour la QoS ou CoS

MPLS

67

5.2.3-) Résultats concernant le VPN VRF du MPLS

Concernant le VPN; nous avons créé au niveau des

routeurs PEs un VRF nommé VRF ClientsTempsReel qui permet de transporter

uniquement le trafic temps réels à hautes contraintes comme la

VoIP. Ce VRF permet en plus de garantir une qualité de service optimale

pour la VoIP, une sécurité accrue.

Figure V.6 : Visualisation des paramètres VPN

VRF MPLS

68

5.3-) Capture du trafic et analyse sous Wireshark

Nous avons utilisé l'outil d'étude de protocole,

de sniffage et de rétro ingénierie réseau le plus

populaire nommé Wireshark pour capturer les échanges au coeur de

notre réseau (nous avons juste démarré les

équipements du coeur de réseau et avons analysé les

échanges et protocoles liées à l?ingénierie

MPLS). La capture suivante est celle du lien entre le port g1/0 du

routeur PE2 et le port g1/0 du routeur P2 (Voir

figure V.6).

Figure V.7 : Exemple de capture de trafic sur un lien

du coeur de réseau MPLS

Nous pouvons ainsi observer : les sources ; les destinations ;

les adresses (IP ou MAC) concernées par les échanges ;

les protocoles qui interviennent ; les statuts ; ... Pour identifier les

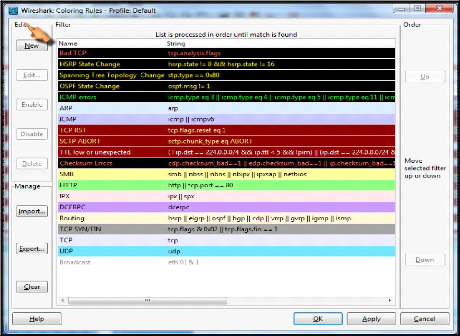

différents protocoles et échanges on doit se servir du code de

couleur qu'offre Wireshark (Voir figure V.7)

69

Figure V.8 : Code de couleur de Wireshark

En fonction des protocoles et des sources, on peut dire que :

? Nous avons par exemple la communication entre les adresses

102.102.102.102 et 102.102.102.103 via le protocole TCP avec pour information

spécifique Cisc-tdp (Cisco-tag distribution protocol) qui

montre que les tunnels sont biens établies et que le labelling est bien

mise en oeuvre car ces adresses sont celles attribuées aux loopbacks qui

gères les TEs-tunnels MPLS qui ont été

configurés.

? Nous voyons bien qu'entre les hôtes de type 14.1.5.0,

le protocole UDP est bien celui utilisé pour le transport des trames

MPLS dans nos tunnels.

? Nous voyons aussi que le routage utilisé au sein du

coeur de notre réseau est bien le protocole OSPF.

? Nous constatons qu'à travers le protocole LOOP, nos

configurations MPLS sont bien prises en compte dès le démarrage

des routeurs.

Cette interprétation peut se poursuivre et

s'étendre en fonction de nos besoins.

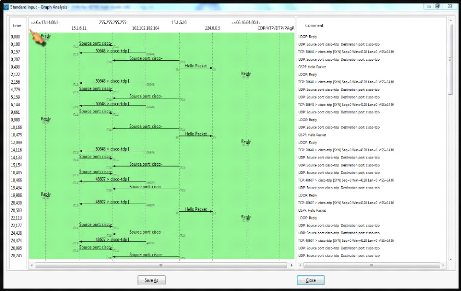

Nous pouvons également consulter le dialogue entre les

hôtes à la milliseconde prêt à partir de l?instant

où la capture a été lancée (Voir figure

V.9) :

Figure V.9 : Fenêtre d'observation des dialogues

entre les hôtes du réseau Nous pouvons

également voir le résultat donné par la fenêtre des

entrées réseau standard.

70

Figure V.10.1 : Conversations sur les entées

standards : type Ethernet

71

Nous avons également la possibilité de voir les

entrées IPv4 (nombre de paquets, durée du

parcours,...)

Figure V.10.2 : Conversations sur les entées

standards : type IPv4 Sur un autre onglet de cette même

fenêtre, nous pouvons également voir le nombre de paquets qui sont

transportés via tdp de Cisco ainsi que les hôtes

concernés.

Figure V.10.3 : Conversations sur les entées

standards : type UDP

En plus, nous pouvons voir un tableau statistique

hiérarchisé de tous les protocoles qui sont utilisés au

sein de notre réseau (Voir figure V.11)

72

Figure V.11 : Statistique hiérarchisée

sur les protocoles utilisés dans notre réseau

5.5-) Conclusion

Ce chapitre assez particulier, nous a permis de montrer

quelques résultats obtenus lors de notre investigation

scientifico-technologique sur le thème : conception et le

déploiement de la technologie MPLS dans un réseau

métropolitain.

73

|