Les entreprises évoluent dans un monde

compétitif et concurrentiel. Les ressources humaines restent importantes

mais il ne faut non plus négliger les informations qu'elles produisent

dans le système d'information de toute entreprise. Cependant les

données, élément majeur du Système d'Information,

se doivent d'être protégées. Et leur protection se

résume en trois (3) éléments que sont : la

confidentialité, l'intégrité et la

disponibilité.

Dans le contexte actuel avec l'explosion d'Internet on assiste

au développement des codes malveillants d'où la

nécessité de mettre en place des mesures de

sécurité pour protéger tout système d'information.

Alors La gestion des correctifs de sécurité, ou patch management

n'est plus seulement nécessaire que sur un sous-ensemble du

système informatique mais a l'ensemble des ordinateurs du système

informatique. Cette gestion semble évidente au premier abord car il

suffit d'installer régulièrement les patches diffusés par

les éditeurs pour corriger les vulnérabilités de leurs

systèmes d'exploitation, produits et applications. Cependant, dans la

pratique, les entreprises se heurtent rapidement à de nombreuses

difficultés, et celles-ci croissent de manière proportionnelle

à la taille et à la complexité des Systèmes

d'Information de l'entreprise : temps de réaction trop longs,

multiplication des types de systèmes et des vulnérabilités

associées, manque d'expertise technique, problèmes de

régression, coûts de déploiement, gestion des

matériels nomades. Il est donc nécessaire de centraliser le

processus de gestion des correctifs de sécurité pour une

meilleure performance du système. Et c'est en cela qu'il nous a

été demandé comme projet professionnel :

« IMPLEMENTATION D'UN GESTIONNAIRE DE CORRECTIF DANS

UN ENVIRONNEMENT MICROSOFT (CAS DU SERVEUR WSUS) ».

Quel pourrait donc être l'apport d'un gestionnaire de

correctif dans une plate-forme Microsoft?

Dans la recherche de cette influence, nous étudierons

d'abord

l'environnement et le contexte d'exécution en mettant en

relief les règles et les

processus de gestions des correctifs, ensuite les techniques de

déploiement quiprésenteront les différentes

architectures possibles en environnement de

production. En fin, parviendrons à déployer la

solution par la configuration des serveurs et des postes clients.

ENVIRONNEMENT ET

CONTEXTE D'EXECUTION

CHAPITRE 1:

DEFINITION DE CONCEPTS

I- NOTION DE CORRECTIF

Un correctif est un logiciel destiné à rectifier

ou pallier certains défauts d'un produit logiciel. Ainsi les correctifs

ont pour but de combler un bug ou une faille de sécurité dans un

code, afin de maintenir les versions logicielles intermédiaires dans les

environnements de production.

II- GESTION REUSSIE DES CORRECTIFS

Qu'est ce qu'une gestion réussie des

correctifs ?

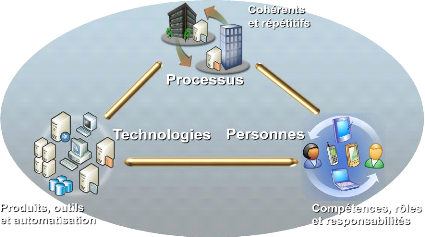

Rappel : la sécurité se résume

en trois (3) choses : Confidentialité - Intégrité -

Disponibilité. Il en ait de même pour la gestion des correctifs :

Personnes - Processus - Technologies

Figure1

> Les personnes :

Qui vont être formés aux

implémentés les choix de l'entreprise en terme de

gestion de correctifs

> les processus :

On doit avoir définit la politique de notre entreprise en

terme de gestion de correctifs. Quels sont les correctif

déploies et comment ?

> les technologies :

Les outils, tous ce qui est automatisation, qui va ê

l'entreprise pour pouvoir déployer sereinement ces correctifs

Présenté par : SILUE Idrissa ICI

silueidriss@hotmail.com

1- LE PROCESSUS DE GESTION DES

CORRECTIFS

Est ce qu'on peut se permettre de déployer

n'importe quel correctif sur n'importe quelle machine?

Il ne faudrait pas que la gestion des correctifs se traduisent

par une non disponibilité du service, en quel cas on aurait finalement

réussie a attaqué un système puisqu'on l'aurait rendu

indisponible. On se rappel que la disponibilité est l'une des

composantes de la sécurité.

Alors lorsqu'on veut implémenter une gestion de

correctifs, on se doit d'implémenter un processus.

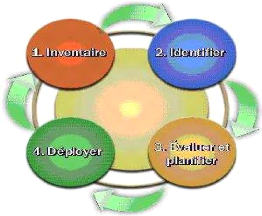

Le processus de gestion des mises à jour tel que

recommandé par Microsoft est une approche en quatre phases.

Figure2 : Processus de

gestion des correctifs Phase 1 : inventaire

On doit connaitre nos machines, savoir quels sont les

applications et les systèmes installés afin de ne déployer

que les correctifs qui ont lieu d'être.

Phase 2 : identifier

On doit identifier également quels sont les correctifs

qu'on doit déployer, déterminer leur pertinence pour notre

environnement de production et d'établir si une mise à jour

représente un changement normal ou urgent.

Phase 3 : évaluer et planifier

On doit pouvoir évaluer et planifier. Tester dans un

environnement de type production afin de nous assurer qu'elle ne compromet pas

les systèmes et applications stratégiques puis ensuite planifier

notre déploiement sur l'ensemble de notre entreprise.

Phase 4 : déployer

Déployer avec succès la mise à jour du

logiciel approuvée dans notre environnement de production afin de

satisfaire l'ensemble des exigences des contrats de niveau de service sur les

déploiements en place.

Quand on a terminé un déploiement, on se retrouve a

faire une revu de

déploiement. Qu'est ce qui a été bien ou mal

fait, et voir ce qu'on peut améliorer ?

2- LES TECHNOLOGIES

Les technologies qui étaient multiple

précédemment ou on se retrouvait sur le site Microsoft avec

différents référentiels, tel que : Office Update, Windows

Update, Download Center et VS Update, avec différents outils :

- Windows Update sur le poste de travail qui était

à mesure d'aller chercher ces correctifs sur le site Microsoft Office

Update.

- SUS qui était à mesure d'aller chercher que les

mises a jour Windows sur le site Microsoft Windows Update

- SMS qui disposait a la fois d'un certain nombre d'outils

d'inventaire pour les correctifs a la fois système Windows et a la fois

office.

A ce jour Microsoft dispose d'un unique

référentiel (MICROSOFT UPDATE). Il regroupe les mises à

jour Windows, SQL, Exchange, Office, ISA Serveur. D'où la plupart des

produits Microsoft sont aujourd'hui disponible sur Microsoft Update. On va

pouvoir de notre entreprise ou à la maison installé les

correctifs en s'appuyé sur Microsoft Update au travers des outils de

déploiements.

3- TERMINOLOGIE DE

SÉCURITÉ

Vulnérabilité :

Logiciel, matériel, procédure, fonction ou

configuration pouvant constituer un point faible exploitable durant une

attaque, constitue une exposition.

Attaque :

Agent de menace tentant de profiter de certaines

vulnérabilités à des fins illégitimes.

Contre-mesure :

Configurations logicielles, matériel ou procédures

réduisant les risques dans un environnement informatique est

également appelée une sauvegarde ou une atténuation.

Menace :

Source de danger.

Agent de menace :

Personne ou processus attaquant un système via une

vulnérabilité afin d'enfreindre la stratégie de

sécurité.

4- AGENCE DE MENACE

Virus :

Programme intrusif qui infecte des fichiers informatiques par

insertion de copies de code auto répliquant et qui supprime des fichiers

essentiels, effectue des modifications système ou réalise

d'autres actions dans le but de corrompre les données résidant

sur l'ordinateur ou l'ordinateur lui-même. Un virus se fixe à un

programme hôte.

Ver :

Programme auto répliquant, souvent aussi malveillant qu'un

virus, pouvant se propager d'un ordinateur à l'autre sans infecter des

fichiers au préalable.

Cheval de Troie :

Logiciel ou e-mail en apparence utile et inoffensif, mais qui a

en fait un but destructeur ou permet à un pirate de s'introduire.

Bombe e-mail :

E-mail malveillant envoyé à un destinataire sans

défiance. Lorsque le destinataire ouvre l'e-mail ou exécute le

programme, la bombe e-mail déclenche une action malveillante sur son

ordinateur.

Piratage :

Personne ou entreprise qui mène une attaque.

CHAPITRE 2

PRESENTATION DU SUJET ET

PROBLEMATIQUE

I- PRÉSENTATION DU SUJET

1- CONTEXTE

Plusieurs milliers de vulnérabilités (failles)

sont découvertes chaque année. Elles affectent la

quasi-totalité des composants logiciels ou matériels du monde

informatique, des micro-codes et des systèmes d'exploitation, aux

progiciels et applications.

Pour répondre à cette problématique, la

pratique autre fois était configurer toutes les machines afin quelles se

synchronisent sur internet pour télécharger leur mise à

jour. Aujourd'hui Microsoft met à notre disposition des solutions

concrètes permettant la mise en oeuvre d'une politique de

sécurité.

2- OBJECTIFS

Les objectifs de notre projet sont les suivants :

> Construire l'infrastructure de base de la gestion des mises

à jour.

> Mettre en place une solution facile d'utilisation,

néanmoins complète, pour télécharger et distribuer

des mises à jour de produits Microsoft.

> Déployer de façon centralisée,

l'ensemble des mises à jour Microsoft sur les machines d'un

réseau local (y compris les mises à jour recommandées et

les mises à jour de pilotes).

> Utiliser les outils de gestion de correctifs pour

gérer un parc important de machines et colmater à temps les

failles éventuelles.

> Optimiser l'utilisation de la bande passante au niveau

d'Internet.

« L'objectif principal de notre projet est de

mettre en place une solution permettant de centraliser la gestion des mises

à jour Microsoft pour prévenir une exploitation éventuelle

des failles découvertes. »

II- PROBLEMATIQUE

Pourquoi est-il important pour une entreprise ou une

organisation de pouvoir gérée le déploiement de ses

correctifs ?

La gestion des correctifs de sécurité et des

mises à jour permet de rendre notre environnement de production

opérationnel dans des conditions optimales, de résoudre les

problèmes de sécurité et de maintenir la stabilité

de notre environnement de production.

Ainsi le déploiement des correctifs dans les

systèmes traditionnels demandait que toute les machines soient

connectées à internet pour télécharger leur mise a

jour. Une autre méthode de mise à jour utilisée

était que l'administrateur, muni des correctifs (sur un support de

stockage) parcourait toutes les machines du réseau pour l'installation

des correctifs.

Ces méthodes de gestion de correctif, entrainent

éventuellement les problèmes suivants :

· Saturation de la bande passante : puisque

toutes les machines téléchargent en même temps leurs

correctifs sur internet. Quel serait le débit idéal de connexion

vers internet pour notre entreprise?

· Remise en cause de l'intégrité des

données : partant du principe que les machines n'ont pas la

possibilité de vérifier l'intégrité et

l'authenticité du correctif et qu'une attaque compromet

l'intégrité des données, combien pourrait coûter la

récupération des données à partir de la

dernière sauvegarde fiable connue ou la vérification de

l'intégrité des données auprès de nos clients et

partenaires ? Quel pourrait être les conséquences d'un

déploiement de correctif sur notre système de production?

· Temps mort : quel serait le coût du

temps mort des ordinateurs dans notre environnement ? Que se passerait-t-il si

un système vital pour l'activité est interrompu ? La plupart des

attaques entraînent des temps morts, soit directement, soit à

cause des mesures de récupération mises en oeuvre pour y

remédier. Il est évident qu'à partir de ce

moment-là, le coût sur la masse salariale deviendra très

vite élevé.

· Durée de la récupération

: quel serait le coût de réparation d'un problème de

grande envergure dans notre environnement? Quel serait le coût d'une

réinstallation du système d'exploitation et des applications sur

un ordinateur et sur l'ensemble de nos ordinateurs ? Beaucoup d'attaques contre

la sécurité nécessitent une réinstallation

complète garantissant que tout code malveillant résiduel est

supprimé.

· Vol de propriété intellectuelle :

combien pourrait coûter le vol ou la destruction d'un secret

professionnel ou d'une liste de clients à notre entreprise ?

· Perte de crédibilité : combien

pourrait coûter une perte de crédibilité auprès de

nos clients ? Combien pourrait nous coûter une perte de clients?

· Relations publiques négatives : quelle

pourrait être la dévalorisation de notre côte ou de

notre entreprise si nous perdons la confiance des investisseurs ? Quel serait

l'impact d'une incapacité à protéger les informations

personnelles de nos clients, comme leurs numéros de carte de

crédit ?

· Protection juridique : quel serait le

coût de la défense juridique de notre entreprise si elle

était attaquée en justice à la suite d'une attaque

informatique ? Des organisations qui fournissaient des services importants ont

été attaquées en justice à cause de leur processus

de gestion des mises à jour ou de l'absence d'un tel processus.

La question qui se pose à nous, est comment

remédié à ces problèmes de correctifs, comment

faire pour que le parc informatique ait le bon correctif, et ne pas être

confronter au problème de saturation de la bande passante? Tel est

l'objectif de notre étude.

ETUDE TECHNIQUE

CHAPITRE 3 :

CHOIX DE LA SOLUTION

De façon générale la mise à jour des

correctifs se gère selon deux (2) grandes orientations qui sont les

suivantes :

I- TELECHARGEMENT AUTONOME DES MISES A JOUR

Le téléchargement autonome des mises a jour

consiste à configurer toute les machines afin quelles se synchronisent a

internet pour télécharger leur mise a jour. L'augmentation du

débit de l'accès à internet s'impose. Cette solution

s'avère intéressante, car elle apporterait de la fluidité

dans les transactions internet.

Par contre elle ne résous pas le problème du

déploiement des bon correctifs dans notre environnement de production,

et cette solution est très couteuse eu égard les tarifs

proposés par les FAI en Côte d'Ivoire.

Prix des différents Fournisseur

Accès Internet (FAI) en COTE D'IVOIRE

|

AVISO

|

AFNET

|

VIPNET

|

256kbps

|

20.000fcfa TTC

|

20.000fcfa TTC

|

Non fournir

|

512 Kbps

|

42. 000fcfa TTC

|

42. 000fcfa TTC

|

42. 000fcfa TTC

|

1MEGA

|

85. 000fcfa TTC

|

85. 000fcfa TTC

|

85. 000fcfa TTC

|

2 MEGA

|

169. 000fcfa TTC

|

169. 000fcfa TTC

|

169. 000fcfa TTC

|

4 MEGA

|

300. 000fcfa TTC

|

300. 000fcfa TTC

|

300. 000fcfa TTC

|

8 MEGA

|

450. 000fcfa TTC

|

450. 760fcfa TTC

|

450. 000fcfa TTC

|

|

Tableau1 : Prix des

différents FAI en COTE D'IVOIRE

II- IMPLEMENTATION D'UN GESTIONNAIRE DE CORRECTIF

L'implémenter un gestionnaire de correctifs consiste

à contrôler le déploiement et la maintenance des versions

logicielles intermédiaires dans les environnements de production. Il

aide à préserver l'efficacité des opérations,

à éliminer les vulnérabilités de la

sécurité et à assurer la stabilité de

l'environnement de production.

III- COMPARATIFS DES DEUX ORIENTATIONS

ORIENTATION

|

A

|

B

|

COUT ONEREUX

|

OUI

|

NON (le plus souvent

gratuit)

|

MAJ CONTROLE

|

NON

|

OUI

|

OPTIMISATION DE

LA BANDE PASSANTE

|

NON

|

OUI

|

|

Tableau2 : comparatif

des orientations des MAJ

A : Téléchargement

autonome

B : implémentation d'un gestionnaire

de correctif

IV- ORIENTATION RETENUE

Notre orientation c'est portée sur

l'implémentation d'un gestionnaire de correctif du faite que nous

pouvons avoir des solutions gratuite et qu'il nous permet d'avoir un

déploiement contrôlé de nos différentes mises

à jour.

V- SOLUTIONS DE GESTIONNAIRE DE CORRECTIF

Afin de permettre l'efficacité des opérations,

d'éliminer les vulnérabilités de la sécurité

et d'assurer la stabilité des environnements de production. Microsoft

propose plusieurs outils de gestion des correctifs.

1- MICROSOFT UPDATE

1.1- PRESENTATION

Microsoft Update est un service proposant le

téléchargement de toutes les dernières mises à jour

des produits Microsoft depuis le site officiel de Microsoft. Il nous permet de

protéger et d'optimiser notre ordinateur.

C'est un composant de WINDOWS qui n'a pas besoin d'installation,

il suffit tout simplement d'activer l'option « Maintenir mon

ordinateur à jour ».

La Mise à jour automatique est l'une des principales

fonctionnalités de Microsoft Update.

1.2- FORCES ET FAIBLESSES

FORCES

|

FAIBLESSES

|

·

|

licence gratuite

|

·

|

Non optimisation de la bande passante

|

·

|

supporte toute les mises à jour

|

|

du réseau

|

|

automatiques des produits

|

·

|

Non contrôle de la distribution des MAJ

|

|

Microsoft

|

·

|

Impossible de planifier le déploiement des MAJ

|

|

|

·

|

Ciblage de mise à jour impossible

|

|

Tableau 3 : Forces et

faiblesse de Microsoft Update

2- MICROSOFT BASELINE SECURITY ANALYZER (MBSA)

2.1- PRESENTATION

Microsoft Baseline Security Analyzer 2.0 (MBSA) est un outil

simple d'emploidestiné à aider les petites et moyennes

entreprises à évaluer leur sécurité d'après

les

recommandations de sécurité de Microsoft. Cet

outil analyse la mémoire centrale des ordinateurs clients ayant un

système d'exploitation Microsoft Windows pour y rechercher des

problèmes courants de configuration de la sécurité et

génère des rapports de sécurité individuels pour

chaque ordinateur.

2.2- FORCES ET FAIBLESSES

FORCES

|

FAIBLESSES

|

· licence gratuite

|

· Utilisation petite et moyenne entreprise

|

· supporte toute les mises à jour

|

· ne permet pas le stockage des mises à

|

automatiques des produits

|

jour en entreprise

|

Microsoft

|

· Non mise à jour des pilotes

|

· analyse la configuration de

|

· Ne permet pas la planification

|

sécurité du système analysé.

|

centralisée des déploiements

|

· Scan le niveau du patch des

|

· Non optimisation de la bande passante

|

systèmes par rapport au

référentiel de sécurité

|

réseau

|

· détecte les patches de sécurité

manquants

|

|

|

Tableau4 : Forces et

faiblesse de MBSA

3- WINDOWS SERVER UPDATE SERVICES (WSUS) 3.1-

PRESENTATION

Microsoft Windows Server Update Services 3.0 (WSUS) permet

aux administrateurs de systèmes informatiques de déployer les

dernières mises à jour publiées par Microsoft pour les

produits Microsoft. Windows Server Update

Services nous aide à gérer pleinement la

distribution des mises à jour disponibles via Microsoft Update sur tous

les ordinateurs de notre réseau. Windows Server Update Services permet

de gérer les correctifs et mises à jour. Il constitue une

méthode efficace et rapide pour tenir tous nos systèmes à

jour.

3.2- FORCES ET FAIBLESSES

FORCES

|

FAIBLESSES

|

· Licence gratuite

|

· Par de remontée d'inventaire

|

· Supporte toute les mises à jour

|

· Pas de distribution générale

|

des produits Microsoft.

|

des logiciels

|

· Se dépolit dans les petite,

moyenne et grande

entreprise

|

· Pas de déploiement des

systèmes

d'exploitations

|

· Mise à jour des ordinateurs nomade

|

|

· Permet le ciblage du contenu

en fonction du système à

mettre à

jour.

|

|

· Permet la planification

centralisée des

déploiements

|

|

· Optimisation de la bande

passante

|

|

· Distribution des correctifs en mode

déconnecté.

|

|

· Communication sécurisé entre serveur

(https)

|

|

· Fonctionnement avec un

proxy

|

|

|

Tableau 5 : Forces et

faiblesse de WSUS

4- SYSTEMS MANAGEMENT SERVER 2003 (SMS 2003)

4.1- PRESENTATION

Microsoft Systems Management Server 2003 (Systems Management

Server 2003, SMS 2003) est une solution complète d'administration de

parc informatique, d'inventaire et de gestion des applications et de mises

à jour de sécurité.

Les entreprises peuvent désormais réduire leurs

coûts opérationnels au jour le jour et contrôler

précisément l'infrastructure et l'activité informatique

grâce à des rapports exhaustifs et personnalisables pour chaque

niveau décisionnel de l'organisation.

4.2- FORCES ET FAIBLESSES

FORCES

|

FAIBLESSES

|

·

|

Fonctionnalité d'aide a

distance (redémarrage, contrôle à

distance, le chat à distance,...)

|

·

·

|

Licence trop cher (1307 euros pour 250 postes)

Pas de distribution des

correctifs en mode

|

·

|

Distribution générale des

|

|

déconnecté.

|

|

logiciels

|

·

|

Pas de communication

|

·

|

Déploiement des systèmes

|

|

sécurisée entre serveur (https).

|

|

d'exploitations

|

· Pas de fonctionnement avec

|

|

|

·

|

Gestion des inventaires

|

|

un proxy.

|

|

·

|

Supporte toute les mises à jour des produits Microsoft.

|

·

|

Se dépolit seulement sur les

grandes entreprises et

sur les

|

|

·

|

Permet le ciblage du contenu en fonction du système

à mettre à jour.

|

|

organisations

|

Tableau 6 : Forces et

faiblesse de SMS

VI- COMPARATIF DES SOLUTIONS MICROSOFT POUR

LA

GESTION DES CORRECTIFS

|

MICROSOFT UPDATE

|

MBSA

|

WSUS

|

SMS

|

ROLE

|

Installation en

ligne

|

Scannage

|

Déploiement

|

ENTREPRISE VISEE

|

|

Grande

|

|

Moyenne

|

|

|

|

Gratuite

|

Payante

|

AGENT

|

Windows update

|

|

Tableau 7 : comparatif

des solutions Microsoft

VII- SOLUTION DE MISE EN OEUVRE RETENUE

Notre choix s'est porté sur Windows Server Update Services

pour les raisons suivantes :

- Déploiement des correctifs en interne dans

l'entreprise

- L'administration de Microsoft Update est locale

- Adapter pour les moyennes et grandes entreprises - Gratuit

CHAPITRE 4 :

ARCHITECTURES POSSIBLE DE WSUS

Nous avons plusieurs architectures possibles dans la mise en

oeuvre du serveur WSUS. Le choix de l'une des architectures sera fonction de la

taille et de la configuration de l'entreprise dans laquelle nous serons

amenés à déployer la solution.

Nous présenterons toutes les architectures possibles avec

le serveur WSUS

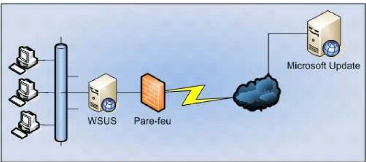

I- ARCHITECTURE DE SERVEUR UNIQUE

Il s'agit du modèle de déploiement le plus simple

à mettre en place.

Le serveur WSUS est installé derrière un pare-feu

d'entreprise. Il synchronise les mises à jour avec le site web Microsoft

Update.

Figure 3 : Architecture

serveur de unique

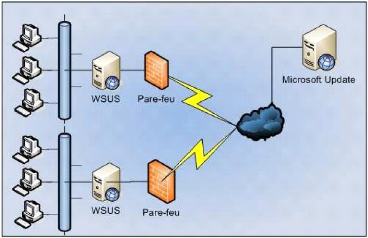

II- PLUSIEURS SERVEURS WSUS INDEPENDANTS

Figure 4 : Architecture de

serveurs indépendants

Vous pouvez choisir de mettre en place plusieurs serveurs WSUS

dans votre entreprise de manière indépendante. C'est à

dire que chacun possède sa propre console d'administration et chacun

télécharge son contenu depuis le site de Microsoft Update sur

Internet.

Dans ce scénario on peut imaginer que chaque serveur est

utilisé pour des réseaux LAN différents voir des

réseaux WAN (succursales).

On peut définir par exemple un serveur WSUS

chargé de mettre à jour le réseau des serveurs et

applications et un autre uniquement pour les systèmes d'exploitation

clients comme Windows XP ou Vista.

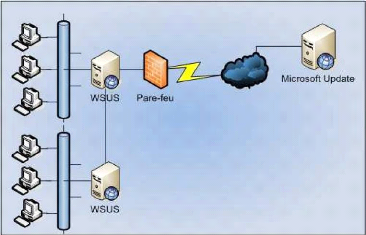

III- SERVEURS SYNCHRONISES

Il s'agit d'un modèle de déploiement à

serveur unique auquel un second serveur WSUS est connecté.

Ce second serveur peut alors être configuré pour

récupérer les mises à jour depuis le premier serveur WSUS

(serveur "upstream").

L'intérêt principal de ce genre de topologie est de

permettre la distribution des

mises à jour sur le serveur WSUS d'un site distant

connecté au réseau principal par une liaison fiable.

Les postes clients du site distant pourront ainsi

récupérer les mises à jour avec un débit optimal

depuis le serveur WSUS présent sur leur LAN.

Figure 5 : Architecture

serveurs synchronisés

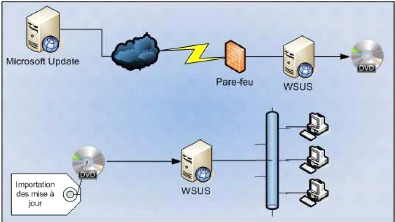

IV- SERVEURS DECONNECTES

Ce modèle plus rare est utilisable pour un

sous-réseau isolé d'internet.

Il est possible de déployer un serveur WSUS sur un

sous-réseau dont l'accès internet est restreint.

Le seul moyen pour importer les mises à jour sur le

serveur WSUS est de les

transférer depuis un autre serveur WSUS connecté

à internet en utilisant un média physique (CD-ROM, disque

dur...).

Figure 6 : Architecture

Serveurs non connectés aux réseaux Internet ou WSUS

Dans certains contextes particuliers, par exemple lorsque les

ordinateurs cibles sont en DMZ, le serveur WSUS peut être

déconnecté à la fois de l'Internet et des autres serveurs

WSUS de l'organisation.

V- PRINCIPE ET FONCTIONNEMENT DE WSUS

1- PRINCIPE DE WSUS

Windows Server Update Services (WSUS) est la seconde

génération de logiciel serveur gratuit pour le déploiement

des mises à jour, proposées par Microsoft pour remplacer Software

Update Services (SUS), qui ne prenait en charge que les mises à jour

critiques ou sécurité de Windows.

WSUS permet d'avoir une infrastructure de gestion de

mise à jour, de gérer les mises à jour des

différents logiciels de Microsoft dans toutes les langues disponibles

ainsi que les pilotes de certains matériels. WSUS est à sa

deuxième version soit WSUS 3.0. Le serveur WSUS nous permettra de :

· Configurer un environnement de production qui prendra en

charge la gestion des mises à jour pour des scénarios de routine

et d'urgence.

· Découvrir les nouvelles mises à jour d'une

façon pratique.

· Déterminer si une mise à jour est

pertinente pour l'environnement de production.

· Tester les mises à jour avant de les

déployées sur l'ensemble de l'environnement de production.

· Approuver et planifier les installations de mises

à jour.

· Passer en revue le processus une fois le

déploiement terminé.

2- FONCTIONNEMENT DE WSUS

On va implémenter le serveur WSUS au niveau de notre

entreprise qui lui, va pouvoir mettre en connexion le serveur WSUS avec le site

Microsoft Update ou on ira chercher les mises à jour. Chaque fois, WSUS

effectuera un processus de synchronisation, en suivant les étapes

ci-dessous :

· WSUS télécharge un

référentiel de sécurité

· Il valide la signature de Microsoft

· Il compare ce référentiel au contenu de sa

base locale de façon à identifier les nouvelles mises à

jour

· Il attend l'approbation de l'administrateur

· Il télécharge les patches approuvés

par l'administrateur (uniquement) et vérifie leur signature

· Il met à jour ses journaux de synchronisation et

d'approbation

Le fonctionnement de WSUS est de type « Pull »,

c'est-à-dire que les informations sont toujours obtenues par une

requête émise par le « client » (qui peut être un

serveur WSUS) vers le serveur WSUS du niveau supérieur. Le serveur le

plus dans l'organisation s'adresse quant à lui directement aux sites de

Microsoft.

Côté client, le composant « Windows

Automatic Update » est utilisé. WSUS dispose d'une technologie

« Self Update » pour le mettre à jour automatiquement sur les

ordinateurs clients lors de leur inscription sur un serveur WSUS.

IMPLEMENTATION DE LA

SOLUTION

CHAPITRE 5 :

INSTALLATION DE WSUS

I- PREPARATION MATERIELLE

La configuration matérielle et logicielle du serveur WSUS

dépend du nombre de clients à mettre à jour dans

l'entreprise.

1- MATERIEL

· 1 serveur (ordinateur) de préférence

dédié.

· Windows serveur 2003 installé

2- CAPACITES RECOMMANDEES

Jusqu'à 500 postes clients connectés sur un

même serveur

EQUIPEMENT

|

MINIMUM

|

RECOMMANDE

|

CPU

|

750 MHz

|

1 GHz ou plus

|

MEMOIRE

|

512 MB

|

1 GB ou plus

|

BASE DE DONNEES

|

SQL Server 2005

|

SQL Server 2005

|

|

Tableau 8 : Dimensionnement

du serveur pour 500 clients maximum De 500 à 15.000 postes

clients

EQUIPEMENT

|

MINIMUM

|

RECOMMANDE

|

CPU

|

1 GHz ou plus

|

3 GHz biprocesseur ou plus. (Une

solution bi pro est

recommandée

pour plus de 10.000 postes)

|

MEMOIRE

|

1 GB

|

1 GB ou plus

|

BASE DE DONNEES

|

SQL Server 2005

|

SQL Server 2005

|

|

Tableau 9 :

Dimensionnement du serveur pour 15.000 clients maximum

3- COMPLEMENTS LOGICIELS NECESSAIRES

POUR

L'INSTALLATION DE WSUS

WSUS nécessite l'installation ou la mise à jour

préalable de plusieurs composants. Les préparatifs concernent

uniquement les éléments suivants :

· Microsoft Internet Information Services (IIS) 6.0

· Service de transfert intelligent en arrière-plan

(BITS, Background Intelligent Transfer Service) 2.0 et WinHTTP 5.1 Windows

Server 2003.

· Package redistribuable de Microsoft .NET Framework 2.0

· Microsoft Report Viewer Redistributable 2005

· Microsoft Management Console 3.0 pour Windows Server

2003

Ils sont téléchargeables gratuitement sur le Download

center de Microsoft.

4- TAILLES DE PARTITIONS RECOMMANDEE SUR LES

DISQUES

Pour installer WSUS 3.0, le système de fichiers du

serveur doit satisfaire les conditions suivantes :

· la partition système et la partition sur laquelle

on installe WSUS 3.0 doivent être formatées avec le système

de fichiers NTFS ;

· un espace disque minimal de 1 Go est recommandé

sur la partition système ;

· un espace disque minimal de 20 Go est nécessaire

sur le volume où WSUS stocke son contenu ; 30 Go sont recommandés

;

· un espace disque minimal de 2 Go est recommandé

sur le volume où le

programme d'installation de WSUS installe Base de

données interne.

> Conditions d'installation

réservées à la console

WSUS 3.0 permet d'installer la console d'administration WSUS sur

les systèmes distants séparés du serveur WSUS. Les

procédures d'installation réservées à la console

peuvent être effectuées sur les systèmes d'exploitation

suivants :

· Windows Server® 2008

· Windows Vista®

· Windows 7

· Windows Server 2003 Service Pack 1 ;

· Windows XP Service Pack 2.

Conditions logicielles préalables réservées

à l'installation de la console

· Package redistribuable Microsoft .NET Framework Version

2.

· Microsoft Management Console 3.0 pour Windows Server

2003

· Microsoft Report Viewer Redistributable 2005

> Conditions requises pour les Mises à

jour automatiques

Les conditions pour être pris en charge par WSUS sont :

- le composant client de WSUS 3.0.

- une connexion au réseau.

- Tout ordinateur exécutant un système

d'exploitation Windows.

II- INSTALLATION DE WSUS (Windows serveur 2003)

Après avoir vérifié que notre serveur

répond aux conditions requises pour l'installation, on est prêt

à installer WSUS 3.0.

1- INSTALLATION MANUELLE DE WSUS

3.0

On ouvre une session sur le serveur avec un compte

administrateur. On exécute le programme d'installation

(WSUSSetup.exe).

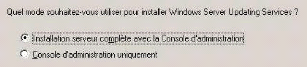

Ensuite il faut sélectionner le mode d'installation. Soit

l'installation complète des services ainsi que sa console

d'administration soit uniquement la console. La

console sur un poste client sert à administrer à

distance tous les serveurs WSUS de l'entreprise.

Ensuite il faut choisir le lieu de stockage des mises à

jour. Il est conseillé de les télécharger localement afin

d'accélérer le processus de transfert vers les clients.

Cochez alors la case «Stocker les mises à

jour localement» et choisissez le lieu de stockage exact. Si on

ne coche pas cette case, les clients téléchargement alors les

mises à jour depuis le site de Microsoft Update.

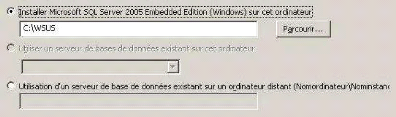

Ensuite il faut installer Microsoft SQL Server 2005. Si on

laisse l'option par défaut, l'assistant vous l'installera et

configurera. Sinon on peut sélectionner une

autre instance s'il en existe une sur votre serveur ou utilise

un serveur SQL distant.

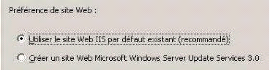

WSUS 3 se base sur IIS, on laissera l'option par

défaut

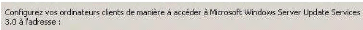

Ensuite il faut entrer les paramètres de configuration de

nos clients, c'est à dire :

http://SERVWSUS. Ces paramètres

pourront soit être configurés à l'aide de GPO ou

manuellement sur chaque ordinateur.

Un résumé s'affiche, puis sur suivant pour lancer

le processus d'installation 2- INSTALLATION

AUTOMATISÉE

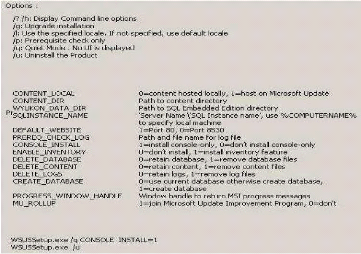

Si on a plusieurs serveurs WSUS 3 à déployer des

commutateurs sont disponibles pour automatisés l'installation.

Pour connaitre ces commutateurs il faut taper WSUSSetup.exe /h

:

Figure 7 : installation

automatique de WSUS

Voici un exemple :

X:\WSUSSetup.exe /q CONTENT_LOCAL=1

CONTENT_DIR=C:\WSUS WYUKON_DATA_DIR=C:\WSUSY CREATE_DATABASE=1

DEFAULT_WEBSITE=1. Ceci permet d'installer WSUS sur

C:\WSUS, installer Yukon sur

C:\WSUSY, et utilise le site web sur le

80.

3- PRESENTATION DES COMPOSANTS INDISPENSABLE

A

L'INSTALLATION WSUS

> Le Service de transfert intelligent en

arrière-plan (BITS) 2.0 et WinHTTP 5.1

Ce logiciel permet d'adopter la version 2.0 du Service de

transfert intelligent en arrière-plan (BITS) et de mettre à jour

WinHTTP. Ces mises à jour permettront d'optimiser les

téléchargements à l'aide des futures versions de la

fonctionnalité

mise à jour automatique de Windows Update et d'autres

programmes qui font appel au service BITS pour transférer des fichiers

à l'aide de la bande passante réseau inutilisée.

> Package redistribuable de Microsoft .NET

Framework 2.0

Le package redistribuable de Microsoft .NET Framework 2.0

installe le runtime .NET Framework et les fichiers associés requis pour

l'exécution d'applications développées pour le .NET

Framework 2.0.

Le .NET Framework 2.0 fournit une évolutivité et

des performances accrues aux

applications via l'amélioration de la mise en cache, le

déploiement et la mise à jour d'applications via ClickOnce, la

prise en charge du plus grand nombre de navigateurs et de

périphériques possible via les contrôles et les services

ASP.NET 2.0.

> Microsoft Report Viewer Redistributable

2005

Le contrôle Microsoft Report Viewer permet aux

applications qui s'exécutent sur le .NET Framework d'afficher des

rapports conçus à partir de la technologie de

création de rapports Microsoft. Ce package redistribuable

contient les versions des contrôles Windows Forms et des contrôles

serveur Web

ASP.NET de la visionneuse de rapports.

> Microsoft Management Console

3.0

Microsoft Management Console 3.0 (MMC 3.0) est une structure

destinée à

centraliser et à simplifier les tâches quotidiennes

de gestion système sous Windows en harmonisant les techniques de

navigation, les menus, les barres d'outils et le workflow de différents

outils. Les outils MMC (appelés composants logiciels enfichables)

peuvent être utilisés pour gérer des réseaux, des

ordinateurs, des services, des applications et d'autres composants

système. MMC n'offre pas de fonctions d'administration, mais

héberge divers composants logiciels enfichables Windows et non Windows

qui permettent d'effectuer des tâches d'administration.

CHAPITRE 6 :

CONFIGURATION DE WSUS

I- CONFIGURATION DE LA CONNEXION RESEAU DU SERVEUR

Pour la configuration réseau, nous avons deux assistants

nous simplifiant la vie. Le premier est l'assistant post-installation

s'exécutant immédiatement après l'installation de WSUS 3.

Il s'agît de configurer les paramètres du serveur.

1- L'ASSISTANT DE CONFIGURATION

POST-INSTALLATION

Juste après l'installation, il est important de lancer

l'assistant de configuration, sinon votre serveur WSUS sera inactif.

> Pour ouvrir la console

On ouvre la console Microsoft Windows Server Update

Services 3.0 situé dans les outils d'administrations. Dans

l'arborescence de gauche, on clique sur Options tout en bas.

Ensuite sur Assistant de configuration du serveur WSUS afin de

lancer l'assistant.

> Configurer le pare-feu pour que WSUS puisse

obtenir les mises à jour

Avant de commencer, l'assistant demande de bien vérifier

quelques points de communication cruciaux :

· Est ce que nos clients peuvent accéder

correctement à notre serveur WSUS ? Il faut vérifier la

configuration du pare-feu.

· Est ce que notre serveur peut se connecter à son

serveur amont c'est à dire soit un autre serveur WSUS soit directement

à Microsoft Update ?

· Si nous passons par un serveur proxy sa configuration

est-elle correct ? Disposons-nous des informations d'authentification ?

Si le serveur est placé derrière un pare-feu

configure pour une restriction d'adresses vers internet, il faut autoriser

l'accès pour que WSUS puisse effectuer les mises à jour depuis le

site Microsoft. Les URL de références sont :

· http: //

windowsupdate.microsoft.com

· http://*.windowsupdate.microsoft.com

· https://*.windowsupdate.microsoft.com

· http://*.update.microsoft.com

· https://*.update.microsoft.com

· http://*.windowsupdate.com

·

http://download.windowsupdate.com

·

http://download.microsoft.com

· http://*.download.windowsupdate.com

·

http://wustat.windows.com

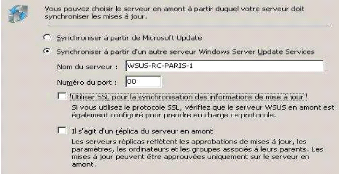

> Choisir le serveur en

amont

La première chose à faire est de choisir notre

serveur amont. C'est à dire soit un autre serveur WSUS si on a une

architecture complexe soit directement Microsoft

Update. Selon votre scénario de déploiement, on

sera amené à le configurer en tant que serveur aval ou simple

réplica. Si on le configure pour utiliser un autre serveur WSUS,

choisissons le port à utiliser (par défaut 80). Pour plus de

sécurité on utilise le SSL.

> Définir le serveur

proxy

Figure 8 : choix du

serveur proxy

On configure si nécessaire les options de serveur proxy

si notre serveur en utilise un pour se connecter à Internet ou au

serveur amont. On doit entrer le nom du serveur, le numéro de port

à utiliser ainsi que les informations d'identifications

nécessaires à la connexion.

Ensuite on doit démarrer une synchronisation en cliquant

sur Start

Synchronisation. Le processus peut prendre

quelques minutes en fonction du

nombre d'éléments à charger. Les

informations téléchargées sont : le type de mise à

jour, la catégorie de produit ainsi que sa langue. Une fois que la barre

de progression est pleine, on fait sur Suivant.

> Choisir les langues

On sélectionne les langues des mises à jour qu'on

souhaite télécharger. Bien évidemment il est

conseillé de ne télécharger que les langues

présentes dans votre entreprise. Plus on choisit de langues possibles,

plus on aura besoin d'espace disque sur notre serveur. On a le choix entre plus

de 27 langues.

> Choisir les produits

Choisir ensuite la liste des produits pour lesquelles on

souhaite télécharger les mises à jour. En effet WSUS ne

sert pas uniquement à la mise à jour de nos Windows mais prend en

charge également de nombreux autres produits comme

Exchange Server, ISA, SQL, IE, Office,... Cochons les cases

correspondantes à vos besoins en fonction de notre parc applicatif.

Figure 9 : sélection

des différents produits > Choisir les

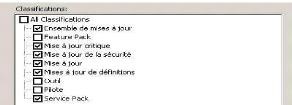

classifications

On doit ensuite sélectionnez les types de mise à

jour parmi une longue liste : Service Pack, Pilote, Outil, Mise à

jour...

Figure 10 :

classification des MAJ

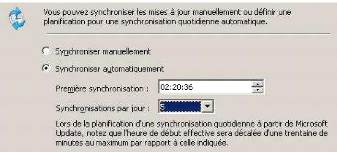

> Configurer la planification de la

synchronisation

Choisir enfin quelle sera la période de synchronisation

ou si on le ferait de manière manuelle uniquement. Si on décide

de mettre en place une planification, choisir l'heure de la première

ainsi que le nombre de synchronisation par jour.

Ainsi on peut montrer jusqu'à 24 par jour, soit une par

heure ! Notons qu'un laps de temps aléatoire pouvant allé

jusqu'à 30 min sera ajouté à l'heure

définie.

Figure 11 :

synchronisation des MAJ

Pour finir la dernière page de l'assistant nous propose

de lancer directement la console de gestion de WSUS 3 (si on a lancé

l'assistant directement après l'installation, sinon la case est

grisée) ainsi que lancer la première grosse synchronisation

depuis Internet ou notre serveur amont.

Notons qu'il sera de toute façon possible de modifier ces

paramètres par la suite dans les options de WSUS. Elles ne sont pas

définitives.

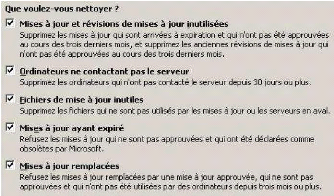

2- L'ASSISTANT DE NETTOYAGE DES OBJETS

OBSOLETES

Il s'agît cette fois, d'un assistant de nettoyage ! Ceci

est très pratique afin de pouvoir supprimer tout un tas d'information

inutiles dans WSUS ou obsolète. Les

administrateurs apprécieront la simplicité

d'utilisation de cet assistant ainsi que sa puissance.

En lançant l'assistant de nettoyage (qui se trouve dans

les options de WSUS), on sera tout d'abord inviter à sélectionner

les éléments qu'on souhaite nettoyer. On a la possibilité

parmi les 5 suivants :

· Mises à jour et révision de mise

à jour inutilisées : Supprime les mises à jours

qui sont arrivées à expiration et qui n'ont pas été

approuvées au cours des trois dernier mois et supprimer les anciennes

révisions de mises à jour qui n'ont pas été

approuvées au cours des trois derniers mois.

· Ordinateurs ne contactant pas le

serveur : permet de supprimer les

comptes d'ordinateurs dont le rapport n'a pas été

envoyé depuis au moins 30

jours. Ceci évite de se retrouver avec une liste

inimaginable d'ordinateur

alors qu'ils ne font plus parti de la société.

· Fichiers de mises à jour inutiles

: supprime les mises à jour refusées ou non utilisées.

· Mises à jour ayant expiré

: Refuse les mises à jour dont la date de validité définie

par Microsoft est dépassée.

· Mises à jour remplacées :

refuse les mises à jour remplacées par une mise à jour

approuvée.

Une fois notre sélection faîte en cochant les cases

de notre choix, on clique sur Suivant pour lancer le

processus. Celui-ci peut prendre plusieurs minutes en fonction de la taille de

notre base de données ainsi que du nombre d'éléments.

A la fin du traitement, un résumé est

affiché indiquant le nombre d'objets concernés par chaque

élément. On clique sur Terminer pour fermer

l'assistant et revenir à la console de gestion de WSUS.

Figure 12 : assistant de

nettoyage

L'assistant ne peut s'exécuter de manière manuelle.

Il n'est pas possible de planifier un nettoyage des ressources obsolètes

tous les dimanches soir par exemple.

II- CONFIGURATION DES POSTES CLIENTS

1- DANS UN ENVIRONNEMENT SANS CONTROLEUR DE

DOMAINE

Si on ne possède pas de domaine Active Directory, il est

possible de configurer les

clients via la base de registre avec toutes les options

disponibles dans les stratégies de groupes mais la configuration des

machines sera très contraignante.

Voici les différentes entrées de la base de

registre pour la configuration des clients:

Noeud de configuration général:

HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\WindowsUpd

ate

|

Entrée

|

Description

|

|

ElevateNonAdmins

|

Valeur possible: 0 ou 1

0: Seuls les administrateurs peuvent refuser ou accepter les

mises à jour

1: Tout le monde peut refuser ou accepter les mises à

jour

|

|

TargetGroup

|

Permet de spécifier le groupe de mise à jour auquel

l'ordinateur appartient (ciblage coté client)

|

|

TargetGroupEnabled

|

Valeur possible: 0 ou 1

0: Désactiver la fonctionnalité de ciblage

coté client 1: Activer la fonctionnalité de ciblage coté

client

|

|

WUServer

|

Permet de spécifier l'emplacement du serveur WSUS

(exemple:

http://SRV-RC-PARIS1/). Doit

être identique à l'entrée WUStatusServer

|

|

WUStatusServer

|

Permet de spécifier l'emplacement du serveur WSUS

(exemple: http:// SRV-RC-PARIS1/ Doit être identique à

l'entrée WUServer

|

Tableau 10 : Noeud de

configuration générale sans contrôleur de Domain

Noeud de configuration pour les mises à jour

automatique:

HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\WindowsUpd

ate\AU

|

Entrée

|

Description

|

|

AUOptions

|

Valeur Possible: 2,3,4 ou 5

Configuration du fonctionnement de la mise à jour

automatique (Notification,

téléchargement, planification, interaction avec les

stratégies locales)

2: Notification avant téléchargement et

notification avant installation des mises à jour

3: Téléchargement automatique des mises à

jour et notification avant installation des mises à jour

4: l'installation des mises à jour est

automatique et planifié en fonction des valeurs DWORD

ScheduledInstallDay et ScheduledInstallTime

5: la planification des mises à jour est

configuré mais l'utilisateur final peut le configurer

|

|

AutoInstallMinorUpdates

|

Valeur possible: 0 ou 1

0: N'installe pas automatiquement les mises à jours

mineurs qui ne nécessitent pas de redémarrage de l'ordinateur ou

de service

1: Installe automatiquement les mises à jours mineurs

qui ne nécessite pas de redémarrage de l'ordinateur ou de

service

|

|

DetectionFrequency

|

Valeur possible: de 1 à 22

Durée en heure entre chaque vérification de mise

à jour (de -20% à 0%) sur le serveur

|

|

WSUS

|

|

DetectionFrequencyEnabled

|

Valeur possible: 0 ou 1

0: Utilise la valeur par défaut de la durée

entre chaque vérification de mise à jour (par défaut: 22

heures, donc vérification après une durée de 18h24 et

22h)

1: Utilise la valeur renseignée par la valeur DWORD

DetectionFrequency (toujours de - 20% à 0%) pour la durée entre

chaque vérification de mise à jour

|

|

NoAutoRebootWithLoggedOnUsers

|

Valeur possible: 0 ou 1

0: l'ordinateur redémarre la machine dans les 5 minutes

qui suivent la mise à jour de la machine

1: l'utilisateur a le choix de redémarrer ou non la

machine

|

|

NoAutoUpdate

|

Valeur possible: 0 ou 1

0: Mise à jour automatique désactivée 1:

Mise à jour automatique activée

|

|

RebootRelaunchTimeout

|

Valeur possible: de 1 à 1440

Durée en minute entre chaque demande de redémarrage

à l'utilisateur de l'ordinateur

|

|

RebootRelaunchTimeoutEnabled

|

Valeur possible: 0 ou 1

0: Le temps entre chaque demande de redémarrage à

l'utilisateur est celle par défaut (10 minutes)

1: Le temps entre chaque demande de redémarrage à

l'utilisateur est le même renseigné par la valeur DWORD

RebootRelaunchTimeout

|

|

RebootWarningTimeout

|

Valeur possible: de 1 à 30

Durée en minutes du compteur avant

|

|

redémarrage de la machine pour les mises à jour

planifiées ou obligatoires

|

|

RebootWarningTimeoutEnabled

|

Valeur possible: 0 ou 1

0: Le temps initial en minute du compteur avant

redémarrage pour les mises à jour planifiées ou

obligatoires est le même par défaut (5 minutes)

1: Le temps initial en minute du compteur avant

redémarrage pour les mises à jour planifiées ou

obligatoires est le même renseigné par la valeur DWORD

RebootRelaunchTimeout

|

|

RescheduleWaitTime

|

Valeur possible: entre 1 et 60

Temps en minute pour l'attente depuis le démarrage de la

machine avant installation des mises à jour planifiées

échouées.

Cette politique ne s'applique pas aux mises à jour qui ont

une échéance spécifique. Si l'échéance d'une

mise à jour est dépassée alors celle-ci est

installée de suite.

|

|

RescheduleWaitTimeEnabled

|

Valeur possible: 0 ou 1

0: Les mises à jour planifiées

échouées seront reportées lors de la prochaine

planification

1: Les mises à jour planifiées ratées seront

installés après le laps de temps spécifié par la

valeur DWORD RebootRelaunchTimeout

|

|

ScheduledInstallDay

|

Valeur possible: entre 0 et 7

|

|

0: Mise à jour planifié tous les jours

de 1 à 7: jour de la semaine de dimanche (1) à

samedi (7)

|

|

Cette option ne marche seulement que si l'entrée AUOption

est configurée à la valeur 4 c'est-à-dire mises à

jour planifiées

automatiques

|

|

ScheduledInstallTime

|

Valeur possible: entre 0 et 23

|

|

Heure de la journée pour les mises à jour

planifiées

|

|

Cette option ne marche seulement si l'entrée

|

|

AUOption est configurée à la valeur 4

|

|

UseWUServer

|

Valeur possible: de 0 à 1

|

|

0: Utilise Windows Update

|

|

1: Utilise votre serveur WSUS

|

Tableau 11 : Noeud de

configuration pour les mises à jour automatique

2- DANS UN ENVIRONNEMENT AVEC UN CONTROLEUR

DE

DOMAINE

Voici la méthode pour déployer la politique de

déploiement des mises à jour sur le réseau. Comme

pré requis, il sera nécessaire d'avoir un domaine Active

Directory.

> Création de la stratégie de

groupe

Avant d'entamer la création de GPO

(Group Policy Object), pour la configuration de la mise

à jour automatique des clients, s'assurer d'être en possession du

dernier modèle d'administration Windows Update. Le fichier du

modèle intégrant la gestion de WSUS se nomme

Wuau.adm et il est situé dans le dossier

"%systemroot%\Inf". Il est disponible

dans le Service Pack 2 de Microsoft Windows XP.

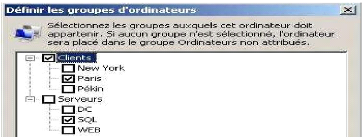

III- CIBLAGE DES ORDINATEURS

Le ciblage d'ordinateurs représente une part importante

des déploiements WSUS. Il existe deux groupes d'ordinateurs par

défaut : Tous les ordinateurs et Ordinateurs

non attribués. Par défaut, lorsque chaque ordinateur

client contacte pour la première fois le serveur WSUS, ce dernier

l'ajoute à ces deux groupes.

Le ciblage est le principe consistant à regrouper des

comptes d'ordinateurs dans des groupes, on peut donc créer des groupes

d'ordinateurs personnalisés. L'avantage de la création de groupes

d'ordinateurs est qu'il permet de tester les mises à jour avant de les

déployer à grande échelle sur l'ensemble de notre

réseau. Si les tests se déroulent comme prévu, on peut

déployer les mises à jour sur le groupe Tous les ordinateurs.

1- IMBRICATION DES GROUPES.

Figure 13 : imbrication

des groupes

Il est possible de créer un groupe à

l'intérieur d'un autre et que un compte

d'ordinateur peut appartenir à plusieurs groupes. Il est

en effet possible de créer un

groupe dans un autre groupe. Ainsi on peut créer une

structure beaucoup plus précise du schéma de notre entreprise. On

peut imaginer par exemple un groupe pour nos serveurs et à

l'intérieur de celui-ci un group pour chaque rôle : DC, Serveur

Web, DNS. Il n'y a pas de limite concernant de nombre d'imbrication de

groupes.

2- APPARTENANCE

Figure 14 : appartenance des

ordinateurs

Le groupe nommé : Ordinateurs non

attribués contient comme son nom l'indique l'ensemble des

comptes ordinateurs n'ayant pas encore été intégrés

à un nouveau groupe. Il est possible de créer autant de groupe

qu'on souhaite. Juste un clic droit puis "Ajouter un groupe

d'ordinateurs..." Un compte d'ordinateur peut appartenir à

plusieurs groupes (attention la notion de compte d'ordinateur n'est a pas

confondre avec celle de AD). Ceci permet de ranger nos ordinateurs de

manière plus précise. Exemple notre serveur DNS qui se trouve

à NY. Et bien il pourra être membre du group New York (comme ca il

recevra toutes les mises à

jours spécifiques à ce site) mais également

membre du groupe DNS en tant que serveur DNS.

Concernant le ciblage, il est toujours possible de le faire

soit du côté serveur WSUS (valeur par défaut), en

attribuant manuellement les ordinateurs à un ou plusieurs groupes soit

de manière automatique en utilisant une stratégie de groupe (GPO)

et en modifiant le paramètre : Autoriser le ciblage

côté client.

On peut regretter qu'il ne soit pas possible de visionner

directement le nombre d'ordinateur présent dans chaque groupe. Un simple

chiffre entre parenthèse après chaque nom de groupe aurait

été très pratique. Comme c'est le cas pour la console de

gestion des imprimantes avec Windows Server 2003 R2 par exemple.

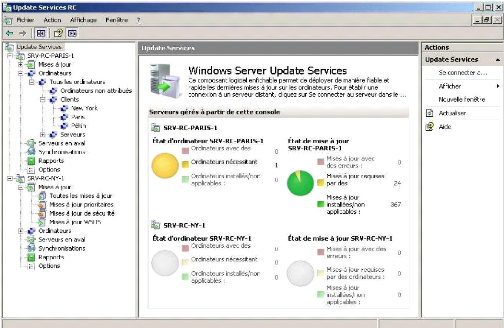

IV- ADMINISTRATION DU SERVEUR

1- PRESENTATION DE LA CONSOLE MMC 3

Figure 15 : la console

MMC.3

La console d'administration WSUS 3.0 est un composant logiciel

enfichable de Microsoft Management Console (MMC) 3.0 qui permet de gérer

tous les composants du déploiement WSUS. On peut exécuter la

console administration WSUS sur tout ordinateur d'un domaine ayant une relation

d'approbation avec le domaine du serveur WSUS.

La console d'administration WSUS principale se compose de trois

colonnes.

· 1ere colonne de l'arborescence

Update Services : présente l'arborescence

d'Update Services, vue hiérarchique de notre

déploiement WSUS par serveur WSUS disponibles. On peut ajouter plusieurs

serveurs à la console d'administration WSUS. Chaque serveur est

associé aux catégories suivantes dans l'arborescence Update

Services :

[Nom du serveur]: Conteneur de tous les

composants WSUS gérés par le serveur sélectionné.

Lorsqu'on sélectionne un serveur WSUS dans l'arborescence Update

Services, une page d'état détaillé apparaît pour le

serveur avec :

v' Tâches à effectuer : Actions

les plus urgentes à effectuer sur le serveur WSUS.

v' Vue d'ensemble : Vue d'ensemble de

l'état des ordinateurs, mises à jour et synchronisations pour le

serveur.

v' Ressources : Liens à des informations

supplémentaires à propos de WSUS.

Mises à jour : Conteneur

présentant toutes les mises à jour susceptibles d'être

approuvées sur le serveur. Les mises à jour sont

regroupées par classification dans l'arborescence Update Services. Si on

sélectionne mises à jour, une page d'état

détaillée apparaît avec toutes les mises à jour

regroupées par vue de mise à jour.

Ordinateurs : Conteneur présentant

tous les ordinateurs et groupes disponibles sur le serveur. Si on

sélectionne Ordinateurs dans

l'arborescence Update Services, une page

d'état détaillé de tous les groupes d'ordinateurs du

serveur WSUS apparaît.

Serveurs en aval : Liste des serveurs WSUS en

aval qui se synchronisent sur le serveur sélectionné.

Résultats de la synchronisation :

Historique des résultats de synchronisation et point central de gestion

des synchronisations.

Rapports : Emplacement central de

création des rapports d'état WSUS relatifs aux mises à

jour et aux ordinateurs.

Options : Emplacement central de configuration

des paramètres WSUS.

· 2nde

colonne Résultats : fournit des informations

d'état sur l'élément sélectionné dans

l'arborescence Update Services. Si on clique sur le noeud principal de

l'arborescence, les serveurs WSUS sont présentés dans le volet

Résultats.

· 3e colonne

Actions: contient les actions qui s'appliquent

à la sélection effectuée dans l'arborescence Update

Services, telles que Rechercher ou Aide, ainsi que les actions liées

à la catégorie.

V- LES RAPPORTS

Les administrateurs aimant les rapports vont être servis.

WSUS 3 propose en effet

un ensemble de rapports directement accessibles dans

l'arborescence de la console. Ces rapports se basent sur le logiciel Report

Viewer 2005 du coup ils sont

également accessibles depuis un poste sous XP. Avant de

générer celui-ci quelques options sont configurables comme le

type de rapport ou encore si les serveurs descendant doivent être pris en

charge.

Il en existe trois catégories de rapport qui sont :

1- RAPPORTS DE MISE A JOUR

· Synthèse de l'état des mises à

jour : permet d'avoir une présentation générale de

chaque mise à jour. Chaque mise à jour sera

présentée sur une page indépendante.

· Etat détaillé des mises à

jour : cette deuxième option se rapproche grandement de la

première avec en plus pour chaque mise à jour le statu

d'application de celle-ci pour l'intégralité des ordinateurs

présents.

· Tableau de l'état des mises à

jour : cette dernière possibilité affiche tout simplement

les résultats des mises à jour sous forme de tableau facilitant

ainsi l'exportation.

2- RAPPORTS D'ORDINATEURS

il s'agît des même catégories qu'au dessus

mais concernant maintenant les ordinateurs.

· Synthèse de l'état des

ordinateurs

· Etat détaillé des ordinateurs

· Tableau de l'état des ordinateurs.

3- RAPPORTS DE

SYNCHRONISATION

On retrouve ici qu'une seule possibilité de

création de rapport de synchronisation, on doit choisir quels sont les

périodes concernées par ce rapport à l'aide d'un

calendrier pour limiter le résultat dans le temps.

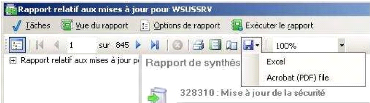

L'un des grands avantage de ces rapports est la

possibilité de

sauvegarde/exportation au format Excel (très pratique

pour les tableaux surtout) mais également au format PDF.

Figure 16 : sauvegarde /

exportation des rapports 4- NOTIFICATION PAR EMAIL

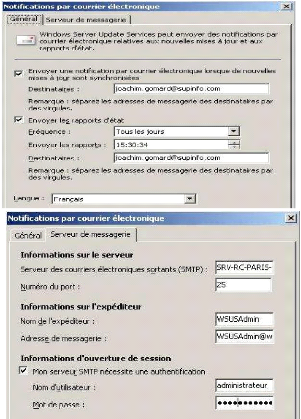

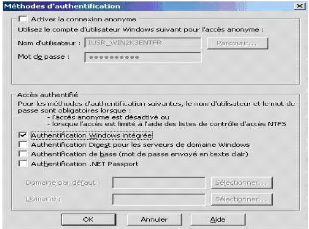

WSUS 3 intègre un module de gestion des alertes par

l'envoie d'email. Ceci va nous permettre d'être tenu au courant de

l'arrivée de nouvelles mises à jour, de recevoir le statut des

rapports le tout dans votre boîte aux lettres.

Pour mettre en place cette fonctionnalité, nul besoin

d'un serveur Exchange, un simple serveur SMTP suffit amplement. On installe le

composant SMTP de IIS puis on configure très simplement, en

sélectionnant l'adresse IP du serveur ainsi que la méthode

d'authentification client/serveur. N'oublions pas en cas d'échec

d'autoriser notre serveur à relayer des messages.

Figure 17 : Configuration

du Serveur SMTP pour l'envoie d'alertes par email

Maintenant que notre serveur SMTP est correctement

configuré, il nous faut définir les options dans la console

WSUS.

On exécute le petit assistant dans les options de WSUS en

cliquant sur

Notifications par courrier électronique. Une

première page s'ouvre alors. On choisit les cas de notification par

email c'est à dire : l'arrivé de nouvelles mise à jour

et/ou l'envoie de rapports. Puis l'adresse email de la personne responsable

dans le champ "Destinataires".

Concernant l'envoie des rapports, sélectionnons la

périodicité c'est à dire journalière ou

Hebdomadaire ainsi que la langue qu'on souhaite.

Figure 18 : configuration

de la notification par courrier électronique

Dans le deuxième onglet "Serveur de

messagerie", on tape le nom de notre

serveur SMTP, en spécifiant le port à utiliser

(par défaut 25). Également le nom de la personne ainsi que son

adresse email (il s'agît du compte émetteur). Enfin il faut

préciser si on doit utiliser des identifiants spécifiques pour

nous connecter au serveur.

5- ROLE POUR LA DELEGATION

Lorsqu'on installe WSUS sur notre serveur, celui-ci nous

crée automatiquement deux nouveaux groupes de sécurité

nommés :

· Administrateurs WSUS

· Rapporteurs WSUS

Dans ce deuxième groupe les membres de ce groupe se

voient attribuer un accès en lecture seul à la console. Ainsi ils

peuvent surveiller, vérifier les options, générer des

rapports mais ne peuvent pas modifier les paramètres ni changer la

configuration comme l'administrateur. Ce système permet de mettre en

place une délégation de tâche en attribuant uniquement les

droits de lecture à quelqu'un.

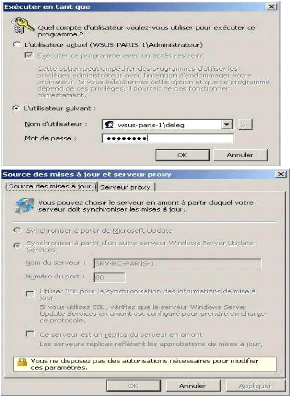

Pour se faire, il suffit de créer un simple nouvel

utilisateur puis l'ajouté au groupe WSUS Reporters. En

suite Installé la console d'administration sur un l'ordinateur

client de la personne, puis on la lance en effectuant un

"Exécutez en tant que" afin de pouvoir spécifier

le compte en question.

Figure 19 :

délégation de tache a un rapporteur WSUS

La console se lance alors, on a accès à presque

toutes les propriétés sauf l'assistant de configuration qui est

bloqué en écriture.

Sur les boîtes de dialogue un message apparaît

stipulant que : "Vous ne disposez pas des autorisations nécessaires

pour modifier ces paramètres". En effet comme on peut le voir les

propriétés sont toutes grisés empêchant ainsi leur

modification.

Il est à noté que nous pouvons quand même

générer et sauvegarder des rapports, c'est donc vraiment un

rôle de surveillance et non d'administration.

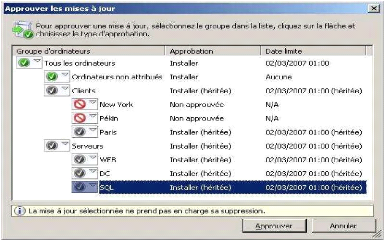

VI- GESTION DES MISES A JOUR

La gestion des mises à jour permet de mieux

contrôler les différents statuts et les déploiements.

En effet, l'approbation d'une ou plusieurs mises à jour

se fait très simplement dans la console. Une fois l'ensemble des mises

à jour sélectionnées, clic droit puis

choisir Approuver pour l'installation. Choisir

pour quels groupes d'ordinateurs la ou les mises à jour doit

s'appliquer. Bien évidemment il y a un héritage selon

l'imbrication des groupes. On peut pour un groupe donné (ici New York et

Pékin) refuser la mise à jour. Il est également possible

de définir une deadline pour l'installation de la mise à jour,

c'est à dire une date limite comme par exemple, un jour - une semaine -

un mois - ou une date personnalisée. Il est possible avec WSUS 3 de

créer plusieurs règles d'approbations en fonction du type de mise

à jour et du produit. Il est également possible que les

règles d'auto approbation peuvent être appliquées au

contenu déjà existant dans WSUS.

Figure 20 : approbation des

MAJ 1- PERSONNALISATION DE L'AFFICHAGE

Cette option propose de personnaliser un peu l'affichage de

votre console WSUS. Elle est découpée en trois sous parties :

· Données des serveurs réplicas en

aval : on peut choisir d'inclure dans l'affichage de notre serveur ou

non les données provenant d'un serveur en aval en mode

réplica.

· Accessibiité : Afficher les

erreurs de validation dans des fenêtres contextuelles

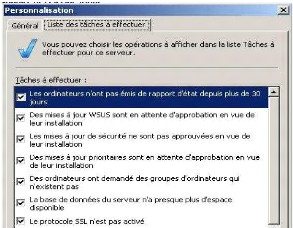

· Liste des tâches à effectuer

: on peut choisir la liste des tâches à effectuer sur ce

serveur qui apparaissent sur la page d'accueil de la console de gestion. En

effet par exemple l'utilisation du protocole SSL est quelque chose qui nous ai

constamment rappelé, si on décide de ne pas l'implémenter,

il peut

être préférable de supprimer l'affichage

permanant du message stipulant qu'on doit le mettre en place.

Figure 21 :

personnalisation de l'affichage de la console MMC.3 2- SOURCE DES

MISES A JOUR ET SERVEUR PROXY

En se rendant dans Source des mises à jour et

serveur proxy on peut choisir de modifier la source des vos mises à

jour c'est à dire soit Microsoft Update ou un serveur amont

sans réinstallation préalable de celui-ci.

Concernant les serveurs avals nous allons retrouver deux cas de

figure :

· Serveurs avals en mode autonome :

c'est la configuration de serveur qu'on va utiliser dans une structure

hiérarchisée comportant un siège social et des

succursales. Pour cela il suffit de configurer comme source de mises à

jour un serveur amont. Dans ce cas, le serveur aval dispose de sa propre base

de groupe d'ordinateur. Il n'y a aucun lien avec le serveur amont à ce

niveau. Le

serveur aval autonome n'est pas libre de choisir la liste des

produits et classification qui l'intéresse, il dépend pour cela

de son serveur amont. D'ailleurs si on se rende dans les options afin de les

modifier, un message

indique : "Ce serveur est configuré pour être

synchronisé à partir d'un serveur WSUS en amont. Les produits et

les classifications peuvent uniquement être configurés sur le

serveur en amont".

En revanche, on a la possibilité de sélectionner

les langues que l'on souhaite télécharger sur le serveur aval

autonome. Ainsi on peut imaginer une multinational dont le siège social

se trouve à Paris, muni d'un serveur WSUS téléchargeant

les mises à jour avec les langues Françaises, Allemandes et

Anglaises. Cette entreprise possède des succursales à Londres et

Munich et bien on pourra choisir que les serveurs WSUS locaux ne prennent en

compte que leur langue respective. Concernant les mises à jour, on est

libres de les approuver ou non et de les installer à notre guise.

· Serveurs avals en mode réplica :

dans ce cas de figure il s'agît d'une copie conforme du serveur

amont. En effet ici l'ensemble des options de configuration (produits et

classification), approbation des mises à jour ainsi que les groupes

d'ordinateurs seront répliqués. A noter que seul les noms des

groupes sont répliqués et non la liste des ordinateurs

présents à l'intérieur. Si on tente de modifier certaines

options, on pourra voir le message suivant

s'afficher : "Les options sont désactivées,

car ce serveur est un serveur réplica". On ne peut pas

contrôler l'approbation des mises à jour au niveau d'un serveur

aval en mode réplica. Ce type de configuration est mis en place dans des

gros sites afin de répartir les ordinateurs sur 2 ou plusieurs serveurs

WSUS par exemple.

Dans les modèles de déploiement on a la

possibilité de changer de statut sans réinstallation. C'est

à dire qu'un serveur aval peu être défini en tant que

serveur autonome ou réplica et inversement sans réinstaller pour

autant le logiciel. De même il peut passer de serveur

hiérarchisé en serveur indépendant en modifiant simplement

les options de source.

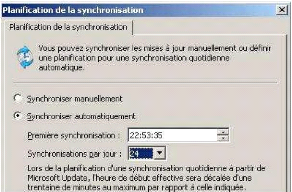

3- PLANIFICATION DE LA

SYNCHRONISATION

Une possibilité d'appliquer au niveau des serveurs

indépendant que des serveurs avals la configuration avancée de la

réplication. Contrairement aux éditions

précédentes, on peut ainsi planifier une

synchronisation plusieurs fois par jour. On a un maximum de 24 fois par

jours soit 1 fois par heure. Bien évidemment, ceci n'est peut

être pas très utilisé de se synchroniser toutes les heures,

mais on peut imaginer que ceci peut être pratique pour les sites distants

afin d'éviter en cas d'erreur de connexion d'attendre 24h avant de

recommencer. Cela permet surtout

de réduire les délais de réplication en cas

d'approbation de mises à jour importantes ou de rajout de produits.

Figure 22 : planification

de la synchronisation

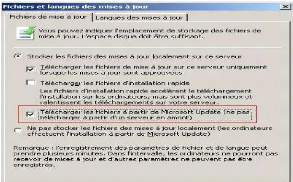

4- FICHIERS ET LANGUES DES MISES A

JOUR

On peut également noter quelques éléments

de configuration au niveau de la localisation des mises à jour. En effet

un serveur aval peut très bien récupérer toutes les

métas donnés au niveau du serveur amont et le contenu des mises

à jour directement sur Internet. Ce qui peut s'avérer très

pratique dans le cas d'une succursale disposant d'un faible accès

à la maison mère (suffisant pour récupérer les

informations sur les mises à jour), mais d'une connexion haut

débit pour Internet.

On coche la case "Téléchargez les fichiers

à partir de Microsoft Update (ne pas

télécharger à partir d'un serveur en

amont)". Ceci permet donc pour un serveur en aval d'être

contrôlé par un autre serveur en amont sans pour autant surcharger

l'intégralité de la bande passante entre les deux sites.

Il est même possible pour les clients distants qui sont

connectés avec une liaison lente au site principale de leur

spécifier de télécharger les mises à jour

approuvées par WSUS directement à partir de Microsoft Update.

Figure 23 : fichiers et

langues des MAJ

Une autre option possible est l'utilisation des

fichiers d'installation rapide. En quoi cela consiste-t-il ?

Généralement une mise à jour remplace un fichier existant

sur notre disque dur afin de combler un bug ou une faille de

sécurité dans le code. C'est donc l'intégralité du

fichier qui est écrasé. Seulement, juste une infime partie dudit

fichier nécessite une modification. L'utilisation des fichiers

d'installation rapide permet justement d'installer uniquement la

différence entre les deux fichiers (ce que l'on appelle le

delta).

Contrairement à ce que l'on peut penser la taille des

fichiers téléchargés est plus grosse car pour chaque

fichier il faut avoir toutes les versions possibles. Par contre pour les

clients cela va beaucoup plus vite par la suite. Voici un schéma

expliquant ainsi la comparaison des tailles des fichiers

téléchargés en MO. Par défaut cette option est

désactivée.

- Comparaison de l'utilisation des fichiers

d'installation rapide -

Option activée

Option désactivée

Figure 24 : comparaison

d'installation rapide de fichier 5- PRISE EN CHARGE DES UTILISATEURS

MOBILES

Si on possède une entreprise disposant de plusieurs sites

géographiques, une

problématique peut s'initier. En effet on peut facilement

imaginer que l'on dispose de nombreux utilisateurs mobiles. Ces utilisateurs

voyageant beaucoup ont donc

l'habitude de se connecter à de nombreux réseaux

différents. Bien évidemment on

souhaite que ces derniers récupèrent leurs mises

à jour sur le serveur WSUS le plus proche.

· La première chose à faire est d'identifier

tous les serveurs WSUS de chaque réseau et de noter leur adresse ip.

· Dans la console DNS, créer un nouvel

enregistrement de ressource (RR) de type A (hôte) nommé

WSUSServer qui point vers l'adresse ip d'un serveur WSUS.

Répéter cette même étape pour chaque server WSUS.

· Dans les propriétés du serveur DNS, activer

la prise en charge du Round Robin ainsi que la fonction de

tri des masques réseau.

· On configure nos clients pour utiliser WSUS en

spécifiant comme nom : WSUSServer (comme définie dans le

DNS)

Ainsi avec cette méthode, lorsqu'un client voudra

contacter son serveur WSUS, il interrogera le DNS qui à lui reverra

l'adresse IP du Serveur WSUS local.

CHAPITRE 7 :

MISE EN SÉCURITÉ DES

SERVEURS

WSUS

La sécurité des déploiements des mises

à jour avec WSUS est donc orientée selon 3 axes :

· Sécurité du serveur Windows qui

héberge WSUS,

· Sécurité des communications entre Serveurs

et Clients,

· Sécurité avancée du service Web IIS

6.0

I- SECURITE DU SERVEUR HOTE DE WSUS

1- STRATEGIES D'AUDIT

Les stratégies d'audit sont un mécanisme de

configuration automatique permettant d'inscrire dans les journaux

d'événements les actions des utilisateurs que nous aurons

activées.

Procédure : Lancer l'éditeur

de stratégie de groupes. Dans le volet de gauche de la fenêtre qui

s'affiche, développer « Paramètres de sécurité

» puis « Stratégies locales » et cliquer sur «

Stratégie d'audit » sous le noeud « Paramètres

Windows » de « Configuration Ordinateur

». Les stratégies s'affichent dans le volet de droite.

Stratégie

|

Paramètre de

stratégie

|

Explication

|

Auditer les événements de connexion aux

comptes

|

Réussite, Echec

|

La vérification des connexions permet de

déterminer les tentatives de forçage de mots de passe

|

Auditer la gestion des comptes

|

Réussite, Echec

|

Auditer chaque événement de gestion des comptes

tel que le renommage, l'activation ou désactivation d'un compte

|

Auditer les événements de connexion

|

Réussite, Echec

|

Suivi d'ouverture et de fermeture de session

|

Auditer les modifications de stratégie

|

Réussite, Echec

|

Suivi de modification des stratégies d'affectation de

droits d'utilisateur, aux stratégies d'audit ou aux stratégies

d'approbation.

|

Auditer l'utilisation des privilèges

|

Réussite, Echec

|

Audit chaque instance d'un utilisateur exerçant un

droit d'utilisateur.

|

Auditer les événements système

|

Réussite, Echec

|

Audit tout événement affectant la

sécurité du système ou le journal de

sécurité.

|

|

Tableau 12 :

Stratégie d'audit

2- OPTIONS DE SECURITE

Procédure : Lancer l'éditeur

de stratégie de groupes. Dans le volet de gauche de la fenêtre qui

s'affiche, développer « Paramètres de