|

UNIVERSITE DE LUBUMBASHI

ECOLE DE CRIMINOLOGIE

B.P 1825

LUBUMBASHI

Lubumbashi, novembre 2021

ANALYSE DES FORMES DE CRIMINALITE DANS

LES SERVICES FINANCIERS MOBILES :

MOBILE MONEY

Par

Nicot KAZADI Kadi Moyo K.

Mémoire présenté et

défendu en vue de l'obtention du grade de Master en

Criminologie.

Option :

Criminologie Economique et

Environnementale.

SERVICES FINANCIERS MOBILES

t MOBILE MONEY »

Année Académique 2020-2021

UNIVERSITE DE LUBUMBASHI

ECOLE DE CRIMINOLOGIE

B.P 1825

LUBUMBASHI

ANALYSE DES FORMES DE CRIMINALITE DANS

LES SERVICES FINANCIERS MOBILES :

MOBILE MONEY

Directeur Par

Prof. Honoré NGOIE Mwenze Nicot KAZADI Kadi Moyo

K.

Mémoire présenté et défendu en vue

de l'obtention du grade de Master en

Criminologie

Option : Criminologie

Economique et Environnementale

I

EPIGRAPHE

« La criminalité flaire l'argent

»

BRUNO, T., (2007),

La monnaie dévoilée par ses crises,

Éditions de l'EHESS

II

DEDICACE

A tous les acteurs des services financiers mobiles (mobile money)

;

Aux lushoises et lushois victimes de comportements

problématiques dans les services financiers mobiles (mobile

money).

= Nicot KAZADI Kadi Moyo K. =

= Nicot KAZADI Kadi Moyo K. =

III

REMERCIEMENTS

En commençant ce travail de recherche,

il y a un peu plus de six mois, nous pensions nous

engager dans un travail solitaire. Au contraire,

nous avons découvert que cette aventure était une

formidable opportunité de rencontres, de

solidarité et d'amitié. Nous

avons bien conscience que ce travail si particulier qui est celui

d'un masterant n'aurait pas été

possible sans le soutien dont nous avons bénéficié tout au

long de notre parcours. Nous mesurons la chance que nous avons

eue, comme en atteste la qualité de ces

remerciements.

Et c'est donc avec grand enthousiasme que

nous voudrions rendre hommage et remercier chaleureusement toutes ces personnes

qui nous ont prêté main forte d'une

manière ou d'une autre afin d'arriver

à la réalisation de ce mémoire.

Au Professeur Honoré Ngoie Mwenze,

notre directeur pour son orientation, son oeil

critique, sa disponibilité, ses

conseils très précieux pour nous.

A tous nos enquêtés (acteurs dans les services

financiers mobiles « mobile money ») en l'occurrence

: les clients, vendeurs et agents (officiels

et débrouillards), aux officiers et inspecteurs de

police judiciaire sans lesquels, la réalisation de ce

travail serait non seulement difficile mais aussi

impossible.

Nous témoignons également notre profonde

gratitude aux Professeurs, Chefs de Travaux et Assistants de

l'Ecole de Criminologie de

l'Université de Lubumbashi pour leur encadrement

scientifique tout au long de notre cursus.

Que toute la descendance de Kazadi-a-Kalenga se sente

très vivement remerciée, plus

particulièrement notre père Lambert Kazadi Ngoy Kadi

Moyo, pour non seulement les efforts consentis à notre

égard mais surtout pour son souhait de nous voir toujours aller de

l'avant en ce qui concerne notre vie

estudiantine.

Que les familles Kileka Ntamba Cléophace,

Kitonge Kafwimbi Claparède, Mutombo Kalenga

Joseph, Twite wa Mutombo Faure, Mulaji

Kabamba et tant d'autres, se sentent aussi

concernés par nos vifs remerciements.

Enfin, que les uns et les autres trouvent ici

l'expression de notre vive reconnaissance et que

l'Eternel Dieu Tout-Puissant, Maître de

temps et de circonstances, se souvienne d'eux

et le leur rende au centuple.

IV

TABLE DES MATIERES

EPIGRAPHE I

DEDICACE II

REMERCIEMENTS III

TABLE DES MATIERES IV

INTRODUCTION GENERALE 1

PREMIER CHAPITRE : CADRE THEORIQUE DE LA

RECHERCHE 4

Section I. Construction théorique de

l'objet de recherche 4

I.1 Présentation de

l'objet de recherche 4

I.2 Constat à la base de

l'objet traité 7

I.3 Question de recherche 9

Section II. Place de l'objet

de recherche en criminologie 10

II.1 Inscription de l'objet

de recherche en criminologie 10

II.2 Inscription de l'objet

de recherche dans le paradigme du passage à l'acte

10

II.3 Inscription de l'objet

de recherche en criminologie économique et environnementale 11

Section III. Mise en contexte conceptuel et

historique de la monnaie 12

III.1 Mise en contexte conceptuel de la

monnaie 12

III.2 Mise en contexte historique de la

monnaie 13

III.2.1 De

l'économie du troc à la monnaie abstraite 13

III.2.2 De la monnaie

abstraite à la monnaie concrète ou matérielle 14

a. La monnaie marchandise 14

b. La monnaie métallique 14

III.2.3 De la monnaie

matérielle à la monnaie dématérialisée ou

symbolique 15

La monnaie fiduciaire (par confiance) 15

La monnaie scripturale (par écriture) 16

La monnaie immatérielle : la monnaie

électronique 16

Formes de la monnaie électronique 17

V

La carte préparée 17

La cryptomonnaie 18

Le mobile money ou argent mobile 19

3.1 Avantages du Mobile Money 22

3.2 Mobile Money : une

nouvelle monnaie ? 22

Section IV. Revue de la littérature

24

Section V. Problématique 31

V.1 La grille des représentations

sociales 31

a. Présentation de la grille des

représentations sociales 31

b. Pertinence de la grille des représentations

sociales 32

V.2 La théorie des opportunités

et des activités routinières 33

a. Présentation de la grille des opportunités

et des activités routinières 33

b. Pertinence de la grille des opportunités et des

activités routinières 34

Conclusion partielle 35

DEUXIEME CHAPITRE : PRESENTATION DU CHAMP

D'INVESTIGATION ET

DISPOSITIFS METHODOLOGIQUES DE LA RECHERCHE 36

Section I. Approche et tracé de la

recherche 36

I.1 Approche de la recherche 36

I.2 Tracé de la recherche 37

Section II. Description et immersion sur le

terrain de recherche 37

II.1 Description du terrain de recherche

37

II.1.1 De

l'aperçu historique de la commune de Lubumbashi 38

II.1.2 De la situation

géographique 38

II.1.3 De la composition

administrative 39

II.1.4 De la situation

économique 40

II.1.5 De la situation démographique 40

II.2 Immersion sur le terrain de recherche 41

VI

II.3 Posture du chercheur 42

Section III. Construction de

l'échantillon 42

Section IV. Techniques de collecte et

d'analyse des données 43

IV.1 Techniques de récolte de

données 43

A. L'entretien 43

Construction de la grille d'entretien 43

2. Forces de la grille

d'entretien 50

B. L'analyse documentaire 50

IV.2 Techniques d'analyse de

données 51

IV.3 De la saturation empirique 53

Section V. Considérations

éthiques de la recherche, difficultés

rencontrées, moyens de

contournement et limites de la recherche 54

V.1 Considération éthique de la

recherche 54

V.2 Difficultés rencontrées

55

V.3 Moyens de contournement 55

V.4 Limites de la recherche 56

Conclusion Partielle 57

TROISIEME CHAPITRE : REGARD CRIMINOLOGIQUE

SUR LES SERVICES

FINANCIERS MOBILES : « MOBILE MONEY »

58

Section I. Acteurs de l'

« écosystème » des services monétaires

par téléphonie mobile (mobile

money) 59

a. Acteurs internes 59

Les banquiers 60

Opérateurs de téléphonie ou

réseau mobile 60

Agents officiels 61

b. Acteurs externes 62

Des Agents Débrouillards 62

Vendeurs du service 63

VII

c. Clients/Consommateurs 63

Section II. Formes de criminalité dans

les services financiers via le téléphone portable 65

II.1 « Le piquage » ou «

chipotage » 65

II.2 « Le dribblage » 68

II.3 « Le marimisage» ou «

Imprudence » 70

II.4 « L'accidentage

» 74

II.5 « L'évasion

» 76

II.6 « Le jumelage » 78

II.7 « L'opportunisme

» 80

II.8 « La dotation

d'identité » 81

Section III. Prise en charge judiciaire des

dossiers relatifs au mobile money 84

De la preuve numérique 89

Section IV. Principaux facteurs rendant les

services d'argent mobile vulnérables 89

IV.1 Risques liés au service «

Mobile Money » 90

IV.2 Risque liés à la

variété des acteurs et à la rapidité des

évolutions technologiques 90

IV.3 Risques liés aux agents officiels

et vendeurs du service 91

IV.4 Risques liés au client et risque

de non-conformité 92

IV.5 Risques liés au système et

aux prestations 92

IV.6 Risques liés à la

réglementation, supervision et

l'application des règles 93

IV.7 Risques liés à

l'authentification des pièces

d'identité 93

Section V. La téléphonie mobile

: une évolution exponentielle 94

La téléphonie mobile au service de la

criminalité 95

Section VI. Mécanismes de

sécurité dans les services financiers mobiles (mobile money)

96

De la présence d'un délinquant

motivé au choix rationnel (rationalité criminelle) 96

De la présence d'une cible attrayante

98

De l'absence ou de

l'inefficacité d'un gardien 98

Des opportunités pour commettre le crime 100

VIII

La rationalité 100

La naïveté ou l'ignorance 101

Conclusion partielle 104

CONCLUSION GENERALE 105

REFERENCES BIBLIOGRAPHIQUES 108

1

INTRODUCTION GENERALE

« Le millénaire actuel a vu la consécration

des technologies numériques (sous le vocable des [nouvelles]

technologies de l'information et de la communication

[NTIC])1 comme la fin du Moyen Âge a vu celle de

l'imprimerie » (Chawki, M.,

2006). Cette évolution technologique

considérable se manifeste dans tous les secteurs

d'activités : les transports,

la communication, la santé,

ou encore la vie des affaires.

Dans les pays de l'Organisation pour

l'harmonisation du droit des affaires en Afrique

(OHADA), la vie des affaires est marquée par une

avancée visible des technologies en matière de circulation des

biens et des personnes, ainsi qu'en

matière de moyens de paiements.

S'agissant en particulier de ces derniers,

ils permettent aujourd'hui de payer des biens et

services tels que les factures, la scolarité,

les commandes de marchés ou tout simplement

d'effectuer un transfert d'argent à

partir de son téléphone portable. Cet ensemble

d'opérations économiques effectuées par

la voie de la digitalisation téléphonique

s'appelle communément le mobile money,

mobile banking ou argent mobile, en

français.

La mise en place de systèmes de paiement par

téléphone mobile a eu notamment pour conséquence ;

des centaines de millions de citoyens auparavant coupés de tous

services financiers sont à présent capables de réaliser

des paiements électroniques instantanés à bas coût

(Aucante, M., 2020).

C'est à ce titre qu'African

banking forum précise que près de 70% de la population africaine

utilise aujourd'hui le téléphone mobile.

Selon toujours la même source, les technologies

de l'information et de la communication contribuent à

hauteur de 18 milliards de dollars américains comme inclusion

financière sur le continent africain.

De même, à travers cette

digitalisation, nous assistons à une véritable

indépendance du consommateur. Celui-ci

n'est plus obligé de parcourir des kilomètres

afin d'effectuer une opération auprès des

banques ou des établissements financiers. Cela fait

dire à Estelle Brack que «le client devient davantage un acteur de

sa propre relation avec l'argent »

(Brack, E., 2016).

1 Les expressions «

technologies de

l'information et de la communication

(TIC), « nouvelles technologies de

l'information et de la communication » (NTIC) ou encore « information

technologies » (IT) désignent tout ce qui relève des

techniques utilisées dans le

traitement et la transmission des informations,

principalement

l'informatique, l'internet et les

télécommunications.

[Source :

http://www.techno-sciences.net/?onglet=glossaire&definition=10714

(consulté le 17 Octobre 2020)]

2

Le mobile money, encore appelé mobile

banking, ou encore « monnaie mobile »

n'a pas de définition précise.

Elle peut néanmoins être appréhendée comme

l'ensemble des services financiers par téléphone

portable, offerts par les banques. Il

s'agit, principalement dans ce cas,

des services de consultation de solde, de paiement de

factures et de transfert d'argent (Chaix,

L. et Torre, D.,

2015). Pour ce même auteur (Chaix,

L., 2013), les services

monétaires par téléphone mobile,

constituent une réelle opportunité pour

accélérer la croissance et le développement

socio-économique car, estime-t-il, ces

services offrent de nouvelles possibilités de mieux assurer

l'accès aux services financiers,

contrairement aux prestataires de services bancaires et financiers

traditionnels.

Malheureusement, en dépit de toutes

ces opportunités, les services financiers mobiles sont

aussi devenus très vite des relais d'une panoplie

inestimable des situations problématiques transformant les acteurs

impliqués dans ces services financiers en victimes (Mercy W.

Buku et Rafe Mazer, 2017). Tous les

progrès génèrent aussi de nouvelles fragilités et

vulnérabilités propices aux menaces ou aux risques,

car ils aiguisent l'imagination des

criminels. La criminalité technologique est

désormais une réalité. Elle est

d'autant plus dangereuse qu'elle

pénètre au sein des familles, là

où la délinquance ordinaire ou classique n'avait

pas accès jusqu'à présent

(Boos, R., 2016).

Notre travail porte sur les formes des

situations-problématiques qui se vivent dans les services financiers via

mobile money. Etant une étude criminologique qui se

veut empirique, le travail se dote l'objectif

de faire une analyse sur les formes de criminalité qui se vivent dans

ces services financiers. En d'autres

termes, il est question ici de donner un sens ou des sens aux

formes des situations-problématiques (criminalité) que vivent les

acteurs impliqués dans les services financiers mobiles.

Ceci dans le but de comprendre comment ces

situations-problématiques se construisent et se

réalisent.

Cela étant, hormis

l'introduction et la conclusion, notre

étude est subdivisée en trois grands chapitres,

à savoir :

Le premier chapitre présente le cadre théorique

de la recherche. Ici, il est question de bien

cerner la véritable problématique de notre recherche qui va

débuter par la construction de l'objet et de la

question de recherche, passant par la revue de la

littérature avant de chuter par la problématique.

3

Le deuxième chapitre porte, quant

à lui, sur les dispositifs méthodologiques dont

les principaux sont les techniques de collecte et d'analyse de

nos données. Ainsi, nous avons fait

recours à deux techniques de récolte des données,

à savoir : l'entretien ainsi

que la technique documentaire. L'analyse de

nos données, quant à elle,

s'est faite grâce à la technique

d'analyse thématique.

Le troisième et dernier chapitre de cette dissertation

table sur le cadre pratique de la recherche, à savoir

l'élucidation de la criminalité dans les

services financiers via mobile money. Ce chapitre qui

constitue l'épine dorsale de cette recherche fournit

les éléments de réponse à la question centrale que

nous nous sommes proposé d'élucider tout au long

de la présente recherche : Quelle analyse porter

sur la criminalité (situations-problématiques)

dans les services financiers via mobile money ?

Dans le souci d'opérationnaliser cette

question centrale, nous nous sommes permis de

l'éclater en questions connexes

ci-après: Quels sont les acteurs impliqués

dans les services financiers via mobile money ? De quelle manière les

dossiers judiciaires relatifs au mobile money sont-ils pris en

charge à Lubumbashi ? Quels peuvent être les facteurs à la

base de la vulnérabilité dans les services financiers via mobile

money ?

Afin de mieux répondre aux questions ci-haut

posées et surtout de rendre intelligible notre recherche,

nous avons jugé pertinent de mobiliser les

représentations sociales comme grille de lecture. Parce

que ce travail se veut non seulement fondamental mais aussi

appliqué, la théorie des opportunités et

des activités routinières de Cohen, L.

et Felson, M. nous aidera à

proposer un mécanisme préventif permettant aux acteurs

impliqués dans ce genre des services financiers via mobile

d'éviter la victimisation.

Ainsi, sans plus tarder,

nous allons entrer dans le vif du sujet en abordant le premier

chapitre de notre travail.

4

PREMIER CHAPITRE

CADRE THEORIQUE DE LA RECHERCHE

fIl ne suffit pas de « voir

» un objet jusque là invisible pour le transformer en objet

d'analyse. (...) Il faut

encore qu'une théorie soit prête à

l'accueillir.

François Jacob, La logique du

vivant]

Ce chapitre aborde successivement les sections ci-après

: construction théorique de l'objet de

recherche, place de l'objet de recherche en

criminologie, mise en contexte conceptuel et historique de la

monnaie, la revue de la littérature ainsi que la

problématique. Une conclusion partielle bouclera ce

chapitre.

Section I. Construction théorique de l'objet de

recherche

« La construction de l'objet de

recherche en recherche qualitative est très souvent

considérée comme l'un des critères

fondant son originalité, non pas parce que la recherche

qualitative procède de façon radicalement différente des

autres méthodologies de recherche, mais bien parce que

l'accent est mis sur des points qui lui sont

particuliers. Ainsi, l'objet

de la recherche qualitative se construit progressivement, en

lien avec le terrain, à partir de

l'interaction des données recueillies et de

l'analyse qui en est tirée [...]

» (Deslauriers,

J-P. et

Kérisit, M.,

1997).

I.1 Présentation de l'objet de recherche

L'expansion rapide des services financiers

mobiles a sans doute contribué au renforcement de

l'inclusion financière dans les marchés

émergents actuels. En effet, elle a

favorisé l'accès du segment sans cesse croissant

de la population autrefois non bancarisée à des services

financiers moins chers. Des produits d'argent

mobile innovants se sont transformés en des moyens de paiement

d'envergure par lesquels transitent des milliards de dollars

chaque année (Mercy, W. Buku et Rafe

Mazer, 2017).

L'ère numérique ignore

désormais toutes les frontières. Elle permet

l'accès à la culture et à la

connaissance, favorisant ainsi les échanges entre les

personnes. Elle rend possible la constitution

d'une économie en ligne et rapproche le citoyen de son

administration. Les technologies numériques sont porteuses

d'innovation et de croissance, en

5

même temps qu'elles peuvent aider ou

accélérer le développement des pays émergents

(Chawki, M., 2006).

Autant les avantages sont innombrables,

autant les inconvénients guettent toute nouvelle

technologie. La face cachée de ces nouvelles

technologies ou leurs effets pervers peuvent dangereusement se

répercuter sur les usagers ou avoir des impacts négatifs sur

leurs vécus. Ce qui fait que toute invention humaine

demeure à la fois porteuse de progrès et

génératrice de comportements problématiques (Ngoie

Mwenze, H., 2020).

Et donc les services financiers mobiles sont aussi devenus

très vite des relais d'une panoplie des situations

problématiques comme la fraude, le blanchiment des

capitaux, le vol ainsi que d'autres

activités criminelles (Andrew Dornbierer, 2020)

nécessitant une élucidation de la part du

scientifique.

A Lubumbashi, par exemple,

où ces technologies sont extrêmement

présentes, l'on assiste au jour le

jour à des lamentations et au regret de la part des personnes

abonnées à ces instruments car disent-elles ne cessent

d'être victimes des actes ignobles via les

matériels technologiques qu'elles se procurent pourtant

pour des besoins liés à la société

moderne.

Les propos de monsieur Bukavu, consommateur

des services financiers mobiles à Lubumbashi,

illustrent bien ce sentiment de regret :

« Mon cher, auparavant je ne pensais

pas que l argent dans le téléphone allait un jour me causer du

tort. Imagine-toi, à

deux reprises j ai perdu mon argent comme ça. Chaque

fois quand j ai quelque chose de considérable dans mon

téléphone ; quelqu un m appelle pour me dire qu il était

en train d envoyer de l argent à son proche et en faisant la

transaction, il a commis une erreur en tapant le numéro

du destinateur et l argent est arrivé dans mon compte et me supplie de

le lui retransférer. Le temps pour moi de

vérifier dans mon compte pour me rendre compte, je

remarque qu il n y avait rien de surplus. Je le rappelle pour

lui dire que je n ai rien reçu ; il insiste en disant que c est dans mon

numéro qu il a envoyé son argent.

Curieusement, au bout de quelques

heures, je reçois un message du service me signifiant

que je venais de faire un transfert d argent vers un numéro que je ne

connais pas et que mon compte était soldé.

Dès lors, je n ai pas confiance en argent dans

le téléphone».

6

Abordant quasiment le même

phénomène, la demoiselle Lodja,

consommatrice des services financiers mobiles dit aussi ceci

:

« J'ai déjà entendu

les gens dire qu'ils arrivent parfois à perdre de

l'argent se trouvant dans leurs

téléphones. J'ai aussi un

compte mobile mais cela ne m'est jamais arrivé.

Seulement un jour j'avais constaté quelque

chose de bizarre. Je n'avais rien dans mon

compte, mais je vois quand même un message qui dit que

je viens de transférer de l'argent vers un

numéro pendant que je n'avais rien

».

Maman Goma, également consommatrice

des services financiers mobiles ajoute aussi en ces termes swahili

:

« Mutoto, aba bantu bakuleta makuta

kupitia ma téléphone ni ba mwiji sana. Shi

unaona shiye bamama yenu bya ma téléphone hatujuwi kabisa ku

bifanya. Shiku moya minaenda kwa wa cabine ili ni bebemo

makuta ; ananyuliza kusema muko ngapi ? minamonesha kusema shijuwe,

mutoto yangu anawekakatu. Njoo namupa

téléphone ya kwangu, anavinyavinya ananilomba

kama passe kama nini (mot de passe) ile yakufungula nayo.

Ule alinifunguliaka aliwekaka mwaka wa dipanda ya Congo (1960)

juu nishisabwe. kisha ananipa makuta natoka

naenda.

Shiku ingine tena naenda anavinya ananipa makuta na shiku

ingine tena. Sasa shiku moya minaenda tena asema

nibebe, mukubwa yako ule ananitumiaka arinyambiaka kusema

ananitumia 50.000 FC. Sasa minafikako

anavinya tena ananipa paka 30.000 FC,

minamwambia kusema mu téléphone muko

50.000 FC anibebee yote ; ananyambia kusema murikuya paka

35.000 FC njoo anabeba 30.000 FC na ma frais

à retrait. Minamwita mukubwa yako ule minamwambia

anashirika anamulombesha na ku téléphone anamufokea sana kiisha

ananyambia asema nishanje kwendako tena juu arinibaka. Ni

mwiji ».

Ceci pour dire :

« Mon fils, tu vois ces gens

auprès de qui nous avons l'habitude de

récupérer l'argent à travers le

téléphone, sont des grands voleurs.

Comme tu le sais, nous vos mamans

n'avons pas une connaissance approfondie dans la manipulation

des téléphones. Un jour,

j'étais allée auprès

d'un cabinier pour retirer de

l'argent. Le cabinier me demande combien il y

avait comme solde, je lui dis que je ne savais pas,

mes enfants envoient seulement. Je lui donne le

téléphone puis me demande

7

le mot de passe parce que celui qui avait ouvert pour moi

le compte mobile money avait mis comme mot de passe la date de

l'indépendance de notre pays (1960) pour que je

m'en souvienne chaque fois.

Un autre jour, je suis encore

partie, j'ai retiré et un autre jour

encore. Maintenant, arrivé un autre

jour, je suis allée pour retirer.

Avant, ton grand frère qui

m'avait envoyé l'argent

m'avait déjà dit qu'il avait

envoyé 50.000 FC. J'y

arrive, comme il était déjà

habitué à mon téléphone, me donne

30.000 FC. Je lui dis que dans le

téléphone, il y a 50.000 FC et

que j'avais besoin de retirer toute la somme.

Avec insistance, il me dit qu'il

n'y avait que 35.000 FC et

qu'il y avait possibilité de retirer au moins

30.000 FC sans oublier les frais de retrait.

Puis j'appelle ton grand frère qui avait

envoyé l'argent pour lui dire ce qui était

passé, il me demanda de le lui passer au

téléphone, il lui gronda sérieusement par

la suite me dit de ne plus y aller car le monsieur m'avait

volé. C'est un voleur

».

Eu égard à ce qui précède,

l'objet de recherche de notre travail est

l'analyse des formes de criminalité dans les services

financiers via mobile money. Il sera donc question ici de

donner un sens ou des sens aux différentes formes de criminalité

qui se vivent dans les services financiers à travers mobile money comme

instrument des [nouvelles] technologies de l'information et de

la communication (NTIC).

I.2 Constat à la base de l'objet

traité

« Hallo I Hallo I Hallo I Oui c'est

bien moi papa Mutombo ; vous dites ? Agent de Marketing de Vodacom ?

J'ai gagné ? Quoi ? Un bonus ? C'est

vrai ? Ok merci I Merci beaucoup.

D'accord, j'attends

cela avec plaisir.

Oui Hallo I C'est qui

s'il vous plait ? Agent de Marketing de Vodacom ? Mais

monsieur, un Agent de Marketing de Vodacom qui appelle avec un

numéro Airtel ? Vous voyez comment vous êtes des voleurs ?

Menteur, quitte-là vous pensez que

vous allez encore m'escroquer comme

c'était les autres fois ?

quitte-là escroc I »

Raccrochage !

8

Tel est le discours qu'exclama un passager de

transport routier sur le tronçon ville-kasapa à Lubumbashi quand

nous allions aux cours (Ecole de Criminologie). Assis à

nos côtés, nous lui posâmes la question

afin de nous imprégner de ce qui se passait (c'est quoi

papa ?), monsieur Kamina nous relata ceci

:

« Le monsieur qui vient de m appeler s est

présenté comme étant un agent de marketing de la

société Vodacom. Il m a dit que je venais d

être récompensé par Vodacom suite à mes services

financiers réguliers que je fais à partir de mon compte

M-Pesa parce qu il n y a pas longtemps que je venais d

effectuer un dépôt d une grande somme d argent à mon enfant

qui est à Kinshasa. Il m a dit d attendre un moment

pour que je reçoive mon bonus mais curieusement lui qui s est

présenté comme agent de marketing de Vodacom commence à m

appeler avec un numéro Airtel, même vous ; c est

un escroc qui veut me voler ».

Est-ce pour la première fois que cela vous arrive

?, lui avons-nous demandé.

« Non ! Ce n est pas pour rien que vous m avez entendu

gronder et raccrocher directement le téléphone,

ce sont des voleurs ces gens ; à deux reprises j ai perdu mon

argent comme ça ; ils pensent qu ils vont encore m avoir ; qu ils se

détrompent.

D habitude quand je fais des services financiers comme

ça, si ce n est pas le même jour,

ça sera alors le jour suivant que je reçois ce genre d

appels. Quand je ne savais pas encore, j

avais perdu de l argent ».

A cela, maman Kolwezi, une

autre passagère aussi ajoute :

« Mon fils aussi a déjà perdu de l argent

toujours comme ça ».

Jusque-là rien n'avait encore

attiré notre attention sur ce qu'on avait vécu

dans le bus. Inscris en master 1, Option

: Criminologie Economique et Environnementale à

l'Ecole de Criminologie de

l'Université de Lubumbashi, notre

attention s'est vue sollicitée lors de

l'introduction du cours de Cybercriminalité et

Criminalité Technologique, quand le professeur disait

:

« Autant les avantages des nouvelles technologies

sont innombrables, autant les inconvénients guettent

toute nouvelle technologie. La face cachée de ces nouvelles technologies

ou leurs effets pervers peuvent dangereusement se répercuter sur les

usagers ou avoir des impacts négatifs sur leurs

vécus.

9

Ce qui fait que toute invention humaine demeure à

la fois porteuse de progrès et génératrice de

comportements illicites » (Ngoie Mwenze, H.,

2020).

Après nous être intéressé à

d'autres personnes pour savoir ce qu'ils

vivent de problématique dans les services financières à

partir de la téléphonie mobile, nous

étions surpris de constater que les services financiers via le

téléphone portable n'avaient pas que des

avantages mais aussi des désavantages que nous nous sommes mis à

élucider. Ainsi, notre

curiosité a été sollicitée et nous a poussé

à comprendre les différentes formes de criminalité dans

ces services.

I.3 Question de recherche

La question de recherche reste une bonne manière de

s'y prendre dans la recherche scientifique et de

s'efforcer d'énoncer son projet de

recherche sous forme d'une question de départ par

laquelle le chercheur tente d'exprimer le plus exactement

possible ce qu'il cherche à savoir,

à élucider, à mieux comprendre

(Quivy, R. Van Campenhoudt L.

2006).

Pour mener à mieux notre étude,

nous formulons notre question de recherche de la manière

suivante : « Quelle analyse porter sur la

criminalité (situations-problématiques) dans les

services financiers via mobile money ? » En

d'autres termes, « Comment

comprendre la criminalité dans les services financiers via mobile money

?». Par cette question, nous allons

essayer non seulement de déceler les différentes formes de

criminalité dans les services financiers par mobile

money, mais aussi de donner un sens ou des sens à cette

criminalité, c'est-à-dire

élucider la manière dont ces criminalités se

produisent.

Ceci dit, pour mieux élucider la

question centrale, les questions subsidiaires

s'avèrent aussi importante. Elles sont

formulées de la manière suivante :

I Quels sont les acteurs impliqués dans les services

financiers via mobile money ? Cette sous-question nous permettra

d'identifier tous les acteurs impliqués dans le service

mobile money pour déceler le rôle que chacun

d'eux joue dans ces services.

I Quelles sont les formes de criminalité les plus

fréquentes dans les services financiers via mobile money à

Lubumbashi ?

I De quelle manière la criminalité via mobile

money est-elle prise en charge par la justice ?

I Quels peuvent être les facteurs à la base de la

vulnérabilité dans les services financiers via mobile money ?

10

Section II. Place de l'objet de recherche en

criminologie

Sur ce point, il est question de

démontrer comment ou de quelle manière notre objet

d'étude s'inscrit dans le champ

criminologique, dans l'un de ses deux

paradigmes et enfin dans notre discipline poursuivie en criminologie

(criminologie économique et environnementale).

II.1 Inscription de l'objet de recherche en

criminologie

Dans cette section, il est question de faire

un lien entre l'objet de recherche et le statut de la

criminologie. D'où la question de

savoir en quoi notre objet de recherche s'avère

véritablement criminologique ?

Selon Alvaro Pires, la criminologie est un

champ d'étude ou une activité de connaissances

complexes de nature à la fois scientifique et éthique,

ayant pour but l'élucidation et la

compréhension de la question criminelle au sens large,

c'est-à-dire l'étude

des situations-problèmes et leur mode de contrôle (Alvaro,

P., 2008).

Pour dire que le champ criminologique

s'avère interdisciplinaire, car il

aborde des thèmes par rapport aux situations-problèmes,

à la déviance, à la

transgression et au contrôle social. La criminologie est

une science pluridisciplinaire qui n'a donc pas

d'objet propre, ni des méthodes

propres, voire des techniques spécifiques.

Son objet est partageable avec toute autre

discipline.

Ainsi dit, notre étude se propose

comme objet, l'analyse des formes de

criminalité dans les services financiers mobiles (mobile

money). Par conséquent, il

s'inscrit dans l'un de deux aspects que la

science criminologique se propose comme objet d'étude

dont : les situations-problèmes (criminalisées

et non criminalisées).

II.2 Inscription de l'objet de recherche dans le

paradigme du passage à l'acte

En criminologie, les questions autour de

l'objet ont divisé les chercheurs

d'une manière marquée depuis la première

moitié des années soixante. La position qui

domine jusqu'alors et jouissant d'un

énorme consensus, considère que

l'objet premier de la criminologie consistait dans la

recherche des causes de la criminalité et des remèdes aux crimes

(Kaluszynski, M., 2005).

L'objet central de la criminologie est défini

alors comme l'étude du délinquant et du

comportement criminel ; le crime est considéré

comme un fait social brut, voir un fait naturel

(Alvaro, P., 1993). Cette

orientation a été appelée paradigme

11

étiologique, de la

différence ou du passage à l'acte.

Compte tenu de l'ambiguïté de ces

appellations, elle sera placée ici sous le titre de

paradigme du fait social brut.

Comme le précise Aebi M.F

(2000), le paradigme du passage à

l'acte s'intéresse non seulement aux

causes du crime mais aussi au crime lui-même, au

criminel et à la criminalité. A

Kaluszynski, M. (2005) aussi de confirmer que

la discipline (criminologie) se stabilise autour d'un

même objet, abordé selon trois angles :

le crime, le criminel, la

criminalité auxquels on doit ajouter la nécessité

d'une approche scientifique.

Par cette affirmation, nous concluons que

notre étude trouve sa place dans le paradigme du passage à

l'acte étant donné qu'elle vise

à faire une analyse sur les formes de criminalité dans les

services financiers via le téléphone portable.

La criminalité se définissant comme un ensemble de

crimes commis dans un espace et à un moment bien

déterminé.

II.3 Inscription de l'objet de recherche en

criminologie économique et environnementale

Si la criminologie n'est pas une science

autonome, elle bénéficie pourtant

d'une autonomie institutionnelle en tant que discipline

d'enseignement et en tant que lieu

d'échange ou de production de résultats

scientifiques. Dans l'expression «

science autonome », ce qui compte le plus,

c'est l'idée

d'activité scientifique et non celle

d'autonomie (Pires, 2008).

C'est dans ce sens qu'on peut parler

aujourd'hui de la criminologie comme une activité de

connaissance interdisciplinaire ou une activité-carrefour

(Pires, 2008).

Pour Bruno Théret (2007), «

l'étude de la monnaie est, par

excellence, le domaine de l'économie

dans lequel la complexité est utilisée pour déguiser et

non pour la révéler ». Comment alors cette

matière intéresse-t-elle le domaine de la criminologie ?

De ce fait, l'inscription de

notre objet d'étude en criminologie économique

et environnementale trouve son soubassement dans le programme de formation en

criminologie. Cette dernière vise à comprendre

la question criminelle dans toute sa complexité et de participer

à l'émergence et à la consolidation

d'un Etat de droit. On le sait,

cette complexité de la question criminelle implique une

formation interdisciplinaire qui intègre à la fois les approches

juridique, sociologique,

anthropologique, psychologique,

médicale, économique et

environnementale.

12

Une telle formation a l'avantage de permettre

à l'étudiant

d'appréhender les divers aspects de la question

criminelle, telles les formes de criminalité.

Ainsi, la formation en criminologie économique

et environnementale permet à l'étudiant

d'aborder scientifiquement la question criminelle

économique et environnementale2.

Parce que notre option est à cheval de deux

disciplines, l'économie et

l'environnement, précisons-le encore

que dans le cas d'espèce,

l'objet trouve sa place en criminologie

économique plus précisément dans son aspect financier vu

que cet objet traite de la criminalité dans les services financiers via

mobile money. Et donc, il

s'agit de la monnaie en espèces et sous format

numérique.

Vu qu'à travers les services

financiers monétaires par téléphonie mobile certaines

personnes commencent à se sentir lésées,

victimisées ou carrément gênées par les

comportements des autres individus, comme cela a

été le cas de monsieur Kamina (précité) et tant

d'autres. Ipso facto, cela

intéresse bien le criminologue économiste que nous

sommes. Aussi, allons-nous contribuer

à éclairer la lanterne de la nation sur les comportements

problématiques liés à ces nouvelles technologies de

l'information et de la communication.

Section III. Mise en contexte conceptuel et historique

de la monnaie

III.1 Mise en contexte conceptuel de la monnaie

Le terme français « monnaie » provient du

latin moneta (de monere, avertir).

Vers le milieu du troisième siècle avant

Jésus-Christ, les Romains installent à

côté du temple de Junon, sur le Capitole,

leur premier atelier de pièces métalliques dont

certaines à l'effigie de la déesse.

Celle-ci surnommée Moneta (l'avertisseuse) est

donc à l'origine du terme,

d'où est issu aussi le mot anglo-saxon de

« money » (Grana, S. et

Cazals, M. 2014).

Ce mot désigne toute forme certifiant à

l'acquéreur la valeur d'un bien

mesurée dans un système de repérage accepté par

tous les partenaires d'un échange (Sherif,

H. et Serhouchni, A.,

2000). La monnaie se manifeste par son pouvoir

d'achat, car elle permet

d'acheter des biens et des services. Elle est

constituée par l'ensemble des moyens de paiement dont

disposent les agents économiques pour régler leurs services

financiers (Grana S. et Cazals M.

2014).

Du point de vue institutionnel, la monnaie

n'apparaît, en tant que moyen de

paiement, comme nécessité impérieuse que

dans le cadre d'une économie fondée sur

l'échange.

L'état actuel des choses où la monnaie

n'a pas de valeur intrinsèque, fait

que la

2 Programme d'études en

criminologie au format LMD,

ECOCRIM -UNILU, 2017 :

5.

13

stabilité de sa valeur, dans le sens

de conservation de son pouvoir d'achat entre deux services

financiers, n'est possible que si les agents

économiques ont confiance en cette monnaie.

C'est l'Etat qui assure

cette garantie en lui conférant un cours légal.

L'acceptation et l'utilisation

d'une monnaie repose ainsi sur une convention

implicite, les agents économiques

l'acceptent parce qu'ils font confiance en

l'autorité qui

l'émet.

III.2 Mise en contexte historique de la monnaie

La question de l'origine des monnaies a

longtemps agité les esprits dans le monde antique (Thiveaud,

J-M. et Piron S.,

1995). Au second siècle de notre

ère, Pollux, dans son

Onomastique, écrit : « Ce serait

un beau sujet de savoir si les monnaies ont d'abord

été inventées par Phidon d'Argos,

ou par Demodia, fille du roi de Phrygie

Midas, ou par les Athéniens Erichtonios et Lycos ou par

les Lydiens, comme le raconte Xénophane,

ou par les Naxiens, ainsi que le pense

Aglosthenès » (Hérodote,

1970).

La critique moderne, vérifiée

par les données archéologiques et numismatiques les plus

récentes, a désormais tranché en faveur

de Xénophane, la plus ancienne (fin

7ème et début 6ème

siècle) des sources citées par Pollux.

Hérodote ne s'y était pas

trompé, qui consacra à ce royaume le premier

livre de son enquête en lui assignant la responsabilité de

l'invention monétaire. « Les

Lydiens », écrit Hérodote,

« sont les premiers à notre connaissance qui

frappèrent et mirent en usage la monnaie d'or et

d'argent... » (Callu,

J-P., 1967).

Pour aborder les questions monétaires et comprendre

l'état actuel des choses, une

démarche judicieuse consiste à remonter dans le temps et suivre

progressivement le processus des innovations monétaires.

Pour comprendre l'évolution de la monnaie et

les différentes formes qu'elle a pu revêtir

à travers l'histoire, nous allons

émettre une hypothèse très restrictive à savoir que

l'histoire a évolué de manière

linéaire.

III.2.1 De l'économie du troc à la monnaie

abstraite

A l'origine des temps,

l'homme se procure directement ce dont il a besoin

par la chasse, la pêche et la cueillette.

En se spécialisant, chaque individu qui se

consacre à une seule activité (élevage,

culture, objets artisanaux

...), ne peut plus satisfaire la

totalité de ses besoins qui deviennent d'ailleurs de

plus en plus variés au fur et à mesure que la civilisation

progresse. Il doit donc échanger le surplus des biens

qu'il produit contre d'autres biens

fabriqués par ses semblables. C'est la

naissance du troc (Ardent, G.,

1976).

14

Or le troc présente plusieurs inconvénients dont

la non satisfaction totale de ses besoins par manque d'un

élément de comparaison. C'est

la raison pour laquelle, il était nécessaire

d'intégrer cet élément de

comparaison. L'élément en

question ne peut être, à ce stade du raisonnement

qu'une monnaie abstraite,

c'est-à-dire celle qui ne donne pas lieu

à une représentation concrète.

III.2.2 De la monnaie abstraite à la monnaie

concrète ou matérielle

La monnaie matérielle est le bien qui brise le troc et

qui intervient réellement dans les échanges.

Deux phases se sont succédé.

a. La monnaie marchandise

C'est une marchandise choisie parmi beaucoup

d'autres comme ayant des qualités fondamentales (un

bien dont on peut se détacher facilement,

accepté comme ayant une certaine valeur

d'usage, qui soit divisible,

qui donne confiance à tout le monde et qui soit relativement

concevable).

Exemples : coquillages,

thé, tissus, sel,

etc. (Plihon, D.

(2004).

b. La monnaie métallique

Les biens de consommation qui ont été

utilisés comme monnaie ont été rapidement remplacés

par des métaux précieux. Ces derniers,

désirés pour leur beauté,

avaient toutes les qualités pour être universellement

acceptés et pour être conservés.

D'abord «pesée» (mesurer le poids

des métaux avant la conclusion de l'opération

d'échange) ; puis

«comptée» (division des métaux en pièces sous

une forme quelconque), la monnaie métallique a

rapidement été «frappée».

Ainsi, devant la puissance qui

s'attache à la détention et,

par conséquent, à la

création, à la fabrication et à la mise

en circulation de la monnaie, le pouvoir politique

s'est peu à peu réservé le droit

d'émettre les signes monétaires et de

définir l'étalon monétaire (on parle du

pouvoir régalien de battre la monnaie). Cette monnaie

émise par l'Etat avait son contenu garanti et

possédait un pouvoir libératoire (Ardent,

G., 1976).

La frappe de la monnaie a entraîné la naissance

du système financier. C'est

l'ensemble des règles qui définissent

l'unité monétaire et régissent son

émission et sa circulation au sein d'un espace

monétaire donné. Actuellement,

la monnaie métallique n'a plus de valeur en

soi. Autrement dit, la valeur faciale d'une

pièce (la valeur indiquée sur la pièce) dépasse

largement sa valeur intrinsèque. (Valeur sur le

marché de la contenance en

15

métal de la pièce). De ce

fait, le terme «monnaie métallique» a

été remplacé par le terme «monnaie

divisionnaire». Cette dernière englobe les plus

petites unités de mesure d'une monnaie servant à

faciliter les petites transactions (Ardent, G.,

1976).

III.2.3 De la monnaie matérielle à la monnaie

dématérialisée ou symbolique

D'une monnaie qui a une valeur en soi

(l'or ou l'argent), on passe

à une monnaie sans valeur intrinsèque ou purement symbolique

: monnaie papier (fiduciaire) et monnaie

scripturale.

? La monnaie fiduciaire (par confiance)

Les billets de banques ont subi une évolution

marquée par les trois étapes

suivantes :

I A l'origine, le billet

était un simple certificat représentatif d'un

dépôt de monnaie métallique. Le montant

des billets ne dépassant pas celui du stock du

métal.

I Il se transforme en véritable monnaie fiduciaire

à partir du moment où l'on émet plus de

billets que l'on ne conserve le métal.

En effet, on estime que, vu la

confiance qui régnait, la conservation des billets en

métal ne sera pas demandée en même temps par tous les

détenteurs de billets.

I Il prend sa forme actuelle lorsqu'il

n'est plus convertible en métal et ne peut être

refusé ; l'Etat confère au

billet « cours forcé ».

A cet effet, il est à noter que la

gestion de la convertibilité des billets pose la question de la

couverture : C'est la polémique

célèbre entre currency principle (Ricardo) et banking principle

(Tooke et Fullarton). La discussion porte sur la nature des

billets. Selon la première école (currency

principle) les billets ne sont qu'un substitut de la monnaie

et ne présentent pas de caractères monétaires

propres.

Les défenseurs du « Banking principle» sont

pour la liberté d'émission des billets de

banque, considérés comme une véritable

monnaie, qui ne peut pas être excessive,

pour trois raisons. D'une

part, le volume des billets en circulation est beaucoup plus

lié à la demande,

c'est-à-dire au besoin du public,

qu'à l'offre ou à la

volonté du banquier, car les billets de banque sont

principalement émis à l'occasion

d'opérations de crédit par achat

d'effets de commerce.

16

D'autre part, si les billets

sont excédentaires, ils vont se

dévaloriser, leurs propriétaires vont en

demander la convertibilité ; le nombre de billets

diminuera et l'équilibre se rétablira.

Enfin, en raison de la loi du reflux,

la création des billets est temporaire. Aucun

excès durable n'est à craindre puisque le flux

initial est tôt ou tard annulé par un reflux. Au

sens moderne, les billets de banques et les pièces

monétaires forment la monnaie fiduciaire (fiduciaire = confiance)

(Ardent, G., 1976).

? La monnaie scripturale (par

écriture)

C'est le solde positif des comptes à

vue (solde créditeur) ouverts auprès des organismes financiers

créateurs de monnaie. Le passage de la monnaie papier

à la monnaie scripturale s'est opérée

selon le même processus que celui de la monnaie métallique aux

billets. De même que la mise en dépôt de

l'or (ou argent) avait conduit à

l'émission des billets, la mise en

dépôt des billets a conduit à

l'utilisation des dépôts pour effectuer des

règlements par écritures.

Quatre instruments permettent la circulation de la monnaie

scripturale : le chèque, le

virement, l'avis de prélèvement

et les cartes bancaires. Le triomphe de cette forme de monnaie

s'explique par deux raisons :

I la sécurité : la monnaie

scripturale présente moins de risques de perte ou de vol que les

billets.

I la commodité : les règlements

sont effectués par écritures sans exiger le déplacement ni

du débiteur, ni du

créancier.

? La monnaie immatérielle : la monnaie

électronique

Le progrès technologique a conduit à une

métamorphose profonde du métier

d'intermédiation financière et les

systèmes de paiements, qui constituent une des

principales fonctions des banques,

n'échappent pas à ce

développement (Von, M.,

1881).

Par définition, la monnaie

électronique autrement appelée monnaie numérique ou

virtuelle, désigne le code binaire sauvegardé

dans un porte-monnaie électronique. Ce code binaire

électronique peut prendre diverses formes : avec la

carte à puce comme support le plus répandu mais

d'autres supports sont également possibles comme par

exemple le disque dur d'un ordinateur (Aglietta,

M., 2002).

17

Le Règlement n°01/11/CEMAC/UMAC/CM de la

Communauté Economique et Monétaire de l'Afrique

Centrale, définit la monnaie électronique comme

« une valeur monétaire incorporée sous forme

électronique contre remise de fonds de valeur égale,

qui peut être utilisée pour effectuer des paiements

à des personnes autres que l'émetteur,

sans faire intervenir des comptes bancaires dans la transaction

». Les instruments de la monnaie électronique sont

constitués des cartes prépayées, des

paiements par internet et de ceux effectués au moyen

d'un téléphone portable, dits

« mobile money ». Ils sont

généralement regroupés sous le vocable de nouveaux moyens

de paiement (NMP).

C'est l'ensemble des

techniques informatiques, magnétiques,

électroniques et télématiques permettant

l'échange de fonds sans support papier et impliquant

une relation tripartite entre les banques, les commerces et

les consommateurs. Autrement dit, la monnaie

électronique est constituée par des systèmes

électroniques de dépôts d'unités de

valeur monétaire en possession du consommateur qui les utilise pour

effectuer des règlements (Aglietta, M.,

1988).

Disons en définitive que le développement de

l'argent et des mécanismes de paiement est

d'abord apparu par la création du troc,

lequel a engendré la monnaie métallique,

qui a donné naissance à la monnaie papier pour

être graduellement remplacée par la monnaie scripturale puis

électronique. À chacune de ces

étapes, le degré d'acceptation

de la monnaie est tributaire de la confiance qu'expriment les

agents économiques (Lacoursière, M.,

2007).

Cette confiance peut émaner du marché,

mais elle se manifeste surtout lors d'une

émission par une autorité publique. Bien que ce

profil de développement apparaisse à chacune des étapes de

la monnaie, il est plus marqué dans

l'évolution de la monnaie papier et de la monnaie

électronique (Braquet, L. et

Mourey, D., 2018).

? Formes de la monnaie électronique

Notons que la monnaie électronique

s'éclate elle aussi sous plusieurs formes : 1.

La carte préparée

Dans le système bancaire, deux types

de cartes bancaires circulent : les cartes de

débit, rattachées à un compte

bancaire, et les cartes prépayées.

Les cartes de débit sont adossées à un compte

bancaire. Elles permettent à leurs porteurs de retirer

des espèces dans des distributeurs automatiques de billets (DAB) et

d'effectuer des paiements, soit chez des

3 Règlement N°

01/11-CEMAC/UMAC/CM relatif à

l'exercice de l'activité

d'émission de monnaie

électronique,

article 1er.

18

commerçants équipés de terminaux de

paiement électronique (TPE), soit en ligne

auprès de fournisseurs et de banques proposant ce type de

règlement. Ces cartes, qui se

présentent sous la forme d'un support plastique muni

d'une puce, sont personnalisées et

fonctionnent généralement par la saisie d'un

code confidentiel. L'utilisation de certaines

cartes bancaires peut être limitée à un pays ou à un

réseau bancaire.

Contrairement aux cartes de débit, les

cartes prépayées, quant à elles,

ne sont pas rattachées à un compte bancaire.

La carte prépayée devient un instrument de paiement

électronique au sens du règlement

N°01/11-CEMAC/UMAC/CM. Il s'agit

d'un ensemble de « signaux enregistrés dans une

mémoire informatique incorporée dans une carte nominative fournie

par un émetteur à un porteur

»3.

2. La cryptomonnaie

Appelée aussi cryptoactif,

cryptodevise, monnaie cryptographique ou encore

cybermonnaie, est une monnaie émise de pair à

pair, sans nécessité de banque centrale,

utilisable au moyen d'un réseau informatique

décentralisé. Elle utilise des technologies de

cryptographie et associe l'utilisateur aux processus

d'émission et de règlement des services

financiers. Ces monnaies numériques sont donc des

monnaies virtuelles dans le sens où ces dernières sont

caractérisées par une absence de support physique :

ni pièces, ni billets, et les

paiements par chèque ou carte bancaire ne sont pas possibles non plus

(Sylvain, S. 2018).

Ce sont des monnaies alternatives qui n'ont

de cours légal dans aucun pays du globe terrestre. Leur

valeur n'est pas indexée sur le cours de

l'or ni sur celle des devises classiques et elles ne sont pas

non plus régulées par un organe central ou des institutions

financières. C'est le cas notamment du

Bitcoin (BTC, XBT) qui fait référence à

« des actifs virtuels stockés sur un support électronique

permettant à une communauté d'utilisateurs les

acceptant en paiement de réaliser des services financiers sans avoir

à recourir à la monnaie légale ».

19

En effet, la cryptographie sécurise

les services financiers qui sont toutes vérifiées et

enregistrées dans un domaine public, assurant tout

à la fois confidentialité et authenticité grâce

à la technologie Blockchain4. Les personnes

qui fabriquent de la crypto-monnaie sont appelées des

mineurs.

C'est depuis le mardi 07 Septembre 2021 que

le Salvador est devenu le premier pays au monde à autoriser le bitcoin

comme monnaie légale en achetant ses premiers 200

bitcoins5. Pour le Chef de l'Etat

salvadorien (Nayib Bukele), le bitcoin permettra à sa

population d'économiser au moins 400 millions de

dollars de frais bancaires lors des envois d'argent,

chose que certains salvadoriens contestent en estimant que le bitcoin

est une monnaie qui ne profite qu'aux riches et non aux

pauvres.

3. Le mobile money ou argent mobile

Compte tenu des perfectionnements technologiques

constants, de la multiplication des fonctionnalités de

la téléphonie mobile (appels, SMS,

photos/images, accès à

internet, etc.) et de sa convivialité

croissante, le téléphone mobile est devenu un

instrument indispensable pour chaque utilisateur.

C'est suite à ces perfectionnements que des

nouveaux systèmes de paiement, de nouveaux concepts

naissent, dont le mobile money ou l'argent

mobile en français (Espoir, 2012).

Le concept de « Mobile Money » (en

abrégé MM), fait référence aux

services transactionnels de paiements (pour l'achat de biens

ou services), via l'utilisation du

téléphone mobile, sans lien direct avec un

établissement financier. En d'autres

termes, c'est un service pour lequel le

téléphone mobile est utilisé pour accéder à

des services financiers (Espoir, 2012).

La Société financière internationale

(SFI), un Groupe de la Banque mondiale,

définit le mobile money comme étant

l'argent qui peut être consulté et utilisé

via le téléphone mobile (Kasigwa, E.,

2014). Ainsi,

l'expression mobile money est

généralement utilisée pour désigner les

activités financières qui sont menées par

l'intermédiaire du téléphone

portable.

4 C'est un service

d'exploration de la

blockchain du Bitcoin et de

l'Ethereum, mais aussi un

portefeuille de cryptomonnaies supportant le

Bitcoin, le Bitcoin Cash, et

l'Ethereum. Il fournit

également des données, des

statistiques et des informations sur le Bitcoin et l'Ethereum

5

https://www.lecho.be/economie-politique/international/amerique-latine/le-president-du-salvador-veut-batir-une-bitcoin-city/10347980.html

consulté le 23 Novembre 2021

20

de l'Afrique

Centrale.

Ce service d'argent mobile a

été initialement rendu populaire par Safaricom et Vodacom au

Kenya, qui a débuté sous le nom de M-Pesa

(« M » pour « mobile » et « Pesa » « argent

» en swahili) à partir des années deux mille sept

(Dunberry, E., 1997). Les

services d'argent mobile se sont propagés rapidement

dans de nombreux pays en développement (ACP,

2014).

L'agrément pour offrir un produit de

mobile money par un opérateur de téléphonie mobile est

obtenu par une banque partenaire qui constitue un fonds de garantie permettant

de couvrir l'ensemble des volumes d'argent

électronique en circulation. Les émetteurs de

mobile money sont donc les banques. Dans la

CEMAC6, les produits de mobile money suivants sont

offerts :

Virements nationaux : transferts

d'argent entre deux personnes résidant dans le

même pays (aussi appelés P2P = pair to pair).

Stockage d'argent :

dans certains systèmes, le compte sert

à stocker de l'argent en

sécurité, que ce soit par le biais

d'un compte ouvert dans une banque ou, plus

couramment, d'un compte ouvert au niveau de

l'opérateur mobile.

Paiements de détail :

paiements auprès de commerçants participants.

Ces commerçants peuvent être des

supermarchés, des distributeurs de biens de

consommation ou l'opérateur mobile lui-même (pour

l'achat de crédit de temps d'appel ou

d'autres services par les utilisateurs).

Services financiers : pour le

paiement des factures des services de première nécessité

comme l'eau et

l'électricité, apportant

commodité et efficacité, pour le paiement des

frais de scolarité,

d'impôts...

6 Communauté Economique et

Monétaire de

l'Afrique Centrale.

Elle est une

organisation

internationale regroupant

plusieurs pays d'Afrique Centrale,

créée pour prendre le

relais de l'Union

Douanière et Economique

7 Global Findex est une base de données

à l'échelle internationale regroupant

l'ensemble de données relatives à

l'économie mondiale

plus particulièrement

sur son aspect financier.

21

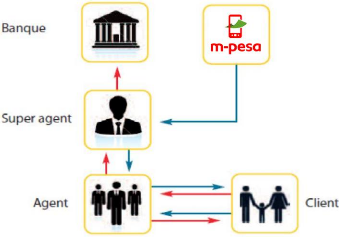

Figure n° 1: Schéma simplifié du

fonctionnement des transferts mobile money (M-Pesa)

Source : Global Findex7 cité par

Berrou, J-P et al. (2020)

Légende : dans cet exemple,

? On imagine que

l'abonné 427 transfert 30 KSH à

l'abonné 569 ;

? L'abonné 427 se

connecte à la plate-forme,

s'authentifie avec son PIN (mot de passe) M-PESA

(distinct de celui de son téléphone) et passe sa

requête ;

? La requête est prise en compte par la

Plateforme M-PESA, vérifiée et routée

à la plate-forme Bancaire ;

? La plate-forme bancaire exécute la

requête comme n'importe quelle autre requête qui

émanerait d'un guichet bancaire par exemple ou

d'un distributeur de billets ... puis elle

rend compte à la plate forme ou opérateur M-PESA

;

22

? Si tout s'est bien passé,

la forme ou opérateur M-PESA envoie un SMS de confirmation

à chacun des utilisateurs impliqués (expéditeur et

bénéficiaire) dans la transaction ;

? Pour l'expéditeur, un

message lui notifiant le transfert de 30 KSH à 569, son

proche ;

? Le bénéficiaire reçoit un message qui

lui notifie la réception de 30 KSH dans son compte mobile lui

envoyé par 427.

3.1 Avantages du Mobile Money

Presque toutes les personnes ayant un téléphone

portable peuvent facilement avoir un compte Mobile Money. Ce

service est tellement accessible qu'il est extrêmement

utile dans les régions les plus reculées du monde,

où il n'y a pas de banque à

proximité. Voici ses avantages :

? Polyvalent : les utilisateurs

peuvent faire beaucoup de choses rien qu'avec leur compte

mobile. Ils peuvent recevoir,

stocker, dépenser et envoyer de

l'argent depuis leur compte sur leur téléphone

portable ;

? Direct : les utilisateurs peuvent

recevoir de l'argent directement sur leur

téléphone portable sans passer par aucun intermédiaire

bancaire ;

? Rapide : les utilisateurs peuvent

recevoir, envoyer et dépenser de

l'argent instantanément ;

? Pratique : les comptes mobiles

sont toujours à portée de main car ils sont installés sur

le téléphone mobile de l'utilisateur.

Le compte mobile peut être utilisé partout où il y

a un signal de téléphonie mobile ;

? Bon marché : si

quelqu'un envoie de l'argent sur un compte

mobile, il constatera que les frais sont très bas et

qu'il offre de meilleurs taux de change que les banques

traditionnelles ou classiques.

3.2 Mobile Money : une nouvelle monnaie ?

Dans son article publié dans le Bulletin de la Banque

de France (n°70, octobre 1999), Serge

Lanskoy se posait déjà la question de savoir "si le nouveau moyen

de paiement qu'est la « monnaie électronique

» en général présente les caractéristiques

d'une nouvelle forme juridique de monnaie". Sa réponse

est claire : la « monnaie » électronique

n'est pas une nouvelle forme juridique de monnaie,

elle est seulement un nouveau titre de créance

23

(Lanskoy, S., 1999).

Pour parvenir à ce résultat, Lanskoy se

fonde sur la tradition qui consiste à distinguer trois stades

d'évolution de la monnaie : la monnaie

métallique (or ou argent), la monnaie fiduciaire et la

monnaie scripturale.

En réponse à ce questionnement,

les économistes de l'Ecole dite "autrichienne"

(et, parmi eux, Karl Menger et Ludwig von

Mises) pensent que la monnaie est un pouvoir d'achat

généralisé circulant dans un espace donné.

Sur la base de cette tradition, on ne peut que

souligner que la monnaie a, de facto, deux

composantes intimement liées :

I une composante "forme du pouvoir d'achat

généralisé " et ; I une composante

"espace de circulation de la forme ".

Parallèlement, on ne peut remarquer

que la composante "forme" a été

matérialisée, la matière variant selon

les lieux et les époques. Pour sa part,

la composante "espace" n'a jamais été

matérielle : son existence a toujours tenu,

dans le périmètre des frontières nationales

à l'intérieur duquel le législateur

national a ses compétences et les personnes leurs droits et

obligations. Mais, de facto,

le périmètre a pu varier, à

l'occasion, selon les

époques.

Notons en définitive que cela étant,

on peut répondre à la question de savoir si la monnaie

électronique en général et le mobile money en particulier

est ou non une monnaie nouvelle.

? Une première réponse,

négative

Si on se limite à mettre l'accent sur

les formes de la monnaie, et si on se borne à voir dans

la monnaie la matérialisation d'un pouvoir

d'achat généralisé attendu avec

incertitude et reconnu, mais sans plus, la

réponse à la question est négative : la

monnaie électronique n'est pas,

effectivement, une monnaie nouvelle.

Elle témoigne seulement d'un codage

numérique d'informations sur le pouvoir

d'achat et non plus du codage traditionnel

analogique.

? La deuxième réponse,

affirmative

Si on se garde de l'oubli des deux

caractères de la monnaie (pouvoir d'achat et espace de

circulation de celui-ci), si on étudie les faits et

prolonge les tendances où ils se trouvent, la

réponse à la question devient potentiellement

affirmative. La monnaie électronique est une monnaie

complète, elle est donc une monnaie nouvelle dans son

principe car le pouvoir d'achat qu'elle

représente a une aire de circulation totalement

matérialisée.

24

Section IV. Revue de la littérature

Rachad, A., (2007),

explique que la revue de la littérature vise à faire le

bilan de ce que l'on sait déjà sur la question

de recherche. Elle est analytique dans la mesure où

elle ne consiste pas à faire une liste des auteurs et de leurs

idées, mais plutôt à identifier des

tendances, des orientations, et discutant les

conséquences des choix qui fondent ces orientations, en

mettant les auteurs en dialogue entre eux, et en soumettant

leurs idées et leurs travaux à la critique. Elle

démontre que l'on sait ce qui a déjà

été fait, de façon à aller un peu

plus loin.

Faire une revue de la littérature,

revient donc à situer un sujet par rapport aux recherches

antérieures, savoir si ce sujet a déjà

été traité et de quelle manière les recherches ont

été menées dans le même domaine de la recherche

ainsi que les résultats auxquels la recherche a abouti.

Le chercheur doit signaler, par

honnêteté scientifique, les travaux

antérieurement réalisés dans son domaine de

recherche.

Mais dans le souci de fournir un peu plus

d'éclaircissements à nos lecteurs sur la

littérature présentée par nos prédécesseurs

dans l'abord de ce champ de recherche, nous

avons cerné la thématique abordée en trois points de vue

différents. Tout d'abord,

notons que les études menées par nos

prédécesseurs, ont été toutes

orientées vers les facteurs (causes) à la base de

criminalité dans les services financiers mobile money mais ont

divergé quant à leurs résultats.

Certaines ont estimé que les causes sont

d'ordre juridique tandis que pour

d'autres, elles sont soit

d'ordre technologique soit d'ordre

organisationnel.

? Du point de vue juridique

Mercy W. Buku et Rafe Mazer (2017),

Services financiers mobiles : protéger les clients,

les prestataires et le système de la

fraude.

Dans cette étude-là, ces

auteurs commencent par reconnaître de prime abord que

l'espace de l'argent mobile ne cesse de

s'élargir. À mesure

qu'un plus grand nombre d'acteurs

intègre l'arène des services financiers mobiles

et que de nouveaux produits sont offerts, les prestataires

devront s'employer à travailler de concert et il faudra

alors probablement adopter les réglementations qui conviennent.

Les efforts visant à documenter et normaliser les solutions

efficaces de lutte contre la fraude et de gestion des risques peuvent

accélérer le développement d'approches

cohérentes et efficaces dans tous les services financiers mobiles

à travers le monde.

25

Cette note traite de la façon dont la fraude affecte

les prestataires, les agents et les utilisateurs de services

financiers mobiles, ainsi que les efforts

déployés pour atténuer les vulnérabilités et

les risques associés à la fraude dans les services

d'argent mobile et d'autres prestations

connexes. S'il n'est pas

possible d'éradiquer complètement la fraude de

tout service, argent mobile compris, les

exemples montrent renchérissent les auteurs que la fraude est un

problème majeur dans plusieurs marchés importants pour les

utilisateurs et les agents, et qu'il existe

de simples mesures que les prestataires peuvent appliquer pour réduire

leur vulnérabilité aux formes de fraude

habituelles.

Cela signifie que des mécanismes de surveillance comme

les contrôles de conformité et les dispositifs de retour des

clients resteront des éléments essentiels pour lutter

efficacement contre ce phénomène et réduire les

risques. Les prestataires doivent partager les

expériences réussies avec leurs pairs, afin que

tous adoptent des bonnes pratiques et mènent des actions collectives au

besoin. Pour ces auteurs, le secteur des

services financiers mobiles a certes mis au point un éventail de

solutions de lutte contre la fraude, mais de nombreux

responsables politiques restent à la traîne car ne disposant pas

de cadres réglementaires ou d'outils

d'évaluation des risques adaptés à ces

services.

À l'avenir proposent-ils,

les responsables politiques doivent participer davantage aux

initiatives menées par le secteur pour réduire la fraude

et, si possible, formaliser les bonnes

pratiques en des prescriptions communes applicables aux prestataires de

services financiers mobiles. La diversification des produits

et la réduction des pertes pour les utilisateurs, les

agents et les prestataires auront d'énormes effets

positifs sur les services financiers mobiles, le

bien-être des utilisateurs et la rentabilité des

prestataires.

INTERPOOL (2020),

Rapport sur l'infiltration par les milieux

criminels du secteur florissant de l'argent mobile en

Afrique.

Dans ce rapport, Interpool établit des

liens entre le secteur de l'argent mobile en Afrique en plein

essor et la traite d'êtres humains, le

blanchiment d'argent ainsi que le trafic des

stupéfiants.

Pour celui-ci, le secteur de

l'argent mobile en Afrique, qui

représente des milliards de dollars, est

exploité par les groupes criminels organisés,

une tendance qui ne fera que s'accentuer avec le

déploiement de ces services sur l'ensemble du

continent. Faisant

26

allusion à son rapport antérieur intitulé

: « Services de paiement par téléphone

mobile et criminalité organisée en Afrique »,

Interpool déclare comment celui-ci donne un aperçu de

l'exploitation criminelle de ces services,

notamment au travers de la fraude, du blanchiment

d'argent, de

l'extorsion, de la traite

d'êtres humains, du trafic de

migrants, du commerce illégal

d'espèces sauvages et du terrorisme.

Pour lui, le continent africain est le leader mondial

du secteur de l'argent mobile : on y trouve

en effet près de la moitié des comptes d'argent

mobile enregistrés dans le monde.

Du fait du rôle important que joue

l'argent mobile dans les sociétés et les

économies africaines, et de la rapidité avec

laquelle l'infrastructure correspondante a été

mise en place, renchérit Interpool,

les malfaiteurs ont pu « exploiter les faiblesses des

réglementations et des systèmes d'identification

» et commettre des infractions liées à

l'utilisation frauduleuse des services

d'argent mobile. Interpool estime que

c'est l'absence de contrôles

d'identité rigoureux qui est à la base de cette

criminalité. Le rapport souligne également que

l'argent mobile en lui-même s'est

avéré positif pour l'inclusion financière

et le développement économique dans de nombreux pays

africains, et qu'une économie

informelle davantage fondée sur le numéraire peut parfois

représenter un défi encore plus grand pour les services

chargés de l'application de la loi.

Toutefois, ajoute-t-il,

l'absence de contrôles rigoureux de

l'identité des utilisateurs s'ajoutant

au manque de ressources et de formation des services de police dans le domaine

des infractions liées à l'argent mobile a

donné naissance à un système financier

particulièrement vulnérable à

l'infiltration par les milieux criminels. Le

type de document d'identité demandé pour ouvrir

un compte d'argent mobile n'est pas uniforme

sur l'ensemble du continent africain, les

documents acceptés allant des cartes nationales

d'identité aux cartes

d'entreprise, attestations fiscales et permis

de conduire.

Si le large éventail de documents

d'identité acceptés favorise

l'essor des services d'argent mobile,

il accroît également leur vulnérabilité

à la fraude, au blanchiment et à

d'autres formes de criminalité. En

outre, même si l'on note une

augmentation du taux de condamnation pour les infractions liées à

l'argent mobile, il est parfois difficile de

faire admettre, lors de la procédure

judiciaire, l'expertise technique et les

équipements nécessaires à la réalisation de

l'enquête.

27

? Du point de vue technologique

Gaber, C., (2013),

Sécurisation d'un système des

services financiers sur terminaux mobiles.

Dans sa thèse de doctorat, cet auteur

donne comme premier objectif à son étude, celui

de proposer une architecture et des protocoles qui sont adaptés aux

réseaux tout-IP, qui tirent profit des capacités

des fonctionnalités de ces réseaux et des smartphones pour enfin

proposer des services sécurisés de bout-en-bout et plus

ergonomiques. La fraude et la détection de celle-ci

dans ce domaine ont aussi été

étudiées.

Quant au deuxième objectif, qui a un

lien avec notre objet d'étude,

l'auteur souligne qu'en dépit

de l'existence des travaux dans le domaine de la fraude

bancaire, aucune étude ne s'est

penchée sur la détection de fraude dans les services de

transaction sur mobile et l'adaptation des méthodes de

classification à ce domaine. La différence des

usages et des modèles, par rapport aux services

financiers bancaires, implique qu'il est

nécessaire de réaliser une adaptation propre au service de

paiement sur terminal mobile.

Gaber estime que, en ce qui concerne la

sécurité et les moyens permettant

d'éviter que des fraudes ne se réalisent en

exploitant l'architecture réseau du

système, il faut une architecture et des protocoles

propres à sécuriser la transaction de bout-en-bout entre une

carte SIM d'un terminal mobile et la plateforme de

paiement.

Andrew Dornbierer (2020),

L'argent mobile et les infractions

financières.

Analysant l'évolution de

l'argent mobile pendant la période marquée par

la pandémie à Covid-19, Andrew confirme que la

quantité d'argent qui transite à travers les

systèmes de paiement mobile a explosé mais il se pose une

question primordiale, celle de savoir si l'on

doit s'inquiéter pour l'utilisation de

l'argent mobile en matière

d'infractions financières.