|

Octobre 2019

Page | i

UNIVERSITE PEDAGOGIQUE NATIONALE

FACULTE DES SCIENCES

DEPARTEMENT DE MATHEMATIQUE ET INFORMATIQUE

B.P 8815 - KINSHASA/NGALIEMA

Mise en place d'une architecture réseau dans une

Université basée sur le

Protocole OSPF. Cas du LAN de

l'UPN

Par :

Pierrot BOTIFA BOLENGU

Travail de Fin d'étude présenté et

défendu en vue de l'obtention de titre licence en Mathématique et

Informatique

Option : Mathématique-Informatique Orientation :

Réseau Informatique

Directeur : Jean-Marie KAPENGA KAZADI

Professeur Associé

Page | i

Epigraphe

« Forme le jeune homme au début de sa

carrière, devenu vieux il ne s'en détournera pas. »

Proverbes 22 ,6

Page | ii

IN MEMORIAM

A tous mes regrettés :

? Père Jean-Denis BOLENGU ; ? Grand-mère NGOYA

MOSEKA ; ? Grand-père Nico LIFELA ; ? Frère Valno MBUYI.

Qui devraient vivre ce grand jour, mais Dieu les a

rappelés auprès de lui par sa volonté. Que son nom soit

à jamais glorifié.

Page | iii

Dédicace

A mon oncle Paternel Papy BOFANA et ma Soeur Tina BOKUMA pour

leur amour et affection à mon égard ;

A mon grand-père Michel BANGULE, pour son amour et

affection à notre auguste personne ;

A maman Marie-Claire MANZOKE, pour son amour et ses apports

multiples tant moral, financier, spirituel et psychologique en dépit de

multiples difficultés ;

A mes frère et soeur de la famille BANGULE et BOLENGU

pour des liens inséparables, d'affection et de fraternité ;

A mes oncles et tantes de la famille BANGULE pour leur

affection et amour manifesté à notre auguste personne.

Pierrot BOTIFA BOLENGU

Page | iv

Remerciements

Le présent travail est le fruit des efforts

conjugués de beaucoup des personnes. C'est à ce titre que nous

voulons nous acquitter de cet agréable devoir, celui de remercier tous

ceux qui nous ont prêté main forte dans sa réalisation.

Nous remercions les autorités académiques de

l'Université Pédagogique Nationale (UPN), de la Faculté

des Sciences en général et particulièrement celles du

Département de Mathématique Informatique pour avoir assuré

notre formation pour ce cycle universitaire.

Nous pensons également au Professeur KAPENGA KAZADI et

au Chef de Travaux Christopher MWAMBA pour avoir accepté de diriger ce

travail en dépit de leurs multiples occupations.

Merci particulièrement au Professeur Gérard

TAWABA et aux Chefs de Travaux Aimé BAKONGO et Aimé KISENDA,

ainsi qu'au laborantin Nico MAPOMBO pour leurs conseils et encouragements

durant ce cursus Universitaire.

Nous songeons aussi à nos camarades et compagnons

d'oeuvre avec qui nous avons partagé des moments de joie et de

souffrances durant toutes les cinq années de notre formation

supérieure, nous citons notamment : Jonathan BADIPANI, Eminent BAKONGO,

Josué MIMO, Glody BILE, Jonathan ESONGOLA, Samuel BIGA, Grace YATEMBELE,

NKONGOLO KAZADI, Blaise EKAMBA, Jonathan EBAMBA sans oublier le chef de la

promotion Armand NSUMINA.

Enfin que tous ceux qui, de près ou de loin, ont

apporté leurs pierres pour la construction du présent

édifice et dont les noms n'ont pas été repris dans ces

lignes, trouvent ici l'expression de notre reconnaissance.

Page | v

Abréviations et sigles

AB : Administration du Budget

ARP: Address Resolution Protocol

ARPANET: Advanced Research Projects Agency Network

AS: Autonomous System

BIA: Burned-in Address

CCITT : Comité Consultatif International

Téléphonique et Télégraphique

CDP : Cisco Discovery Protocol

CISCO : Cisco Networking Academy

CLI: Command Line Interface

CNRS: Centre National de la Recherche Scientifique(France)

CSMA/CD: Carrier Sense Multiple Access With the Collision

Detection

DHCP: Dynamic Host Configuration Protocol

DNS: Domain Name System

DOD: Department Of Defense

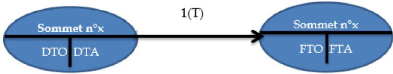

DTO: Début au plus tôt

EUI: European University Institute

FAI : Fournisseur d'Accès à Internet

FDDI : Interface de Données Distribuées par

Fibre

FTA: Fin au plus tôt

FTP: File Transfer Protocol

Gbit/s: Gigabit par second

GSM : Global System for Mobile

HTML: Hyper Text Markup Language

HTTP(S): Hyper Text Transfer Protocol (Security)

HUB : Host Unit Broadcast

IBM: International Business Machines

ICMP: Internet Control Message Protocol

IEEE: Institute of Electrical and Electronics Engineers

IMAP: Internet Message Access Protocol

IP: Internet Protocol

IPsec: Internet Protocol Security

IPV4: Internet Protocol Version 4

IRC: Internet Relay Chat

Page | vi

ISO: International Standar Organisation

LAN: Local Aera Network

MAC: Media Access Control

MAN: Metropolitan Aera Network

MAU : Media Adoptor Unit

Mbit/s (Mbps) : Mégabit par seconde

MSAU : Unité d'Accès Multi Station

NFS: Network File System

NNTP : Network News Transfer Protocol

OSI : Open System Interconnexion

OSPF : Open Shortest Path First

PAN : Personnel Area Network

PC : Personal Computer

PDU : Protocol Data Unit

POP3: Post Office Protocol Version 3

RPC: Remote Procedure Call

SG ADM : Secrétariat Général

Administratif

SGAC : Secrétariat Général

Académique

SMB: Server Message Block

SMTP: Simple Mail Transfer Protocol

SNMP: Simple Network Management Protocol

SSH: Secure Shell

SSL: Secure Socket Layer

TCP/IP: Transmission Control Protocol /Internet Protocol

TCP: Transmission Control Protocol

TFC: Travail de Fin Cycle

UAA: Universally Administered Address

UDP : User Datagram Protocol

UPN : Université Pédagogique Nationale

UREC: Unité Réseaux du CNRS

URL: Uniform Resource Locator

VLAN : Virtual Local Area Network

VTY: Virtual Terminal

WAN: Wide Area Network

WWW: World Wide Web

Page | vii

Liste des tableaux

Tableau I.1 : Classe d'adresses IP 26

Tableau II.1 : Relations d'antériorité entre

tâches 35

Tableau II.2 : Calendrier du projet 35

Tableau II.3 : Elaboration du cahier de besoins 36

Tableau II.4 : Calcul des marges 40

Tableau III.2 : Etude des moyens matériels 49

Tableau III.3 : Logiciels utilisés dans le

réseau de l'UniversiTIC/UPN 49

Tableau IV.1 : Liste des équipements utilisés

58

Tableau IV.2 : Nom des équipements 58

Tableau IV.3 : Désignation des interfaces 59

Tableau IV.4 : Nom des Vlans 61

Tableau IV.5 : Affectation des ports 61

Tableau IV.6 : Affectation des sous-interfaces 61

Tableau IV.7 : Point d'accès 62

Tableau IV.8 : Plan de configuration 63

Tableau IV.9 : Table d'adressage du réseau 65

Page | viii

Liste des figures

Figure I.1 : Réseau poste à poste 13

Figure I.2 : Client/serveur 13

Figure I.3 : Topologie en bus 15

Figure I.4 : Topologie en anneau 15

Figure I.5 : Topologie en anneau 15

Figure I.6 : Topologie maillée 16

Figure I.9 : L'architecture OSI 20

Figure I.10 : Illustratif du modèle TCP/IP

associé aux protocoles 23

Figure I.12 : Illustration d'un modèle internet 24

Figure II.1: Modèle en prototype évolutif 32

Figure II.2 : Formalisme de représentation du

réseau PERT 38

Figure II.3 : Représentation du réseau PERT

39

Figure III.2 : Organigramme de l'universiTIC/UPN 48

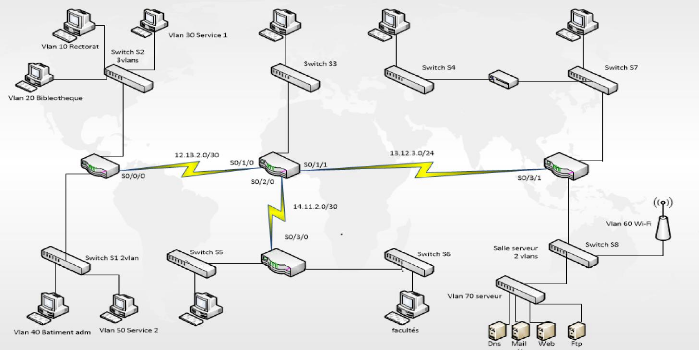

Figure III.1 : Topologie physique de l'intranet de l'UPN

50

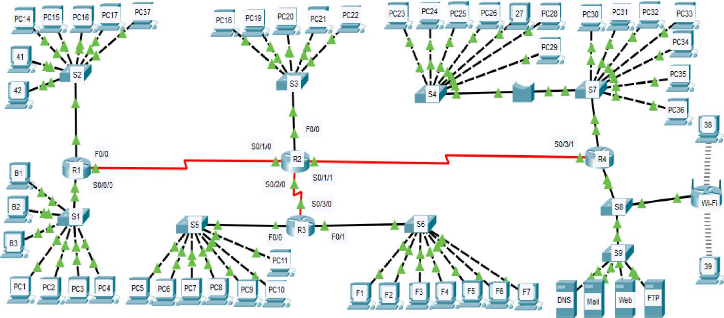

Figure IV.1 : Topologie physique du réseau de LAN de

l'upn 56

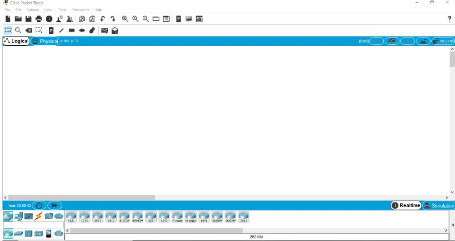

Figure IV.2 : Interface Packet Tracer 66

Figure IV.3 : Présentation de la Topologie

proposée 67

Figure IV.4 : Fonctionnement du réseau 68

Page | 1

Introduction

Les réseaux informatiques sont devenus indispensables

à la bonne marche des entreprises et même pour les particuliers.

Interconnecter les postes de travail de l'entreprise afin de partager les

ressources et assurer une meilleure sécurité des travaux produits

devient un atout incontournable pour les entreprises. Pour cela, plusieurs

applications interviennent dans le partage des ressources, mais la plus

reconnue est la navigation sur le web, c'est-à-dire le partage

d'information grâce à l'Internet.

Chaque poste de travail connecté en réseau local

ou étendu pour une activité publique ou privée qu'il soit

filaire ou sans fil, respecte les mêmes règles d'une architecture

en couches. Ce qui donne La possibilité d'échanger les

données entre deux ou plusieurs ordinateurs grâce aux protocoles

de la famille TCP/IP.

Dans plusieurs réseaux ou sous-réseaux au sein

d'une même entreprise, l'administrateur utilise le routeur pour comparer

l'adresse de destination aux routes disponibles dans sa table de routage et de

choisir le meilleur chemin possible. Dans la plupart de cas, le routeur utilise

plus les routes dynamiques. Ces routes sont gérées par les

protocoles de routage intérieur comme RIP, IGRP, EIGRP, OSPF, etc.

Tenant compte des multiples avantages que présente le

protocole OSPF en matière avec la sécurité des

échanges entre réseaux et sous-réseaux, nous avons

opté l'usage de ce dernier pour améliorer l'architecture

réseau de l'UPN dans l'interconnexion de différents services

auxquels le partage des ressources matérielles et immatérielles

sont effectuées.

1. Etat de la question

Marie Claude Quidoz (SA) du CNRS/UREC, dans son travail

intitulé : « Accès distants sécurisés : un

essai de bilan des solutions possibles », dit que lors du choix de

l'architecture des points d'accès des laboratoires à Internet

concrètement Renater, la sécurité n'est pas un

critère prioritaire.

Le but était que toutes les machines des sites sans

exception puissent accéder et être accessible à l'Internet

avec le meilleur débit possible. Le choix du « tout ouvert »,

au moment où il a été fait, n'était pas une erreur

; mais rester maintenant dans la même logique en serait une. C'est la

raison pour laquelle l'UREC a établi des recommandations d'architecture

de réseau avec des filtrages afin d'améliorer la

sécurité.

Page | 2

Cependant, il apparait que de plus en plus des personnels de

laboratoires désirent accéder aux ressources internes depuis

l'extérieur de leur laboratoire. C'est principalement pour

accéder à leur messagerie ou à l'Internet du laboratoire,

mais parfois aussi pour rapatrier les documents ou pour se connecter à

leur machine.

Pour des raisons de sécurité, ces demandes sont

difficiles à accepter par les administrateurs informatiques des

laboratoires ; la crainte, très justifiée, que l'utilisateur se

fasse dérober son mot de passe lors de sa connexion est forte (dans les

applications courantes, le mot de passe circule en clair sur le

réseau).

Mais une évolution apparait, puisqu'il existe

maintenant de plus en plus de solutions pour sécuriser les accès

distants :

> Application SSH (Secure Shell) ;

> Protocole SSL (Secure Socket Layer) ;

> Protocole IPsec (Internet Protocol Security).

De nombreuses solutions sont possibles, mais lesquelles

peut-on préconiser pour les laboratoires (à court terme et

à plus long terme ?).

Deux populations, très différentes de leur

besoin, leur culture informatique et leur maitrise de l'informatique, sont

concernées par les accès distants sécurisés : les

utilisateurs et les administrateurs système et réseaux.

Pour les utilisateurs :

> Accès à leur messagerie ;

> Accès aux informations internes du laboratoire ; >

Accès à leur poste de travail dans le laboratoire.

Pour les administrateurs, accéder aux machines du

laboratoire pour en assurer la maintenance à distance (connexion

root).

Dans le cas de cet article, l'auteur n'apporte pas des

éléments nécessaires de réponses à tous les

différents besoins exprimés (messagerie, connexion à

distance, accès à des fichiers, Internet), mais elle illustre les

technologies présentées dans les paragraphes ci-haut pour montrer

ce qu'elles apportent.

Page | 3

Pour conclure, elle rappelle qu'il n'existe pas de solution

idéale ; des solutions partielles sont déjà disponibles ;

de nombreuses équipes travaillent sur ce sujet ; la législation

s'assouplit ; les utilisateurs sont de plus en plus sensibilisées et par

conséquent, si des besoins se font sentir dans les laboratoires ou s'ils

veulent anticiper, ils disposent en théorie et même pour certains

en pratique de solutions pour offrir des accès distants

sécurisés.

Khaled TRABELSI et Haythem AMARA (2011), dans leur rapport de

stage professionnel intitulé : « Mise en place des réseaux

LAN interconnectés en redondance par deux réseaux WAN.

Les concernés disent que le rôle des

réseaux a sensiblement évolué ces dernières

années, ils ne se limitent pas au transfert de l'information en toute

sécurité mais aujourd'hui ils contribuent largement à la

rationalisation des utilisateurs et à l'optimisation des performances

applicatives.

De ce fait, on a besoin d'un ensemble des moyens et

technologiques permettant la diffusion d'un message auprès d'un groupe

plus au moins vaste et hétérogène. Dans ce contexte, ces

auteurs essayent d'implanter au sein de la société « One

TECH Business Solution » un modèle type de configuration d'un

réseau qui assure l'identification, l'adoption et maquettage des futurs

objets.

Ce modèle prévoit la mise en place d'un

réseau local au niveau d'un site central. Ce réseau est

interconnecté avec des réseaux étendus avec des protocoles

de routage dynamique.

Pour remédier aux failles constatées avec

l'actuelle architecture, les auteurs proposent un modèle de conception

dont la procédure de préparation, la schématisation, la

nomination des équipements, désignation des interfaces, les VLAN,

le plan d'adressage et la présentation des protocoles

utilisés.

En guise de conclusion, ils disent que leur projet a

traité tous les aspects réseaux LAN et WAN, ainsi que leurs

interconnexions par la proposition d'un modèle type d'architecture

ci-haut cité.

Boudjlida Nawel et Djerroud Zahia (2013), dans : «

Sécurité des mises à jour des protocoles de routage dans

les réseaux de moyenne dimension : Etude, configuration, mise en place

des protocoles RIP, OSPF et EIGRP (cas CIVITAL).

Page | 4

De nos jours, les réseaux informatiques nous ont envahi

dans notre vie quotidienne, comme l'Internet qui est devenu un

élément incontournable pour beaucoup de gens, et indispensable

pour les informaticiens.

Au centre du réseau se trouve le routeur qui fonctionne

au niveau de la couche réseau du modèle OSI. Au début, les

tables de routage étaient statiques et donc maintenues à jour par

des techniciens. Mais avec l'explosion rapide du réseau Internet il est

impossible d'assurer la connectivité avec la même approche.

Maintenant, les mises à jour des tables de routage et le calcul du

meilleur chemin sont automatiquement propagés sur le réseau par

les protocoles de routage dynamique, qui ont pour objectif de maintenir les

tables de routage dans un état intègre et cohérent.

Le but de ce travail est d'implémenter le

mécanisme d'authentification md5 sur les paquets des mises à

jours des protocoles de routage dynamique RIP, EIGRP et OSPF. Ces auteurs

présentent l'état d'art des trois protocoles

précités du point de vue technicité et de

différentes classifications existantes.

Ils présentent encore les problèmes pratiques

liés aux configurations des routeurs et l'implémentation des

commandes de sécurité des mises à jour dans les protocoles

des routages.

Enfin, ils présentent l'environnement de travail ainsi

que le cas d'étude qui consiste à faire une configuration de ces

protocoles sur le réseau du groupe CEVITAL.

Quant à nous, ces trois sujets de recherche traités

ci-haut sont bonnes.

? Le premier s'intéresse plus à la

sécurité d'accès distant en se focalisant sur les

solutions IPsec, SSL/TLS et SSH, sans apporter les éléments de

réponses à tous les différents besoins des utilisateurs.

Et OSPF n'est pas abordé comme protocole de routage dynamique ;

? Le deuxième travail parle évidemment de la

configuration du protocole OSPF en réseau. Mais ce travail s'effectue

à deux niveaux : local et étendu, d'où la configuration de

frame Relay et des LS pour transporter les informations de différents

VLAN ;

? Le troisième par contre fait une étude

globalisante de trois protocoles de routage dynamique : RIP, OSPF et EIGRP en

parlant des points faibles et forts de chaque type en se focalisant sur

l'authentification, les algorithmes, le mode de fonctionnement et

l'encapsulation de données d'une manière comparative et

analytique, avec un cas pratique précis.

Page | 5

Pour clore, la particularité de notre travail

comparé aux trois précédents, réside aux points

suivants :

> La proposition d'une architecture sécurisée

prenant en compte tous les services de l'Université ;

> L'amélioration de l'actuelle structure

réseau existant ;

> Il se basé plus sur configuration du

côté LAN, etc.

2. Problématique

Actuellement les entreprises utilisent les ordinateurs fixes

ou portables pour le traitement de l'information, de fois pour les sauvegarder.

Le partage d'information entre ordinateurs dépourvue d'un réseau

informatique se fait par le canal des CD, CDR, flash disque, etc. Chose qui

demande un déplacement à tout moment du personnel et ne favorise

pas le partage des ressources matérielles comme les imprimantes,

scanners, etc.

Toujours dans la même vision, presque toutes les

entreprises cherchent à échanger leurs ressources

informationnelles au niveau de leurs postes de travail à travers une

liaison entre les ordinateurs en toute sécurité et avec une

qualité de service optimale.

L'Université Pédagogique Nationale est un cas

probant pour ce travail. Cette Université possède un

réseau local reliant l'UniversiTIC avec les différents bureaux de

l'administration centrale et aussi bien quelques bureaux facultaires,

départementaux ainsi que le CRIDUPN.

Il ressort du constat de notre investigation de ce

réseau informatique ce qui suit :

> Un dysfonctionnement presque total du réseau suite

au non-respect des protocoles par les tiers ;

> Une architecture réseau ne répondant pas

aux multiples évolutions de la technologie ;

> Une petitesse de l'architecture car, ne recouvrant pas

l'ensemble des bureaux ;

> Un problème de vétusté du

matériel ;

> Un problème de renforcement de

sécurité accès et de données, etc.

Page | 6

Au regard de ce qui précède, nous formulons les

préoccupations ci-dessous :

? L'actuelle architecture du Lan de l'UPN est-elle compatible

avec l'accroissement des postes de travail et la sécurité des

usagers ?

? Que faire pour améliorer ses performances afin de la

rendre compatible avec l'évolution technologique ?

3. Hypothèse

L'actuelle architecture du Lan de l'UPN ne sera pas compatible

avec l'accroissement des postes de travail et la sécurité des

accès des usagers car, sa configuration actuelle ne répondrait

pas efficacement aux attentes de ses usagers suite au constat

évoqué au point précédent.

Plusieurs solutions seraient possibles pour améliorer

les performances de ce réseau local, notamment :

? La création des Lan dans les bureaux non

équipés ;

? Le recensement de tous les ordinateurs qui opèrent

sur le réseau de l'UPN ;

? Bref la proposition d'une nouvelle architecture

répondant aux normes du moment, en adoptant le protocole OSPF pour le

routage de paquets

et la sécurité des transactions entre postes de

travail connectés.

4. Choix et intérêt du sujet

Le choix de ce travail se justifie par le souci de concilier

la théorie à la pratique, et de mettre sur pied une solution sur

susceptible de pallier aux failles soulever citer ci-haut. Il nous aide aussi

à nous conformer avec les exigences académiques en RD Congo et

d'approfondir les notions de notre orientation.

L'intérêt réside dans la recherche d'une

solution idoine pour la mise en oeuvre d'une architecture réseau

permettant l'échange rapide et sécurisé d'informations

dans une institution universitaire comme l'UPN.

Page | 7

5. Méthodologie du travail

Lors de l'élaboration de ce travail nous avons

utilisé les méthodes et techniques suivantes :

> La méthode analytique : après comparaison

des performances de différents protocoles de routage, l'analyse nous a

aidé dans le choix du protocole OSPF à utiliser dans notre

architecture réseau au sein de l'UPN pour assurer la diffusion des

informations dans chaque service en toute sécurité ;

> La technique documentaire : nous avons consulté

différents documents : livres, Mémoires, Thèses, articles,

en rapport avec le thème traité. Avec ces documents, nous avons

fait l'état de la question en rapport avec ce travail, la

circonscription du cadre théorique et voir de quelle manière

orienter nos préoccupations se réfèrent à ces

ouvrages ;

La consultation de différents sites web était

aussi d'un apport remarquable du fait qu'en complément des ouvrages

physiques à notre disposition, dans ces sites sont logés

plusieurs tutoriaux abordant de la configuration des protocoles de routage

dynamique. Pour notre cas, il s'agit de OSPFV2 ;

> La technique d'entretien : nous étions à

tout moment face aux opérateurs du domaine des réseaux et

télécoms ainsi qu'avec nos encadreurs du travail pour des

questions nous semblant confuses en vue d'avoir d'éclaircissement sur le

sujet. Nous présentons en annexe le questionnaire ayant fait mention aux

préoccupations majeures soulevées lors de ces entretiens ;

> Pour le chapitre en rapport avec le cadrage du projet,

plusieurs méthodes de planification existent, notamment : MPM, GANTT,

etc. Pour ce travail, nous avons opté la méthode PERT, qui nous a

conduit à l'identification de 10 taches et leurs

antériorités pour ce projet, à l'élaboration du

calendrier d'exécution des taches, au traçage du graphe, en la

détermination du chemin critique et aux calculs des dates et marges,

estimé à 143 jours en terme de durée de réalisation

du projet ;

> La méthode expérimentale : dans le souci de

concrétiser l'approche théorique de cette recherche avec la

pratique sur terrain, une simulation a été élaborée

au dernier chapitre de ce travail. Ce qui peut être résumé

comme suit :

+ La conception de l'architecture adoptée, comportant

les switchs de distribution et d'accès (voir figure IV.1) ;

+ La présentation des équipements

utilisés (Types et versions) ;

Page | 8

+ La nomination des équipements par Direction,

Faculté, Département et autres services spécialisés

;

+ La désignation des interfaces des équipements

réseau, partant de la salle des serveurs, en passant par des switchs et

des PC ;

+ La configuration des VLAN et l'affectation des ports

à ces derniers. Pour ce travail, il s'agit de 7 VLAN ;

+ L'affectation des sous interfaces aux routeurs ;

+ La configuration du point d'accès sans fil ;

+ La définition du plan d'adressage du réseau et

l'illustration d'une table d'adressage ;

+ La réalisation de la simulation, en utilisant le

logiciel Packet Tracer version 7.2.1 pour Windows 64 bits ;

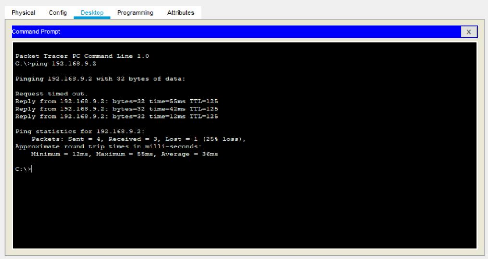

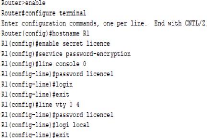

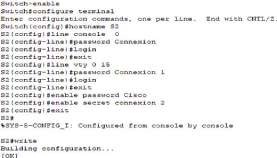

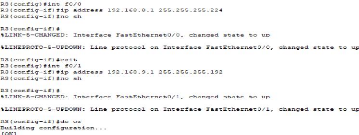

+ Enfin, la présentation de test d'essai entre le

bâtiment administratif et la faculté des sciences.

6. Objectifs du travail

En élaborant ce travail nous avons fixé les

objectifs suivants :

> Doter l'Université Pédagogique Nationale d'un

réseau permettant l'échange des informations entre ces

différents services de l'université ; > Assurer une gestion

sécurisée des informations en temps réel ;

> Assurer une bonne gestion de conservation

sécurisée et de sauvegarde des données ;

> Permettre une recherche aisée et rapide en interne et

en externe ; > Partager les fichiers et les programmes en toute

confidentialité, etc.

7. Délimitation du travail

Il est aberrant pour un chercheur d'entreprendre une

étude sans chercher au préalable à la délimiter.

Dans l'espace, l'Université Pédagogique Nationale

compris comme cible. Dans le temps, nous analysons le système

d'information appliqué pendant une période de trois ans par le

réseau de l'UPN. Soit de 2016 à 2019.

8. Division du travail

D'une manière brève, hormis l'introduction et la

conclusion, cette

recherche s'articule autour de quatre chapitres, à savoir

:

> Chapitre I : Généralités sur les

concepts de base ;

> Chapitre II : Cadrage du projet ;

> Chapitre III : Etude préalable de l'UPN ;

> Chapitre IV : Conception et réalisation de la

nouvelle architecture.

Page | 9

Chapitre I : Généralités sur les

concepts de base

I.1. Définition des concepts liés au

sujet

a) Mise en place : action de mettre en

place.

b) Architecture : concept de toute oeuvre

humaine caractérisée par sa dimension complexe à

appréhender.

c) Réseau : un ensemble

d'entités (objets, personnes, etc.) interconnectées les unes avec

les autres. Un réseau permet ainsi de faire circuler des

éléments matériels ou immatériels entre chacune de

ces entités selon des règles bien définies.

d) Université : ensemble

d'établissements scolaires relevant de l'enseignement supérieur

regroupé dans une circonscription administrative.

e) Protocole : c'est une description

formelle d'un ensemble de règles et de conventions qui régissent

un aspect particulier de la façon dont les équipements

communiquent sur un réseau.

f) OSPF : programme de calcul des tables de

routage, qui est un protocole de routage interne IP de type « à

état de liens ».

I.2. Définition des termes liés au

support informatique

a) Réseau informatique : c'est

l'ensemble des moyens matériels et logiciels mis en oeuvre pour assurer

les communications entre ordinateurs, station de travail et terminaux

informatiques.

b) Signal : information en cours de

transmission.

c) Communication : échange de

messages, les messages partant d'un expéditeurs (on dit «

ordinateur) pour aller à un destinataire, en transitant par canal et en

faisant référence à un contexte.

d) Information : élément

conceptuel permettant le transfert, le stockage et traitement de la

connaissance.

e) Codage : le fait de coder dans tous les

sens du terme ; toutefois, on dit plutôt « coing » quand il

s'agit d'écrire du code.

f) Bit : abréviation de « Binary

digit ». Unité élémentaire d'information, ne pouvant

prendre que deux valeurs, représentées par 0 et 1 en

général (ou faux et vrai).

g) Octet : séquence de huit bits,

permettant de représenter 256 valeurs ou combinaisons.

h) Routage : méthode d'acheminement

des informations à la bonne destination à travers un

réseau.

i) Commutation : est le fait

d'établir une liaison entre des entités distantes dans le but de

passer une communication.

Page | 10

j) Interconnexion : mise en relation de diverses

entités matérielles ou logicielles pour qu'elles travaillent

ensemble.

k) Encapsulation : c'est un processus qui consiste à

ajouter des en-têtes et des en-queues de protocole

déterminé avant que ces données soient transmises sur le

réseau.

l) Datagramme : représentation structurée d'un

paquet d'informations circulant sur un réseau informatique, pour un

protocole donné.

m) Connexion : liaison électrique entre deux ou

plusieurs systèmes conducteurs.

n) Paquet : c'est la plus petite unité d'information

pouvant être envoyé sur le réseau. Un paquet contient en

général l'adresse de l'émetteur, l'adresse du

récepteur et les données à transmettre.

o) Liaison : c'est une connexion entre deux sites

distants.

I.3. Bref aperçu historique des réseaux

informatiques

Au début des années 1970, les premiers grands

systèmes informatiques se composent d'ordinateurs centraux, volumineux

et fragiles, auxquels accidents en temps partagé des terminaux passifs,

c'est-à-dire : des postes de travail avec clavier et écran mais

sans puissance de calcul. Ces systèmes constituent en quelque sorte les

premiers réseaux informatiques, mais les communications

réalisées demeurent élémentaires.

Au cours des années 1980, l'adoption en masse des

micro-ordinateurs et d'une manière plus générale, la

démocratisation de la puissance de calcul bouleverse complètement

le monde informatique. Les grands systèmes sont alors massivement

décentralisés si bien que l'importance des réseaux

informatiques s'en trouve multipliée de par le nombre de machines

connectées, les qualités de données

échangées et la diversité de nature de communication.

I.4. Utilité d'un réseau informatique

Le réseau informatique permet :

> La communication entre les personnes grâce aux

courriers

électroniques (Skype, Face-book etc.) ;

> Le partage de toutes sortes de ressources (disque dur,

imprimante) ;

> L'attribution des droits d'accès aux fichiers ;

> Le transfert des fichiers (données) des programmes

en évitant

des disquettes ;

> L'accès aux données en temps utile

(réel) ;

> La garantie de l'unicité de l'information (bases de

données) ;

Un réseau local est donc un réseau sous sa forme

la plus simple. La vitesse de transfert de donnée d'un réseau

local peut s'échelonner entre

Page | 11

? La diminution des coûts ;

? Le téléchargement des programmes à partir

des supports de stockage de haute capacité.

I.5. Classification des réseaux

informatiques

I.5.1. Champ d'action

I.5.1.1. Réseau fermé

C'est une configuration de réseau local conçu pour

autoriser les utilisateurs qui ont des privilèges d'accès

à accéder au réseau local interne de l'organisation.

I.5.1.2. Réseau ouvert

C'est une extension de deux stratégies intranet au moins,

avec une interaction sécurisée entre les entreprises

participantes (accès étendu et sécurisé).

I.5.1.3. Internet

L'internet est un réseau de

télécommunication international qui relie des ordinateurs

(plusieurs millions) au moyen du protocole IP, il est le support dont on se

sert pour transmettre d'innombrables données (les pages web, les

vidéo, les images etc...).

I.5.2. Espace géographique

Selon l'étendue ou espace géographique, il

existe quatre types de réseaux qui sont :

I.5.2.1. PAN

Ces réseaux interconnectent sur quelques mètres

des équipements personnels tels que terminaux GSM, portables,

organiseurs, etc., d'un même utilisateur.

I.5.2.2. LAN

Il s'agit d'un ensemble d'ordinateurs appartenant à une

même organisation et reliés entre eux par un réseau dans

une petite aire géographique.

Page | 12

10Mbps (pour un réseau Ethernet par exemple) et 100

Mbps (en FDDI par exemple).

I.5.2.3. MAN

Il peut arriver que l'on veuille relier deux réseaux

locaux (Lan) sans que la vitesse de transfert ne soit affectée. Pour

relier des LAN géographiquement éloignés, il est possible

d'utiliser un réseau métropolitain.

Ces réseaux utilisent des lignes

téléphoniques spécialisées (ou bien des

équipements spéciaux) dont le taux de transfert est

équivalent à celui d'un LAN, sur de grandes distances. Un MAN

permet ainsi à deux LAN distants de communiquer comme s'ils faisaient

partie d'un même réseau local.

I.5.2.4. WAN

Lorsque les distances deviennent trop importantes pour arriver

à relier des réseaux locaux à leur vitesse de transfert,

on est obligé d'utiliser un WAN (réseau étendu).

L'accès à un tel réseau est limité en termes de

vitesse de transfert à cause des lignes téléphoniques qui

représentent un goulot d'étranglement étant donné

que leur débit est limité à 56 Kbps.

Les WAN fonctionnent grâce à des routeurs qui

permettent de « choisir » le trajet le plus approprié pour

atteindre un noeud du réseau. Un WAN est donc un ensemble de LAN

reliés entre-deux par routeurs. Ce type de réseau permet

l'interconnexion de réseaux locaux et métropolitains à

l'échelle de la planète, d'un pays, d'une région ou d'une

ville.

I.5.3. Mode de fonctionnement

Du point de vue fonctionnement, on distingue trois types de

réseaux qui sont :

I.5.3.1. Architecture poste à poste

Les réseaux `'poste à poste» sont

également appelés des réseaux `'Peer to Peer `' en

anglais, ou `'point à point' 'ou d'égal à

d'égal». Les réseaux `'poste à poste» ne

comportent en général que peu de postes, moins d'une dizaine de

postes, parce que chaque utilisateur fait office d'administrateur de sa propre

machine, il n'y a pas d'administrateur central ni de super utilisateur ni de

hiérarchie entre les postes, ni entre les utilisateurs.

On a comme type de réseau : le réseau à

canal de diffusion et le réseau point à point.

Page | 13

Figure I.1 : réseau poste à poste

[14]

I.5.3.2. Architecture client/serveurs

Les réseaux client/serveur comportent en

général plus de dix postes. La plupart des actions des «

postes client », c'est à dire des ordinateurs dont se servent les

utilisateurs, les autres stations dédiées à une ou

plusieurs tâches spécialisées peuvent être

réservées ou dédiées à une certaine

tâche :

? Les serveurs de fichiers et d'impression ;

? Les serveurs d'application (application bureautique,

application de base de données) ;

? Les serveurs de messageries, etc....

Figure I.2 : Client/serveur [14]

I.5.3.3. Architecture trois tiers

Architecture client-serveur dans laquelle l'interface

utilisateur, le traitement des données et le stockage sont

considérés comme trois éléments distincts.

L'intérêt de la chose est évidemment la modularité,

ainsi que le support de plateformes multiples.

I.5.4. Mode de transfert de données

Page | 14

I.5.4.1. Réseau point à point

Le réseau point-à-point consiste en un grand

nombre de connexions, chacune faisant intervenir deux machines. Pour aller de

sa source à sa destination, un paquet peut transiter par plusieurs

machines intermédiaires. Une transmission point-à-point entre un

expéditeur et un destinataire est appelée diffusion

individuelle.

I.5.4.2. Réseau à canal de diffusion

Un réseau à diffusion dispose d'un seul canal de

transmission qui est partagé par tous les équipements qui y sont

connectés. Sur un tel réseau, chaque message envoyé,

appelé paquet dans certaines circonstances, est reçu par toutes

les machines du réseau. Dans le paquet, un champ d'adresse permet

d'identifier le destinataire réel. A la réception d'un paquet,

une machine lit ce champ et procède au traitement du paquet si elle

reconnait son adresse, ou l'ignore dans le cas contraire.

I.6. Topologies des réseaux

Une topologie de réseau informatique correspond

à l'architecture (physique ou logique) de celui-ci, définissant

les liaisons entre les équipements du réseau et une

hiérarchie éventuelle entre eux.

Elle peut définir la façon dont les

équipements sont interconnectés et la représentation

spatiale du réseau (topologie physique). Elle peut aussi définir

la façon dont les données transitent dans les lignes de

communication (topologie logique).

I.6.1. Topologie physique

La topologie physique des réseaux se repose à la

disposition des équipements et des supports nous avons :

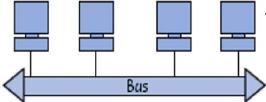

I.6.1.1. Topologie en bus

Chaque ordinateur est relié à un média ou

support commun à tous les ordinateurs. Cette topologie est conçue

de façon à ce qu'il n'y ait qu'un seul chemin entre deux

éléments du réseau. Lorsqu'un ordinateur envoie des

données, tous les autres ordinateurs écoutent. L'avantage du bus

est qu'une station en panne ne perturbe pas le reste du réseau. Par

contre, en cas de rupture du bus, le réseau devient inutilisable.

Page | 15

Figure I.3 : Topologie en bus [13]

I.6.1.2. Topologie en étoile

Tous les éléments du réseau sont

reliés à un noeud central, chaque ordinateur envoie des

données sur le « central » qui les envoie uniquement à

l'ordinateur concerné. Cette topologie présente également

des fragilités : en cas de panne du noeud central, le réseau est

inutilisable. C'est la topologie adoptée pour ce travail.

Figure I.4 : Topologie en anneau

[13]

I.6.1.3. Topologie en anneau

Le support relié toutes les stations deux à

deux, de façon à former un anneau. Le support est utilisé

de façon unidirectionnelle et l'information circule dans un seul sens.

Le problème de cette topologie est son manque de fiabilité en cas

de rupture du support, c'est pour cette raison que l'on double parfois le

support. La panne d'une station rend l'ensemble du réseau

inutilisable.

Figure I.5 : Topologie en anneau

[13]

Page | 16

I.6.1.4. Topologie maillée

La topologie maillée relie tous les équipements

(noeuds) les uns aux autres pour la redondance et la tolérance de panne.

Elle est utilisée dans les réseaux étendus (WAN) pour

relier les réseaux locaux (LAN) et pour les réseaux dont la

mission est critique, comme ceux utilisés par les gouvernements. La mise

en place de la topologie maillée est chère et difficile.

Figure I.6 : Topologie maillée

[13]

I.6.2. Topologie logique

Elle correspond à la manière de faire circuler

le signal parmi les composantes physiques (on parlera des méthodes

d'accès au canal).

I.6.2.1. Ethernet

Cette famille de réseau repose sur la méthode

d'accès CSMA/CD et varie en fonction du câble utilisé et de

la topologie. Il y a la nomenclature IEEE qui permet d'identifier les

principaux caractères de chaque version d'Ethernet. La topologie logique

Ethernet que les autres auteurs appellent architecture Ethernet est

caractérisée par :

> Le débit de 10 Mbits/s à Gbits/s

;

> Transmission en bande de base ;

> L'utilisation des topologies en bus et en étoile

;

> Méthode d'accès suivant la norme IEEE 802.3

(CSMA/CD) ;

> Longueur de trames comprise entre 64 et 1518 octets ;

> Support de type câble coaxial, paire

torsadée ou fibre optique ; > Gestion des couches 1 et

particulièrement 2 modèle OSI.

Nous avons par exemple dans l'acronyme 10,b où le chiffre

10 signifie un réseau Ethernet à 10Méga Bytes, la

lettre b, un codage des signaux en bande de base et le nombre 2, une distance

maximale 200m pour un segment. > 10b5 T : le segment sera de

500m, correspondant au standard 80.2.3 et à la topologie en bus ;

Page | 17

> 10bT : correspond à la norme 802.3, ou la topologie

en Etoile avec

100 à 110m de câble ;

> 10BFL : F=fibre optique ;

> L=LINK ;

> 10bfB : F= fibre optique ;

> B=BACK bone ;

> 10BFP : F=fibre optique ;

> P=passive.

Les nouveaux venus sur le marché d'informatique sont :

> 100bFx : fonctionne sur la fibre optique multimode, c'est

le

FastEthernet sur la fibre optique ;

> 100bTx : utilise les câbles de cuivre

catégories 5, c'est le

FastEthernet ;

> 100BT4 : utilise les câbles de cuivre

catégories ;

> 1000bsx : utilise la fibre optique.

I.6.2.2. Token-Ring

Token Ring a été développé

à l'origine par IBM, comme une architecture réseau fiable,

basée sur la méthode de contrôle d'accès par passage

de jeton.

Il était prévu pour être utilisé

avec les PC, mini-ordinateurs, et les ordinateurs centraux.

Sa topologie se réfère à un anneau

câble en étoile, parce que l'apparence externe de la conception

réseau est une étoile. Les ordinateurs se connectent à un

concentrateur central, appelé Unité d'accès Multi station

(MSAU). A l'intérieur de l'appareil, cependant, le câblage forme

un circuit de données circulaire, créant un anneau logique.

Token Ring est une architecture de transmission en bande de

base, qui utilise des signaux numériques. Ainsi, il ressemble à

Ethernet, mais le processus de communication est différent dans beaucoup

d'aspects. Quand le signal voyage autour du cercle vers chaque carte

réseau, il est régénéré avant d'être

envoyé vers la destination suivante.

I.6.2.3. FDDI

L'interface de Données Distribuées par Fibre

(FDDI) est un type de réseau en anneau à jeton. Le FFDI est

souvent utilisé pour les réseaux métropolitains (MAN) ou

les grands réseaux locaux. Comme son nom l'indique, le FDDI utilise un

câble de fibre optique, il combine une performance

Page | 18

de haute vitesse et les avantages d'une topologie d'anneaux

à jeton. Le FDDI fonctionne à 100 Mbps, et sa topologie est un

anneau double. L'anneau extérieur est appelé l'anneau primaire,

et l'anneau intérieur est appelé anneau secondaire.

I.7. Equipements d'interconnexion réseau

On appelle équipement tout matériel qui se

connecte directement à un segment du réseau. Il y a deux

catégories d'équipement :

a) Equipement d'utilisateur final (hôtes)

: matériels qui fournissent des services directement à

l'utilisateur (ordinateurs, imprimantes, scanneurs...) ;

b) Equipement de réseau :

matériel servant à interconnecter les équipements

d'utilisateur final (Routeurs, Commutateurs, Hubs...).

I.7.1. Répéteur

C'est un matériel électronique servant à

amplifier un signal et ainsi étendre la distance maximale entre deux

machines d'un réseau. Il est transparent pour les stations de travail

car il ne possède pas d'adresse Ethernet. C'est un équipement qui

agit au niveau de la couche physique du modèle OSI.

I.7.2. Pont

Le pont est aussi appelé répéteur

filtrant ou bridge en anglais. Le pont peut servir à la segmentation du

réseau LAN pour réduire la congestion au sein de chaque segment.

Les équipements de chaque segment se partagent la totalité de la

bande passante disponible.

I.7.3. Concentrateur

C'est un équipement qui agit au niveau de la couche

physique du modèle OSI. Il permet l'interconnexion locale des stations

utilisant la topologie en étoile. Le concentrateur le plus

utilisé est le HUB (Host Unit Broadcast).

Page | 19

I.7.4. Commutateur

Le commutateur est appelé aussi Switch commutateur ; en

général, les stations de travail d'un réseau Ethernet sont

connectées à lui. Un commutateur relie les hôtes qui sont

connectés à un port en lisant l'adresse MAC comprise dans les

trames. Intervenant au niveau unique entre les noeuds d'origine port.

I.7.5. Routeur

C'est un équipement qui agit au niveau de la couche

réseau du modèle OSI. Aussi appelé commutateur de niveau 3

car, il y effectue le routage et l'adressage, il permet d'interconnecter deux

ou plusieurs réseaux. Possédant les mêmes composants de

base qu'un ordinateur, le routeur sélectionne le chemin approprié

(au travers de la table routage) pour diriger les messages vers leurs

destinations.

Cet équipement est qualifié de fiable car, il

permet de choisir une autre route en cas de défaillance d'un lien ou

routeur sur le trajet qu'emprunte un paquet.

I.7.6. MAU

C'est un dispositif permettant de brancher une station sur le

câble du réseau.

I.7.7. Multiplexeurs

C'est un équipement qui permet d'utiliser une

même ligne de transmission pour faire passer simultanément ou avec

apparence de simultanéité les diffèrent messages.

I.7.8. Passerelle

La passerelle reliée des réseaux

hétérogènes, elle dispose des fonctions d'adaptations et

de conversion de protocoles à travers plusieurs couches de communication

jusqu'à la couche application.

I.8. Modèle en couches

Les modèles en couches sont conçus du fait du

grand nombre de fonctionnalités implémentées dans les

réseaux, l'architecture de ces derniers étant

particulièrement complexes. Pour tenter de réduire cette

complexité, les architectes réseau ont décomposé

les processus à l'oeuvre dans les

Page | 20

réseaux en sept couches protocolaires plus un support

physique. Un tel découpage permet au réseau de traiter en

parallèle les fonctions attribuées aux différentes

couches.

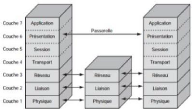

I.8.1. Modèle OSI

I.8.1.1. Bref aperçu historique

La première évolution des réseaux

informatiques a été des plus anarchiques, chaque constructeur

développant sa propre technologie. Le résultat fut une

quasi-impossible de connecter différents réseaux entre eux. Pour

pallier à ce problème d'interconnexions, l'ISO (International

Standards Organisation) décida de mettre en place un modèle de

référence théorique décrivant le fonctionnement des

communications réseaux.

Ainsi, fut créé le modèle OSI, à

partir des structures réseau prédominantes de l'époque :

DECNet (Digital Equipment Corporations Networking développé par

Digital) et SNA (System Network Architecture développé par IBM).

Ce modèle a permis aux différents constructeurs de concevoir des

réseaux interconnectables.

I.8.1.2. Principe de fonctionnement

Les concepts architecturaux utilisés pour

décrire le modèle de référence à sept

couches proposé par l'ISO sont décrits dans la norme ISO 7498-1.

La figure I.9 illustre cette architecture.

Figure I.9 : L'architecture OSI [3]

Le concept d'architecture en couches consiste à

attribuer trois objets à chaque couche. Pour une couche de niveau N, ces

objets sont les suivants :

? Service N : désigne le service qui

doit être rendu par la couche N de l'architecture à la couche

supérieure (N+1). Ce service correspond à un ensemble d'actions

devant être effectuées par cette couche, incluant

évènements et primitives, pour rendre ce service au niveau

supérieur.

Page | 21

> Protocole N : désigne l'ensemble des règles

nécessaires à la réalisation du service N. ces

règles définissent les mécanismes permettant de

transporter les informations d'un même service N d'une couche N à

une autre couche N.

I.8.1.3. Rôle de chaque couche

Le modèle de référence OSI comporte sept

niveaux :

> La couche 1(niveau physique) : le niveau

physique correspond aux règles et procédures à mettre en

oeuvre pour acheminer les éléments binaires sur le medium

physique. On trouve dans le niveau physique les équipements

réseau qui traitent l'élément binaire, comme les modems,

concentrateurs, ponts, hubs, etc.

> La couche 2 (niveau trame) : le

rôle du niveau trame consiste à envoyer un ensemble

d'éléments binaires sur une ligne physique de telle façon

qu'ils puissent être récupérés correctement par le

récepteur. Sa première fonction est de reconnaitre, lors de

l'arrivée des éléments binaires, les débuts et fins

de trame.

> La couche 3 (niveau paquet) : la couche

3, ou niveau paquet, peut aussi être appelée couche réseau.

Le niveau paquet doit permettre d'acheminer correctement les paquets

d'information jusqu'à l'utilisation finale. Pour aller de

l'émetteur au récepteur, il faut passer par des noeuds de

transfert intermédiaires ou par des passerelles, qui interconnectent

deux ou plusieurs réseaux.

> La couche 4 (niveau message) : le niveau

message prend en charge le transport du message de l'utilisateur d'une

extrémité à une autre du réseau. Ce niveau est

aussi appelé couche transport pour bien indiquer qu'il s'agit de

transporter les données de l'utilisateur.

> La couche 5 (niveau session) : la couche

5 fournit les services permettant l'établissement d'une connexion, son

maintien et sa libération, ainsi que ceux permettant de contrôler

les interactions entre les entités de présentation.

> La couche 6 (niveau présentation) :

le niveau présentation se charge de la syntaxe des informations

que les entités d'application se communiquent. Deux aspects

complémentaires sont définis dans la norme :

1) La présentation des données

transférées entre entités d'application ;

2) La présentation de la structure de données

à laquelle les entités se réfèrent au cours de leur

communication et la

Page | 22

représentation de l'ensemble des actions effectuées

sur cette structure de données.

? La couche 7 (niveau application) : il

fournit aux processus applicatifs le moyen d'accéder à

l'environnement réseau. Ces processus échangent leurs

informations par l'intermédiaire des entités d'application.

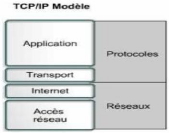

I.8.2. Modèle TCP/IP

I.8.2.1. Bref aperçu historique

Dans les années 70, le département de la

Défense américain, ou DOD (Department Of Defense), décide,

devant le foisonnement de machines utilisant des protocoles de communication

différents et incompatibles, de définir sa propre architecture.

Cette architecture, dite TCP/IP, est à la source du réseau

Internet. Elle est aussi adoptée par de nombreux réseaux

privés, appelés intranet. Les deux principaux protocoles

définis dans cette architecture sont les suivants :

? IP (Internet Protocol), de niveau réseau, qui assure

un service sans connexion ;

? TCP (Transmission Contrôle Protocol), de niveau

transport, qui fournit un service fiable avec connexion.

TCP/IP définit une architecture en couches qui inclut

également, sans qu'elle soit définie explicitement, une interface

d'accès au réseau. En effet, de nombreux sous-réseaux

distincts peuvent être pris en compte dans l'architecture TCP/IP, de type

aussi bien local qu'étendu.

Cette architecture a pour socle le protocole IP, qui

correspond au niveau paquet (couche 3) de l'architecture du modèle de

référence. En réalité, il ne correspond que

partiellement à ce niveau. Le protocole IP a été

conçu comme protocole d'interconnexion, définissant un bloc de

données d'un format bien défini et contenant une adresse, mais

sans autre fonctionnalité.

Son rôle était de transporter ce bloc de

données dans un paquet selon n'importe quelle autre technique de

transfert de paquets. Cela vaut pour la première

génération du protocole IP, appelée IPV4, qui est encore

massivement utilisée aujourd'hui.

La deuxième version du protocole IP, IPV6, joue

réellement un rôle de niveau paquet, avec de nouvelles

fonctionnalités permettant de transporter les paquets IP

indépendants les uns des autres et sont routés individuellement

dans le réseau par le biais de routeurs. La qualité de service

proposée par le

Page | 23

protocole IP est très faible, sans détection de

paquets perdus ni de possibilité de reprise sur erreur.

Le protocole TCP regroupe les fonctionnalités de niveau

message (couche 4) du modèle de référence. C'est un

protocole assez complexe, qui comporte de nombreuses options permettant de

résoudre tous les problèmes de perte de paquet dans les niveaux

inférieurs. En particulier, un fragment perdu peut être

récupéré par retransmission sur le flot d'octets. Le

protocole TCP est en mode avec connexion, contrairement à UDP. Ce

dernier protocole UDP se positionne aussi au niveau transport mais dans un mode

sans connexion et n'offre pratiquement aucune fonctionnalité.

I.8.2.2. Principe de fonctionnement

TCP/IP est appelé réseau ouvert parce que, les

protocoles utilisés sont normalisés et disponibles pour le monde

entier. Chacun peut donc adapter son système propriétaire pour

communiquer en TCP/IP, en écrivant les différents composants

logiciels répondant aux normalisations TCP/IP (la majorité des OS

disposent aujourd'hui d'une implémentation TCP/IP).

Le modèle TCP/IP peut en effet être décrit

comme architecture réseau à 4 couches :

Figure I.10 : Illustratif du modèle TCP/IP

associé aux protocoles [1]

I.8.2.3. Rôle de chaque couche

TCP/IP est un modèle comprenant 4 couches :

? La couche application : elle assure des

activités spécialisées de réseau comme le terminal

virtuel, le transport de fichiers et le courrier électronique ;

? La couche transport : elle assure la

livraison de données de bout en bout sécurisées ou non

;

? La couche Internet : elle assure le routage

de données à travers des réseaux

hétérogènes et un contrôle de flux rudimentaire :

Page | 24

? La couche d'accès réseau :

elle assure le formatage de données en trame et leur

acheminement sans erreur à travers un réseau physique ; c'est

là que s'effectue la transmission de bits sur un support physique de

communication.

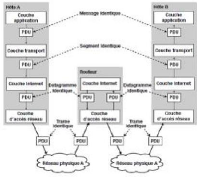

Le modèle Internet se différencie encore de

celui de l'OSI pour ce qui est de la communication entre réseaux

physiques divers, par l'introduction explicite du concept de routeur. Il

possède deux types de piles à couches : l'une pour les noeuds

terminaux ou « hôtes », dans la terminologie Internet, et

l'autre pour les routeurs, autrefois appelés « Gateway » cette

dernière dénomination date du début de l'ère

Internet et ne manquerait pas de prêter à confusion aujourd'hui.

Ces deux types de pile sont illustrés sur la figure.

Figure I.12 : Illustration d'un modèle internet

[3]

Le modèle Internet emploie des noms distincts pour

désigner les PDU de la couche Internet et celles de la couche transport

: datagramme dans le premier cas et segment dans le second. Dans l'exemple de

la figure, le datagramme créé par le module IP de l'hôte A

transite par le module Internet d'un routeur avant d'être livré au

module IP de l'hôte B, car A et B ne sont pas situés sur le

même réseau physique.

I.9. Protocole TCP/IP

Sur internet les protocoles utilisés font partie d'une

suite de la famille TCP/IP elle contient entre autre les protocoles ci-dessous

:

? FTP (File Transfer Protocol) : ce protocole

est un service fiable orienté connexion qui utilise le protocole TCP. Il

gère les transferts bidirectionnels des fichiers binaires ASCII ;

? TFTP (Trivial File Transfer Protocol) : ce

protocole est un service non orienté connexion qui utilise le protocole

UDP.Il est utilisé sur le routeur

Page | 25

pour transférer des fichiers de configuration et des

images IOS Cisco, il s'exécute plus rapidement que le protocole FTP dans

un environnement stable ;

? NFS (Network File System) : ce protocole

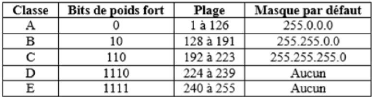

est un ensemble de protocoles pour systèmes de fichiers

distribués, développé par Sun Microsystems, permettant un

accès aux fichiers d'un équipement de stockage distant, tel qu'un

disque dur ;

? SMTP (Simple Mail Transfer Protocol) : ce

protocole régit la transmission du courrier électronique sur les

réseaux informatiques. Il ne permet pas de transmettre des

données autres que du texte en clair ;

? Telnet (rlogin aussi) : ce protocole permet

d'accéder à distance à un autre ordinateur. Cela permet

à un utilisateur d'ouvrir une session sur hôte Internet et

d'exécuter diverses commandes ;

? SNMP (Simple Network Management Protocol) :

ce protocole permet de surveiller et de contrôler les équipements

du réseau, ainsi que de gérer les configurations, les

statistiques, les performances et la sécurité ;

? DNS (Domaine Name System) : ce protocole

est utilisé par Internet pour convertir en adresses IP les noms de

domaine.

I.10. Adressage des réseaux

Chaque point de connexion, ou interface, d'un

équipement dispose d'une adresse IP associée à un

réseau. Cette adresse permet à d'autres ordinateurs de localiser

cet équipement sur un réseau spécifique.

Un routeur utilise l'adresse IP du réseau de

destination afin de remettre le paquet au réseau approprié.

I.10.1. Adressage IPV4

Une adresse IPV4 est une séquence de 32 bits

composée de 1 et de 0, Afin de faciliter leur lecture, les adresses IP

sont généralement exprimées sous la forme de quatre

nombres décimaux séparés par des points.

Les longues chaines de 1 et de 0 répétés

sont plus propices aux erreurs, c'est pour cette raison qu'on utilise le format

décimal pointé.

On parle dans ce cas de système d'adressage

hiérarchique, car il contient plusieurs niveaux. Chaque adresse IP

regroupe ces deux identificateurs en un seul nombre. La première partie

identifie l'adresse réseau du système. La seconde, appelée

« partie hôte », identifie la machine sur le réseau.

Chaque adresse IP publique étant unique, deux

ordinateurs connectés à un réseau public ne peuvent pas

avoir la même adresse IP publiques. Les

Page | 26

Les adresses IP sont reparties en classes afin de

définir des réseaux de différentes tailles :

? Les adresses de classe A sont affectées aux

réseaux de grande taille ;

? Les adresses de classe B sont utilisées pour les

réseaux de taille moyenne ;

? Les adresses de classe C pour les réseaux de petite

taille.

Tableau I.1 : Classe d'adresses IP [7]

Le réseau 127.0.0.0 est réservé pour les

tests en bouclage. Les adresses de classe D est réservée à

la diffusion multicast d'une adresse IP. Les adresses de classe E sont

réservées à des fins expérimentales par le groupe

IETF (Internet Engineering Task Force).

I.10.1.1. Adresses IP réservées

Les adresses hôte réservées se composent des

éléments suivants :

? Une adresse réseau : pour identifier le réseau

lui-même.

? Une adresse de broadcast : pour diffuser des paquets vers tous

les équipements.

Une adresse IP dont tous les bits hôte sont

occupés par des 0 binaires est rés ervée pour l'adresse

réseau. Une adresse IP dont tous les bits hôte sont occupés

par des 1 binaires est réservée pour l'adresse de broadcast.

I.10.1.2. Adresse IP publiques et privées

A l'origine, un organisme portant le nom d'InterNIC (Internet

Network Information Center) était chargé de la

vérification de l'unicité des adresses IP. Celui-ci n'existe plus

et a été remplacé par l'IANA (Internet Assigned Numbers

Authority).

? La diminution inquiétante des adresses réseau

IPv4 disponibles ;

Page | 27

adresses IP publiques doivent être obtenues

auprès d'un Fournisseur d'Accès Internet (FAI) ou d'un registre

moyennant une participation. Pour résoudre le problème de

pénurie d'adresses IP publiques :

? Elaboration du routage CIDR (Classless Interdomain Routing)

;

? Elaboration de la norme IPV6 ; ? Utilisation des adresses

privées.

La spécification RFC 1918 réserve trois blocs

d'adresses IP pour une utilisation privée et interne :

1) 10.0.0.1 à 10.255.255.254 ;

2) 172.16.0.1 à 172.31.255.254 ;

3) 192.168.0.1 à 192.168.168.255.254.

I.10.1.3. Sous réseaux

Le découpage d'un réseau en sous-réseaux

implique l'utilisation du masque de sous réseau afin de fragmenter un

réseau de grande taille en segments (ou sous-réseaux) plus

petits, plus faciles à gérer et plus efficaces.

Pour créer une adresse de sous-réseau,

l'administrateur réseau emprunte des bits au champ d'hôte et les

désigne comme champ de sous-réseau. Le nombre minimal de bits

pouvant être empruntés est égal à tout nombre

laissant au moins deux bits disponibles pour le numéro d'hôte.

I.10.2. Adressage IPV6

Dans les années 80, la stratégie d'adressage

proposée par la version IPv4 s'avérait relativement

évolutive. Néanmoins, elle ne réussit pas à

satisfaire les exigences liées à l'attribution des adresses.

Les adresses de classe A et B représentent 75% de

l'espace d'adresses IPv4. Toutefois, moins de 17000 organisations peuvent

recevoir un numéro de réseau de classe A et B.

Le nombre d'adresses réseau de classe C est nettement

plus important que celui des adresses de classe A et B, bien qu'il ne

représente que 12,5% des quatre milliards d'adresses IP disponibles.

Dès 1992, le groupe IETF (Internet Engineering Task

Force) a identifié deux problèmes :

Page | 28

? La hausse importante et rapide du volume des tables de routage

d'Internet.

IPv6 encode les adresses sur 128 bits au lieu de 32 (en

utilisant des nombres hexadécimaux), ce qui porte le nombre d'adresses

possibles à 340x1036 . Cette version devrait ainsi couvrir

l'intégralité des besoins en communication pour les années

venir.

Afin de faciliter la lecture des adresses, il est possible

d'omettre les zéros de tête dans chaque champ. Le champ « 003

» est écrit « 3 ». La représentation

abrégée IPv6 de 128 bits consiste en huit nombres de 16 bits,

représentés par quatre chiffres hexadécimaux.

I.11. Sécurité du réseau et des

accès

I.11.1. Objectifs de la sécurité et fonctions

associées

La notion de sécurité fait

référence à la propriété d'un

système, d'un service ou d'une entité. Elle s'exprime le plus

souvent par les objectifs de sécurité suivants :

? La disponibilité ; ? L'intégrité ;

? La confidentialité.

La réalisation de fonctions de sécurité,

telles que celles de gestion des identités, du contrôle

d'accès, de détection d'intrusion par exemple, contribuent, via

des mécanismes de sécurité comme le chiffrement par

exemple, à satisfaire les exigences de sécurité

exprimées en termes de disponibilité, d'intégrité,

de confidentialité. Elles concourent à la protection des contenus

et des infrastructures numériques et sont supportées par des

solutions techniques.

I.11.2. Sécurité de l'exploitation

La sécurité de l'exploitation doit permettre un

bon fonctionnement opérationnel des systèmes informatiques. Cela

comprend la mise en place d'outils et de procédures relatifs aux

méthodologies d'exploitation, de maintenance, de test, de diagnostic, de

gestion des performances, de gestion des changements et des mises à

jour. Les points clés de la sécurité de l'exploitation

sont les suivants :

Page | 29

> Gestion du parc informatique ;

> Gestion des configurations et des mises à jour ;

> Gestion des incidents et suivi jusqu'à leur

résolution ;

> Plan de sauvegarde ;

> Plan de secours ;

> Plan de continuité ;

> Plan de tests ;

> Inventaires réguliers et, si possible, dynamiques

;

> Automatisation, contrôle et suivi de l'exploitation

;

> Analyse des fichiers de journalisation et de

comptabilité ;

> Gestion des contrats de maintenance ;

> Séparation des environnements de

développement, d'industrialisation

et de production des applicatifs.

La maintenance doit être préventive et

régulière, et conduire éventuellement à des actions

de réparation, voire de remplacement des matériels

défectueux. Au-delà du coût d'une panne entraînant le

remplacement des équipements, le risque d'exploitation se traduit par

une interruption de service ou une perte de données qui peuvent avoir

des conséquences préjudiciables pour l'entreprise.

I.11.3. Sécurité des infrastructures de

télécommunication

La sécurité des télécommunications

consiste à offrir à l'utilisateur final et aux applications

communicantes, une connectivité fiable de « bout en bout ».

Cela passe par la réalisation d'une infrastructure réseau

sécurisée au niveau des accès au réseau et du

transport de l'information (sécurité de la gestion des noms et

des adresses, sécurité du routage, sécurité des

transmissions à proprement parler) et cela s'appuie sur des mesures

architecturales adaptées, l'usage de plates-formes matérielles et

logicielles sécurisées et une gestion de réseau de

qualité.

Un environnement informatique et de

télécommunication sécurisé implique la

sécurisation de tous les éléments qui le compose. La

sécurité est toujours celle du maillon le plus faible. Implanter

des mécanismes de chiffrement pour rendre les données

transférées confidentielles est de peu d'utilité si

d'aucun peut y accéder lorsqu'elles sont manipulées par des

plates-formes matérielles et logicielles non correctement

sécurisées.

Page | 30

I.11.4. Ethique et formation

Une éthique sécuritaire doit être

développée au sein de l'entreprise pour tous les acteurs du

Système d'Information. Elle doit se traduire par une charte reconnue par

chacun et par un engagement personnel à la respecter.

Cette charte déontologique d'utilisation des ressources

informatiques et des services Internet doit notamment comprendre des clauses

relatives :

> À son domaine d'application ;

> À la définition des moyens et

procédures d'accès aux ressources

informatiques et services Internet ;

> Aux règles d'utilisation professionnelle, rationnelle

et loyale des

ressources ;

> Aux procédures de sécurité ;

> Au bon usage des ressources (y compris des données

manipulées et

transférées) ;

> Aux conditions de confidentialité ;

> Au respect de la législation concernant les logiciels

;

> Au respect de l'intégrité des Systèmes

Informatiques ;

> Au rappel des principales lois en vigueur à respecter

;

> Aux moyens de contrôle du respect de la charte

(surveillance des

employés) ;

> Aux sanctions encourues en cas de non-respect.

Des actions de sensibilisation, d'information ou de formation

sur les enjeux, les risques et les mesures préventives et dissuasives de

sécurité sont nécessaires pour éduquer l'ensemble

du personnel à adopter une démarche sécurité.

Page | 31

Chapitre II : Cadrage du projet

II.1. Généralités

Afin d'atteindre les objectifs de notre sujet de recherche qui

porte sur la mise en place d'une architecture réseau dans une

Université basée sur le protocole OSPF, le présent projet

est une opportunité pour aborder de près le domaine le plus

important de nos jours celui de l'informatique. La réalisation d'un

projet informatique requiert différentes activités, les

coûts et le calendrier global d'exécution de différentes

tâches et étapes doivent d'être évaluées au

préalable, etc.

En effet, un projet est défini comme étant un

ensemble d'actions à entreprendre afin de répondre à un

besoin défini dans des délais fixés. Il est en outre, une

action temporaire avec un début et une fin, mobilisant des ressources

identifiées (humaines et matérielles) durant sa

réalisation. Un projet possède également un coût et

fait donc l'objet d'une budgétisation de moyens et d'un bilan

indépendant de celui de l'entreprise.

Il s'agit ici présenter le processus de

réalisation du projet, de mener une étude succincte sur

l'ordonnancement, de présenter la durée de celui-ci,

d'élaborer un cahier des charges, et finalement d'évaluer le

coût pour la mise en oeuvre de notre projet.

II.2. Processus de réalisation d'un projet

Comme dans tout domaine, le choix d'un processus de

développement est fonction des caractéristiques du futur produit

ainsi que du contexte de développement. Car, il faut prendre en compte

des aspects techniques, des aspects liés à l'organisation et des

aspects humains.

Ainsi, les modèles décrivant les enchainements

et les interactions entre activités permettent de définir les

processus de développement pour des projets en précisant les

méthodes, les outils et les autres modalités associées

à chacune des activités.

Cependant, il existe plusieurs modèles

définissant les processus de développement des projets, mais dans

la thématique relative à ce mémoire, nous avons

opté pour le modèle en prototype évolutif. Ce

modèle est basé sur une succession de cycles constitués de

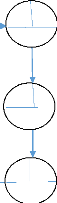

six étapes décrites dans la figure ci-dessous :

Page | 32

ETUDE PREALABLE

SPECIFICATION

CONCEPTION

REALISATION

CORRECTION ET AMELIORATION

1ère version

TEST EVALUATION

VERSION FINALE

Figure II.1: Modèle en prototype évolutif

[7]

II.3. Guide méthodologique

II.3.1. Formation du groupe de travail

Il est chargé d'exécuter le projet et proposer les

solutions répondant

aux objectifs prédéfinis. Et le projet est

constitué de :

> Un comité directeur ou comité pilotage ;

> Une équipe de projet ;

> Un comité de projet ;

> Un groupe des utilisateurs ;

> Un groupe d'experts.

Pour cette recherche, le groupe de travail est composé

des membres

suivants :

a) Maitre d'oeuvre

> Chef de projet, pour ce cas c'est le directeur du

mémoire

> Equipe du projet :

? Le rapporteur du travail ;

? Nous même assumant les fonctions ci-après :

1. Secrétariat ;

Page | 33

2. Rapporteur ;

3. Conception réseau ;

4. La bureautique. > L'équipe d'experts :

· Les experts en architecture des réseaux ;

· Les experts en sécurité des

réseaux

· Les experts en bureautique. b) Maitre

d'ouvrage(UPN)

> Comité directeur

· Recteur ;

· Secrétaire Général Académique

;

· Secrétaire Général Administratif

;

· Administrateur du Budget. > Equipe de projet

· Doyens ;

· Chefs département ;

· Directeurs

> Utilisateurs (agents de différents bureaux).

II.3.2. Schéma Directeur de l'Informatique

Le schéma directeur désigne un plan d'actions

à moyen terme reprenant l'ensemble des activités devant

être menées dans le cadre de la mise en oeuvre et du

développement d'un système d'informatique dans une

organisation.

II.3.3. Plan informatique

C'est un document fixant dans le cadre plus vaste du

schéma directeur et de ses objectifs généraux, les

secteurs et les objectifs de développement à court et moyen terme

de l'informatique dans l'entreprise.

II.3.4. Planification du projet

La réalisation d'un projet nécessite souvent une

succession de tâches auxquelles s'attachent certaines contraintes :

> De temps : délais à respecter

pour l'exécution des tâches ;

> D'antériorité : certaines

tâches doivent s'exécuter avant d'autres ;

> De production : temps d'occupation du

matériel ou des hommes qui l'utilisent.

Page | 34

Dans le cadre de la gestion d'un projet, l'objectif est de

répondre au mieux aux besoins de bien faire circuler les informations

dans chaque service en tenant compte de différentes contraintes.

> La planification : elle vise à déterminer

les différentes opérations à réaliser, les dates

correspondantes, et les moyens matériels et humains à

affecter.

> L'exécution : elle consiste à la mise en

oeuvre des différentes opérations définies dans la phase

de planification.

II.4. Choix de la méthode de planification du

projet

II.4.1. Choix et définition de la méthode

PERT

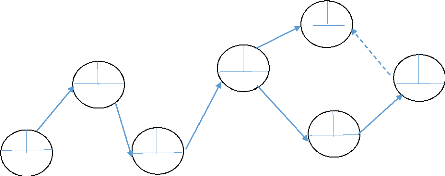

Nous avons, pour notre projet, utiliser la méthode PERT

qui permet d'évaluer la durée de réalisation d'un projet

complexe et de détecter les parties du projet ne supportant aucun

retard. Elle résout des problèmes dits problèmes de

planification. Le projet sera subdivisé en tâches.

En général, les tâches ne pourront toutes

être exécutées simultanément ; certaines

tâches devront être achevées avant que les autres ne

puissent débuter. On résumera l'information sur le projet sous

forme d'un tableau, appelé échéancier, où seront

indiquées les tâches, leur durée, et les contraintes

d'antériorité à respecter.

II.4.2. Méthodologie de construction du

réseau PERT

La méthode PERT utilise les graphes pour la description

d'un projet, avec les contraintes d'antériorité, entre les

tâches. L'analyse d'un graphe s'effectue avec la méthode du chemin

critique. Car, elle permet de mettre en exergue des chemins qui comportent des

tâches critiques, dans le sens où elles vont retarder la fin du

projet si elles sont elles-mêmes en retard.

II.4.3. Recensement des tâches du projet

Les tâches qui ont été recensées dans

notre projet sont au nombre de

10, à savoir :

> Etudes préalables (A) ;

> Analyse de l'existant (B) ;

> Elaboration du cahier des charges (C) ;

> Conception du réseau (D) ;

> Achat et acquisition des matériels (E) ;

> Configuration des équipements (F) ;

> Test de fonctionnalité du réseau (G) ;

Page | 35

? Correction de bugs (H) ;

? Déploiement (I) ;

? Formation des utilisateurs (J).

II.5. Enchaînement logique des taches avec leurs

durées

Toutes les tâches et leurs relations

d'antériorité répertoriées dans notre projet sont

présentées dans le ci-dessous :

Tableau II.1 : relations d'antériorité entre

tâches [Source : Nous-même

|

Etapes

|

Désignation des tâches

|

durée en jours

|

Tâches antérieures

|

|

A

|

Etudes préalables

|

7

|

-

|

|

B

|

Analyse de l'existant

|

20

|

A

|

|

C

|

Elaboration du cahier des besoins

|

7

|

B

|

|

D

|

Conception du réseau

|

25

|

C

|

|

E

|

Achat et acquisition des matériels

|

30

|

C

|

|

F

|

Configuration des matériels

|

30

|

E

|

|

G

|

Test de fonctionnalité du réseau

|

7

|

F

|

|

H

|

Correction de bugs

|

7

|

G

|

|

I

|

Déploiement

|

21

|

H

|

|

J

|

Formation des utilisateurs

|

14

|

I

|

II.6. Calendrier d'exécution du projet

Tableau II.2 : calendrier du projet [Source :

Nous-même]

|

Nom de la tâche

|

Durée

|

Noms ressources

|

Cout en $

|

|

Etudes préalables

|

7jours

|

Humaine et matérielle

|

1500

|

|

Analyse de l'existant

|

20 jours

|

Humaine et matérielle

|

3000

|

|

Elaboration du cahier des

besoins

|

7 jours

|

Humaine et matérielle

|

1000

|

|

Mise en place du Réseau

|

25 jours

|

Humaine et matérielle

|

4000

|

|

Achat et acquisitions des

matériels

|

30 jours

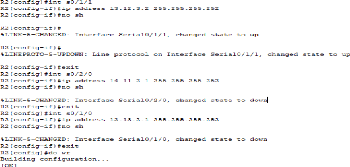

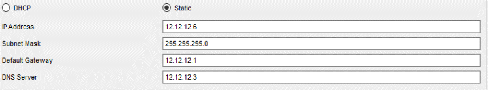

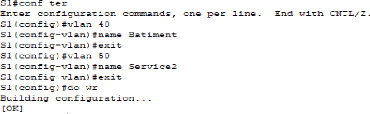

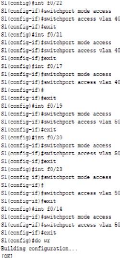

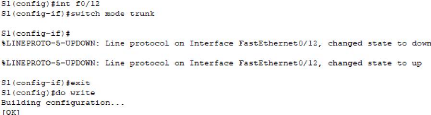

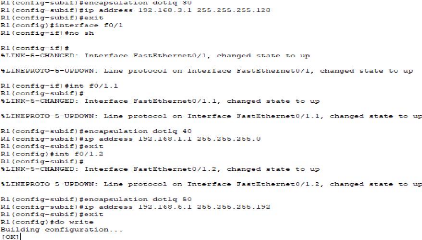

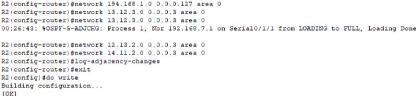

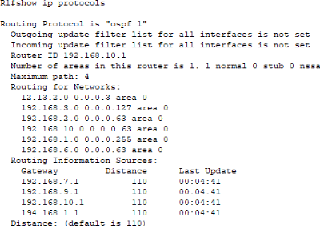

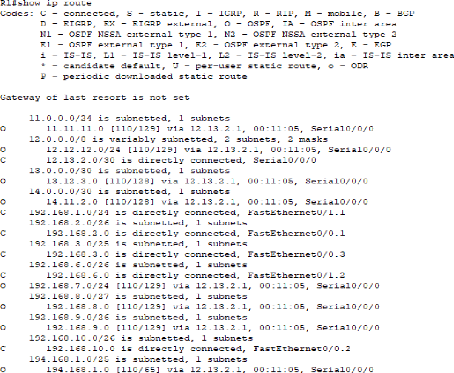

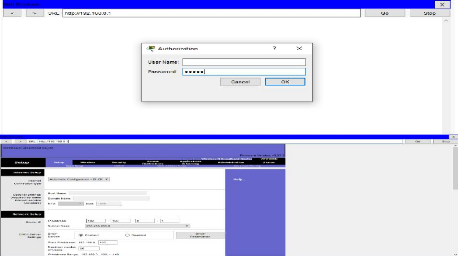

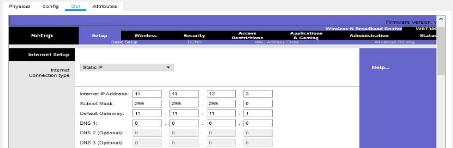

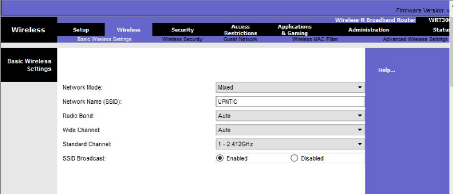

|