|

EPIGRAPHE

« Redouté par les uns et adulé par les

autres, le réseau des réseaux présente un double visage :

ce peut être à la fois un danger et un vecteur de

liberté.»

ELISABETH Guigou

II

DEDICACE

A mes bien aimés parents :

- KAMBALE NGOLOGHO Ezra, mon père ; - MASIKA KAPUTU

Annie, ma mère.

III

REMERCIEMENTS

Nous rendons hommage au très haut de sa providence,

détenant notre destin en main, car il nous a comblé de ses riches

bénédictions, nous accordant la santé nécessaire

pour tout travail durant notre séjour dans la vie estudiantine.

Nos gratitudes s'adressent au corps académique et

scientifique de l'Institut Supérieur Emmanuel d'Alzon de Butembo «

ISEAB », pour son savoir faire et savoir être combien louable.

Nos sincères remerciements s'adressent au professeur

Docteur Yende Raphael Grevisse qui en dépit de ses multiples occupations

a bien voulu diriger ce travail, votre rigueur intellectuelle et plus

scientifique a eu raison de nos multiples défis.

Nos sentiments de gratitude vont tout droit à monsieur

LUTUNDU AHUTA Gamaliel, gérant de la Coopérative Lwanzo qui

malgré ses multiples charges s'est donné le temps de

répondre à nos questions et accepter les rendezvous afin de mieux

comprendre et réaliser ce travail.

Nous resterons très reconnaissants à nos

frères et soeurs BIENVENUE Muhambya, ELIE Muhambya, ELDAH Muhambya, BORA

Muhambya, DEBORAH Muhambya, LEA Muhambya et ESTHER Muhambya pour leur soutient

qu'il ne cessait de nous montrer durant notre parcours scolaire, nous n'allons

pas oublier nos amis avec qui nous avons traversés des moments de joie

et de peine qui n'ont cessé de nous encourager à l'occurrence de

: Shako Yemba, Samuel Maliyabwana, Espoir Matofali, Charme Waleyirwe, Anto

Munyambalu, Dorine Kule, Magloire Thaholya, Consolée Mwasimuke qu'ils

trouvent ici notre gratitude.

Que tous ceux qui nous sont chers et dont les noms ne sont pas

repris trouvent aussi l'expression de nos sincères gratitudes.

TSONGO MUHAMBYA Bénédict.

iv

SIGLES ET ABREVIATIONS

1. A.G (Assemblée Générale)

2. AP (Access Point)

3. B.C.C (Banque Centrale du Congo)

4. C.A (Conseil d'Administration)

5. C.B.C.A (Communauté Baptiste au Centre de

l'Afrique)

6. C.C (Conseil de Crédit)

7. C.S (Conseil de Surveillance)

8. CADECO (Caisse d'Epargne du Congo)

9. CPU (Central Processing Unit)

10. D.A (Destination Address)

11. F.C.S (Frame Check Sequence)

12. F.T.P (Foiled Twisted-Pairs)

13. HDD (Hard Disk Drive)

14. I.E.E.E (Institute of Electrical and Electronics

Engineers)

15. I.M.F (Institution de Micro-Finance)

16. I.P (Internet Protocol)

17. I.S.E.A.B (Institut Supérieur Emmanuel d'Alzon de

Butembo)

18. I.S.L (Inter-Switch Link)

19. L.A.N (Local Area Network)

20. M.A.C (Media Access Control)

21. M.A.N (Metropolitain Area Network)

22. M.L (Marge Libre)

23. M.T (Marge Totale)

24. N.T.I.C (Nouvelle Technologie de l'Information et de

la

Communication)

25. O.S.I (0pen standard Interconnexion)

26. P.T (Prix Total)

27. P.U (Prix Total)

28. PC (Personal Computer)

29. PVID (Port VLAN ID)

V

30. R.D.C (République Démocratique du Congo)

31. R.O.I (Règlement d'Ordre Intérieur)

32. RAM (Random Access Memory)

33. S.A (Source Address)

34. STP(Shielded Twisted Pairs)

35. T.C.I (Tag Control Identifier)

36. T.C.P (Transmission Control Protocol)

37. TPID (Tag Protocol Identifier)

38. UTP(Unshielded Twisted Pairs)

39. V.P.N (Virtual Private Network)

40. VID (VLAN ID)

41. VLAN (Virtual Local Network)

42. W.A.N (Wide Area Network)

vi

RESUME

Les réseaux informatiques se développent de plus

en plus dans le monde. Cela étant, les écoles, les

universités, les hôtels, les entreprises ne sont pas du reste.

D'où la notion des Réseaux locaux d'Entreprise(RLE). Pour ce

faire les constructeurs des équipements réseau développent

à leur tour les équipements de plus en plus performant selon les

besoins des utilisateurs et l'évolution technologique. Raison pour

laquelle les réseaux locaux physiques ne constituent plus un

problème étant donné que les constructeurs des

équipements ont intégré la fonctionnalité de

réseau virtuel dans les équipements dans le but de créer

plusieurs réseaux locaux virtuels ou plusieurs domaines de diffusion

dans un seul équipement généralement le commutateur.

Partant de ce qui précède, nous avons eu comme

sujet de recherche : « Déploiement d'un réseau

local virtuel dans une Institution de Micro-Finance en ville de Butembo : cas

de la coopérative Lwanzo». Nous avons

étudié le réseau actuel implémenté dans la

coopérative Lwanzo et proposé une solution basé sur les

Vlans. C'est pour cela, dans la réalisation de ce travail nous avons

fait une simulation avec le simulateur des réseaux CISCO PACKET TRACER

7.1.

ABSTRACT

The computer networks develop themselves more and more in the

world. It being, the schools, the universities, the hotels, the enterprises are

not the rest. From where the notion of the Local Networks of Enterprises (LNE).

For that to make the constructors of the facilities network develops on their

turn the facilities more and more effective according to the needs of the users

and the technological evolution. Reason for which the physical local networks

don't constitute a problem anymore since the constructors of the facilities

integrated the functionality of virtual network in the facilities in the goal

to create several virtual local networks or several domains of diffusion

generally in only one equipment the switch.

Leaving from what precedes, we had like topic of research: "

deployment of a virtual local network in an Institution of Micro -

Finance in Butembo city: case of the cooperative Lwanzo". We

studied the network present installed in the cooperative Lwanzo and proposed a

solution based on the Vlans. It is for it; in the realization of this work we

made a simulation with the simulator of the CISCOS networks PACKET TRACER 7.

1.

VII

Mots clés :

déploiement, réseau local virtuel, institution de

micro-finance, coopérative Lwanzo.

Keywords: deployment, virtual

local area network, Institution of Micro - Finance, cooperative Lwanzo.

VIII

LISTE DES FIGURES

Figure 1: Réseau Informatique 9

Figure 2: Classification des réseaux selon les modes de

diffusion de l'information. 10

Figure 3: Réseau LAN 11

Figure 4: Réseau MAN 11

Figure 5: Réseau WAN 12

Figure 6: Les Vlans du niveau Physique 15

Figure 7: Fonctionnement Vlan par adresse MAC 16

Figure 8: Fonctionnement de vlans au niveau paquet 17

Figure 9: Routage entre deux VLANs sur deux interfaces physiques

19

Figure 10: Routage entre deux VLANs utilisant un Trunk sur le

routeur 20

Figure 11: Principe général des réseaux

virtuels 20

Figure 12: Manière de rassembler dans les mêmes

VLANs des matériels relatifs aux mêmes

services 24

Figure 13: Organigramme de la Coopérative Lwanzo 38

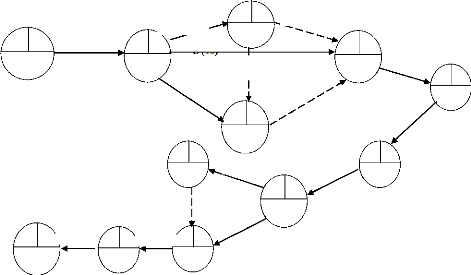

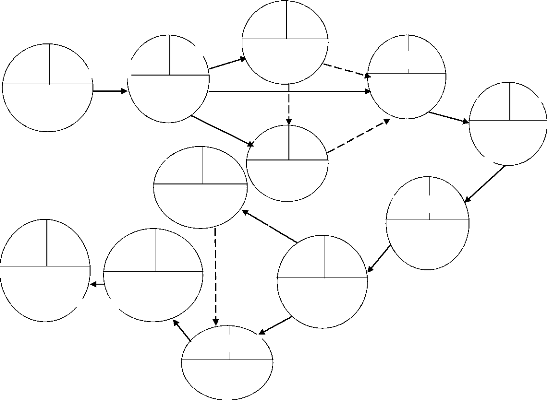

Figure 14: Construction du réseau PERT 46

Figure 15: Formule pour calculer les dates au plus tôt et

au plus tard 46

Figure 16: Construction du réseau PERT et des dates 47

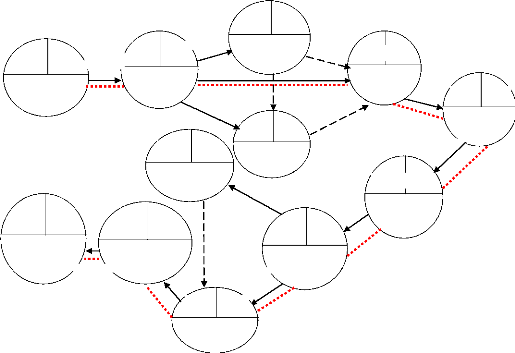

Figure 17: Construction du réseau PERT,

détermination du chemin et dates critiques 49

Figure 18: Réseau actuel de la coopérative Lwanzo

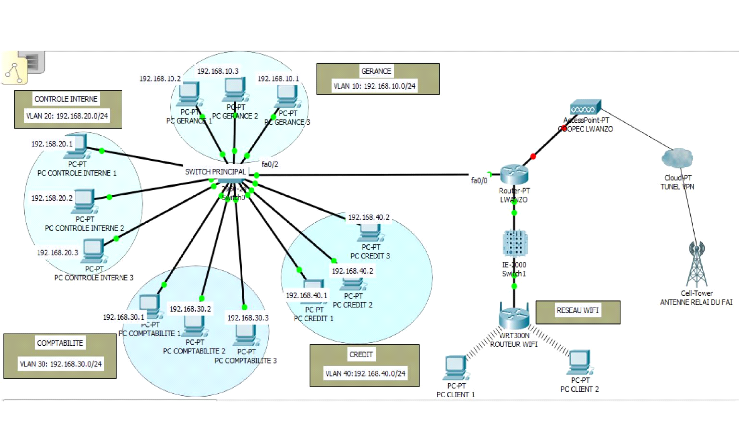

simulé avec Packet Tracer 7.1 53

Figure 19: Modèle Physique de Communication simulé

avec Cisco Packet Tracer 7.1. 46

Figure 20: Switch coopérative Lwanzo 61

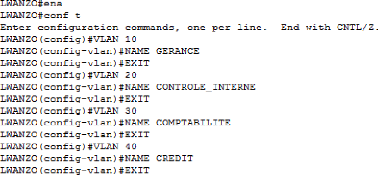

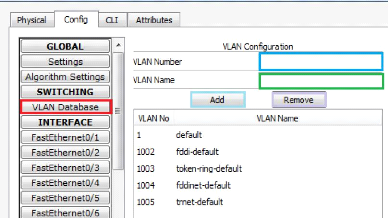

Figure 21: Configuration et Création en mode CLI des VLANs

62

Figure 22: Autre manière de créer les VLANs 63

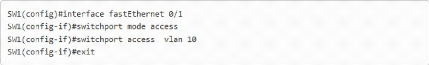

Figure 23: Exemple de la manière de taguer port par port

63

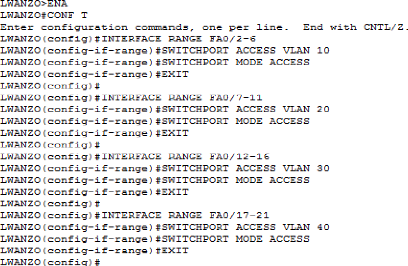

Figure 24: Exemple de taguer les ports par une suite des ports

64

Figure 25: Rattachement des Vlans à des ports du

commutateur de la coopérative 64

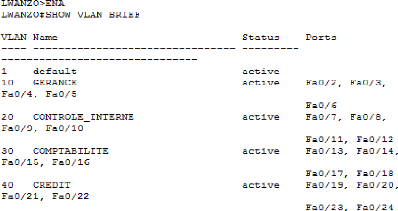

Figure 26: Illustration de la commande Show vlan brief montrant

tous les vlans créées et leur

appartenance à des ports. 65

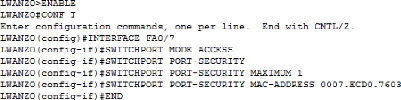

Figure 27:

Sécurisation des ports en utilisant les adresses MAC de chaque machine

associée à

un port. 66

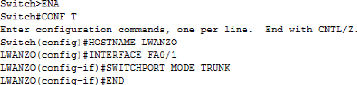

Figure 28: Le trunk du coté commutateur 67

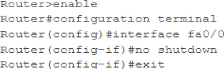

Figure 29: Création de l'interface virtuelle sur fa0/0

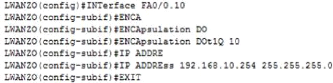

68

ix

Figure 30: Création de l'interface virtuelle sur le

vlan 10 68

Figure 31: Création de l'interface virtuelle sur le

vlan 20 68

Figure 32: Création de l'interface virtuelle sur le

vlan 30 68

Figure 33: Création de l'interface virtuelle sur le

vlan 40 68

Figure 34: Commandes du serveur DHCP 69

Figure 35: Ping de test de connectivité de PC

Comptabilité 3 à PC Contrôle Interne 1 70

X

LISTE DES TABLEAUX

Tableau 1: Détermination des tâches 44

Tableau 2: Calcul des niveaux 45

Tableau 3: Légende des lettres et signes

utilisés dans la formule 47

Tableau 4: Calcul des marges (Marges libre et marges totales)

49

Tableau 5: Tableau synthétique des activités

à réaliser 50

Tableau 6: Calcul du coût du projet 51

Tableau 7: Le plan d'adressage IP 61

1

INTRDODUCTION GENERALE

La nécessité d'aller plus vite et d'être

de plus en plus pointu dans le traitement de l'information a favorisé

l'introduction de l'informatique dans tous les domaines d'activités de

la vie. Aucun domaine n'échappe aux jours d'aujourd'hui à cette

révolution technologique, qui au fil des jours s'affiche comme un outil

indispensable de travail. Le besoin de répartition et de

disponibilité de l'information à tous les postes des entreprises

a entraîné l'émergence des réseaux locaux et la

multiplication des réseaux locaux a entraîné le besoin

d'interconnexion. Raison pour laquelle un nouveau challenge s'offre aux

professionnels de l'informatique ; celui d'interconnecter les réseaux

locaux entre eux afin que l'emplacement géographique ne soit plus un

handicap pour l'accès aux informations. C'est donc l'avènement de

l'interconnexion des réseaux locaux dont les technologies filaires en

furent les pionniers.

Le souci d'utiliser des supports moins encombrants et faciles

d'installation va propulser les technologies d'interconnexion sans fil au

devant de la scène. Le présent travail qui s'oriente dans le

domaine de réseau informatique, étudie le déploiement d'un

réseau local virtuel dans les institutions de micro-finance en ville de

Butembo cas de la coopérative Lwanzo.

2

0.1. ETAT DE LA QUESTION

Avant de mener toute recherche scientifique, il est

conseillé à tout chercheur de vérifier si d'autres travaux

antérieurs n'étaient pas réalisés dans son domaine

de recherche. C'est sous cet angle que nous avons trouvé des

prédécesseurs à l'occurrence de :

LAMIA NOUR EL HOUDA Meghoufel, qui a travaillé sur

« Mise en oeuvre par simulation d'une infrastructure réseau

virtuel vlan1 » au départ de son étude il

s'est fixé comme objectif principal de mettre en place par simulation

une infrastructure réseau virtuel vlan. Cela dit, nous allons devoir

évoquer les éléments de ressemblance et de dissemblance

entre notre travail et celui de notre prédécesseur. Partant de ce

qui précède, nous avons trouvé l'élément

commun entre nos deux investigations qui stipule que nous tous avons

travaillé dans le domaine de réseau et plus

particulièrement en mettant en place par simulation un réseau

basé sur les réseaux virtuels. S'agissant de dissemblance nous

disons qu'après avoir parcouru le travail de Meghoufel, nous avons

remarqué l'unique point de dissemblance qui soit entre nos deux

études ; est que le collègue chercheur, ne s'est pas

focalisé sur un cas pratique dans une quelconque entreprise ou

institution, contrairement à notre étude qui va se baser sur les

réseaux virtuels dans des institutions de micro-finance de la ville de

Butembo et plus singulièrement le cas de la Coopérative

Lwanzo.

Toussaint KOUASS, dans son travail qui porté sur «

Etude et optimisation du réseau local de inova si2

» dans la réalisation de son travail, Toussait s'est fixé

comme objectif principal, celui de mettre en place un réseau local dans

une entreprise dénommée « inova si ». Tout au

long de ses recherches, Toussait est arrivé à un choix de finir

par déployer un réseau basé sur les Vlans après

avoir étudié d'autres technologies envisageables. Eu égard

de ce qui précède, nous avons dégagé les points de

convergence et de divergence entre nos deux études.

En parcourant le travail de notre prédécesseur,

avons constaté qu'entre les deux études il y a un point commun

celui de la mise en place d'un réseau local fondé sur les vlans

dans une entreprise privée ou publique. Pour rappel, notons que entre

deux travaux scientifiques menés dans un même domaine

d'étude ; il y a toujours quelques points de dissemblances, à

cet

1

https://www.memoireonline.com/01/17/9567/m_Mise

en oeuvre par simulation dune infrastructure réseau virtuel-vlan.

Consulté le 16/Fevrier/2018 à 12h12'.

2

https://www.memoireonline.com

étude et optimisation du réseau local de inova si.

Consulté le 16/Fevrier/2018 à 14h 35'.

3

effet le point de divergence entre nos investigations est que

Toussait a d'abord étudié quelques technologies envisageables

pour la mise en place d'un réseau local dans une entreprise, avant de

retenir la technologie VLAN, quant à nous, n'avons mener une

étude détaillée sur les différentes solutions

possibles, d'où nous sommes allés directement au but en

étudiant uniquement la technologie vlan.

0.2. PROBLEMATIQUE

L'évolution actuelle suscitée par les Nouvelles

Technologies de l'Information et de Communication (NTIC, en sigle), a

révolutionné le monde de telle manière que les

informations circulent d'un bout à l'autre du monde en temps record

comme si nous habitons tous un même endroit. Ainsi, le monde est devenu

un petit village planétaire. D'où, la nécessité de

mobilisation des efforts et ressources pour la mise en place des

systèmes adéquats pour rendre disponible et accessible les

informations par tous, à n'importe quel moment et à n'importe

quel point du globe terrestre. En effet, grâce aux Nouvelles Technologies

de l'Information et de la Communication (NTIC) ; les liens entre les

entreprises deviennent de plus en plus étroits et les métiers se

transforment. Ainsi, le monde du travail devient de plus en plus petit

grâce aux rapprochements issus de ces derniers.

Dans cette perspective les entreprises, dans le but

d'échanger les informations, elles sont appelées à

implémenter des réseaux locaux pouvant les faciliter la

communication entre tous les différents services.

Partant de ce qui précède, nous formulons les

questions suivantes :

1. Quel peut être le système informatique

adéquat pouvant être adapté dans une

institution de

micro-finance à l'occurrence de la Coopérative Lwanzo dans

l'administration de ses services quotidiens avec l'extérieur ?

2. Quel impact l'implantation d'un système

informatique pourra avoir dans les

institutions de micro-finance

possédant plusieurs sites géographiquement éloignés

?

4

0.3. HYPOTHESES

Une hypothèse est une supposition que l'on fait de

certaines choses pour tirer des conséquences à

vérifier3. En répondant aux questions posées

ci-haut nous émettons les hypothèses suivantes :

1. Le réseau local virtuel serait un système

informatique approprié dans les

institutions de micro-finance

à l'occurrence de la Coopérative Lwanzo dans l'administration de

ses services quotidiens avec l'extérieur et plus particulièrement

le partage des ressources sur le réseau entre les différents

services.

2. Le déploiement d'un réseau local virtuel

aurait un impact positif dans l'échange

des données entre les

différents services géographiquement éloignés.

0.4. CHOIX ET INTERET DU SUJET

Nous avons choisi ce sujet pour la simple raison qu'un constat

a été remarqué selon lequel les institutions de

micro-finance n'arrivent pas intégrer la solution de réseau

virtuel dans leurs réseaux locaux. Cette étude permettra à

l'occurrence aux dirigeants des coopératives de Butembo et plus

particulièrement de la Coopérative Lwanzo de bien

appréhender et mettre en place les techniques de virtualisation (vlans)

dans leur réseau. Cela dit, nous allons présenter les

différentes raisons qui nous ont poussés à réaliser

ce travail et cela sur différents plans à l'occurrence :

Sur le plan personnel : ce travail est non

seulement une réalisation comme l'exige le ministère de

l'enseignement supérieur et universitaire enfin d'obtenir un

diplôme, mais aussi cette étude nous aidera à bien

comprendre et maitriser la notion sur le déploiement et le

fonctionnement d'un réseau local virtuel dans une entreprise publique ou

privée.

Sur le plan scientifique : ce travail est un

couloir aux autres chercheurs qui se sentiront être capable d'accroitre

ou améliorer nos recherches en matière de réseau virtuel

dans les entreprises de micro-finance ou même d'autres catégories

d'entreprises.

Sur le plan social : ce travail apportera une

solution au problème des réseaux locaux implémentés

dans les institutions de micro-finance celui qui consiste à

éviter le gaspillage des

3 Gion PIERRE et al, Dictionnaire usuel, éd. Quillet

Flammarion, Paris, 1963, p805.

5

matériels réseaux dans l'implémentation

des réseaux physiques, le trafic des données sur le réseau

selon les différents niveaux de travailleurs...

0.5. OBJECTIFS DU TRAVAIL 0.5.1. Objectif

Général

Aux jours d'aujourd'hui, il est difficile dans une

société d'évoluer sans radio, téléphone,

internet... et vu l'importance de ce dernier, les utilisateurs, les

écoles, les universités, les entreprises cherchent de moyens pour

arriver à satisfaire ce besoin qui s'avère indispensable dans la

vie au quotidien, d'où la création des réseaux locaux

d'entreprise (RLE). Cela étant dit, nous envisageons à la fin de

ce travail montrer et faire comprendre aux dirigeants des entreprises de

Micro-finance l'importance de l'implantation des réseaux virtuels dans

la gestion efficace de leurs activités quotidiennes.

0.5.2. Objectifs spécifiques

Dans le but de réaliser notre objectif

général assigné à ce travail, nous nous sommes

proposé les objectifs spécifiques suivants :

- Déployer un réseau local virtuel dans une

institution de micro-finance en ville de Butembo. Cas de la coopérative

d'Epargne et de Crédit Lwanzo.

- Expliquer tant soit peu l'importance de mise en place d'un

réseau local virtuel dans une entreprise.

0.6. DELIMITATION DU TRAVAIL

Vu l'importance de la délimitation du travail, notre

travail s'intitule « Déploiement d'un réseau

local virtuel dans une institution de Micro-Finance en ville de Butembo : cas

de la Coopérative Lwanzo » touché par cette

idée, nous avons délimité ce travail sur deux points de

vu:

V' Du point de vu spatial : notre

investigation s'est étendue sur les institutions de micro-finance de la

ville de Butembo : plus particulièrement de la Coopérative

Lwanzo.

V' Du point de vu temporel : cette

étude s'étend sur la période allant de du 15/Octobre 2017

au 15/Juillet 2018.

6

0.7. SUBDIVISION DU TRAVAIL

Hormis l'introduction et la conclusion ; notre travail porte

l'ossature de trois chapitres suivants:

V' Le Chapitre Premier se focalise sur le Cadre

Conceptuel

Ce chapitre présente la revue de la littérature,

c'est-à-dire tous les concepts clés qui cadrent avec le

thème de recherche en vue de donner une idée

générale à toute personne pouvant bien consulter ce

travail. Cela dit, nous parlerons des généralités sur le

sujet, la définition des concepts clés pour mieux éclairer

l'opinion scientifique.

V' Le Deuxième Chapitre se fixe sur le Cadre

Méthodologique

Ce chapitre présente la méthode et technique

utilisées, le milieu d'étude, les études

préalables, le diagnostic et critique du système existant et la

proposition des solutions envisagées.

V' Le Chapitre Troisième se fixe sur la

Présentation, Conception, Analyse et Implémentation du

Système.

Ce dernier chapitre présente le nouveau système

et son mode de fonctionnement. C'est-à-dire que l'architecture d'un

réseau local virtuel dans une coopérative.

0.8. DIFFICULTES RENCONTREES

Tout au long de ce travail, nous avons été

confrontées aux difficultés de plusieurs genres parmi lesquelles

nous citons :

V' L'absence d'ouvrages appropriés dans la

rédaction de ce travail, mais cela

étant, pour surmonter

à ce problème nous avons pu recourir à l'internet qui nous

a beaucoup aidé et sans oublier les quelques ouvrages fournis par nos

enseignants et certains de nos amis.

7

CHAPITRE PREMIER: CADRE CONCEPTUEL

Dans ce chapitre il est question de dégager les

concepts clés qui cadrent avec notre thème de recherche pour

mieux comprendre le sujet comme tout projet informatique.

I.1. DEFINITION DES CONCEPTS CLES

Cette partie consiste à définir les concepts de

base du thème de recherche, ici nous allons devoir présenter les

mots clés qui ont trait avec notre thème d'investigation.

I.1.1. Déploiement

Selon Jargon informatique, le déploiement est la mise

en oeuvre d'un nouveau système, un logiciel. Dans le cadre de ce

travail, le déploiement consiste à mettre en place un

réseau local virtuel par simulation dans la coopérative

Lwanzo.

I.1.2. Réseau Local Virtuel (VLAN)

Un VLAN (Virtual Local Area Network

ou Virtual LAN, en français Réseau Local

Virtuel) est un réseau local regroupant un ensemble de machines de

façon logique et non physique.

En effet, dans un réseau local la communication entre

les différentes machines est régie par l'architecture physique.

Grâce aux réseaux virtuels (VLANs) il est possible de s'affranchir

des limitations de l'architecture physique (contraintes géographiques,

contraintes d'adressage, ...) en définissant une segmentation logique

(logicielle) basée sur un regroupement de machines grâce à

des critères (adresses MAC, numéros de port,

protocole, etc.4)

La technologie VLAN donne à l'ingénieur

réseau un outil pour créer le bon nombre de domaines de

broadcast, d'une bonne taille, avec les équipements à

l'intérieur selon les besoins5.

I.1.3. Institution de Micro-Finance

Plusieurs manières existent pour définir ce mot,

bien qu'il n'ait pas encore trouvé une place dans le dictionnaire.

Néanmoins, les activités organisées par celle-ci :

microépargne,

4 https://www.commentcamarche.com/

contents/543-vlan-réseaux-virtuels.

5Alfred Syatsukwa, Laboratoire Informatique, cours

inédit, ISEAB, L2RI, 2017-2018, p12.

8

microcrédit, microassurance,

transfert d'argent et par rapport à sa clientèle (les

pauvres et les exclus), nous permettent de formuler une définition.

Selon la banque centrale, la micro-finance est une

activité exercée par une personne morale autre qu'un

établissement de crédits, qui offre habituellement et en vue de

lutter contre la pauvreté des services financiers à une

population évoluant pour l'essentiel en marge du système bancaire

traditionnel6.

I.2. GENERALITES SUR LE SUJET DE RECHERCHE

I.2.1. NOTIONS SUR LES RESEAUX INFORMATIQUES I.2.1.1.

Réseau

Un réseau peut être défini comme

étant un ensemble d'entités qui sont en relation les uns avec les

autres dans un but précis et par des moyens bien

déterminés. Nous pouvons citer le réseau

électrique, le réseau des agronomes, le réseau

informatique, etc. Dans le cadre de ce travail, c'est le réseau

informatique qui nous intéresse le plus.

Selon Claude Servin dans son livre

Réseaux et télécoms

définit le réseau comme un ensemble de moyens

matériels et logiciels géographiquement dispersés

destinés à offrir un service. Comme le réseau

téléphonique, ou à assurer le transport des

données. Les techniques à mettre en oeuvre diffèrent en

fonction des finalités du réseau et de la qualité de

service désirée7.

I.2.1.2. Réseau Informatique

Lorsque nous avons deux ou plusieurs dispositifs informatiques

interconnectés via un milieu de transmission en vue du partage des

ressources, qui peuvent être des informations ou matériels et en

suivant les règles bien déterminées (protocoles). Nous

avons affaire à un réseau informatique. La figure ci-dessous

illustre un exemple de réseau informatique8.

6

https://www.memoireonline.com,

une Institution de Micro-Finance (IMF) dans la lutte durable contre la

pauvreté. Cas de la CAMEC/LUKALA. Consulté le

26/Février/2018 à 14h10. 7Claude SERVIN,

réseau et télécoms, éd. Dunod, paris,

2003, p157. 8SELAIN Kasereka, télématique et

réseau, cours inédit, ISEAB, L1RI, 2016-2017, p4.

9

Figure 1: Réseau Informatique

Source :

http://www.informatique-metz.fr/reseau-informatique-metz

I.2.1.3. Classification des réseaux informatiques

Selon Claude Servin dans son livre

réseaux et télécoms, le langage

courant distingue les réseaux selon différents critères.

La classification traditionnelle, fondée sur la notion d'étendue

géographique, correspond à un ensemble de contraintes que le

concepteur devra prendre en compte lors de la réalisation de son

réseau. Généralement, on adopte la terminologie suivante

laquelle terminologie sera détaillée dans la suite :

-- LAN (Local Area Network);

-- WAN (Wide Area Network);

-- MAN (Metropolitain Area Network).

D'autres classifications plus proches des

préoccupations quotidiennes, peuvent être adoptées. Le

critère organisationnel prédomine. Le réseau est

accessible à tous moyennant une redevance d'usage, il est alors dit

public ; s'il n'est qu' à une communauté d'utilisateurs

appartenant à une même organisation, il est alors dit

privé. Un réseau public peut être géré par

une personne privée (opérateur de télécommunication

de droit privé), et un réseau privé peut être sous

la responsabilité d'une personne de droit public (réseau d'un

ministère...).

Un réseau privé est dit virtuel

(VPN, Virtual Private Network) lorsque, sur une

infrastructure partagée (réseau public ou privé), on

développe des mécanismes tels que la communication ne soit

possible qu'entre clients du VPN9. Ces mécanismes peuvent

être un identifiant de VPN ou un chiffrement des communications.

9 Claude SERVIN, Réseaux et

Télécoms, éd. Dunod, Paris, p.189.

10

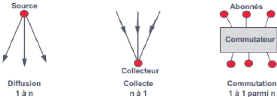

Les réseaux se différencient aussi selon les

modes de diffusion de l'information (Figure 2) On distingue trois (03) modes

:

- La source diffuse ses informations vers des stations

réceptrices. La relation est unidirectionnelle de 1 à N

(réseau de diffusion). Les réseaux de radiodiffusion

constituent un exemple de ce type de réseau. Les réseaux locaux

sont aussi assimilés à cette catégorie.

- À l'inverse, un ensemble de stations peut envoyer les

informations à un seul destinataire. La relation est aussi

unidirectionnelle, mais de N à 1 (réseaux de collecte).

Les réseaux de télémesure constituent un exemple de ce

mode de fonctionnement.

- D'une manière plus générale, un

abonné d'un réseau désire pouvoir atteindre tous les

autres abonnés ou une partie de ceux-ci. Le réseau doit

établir une relation de 1 à 1 parmi N. Ces

réseaux, de mise en relation, sont dits réseaux de

commutation, le réseau téléphonique (RTC) en est

un exemple10.

Figure 2: Classification des réseaux selon les modes de

diffusion de l'information.

Source : Claude SERVIN,

Réseaux et Télécoms, éd. Dunod, Paris,

p.168.

? LAN (Local Area Network)

Selon Andrew Tenenbaum et David

Wetherall dans leur livre intitulé

Réseaux, définissent les LANs comme des

réseaux privés, qui fonctionnent dans un seul bâtiment (ou

à proximité), comme une maison, un immeuble de bureau ou une

usine11.

Un réseau local permet généralement

l'interconnexion des ordinateurs et périphériques d'une

entreprise ou d'une même organisation, d'où l'appellation de

réseau local d'entreprise (RLE). Dans ce concept datant de 1970, les

employés d'une entreprise ont à leur disposition un

système permettant l'échange d'information, la communication, et

l'accès à divers services.

10 Claude SERVIN, Op.cit., p158.

11 Andrew Tenenbaum et David Wetherall, Réseaux

5ème Edition, éd. Pearson, p24.

11

Figure 3: Réseau LAN

Source :

http://www.drmicro34.fr

/réseaux/installation-de-réseaux-informatiques

? MAN (Metropolitain Area Network)

Selon Andrew Tenenbaum et David Wetherall dans leur livre

Réseaux 5ème édition, définissent Un

Réseau métropolitain ou MAN comme le réseau qui couvre une

ville. L'exemple le plus connu est le réseau de télévision

par câble que l'on trouve dans nombreuses

agglomérations12.

Figure 4: Réseau MAN

Source :

http://www.nrc-kerneuzec.fr/Generation_Cours_Opale/NrcGestionDeProjet/Réseaux

informatique/Chapitre Vierge/Chapitre Vierge_diaporama.publi presco/I_C.html?

Mode=htm.

? WAN (Wide Area Network)

Ces réseaux assurent généralement le

transport d'information sur de grandes distances. Lorsque ces réseaux

appartiennent à des opérateurs, les services sont offerts

à des abonnés contre une redevance. Les débits offerts

sont très variables, de quelques kilobits par seconde à quelques

mégabits par seconde. Le réseau internet n'a aucune existence

propre, il est constitué d'un ensemble de réseaux

d'opérateurs interconnectés entre eux (réseaux de

réseaux)13. Un réseau étendu ou WAN (Wide Area

Network) s'étend sur une zone géographique vaste (un pays, voir

un continent), il sied à noter que le WAN est l'interconnexion de

plusieurs LAN14.

12 Andrew Tenenbaum et David Wetherall, op.cit, p28.

13 Claude Servin, Réseaux et Télécoms

4ème Edition, éd. Dunod, p168.

14 Andrew Tenenbaum et David Wetherall, op.cit, p29.

12

Figure 5: Réseau WAN

Source:

http://www.kashmirreader.com/2017/10/02/jk-only-state-in-india-to-have-no-swan-connectivity-yet/

I.2.2. GENERALITES SUR LES RESEAUX LOCAUX

VIRTUELS

Dans cette partie nous présentons de façons

détaillée les notions qui cadrent avec les réseaux

virtuels, d'où sa définition, son historique, son fonctionnement,

son importance.

1. Définition

On pourrait définir un réseau local virtuel

(Virtual Local Area Network VLAN en Anglais) comme étant un

réseau local « évolué» dans un sens où la

segmentation en sous réseau, en groupe de machines ou d'utilisateurs,

n'est pas dictée par les regroupements physiques de machines et la

répartition physique des ponts entre les segments, mais par d'autres

facteurs sur lesquels on peut agir logiquement. Ces stratégies logiques

sont mises en oeuvre par la commutation. On peut ainsi définir

logiquement des domaines de diffusion et des groupes de travail

indépendamment de l'endroit où se situent les systèmes.

Toute station se trouvant en dehors du réseau local

virtuel considéré ne recevra pas les trames destinées

à ce dernier. Cette segmentation virtuelle permet également de

constituer des sous réseaux logiques en fonction des critères

prédéfinis comme les adresses MAC ou les protocoles et de

sécuriser et contrôler les échanges à

l'intérieur d'un domaine et entre les domaines de réseaux locaux

virtuels. Ils facilitent la configuration et l'administration physique des

réseaux locaux d'entreprises. Il n'existe quasiment plus une

reconfiguration physique au niveau de l'armoire de brassage, mais une action

logique directe à partir d'une console d'administration. Le changement

de groupe de travail devient plus aisé. Ils permettent également

une meilleure gestion du flux, mais nécessitent pour cela des protocoles

d'administration réseau

15 M. Moussa DAO et M. Kader Youssouf TRAORE, Mise en

oeuvre de réseaux locaux virtuels au sein du réseau de

l'Université de Ouagadougou, projet de fin de cycle inédit,

2003-2004, p18.

13

tels que SNMP (Simple Network Management Protocol),

associé à des MIB (Management Information Base)

adéquates.

Le concept initial des réseaux locaux virtuels

consistait donc à la définition de sous réseaux

traités comme domaines de diffusion. Le succès actuel des

réseaux locaux virtuels repose sur les nouvelles organisations

hiérarchiques et fonctionnelles des entreprises en groupe de travail.

Mais de plus en plus, on constate que la notion de réseaux locaux

virtuels s'élargit pour aboutir à un concept définissant

des groupes d'utilisateurs, sans nécessairement associer la notion

précise de broadcast.

2. Historique et normalisation relatives aux

réseaux locaux virtuels

Plusieurs normes sont plus ou moins directement liées

aux réseaux locaux virtuels:

y' La norme 802.10 qui a été

détournée au départ pour faire du tagging ;

y' La norme 802.lq que l'IEEE a défini en 1995 pour

l'échange des tables MAC entre commutateurs;

y' La norme 802.ld, qui traite de la reconfiguration

automatique des réseaux locaux avec le protocole STP ;

y' La norme 802.3ac qui est cours de consultation et qui

traite également du tagging.

L'IEEE a parfois tardé à développer ces

nonnes et les solutions propriétaires se sont multipliées

notamment pour les liaisons inter commutateurs, interswicthlink (ISL) chez

CISCO, alors que la nonne 802.1q est appliquée ailleurs, ce qui peut

causer des problèmes d'interopérabilité. Cependant, il est

constaté que la norme 802.1q est maintenant suivie par tous les

industriels, qui définissent en plus d'autres normes

propriétaires, notamment pour le management des commutateurs. Les

réseaux locaux virtuels sont couramment utilisés pour les

réseaux locaux importants des universités, des centres de

recherches ou des grandes entreprises au sein desquels il est facile de

définir différents départements ou

secteurs15.

14

Dans les entreprises qui connaissaient des changements

organisationnels fréquents, les administrateurs système perdent

beaucoup de temps à réaliser ces raccordements. En outre, il est

possible que les paires torsadées de la machine de l'utilisateur

n'aillent pas jusqu'au commutateur approprié (par exemple, s'il se

trouve dans un immeuble différent) ou que les ports disponibles du

commutateur ne se trouvent pas sur le LAN adéquat. Pour répondre

à ce besoin de souplesse des clients, les fabricants

d'équipements de réseau ont cherché un moyen de

ré-câbler entièrement un immeuble au niveau logiciel

uniquement. Ils ont développé le concept de LAN Virtuel

ou VLAN (Virtual LAN), qui a été

normalisé par le comité 802 et est aujourd'hui

déployé dans un grand nombre d'organisations.

3. Fonctionnement des Réseaux

Virtuels

Le fonctionnement des réseaux virtuels est susceptible

de varier selon les équipements et les normes. La manière de

fonctionner d'un équipement X peut être assez différente de

celle d'une entreprise qui a programmé elle-même ses VLANs. Une

règle assez utilisée est de permettre à une trame de

n'être qu'un seul réseau local virtuel. Outre cette règle

assez générale, il est possible de refuser par programmation que

la trame d'une machine appartenant à un VLAN puisse s'adresser à

une machine qui n'est pas dans le VLAN. Cela permet de créer des groupes

fermés et d'assurer ainsi une forte sécurité. La

définition d'un réseau local virtuel peut prendre diverses

formes, en fonction des éléments suivants :

· Numéro de port ;

· Protocole utilisé ;

· Adresse MAC utilisée ;

· Adresse IP ;

· Adresse IP multicast ;

· Application utilisée.

Cela étant, nous présentons le fonctionnement de

quelques différents niveaux des réseaux locaux virtuels à

l'occurrence de :

Les Réseaux Locaux Virtuels au niveau physique

ou par port

Les réseaux locaux virtuels de niveau physique du

modèle OSI (couche 1) fonctionnent sur les numéros de

port physique. Une machine est rattachée à un

port au travers de sa carte Ethernet. Un port est donc affecté à

un VLAN unique. Cette solution très statique et

15

garantit une bonne étanchéité entre VLAN

pour que les commutateurs soient dotés d'une programmation ne permettant

pas aux trames Ethernet d'être acceptées ou non en fonction de

l'adresse VLAN. Elle manque cependant de souplesse puisqu'un utilisateur ne

peut s'adresser qu'aux utilisateurs du même VLAN. Le concept est dans ce

cas proche d'un VPN.

La gestion des réseaux locaux virtuels devient alors

simple dans la mesure où l'association du numéro du réseau

virtuel au numéro de port s'effectue par l'administrateur réseau

d'où la notion en anglais de « VLAN port

based ». Les réseaux virtuels locaux par port

manquent de souplesse. Tout déplacement d'une station nécessite

une reconfiguration des ports. Toutefois la sécurité y est

excellente du fait que toutes les stations peuvent communiquer entre elles sur

un même tronçon parce qu'appartenant au même réseau

local virtuel. Elles communiqueront avec d'autres réseaux virtuels selon

les configurations et les besoins.

La figure 6 illustre le fonctionnement d'un VLAN de niveau

physique. On voit que les machines sont rattachées entre elles par le

biais des ports. La mobilité d'une machine devient assez complexe

puisqu'il faut associer le nouveau port au VLAN de la machine. La gestion

devient particulièrement complexe puisqu'il faut programmer le lien

entre numéro de port et le VLAN.

Figure 6: Les Vlans du niveau Physique

Source :

https://www.ciscomadesimple.be

/2014/03/11/configuration-avancée-de-trunks-dot1q

Les Réseaux Locaux Virtuels par adresse MAC ou

de niveau trame

Pour réaliser des réseaux locaux virtuels au

niveau trame (couche 2, ou liaison), on affecte à chaque adresse MAC un

numéro de VLAN. En fonction de la table de commutation, qui associe des

adresses MAC, pouvant être vues comme des références,

à des ports de sortie, les trames sont acheminées vers les

machines appartenant au vlan. Les tables de commutation deviennent un peu plus

complexes. Puisque, associées à un numéro de vlan, il peut

y avoir

16

plusieurs adresses MAC et donc une émission de la trame

sur plusieurs ports de sortie du commutateur.

De nouveau, on peut accepter ou interdire par programmation

qu'une machine associée à un vlan puisse émettre hors de

son vlan. Un des avantages des VLANs de niveau trame est la plus grande

souplesse qu'ils offrent pour gérer la mobilité des terminaux

associés à des VLANs. Il suffit de programmer les commutateurs

pour modifier les tables de commutation. Cette reprogrammation peut s'effectuer

automatiquement par apprentissage. Un exemple de VLAN par adresse MAC est

illustré à la figure 7.

Figure 7: Fonctionnement Vlan par adresse MAC

Source : Andrew Tenenbaum et David Wetherall,

Réseaux 5ème Edition, éd. Pearson,

p374.

L'intérêt de ce type de réseau est surtout

l'indépendance vis-à-vis de la localisation ; la station peut

être déplacée sur le réseau physique, son adresse

physique ne changeant pas, il est inutile de reconfigurer le réseau.

Toutefois la configuration peut s'avérer rapidement fastidieuse

puisqu'elle nécessite de renseigner une table de correspondance avec

toutes les adresses du réseau. Cette table doit aussi être

partagée par tous les commutateurs ce qui peut engendrer un trafic

supplémentaire sur le réseau.

Les réseaux Locaux Virtuels de niveau

paquet

Les Vlans de niveau paquet (couche 3, ou Réseau)

correspondent à des associations des numéros de VLAN et

d'adresses IP. Une première difficulté provient de la

façon d'accéder à l'adresse qui est encapsulée dans

la zone de données de la trame. Le commutateur doit être capable

de décapsuler la trame Ethernet, de retrouver le paquet et de

déterminer l'adresse IP où

17

l'envoyer. Cette adresse IP permet d'associer le Vlan et de

déterminer les ports de sortie du commutateur sur lesquels envoyer la

trame reconstituée après ré-encapsulation du paquet dans

la trame Ethernet16. Un Vlan de niveau paquet est illustré

à fa figure 8.

Figure 8: Fonctionnement de vlans au niveau paquet

Source : Andrew Tenenbaum et David Wetherall,

Réseaux 5ème Edition, éd. Pearson,

p376.

les réseaux locaux virtuels par

protocole

Ils sont obtenus en associant un réseau virtuel

à chaque type de protocoles rencontré sur le réseau.

Ainsi, on peut constituer un réseau virtuel pour les stations

communiquant avec le protocole TCP/IP, un autre communiquant avec le protocole

IPX. Dans ce type de réseau, l'avantage est que les commutateurs

apprennent dynamiquement leur configuration. Par contre elle est

légèrement moins performante puisque les commutateurs sont

obligés d'analyser les informations de niveau 2. Les réseaux

virtuels par protocoles sont surtout intéressants dans des

environnements hétérogènes multi protocoles quoique la

généralisation de TCP/IP leur ait fait perdre de

l'intérêt.

Il sied à noter que l'on peut aussi parler des

réseaux locaux virtuels :

- Par application (N° de port TCP), la constitution des

VLANs est alors dynamique, un utilisateur pouvant successivement appartenir

à des VLANs différents selon l'application qu'il utilise ;

- Par mot de passe (constitution dynamique des VLANs au login

de l'utilisateur). Les VLANs peuvent être définis sur un ou

plusieurs commutateurs, que ceux-ci soient locaux ou distants.

16 Guy PUJOLLE, les Réseaux, éd. Dunod,

Paris, p573.

18

Cependant, il devra y avoir autant de liens inter commutateurs

(physiques ou virtuels) que des VLANs interconnectés17.

Les réseaux locaux virtuels sont

implémentés sur des commutateurs conçus

spécialement à cet effet. Pour mettre en place un tel

réseau, l'administrateur réseau doit décider du nombre de

VLANs à créer, déterminer quels ordinateurs se trouveront

sur quel VLAN, et trouver un nom pour chaque VLAN. On leur attribue souvent, de

façon informelle, des noms de couleurs, de sorte que l'on puisse

établir des schémas où les configurations physiques (LAN)

et logique (VLAN) sont visibles en seul coup d'oeil : les membres du VLAN rouge

apparaissent en rouge, ceux du VLAN vert apparaissant en vert, etc. Notons que

l'on peut assimiler un VLAN à un VPN qui utiliserait comme un

réseau d'interconnexion le réseau local de l'entreprise au lieu

du réseau d'un opérateur.

Un Réseau Local Virtuel peut aussi être

déterminé par une combinaison des critères

précédents ainsi que par d'autres critères de gestion,

comme l'utilisation d'un logiciel ou d'un matériel commun. Les

Réseaux Locaux Virtuels offrent une solution pour regrouper les stations

et serveurs en ensembles indépendants, de sorte à assurer une

bonne sécurité des communications. Ils peuvent être de

différentes tailles, mais il est préférable de recourir

à des petits VLANs, de quelques dizaines de stations tout au plus. Il

faut en outre éviter de regrouper des stations qui ne sont pas

situées dans la même zone de diffusion. Si c'est le cas, il faut

gérer les tables de routage dans les routeurs d'interconnexion.

Types de liens dans les réseaux locaux virtuels

et communication inter VLAN a. Types de liens dans les VLANs

Deux types de liens peuvent être rencontrés dans

les Vlans:

y' Access link (lien d'accès)

: ce sont des liaisons entre équipements ne supportant pas les

Vlans. Des trames non-étiquetées transitent sur ces liens

(untagged frame) ; y' Trunk link : ce sont les

liaisons entre deux équipements (switchs, serveurs...) supportant les

Vlans. Des trames étiquetées transitent sur ces liens.

17 Claude SERVIN, op.cit, p413

19

b. Communication inter-Vlan

Il existe différentes solutions pour la communication

entre Vlans:

y' utilisation d'un routeur : ce routeur peut

être connecté sur plusieurs ports appartenant à plusieurs

Vlan ou sur un seul port de type Trunk Link ;

y' utilisation d'un switch/routeur : c'est un switch

de niveaux 2 et 3 ; c'est-à-dire un switch incluant des

fonctionnalités de routage.

Quand on introduit le concept de réseau local virtuel

dans le design d'un réseau, les équipements dans un même

réseau virtuel doivent appartenir à un même

sous-réseau. Avec la même logique, les équipements dans les

réseaux virtuels différents doivent appartenir à des

sous-réseaux différents. Le réseau comme un tout doit

permettre le trafic entre tous les VLANs même si le Switch de niveau 2 ne

peut pas envoyer les trames en-dehors d'un VLAN. Le routeur est

l'équipement qui a pour rôle de transmettre les données

entre les différents VLANs. Au lieu qu'un switch de niveau 2 puisse

transmettre les trames entre 2 VLANs, ce sont les paquets (niveau 3) qui

doivent être routés entre deux sous-réseaux.

La figure suivante montre un routeur permettant de router les

paquets entre les sous-réseaux 10 et 20.

Figure 9: Routage entre deux VLANs sur deux interfaces

physiques

Sources : Alfred Syatsukwa, Notes de

cours de Laboratoire Informatique V, cours inédit, ISEAB 2017-

208, p16.

Ce design fonctionne parfaitement bien. On voit sur la figure

9 un paquet IP qui est routé de Fred, qui se trouve dans le

VLAN/sous-réseau de gauche à Betty situé dans celui de

droite. Mais comme défaut, il utilise beaucoup plus d'interfaces, une

pour chaque VLAN. Une solution moins cher et préférable existe

qui utilise un VLAN trunk entre le switch et le routeur et qui demande

seulement un seul lien physique entre le switch et le routeur tout en

supportant tous les VLANs.

20

Le trunk fonctionne bien entre tous les équipements qui

peuvent le supporter : entre switch-switch, switch-routeur. La figure

ci-dessous illustre cette idée18.

Figure 10: Routage entre deux VLANs utilisant un Trunk sur le

routeur Sources : Alfred Syatsukwa, Notes de cours de

Laboratoire Informatique V, cours inédit, p17.

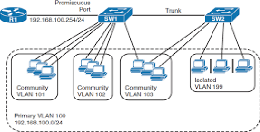

Principes généraux des réseaux

virtuels

Application directe de la commutation statique, les VLANs

(Virtual Local Area Network) autorisent, sur un même

réseau physique la réalisation de plusieurs réseaux

logiques totalement indépendant les uns des autres. La communication

n'est autorisée qu'entre machines d'un même VLAN. Les

communications inter-VLAN doivent transiter par un routeur.

Figure 11: Principe général des réseaux

virtuels

Source : Claude SERVIN, Réseaux et

Télécoms. Dunod, p413.

Les réseaux virtuels permettent de réaliser des

réseaux axés sur l'organisation de l'entreprise tout en

s'affranchissant de certaines contraintes techniques, notamment celles

liées à la localisation géographique des

équipements. En définissant des domaines de diffusion

18 Alfred Syatsukwa, Op.cit., p14.

21

(domaine de broadcast) indépendamment de la situation

géographique des systèmes, les réseaux locaux virtuels

autorisent une répartition et un partage optimal des ressources de

l'entreprise. Les VLANs introduisent la notion de segmentation virtuelle qui

permet de constituer des sous-réseaux logiques selon des critères

prédéfinis (ports, adresses MAC ou réseau...). Un logiciel

d'administration permet d'affecter chaque système raccordé au

commutateur à un réseau logique d'appartenance. L'affectation

peut être introduite manuellement par l'administrateur station par

station (affectation statique) ou automatiquement (affectation dynamique).

Chaque VLAN défini est ainsi à la fois un domaine de collision

(technologie Ethernet), un domaine de broadcast (domaine de diffusion), un

domaine de multicast (liaison logique point à multipoint) et un domaine

d'unicast (liaison logique point à point). Ainsi, un broadcast

émis par une station n'est diffusé que vers les stations

appartenant au même VLAN.

La figure 11 illustre la réalisation de deux

réseaux locaux virtuels autour d'un même commutateur.

L'administrateur a défini la configuration et

généré la table des VLANs. Chaque réseau virtuel

constitue un domaine de communication. Ainsi, la station connectée au

port A du commutateur ne peut communiquer qu'avec les stations

raccordées aux ports B et C. La figure 11 illustre une communication

entre les stations raccordées aux ports A et C. Dans le même

temps, la station raccordée au port D émet un broadcast. Ce

message de diffusion ne sera répété que sur les ports

appartenant au même VLAN que le port D, soit E et F.

4. Classification des réseaux locaux

virtuels19

De nombreuses solutions de constitution des réseaux

locaux virtuels ont été mises en oeuvre, chacune avec ses

avantages et ses faiblesses. Mais, leur classification est toujours relative

à la conception et la compréhension des uns et des autres.

-- Classification basée sur les couches

(niveau)

La classification tient compte du niveau de couche dont

l'information ou le matériel est l'élément

caractéristique autour duquel le VLAN a été

réalisé. Ainsi, on parlera de:

19 M. Moussa DAO et M. Kader Youssouf TRAORE, op.cit, p20.

22

V' Vlan de niveau 1 : ceux constitués par ports

physiques (couche 1) ;

V' Vlan de niveau 2: ceux associés aux adresses

MAC ou aux en-têtes de protocole (couche 2) ;

V' Vlan de niveau 3: ceux construits autour des

règles, ou des sous-réseaux (couche 3).

-- Classification basée sur le mode de

reconfiguration

En effet, quand on réalise un Vlan par port, à

chaque modification du système (déplacement de machine par

exemple) il faut reconfigurer manuellement le réseau. Par contre quand

il s'agit des Vlans par adresse MAC, par protocole, par sous-réseau ou

par règles, la reconfiguration se fait dynamiquement. Ainsi, dans le

premier cas, on parlera de Vlan statique et dans le second de Vlan

dynamique.

-- Choix d'une classification

La classification basée sur les couches (par niveau)

est davantage détaillée que la deuxième. Elle permet de

distinguer les Vlans par adresse MAC de ceux par protocoles et autres services.

Ainsi, c'est sur cette classification que nous nous baserons tout au long de

notre travail et plus particulièrement les vlans du niveau physique qui

consistera au déploiement d'un réseau local virtuel dans une

institution de micro-finance en ville de Butembo : cas de la coopérative

Lwanzo.

Notion sur le marquage des trames20

Vu comme un concept d'encapsulation des trames dans les

réseaux locaux virtuels, le marquage (ou l'étiquetage) des trames

consiste à insérer des informations relatives à la

description du réseau virtuel d'origine dans les trames transmises

à travers les commutateurs. Il permet donc de reconnaître le

réseau virtuel d'origine d'une trame et à l'acheminer vers la

destination. Il existe trois (03) types de trames véhiculées

à travers les commutateurs des réseaux virtuels:

20 M. Moussa DAO et M. Kader Youssouf TRAORE, op.cit, p22

23

y' Les trames non taggées: on observe

l'absence d'en tête (Tag Protocol Identifier + tag control information)

après l'adresse source MAC;

y' Les trames taggées de priorités: si

le bit du VID (Virtual LAN Identification) est positionné à

zéro (0), cela signifie que cette trame n'est pas signifiante. Elle ne

transporte que des informations de priorité. Du point de vue du

processus de transmission, elle est générée comme une

trame non taggée.

y' Les trames taggées de réseaux virtuels: les

différents bits sont tels que :

a) Le marquage implicite des trames

Ce marquage consiste à déduire des informations

contenues dans la trame (adresses MAC, protocoles, sous réseaux IP...).

Dans le cas d'un réseau local virtuel par port, le transfert d'une trame

vers un autre commutateur ne conserve pas d'information sur son appartenance

à un réseau virtuel. Le marquage implicite est alors quasi

inexistant. Dans le cas d'un réseau virtuel par adresses MAC, il est

possible d'envisager que la table de correspondance entre adresses MAC et

numéro de réseau virtuel soit distribuée sur tous les

commutateurs. Mais c'est une solution lourde à laquelle on peut

préférer l'autre type de marquage. Par contre les réseaux

locaux virtuels réalisés par rapport à des protocoles, des

adresses IP ou des règles utilisent un marquage implicite. Il n'est pas

obligatoire de marquer les trames sur les liaisons inter commutateurs.

b) Le marquage explicite des trames

Ce marquage consiste à insérer des informations

supplémentaires (souvent un numéro de réseau virtuel) dans

la trame afin d'en déduire à quel réseau virtuel elle

appartient. La définition de réseau virtuel à travers

plusieurs commutateurs se complique. Dans le cas d'un réseau virtuel par

port, le marquage implicite étant quasi inexistant, il est

nécessaire de mettre en oeuvre un marquage explicite des trames. Dans le

cas d'un réseau virtuel par adresses MAC, comme mentionné

précédemment, le problème de distribution des tables de

correspondances entres les commutateurs peut se solutionner par un marquage

explicite des trames. Ainsi, dans le cas d'un réseau virtuel

réalisé par rapport à des adresses IP ou des

règles, il est parfois préférable de marquer explicitement

les trames du fait que leur analyse au niveau de la couche 3 dégrade les

performances du commutateur. Plusieurs solutions constructeurs ont

été proposées telles que le Virtual Tag Trunking de 3COM

ou encore InterSwitchLink (ISL) de CISCO, toutes incompatibles entre elles.

Source :

https://www.igm.univ-mlv.fr/drXPOSE2007/vlanparlegrandquinapascomprislesconsignes/Interet.html

24

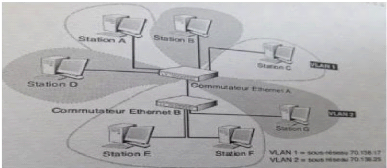

5. Importance des réseaux locaux

virtuels

Nous présentons l'importance des réseaux locaux

virtuels (VLANS) une fois déployés dans une entreprise publique

ou privée. Ces derniers sont d'une grande importance dans l'implantation

des réseaux locaux d'entreprise dans la mesure où ils permettent

de (d'):

? Avoir un réseau modulable

Avant l'apparition des technologies des réseaux

virtuels, l'architecture logique du réseau était fortement

dépendante de l'architecture physique. Les réseaux locaux

virtuels permettent de rassembler dans un même réseau de niveau 2

du modèle OSI (généralement Ethernet) l'ensemble des

matériels ayant une corrélation fonctionnelle (même

service, même fonctionnalité, etc.), ou ayant une

nécessité de communiquer entre eux, et ceci,

indépendamment du placement physique des matériels.

Nous visualisons sur la figure 12, la manière de

rassembler dans les mêmes réseaux virtuels des matériels

relatifs aux mêmes services. Nous créons ici virtuellement des

réseaux de niveau 2 par service symbolisés par les bulles de

couleurs, l'architecture du réseau ne nous l'aurait pas permis sans

l'utilisation des VLANs le choix du regroupement des matériels doit se

faire principalement en fonction des besoins de l'entreprise.

Figure 12: Manière de rassembler dans les mêmes

VLANs des matériels relatifs aux mêmes

services

25

? Réduire le domaine de broadcast

Le domaine de broadcast est déterminé

par l'ensemble des matériels d'un réseau ou sous-réseau

atteignable par une trame broadcast émise dans le même

réseau ou sous-réseau. Les broadcasts Ethernet, sont transmis

à l'ensemble des matériels situés sur le même

réseau Ethernet et stoppés au niveau d'une passerelle de niveau

trois. Par ailleurs, il est généralement conseillé qu'un

domaine de broadcast Ethernet soit constitué de moins de 500

matériels afin d'assurer le bon fonctionnement du réseau.

Dans le cadre du broadcast IP, les broadcasts d'un

réseau ou sous réseau, ne seront diffusés respectivement

que dans ce réseau ou sous réseau. Par exemple, sur un

réseau ayant pour adresse 192.168.0.0/24 la trame broadcast

192.168.0.255 sera diffusée à l'ensemble des stations

situées sur le réseau 192.168.0.0/24, or l'architecture d'un

réseau IP est fortement dépendante de l'architecture de niveau 2.

En effet, un sous réseau IP est au moins constitué d'un

réseau de niveau deux. Par conséquent, les VLANs permettant de

réaliser une segmentation logique d'un support physique en plusieurs

réseaux de niveau 2, nous limitons la diffusion des broadcasts. Par

exemple, si nous utilisons les protocoles Ethernet et IP sur notre

réseau, un VLAN constituera un réseau Ethernet et sera

nécessairement un sous-réseau IP. Il est à noter que les

broadcasts produisent des interruptions systèmes sur les stations le

temps de leur traitement, et donc utilisent de la ressource matérielle.

De plus, les tempêtes de broadcast étant diffusées sur

l'ensemble d'un réseau, peuvent provoquer des surcharges de liens, et

des pertes de paquets. Par conséquent, même si la commutation

(niveau deux) est plus rapide que le routage (niveau trois) sur les

matériels réseaux, à cause de la désencapsulation

trames, il est utile de prendre en compte le dimensionnement des réseaux

de niveau deux afin de garantir les meilleurs performances. En prenant en

compte ces éléments la mise en oeuvre de VLANs pour segmenter un

réseau de niveau deux, à plusieurs réseaux de niveau deux,

peut apparaître bénéfique.

? Augmenter la sécurité sur le

réseau

Ce point découle directement des points

précédemment cités. En effet, nous avons vu que nous

pouvions réaliser une segmentation logique du réseau

indépendamment de la segmentation physique. De même la

communication entre les différents VLANs ne peut se faire

26

uniquement par une passerelle de niveau 3 du modèle OSI

(routage inter-VLAN). Par conséquents, même si deux stations sont

situées sur un même " support physique " (sous entendu

constituée uniquement de Hub, Commutateurs et de liens). Mais, sur deux

VLANs différents elles ne pourront communiquer que par

l'intermédiaire d'une passerelle de niveau 3. Ainsi, le spooffing

(filtrage) MAC d'une station placé sur un même " support physique

", mais n'étant pas dans le même VLAN donc pas sur le même

réseau Ethernet est alors impossible. Par ailleurs, les domaines de

broadcast étant réduits, cela limite un certain nombre

d'informations que pourrait sniffer un éventuel Hacker grâce

à ces trames. Il peut ainsi être intéressant de

séparer grâce aux VLANs les services critiques (ex : service

financier) des autres services21.

En résumé, les réseaux locaux virtuels

ont révolutionné le concept de segmentation des réseaux

locaux. Ils permettent de constituer autant de réseaux logiques que l'on

désire sur une seule infrastructure physique, réseaux logiques

qui auront les mêmes caractéristiques que des réseaux

physiques.

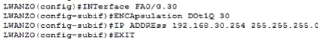

21

https://www.igm.univ-mlv.fr/drXPOSE2007/vlanparlegrandquinapascomprislesconsignes/Interet.html

27

I.2.3. NOTIONS SUR LES INSTITUTIONS DE MICRO-FINANCE

I.2.3.1. Définition

Comme énoncé ci-haut, il existe plusieurs

manières de définir ce mot, bien qu'il n'ait pas encore

trouvé une place dans le dictionnaire. Néanmoins, les

activités organisées par celle-ci : microépargne,

microcrédit, microassurance, transfert d'argent et par rapport à

sa clientèle (les pauvres et les exclus), nous permettent de formuler et

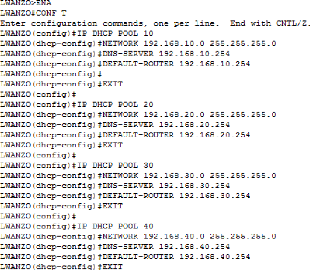

citer quelques définitions.

Selon la banque centrale, la micro finance est une

activité exercée par une personne morale autre qu'un

établissement de crédits qui offre habituellement et en vue de

lutter contre la pauvreté des services financiers à une

population évoluant pour l'essentiel en marge du système bancaire

traditionnel.

I.2.3.2. Origine de la Micro-Finance

Depuis plusieurs années, dans les différents

pays du monde, la micro finance existe sous diverses formes. Mais, elle n'a

connu son organisation réelle que depuis une trentaine

d'années.

Dans les années 60 et 70, étaient apparus des

programmes des prêts à faible taux dont le principe est repris

sous leurs formes actuelles. Un des premiers succès reconnus comme

banque de pauvre était la « Gramen Bank ». Le fondateur de la

banque est Muhammad Yunus, docteur en économie de l'université de

Vanderbilt University aux Etat Unis. L'idée lui est venue durant une

terrible famine au Bangladesh en 1974. L'idée de la Grameen Bank est

venue à M. Yunus lorsqu'il prêta de sa poche l'équivalant

de 27$ américain sans gage à un groupe de 42 femmes rempailleuses

de chaises de son pays Bangladesh. Du fait qu'elles remboursaient tout leur

prêt dans les délais prévus et vu leur enthousiasme et leur

solvabilité, il décida d'étendre son système

à plusieurs villages du Bangladesh. Il demanda aux habitants des

villages de son pays de s'organiser en groupe de cinq personnes solidaires qui

devraient se réunir toutes les semaines pour rembourser leurs

prêts et échanger leurs points de vue sur l'utilisation de ces

prêts. Signalons que le crédit accordé par Yunus

était du type solidaire et lorsque l'un de leur groupe fait

défaut, les autres sont obligés à assumer sa part.

Considéré (Grameen Bank) comme un ONG, en 1983, l'institution

adopte le statut et fut reconnue par le gouvernement du Bangladesh

28

comme une banque indépendance. Actuellement, elle se

fait sentir dans près de 36.000 villages et prête à plus de

3.500.000 personnes.

-- Origine de la Micro-Finance au Congo

Kinshasa

Cette section présente la situation de la micro finance

dans notre pays qui est la R.D. Congo d'une manière brève. Elle

parlera de son origine et son évolution. Cependant, en Afrique, la

pratique de la micro finance sorte d'une période plus ancienne, surtout

au début des années 60 dans des pays comme le Cameroun, le

Burkina-Faso, la République Démocratique du Congo, ..., les

premières coopératives d'épargne et de crédit ont

vu le jour.

Généralement, l'historique de la micro finance

en RDC remonte depuis la colonisation avec le décret loi du Roi Belge du

24 mars 1956. Et elle a connu trois périodes de son évolution,

à savoir :

a) De la colonisation à 1970 : par le décret

lois, le législateur a ordonné la création et le

fonctionnement des « coopératives indigènes » dont

l'objet social était de promouvoir les intérêts

économiques et sociaux de leurs membres exclusivement. C'est juste

à cette époque que la colonie a créé la Caisse

d'Epargne du Congo (CADECO) afin de collecter les petites épargnes et

elle créa aussi la première Coopec Congolaise (Caisse Populaire

Coopérative).

b) De 1970 à 1990 : cette période est

caractérisée par l'émergence des coopératives

d'épargne et de crédits (COOPEC) jusque dans des milieux les plus

reculés du pays dépourvus de banques. C'est également au

cours de cette période qu'on verra naître la structuration des

Coopec à trois niveaux, à savoir : primaire avec les Coopec,

secondaire avec la centrale ou Coopec et tertiaire avec les unions ou

fédérations. Toutefois, il convient de préciser qu'en

l'absence d'un cadre légal spécifique, ces Coopec ont

continué à se conformer aux dispositions et décret de

1956.

c) De 1990 à nos jours : les pillages de 1991 et 93

avaient déstabilisé cette émergence. Ainsi les

coopératives ont perdu près de 80% de leur clientèle et

66% de fonds placé dans les banques de dépôt, justifiant

ainsi le climat de méfiance des membres envers ce mouvement. Les

conflits ou guerres de 97,98 et 2003 ont encore empiré la situation.

29

I.2.3.3. Objectifs de la Micro-Finance

Cependant, pour les objectifs de millénaire qui

prévoit la réduction de l'extrême pauvreté, la micro

finance est l'un des programmes qui étaient pris en compte. A cet effet,

la micro finance a comme objectif si important : « la lutte contre la

pauvreté ». A côté de celui-ci, les IMF étant

une société lucrative, elles ont aussi comme second objectif,

celui de la « réalisation de bénéfices ». Nous

ne pouvons pas parler de la lutte contre la pauvreté sans que celles-ci

(IMF) n'arrivent à être rentables. C'est vraiment impossible de

lutter durablement contre la pauvreté sans tenir compte de la

pérennité de l'IMF.

Par ailleurs, l'objectif de la lutte contre la pauvreté

pose deux problèmes pratiques :

? Comment repérer ou savoir que l'on a touché ceux

qui sont pauvres parmi les plus

pauvres.

? Sachant que le coût de service de micro crédit

à des pauvres est élevé, comment donc trouver les moyens

nécessaires de promouvoir et plus précisément financer de

manière durable cette lutte contre la pauvreté ?

Concernant ces deux problèmes, notre étude sera

focalisée sur le second en analysant la situation ou contrainte

financière des IMF par des indicateurs de performance pour

détecter si cette situation pouvait leur permettre d'avoir les moyens

nécessaires pour une lutte durable contre la pauvreté. Quant au

premier, il s'agit que les IMF mettent sur pied une politique de ciblage, bien

orientée et avec des éléments palpables ou visibles pour

s'assurer de la clientèle touchée et de son

milieu22.

22

https://www.memoireonline.com,

une Institution de Micro-Finance (IMF) dans la lutte durable contre la

pauvreté. Cas de la CAMEC/LUKALA. Consulté le

26/Février/2018 à 15h00.

30

Conclusion Partielle

Dans ce chapitre il est question de donner et définir

les points essentiels qui forment ou qui cadrent avec notre thème de

recherche dans le but de donner une vue d'ensemble à tout lecteur de ce

présent travail. Ici nous avons pris et défini seulement les

concepts ayant trait à notre thème de recherche à

l'occurrence le LAN, MAN, WAN, un réseau, IMF... par la suite nous avons

donné les généralités sur les réseaux locaux

virtuels, c'est-à-dire son historique, son fonctionnement et son

importance.

31

CHAPITRE DEUXIEME: CADRE METHODOLOGIQUE

Dans Ce chapitre il est question de présenter la

méthode et technique utilisées, le milieu d'étude, les

études préalables, le diagnostic et critique du système

existant et la proposition des solutions envisagées.

I. METHODES ET TECHNIQUES UTILISEES

I.1. METHODES UTILISEES

Selon M. Grawitz, une méthode est un

ensemble de règles ou des procédures pour atteindre un objectif,

une vérité, une expérience ou une

vérification23.

H. POINCARE définit une méthode

comme un ensemble d'opérations intellectuelles par lesquelles une

discipline cherche à étudier les vérités qu'elle

poursuit, les vérifier et les démontrer24.

C'est ainsi que nous avons fait appel aux méthodes :

analytique, structuro-fonctionnelle, dans la

réalisation de ce travail.

1. Méthode Analytique

Cette méthode consiste à faire une analyse

détaillée du système informatique existant et nous a

permis de faire les analyses sur le fonctionnement du réseau et de

dégager les points forts et les points faibles de ce dernier, en vue

d'envisager des solutions adaptées aux conditions particulières

de l'entreprise.

2. Méthode structuro-fonctionnelle

Cette méthode est basée sur la notion de

structure et des fonctions qui se vit au sein de l'entreprise ; son utilisation

s'avérait utile juste pour nous permettre de connaître la

structure et le fonctionnement de l'institution.

23 Madeleine GRAWITZ, Lexique des sciences sociales,

7ème édition, Dalloz, Paris 1999, p275

24 H.POINCARE, Science et méthode, Flammarion,

Paris, 1947, p1.

32

I.2. TECHNIQUES UTILISEES

Selon M. GRAWITZ, dans son livre

intitulé, Méthodes des sciences sociales ; une

technique est un procédé susceptible d'être appliqué

dans les mêmes conditions adaptées au genre de problème et

de phénomène en cause25.

Eu égard de ce qui précède, nous avons fait

appel aux techniques ci-après :

1. Technique Documentaire

Elle peut être appelée « tout support

matériel où est situé une trace du passé, ce

passé étant plus ou moins récent ». Elle cherche

à analyser les matériaux26. Cette technique nous a

permis de fouiller les documents se rapportant sur l'organisation de

l'entreprise, du fonctionnement de son réseau local, elle nous a permis

de consulter divers documents pour mieux appréhender les

activités qui s' y déroulent.

Cette technique nous a aussi permis de parcourir un certain

nombre d'ouvrages scientifiques et techniques se rapportant à la

solution d'étude sur le déploiement d'un réseau

informatique virtuel dans une institution de micro-finance.

2. Technique d'observation

Elle consiste à faire une analyse personnelle

après avoir observé et palpé le fonctionnement du

réseau existant. Avec l'aide de cette technique, nous sommes descendus

personnellement sur terrain pour assimiler ce que font les acteurs pour

comprendre et tirer les conséquences.

3. Technique d'interview

Cette technique nécessite une préparation et est

basée sur le choix d'interlocuteur auprès de qui on pose des

questions et ce dernier fournit des explications sur le fonctionnement de leur

système. Dans notre cas, nous avons eu à interroger les

responsables du réseau informatique de la coopérative Lwanzo.

25 M. GRAWITZ, Méthodes des sciences sociales,

10ème édition, Dalloz, Paris, 1996, p.315.

26 M. GRAWITZ, Op.Cit, p629.

33

II. PRESENTATION DU MILIEU D'ETUDE

II.1. Dénomination et adresse de

l'institution

L'institution qui nous a accueillis pour est

dénommée Coopérative d'Epargne et de

Crédit Lwanzo, elle est située en ville de

Butembo à la rue Kinshasa n° 05, Quartier Vungi, Commune Mususa,

Ville de Butembo en République Démocratique du Congo.

II.2. Rayon d'action

Dans l'ensemble, la zone d'intervention de la coopérative

Lwanzo s'étend dans les

limites administratives de la ville de Butembo.

II.3. But et objectif social

La Coopérative Lwanzo, comme toute autre

coopérative financière a pour but de

promouvoir les intérêts économiques et

sociaux de ses membres. Son objet social est libellé de la

manière suivante :

V' Collecter l'épargne de ses membres sous toutes ses

formes ; V' Consentir des crédits à ses membres.

II.4. Historique

La coopérative Lwanzo a été

créée par les hommes d'affaires de la CBCA, dans le

but de promouvoir les intérêts économiques

et sociaux de ses membres par la collecte de l'épargne sous toutes ses

formes et l'octroi des crédits. Il sied de signaler que la

coopérative Lwanzo évolue dans le domaine de la micro-finance

depuis Novembre 2009 sous les appellations suivantes :

V' Coopérative Bonne Semence agence de Butembo ;

V' Coopérative Bonne Moisson Butembo.

En 2014, la BCC recommande à la Coopérative

Bonne Moisson Butembo de fonctionner sous une autre appellation. C'est ainsi

qu'au moi d'out 2014, la dénomination de Coopérative Lwanzo a

été adaptée à l'assemblée

générale extraordinaire. En date du 20 Septembre 2017, la

coopérative est gérée par la BCC.

34

II.5. Membres, Adhésion, Catégorie et perte

de qualité des membres

A. Adhésion

Peut être membre de la coopérative Lwanzo, toute

personne physique ou morale qui :

y' A la capacité de contracter ;

y' Signe une demande d'adhésion ;

y' Souscrit et libère au moins une part sociale ;

y' Doit payer régulièrement les cotisations ;

y' S'acquitter à respecter les statuts et les

règlements de la coopérative.

B. Catégories des membres

La coopérative Lwanzo enregistre deux catégories de

membres à savoir :

y' Les membres s parmi les quelles les membres fondateurs ; y'

Les membres auxiliaires.

1. Membre fondateur

Est membre fondateur, toute personne physique ou morale ayant

contribuée à la formation du capital social initial et

signée les statuts.

2. Membre auxiliaire

Est membre auxiliaire toute personne physique ou morale qui ne

réunit pas toutes les conditions prévues dans les statuts mais

qui a été autorisée par le CA. Le membre auxiliaire peut

assister aux AG mais n'a pas le droit de voter. Il n'est éligible

à aucune fonction au sein de la coopérative selon les

modalités prévues par le règlement intérieur.

C. Perte de qualité du membre La

qualité du membre se perd par :

y' Le retrait ou la démission donnée dans les

conditions prévues par le

règlement intérieur ;

y' L'exclusion définitive prononcée par l'AG sur

proposition du CS selon le

cas prévu par le règlement

intérieur ;

35

V' Le décès du membre ou la dissolution pour une

personne morale ;

V' La dissolution de la coopérative.

Tout membre est libre de démissionner de la cooptative

s'il serait coupable d'une faute qui a porté atteinte à ses

intérêts. L'exclusion peut être prononcée notamment

dans les cas suivants :

-- Non respect des statuts et du ROI ;

-- Retard de cotisation de plus d'un an ;

-- Absence répétée aux réunions sans

motif valable ;

-- Condamnation définitive d'un membre pour abus de

confiance, vol ou toute infraction à salir la réputation de la

coopérative. Le décès, la démission et l'exclusion,

la faillite d'un membre peuvent être une cause de dissolution de la

coopérative.

II.6. Remboursement des mises

En cas de perte de qualité de membre pour une cause

quelconque et ou à la demande du membre concerné, la

coopérative rembourse les parts sociales suivant la valeur comptable

issue du bilan et du compte d'exploitation et selon l'ordre priorité par

règlement intérieur. Le délai de remboursement des parts

sociales est supérieur à deux années civiles.

V' Le membre sortant n'a pas droits aux réserves

constitués mais garde des

ristournes des opérations pour les quelles l'attribution