REPUBLIQUE DU CAMEROUN REPUBLIC OF CAMEROON

PAIX-TRAVAIL-PATRIE PEACE-WORK-FATHERLAND

MINISTERE DE L'ENSEIGNEMENT SUPERIEUR MINISTRY OF HIGHER

EDUCATION

SAINT-JEROME CATHOLIC UNIVERSITY INSTITUTE OF DOUALA

INSTITUT UNIVERSITAIRE CATHOLIQUE

SAINT-JÉRÔME

DE DOUALA

SAINT-JEROME POLYTECHNIQUE

SAINT-JEROME

POLYTECHNIC

(SJP5-GIT)

MEMOIRE DE FIN D'ETUDE

OPTIMISATION DE L'INFRASTRUCTURE DE SAUVEGARDE

&

RESTAURATION DES DONNÉES

Par KAKANOU NZOUNGANG Patrick Stéphane

Stage Numéro:

Effectué au sein de l'entreprise

DOUALA

RABINGHAHïTEL

Encadré par :

|

Mr EMINI Lucas

Enseignant

(Tuteur Académique)

|

M. FINKEU Rostand

IT. Manager

(Tuteur Entreprise)

|

Année Académique 2019/2020

Autorisation N° : 00010/N/MINESUP/DDES/ESLP/SAC/ebm du

23/09/2009 - PO BOX 5949 Douala

Tel. : (237) 33 42 21 49 - 33 42 21 47 - Email :

stagesjp@

univ-catho-sjd.com / Site Web

:

www.univ-catho-sjd.com

Par KAKANOU NZOUNGANG Patrick Stéphane i

Optimisation de l'infrastructure de sauvegarde &

restauration des données: Cas de Douala RABINGHA Hôtel

REMERCIEMENT

L'accomplissement effectif de ce stage ainsi que toutes les

leçons que nous en avons tirées n'auraient pu se faire sans la

participation de plusieurs personnes. Nous tenons donc à remercier tous

ceux qui ont participé de près ou de loin à la

rédaction de ce mémoire. Ces remerciements vont

particulièrement à l'endroit de :

Ø L'Éternel Dieu tout puissant pour n'avoir

cessé de nous protéger, guider nos pas

tout le long de notre

parcours ;

Ø L'Institut Universitaire Catholique Saint

Jérôme de Douala pour notre

formation ;

Ø L'Administrateur Général de IUCSJD M.

Emmanuel POHOWE, pour sa sagesse

;

Ø Notre encadrant professionnel, M. FINKE Rostand pour sa

disponibilité et pour

tous ses conseils au cours de notre séjour dans son

entreprise ;

Ø Mr EMINI Lucas notre encadreur académique pour

sa disponibilité malgré la

pandémie et ses moyens mis

à notre disposition pour une meilleure consistance du travail ;

Ø Mr KAMELA Romaric pour ses conseils avisés

Ø A tout le personnel de l'hôtel RABINGHA qui a

rendu notre séjour agréable au

sein de l'entreprise ;

Ø Nos parents pour tous les efforts et sacrifices

qu'ils ont dû faire pour notre

éducation ;

Ø Nos frères et nos soeurs pour leur soutien

inconditionnel ;

Ø Tous nos ainées académiques pour leurs

conseils, leur confiance et leur

disponibilité ;

Ø Tous nos cadets de Saint-Jérôme

Polytechnique pour la confiance qu'ils ont

toujours eue en nous ;

Ø Toute la promotion Saint Augustin de

Saint-Jérôme Polytechnique ;

Ø Toutes les personnes qui de près ou de loin ont

contribué à la rédaction de ce

mémoire.

Optimisation de l'infrastructure de sauvegarde &

restauration des données: Cas de Douala RABINGHA Hôtel

DEDICACE

A toute la majestueuse famille NZOUNGANG...

Par KAKANOU NZOUNGANG Patrick Stéphane ii

Par KAKANOU NZOUNGANG Patrick Stéphane iii

Optimisation de l'infrastructure de sauvegarde &

restauration des données: Cas de Douala RABINGHA Hôtel

AVANT-PROPOS

L'institut Universitaire Catholique Saint Jérôme

de Douala a ouvert ses portes il y'a quelques années, avec

l'arrêté ministériel N° :

00010/N/MINESUP/DDES/ESLP/SAC/EBM du 23/09/2009. A ce jour, il compte en son

sein quatre instituts à savoir

Ø Saint Jerome Management Sciences and Business School

(SJMBS)

Ø Saint Jerome Polytechnic (SJP)

Ø Saint Jerome School of Religious and Social Sciences

(SJRS)

Ø Saint Jerome School of Health Sciences (SJHS)

Nous appartenons à l'Institut Saint Jérôme

Polytechnique, école de formation en ingénierie, chargée

de modeler les nouveaux ingénieurs de demain. Elle offre une formation

qui s'étend sur cinq (05) années, sanctionnés à la

fin du cursus par l'obtention d'un diplôme d'ingénieur. Le projet

de fin d'étude est ce sujet sur lequel chaque étudient travail

lors d'un stage en entreprise, socle de sa fin de formation en

ingénierie. Basé sur un thème spécifique à

l'organisme d'accueil, il offre aux apprenants l'opportunité d'ancrer

activement les enseignements aux situations professionnelles. Le projet de fin

d'étude est également ce moment qui permet de saisir

l'imbrication des différentes dimensions abordées au cours de la

formation. Il est à la fois un temps de réflexion, de recherche

et d'approfondissement de certaines notions et connaissances acquises, un temps

aussi de découverte d'une situation opérationnelle

associée à la formulation et la gestion d'un projet, à la

réalisation du dit projet et à la fin, d'acquisition de nouvelles

compétences.

Durant toutes ces semaines en services à RABINGHA

Hôtel, nous nous sommes attelés à l'optimisation de

l'infrastructure de sauvegarde afin d'accompagner la croissance de

l'entreprise. Étant donné notre entrée imminente sur le

marché du travail, acquérir des connaissances dans le domaine de

l'administration réseau constitue une valeur ajoutée à

notre formation.

Par KAKANOU NZOUNGANG Patrick Stéphane iv

Optimisation de l'infrastructure de sauvegarde &

restauration des données: Cas de Douala RABINGHA Hôtel

RESUME

La sauvegarde informatique représente la mémoire

d'une entreprise à long et cours terme, ceci en fonction de la

durée de conservation des données sauvegardés. Elle est

indispensable pour un bon fonctionnement de la structure en cas

d'éventuelle panne du système d'informations. Pour assurer donc

une relève fiable et rapide du système d'information de

l'entreprise, il devient nécessaire voir capital d'instaurer un

politique de sauvegarde adéquat au besoin de l'entreprise : ceci passe

par la définition des données à sauvegarder, la

planification des sauvegardes, et le choix de la méthode le sauvegarde.

Ainsi donc, notre travail au sein de Douala RABINGHA Hôtel consiste donc

à mettre sur pied une infrastructure de sauvegarde qui viendra optimiser

celle déjà présente. Pour ce faire, après avoir

étudier comment sont faites les sauvegardes au sein de la structure et

une fois avoir ressortit les écarts, nous avons soigneusement fait une

étude des différents moyens et modes de sauvegarde afin d'avoir

une idée générale sur le sujet, et une fois fait le choix

du comment effectuer les sauvegardes et de l'outil adéquat à nos

besoins, nous avons fait une mise en pratique de notre solution

proposée. Il en ressort donc que contrairement aux

procédés de sauvegarde faits actuellement au sein de la

structure, il est possible d'automatiser les sauvegardes, de définir le

type de sauvegarde appliquée pendant une plage horaire définie,

en fonction de la criticité des données, de définir la

durée de rétention des fichiers sauvegardé, de

définir où se feront les sauvegardes. Aussi, nous avons mis en

place des mesures de tolérance aux pannes et avons assuré un

service de haute disponibilité en mettant en place un serveur redondant

de sauvegarde qui sera mis en cluster avec le serveur actif.

Mots clés : Sauvegarde, systèmes

d'informations, politique de sauvegarde, serveur redondant, cluster

Par KAKANOU NZOUNGANG Patrick Stéphane v

Optimisation de l'infrastructure de sauvegarde &

restauration des données: Cas de Douala RABINGHA Hôtel

ABSTRACT

The computer backup represents the memory of a company in the

long and short term, this according to the duration of conservation of the

backed-up data. It is essential for the proper functioning of the structure in

the event of a possible failure of the information system. To ensure therefore

a reliable and fast succession of the information system of the company, it

becomes necessary to see capital to establish a backup policy adequate to the

needs of the company: this passes by the definition of the data to be saved,

the planning backups, and the choice of method saves it. So, our work within

Douala RABINGHA Hôtel therefore consists in setting up a backup

infrastructure which would optimize the one already present. To do this, after

studying how the backups are made within the structure and once we have

highlighted the discrepancies, we have carefully studied the different means

and modes of backup in order to have a general idea on the subject, and after

having made the choice of how to perform the backups and the appropriate tool

for our needs, we made a practice of our proposed solution. It therefore

emerges that, unlike the backup procedures currently carried out within the

structure, it is possible to automate backups, to define the type of backup

applied during a defined time period, depending on the criticality of the data,

to define the retention period of the backed-up files, define where the backups

will be made. Also, we have implemented fault tolerance measures and have

ensured a high availability service by setting up a redundant backup server

which will be clustered with the active server.

Keywords: Backup, information systems, backup policy,

redundant server, cluster

Par KAKANOU NZOUNGANG Patrick Stéphane vi

Optimisation de l'infrastructure de sauvegarde &

restauration des données: Cas de Douala RABINGHA Hôtel

GLOSSAIRE

ACS: Azure Cloud Storage

AFNOR: Association Française de la

NORmalité

AFP: AppleShare File Protocol

AWS: Amazon Web Service

BE: Backup exec

CCTA: Central Computer & Telecom

Agency

CIFS: Common Interface File System

CNIL : Commission Nationale de

l'Infrastructure et des Libertés

DAS: Direct Attached Storage

DSI : Direction des Systèmes

d'Informations

IaaS: Infrastructure as a Service

IDS: Intrusion Detection System

ISACA: Information Systems Audit and Control

Association

iSCSI: Internet Small Computer System

Interface

ITGI: Information Technology Governance

Institute

ITIL: Information Technology Infrastructure

Library

NAS: Network Attached Storage

NDMP: Network Data Management Protocol

NFS: Network File System

NIST: National Institute of Standard and

Technology

OSI: Open System Interconnection

PaaS: Platform as a Service

RAID: Redundant Array of Independent Disk

SaaS: Software as a Service

SAN: Storage Area Network

SATA: Serial Advanced Technology

Attachment

SCSI: Small Computer System Interface

Par KAKANOU NZOUNGANG Patrick Stéphane vii

Optimisation de l'infrastructure de sauvegarde & restauration

des données: Cas de Douala RABINGHA Hôtel

LISTE DES FIGURES

Figure 1: Organigramme de la structure 6

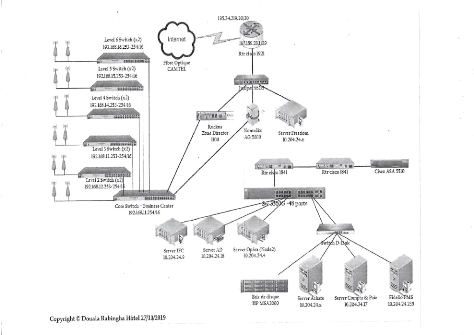

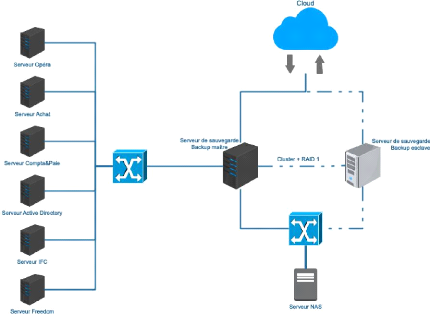

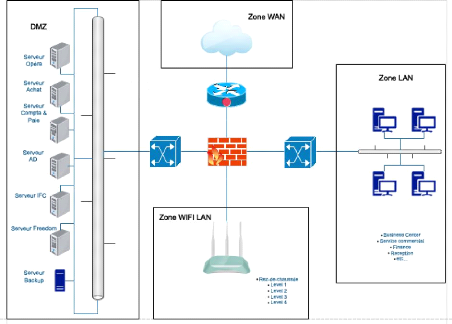

Figure 2: Architecture réseau de l'entreprise 9

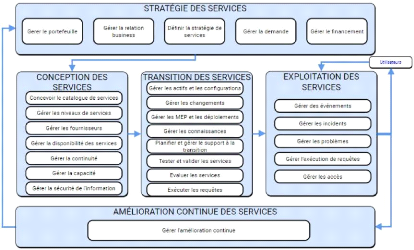

Figure 3: Référentiel ITIL 11

Figure 4: Représentation d'une sauvegarde

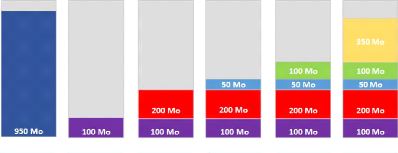

différentielle sur une semaine 18

Figure 5: Représentation d'une sauvegarde

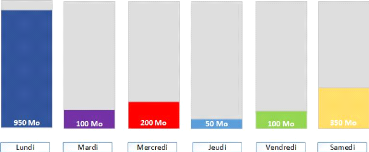

incrémentielle sur une semaine 19

Figure 6: Stockage SAN 22

Figure 7: Réseau NAS 23

Figure 8: RAID 0 25

Figure 9: RAID 1 25

Figure 10: RAID 5 26

Figure 11: RAID 6 27

Figure 12: RAID 10 27

Figure 13: RAID 0+1 28

Figure 14: RAID 50 29

Figure 15: Cloud Publique 30

Figure 16: Cloud Privé 31

Figure 17: Cloud Hybride 32

Figure 19: Services du Cloud 32

Figure 20: Répartition des charges 34

Figure 21: Exemple de domaine de sauvegarde Veritas NetBackup

45

Figure 22 : Architecture de sauvegarde proposée 46

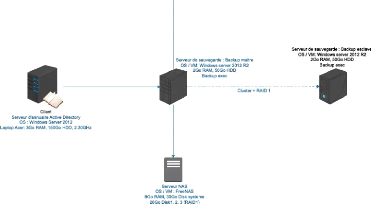

Figure 23: Maquette d'exemple 47

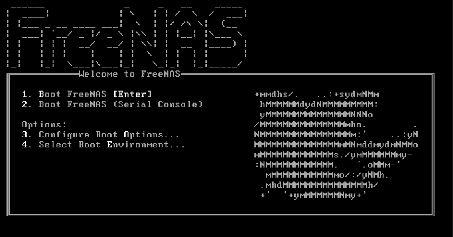

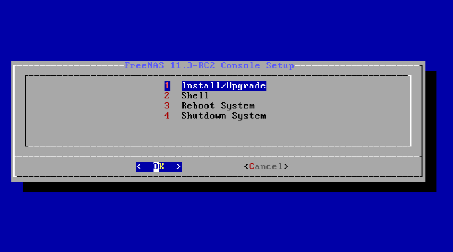

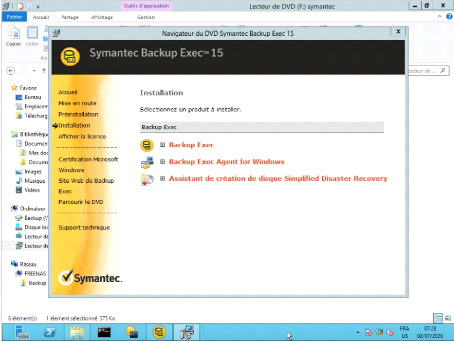

Figure 24: Menu de démarrage de l'installateur 56

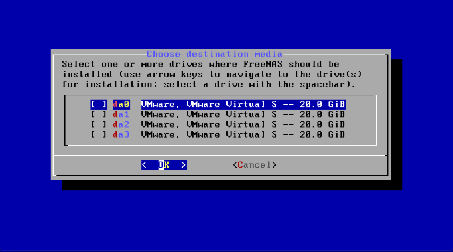

Figure 25: Menu d'installation 57

Figure 26: Choix du disque d'installation 57

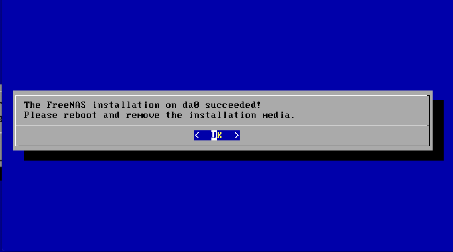

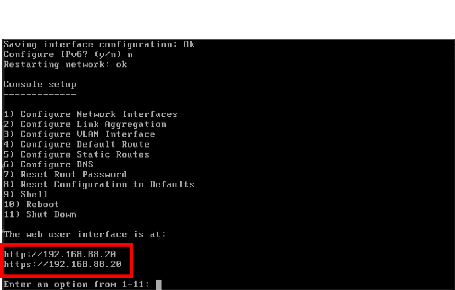

Figure 27: Fenêtre d'installation complète 58

Figure 28: Page d'accueil de FreeNAS 58

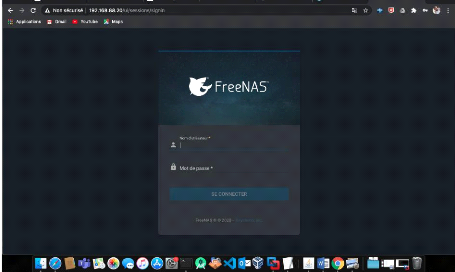

Figure 29: Fenêtre d'authentification de FreeNAS 59

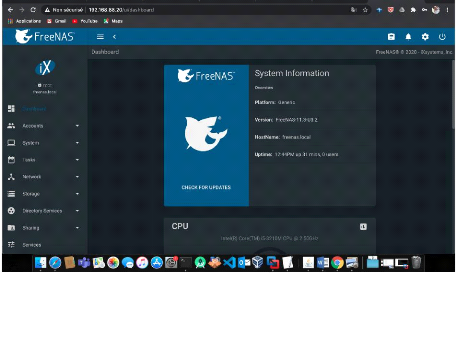

Figure 30: Dashboad FreeNAS 59

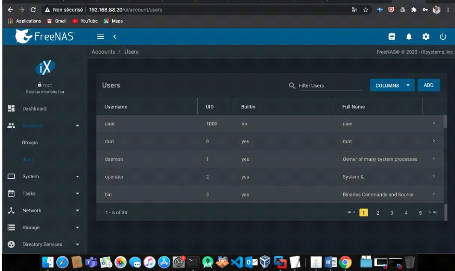

Figure 31: Interface de création, modification ou

suppression d'un compte 60

Par KAKANOU NZOUNGANG Patrick Stéphane viii

Optimisation de l'infrastructure de sauvegarde & restauration

des données: Cas de Douala RABINGHA Hôtel

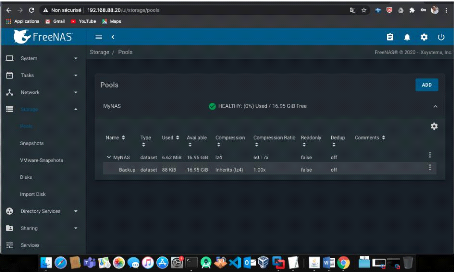

Figure 32: Interface de création, modification et

suppression d'un pool 61

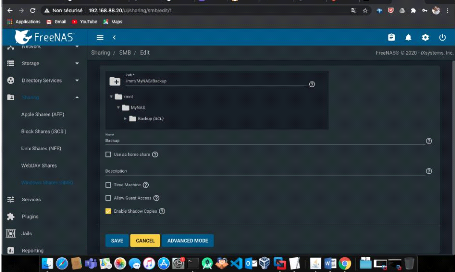

Figure 33: Création du partage de fichiers sur SmB 62

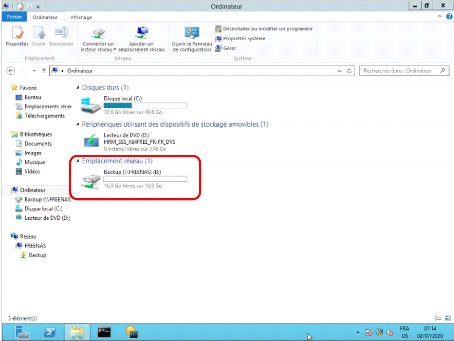

Figure 34: Serveur de sauvegarde connecté au support NAS

63

Figure 35: Fenêtre d'installation de BE 64

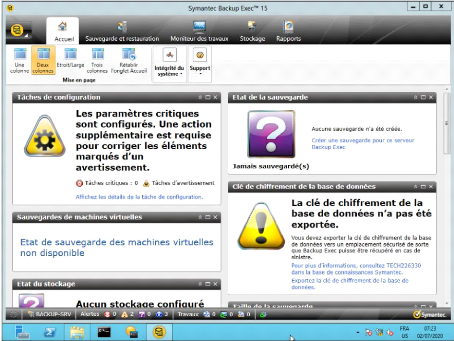

Figure 36: Interface d'accueil de BE 65

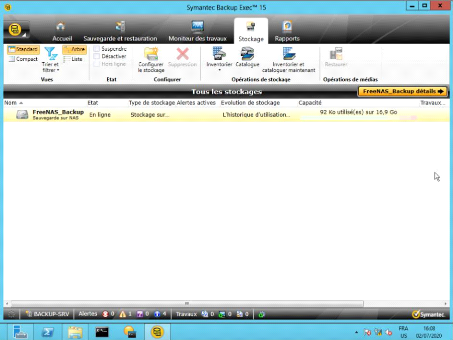

Figure 37: Stockage NAS disponible 66

Figure 38: Proposition d'une architecture réseau 68

Par KAKANOU NZOUNGANG Patrick Stéphane ix

Optimisation de l'infrastructure de sauvegarde & restauration

des données: Cas de Douala RABINGHA Hôtel

LISTE DES TABLEAUX

Tableau 1: Fiche signalétique de l'hôtel 1

Tableau 2: Inventaire des serveurs 7

Tableau 3: Inventaire des postes de travail de Rabingha 8

Tableau 4: Comparaison DAS, NAS, SAN 23

Tableau 5: Avantages et inconvénients des services de

Cloud 34

Tableau 6: Comparatif du stockage sur le Cloud et traditionnel

35

Tableau 7: Comparaison open source et propriétaire 38

Tableau 8: Comparatif des supports de sauvegarde amovibles 41

Tableau 9: Comparatif des supports des différents types de

bandes magnétique 42

Tableau 10: Comparatif des différents types de sauvegarde

en ligne 43

Tableau 1: Vente des services de l'hôtel en fonction des

coûts 51

Tableau 12: Prolongation sur 15 ans des bénéfices

liés aux projet 54

Tableau 11: Politique de sécurité proposée

69

Par KAKANOU NZOUNGANG Patrick Stéphane x

Optimisation de l'infrastructure de sauvegarde & restauration

des données: Cas de Douala RABINGHA Hôtel

LISTE DES DIAGRAMMES

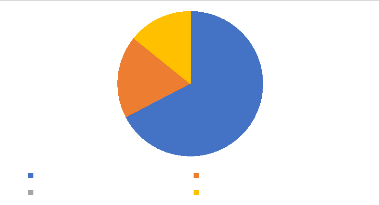

Diagramme 1: Répartition des besoins en termes de produits

sur le coût global du projet 50

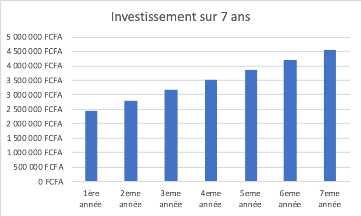

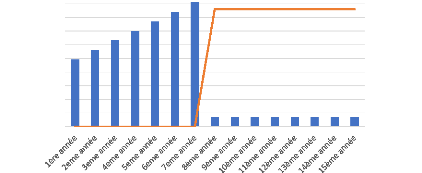

Diagramme 2: Investissement sur 7 ans 53

Diagramme 3: Amortissement et bénéfice du projet

55

Par KAKANOU NZOUNGANG Patrick Stéphane xi

Optimisation de l'infrastructure de sauvegarde & restauration

des données: Cas de Douala RABINGHA Hôtel

SOMMAIRE

REMERCIEMENT i

DEDICACE ii

AVANT-PROPOS iii

RESUME iv

ABSTRACT v

GLOSSAIRE vi

LISTE DES FIGURES vii

LISTE DES TABLEAUX ix

LISTE DES DIAGRAMMES x

SOMMAIRE xi

CHAPITRE 1. Présentation de l'entreprise et audit des

systèmes d'informations 1

CHAPITRE 2. État de l'art sur la sauvegarde des

données 12

CHAPITRE 3. Choix des outils 37

CHAPITRE 4. Déploiement de la solution 46

SUGGESTIONS 67

CONCLUSION GENERALE 70

REFERENCES BIBLIOGRAPHIQUE 71

TABLES DES MATIERES 74

Par KAKANOU NZOUNGANG Patrick Stéphane 1

Optimisation de l'infrastructure de sauvegarde &

restauration des données: Cas de Douala RABINGHA Hôtel

CHAPITRE 1. Présentation de l'entreprise et

audit des systèmes d'informations

Dans ce chapitre, nous présenterons d'entrée de

jeu l'entreprise dans laquelle nous avons eu à effectuer notre stage de

fin de formation. Par la suite nous ferons un audit des systèmes

d'information de la structure afin d'avoir une idée sur ce qui est fait,

ce qui n'est pas fait ou encore ce qui est mal fait.

I. Présentation de l'entreprise

I.1. Historique de l'entreprise

L'entreprise qui nous accueille a été

créé en 1959 par la Société Nouvelle des Cocotiers

en abrégé SNC. L'hôtel était nommé à

l'époque Hôtel des Cocotiers.

En Octobre 1981, à la suite d'une offre de

gérance par un grand groupe détenteur d'une série

d'hôtel luxueux dans le monde, l'hôtel des Cocotiers devient Le

Méridien.

En fin en 1994, la marque du groupe Le Méridien est

acquise par la chaine hôtelière britannique FORTE qui plus tard

sera reprise par GRENADA puis succède entre autres : COMPASS, GROUPO

Plc, NOMURA pour qu'enfin en 2005, ce soit le groupe STARWOOD hotels and

resorts worldwide Inc.

En 2015 le groupe ACCOR rachète la marque et renomme

l'hôtel Pullman Douala Rabingha.

En 2019, le 6 Septembre, la collaboration SNC-ACCOR

s'arrête et l'hôtel prend définitivement le nom Douala

Rabingha Hôtel

I.2. Fiche signalétique de

l'entreprise

Tableau 1: Fiche signalétique de l'hôtel

Dénomination DOUALA RABINGHA HOTEL

SA

|

Raison sociale

|

DOUALA RABINGHA HOTEL

|

|

Promoteur

|

SNC

|

Optimisation de l'infrastructure de sauvegarde &

restauration des données: Cas de Douala RABINGHA Hôtel

Directrice Générale Date de création

Forme juridique

Adresse complète

direction générale

Téléphone

Téléphone fax

Numéro contribuable Numéro registre de

commerce

Numéro CNPS

Secteur d'activité Domaine d'activités Nombre

d'employés CDD=00

Nombre de sites Type de bâtiment

Veronika BERTET

|

|

Octobre 1981

|

|

Société Anonyme (S.A)

|

|

BP 3232 Douala-Cameroun, 35, rue des Cocotiers Bonanjo

|

|

(237) 233 435 000

|

|

(237) 233 423 507

|

|

M118100000362T

|

|

R.C 7226

|

|

010-1780801-Z

|

|

Hôtellerie

|

|

Hôtellerie et Restauration

|

|

91 au 21 Mars 2020 : CDI=91

|

|

Stagiaire=21

|

|

01

|

|

ERP de type O à six niveaux(R+06) avec un sous-sol

(R-1)

|

Par KAKANOU NZOUNGANG Patrick Stéphane 2

I.3. Les directions opérationnelles

1. La direction Technique

La Direction Technique est chapeautée par Mr. TAMBOUS

Samuel. La Direction Technique est chargée de l'entretien et du maintien

de la qualité des infrastructures de l'hôtel. Pour cela, elle

assure la gestion des prestataires liés à son domaine de

définition. Elle assure également le volet sécurité

du bâtiment et des personnes (conjointement avec le département

des ressources humaines)

Elle est constituée par :

Ø Un Directeur Technique

Ø Un Directeur Technique Assistant

Ø Un Contremaître

Ø Des Electriciens

Ø Des Frigoristes

Ø Des Jardiniers

Par KAKANOU NZOUNGANG Patrick Stéphane 3

Optimisation de l'infrastructure de sauvegarde &

restauration des données: Cas de Douala RABINGHA Hôtel

Ø Des Plombiers

Ø Et des Technique Polyvalents

La direction technique assure les travaux de génies

civil, électrique, froid & climatisation, plomberie,

électronique etc...

2. La direction exécutive support

Actuellement, elle est coiffée par Mme BERTET

Véronika, la Direction d'Exploitation. Cette direction est aussi

appelée Direction Hébergement et comprend la Réception

(Front Office) et le Gouvernant (Housekeeping). La Direction est

constituée en shift et fonctionne 24h/24.

Le Service Réception est constitué par :

- Les Réceptionnistes qui accueillent les clients

- Les Opérateurs SGR qui traitent les réclamations

des clients, fournissent les

renseignements et autres menus services à la

clientèle

- Les Agents logistiques (Bagagistes, Grooms, Chauffeurs de

navette...)

- Le Business Center qui est le prestataire internet et la

bureautique de l'hôtel pour

les clients)

Le Service Réception est constitué par :

- Les lingères qui s'occupent de la propreté et

de la disponibilité des uniformes

des employés

- Les buandiers qui s'occupent des services de lingerie

liées aux clients

- Les valets et femmes de chambres qui s'occupent de la

propreté des chambres

- Les équipiers qui s'occupent de la propreté des

espaces publics et communs

3. La direction food & beverage

La Direction food & beverage (F&B) est coiffée par

M. MBIDA Roger.

- Cette direction comprend le service Cuisine et le service

Salle. Chacun est

constitué en shift.

- Le service Cuisine est supervisé par un Chef Cuisine

assisté par des Sous Chefs,

il existe deux Cuisines, la cuisine

principale et la cuisine de Madiba.

- Le service Salle est supervisé par un Maitre

d'hôtel pour les restaurants (Le

Wouri, Le Madiba et les Banquets) et un Chef Barman pour le Bar

les Cocotiers

Par KAKANOU NZOUNGANG Patrick Stéphane 4

Optimisation de l'infrastructure de sauvegarde & restauration

des données: Cas de Douala RABINGHA Hôtel

Le Service Cuisine comprend donc :

- Un chef de cuisine

- Un sous-chef

- Un chef de partie

- Un 1/2 chef de partie

- Des commis de cuisine

- Des stewards

Le Service Salle comprend

- Un maitre d'hôtel

- Des commis de salle

- Un chef bar man

- Des commis de bar

La cuisine est le lieu de production gastronomique par excellence

de l'hôtel. Seules les personnes autorisées peuvent y effectuer

des activités sous la coordination du Chef Cuisine et des Sous Chefs

La salle (constituée par les différents restaurants

et le bar) est l'une des interfaces de l'hôtel auprès du public.

Le service se doit y être professionnel et courtois.

4. Les directions supports

a. La direction marketing & commerciale

La Direction Commerciale encore appelée Direction des

Ventes est chapeauté par Mr. DIMODY Bertrand.

Elle est en charge de :

- La promotion de l'image de marque de l'hôtel

auprès des bookeurs, des

entreprises, des particuliers, des sites de

référencements en ligne

- De la communication sur les services et innovations de

l'hôtel

- De la gestion de programme fidélité

- Des propositions commerciales et de partenariats entre Douala

RABINGHA et

d'autres infrastructures culturelles

Par KAKANOU NZOUNGANG Patrick Stéphane 5

Optimisation de l'infrastructure de sauvegarde &

restauration des données: Cas de Douala RABINGHA Hôtel

Sa cible est donc multiple. Cette direction est

constituée par le Direction Commercial et une Assistante Commerciale.

Elle a été Rejointe dans son fonctionnement, tout

récemment par la Réservation. Auparavant, la réservation

était un des services de la Direction Exécutive.

b. La direction des ressources humaines

La Direction des Ressources Humaines ou le Talent &

Culture Department est chapeauté par Mr TCHANGONGOM Christian

Elle est en charge de

- La politique de Recrutement

- L'administration du personnel, le respect du code du travail,

des conventions

collectives et des accords d'établissements

- Du développement personnel et professionnel des

employés

Pour cela, cette direction a sous sa supervision, la

cafétéria, l'infirmerie et une salle de formation.

Elle a également pour missions :

- D'appliquer les standards éthiques et légaux des

grands groupes hôteliers à

l'échelle de Douala

Rabingha

- De veiller à l'effectivité de la paie

mensuelles et des réclamations éventuelles

Cette direction est

constituée par le Talent & Culture Manager (TCM) et une Assistance

RH (TCA)

Elle travaille en collaboration avec les autres directions

pour l'organisation d'évènements de cohésion sociale de

marketing RH.

c. Le service informatique

Le service informatique est chapeauté par Mr. FINKE

Rostand.

Ce service est chargé de suivre et de maintenir le parc

informatique de l'hôtel (les ordinateurs les imprimantes, les

téléphones de service...) et de gérer de façon

optimale la connexion au sein de l'hôtel

Il gère également le bon fonctionnement du Business

Center

Optimisation de l'infrastructure de sauvegarde & restauration

des données: Cas de Douala RABINGHA Hôtel

I.4. Organigramme de l'hôtel

Direction

d'exploitation

Direction

administrative

& financière

Direction

Talent &

Culture

Kitchen

Direction

Food &

Beverage

Restaurants

Direction

Marketing &

Commercial

Reception

Direction

Support

Executive

Housekeeping

Direction Technique

Service IT

Figure 1: Organigramme de la structure

Par KAKANOU NZOUNGANG Patrick Stéphane 6

Par KAKANOU NZOUNGANG Patrick Stéphane 7

Optimisation de l'infrastructure de sauvegarde &

restauration des données: Cas de Douala RABINGHA Hôtel

II. Audit des systèmes d'informations

L'AFNOR1 définit l'audit comme « un

examen professionnel fondé sur une technique d'identification, de mesure

et d'évaluation des écarts par rapport à des normes /

référentiels / objectifs préétablis. »

L'objectif de tout audit est donc :

· D'analyser un existant ;

· D'identifier des écarts, des dysfonctionnements

par rapport à un référentiel ;

· Une fois ces écarts validés, proposer

des recommandations, des axes d'amélioration à la direction pour

pouvoir y remédier.

II.1. Analyse de l'existant

1. Inventaire de l'existant a. Les serveurs

La salle des serveurs de RABINGHA Hôtel est munie des

serveurs consignés dans le tableau ci-dessous

Tableau 2: Inventaire des serveurs

Désignation Caractéristiques

technique Quantité

|

Serveur Opéra

|

Disque: 160 Go

|

1

|

|

CPU: Quard - core AMD 2.7Ghz

|

|

|

RAM: 16 Go

|

|

|

OS: Windows Server 2008 R2

|

|

|

Serveur Achat (Material

|

Disque: 500 Go

|

1

|

|

control)

|

CPU: Intel core i3 3.4Ghz

|

|

|

RAM: 8 Go

|

|

|

OS: Windows Server 2008 R2 Standard Edition

|

|

|

Serveur Compta & Paie

|

Disque: 1 To

|

1

|

|

CPU: Xeon E3-1225 3.3Ghz

|

|

1 Créée en 1926, AFNOR est une association

régie par la loi de 1901, composée de près de 2 500

entreprises adhérentes. Sa mission est d'animer et de coordonner le

processus d'élaboration des normes et de promouvoir leur application.

Optimisation de l'infrastructure de sauvegarde &

restauration des données: Cas de Douala RABINGHA Hôtel

Serveur Active Directory

Serveur Freedom

Serveur IFC

RAM: 16 Go

|

OS: Windows Server 2012 R2

|

|

|

Disque: 500 Go

CPU: Xeon E5-2407 2.4Ghz RAM: 8 Go

OS: Windows Server 2012

|

1

|

|

Disque: CPU: RAM: OS:

|

1

|

|

Disque: CPU: RAM: OS:

|

1

|

b. Les postes de travails administratifs

Le tableau présenté ci bas présente

l'ensemble du matériel dont dispose l'hôtel RABINGHAdans son parc

informatique

Tableau 3: Inventaire des postes de travail de Rabingha

|

Désignation Modèle

Caractéristiques

technique

|

OS Quantité

|

Ordinateurs

HP 2011x, HP v212a, HP

v185ws, HP LV2011, HP

v213a, HP

620, HP

|

Processeur : Dual-Core,

Core i3, Pentium 4,

Pentium R,

Pentium D

|

Windows 7 Pro 32

bits

|

31

|

|

S2031a, HP L1710, 200-

5430me,

|

Fréquence 2.3, 2.4, 2.6,

2.7, 2.8, 3.4, 3.7 GHz

|

|

|

|

Disque Dur : 80Go,

250Go, 320Go, 500Go,

1To

|

|

|

|

RAM 1, 2, 3, 4Go

|

|

|

Par KAKANOU NZOUNGANG Patrick Stéphane 8

Optimisation de l'infrastructure de sauvegarde & restauration

des données: Cas de Douala RABINGHA Hôtel

c. Architecture réseau de RABINGHA

Hôtel

Figure 2: Architecture réseau de l'entreprise

2. Les méthodes de sécurisation des

données a. La sécurité des postes de travail

En ce qui concerne la sécurité des postes de

travail, une authentification de chaque utilisateur est nécessaire avant

chaque usage. Les sessions de chaque utilisateur sont créées dans

le serveur Active Directory. Cependant aucun antivirus n'est installé

pour protéger la machine contre les menaces. Du point de vue

électrique, les postes de travail sont branchés à des

onduleurs pour éviter les extinctions brusques.

Par KAKANOU NZOUNGANG Patrick Stéphane 9

Par KAKANOU NZOUNGANG Patrick Stéphane 10

Optimisation de l'infrastructure de sauvegarde &

restauration des données: Cas de Douala RABINGHA Hôtel

b. La sécurité des serveurs et des

équipements réseaux

La salle des serveurs est équipée d'une porte

métallique blindée qui reste fermée en permanence.

Cependant le réseau n'est muni d'aucun Pare-feu pour contrôler les

accès et bloquer ce qui est interdit d'après la politique de

sécurité, d'ailleurs aucune politique de sécurité

n'est mise sur pied. Aussi, aucun système de détection

d'intrusions n'est déployé pour protéger les

réseaux contre les menaces externes ou interne.

La température dans la salle serveur était

maintenue bas à l'aide d'un climatiseur malheureusement tombé en

panne et le relais est donc fait par un ventilateur.

c. La méthode de sauvegarde et de restauration de

données actuelle

La sauvegarde est faite manuellement par l'IT Manager chaque

matin sur des disques durs de 2 To chacun. Ce support de sauvegarde reste en

permanence dans la salle des serveurs. Aucune architecture ni serveur de

sauvegarde n'est mis en place au sein de l'hôtel et par conséquent

en cas de catastrophe dans la salle des serveurs, toutes les données

seront définitivement perdues.

II.2. Identification des écarts et

disfonctionnement : audit avec ITIL

ITIL a été inventé en 1989 en Grande

Bretagne par le CCTA2. Cet outil rassemble dans une

bibliothèque d'ouvrages un ensemble de bonnes pratiques destinées

à répondre aux besoins des directions des système

d'information dans le domaine de la gestion des services informatiques. Le

référentiel ITIL accorde une importance particulière aux

notions de qualité de service et de productivité.

Sa mise en oeuvre nécessite la définition d'une

stratégie de gestion des services et principalement :

- La définition du périmètre des services

;

- La communication auprès des utilisateurs et des clients

sur la démarche ITIL ;

- La définition de l'organisation et des moyens

nécessaires pour supporter le projet ITIL.

2 Le CCTA Agency était une agence gouvernementale

britannique fournissant un soutien informatique et télécom aux

ministères.

Par KAKANOU NZOUNGANG Patrick Stéphane 11

Optimisation de l'infrastructure de sauvegarde &

restauration des données: Cas de Douala RABINGHA Hôtel

La méthodologie consiste à proposer une

démarche qui favorise la transformation des DSI en centre de services

interne à l'entreprise, et implique un changement de culture pour

aboutir à une plus grande orientation clients internes et externes. Ces

points sont des déclencheurs classiques de démarches

processus.

L'ITIL se focalise sur le « comment » gérer

chaque phase d'un service, en contraste avec d'autres

référentiels qui se focalisent sur le « quoi », c'est

à dire sur ce qu'on doit gérer.

Le référentiel ITIL propose 26 processus,

regroupés sous cinq grands domaines, appelés « étapes

du cycle de vie des services ». Il propose également 4 fonctions

qui permettent de couvrir la quasi-totalité des équipes et des

métiers informatiques.

Figure 3: Référentiel ITIL

III. Propositions des axes

d'améliorations

Par KAKANOU NZOUNGANG Patrick Stéphane 12

Optimisation de l'infrastructure de sauvegarde &

restauration des données: Cas de Douala RABINGHA Hôtel

CHAPITRE 2. État de l'art sur la sauvegarde des

données

En informatique, la sauvegarde (backup en anglais) est

l'opération qui consiste à mettre en sécurité les

données contenues dans un système informatique. Par extension et

par emprunt à l'anglais, ce mot s'applique à tout enregistrement

d'information sur un support permanent (par exemple, l'écriture sur

disque dur d'informations en mémoire vive). Dans ce sens, il est

synonyme de « stockage d'informations ». Mais le sens premier se

rapproche de celui d'archivage, de conservation.

I. Aspect juridique sur la conservation

Bien que la sauvegarde informatique pour une entreprise ne

soit pas à proprement parler définie par la loi, l'archivage des

données est quant à elle une obligation légale. Or, pour

tout archivage, il faut une opération de sauvegarde au préalable.

Si pour une raison quelconque, des données d'une entreprise se perdent

et que l'entreprise n'avait pas procédé à une sauvegarde

informatique d'entreprise, il peut faire l'objet de poursuites pénales

et l'entreprise subira des dommages préjudiciables. Il est donc

indispensable pour un chef d'entreprise de sauvegarder ses données

informatiques d'une manière ou d'une autre (disque dur, serveur externe,

CD ou DVD etc...) afin de se prémunir de ce type de risque.

I.5. Point sur la durée légale de la

conservation des documents

Certaines données de l'entreprise doivent absolument

être conservées. SI elles sont conservées de façon

numérique, il convient de mettre en place une sauvegarde informatique

pour entreprise. La durée de conservation varie en fonction de la nature

de ces documents.

Une durée d'un mois tout au plus est requise pour :

- Les vidéos de caméras de surveillance Une

durée de 3 à 5 ans est requise pour :

- Les documents concernant les douanes.

- Certains documents concernant le personnel : bulletins de paye,

cartes de pointage, doubles des certificats de travail, soldes de tout compte,

récapitulatif de charges sociales, etc.

Par KAKANOU NZOUNGANG Patrick Stéphane 13

Optimisation de l'infrastructure de sauvegarde &

restauration des données: Cas de Douala RABINGHA Hôtel

Une durée de 10 ans est requise pour :

- Les documents commerciaux : contrats commerciaux, commandes

clients, commandes fournisseurs, dossiers clients, correspondance commerciale

etc.

- Les documents comptables : livre comptable, bilans, comptes

de résultats, comptes et journaux auxiliaires, inventaire, grand livre

comptable etc.

- Les pièces comptables : contrats d'acquisition et de

cession, factures clients et fournisseurs, bons de commande, justificatif de

TVA etc.

- Les documents bancaires : ordres de virement, relevés

trimestriels, avis de débit et de crédit etc.

Une durée de 30 ans est requise pour :

· Les documents sociaux : registre des titres

nominatifs, comptes sociaux, comptes d'exploitation, Procès-verbaux des

délibérations du Conseil d'administration, rapports des

commissaires aux comptes etc.

· Les fiches individuelles de répartition de la

participation et de l'intéressement.

Une durée illimitée est requise pour :

· Les dossiers d'accidents du travail ou de maladie

professionnelle donnant cours à une réparation.

Pour conserver toutes ces données, la mise en place

d'une sauvegarde informatique pour entreprise est une solution pratique et

sécurisée.

I.6. La responsabilité du dirigeant

d'entreprise

Au vue de ces durées plus ou moins grandes, il est

primordial de choisir la solution de sauvegarde informatique d'entreprise en

fonction de sa capacité de stockage et de sa durée de vie, de

façon à assurer la sauvegarde des données dans leur

intégralité.

En cas de perte de ces données, la

responsabilité de l'entreprise et donc de son gérant

peut-être engagée, pour faute ou non-respect des obligations

légales décrites ci-dessus. La sauvegarde informatique en

entreprise est donc une question sérieuse qui mérite toute votre

vigilance.

Par KAKANOU NZOUNGANG Patrick Stéphane 14

Optimisation de l'infrastructure de sauvegarde &

restauration des données: Cas de Douala RABINGHA Hôtel

Mais attention ! Le chef d'entreprise ne peut pas tout

sauvegarder sans en informer ses salariés, comme la CNIL3 le

prévoit dans un document sur la cyber surveillance sur le lieu de

travail. Ainsi, le gérant doit informer ses salariés sur :

- Les zones sauvegardées ;

- La durée de conservation des sauvegardes ; - Les

personnes ayant accès aux sauvegardes.

I.7. Sanctions en cas de non-respect des lois

d'archivages

Le chef de l'entreprise est responsable de l'archivage et

donc de la sauvegarde informatique pour entreprise des données à

conserver. Voici une liste non exhaustive des sanctions auxquelles l'entreprise

s'expose en cas de non-respect des obligations légales :

- Pour les données concernant la fiscalité :

risque d'une majoration allant de 10 à 40% selon l'article 1728 du code

général des impôts.

- Dans le cas d'un contrôle fiscal, le non accès

aux documents par les agents des impôts est sanctionné par une

amende de 25 000 euros doublée de 6 mois de prison en cas de

récidive.

- La sauvegarde des données personnelles est soumise

à une obligation de sécurité qui doit être garantie

par le chef d'entreprise. Si cette obligation n'est pas respectée,

l'amende peut atteindre 300 000 euros et être accompagnée de 5 ans

de prison.

- Une amende de 150 euros est prévue si le chef

d'entreprise ne peut produire les documents dans le respect des délais

impartis.

En matière de conservation de documents, la sauvegarde

informatique pour entreprise est donc primordiale pour le bon fonctionnement la

structure : son non-respect expose en effet à des sanctions plus ou

moins lourdes qui peuvent engager la survie des activités.

3 La CNIL une autorité administrative indépendante

française. La CNIL est chargée de veiller à ce que

l'informatique soit au service du citoyen et qu'elle ne porte atteinte ni

à l'identité humaine, ni aux droits de l'homme, ni à la

vie privée, ni aux libertés individuelles ou publiques.

Par KAKANOU NZOUNGANG Patrick Stéphane 15

Optimisation de l'infrastructure de sauvegarde &

restauration des données: Cas de Douala RABINGHA Hôtel

I.8. Conservation des données : le plan de

sauvegarde

informatique en entreprise

Pour prévenir tous ces risques liés aux

obligations légales en tant que dirigeant, il convient de mettre en

place un plan de sauvegarde des données. Pour ce faire il faut d'abord

bien identifier les données que nous devons archiver et protéger,

faire le point sur les obligations légales de conservation de ces

données, décider de la fréquence des sauvegardes etc.

Ensuite, nous établissons un plan de sauvegarde informatique

d'entreprise et il conviendra de :

· L'actualiser régulièrement.

· Contrôler fréquemment l'exploitation des

données sauvegardées.

· Définir un plan de continuité pour la

sauvegarde.

Ce plan de sauvegarde permettra à l'entreprise de se

tenir à jour vis à vis des obligations légales concernant

l'archivage et de la sauvegarde informatique en entreprise des

données.

II. Dimensionnement de l'espace de stockage

nécessaire à une sauvegarde

Dans le cas d'une sauvegarde classique, c'est à dire

sauvegarde totale le week-end (la nuit

du Samedi au Dimanche) et sauvegardes incrémentielles les

autres jours ouvrés de la semaine,

du lundi au vendredi soit cinq jours.

Soient :

- D l'espace de donnée utile à sauvegarder

- R la durée de conservation des travaux souhaitée,

exprimée en semaine

- T le taux de modification par jour des fichiers de l'espace

à sauvegarder

L'espace de stockage nécessaire afin d'effectuer les

sauvegardes est donné par la formule :

D X R + (D X T%) X 5 = Capac/té 34

5,6748,9344

Exemple chiffré :

4 Source :

https://www.amenschool.fr/politique-sauvegarde-informatique-serveur/

Par KAKANOU NZOUNGANG Patrick Stéphane 16

Optimisation de l'infrastructure de sauvegarde &

restauration des données: Cas de Douala RABINGHA Hôtel

100 Go au total à sauvegarder avec une rétention

de 3 semaines et un taux de modification de 20 % par jour donne 100 x 3 + (100

x 20 %) x 5 = 400 Go. 400 Go seront nécessaires pour sauvegarder nos 100

Go de données avec une rétention de 3 semaines et une

modification de 20 % par jour.

Des innovations technologiques telles que les Snapshots ou la

déduplication permettent de réduire cette valeur d'une

façon très intéressante.

III. Les méthodes de sauvegarde

III.1. Mécanisme

Pour pouvoir différencier ces différentes

méthodes de sauvegarde/archivage (complète,

incrémentielle, différentielle), le mécanisme mis en place

est l'utilisation d'un marqueur d'archivage. Chaque fichier possède ce

marqueur d'archivage, qui est positionné à « vrai »

lorsque l'on crée ou modifie un fichier. On peut comprendre cette

position comme « Je viens d'être modifié ou

créé : je suis prêt à être archivé donc

je positionne mon marqueur à vrai ». Ce marqueur est appelé

aussi attribut d'archivage (ou bit d'archivage). Sous Windows, cet attribut est

modifiable et peut être visualisé par la commande

ATTRIB5 (attribut A pour archive). Le système de sauvegarde

peut aussi constituer une base de données contenant les

définitions des fichiers et utiliser un marquage interne.

III.2. Sauvegarde complète

C'est en général la méthode à

laquelle on pense quand on parle de sauvegarde de données. Elle consiste

à copier entièrement et régulièrement tout le

contenu d'une source de données, quelle qu'elle soit (ordinateur de

bureau, portable ou serveur) et à verser tous les dossiers copiés

comme un seul ensemble dans un dispositif de sauvegarde. Ce processus est

souvent lent. Comme il s'agit d'une copie complète, on effectue

généralement cette sauvegarde après les heures de travail,

quand l'appareil source n'est pas en fonction. Souvent une copie, ou «

image », est faite de la totalité du disque dur. Ainsi, on s'assure

que si l'appareil source connait un problème, l'image reproduira

l'original parfaitement. La sauvegarde complète est un excellent

5 La commande Windows "ATTRIB" en batch, de

l'anglais attribution, permet de modifier les propriétés des

programmes.

Par KAKANOU NZOUNGANG Patrick Stéphane 17

Optimisation de l'infrastructure de sauvegarde &

restauration des données: Cas de Douala RABINGHA Hôtel

moyen de protéger les données d'une entreprise,

mais elle n'est pas efficace pour les fichiers que l'on modifie souvent au

cours de la journée. Le temps requis pour effectuer la sauvegarde est

trop long pour qu'on puisse l'exécuter plus d'une fois par

période de sauvegarde donnée. Cela signifie que tout changement

effectué entre les copies pourrait être perdu si un

problème survenait à l'appareil source. Une sauvegarde

complète exige aussi beaucoup de mémoire et de largeur de bande.

On choisit rarement la sauvegarde complète comme principal moyen de

préserver les données au quotidien. Cette méthode est

plutôt réservée aux mises à jour hebdomadaires ou

mensuelles.

Détail technique :

Lors d'une sauvegarde complète, tous les fichiers sont

sauvegardés, indépendamment de la position du marqueur (vrai ou

faux). Une fois le fichier archivé, celui-ci se voit attribuer la

position de son marqueur (le bit d'archive) à "faux" (ou à

"0").

III.3. Sauvegarde différentielle

Au lieu de sauvegarder chaque fois tous les fichiers, la

sauvegarde différentielle ne copie que les fichiers modifiés

depuis la dernière sauvegarde. Cette méthode a plusieurs

avantages par rapport à la sauvegarde complète. Le plus grand

avantage est que l'approche différentielle exige beaucoup moins d'espace

de stockage, de largeur de bande et de temps. Au lieu de copier le disque dur

au complet sur une base régulière, cette méthode ne

s'applique qu'à certains fichiers utilisés fréquemment. Ce

sont donc de plus petits « morceaux » qui ont besoin d'être

copiés et transférés au centre de stockage. Les

inconvénients de cette méthode se font sentir au moment de la

récupération des données. Selon le système

utilisé, il faudra peut-être accéder à plusieurs

cycles de sauvegarde pour récupérer la totalité des

fichiers. Comme chaque sauvegarde ne comprend que les fichiers modifiés,

les systèmes de sauvegarde différentielle doivent souvent avoir

recours à des logiciels spécialisés pour reconstruire

toutes les pièces du puzzle et restituer une image exacte du disque dur

original. Cette méthode pourrait aussi exiger beaucoup plus de temps

pour télécharger tous les petits morceaux nécessaires

à la récupération complète.

Illustration :

Soit l'exemple d'un schéma de sauvegarde

différentielle ci-dessous sur une semaine :

Optimisation de l'infrastructure de sauvegarde &

restauration des données: Cas de Douala RABINGHA Hôtel

Par KAKANOU NZOUNGANG Patrick Stéphane 18

Figure 4: Représentation d'une sauvegarde

différentielle sur une semaine

Le lundi, on démarre avec une sauvegarde

complète. Et c'est à partir de cette sauvegarde que les

différentielles se baseront chaque jour.

Mardi, la différentielle va sauvegarder uniquement les

nouveaux fichiers créés ou modifiés entre-temps

d'après la complète. Soit n.

Mercredi, la différentielle va sauvegarder uniquement

les nouveaux fichiers créés ou modifiés entre-temps

d'après la complète. Soit n+1. Et ainsi de suite jusqu'à

la prochaine sauvegarde complète.

On constate en effet que la sauvegarde du jeudi contient en

plus les données du mardi et du mercredi. Étant donné que

les différentielles se basent sur la complète et non pas les

précédentes, elles ajoutent tous les fichiers ajoutés ou

modifiés depuis le lundi.

Si on souhaite récupérer l'ensemble de la

sauvegarde de la semaine, il faudra restaurer simplement le lundi et le samedi

qui correspondent à l'ensemble de la semaine. La restauration prendra

donc moins de temps, mais c'est la méthode qui consomme le plus d'espace

avec un total de 2950 Mo.

Détail technique :

Lors d'une sauvegarde différentielle, tous les fichiers

dont le marqueur est à "vrai" sont sauvegardés. Une fois le

fichier archivé, celui-ci garde la position de son marqueur tel qu'il

l'avait avant la sauvegarde.

Par KAKANOU NZOUNGANG Patrick Stéphane 19

Optimisation de l'infrastructure de sauvegarde &

restauration des données: Cas de Douala RABINGHA Hôtel

Certains logiciels de sauvegarde donnent la possibilité

d'utiliser ou pas le bit d'archive, mais l'heure de modification du fichier

pour déterminer si celui-ci est candidat ou non à la

sauvegarde.

III.4. Sauvegarde incrémentielle

Cette méthode de sauvegarde combine ce qu'il y a de

mieux, et aussi un peu de ce qu'il y a de pire, dans les deux méthodes

précédentes. Ici, on prévoit des sauvegardes

complètes sur de longues périodes, en général sur

une base hebdomadaire ou mensuelle. Entre-temps, on effectue des sauvegardes

différentielles au quotidien. La sauvegarde incrémentielle permet

aux entreprises de récupérer leurs fichiers plus facilement, car

elles n'ont qu'à récupérer la dernière sauvegarde

complète et toutes les sauvegardes incrémentielles

ultérieures. Ce procédé est plus rapide et plus fiable que

la sauvegarde différentielle, et elle est aussi moins gourmande en temps

et en espace de stockage que la sauvegarde complète.

Illustration :

Soit l'exemple d'un schéma de sauvegarde

incrémentielle ci-dessous sur une semaine:

Figure 5: Représentation d'une sauvegarde

incrémentielle sur une semaine

Pour commencer, il va falloir réaliser en premier lieu une

sauvegarde complète le lundi.

Ensuite, l'incrémentielle du mardi va se baser sur la

précédente qui sera cette fois la complète en sauvegardant

uniquement les nouveaux fichiers créés ou modifiés

entre-temps.

Mercredi, l'incrémentielle va se baser sur la

précédente qui sera cette fois le mardi en sauvegardant

uniquement les nouveaux fichiers créés ou modifiés

entre-temps. Et ainsi de suite jusqu'à la prochaine sauvegarde

complète.

Par KAKANOU NZOUNGANG Patrick Stéphane 20

Optimisation de l'infrastructure de sauvegarde &

restauration des données: Cas de Douala RABINGHA Hôtel

Si on souhaite récupérer l'ensemble de la

sauvegarde de la semaine, il faudra restaurer tous les éléments

du lundi au samedi ce qui prendra un certain temps, mais cela reste la

méthode qui consomme le moins d'espace avec un total de 1750 Mo.

Détail technique :

Lors d'une sauvegarde incrémentielle, tous les fichiers

dont le marqueur est à "vrai" sont sauvegardés. Une fois le

fichier archivé, celui-ci se voit attribuer la position de son marqueur

à "faux".

IV. Les modes de stockage

Le stockage repose sur des architectures hébergeant les

données « vivant » (Exemple : Les données

applicative, les configurations ou l'OS)

DIFFERENCE ENTRE STOCKAGE, SAUVEGARDE ET

ARCHIVAGE

La sauvegarde repose sur la copie des

données « vivant » afin de les restaurer sur les

systèmes en cas de besoin

L'archivage est l'action de déplacer

et de transformer les données sauvegardées afin de les conserver

de manière fiable tout en étant capable de les restituer

fidèlement sur la durée de conservation

Le stockage fait intervenir les disques de

stockage et les moyens d'accès à ces disques depuis les

serveurs

Il y'a principalement 04 types de stockage

Ø Le DAS (Direct Attached Storage)

Ø Le NAS (Network Attached Storage)

Ø Le SAN (Storage Area Network) Ø Le

Cloud

IV.1. Le DAS

C'est lorsque les disques de stockage sont directement

reliés aux serveurs. Par exemple, le disque dur interne d'un serveur est

un DAS car celui-ci est relié directement au serveur sans

Optimisation de l'infrastructure de sauvegarde & restauration

des données: Cas de Douala RABINGHA Hôtel

passer par un réseau quelconque. Sans sa forme plus

évoluée, le DAS représente un serveur qui possède

une carte SCSI 6ou SAS externe sur laquelle on va accrocher une baie

de disque. Les échanges de données entre le serveur et les

disques se font en mode Bloc

Il n'est pas possible de relier un disque à plusieurs

machines simultanément. L'allocation de l'espace libre de disque est

très peu optimisée.

IV.2. Le SAN

C'est une armoire contenant plusieurs bais de disques et

reliée au système d'informations par une bais

dédiée, généralement en fibre optique. Les

matériels sont reliés entre eux via un switch fibre optique. Les

DD ne sont pas reliés directement aux serveurs, cependant les baies de

stockage sont directement accessibles en mode bloc7 par le

système de fichiers des serveurs. Il existe aussi un type de SAN

appelé SAN IP utilisant le réseau Ethernet (avec des

débits allant jusqu'à 40 Gbps)

En clair, chaque serveur voit l'espace de disque d'une des SAN

auquel il a accès comme son propre disque dur. Le SAN permet alors de

mutualiser les ressources de stockage. Il est ainsi possible dans le cas du SAN

de relier un disque à plusieurs machines simultanément.

L'espace disque n'est plus limité pas les

caractéristiques du serveur, et devient évolutif à

volonté par l'ajout de disques ou bais de stockage sur le SAN

Dans les faits, le SAN est utilisé pour héberger

les données applicatives, alors que le DAS est utilisé par les

partitions système.

Par KAKANOU NZOUNGANG Patrick Stéphane 21

6 La SCSI est une norme qui permet de relier un

ordinateur à un périphérique en mode bloc (disque, lecteur

CDROM...). C'est un protocole client/serveur.

7 Le stockage en mode bloc regroupe les données

en volumes de tailles égales, organisée de façon

arbitraire

Par KAKANOU NZOUNGANG Patrick Stéphane 22

Optimisation de l'infrastructure de sauvegarde &

restauration des données: Cas de Douala RABINGHA Hôtel

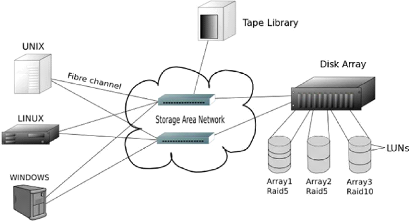

Figure 6: Stockage SAN

IV.3. Le NAS

Le NAS est un ensemble de disques durs, typiquement SCSI,

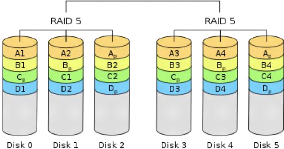

regroupés sous la direction d'un contrôleur RAID (certaines

solutions incluent un second contrôleur pour assurer la tolérance

de pannes). Le NAS intègre le support de multiples systèmes de

fichiers réseau, tels que CIFS (le protocole de partage de fichiers de

Microsoft), NFS (le protocole de partage de fichiers Unix) ou encore AFP (le

protocole de partage de fichiers d'Apple). Une fois connecté au

réseau, il peut jouer le rôle de plusieurs serveurs de fichiers

partagés.

Un NAS est un produit spécifique possédant sa

propre adresse IP (Statique) et directement connecté au réseau

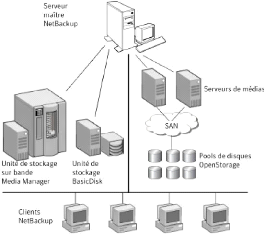

Ethernet de l'entreprise. Par conséquent, l'installation d'un

matériel de ce type ne nécessite pas la mise en place d'une

infrastructure spécifique, ce qui est un avantage en termes de

coût, de temps et de mains d'oeuvre.

On distingue plusieurs types de sauvegarde pouvant être

mis en place comme par exemple.

- Serveless backup : Copie sans serveur de sauvegarde. Des

agents à faible impact sur le serveur de production sont chargés

de répertorier les blocs de données modifiés. Un

système disposé sur le NAS se charge d'effectuer la sauvegarde

des blocs désignés

Optimisation de l'infrastructure de sauvegarde &

restauration des données: Cas de Douala RABINGHA Hôtel

- NDMP : NDMP est un protocole de communication permettant

d'interagir avec un serveur NAS sur le réseau. Il permet à une

application de sauvegarde, de contrôler la sauvegarde et la

récupération des données effectuées par un serveur

NDMP. Le serveur NDMP est exécutéì sur les

serveurs NAS. Il permet des transferts de données entre des

bibliothèques de bandes et des disques connectés localement et

à distance à tout serveur NAS sur le réseau. Le protocole

NDMP permet à une application de sauvegarde en réseau, de lancer

des opérations de sauvegarde depuis un noeud de réseau.

L'application de sauvegarde n'effectue aucun transfert de données. C'est

le serveur NDMP en cours d'exécution sur le serveur NAS qui effectue le

transfert de données.

Le serveur NAS utilise le protocole NDMP pour effectuer les

opérations de sauvegarde et de restauration réelles. Le serveur

NDMP s'exécute sur le serveur NAS et est fourni par le fabricant du

serveur NAS.

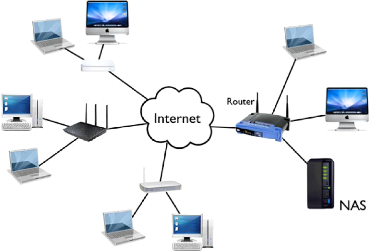

Figure 7: Réseau NAS

Tableau 4: Comparaison DAS, NAS, SAN

DAS NAS SAN

Par KAKANOU NZOUNGANG Patrick Stéphane 23

Optimisation de l'infrastructure de sauvegarde &

restauration des données: Cas de Douala RABINGHA Hôtel

Protocoles

Type

La vitesse

Transmission de données

Complexité

Coûts de gestion

Type de stockage

Prend en charge le partage

des capacités?

Connecté au réseau ou

non?

Évolutivité

|

SATA, SAS

|

SMB (CIFS), NFS

|

iSCSI, Fibre

Channel

|

|

Stockage de fichiers

|

Stockage en bloc

|

Stockage en bloc

|

|

5-10ms

|

5-10ms

|

20-50ms

|

|

IDE / SCSI

|

Ethernet, TCP / IP

|

Fibre Channel

|

|

Facile

|

Modéré

|

Complexe

|

|

Haute

|

Modéré

|

Faible

|

|

Les secteurs

|

Fichiers partagés8

|

Des blocs

|

|

Non (possible

manuellement)

|

Oui

|

Oui

|

|

Non

|

Oui

|

Oui

|

|

Faible

|

Moyen

|

Haute

|

IV.4. LE RAID: Redundant Array of Independent

Disks

La technologie RAID permet de constituer une unité de

stockage à partir de plusieurs disques durs. Cette unité

appelée « Grappe » permet d'améliorer les performances,

la sécurité, les tolérances aux pannes.

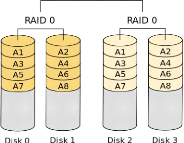

1. RAID 0 ou volume agrégé par bandes

(striping en anglais)

Il repose sur la distribution des données d'un

même fichier sur plusieurs disques. En faisant travailler plusieurs

Disques Durs en même temps, RAID 0 permet d'améliorer la

performance en Lecture/Ecriture. En effet, au lieu de solliciter un seul disque

à chaque opération, il est possible de paralléliser les

tâches en sollicitant simultanément tous les Disques Durs. Par

contre, étant donné que RAID 0 est un assemblage en série

de disques, la perte d'un seul disque entraîne la perte de toutes ses

données.

8 Le stockage en mode fichier organise et

représente les données sous la forme d'une hiérarchie de

fichiers contenue dans les dossiers

Par KAKANOU NZOUNGANG Patrick Stéphane 24

Par KAKANOU NZOUNGANG Patrick Stéphane 25

Optimisation de l'infrastructure de sauvegarde &

restauration des données: Cas de Douala RABINGHA Hôtel

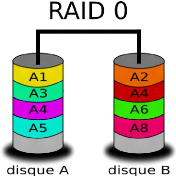

Figure 8: RAID 0

2. RAID 1 OU Disque en miroir, mirroring en

anglais.

Il consiste en l'utilisation de plusieurs disques redondants.

Chaque disque de grappe contient exactement les mêmes données. Les

écritures sur la grappe se font de manière simultanée sur

tous les disques de façon à ce que n'importe quel disque soit

interchangeable à n'importe quel moment. Comme les informations sont

stockés en double, il est possible de paralléliser les

opérations de lecture, ce qui améliore les performances

coté lecture. Par contre l'écriture se fait à un rythme

normal. Le RAID 1 augmente la disponibilité des données car elle

tolère le cash de l'un des deux disques qui le constitue. Lors de la

défaillance de l'un des deux disques, le contrôleur RAID

désactive le disque défaillant et une fois ce disque

défectueux remplacé, le contrôleur RAID constitue le

miroir.

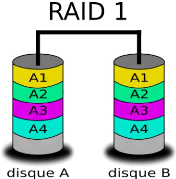

Figure 9: RAID 1

Par KAKANOU NZOUNGANG Patrick Stéphane 26

Optimisation de l'infrastructure de sauvegarde &

restauration des données: Cas de Douala RABINGHA Hôtel

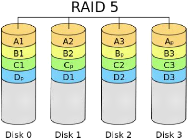

3. RAID 5 ou Volume agrégé par bande

à parité Repartie

Il combine la méthode du RAID 0 striping à une

parité repartie. Chaque bande est alors constituée de blocs de

données et de bloc de parité. Ainsi en cas de défaillance

de l'un des disques de la grappe, pour chaque bande il manquera soit un bloc de

données soit un bloc de parité. Si c'est un bloc de

parité, il y'a aucune perte d'informations car aucune donnée ne

manque. Si c'est un bloc de données, on peut calculer son contenu

à partir des autres blocs de données et du bloc de parité.

L'intégrité des données de chaque bande est

préservée. Du coup le RAID 5 ne supporte que la perte d'un seul

disque à la fois. Le RAID 5 permet une amélioration des

performances en lecture grâce à l'utilisation du stripping. Les

accès en écriture sont par contre un peu moins bons en raison des

opérations en calculs de parité.

Figure 10: RAID 5

4. RAID 6

Comme le RAID 5 il consiste en l'utilisation simultanée

des disques durs qui composent la grappe rendant les performances bonnes en

Lecture et modérées en Écriture.

Il se caractérise par une double répartition de

la parité en cascade pour porter la tolérance aux pannes à

2 disques durs.

Par KAKANOU NZOUNGANG Patrick Stéphane 27

Optimisation de l'infrastructure de sauvegarde &

restauration des données: Cas de Douala RABINGHA Hôtel

Figure 11: RAID 6

5. RAID « combiné »

Les Raids combinés permettent de combiner

différents Raids. Les communications entre un serveur et une baie de

disques ou un disque utilisent le protocole SCSI.

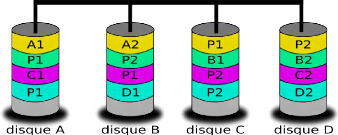

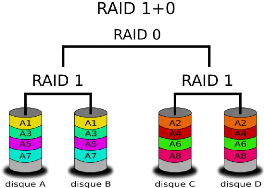

a. RAID 10 (1+0) Stripping miroir

Consiste à créer des zones de miroring distincte

comme en raid 1 qui sont reliés ensemble par une relation de stripping

comme en raid 0. Avec cette configuration, il est possible de perdre

jusqu'à 03 disques en même temps, un sur chaque miroir. Le raid 10

offre un excellent niveau de performance en lecture / écriture et une

amélioration de la disponibilité

Figure 12: RAID 10

Par KAKANOU NZOUNGANG Patrick Stéphane 28

Optimisation de l'infrastructure de sauvegarde &

restauration des données: Cas de Douala RABINGHA Hôtel

b. RAID 0+1

Le RAID 0+1 permet de cumuler les solutions de RAID 0 et RAID

1, en mettant en miroir 2 grappes RAID 0. Ainsi, il faut un minimum de 4

unités de stockage pour créer un volume RAID 0+1. La

fiabilité est moyenne car un disque défectueux entraîne le

défaut de toute sa grappe. Par ailleurs, le temps de reconstruction est

beaucoup plus long, et il peut impacter les performances de la machine.

L'intérêt principal réside ici dans la possibilité

de réaliser une sauvegarde instantanée du système avec le

retrait volontaire d'une grappe ou plus, si on ne souhaite pas perdre la

redondance. La capacité et les coûts sont les mêmes que pour

le RAID 10

Figure 13: RAID 0+1

c. RAID 50 (5+0)

Le RAID 50 repose au moins sur six disques durs et reprend les

avantages du RAID 10. Il augmente également la sécurité

car il bénéficie du système de parité du RAID 5 en

le combinant au mirroring du RAID 0. Les mêmes données seront donc

enregistrées sur au minimum deux disques en RAID 5. La tolérance

de panne de ce système est d'un disque par grappe.

Par KAKANOU NZOUNGANG Patrick Stéphane 29

Optimisation de l'infrastructure de sauvegarde &

restauration des données: Cas de Douala RABINGHA Hôtel

Figure 14: RAID 50

Note : Pour une association de disques en RAID, tous les

disques utilisés doivent être de la même taille. Dans

l'éventualité où les disques utilisés sont de

taille différente, le volume utilisé par le système sera

celui du disque ayant la plus petite capacité.

IV.5. Le Cloud

L'informatique dans le nuage est plus connue sous sa forme

anglo-saxonne : « Cloud Computing », mais il existe de nombreux

synonymes francophones tels que : « informatique dans les nuages »,

« infonuagique » (Québec) ou encore « informatique

dématérialisée ».

Selon le NIST9, le cloud computing englobe trois

caractéristiques clés :

- La mutualisation, de la part du fournisseur, de ressources

éclatées

- Des ressources accessibles en réseau

- Des ressources accessibles rapidement, à la demande et

de façon souple

Le Cloud est l'externalisation des traitements sur des

serveurs distants et de stockage. Le stockage est alors vendu comme un service

avec paiement à l'utilisation avec généralement une

facturation par Giga-octet.

9 Le NIST est une agence du département du

Commerce des États-Unis qui a pour but est de promouvoir

l'économie en développant des technologies, la métrologie

et des standards de concert avec l'industrie.

Par KAKANOU NZOUNGANG Patrick Stéphane 30

Optimisation de l'infrastructure de sauvegarde &

restauration des données: Cas de Douala RABINGHA Hôtel

1. Les types de Cloud

a. Le Cloud Public

Les services de Cloud public sont fournis par un tiers, par

l'intermédiaire d'internet. Ces services sont vendus sur demande

généralement dans la minute ou l'heure qui suit la requête.

Les clients payent uniquement pour les cycles des CPU, le stockage ou la bande

passante qu'ils consomment. Les principaux fournisseurs de Cloud public sont

Amazon Web Services, Microsoft Azure, IBM et Google Compute Engine. Les

utilisateurs de services de Cloud public n'ont pas besoin d'investir dans le

matériel, les logiciels, ou les infrastructures qui sont

gérées par les fournisseurs. On y retrouve de nombreuses

applications SaaS professionnelles allant du CRM aux gestionnaires de

transactions en passant par les outils analytiques de données. Les IaaS

pour les services de stockage et de computing reposent également sur le

Cloud public. Il en va de même pour les PaaS destinées au

développement d'applications Cloud.

Figure 15: Cloud Publique

b. Le Cloud Privé

Un Cloud privé est une infrastructure

entièrement dédiée à une entreprise unique, pouvant

être gérée en interne ou par un tiers, et

hébergée en interne ou en externe. Ce modèle offre une

versatilité aux entreprises, tout en préservant la gestion, le

contrôle et la sécurité. Les avantages sont l'accès

à l'interface de contrôle, permettant à l'équipe

informatique un approvisionnement rapide, et l'allocation ou la livraison de

ressources informatiques à la demande. De même, la

sécurité et la gouvernance sont conçues sur mesure pour

les besoins spécifiques de l'entreprise.

Par KAKANOU NZOUNGANG Patrick Stéphane 31

Optimisation de l'infrastructure de sauvegarde &

restauration des données: Cas de Douala RABINGHA Hôtel

La virtualisation des serveurs et du stockage est

généralement un préalable à la mise en oeuvre d'un

Cloud privé qui peut se déployer sous deux formes distinctes :

- Cloud privé interne : Hébergé par

l'entreprise elle-même, parfois partagé ou mutualisé en

mode privatif avec les filiales.

- Cloud privé externe :

Hébergéì chez un tiers, il est

entièrement dédiéì à l'entreprise

et accessible via des réseaux sécurisés de type VPN

Figure 16: Cloud Privé

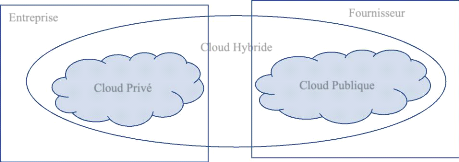

c. Le Cloud Hybride

Enfin, le Cloud Hybride est le croisement entre le Cloud

public et le Cloud privé. Les entreprises peuvent par exemple effectuer

des tâches très importantes ou des applications sensibles sur le

Cloud privé, et utiliser le Cloud public pour les tâches

nécessitant une scalabilité10 des ressources.

L'objectif du Cloud hybride est de créer un environnement unifié,

automatisé et scalable tirant avantage des infrastructures de Cloud

public tout en maintenant un contrôle total sur les données.

En réalité, un Cloud privé ne peut

exister de manière isolée du reste des ressources informatiques

de l'entreprise et du Cloud public. La plupart des entreprises utilisant le

Cloud privé convergent peu à peu vers le Cloud hybride. Celui-ci

permet aux entreprises de choisir entre un Data Center traditionnel ou un Cloud

privé pour le stockage de données. Il permet également de

profiter des ressources du Cloud public comme les SaaS les plus récents

ou les

10 La scalabilité est un terme

employé pour designer la capacité qu'a un produit information de

s'adapter à une forte augmentation de la demande sans que son niveau de

performance ne soit impacté.

Par KAKANOU NZOUNGANG Patrick Stéphane 32

Optimisation de l'infrastructure de sauvegarde &

restauration des données: Cas de Douala RABINGHA Hôtel

ressources virtuelles élastiques des IaaS. Enfin, il

permet de faciliter la portabilité des données, des applications

et des services et offre davantage de choix en termes de modèles de

déploiement.

Entreprise

Cloud Privé

Cloud Hybride

Cloud Publique

Fournisseur

Figure 17: Cloud Hybride

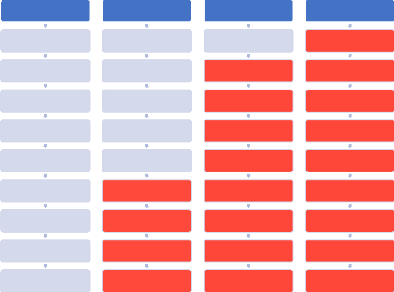

2. Les services de Cloud

Le cloud computing peut être décomposé en

trois couches :

- Application (SaaS, Software as a Service)

- Platform (PaaS, Platform as a Service)

- Infrastructure (IaaS, Infrastructure as a Service)

Figure 18: Services du Cloud

La couche IaaS est gérée par les architectes

réseaux, la couche PaaS est destinée aux développeurs

d'applications et finalement le logicielle comme un service SaaS est le «

produit final » pour les utilisateurs.

Par KAKANOU NZOUNGANG Patrick Stéphane 33

Optimisation de l'infrastructure de sauvegarde &

restauration des données: Cas de Douala RABINGHA Hôtel

a. IaaS

L'IaaS (Infrastructure as a Service) : Seul le serveur est

dématérialisé. Un prestataire propose la location des

composants informatiques comme des espaces de stockages, une bande passante,

des unités centrales et des systèmes d'exploitation.

L'IaaS offre une grande flexibilité, avec une

administration à distance, et permet d'installer tout type de logiciel.

En revanche, cette solution nécessite la présence d'un

administrateur système au sein de l'entreprise, comme pour les solutions

serveur classiques. Parmi les prestataires d'IaaS, on peut citer : Amazon avec

E ou Orange Business Services avec Flexible computing.

b. PaaS

Les PaaS (Plateforme as a Service) : Le matériel

(serveurs), l'hébergement et le Framework d'application sont

dématérialisés.

L'utilisateur loue une plateforme sur laquelle il peut

développer, tester et exécuter ses applications. Le

déploiement des solutions PaaS est automatisé et évite

à l'utilisateur d'avoir à acheter des logiciels ou d'avoir

à réaliser des installations supplémentaires, mais ne

conviennent qu'aux applications Web. Les principaux fournisseurs de PaaS sont :

Microsoft avec AZURE, Google et Orange Business Services.

c. SaaS

Les SaaS (Software as a Service) : Le matériel,

l'hébergement, le Framework d'application et le logiciel sont

dématérialisés et hébergés dans un des

Datacenter du fournisseur. Les utilisateurs consomment les logiciels à

la demande sans les acheter, avec une facturation à l'usage réel.

Il n'est plus nécessaire pour l'utilisateur d'effectuer les

installations, les mises à jour ou encore les migrations de

données.

Les solutions SaaS constituent la forme la plus

répandue de cloud computing. Les prestataires de solutions SaaS les plus

connus sont Microsoft - offre Office365 (outils collaboratifs) Google - offre

Google Apps (messagerie et bureautique).

Par KAKANOU NZOUNGANG Patrick Stéphane 34

Optimisation de l'infrastructure de sauvegarde & restauration

des données: Cas de Douala RABINGHA Hôtel

|

Modèle classique

|

|

Iaas

|

|

PaaS

|

|

SaaS

|

|

|

|

|

|

Application

|

Application

|

Application

|

Application

|

|

|

|

|

|

Runtimes

|

Runtimes

|

Runtimes

|

Runtimes

|

|

|

|

|

|

Intégration SOA

|

Intégration SOA

|

Intégration SOA

|

Intégration SOA

|

|

|

|

|

|

Base de données

|

Base de données

|

Base de données

|

Base de données

|

|

|

|

|

|

Logiciel serveur

|

Logiciel serveur

|

Logiciel serveur

|

Logiciel serveur

|

|

|

|

|

|

Virtualisation

|

Virtualisation

|

Virtualisation

|

Virtualisation

|

|

|

|

|

|

Matériel serveur

|

Matériel serveur

|

Matériel serveur

|

Matériel serveur

|

|

|

|

|

|

Stockage

|

Stockage

|

Stockage

|

Stockage

|

|

|

|

|

|

Réseau

|

Réseau

|

Réseau

|

Réseau

|

Figure 19: Répartition des charges

Légende :

Charges supportées par l'entreprise

Charges supportés par le fournisseur Cloud

3. Avantages et inconvénients des services de

Cloud

Du point de vue économique, le cloud est

essentiellement une offre commerciale d'abonnement économique à

des services externes.

Les avantages et les inconvénients des services de

cloud se résument dans le tableau ci-dessous

Tableau 5: Avantages et inconvénients des services de

Cloud

Modèles Avantages

Inconvénients

|

SaaS

|

- Pas d'installation

|

- Logiciel limité

|

|

- Espace facturé à l'usage (au gigaoctet

utilisé)

|

- Achat d'espace de stockage sur

serveur à des volumes prédéfinie

|

|

- Les fournisseurs de sauvegarde dans le

|

- Généralement aucune redondance :

|

|

Cloud offrent un contrat (SLA) détaillé

|

les données sont le plus souvent

|

|

qui précise le niveau de service garanti et

|

hébergées sur un seul serveur

|

|

qui couvre la garantie de la disponibilité

|

généralement à proximité des

|

|

et le niveau de maintenance prévu

|

locaux de l'entreprise

|

|

- A suffisamment de redondance pour

minimiser le temps d'indisponibilité

|

|

Coût

Fiabilité

Optimisation de l'infrastructure de sauvegarde & restauration

des données: Cas de Douala RABINGHA Hôtel

PaaS

IaaS

|

- Pas de mise à jour

- Plus de licence

- Paiement à l'usage

- Facilité de faire de faire le test de nouveaux

logiciel

|

- Pas de contrôle sur le stockage et la

sécurité des données associées au

logiciel

- Dépendance totale des prestataires

|

|

- Pas d'infrastructure nécessaire

|

- Pas de personnalisation dans la

|

|

- Facilité à gérer les développements

des

|

configuration des machines virtuelles

|

|

applications

|

- La récupération des données peut

être

|

|

- Le déploiement est automatisé

|

difficile

|

|

- Limitation à une ou deux technologie

|

|

(Exemple : Python ou Java pour Google

|

|

AppEngine, .NET pour Microsoft Azure, propriétaire pour

force.com

|

|

- Contrôle total des systèmes

|

- Sécurité

|

|

- Administration à distance par SSH

|

- Besoin d'un administrateur système

|

|

- Capacité de stockage infini

|

- Demande pour les acteurs Cloud des

investissement élevés

|

IV.6. Comparaison entre le stockage sur le Cloud et

traditionnel

Tableau 6: Comparatif du stockage sur le Cloud et

traditionnel

Stockage sur le Cloud Stockage Traditionnel

Par KAKANOU NZOUNGANG Patrick Stéphane 35

Optimisation de l'infrastructure de sauvegarde & restauration

des données: Cas de Douala RABINGHA Hôtel

Sécurité

OS

Performance

|

- Chiffrements bout en bout des donnés par

les fournisseurs de services Cloud

- L'utilisateur n'a pas le contrôle sur

ses

données

|

- L'utilisateur a la main mise sur ses

données

|

|

- Les serveurs sont dématérialisés.

Aucune

installation n'est nécessaire et donc

aucune licence

n'a besoin d'être achetée

|

- L'OS est installé sur chaque