|

REPUBLIQUE DEMOCRATIQUE DU

CONGO

ENSEIGNEMENT SUPERIEUR ET UNIVERSITAIRE

INSTITUT SUPERIEUR PEDAGOGIQUE

![]()

B.P. 854 BUKAVU

SECTION : SCIENCES COMMERCIALES, ADMINISTRATIVES

ET INFORMATIQUE

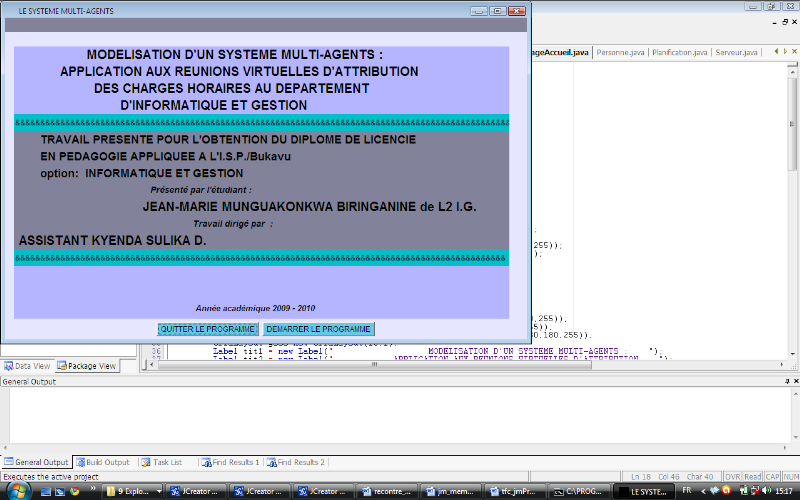

MODELISATION D'UN SYSTEME MULTI-AGENTS :

APPLICATION A LA REUNION D'ATTRIBUTION DES CHARGES HORAIRES AU DEPARTEMENT

D'INFORMATIQUE DE GESTION

DEPARTEMENT D'INFORMATIQUE DE GESTION

Présenté par

Jean-Marie MUNGUAKONKWA Biringanine

Mémoire présenté et défendu

en vue de

l'obtention du diplôme de licencié en

pédagogie appliquée.

Option : Informatique de Gestion

Année universitaire 2009-2010

Directeur : Ass. Dieudonné KYENDA

S.

EPIGRAPHE

« L'oeil ne voit que la surface des choses.

»

Obiwan Kenobi (enseignant, Jedi)

« Le système ne voit que la surface des

composants. »

Programmeur anonyme.

« Le monde change si vite, et nous courrons tous

derrière pour le rattraper. Alors, comment peut-on avoir la plus petite

idée de ce qui va se passer ? »

pr. Grant (paléontologue du jurassique)

« La vie trouve toujours un chemin, c'est parfois dur,

c'est parfois pénible, mais enfin... c'est comme ça.

»

pr. Malcolm (Mathématicien chaoticien)

DEDICACE

A MES PARENTS :

DEOGRATIAS BIRINGANINE NSIBULA

ET

CONCILIE MASAWA M'MPALIZA

Jean-Marie MUNGUAKONKWA Biringanine

REMERCIEMENT

A l'éternel Dieu Tout Puissant qui nous a

assisté tout au long de notre formation académique.

Je tiens à remercier l'Assistant KYENDA SULIKA

Dieudonné d'avoir bien voulu diriger ce travail et de m'avoir

donné de précieux conseils qui m'ont permis de recadrer ma

recherche.

Je ne manque pas de remercier le personnel enseignant et

administratif de l'ISP/Bukavu et particulièrement ceux du

département d'Informatique et Gestion.

Je remercie mes parents, qui m'ont toujours soutenu dans mes

études. Mes pensées vont également vers mes frères

NSHOKANO BIRINGANINE, ANDRE MAYELE et mes soeurs Aimé BIRINGANINE,

Orthence BIRINGANINE, Yvettes BIRINGANINE et Odila BIRINGANINE.

Je tiens à remercier mes oncles paternels et maternels

KAMUNTU NSIBULA, PASCAL NSIBULA, JC OMBENI, Achille ITEGWA pour leurs

soutiens.

Je remercie également mes compagnons de lutte :

ISHARA KIBASOMBA, Lucien MUBALAMA, Olivier MULONGESHA, Albert MULUMEODERWA,

Bulongo TUKILINABO, Augu MUNVA.

Je tiens à exprimer toute ma gratitude et mon

amitié à Eric KABALA NGIMBI, Danny BIRINGANINE, Alain OMBENI,

PAPA JEAN MASEMO, Alain NTAMBUKA, TUZO NKINZO, les gars la lutte

continue ! Mes pensés vont également vers tous les amis

SHABANI MUKELE, BAHAVU BIHANGO RUBEN, MULUMEODERHWA SAGE, MWEZE MUGISHO BOB,

Alain MBUME Mupaya, FRANCO HESHIMA, SAFARI MUNGANGA, DANNY MILENGE, JHOPATY

MPADU, JUSTIN BYAMUNGU, MWATI NGENDO FABRICE.

Que ceux qui ne sont pas cités nominalement dans ce

travail ne se sentent pas oubliées mais qu'ils sachent que nous les

portons à coeurs.

Jean-Marie MUNGUAKONKWA Biringanine

LISTE DES ACRONYMES

ACL : Agent Communication Language

AFNOR : Association Française de Normalisation

API : Application Programming Interface

BD : Base de Données

CFP : Call For Proposal

CV : Curriculum Vitae

Dpt : Département

E/S : Entrée/ Sortie

FIPA : Foundation of Intelligent Physical

Agents

GUI : Graphic User Interface

HTTP : Hyper Text Transport Protocol

IA : Intelligence Artificielle

IBM : International Business Machine

JDBC : Java Data Base Connectivity

KQML : Knowledge Query and Manipulation Language

PC : Personnel Computer

SGBD : Système de Gestion des Bases de

Données

SMA : Système Multi-agents

UML : Unified Modeling Language

RESUME

Les systèmes multi-agents constituent aujourd'hui une

nouvelle technologie pour la conception et le contrôle de systèmes

complexes. Un système multi-agents est un système composé

d'entités logicielles ou matérielles autonomes appelées

agents. L'approche multi-agents repose sur plusieurs théories et

concepts qui trouvent leurs origines dans plusieurs disciplines tels que la

sociologie, la psychologie, les systèmes réparties, le

génie logiciel.

Nous avons posé comme hypothèse directrice, la

proposition d'un langage et d'un protocole de communication pour assurer

l'interopérabilité entre agents participant à la

réunion d'attribution des charges horaires. L'implémentation

d'une application client-serveur pour la gestion des réunions

virtuelles d'attributions des charges horaires au Département

d'Informatique de Gestion.

La démarche que nous avons adoptée consiste

à étudier d'abord les principaux protocoles d'interaction, plus

particulièrement les protocoles d'interaction standardisés par

FIPA. Cette étude consiste à analyser le fonctionnement de

quelques protocoles pour identifier les données que doit

spécifier un développeur afin de l'intégrer à

l'agent. Nous avons beaucoup plus mis l'accent sur le protocole Contract-net

qui nous a permis de modéliser les réunions virtuelles

d'attributions des charges horaires au Département d'Informatique de

Gestion. Grâce à cette étude nous avons pu intégrer

les concepts d'agents intelligents aux réunions virtuelles au sein du

Département d'Informatique de Gestion.

Cette étude nous a amené à

implémenter une application client-serveur grâce auquel le chef

de Département, peut planifier ou organiser une réunion

virtuelle envoyant un message en broadcast à tous les membres du

Département d'Informatique de Gestion. Ces derniers répondent

à ce message dans un délai bien précis de peur de voir

leur désidérata refusé.

Notre hypothèse a été validée

à partir l'intégration du protocole FIPA Contract net dans les

réunions virtuelles d'attributions des charges horaires, départ

le rôle du Manager et du participant. Mais aussi à

l'implémentation de l'application ci-haut cité.

INTRODUCTION

La croissance explosive des domaines d'application tels que le

commerce électronique, la gestion des connaissances, les systèmes

coopératifs, l'informatique point-à-point, mobile ou cognitive

change profondément et irréversiblement nos vues sur

l'ingénierie logicielle et les systèmes eux-mêmes. Les

systèmes multi-agents constituent aujourd'hui une nouvelle technologie

pour la conception et le contrôle de systèmes complexes.

Un système multi-agents est un système

composé d'entités logicielles ou matérielles autonomes

appelées agents. L'approche multi-agents repose sur plusieurs

théories et concepts qui trouvent leurs origines dans plusieurs

disciplines tels que la sociologie, la psychologie, les systèmes

réparties, le génie logiciel.

Les notions d'autonomie, d'interaction sociale, de

négociation, de planification et de décision deviennent

essentielles à de tels composants logiciels. Les systèmes doivent

également être fonctionnels sur différents types de

plateformes logicielles ou matérielles, sans devoir être

recompilés, en ne possédant qu'une information minimale quant

à l'environnement opérationnel et ses utilisateurs. Ces nouvelles

donnes, à leur tour, nécessitent de nouveaux concepts, outils et

technologies pour la conception et la gestion de ce type de système.

I.1. PROBLEMATIQUE

A la clé du succès du concept de

« virtuel », qui se manifeste dans la profusion des

expressions image virtuelle, entreprise, travail virtuel, etc. se trouve le

fulgurant développement des technologies de l'information et de la

communication. Ce développement a pris une dimension de mythe dans la

« société de l'information

communication ».

Cette recherche concerne avant tout les systèmes

multi-agents dits communiquants, c'est-à-dire dont les agents

interagissent par messages asynchrones, en utilisant un langage de

communication de haut niveau. Plus précisément, elle se focalise

sur les systèmes conversationnels, pour lesquels la principale

unité de structuration de l'interaction est la conversation.

Elle traite de la modélisation de ces systèmes

essentiellement d'un point de vue génie logiciel.

Nous définissons pour l'instant une conversation comme

une séquence de messages cohérents et interdépendants

entre eux, échangés dans le but de réaliser une

tâche collective. Chaque conversation est régie par un protocole

d'interaction, qui regroupe un ensemble de contraintes sur les échanges

de messages possibles, et comprend une sémantique propre1(*).

Pendant notre séjour au Département

d'Informatique de Gestion en particulier et à l'ISP en

général. Nous avons eu à parler avec le chef de

Département d'Informatique de Gestion qui dans l'exercice de ces

fonctions nous a relevé les difficultés rencontrées

relatives aux différentes réunions d'attributions des charges

horaires. Soit au début ou à la fin d'une année

académique.

Normalement, la fonction enseignante englobe non seulement les

activités d'enseignement de recherche, d'encadrement des

étudiants et du personnel scientifique, mais aussi la participation aux

réunions du conseil de département2(*).

Malgré le temps consacré à

l'organisation et la tenue des réunions d'attributions des charges

horaires. Ces réunions se tiennent pour la plupart de fois les

week-ends dans l'esprit de rencontrer l'emploi de temps de tous les membres du

département d'Informatique de Gestion. Il a été

remarqué :

1. Absences justifiées ou non des certains membres du

Département ;

2. Retards exagérés dans le dépôt

des désidératas des enseignants. Ce qui fait que certains

enseignants accusent le Département de lui avoir imposé une

charge horaire ou carrément n'avoir pas tenu compte de leurs

désidératas ;

3. Le Corum d'enseignant membre qui participe à cette

réunion n'a jamais dépassé 75 %. Pourtant la

participation à ces réunions est obligatoire.

Cette situation crée un climat de suspicion qui ne

favorise pas l'harmonie entre le Département et ses membres.

Dans le souci d'assurer une bonne tenue de ces réunions

d'attributions des charges horaires, se dégage un besoin de

créer une réunion virtuelle pour permettre à tous les

membres du Département où qu'ils soient d'envoyer au moment voulu

leurs désidératas. En supposant que chaque membre doit pouvoir

disposer d'un minimum pour l'accès à l'internet.

Après avoir observé et parlé à

certains membres et le chef de Département lui-même, des

questions suivantes restent pendantes : Comment créer une salle

des réunions virtuelles ou des espaces d'interactions entre le

Département et ses membres où qu'ils soient ? Quel model et quel

Protocol de communication d'agent intelligent utilisé ?

L'objectif de ce travail est de :

- Modéliser les réunions d'attribution des

charges horaires au Département d'Informatique et Gestion ;

- Permettre d'imiter le plus possible le déroulement de

réunions classiques de travail d'attribution des charges

horaires ;

- Créer une salle de réunion virtuelle et

d'espace.

Pour ce faire notre tâche consistera d'abord à

modéliser les interactions dans un système multi-agents

c'est-à-dire proposer un modèle et un Protocol de communication

à utiliser ; ensuite concevoir à l'aide d'outils d'analyse

systématique une base de données et l'implémenter

à l'aide du système de gestion de base de données, enfin

déployer cette base de données sous l'architecture

client-serveur.

Cependant, dans ce travail les interventions des utilisateurs

se feront en mode mono-média (textuel seulement).

I.2. HYPOTHESES

Considérant les problèmes évoqués

ci-haut, nous avons pensé à la proposition d'un langage et

d'un protocole de communication qui assurerait

l'interopérabilité entre agents participant à la

réunion d'attribution des charges horaires; à la mise en place

d'une base de données, qui une fois connectée (à l'aide

d'un nom de login et d'un mot de passe mémorisé par le serveur),

un utilisateur aurait la possibilité de :

· Planifier une réunion virtuelle d'attribution

des charges horaires (choix d'un nom, définition du sujet, date de

début et durée prévue, ordre du jour) dont il devient

l'organisateur ;

· Présenter et envoyer au Département

les désidératas de sa charge horaire ;

· Collecter toutes les propositions des membres du

Département ;

· Etablir une charge horaire de chaque

enseignant ;

· Consulter les détails d'organisation d'une

réunion (tous les utilisateurs) ;

I.3. ETAT DE LA QUESTION

Des nombreuses réalisations sur les réunions

virtuelles ont déjà fait objet des plusieurs recherches

notamment : le net meeting, Yahoo Messager, le forum de discussion, le

Groupware, le « wolkflow », les e-mails, etc. Toutes ces

réalisations s'inscrivent dans le cadre des systèmes

multi-agents conversationnels dans l'idée d'offrir à un

utilisateur un espace de travail virtuel.

En effet, dans le cadre de notre travail, nous nous sommes

intéressés à la modélisation d'un système

multi-agents: applications aux réunions d'attribution des charges

horaires.

Vu que les réunions virtuelles, ont déjà

été abordées par plusieurs chercheurs et organisations

internationales, nous avons orienté notre travail à la

modélisation des réunions d'attribution des charges horaires au

Département d'Informatique de Gestion.

I.4. METHODOLOGIE DU

TRAVAIL

Dans le cadre de notre travail nous avons fait recours

à l'UML (Unified Modeling Language) qui nous a permis de décrire

l'analyse, la conception et l'implantation du système.

Nous avons fait également recours à la

méthode comparative qui nous a permis de comparer le langage de

communication KQML et le langage FIPA-ACL.

Pour rendre ces méthodes possibles nous avons fait

recours aux techniques suivantes :

- La technique documentaire : cette technique nous a

permis d'exploiter les différentes documentations (ouvrages et articles)

traitées par différents auteurs et chercheurs en rapport avec le

problème que nous souhaitons résoudre.

- La technique d'entretien et d'interview que j'ai eue avec

le chef de Département d'Informatique de Gestion et certains enseignants

membres. Cette technique m'a permis de m'acquérir du problème

qu'il y a au niveau des réunions d'attribution des charges horaires.

Ensuite mettre la lumière sur la mise en place d'une réunion

virtuelle.

- Technique de navigation sur internet : cette technique

nous a permis de faire des recherches sur internet dans différents sites

web et moteur de recherche, ce qui a élargi notre champ de recherche.

I.5. JUSTIFICATION DE

CHOIX DU SUJET

Personnellement, j'avais le goût d'aborder ce

domaine d'intelligence Artificielle, car ma dissertation du premier cycle

était orienté dans ce domaine, plus particulièrement dans

la branche reconnaissance de forme. J'ai senti l'intérêt

d'aborder les systèmes multi-agents et particulièrement les

agents orientés client-serveur dans une base des données, car

on a tendance aujourd'hui à dépasser le monde des logiciels

monopostes (basés dans une seule machine isolée) vers les

logiciels orientés client-serveur où on a la possibilité

d'échanger les informations.

En plus, je voulais aborder ce domaine de réunion

virtuelle qui jusque là n'a pas fait objet de beaucoup de recherches

dans notre Département. Une façon pour nous d'ouvrir la porte

aux autres chercheurs et de leurs disponibiliser un soubassement et une

documentation à cette fin.

I.6. DELIMITATION DU

SUJET

Notre étude se limitera d'abord à la

proposition d'un langage et d'un Protocole de communication entre agents

intelligents et à la mis en place d'une application de gestion des

réunions virtuelles d'attribution des charges horaires au

Département d'Informatique de Gestion. Ensuite l'implémenter

à l'aide du système de gestion de base de données, enfin

déployer cette base de données sous l'architecture

client-serveur.

CHAP. 1. HISTOIRE DE

L'INTELLIGENCE ARTIFICIELLE

1.1. HISTOIRE

3.1.1. Origines scientifiques de l'IA

Interrogeons brièvement les origines philosophiques et

scientifiques de l'intelligence artificielle pour faire ressortir l'importance

épistémologique de cette discipline.

L'intelligence artificielle prend ses sources dans la

philosophie grecque du 5e siècle avant Jésus-Christ3(*). L'idée a progressivement

émergé que l'esprit est constitué par l'opération

d'un système physique.

Pour PLATON, l'homme, grâce aux mathématiques,

peut comprendre l'univers. Entre le monde des Idées, des

réalités intelligibles, et le monde sensible, celui des

apparences, les entités mathématiques constituent des

intermédiaires.

On attribue à ARISTOTE (384-322 avant J.-C.)

la mécanisation de la pensée par le biais des syllogismes. En

effet, le syllogisme permet de générer mécaniquement une

conclusion vraie si les prémisses sont vraies. Sa méthode est

exposée dans un ouvrage intitulé Organon4(*).

Plus proche de notre ère, René DESCARTES5(*) (1596-1650) étudie

l'esprit en tant que système physique. Cependant, le philosophe

français établit une distinction entre esprit et matière.

Devant le problème du libre arbitre, DESCARTES opte pour un compromis.

Une partie de l'esprit serait en dehors de la matière,

libérée des lois de la physique. Le point de convergence de

l'esprit et de l'âme, la partie immatérielle, serait la glande

pinéale. Ainsi DESCARTES venait-il de fonder la doctrine du dualisme.

Celle du matérialisme, par contre, développe la thèse

selon laquelle seule la matière existerait. L'esprit et le cerveau

seraient soumis aux lois de la nature, c'est-à-dire du monde

physique.

Dans cette même approche, Wilhelm LEIBNIZ (1646-1716) a

cherché à construire une machine capable de raisonner. Selon ce

philosophe et mathématicien, le monde est issu des calculs de Dieu.

Cette idée apparaît déjà d'une manière

embryonnaire chez les Grecs, plus particulièrement chez les

Pythagoriciens pour qui l'univers est un ouvrage mathématique.

Cependant les progrès de la médecine

vont ouvrir la voie à d'autres manières numériques de

reproduire la pensée artificiellement.

Ceux-ci ont également joué un rôle dans la

réflexion sur l'esprit. Les progrès concernant la

compréhension anatomique du cerveau ont orienté une approche de

l'intelligence artificielle, le numérique ou neuronal. En 1795 Pierre

CABANIS (1757-1808), professeur d'hygiène et de médecine

clinique, déclare que le cerveau est l'organe de la pensée. En

1861, Paul BROCA travaille sur le cas d'un patient souffrant d'aphasie,

Leborgne. Pour ce médecin, les grandes facultés de l'esprit

(parole, vision) correspondent aux grandes régions du cerveau.

RAMON Y CAJAL, en 1911, affirme que le neurone est le

composant structurel du cerveau. Par la suite, la recherche en neurosciences et

ses découvertes ont donné naissance au connexionnisme,

c'est-à-dire à la possibilité de créer un

modèle informatique, numérique et non symbolique, du

fonctionnement du cerveau humain. La fin des années quarante a vu le

développement de ce modèle.

C'est en 1947 que McCULLOCH et PITTS, deux chercheurs de

l'Université de Chicago, proposent un modèle de neurone formel.

Cette recherche a engendré le développement d'une approche

particulière de l'intelligence artificielle à partir de 1960,

l'approche numérique6(*).

Les progrès dans le domaine des mathématiques

ont également contribué à la naissance de l'Intelligence

artificielle en tant que discipline. La logique d'ARISTOTE était

essentiellement d'ordre philosophique.

C'est George BOOLE7(*) (1815-1864) qui a formulé les règles et

les notations de la logique mathématique dans son livre : The

Mathematical Analysis of Logic: Being an Essay towards a Calculus of

Deductive Reasoning (1847).

Gottlob FREGE (1848-1925) est responsable à quelques

détails près du calcul de premier ordre (first-order

logic) utilisé en Intelligence artificielle.

Au niveau conceptuel, la cybernétique a joué un

rôle dans la genèse de ce domaine scientifique8(*). Pendant la Seconde Guerre

mondiale, on développe aux États-Unis des dispositifs

d'asservissement (radars, aéronautique, etc.) C'est en 1948 que Norbert

WIENER reprend le terme pour encadrer le processus de rétroaction

(feed-back) dans son livre intitulé Cybernetics: on Control and

Communication in the Animal and the Machine. Il pose alors le

problème de la personnalité de l'homme en termes

d'information9(*) : «

Quel est le coeur de l'individualité humaine, quelle

barrière sépare une personnalité d'une autre?

»10(*)

Ainsi, Norbert WIENER propose un modèle informationnel

de l'homme à partir d'un constat : les informations au niveau cellulaire

permettent le processus du renouveau permanent du corps. C'est le propre de

l'individualité biologique. Or ce même modèle permet la

comparaison avec les autres machines informationnelles.

Hubert DREYFUS, qui soutient la thèse selon laquelle

une machine ne peut pas accéder à l'intelligence, fait remonter

l'origine de l'IA au dialogue de PLATON, l'Euthyphron11(*) (399 av. J-C) où

Socrate demande à Euthyphron de lui définir la

piété :

« Ce que Socrate demande ici à Euthyphron,

c'est ce que nos modernes théoriciens de l'informatique appelleraient

une procédure opératoire, un ensemble de règles qui nous

disent avec précision, étape par étape, comment agir.

»12(*)

Au XXe siècle le terme robot remplace celui

d'automate. Si ce dernier est essentiellement un jouet, le premier

désigne une machine qui remplace l'homme dans les travaux

pénibles. Le terme robot qui veut dire servitude en tchèque

paraît pour la première fois en 1917 dans une nouvelle,

Opilec13(*),

écrite par le dramaturge tchèque Karel CAPEC (1880-1938). Il

figure ensuite dans le titre de la pièce R.U.R (Rossum's Universal

Robots), publiée en 1920, et représentée en 1921 au

Théâtre national de Prague. On découvre clairement dans

cette oeuvre qu'un cerveau artificiel peut échapper au contrôle de

l'inventeur.

Nous voici donc confronté au mythe de l'apprenti

sorcier qui, selon FLICHY14(*) s'oppose au mythe de Prométhée. Le jour

où l'homme inventera un être plus intelligent que lui, ce sera sa

dernière invention selon Kenneth WARWICK15(*), spécialiste en cybernétique et

robotique à l'Université de Norwich en Angleterre.

3.1.2. Naissance de l'intelligence

artificielle moderne : Dartmouth 1956

La philosophie, l'informatique, la médecine et les

mathématiques ont engendré la réflexion sur ce qui est

devenu en 1956 l'intelligence artificielle. Certains spécialistes en

mathématiques, théories de l'information, économie et

cybernétique se sont rencontrés au collège de

Dartmouth16(*) en 1956 et

ont inauguré la recherche en IA. C'est à l'occasion de cette

conférence que John McCARTHY invente le terme artificial

intelligence pour remplacer complex information processing et

heuristic programming.

Dans cette conférence de 1956, John McCARTHY

(professeur de mathématiques, Dartmouth College), Martin MINSKY

(mathématicien, Harvard), Claude SHANNON (théoricien de

l'information, Bell Labs), Allan NEWELL (Rand Corporation) et Herbert SIMON

(économiste, Carnegie Mellon University, Pittsburgh et prix Nobel en

1978) se donnent comme objectif d'étudier la faisabilité de

programmes informatiques intelligents.

Nous soulignons l'aspect multidisciplinaire de cette nouvelle

science.

On y a présenté les premiers programmes,

notamment le Logical Theorist, (NEWELL et SIMON), capable de

démontrer un des théorèmes du livre de RUSSELL et de

WHITEHEAD, Principa Mathematica, d'une manière originale.

Herbert SIMON affirme avoir inventé un programme

capable de penser d'une manière non numérique,

c'est-à-dire symbolique17(*). Durant la conférence, certaines idées

maîtresses de ce qui allait devenir l'intelligence artificielle ont

été énoncées.

«Postulat 1 : chaque aspect de l'apprentissage ou de

l'intelligence peut être décrit avec une telle précision

qu'une machine pourrait le simuler

Postulat 2 : l'esprit humain n'a pas accès direct

au monde extérieur, mais ne peut qu'agir grâce à une

représentation interne du monde, correspondant à une série

de structures symboliques (hypothèse des systèmes de symboles

physiques)

Postulat 3 : la pensée consisterait à

étendre les structures de symboles, à les briser, à les

détruire, à les réorganiser et à en créer de

nouvelles.

Postulat 4 : l'intelligence est la capacité de

manipuler des symboles. Divers supports matériels peuvent donner

naissance à de l'intelligence18(*). »

A la suite de la conférence, deux écoles

distinctes émergent, celle du numérique et celle du symbolique.

Le premier groupe (du MIT) se rassemble autour de Martin MINSKY,

préoccupé au départ par les processus d'apprentissage et

la simulation numérique, héritière de la

cybernétique. La seconde école (Carnegie-Mellon),

constituée autour de NEWELL et de SIMON, travaille sur le traitement

symbolique. Elle construit en 1957 le General Problem Solver.

Son objectif principal concerne la résolution des problèmes et la

nature du raisonnement19(*).

Les cybernéticiens du MIT (connexionnistes)

s'intéressent, au contraire, aux réseaux de neurones artificiels

utilisés dans la reconnaissance de formes « patterns

», c'est-à-dire des structures comme la voix,

l'écriture manuscrite, la vision artificielle, l'analyse et la

classification de données (data mining).

3.1.3. Difficultés

rencontrées par la discipline

Si, au cours de son histoire, l'intelligence artificielle a

connu certains succès, cette discipline a également subi des

échecs, comme celui de la traduction automatique. Les machines à

traduire, en effet, n'ont pas fait leurs preuves. Pour traduire un texte, il

faut que « la machine comprenne le sens des mots, qu'elle ait

accès à la signification interne du message.

»20(*) En 1966,

l'ALPAC (Automatic Language Processing Advisory Committee) publie un

rapport critiquant la recherche en traduction automatique, provoquant ainsi la

suppression des subventions. On s'est également rendu compte que les

ordinateurs, malgré la croissance de leur espace mémoire, avaient

de grandes difficultés à apprendre, « à tirer des

leçons de l'expérience, et à généraliser

à partir de cas particuliers. »21(*) La traduction

automatique et l'analyse sémantique constituent un défi pour

l'intelligence artificielle22(*). Comment éviter une nouvelle Tour de Babel

sans des outils appropriés ?

3.1.4. Intelligence artificielle et enjeux

pour l'État

L'intelligence artificielle représente un enjeu

essentiel pour des raisons militaires et sécuritaires, car il est

important dans un contexte de conflits et de concurrence planétaires

d'intercepter des messages provenant des groupes terroristes, d'espionner des

activités économiques et militaires d'autres pays et de

prévenir éventuellement une attaque23(*). L'État

fédéral américain a tout d'abord financé la

recherche en intelligence artificielle pendant la période de la guerre

froide. Il a mis également en place le système de surveillance et

de contrôle ECHELON pour observer, et se renseigner sur, les

activités économiques et commerciales des pays concurrents. La

technologie développée a été mise à la

disposition des entreprises américaines, qui ont pu ainsi concevoir

d'autres applications à moindre coût.

1.2. DEFINITION

Que signifie le terme « intelligence artificielle »

? Des définitions existent dans les ouvrages scientifiques et dans les

dictionnaires spécialisés ou non. En quoi un programme IA

diffère-t-il des autres ? Nous tenterons de répondre à ces

deux questions. Examinons d'abord les définitions fournies par les

dictionnaires. Le dictionnaire le Petit Robert en propose

une:

« I.A., partie de l'informatique qui a pour but la

simulation de facultés cognitives afin de suppléer l'être

humain pour assurer des fonctions dont on convient, dans un contexte

donné, qu'elles requièrent de l'intelligence. »24(*)

Ainsi, le système ne produit pas une action

intelligente mais se contente de la simuler. Si la machine peut exécuter

une opération qui requière de l'intelligence chez l'humain, on

peut la considérer comme intelligente.

Le dictionnaire encyclopédique de Bernard LAMIZET et

Amhed SILEM poursuit la comparaison en ajoutant la notion de concurrence entre

l'homme et la machine. Ces auteurs voient dans l'intelligence artificielle

l'avenir de l'informatique.

«Discipline dont le but est l'étude et la

conception de systèmes dont le comportement se rapproche de ce que nous

qualifions d'intelligence chez l'homme. De par l'ambition de ce domaine et le

nombre de domaines en lesquels elle s'est, au fil des années,

scindée, il s'agit d'une composante majeure de l'informatique. De plus,

il s'agit sans aucun doute de celle qui dispose des plus vastes perspectives

puisqu'elle se pose en concurrente de l'esprit humain dont nous sommes bien

loin d'avoir percé les insondables secrets. »25(*)

Raoul SMITH26(*) introduit la notion d'apprentissage à partir

de l'environnement et de l'expérience et présente le concept de

la représentation symbolique des connaissances.

Celle-ci permet de faire des inférences,

c'est-à-dire de raisonner à partir des connaissances

formalisées produites. De surcroît, il souligne l'épineux

problème de la compréhension du langage naturel ou humain, l'un

des enjeux de l'intelligence artificielle du futur. On peut facilement

constater que le terme couvre un vaste champ de recherche.

Les articles et ouvrages de vulgarisation présentent

aussi des définitions. Jean-François DORTIER introduit des

notions d'analyse, de résolution de problèmes, de prise de

décisions, d'apprentissage et de perception. L'intelligence artificielle

a développé ces techniques au cours des cinquante

dernières années.

« Domaine de l'informatique qui s'attache à

construire des programmes intelligents, c'est-à-dire capables d'analyser

un environnement, de résoudre des problèmes, de prendre des

décisions, d'apprendre, de percevoir. »27(*)

Alain BONNET souligne deux objectifs de l'IA : comprendre la

nature de l'intelligence (But partagé par les sciences cognitives) et

simuler l'intelligence :

« L'intelligence artificielle est une discipline

visant à comprendre la nature de l'intelligence en construisant des

programmes d'ordinateur imitant l'intelligence humaine. »28(*)

« L'intelligence artificielle s'intéresse aux

processus cognitifs mis en oeuvre par l'être humain lors de

l'accomplissement de tâches intelligentes. »29(*)

Cela ne signifie pas pour autant que l'ordinateur produit

réellement une conduite intelligente. C'est l'observation des

comportements humains exigeant un degré d'intelligence qui permet la

modélisation et l'exécution sur la machine.

Jacques FERBER, professeur d'informatique et

spécialiste en intelligence artificielle distribuée, souligne la

comparaison entre la performance de l'intelligence humaine et celle de la

machine. Il ne s'agit pas d'une forme d'intelligence générale

mais d'une forme multifactorielle.

« Le terme «intelligence artificielle» a

été utilisé pour désigner un projet de recherche

consistant à concevoir une machine intelligente, c'est-à-dire

capable de réussir aussi bien qu'un être humain dans des

tâches jugées complexes. »30(*)

La méthode de l'IA consiste à élucider

certaines activités du cerveau pour les reproduire sur ordinateur.

Comprendre, communiquer, résoudre un problème, élaborer

une stratégie et prendre une décision font partie de cet

ensemble. L'intelligence artificielle s'inspire de l'étude de ces

conduites chez l'homme et propose une modélisation informatique. Elle va

de pair avec le développement des sciences cognitives.

Quelle est la spécificité de l'intelligence

artificielle par rapport à la programmation classique? Son but est de

comprendre la nature de l'intelligence et de construire des programmes simulant

les conduites associées à cette qualité.

Au départ l'informaticien cherche à

résoudre un problème. Le programme doit donc se servir d'un

ensemble de mécanismes afin de trouver une méthode susceptible

d'apporter une solution. L'intelligence artificielle diffère alors

essentiellement de la programmation classique. Pour celle-ci, c'est l'humain

qui construit le raisonnement à appliquer et le programme

s'exécute jusqu'aux résultats prévisibles. Autrement dit,

la programmation est déterministe. Au contraire, dans une application en

IA, « c'est le programme qui choisit le chemin à

suivre. »31(*)

Celui-ci n'est pas déterminé au préalable.

Ainsi, la méthode de recherche en intelligence

artificielle consiste à partir d'une activité humaine

jugée intelligente (ou tâche intelligente), à

émettre des hypothèses sur les processus mis en oeuvre lors de

l'accomplissement de la tâche considérée, à les

incorporer dans un programme, à observer le comportement et les

résultats produits par celui-ci, à affiner la théorie du

départ et à modifier le programme.32(*)

Tout d'abord la caractéristique principale d'un

programme est l'emploi d'une représentation symbolique de l'aspect du

monde concerné. L'intelligence artificielle utilise des langages de

programmation de haut niveau ou langages déclaratifs, qui permettent de

manipuler des symboles structurant nos connaissances. Cette

représentation établit une relation entre le monde réel

dans lequel s'inscrit le problème à traiter et le système

symbolique que l'on utilise pour le résoudre, et qui n'est pas

forcément numérique.

L'intelligence artificielle sépare les connaissances

à traiter par le programme et les modes de raisonnement ou

d'inférence (déductive ou inductive) susceptibles de manipuler

ces connaissances et d'apporter une solution au problème posé.

En second lieu, l'utilisation d'heuristiques est une autre

caractéristique fondamentale.

On peut définir celles-ci comme « une

méthode informelle sans garantie de succès ». «

Une démarche heuristique consiste, face à un problème,

à essayer un chemin en gardant la possibilité d'en essayer

d'autres si celui qui paraissait prometteur n'a pas conduit rapidement à

une solution. »33(*)

Le programme est confronté à un certain nombre

de difficultés. Il doit être capable de fournir une solution au

problème posé malgré l'absence de l'ensemble de

données relatives au problème. Il doit également pouvoir

faire face à des entrées contradictoires ou conflictuelles. Il

doit être capable d'apprendre. Alain BONNET définit cet

apprentissage en informatique par « la capacité

d'améliorer ses performances en tenant comptes des erreurs

passées. »34(*) Ce processus implique la capacité de

généraliser, de découvrir des analogies, de choisir des

omissions, c'est-à-dire d'oublier des détails inutiles.

Les principales caractéristiques

présentées ci-dessus montrent la différence entre la

programmation classique, procédurale et déterministe, et les

méthodes utilisées en intelligence artificielle. Mais à

quoi sert l'IA ? Examinons les domaines d'application de la recherche en

intelligence artificielle.

1.3. DOMAINE DE L'IA

Le domaine de l'intelligence artificielle tente de comprendre

comment les hommes pensent et s'efforce de construire des entités

intelligentes.

La recherche en IA recouvre un nombre important de domaines.

On peut énumérer les domaines suivants35(*) :

- La représentation des connaissances : si l'on

veut qu'un logiciel soit capable de manipuler des connaissances, il faut savoir

les représenter symboliquement. C'est là un des secteurs les

plus importants de la recherche en intelligence artificielle.

- Le traitement du langage naturel : qu'il s'agisse de

traduire un texte dans une autre langue ou de le résumer, le

problème crucial à résoudre est celui de sa

compréhension. On pourra dire qu'un logiciel comprend un texte

lorsqu'il pourra le représenter sous une forme indépendante de la

langue dans laquelle il est écrit : c'est une tâche

très difficile mais des progrès significatifs ont

déjà été réalisés.

- La résolution de problème. Les jeux

fournissent une bonne illustration de ce domaine : le champion du monde de

backgammon est un programme depuis quelques années déjà et

cela sera vraisemblablement aussi le cas pour le jeu d'échecs dans peu

de temps. Le jeu de Go résiste beaucoup plus aux efforts des

programmeurs de jeux.

- La reconnaissance de la parole : les progrès

sont beaucoup plus lents qu'on le l'imaginait mais constants. On est encore

loin de pouvoir produire un logiciel capable de reconnaître les paroles

d'un locuteur quelconque et ce la essentiellement parce que la

compréhension d'un mot, d'une phrase requiert beaucoup d'informations

extra-langagières comme le contexte et la connaissance du monde dans

lequel nous vivons.

- La reconnaissance de l'écriture : même la

reconnaissance de l'écriture dactylographiée n'est pas un

problème facile bien que l'on trouve sur le marché des logiciels

très performants. L'écriture manuscrite pose des

problèmes plus difficiles à résoudre dans la mesure

où cette tâche peut nous poser à nous aussi des

problèmes insolubles.

- La reconnaissance des visages : longtemps

considéré comme un des problèmes les plus difficiles de

l'intelligence artificielle, les réseaux neuronaux permettent d'obtenir

des résultats intéressant.

- La robotique :

o Les robots de recherche : le robot COG de Rodney Brooks

du MIT en 1991 est capable de voir, d'entendre et de réfléchir

et notamment de se regarder dans un miroir en s'identifiant à son image

COG réagit en fonction de son visuels comme le ferait un enfant. C'est

le robot le plus évolué de sa génération.

o Les robots d'exhibition. En 2000 Honda présenta

Asimo (Advanced Step in Innovative Mobility), un robot d'exhibition

représentant l'aboutissement de 14 années de recherches. Il a

été conçu sous la direction de l'ingénieur Masato

Hirose. Ce petit androïde mesure 1.20 m et pèse 53 kg. Il se

déplace à 16km/h mais il est capable de courir à allure

modérée (12km/h), de sautiller de danser et de monter ou

descendre des escaliers. Lors d'une représentation publique, Asimo rate

une marche et alerte, présenter des signes d'intelligence et puis tomber

et être incapable de se rétablir, révélait toute

l'impuissance des hommes à lui insuffler la vie et les réflexes

fondamentaux. A la fois fascinant et pathétique, sa chute dans

l'escalier révélait combien le chemin était encore long

vers la création d'un androïde totalement autonome.

- L'apprentissage : On a compris très tôt

qu'un logiciel devrait avoir des capacités d'apprentissage autonome pour

pouvoir être véritablement qualifié d'intelligence.

- L'aide au diagnostic médical : Les logiciels

d'aide au diagnostic ont été conçus dans le but de fournir

aux praticiens du secteur médical des outils diagnostics innovants et

faciles d'utilisation. Ils prennent en compte avant tout les dossiers

médicaux des patients et sont édités par

spécialité médicale.

- Les systèmes experts : un système expert

est un logiciel capable de simuler le comportement d'un expert humain

effectuant une tache précise. Le succès de l'intelligence

artificielle dans ce domaine est indéniable, dû au

caractère cible de l'activité qu'on lui demande de

simuler36(*).

Les systèmes experts ont aussi joué un

rôle important dans l'évolution de l'intelligence artificielle. En

effet, cette branche a connu un certain succès à partir des

années quatre-vingts.

Ces systèmes ont pour but de modéliser

l'expertise humaine dans un domaine spécifique. Ils comportent deux

modules dont une base de connaissances et un moteur d'inférence. Ce

sont, selon FERBER, « des programmes informatiques capables de

remplacer l'être humain dans ses tâches réputées les

plus complexes et qui réclament de l'expérience, du savoir-faire

et une certaine forme de raisonnement. »37(*)

1.4. APPLICATION PRATIQUE DE L'IA

Les techniques et méthodes de l'intelligence

artificielle s'emploient dans une multitude de domaines. En voici quelques

applications pratiques: systèmes experts en médecine, dans le

secteur bancaire et financier ; systèmes de gestion et de contrôle

des réseaux informatiques ; systèmes de réservation de

billets ; systèmes utilisés dans la gestion du transport

aérien ; systèmes de datamining et de

datawarehousing ; agents logiciels, moteurs de recherche, logiciels

Internet (pour l'achat en-ligne). Les systèmes de défense,

également, ont très vite intégré la technologie IA.

Au demeurant, les budgets militaires en ont souvent financé la

recherche38(*).

Cette discipline a permis le développement de

méthodes et d'algorithmes capables de faciliter des opérations

nécessaires à la maintenance des réseaux et à la

recherche documentaire parmi beaucoup d'autres activités.

CHAP 2. LES INTERACTIONS

DANS UN SMA

Dans ce chapitre nous nous intéresserons principalement

au modèle d'interaction des systèmes multi-agents communiquants,

dont les agents interagissent par messages asynchrones, eux-mêmes

exprimés dans un langage de communication d'agent (par exemple FIPA).

Au sein de cette catégorie, les systèmes multi-agents

conversationnels sont ceux dont les agents interagissent sous forme de

conversation de messages.

2.1. LES AGENTS

INTELLIGENTS

La presse informatique s'est intéressée aux

agents intelligents en 1997. Le terme désignait alors des programmes

d'interface, de recherche documentaire et de profilage des internautes. On

distinguait les technologies PUSH et PULL. On y associait des notions de

coopération, de collaboration, de mobilité39(*). Ce point a pour ambition de

définir le concept en examinant les diverses définitions et d'en

décrire les applications.

2.1.1. Comment définir

un agent intelligent ?

Le terme « agent intelligent » désigne un

certain nombre d'applications fonctionnant à la fois dans un

environnement Internet et sur d'autres environnements comme les systèmes

d'exploitation. La définition du terme reste très

générale. Elle se réfère à une partie d'un

système informatique (programme, code, crawler, spider) ou au

système complexe lui-même (métamoteur en-ligne, comparateur

de prix, logiciel). Si on recherche des définitions aujourd'hui sur

Internet, on peut se servir de Google40(*).

Cependant le terme couvre un plus grand champ

d'applications.

Jeffrey M. BRADSHAW dresse l'historique du terme dans son

article, « An Introduction to Software agents41(*) ». L'idée de

construire un programme « orienté agent » vient de

John McCARTHY au milieu des années cinquante, mais ce serait Oliver G.

SELFRIDGE qui aurait créé le terme42(*).

La recherche s'est faite essentiellement aux Etats-Unis et en

Grande-Bretagne.

Don GILBERT, travaillant pour IBM, décrit l'agent

intelligent en fonction d'un espace à trois dimensions : agence,

intelligence, mobilité. La première couvre le degré

d'autonomie et d'autorité et se mesure par l'interaction entre l'agent

et les autres entités du système. La seconde définit le

degré de raisonnement et de comportement appris et acquis, la

capacité de l'agent à s'adapter à l'usager, et à

exécuter les tâches déléguées par ce dernier.

La troisième concerne la mobilité de l'agent à travers un

ordinateur ou un réseau43(*).

Stan FRANKLIN et Art GRAESSER44(*) proposent en 1996 une taxonomie d'agent. Les agents

autonomes comportent les agents biologiques, les robots et un troisième

groupe consistant en agents logiciels et en agents de la vie artificielle. Les

agents logiciels eux-mêmes se subdivisent en agents

spécialisés dans une tâche, en agents de divertissement et

en virus.

2.1.2. Définition

L'association française de normalisation (AFNOR)

définit un agent intelligent ainsi:

« Objet utilisant les techniques de l'intelligence

artificielle : il adapte son comportement à son environnement et en

mémorisant ses expériences, se comporte comme un

sous-système capable d'apprentissage : il enrichit le système qui

l'utilise en ajoutant, au cours du temps, des fonctions automatiques de

traitement, de contrôle, de mémorisation ou de transfert

d'informations. »45(*)

Selon cette définition, souvent citée dans la

littérature spécialisée, la dénomination «

agent intelligent » correspond à la présence de

l'intelligence artificielle dans un programme. Le terme désigne souvent

un logiciel46(*).

Cependant, certains agents prétendument intelligents font preuve de

très peu d'intelligence dans leurs programmes.

Le choix de l'adjectif « intelligent » comporte

souvent des considérations liées au marketing plutôt

qu'à une authentique capacité.

En réalité, le terme agent est une

métaphore. Ce mot vient du verbe latin agere qui signifie

conduire ou agir pour quelqu'un d'autre47(*) par délégation. Le programme, donc,

agit comme un humain à qui on a confié une tâche ou une

mission.

Nous nous trouvons confrontés à la

multiplicité de définitions révélant la

complexité du domaine. Par exemple,

Béatrice FOENIX-RIOU, consultante et auteur d'un

ouvrage destiné aux veilleurs professionnels, assimile les agents

à une fonction : « Les agents intelligents sont des logiciels

capables de collecter l'information et de la traiter en fonction de

critères de valeur ou de pertinence. »48(*)

Selon cet auteur, les outils disponibles sur Internet sont

très éloignés des logiciels promis par les partisans de

l'intelligence artificielle, bien que « certains intègrent des

technologies issues de l'intelligence artificielle

»49(*). Le mot

« agent intelligent » est souvent employé car le terme est

vendeur. Pour le moment, ce type de logiciel semble encore au stade de

projet.

Béatrice FOENIX-RIOU préfère le terme

d'agent « presque intelligent » qui lui semble plus proche

de la réalité. Examinons, toutefois, à travers les travaux

qui lui sont consacrés, les tentatives de définition.

Henry SAMIER, enseignant-chercheur à ISTIA

(Université d'Angers) et Victor

SANDOVAL, enseignant-chercheur à l'École

centrale de Paris, définissent un agent comme « une

entité autorisée à agir à la place d'une personne

et en son nom50(*).

Ils attribuent l'intelligence d'un agent « à

l'intégration des mécanismes d'apprentissage, de

raisonnement et de planification dans les algorithmes de

programmation. »51(*)

Il n'est donc pas facile de fournir une définition

simple comprenant toute la diversité d'objets décrits. Pour les

spécialistes de la veille, le terme désigne les logiciels agents

du type méta-moteur ayant la capacité d'analyser les documents et

d'organiser les résultats des requêtes. Si l'on étudie,

à un niveau plus abstrait, les caractéristiques des agents

à partir de la littérature spécialisée52(*), on peut s'approcher d'une

définition plus compréhensive.

2.1.3. Caractéristiques

d'un agent intelligent

Si on examine les termes qui caractérisent un agent

intelligent, on remarque notamment les suivants : autonomie, apprentissage,

coopération, délégation, proactivité, raisonnement,

réactivité, communication et mobilité53(*).

Le degré d'autonomie d'un agent intelligent varie en

fonction de sa capacité à agir sans l'intervention humaine une

fois qu'il a été paramétré. L'apprentissage

désigne le processus de mémorisation et d'adaptation à

partir de l'expérience. L'agent enregistre ses expériences et

modifie son comportement en fonction de celles-ci. Sa capacité à

coopérer lui permet de collaborer avec d'autres agents, notamment les

moteurs de recherches et d'autres bases de données. La

délégation implique qu'il est autorisé à agir et

peut prendre des décisions après une négociation. La

pro-activité s'inscrit dans un processus de prises d'initiatives :

l'agent peut anticiper des actions. Le raisonnement implique qu'il

possède un moteur d'inférence.

La réactivité lui permet de modifier ses

réactions en fonction de son environnement (intranet, réseau

local, Internet, extranet, ordinateur). La communication désigne sa

possibilité de dialoguer avec l'utilisateur et avec d'autres agents

(méta-moteurs, serveurs).

La mobilité signifie qu'il se déplace dans son

environnement.

Cette classification des caractéristiques d'un agent

met en évidence l'ambition du projet : construire des programmes

capables d'une action autonome et de remplacer les humains dans un certain

nombre de tâches.

2.1.3. Classification des

agents intelligents

Il existe plusieurs manières de classer les agents. On

peut les regrouper en fonction de l'environnement, de la dichotomie PUSH/PULL,

ou CLIENT/SERVEUR, ou par rapport à leurs tâches. Celles-ci sont

définies par leurs concepteurs.

L'environnement désigne la plate-forme sur laquelle les

agents sont installés. On énumère ainsi trois grandes

classes d'agents intelligents54(*): ceux du PC, d'Internet et les agents d'intranet. Les

agents du PC (desktop agents) s'imbriquent dans le système

d'exploitation de l'ordinateur (Windows, Mac OS, etc.). Ils sont connus sous le

nom d'assistants. Leur fonction est d'aider l'usager dans l'exécution

d'une tâche automatisée comme installer un nouveau logiciel ou un

nouveau périphérique en plug and play. Les agents

d'intranet (Intranet agents) permettent de récupérer des

ressources sur les serveurs de l'entreprise. Les agents d'Internet

(Internet agents) aident l'utilisateur à rechercher des

documents sur Internet. Les moteurs et méta-moteurs font partie de cette

catégorie.

Une seconde distinction se fait entre les agents du type PULL

et ceux du type PUSH. Le verbe anglais pull signifie tirer vers soi,

tandis que le mot push veut dire envoyer vers quelqu'un d'autre.

L'utilisateur initie la requête en paramétrant un agent à

partir de mots-clés ou d'expressions plus complexes. Il

délègue la tâche à un agent PULL comme un moteur ou

méta-moteur. Cependant, l'usager interagit avec le programme en

transformant la requête en fonction des résultats

retournés.

Au contraire, avec la technologie PUSH, l'utilisateur est

passif. Les logiciels de type PUSH permettent d'accéder à des

chaînes d'information thématiques ou d'actualité, comme les

chaînes de télévision ou de journaux. Les informations sont

envoyées régulièrement aux abonnés en fonction de

leur profil ou de leurs centres d'intérêts définis au

préalable ou appris grâce à la vigilance du programme

informatique. PointCast, Marimba et BlackWeb constituent des exemples de

logiciels de PUSH. Le moteur Google (news alerts) et certains

méta-moteurs comme Copernic ont intégré ce type

d'activité.

Les agents de diffusion sélective font partie de la

technologie PUSH. Leur but est de trouver pour l'utilisateur les informations

susceptibles de l'intéresser sans qu'il en ait fait la demande. Le

système fonctionne de la manière suivante. L'utilisateur souscrit

un contrat avec un fournisseur d'informations qui lui envoie un choix de

documents en fonction de ses goûts et intérêts. Un agent

intelligent choisit automatiquement les documents et établit une liaison

entre l'agent installé sur l'ordinateur de l'utilisateur et celui du

serveur du fournisseur. Les journaux américains comme The New York

Times offrent ce type de service.

Les agents d'alerte et de veille surveillent une source

d'information ou un thème pour prévenir l'utilisateur en fonction

d'une requête prédéfinie55(*).Ils envoient des messages par courrier

électronique lors d'un changement de contenu. Parmi ce type d'agent,

nous rencontrons Url-Minder et Net Mind High lighter.

Le dernier mode de classement décrit les usages

prévus par les éditeurs de logiciels : les tâches

accomplies par l'agent. Passons en revue ces divers types de programme en

précisant que cette liste n'est pas exhaustive.

Un agent de filtrage est conçu pour examiner des

courriers reçus et détruire les e-mails non désirés

sur la messagerie, éliminer les informations non pertinentes d'une

requête, chercher et préparer des informations à partir de

diverses sources. (Quelques exemples : News Hound, ZDNet personal View ou

NewsPage Direct.)

Un agent aspirateur (retrieval agent)

télécharge un site entier sur le disque dur, facilitant ainsi

l'analyse de son contenu hors-ligne. Les agents avertisseurs ou d'alerte

hors-ligne (notifiers) préviennent l'usager lorsqu'un site

change, lorsqu'une information importante arrive ou qu'un

événement important se produit.

Les agents de recherche (search agents) identifient

des informations pertinentes sur Internet en relation avec un ensemble de

moteurs et en fonction des préférences des usagers. Ils peuvent

intégrer un module d'apprentissage. Ce que l'on nomme ici agent fait

l'objet d'un ensemble de fonctionnalités introduites dans les progiciels

d'agents intelligents du type méta-moteur.

Nous rencontrons également des agents livreurs

d'informations hors-ligne (delivery agents) qui, comme leur nom

l'indique, envoient des informations personnalisées aux usagers sur leur

disque dur. La connexion n'est pas établie pendant la lecture ou la

consultation des documents reçus, ce qui permettait auparavant de

diminuer la consommation de bande passante.

La technologie PUSH apparaît comme une solution aux

problèmes posés par la croissance exponentielle de documents sur

le Web. Il est extrêmement difficile et coûteux (en temps) de

trouver des informations recherchées uniquement par le biais du PULL. Le

PUSH, par contre, permet à l'internaute de recevoir des documents

préparés pour être téléchargés :

« La solution a été imaginée par

PointCast. Il s'agit de rassembler l'information que les utilisateurs

recherchent, d'y mêler de la publicité et des annonces et de leur

envoyer pendant qu'ils dorment !...

Avec le push, c'est l'information qui trouve

l'utilisateur. »56(*)

Cependant, le PUSH connaît des inconvénients : la

quantité d'informations envoyées et enregistrées sur le

disque dur peut s'avérer considérable et devenir très

rapidement difficile à gérer, d'où la

nécessité de moteurs de recherche interne performants.

La dichotomie client/serveur permet également une

classification. Certains agents peuvent être

téléchargés et installés sur le disque dur de

l'usager. D'autres, au contraire, opèrent à partir du serveur du

propriétaire de l'agent, et fonctionnent en mode client-serveur.

L'internaute se connecte et utilise les services de la

technologie mise à sa disposition gratuitement. L'avantage des agents du

côté client réside dans leur paramétrage plus

poussé par rapport aux agents localisés sur un serveur à

distance.

Le dernier mode de classement décrit les usages

prévus par les éditeurs de logiciels : les tâches

accomplies par l'agent.

Les agents d'achat ou comparateurs de prix (shopping

agents) facilitent la recherche des meilleurs prix pour un produit

donné. Ils ne sont pas forcément appréciés par les

propriétaires des sites Web commerçants et leur entrée

dans un site peut être interdite. La concurrence pure et parfaite sur

Internet ne fait pas l'unanimité. Ce type de technologie intègre

progressivement les sites des moteurs de recherche57(*) ou des portails.

Les agents de bavardage (chatterbots)

s'avèrent capables de s'entretenir avec un usager.

Le premier de ce type, Eliza58(*), se comportait comme une psychanalyste qui posait des

questions à son patient pour le faire parler. Depuis, on conçoit

les chatterbots pour introduire une forme de dialogue et

d'interactivité sur certains sites Web commerciaux. Le bot peut

répondre à des questions posées par l'internaute sur un

produit ou un service ou envoyer des fiches techniques en fonction des

mots-clés repérés dans l'énoncé du

visiteur.

Les agents de petites annonces (classified agents)

examinent les offres de produit dans des bases de données en fonction du

sujet ou du domaine spécifié par l'internaute. Ils envoient les

résultats par e-mail.

L'agent pense-bête (announcement agent) a pour

mission de rappeler à l'usager les événements ou les

rendez-vous importants. Ce type d'agent peut s'installer en ligne ou sur le

disque dur d'un PC.

D'autres types existent, certains spécialisés

dans les livres (book agents) et qui cherchent les nouveautés

dans le monde de la publication en fonction des préférences des

usagers. Les agents de suivi du monde des affaires (business information

monitoring agents) filtrent l'actualité économique, les

publications et rapports mis sur Internet par les entreprises. Les agents de

services financiers personnalisés (financial service

agents)59(*)

apportent des informations financières en fonction du portefeuille

personnel de l'usager. Enfin, les agents de recrutement (job agents)

cherchent les profils d'éventuels candidats pour un emploi en fonction

des CV mis en-ligne60(*).

Un schéma d'usage émerge à partir de

toutes ces descriptions : l'usager délègue une tâche

spécifique et reçoit les résultats de l'opération

automatiquement sans être obligé d'en renouveler la demande.

On constate que la plupart de ces agents ont été

inventés en fonction d'une demande d'ordre économique. Ils

correspondent aux besoins des consommateurs ou des entreprises anticipés

par les développeurs et les éditeurs de logiciels. Certains sont

offerts, et le coût du développement est supporté par des

modes de financement tels que le partenariat avec des sites commerciaux, la

publicité, mais souvent par abonnement pour l'instant. Ces agents

peuvent facilement s'intégrer dans des systèmes globaux de

recherche d'information comme les portails. D'ailleurs les usagers

informaticiens ont la possibilité de construire leurs propres agents

grâce aux api61(*)

(application programming interface) offerts par ces derniers.

Comment donc définir simplement un agent intelligent ?

C'est un programme qui exécute une tâche à l'initiative de

l'usager. Il est autonome et il peut automatiser ses missions. Il agit par

délégation.

Le terme désigne le plus souvent un programme de

recherche d'information, si on examine les définitions sur le web. Voici

les quelques définitions données par Google (code definir :

agent intelligent) confirmant notre propos :

· En informatique, un agent est l'équivalent d'un

robot logiciel. C'est un programme qui accomplit des tâches à la

manière d'un automate et en fonction de ce que lui a demandé son

auteur.

http://www.

wikipedia.org/wiki/Agent_intelligent

· Elément logiciel (programme) capable

d'exécuter certaines tâches de façon permanente

(surveillance de réseaux, recherche documentaire...) qui ne se manifeste

qu'en cas de besoin (demande d'intervention, fin de recherche...). ...

http://www.

revuesim.free.fr/index.php

· Logiciel visant à faciliter la recherche et la

gestion de l'information sur l'Internet. Il possède des attributs

propres et agit dans le but de d'accomplir un certain nombre de tâches

pour un autre agent logiciel ou un humain. ...

http://www.

aeris.11vm-serv.net/cours/util_outils/glos.html

· (n.) Objet d'un serveur qui exécute diverses

requêtes (HTTP, NNTP, SMTP et FTP) pour le compte de l'utilisateur. D'une

certaine manière, l'agent intelligent joue le rôle de client pour

le serveur, en effectuant des requêtes remplies par le

serveur.

http://www.

docs.sun.com/app/docs/doc/819-4628/6n6p2pm93

· Programme autonome et personnalisable capable

d'apprendre par lui-même et de reproduire des tâches

particulières (exemple : les agents de recherche d'informations).

www.francedecision.com/v2/component/option,com_rd_glossary/task,showcat/catid,19/Itemid,109/

· c'est un objet informatique capable

d'interactivité avec des serveurs et d'autres objets informatiques. Il

comporte des membres et des méthodes. Les membres sont des sortes

d'attributs comme le nom du propriétaire, la durée d'un travail,

une valeur estimée ou une unité de mesure (etc). ...

http://www.

217.128.136.10/Glossaire/toutleglossaire.htm

Le rôle d'un agent, selon ces définitions,

consiste soit à chercher des informations pour un internaute soit

à enregistrer ses pratiques de navigation.

2.2. DES INTERACTIONS AUX

CONVERSATIONS

Demazeau définit le système multi-agents selon

cinq aspects62(*):

l'agent, l'environnement, l'interaction, l'organisation et l'utilisateur.

L'interaction est ainsi un des aspects clés des systèmes

multi-agents. Elle offre un moyen pour assurer la coopération et la

négociation entre agents. Sans interaction (ou communication), l'agent

n'est qu'un individu isolé, sourd et muet, renfermé sur sa boucle

perception-délibération-action63(*). Bien que l'interaction et la communication sont

souvent confondues dans la littérature, la communication

représente la transmission d'information entre agents, alors que

l'interaction comprend l'action sur le monde, ainsi que la communication entre

les agents du système64(*). En effet, deux modes de communication se distinguent

dans la littérature : la communication indirecte qui se fait par

transmission de signaux via l'environnement, et la communication directe, qui

correspond aux échanges de messages entre les agents.

Nous nous penchons sur les systèmes multi-agents dont

l'interaction est régie par les protocoles d'interaction. Un protocole

d'interaction est un enchaînement prédéfini de messages.

Les protocoles d'interaction sont introduits dans les

systèmes multi-agents dans le but de faciliter la spécification

et l'implémentation de l'interaction entre les agents. D'après la

définition de FIPA1 (Foundation of Intelligent Physical

Agents), un protocole d'interaction est un pattern commun de

communication. Ainsi la spécification et l'implémentation du

protocole doivent être indépendantes du domaine d'application et

de l'architecture interne de l'agent.

2.2.1 Systèmes

multi-agents Communiquants

2.2.1.1 Réification des messages

Dans les systèmes multi-agents communiquants, les

messages sont des objets ou entités manipulables et accessibles par les

agents. Ils sont adressés à un ou plusieurs agents en

particulier, par le biais d'une adresse ou un identifiant, et sont typés

par une sémantique d'acte de langage. Ils sont qualifiés

d'intentionnels du fait notamment qu'ils dénotent une intention

du locuteur sur l'interlocuteur.

Une bonne analogie pour se le représenter est celle des

e-mails. Les e-mails sont des messages standardisés par la RFC

822, qui contiennent un certain nombre d'informations explicites sur

l'interaction qu'ils représentent : la source du message, le ou les

destinataires, la date d'envoi, etc.

Les messages entre agents communiquant sont assez comparables.

Dans le cas d'objets distribués, les appels de méthodes distants

sont aussi encodés sous forme de messages, in fine. Cependant

les méta-informations, comme la source du message, ne sont pas

accessibles par le destinataire, ce qui fait une différence

importante.

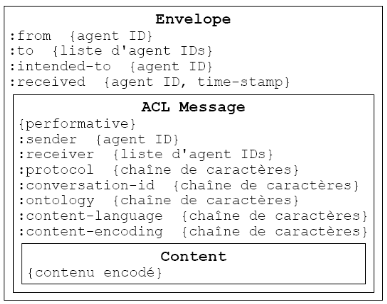

La figure ci-après donne un exemple de message dans le

langage FIPA-ACL, encodé textuellement.

Dans FIPA, le message est lui-même placé dans une

enveloppe qui sépare les paramètres du message de ceux

liés à son transport effectif.

(propose

: sender (agent-identifier

: name cnet2@locallap

: addresses (sequence

Fipaos-rmi : // 192.168.0.2 : 3000/cnet2

)

)

: receiver (set

(agent-idenfier

: name cent-proxy@locallap

: addresses (sequence

Fipaos-rmi : // 192.168.0.2 :

3000/cent-proxy

)

)

)

: content (deal

: product bananas

: quantity 1

: price 15

)

: protocol fipa-iterated-contract-net

: conversation-ide cent-proxy@locallap-auction

#0.cnet2@locallap

)

Figure 1. Exemple d'un message

FIPA-ACL en format textuel (sans l'enveloppe)

Source : Denis Jouvin, Délégation de

Rôle et Architectures Dynamiques de systèmes Mullti-agents

conversationnels, Université Lyon I-Claude Bernard, Paris, Thèse

de Doctorat 2003.

2.2.1.2 Théorie des actes de langages

Le typage sémantique des messages prend son origine de

la théorie des actes de langage. Cette théorie de la philosophie

du langage est apparue dans les années 60 par les travaux de

Austin65(*) et ensuite de

Searle66(*). Elle part du

principe que la communication humaine est constituée d'actes de

langage, aussi appelé performatifs, que l'on peut classer

en cinq grandes catégories :

- Les assertions, qui informent l'interlocuteur d'une croyance

de la part du locuteur sur l'état du monde;

- Les directives, qui sont des requêtes, indiquant

l'intention du locuteur que l'interlocuteur agisse de façon à

satisfaire la requête ;

- Les actes expressifs, exprimant des sentiments ressentis par

le locuteur;

- Les déclarations, qui informent l'interlocuteur d'une

intention du locuteur ou un état de quelque chose qui dépend de

ce dernier ;

- Les engagements, qui sont des promesses, ou à

l'inverse des menaces.

Cette théorie a ensuite été

appliquée à la communication entre agents autonomes, par Cohen et

Levesque67(*), en partie

par anthropomorphisme, puisque les actes de langages sont à l'origine un

modèle philosophique de la communication humaine, et que le

modèle multi-agents est lui-même inspiré de systèmes

naturels ou sociaux.

2.2.1.3 Langages de communication entre agents

Les premiers langages de communication entre agents (ACL pour

Agent Communication Language) ont ensuite fait leur apparition. Les

deux plus répandus sont KQML, de Finin, Labrou et al.68(*) 69(*), est apparu un peu plus tard,

FIPA-ACL70(*) 71(*), standardisés par la

FIPA. Ces langages de communication ont été directement

inspirés de la théorie des actes de langage, avec une certaine

connotation « connaissance » héritée de l'intelligence

artificielle distribuée : les agents sont parfois perçus comme

des bases de connaissances indépendantes.

La standardisation de ces langages de communication entre

agents est principalement confinée au niveau communicationnel,

ce qui constitue une clef pour l'interopérabilité.

Leur sémantique concerne avant tout l'interaction. Pour

des raisons que nous qualifierons d'historiques, elle comporte une

interprétation de plus haut niveau, intentionnelle, mais celle-ci est

suffisamment générique pour être applicable à tout

système impliquant une communication par messages. Il est vrai que la

partie sémantique intentionnelle des actes de langages, de haut

niveau, a été peu à peu délaissée

récemment, au profit de considérations de plus bas niveau comme

la coordination.

Niveau communicationnel.

Ce niveau équivaut au niveau des actions

défini par Pitt et al. 72(*), ou au niveau conversationnel de Martin et

al.73(*), se limite

à considérer les échanges de messages, et ce qui contraint

et régit explicitement ces échanges, sans tenir compte de la

sémantique du contenu des messages, et ce qui attrait aux

niveaux d'abstraction plus élevés que la conversation

(ontologies, manipulation de connaissances ou croyances, états internes

ou mentaux des agents, organisation de haut niveau, etc.). Ces niveaux

d'abstraction participent pleinement à influencer et diriger les

interactions, mais ne sont pas perceptibles au niveau communicationnel.

De la même manière, le niveau communicationnel

exclue le niveau (plus bas) du transport des messages, qui, bien que

nécessaire à l'interopérabilité, est

dépendant de l'environnement d'exécution.

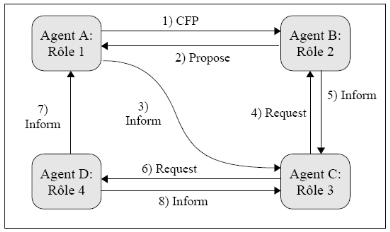

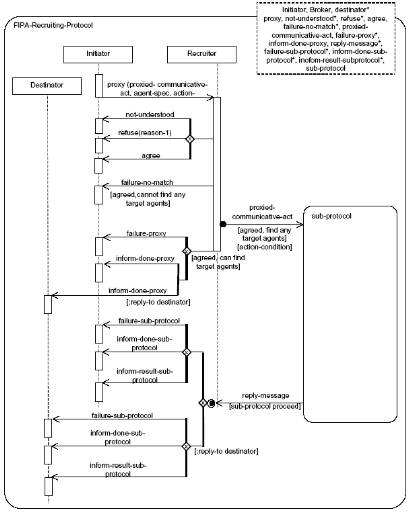

La figure ci-après reprend ce découpage en

trois couches de l'interaction :

- le niveau transport de messages,

- le niveau communicationnel,

- et le niveau spécifique au domaine, correspondant au

contenu des messages.

Figure 2. Niveau communicationnel

dans l'interaction

Source : Denis Jouvin, Délégation de

Rôle et Architectures Dynamiques de systèmes Mullti-agents

conversationnels, Université Lyon I-Claude Bernard, Paris, Thèse

de Doctorat 2003.

Les ACL sont notamment indépendants du langage

utilisé pour encoder les connaissances contenues dans les messages, ce

qui représenterait le niveau sémantique supérieur (voir

figure 2). Ils sont également indépendants du transport et de

l'encodage des messages, ce qui correspondrait au niveau inférieur.

Plutôt que de décrire chaque langage de

communication séparément, nous aborderons ici l'aspect acte de

langage parallèlement dans KQML aussi bien que FIPA-ACL. Nous

insisterons beaucoup plus sur le langage de communication FIPA-ACL, dans le

cadre des réunions virtuelles d'attributions de charges horaires au

Département d'Informatique de Gestion à l'ISP/Bukavu, l'objet de

ce présent travail.

Tableau 1. Classification des

principaux actes de langage de KQML et FIPA ACL

Source : Denis Jouvin, Délégation de

Rôle et Architectures Dynamiques de systèmes Multi-agents

conversationnels, Université Lyon I-Claude Bernard, Paris, Thèse

de Doctorat 2003.

Les actes de langage définis dans les ACL se rattachent

aux catégories décrites plus haut dans la classification initiale

de Searle, à l'exception bien-sur de la catégorie des actes

expressifs. Le tableau 1 donne une correspondance entres les principaux actes

de langage de KQML et FIPA- ACL, ainsi que leur catégorie.

En comparant ces deux langages de communication d'agents, nous

pouvons remarquer que FIPA- ACL est plus parcimonieux et économe de

performatifs que KQML, dont les performatifs tendent à être plus

spécifiques, et redondants, et dont certains ont une sémantique

dédié à des tâches particulières, non

liées à la simple communication, comme par exemple la

manipulation de base de connaissance, ou encore l'enregistrement auprès

d'un agent facilitateur. Malheureusement cette spécificité

entaille quelque peu le principe d'indépendance du niveau connaissances

évoqué plus haut. Ces mêmes actes sont exprimables dans

FIPA-ACL par des actes génériques comme Request,

couplés à un contenu utilisant une ontologie spécifique

standardisée.

2.2.1.5. Apports et limites des actes de langages

Cette partie tente de faire le point sur, d'une part, ce

qu'apporte l'utilisation des actes de langages dans notre problématique,

et d'autre part les limites de cette théorie.

Les actes de langages sont les briques de base de la

sémantique communicationnelle. Ils représentent des

modèles fragmentaires de motifs d'interaction, génériques

dans le sens où ils sont non spécifiques à un domaine, et

également dans le sens où ils sont théoriquement

combinables ou composables, selon une certaine sémantique.

Les actes de langage nous renseignent sur le comportement

attendu de l'agent qui les utilise. Le principal apport est donc relatif

à l'interopérabilité : l'utilisation de tel ou tel acte de

langage est une méta-information sur le comportement de l'agent en terme

de communication. La standardisation de cet aspect est un facteur de

convergence et d'interopérabilité entre deux agents effectuant

une tâche collective similaire, et conçus séparément

: grâce à cette sémantique, il y a de plus fortes chances

pour qu'ils utilisent les mêmes actes de langages.

Cette information n'est certes pas suffisante pour garantir

l'interopérabilité. Le contenu des messages, et les niveaux

sémantiques supérieurs plus spécifiques au domaine (par

exemple les ontologies), doivent aussi être standardisés tout en

maintenant la séparation avec le niveau communicationnel. De même,

le niveau inférieur, le transport des messages, doit être

également interopérable.

Contexte d'interaction. Le contexte de

l'interaction est indispensable pour interpréter sans

ambiguïté le déroulement d'une communication, même

à ce niveau. Cette nécessité était

déjà suggérée par les théoriciens du

langage, contemporains de Searle. Ces derniers reconnaissaient qu'il fallait

une unité d'analyse plus large que le simple acte de langage pour

décortiquer la structure du dialogue, et ont introduit par exemple la

notion de paire d'adjacence, liée à la structure des

conversations.

C'est aussi pourquoi un langage comme FIPA-ACL ne

définit pas seulement des messages et actes de langages, mais aussi des

conversations, régies par des protocoles d'interactions74(*).

Exemple 1. Un agent fournisseur d'un service donné

procède par enchère, par envois d'appels à proposition

successifs (CFP pour Call For Proposal), à des acheteurs

potentiels, puis acceptations ou refus de leurs propositions. Si nous

supprimons la notion de conversation, la réponse aux propositions, comme

aux CFP, devient ambiguë : un participant a besoin de savoir s'il

était le gagnant au tour d'enchère précédent, afin

de savoir s'il doit proposer ou non un meilleur prix ; un CFP pourrait tout

aussi bien signifier une nouvelle enchère, ou la continuité d'une

enchère parallèle. De même, le vendeur a besoin de

rattacher une proposition à une enchère donnée, dans le

cas de deux enchères en parallèle, ne serait-ce que pour savoir

à qui envoyer le nouveau CFP basé sur cette proposition. Il faut

donc identifier chaque enchère, et rattacher les propositions et CFP

à ce contexte.

2.1.1.5 Extensions et langages moins

répandus