II. ANALYSE

1) ENVIRONNEMENT DE MODÉLISATION

Il existe plusieurs logiciels de modélisation UML a

l'instar de : PowerAMC, Enterprise Architect, ArgoUml, Astah Community.

P a g e 39 | 74

PowerAMC et Enterprise Architect sont des logiciels de

modélisation Merise, UML et processus métiers payants ; Ils

intègrent des fonctions de génération de code pour plus de

45 bases de données et divers langages de programmation.

ArgoUml et Astah Community sont des logiciels de

modélisation UML libres et multilingues. Ils supportent la

génération de code Java, C++, PHP, C# et SQL et

l'ingénierie inverse.

Compte tenu de sa gratuité et sa possibilité de

retour en arrière, le logiciel Astah Community nous permettra de

réaliser les diagrammes de classe, de cas d'utilisation et de

séquence.

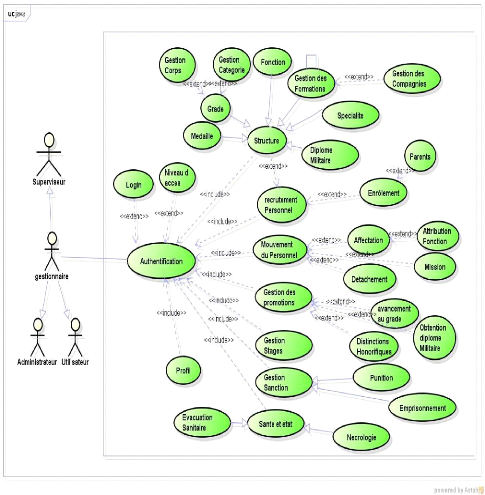

2) DIAGRAMME DE CAS D'UTILISATION

Le diagramme de cas d'utilisation est un des diagrammes de

comportement d'UML. Il sert à spécifier les

fonctionnalités d'un système et à illustrer les exigences

de l'application à travers ses processus métier.

i. Représentation des acteurs

Un acteur est une personne, un groupe de personne, une

organisation ou un autre système externe qui inter agit avec le

système, sujet de l'étude. L'application WiseRH autorise trois

types d'acteurs :

? Les super utilisateurs ? Les administrateurs

? Les simples utilisateurs

Le cas d'utilisation profile illustré par la figure 12

fait l'objet d'un autre diagramme de cas.

P a g e 40 | 74

Figure 12: Diagramme de cas d'utilisation

global

P a g e 41 | 74

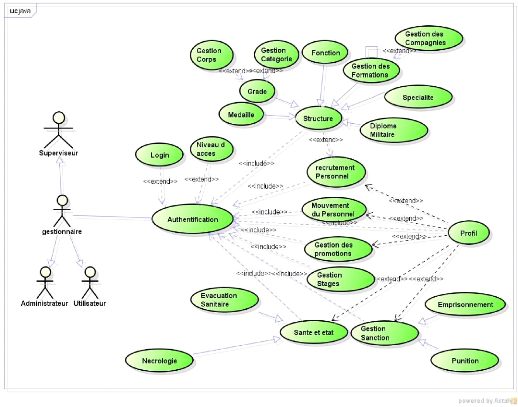

Figure 13: Diagramme de cas d'utilisation

Profil

III. CONCEPTION

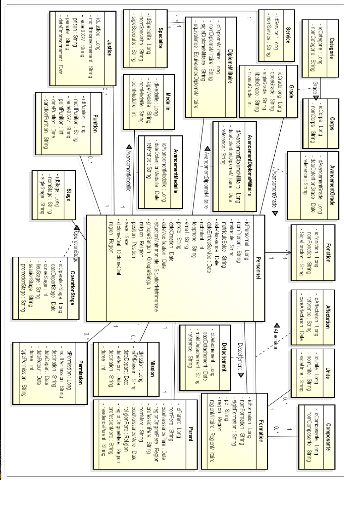

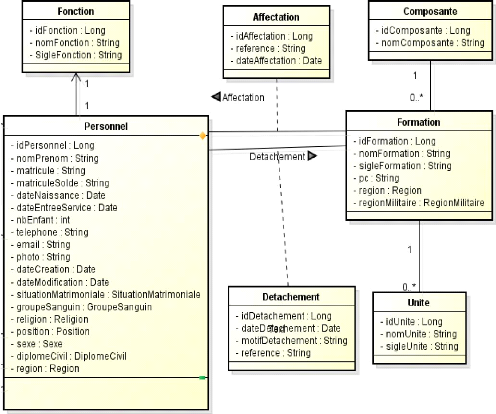

1. DIAGRAMME DE CLASSE

Le diagramme de classe est un schéma

représentatif et descriptif des classes de l'application ainsi que les

relations entre elles.

Grace à l'outil de modélisation Astaah Community

le diagramme de classe de l'application WiseRH est illustré par la

figure ci-après.

P a g e 42 | 74

Figure 14: Diagramme de Classe

P a g e 43 | 74

Compte tenu de la méthode Scrum utilisée

à l'ingénierie logicielle, ce projet a été

divisé en plusieurs sprints afin de produire les livrables après

chaque confrontation avec le product owner.

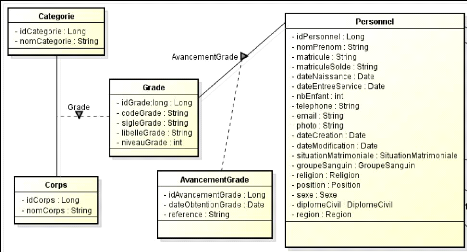

2. Sprint1 : Gestion des grades

Un personnel militaire est caractérisé par son

grade et un grade dépend étroitement du corps et de la

catégorie comme le présente le tableau 1 du chapitre 2. Le

livrable de ce sprint est représenté par la figure illustrant

l'interface de la gestion des grades du chapitre suivant. Tout au long de la

carrière du militaire, il peut gravir plusieurs échelons par ses

avancements en grade.

Figure 15: Diagramme de classe

Grade

P a g e 44 | 74

3. Sprint 2 : Gestion des Formations

Une formation représente une base militaire ou un

établissement militaire. Comme exemple, on peut avoir le BBR (Bataillon

Blinde de Reconnaissance). Une Unité, encore appelée Compagnie

représente la plus petite structure d'appartenance du militaire. En

effet, dans une formation, on peut avoir plusieurs compagnies et une formation

à son tour appartient à une composante. C'est par affectation ou

par détachement qu'un personnel est enrôlé dans une

formation et c'est dans les textes d'affectation que sont attribuées les

fonctions aux personnels.

Figure 16: Diagramme de classe

Formation

P a g e 45 | 74

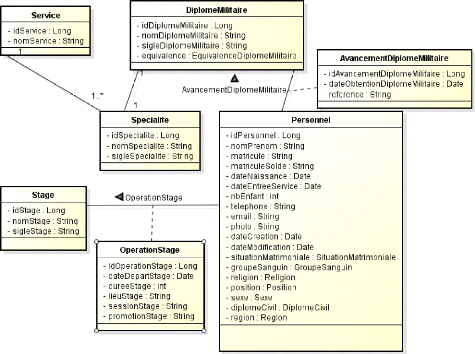

4. Sprint3 : Gestion des stages et diplômes

militaires

Les diplômes militaires sont obtenus après les

stages de formation. Il y existe une panoplie de spécialités

toutes tributaires aux services auquel ils appartiennent.

Figure 17: Diagramme de classe

Stage

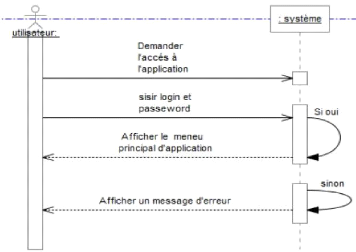

5. Sprint 4 : Authentification et niveau

d'accréditation

La sécurité applicative est la

corrélation de l'authentification et les autorisations d'accès.

En effet l'authentification permet de savoir qui se connecte à

l'application et l'autorisation détermine la gratuité

d'accréditation au système et les droits y afférents.

Cette sécurité passe par le chiffrement des mots de passe ; dans

le cas d'espèce et

P a g e 46 | 74

contenu des failles découvertes sur le MD5, nous sommes

passés non seulement au hachage des mots de passe en sha256 qui jusqu'

aujourd'hui n'a pas encore montre de vulnérabilités mais aussi

sur sa robustesse en taille minimum de 10 caractères et l'obligation de

l'usage d'une mêlée de majuscules, minuscules et symboles.

Figure 18: Diagramme de séquence

authentification

|