Introduction générale

La matérialisation de l'information tient son pesant

d'or dans la notion de preuve et d'archivage des documents, mais cet usage ne

cesse de démontrer sa désuétude face à l'ère

du numérique. Malgré l'essor fulgurant des nouvelles technologies

de l'information et de la communication, certains secteurs d'activités,

sous le charme du syndrome d'Excel, résistent au changement et

confondent le tableur Excel à une application de gestion. Dans un

contexte de production et de manipulation des volumes importants

d'informations, les limites d'Excel atteignent leur apogée et le besoin

indéniable d'une application répondant aux besoins métiers

de l'entreprise est de plus en plus accru ; il n'en demeure pas moins de la

gestion du personnel devenue gestion des ressources humaines à cause de

sa complexité. Les applications de gestion des ressources humaines

doivent répondre aux besoins métiers de l'entreprise et assurer

la sécurité des données qu'elles manipulent. Les

applications de gestion, bien que bastion d'efficacité, de souplesse et

de productivité des entreprises suscitent de plus en plus

l'intérêt insatiable des cybercriminels et leur appétit est

plus alléchant quand il s'agit des informations à

caractères militaires. L'application de gestion du personnel des forces

de défense n'est pas en reste face à ce bicéphalisme

idéologique axé d'une part sur la complexité des exigences

métier et la sécurité des transactions et informations

classées « secret Défense ». Comment évaluer le

niveau de résistance de notre application face à la montée

grandissante de la cybercriminalité ? Pourquoi développer une

application de gestion du personnel alors qu'il en existe plusieurs sur le

marché ?

Répondre à cette énigme constituera la

toile de fond de ce mémoire étendu sur cinq chapitres : la

présentation de la Deuxième Région Militaire

Interarmées (Chapitre1), l'état de l'art (Chapitre2), la

méthodologie et le choix des solutions (Chapitre3), l'analyse et la

conception (Chapitre4) et l'implémentation de la solution

(chapitre5).

P a g e 1 | 74

Chapitre1 :

PRESENTATION DE LA DEUXIEME

REGION MILITAIRE INTERARMEES

INTRODUCTION

La RMIA2, confrontée à des menaces multiformes,

occupe une position stratégique dans le dispositif national de

défense et de sécurité. Cela dit, il est garant de la

protection d'un potentiel industriel et socioéconomique important, de

l'assainissement et de la défense du cyberespace de sa zone de

responsabilité. Ce chapitre nous permettra de présenter la RMIA2,

sa zone de commandement et son étendue.

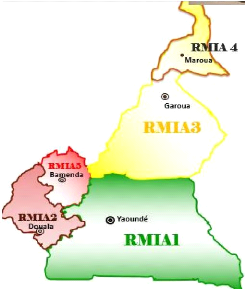

I. CRÉATION DE LA RMIA

En 2001, la réorganisation de la défense

nationale camerounaise s'est opérée dans une logique

interarmées, inspirée par la prise de conscience de

l'efficacité de l'emploi simultané en opération des moyens

d'au moins deux armées, et le souci de rationalisation

financière. Ce concept interarmées devrait également aider

à préparer nos forces de défense à une meilleure

intégration dans un dispositif multinational ou interallié.

Les Régions Militaires Interarmées ont

été créées par décret présidentiel

N°2001/180 du 25 juillet 2001 portant réorganisation du

Commandement Militaire Territorial. Cette réorganisation a

été modifiée par les décrets N° 2014/308 du 14

août

P a g e 2 | 74

2014 et N° 2018/148 du 21 février 2018 qui portent

respectivement le nombre de Régions Militaires de trois à quatre,

puis de quatre à cinq.

De manière générale les RMIA sont des

démembrements du commandement militaire central ou peuvent s'exercer le

commandement opératif (l'emploi des forces) et le commandement organique

(préparation des forces).La Deuxième Région Militaire

Interarmées est donc l'une des cinq Régions Militaires que compte

le Cameroun.

Figure 1:Position géographique de la RMIA2

[1]

P a g e 3 | 74

|