2. Conception de la solution

2.1. Architecture de la solution

Pour pouvoir atteindre notre objectif, nous proposons une

solution qui devrait être déployé sur une passerelle ou

n'importe quel équipement qui servirait de passerelle aux objets

connectés tel qu'on peut le voir sur la figure ci-dessous. Cette

passerelle représente la frontière entre le réseau

privé que forment les objets connectés et le réseau

public.

Nous avons pris le réseau domotique comme notre

réseau de choix cependant, notre approche est devrait donner sur tous

les réseaux informatiques avec une portée de quelques dizaines de

mètres. Le travail que nous avons effectué ne fonctionne qu'avec

Linux car cela nous donne la possibilité d'accéder au kernel sans

droit spécial d'utilisation parce que ce n'est pas un système

propriétaire.

Figure 17 :

Architecture du réseau interne vers le réseau externe

La figure 17 nous présente plus

clairement le rôle de frontière joué par la passerelle.

Nous suggérons qu'il y aura un réseau interne où seront

connectés les objets à la passerelle qui servira de limite entre

2 réseaux et le réseau externe dont nous voulons surtout limiter

la communication avec le réseau d'objets connectés. C'est donc au

niveau de la passerelle, qu'il y aura toutes les opérations de

traitement et d'inspection des paquets. Elle s'occupera de surveiller les

paquets, les analyser et prendre des décisions. Tout le trafic du

réseau domotique vers internet devra passer par elle pour assurer une

bonne sécurité. Que ce soit le trafic venant du réseau

interne ou le trafic venant du réseau externe, tout doit être

inspecté.

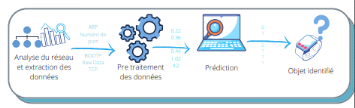

Figure 18 : Architecture de la

solution

Pour prendre des décisions,

notre programme se base sur les résultats des modèles de

prédictions d'apprentissage profond et ensuite décide ce qu'il

faut faire d'un paquet ou pas comme nous le voyons sur la figure 18. Notre

modèle devrait faciliter le travail du pare-feu en prenant les

décisions de rejeter un paquet ou de l'accepter en fonction des

prédictions c'est-à-dire de la nature du paquet. Et permettre

à un administrateur de connaître les objets connectés de

son réseau toujours grâce aux modèles de d'apprentissage

profond.

Figure 19 : modèle

d'apprentissage profond pour prédire le trafic bénin ou

malicieux

Les figures 19 et 20 nous

présentent les étapes avant la prédiction. Tout d'abord il

nous faut collecter les données et extraire les attributs dont nous

avons besoin. Ensuite nous les pré traitons pour obtenir des

données compréhensibles par le modèle qui va pouvoir

prédire.

Figure 20 : Architecture du

modèle d'identification des objets grâce à l'apprentissage

profond

Ce sont les données

utilisées ainsi que l'objectif de prédiction qui

différencient les deux algorithmes. Ici nous ne visons pas à

protéger un objet en particulier. De ce fait, nous nous concentrons

plutôt sur les types d'attaques qui s'appuient sur les failles dont elles

sont victimes.

|