4. Contexte et intérêt du

projet

Au Cameroun, les objets connectés sont plus en vogue

qu'on ne le croit. Les montres connectées grâce auxquelles on

reçoit nos messages et qui possèdent de ce fait nos informations

personnelles, les télévisions grâce auxquelles on peut

télécharger des jeux via sa console par exemple, les

écouteurs sans fil, les haut-parleurs Bluetooth, des caméras de

surveillance et même des brassards avec des capteurs de rythmes

cardiaques. Pour le moment cela concerne surtout des objets de divertissement

ou de simples gadgets mais il existe de plus en plus de start-up camerounaises

tel que ndoto [20] qui conçoit des compteurs intelligents par exemple,

d'ailleurs ENEO le concessionnaire du service public de

l'électricité au Cameroun a déjà installé

environ 4000 dans les ménages camerounais [21].

De ce fait, le Cameroun comme tous les autres pays du monde

n'est pas du tout épargné par les menaces qui planent sur les

objets connectés. D'après la carte des menaces de Kapersky, le

Cameroun est le pays 103ème pays le plus attaqué au

monde.

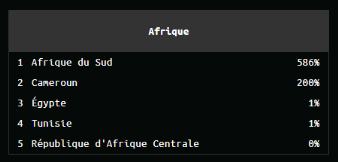

Figure 9 : classement des pays du

monde par détection d'activité de botnet [22]

Kaspersky fournit une carte des menaces

informatiques en temps réel. Sur le classement par pays ci-dessus vous

pouvez observer l'activité des botnets détectés dans le

mode les dernières semaines. Le Cameroun est 9ème

[22]. La détection de l'activité botnet montre les statistiques

des adresses IP identifiées des victimes d'attaques DDoS et des serveurs

C&C des botnet acquis avec le SSoS Intelligence System de Kaspersky.

Figure 10 : Classement sur le

continent africain des activités de détection de botnet [22]

Et sur le classement du continent

africain, est 2ème toujours Selon Kaspersky.

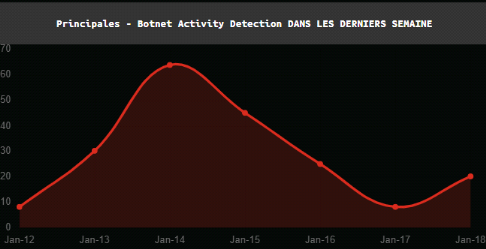

Figure 11 : Détection

d'activité de botnet au Cameroun du 12 janvier au 18 janvier [22]

Ceci est le volume des attaques de

botnet qu'a relevé Kaspersky du 12 janvier au 18 janvier 2021 au

Cameroun.

Le Cameroun reste donc une cible d'attaques de botnet à

travers le monde à ne pas négliger. D'ailleurs Kaspersky

décrit aussi le volume des intrusions détectées et

répertorié au Cameroun.

Figure 12 : Détection

d'intrusion au Cameroun du 11 Janvier au 17 Janvier[22]

Les intrusions cherchent à

exploiter à distances des applications, des services et des

systèmes d'exploitation vulnérables ou mal configurés via

un réseau pour réaliser l'exécution de code arbitraire et

effectuer des activités réseau non autorisées. Le Cameroun

a subi des dizaines de milliers d'intrusions en l'espace de 7 jours.

La carte des attaques de LookingGlass Threat Map [23]

présente aussi une vue des attaques en temps réel à partir

du moment où on se connecte donc il n'y a pas d'historique comme sur

Kaspersky. Au moment de la connexion un point d'infection est apparu sur le

Cameroun.

Figure 13 : Vue en temps

réel d'une infection du botnet Sality su MTN Cameroun [23]

Sality est un virus infectant des

fichiers. MTN Network Solutions Cameroun à Douala vers 08:15 subissait

une attaque de ce virus.

D'ailleurs vous pouvez observer sur les statistiques que le jour

où cette capture d'écran a été faite soit le 19

janvier, il représentait presque 90% des botnets détectés.

Les attaques vers le Cameroun étaient rares et très courtes,

juste quelques secondes. De plus, la plupart des entreprises attaquées

étaient des opérateurs de télécommunications et des

fournisseurs d'accès à internet.

Nous avons déjà démontré plus haut

que même si les objets connectés ne sont pas toujours des cibles,

bien qu'il soit possible de voler des données personnelles, de bloquer

les appareils ou alors d'espionner leurs utilisateurs, elles servent

d'appareils zombies qui permettent ensuite de s'attaquer à de plus gros

sites ou compagnies dans le monde afin de faire du chantage pour obtenir de

l'argent ou juste pour saboter une entreprise.

La véritable cible des attaques visant les objets

connectées et aussi la vraie bénéficiaire d'une issue

à ce problème n'est pas un pays ou un utilisateur en particulier

mais plutôt les infrastructures informatiques de grosses entreprises.

Les solutions présentées plus haut ont chacune

pour objectif de protéger les objets connectés. IoT Sentinel

utilise une base de données qui le renseigne sur le

« danger » que peut représenter un objet du

réseau pour ensuite l'isoler et empêcher toute attaque vers le

réseau IoT. BPF est un outil utilisé par les systèmes

d'exploitation qui est utilisé de manière implicite lors de la

construction de filtres. Et filter.tlk propose de filtrer les paquets et

concevoir des règles de pare-feu afin de protéger le

réseau ou un système.

Notre approche est différente. Nous ne voulons pas

créer des règles de pare-feu qu'il faudra gérer par la

suite. Ensuite se baser sur une base de données mise à jour est

une solution qui présenterait des limites au cas où un objet ne

présente pas de « mauvais profil » mais serait une

fois entré dans la zone « trusted » plus tard

victime d'une attaque et propagent un virus.

Nous proposons d'utiliser une passerelle IoT pour filtrer les

paquets vers et depuis les paquets du réseau interne. Ce type

d'équipement sert de pont entre les capteurs, objets connectés,

équipements réseaux et le Cloud. Il comprend souvent plusieurs

ports pour plusieurs protocoles différents et grâce à lui

on peut connecter divers appareils IoT. De ce fait, on dégage d'abord

l'une des premières limites lorsqu'on veut créer une solution

pour l'IoT, la diversité des objets et protocoles de communication

rencontrés.

Nous ne sommes pas liés à un objet en

particulier et nous devrons obtenir des données variées pour

proposées des modèles qui ne sont pas dépendant d'une

seule technologie, qui devra fonctionner sur ces passerelles. Ces passerelles

pourront ainsi protéger tout le réseau d'appareils dont elle

gère la communication grâce aux modèles d'apprentissage

profond proposés.

|