|

R E P U B L I Q U E D U S E N E G A L

* * * * * * * * * * *

Un peuple - un but -

une foi

MINISTERE DE L'ENSEIGNEMENT SUPERIEUR ET DE LA RECHERCHE

SCIENTIFIQUE

THEME

Conception et déploiement de réseaux et

systèmes de télécommunications dans l'espace universitaire

africain :

Cas de l'Université de Barack OBAMA

(Conakry - République de

Guinée)

Spécialité : IIT

ANNEE SCOLAIRE 2020-2021

Rédige par : Sous la direction de :

Alhassane Benthe Diallo Mr Yaya Diallo

Tel : 78 371 35 25

Email :alhassanebinthe@

gmail.com

Dédicaces

Je dédie ce travail

A ma famille pour leurs soutiens moraux et financiers. Ensuite

mes frères et soeurs sans oublier toutes les personnes qui, de

près ou de loin, ont contribué à la réalisation de

ce rapport. Par-dessus tout ce travail à DIEU le Très Haut et

Miséricordieux par excellence qui m'a inspiré durant la

conception de ce rapport.

A ceux qui nous ont précédé sur les sillages

de la science, nous vous adressons vos vives congratulations et gratitudes sans

pareil pour l'exemple ;

A vous qui nous suivez, nous vous prions de trouver à

travers ce travail l'inspiration et le modèle d'ascèse,

d'abnégation, de détermination, de courage ; et qu'il en soit

ainsi de génération en génération.

Remerciements

Je voudrais tout d'abord adresser toute ma gratitude à

Monsieur Mamadou Yaya DIALLO pour son engagement, son aide et ses

précieux conseils qu'il a sus me transmettre tout au long de ce projet.

Je tiens à le remercier tout particulièrement pour son soutien

durant toute cette année. Ma volonté de poursuivre dans ce

domaine tient en particulier à son enseignement pour lequel, je souhaite

lui témoigner toute ma reconnaissance.

Je souhaite témoigner de la richesse de cette année

au travers d'un corps professoral passionné, déterminé et

qui a toujours su manifester son soutien. Je remercie toutes ces personnes qui

ont contribué au renforcement de mes connaissances et qui m'ont

donné les outils indispensables à la poursuite de mes

études.

J'adresse mes sincères remerciements à tous les

professeurs, intervenants et toutes les personnes qui par leurs paroles, leurs

écrits, leurs conseils et leurs critiques m'ont permis de mener à

bien mon travail.

Un grand merci à l'ensemble de ma famille et plus

particulièrement à mes parents et mon oncle pour leur amour, leur

confiance, leurs conseils ainsi que leur soutien inconditionnel qui m'a permis

de réaliser les études pour lesquelles je me destine et par

conséquent ce mémoire. Merci à mon petit frère,

pour m'avoir encouragée et épaulée durant toutes mes

études. Je souhaite particulièrement remercier mes amis de

toujours, pour leur accompagnement, leur soutien et leur amitié durant

toutes ces années et pour l'ensemble de mes projets.

Enfin, je souhaite à tous les lecteurs de ce

mémoire de découvrir avec intérêt la conception et

le déploiement de réseaux et systèmes de

télécommunications dans l'espace universitaire africain,

intérêt qui m'a animé tout au long de cette recherche.

À tous, je présente mes sincères

remerciements et ma profonde gratitude.

1

Sommaire

Introduction

PREMIÈRE PARTIE : Cadres théorique et

méthodologique Chapitre I : Cadre théorique

Chapitre II : Cadre méthodologique

DEUXIÈME PARTIE : Cadres organisationnel et conceptuel

Chapitre I : Cadre organisationnel

Chapitre II : Cadre conceptuel

TROISIÈME PARTIE : Cadre analytique

Recommandations Conclusion

Table des matières Bibliographie

2

Liste des figures

Fig. 1 : Organigramme de l'université 21

Fig.2 : réseau informatique 22

Fig.3 : classification des réseaux selon la taille

26

Fig.4 : topologie en bus 27

Fig.5: topologie en étoile 28

Fig.6: topologie étoile étendue 29

Fig.7 : topologie maillée 29

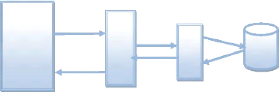

Fig.8. architecture client-serveur 32

Fig.9. Architecture client-serveur deux tiers 33

Fig.10. Client-serveur 3 tiers 34

Fig.11. Architecture client/serveur à N tiers 35

Fig.12 : Répéteur 39

Fig.13 : hub 40

Fig.14 : Routeur 41

Fig.15 : Switch 41

Fig.16 : description des réseaux sans fil 43

Fig.17 : architecture cellulaire 44

Fig. 18 : les classes d'adresses 48

Fig. 19 : modèle d'une antenne 51

Fig. 20 : liaison par satellite 54

3

Glossaires

UBO : Université Barack Obama

TIC : Technologie de l'information et de la

communication

DHCP : Dynamic Host Configuration Protocol

DNS : Domain Name Server

HTTP: Hypertext Transfer Protocol.

HTTPS: Hypertext Transfer Protocol Secure.

TOIP : Téléphonie sur IP.

SMB : Server message Block

SSH : Secure Shell

SMTP : Simple Mail Transfer Protocol

TCP : Transmission Control Protocol

ISO : International Standard Organisation

LAN : Local Area Network

MCZ : Médecin Chef de Zone

NAT: Network Address Translation

OSI: Open System Interconnexion

UDP: User Datagram Protocol

VLAN: Virtual Local Network

4

5

Introduction

Les pays qui ont maîtrisé le potentiel des

réseaux et services de Télécommunications/TIC ont atteint

un développement social et économique important. En outre, leurs

économies ont été transformées rapidement en

économies basées sur l'information et la connaissance. Pour

s'intégrer efficacement au processus de la mondialisation, l'Afrique

doit entre autres cherché à renforcer et diversifier la base de

sa production en attirant de nouveaux investissements directs pour produire des

biens manufacturés de qualité et des services. Le

développement des infrastructures est un pré requis pour

atteindre cet objectif. L'histoire de l'humanité regorge d'exemples

démontrant la vaste contribution des infrastructures au

développement. Un exemple remarquable est celui des Romains qui

bâtirent leur empire grâce à la construction de routes. Les

États-Unis d'Amérique, l'Europe et le Japon ont également

réalisé leur développement grâce à la

construction d'énormes infrastructures routières, de chemin de

fer, d'aéroport, d'énergie, de réseaux de

Télécommunications/TIC, etc. Ainsi, consciente que les

infrastructures constituent non seulement le fondement de l'intégration

physique de l'Afrique, mais doivent en outre, servir de moteur au

développement économique, ainsi que de moyen pour stimuler les

flux commerciaux et les interactions sociales et culturelles, la Commission de

l'Union Africaine les a défini dans sa mission en ces termes : «

une Afrique dotée d'infrastructures intégrées de

transport, de communication et d'énergie, qui sont fiables, efficientes

et abordables comme pré requis à la promotion de

l'intégration régionale et la participation du Continent à

la mondialisation . » L'expression de cette vision s'est traduite par la

création du nouveau partenariat pour le développement de

l'Afrique (NEPAD), qui est un programme de la Commission de l'Union Africaine

ayant pour objectif cardinal de construire des réseaux et des

systèmes de transport, d'énergie, de ressources en eau, et des

infrastructures appropriées de Télécommunications/TIC, de

réaliser l'interconnexion des Etats africains et des régions, en

vue de satisfaire les besoins économiques et fournir à toutes les

populations des services publiques et sociaux de base. Ces initiatives de

l'Union Africaine dans le domaine du développement des infrastructures

sont illustrées par deux programmes prioritaires de son plan

stratégique, à savoir « Connecter l'Afrique » et «

Combler le fossé numérique ».

Les nouvelles attentes et les nouvelles possibilités en

matière de production et de distribution

de l'information amènent les Etats à proposer et

fournir aux citoyens et aux

entreprises les services publics à valeur ajoutée.

Les différents programmes de réforme de l'Etat, de gouvernance

et/ou de décentralisation administrative engagés partout en

Afrique montrent l'ambition des services publics de faciliter le passage des

administrations proposant des services cloisonnés vers celles offrant

des services en réseau.

La guinée s'est aussi engagé dans cette voie au

regard de nombreux projets TIC engagés dans plusieurs secteurs de

l'administration (finance, éducation, santé, système

électoral, justice et police, etc.). Qu'il s'agisse du SIGIPES

(Système informatique de gestion intégrée des personnels

de l'Etat et de la Solde), du SIGIFI (Système informatique de gestion

intégrée des finances publiques), du GUCE (Guichet unique

électronique des opérations du commerce extérieur), de

l'informatisation du fichier électoral, tous les projets suscités

ont pour ambition de couvrir l'espace national en interconnectant toutes les

structures administratives concernées. Ils s'appuient donc en

général sur l'infrastructure téléinformatique, mais

de manière singulière aux réseaux étendus encore

appelés technologies WAN (Wide Area Network). Dans tous ces projets

comme dans celui qui motive cette contribution, à savoir

l'informatisation du système électoral, les décideurs font

face à des difficultés dans le processus de prise de

décision : étant donnée une structure administrative,

choisir la meilleure technologie WAN disponible sur le marché. Ce choix

dépend de plusieurs facteurs ou critères : le type de connexion

des structures administratives avoisinantes ; les différentes

technologies WAN disponibles sur le marché, leurs

spécificités et leurs coûts ; les différentes

contraintes organisationnelles, financières, technologiques et

environnementales du pays. Conséquence, les initiatives en cours de mise

en place des plates-formes techniques débouchent le plus souvent sur de

véritables gouffres financiers pour des résultats finalement

insuffisants et des solutions technologiques inappropriées aux besoins

des administrations publiques.

Les réflexions visant à rationaliser ce type de

choix ont été longtemps engagées par la communauté

scientifique et des modèles d'aide à la prise de décision

ont été appliqués dans de nombreux domaines. Le

modèle MEDUSE (Méthode d'aide à la décision par

l'utilisation de SIG pour l'interconnexion de l'administration

guinéenne) ici proposé, est une adaptation au problème

posé des modèles décisionnels existants. Il est

basé sur l'utilisation combinée des réseaux de

télécommunications étendus, des bases de données,

des Systèmes d'information géographique (SIG) et des

méthodes d'analyse multicritère.

Ø

6

PREMIÈRE PARTIE : Cadres théorique

et

méthodologique

7

Chapitre I : Cadre théorique

1. La problématique

Il sied de dire que les réseaux informatiques, constituent

une nouvelle manière de communiquer qui encouragent les utilisateurs

à imaginer les multiples services auxquels ils pourront accéder

en dehors du transfert de données, d'accès à internet etc.

Toutefois, le déploiement d'un réseau opérationnel

à cette structure universitaire permettra à ladite zone d'avoir

une interaction avec l'ensemble des départements au sein de

l'établissement ou même voire en dehors de

l'établissement.

A la lumière de ce qui précède, les

questions suivantes peuvent résumer la préoccupation de ma

réflexion scientifique au cours de la rédaction de ce projet :

1. Que faut-il faire pour minimiser la mobilité des

superviseurs qui vont récolter les données dans chaque aire de

l'établissement ?

2. Quel mécanisme faut-il mettre en place pour assurer

l'intégralité des données à la zone de

l'établissement ?

Face à ces handicaps matériels liés à

une situation de périphérie, que nous apprennent les processus de

développement des télécommunications dans cette partie de

l'Afrique? Les communications à distance peuvent-elles pallier les

difficultés des communications matérielles ? Quels rôles

les réseaux jouent-ils dans les zones enclavées? Quelles sont les

relations entre TIC (Technologie de l'information et de la communication) et

Territoires? Cette zone est-elle en avance ou en retard en matière de

développement des TIC par rapport aux autres zones de l'Afrique? Quel

rôle jouent les différents acteurs dans l'équipement du

territoire ? Quel est le rôle de l'Etat, du secteur privé, des

réseaux sociaux ? Ce sont autant de questions qui constituent la

problématique centrale de ma thèse, les

télécommunications sont-elles aptes à transcender la

rugosité d'un tel territoire et comment ?

8

2. Les objectifs de recherche : - Objectif

général

Conception et déploiement de réseaux et

systèmes de télécommunications dans l'espace universitaire

africain :

Cas de l'Université de Barack OBAMA

(Conakry - République de Guinée)

- Objectifs spécifiques

A la fin être capable de mettre un serveur linux ou Windows

en place : - De produire et concevoir des architectures et protocoles

réseaux ;

- D'appréhender la gestion et l'optimisation des

réseaux ;

- De mettre en oeuvre la sécurité des

matériels et des transmissions ;

- De décrire les techniques relevant de réseau

moderne (réseaux et systèmes de télécommunications)

;

- D'analyser et mettre en pratique des solutions de DHCP ;

- D'analyser et mettre en pratique des solutions de DNS ;

- D'analyser et mettre en pratique des solutions de WEB ;

- D'analyser et mettre en pratique des solutions de SSH ;

- D'analyser et mettre en pratique des solutions de SAMBA ;

- D'analyser et mettre en pratique des solutions de Messagerie

;

- D'analyser et mettre en pratique des solutions de Voix sur IP

;

- De discriminer et mettre en oeuvre les techniques de

compression de données (voix, data et vidéo) et de codage

correcteur d'erreurs ;

- D'assurer l'ingénierie de réseaux de

télécommunications ;

- De mettre en oeuvre les capacités d'abstraction, de

rigueur et d'autonomie au travail ; - D'opérer la gestion globale d'un

projet ;

- De mettre en oeuvre la gestion des ressources humaines.

3. Hypothèses de recherche :

- Hypothèse générale

Déployer de réseaux et systèmes de

télécommunications dans l'espace

universitaire africain permet à l'administration de

l'UBO de s'orienter davantage sur la technologie de l'information et de la

communication.

- Hypothèses secondaires

y' La méconnaissance des capacités des

réseaux informatiques affecte leur niveau d'implication dans les

processus de décision de l'UBO.

y' La considération du travail de réseaux et

systèmes de télécommunications par la direction

générale peut contribuer à une meilleure gestion des

projets de l'UBO.

4. Pertinence du sujet

L'Afrique est un continent de 30.3 millions de km2. En termes

de comparaison, le continent africain couvre une surface aussi grande que les

pays suivants réunis : l'Inde, l'Argentine, les États-Unis

d'Amérique, le Mexique, la Chine et 15 pays membres de l'Union

Européenne. Continent au climat tropical et équatorial par

excellence, l'Afrique se caractérise par un temps chaud et sec (30% de

désert, 20% de forêt). L'Afrique comptait une population de 922

millions d'habitants en 2006. En 2025, l'Afrique comptera environ 1.355

milliard d'habitants, et 1.994 milliard en 2050, ce qui la placera au second

rang

mondial après la chine.

9 87

L'Afrique est structurée en cinq (5) régions

géographiques à savoir l'Afrique australe, l'Afrique centrale,

l'Afrique de l'Est, l'Afrique du Nord et l'Afrique de l'Ouest ; et en plusieurs

Communautés Économiques Régionales (CER) et Organisations

Intergouvernementales (IGO).

Cette annexe indique la répartition des états

membres par CER et régions géographiques. Les huit (8) CER

suivantes sont reconnues par l'Union Africaine :

Ø L'Union du Maghreb Arabe (UMA) créée

en 1989 et constituée de cinq (5) états dont l'objectif est entre

autres, de réaliser l'union économique totale de ses membres;

Ø Le Marché Commun pour l'Afrique de l'Est et

australe (COMESA), créé en 1994 et composé de vingt (20)

états, dont l'objectif est entre autres, de réaliser

complètement un marché commun ;

Ø La Communauté des états sahélo

saharien (CENSAD) créée en 1998 et constituée de

vingt-cinq (23) états dont l'objectif est, entre autres, de créer

l'union économique complète ;

Ø La Communauté de l'Afrique de l'Est (EAC) fut

créée en 1999 et est constituée de cinq (5) états

dont l'objectif est, entre autres, de réaliser l'union économique

totale;

Ø La Communauté Économique des

États d'Afrique Centrale (CEEAC), créée en 1983, comprend

onze (11) états dont l'objectif est entre autres, de réaliser la

pleine union économique ;

Ø La Communauté des États d'Afrique de

l'Ouest (CEDEAO) créée en 1975 comprend quinze (15) états

dont l'objectif est, entre autres, de réaliser l'union totale;

Ø L'Autorité Intergouvernementale pour le

Développement (IGAD) créée en 1996. L'IGAD est

composée de huit (8) états dont l'objectif est entre autres, de

réaliser la pleine union économique ;

Ø La Communauté pour le Développement de

l'Afrique Australe (SADC) créée en 1992 comprend quinze (15)

états dont l'objectif est entre autres, de réaliser la pleine

union économique ;

L'Afrique est dotée d'abondantes ressources

minérales et énergétiques, ainsi que de richesses

agropastorales. Malgré ses immenses ressources, l'Afrique est incapable

de tirer parti de la mondialisation économique et se retrouve en fait

marginalisée. En fait, bien que l'Afrique compte pour 14% de la

population mondiale, sa part du PIB total et des échanges

commerciaux globaux est de 1 et 2% 10 respectivement.

11

Cette situation de sous-développement est illustrée

par le fait que plus de 30 sur les 48 pays les moins développés

(LDC) du Monde se trouve en Afrique, c'est donc pour cela que le

développement des infrastructures est présent dans tous les

traités créant les Communautés Économique

Régionales; ces traités reconnaissent la nécessité

de créer des infrastructures fiables, efficientes et respectueuses de

l'environnement, capables de répondre aux impératifs

économiques et de fournir des services sociaux de base puisque d'une

manière générale, la structure des réseaux de

télécommunications/TIC a changé au cours des

dernières années. Les changements sont imputables au passage d'un

statut de multi réseaux (chaque réseau étant

optimisé pour un seul service) à un statut où un

réseau unique de type IP, offre tous les services partout dans le

monde.

5. Revue critique de la littérature

Le niveau de connectivité de l'Afrique par rapport aux

autres continents est très faible . Un rapport de l'IUT publié en

2006 montre combien en ce qui concerne les coûts d'accès à

internet, les pays pauvres paient nettement plus chers que le nord pour des

Qualités de connexion nettement médiocres.

La question de l'accès aux TIC est un des

problèmes cruciaux que pose son utilisatio n pédagogiques en

Afrique dans des conditions acceptables. C'est une question que les

spécialistes d'une utilisation généralisée des TIC

à l'école posent fréquemment.

Ferréol (2005) indique que ce n'est pas seulement une

question pédagogique, c'est un des problèmes sociaux les plus

importants, qui concerne la capacité d'une société

D'assurer le libre arbitre sans discrimination aux TIC. Tout

d'abord, il faudra assurer le développement et la répartition

homogène et équilibré sur tout le territoire

Du pays des réseaux informatiques, ainsi qu'un minimum de

conditions

Techniques d'accès.

Prévenir et éliminer les décalages

possibles entre différentes régions (rural/urbain, etc.)

constitue un objectif important pour l'accès réel aux TIC

(Ferréol 2005; Neculau, 2002 ; Paun, 2005).

La plupart des pays africains affichent un taux d'accès

aux services TIC extrêmement faible, comparativement au reste du

monde.

12

Ainsi, si l'on considère l'indice NRI (Networked Readiness

Index) élaboré par le Forum Economique Mondial et l'INSEAD

(Institut Européen d'Administration des Affaires), qui mesure le

degré de préparation d'un pays à tirer parti des TIC

efficacement, les pays d'Afrique se classent mal.

Les chiffres publiés par le site « Perspectives

Economiques en Afrique» qui compile d es données économiques

issues de la Banque Africaine de Développement,

Du Centre de Développement de l'OCDE, de la Commission

Économique des Nations Unies pour l'Afrique, ainsi que celles d'un

réseau de Think Tanks

Et de centres de recherche africains, montrent que l'Afrique

affiche le plus faible taux de pénétration d'Internet dans le

monde.

Par ce fait, une étude partant sur « Bilan critique

en matière d'utilisation pédagogique des NTIC dans le secteur de

l'éducation » en 2010 menée par Cros et al,

a montré que de manière globale, l'universalisation de

l'éducation de base pose un double problème : celui de la

quantité et celui de la qualité. Principalement pour ce dernier

point, il semble que l'utilisation des technologies de l'information et de la

communication (TIC) soit un recours possible.

Les difficultés rencontrées par les pays africains

dans le domaine de l'éducation sont connues. Si la massification de

l'école s'est produite, elle l'a été au détriment

de la qualité, notamment en ce qui concerne la formation des enseignants

(très peu payés) et donc de la pédagogie. La

multiplicité des langues parlées, l'absence fréquente de

supports pédagogiques, la ruralité et l'extranéité

des systèmes éducatifs existants, le défaut d'un pilotage

performant de l'école rendent encore plus fragile les

possibilités d'installation pérennes des TIC dans

l'éducation.

« Même si le réseau est là, tous les

éléments nécessaires pour qu'il joue son rôle ne se

trouvent pas réunis » (Dupuy, 2011, p. 12) : c'est le cas dans les

villes africaines mais nous suggérons que tous les

éléments ne peuvent précisément pas y être

réunis. Certes, là comme ailleurs, les sociétés

urbaines ont à résoudre des problèmes d'approvisionnement

en eau, de distribution d'énergie, d'assainissement, mais le

réseau universel (ou quasi universel) est une solution contingente que

les dynamiques africaines n'ont pas favorisée et ne favoriseront pas

dans un avenir proche.

13

Pour comprendre ce désajustement entre le réseau

conventionnel et de nombreuses configurations urbaines africaines, nous

proposons un cadre interprétatif des relations entre économie,

urbanisation et réseaux inspiré des travaux de l'école

française de la régulation (Boyer, Saillard, 1995 ; Aglietta,

1997) et de ceux de Dominique Lorrain (2002) sur les capitalismes urbains

européens.

Des premiers, nous retirons l'idée que les services en

réseaux participent des compromis socio-économiques qui ont

été au coeur des modes de régulation fordistes et qu'ils

ont été un des moyens dans la poursuite du progrès

économique et social. Des seconds, nous retenons que les modes de

gestion des services urbains relèvent de différents

modèles de capitalisme urbain qui ont été

élaborés en Europe, au milieu du xixe siècle,

« pour faire face au défi de l'industrialisation » (Lorrain,

2002, p. 203) puis qui, à partir de choix fondateurs et de quelques

bifurcations, ont ensuite suivi « d'authentiques «sentiers de

dépendance»» (idem, p. 234). En d'autres termes, les

circonstances historiques d'émergence et de développement des

services urbains en réseau dans les villes industrielles,

européennes notamment, ont produit des modèles que nous proposons

de qualifier de fordistes et qui présentent trois composantes

communes.

D'abord, un système de production des services visant la

satisfaction d'une demande industrielle et domestique croissante par des

prestations individuelles fournies au moyen d'une infrastructure de

réseau centralisée. Ensuite, un dispositif institutionnel et

technique - le réseau en monopole - qui assure, par la standardisation

et l'interconnexion, des économies d'échelle permettant de

généraliser une offre de services universels. Enfin, un «

cercle vertueux » de développement du réseau dans un

contexte où les gains de productivité et les hausses salariales

favorisent une « convergence » des niveaux de vie et une consommation

de masse de biens standardisés mais aussi dans lequel la croyance

collective dans la capacité des nouvelles technologies à amener

du changement social est favorable au déploiement universel des

réseaux dans l'espace (pour des raisons d'équité sociale,

de compétitivité économique et

d'aménagement)(Scherrer, 2006). Les services conventionnels issus de ces

modèles reposent sur un « compromis fordiste » ainsi

étroitement articulé aux conditions de développement des

villes industrielles.

14

Différentes variantes de ces modèles du

réseau ont bien été transplantées en Afrique mais,

dans des contextes urbains où les compromis socio-économiques ne

relèvent pas des modes de régulation fordistes, où le

salariat joue un rôle marginal et où les défis urbains sont

très largement déconnectés de ceux de l'industrialisation,

ils ont échoué à développer un service universel.

Ajoutons que des ressorts de l'action publique, efficaces dans le passé,

ont disparu. Ainsi, le choléra, qui fut un puissant moteur de

l'assainissement collectif des villes au xixe siècle en

Europe (Swaan, 1995), sévit régulièrement voire de

manière endémique dans de nombreuses villes du golfe de

Guinée et d'Afrique orientale, mais il a perdu de sa force mobilisatrice

dans des contextes urbains où les couches moyennes peuvent se

protéger individuellement et collectivement de la maladie sans partager

le fardeau de l'équipement des quartiers pauvres (Chaplin, 2011). Par

ailleurs, l'amélioration du service passe souvent par le marché

et la capacité des citadins aisés à adopter des solutions

individuelles plus que par leur capacité à inciter les

autorités urbaines à mutualiser les coûts et les

externalités des services (Maria, 2006).

15

Chapitre II : Cadre méthodologique

1- Cadre de l'étude

Le cadre d'étude étant un ensemble

d'opération intellectuelle permettant d'analyser, de comprendre,

d'expliquer la réalité à étudier. Elle

désigne une opération logique.

Pour la réalisation du présent travail,

l'utilisation du cadre ci-après mon été utile :

Ø La méthode analytique : cette méthode m'a

aidé dans la décomposition de matière, détaille

l'ancien système pour ainsi parvenir à la modélisation du

système à mettre sur place ;

Ø La méthode structuro-fonctionnelle : elle m'a

permis de prendre connaissance de la structure et fonctionnement de

l'organisation.

2- Délimitation du champ de l'étude

Comme tout travail scientifique doit de situer dans l'espace,

dans le temps et dans la matière et étant données que le

réseau et systèmes de télécommunications sont

utilisés dans plusieurs organisations au monde, mon travail concerne les

entités décentralisé en générale,

centré au sein de l'Université de Barack OBAMA (Conakry -

République de Guinée).

3-Techniques d'investigation

Pour la récolte d'information concernant mon travail, les

techniques suivantes ont été utilisées :

Ø La technique documentaire : cette technique ma servi de

parcourir plusieurs archives et documents a rapports avec l'université,

mon milieu d'étude et en rapport avec la technologie utilisées

pour la réalisation du présent travail afin de me ressourcer

d'avantage sur le système d'information existant, ainsi améliorer

sensiblement le système futur.

Ø La technique d'interview : qui est un procède

d'investigation scientifique utilisant un processus d'échange verbale

pour recueillir des informations relatives à la procédure de

fonctionnement des activités de la dite université.

Ø 16

La technique d'observation : cette technique m'a permis de voir

ce qui se passe à l'université pour ainsi comprendre le

degré du problème auxquelles ai confronté l'ensemble de

salariés de l'établissement.

4-Echantillonnage

Les performances des réseaux et systèmes de

télécommunications sont limités par deux facteurs

essentiellement : la vitesse du lien et la quantité de données

mesurables. La vitesse du lien détermine les capacités d'analyse

nécessaires pour l'équipement de mesure. La quantité de

mesures pose un problème de stockage ; la fréquence, le nombre et

la taille des mesures effectuées peuvent conduire à des besoins

d'espace disque considérables. L'échantillonnage constitue une

solution à ces problèmes. Les mesures ne seront plus exactes mais

estimées, en revanche les estimations sont suffisamment bonnes pour

être suffisantes en général.

5-Difficultés rencontrées

Que de difficultés rencontrées au cours de

l'élaboration de cette thèse qui aurait pu s'arrêter

à plusieurs reprises. L'absence de financement est telle que la

recherche s'est déroulée dans des conditions financières

très difficiles. Cependant Pour la réalisation de ce travail, il

a fallu des énormes efforts à rapport avec la documentation et le

travail assidu pour la réalisation du présent travail. Face

à ceci, il sied de signaler que je fais face de plusieurs

difficultés enfin de réalisation du présent travail ; je

cite entre autre :

Ø L'insuffisance de la documentation actualisée

a rapport avec cette technologie dans la bibliothèque de l'UBO et

d'autres bibliothèques du milieu,

Ø Le manque d'une place calme avec le courant stable

pour la réalisation du travail,

Ø Les problèmes d'ordre financière...

Néanmoins, il sied de signaler qu'en dépit de toutes ces

difficultés avec une bonne base que j'ai eue de mes enseignants, je me

suis assorti pour ainsi arrivée à la réalisation du

présent travail.

Ø

17

DEUXIEME PARTIE : CADRES

ORGANISATIONNEL ET CONCEPTUEL

18

Chapitre I : Cadre organisationnel

Présentation de l'université Barack OBAMA a.

Création et statut juridique

Crée par Arrêté N 3506/MESRS/CAB/ du 01

Décembre 2009 et par Arrêté d'Ouverture N 003/MESRS/CAB du

12 Janvier 2010 l'Université Barack OBAMA est un établissement

Supérieur Privé à caractère Scientifique

placé sous la tutelle pédagogique du Ministère en charge

de l'Enseignement Supérieur et de la Recherche Scientifique. Elle est

située à Sonfonia Casse BP : 953 Commune de Ratoma à moins

de trente minutes du centre-ville de Conakry. Elle offre à ses

étudiants un cadre de vie particulièrement agréable,

propice à un travail serein et à l'ouverture d'esprit.

L'Université Barack OBAMA est dotée de la

personnalité morale, d'un patrimoine propre, de l'autonomie de gestion

et de fonctionnement conformément à la réglementation des

entreprises privées en vigueur en République de Guinée.

Le complexe Universitaire Barack OBAMA est composé de

trois (3) bâtiments à quatre (4) niveaux chacun.

Pour un total de :

§ 52 Salles de classes équipées

§ 12 bureaux pour l'encadrement pédagogique

§ 6 Salles informatiques

§ Une salle de conférence moderne

§ Une Bibliothèque livresque avec 4550 ouvrages

§ Une Bibliothèque virtuelle avec 800 cours

téléchargés et cinq sites de téléchargement

gratuits.

§ Une infirmerie et une cantine universitaire

§ 3 Blocs de 24 toilettes.

§ Une salle de gardiennage

§ Un forage moderne avec château d'eau

§ Un terrain de sport multi-disciplines (Basket, Hand et

Volley-ball)

19

La structure académique est décentralisée

comme suit :

· Le Rectorat

· Les Facultés

· Les Départements

· Les Directions de programmes

Le Rectorat assure la mise en oeuvre des dispositions

Pédagogiques éditées par le Ministère de

l'enseignement Supérieur et de la Recherche Scientifique. Les

Facultés, les Départements et les Directions de programmes

assurent les programmes de formation dans les spécialités

ci-après

1. Faculté des Sciences Economiques et de Gestion

(Licence)

§ Administration des Affaires

§ Economie Finances

§ Science Comptable

§ Banque Finances

2. Faculté des Sciences Juridiques et politiques

(Licence)

§ Droit Public

§ Droit Privé

§ Droit International

3. Faculté des Sciences Informatiques

(Licence)

§ MIAGE (Méthode informatique appliquée

à la gestion des entreprises)

§ Génie Informatique

4. Faculté des Sciences et Techniques

(Licence)

§ Génie Civil

§ Génie Minéral

§ Télécommunications

§ Génie électrique

5. Faculté des lettres et Sciences Humaines

(Licence)

§ Langue Anglaise

§ Sociologie

§ Lettres modernes

20

Institut de Formation Technique et Professionnelle de

Sonfonia Les Filières de l'institut Professionnel sont :

- Une Ecole des sages-femmes (ESF) - Ecole des Infirmiers d'Etat

(EIE) - Un laboratoire

· BTS

§ Comptabilité et Gestion

§ Communication d'Entreprise

§ Gestion des ressources humaines

§ Informatique de Gestion

§ Gestion commerciale Marketing

· BEP

§ Comptabilité et Gestion

§ Informatique de Gestion

§ Secrétariat Informatique

§ Gestion commerciale / Marketing

21

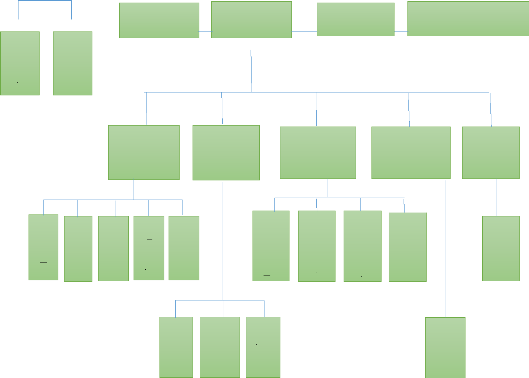

b. Organigramme de l'Université Barack

OBAMA

FONDATEUR

CONSEIL D'ADMINISTRATION

RECTEUR CONSEIL UNIVERSITE

i t é

l a r

S c o

MIAGE

B-U

G .I n fo

G . c i v il

Fac. Science

&

Technique

SECRETAIRE GENERAL

T é l é c o

m s

Anglais

n é r a l

G . M i

Fac. Lettres

& Sciences

humaines

Sociologie

VICE-RECTEUR

L.Moderne

Eco. Finances

Fac. Sciences

Economique

& Gestion

Ad. Affaires

CONSEIL

SCIENTIFIQUE

S . C o m p t a b les

Fac. Sciences

Juridiques &

Politiques

Banque

CONSEIL

PEDAGOGIQUE

D r o i

t

IFTP

Assistant

Fig.1 : Organigramme de l'université

Chapitre II : Cadre conceptuel

APERÇU GENERAL SUR LES RESEAUX

INFORMATIQUES

1.0. INTRODUCTION

Dans ce chapitre nous allons nous soumettre à la

présentation des notions de base utilisées en réseaux

informatiques, d'une façon plus claire nous parlerons de

différentes topologies que prendre un réseau, le principe de

fonctionnement et les matériels utilisés pour assurer

l'interconnexion dans cet environnement.

1.1. LES RESEAUX

Le terme Réseau se définit comme un ensemble

d'entités (objet, personnes, etc.) Interconnectées les unes avec

les autres. Un réseau qui permet de faire circuler des

éléments matériels ou immatériels entre chacune de

ces entités. Selon le type d'entités interconnectées, le

terme sera ainsi différent:

o Réseau

téléphonique: ensemble d'infrastructures permettant

de faire circuler la Voix entre plusieurs postes

téléphoniques.

o Réseau de transport: ensemble

d'infrastructures et de disposition permettant de Transporter des personnes et

leurs biens entre plusieurs zones géographiques.

o Réseau Informatique :

ensemble d'ordinateurs reliés entre eux grâce à des lignes

Physiques et échangeant des informations sous forme des

Données numériques

22

Fig.2 : réseau informatique

23

Technique de transmission

D'une manière générale, nous distinguerons

deux types de technologies de transmission largement répandues : la

diffusion et le point-à-point.

a. les réseaux à diffusion

Un réseau à diffusion dispose d'un seul canal de

transmission qui est partagé par tous les équipements qui y sont

connectés. Sur un tel réseau, chaque message envoyé,

appelé paquet dans certaines circonstances, est reçu par

tous les messages du réseau. Dans ce mode de transmission, on utilise

deux modes qui sont envoi broadcast et envoi

multicast. Dans le premier mode le système

à diffusion a la possibilité d'adresser un paquet à toutes

les destinations en utilisant une valeur spéciale dans le champ

d'adresse. Ainsi, le paquet est non seulement reçu, mais aussi

traité par toutes les machines. Dans le second mode, le système

permet d'adresser un paquet à un sous ensemble des machines du

réseau.

b. les réseaux point-à-point

Par contraste au système précédent, le

réseau point-à-point consiste en un grand nombre de connexions,

chacun faisant intervenir deux machines. Pour quitter de sa source à sa

destination, un paquet peut transiter par plusieurs machines

intermédiaires. Une transmission point-à-point entre

expéditeur et destinataire est appelée diffusion individuelle

(envoi unicast)

1.1.1. Mode de transmission

Pour une transmission donnée sur une voie de communication

entre deux machines, la communication peut s'effectuer de différentes

manières. La transmission est caractérisée par : Le sens

des échanges, Le mode de transmission: il s'agit du nombre de bits

envoyés simultanément et la synchronisation: il s'agit de la

synchronisation entre émetteur et récepteur. Ainsi, selon le sens

des échanges, on distingue 3 modes de transmission :

o La liaison simplex : caractérise une

liaison dans laquelle les données circulent dans un seul sens,

c'est-à-dire de l'émetteur vers le récepteur. Ce genre de

liaison est utile lorsque les données n'ont pas besoin de circuler dans

les deux sens (par exemple de votre ordinateur vers l'imprimante ou de la

souris vers l'ordinateur...).

o

24

25

26

La liaison half-duplex : (parfois

appelée liaison à l'alternat ou semi-duplex)

caractérise une liaison dans laquelle les données circulent dans

un sens ou dans l'autre, mais pas les deux simultanément. Ainsi, avec ce

genre de liaison chaque extrémité de la liaison émet

à son tour. Ce type de liaison permet d'avoir une liaison

bidirectionnelle utilisant la capacité totale de la

ligne.4

o La liaison full-duplex : (appelée

aussi duplex intégral) caractérise une liaison dans

laquelle les données circulent de façon bidirectionnelle et

simultanément. Ainsi, chaque extrémité de la ligne peut

émettre et recevoir en même temps, ce qui signifie que la bande

passante est divisée par deux pour chaque sens d'émission des

données si un même support de transmission est utilisé pour

les deux transmissions.

Selon le nombre d'unités élémentaires

d'informations (bits) pouvant être simultanément transmises par le

canal de communication, nous distinguons :

o Liaison parallèle : On

désigne par liaison parallèle la transmission simultanée

de N bits. Ces bits sont envoyés simultanément sur N

voies différentes (une voie étant par exemple un

fil, un câble ou tout autre support physique). La liaison

parallèle des ordinateurs de type PC nécessite

généralement 10 fils.

o Liaison série : Dans une

liaison série, les données sont envoyées bit par bit sur

la voie de transmission. Toutefois, étant donné que la plupart

des processeurs traitent les informations de façon parallèle, il

s'agit de transformer des données arrivant de façon

parallèle en données en série au niveau de

l'émetteur, et inversement au niveau du

récepteur.

1.1.2. Mode de commutation

La transmission de trames recourt aux deux modes de commutation

suivants :

1. Commutation Store-and-Forward : la

trame entière doit être reçue pour pouvoir l'acheminer. Les

adresses d'origine et de destination sont lues et des filtres sont

appliqués avant l'acheminement de la trame.

2. Commutation Cut-through : la trame

est envoyée via le commutateur avant la réception

intégrale de la trame.

L'adresse de destination de la trame doit être au moins lue

avant la transmission de la trame. Ce mode réduit à la fois la

latence de la transmission et de la détection des erreurs.

1.1.3. Classification des Réseaux

Informatiques

On distingue différents types de réseaux selon leur

taille (en termes de nombre de machines), selon leur vitesse de transfert des

données ainsi que selon leur étendue. On définit

généralement les catégories de réseaux suivantes

:

a. Le réseau Personnel

La plus petite étendue de réseau est nommée

en anglais Personal Area Network(PAN). Centrée sur l'utilisateur, elle

désigne une interconnexion d'équipements informatiques dans un

espace d'une dizaine de mètres autour de celui-ci. Elles utilisent les

technologies telles que le Bluetooth, infrarouge. Dans le cas de Bluetooth

(WPAN : Wireless PAN), la transmission se fait par micro-onde dans la bande de

2,4GHZ pour un débit de 1Mbps en commutation de paquet ou de circuit ou

encore les deux à la fois

h. Le réseau Local

Les réseaux locaux, ou LAN (Local Area Network),

correspondent par leur taille aux réseaux intra-entreprises, ils servent

au transport de toutes les informations numériques de l'entreprise. En

règle générale, les bâtiments à câbler

s'étendent sur plusieurs centaines de mètres. Les débits

de ces réseaux vont aujourd'hui de quelques mégabits à

plusieurs centaines

De mégabits par seconde. Il utilise des supports tels que

le câble à paires torsadées, la fibre optique ou encore le

câble coaxial pour des débits allant jusqu'à 10Gbps. Dans

le cas du non câblé, il utilise le Wifi (WLAN), sur des bandes de

fréquence allant de 2,4Ghz pour des débits allant de 1,2 à

54Mbps cela en fonction de la norme 802.11 utilisée.

c. Le réseau Métropolitain

Les réseaux métropolitains ou MAN

(Métropolitain Area Network) permettent l'interconnexion des entreprises

ou éventuellement des particuliers sur un réseau

spécialisé à haut débit qui est géré

à l'échelle d'une métropole.

Ils doivent être capables d'interconnecter les

réseaux locaux des différentes entreprises pour leur donner la

possibilité de dialoguer avec l'extérieur.

Un MAN est formé d'équipements des réseaux

interconnectés par des liens hauts débits en

général en fibre optique ou en sans-fil jusqu'à 20

Kilomètres au maximum(WIMAX).

d. Le réseau Régional

Les réseaux régionaux ou RAN (Régional Area

Network) ont pour objectif de couvrir une large surface géographique.

Dans le cas des réseaux sans fil, les RAN peuvent avoir une cinquantaine

de kilomètres de rayon, ce qui permet, à partir d'une seule

antenne, de connecter un grand nombre d'utilisateurs.

B. Le réseau Etendu

Les réseaux étendus, ou WAN (Wide Area Network),

sont destinés à transporter des données numériques

sur des distances à l'échelle d'un pays, voire d'un continent ou

de plusieurs continents. Le réseau est soit terrestre, et il utilise en

ce cas des infrastructures au niveau du sol, essentiellement de grands

réseaux de fibre optique, soit hertzien, comme les réseaux

satellitaire

Fig.3 : classification des réseaux selon la taille

f. LE SAN (STORAGE AREA NETWORK)

Espace de stockage de grande capacité. Le SAN est donc

généralement constitué d'une baie des disques durs

gérés par un contrôleur pour en faire un seul espace de

stockage. Le contrôleur SAN est connecté sur le LAN de la suite

des serveurs pour allouer à chaque serveur un espace de stockage

dynamique appelé AGREGAT. Cet espace de stockage sera utilisé

pour stocker les données du serveur et le disque dur local du serveur ne

sera utilisé rien que pour le système d'exploitation du

serveur.

En outre, la classification des réseaux selon la taille

énumérée ci-haut, nous pouvons aussi le classifier selon

le débit ainsi, nous trouvons trois grandes familles :

o Les réseaux à faible et moyen débits

(débit <200Kbps)

o Les réseaux à haut débit

(200Kbps<débit<20Mbps)

o Les réseaux à très haut débits

(débit>20Mbps)

1.2. TOPOLOGIE DE RESEAUX

La topologie est une façon d'agencer les

équipements (postes, imprimantes, serveur, etc.) interconnectés

dans un réseau local. La topologie peut comporter deux aspects :

1.2.1. La topologie physique

La topologie physique correspond à la façon dont

les postes du réseau local sont câblés. Les topologies

physiques couramment utilisées sont:

Topologie en bus

Le bus, un segment central où circulent les informations,

s'étend sur toute la longueur du réseau, et les machines viennent

s'y accrocher. Lorsqu'une station émet des données, elles

circulent sur toute la longueur du bus et la station destinatrice peut les

récupérer. Une seule station peut émettre à la

fois. En bout de bus, un « bouchon » permet de supprimer

définitivement les informations pour qu'une autre station puisse

émettre.

L'avantage du bus est qu'une station en panne ne perturbe pas le

reste du réseau. Elle est, de plus, très facile à mettre

en place. Par contre, en cas de rupture du bus, le réseau devient

inutilisable. Notons également que le signal n'est jamais

régénéré, ce qui limite la longueur des

câbles. Cette topologie est utilisée dans les réseaux

Ethernet.

27

Fig.4 : topologie en bus

Topologie en anneau

Dans une topologie en anneau, chaque hôte est

connecté à son voisin. Le dernier hôte se connecte au

premier. Cette topologie crée un anneau physique de câble.

Cette topologie permet d'avoir un débit proche de 90% de

la bande

passante.de plus, le signal qui circule

est régénéré par chaque station. Par contre, la

panne d'une station rend l'ensemble du réseau inutilisable. Enfin cette

architecture étant la propriété d'IBM, le prix est

élevée et la concurrence devient quasiment inexistante. Cette

topologie est utilisée par les réseaux Token Ring et FDDI (Fiber

Distributed Data Interface)

Topologie en étoile

C'est une topologie la plus courante, notamment avec les

réseaux Ethernet RJ45. Toutes les stations sont reliées à

un unique composant central : le concentrateur, quand une station émet

vers le concentrateur, celui-ci envoie les données à toutes les

machines (hub) ou celle qui en est la destinataire(Switch). Ce type de

réseau est facile à lettre en place et à surveiller ainsi

la panne ne met pas en cause l'ensemble du réseau. Par contre, il faut

plus de câbles que pour les autres topologies et si le concentrateur

tombe en panne, tout le réseau est anéanti. De plus, il est

également très facile de rajouter un noeud à un tel

réseau puisqu'il suffit de le connecter au concentrateur

28

Fig.5: topologie en étoile

Topologie étoile étendue

Une topologie en étoile étendue relie des

étoiles individuelles en connectant les

concentrateurs ou commutateurs. Cette topologie peut

étendre la portée et la couverture du réseau.

Fig.6: topologie étoile étendue

Topologie hiérarchique

Une topologie hiérarchique est similaire à une

topologie en étoile étendue. Cependant, plutôt que de lier

les concentrateurs ou commutateurs ensemble, le système est lié

à un ordinateur qui contrôle le trafic sur la topologie.

Topologie maillée

On implémente une topologie maillée afin de

garantir une protection maximale contre l'interruption de service. Tel est le

cas d'une topologie maillée qui représente une solution

idéale pour les systèmes de contrôle en réseau d'une

centrale nucléaire. Comme vous pouvez le constater dans le schéma

ci-dessous, chaque hôte possède ses propres connexions à

tous les autres hôtes. Bien qu'Internet emprunte de multiples chemins

pour atteindre un emplacement, il n'adopte pas une topologie

complètement maillée.

29

Fig.7 : topologie maillée

30

31

1.2.2. La topologie logique

La topologie logique d'un réseau détermine de

quelle façon les hôtes communiquent sur le média. Les deux

types de topologie logiques les plus courants sont le broadcast et le passage

de jeton. L'utilisation d'une topologie de broadcast indique que chaque

hôte envoie ses données à tous les autres hôtes sur

le média du réseau. Les stations peuvent utiliser le

réseau sans suivre un ordre déterminé. Ethernet fonctionne

ainsi.

La deuxième topologie logique est le passage de jeton.

Dans ce type de topologie, un jeton électronique est transmis de

façon séquentielle à chaque hôte. Dès qu'un

hôte reçoit le jeton, cela signifie qu'il peut transmettre des

données sur le réseau. Si l'hôte n'a pas de données

à transmettre, il passe le jeton à l'hôte suivant et le

processus est répété.

Token Ring et FDDI (Fiber Distributed Data Interface)

sont deux exemples de réseaux qui utilisent le passage du jeton.

1.3. PRINCIPAUX ELEMENTS D'UN RESEAU

Dans cette section nous évoquerons les différences

fondamentales entre les réseaux organisés autour de serveurs et

les réseaux fonctionnant en pair à pair.

1.3.1. Point de vue logiciel a. PRINCIPE

On parle du principe de fonctionnement logiciel dans la mesure

où cette architecture est basée sur l'utilisation de deux types

de logiciels, à savoir : un logiciel serveur et un logiciel Client

s'exécutant normalement sur deux machines différentes.

L'élément important dans cette architecture est l'utilisation de

mécanismes de communication entre les deux applications. D'où le

principe généraux de fonctionnement consistent à :

> Faire fonctionner des applications en réseau ;

> Dissocier le développement pur des contraintes

techniques ;

> Optimiser les performances de l'application en

définissant des choix technique judicieux

> Coordonner le processus coopérant pour

l'exécution d'une tache.

Notion1 : Client

Un client est un processus demandant l'exécution d'une

opération à un autre processus par envoi d'un message contenant

le descriptif de l'opération à exécuter et attendant la

réponse à cette opération par un message en retour.

Notion 2 : Serveur

Un serveur est un processus accomplissant une opération

sur demande d'un client et lui transmettant le résultat. Il est la

partie de l'application qui offre un service, il reste à l'écoute

des requêtes du client et répond au service qui lui est

demandé.

Notion 3 : Requête

Une requête est un message transmis par un client à

un serveur décrivant l'opération à exécuter pour le

compte du client.

Notion 4 : Réponse

Une réponse est un message transmis par un serveur

à un client suite à l'exécution d'une opération

contenant les paramètres de retour de l'opération.

Notion 5 : architecture client serveur

Le client-serveur est un mode de dialogue entre deux processus.

Le premier appelé client, demande l'exécution

des services au second appelé serveur. Un client

exécute une application et demande l'exécution d'une

opération à un serveur par le biais d'une requête, il

reçoit une réponse, qui lui indique que l'opération a

été bien exécutée.

Le serveur accomplit les services et envoie en retour des

réponses. En général, un serveur est capable de traiter

les requêtes de plusieurs clients. Il permet donc de partager des

ressources entre plusieurs clients qui s'adressent à lui par des

requêtes envoyées sous forme des messages. L'architecture

client-serveur peut être mise en oeuvre afin d'assurer une meilleure

qualité du dialogue homme-machine.

32

Un processus serveur, souvent exécuté sur une

machine séparée (par exemple un terminal intelligent)

exécute les fonctions d'entrées-sorties graphiques pour un

processus client qui exécute le code applicatif. Cette organisation est

appelée client-serveur de présentation. Elle peut être

utilisée pour transformer une interface homme-machine caractères

en interface graphique: on parle alors de rhabillage.

Client Serveur

Applications

Réponse

Requête

Opération

Fig.8. architecture client-serveur

Notion 6 : types d'architectures

client-serveur

1. Architecture à deux niveaux

L'architecture à deux niveaux (aussi appelée

architecture 2-tiers, tiers signifiant rangée

en anglais) caractérise les systèmes clients/serveurs pour

lesquels le client demande une ressource et le serveur la lui fournit

directement, en utilisant ses propres ressources. Cela signifie que le serveur

ne fait pas appel à une autre application afin de fournir une partie du

service.

33

NIVEAU 1

NIVEAU 2

Envoi de messages

Requête http, Fichiers

Envoi de réponses

SQL

Serveur

Client

Données

Fig.9. Architecture client-serveur deux tiers

2. Architecture à trois niveaux

Dans l'architecture à 3 niveaux (appelée

architecture 3-tiers), il existe un niveau intermédiaire,

c'est-à-dire que l'on a généralement une architecture

partagée entre :

> Un client, c'est-à-dire l'ordinateur demandeur des

ressources, équipées d'une interface utilisateur

(généralement un navigateur web) chargée de la

présentation ;

> Le serveur d'application (appelé également

middleware), chargé de fournir la ressource mais

faisant appel à un autre serveur

34

> Le serveur de données, fournissant au serveur

d'application les données dont il a besoin. Niveau 1

Niveau 2

Fichiers SQL

Envoi de message

Niveau 3

Requête SQL

Données

Envoi de

Réponse

Serveur de base de données

Client Serveur d'application

Requête http

Fig.10. Client-serveur 3 tiers

3. architecture multi-niveau

Dans l'architecture à 3 niveaux, chaque serveur (niveaux 2

et 3) effectue une tâche (un service) spécialisée.

35

Un serveur peut donc utiliser les services d'un ou plusieurs

autres serveurs afin de fournir son propre service. Par conséquent,

l'architecture à trois niveaux est potentiellement une architecture

à N niveaux.

Niveau 1

Client

Niveau 2

Serveur

Niveau

3

Serveur

Serveur

Niveau 4

Serveur

Fig.11. Architecture

client/serveur à N tiers

36

b. CARACTERISTIQUES

Dans ce présent point, nous essayerons de dégager

quelques caractéristiques entre un serveur, un client et enfin nous

ferons une comparaison non seulement entre l'architecture client/serveur 2

tiers et celle 3 tiers mais aussi nous énumérerons les

caractéristiques communes du client-serveur.

1) Caractéristiques principales du serveur

:

> Il est passif (ou maître) ;

> Il est fournisseur de services ;

> Il fait le contrôle d'accès distant ;

> Il est à l'écoute, prêt à

répondre simultanément aux requêtes envoyées par des

clients ;

> Dès qu'une requête lui parvient, il la traite

et envoie directement une réponse.

2) Caractéristiques principales du client :

> Il est actif (ou esclave) ;

> Il est consommateur de services ;

> Il est proactif : à l'origine de la demande ; >

Il envoie des requêtes au serveur ;

> Il attend et reçoit les réponses du

serveur.

3) Caractéristiques communes du client/serveur

:

Il existe plusieurs caractéristiques communes de cette

architecture mais nous énumérons quelques-unes :

> Partage de ressources ;

> Capacité d'évolution du système : ajout

et retrait de stations clientes, changement de serveurs, « passage

à l'échelle »

> Intégrité des données partagées

;

> Masque aux Clients la localisation du serveur ;

> Les données des serveurs sont gérées

sur le serveur de façon centralisée. D'où, les clients

restent individuels et indépendants ;

> Modification du module serveur sans toucher au module client

4) Comparaison entre deux types d'architectures :

L'architecture à deux niveaux est donc une architecture

client/serveur dans laquelle le serveur est polyvalent, c'est-à-dire

qu'il est capable de fournir directement l'ensemble des ressources

demandées par le client.

Dans l'architecture à trois niveaux par contre, les

applications au niveau serveur sont délocalisées,

c'est-à-dire que chaque serveur est spécialisé dans une

tâche (serveur web/serveur de base de données par exemple).

L'architecture à trois niveaux permet :

> Une plus grande flexibilité/souplesse ;

> Une sécurité accrue car la

sécurité peut être définie indépendamment

pour chaque service, et à chaque niveau ;

> De meilleures performances, étant donné le

partage des tâches entre les différents serveurs. 1.3.2.

Point de vue matériel

Pour que la communication réseau soit

opérationnelle, il faut d'abord interconnecter les matériels

entre eux. Ceci est souvent effectué à travers une interface

filaire, à titre illustratif un câble connecté à une

carte réseau ou à un modem. L'interface air peut également

être exploitée, à travers des communications non filaires,

en utilisant l'infrarouge, le laser ou les

ondes radio. 37

a. 38

Paire torsadée

La paire de fils torsadée est le support de transmission

le plus simple, elle est constituée d'une ou de plusieurs paires de fils

électriques agencés en spirale. Ce type de support convient

à la transmission aussi bien analogique que numérique. Les paires

torsadées peuvent être blindées, une gaine

métallique enveloppant complètement les paires

métalliques, ou non blindées. Elles peuvent être

également « écrantées ». Dans ce cas, un ruban

métallique entoure les fils.

b. Câble coaxial

Un câble coaxial est constitué de deux conducteurs

cylindriques de même axe, l'âme et la tresse, séparés

par un isolant. Ce dernier permet de limiter les perturbations dues au

bruit externe. Si le bruit est important, un blindage peut être

ajouté. Quoique ce support perde du terrain, notamment par rapport

à la fibre optique, il reste encore très utilisé.

c. Fibre optique

La fibre optique est utilisée dans les environnements

où un très fort débit est demandé mais

également dans les environnements de mauvaise qualité. Elle

comporte des composantes extrémités qui émettent et

reçoivent les signaux lumineux.

Il existe plusieurs types de fibres, notamment les suivantes :

> Les fibres multimodes à saut d'indice, dont la bande

passante peut atteindre 50 MHz sur 1 km.

> Les fibres multimodes à gradient d'indice, dont la

bande passante peut atteindre 500 MHz sur 1km.

> Les fibres monomodes, de très petit diamètre,

qui offrent la plus grande capacité d'information potentielle, de

l'ordre de 100 GHz/km, et les meilleurs débits. Ce sont aussi les plus

complexes à réaliser.

d. 39

Les transceivers

Les anglo saxons parlent de TRANSCEIVER, contraction de

Transmitter (émetteur) et receiver (récepteur). Ce mot est

parfois francisé en trancepteur. On l'appelle

Aussi MAU (Medium Access Unit), il est utilisé pour

adapter les signaux tels que la lumière de la fibre optique en

impulsions électriques.

e. Répéteur

La distance pouvant être couverte par un réseau LAN

est limitée en raison de l'atténuation. Ce terme désigne

l'affaiblissement du signal qui circule sur le réseau. La

résistance du câble ou du média à travers lequel

passe le signal est à l'origine de la perte de la puissance du signal.

Un répéteur Ethernet est une unité réseau de couche

physique qui amplifie ou régénère le signal sur un LAN

Ethernet. Lorsqu'un répéteur est utilisé pour prolonger la

distance d'un LAN, il permet à un réseau de couvrir une plus

grande distance et d'être partagé par un plus grand nombre

d'utilisateurs. Cependant,

L'utilisation de répéteurs et de concentrateurs

complique les problèmes liés aux broadcasts et aux collisions.

Elle a aussi un effet négatif sur les performances globales d'un LAN

à média partagé. De plus, le concept du

répéteur peut être étendu au répéteur

multiport, ou concentrateur, qui procure les avantages d'un

répéteur en plus de la connectivité entre plusieurs

unités. Ce processus a néanmoins une limite. Les

répéteurs et les concentrateurs présentent des

inconvénients, le principal étant l'extension des domaines de

collision et de broadcast.

Fig.12 : Répéteur

f. Concentrateur

Un hub est un répéteur multiport. Il permet de

réaliser une configuration en étoile, c'est- à-dire qu'il

permet aux câbles de converger sur un même point. Un hub concentre

les données en

provenance des hôtes et régénère le

signal.

40

Le hub possède plusieurs ports (4,8, 16, 24, 32) sur

lesquels vont s'enficher les connecteurs RJ 45, on dit souvent qu'il se

contente de récupérer les données sur un port et de les

répéter sur l'ensemble des ports, c'est-à-dire qu'il fait

le simple broadcast des informations. Tous les ordinateurs connectés

à ce dernier peuvent alors écouter les informations, mais seul le

destinataire en tiendra compte. Un hub se place au niveau de la couche physique

du modèle OSI, tout comme le répéteur.

Fig.13 : hub

g. Routeur

Le routeur est un équipement réseaux permettant

d'interconnecter deux réseaux utilisant des technologies et protocoles

différents. Le routeur est un élément, il choisit la

destination du message en lisant les informations contenues au niveau du

protocole IP. Il peut de ce fait faire office de passerelle « Gateway

» entre les réseaux de natures différentes. Pour

connaître le port où faire passer les paquets, l'algorithme de

routage crée et maintien des tables de routage qui contiennent une

variété d'informations, comme la destination (saut suivant).

Lorsqu'un routeur reçoit un paquet, il cherche l'adresse du

réseau de destination dans la table de routage et l'envoie sur le port

concerné. Les routeurs déterminent le meilleur chemin en fonction

de la bande passante de la ligne et du nombre de « sauts à

franchir. Par rapport aux ponts, Switch, etc. les routeurs garantissent une

meilleure isolation de la transmission des données puisqu'ils ne

transmettent pas les messages de type « broadcast ». On dit qu'un

routeur segmente un réseau en domaines de broadcast (diffusion). La

table de routage peut être remplie de deux façons: par

l'administrateur du réseau qui détermine les chemins d'une

manière statique dans cette dernière, on parle alors du

routage statique ou par le routeur lui- même qui prend

connaissance du réseau grâce à des protocoles de routage,

on parle dans ce cas du routage dynamique.

41

Le routage dynamique utilise des protocoles appelés

protocoles de routage qui sont : RIP, BGP, etc. par opposition du protocole de

routage on parle des protocoles routables, ce sont des protocoles qui sont

traités et supportés par les routeurs.

|

|

h. Switch

|

Fig.14 : Routeur

|

|

Un commutateur est également un équipement de

couche 2 parfois appelé pont multiport. Il prend des décisions de

transmission en se basant sur les adresses MAC contenues dans les trames de

données acheminées. De plus, il apprend les adresses MAC des

équipements connectés à chaque port et insère ces

informations dans une table de commutation. Les commutateurs créent un

circuit virtuel entre deux unités connectées qui souhaitent

communiquer. Une fois ce circuit créé, un chemin de communication

dédié est établi entre les deux unités. La mise en

oeuvre d'un commutateur introduit la micro segmentation sur un réseau.

En théorie, il crée un environnement exempt de collisions entre

la source et la destination, ce qui permet d'optimiser l'utilisation de la

bande passante disponible. Il facilite également la création de

multiples connexions simultanées de circuits virtuels.

Fig.15 : Switch

i. Le modem

Le MODEM est un modulateur et démodulateur, dans le cas

de la modulation il reçoit un signal numérique et le transforme

en signal analogique. Dans le cas inverse on parle de la

démodulation.

42

43

1.4. RESEAU SANS FIL

Un réseau sans fil (en anglais

wireless network) est, comme son nom l'indique, un réseau dans

lequel au moins deux terminaux (ordinateur portable, PDA, etc.) peuvent

communiquer sans liaison filaire.

Grâce aux réseaux sans fil, un utilisateur a la

possibilité de rester connecté tout en se déplaçant

dans un périmètre géographique plus ou moins

étendu, c'est la raison pour laquelle on entend parfois parler de

"mobilité".

Les réseaux sans fil sont basés sur une liaison

utilisant des ondes radioélectriques (radio et infrarouges) en lieu et

place des câbles habituels.

Il existe plusieurs technologies se distinguant d'une part par la

fréquence d'émission utilisée ainsi que le débit et

la portée des transmissions.

Les réseaux sans fil permettent de relier très

facilement des équipements distants d'une dizaine de mètres

à quelques kilomètres. De plus l'installation de tels

réseaux ne demande pas de lourds aménagements des infrastructures

existantes comme c'est le cas avec les réseaux filaires (creusement de

tranchées pour acheminer les câbles, équipements des

bâtiments en câblage, goulottes et connecteurs), ce qui a valu un

développement rapide de ce type de technologies.

1.4.1. Catégories de réseaux sans

fil

On distingue habituellement plusieurs catégories de

réseaux sans fil, selon le périmètre géographique

offrant une connectivité (appelé zone de couverture),

s'affranchissant d'une infrastructure câblée et autorisant la

mobilité, les réseaux sans fils, sous des appellations

génériques différentes, sont en plein essor. On distingue

:

o les WPAN (Wireless Personal Area

Network), de la simple liaison infrarouge à 100 kbit/s au Bluetooth

à environ 1 Mbit/s, ces technologies peu coûteuses devraient se

développer rapidement. Elles sont essentiellement utilisées pour

raccorder un périphérique informatique (imprimante...), un agenda

électronique...

o les WLAN (Wireless Local Area

Network), prolongent ou remplacent un réseau local traditionnel.

Ces réseaux, objet de cette section, devraient connaître un

développement important. Ils autorisent des débits allant de 2

à 54 Mbit/s ;

o les WMAN (Wireless Metropolitain Area

Network) utilisés pour l'accès aux réseaux

d'infrastructure (boucle locale), ils offrent des débits de plusieurs

dizaines de Mbit/s ;

o enfin, les WWAN (Wireless Wide Area

Network), recouvrent essentiellement les réseaux voix avec ses

extensions données (GSM, GPRS et UMTS), les débits sont

relativement faibles de quelques dizaines de kbit/s (10 à 384

kbit/s).

Fig.16 : description des réseaux sans fil

1.4.2. Architectures générales du

réseau sans fil a) Les réseaux « ad hoc »

Les réseaux « ad hoc» s'affranchissent de toute

infrastructure. La communication à lieu directement de machine à

machine. Une machine pouvant éventuellement servir de relais pour

diffuser un message vers une station non vue (au sens

électromagnétique du terme) par la station d'origine

(routage).

Actuellement, les réseaux ad hoc ne fonctionnent qu'en

mode point à point. Les protocoles de routage font l'objet de nombreuses

recherches.

b) Les réseaux cellulaires

Les réseaux sans fils sont soit indépendants de

toute infrastructure filaire, soit en

prolongement de celle-ci. Les solutions adoptées doivent

résoudre de nombreux problèmes tel que: l'identification et la

confidentialité des communications, la localisation du mobile en

déplacement (itinérance ou roaming), l'accès

multiple et le partage du support (politique d'accès).

Fig.17 : architecture cellulaire

1.4.2.1. L'architecture en couche

Le transport des données d'une extrémité

à l'autre d'un réseau nécessite un support physique ou

hertzien de communication. Pour que ces données arrivent correctement

à la destination, avec la qualité de service ou QoS (Quality of

Service), exigée, il faut en outre une architecture logicielle

chargée du contrôle des paquets dans le réseau.

1.4.2.2. Modèle OSI

Les concepts architecturaux utilisés pour décrire

le modèle de référence proposé par l'ISO

possède sept couches.

Niveau 1 : Couche physique

La couche physique assure un transfert de bits

sur le canal physique (support). À cet effet, elle

définit les supports et les moyens d'y accéder :

spécifications mécaniques (connecteur), spécifications

électriques (niveau de tension), spécifications fonctionnelles

des éléments de raccordement nécessaires à

l'établissement, au maintien et à la libération de la

ligne (Câble à

paires torsadées, câble coaxial, Fibre optique.

Etc.)

44

45

Niveau 2 : couche liaison des données

La couche liaison assure, sur la ligne, un service de transfert

de blocs de données (Trames) entre deux systèmes

adjacents en assurant le contrôle, l'établissement, le maintien et

la libération du lien logique entre les entités. Les protocoles

de niveau 2 permettent, en outre, de détecter et de corriger les erreurs

inhérentes aux supports physiques. Le pont et le Switch sont des

équipements utilisés dans cette couche.

Niveau 3 : couche Réseau

La couche réseau assure, lors d'un transfert à

travers un système relais, l'acheminement des données

(paquets) à travers les différents noeuds d'un

sous réseau (routage). Les protocoles de niveau 3 fournissent les moyens

d'assurer l'acheminement de l'appel, le routage, le contrôle de

congestion, l'adaptation de la taille des blocs de données aux

capacités du sous-réseau physique utilisé. Elle offre, en

outre, un service de facturation de la prestation fournie par le sous

réseau de transport. Le routeur est l'équipement utilisé

dans cette couche

Niveau 4 : couche transport de données

La couche transport est la couche pivot du modèle OSI.

Elle assure le contrôle du transfert de bout en bout des informations

(messages) entre les deux systèmes

d'extrémité. La couche transport est la dernière couche de

contrôle des informations, elle doit assurer aux couches

supérieures un transfert fiable quelle que soit la qualité du

sous-réseau de transport utilisé.

Niveau 5 : couche session

La couche session gère l'échange de données

(transaction) entre les applications distantes. La fonction

essentielle de la couche session est la synchronisation des échanges et

la définition de points de reprise.

46

Niveau 6 : couche présentation

Interface entre les couches qui assurent l'échange de

données et celle qui les manipule. Cette couche assure la mise en forme

des données, les conversions de code nécessaires pour

délivrer à la couche supérieure un message dans une

syntaxe compréhensible par celle-ci. En outre, elle peut,

éventuellement, réaliser des transformations spéciales,

comme la compression de données.

Niveau 7 : couche application

La couche application, la dernière du modèle de

référence, fournit au programme utilisateur, l'application

proprement dite, un ensemble de fonctions (entités d'application)

permettant le déroulement correct des programmes communicants

(Transferts de fichiers, courrier électronique...).

1.4.2.3. La pile TCP/IP

La famille de protocoles TCP/IP est ce que l'on appelle un

modèle en couche comme il est défini dans le modèle

OSI (Open System Interconnexion) édité par

l'ISO la différence du modèle OSI par au

modèle TCP/IP qu'on appelle parfois modèle

DoD(Department Of Defense), c'est au niveau de couche, le

modèle TCP/IP comprend que 4 couches qu'on peut

définir de la façon suivante (en partant des couches les plus

basses):

1) Couche d'accès au Réseau

La couche accès réseau est la première

couche de la pile TCP/IP, elle offre les capacités à

accéder à n'importe quel réseau physique, qu'il s'agisse

de réseau local Token ring, Ethernet, FDDI. Elle prend en charge les

fonctions suivantes: Acheminement des données sur la liaison; la

Coordination de la transmission des données, Format des données;

Conversion des signaux (analogiques/numériques); Contrôle des

erreurs.

2) 47

Couche Internet (réseau)

Le rôle principal de la couche Internet consiste à

sélectionner le meilleur chemin pour transférer les paquets sur

le réseau. Le principal protocole de cette couche est le protocole IP.

La détermination du meilleur chemin et la commutation des paquets sont

effectuées au niveau de cette couche. Les protocoles suivants sont

utilisés par cette couche: IP, ICMP, ARP, RARP, IGMP

3) Couche Transport

Le rôle principal de la couche transport est d'acheminer

et de contrôler le flux d'informations de la source à la

destination, de manière fiable. Le contrôle de bout en bout ainsi

que la fiabilité sont assurés grâce aux fenêtres

glissantes, aux numéros de séquence et aux accusés de

réception.

La couche transport établit une connexion logique entre

deux points d'extrémité d'un réseau (connectivité

de bout en bout ou point to point). Les protocoles de cette couche segmentent

et rassemblent les données envoyées par les applications de

couche supérieure en un flux de données. Les protocoles TCP et

UDP.

4) Couche Application

La couche application est la couche située au sommet des

couches de protocoles TCP/IP. Elle contient des applications réseaux

permettant de communiquer grâce aux couches inférieures. Chaque

application interagit avec la couche de transport pour envoyer ou recevoir des

données. En fonction des caractéristiques de l'échange, le

programme choisit un mode de transmission à la couche de transport.

Toutes les applications sur Internet sont bâties sur le modèle

«client/serveur» à savoir qu'une extrémité de la

connexion rend des services à l'autre extrémité.

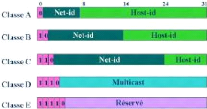

1.5. ADRESSAGE

L'adressage IP reflète, de par sa structure, la

distinction entre les différents réseaux logiques. En effet un

certain nombre de bits de l'adresse IP identifie le réseau

lui-même (netid), l'autre partie identifie l'hôte

dans ce réseau (hostid).

48