3.4.4.5 LA SÉCURITÉ DES PORTS

Avec les Switchs Cisco, il est possible de faire un

contrôle sur les ports en limitant l'accès à certaines

adresses MAC, cela permet de sécuriser l'accès. Pour cela, il

faut utiliser l'option " Port-security ". Il y a deux méthodes, la

première consiste à enregistrer manuellement l'adresse MAC

autorisée et la seconde consiste à prendre comme adresse MAC

autorisée celle de l'hôte qui va se connecter et envoyer une trame

en premier à ce port du Switch Cisco.

· Sécurisation manuelle de l'accès

Dans un premier temps, on va sécuriser manuellement

l'accès en définissant une adresse MAC précise pour un

port. Dans le but d'empêcher n'importe quel poste de travail de se

connecter.

Switch # Configure terminal

Switch (config) #interface FastEthernet 0/2

Switch (config-if) #switchport mode access

Switch (config-if) #switchport port-security

Switch (config-if) #switchport port-security mac-address

@MAC

· Sécurisation automatique de

l'accès Il est possible de sécuriser l'accès de

manière automatique c'est-à-dire que l'on active le "

port-security " et c'est le premier hôte qui va se connecter et envoyer

une trame qui va en être en quelque sorte le propriétaire. Tout le

temps qu'il n'y a pas de trame, l'adresse MAC du PC connecté n'est pas

enregistrée.

Switch>enable

Switch #Configure terminal

Switch (config) #interface Fa0/3

Switch (config-if) #switchport mode access

Switch (config-if) #switchport port-security

Switch (config-if) #switchport port-security mac-address

sticky

· Augmenter le nombre d'adresses MAC

autorisées sur un port Par défaut, il est possible

d'autoriser une seule adresse MAC sur chacun des ports mais il est possible

d'augmenter le nombre d'adresses grâce à la commande :

Switch (config-if) #switchport port-security maximum x

Sachant que X est le nombre d'adresses MAC que nous voulons

autorisées.

· La réaction des équipements lors

de la violation de la sécurité Le switch se doit

de

réagir lorsqu'un hôte non autorisé se connecte sur un

port sécurisé, pour cela la commande "

switch port-Security

violation " doit être utilisé, en trois options différentes

:

ü La méthode " protect " : toutes les trames ayant

des adresses MAC sources inconnues sont bloquées et les autres

autorisées. Pour la réactiver, il faut désactiver le port

manuellement et le réactiver manuellement pour qu'il redevienne actif.

Pour cela, allez dans la configuration de l'interface et saisissez la commande

" shutdown " pour désactiver puis " no shutdown " pour activer

l'interface.

ü La méthode " shutdown " : elle désactive

l'interface lorsque il y'a violation.

ü La méthode " restrict " : alerte SNMP envoyer et

le compteur de violation est incrémenté.

Apres avoir choisi la méthode convenable, nous

insérons les lignes de commandes suivantes :

DFC #config t

DFC (config) #interface fa0/2

DFC (config) #switchport mode access

DFC (config) #switchport port-security violation protect

3.4.5 Teste de connectivité

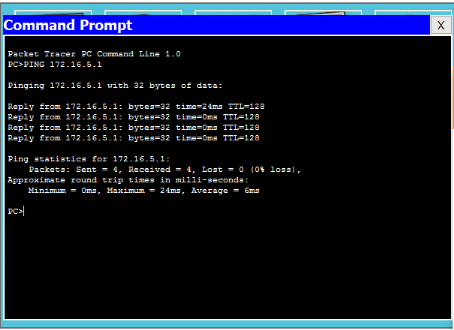

· La figure suivante représente un Ping entre le

PC8 qui appartient au VLAN 6 et le PC6 qui appartient au VLAN 5.

Figure 4.80- Teste de connectivité entre le PC8 et le

PC6.

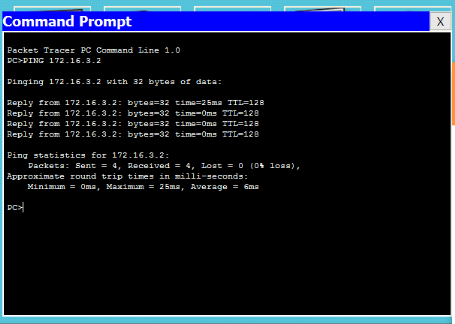

· La figure suivante représente un Ping entre le

PC3 qui appartient au VLAN 4 et le PC1 qui appartient au VLAN 3

Figure 4.90- Teste de connectivité entre le PC3 et le

PC1

|