3.3.2.2 CONFIGURATION

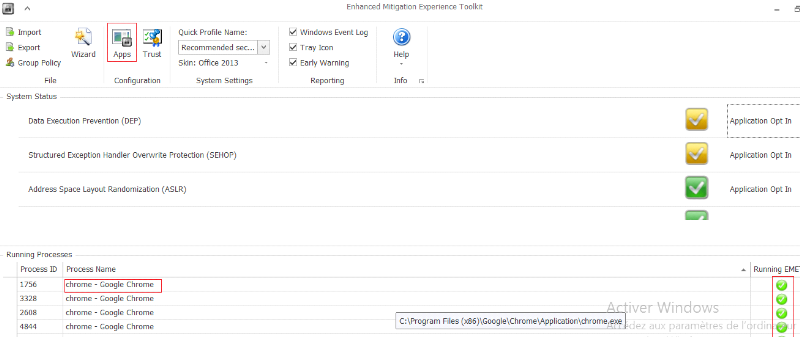

La figure suivante représente l'outil EMET. En cliquant

sur le bouton "Apps" sur le ruban, nous pouvons voir toutes les applications

qui sont protégés par EMET. Dans la fenêtre Configuration

de l'application, nous pouvons aussi activer ou désactiver chaque

politique d'atténuation individuellement pour chaque application. Pour

ajouter notre propre application pour EMET, nous cliquons sur le bouton

"Ajouter une application" sur le ruban, nous sélectionnons l'application

et cliquons sur le bouton "Ouvrir" pour terminer la procédure. Par

exemple, nous avons pris Google chrome comme exemple pour l'ajouter à

EMET. Après avoir lancé le navigateur Google nous pouvons

maintenant le voir dans la liste des processus en cours d'exécution.

L'icône verte indique que le programme est protégé par

EMET.

Figure 3.80- Interface de gestion d'EMET.

3.4 Segmentation du réseau en VLANs

Les performances réseau constitue un facteur important

dans la productivité d'une entreprise, l'une des technologies permettant

de les améliorer consiste à diviser de vastes domaines de

diffusions en domines plus petits.

Dans un inter-réseau commuté, les VLANs

permettent la segmentation et assouplissent l'organisation. Les VLANs offrent

un moyen de regrouper des périphériques dans un LAN. Un groupe de

périphériques dans un VLAN communiquent comme si ils

étaient reliés au même câble. Les VLANs reposent sur

des connexions logiques, et non de connexions physiques.

3.4.1 MATÉRIEL ET

ÉQUIPEMENTS UTILISÉS

· Câble RJ45 droit et croisé.

· Câble fibre optique.

· 22 switchscisco 2960.

· 1 switch fédérateur optique.

· Des ordinateurs

Attribution des adresses IP aux VLANs (voir tableau

suivant)

|

Nom de Vlan

|

ID

|

ADRESSE RESEAU

|

Première adresse utilisable

|

Dernière adresse utilisable

|

passerelle

|

|

Vlan DC

|

3

|

172.16.3.0/24

|

172.16.3.1

|

172.16.3.254

|

172.16.3.1

|

|

Vlan DDD

|

4

|

172.16.4.0/24

|

172.16.4.1

|

172.16.4.254

|

172.16.4.1

|

|

Vlan DFC

|

5

|

172.16.5.0/24

|

172.16.5.1

|

172.16.5.254

|

172.16.5.1

|

|

Vlan DG

|

6

|

172.16.6.0/24

|

172.16.6.1

|

172.16.6.254

|

172.16.6.1

|

|

Vlan DGAF

|

7

|

172.16.7.0/24

|

172.16.7.1

|

172.16.7.254

|

172.16.6.1

|

|

Vlan DL

|

8

|

172.16.8.0/24

|

172.16.8.1

|

172.16.8.254

|

172.16.8.1

|

|

Vlan DMA

|

9

|

172.16.9.0/24

|

172.16.9.1

|

172.16.9.254

|

172.16.9.1

|

|

Vlan DMI

|

10

|

172.16.10.0/24

|

172.16.10.1

|

172.16.10.254

|

172.16.10.1

|

|

Vlan DR

|

11

|

172.16.11.0/24

|

172.16.11.1

|

172.16.11.254

|

172.16.11.1

|

|

Vlan DRHM

|

12

|

172.16.12.0/24

|

172.16.12.1

|

172.16.12.254

|

172.16.12.1

|

|

Vlan TEXTER

|

13

|

172.16.13.0/24

|

172.16.13.1

|

172.16.13.254

|

172.16.13.1

|

3.4.2 LOGICIEL DE SIMULATION

UTILISÉ PACKET TRACER

Packet Tracer est un simulateur de réseau puissant

développé par Cisco système pour faire des plans

d'infrastructure de réseau au temps réel. Il offre la

possibilité de créer, visualiser et de simuler les réseaux

informatiques. L'objectif principal de simulateur est de schématiser,

configurer et de voir toutes les possibilités d'une mise en oeuvre.

Cisco Packet Tracer est un moyen d'apprentissage et de la réalisation de

divers réseaux et découvrir le fonctionnement des

différents éléments constituant un réseau

informatique.

|