Chapitre 4 - La sécurité dans

l'OpenStack

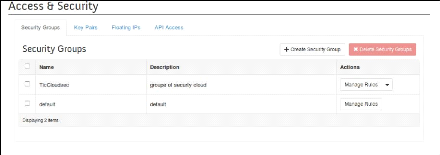

Figure 4.3: La liste des groupes de

sécurité.

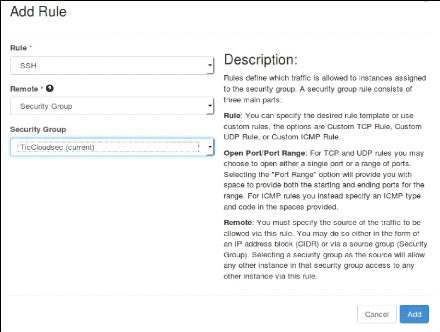

4.2.1. La rédaction des règles d'un groupe

:

Appuyez sur le bouton Modifier les règles à

côté du groupe de sécurité que vous souhaitez

ajouter des règles / modifier. Nous allons utiliser le TicCloudsec

Groupe de sécurité, d'abord ajouter une règle pour

permettre les connexions SSH1 entrantes sur le port 22.

Figure 4.4: L'interface de la page pour

ajouter des règles.

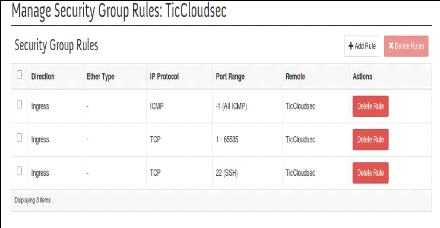

Maintenant, l'accès ssh est activé provenant de

l'adresse IP spécifiée à toutes les machines virtuelles

qui ont ce groupe de sécurité associé avec elles.

1 SSH : Secure Shell un protocole de

communication sécurisé.

52

|