Chapitre 2 - Les mécanismes de

sécurité d'un Cloud Computing

2.2.8 L'isolation:

Le Cloud Computing introduit le partage de ressources, ce qui

peut potentiellement mener à des attaques de type attaque par canal

auxiliaire (écoute passive d'informations) ou canal caché (envoi

d'informations) entre différentes machines virtuelles évoluant

dans le même environnement.

Le problème d'isolation réside dans le fait que

l'environnement (machine virtuelle) d'un attaquant peut potentiellement se

retrouver sur la même machine physique d'un utilisateur cause que cette

dernière héberge de multiples machines virtuelles. Cela lui

permet de mettre en place différentes attaques matérielles ou

logicielles pour écouter ou perturber les autres machines virtuelles.

[YAN10]

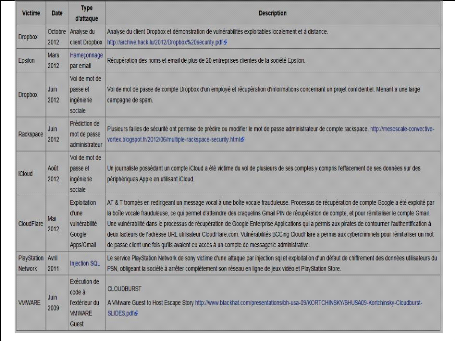

2.3 Historique des attaques dans le Cloud:

La plupart des attaques sur le Cloud Computing au cours des

dernières années (2014,2015) sont des attaques par déni de

service DDOS.

Mais dans les années (2011, 2012,2013) il existe

plusieurs attaques le tableau suivant représente historique des attaques

dans le Cloud.

Tableau 2.1 Historique des attaques dans le

Cloud [7]

23

24

|